.avif)

Willkommen in unserem Blog.

Trag ist jetzt Teil von Aikido: Sicherer Code in KI-Geschwindigkeit

Aikido erwirbt Trag, um Codequalität und Sicherheit zu vereinen. Entdecken Sie, wie KI-native Code-Reviews und End-to-End-Schutz Teams dabei helfen, sauberen, sicheren Code ohne Lärm zu liefern.

Verwendung von Reasoning-Modellen in AutoTriage

Erfahren Sie, wie Reasoning-Modelle die Genauigkeit der SAST-Triage verbessern, False Positives reduzieren und komplexe Regeln wie die Pfadüberquerung in JavaScript handhaben.

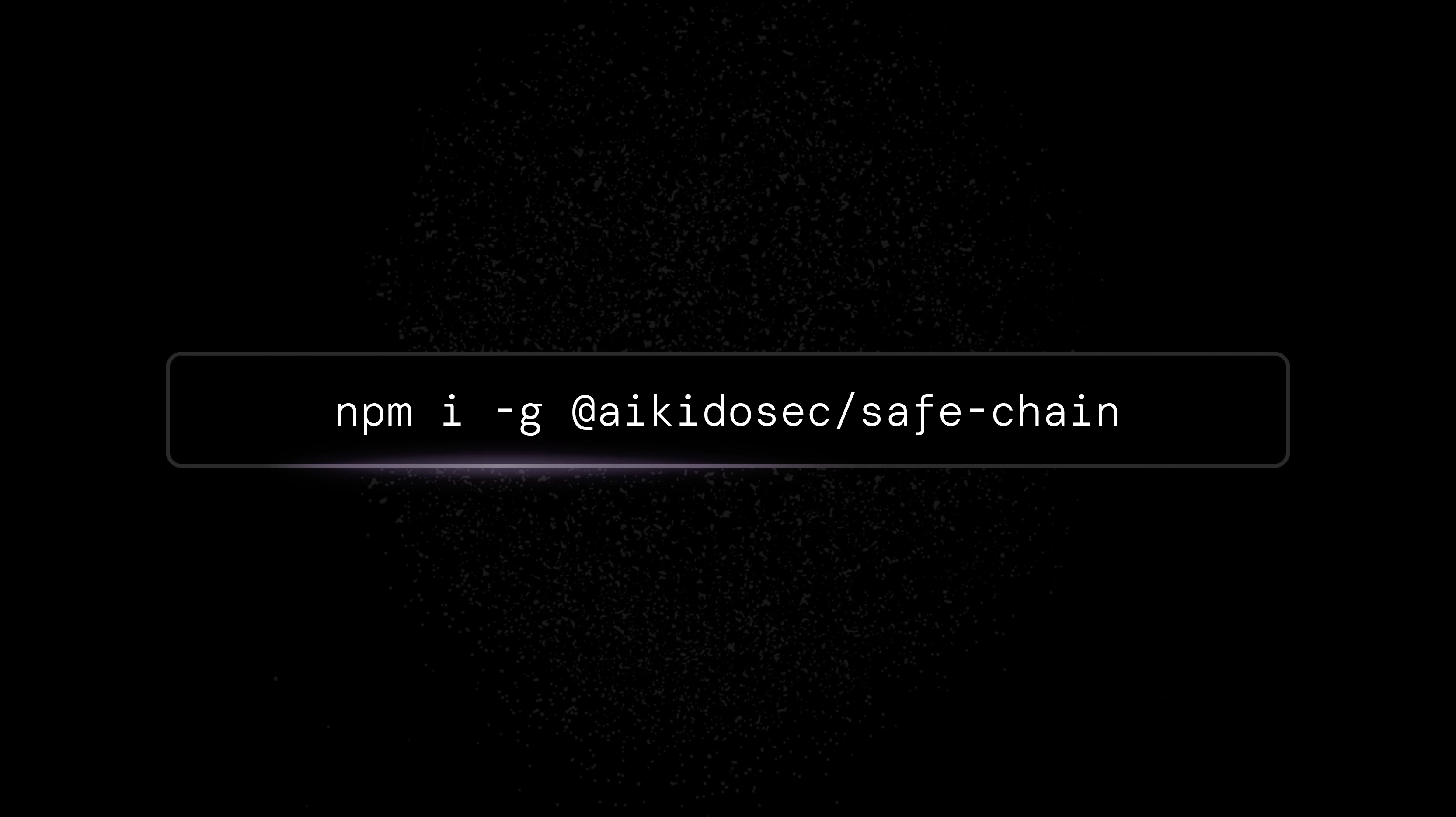

Einführung in Safe-Chain: Bösartige npm-Pakete stoppen, bevor sie Ihr Projekt ruinieren

Safe-Chain von Aikido ist ein leistungsfähiges Tool, das die Installation bösartiger Paketversionen verhindert, indem es jedes Paket mit der Aikido Intel-Datenbank abgleicht und Pakete mit bekannter Malware blockiert.

Anwenderbericht

Sehen Sie, wie Teams wie Ihres Aikido nutzen, um die Sicherheit zu vereinfachen und mit Zuversicht zu liefern.

Compliance

Bleiben Sie Audits einen Schritt voraus mit klaren, entwicklungsfreundlichen Anleitungen zu SOC 2, ISO-Standards, GDPR, NIS und mehr.

Leitfäden und bewährte Praktiken

Praktische Tipps, Sicherheits-Workflows und Anleitungen, die Ihnen helfen, schneller sicheren Code zu erstellen.

DevSec Tools & Vergleiche

Vertiefung und Gegenüberstellung der wichtigsten Tools in der AppSec- und DevSecOps-Landschaft.

RATatouille: Ein bösartiges Rezept versteckt in rand-user-agent (Kompromittierung der Lieferkette)

RATatouille: Ein bösartiges Rezept versteckt in rand-user-agent (Kompromittierung der Lieferkette)

Angriff auf die XRP-Lieferkette: Offizielles NPM-Paket mit Backdoor zum Krypto-Diebstahl infiziert

Das offizielle XPRL (Ripple) NPM-Paket wurde von raffinierten Angreifern kompromittiert, die eine Hintertür eingebaut haben, um private Schlüssel von Kryptowährungen zu stehlen und Zugang zu Kryptowährungs-Wallets zu erhalten.

Der Malware-Leitfaden: Die Arten von Malware auf NPM verstehen

Eine Aufschlüsselung realer bösartiger npm-Pakete und der Techniken, die sie verwenden, um die JavaScript-Lieferkette auszunutzen.

Verstecken und scheitern: Verschleierte Malware, leere Nutzlasten und npm-Schwindel

Untersuchung einer fehlgeschlagenen npm-Malware-Kampagne mit zeitverzögerten Nutzdaten, Verschleierungstricks und wiederverwendeten Abhängigkeiten.

Warum Lockfiles für die Sicherheit der Lieferkette wichtig sind

Lockfiles sichern Ihre Software-Lieferkette, indem sie konsistente, fälschungssichere Abhängigkeiten gewährleisten.

Start der Aikido-Malware - Open Source Threat Feed

Einführung von Aikido Malware - unserem proprietären Malware-Feed zur Erkennung und Verfolgung bösartiger Pakete in Open-Source-Ökosystemen wie npm und bald auch PyPI.

Holen Sie sich das TL;DR: tj-actions/changed-files Supply Chain Attack

Erfahren Sie mehr über den Angriff auf die Lieferkette von tj-actions/changed-files, was Sie tun sollten, was passiert ist, und weitere Informationen.

Best Practices für die Codeüberprüfung: Gute CRs besser machen

Verbessern Sie die Codequalität, sparen Sie Zeit und richten Sie Ihr Team auf die Best Practices der Codeprüfung aus. Automatisieren Sie den Prozess mit dem KI-gesteuerten Code-Review-Tool von Aikido Security.

Eine unverbindliche Docker-Sicherheits-Checkliste für Entwickler, die auf Sicherheitslücken achten

Docker-Sicherheit für Entwickler

Erkennen und Blockieren von JavaScript-SQL-Injection-Angriffen

Schützen Sie Ihre Anwendungen vor JavaScript-SQL-Injection-Angriffen, indem Sie häufige Schwachstellen kennen und eingebettete AppSec-Lösungen wie Firewall einsetzen.

Prisma und PostgreSQL anfällig für NoSQL-Injection? Ein überraschendes Sicherheitsrisiko erklärt

Entdecken Sie, wie Prisma ORM und PostgreSQL anfällig für Operator Injection, eine Form der NoSQL Injection, sein können. Erfahren Sie, wie Angreifer dieses Risiko ausnutzen, und erhalten Sie praktische Tipps, wie Sie Ihre JavaScript-Anwendungen mit Eingabevalidierung und sicheren Abfrageverfahren schützen können.

Verringerung der Cybersecurity-Schulden mit AI-Autotriage

Wir gehen der Frage nach, wie KI uns auf sinnvolle Weise bei der Sichtung von Schwachstellen und der Beseitigung unserer Sicherheitsschulden helfen kann.

Container ist schwer - Aikido Container AutoFix macht es leicht

In diesem Beitrag gehen wir der Frage nach, warum das Aktualisieren von Basis-Images schwieriger ist, als es scheint, und zeigen anhand realer Beispiele, wie Sie sichere, intelligente Upgrades automatisieren können, ohne Ihre Anwendung zu zerstören.

Wir haben gerade unsere Serie A mit 17 Millionen Dollar aufgestockt.

Wir haben 17 Millionen Dollar eingeworben, um Entwicklern "No BS"-Sicherheit zu bieten. Wir freuen uns, Henri Tilloy von Singular.vc an Bord begrüßen zu dürfen, der wiederum von Notion Capital und Connect Ventures unterstützt wird. Diese Runde kommt nur 6 Monate, nachdem wir 5,3 Mio. $ als Startkapital erhalten haben. Das ist schnell.

Angriff auf die XRP-Lieferkette: Offizielles NPM-Paket mit Backdoor zum Krypto-Diebstahl infiziert

Das offizielle XPRL (Ripple) NPM-Paket wurde von raffinierten Angreifern kompromittiert, die eine Hintertür eingebaut haben, um private Schlüssel von Kryptowährungen zu stehlen und Zugang zu Kryptowährungs-Wallets zu erhalten.

Die wichtigsten Container im Jahr 2025

Entdecken Sie das Beste Container Scan-Tools im Jahr 2025. Vergleichen Sie Funktionen, Vor- und Nachteile sowie Integrationen, um die richtige Lösung für Ihre DevSecOps-Pipeline auszuwählen.

Die besten SonarQube-Alternativen im Jahr 2025

Entdecken Sie die besten SonarQube-Alternativen für statische Codeanalyse, Fehlererkennung und sauberen Code im Jahr 2025.

Die wichtigsten Tools für dynamische Anwendungssicherheitstests (DAST) im Jahr 2025

Entdecken Sie die besten Tools für Dynamic Application Security Testing (DAST) im Jahr 2025. Vergleichen Sie Funktionen, Vor- und Nachteile sowie Integrationen, um die richtige DAST-Lösung für Ihre DevSecOps-Pipeline auszuwählen.

SAST gegen DAST: Was Sie wissen müssen.

Verschaffen Sie sich einen Überblick über SAST und DAST, was sie sind, wie man sie zusammen verwendet und warum sie für die Sicherheit Ihrer Anwendung wichtig sind.

Starten Sie kostenlos

Sichern Sie Ihren Code, Cloud und die Laufzeit in einem zentralen System.

Finden und beheben Sie Schwachstellen schnell automatisch.

.avif)