Stellen Sie sich vor, Sie pushen Code in die Produktion, nur um versteckte Malware in einer der Abhängigkeiten Ihrer Anwendung zu entdecken — ein Albtraumszenario für Entwickelnde, CTOs und CISOs.

Im Jahr 2025 betrafen dreißig Prozent der Datenlecks Drittanbieter- oder Lieferkettenkomponenten, eine Steigerung von 100 % gegenüber dem Vorjahr, laut Verizon’s 2025 Data Breach Investigation Report (DBIR).

Diese Zahlen sind nicht nur Statistiken, sie unterstreichen den aktuellen Stand der Sicherheit der Lieferkette. Lieferkettenangriffe zielen nicht mehr direkt auf Code ab; sie zielen auf die Tools, Abhängigkeiten und Automatisierungen ab, auf die sich Teams täglich verlassen. Ohne angemessene Schutzmaßnahmen können selbst gut abgesicherte Teams unwissentlich kompromittierte Artefakte ausliefern.

Im vergangenen Jahr entdeckte Aikido Security mehrere npm-Lieferkettenangriffe, von der Malware zum Diebstahl von Anmeldeinformationen von Shai Hulud bis zu den Dependency-Confusion-Angriffen von S1ngularity, dem massiven September npm-Ausbruch, dem React-Native-Aria-Trojaner und dem jüngsten Shai Hulud 2.0-Angriff auf Zapier und ENS Domains, was zeigt, dass selbst führende Branchenservices anfällig sind.

Selbst bei diesen häufigen Vorkommen von Lieferkettenangriffen gibt es immer noch gute Nachrichten. Tools für die Sicherheit der Software-Lieferkette (SSCS) haben sich weiterentwickelt, um dieser Herausforderung zu begegnen und helfen Teams, die Kontrolle zurückzugewinnen. Diese Tools automatisieren den aufwendigen Prozess der Überprüfung von Code, Abhängigkeiten, CI/CD-Pipelines und vielem mehr, indem sie Schwachstellen, bösartige Einschleusungen und Fehlkonfigurationen erkennen, bevor diese ausgenutzt werden können.

In diesem Leitfaden werden wir die besten SSCS-Tools untersuchen, die Teams zur Sicherung ihrer Lieferketten verwenden. Wir beginnen mit einer umfassenden Liste der vertrauenswürdigsten SSCS-Plattformen und schlüsseln dann auf, welche Tools für spezifische Anwendungsfälle am besten geeignet sind, sei es für Entwickelnde, Großunternehmen, Startups, SBOM-Workflows, CI/CD-Pipelines und mehr.

Sie können unten zu spezifischen Anwendungsfällen springen:

- Die 5 besten Tools für die Sicherheit der Software-Lieferkette für Entwickelnde

- Die 5 besten Tools für die Sicherheit der Software-Lieferkette für Unternehmen

- Die 4 besten Tools für die Sicherheit der Software-Lieferkette für Startups und KMU

- Die 4 besten kostenlosen Tools für die Sicherheit der Software-Lieferkette

- Die 5 besten SSCS-Tools für Open-Source-Abhängigkeitsrisiken

- Die 2 besten End-to-End Plattformen für die Sicherheit der Software-Lieferkette

- Die 4 besten SSCS-Tools zur Erstellung und Validierung von SBOMs

- Die 5 besten Supply-Chain-Tools mit CI/CD-Integration

TL;DR

Unter den überprüften Plattformen sticht Aikido Security als die führende Software Supply Chain Security (SSCS)-Lösung hervor, dank ihrer Fähigkeit, Bedrohungen früher als die meisten Mitbewerber zu erkennen. Ihr Intel Feed identifiziert oft als Erster neue Malware-Kampagnen, bevor sie Mainstream-Datenbanken erreichen, und ihr Open-Source-Tool SafeChain schützt Entwickelnde, indem es Abhängigkeitspakete vor der Installation validiert und so Vorfälle wie den npm-Ausbruch im September und Shai Hulud 2.0 verhindert.

Aufbauend auf seinem Vorteil der frühen Erkennung bietet Aikido Security eine umfassende Plattform, die Code-Scanning, Abhängigkeitsanalyse, Secrets detection, CI/CD-Pipeline-Prüfungen und Container Image Security in einem entwicklerfreundlichen Workflow konsolidiert. Es generiert automatisch SBOMs und führt Lizenz-Compliance-Prüfungen durch. Diese Breite verschafft Teams eine umfassende Transparenz über Risiken, die ihre Lieferkette beeinträchtigen könnten.

Das Ergebnis: Eine reibungslosere, zuverlässigere Supply Chain Security-Erfahrung. Die Produktivität von Entwickelnden wird verbessert, während Sicherheitsteams die benötigte Transparenz und Compliance-fähigen Nachweise erhalten.

Sowohl für Start-ups als auch für Unternehmen rangiert Aikido bei POCs (Proof of Concepts) dank seiner Genauigkeit, Onboarding-Geschwindigkeit, vorhersehbaren Preisgestaltung und der Fähigkeit, echte, hochwirksame Supply-Chain-Bedrohungen aufzudecken, stets an der Spitze.

Wie Aikido Security SSCS-Herausforderungen bewältigt

Was ist Sicherheit der Software-Lieferkette?

Sicherheit der Software-Lieferkette (SSCS) ist die Praxis, jeden Schritt im Lebenszyklus Ihrer Software zu schützen, von Code und Abhängigkeiten bis hin zu Build-Prozessen und Bereitstellungen, um sicherzustellen, dass nichts Bösartiges oder Anfälliges eindringt. Sie konzentriert sich auf die Sicherung aller „Glieder“ in der Kette, einschließlich Open-Source-Bibliotheken, CI/CD-Pipelines, Container-Images, Infrastructure-as-Code und Release-Artefakte.

Ziel ist es sicherzustellen, dass die von Ihnen entwickelte und genutzte Software vertrauenswürdig, zuverlässig und frei von Manipulationen oder bekannten Schwachstellen ist.

Kurz gesagt, SSCS-Tools helfen Ihnen zu überprüfen, dass jede Komponente sowie die Personen und Prozesse, die sie handhaben, unkompromittiert sind, wodurch das Risiko von Sicherheitsverletzungen reduziert wird.

Warum Sicherheitstools für die Software-Lieferkette wichtig sind

Moderne Anwendungen basieren auf Schichten von Open-Source-Code, automatisierten Build-Systemen und verteilten Bereitstellungspipelines. Doch mit so vielen beteiligten Komponenten birgt diese Komplexität eigene Risiken: Eine einzige kompromittierte Abhängigkeit oder eine falsch konfigurierte Pipeline kann Ihr gesamtes System offenlegen. SSCS-Tools helfen Ihnen, diese Komplexität zu überblicken, indem sie Ihnen genau zeigen, was sich in Ihrer Lieferkette befindet. Folgendes stellen sie sicher:

- Verhindern Sie versteckte Malware und Backdoors: Erkennt automatisch bösartige Pakete oder Code-Injektionen in Abhängigkeiten, um Supply-Chain-Angriffe zu vermeiden.

- Schwachstellen frühzeitig erkennen: Identifiziert bekannte CVEs in Drittanbieter-Bibliotheken, Containern und Build-Tools, bevor sie in die Produktion gelangen.

- Integrität gewährleisten: Durch das Signieren von Artefakten und die Überprüfung von Prüfsummen stellen SSCS-Tools sicher, dass die von Ihnen bereitgestellten Komponenten genau Ihren Absichten entsprechen.

- Compliance vereinfachen: Generiert SBOMs (Software Bills of Materials) und Sicherheitsberichte automatisch.

- Entwickelnden-Zeit sparen: Integriert Sicherheit in Entwickelnden-Workflows, um Probleme zu erkennen. Automatisierte Warnungen und Korrekturen bedeuten, dass Entwickelnde weniger Zeit mit manuellen Code-Reviews oder der Verfolgung von Fehlalarmen verbringen und mehr Zeit für die Entwicklung von Features haben.

So wählen Sie das richtige SSCS-Tool

Die Wahl eines Supply-Chain-Sicherheitstools hängt von Ihrem Tech-Stack, Ihrer Teamgröße und Ihrem Risikoprofil ab. Berücksichtigen Sie diese Schlüsselkriterien bei der Bewertung von Optionen:

- Bedrohungsabdeckung:. Ermitteln Sie, was Sie benötigen: SCA, DAST, SAST, Container-Scanning, Code-Signierung, Build-System-Härtung? Suchen Sie nach Tools, die mehrere Bereiche abdecken, um den Tool-Wildwuchs zu reduzieren.

- Integration: Lässt es sich in Ihren bestehenden Workflow integrieren; IDE, Source Control, CI/CD-Pipelines? Suchen Sie nach Tools mit minimaler Integrationsreibung.

- Entwickelndenfreundliche UX: Ist es mit Blick auf Entwickelnde konzipiert? Bietet es klare Anleitungen zur Behebung und Funktionen wie KI-Autofix?

- Kontextbewusste Priorisierung: Kann es Risiken über mehrere Scanner hinweg korrelieren? Nutzt es KI, um Schwachstellen basierend auf ihrer Ausnutzbarkeit zu priorisieren?

- Zugriffskontrollen: Unterstützt es rollenbasierte Zugriffskontrolle und gemeinsame Dashboards? Können DevSecOps-Teams direkt aus integrierten Tools wie GitHub, GitLab, Jira und Slack an den Ergebnissen zusammenarbeiten?

- Compliance-Unterstützung: Unterstützt es gängige Standards wie NIST, SOC 2, PCI DSS, ISO und DORA?

- Deployment: Wie lange dauert das Deployment? Müssen Sie Agents installieren?

- Vorhersehbare Preisgestaltung: Können Sie vorhersagen, wie viel es Ihr Team in 6 Monaten kosten wird?

Top 12 Sicherheit der Software-Lieferkette Tools

1. Aikido Security

Aikido Security ist eine KI-gesteuerte Plattform für Sicherheit der Lieferkette, die entwickelt wurde, um die gesamte Software-Lieferkette zu sichern, von Abhängigkeiten und Code bis hin zu Containern und Runtime.

Aikido Security ist führend bei der Identifizierung und Analyse von Lieferkettenangriffen und hat sich als erster Sicherheitsanbieter erwiesen, der mehrere große Vorfälle erkannt hat, wie den Shai Hulud 2.0 Malware-Angriff auf die Lieferkette, den NPM-Ausbruch im September und andere bedeutende Lieferkettenangriffe, einschließlich Shai Hulud, S1ngularity und den React-Native-Aria Trojaner. Es analysiert diese Angriffe im großen Maßstab und benachrichtigt Maintainer, betroffene Kunden und betroffene Organisationen.

Seine Malware-Engine führt KI-gestützte Verhaltensanalyse an Paketabhängigkeiten durch, um obfuskierte Payloads, verdächtige Post-Install-Skripte, Anmeldedaten-Diebe, Exfiltrationslogik und Dependency-Confusion-Versuche zu erkennen und diese Erkenntnisse automatisch mit ausnutzbaren Angriffspfaden über Code, Container und Cloud-Konfigurationen hinweg zu verknüpfen.

Entwickelnde erhalten alles, was sie zur Behebung von Problemen benötigen:

- Detaillierte, kontextreiche Schwachstellen-Einblicke

- Direkte Korrekturvorschläge in IDEs oder Pull Requests

- KI-gestützte Ein-Klick-Korrekturen

- Audit-fähige Compliance-Nachweise abgestimmt auf SOC 2, ISO 27001, PCI DSS, GDPR und andere Frameworks

Teams können jedes Modul wählen, um zu beginnen: SAST, SCA, IaC, Secrets oder DAST, und andere bei Bedarf aktivieren, um eine tiefere Sichtbarkeit zu erhalten, ohne Tool-Bloat einzuführen.

Aikido Securitys modulare Scanning-Suite, CI/CD- und IDE-Integrationen, KI-gesteuerte Priorisierung und End-to-End-Angriffspfadanalyse ermöglichen es Teams, ihre Lieferketten schneller zu sichern und die gesamte Sicherheitsposition der Lieferkette zu stärken.

Wichtige Funktionen:

- Modulare Scanning-Suite: Bietet Scanning-Module für SAST, SCA, Container, DAST, Cloud-Konfigurationen und vieles mehr

- Echtzeit-Malware-Blockierung: Aikido Securitys „Safe Chain“ integriert sich in Paketmanager, um bösartige Abhängigkeiten zu blockieren, bevor sie in Repositories gelangen.

- Agentenlose Einrichtung: Nutzt seine schreibgeschützten APIs, um sich in wenigen Minuten mit GitHub, GitLab oder Bitbucket zu integrieren. Keine Installationsagenten erforderlich.

- KI-gestützte Triage und Korrekturen: Nutzt seine KI-gestützte „Erreichbarkeitsanalyse“-Engine, um Rauschen zu reduzieren, indem Schwachstellen automatisch triagiert und Vorschläge sowie Ein-Klick-Korrekturen bereitgestellt werden.

- Robuste Compliance-Zuordnung: Unterstützt wichtige Compliance- und Sicherheits-Frameworks wie SOC 2, ISO 27001, PCI DSS, GDPR und vieles mehr.

- End-to-End-Angriffspfadanalyse: Aikido Security nutzt KI, um Schwachstellen zu verknüpfen, Exploitability zu validieren, reale Angriffspfade zu priorisieren und reproduzierbare Exploit-Proofs zu generieren.

- Kontextbezogene Risikobewertung: Nutzt Erreichbarkeitsanalyse und kuratierte Regeln, um das Wesentliche hervorzuheben. Reduziert Fehlalarme um bis zu 90 %.

- CI/CD-Integration: Integriert sich nahtlos mit GitHub, GitLab, CircleCI und vielem mehr, um Sicherheitsprüfungen bei jedem Pull Request und jeder Bereitstellung durchzuführen.

- Entwickelndenorientierte UX: Bietet sofortiges KI-gestütztes Feedback in PRs und IDEs, IDE-Plugins für Echtzeit-Feedback, KI-gestützte KI-AutoFix, und umsetzbare Remediation-Workflows.

- Breite Kompatibilität: Funktioniert sofort in vielen Sprachen und Cloud-Umgebungen.

Vorteile:

- Live-Malware-Feed

- Festpreise

- Breite Sprachunterstützung

- Zentralisiertes Reporting und Compliance

- Unterstützt Multi-Cloud-Monitoring (AWS, Azure, GCP)

- Umfassende Software-Stückliste (SBOM)

- KI-gestützte Filterung zur Reduzierung von Fehlalarmen

- IaC-Scan und Kubernetes-Sicherheit

- Anpassbare Sicherheitsrichtlinien und flexible Regelanpassung

Preise:

Die Tarife von Aikido Security beginnen bei 300 $/Monat für 10 Benutzer.

- Entwickelnde (Dauerhaft kostenlos): Perfekt für Teams mit bis zu 2 Benutzern. Umfasst 10 Repos, 2 Container-Images, 1 Domain und 1 Cloud Account.

- Basic: Bietet Unterstützung für 10 Repos, 25 Container-Images, 5 Domains und 3 Cloud Accounts.

- Pro: Geeignet für mittelgroße Teams. Umfasst 250 Repos, 50 Container-Images, 15 Domains und 20 Cloud Accounts.

- Advanced: 500 Repos, 100 Container-Images, 20 Domains, 20 Cloud Accounts und 10 VMs.

Angebote sind auch für Startups (mit 30 % Rabatt) und Unternehmen verfügbar.

Am besten geeignet für:

Startups und Unternehmen, die eine umfassende entwickelndenfreundliche SCSS-Plattform ohne komplexes Onboarding suchen

Gartner-Bewertung: 4.9/5.0

Aikido Security Bewertungen:

Neben Gartner hat Aikido Security auch eine Bewertung von 4.7/5 auf Capterra, Getapp und SourceForge

2. Aqua Security (Chain-Bench)

Aqua Securitys Chain-Bench ist ein Open-Source-Tool zur Überprüfung Ihrer Software Supply Chain auf Best Practices.

Wichtige Funktionen:

- CIS Benchmark Auditing: Überprüft Ihren DevOps-Stack auf Compliance mit über 20 CIS-Empfehlungen für die Supply Chain Security.

- Berichterstattung & Scorecards: Erstellt Berichte, die bestandene/nicht bestandene Kontrollen hervorheben.

Vorteile:

- Automatisierte SBOMs

- Richtliniendurchsetzung

Nachteile:

- Primär auf Container-Umgebungen ausgerichtet

- Steile Lernkurve

- Potenzieller Vendor Lock-in

- Es führt keine SAST-, DAST- oder IaC-Scans durch

- Erfordert von Teams, ihre Workflows an die distroless Images anzupassen

- Benutzer haben Probleme bei der Integration mit Legacy-Plattformen gemeldet

- Die kostenlosen Container-Images sind auf die neueste Version beschränkt

Preise:

Open Source

Am besten geeignet für:

Teams, die ihre bestehende CI/CD-Infrastruktur und DevOps-Konfigurationen anhand von Sicherheits-Benchmarks wie den CIS Software Supply Chain Security-Benchmarks auditieren müssen.

Gartner-Bewertung:

Keine Gartner-Bewertung.

Aqua Securitys Chain-Bench Reviews:

Keine unabhängigen Benutzergenerierten Bewertungen.

3. Chainguard

Chainguard ist eine Plattform für die Sicherheit der Software-Lieferkette, die sich auf die Absicherung von Container-Lieferketten konzentriert. Es ist bekannt für seine gehärteten Basis-Container-Images und seine starke Beteiligung an Projekten wie Sigstore.

Wichtige Funktionen:

- Gehärtete Basis-Images: Bietet minimale, schwachstellenfreie Container-Images.

- Integrierte Signierung & SBOMs: Jedes Chainguard Container-Image ist digital signiert und enthält standardmäßig eine hochwertige SBOM (Software-Stückliste).

Vorteile:

- Automatisierte Rebuilds und CVE-Management

- Digital signierte Images

- Unterstützt gängige CI/CD-Plattformen

Nachteile:

- Primär auf Build-Zeit/Images fokussiert, ist es kein vollständiges SSCS-Tool

- Benutzer müssen auf distroless Images umsteigen

- Steile Lernkurve

- Es benötigt Drittanbieter-Tools für eine umfassende Abdeckung

- Der kostenlose Tarif ist auf die neueste Version von Container-Images beschränkt

Preise:

Jenseits des kostenlosen Tarifs setzt Chainguard auf individuelle, angebotsbasierte Preisgestaltung.

Am besten geeignet für:

Organisationen, die Containersicherheit priorisieren und sich mit Abhängigkeits-Bloat, hohem CVE-Rauschen und komplexen Anforderungen an die Container-Härtung auseinandersetzen.

Gartner-Bewertung:

Keine Gartner-Bewertung.

Chainguard Bewertungen:

4. GitHub Dependabot

Dependabot ist GitHubs integriertes Tool, um Drittanbieter-Abhängigkeiten aktuell und schwachstellenfrei zu halten.

Wichtige Funktionen:

- Schwachstellen-Benachrichtigungen: Nutzt GitHubs Sicherheitsberatungsdatenbank, um Sie zu benachrichtigen, wenn eine Abhängigkeit in Ihrem Repo eine bekannte Schwachstelle aufweist.

- Regelmäßige Versions-Updates: Sie können Versions-Updates aktivieren, um Pull Requests zu öffnen und Pakete wöchentlich oder monatlich auf die neuesten Versionen zu aktualisieren.

- Konfigurierbare Steuerung: Sie können Dependabot so konfigurieren, dass bestimmte Abhängigkeiten oder Update-Zeitpläne ignoriert werden.

Vorteile:

- Nahtlose GitHub-Integration

- Verfügbar in allen GitHub-Repositories

- Automatisierte Schwachstellenbehebung

Nachteile:

- Primär ein Software-Kompositionsanalyse (SCA)-Tool

- Hohes Alarmvolumen

- False Positives

- Fehlende kontextsensitive Analyse

- Begrenzte Analyse verschachtelter Abhängigkeiten

- Die tiefe Integration in das GitHub-Ökosystem kann zu einem Vendor Lock-in führen.

- Es kann dazu verleitet werden, bösartigen Code mittels eines „Confused Deputy“-Angriffs zu mergen.

Preise:

Kostenlos

Am besten geeignet für:

Kleine bis mittelgroße Engineering-Teams, die automatisierte Abhängigkeits-Updates wünschen, die direkt in GitHub integriert sind.

Gartner-Bewertung:

Keine Gartner-Bewertung.

Dependabot-Bewertungen:

5. GitLab Scan von Softwareabhängigkeiten

GitLab Scan von Softwareabhängigkeiten ist eine Funktion der GitLab DevSecOps-Plattform. Es scannt die Abhängigkeiten Ihrer Anwendung nach bekannten Schwachstellen und liefert Ihnen Sicherheitseinblicke direkt in Ihrem Merge-Request-Workflow.

Wichtige Funktionen:

- Merge Request Integration: Schwachstellen werden direkt im Merge Request angezeigt, sodass Entwickelnde Sicherheitsergebnisse sehen, bevor sie zusammenführen.

- kontinuierliche Überwachung: Benachrichtigt Benutzer, wenn neue Schwachstellen für Abhängigkeiten in Ihrem Projekt identifiziert wurden.

- Compliance: Ermöglicht Teams, Pipelines bei Ergebnissen mit hoher Schwere fehlschlagen zu lassen und Berichte für Compliance-Anforderungen zu generieren.

Vorteile:

- Policy Enforcement

- Analyse verschachtelter Abhängigkeiten

- Tiefe Integration mit GitLabs CI/CD

Nachteile:

- Lernkurve

- Hohes Alarmvolumen

- Potenzieller Vendor Lock-in

- Komplexes Setup für SBOM-Scanning

- Seine Scans sind ressourcenintensiv

- Benutzer haben berichtet, dass behobene Schwachstellen immer noch als aktiv angezeigt werden

Preise:

Gitlabs Scan von Softwareabhängigkeiten ist nur im Ultimate-Plan von GitLab verfügbar

- GitLabs Ultimate-Plan: Kundenspezifische Preise

Am besten geeignet für:

Teams, die bereits das GitLab-Ökosystem nutzen und integriertes SCA und Supply-Chain-Scanning über Merge-Requests hinweg wünschen.

Gartner-Bewertung:

Keine Gartner-Bewertung.

GitLabs Scan von Softwareabhängigkeiten Bewertungen:

Keine unabhängigen Benutzergenerierten Bewertungen.

6. JFrog Xray

JFrog Xray ist ein Software-Kompositionsanalyse-Tool. Es ist tief in JFrogs Binär-/Paket-Repository und CI-Pipelines integriert.

Wichtige Funktionen:

- Rekursives Scanning: Führt rekursive Scans von Containern und gespeicherten Paketen durch..

- Vereinheitlichte CVE- und Lizenzdatenbank: Überprüft Komponenten anhand seiner Schwachstellen-Datenbank und Lizenzlisten.

- Wirkungsanalyse: Wenn eine neue CVE auftaucht, ermöglicht es Benutzern, Abfragen zu schreiben, um alle Builds und Projekte zu finden, die die betroffene Bibliotheksversion verwenden.

Vorteile:

- SBOM-Generierung

- Kontextsensitive Analyse

- Breite Artefaktunterstützung

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Steile Lernkurve

- Komplex zu konfigurieren

- Überladene Benutzeroberfläche

- Das Scannen großer Artefakte und verschachtelter Abhängigkeiten ist langsam und ressourcenintensiv.

- Erfordert kontinuierliche Feinabstimmung zur Minimierung von Fehlalarmen.

Preise:

- Pro: 150 $ pro Monat

- Enterprise X: 950 $ pro Monat

- Enterprise +: Individuelle Preisgestaltung

Am besten geeignet für:

Organisationen mit umfangreichen Artefakt- und Paketmanagement-Workflows, die Binärdateien an der Quelle (via Artifactory) sichern möchten.

Gartner-Bewertung: 4.5/5.0

JFrog Xray Bewertungen:

7. Phylum (Jetzt Teil von Veracode)

Phylum (jetzt Teil von Veracode) ist ein Supply-Chain-Security-Tool mit Fokus auf Risiken in Open-Source-Paketen.

Wichtige Funktionen:

- Malware-Erkennung: Phylum nutzt ML und Heuristiken, um Open-Source-Ökosysteme in Echtzeit zu analysieren.

- Risikobewertung: Jedes Paket wird über mehrere Dimensionen hinweg bewertet, nicht nur durch Code-Analyse, einschließlich der Reputation des Maintainers, der Update-Frequenz und Anzeichen von Typosquatting.

Vorteile:

- Anleitung zur Behebung

- Erkennung von schädlichen Software-Paketen

Nachteile:

- Auf Unternehmen ausgerichtet

- Steile Lernkurve

- Hohes Alarmvolumen

- Schlechte Erfahrung für Entwickelnde

- Hohe False Positives

- erfordert eine umfassende Richtlinienanpassung, um schädliche OSS-Pakete zu filtern

- Erfordert manuelle Behebung

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Sicherheitsorientierte Teams, die eine verhaltensbasierte Supply-Chain-Bedrohungserkennung für Open-Source-Pakete suchen.

Gartner-Bewertung:

Keine Gartner-Bewertung.

Phylum Reviews:

Keine unabhängigen Benutzergenerierten Bewertungen.

8. ReversingLabs

ReversingLabs bietet eine fortschrittliche Supply-Chain-Security-Plattform, kürzlich unter dem Namen Spectra Assure eingeführt, die Dateireputation und Binäranalyse in die Software-Pipeline einbringt. Sie ist vor allem für ihre umfassende Malware-Datenbank bekannt.

Wichtige Funktionen:

- Erweitertes Binär-Scanning:Die statische Analyse-Engine dekonstruiert Binärdateien, um versteckte Malware, unautorisierte Änderungen (Manipulationen), in Code eingebettete Secrets und andere Anomalien zu finden, die traditionelle Scanner übersehen.

- Umfassende Bedrohungsaufklärung: ReversingLabs bietet eine Bedrohungsaufklärungsdatenbank von über 40 Milliarden Dateien mit 16 proprietären Erkennungs-Engines.

- Benutzerdefinierte Richtlinien & Integration: Unterstützt Benutzerdefinierte Sicherheitsrichtlinien und integriert sich in CI/CD- und Artefakt-Repositories.

Vorteile:

- SBOM-Generierung

- Umfassende Bedrohungsaufklärungsdatenbank

Nachteile:

- Starker Unternehmensfokus

- Steile Lernkurve

- Die Konfiguration kann komplex sein

- Es erfordert SCA- und SAST-Tools von Drittanbietern für eine vollständige Abdeckung

- Es ist ressourcenintensiv

- Weniger entwicklerzentriert im Vergleich zu Tools wie Aikido Security

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Unternehmen, die eine binäre Analyse sowohl für Open-Source- als auch für proprietäre Komponenten benötigen.

Gartner Bewertung: 4.8/5.0

ReversingLabs Bewertungen:

9. Sigstore/Cosign

Sigstore ist eine Open-Source-Initiative (jetzt ein Projekt der Linux Foundation), die darauf abzielt, Software-Signierung für alle Entwickelnde einfach und zugänglich zu machen. Es verwendet sein CLI-Tool Cosign, um Container-Images, Binärdateien und andere Artefakte zu signieren und zu verifizieren.

Wichtige Funktionen:

- Keyless Artefakt-Signierung: Sigstore ermöglicht „keyless“ Signierung unter Verwendung von OIDC-Identitäten.

- Verifizierung der Herkunft: Sein Policy Controller ermöglicht die Verifizierung, dass ein Artefakt (z.B. ein Docker-Image) aus der korrekten Quelle erstellt wurde und nicht manipuliert wurde.

- SBOM- und Attestierungs-Unterstützung: Es kann SBOMs und Sicherheitsattestierungen generieren, anhängen und verifizieren.

Vorteile:

- Open Source

- Keyless Signierung

Nachteile:

- Kein vollständiges SSCS-Tool

- Kurzlebige OIDC-Tokens von Benutzern dienen als Single Point of Failure

- Fehlende Governance und Richtlinienkontrolle

- Teams müssen eine private Instanz von Sigstore für proprietäre Software bereitstellen und verwalten

- Erfordert ein tiefes Verständnis von Kryptographie über einfache Anwendungsfälle hinaus

Preise:

Open Source

Am besten geeignet für:

Ideal für Cloud-native Teams, die SLSA, Zero-Trust-Pipelines oder Kubernetes-fokussierte Workflows einführen.

Gartner-Bewertung:

Keine Gartner-Bewertung.

10. Snyk

Snyk ist eine DevSecOps-Plattform, die Entwickelnden hilft, Schwachstellen in ihrem Code, Open-Source-Abhängigkeiten, Containern und Cloud-Konfigurationen zu finden und zu beheben.

Wichtige Funktionen:

- Schwachstellendatenbank: Snyk pflegt eine eigene interne Schwachstellendatenbank, die durch Forschung und maschinelles Lernen erweitert wird.

- Umsetzbare Korrekturvorschläge: Es kann automatisch Pull Requests öffnen, um Abhängigkeiten auf eine sichere Version zu aktualisieren und klare Beschreibungen für Code-Probleme liefern.

Vorteile:

- KI-gesteuerte Analyse

- Umfassende Schwachstellendatenbank

Nachteile:

- Steile Lernkurve

- False Positives

- Die Preisgestaltung kann teuer werden

- 1 MB Dateigrößenbeschränkung für statische Codeanalyse

- Benutzer haben langsame Scans bei großen Repositories gemeldet

- Benutzer haben berichtet, dass seine Vorschläge manchmal generisch sind

- Erfordert zusätzliche Feinabstimmung zur Rauschunterdrückung

- Es kann Schwachstellen in proprietären Codebasen übersehen

Preise:

- Kostenlos

- Team: 25 $ pro Monat/mitwirkende Entwickelnde (mind. 5 Entwickelnde)

- Enterprise: Individuelle Preisgestaltung

Am besten geeignet für:

Teams, die schnelles Schwachstellen-Scanning, ein breites Ökosystem an Integrationen und eine umfassende SCA- + SAST-Abdeckung wünschen.

Gartner Bewertung: 4.4/5.0

Snyk Bewertungen:

11. Sonatype Nexus Lifecycle

Sonatype Nexus Lifecycle (Teil der Nexus-Plattform) ist eine etablierte Lösung im Bereich der Software-Lieferkette, bekannt für ihre Open-Source-Komponentensicherheit.

Wichtige Funktionen:

- Rauschfilterung: Nutzt Erreichbarkeitsanalyse und maschinelles Lernen, um Alarme zu filtern.

- Richtlinien- und Governance-Engine: Ermöglicht Benutzern, Benutzerdefinierte Richtlinien für die Open-Source-Nutzung festzulegen.

- Integration: Bietet Integrationen für gängige IDEs und CI/CD-Plattformen, um Entwickelnde frühzeitig zu warnen.

Vorteile:

- Kontextbasierte Risikopriorisierung

- Automatisierte Richtliniendurchsetzung

- SBOM-Management

Nachteile:

- Auf Unternehmen ausgerichtet

- Es ist primär ein SCA-Tool

- Lernkurve

- Erfordert Drittanbieter-Tool für vollständige Supply-Chain-Abdeckung

- Benutzer haben berichtet, dass die Benutzeroberfläche komplex zu navigieren ist

Preise:

Sonatype's Nexus Lifecycle ist nur in den kostenpflichtigen Plänen verfügbar

- Kostenlos

- Pro: $135 pro Monat (jährlich abgerechnet)

- Premium: Individuelle Preisgestaltung

Am besten geeignet für:

Große Unternehmen, die strikte Governance, Richtliniendurchsetzung und langfristiges Open-Source-Risikomanagement anstreben.

Gartner-Bewertung: 4.5/5.0

Sonatype’s Nexus Lifecycle Bewertungen:

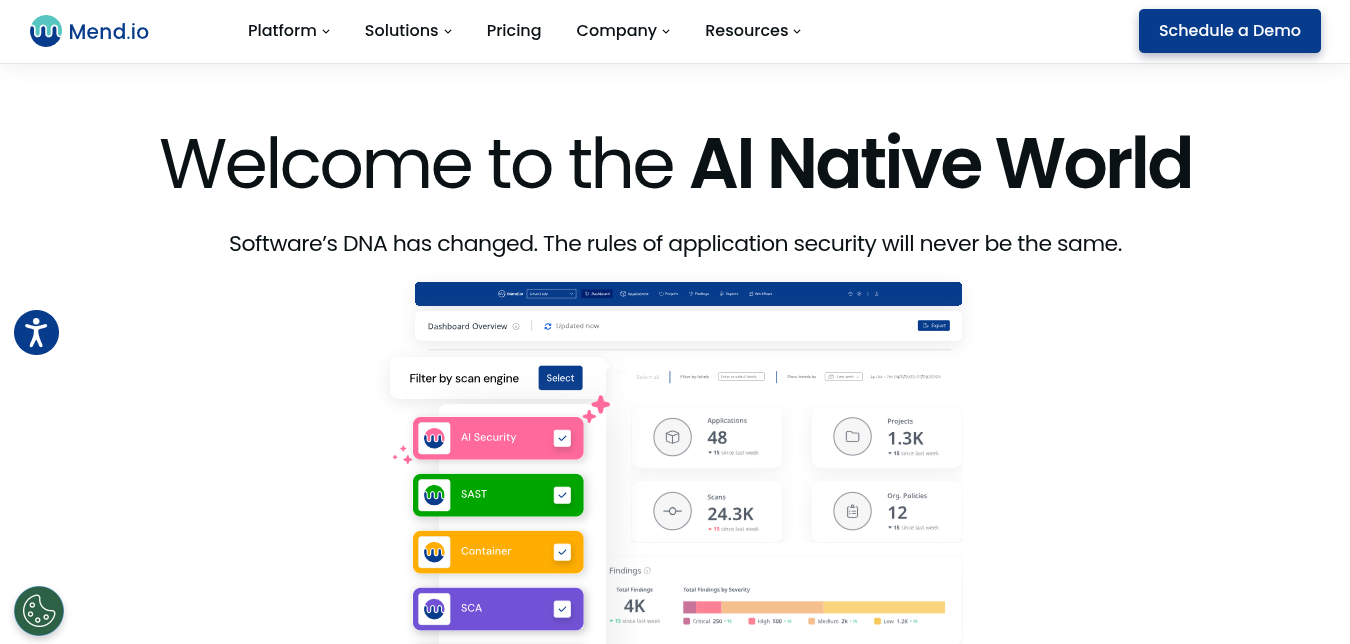

12. Mend (ehemals WhiteSource)

Mend (ehemals WhiteSource) ist ein Open-Source-Sicherheits- und Lizenz-Compliance-Tool. Es begann als SCA-Tool, wurde aber um SAST und Container-Scanning erweitert.

Hauptmerkmale:

- End-to-End SCA: Scannt kontinuierlich die Open-Source-Komponenten Ihrer Projekte anhand von Schwachstellen-Feeds und Lizenzdatenbanken.

- Automatische Behebung: Öffnet automatisch Merge Requests zur Aktualisierung von Abhängigkeiten.

- Policy und Compliance: Es bietet Policy-Einstellungen zur Durchsetzung von Standards und generiert zudem SBOMs und Compliance-Berichte.

Vorteile:

- Starke Policy-Durchsetzung

- Breite Sprachunterstützung

Nachteile:

- Stark auf Unternehmen ausgerichtet

- False Positives

- Die Integration mit on-premise Systemen ist komplex

- Benutzer berichten von schlechter Dokumentation für neuere Funktionen

Preise:

- Mend Renovate Enterprise: bis zu 250 $ pro Entwickelnde/Jahr

- Mend AI Premium: bis zu 300 $ pro Entwickelnde/Jahr

- Mend AI Native AppSec-Plattform: bis zu 1000 $ pro Entwickelnde/Jahr

Am besten geeignet für:

Teams, die eine bewährte Methode zur Verwaltung von Open-Source-Risiken, zur Durchsetzung von Lizenzrichtlinien und zur Standardisierung ihrer SSCS-Praxis benötigen

Gartner Bewertung: 4.4/5.0

Mend (ehemals WhiteSource) Bewertungen:

Nachdem wir die wichtigsten Tools vorgestellt haben, wollen wir die Dinge weiter aufschlüsseln. In den folgenden Abschnitten heben wir hervor, welche Tools für spezifische Anforderungen besonders geeignet sind, egal ob Sie als Entwickelnde etwas Einfaches und Kostenloses suchen oder als CISO eine End-to-End-Plattform. Diese Aufschlüsselungen sollen Ihnen helfen, die beste Lösung für Ihren Kontext zu finden.

Die 5 besten Tools für die Sicherheit der Software-Lieferkette für Entwickelnde

Schlüsselkriterien für die Auswahl eines SSCS-Tools für Entwickelnde:

- Nahtlose Workflow-Integration

- Schnelle und automatische Scans

- Wenig Rauschen und umsetzbare Warnmeldungen

- Entwickelnden-freundliche UX

- Kostengünstig / kostenlose Tarife bevorzugt

Hier sind die Top 5 SSCS-Tools, speziell für Entwickelnde:

- Aikido Security: End-to-End Developer-First-Workflow, Integration mit IDEs und CI/CD, KI-gestützte Rauschreduzierung, kostenloser Tarif verfügbar

- Dependabot: Automatische Abhängigkeits-Updates, GitHub-nativ, kostenlos für alle Repos

- Snyk: Klare Anleitung zur Behebung, IDE- und CI-Unterstützung

- Phylum: Schützt vor bösartigen OSS-Paketen, CLI-Integration für Pipelines

- GitLab Dependency Scanning: Einfache CI-Integration, umsetzbare Ergebnisse in Merge Requests

Vergleich von SSCS-Tools für Entwickelnde

Die 5 besten Tools für die Sicherheit der Software-Lieferkette für Unternehmen

Wichtige Kriterien für die Auswahl eines SSCS-Tools für Ihr Unternehmen:

- Breite Sicherheitsabdeckung

- Starke Richtlinien- und Governance-Funktionen

- Reporting auf Enterprise-Niveau (SBOM-Export, Compliance-Berichte)

- Flexible Bereitstellungsoptionen

- Festpreise

- Bewährter Hersteller-Support

Hier sind die Top 5 SSCS-Tools, zugeschnitten auf Unternehmen:

- Aikido Security: Entwickelnde-freundlich, vollständige Transparenz der Lieferkette (SCA, SAST, DAST, IaC), starke Richtlinienkontrolle, einfache unternehmensweite Einführung

- Sonatype Nexus Lifecycle: Umfassende OSS-Governance, Richtlinien auf Unternehmensniveau

- Mend (ehemals WhiteSource): Breite SCA-Abdeckung, automatische Behebung

- JFrog Xray: Skalierbares Binär-Scanning, ideal für artefaktlastige Umgebungen

- ReversingLabs: Erweiterte Malware-/Manipulationserkennung für Hochrisikobranchen

SSCS-Tools im Vergleich für Unternehmen

Die 4 besten Tools für die Sicherheit der Software-Lieferkette für Startups und KMU

Wichtige Kriterien für die Auswahl eines SSCS-Tools für Startups und KMU:

- Erschwinglichkeit (Kostenlose Tarife, Pay-as-you-grow-Pläne)

- Einfachheit

- Umfassende Bedrohungsabdeckung

- Automatisierung

- Developer-First-UX

- Skalierbarkeit

Hier sind die Top 4 SSCS-Tools, zugeschnitten auf Startups und KMU:

- Aikido Security: Multi-Modul DevSecOps, schnelles SaaS-Setup, Developer-First-UX, kostenloser Tarif

- Snyk: Kostenloser Tarif, Open-Source- und Cloud-Scanning

- Dependabot: Automatische Abhängigkeits-Updates, in GitHub integriert

- Mend (ehemals WhiteSource): automatische Behebung, Richtliniendurchsetzung

Vergleich von SSCS-Tools für Startups und KMU

Die 4 besten kostenlosen Tools für die Sicherheit der Software-Lieferkette

Wichtige Kriterien für die Auswahl kostenloser SSCS-Tools:

- Wirklich kostenlos (OSS oder kostenloser SaaS-Tarif)

- Community-Support

- Einfache Integration

- Leichtgewichtig

- Abdeckung

Hier sind die Top 4 kostenlosen SSCS-Tools:

- Aikido Security: Dauerhaft kostenloser Tarif für kleine Teams, agentenlose Einrichtung, Code-, Cloud- und Container-Scanning

- Dependabot: Kostenloser Scan von Softwareabhängigkeiten, in GitHub integriert

- Sigstore/Cosign: Kostenlose Artefakt-Signierung und -Verifizierung, PKI für Open-Source-Projekte

- Aqua Securitys Chain-Bench: Open-Source CI/CD-Auditing, zeigt Lücken in den Sicherheitspraktiken auf.

Vergleich kostenloser SSCS-Tools

Die 5 besten SSCS-Tools für Open-Source-Abhängigkeitsrisiken

Wichtige Kriterien für die Auswahl von SSCS-Tools für Open-Source-Abhängigkeitsrisiken:

- Abdeckung von Schwachstellen-Datenbanken (NVDs, GitHub Advisories, Distro Bulletins)

- Lizenz-Compliance Prüfungen

- Kontextsensitive Priorisierung

- Automatisierte Abhängigkeits-Upgrades

- Malware-Prüfungen

Hier sind die Top 5 SSCS-Tools für Open-Source-Abhängigkeitsrisiken:

- Aikido Security: Integriertes SCA mit KI-gestützter Erreichbarkeitsanalyse, KI-gestützter Rauschreduzierung, Lizenzprüfungen, automatisch generierten SBOMs

- Snyk: kontinuierliche Überwachung, Lizenz-Scanning

- Sonatype Nexus Lifecycle: Richtlinienbasierte OSS-Governance, umfangreiche Abhängigkeitsdaten

- Phylum: Erkennt schädliche Software-Pakete, Verhaltensanalyse von Malware

- Mend (ehemals WhiteSource): Breite Sprachunterstützung, Analyse von Lizenzen und veralteten Komponenten

Vergleich von SSCS-Tools für Open-Source-Abhängigkeitsrisiken

Die 2 besten End-to-End Plattformen für die Sicherheit der Software-Lieferkette

Wichtige Kriterien für die Auswahl von End-to-End SSCS Tools:

- Umfassender Funktionsumfang

- Korrelation der Ergebnisse

- Vereinheitlichte Richtlinien und Governance

- Integration in den Entwickelnden-Workflow

- Skalierbarkeit

Hier sind die Top 2 End-to-End SSCS Tools:

- Aikido Security: End-to-End DevSecOps, agentenlose Einrichtung, einfache Einrichtung, KI-gestützte Risikokorrelation

- JFrog Xray: Artefakt-Signierung, Build-to-Release

Vergleich von End-to-End SSCS Tools

Die 4 besten SSCS-Tools zur Erstellung und Validierung von SBOMs

Schlüsselkriterien für die Auswahl von SSCS-Tools zum Erstellen und Validieren von SBOMs:

- Unterstützte Formate (CycloneDX, SPDX)

- Integration

- Analysetiefe

- Validierung und Signierung

- Benutzerfreundlichkeit

Hier sind die Top 4 SSCS-Tools zum Erstellen und Validieren von SBOMs:

- Aikido Security: Ein-Klick-SBOM-Berichte, schwachstellenbewusste Komponentenliste

- Sigstore/Cosign: SBOM-Signierung, Attestierungen, Integritätsprüfung

- Mend (ehemals WhiteSource): Automatisierte SBOM-Generierung, Richtlinienprüfungen

- JFrog Xray: Detaillierte Komponenten-Metadaten, SBOM-Export

Vergleich von SSCS-Tools zum Erstellen und Validieren von SBOMs

Die 5 besten Supply-Chain-Tools mit CI/CD-Integration

Schlüsselkriterien für die Auswahl von Tools für die Sicherheit der Software-Lieferkette mit CI/CD-Integration:

- Native CI-Plugins

- Pipeline-Performance

- Fail/Pass-Richtlinienkontrolle

- Entwickelnde-freundliches Feedback (PR-Kommentare, SARIF, Logs)

- Skalierbarkeit

Hier sind die Top 5 SSCS-Tools mit CI/CD-Integration:

- Aikido Security: Ein-Schritt-CI-Integration, AI-Remediation, sofortiges Pipeline-Feedback

- Snyk: Vorgefertigte CI-Plugins, Auto-Fix-PRs

- GitLab Scan von Softwareabhängigkeiten: Natives CI-Template, automatisierte MR-Sicherheitsberichte

- JFrog Xray: Richtliniendurchsetzung von Build bis Release, Artefakt-Scanning

- Phylum: Schutz von Abhängigkeiten vor der Installation, CI-freundliches Binary

SSCS mit CI/CD-Integration vergleichen

Fazit

Bedrohungen der Software-Lieferkette sind heute eine ständige Realität, aber die richtigen Tools machen sie beherrschbar. Ob Sie mit einem kostenlosen, entwickelndenfreundlichen Scanner beginnen oder eine vollständige Unternehmensplattform einführen, der wichtigste Schritt ist die frühzeitige Integration dieser Kontrollen in Ihren Build- und Release-Prozess.

Durch die Kombination mehrerer Sicherheitsfunktionen in einem modularen, entwickelndenzentrierten Workflow bietet Aikido Security Start-ups und Unternehmen End-to-End-Transparenz ihrer Lieferkette. Es nutzt seine KI-Engine, um Lieferkettenrisiken in Echtzeit zu erkennen, zu priorisieren und zu beheben, minimiert die Alarmmüdigkeit und stellt sicher, dass Teams sichere Software schneller bereitstellen können, und das alles zu transparenten Preisen.

Möchten Sie volle Transparenz über Ihre Lieferkette? Starten Sie Ihre kostenlose Testversion oder Buchen Sie eine Demo mit Aikido Security noch heute.

FAQ

Was ist eine Software-Lieferkette und warum ist ihre Sicherheit kritisch?

Eine Software-Lieferkette ist der vollständige Pfad, den Software von der Entwicklung bis zur Bereitstellung nimmt, einschließlich Code, Abhängigkeiten, Build-Systemen und Deployment-Pipelines. Sicherheit ist entscheidend, da eine einzige kompromittierte Abhängigkeit, eine falsch konfigurierte Pipeline oder ein bösartiges Artefakt Ihr gesamtes System Angriffen aussetzen kann. Tools wie Aikido Security helfen, jedes Glied in dieser Kette zu überwachen und zu sichern.

Was sind Tools zur Sicherheit der Software-Lieferkette und wie funktionieren sie?

Sicherheit der Software-Lieferkette (SSCS)-Tools scannen und überwachen Code, Abhängigkeiten, Container, Infrastructure as Code und Build-Artefakte, um Schwachstellen, Fehlkonfigurationen und Manipulationen zu erkennen. Sie bieten automatisierte Warnmeldungen, Anleitungen zur Behebung und Berichterstattung. Plattformen wie Aikido Security konsolidieren mehrere Sicherheitsfunktionen in einer einzigen Plattform für eine optimierte Überwachung und Behebung.

Wie erkennen Sicherheitstools für die Software-Lieferkette bösartige Code-Injektionen?

SSCS-Tools verwenden Techniken wie statische und dynamische Analyse, Abhängigkeits- und Paket-Scanning sowie Anomalieerkennung. Sie können unerwartete Änderungen, verdächtige Skripte oder kompromittierte Abhängigkeiten identifizieren, bevor sie in Produktion gehen. Tools wie Aikido Security verbessern die Erkennung zusätzlich durch KI-gestützten Kontext und automatisierte Risikokorrelation.

Was sind die Best Practices für die Integration von Sicherheitstools für die Lieferkette in DevOps-Pipelines?

Integrieren Sie Sicherheitsprüfungen frühzeitig („Shift-Left“) in die CI/CD-Pipeline, automatisieren Sie das Scannen von Abhängigkeiten und Code, setzen Sie richtlinienbasierte Build-Gates durch und bieten Sie entwicklerfreundliches Feedback zu den Ergebnissen. Die Verwendung einer entwicklerzentrierten Plattform wie Aikido Security vereinfacht die Integration, reduziert den Tool-Wildwuchs und gewährleistet eine konsistente Durchsetzung in allen Phasen der Pipeline.

Das könnte Sie auch interessieren:

- Die 10 besten Software-Kompositionsanalyse (SCA) Tools im Jahr 2026

- Top 13 Container Scanning Tools im Jahr 2026

- Beste Tools zur End-of-Life-Erkennung: 2026 Rankings

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Die besten Infrastructure as Code (IaC) Scanner im Jahr 2026

- Die besten Cloud Security Posture Management (CSPM) Tools im Jahr 2026