Moderne Anwendungen sind komplex, verteilt und unterliegen ständigen Änderungen, was Sicherheitstests schwieriger denn je macht. Da verschiedene Komponenten in unterschiedlichen Phasen des Software-Lebenszyklus validiert werden, können einige Schwachstellen vor der Bereitstellung einer Anwendung erkannt werden, während andere erst zur Laufzeit auftreten.

Zu verstehen, wo und wann Schwachstellen in einer Anwendung auftreten, ist entscheidend für deren effektive Absicherung. Zwei der am weitesten verbreiteten Ansätze zur Bewältigung dieser Herausforderung sind Statische Anwendungssicherheitstests (SAST) und Dynamische Anwendungssicherheitstests (DAST).

In diesem Artikel werden wir untersuchen, wie beide Ansätze funktionieren, ihre Stärken und Grenzen aufzeigen und einen klaren Vergleich nebeneinander bieten, um Ihnen bei der Wahl des richtigen Ansatzes für Ihre Sicherheitsanforderungen zu helfen.

SAST vs. DAST

SAST analysiert den internen Teil Ihres Codes von innen nach außen, während DAST von außen nach innen testet.

Man kann es sich so vorstellen:

- SAST-Tools untersuchen Ihren Quellcode, bevor Ihre Anwendung bereitgestellt wird, um Probleme wie unsichere Funktionen, hartkodierte Anmeldeinformationen oder Logikfehler während der Entwicklung zu erkennen.

- DAST-Tools hingegen führen Sicherheitstests durch, während die Anwendung live ist, indem sie diese wie ein Angreifer sondieren, um ausnutzbare Schwachstellen wie SQL injection, XSS oder Authentifizierungs-Bypässe zu identifizieren.

Beide sind unerlässlich, dienen aber unterschiedlichen Zwecken in verschiedenen Phasen des SDLC.

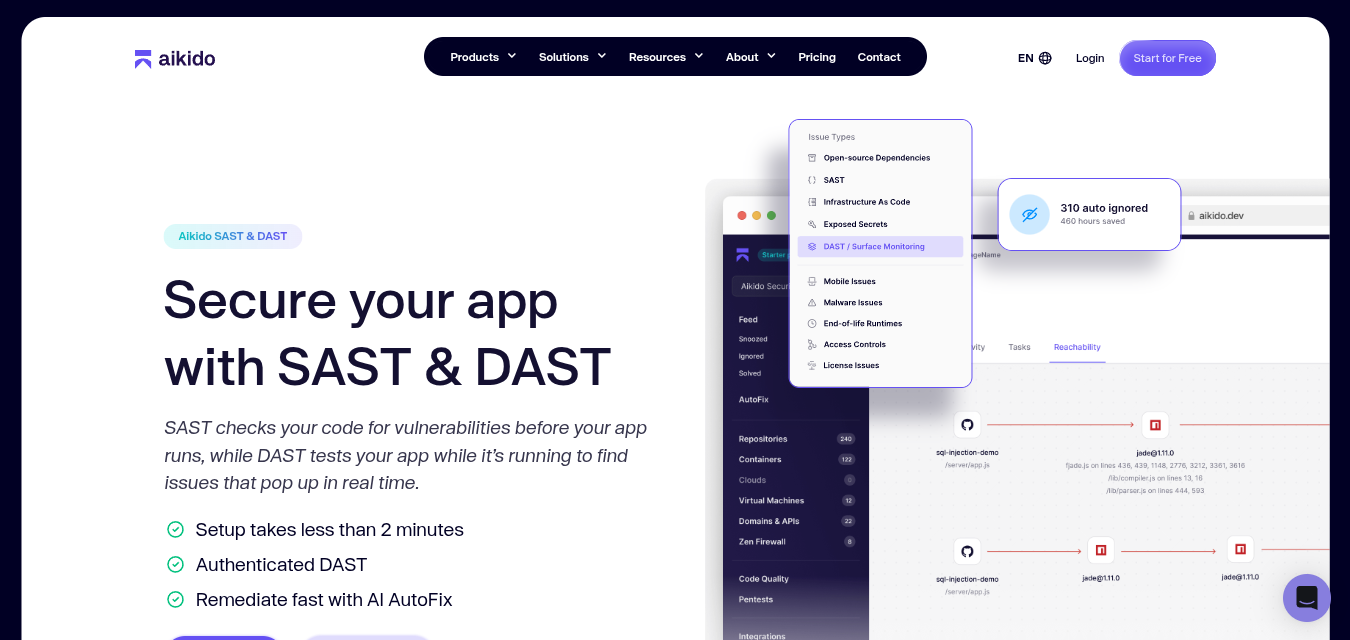

Wenn Sie eine vertrauenswürdige Sicherheitsplattform suchen, die führende SAST- und DAST-Funktionen bietet, ist Aikido Security die erste Wahl. Organisationen, die Aikido für SAST und DAST nutzen, können Schwachstellen frühzeitig in der Entwicklung erkennen und die Sicherheit validieren, sobald Anwendungen laufen.

Das SAST-Modul von Aikido Security nutzt KI, um False Positives um bis zu 85 % zu reduzieren, indem es Regeln kontinuierlich verfeinert und Findings verknüpft. Teams können auch Benutzerdefinierte Regeln erstellen, um Risiken zu erkennen, die für ihre Codebasis einzigartig sind. Jedes Finding wird dann basierend auf Kontext und Risikostufe eingestuft, um sicherzustellen, dass Teams sich zuerst auf die kritischsten Schwachstellen konzentrieren, wobei KI-generierte Fixes zur Beschleunigung der Behebung bereitgestellt werden.

Andererseits bietet das DAST-Modul von Aikido Entwickelnden eine klare Sicht auf ihre Angriffsfläche. Es scannt sowohl öffentliche als auch selbst gehostete Anwendungen auf gängige Schwachstellen, und mit authentifiziertem DAST wird validiert, ob eingeloggte Benutzer Kontrollen umgehen oder auf sensible Daten zugreifen können. Findings werden zusätzlich in einfacher Sprache erklärt, sodass Teams Probleme ohne tiefgehende Sicherheitsexpertise analysieren können.

Über SAST und DAST hinaus bietet es auch SCA, API-Sicherheit, Cloud-Scanning, Secrets detection, AI pentesting und vieles mehr, alles verfügbar als eigenständige Scanner oder kombiniert in einer Suite.

Zusammen mit seiner modularen Architektur nutzt Aikido Security KI, um Findings über den gesamten SDLC hinweg zu korrelieren und zu priorisieren, wodurch Rauschen reduziert und wirklich ausnutzbare Schwachstellen hervorgehoben werden.

Was ist Application Security Testing?

Application Security Testing (AST) ist die Praxis, Schwachstellen in jeder Phase des Software Development Lifecycle (SDLC) zu identifizieren, zu beheben und zu verhindern, vom ersten Entwurf bis zur Produktion. Es kombiniert Techniken wie Code-Analyse, Runtime-Testing und Angriffssimulation, um Sicherheitslücken aufzudecken, bevor Angreifer sie ausnutzen können.

Application Security Testing umfasst mehrere Kategorien wie SAST, DAST, RASP, IaC-Scan, Pentesting, SCA und vieles mehr, wobei SAST und DAST aufgrund ihrer Abdeckung von Pre-Production- und Runtime-Umgebungen zu den am weitesten verbreiteten gehören.

Was ist SAST?

SAST, oder Statische Anwendungssicherheitstests, ist eine „White-Box“-Testtechnik, die den Quellcode einer Anwendung in einem statischen oder nicht-laufenden Zustand analysiert. a.

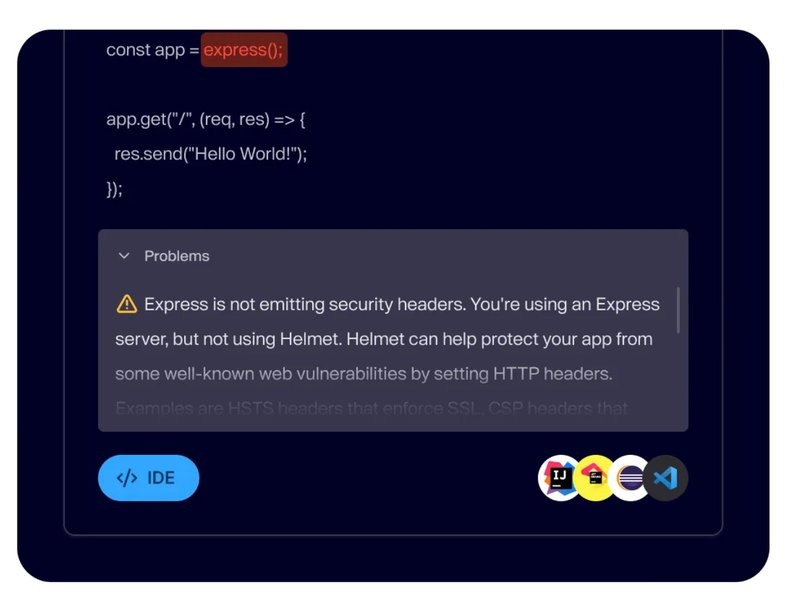

SAST ermöglicht es Entwickelnden, Schwachstellen frühzeitig im Entwicklungsprozess (SDLC) zu identifizieren, beispielsweise in den Phasen der Code-Entwicklung oder Code-Reviews. SAST-Tools lassen sich nahtlos in CI/CD-Pipelines und IDEs integrieren, sodass Entwickelnde ihren Code bereits beim Schreiben sichern und Schwachstellen scannen können, bevor sie Änderungen im Repository committen.

Was kann SAST erkennen?

SAST kann eine breite Palette von Schwachstellen erkennen, wie Injection-Schwachstellen (SQL-Injection (SQLi), Cross-Site-Scripting), fest codierte Zugangsdaten, unsichere Datenverarbeitung und andere OWASP Top 10-Schwachstellen. Einige SAST-Tools, wie Aikido Security, scannen und vergleichen den Quellcode auch mit Datenbanken bekannter Sicherheitslücken wie der National Vulnerability Database (NVD) und nutzen KI zur Priorisierung von Problemen.

Stellen Sie sich vor, ein Experte überprüft Ihren Code akribisch und gibt Ihnen sofortiges Feedback zu entdeckten Problemen.

Allerdings sind SAST-Tools auf die von ihnen unterstützten Sprachen beschränkt und können nicht zur Erkennung von Laufzeit- oder umgebungsspezifischen Schwachstellen wie Konfigurationsfehlern oder Laufzeitabhängigkeiten eingesetzt werden.

Vorteile von SAST

- Früherkennung: Statische Analyse identifiziert Schwachstellen während der Entwicklungs- und Build-Phasen, lange bevor die Software bereitgestellt wird.

- IDE- und CI/CD-Integration: Die meisten modernen SAST-Tools integrieren sich direkt in IDEs und CI/CD-Pipelines und liefern Feedback zu jedem Commit oder Pull Request.

- Keine laufende Anwendung erforderlich: Es arbeitet mit statischem Quellcode, was es ideal für die frühe Entwicklung, Code-Reviews und Pull-Request-Prüfungen macht.

- Präzise Behebungsanleitung: Es kann exakte Dateipfade und Zeilennummern für Schwachstellen identifizieren, oft mit Datenflusskontext.

- Unterstützt sichere Codierungspraktiken: Markiert unsichere Muster und Anti-Muster, wodurch die allgemeine Codequalität und langfristig sichere Entwicklungsgewohnheiten verbessert werden.

- Umfassende Code-Abdeckung: Es scannt die gesamte Codebasis, einschließlich nicht ausgeführter oder „toter“ Codepfade, die bei Laufzeittests möglicherweise nicht erreicht werden.

- Compliance- und Audit-Unterstützung: Hilft bei der Einhaltung regulatorischer und Branchenanforderungen (PCI DSS, SOC 2), indem es Nachweise für sichere Entwicklungspraktiken liefert.

Nachteile von SAST

- Kein Nachweis der Ausnutzbarkeit: SAST identifiziert potenzielle Schwachstellen, aber nicht, ob diese unter realen Bedingungen ausnutzbar sind.

- Beschränkt auf bekannte Muster und Regeln: Die meisten SAST-Tools verlassen sich stark auf vordefinierte Regeln, was bedeutet, dass sie komplexe Logikfehler oder Angriffstechniken übersehen können.

- Fehlende Laufzeitabdeckung: Es kann keine Probleme erkennen, die nur während der Ausführung auftreten, wie Fehlkonfigurationen, Authentifizierungsschwächen oder umgebungsspezifische Schwachstellen.

- Sprach- und Framework-abhängig: Es ist auf unterstützte Sprachen und Frameworks beschränkt; neuere oder weniger verbreitete Stacks werden möglicherweise nicht unterstützt.

- Begrenzte Sichtbarkeit von Data-as-Code (DaaC)-Risiken: Generative KI-gesteuerte Anwendungseingaben wie Prompts oder RAG-Quellen können das Verhalten wie ausführbare Logik beeinflussen. Traditionelle SAST-Tools sind blind für indirekte Injection.

Warum ist SAST wichtig?

Die Früherkennung von SAST ist entscheidend, da sie es Entwickelnden ermöglicht, Probleme zu beheben, bevor die Anwendung bereitgestellt wird, wodurch die Fehlerbehebung einfacher und kostengünstiger wird.

Was ist DAST?

DAST, oder Dynamische Anwendungssicherheitstests, ist eine „Black-Box“-Testmethode, die eine Anwendung während ihrer Ausführung bewertet. DAST erfordert keinen Zugriff auf den Quellcode, sondern verfolgt einen externen Ansatz zur Überprüfung der Anwendungssicherheit, indem es Angriffe auf die Anwendung simuliert, ähnlich wie ein Hacker es tun würde.

DAST kann auch als „Oberflächenüberwachung“ bezeichnet werden, da es die Oberfläche oder das Frontend von Webanwendungen testet.

Was kann DAST erkennen?

DAST-Tools interagieren mit der Anwendung über die Benutzeroberfläche, testen verschiedene Eingaben und beobachten die Ausgaben, um Schwachstellen wie Authentifizierungsprobleme, Server-Fehlkonfigurationen, Cross-Site-Request-Forgery und andere Laufzeit-Schwachstellen zu identifizieren.

Da DAST zur Laufzeit arbeitet, bedeutet dies, dass eine funktionierende Anwendung erforderlich ist, bevor DAST-Tests sinnvoll sind, was typischerweise in der Vorproduktions- und Produktionsphase der Fall ist. Da DAST extern arbeitet und standardisierte Protokolle wie HTTP verwendet, um sich mit Ihrer Anwendung zu verbinden, ist DAST nicht an eine bestimmte Programmiersprache gebunden.

Vorteile von DAST

- Kein Zugriff auf den Quellcode erforderlich: Dynamisches Testen funktioniert von außerhalb der Anwendung unter Verwendung von Standardprotokollen (wie HTTP, gRPC)

- Erkennt Laufzeit- und Konfigurationsprobleme: Es identifiziert Schwachstellen, die nur während der Ausführung auftreten, wie Autorisierungsprobleme und Server-Fehlkonfigurationen.

- Sprach- und Framework-agnostisch: DAST ist nicht an bestimmte Programmiersprachen oder Frameworks gebunden, da es das Anwendungsverhalten testet.

- Geringere False-Positive-Rate Ergebnisse basieren auf dem Verhalten, was oft zu weniger Fehlalarmen im Vergleich zur statischen Analyse führt.

- Validiert Sicherheitskontrollen: Dynamisches Testen bestätigt, dass Sicherheitsmaßnahmen bei der Bereitstellung der Anwendung tatsächlich wie beabsichtigt funktionieren.

Nachteile von DAST

- Begrenzte Sichtbarkeit der Grundursachen: Es kann nicht den genauen Quellcode identifizieren, der für das Problem verantwortlich ist.

- Späte Erkennung: DAST erfordert eine voll funktionsfähige, laufende Anwendung. Dies kann Korrekturen teurer und zeitaufwändiger machen, da es später im SDLC ausgeführt wird.

- Begrenzte Abdeckung der Anwendungslogik: Es kann Schwachstellen in nicht exponierten oder schwer erreichbaren Anwendungspfaden übersehen, insbesondere solche, die komplexe Benutzerinteraktionen erfordern.

- Potenzielle Auswirkungen auf Live-Umgebungen Aggressives Testen von Produktionssystemen kann zu Performance-Problemen führen.

Warum ist DAST wichtig?

DAST ist wichtig für die Erkennung von Problemen, die vor der Bereitstellung nicht erkannt werden können, wie Server- oder Datenbank-Fehlkonfigurationen, Authentifizierungs- und Verschlüsselungsprobleme, die unbefugten Zugriff ermöglichen, oder Risiken durch Webdienste, mit denen Ihre Anwendung verbunden ist.

SAST vs. DAST im Vergleich

Um Ihnen den Vergleich beider Ansätze zu erleichtern, fasst die folgende Tabelle diese für Sie zusammen.

SAST und DAST gemeinsam nutzen

In diesem Artikel haben wir die Unterschiede zwischen SAST und DAST behandelt und erläutert, warum beide für die Absicherung Ihrer Anwendungen unerlässlich sind. Sie decken jedoch nur einen Teil der AppSec ab und lassen andere Bereiche wie IaC, RASP, Penetration Testing, SCA und weitere ungeschützt.

Das bedeutet, dass jede von Ihnen gewählte Sicherheitslösung nicht nur eine umfassende Abdeckung für SAST und DAST bieten muss, sondern für den gesamten Anwendungs-Stack.

Aikido Security hilft, diese Herausforderung mit seiner entwicklerfreundlichen, KI-gesteuerten AppSec-Plattform zu bewältigen. Es bietet modulare Scanner für SAST, DAST, Infrastructure-as-code configs, RASP, Penetration Testing, Secrets detection und vieles mehr, während es KI nutzt, um Probleme über alle Scanner hinweg zu korrelieren, Rauschen zu reduzieren und die Triage und Behebung zu beschleunigen. Alles zu einem erschwinglichen Festpreis.

Durch die Kombination von breiter Abdeckung mit intelligenter Priorisierung erleichtert Aikido Teams die Absicherung von Anwendungen in jeder Phase des SDLC.

Bereit, Ihre Anwendungssicherheit zu verbessern? Starten Sie Ihre kostenlose Testversion oder buchen Sie noch heute eine Demo mit Aikido Security.

FAQ

Warum ist Anwendungssicherheitstests für Entwickelnde wichtig?

Anwendungssicherheitstests helfen Entwickelnden, Schwachstellen frühzeitig im Softwareentwicklungslebenszyklus zu erkennen, wenn Korrekturen schneller, kostengünstiger und weniger störend sind. Es reduziert das Risiko, dass ausnutzbare Probleme die Produktion erreichen, und fördert sichere Codierungspraktiken durch kontinuierliches Feedback während der Entwicklung. Tools wie Aikido Security unterstützen dies, indem sie Sicherheitsprüfungen mit KI-Unterstützung direkt in die Entwicklungs-Workflows integrieren.

Ist DAST speziell für Webanwendungen?

DAST wird am häufigsten für Webanwendungen und APIs eingesetzt, da es Anwendungen über Netzwerkprotokolle wie HTTP testet. Jede Anwendung, die eine netzwerkzugängliche Schnittstelle bereitstellt, kann von DAST profitieren, einschließlich interner Dienste und APIs.

Welche gängigen Arten von Schwachstellen werden von SAST und DAST erkannt?

SAST erkennt typischerweise Schwachstellen auf Code-Ebene wie SQL-Injection, XSS-Angriffe, unsichere Deserialisierung und hartcodierte Secrets, indem es den Quellcode analysiert und unsichere Muster mit bekannten Schwachstellensignaturen, einschließlich Daten aus CVE-Datenbanken, vergleicht. DAST hingegen konzentriert sich auf Laufzeitprobleme wie Authentifizierungsfehler, Autorisierungsumgehungen und Sicherheitsfehlkonfigurationen.

Ist Penetration Testing dasselbe wie DAST?

Penetration Testing und DAST sind nicht dasselbe. DAST ist eine automatisierte, wiederholbare Testmethode, die während des gesamten SDLC eingesetzt wird, während Penetration Testing in der Regel eine manuelle, zeitlich begrenzte Bewertung ist, die periodisch durchgeführt wird.

Das könnte Sie auch interessieren:

- Die Top 10 KI-gestützten SAST-Tools im Jahr 2026

- Die Top 14 AppSec-Tools im Jahr 2026

- Top 12 Dynamische Anwendungssicherheitstests (DAST) Tools im Jahr 2026

- Die 10 besten Pentesting-Tools für moderne Teams im Jahr 2026

- Die besten Tools zur End-of-Life-Erkennung: 2026 Rankings.

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Die besten Infrastructure as Code (IaC) Scanner im Jahr 2026