Warum nutzen Security-Tech-Unternehmen Aikido?

Als Sicherheitstechnologieunternehmen ist es unerlässlich, mit gutem Beispiel voranzugehen und die höchsten Sicherheitsstandards für Ihre Anwendung aufrechtzuerhalten. Denn wie sollen Ihre Kunden Ihnen vertrauen, wenn Sie nicht die strengsten Sicherheitspraktiken implementieren?

Eine Datenpanne könnte den Ruf und die Glaubwürdigkeit Ihres Unternehmens erheblich beeinträchtigen. Mit Aikidos Anwendungssicherheitslösung erhalten Sie Rundumschutz und Echtzeit-Schwachstellenerkennung, sodass Sie und Ihre Kunden beruhigt sein können.

Compliance

Vorbereitung auf ISO- und SOC2-Compliance

Aikido führt Prüfungen durch und generiert Nachweise für technische Kontrollen gemäß ISO 27001:2022 & SOC 2 Typ 2. Die Automatisierung technischer Kontrollen ist ein großer Schritt zur Erreichung der ISO- & SOC 2 Compliance.

ISO 27001:2022

ISO 27001 ist besonders relevant für Security-Tech-Unternehmen. Dieser weltweit anerkannte Standard stellt sicher, dass Sie einen systematischen Ansatz zur Verwaltung sensibler Unternehmensinformationen haben, deren Vertraulichkeit, Integrität und Verfügbarkeit gewährleistet. Aikido automatisiert eine Vielzahl technischer Kontrollen der ISO 27001.

SOC 2 Typ 2

SOC 2 ist ein Verfahren, das sicherstellt, dass Ihre Dienstleister Ihre Daten sicher verwalten, um die Interessen Ihrer Organisation und die Privatsphäre ihrer Kunden zu schützen. Zeigen Sie Ihr Engagement für Datenschutz, indem Sie SOC2 einhalten. Aikido automatisiert alle technischen Kontrollen und vereinfacht den Compliance-Prozess erheblich.

Aikido deckt alle technischen Code- und Cloud-Sicherheitsanforderungen für SOC2 Typ 2, ISO 27001:2022 und mehr ab.

SOC 2-Kontrollen

CC3.3: Betrugspotenzial berücksichtigen

CC3.2: Bedeutung der identifizierten Risiken einschätzen

CC5.2: Die Entität wählt und entwickelt allgemeine Kontrollaktivitäten über Technologie, um die Erreichung der Ziele zu unterstützen

CC6.1 • CC6.6 • CC6.7 • CC6.8

CC7.1: Infrastruktur und Software überwachen

CC7.1: Änderungsdetektionsmechanismus implementieren

CC7.1: Unbekannte oder nicht autorisierte Komponenten erkennen

CC7.1: Schwachstellenscans durchführen

CC7.1: Filter zur Analyse von Anomalien implementieren

CC7.1: Betroffene Umgebungen wiederherstellen

CC10.3: Prüft die Integrität und Vollständigkeit von Backup-Daten

CC8.1: Vertrauliche Informationen schützen

CC8.1: Systemänderungen verfolgen

ISO 27001-Kontrollen

A.8.2 Privilegierte Zugriffsrechte • A.8.3 Einschränkung des Informationszugriffs • A.8.5 Sichere Authentifizierung • A.8.6 Kapazitätsmanagement • A.8.7 Schutz vor Malware • A.8.8 Management technischer Schwachstellen • A.8.9 Konfigurationsmanagement • A.8.12 Verhinderung von Datenlecks • A.8.13 Backups • A.8.15 Protokollierung • A.8.16 Überwachungsaktivitäten • A.8.18 Nutzung privilegierter Dienstprogramme • A.8.20 Netzwerksicherheit • A.8.24 Einsatz von Kryptografie • A.8.25 Sicherer Entwicklungslebenszyklus • A.8.28 Sichere Programmierung • A.8.31 Trennung von Entwicklungs-, Test- und Produktionsumgebungen • A.8.32 Änderungsmanagement

A.5.15: Zugriffskontrolle

A.5.16: Identitätsmanagement

A.5.28: Sammlung von Beweismitteln

A.5.33: Schutz von Aufzeichnungen

Integrationen

Intergration in Ihre Compliance-Suite

Nutzen Sie eine Compliance-Suite? Aikido lässt sich in die Suite Ihrer Wahl integrieren.

Unsere Integrationen anzeigen

Vanta

Der schnellste Weg zur Compliance. Es sammelt 90 % der für Ihre Zertifizierung benötigten Nachweise.

Drata

Automatisiert Ihren Compliance-Prozess vom Start bis zur Audit-Bereitschaft und darüber hinaus.

Sprinto

Sprinto ist eine zentrale Plattform für alle Sicherheits-Compliances und Zertifizierungsaudits.

Thoropass

Thoropass ist eine End-to-End-Compliance-Lösung, die ein nahtloses Security-Audit-Erlebnis bietet.

Secureframe

Führende Plattform für die Automatisierung der Sicherheits-Compliance, die jede Compliance schnell und einfach macht.

Alles, wofür Sie Sicherheitstools verwenden möchten

Statische Anwendungssicherheitstests (SAST)

Scannt Ihren Quellcode auf Sicherheitslücken wie SQL-Injection, XSS, Pufferüberläufe und andere Sicherheitsrisiken. Prüft gegen gängige CVE-Datenbanken. Die Software funktioniert sofort und unterstützt alle gängigen Sprachen.

Software-Kompositionsanalyse

Analysieren Sie Drittanbieterkomponenten wie Bibliotheken, Frameworks und Abhängigkeiten auf Schwachstellen. Aikido führt eine Erreichbarkeitsanalyse und Triage durch, um False Positives herauszufiltern, und bietet klare Empfehlungen zur Behebung. Beheben Sie Schwachstellen mit einem Klick automatisch.

Infrastructure as Code (IaC)

Scannt Terraform, CloudFormation & Kubernetes Helm Charts auf Fehlkonfigurationen.

- Fehlkonfigurationen erkennen, die Ihre Infrastruktur Risiken aussetzen

- Schwachstellen identifizieren, bevor sie Ihren Main Branch erreichen

- Integriert sich in Ihre CI/CD-Pipeline

Containersicherheit

Scannen Sie Ihr Container-Betriebssystem nach Paketen mit Sicherheitsproblemen.

- Prüft, ob Ihre Container Schwachstellen aufweisen (wie CVEs)

- Hebt Schwachstellen basierend auf der Datensensitivität von Containern hervor

- Beheben Sie Ihre Container-Images automatisch mit KI

DAST & API-Sicherheit

Überwachen Sie Ihre App und APIs, um Schwachstellen wie SQL-Injection, XSS und CSRF zu finden, sowohl oberflächlich als auch mit authentifiziertem DAST.

Simulieren Sie reale Angriffe und scannen Sie jeden API-Endpunkt auf gängige Sicherheitsbedrohungen.

.avif)

Cloud & K8s Sicherheitsstatusmanagement (CSPM)

Cloud-Infrastrukturrisiken bei großen Cloud-Anbietern erkennen.

- Scannt virtuelle Maschinen (AWS EC2-Instanzen) auf Schwachstellen.

- Scannen Sie Ihre Cloud nach Fehlkonfigurationen und übermäßig lockeren Benutzerrollen/-zugriffen

- Automatisieren Sie Sicherheitsrichtlinien und Compliance-Prüfungen für SOC2, ISO27001, CIS & NIS2

Secrets detection

Überprüfen Sie Ihren Code auf geleakte und exponierte API-Schlüssel, Passwörter, Zertifikate, Verschlüsselungsschlüssel usw.

Malware-Erkennung

Das npm-Ökosystem ist aufgrund seiner offenen Natur anfällig für die Veröffentlichung bösartiger Pakete. Aikido identifiziert bösartigen Code, der in JavaScript-Dateien oder npm-Paketen eingebettet sein kann. (Scannt nach Backdoors, Trojanern, Keyloggern, XSS, Cryptojacking-Skripten und mehr.)

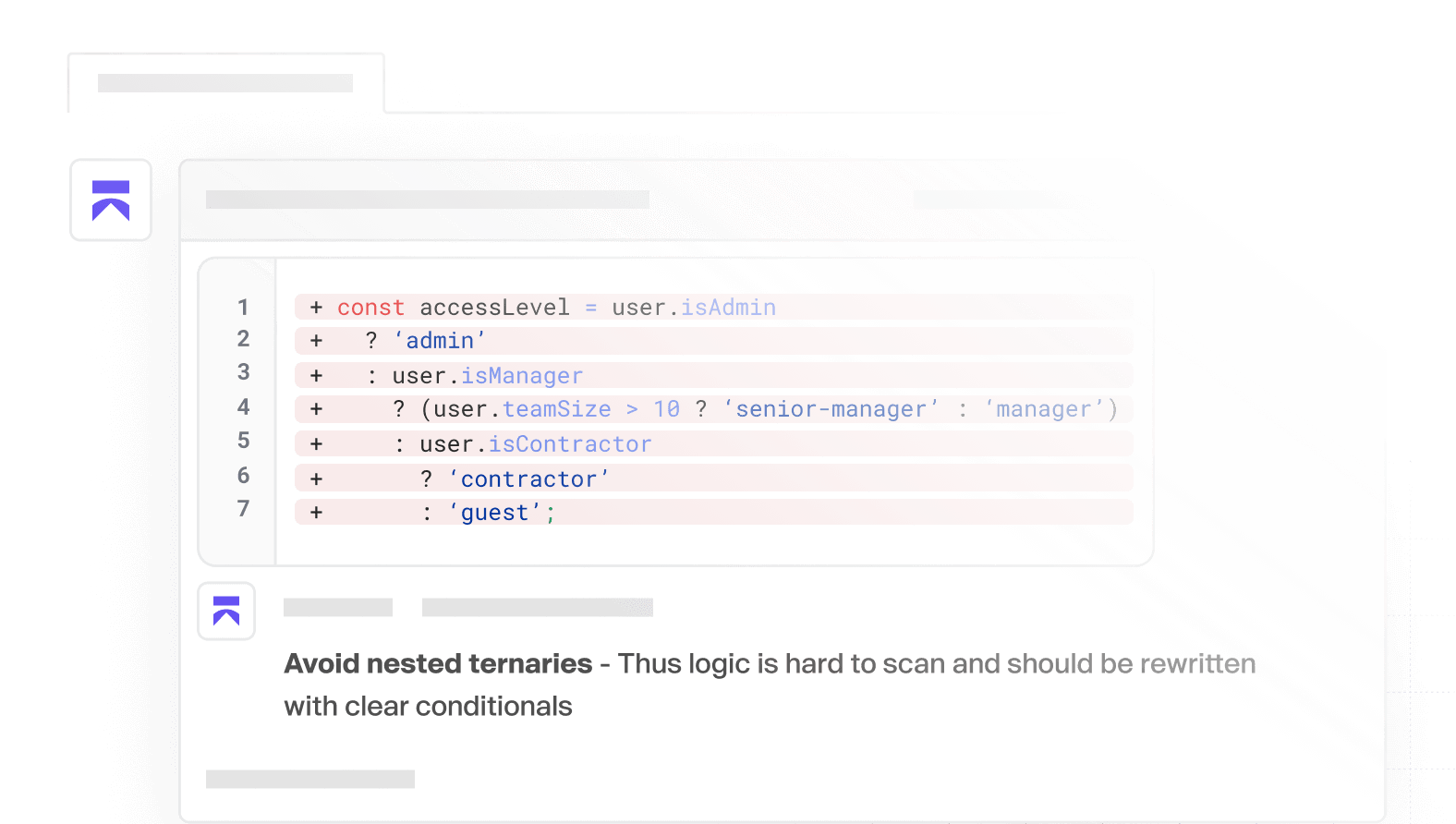

KI-Code-Qualität

Qualitätscode schneller ausliefern. Sofortiges Feedback, intelligente Erkennung und klare PR-Kommentare, damit Sie sich auf die Entwicklung konzentrieren können.

FAQ

Wurde Aikido selbst sicherheitsgetestet?

Ja – wir führen jährlich Pentests von Drittanbietern durch und unterhalten ein kontinuierliches Bug-Bounty-Programm, um Probleme frühzeitig zu erkennen.

Benötigt Aikido Agenten?

Nein! Im Gegensatz zu anderen sind wir vollständig API-basiert, es werden keine Agenten benötigt, um Aikido bereitzustellen! So sind Sie in wenigen Minuten einsatzbereit und wir deutlich weniger invasiv!

Ich möchte mein Repository nicht verbinden. Kann ich es mit einem Testkonto ausprobieren?

Selbstverständlich! Wenn Sie sich mit Ihrem Git anmelden, gewähren Sie keinem Repo-Zugriff und wählen Sie stattdessen das Demo-Repo!

Was passiert mit meinen Daten?

Wir klonen die Repositories in temporären Umgebungen (wie z.B. Ihnen exklusiven Docker Containern). Diese Container werden nach der Analyse entsorgt. Die Dauer der Tests und Scans selbst beträgt etwa 1-5 Minuten. Alle Klone und Container werden danach grundsätzlich, jedes Mal, für jeden Kunden automatisch entfernt.

Sicherheit jetzt implementieren

Sichern Sie Ihren Code, Ihre Cloud und Ihre Laufzeit in einem zentralen System.

Finden und beheben Sie Schwachstellen schnell und automatisch.

.avif)

.svg)

.svg)