Einleitung

Virtuelle Maschinen (VMs) sind die Arbeitspferde der modernen Cloud- und Rechenzentrumsinfrastruktur – und Hauptziele für Angreifer. Tatsächlich sind Server der Einstiegspunkt bei 90 % der Datenlecks, oft durch ungepatchte Software oder Fehlkonfigurationen. Eine einzige vergessene VM mit einem exponierten Port oder fehlenden Updates kann zu einer tickenden Zeitbombe in Ihrem Netzwerk werden. Laut einer Studie des Ponemon Institute stammen 60 % der Sicherheitsverletzungen aus ungepatchten Schwachstellen – eine Statistik, die unterstreicht, wie wichtig es ist, Ihre VMs sicher und aktuell zu halten. Eine pragmatische Lösung: Nutzen Sie VM-Sicherheitstools, um die mühsame Arbeit des Findens und Behebens dieser Risiken zu automatisieren, bevor die Angreifer sie entdecken.

Wir behandeln die besten VM-Sicherheitsplattformen, die heute verfügbar sind, um Ihnen zu helfen, Ihre Instanzen in der Cloud und on-premise abzusichern. Zuerst tauchen wir in eine Liste der besten Tools insgesamt und deren Angebote ein, dann schlüsseln wir Empfehlungen für spezifische Anwendungsfälle auf – ob Sie ein Entwickelnde mit knapper Frist, ein Enterprise Security Lead, ein schlankes Startup, ein Open-Source-Enthusiast sind, in AWS/Azure arbeiten oder ein on-prem Rechenzentrum schützen. Springen Sie zum Abschnitt, der Ihren Anforderungen entspricht:

- Beste VM-Sicherheitstools für Entwickelnde

- Beste VM-Sicherheitsplattformen für Unternehmen

- Beste VM-Sicherheitstools für Startups & KMU

- Beste Open-Source-VM-Sicherheitstools

- Beste VM-Sicherheitstools für AWS/Azure Cloud

- Die besten VM-Sicherheitstools für On-Premise-Rechenzentren

Was ist Sicherheit virtueller Maschinen?

Sicherheit virtueller Maschinen ist die Praxis, die Software-„virtuellen Computer“ zu schützen, die innerhalb physischer Hosts oder in der Cloud-Infrastruktur laufen. Vereinfacht ausgedrückt bedeutet dies, das Betriebssystem und die Anwendungen auf Ihren VMs gegen Schwachstellen, Malware, unbefugten Zugriff und andere Bedrohungen abzusichern – genau wie bei einem physischen Server. Dazu gehören die Härtung der VM-Konfiguration (z. B. Schließen ungenutzter Ports, Verwendung sicherer Anmeldeinformationen), die Aktualisierung des Betriebssystems und der Software sowie die Überwachung der VM auf Anzeichen einer Kompromittierung.

VM-Sicherheitstools helfen, diese Schutzmaßnahmen zu automatisieren und durchzusetzen. Sie können das Betriebssystem Ihrer VMs auf bekannte Schwachstellen, Fehlkonfigurationen oder schwache Einstellungen scannen. Viele bieten eine kontinuierliche Überwachung des VM-Zustands, sodass Sie bei Auftreten einer neuen Schwachstelle oder verdächtigen Aktivität benachrichtigt werden (oder die Bedrohung in Echtzeit blockiert wird). Ziel ist es, sicherzustellen, dass jede VM eine befestigte Insel ist: aktuell, abgesichert und überwacht – egal ob sie in Ihrem Rechenzentrum oder in der Cloud läuft.

Warum Sie VM-Sicherheitstools benötigen

- Verhindern Sie Sicherheitsverletzungen, bevor sie geschehen: Automatisierte Scanner erkennen bekannte CVEs und Fehlkonfigurationen in Ihren VMs, bevor Angreifer sie ausnutzen. Angesichts der Häufigkeit von unpatchen VM-Schwachstellen bei Sicherheitsverletzungen sind diese Tools wie ein Frühwarnsystem, um Probleme proaktiv zu beheben, nicht erst nachdem Sie kompromittiert wurden.

- Reduzieren Sie die Alarmmüdigkeit: Gute VM-Sicherheitsplattformen priorisieren das Wesentliche. Sie filtern das Rauschen heraus, indem sie sich auf kritische Schwachstellen konzentrieren (wie einen exponierten SMB-Dienst oder einen veralteten Apache-Server) und triviale Informationen ausblenden. Weniger Geisterjagd, mehr Behebung echter Probleme.

- Sicherstellung von Compliance und Best Practices: Wenn Sie Standards wie CIS-Benchmarks, PCI-DSS, HIPAA usw. erfüllen müssen, können VM-Sicherheitstools Ihre Instanzen automatisch auf diese Anforderungen prüfen. Sie kennzeichnen beispielsweise, wenn die SSH-Konfiguration Ihrer Linux-VM schwache Chiffren zulässt oder wenn einem Windows-Server bestimmte Audit-Einstellungen fehlen – was Ihnen manuelle Checklisten und Audits erspart.

- Integration in DevOps-Workflows: Die besten Tools fügen sich nahtlos in Ihre CI/CD-Pipelines oder Cloud-Management-Prozesse ein, sodass Sicherheit kein langsamer, separater Schritt ist. Sie können beispielsweise ein Deployment fehlschlagen lassen, wenn ein VM-Image kritische Schwachstellen aufweist, oder Härtungsskripte automatisch anwenden. Dies hält Entwickelnde und Ops frühzeitig auf dem Laufenden und behebt Probleme ohne Last-Minute-Feuerwehraktionen.

- Verteidigung gegen aktive Angriffe: Über das reine Scannen hinaus bieten viele VM-Sicherheitslösungen Endpoint Detection and Response (EDR)-Funktionen – im Wesentlichen einen On-VM-Wächter, der nach Malware, Exploits oder anomalem Verhalten Ausschau hält. Sollte Malware auf eine VM gelangen, können diese Tools sie erkennen und unter Quarantäne stellen, bevor sie sich ausbreitet. Stellen Sie es sich wie ein Immunsystem für Ihren virtuellen Server vor. (Und ja, das brauchen Sie – Cloud-VMs sind dem Moment ihrer Inbetriebnahme ständig Login-Bruteforce-Angriffen und Malware-Sondierungen ausgesetzt.)

- Zeitersparnis durch Automatisierung: Niemand hat die Zeit, sich manuell bei 100 VMs anzumelden und Konfigurationen zu überprüfen oder Updates einzeln auszuführen. Sicherheitstools automatisieren Patching, Scanning und sogar die Behebung (einige beheben Probleme automatisch oder schlagen Lösungen vor). Ihr Team kann sich auf die Produktentwicklung konzentrieren, anstatt den ganzen Tag mit Serverproblemen Whack-a-Mole zu spielen.

Kurz gesagt, VMs sind leistungsstark, können aber ein enormes Risiko darstellen, wenn sie unbeaufsichtigt bleiben. Ein solides VM-Sicherheitstoolset stellt sicher, dass Sie keine Hintertüren auf diesen kritischen Systemen offen lassen.

So wählen Sie das richtige VM-Sicherheitstool aus

Nicht alle VM-Schutztools sind gleich. Hier sind einige ungeschönte Kriterien, die Sie bei der Bewertung Ihrer Optionen berücksichtigen sollten:

- Agent vs. Agentenlos: Einige Plattformen stellen einen kleinen Agenten auf jeder VM bereit, um Echtzeit-Überwachung und -Schutz zu gewährleisten (z. B. CrowdStrike, Trend Micro). Andere verbinden sich über die Cloud oder den Hypervisor, um VMs zu scannen, ohne etwas in ihnen zu installieren (z. B. Orca Securitys agentenlose Scans). Agenten können einen tieferen, Live-Schutz bieten (einen laufenden Angriff blockieren), sind aber mit Bereitstellungsaufwand und geringfügigen Leistungseinbußen verbunden. Agentenlos ist einfach bereitzustellen und hervorragend für die Transparenz, kann aber typischerweise kein On-VM-Blocking durchführen – es geht mehr um die Bewertung. Entscheiden Sie, welcher Ansatz Ihren Anforderungen und Umgebungsrichtlinien entspricht.

- OS- und Umgebungsunterstützung: Stellen Sie sicher, dass das Tool alle Arten von VMs abdeckt, die Sie betreiben. Die meisten unterstützen Windows und Linux, aber was ist mit dieser älteren BSD-Appliance? Prüfen Sie auch die Cloud-Kompatibilität – lässt es sich mit AWS, Azure, GCP integrieren, wenn Sie diese nutzen? Wenn Sie on-premise sind, kann es in einem luftgesperrten Netzwerk funktionieren? Ein Tool ist nur so gut wie die Abdeckung, die es über Ihre gesamte Flotte bietet.

- Abdeckung von Schwachstellen und Bedrohungen: Schauen Sie genau hin, was das Tool tatsächlich überprüft. Sucht es lediglich nach fehlenden Patches? Erkennt es auch Fehlkonfigurationen (wie schwache Passwörter oder gefährliche Einstellungen)? Wie steht es mit Malware-Scanning oder verhaltensbasierter Bedrohungserkennung? Idealerweise wünschen Sie sich ein Tool, das Ihnen eine 360°-Ansicht bietet – von fehlenden Updates bis hin zu aktiv laufender Malware, von Konfigurationshärtung bis zu Compliance-Kontrollen.

- Genauigkeit und Rauschpegel: Fehlalarme (Warnungen für Probleme, die keine echten Probleme sind) sind der Fluch von Sicherheitsteams. Entwickelnde werden ein Tool, das zu oft Fehlalarme auslöst, schlichtweg ignorieren. Suchen Sie nach Lösungen, die für ein hohes Signal-Rausch-Verhältnis bekannt sind – sei es durch intelligentere Erkennungsregeln, KI-Priorisierung oder Richtlinienanpassung. Benutzerbewertungen sind hier ein guter Realitätscheck: Wenn andere sich darüber beschweren, dass das Tool sie mit Tausenden von Warnungen für vernachlässigbare Probleme zuspammt, halten Sie sich fern.

- Integration & Workflow: Ein VM-Sicherheitstool sollte nicht isoliert existieren. Die besten Tools fügen sich nahtlos in Ihre bestehenden Workflows ein – denken Sie an CI/CD-Plugins, APIs und Webhooks für Ihre DevOps-Tools, Integration mit Ticketsystemen wie Jira und Dashboards, die ein SOC in ein SIEM integrieren kann. Wenn Sie automatisch ein Jira-Ticket erstellen können, wenn eine kritische Schwachstelle auf einer VM gefunden wird, oder das Tool in Slack für Ihre Entwickelnde aufpoppen lassen können, wird dies viel mehr Maßnahmen auslösen als ein isolierter Bericht, den niemand sieht.

- Skalierbarkeit und Management: Wenn Sie ein Unternehmen oder ein wachsendes Startup sind, überlegen Sie, wie das Tool skaliert. Kann es Tausende von VMs über mehrere Cloud-Konten hinweg reibungslos verwalten? Bietet es eine zentrale Konsole zur Verwaltung von Richtlinien oder rollenbasierten Zugriff, sodass Teams nur ihre eigenen Server sehen? Tools, die für Skalierbarkeit entwickelt wurden, werben in der Regel mit Funktionen wie hierarchischen Ansichten, API-gesteuerter Automatisierung und robustem Reporting (damit Sie Ihrem Chef „Hey, wir haben diesen Monat 200 Hochrisiko-Probleme behoben“ in einem Dashboard zeigen können). Unterschätzen Sie nicht die einfache Verwaltung – ein Tool, dessen Administration mühsam ist, wird außer Gebrauch geraten.

- Kosten und Lizenzierung: Behalten Sie schließlich das Preismodell und den Wert im Auge. Einige Enterprise-Tools mögen alle Funktionen bieten, kosten aber pro VM ein Vermögen – nicht ideal, wenn Sie Hunderte von Servern und ein knappes Budget haben. Andere (einschließlich Open-Source-Optionen) mögen kostenlos sein, erfordern aber mehr Aufwand im Betrieb. Wägen Sie den Funktionsumfang mit dem ab, was für Ihre Situation wirtschaftlich sinnvoll ist. Die gute Nachricht: Es gibt großartige Optionen für jedes Budget, von kostenlosen Community-Tools bis hin zu Premium-Plattformen – diese werden wir in den folgenden Abschnitten hervorheben.

Nun, mit diesen Kriterien im Hinterkopf, tauchen wir ein in die Top-VM-Sicherheitsplattformen im Jahr 2025 und sehen, was jede davon zu bieten hat.

Die besten Tools für die Sicherheit virtueller Maschinen für 2025

(Alphabetisch sortiert – jedes dieser Tools bietet einzigartige Stärken, um Ihre VMs abzusichern und sicher zu halten.)

#1. Aikido Security

Aikido Security ist eine All-in-One Developer-first-Sicherheitsplattform, die von Code bis zur Cloud reicht – einschließlich VM- und Cloud-Workload-Sicherheit als Kernbestandteil. Sie ist als das Gegenteil von überladenen, hakenbasierten Enterprise-Suiten konzipiert: Aikido konzentriert sich auf die Optimierung der Sicherheit, damit Entwicklungsteams Probleme schnell beheben können, ohne sich durch unnötigen Ballast zu kämpfen. In der Praxis bündelt Aikido die Funktionen von etwa neun verschiedenen Tools (SAST, Software-Kompositionsanalyse, Container-Image-Scan und VM-Schwachstellenscans, Cloud-Konfigurationsaudit und mehr) in einer einzigen, einheitlichen Lösung. Für die VM-Sicherheit scannt Aikido automatisch Ihre Cloud-Instanzen und VMs auf Schwachstellen und Fehlkonfigurationen, priorisiert diese mithilfe von KI (sodass Sie die 5 kritischen Probleme sehen, nicht 500 triviale), und schlägt sogar Korrekturen vor oder wendet diese über seine KI-Autofix-Funktion an. Es integriert sich tief in Entwicklungs-Workflows – von Ihrer IDE und GitHub-Repos bis zur CI/CD-Pipeline-Sicherheit – was bedeutet, dass Sicherheitsprüfungen kontinuierlich im Hintergrund ablaufen und Probleme frühzeitig erkennen, wenn sie am einfachsten zu beheben sind. Für größere Organisationen kann Aikido Ihren AppSec-Stack mit einer einzigen Plattform für das Application Security Posture Management vereinfachen.

Fazit: Aikido fungiert als intelligenter Sicherheitsassistent, den Entwickelnde tatsächlich nutzen wollen, weil es den unnötigen Ballast (False Positives, klobige UIs, isolierte Tools) eliminiert und einfach Ergebnisse liefert.

Wichtige Funktionen:

- Vereinheitlichte Scanning-Plattform: Ein Tool deckt Code, Abhängigkeiten, Container-Images, Cloud-Konfigurationen und Live-VMs ab. Dieser vereinheitlichte Ansatz bedeutet, dass Sie nicht mit separaten Scannern jonglieren müssen – Aikido bietet Ihnen eine zentrale Übersicht über Schwachstellen in Ihrem gesamten Stack (vom Code bis zur Produktion). Weniger Kontextwechsel, effizientere Behebungen.

- KI-gestützte Rauschreduzierung: Aikido nutzt maschinelles Lernen, um Ergebnisse automatisch zu Triage und zu deduplizieren. Es filtert geringfügige Risiken heraus und hebt die wirklich wichtigen Probleme hervor. Wenn Sie von Tools enttäuscht wurden, die Sie mit irrelevanten „Vulns“ überfluten, ist Aikidos Priorisierung eine willkommene Abwechslung.

- Ein-Klick-Auto-Fixes: Aikido geht über das bloße Aufzeigen von Problemen hinaus und kann Fixes für bestimmte Probleme generieren. Veraltetes Paket auf einer VM? Aikido kann den Patch vorschlagen oder sogar einen PR mit der aktualisierten Paketversion automatisch erstellen. Es ist, als hätte man einen Junior Security Engineer im Team, der Dinge im Hintergrund behebt, damit Sie es nicht tun müssen.

- Entwickelnde-zentrierte Integrationen: Sie erhalten Integrationen mit den Tools, die Entwickelnde täglich nutzen – denken Sie an VS Code- und JetBrains-IDE-Plugins, GitHub-/GitLab-Pull-Request-Scanner, CI/CD-Pipeline-Hooks, Jira-Integration für Ticketing, Slack-Benachrichtigungen, was auch immer. Sicherheitsprüfungen werden zu einem nahtlosen Bestandteil von Entwicklung und Bereitstellung, nicht zu einem Hindernis.

- Flexible Bereitstellung: Während Aikido für die meisten Cloud-nativ (SaaS) ist, bietet es auch eine On-Premise-/Self-Hosted-Option für Unternehmen mit Compliance- oder Air-Gap-Anforderungen. Dies ist ein großer Vorteil, wenn Sie in einer regulierten Umgebung arbeiten – Sie erhalten moderne, entwickelnde-freundliche Sicherheit, ohne Daten nach außen zu senden.

Ideal für: Entwicklungsteams und mittelständische Unternehmen, die leistungsstarke Sicherheit ohne die übliche Komplexität wünschen. Aikido ist ideal für Organisationen, denen ein großes dediziertes Sicherheitsteam fehlt – es wird im Wesentlichen zu Ihrem automatisierten AppSec-Experten, der rund um die Uhr läuft. Es ist auch hervorragend für Startups (kostenloser Tarif für den Einstieg) und Unternehmen, die Tools konsolidieren und Entwickelnde befähigen möchten, das Schwachstellenmanagement direkt zu übernehmen, ohne das übliche Tauziehen zwischen Entwicklungs- und Sicherheitsabteilungen.

„Aikido ermöglichte uns die reibungslose und schnelle Implementierung von Security-by-Design. Mein Team liebt die Integration mit Jira und wie es sich für Ingenieure, nicht für Sicherheitsexperten, maßgeschneidert anfühlt.“ — G2-Rezensent

#2. CrowdStrike Falcon

CrowdStrike Falcon gilt oft als der Goldstandard im Endpunkt- und Workload-Schutz – und das aus gutem Grund. Es ist eine Cloud-basierte Plattform, die einen schlanken Agenten auf Ihren VMs (und anderen Endpunkten) verwendet, um Next-Gen-Antivirus, Bedrohungsaufklärung und robuste EDR-Funktionen (Endpoint Detection & Response) bereitzustellen. CrowdStrike hat sich einen Namen gemacht, indem es einige der schlimmsten Sicherheitsverletzungen gestoppt hat, mithilfe einer Kombination aus maschinellem Lernen zur Malware-Erkennung und einem rund um die Uhr verfügbaren, verwalteten Threat-Hunting-Team im Hintergrund. Für die VM-Sicherheit scannt Falcon nicht nur nach bekannten Schwachstellen auf Ihren Systemen, sondern überwacht auch aktiv Anzeichen von Eindringversuchen oder bösartigem Verhalten. Der Agent ist bekannt für seine Effizienz (man kann ihn im Grunde „einrichten und vergessen“, mit minimalen Leistungseinbußen) und alles wird über das CrowdStrike Cloud-Portal verwaltet – keine On-Premise-Management-Server, die gewartet werden müssen. Falcon zeichnet sich auch bei der Incident Response aus: Wenn eine Ihrer VMs kompromittiert wird, bietet Ihnen die Plattform leistungsstarke Tools, um zu untersuchen, was passiert ist (mittels detaillierter Prozesshistorien, forensischer Daten) und die Bedrohung schnell einzudämmen. Es ist die Art von Tool, das Sicherheitsexperten begeistert und dennoch einfach genug ist, um auf Tausenden von Maschinen eingesetzt zu werden.

Wichtige Funktionen:

- NGAV und Verhaltens-KI: Falcon nutzt maschinelles Lernen, um Malware und Exploits zu erkennen, ohne traditionelle Signaturen zu benötigen. Es analysiert das Verhalten auf der VM – wenn ein Prozess plötzlich Code-Injektionen oder Speicher-Scraping durchführt, wird CrowdStrike dies erkennen, selbst wenn es sich um einen neuen, unbekannten Angriff handelt.

- Threat Hunting & Bedrohungsaufklärung: Abonnenten erhalten Zugang zum Threat-Intel-Feed von CrowdStrike und sogar zu deren menschlichem Threat Hunting (dem berühmten „OverWatch“-Team), das nach Anzeichen fortgeschrittener Angriffe in Ihrer Umgebung sucht. Es ist, als hätten Sie Elite-Sicherheitsanalysten, die Ihnen den Rücken freihalten, über das hinaus, was automatisierte Warnmeldungen zeigen.

- Blitzschnelle Incident Response: Wird eine Sicherheitsverletzung erkannt, kann Falcon eine VM isolieren (Netzwerkquarantäne mit einem Klick), bösartige Prozesse beenden und Fernuntersuchungen erleichtern. Das Dashboard der Plattform zeigt genau, was der Angreifer auf dieser VM Schritt für Schritt getan hat, sodass Sie die Ursache ermitteln und sicher beheben können.

- Cloud-natives Management: Alle Logs und Analysen gehen an die Cloud-Plattform von CrowdStrike (den „Threat Graph“), wo riesige Datenmengen verarbeitet werden, um Angriffe zu korrelieren. Sie müssen keine schweren Server bereitstellen – installieren Sie einfach Agenten und melden Sie sich an der Webkonsole an. Die Integration mit AWS, Azure und GCP ermöglicht es Falcon, Cloud-VMs genauso einfach zu schützen wie On-Premise-VMs.

- Erweiterbarkeit und APIs: CrowdStrike arbeitet gut mit anderen zusammen – es verfügt über eine umfangreiche API und vorgefertigte Integrationen für SIEMs, SOARs, ITSM-Tools usw. Das bedeutet, Sie können Falcons Warnmeldungen in Ihren umfassenderen Betriebs-Workflow einspeisen oder automatisierte Reaktionen auslösen. Es ist eine sehr unternehmensfähige Plattform, die Teil eines größeren Sicherheitsökosystems werden kann.

Ideal für: Mittlere bis große Unternehmen, die sich keine Kompromisse bei der Sicherheit leisten können. Wenn Sie geschäftskritische VMs betreiben und erstklassigen Bedrohungsschutz benötigen (denken Sie an Finanzinstitute, Gesundheitswesen, Technologieunternehmen mit wertvollem geistigem Eigentum), ist CrowdStrike Falcon oft die erste Wahl. Es ist ein Premium-Produkt (und entsprechend bepreist), daher ideal für Teams, die Wert auf Qualität legen und bereit sind, in eine bewährte Lösung zum Schutz ihrer Server und Endpunkte zu investieren. Kleinere Teams mit hohen Sicherheitsanforderungen (oder solche, die von ausgeklügelten Bedrohungen betroffen sind) nutzen Falcon ebenfalls, um einen Teil ihrer SOC-Funktionen an die Cloud von CrowdStrike auszulagern.

„CrowdStrike ist das Beste auf dem Markt – es bietet alles, was Sie jemals für die Endpunkt- und Serversicherheit benötigen werden. Die Bereitstellung der Agenten war ein Kinderspiel, und das Dashboard ist leicht verständlich, da alles an einem Ort ist.“ — G2-Rezensent

#3. Trend Micro Cloud One (Workload-Sicherheit)

Trend Micro Cloud One – insbesondere das Workload-Sicherheit-Modul (früher bekannt als Deep Security) – ist ein erfahrener Akteur im Bereich des VM-Schutzes, der sich zu einer modernen Cloud-Workload-Sicherheitsplattform entwickelt hat. Kurz gesagt, Trend Micro bietet einen einzigen Agenten, der mehrere Sicherheitsfunktionen auf Ihren VMs schichtet: Anti-Malware, hostbasierte Intrusion Prevention (IPS), Firewalling, Dateiintegritätsüberwachung, Anwendungskontrolle… was auch immer Sie benötigen. Dieser Defense-in-Depth-Ansatz ist äußerst nützlich für Organisationen, die einen umfassenden Schutz wünschen, der über die bloße Überprüfung fehlender Patches hinausgeht. Zum Beispiel kann der Trend-Agent eine bekannte OS-Schwachstelle virtuell patchen, indem er Exploit-Versuche auf Host-Ebene erkennt und blockiert, selbst wenn Sie den offiziellen Patch noch nicht angewendet haben.

Cloud One integriert sich in AWS-, Azure- und VMware-Umgebungen, um die Bereitstellung zu vereinfachen – Sie können die Agenteninstallation auf neuen VMs über Cloud-Hooks oder Orchestrierungstools automatisieren. Die Managementkonsole bietet Ihnen eine einheitliche Ansicht all Ihrer Workloads und Sicherheitsereignisse, mit Richtlinienvorlagen zur schnellen Anwendung von Best-Practice-Konfigurationen (wie ein gehärtetes Linux-Profil usw.). Obwohl es viele Funktionen bietet, ist die Lösung von Trend Micro recht Benutzerfreundlich und bekannt für ihre gute Skalierbarkeit (sie wird weltweit in vielen großen Rechenzentren und Cloud-Bereitstellungen eingesetzt). Es ist im Grunde das „Schweizer Taschenmesser“ der VM-Sicherheit: Ob Ihre VM Antivirus, Schutz vor Netzwerkangriffen oder einfach nur Compliance-Überwachung benötigt – dieses Tool kann es leisten.

Wichtige Funktionen:

- Mehrschichtiger Schutz: Ein Agent bietet Antivirus-/Anti-Malware, Exploit-Prävention, Web-Reputationsfilterung, Firewall-Regeln, Log-Inspektion und mehr. Es ist der „Alles-aus-einer-Hand“-Ansatz – schließen Sie mehrere Sicherheitslücken mit einem einzigen schlanken Agenten, anstatt separate Tools für jeden Bedarf zu verwenden.

- Integration mit Cloud & Virtualisierung: Enge Integration mit AWS (erscheint auf dem AWS Marketplace und verfügt über Automatisierungsskripte), Azure, GCP sowie VMware vCenter/NSX. Das bedeutet, Sie können Sicherheit auf Infrastrukturebene aktivieren (neue VMs beim Start automatisch schützen, VMs taggen, um bestimmte Richtlinien anzuwenden usw.). In VMware-Setups kann es sogar agentenloses Scannen durchführen, indem es einige Aufgaben auf eine virtuelle Appliance auslagert.

- Zentralisiertes Management im großen Maßstab: Die Konsole von Trend ist für Unternehmensbereitstellungen konzipiert. Sie können Server gruppieren, Richtlinien nach Rolle anwenden und Compliance-Berichte einfach erstellen. Es verfügt auch über Multi-Tenant-Funktionen, wenn Sie ein MSP sind oder einfach Umgebungen trennen.

- Virtuelles Patching (IPS): Ein herausragendes Merkmal – das hostbasierte IPS kann Schwachstellen in Ihrem Betriebssystem oder Ihren Anwendungen abschirmen. Wenn beispielsweise ein neuer Apache Struts-Bug auftritt und Sie nicht sofort patchen können, kann der Trend-Agent das Exploit-Muster erkennen und blockieren, wodurch Sie Zeit gewinnen, um sicher zu aktualisieren. Dies reduziert das Zeitfenster der Exposition erheblich.

- Verhaltensüberwachung & Anwendungskontrolle: Für Hochsicherheitsumgebungen können Sie eine VM so sperren, dass nur eine bekannte, als gut befundene Reihe von Prozessen ausgeführt werden kann (Application Whitelisting), und Benachrichtigungen erhalten, wenn ungewöhnliche Prozesse oder Änderungen auftreten. Es ist hervorragend für Server, die sich selten ändern sollten (wie Produktionsdatenbanken), um verdächtige Abweichungen zu erkennen.

Ideal für: Unternehmen und mittelständische Betriebe, die eine All-in-One-Sicherheitslösung für Server wünschen, insbesondere in hybriden Umgebungen. Wenn Sie eine Mischung aus On-Premise-VMware- und Cloud-VMs haben, bietet Trend Micro Cloud One Konsistenz über beide hinweg. Es ist beliebt in Branchen wie Finanzen, Regierung und Telekommunikation – wo Compliance streng und die Betriebszeit entscheidend ist – da es nicht nur Malware stoppt, sondern auch zur Aufrechterhaltung der Systemintegrität und der Audit-Trails beiträgt. Startups oder kleinere Teams könnten es ebenfalls nutzen, obwohl der Funktionsumfang oft mehr ist, als ein kleineres Unternehmen benötigen würde. (Allerdings bietet Trend verbrauchsbasierte Preise und sogar einen kostenlosen Tarif für kleine Workloads an, was es zugänglich macht, wenn Sie diesen Ansatz bevorzugen.)

„Es ist eine der besten Komplettlösungen – deckt so ziemlich alles ab, von Verhaltensüberwachung und Firewall bis hin zur Anwendungssteuerung, alles auf einer einzigen Plattform. Einfach für EndBenutzer und leicht für Admins zu verwalten.“ — G2-Rezensent

#4. Qualys Cloud Agent (VMDR)

Qualys ist in vielen Kreisen ein Synonym für Schwachstellenscans – seit Jahrzehnten ist es führend im Schwachstellenmanagement. Der Qualys Cloud Agent ist ihre moderne Interpretation der kontinuierlichen VM-Bewertung. Anstatt altmodische periodische Scans mit einer Scanning-Box durchzuführen, installieren Sie den schlanken Qualys-Agenten auf Ihren VMs (Cloud oder On-Premise). Dieser Agent sammelt kontinuierlich Daten über installierte Software, offene Ports, Konfigurationen usw. und speist sie in die Qualys Cloud-Plattform ein. Die Magie liegt in der massiven, aktuellen Schwachstellen-Wissensdatenbank von Qualys und ihren Cloud-Analysen: Sobald eine neue CVE bekannt wird, kann Qualys Ihnen oft innerhalb von Minuten mitteilen, welche Ihrer VMs betroffen sind, da der Agent ständig Berichte sendet.

Der Cloud Agent unterstützt auch zusätzliche Module wie Policy-Compliance-Checks, Inventarisierung und sogar Patch-Management – er ist also eher eine Plattform für Sicherheitstransparenz als nur ein Scanner. Ein großes Plus: sehr geringe Performance-Auswirkungen. Der Agent ist so konzipiert, dass er auf der VM nahezu unsichtbar ist (keine starken Scan-Spitzen), wodurch er selbst für sensible Produktionsserver geeignet ist. Über die Qualys-Webkonsole erhalten Sie Dashboards zu Ihrer Schwachstellenlage, Trenddaten, und Sie können die Probleme jedes Hosts detailliert untersuchen. Viele schätzen Qualys für seine Genauigkeit und Gründlichkeit – es neigt dazu, echte Ergebnisse mit detaillierten Informationen zu melden, dank jahrelanger kuratierter Schwachstelleninformationen. Es mag nicht mit auffälliger KI oder sofort einsatzbereiten Remediation-Tools ausgestattet sein (Qualys ist stärker auf Erkennung fokussiert), aber es ist absolut zuverlässig in dem, was es tut.

Wichtige Funktionen:

- Kontinuierliche Schwachstellenbewertung: Im Gegensatz zu herkömmlichen Scannern, die Ihre VMs nach einem Zeitplan überprüfen, ist der Qualys-Agent immer aktiv. Er kennzeichnet neue Schwachstellen kurz nachdem sie angekündigt oder eingeführt wurden, ohne auf das nächste Scanfenster zu warten. Dies bedeutet eine schnellere Risikobewertung (oft entscheidend für Zero-Day-Szenarien).

- Umfassende Schwachstellendatenbank: Qualys ist stolz darauf, eine enorme Bandbreite an CVEs und Fehlkonfigurationsprüfungen zu verfolgen. Von OS-Schwachstellen bis hin zu anwendungsspezifischen Fehlern (Datenbanken, Webserver usw.) erhalten Sie einen umfassenden Bericht. Es liefert auch CVSS-Scores, Schweregrade und sogar Exploit-Informationen zur Unterstützung der Priorisierung.

- Lightweight and hassle-free: The agent is small (~< 5% CPU typically) and auto-updates itself. Install it and you’re done – no need to manage scanning servers or worry about network firewall hurdles. Data is sent securely to Qualys Cloud, which handles the heavy analysis.

- Umfassendes Reporting & Compliance: Das Qualys VMDR (Schwachstellenmanagement, Erkennung & Reaktion)-Modul bietet Dashboards und Vorlagen für verschiedene Compliance-Standards. Sie können Berichte wie „Diese 10 VMs erfüllen die PCI-Compliance“ erstellen oder eine Management-Zusammenfassung der Sicherheitslage Ihrer Organisation erhalten. Ideal für Auditoren oder einfach zur Verfolgung von Verbesserungen im Laufe der Zeit.

- Optionales Patching und Reaktion: In jüngsten Iterationen hat Qualys die Möglichkeit hinzugefügt, Patch-Bereitstellungen für bestimmte Probleme (auf unterstützten Systemen) direkt von der Konsole aus auszulösen. Es ist keine vollständige Patch-Management-Suite wie SCCM, aber es kann die Behebung einiger Schwachstellen automatisieren und so den Kreislauf von der Erkennung bis zur Behebung schließen.

Am besten geeignet für: Organisationen jeder Größe, die eine vertrauenswürdige Schwachstellenmanagement-Lösung benötigen. Qualys wird von kleinen IT-Teams bis hin zu Fortune-100-Unternehmen und sogar Cloud-Anbietern eingesetzt. Es ist besonders gut geeignet für Unternehmen, die eine rigorose, kontinuierliche Überprüfung ihrer Systeme auf bekannte Probleme benötigen (denken Sie an Banken, Einzelhandel, Gesundheitswesen – wo Compliance und interne Sicherheitsstandards streng sind). Wenn Sie bereits ein separates Incident-Response- oder EDR-Tool haben und primär die Basis „Schwachstellen und fehlende Patches finden“ abdecken müssen, ist der Qualys Cloud Agent ein ausgezeichneter Spezialist. Seine Preisgestaltung kann für große Mengen an Agenten sehr wettbewerbsfähig sein, und Qualys verfolgt einen modularen Ansatz – Sie können bei Bedarf auf derselben Plattform in andere Bereiche (Compliance, Web-App-Scanning usw.) erweitern. Es geht weniger um eine ausgefallene Benutzeroberfläche und mehr um Zuverlässigkeit und Tiefe – Qualys wird Ihre Entwickelnde nicht begeistern, aber es wird die Sicherheitshygiene Ihrer VMs still und leise im Griff behalten.

„Das Qualys Cloud Agent-Konzept ist eine der besten problemlosen Lösungen zur kontinuierlichen Bewertung von Servern und Endpunkten. Es bietet uns eine zentrale Übersicht über alle Schwachstellen in unserem Netzwerk, ohne den Aufwand manueller Scans.“ — G2-Rezensent

#5. Microsoft Defender for Cloud (Azure Security Center)

Microsoft Defender for Cloud (ehemals Azure Security Center) ist das native Cloud-Sicherheitsposture-Management-Tool für Azure und erstreckt sich nun auch auf Hybrid- und Multi-Cloud-Umgebungen. Wenn Sie eine signifikante Infrastruktur in Azure betreiben, ist Defender for Cloud eine Selbstverständlichkeit – es bietet ein zentrales Dashboard (Secure Score), das Ihnen anzeigt, wie sicher Ihre Azure-Ressourcen sind, und geführte Schritte zur Behebung anbietet. Für VMs bewertet Defender for Cloud diese automatisch auf OS-Schwachstellen, fehlende Patches und unsichere Konfigurationen. Es integriert tatsächlich die Qualys-Scanning-Engine im Hintergrund für tiefe VM-Schwachstellenscans auf Azure-VMs (Sie müssen Qualys nicht selbst bereitstellen). Wenn Sie zusätzlich Ihre AWS- oder GCP-Konten einbinden, kann Defender auch deren VM-Bewertungsdaten abrufen, wodurch Sie eine einzige, einheitliche Ansicht erhalten.

Ein wichtiger Aspekt sind die Azure Defender-Pläne: Zum Beispiel erweitert die Aktivierung von Defender for Servers den Endpunktschutz durch die Integration mit Microsoft Defender for Endpoint (sodass Ihre Azure-VMs EDR-Funktionen erhalten, ähnlich wie bei CrowdStrike, aber von Microsoft). Im Wesentlichen ist Defender for Cloud ein Hub: Es aggregiert Sicherheitsergebnisse aus verschiedenen Quellen – Cloud-Konfigurationsprüfungen, Schwachstellenscans, Identitäts- und Zugriffsanalysen – und präsentiert umsetzbare Empfehlungen. Es kann sogar Antworten automatisieren (wie das Anwenden einer fehlenden Sicherheitskontrolle oder das Quarantänieren einer Maschine) mithilfe von Azure-Richtlinien und Workflows. Und da es sich um Microsoft handelt, ist es mit anderen MS-Angeboten wie Azure Sentinel (SIEM) und der Microsoft 365 Defender Suite verbunden, wodurch ein ziemlich robustes Ökosystem entsteht, wenn Sie vollständig auf Azure setzen.

Wichtige Funktionen:

- Cloud Secure Score & Empfehlungen: Sie erhalten einen klaren Secure Score, der Ihre gesamte Sicherheitslage quantifiziert. Klicken Sie darauf, und Sie sehen Empfehlungen wie „MFA für Azure-Konten aktivieren“ oder „Diese 5 VMs mit kritischen Patches aktualisieren“. Es ist sehr Benutzerfreundlich und verwandelt komplexe Sicherheitskonzepte in eine To-Do-Liste, die Sie schrittweise abarbeiten können.

- Integrierte Schwachstellenscans: Defender for Cloud kann Ihre VMs ohne jegliche Einrichtung auf Schwachstellen scannen, wobei Qualys im Hintergrund für Azure-VMs verwendet und mit AWS Inspector für AWS-VMs integriert wird. Die Ergebnisse (z. B. „VM XYZ hat 10 kritische Schwachstellen“) werden direkt im Azure-Portal unter der Ressource angezeigt – keine separate Konsole erforderlich.

- Erweiterter Bedrohungsschutz: Wenn Sie die Defender-Pläne aktivieren, profitieren Ihre VMs von der Microsoft Defender for Endpoint-Integration. Dies bedeutet Echtzeit-Anti-Malware und EDR auf diesen VMs, wobei dieselbe Technologie genutzt wird, die Millionen von Windows-Endpunkten schützt. Es wird bei verdächtigen Aktivitäten (wie Krypto-Minern oder Ransomware-Verhalten auf einer VM) Alarm schlagen, und Sie können Vorfälle von der Defender-Konsole aus anzeigen/darauf reagieren.

- Multi-Cloud- und On-Premise-Unterstützung: Über Azure Arc können Sie Nicht-Azure-Maschinen an Defender for Cloud anbinden. Wenn Sie also On-Premise-Windows-/Linux-Server oder Ressourcen in AWS haben, können Sie diese ebenfalls unter die Überwachung von Defender stellen. Dies ist praktisch, um isolierte Sicherheitsprogramme zu vermeiden – ein Dashboard, um alle zu regeln.

- Compliance und Reporting: Das Tool wird mit integrierten Compliance-Richtlinien (wie Azure CIS Benchmark, PCI usw.) geliefert. Es bewertet Ihre Umgebung anhand dieser und zeigt den Compliance-Prozentsatz sowie die Anforderungen an, die nicht erfüllt werden. Auditoren lieben das. Außerdem können alle Aktivitäten in Azure Monitor-Protokolle exportiert werden, sodass Sie bei Bedarf Benutzerdefinierte Dashboards oder Warnungen erstellen können.

Am besten geeignet für: Teams, die Azure-Dienste intensiv nutzen – in diesem Fall ist es ein Muss, da es so eng integriert und kosteneffizient ist (einige Basisfunktionen sind kostenlos, erweiterte sind in Azure-Abonnements oder Pay-as-you-go enthalten). Es ist auch hervorragend für Microsoft-zentrierte Unternehmen, die einen einheitlichen Ansatz über Azure und ihre On-Premise- oder andere Cloud-Assets über Azure Arc wünschen. Im Wesentlichen, wenn Sie bereits im Microsoft-Ökosystem sind, wird sich Defender for Cloud wie eine natürliche Erweiterung Ihres Toolsets anfühlen. Es ist möglicherweise nicht die Wahl für diejenigen, die vollständig außerhalb von Azure sind (z. B. könnte ein reines AWS-Unternehmen eher die nativen AWS-Tools bevorzugen), aber selbst Multi-Cloud-Organisationen können es über seine Multi-Cloud-Funktionen nutzen. Es geht um Komfort und Integration – die Verwendung von Defender for Cloud bedeutet, dass Sicherheit in Ihr Cloud-Management integriert ist, anstatt ein nachträglicher Gedanke zu sein.

„Defender for Cloud ist einfach zu bedienen und zu implementieren. Das Beste daran ist, dass es in Azure integriert ist und die Sicherheit über mehrere Clouds hinweg vereinheitlichen kann, indem es Bedrohungen und Fehlkonfigurationen in Echtzeit über ein einziges Dashboard erkennt.“ — G2-Rezensent

#6. VMware Carbon Black

VMware Carbon Black ist eine Next-Generation-Endpunktsicherheitsplattform, die besonders beliebt für Rechenzentrums- und Unternehmens-Endpunktschutzanforderungen ist. Carbon Black begann als führendes EDR (Endpoint Detection & Response)-Tool und wurde von VMware übernommen – seitdem wurde es in das Sicherheits- und Cloud-Portfolio von VMware integriert. Zum Schutz von VMs (insbesondere in On-Premise- oder Private-Cloud-Umgebungen) bietet Carbon Black eine leistungsstarke Kombination aus verhaltensbasierter Bedrohungserkennung, Anti-Malware und Gerätesteuerung. Sein Agent überwacht kontinuierlich die Systemaktivität auf granularer Ebene und kann bösartige Muster (Ransomware, die Dateien verschlüsselt, unbekannte Prozesse, die Code in andere injizieren usw.) identifizieren und diese dann blockieren oder alarmieren. Eine der Stärken von Carbon Black ist die Incident-Untersuchung: Sicherheitsteams können eine Zeitleiste von Ereignissen auf einer VM durchsuchen, um genau zu sehen, wie ein Angreifer versucht hat, seine schmutzige Arbeit zu verrichten.

Die Benutzeroberfläche der Plattform ist darauf ausgelegt, erfahrenen Analysten Einblicke zu geben (obwohl neuere Versionen die Benutzerfreundlichkeit und das Reporting für ein breiteres Publikum verbessert haben). Darüber hinaus kann Carbon Black kritische Server absichern, indem es unautorisierte Änderungen verhindert – zum Beispiel können Sie mit seinem Anwendungssteuerungsmodul sicherstellen, dass nur genehmigte Software auf einer bestimmten VM läuft (beliebt in festen Anwendungsfällen wie POS-Systemen oder industrieller Steuerung). Als Teil von VMware verfügt es nun auch über eine enge Integration mit den Infrastrukturlösungen von VMware. Zum Beispiel gibt es Interoperabilität mit VMware NSX für die Netzwerkquarantäne, und Carbon Black-Sensoren können den vSphere-Kontext nutzen. Insgesamt ist es eine leistungsstarke Lösung, die darauf abzielt, fortgeschrittene Bedrohungen zu erkennen, die herkömmliche Antivirenprogramme möglicherweise übersehen, und Organisationen die Werkzeuge an die Hand zu geben, um entschlossen zu reagieren.

Wichtige Funktionen:

- Verhaltensbasierte Bedrohungserkennung: Carbon Black verlässt sich nicht allein auf Signaturen – es nutzt Streaming-Analysen, um verdächtiges Verhalten zu identifizieren. Wenn ein normalerweise gutartiger Prozess plötzlich verdächtig wird (z. B. das Starten von Befehlsshells oder das Berühren sensibler Registrierungsschlüssel), wird Carbon Black dies kennzeichnen oder stoppen. Dies hilft, dateilose Angriffe und Zero-Days zu erkennen.

- Enterprise EDR-Funktionen: Die Plattform zeichnet detaillierte Telemetriedaten auf jedem Endpunkt/jeder VM auf (ausgeführter Prozess, Netzwerkverbindungen, Dateiänderungen usw.). Diese Daten sind bei Untersuchungen Gold wert – Sie können schnell sehen, was ein Angreifer getan hat und wie weit er gekommen ist, oder proaktiv über alle VMs hinweg nach IoCs (Indicators of Compromise) suchen. Viele SOCs nutzen Carbon Black als zentrales IR-Tool.

- Cloud-basiertes oder on-prem Management: Carbon Black Cloud (die SaaS-Konsole) ist mittlerweile die gängige Bereitstellung, die die Analyse in die Cloud von VMware auslagert. Es gibt jedoch auch Optionen für on-premise Bereitstellungen (z. B. Carbon Black EDR on-prem für Umgebungen, die dies erfordern). Diese Flexibilität ist nützlich für bestimmte regulierte Branchen mit strenger Datenkontrolle.

- Integration mit dem VMware-Ökosystem: Wenn Sie VMs auf VMware vSphere betreiben, kann Carbon Black bis zu einem gewissen Grad auf Hypervisor-Ebene integriert werden (über VMware Tools-Integration usw.), was die Agentenbereitstellung vereinfacht und potenziell zukünftige agentenlose Funktionen ermöglicht. Es ist Teil der VMware-Vision von intrinsischer Sicherheit – die Virtualisierungsebene wird genutzt, um die Endpoint-Sicherheit zu unterstützen.

- Modularer Schutz: Über das Kern-NGAV/EDR hinaus bietet Carbon Black Module für spezifische Anforderungen: App Control (Whitelisting und Change Control, oft auf Servern oder kritischen Assets eingesetzt), Audit & Remediation (schnelles Abfragen all Ihrer Endpoints, wie ein osquery auf Steroiden, um Konfigurationen zu prüfen oder Skripte zu pushen) usw. Sie können die Lösung anpassen, indem Sie aktivieren, was Sie benötigen.

Am besten geeignet für: Organisationen mit einem ausgereiften Sicherheitsbetrieb oder hohen Sicherheitsanforderungen – und insbesondere solche, die bereits in VMware-Infrastruktur investiert haben. Unternehmen und große mittelständische Firmen nutzen Carbon Black, um Server, VDI-Umgebungen und Unternehmens-Endpoints gleichermaßen zu sichern. Es ist gut geeignet für Branchen wie Technologie, Verteidigung und Einzelhandel (jeder, der wertvolle Daten oder eine große Angriffsfläche hat). Wenn Sie ein SOC-Team oder Sicherheitsanalysten haben, werden diese die Tiefe der Daten und die Kontrolle, die Carbon Black bietet, zu schätzen wissen. Auf der anderen Seite könnten sehr kleine Teams es etwas komplex finden, das volle Potenzial auszuschöpfen – es ist ein Ferrari, und Sie werden einen erfahrenen Fahrer (Analysten) dafür wollen. Insgesamt, wenn Sie mehr als „nur Antivirus“ auf Ihren VMs benötigen und in die Königsklasse von Threat Hunting und Incident Response aufsteigen möchten, ist Carbon Black ein Top-Anwärter in diesem Bereich.

“VMware Carbon Black offers a high level of ease of use and an admirably enriched UI for reports. It’s an endpoint tool that’s both powerful and fairly user-friendly, making it easier to see and act on what’s happening on our servers.” — G2-Rezensent

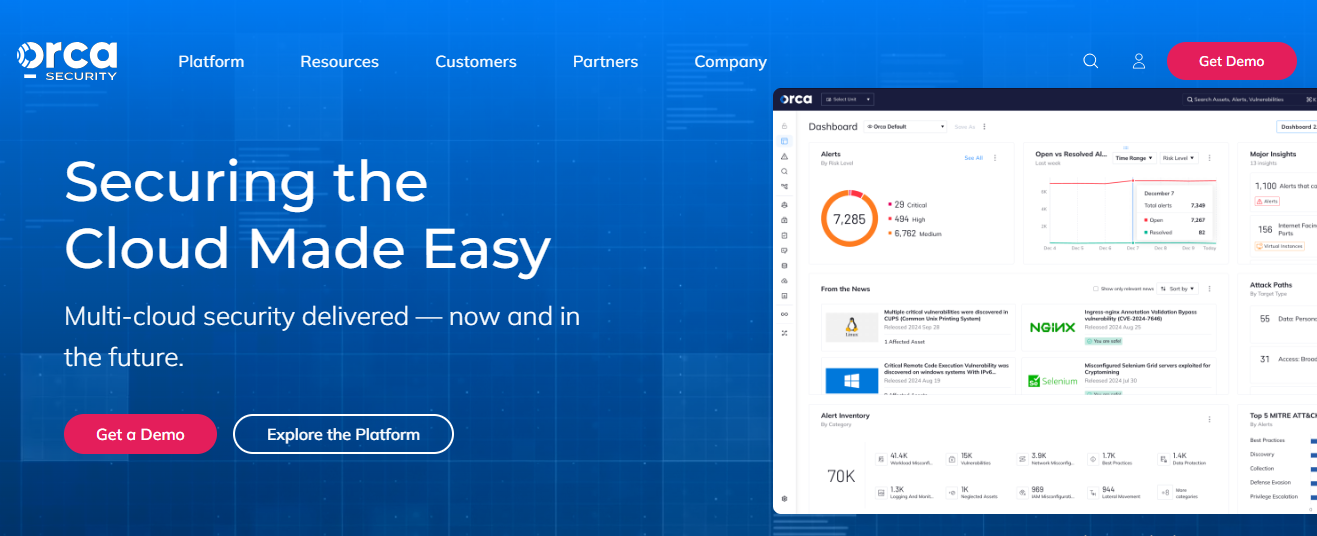

#7. Orca Security

Orca Security ist ein relativ neuer Akteur, der in der Cloud-Sicherheit große Wellen geschlagen hat, indem er einen agentenlosen, Cloud-nativen Ansatz zur Sicherung von Workloads entwickelt hat. Für die VM-Sicherheit macht Orca etwas Cleveres: Wenn Sie es mit Ihren Cloud-Konten (AWS, Azure, GCP) verbinden, scannt es die virtuellen Festplatten und die Cloud-Konfiguration der VM, ohne einen Agenten auf der VM selbst zu installieren. Dies ist über Cloud-Provider-APIs möglich – im Wesentlichen erstellt Orca einen Snapshot der VM-Festplatte, scannt diesen nach bekannten Schwachstellen, Malware und sensiblen Daten und liest auch Cloud-Metadaten (wie Sicherheitsgruppen-Einstellungen, zugewiesene IAM-Rollen usw.).

Das Ergebnis ist eine ganzheitliche Sicht auf die Risiken Ihrer Cloud-VMs, ohne die laufenden Instanzen zu berühren. Die Plattform von Orca korreliert dann die Ergebnisse in Ihrer Umgebung, um zu priorisieren, was wirklich wichtig ist. Zum Beispiel könnte sie einen anfälligen Apache-Server auf einer VM erkennen und feststellen, dass die Sicherheitsgruppe der VM zum Internet hin offen ist – dies wird als kritisches Risiko eingestuft (da diese Kombination eine hohe Wahrscheinlichkeit eines Angriffs bedeutet). Diese kontextbezogene Warnmeldung bewahrt Sie davor, in risikoarmen Warnmeldungen zu ertrinken. Über VM-Schwachstellen hinaus identifiziert Orca auch Dinge wie geleakte Anmeldeinformationen in Skripten, ungesicherte Secrets, fehlkonfigurierten Cloud-Speicher und mehr – es ist eine vollständige Cloud Security Posture Management (CSPM)- und Cloud Workload Protection (CWP)-Plattform in einem.

Die Bereitstellung ist absurd einfach (Integration über eine schreibgeschützte Cloud-Rolle, in wenigen Minuten erledigt), was ein riesiges Verkaufsargument für vielbeschäftigte Teams ist. Der Kompromiss bei der agentenlosen Lösung ist, dass es sich nicht um Echtzeitschutz handelt – stellen Sie sich Orca als Ihren kontinuierlichen Auditor und Risikopriorisierer für all Ihre Cloud-Assets vor. Für viele ist das genau das, was sie brauchen, um die Sicherheit systematisch zu erhöhen.

Wichtige Funktionen:

- 100 % agentenloses Scannen: Keine Agenten, keine Installation pro VM. Orca verbindet sich über Cloud-APIs und erkennt automatisch alle Ihre VMs (und andere Assets). Es liest die benötigten Daten und führt Tiefenscans im Hintergrund durch. Dies bedeutet keine Leistungseinbußen für Ihre Workloads und keinen Betriebsaufwand für die Wartung von Agenten.

- Umfassende Risikoabdeckung: Orca findet OS-Schwachstellen, fehlende Patches, unsichere Konfigurationen (z. B. schwache SSH-Einstellungen), offengelegte Secrets (wie API-Schlüssel oder Passwörter in Dateien), verdächtige Binärdateien (Malware) und mehr – alles von außen. Es kennzeichnet auch Cloud-Konfigurationsprobleme wie übermäßig permissive IAM-Rollen oder Storage Buckets, was es zu einem umfassenden Cloud-Sicherheitstool macht.

- Kontextbezogene Warnmeldungen (Angriffspfadanalyse): Die Plattform kombiniert intelligent Erkenntnisse, um Angriffspfade hervorzuheben. Vielleicht hat eine VM eine kritische Schwachstelle, aber sie ist tief in einem privaten Subnetz vergraben – Orca könnte dies de-priorisieren. Eine andere mittlere Schwachstelle auf einer VM, die internetseitig ist und ein schwaches Passwort hat, könnte jedoch als kritisch eingestuft werden. Dieser Kontextfokus bedeutet, dass Sie beheben, was tatsächlich zu einem Angriff führen könnte, nicht jedes theoretische Problem.

- Visuelle Karten und Asset-Management: Orca bietet eine übersichtliche visuelle Karte Ihres Cloud-Inventars und der Verbindungen. Sie können sehen, welche VMs mit welchen kommunizieren, welche Datenspeicher existieren usw., versehen mit Risikobeschriftungen. Es verschafft Ihnen im Grunde einen Röntgenblick in Ihre Cloud-Umgebung, was sowohl für die Sicherheits- als auch für die Architekturplanung äußerst nützlich ist.

- Integrations- und Abhilfemöglichkeiten: Warnmeldungen von Orca können an Ihr SIEM, Slack, Jira usw. gesendet werden. Sie verfügen auch über eine API für Benutzerdefinierte Workflows. Orca schlägt sogar Abhilfemaßnahmen für jede Feststellung vor und unterstützt automatisches Ticketing oder die Integration mit Lambda-Funktionen, um Korrekturen zu automatisieren, falls gewünscht (z. B. eine riskante VM automatisch isolieren, bis sie gepatcht ist).

Am besten geeignet für: Cloud-First-Organisationen und DevOps-orientierte Teams, die eine schnelle, umfassende Abdeckung von Sicherheitsrisiken in ihrer Cloud wünschen, ohne den Aufwand der Bereitstellung traditioneller Tools. Es wird häufig in mittelständischen Unternehmen und Großunternehmen mit erheblichen AWS-/Azure-/GCP-Footprints eingesetzt, insbesondere wenn diese über viele Konten oder Geschäftsbereiche verteilt sind – Orca bietet in dieser Komplexität eine einheitliche Sicherheitsansicht. Startups lieben es auch wegen der einfachen Einrichtung (buchstäblich Stunden, um Ergebnisse zu erhalten, statt Wochen). Wenn Sie ein schlankes Team haben, ist der geringe Betriebsaufwand ein Segen. Beachten Sie, dass es auf die Cloud fokussiert ist (deckt keine on-prem VMs ab, es sei denn, Sie bringen sie in eine Cloud-Umgebung oder Ähnliches). Außerdem benötigen Sie weiterhin einen Laufzeitschutz (EDR) für wirklich kritische Systeme, da Orca einen aktiven Angriff nicht stoppt – es wird Sie nur informieren. Viele Unternehmen verwenden Orca tatsächlich zusammen mit einer Agenten-basierten Lösung für einen Gürtel-und-Hosenträger-Ansatz. Aber wenn Ihre größte Herausforderung lautet: „Ich weiß nicht einmal, was in unserer Cloud anfällig ist“, löst Orca dies auf elegante, entwicklerfreundliche Weise.

“Orca Security bietet eine großartige, einfache Integration ohne Ausfallzeiten oder Aufwand unsererseits. Die UI des Tools ist exzellent, zeigt alle wesentlichen Informationen über unsere Cloud-Sicherheitsposition und hilft uns, uns auf das zu konzentrieren, was Aufmerksamkeit erfordert.” — G2-Rezensent

Nachdem wir die wichtigsten Tools im Allgemeinen behandelt haben, kommen wir nun zu den Besonderheiten. Je nach Ihrer Rolle, Umgebung und Prioritäten passen einige Tools besser zu Ihnen als andere. Im Folgenden stellen wir die besten VM-Sicherheitslösungen für bestimmte Anwendungsfälle vor, um Ihnen bei der Auswahl zu helfen.

Beste VM-Sicherheitstools für Entwickelnde

Entwickelnde wünschen sich Sicherheitstools, die sich nahtlos in ihren Workflow integrieren lassen. Wenn Sie Code schreiben und bereitstellen, haben Sie keine Zeit für klobige Schnittstellen oder separate Sicherheitsprozesse, die Sie ausbremsen. Die besten VM-Sicherheitstools für Entwickelnde sind diejenigen, die den Großteil der Arbeit automatisieren und schnelles, umsetzbares Feedback geben (idealerweise direkt in Ihrer IDE oder CI-Pipeline). Hier sind unsere Top-Empfehlungen, die auf einen entwicklerzentrierten Ansatz zugeschnitten sind:

- Aikido Security – Entwicklerfreundliche Sicherheit vom Code zur Cloud. Aikido ist perfekt für Entwickelnde, da es Sicherheitsprüfungen direkt in den Entwicklungsprozess einbettet. Sie erhalten sofortige Schwachstellenwarnungen in Ihrer IDE und in Pull Requests, und sein KI-Autofix kann sogar Patches für Sie generieren. Es ist im Wesentlichen ein Sicherheits-Sidekick für Entwickelnde, der VM- und Cloud-Scans im Hintergrund durchführt, damit Sie sich auf das Codieren konzentrieren können. Es ist nicht nötig, separate Tools zu jonglieren – Aikido konsolidiert sie, und es wird Sie nicht mit Rauschen oder False Positives überschwemmen (sodass Entwickelnde ihm tatsächlich vertrauen). Kurz gesagt, es macht sicheren Code und Infrastruktur zu einem natürlichen Bestandteil der Entwicklung, nicht zu einem nachträglichen Gedanken.

- AWS Amazon Inspector – Automatisches Cloud-VM-Scannen. Wenn Ihr Entwicklungsteam auf AWS aufbaut, ist Inspector ein einfacher Gewinn. Es scannt EC2-Instanzen automatisch auf Schwachstellen und unbeabsichtigte Netzwerkexposition. Die Einrichtung ist praktisch null – aktivieren Sie es in Ihrem AWS-Konto, und es beginnt, Ihre VMs anhand bekannter CVEs und Best Practices zu bewerten. Die Ergebnisse werden in der AWS-Konsole angezeigt (oder können an Security Hub weitergeleitet werden) mit klaren Abhilfemaßnahmen. Es ist nicht so funktionsreich wie Drittanbieter-Plattformen, aber für Entwicklungsumgebungen oder kleinere Bereitstellungen bietet es schnelles Feedback (z. B. „diese Entwicklungs-VM benötigt einen OS-Patch“) ohne manuellen Aufwand.

- Tenable Nessus Essentials – Kostenloser On-Demand-Schwachstellenscanner. Nessus Essentials ist eine kostenlose Version des beliebten Nessus-Scanners, begrenzt auf 16 IPs – perfekt für Entwickelnde oder kleine Teams, um ihre VMs stichprobenartig zu überprüfen. Sie können Nessus von Ihrer Workstation aus ausführen, um eine VM zu scannen, bevor sie in Produktion geht, und so frühzeitig Hochrisikoprobleme erkennen. Es verfügt über eine einfache GUI und meldet Schwachstellen mit Beschreibungen und Behebungsempfehlungen. Stellen Sie es sich als „zweites Augenpaar“ vor, um Ihre Arbeit zu überprüfen. Es läuft nicht kontinuierlich, aber als kostenloses Entwickler-Tool ist es großartig, um regelmäßig sicherzustellen, dass Ihre Test-VM oder Ihr lokales VM-Image nicht voller Löcher ist.

(Bonus: Wenn Sie Infrastruktur als Code automatisieren, sollten Sie auch IaC-Sicherheitstools in Betracht ziehen – z. B. Checkov oder die integrierten Prüfungen von Terraform –, um Fehlkonfigurationen abzufangen, bevor Ihre VMs überhaupt gestartet werden. Sie ergänzen die oben genannten, indem sie unsichere VM-Setups von vornherein verhindern.)

Beste VM-Sicherheitsplattformen für Unternehmen

Unternehmen legen typischerweise Wert auf Skalierbarkeit, zentrale Verwaltung und Integration in ein breiteres Sicherheits-Ökosystem. Die „besten“ VM-Sicherheitstools für Unternehmen bieten Funktionen wie rollenbasierte Zugriffskontrolle, Richtliniendurchsetzung, umfassende Berichterstattung für Auditoren und die Fähigkeit, Tausende von VMs in hybriden Umgebungen zu verwalten. Diese Plattformen gehen oft über das reine Schwachstellen-Scanning hinaus und umfassen Funktionen wie Incident Response, Compliance-Module und mehr, sodass Sicherheitsverantwortliche Lösungen konsolidieren können. Top-Auswahl für Unternehmensanforderungen:

- Aikido Security – Vereinheitlichte Plattform, Enterprise-ready. Aikido ist nicht nur für agile Dev-Teams; es spricht auch Unternehmen als All-in-One AppSec-Plattform an. Große Organisationen schätzen, dass Aikido mehrere isolierte Tools (statische Code-Analyse, VM Schwachstellenmanagement, Cloud-Posture usw.) durch ein einziges, vereinheitlichtes System ersetzen kann. Es bietet Unternehmensvorteile wie SSO-Integration, rollenbasierten Zugriff und sogar On-Premise-Bereitstellung für diejenigen, die Daten intern halten müssen. Entscheidend ist, dass die KI-gesteuerte Rauschreduzierung selbst bei enormer Skalierung verhindert, dass das Sicherheitsteam in Fehlalarmen ertrinkt – ein häufiges Problem in Unternehmensumgebungen. Für Unternehmen, die ihre Dev-Teams stärken und gleichzeitig die Governance aufrechterhalten möchten, bietet Aikido eine einzige Quelle der Wahrheit für die Sicherheit vom Code zur Cloud, auf die sowohl Entwickler als auch die zentrale Sicherheitsabteilung zugreifen können.

- CrowdStrike Falcon – Kampferprobter Endpunktschutz. CrowdStrike ist weltweit eine Top-Wahl für Unternehmen, wenn es um den Schutz von Endpunkten und Servern geht. Die Falcon-Plattform hat sich in groß angelegten Implementierungen bewährt und schützt Zehntausende von Systemen mit Leichtigkeit. Unternehmen schätzen Falcons zentrales Cloud-Management, das den Betrieb vereinfacht, und seine umfangreiche API, die die Integration in Benutzerdefinierte Workflows und SIEMs ermöglicht. Die Bedrohungsaufklärung und die Managed Hunting Services, die mit Falcon geliefert werden, sind ebenfalls ein großer Vorteil für große Organisationen – sie erweitern im Wesentlichen Ihr internes SOC. Wenn Sie ein Unternehmen sind, das mit fortgeschrittenen Bedrohungen (oder gezielten Angriffen/APT-Gruppen) zu tun hat, sind Falcons robuste EDR- und Incident-Response-Fähigkeiten unübertroffen und die Investition wert.

- Trend Micro Cloud One – Umfassende hybride Cloud-Sicherheit. Die Plattform von Trend Micro findet oft ihren Platz in großen Unternehmen, die eine Mischung aus On-Premise VMware und Cloud betreiben. Sie bietet eine zentrale Ansicht zur Verwaltung von Sicherheitsrichtlinien in all diesen Umgebungen, was für einen zentral verwalteten Unternehmensansatz Gold wert ist. Funktionen wie virtuelles Patching (Host-IPS) sind besonders wertvoll in Unternehmen, in denen bestimmte Legacy-Systeme möglicherweise nicht schnell gepatcht werden können – Trend kann sie in der Zwischenzeit abschirmen. Außerdem ist Trend Micro seit Jahrzehnten im Bereich der Unternehmenssicherheit tätig, sodass sie über Integrationen mit SIEMs, Ticketing-Systemen und eine Supportstruktur verfügen, die die Bedürfnisse von Unternehmen (wie Änderungsmanagementprozesse usw.) versteht. Für einen „einrichten und vergessen“-Serverschutz, der mehrere Aspekte (Malware, Exploits, Compliance) abdeckt, vertrauen Unternehmen auf Trend Micro Cloud One.

- Qualys VMDR – Kontinuierliche Compliance und Audit-Bereitschaft. Viele Unternehmen nutzen Qualys als ihre zentrale Quelle für Schwachstelleninformationen. Sein Cloud Agent skaliert auf Hunderttausende von Agenten, und die Qualys-Plattform basiert auf einem elastischen Cloud-Backend, das die Last bewältigen kann (sie rühmen sich einiger der größten Implementierungen auf dem Markt). Unternehmen schätzen besonders die robuste Berichterstattung – Sie können Daten aufschlüsseln, um die Compliance nach Geschäftsbereichen darzustellen, Trends zu analysieren und Auditoren mit Nachweisen von Schwachstellenmanagementprozessen zufriedenzustellen. Das Policy-Compliance-Modul (mit CIS-Benchmarks usw.) in Qualys ist ebenfalls ein großer Anziehungspunkt für regulierte Branchen. Obwohl Qualys „nur“ Schwachstellenmanagement (kein aktiver Schutz) ist, machen seine Zuverlässigkeit und Tiefe es zu einem unverzichtbaren Bestandteil für Unternehmen, um eine gute Cyberhygiene in weitläufigen VM-Flotten aufrechtzuerhalten.

- Orca Security – Agentenlose Multi-Cloud-Transparenz. Große Organisationen, die stark auf Cloud (insbesondere Multi-Cloud) setzen, wenden sich an Orca, um Transparenz ohne operativen Overhead zu gewinnen. In einem Unternehmen mit Tausenden von Cloud-VMs über Dev, Test, Prod, über AWS, Azure usw. ist es leicht, dass Dinge übersehen werden. Orcas Reiz liegt darin, dass es Ihnen innerhalb weniger Tage eine priorisierte globale Risikobewertung liefern kann – etwas, das mit einem agentenbasierten Ansatz (Agenten überall installieren, Daten integrieren) Monate dauern könnte. Unternehmen schätzen auch, dass Orca als zweite Ebene zusätzlich zu bestehenden Tools dienen kann: Zum Beispiel könnten Sie bereits ein EDR auf Ihren VMs betreiben, aber Orca verwenden, um regelmäßig unbemerkte Fehlkonfigurationen oder Schwachstellen auf diesen Endpunkten zu auditieren. Seine kontextsensitiven Warnmeldungen sind hervorragend geeignet, um die Bemühungen eines großen Sicherheitsteams auf die risikoreichsten Probleme in einer komplexen Umgebung zu konzentrieren.

(Auch erwähnenswert für Unternehmen: traditionelle große Anbieter wie Tenable (Nessus/SC) und Rapid7 (InsightVM) sind gängige Optionen für das Schwachstellenmanagement in großem Maßstab – sie bieten On-Premise- oder Hybridlösungen an, wenn ein Cloud SaaS nicht bevorzugt wird. Und für diejenigen in VMware-zentrierten Rechenzentren können VMwares eigene vRealize/Aria Suite und NSX-Integrationen Sicherheit auf der Hypervisor-/Netzwerkschicht hinzufügen, die das oben Genannte ergänzt.)

Beste VM-Sicherheitstools für Startups & KMU

Kleinere Unternehmen und Startups benötigen Security-Tools, die überdurchschnittliche Leistung erbringen, ohne das Budget zu sprengen. Die idealen Lösungen sind hier erschwinglich (oder kostenlos), einfach einzurichten (da Sie wahrscheinlich keinen dedizierten Security Engineer haben) und verlangsamen Ihre schnellen Entwicklungszyklen nicht. Startups profitieren oft von Tools, die starke Standard-Schutzfunktionen sofort einsatzbereit und mit minimalem Konfigurationsaufwand bieten. Hier sind einige der besten Optionen für kleine und mittelständische Unternehmen:

- Aikido Security – Kostenloser Tarif & schnelle Erfolge für schlanke Teams. Für ein Startup bietet Aikido einen unglaublichen Mehrwert. Der Einstieg ist kostenlos und es fungiert als sofortiges Sicherheitsnetz für Ihren Code, Ihre VMs und Cloud-Ressourcen. Da Aikido viele Scanner in einem kombiniert, kann ein kleines Team SAST, VM-Scan, Cloud-Konfigurationsprüfungen und mehr erhalten, ohne eine Vielzahl separater Produkte verwalten zu müssen (oder spezielle Expertise für jedes einzelne zu benötigen). Der Fokus der Plattform auf Automatisierung und geringe Alert-Dichte ist perfekt für Teams, die es sich nicht leisten können, Zeit mit dem Durchsuchen von Alarmen zu verschwenden. Im Wesentlichen bietet Ihnen Aikido in wenigen Minuten ein „einmal einrichten und vergessen“-Sicherheits-Setup – ideal, wenn Sie 100 andere Dinge zu erledigen haben, um Ihr Geschäft aufzubauen. Sie erhalten bedeutsame Sicherheitsverbesserungen (und können sogar Kunden/Investoren zeigen, dass Sie Sicherheit ernst nehmen), ohne einen Cent auszugeben oder eine dedizierte Sicherheitsperson einzustellen.

- Native Tools von Cloud-Anbietern – Günstige (oder kostenlose) Grundlagen. Wenn Ihr Stack auf einer großen Cloud läuft, nutzen Sie die integrierten oder sehr kostengünstigen Sicherheitsfunktionen. Zum Beispiel bietet AWS native Schwachstellenscans und -prüfungen über AWS Systems Manager und Amazon Inspector sowie grundlegende Bedrohungserkennung über GuardDuty. Viele davon haben kostenlose Tarife oder minimale Kosten für geringe Nutzung. Ähnlich bietet Azure’s Defender for Cloud einen kostenlosen Tarif, der Ihnen Sicherheitsempfehlungen und Azure-native Firewall/AV für VMs bietet (z.B. ist Defender for Servers Plan 1 für die ersten 30 Tage kostenlos). Diese Tools sind vielleicht nicht die umfassendsten, aber sie sind in der Regel mit einem Klick aktivierbar und bieten Ihnen eine Grundlage an Schutz und Sichtbarkeit. Für ein kleines Unternehmen mit nur einer Handvoll VMs könnte dies viel abdecken, im Wesentlichen ohne zusätzliche Infrastruktur oder Kosten.

- Tenable Nessus Professional (oder Essentials) – Erschwinglicher Schwachstellenscan. Nessus Pro ist relativ kostengünstig (und Nessus Essentials ist wie erwähnt kostenlos) und kann als Standard-Schwachstellenscanner für ein KMU dienen. Sie können Nessus-Scans Ihrer kritischen VMs wöchentlich oder monatlich planen, um einen Bericht darüber zu erhalten, was gepatcht werden muss. Es ist manuell und nicht in Echtzeit, aber für viele kleine Unternehmen reicht diese periodische Überprüfung aus, um die größten Risiken im Griff zu behalten. Die einmaligen Kosten (oder niedrigen jährlichen Kosten) sind leicht zu rechtfertigen im Vergleich zu den potenziellen Folgen einer unbekannten kritischen Schwachstelle. Und da Nessus schon ewig existiert, gibt es viele Anleitungen online – Sie benötigen wahrscheinlich keinen dedizierten Experten, um es zu bedienen.

- Managed AV/EDR-Lösungen – Endpoint-Schutz ohne Kopfzerbrechen. Kleine Unternehmen verlassen sich oft auf Managed Endpoint-Lösungen wie Microsoft Defender for Endpoint (in vielen Microsoft 365 Business-Plänen enthalten) oder Dienste von Unternehmen wie Malwarebytes oder Sophos, die Cloud-verwaltetes Antivirus/EDR anbieten. Wenn Sie beispielsweise ein Windows-lastiges Unternehmen sind, ist der in Windows 10/11 und Windows Server integrierte Defender AV in Kombination mit Microsofts Cloud-Management tatsächlich recht solide (und im Wesentlichen kostenlos, wenn Sie eine bestimmte Lizenz haben). Diese Lösungen bieten Ihnen anständigen Malware-Schutz und grundlegendes EDR zu einem Bruchteil der Kosten von etwas wie CrowdStrike. Ihnen mögen einige erweiterte Funktionen fehlen, aber sie sind definitiv besser als ungeschützt zu arbeiten – und sie sind so konzipiert, dass sie für Nicht-Experten über einfache Cloud-Dashboards leicht zu bedienen sind.

(Übersehen Sie auch nicht Open-Source-Tools im KMU-Kontext – wir behandeln einige davon weiter unten. Eine OSS-Lösung wie Wazuh oder OSSEC kann kostenlos eingesetzt werden, um Dateiintegritätsüberwachung und logbasierte Intrusion Detection auf Ihren VMs zu erhalten. Die Einrichtung erfordert möglicherweise mehr Aufwand, aber wenn das Budget null ist, sind sie praktikable Optionen.)

Beste Open-Source-VM-Sicherheitstools

Open-Source-Tools bieten Transparenz und Flexibilität – Sie können sie selbst hosten, anpassen und Lizenzkosten vermeiden. Für die VM-Sicherheit gibt es eine Reihe solider Open-Source-Lösungen, die verschiedene Anforderungen abdecken. Diese sind großartig, wenn Sie Community-gesteuerte Tools bevorzugen oder einen Benutzerdefinierten Security Stack ohne proprietäre Software aufbauen möchten. Hier sind einige der besten Open-Source-VM-Security-Tools (Sie benötigen technisches Know-how, um diese bereitzustellen/zu konfigurieren, aber der Kompromiss sind 0 $ Lizenzkosten und eine unterstützende Community):

- Wazuh (OSSEC Fork) – Host Intrusion Detection & SIEM. Wazuh ist eine Open-Source-Plattform, die als Fork von OSSEC begann und sich zu einem vollwertigen Sicherheitsüberwachungssystem entwickelt hat. Es verwendet Agenten auf Ihren VMs, um Logs zu sammeln, die Dateiintegrität zu überwachen, Konfigurationen mit Richtlinien abzugleichen und Intrusionen zu erkennen. Sie erhalten ein schönes Web-Dashboard (Kibana-basiert), das Alarme wie „Benutzer zu sudoers hinzugefügt“ oder „verdächtiger Prozess ausgeführt“ anzeigt. Wazuh kann auch Schwachstellenerkennung durch Korrelation von Software-Inventar mit CVE-Datenbanken durchführen. Die Einrichtung ist etwas aufwendig (Sie werden einen ELK-Stack im Hintergrund bereitstellen), aber es ist wohl das umfassendste OSS-Tool für die VM-Überwachung – im Wesentlichen bietet es Ihnen SIEM + HIDS in einem. Ideal für diejenigen, die gerne experimentieren und volle Kontrolle wünschen.

- OpenVAS (Greenbone Community Edition) – Schwachstellenscanner. OpenVAS ist die Open-Source-Version des Greenbone Schwachstellenmanagement-Produkts – im Grunde eine Alternative zu Nessus. Es kann Ihre VMs auf Tausende von Schwachstellen scannen und detaillierte Berichte erstellen. OpenVAS umfasst Netzwerk-Schwachstellentests für alle gängigen Dienste und wird regelmäßig mit neuen Signaturen aktualisiert. Sie benötigen eine Linux-Box (oder VM), um den OpenVAS Manager und Scanner auszuführen, und etwas Geduld bei der Konfiguration (die Web-UI ist nicht die ausgefeilteste). Aber einmal in Betrieb, haben Sie einen kostenlosen Schwachstellenscanner für unbegrenzte IPs. Dies ist perfekt, um Ihre Infrastruktur periodisch auf bekannte Probleme zu scannen, ohne für kommerzielle Tools bezahlen zu müssen. Die Community Edition hat einige Einschränkungen (z.B. können Feed-Updates verzögert sein), ist aber dennoch sehr nützlich für kleine Umgebungen oder den Laboreinsatz.

- Lynis – Automatisierte Auditierung und Härtung. Lynis ist ein leichtgewichtiges Befehlszeilen-Auditing-Tool für Unix/Linux-Systeme (und teilweise für Windows über Cygwin), das von CISOfy entwickelt wurde. Sie führen es auf einer VM aus und es führt einen gründlichen Gesundheits-Scan durch: Es prüft Systemkonfigurationen, installierte Pakete, Berechtigungen, Firewall-Regeln und mehr anhand von Best Practices für Sicherheit. Am Ende erhalten Sie einen Bericht mit Warnungen und Vorschlägen – z.B. „SSH-Root-Login ist aktiviert – erwägen Sie die Deaktivierung“ oder „Kein Passwort für den GRUB-Bootloader festgelegt.“ Lynis ist großartig für die Härtung von Basis-VMs und die Durchführung routinemäßiger Überprüfungen. Es ist kein kontinuierlicher Monitor (es ist On-Demand), aber es ist Open Source und super einfach auszuführen (nur ein Shell-Skript). Viele Administratoren verwenden Lynis als Teil von Build-Pipelines, um sicherzustellen, dass eine neue VM von Anfang an sicher konfiguriert ist.

- ClamAV – Open-Source-Antivirus. ClamAV ist eine bekannte Open-Source-Antivirus-Engine. Obwohl es oft zum Scannen von E-Mails oder Dateien verwendet wird, kann es absolut auf VMs eingesetzt werden, um Malware zu erkennen. ClamAV unterstützt Linux, Windows und macOS. Auf einer Linux-VM könnten Sie ClamAV regelmäßig ausführen, um kritische Verzeichnisse oder neue Dateien auf bösartigen Code zu scannen. Unter Windows ist ClamAV nicht so funktionsreich wie Windows Defender oder kommerzielle Antivirenprogramme, kann aber als sekundärer Scanner oder für On-Demand-Scans dienen. Die Stärke von ClamAV liegt in der von der Community gepflegten Signaturdatenbank und der Tatsache, dass es skriptfähig ist – Sie können es in Benutzerdefinierte Workflows integrieren. Beachten Sie jedoch, dass ClamAV keine Endpoint-„Suite“ ist – es ist hauptsächlich eine Engine; es wird keine ausgefallene Verhaltenserkennung oder Isolation durchführen. Aber als kostenloses Antivirenprogramm zur Ergänzung Ihrer Sicherheit ist es eine zuverlässige Komponente.

(Weitere erwähnenswerte Open-Source-Tools: OSQuery (Facebooks Open-Source-Endpoint-Abfragetool, nützlich für Benutzerdefiniertes Monitoring mittels SQL-ähnlicher Abfragen auf OS-Daten), Suricata oder Snort (Netzwerk-Intrusion-Detection-Systeme, die den VM-Traffic auf bösartige Muster überwachen können), und Auditd (in Linux integriert zur Auditierung von Systemaufrufen). Obwohl es sich nicht um schlüsselfertige „Produkte“ handelt, können diese mit etwas Aufwand die VM-Sicherheit auf Open-Source-Weise erheblich stärken.)

Beste VM-Sicherheitstools für AWS/Azure Cloud

Wenn Sie stark in AWS oder Azure investiert sind, benötigen Sie Tools, die die spezifischen Funktionen und Integrationen dieser Cloud-Plattformen nutzen. Die besten VM-Sicherheitstools in diesen Kontexten können Cloud-Kontext (wie AWS-Tags oder Azure-Ressourcengruppen) aufnehmen, sich in Cloud-native Dienste für die Bereitstellung einklinken und die Absicherung von Cloud-VMs im Allgemeinen reibungsloser gestalten. Hier sind unsere Top-Empfehlungen für AWS-/Azure-Umgebungen:

- Aikido Security – Cloud-nativ und Multi-Cloud-fähig. Die Plattform von Aikido wurde mit Blick auf die Cloud entwickelt. Sie verbindet sich mit AWS und Azure (und Google Cloud), um Ressourcen und Schwachstellen in Ihrem Cloud-Stack automatisch zu erkennen. Für VMs kann Aikido AWS EC2 und Azure VMs als Teil seines einheitlichen Ansatzes scannen und die Ergebnisse mit Problemen in Ihrer Cloud-Konfiguration korrelieren. Das Schöne daran ist, dass es sich auch in Cloud-Entwickler-Workflows integriert – z. B. das Scannen von VM-Images oder -Templates in CI, die Integration von Warnmeldungen in Cloud-Deployment-Pipelines usw. Wenn Sie ein Cloud-First-Entwicklerteam sind, dient Aikido als Einzellösung, die Code, Cloud und alles dazwischen abdeckt, was weniger Integrationsaufwand auf Ihrer Seite bedeutet. Darüber hinaus ist die Fähigkeit, Multi-Cloud von einer Konsole aus zu verwalten, ein großer Vorteil, wenn Sie nicht ausschließlich auf AWS oder Azure setzen.

- Orca Security – Agentenlose Multi-Cloud-Sicherheit. Orca zeichnet sich besonders in Multi-Cloud-Szenarien aus. Verbinden Sie Ihre AWS- und Azure-Konten (und GCP, falls vorhanden) mit Orca, und innerhalb weniger Stunden erhalten Sie eine vollständige Risikolandkarte all Ihrer VMs und Dienste. Für AWS erkennt Orca Dinge wie anfällige AMIs, offene S3-Buckets, überprivilegierte IAM-Rollen, die VMs zugewiesen sind, usw. Für Azure tut es Ähnliches und findet Probleme in VMs (z. B. fehlende Patches auf einer Azure VM) und Azure-Konfigurationen (ungesicherter Azure Storage, SQL DB usw.). Der agentenlose Ansatz ist von großer Bedeutung – Sie müssen nichts auf Ihren Cloud-VMs installieren, was in Umgebungen wie Auto-Scaling-Gruppen oder serverlosen Setups ein Lebensretter ist. Es ist eine hervorragende Ergänzung zu AWS/Azure, die oft das findet, was native Tools übersehen (insbesondere beim Zusammensetzen von Fehlkonfigurationen, die sich über mehrere Dienste erstrecken).

- Microsoft Defender for Cloud – Am besten für Azure-native Sicherheit. In Azure ist Defender for Cloud die native Lösung. Es nutzt interne Azure-Signale, um die VM-Integrität zu überwachen (und kann den Defender-Agent für eine tiefgehende OS-Überwachung bereitstellen). Die Integration ist nahtlos: Im Azure-Portal zeigt der Blade jeder VM ihre Sicherheitsergebnisse und -empfehlungen an. Für Azure-VMs kann es sogar den Qualys Scanner-Agent automatisch installieren, wenn Sie die Schwachstellenbewertung aktivieren – so erhalten Sie detaillierte CVE-Informationen direkt in der Azure-Umgebung. Wenn Sie auch Workloads in AWS haben, können Sie AWS mit Defender verbinden und AWS-Ergebnisse integrieren (wenn auch mit weniger Tiefe als die von Azure). Für eine Azure-zentrierte Organisation sind der Komfort und die Kosteneffizienz (viele Funktionen sind in Azure-Plänen enthalten) kaum zu übertreffen. Im Wesentlichen nutzt Microsoft sein Cloud-Wissen, um Ihre Cloud-Maschinen besser abzusichern, als es ein generisches Tool könnte, und das alles an einem Ort.

- AWS Native Security (Inspector, GuardDuty, etc.) – AWS-integrierter Schutz. Für AWS-intensive Umgebungen können die eigenen Sicherheitsdienste von AWS viele Anforderungen an die VM-Sicherheit abdecken. Amazon Inspector scannt jetzt automatisch EC2-Instanzen und Container-Images auf Schwachstellen und alarmiert über AWS Security Hub. Amazon GuardDuty überwacht AWS CloudTrail, VPC Flow Logs und DNS-Logs, um Dinge wie eine kompromittierte VM, die Port-Scans durchführt oder bekannte schlechte IPs kontaktiert (ein Zeichen für Malware), zu erkennen. AWS Systems Manager (SSM) bietet auch Patch Manager und Automatisierungen, um Ihre Instanzen auf dem neuesten Stand zu halten. Der Vorteil der Nutzung von AWS-Tools ist, dass sie einfach zu aktivieren sind, keine zusätzliche Infrastruktur erfordern und sich in andere AWS-Dienste integrieren lassen (Benachrichtigungen über SNS, Ereignisauslöser über CloudWatch usw.). Obwohl sie möglicherweise nicht so funktionsreich wie Drittanbieter-Plattformen sind, decken sie die Grundlagen für AWS-VMs recht gut ab: Patch-Status, Erkennung gängiger Schwachstellen und Erkennung aktiver Kompromittierungen. Viele AWS-zentrierte Teams beginnen hier und fügen nur bei Bedarf weitere Tools hinzu.

(Hinweis: Cloud-Anbieter erweitern ihre nativen Sicherheitsangebote kontinuierlich. AWS, Azure und GCP verfügen jeweils über eine Reihe von Tools. Je nach Ihren Fähigkeiten und Bedürfnissen können Sie diese mit Tools von Drittanbietern kombinieren – zum Beispiel die Verwendung von AWS GuardDuty zusammen mit CrowdStrike auf EC2 bietet sowohl Breite als auch Tiefe. Der Schlüssel ist, dass Cloud-native Tools oft als hervorragende erste Verteidigungslinie oder als Teil eines mehrschichtigen Ansatzes dienen.)

Die besten VM-Sicherheitstools für On-Premise-Rechenzentren

In on-premise Rechenzentren oder privaten Clouds ist die Situation etwas anders. Sie können sich möglicherweise nicht auf Cloud-APIs oder integrierte Dienste verlassen – stattdessen benötigen Sie Lösungen, die intern, manchmal in luftdicht abgeschirmten Netzwerken, bereitgestellt werden können und die Sicherheit auf VM- und Hypervisor-Ebene verwalten. Hier sind die besten VM-Sicherheitsoptionen für traditionelle oder private Infrastrukturen:

- Aikido Security – AppSec-Plattform mit on-premise Option. Auch wenn Sie Ihre eigenen Server in einem Rechenzentrum betreiben, können Sie Aikido zur Absicherung nutzen. Aikido unterstützt die selbstgehostete Bereitstellung, was bedeutet, dass Sie die Plattform on-premise unter Ihrer Kontrolle betreiben können (ideal für Compliance-sensible Organisationen). Dies bringt seine automatisierten Scans und den entwicklerzentrierten Workflow in Umgebungen, die keine Daten an die Cloud senden können. Ihre VMs (und Container, Code usw.) on-premise erhalten die gleichen Schwachstellenscans und automatischen Korrekturvorschläge. Für Organisationen, die eine moderne, entwicklerfreundliche Sicherheitslösung wünschen, aber hauptsächlich on-premise arbeiten, bietet Aikido eine seltene Kombination: Cloud-ähnliche Funktionen, ohne tatsächlich die Cloud zu benötigen.

- VMware Carbon Black – Entwickelt für das Rechenzentrum. Wenn Sie stark mit VMware (ESXi, vCenter usw.) virtualisieren, ist Carbon Black eine natürliche Wahl. VMware hat Carbon Black in seine vSphere-/NSX-Angebote integriert, was Sicherheit auf Hypervisor-Ebene ermöglicht. Zum Beispiel können Sie mit NSX Sandboxing oder Netzwerkquarantänen von VMs basierend auf Carbon Black-Alarmen durchführen, alles innerhalb Ihres Rechenzentrums. Der Offline-/on-premise-Modus von Carbon Black (CB EDR) kann für Umgebungen ohne Internetverbindung entscheidend sein. Es bietet diese erweiterte Bedrohungserkennung und -reaktion innerhalb Ihrer eigenen Infrastruktur. In einem Rechenzentrum gibt es oft Server, die nicht häufig gepatcht oder neu gestartet werden können – die kontinuierliche Überwachung von Carbon Black hilft sicherzustellen, dass Sie schnell reagieren, wenn dort etwas Unerwünschtes beginnt. Und da es für den Unternehmenseinsatz maßgeschneidert ist, verfügt es über alle Protokollierungs- und Integrationsmöglichkeiten, die Sie von einem on-premise SOC erwarten würden.

- Trend Micro Deep Security (Cloud One) – Rechenzentrums-Edition.** Die Lösung von Trend Micro ist seit langem ein Favorit in on-premise Rechenzentren, insbesondere für die Absicherung virtualisierter Umgebungen. Es verfügt über ein Modul, das sich in VMware-Tools für das „agentenlose“ Scannen in vCenter integriert – was bedeutet, dass eine virtuelle Appliance viele VMs auf Hypervisor-Ebene schützen kann (insbesondere für das Offloading von Anti-Malware). Dies spart Performance-Overhead auf jeder VM. Deep Security (jetzt Teil von Cloud One) verfügt auch über Agents für physische Server. Es ist bekannt dafür, in dichten VM-Umgebungen sehr effizient zu sein – entscheidend in Rechenzentren, wo Sie möglicherweise hohe VM-pro-Host-Verhältnisse haben. Mit Funktionen wie Firewall und IDS, die auf jede VM zugeschnitten sind, ist es, als würde jede VM ihren eigenen Sicherheits-Mikroapparat erhalten. Wenn Sie Ihre eigene Infrastruktur betreiben und bewährte Host-Sicherheit benötigen, ist Trend Micro eine solide, bewährte Wahl.

- Tenable Nessus / Rapid7 InsightVM – Self-hosted Schwachstellenmanagement. In einem on-premise Szenario möchten Sie möglicherweise keinen Cloud-basierten Schwachstellenscanner. Nessus (und sein Enterprise-Pendant Tenable.sc) oder Rapid7s InsightVM können vollständig on-premise betrieben werden. Sie stellen Scan-Engines in Ihrem gesamten Netzwerk bereit, die VMs kontinuierlich auf Schwachstellen und Compliance-Probleme scannen. Sie integrieren sich auch in Tools wie SCAP und können authentifizierte Scans durchführen (Anmeldung an VMs mit Anmeldeinformationen, um tiefere Informationen zu erhalten). Nessus/Tenable wird beispielsweise in Rechenzentren häufig für vierteljährliche PCI-Scans eingesetzt. Diese Lösungen bieten Auditoren und internen Richtlinien viel Sicherheit, da Sie Berichte erstellen können, die zeigen, dass Sie jede VM scannen und die Ergebnisse beheben. Für Rechenzentren mit Tausenden von VMs können diese durch Hinzufügen mehrerer Scanner und einer zentralen Konsole skaliert werden. Ihnen fehlen möglicherweise einige der ausgefallenen Cloud-basierten Analysen neuerer Tools, aber sie erledigen die Aufgabe zuverlässig und eigenständig.

- Microsoft Defender for Endpoint (On-Premise) – EDR für Windows Server.** Wenn Ihr Rechenzentrum viele Windows Server betreibt oder Sie ein Hyper-V-/Azure Stack-Shop sind, bietet Microsoft Defender for Endpoint für Server als on-premise/Hybrid-Lösung an. Sie können Ihre Server integrieren (auch ohne Daten an die Cloud zu senden, wenn Sie Azure Arc im eingeschränkten Modus verwenden) und erhalten erweiterte EDR-Funktionen, ähnlich denen, die Sie auf Windows 10 Endpoints erhalten. Dies ist ein guter Weg für Windows-zentrierte Umgebungen, die Microsofts Sicherheitstechnologie nutzen möchten, ohne vollständig in die Azure Cloud zu wechseln. Es bietet eine weitere Ebene über den traditionellen Perimeter-Verteidigungen und fängt laterale Bewegungen, Versuche des Diebstahls von Anmeldeinformationen usw. innerhalb Ihres Netzwerks ab. Und es integriert sich in andere Microsoft-Sicherheitstools, wenn Sie diese verwenden (z. B. das Einspeisen von Alarmen in ein on-premise SIEM oder in Microsoft Sentinel, wenn Sie dies im Hybridmodus verwenden).

(Schließlich kann man für rein on-premise Sicherheit Netzwerksicherheits-Appliances nicht ignorieren – obwohl nicht direkt auf der VM selbst, spielen Dinge wie Next-Gen Firewalls (Palo Alto, Fortinet) und NAC-Lösungen (wie Cisco ISE) eine große Rolle beim Schutz von Rechenzentrums-VMs, indem sie Netzwerke segmentieren und den Datenverkehr überwachen. Die Kombination aus guter Sicherheit auf VM-Ebene (wie oben besprochen) mit starker Netzwerksegmentierung ist in on-premise Architekturen entscheidend, um Sicherheitsverletzungen einzudämmen und Zero Trust durchzusetzen.)

Fazit

Die Absicherung Ihrer virtuellen Maschinen ist nicht länger optional – sie ist ein fundamentaler Bestandteil für den Betrieb zuverlässiger und sicherer digitaler Dienste. Die oben besprochenen Tools helfen Teams, Sicherheit in den gesamten Lebenszyklus jeder VM zu integrieren, vom Start über den täglichen Betrieb bis zur endgültigen Außerbetriebnahme. Die passende VM-Sicherheitslösung hängt von Ihren Anforderungen ab: Vielleicht benötigen Sie eine entwickelndenfreundliche und automatisierte Lösung, vielleicht eine granulare Kontrolle und Compliance, oder vielleicht brauchen Sie nur etwas, das „die Grundlagen abdeckt“, bis Sie skalieren. Die gute Nachricht ist, dass es im Jahr 2025 für jedes Szenario ein Tool (oder eine Kombination von Tools) gibt – oft API-gesteuert, integrationsbereit und weitaus einfacher zu implementieren als die Sicherheitstools von früher.