TL;DR: Die neue EU-Cybersicherheitsrichtlinie, NIS2, verändert bereits die Geschäftspraktiken von Softwarelieferanten durch strengere Schwachstellenmanagement-Anforderungen in Beschaffungsverträgen. Dieser Wandel nimmt Fahrt auf, und weitere Unternehmen werden sich anpassen müssen. Aikido hilft, Compliance-Berichte und die Schwachstellenverfolgung zu automatisieren, um diesen neuen Anforderungen gerecht zu werden. Beginnen Sie Ihre kostenlose Compliance-Reise hier oder lesen Sie weiter, um zu verstehen, was dies für Ihr Unternehmen bedeutet.

Die Risiken der NIS2-Patching-Non-Compliance

Stellen Sie sich vor: Es ist Montag, 8:33 Uhr. Sie sortieren Ihren Posteingang, Kaffee in der Hand, und bereiten sich mental auf das wöchentliche Meeting um 9 Uhr vor. Dann sehen Sie sie – die E-Mail-Betreffzeile, die Ihnen einen Stich in den Magen versetzt.

Sie öffnen die E-Mail, scrollen durch die üblichen Standardformulierungen, bis Sie diese Worte lesen – und wieder und wieder lesen:

Alle Softwarekomponenten, die zur Bereitstellung der Dienste verwendet werden, müssen innerhalb der folgenden Fristen gepatcht werden, abhängig vom Schweregrad der Schwachstelle:

- Kritisch: innerhalb von 48 Stunden nach Verfügbarkeit des Patches

- Hoch: innerhalb einer Woche nach Verfügbarkeit des Patches

- Mittel: innerhalb eines Monats nach Verfügbarkeit des Patches

- Niedrig: innerhalb von drei Monaten nach Verfügbarkeit des Patches

48 Stunden für kritische Schwachstellen. Keine Werktage. Kein „Best Effort“. 48. Stunden. Und schon wird Ihr Montag zu einer Compliance-Olympiade, bei der Sie gleichzeitig in allen Disziplinen antreten.

Diese neuen NIS2-Patching-Anforderungen sind nicht nur ein weiteres Kontrollkästchen – sie stellen eine erhebliche operative Herausforderung dar. Bedenken Sie:

- Ihr Team ist bereits stark ausgelastet

- Jede neue CVE fühlt sich an wie ein Sicherheits-Whack-a-Mole-Spiel.

- Ihre Deployment-Fenster sind eng und werden immer enger

- Und jetzt müssen Sie die Compliance mit diesen aggressiven Zeitplänen dokumentieren und nachweisen?

Das Nichteinhalten dieser SLAs bedeutet nicht nur das Scheitern eines Audits: Es könnte den Verlust wichtiger Verträge, Strafen oder sogar den vollständigen Ausschluss aus EU-Märkten bedeuten.

Aber hier ist der Punkt: Während andere Anbieter fieberhaft daran arbeiten, massive Compliance-Programme aufzubauen und dedizierte NIS2-Teams einzustellen, müssen Sie das nicht.

Wie man NIS2 compliant wird

Wir haben Aikido speziell für diesen Moment entwickelt. Unsere NIS2-Compliance ist wie ein Spiel im Easy-Modus für diese Beschaffungsprobleme. In buchstäblich wenigen Minuten können Sie:

- Erstellen Sie Compliance-Berichte, die Beschaffungsteams tatsächlich akzeptieren

- Ihre Vulnerability-SLAs automatisch verfolgen

- Alerts erhalten, bevor Sie Fristen überschreiten

- Beweisen Sie Ihre Compliance mit tatsächlichen Daten, nicht mit Versprechungen

Lassen Sie uns genau aufschlüsseln, was diese Anforderungen bedeuten und wie Sie diese angehen können, ohne Ihren gesamten Plan für 2025 auf den Kopf zu stellen.

Melden Sie sich für Aikido an und erhalten Sie Ihren kostenlosen NIS2-Bericht in wenigen Minuten.

Was sind die Anforderungen von NIS2?

NIS2 ist die neueste Cybersicherheitsrichtlinie der EU, und sie verändert die Art und Weise, wie Unternehmen mit Schwachstellenmanagement umgehen. Die EU-Mitgliedstaaten setzen NIS2 in nationales Recht um, wobei oft Standards wie ISO 27001 als Grundlage für die Implementierung herangezogen werden.

Im Gegensatz zu ihrem Vorgänger deckt NIS2 mehr Branchen ab und stellt strengere Anforderungen – insbesondere im Bereich der Lieferkettensicherheit. Große Unternehmen, insbesondere in kritischen Sektoren, setzen diese Anforderungen nicht nur intern um; sie sind verpflichtet, diese an jeden Anbieter in ihrer Lieferkette weiterzugeben.

Lesen Sie: NIS2: Wer ist betroffen?

Was bedeutet das in der Praxis? Wenn Sie Software oder Dienstleistungen an EU-Unternehmen verkaufen, werden Sie zunehmend Beschaffungsanforderungen gegenüberstehen, die genau wie das obige Beispiel aussehen. Sie werden spezifische Patch-Zeitpläne fordern, detaillierte Dokumentation Ihres Schwachstellenmanagements erwarten und regelmäßiges Compliance-Reporting verlangen. Dies sind nicht nur reine Checkbox-Anforderungen – Beschaffungsteams überprüfen aktiv die Compliance und integrieren diese SLAs in Verträge.

Die häufigsten Anforderungen, die wir sehen, sind:

- Definierte SLAs für das Patchen von Schwachstellen basierend auf dem Schweregrad (das Beispiel in der Einleitung stammt aus einem echten Beschaffungsdokument!)

- Regelmäßiges Schwachstellen-Scanning und Reporting

- Dokumentierte Prozesse für das Schwachstellenmanagement

- Nachweis der Compliance durch automatisiertes Tracking

- Regelmäßige Status-Updates zu den Behebungsmaßnahmen

NIS2-Anforderungen an das Patchen von Schwachstellen

Lassen Sie uns den juristischen Fachjargon durchbrechen und uns darauf konzentrieren, was NIS2 tatsächlich impliziert für das Patchen von Schwachstellen. NIS2 selbst schreibt keine spezifischen Patching-Zeitrahmen vor. Es schreibt jedoch Risikomanagementmaßnahmen vor, einschließlich der Handhabung und Offenlegung von Schwachstellen, was dazu führt, dass die beschriebenen SLAs von Softwarekäufern auferlegt werden. Hier ist, wonach Beschaffungsteams suchen:

Reaktionszeiträume

Die meisten Unternehmen standardisieren auf diese Patch-Fenster:

- Kritische Schwachstellen: 48 Stunden

- Hohe Kritikalität: 7 Tage

- Mittlerer Schweregrad: 30 Tage

- Geringer Schweregrad: 90 Tage

Und ja, diese Fristen beginnen, sobald der Patch verfügbar ist, nicht ab dem Zeitpunkt Ihrer Entdeckung. Das bedeutet, Sie müssen über Schwachstellenmeldungen für jede Komponente in Ihrem Stack auf dem Laufenden bleiben.

Dokumentationsanforderungen

Sie müssen drei Dinge beweisen:

- Als Sie jede Schwachstelle entdeckt haben

- Als der Patch verfügbar wurde

- Als Sie den Fix bereitgestellt haben

Ohne automatisierte Nachverfolgung wird dies schnell zu einer Vollzeitaufgabe für Ihr Sicherheitsteam.

Kontinuierliche Überwachung

Vorbei sind die Zeiten vierteljährlicher Sicherheitsscans. NIS2 erwartet:

- Regelmäßiges Schwachstellen-Scanning (die meisten Unternehmen interpretieren dies als täglich)

- Überwachung von CVEs auf neue Sicherheitshinweise

- Aktive Verfolgung des Patch-Status und der SLA-Compliance

Risikomanagement

Für jede Schwachstelle müssen Sie:

- Dokumentieren Sie Ihre Schweregradbewertung

- Fortschritt der Behebung verfolgen

- Verzögerungen beim Patchen begründen

- Bericht zur Compliance mit vereinbarten SLAs

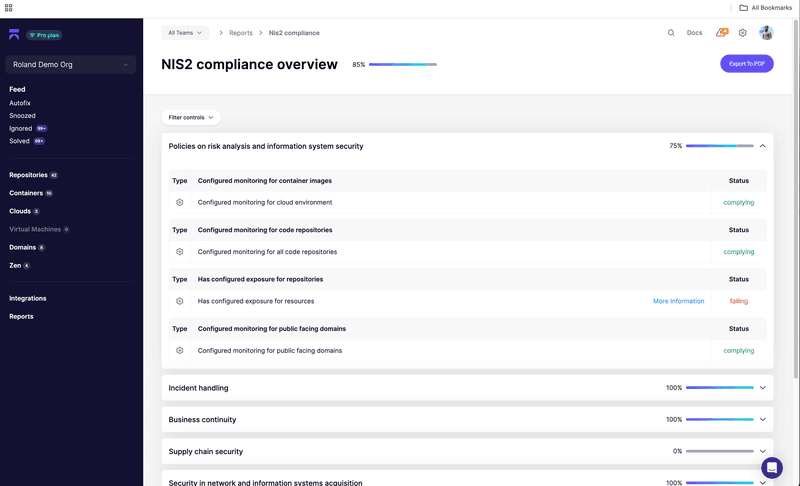

Deshalb haben wir den NIS2-Report in Aikido entwickelt – er erledigt all dies automatisch. Anstatt Tabellen zu erstellen und Tickets zu jonglieren, erhalten Sie ein einziges Dashboard, das alles verfolgt, was Beschaffungsteams sehen möchten.

Implementierung mit Aikido (Praktische Schritte)

Das Problem bei Compliance-Frameworks ist: Sie sind meist ein Chaos aus Papierkram, der von Ihren tatsächlichen Sicherheitsoperationen abgekoppelt ist. Aber das muss nicht so sein.

Angenommen, ein Beschaffungsteam fragt nach Ihrem Schwachstellenmanagement-Prozess. Anstatt hektisch Dokumentation zu erstellen, gehen Sie einfach wie folgt vor:

- Verbinden Sie Aikido mit Ihrer Development-Pipeline

- Verbinden Sie Ihre Cloud-Infrastruktur

- NIS2 Compliance-Bericht aktivieren

- Exportieren Sie die automatisierten Nachweise Ihrer Patching-Zeitpläne

- Abschicken

Das war's. Keine endlosen Dokumentationssitzungen. Keine Tabellenkalkulationen. Keine Panik in letzter Minute.

Was Sie sofort erhalten

- Kontinuierliches Scannen über neun Risikovektoren hinweg (von Abhängigkeiten bis zur Laufzeitsicherheit)

- Automatisierte Nachweiserfassung für Ihre technischen Kontrollen

- Echtzeit-Compliance-Status für Beschaffungsanforderungen

- Dynamische Berichterstattung, die direkt den NIS2-Anforderungen entspricht

Das Beste daran? Es funktioniert genau dort, wo Ihre Entwickelnde bereits arbeiten: in CI-Pipelines, Code-Repositories und Cloud-Umgebungen. Während andere Teams manuell Nachweise für ihre ISO 27001-Zertifizierungen und NIS2-Compliance-Bemühungen sammeln, generieren Sie automatisch Compliance-Berichte aus Ihren tatsächlichen Sicherheitsdaten.

Nächste Schritte

Fassen wir es in einem Satz zusammen: Sie müssen kein massives Compliance-Programm aufbauen oder eine Armee von Beratern einstellen, um NIS2-Compliance-Anfragen zu beantworten. Wir empfehlen den folgenden strategischen Ansatz

- Verschaffen Sie sich ein klares Bild Ihrer Situation (indem Sie sich für ein kostenloses Aikido-Konto anmelden)

- Erstellen Sie Ihren ersten NIS2-Compliance-Bericht

- Sehen Sie genau, was Aufmerksamkeit erfordert

- Automatisieren Sie das Reporting und beweisen Sie Ihrem Kunden einfach, dass Sie für NIS2 bereit sind

Während Ihre Wettbewerber ihre Patch-Dokumentation weiterhin über manuelle Prozesse verwalten, könnten Sie in wenigen Minuten ein automatisiertes Compliance-Reporting einsatzbereit haben. Wenn zukünftige Beschaffungsanfragen bezüglich der NIS2-Anforderungen eintreffen, können Sie mit Zuversicht vorgehen, da Sie wissen, dass Ihre Compliance-Infrastruktur fest etabliert ist.

Wenn Sie also das nächste Mal eine Beschaffungs-E-Mail mit 'NIS2 requirements' in der Betreffzeile sehen? Nehmen Sie ruhig noch einen Schluck Kaffee. Sie haben das im Griff – oder sollten wir sagen, in der Tasse.