Im Jahr 2025 waren 99 % aller Cloud-Breaches auf Cloud-Fehlkonfigurationen zurückzuführen. Vom Management der Multi-Cloud-Ausbreitung und schnellen DevOps-Deployments bis hin zur Einhaltung sich ändernder Compliance-Standards und der Verifizierung KI-generierter Konfigurationen kämpfen moderne Teams einen Kampf bergauf.

Cloud Security Posture Management (CSPM) Tools sind kein „Nice-to-have“ mehr, sondern ein „Must-have“ für jede Organisation, die vollständige Transparenz und Schutz in ihren Cloud-Umgebungen anstrebt. CSPM-Tools haben sich weiterentwickelt und umfassen fortschrittliche Automatisierung, KI-gesteuerte Remediation und kontinuierliches Compliance-Monitoring, um mit der heutigen komplexen, schnelllebigen Bedrohungslandschaft Schritt zu halten.

In diesem Leitfaden werden wir die besten CSPM-Tools untersuchen, um Ihnen bei der Sicherung Ihrer Cloud-Infrastruktur über AWS, Azure, GCP und darüber hinaus zu helfen. Wir beginnen mit einer umfassenden Liste der vertrauenswürdigsten CSPM-Plattformen und schlüsseln dann auf, welche Tools für spezifische Anwendungsfälle am besten geeignet sind, egal ob Sie Entwickelnde, ein Startup oder ein großes Unternehmen sind, das Multi-Cloud-Deployments verwaltet. Sie können unten zu spezifischen Anwendungsfällen springen:

- Die 4 besten CSPM-Tools für Entwickelnde

- Die 5 besten CSPM-Tools für Unternehmen

- Die 4 besten CSPM-Tools für Startups

- Die 5 besten CSPM-Tools für Multi-Cloud-Umgebungen

- Die 5 besten CSPM-Tools für den Schutz der Cloud

- Die 5 besten CSPM-Tools für AWS

- Die 5 besten CSPM-Tools für Azure

TL;DR

Unter allen überprüften CSPM-Tools erweist sich Aikido Cloud als die umfassendste Plattform für Posture Management. Entwickelt für Dev-First Cloud-Sicherheit, umfassen ihre Funktionen sowohl agentenbasierte als auch agentenlose Scans von virtuellen Maschinen, Cloud- und Kubernetes-Posture-Management, Prüfungen auf Cloud-Fehlkonfigurationen und vieles mehr.

Darüber hinaus integriert es zusätzliche Module für Code-, Container- und API-Sicherheit. Organisationen können sich entscheiden, mit dem CSPM-Modul zu beginnen und es nach Bedarf zu erweitern (um SAST, DAST usw. einzuschließen), es mit anderen bestehenden Produkten zu integrieren oder Aikido als eine einzige Suite zu wählen, die alle Aspekte der Code-, Cloud- und Laufzeitsicherheit abdeckt.

Was ist Cloud Security Posture Management (CSPM)?

Cloud Security Posture Management (CSPM) bezeichnet eine Klasse von Sicherheitstools, die Ihre Cloud-Infrastruktur kontinuierlich auf Fehlkonfigurationen, Compliance-Verstöße und Sicherheitsrisiken überwachen und bewerten. Diese Tools scannen automatisch Ihre Cloud-Umgebungen und vergleichen Konfigurationen mit Best Practices und Frameworks der Branche wie CIS-Benchmarks, SOC 2 und ISO 27001.

Anstatt sich auf manuelle Überprüfungen oder gelegentliche Audits zu verlassen, arbeiten CSPM-Tools kontinuierlich und bieten Sicherheits- und DevOps-Teams Echtzeit-Transparenz und Warnungen vor potenziellen Schwachstellen. Viele moderne CSPMs beinhalten auch Automatisierung zur Behebung von Problemen, sei es durch KI-generierte Behebungen oder direkte Integrationen mit Developer-Pipelines.

Warum Sie ein CSPM-Tool benötigen

Die Bereitstellung von Cloud-Infrastruktur war noch nie so einfach: Sie starten ein Terminal, stellen eine VM bereit, und fertig. Dies bedeutet jedoch auch, dass viele Standardkonfigurationen, Ports und Einstellungen mit bereitgestellt werden. CSPM-Tools erkennen diese und geben Ihnen vollständige Transparenz darüber, was bereitgestellt wird und wie sicher es ist. Hier sind einige Dinge, die CSPM-Tools gewährleisten:

- Fehlkonfigurationen verhindern: Erkennen Sie unsichere Konfigurationen (wie offene S3-Buckets, übermäßig permissive IAM-Rollen oder unverschlüsselten Speicher), bevor sie zu Angriffsvektoren werden.

- Compliance sicherstellen: Automatisieren Sie die Einhaltung von Regulierungsrahmen wie SOC 2, PCI-DSS, NIST und CIS-Benchmarks. Erstellen Sie bei Bedarf prüfungsreife Berichte.

- Transparenz verbessern: Bietet eine zentralisierte Ansicht von Cloud-Assets und Fehlkonfigurationen über verschiedene Anbieter hinweg.

- Automatische Behebung: Sparen Sie Entwicklungszeit durch automatische Behebung von IaC- oder Laufzeitproblemen oder indem Sie Warnungen an Tools wie Jira oder Slack senden.

- Sicher skalieren: Wenn Ihre Infrastruktur skaliert, stellen CSPMs sicher, dass Ihre Sicherheitskontrollen mithalten.

Neugierig auf reale CSPM-Vorfälle? Werfen Sie einen Blick auf den 2025 Verizon DBIR Report sowie die Cloud Security Alliance.

Worauf Sie bei der Auswahl eines CSPM-Tools achten sollten

Die Wahl des richtigen CSPM-Tools hängt von Ihrem Stack, Ihrer Teamstruktur und Ihren regulatorischen Anforderungen ab. Hier sind einige wichtige Punkte, die Sie beachten sollten:

- Cloud-Abdeckung: Unterstützt es den von Ihnen genutzten Cloud-Anbieter; AWS, Azure, GCP, Digital Ocean, Civo und darüber hinaus?

- CI/CD- & IaC-Integration: Kann es Infrastructure-as-Code scannen und in Ihre CI/CD-Pipeline integriert werden?

- Compliance-Unterstützung: Sind gängige Standards vorkonfiguriert (SOC 2, ISO, HIPAA) und können Sie Ihre eigenen Richtlinien erstellen?

- Alarmqualität: Bietet es umsetzbare, rauscharme Alerts? Idealerweise mit kontextsensitiver Priorisierung.

- Skalierbarkeit & Preisgestaltung: Passt es zu den Skalierungsanforderungen Ihres Teams (Multi-Cloud-Setups, on-premise (private Cloud) etc.)? Und ist die Preisgestaltung beim Skalieren nachhaltig?

Die 16 besten Cloud Security Posture Management (CSPM) Tools

1. Aikido Security

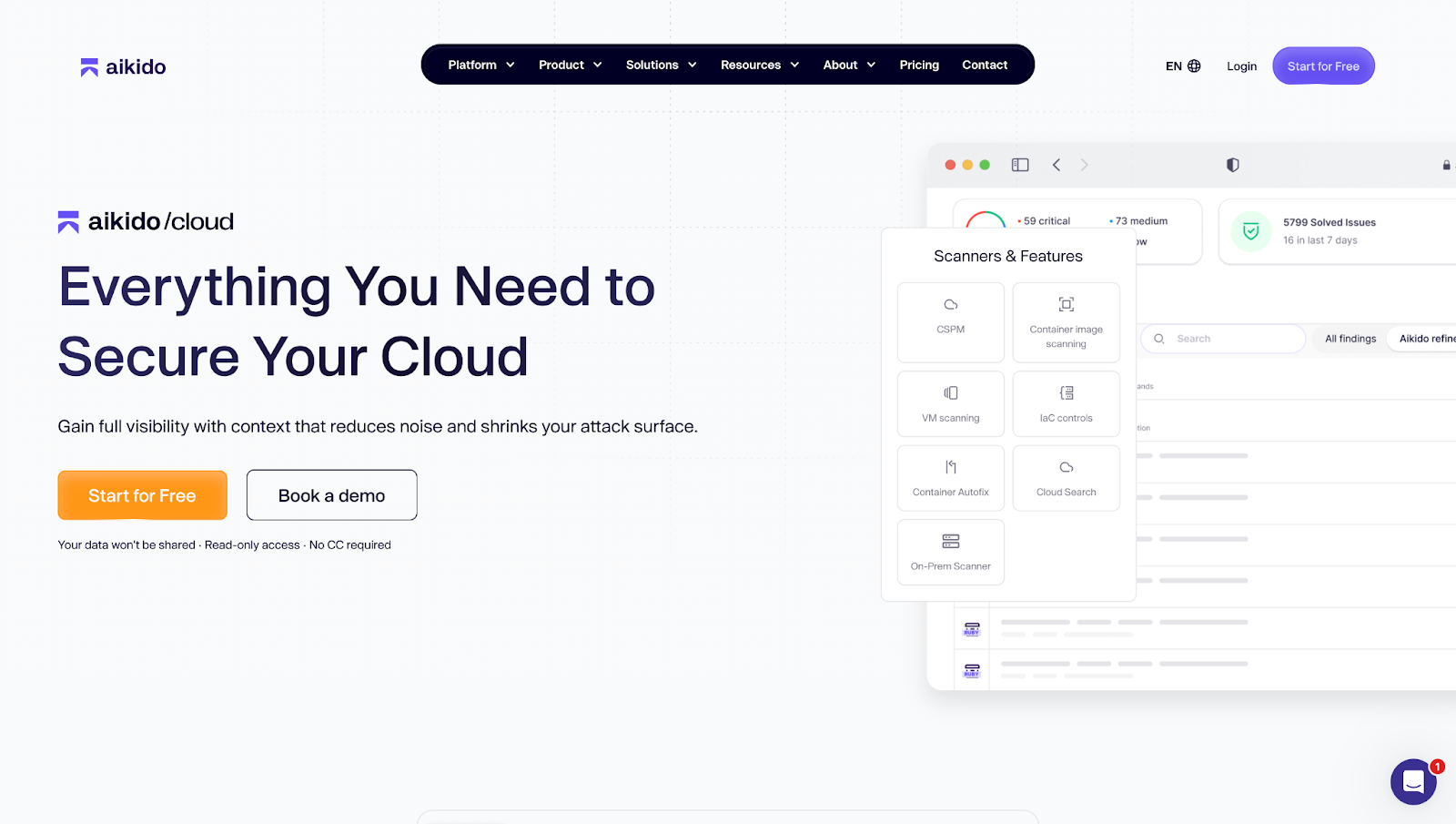

Aikido Security ist die ultimative CSPM-Plattform, die alles in der Cloud und sogar die Laufzeitsicherheit abdeckt. Sie wurde für Teams entwickelt, die echten Schutz ohne unnötige Störungen wünschen. Im Vergleich zu Alternativen bietet sie eine bessere Developer Experience, verfügt über eine überlegene Alert-Unterdrückung und kann Probleme nahtloser priorisieren.

Obwohl andere Anbieter Code-to-Cloud-Sicherheit anpreisen, deckt nur Aikido Elemente wie vollständig natives SAST, Open-Source-Scanning (SCA) und Code-Qualität ab. Das bedeutet, Aikido bietet Teams eine zentrale Übersicht zur Überwachung ihrer Sicherheitsposition ohne die üblichen Reibungsverluste, während es Engineering- und Sicherheitsverantwortlichen Sicherheit gibt.

Aikido Cloud bietet erstklassige Scanner zur Ergänzung seines CSPM-Tools: Container-Scanning, IaC-Scan, Virtual-Machine-Scanning, On-prem Scanner, Cloud-Suche und mehr. Jedes Modul kann als eigenständige Lösung ausgewählt werden, die mit Alternativen konkurrieren kann, oder integriert werden, um eine komplette Code-to-Cloud-to-Runtime-Sicherheitsplattform zu schaffen.

Schlüsselfunktionen:

- Agentenloses/API-basiertes Setup: Verbindet sich mit Ihren Cloud-Konten über schreibgeschützte APIs – keine Installationsagenten erforderlich.

- Cloud-Asset-Suche: Sie können Ihre Cloud-Umgebungen mit natürlicher Sprache oder strukturierten Abfragen durchsuchen, um Ressourcen, Beziehungen, Fehlkonfigurationen usw. zu finden.

- Entwickelnden-zentrierter Workflow: Sofortiges Feedback in PRs und IDEs, sowie KI-gestützter Autofix und umsetzbare Remediation-Workflows.

- Kontextsensible Risikobewertung: Nutzt Erreichbarkeitsanalyse und kuratierte Regeln, um das Wesentliche hervorzuheben. Reduziert Fehlalarme um bis zu 90 %.

- Für Entwickler entwickelt: Tiefgreifende Integration mit GitHub, GitLab, Bitbucket, Jira, Slack und vielem mehr. Sie können Scans lokal, in Pull Requests oder als Teil Ihres Release-Prozesses ausführen.

- Verbundene “Code-to-Cloud”-Abdeckung: Aikido verbindet Code, Cloud und Laufzeit in einem nahtlosen Workflow. Sie können mit dem CSPM-Modul beginnen und es erweitern (Code-Scanning, Container-/IaC-Scan, API-Sicherheit und Laufzeitschutz).

- Umfassende Compliance-Abbildung: Unterstützt wichtige Frameworks wie SOC 2, ISO 27001, PCI DSS, GDPR und vieles mehr.

Vorteile:

- Unterstützt Multi-Cloud-Monitoring (AWS, Azure, GCP)

- Reduziertes Sicherheitsrisiko, da Berechtigungen schreibgeschützt sind.

- Skaliert automatisch, wenn neue Ressourcen hinzugefügt werden

- Keine Installations-Agents erforderlich

- Zentralisiertes Reporting und Compliance

- IaC-Scan und Kubernetes-Sicherheit

- Bietet kontextsensitive Behebungsanleitungen und Risikobewertung

Am besten geeignet für:

Jede Organisation, die eine intuitive Plattform zur Überwachung und Sicherung von Code bis zur Cloud sucht.

Preise:

Alle kostenpflichtigen Pläne beginnen ab 300 $/Monat für 10 Benutzer

- Developer (Dauerhaft kostenlos): Kostenlos für bis zu 2 Benutzer. Unterstützt 10 Repos, 2 Container-Images, 1 Domain und 1 Cloud-Konto.

- Basic: Unterstützt 10 Repos, 25 Container-Images, 5 Domains und 3 Cloud-Konten.

- Pro: Unterstützt 250 Repos, 50 Container-Images, 15 Domains und 20 Cloud-Konten.

- Erweitert: Unterstützt 500 Repos, 100 Container-Images, 20 Domains, 20 Cloud-Konten und 10 VMs.

Kundenspezifische Angebote sind auch für Startups (30 % Rabatt) und Unternehmen verfügbar

Gartner-Bewertung: 4.9/5.0

Aikido Security Reviews:

Neben Gartner hat Aikido Security auch eine Bewertung von 4,7/5 auf Capterra und SourceForge.

2. Aqua Security

Aqua Security kombiniert CSPM mit Laufzeitschutz über Container, Serverless und Cloud-VMs hinweg. Es wird von Open-Source-Tools wie Trivy und CloudSploit unterstützt.

Schlüsselfunktionen:

- Multi-Cloud-Unterstützung: Unterstützt Workloads über AWS, Azure und Google Cloud.

- Integration: Integriert sich in gängige CI/CD-Pipelines

- Compliance-Abbildung: Gleicht Scan-Ergebnisse mit Compliance-Frameworks ab

Vorteile:

- Unterstützt eine breite Palette von Cloud-Anbietern

- CI/CD-Integration

- Laufzeitschutz

- Etabliertes Enterprise-Ökosystem

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Die Einrichtung kann im Vergleich zu agentenlosen Tools wie Aikido Cloud komplex sein

- Einige Funktionen erfordern separate Module und Lizenzen

- Steile Lernkurve

- Remediation-Workflows erfordern oft manuelle Korrekturen

Am besten geeignet für:

Teams, die Cloud-native Anwendungen und Kubernetes in der Produktion betreiben.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.0/5.0

Aqua Security Bewertungen:

3. BMC Helix Cloud Security

Jetzt Teil der BMC Helix Suite, automatisiert BMC Helix Cloud Security die Cloud-Compliance und -Sicherheit durch richtlinienbasierte Governance über AWS, Azure und GCP hinweg.

Schlüsselfunktionen:

- Vordefinierte Richtlinien: Liefert sofort einsatzbereite Richtlinien, die auf Compliance-Frameworks abgestimmt sind.

- Enge Integration mit BMC ITSM: Verbindet sich direkt mit der IT Service Management Suite von BMC.

- Vereinheitlichte Multicloud-Sicherheitsberichte: Bietet ein einziges Dashboard für die Compliance-Lage und Sicherheitsergebnisse.

Vorteile:

- Integriert sich in das BMC-Ökosystem

- Starker Compliance-Fokus

- Richtlinienbasierte Governance

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Steile Lernkurve

- Starke Abhängigkeit vom BMC-Stack

- Minimale CI/CD-Integration

- Das Onboarding kann aufgrund der Abhängigkeit vom BMC-Ökosystem komplex sein

Am besten geeignet für:

Unternehmen, die bereits das BMC-Ökosystem nutzen

Preise:

Individuelle Preisgestaltung

G2-Bewertung: 4.5/5.0

BMC Helix Cloud Security Bewertungen:

“Sehr geringer Onboarding-Aufwand – bietet eine vollständige Übersicht über die Sicherheitslage in den Clouds.” — IT Ops Manager auf G2

4. Check Point CloudGuard

CloudGuard ist Check Points CNAPP-Angebot mit integriertem CSPM. Es kombiniert Konfigurations-Scanning mit Bedrohungserkennung unter Verwendung seiner ThreatCloud Intelligence Engine.

Schlüsselfunktionen:

- Sofort einsatzbereite Compliance-Richtlinien: Bietet über 50 vordefinierte Compliance-Richtlinien

- Automatische Behebung: Verwendet vorgefertigte Skripte namens CloudBots, um Probleme automatisch zu identifizieren und zu beheben.

- Multi-Cloud-Unterstützung: Integriert sich in die drei großen Cloud-Anbieter – AWS, Google Cloud, Azure.

Vorteile:

- Umfassende Compliance-Abdeckung

- Starke automatische Behebung

- Unterstützt Benutzerdefinierte Richtlinien

- Fortschrittliche Bedrohungserkennung

Nachteile:

- Die Preisgestaltung kann bei der Skalierung teuer werden

- Oft erfordert die Einrichtung einen Spezialisten

- Umständliche Benutzeroberfläche

Am besten geeignet für:

Unternehmen, die Check Point Firewall-/Endpoint-Tools nutzen und eine vereinheitlichte Cloud- und Netzwerksicherheit anstreben.

Preise:

- Pay-As-You-Go (PAYG)

- Bring Your Own License (BYOL)

- Unternehmensvereinbarungen

Gartner Bewertung: 4.6/5.0

Check Point CloudGuard Bewertungen:

5. CloudCheckr

CloudCheckr vereint Kostenoptimierung und CSPM in einer Plattform. Es wird hauptsächlich von MSPs und SecOps-Teams von Unternehmen zur Verbesserung der Cloud-Governance eingesetzt.

Schlüsselfunktionen:

- Best-Practice-Checks: Nutzt Hunderte von Checks, um Probleme zu identifizieren

- Compliance-Scorecards: Bewertet Ihre Umgebung anhand wichtiger Compliance-Frameworks.

- Benutzerdefinierte Policy Engine: Teams können Benutzerdefinierte Richtlinien in ihren Cloud-Umgebungen definieren und durchsetzen.

- Einblicke ins Kostenmanagement: Bietet Einblicke in Ihre Cloud-Infrastrukturkosten.

Vorteile:

- Kombiniert Kostenoptimierung und CSPM

- Gute Cloud-Kostenanalyse

- Granulare Kosten- und Compliance-Berichterstattung

Nachteile:

- Benutzer haben Verzögerungen bei der Aktualisierung von Verbrauchsdaten und beim Empfang von Warnmeldungen gemeldet.

- Die Einrichtung der Plattform kann komplex sein, insbesondere in großen Cloud-Umgebungen.

- Benutzer berichten von Latenzzeiten beim Exportieren von Berichten.

Am besten geeignet für:

MSPs und Teams, die Sicherheit mit Cloud-Ausgabenoptimierung in Einklang bringen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 3.8/5.0

CloudCheckr Bewertungen:

„Sicherheits- und Kostenübersicht in einem Tool – eine enorme Zeitersparnis.“ – SecOps Lead auf G2

6. CloudSploit

Ursprünglich ein eigenständiges Open-Source-Projekt, CloudSploit, das jetzt von Aqua Security gepflegt wird, bietet agentenloses Scannen von Cloud-Umgebungen auf Fehlkonfigurationen.

Hauptmerkmale:

- Open Source und Community-gesteuert: Es wird ständig von seiner Community aus Sicherheitsexperten aktualisiert und verbessert.

- Erweiterbar über Plugins: Neue Sicherheitsprüfungen können als Plugins hinzugefügt werden.

- Flexible Ausgaben: Cloudspoilt kann Ergebnisse in verschiedenen Formaten ausgeben (JSON, CSV, Junit XML).

Vorteile:

- Open Source

- CI/CD-Integration

Nachteile:

- Die Behebung von Problemen erfolgt größtenteils manuell

- Keine risikobasierte Priorisierung

- Keine Problemkorrelation

- Fehlende historische Daten

Am besten geeignet für:

DevOps-Teams, die einen einfachen, skriptfähigen Scanner zur Validierung der Cloud-Posture suchen.

Preise:

Kostenlos (Open Source)

Gartner-Bewertung: Nicht verfügbar nach der Übernahme durch Aqua Security

CloudSploit-Bewertungen:

„Leichtgewichtig, schnell und überraschend tiefgreifend für ein kostenloses Tool.“ – DevOps Engineer auf Reddit

7. CrowdStrike Falcon Cloud Security

Falcon Cloud Security kombiniert CSPM mit Laufzeit-Bedrohungserkennung, basierend auf CrowdStrikes EDR und XDR.

Schlüsselfunktionen:

- Echtzeit-Bedrohungserkennung mit KI: Nutzt KI und Verhaltensanalysen zur Erkennung von Bedrohungen.

- Identitätsrisikoanalyse (CIEM): Analysiert Identitäten, Rollen und Berechtigungen, um Ausnutzungspfade zu identifizieren.

- Integration mit der CrowdStrike Falcon Plattform: Integriert sich nahtlos in das CrowdStrike-Ökosystem.

Vorteile:

- Umfassende Sicherheitssuite

- Bedrohungsaufklärung

- Unterstützt Cloud-native Architekturen

Nachteile:

- False Positives

- Steile Lernkurve

- Begrenzte on-premise Optionen

- Komplex zu konfigurieren

- Benutzer melden Support-Verzögerungen

Am besten geeignet für:

Sicherheitsteams, die Fehlkonfigurationserkennung mit der Verhinderung von Sicherheitsverletzungen kombinieren möchten.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.8/5.0

CrowdStrike Falcon Cloud Security Bewertung:

„Endlich ein CSPM mit echten Erkennungsfunktionen, nicht nur eine weitere Checkliste.“ — Sicherheitsanalyst auf X

8. Snyk Cloud (ehemals Fugue)

Snyk Cloud konzentriert sich auf Policy-as-Code und Drift-Erkennung. Es integriert IaC-Scan mit CSPM für einen vollständigen DevSecOps-Flow.

Hauptmerkmale:

- Policy-as-Code-Durchsetzung: Compliance-Anforderungen werden als Code geschrieben.

- CI/CD-Integration: Integriert sich mit einigen CI/CD-Tools

Vorteile:

- Schnelle Scans

- Open-Source-Sicherheit

- Leitfaden zur Behebung

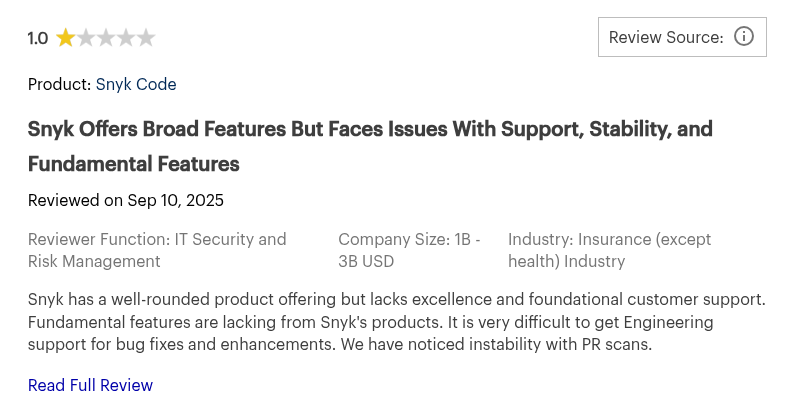

Nachteile:

- Die Preisgestaltung ist teuer

- False Positives

- Mangelhafter Kundensupport

- Es unterstützt IAST nicht für die Laufzeitsicherheit (Aikido Cloud schon)

Ideal für:

Organisationen, die Policy-as-Code-Workflows suchen.

Preise:

In Snyk Cloud-Plänen inbegriffen

Gartner Bewertung: 4.4/5.0

Snyk Cloud-Bewertungen:

9. JupiterOne

JupiterOne bietet sein CSPM über einen graphenbasierten Asset-Management-Ansatz an. Es erstellt einen Wissensgraphen aller Cloud-Assets und -Beziehungen, um Risiken zu identifizieren.

Wichtige Funktionen:

- Graphenbasierte Abfrage-Engine (J1QL): Bietet eine graphenbasierte Datenbank zum Abfragen und Analysieren von Beziehungen zwischen Cloud-Assets.

- Asset-Erkennung: Entdeckt und inventarisiert Assets automatisch aus Cloud-Umgebungen.

- Integrierte Compliance-Pakete: Bietet gebrauchsfertige Compliance-Vorlagen.

Vorteile:

- Kostenloser Community-Tier verfügbar

- Flexible Abfragen

- Graph der Asset-Beziehungen

Nachteile:

- Steile Lernkurve

- Auf Unternehmen ausgerichtet

- Kann für kleine Teams überwältigend sein

- Konnektoren können Daten übersehen und erfordern eine manuelle Abstimmung

- Die Preisgestaltung kann bei der Skalierung komplex werden

Die Abfrageleistung kann bei großen Graphen nachlassen

Am besten geeignet für:

Sicherheitsteams, die beziehungsbewusste Asset-Graphen und flexible Abfragen in weitläufigen Umgebungen wünschen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.8/5.0

JupiterOne Bewertungen:

„JupiterOne hat die Asset-Sichtbarkeit für unser Team verständlich gemacht. J1QL ist leistungsstark.“ – SecOps-Leiter auf G2

10. Lacework

Lacework by Fortinet ist eine CNAPP-Plattform, die CSPM zusammen mit Anomalieerkennung und Workload-Schutz bietet. Ihre Polygraph Data Platform bildet Verhaltensweisen in Ihrer Cloud ab, um Bedrohungen und Fehlkonfigurationen aufzudecken.

Schlüsselfunktionen:

- ML-gestützte Anomalieerkennung:Lernt das normale Verhalten von Benutzern, Anwendungen und Netzwerken und bietet eine visuelle Abbildung ihrer Verbindungen.

- Agentenloser Workload-Schutz: Verwendet sowohl API-basierte (agentenlose) als auch agentenbasierte Datenerfassungsmethoden, um auf Cloud-Umgebungen zuzugreifen.

- Compliance-Bewertungen und automatisierte Berichte: Benutzer können automatisierte Compliance-Berichte bei Bedarf oder in festgelegten Intervallen generieren.

Vorteile:

- Laufzeit- und Verhaltensanomalieerkennung

- Reduzierte Alarmmüdigkeit

- Nahtlose Integration in das Fortinet-Ökosystem

Nachteile:

- Komplex einzurichten

- Steile Lernkurve

- Potenzieller Vendor Lock-in

- Benutzer haben eine Verlangsamung der Feature-Entwicklung gemeldet.

Am besten geeignet für:

Teams, die ein CSPM in Kombination mit Bedrohungserkennung und minimaler Alarmmüdigkeit wünschen und über bestehende Fortinet-Integrationen verfügen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.6/5.0

Lacework Bewertungen:

11. Microsoft Defender for Cloud

Microsoft Defender for Cloud ist Azures integriertes CSPM, erweitert um Integrationen für AWS und GCP. Es bietet Ihnen Posture Management, Compliance-Prüfungen und Bedrohungserkennung in einer einzigen Ansicht.

Hauptmerkmale:

- Cloud Posture Security Score: Hebt die schwerwiegendsten Probleme/Schwachstellen hervor, die das Risikoprofil der Organisation effektiv reduzieren.

- Multi-Cloud-Fehlkonfigurationserkennung: Es kennzeichnet Fehlkonfigurationen, die nicht den Best Practices der Branche entsprechen.

- Integration mit Microsoft Defender XDR und Sentinel SIEM: Es teilt Bedrohungsaufklärung und Alarme mit Microsoft Defender XDR und Microsoft Sentinel.

Vorteile:

- Multi-Cloud-Support

- Umfassender Cloud Workload-Schutz (CWP)

- Native Unterstützung für das Microsoft-Ökosystem

Nachteile:

- Die Einrichtung kann komplex sein

- Die Preisgestaltung kann bei Skalierung teuer werden

- Obwohl Multi-Cloud, liegt der Fokus primär auf Microsoft Azure

- Steile Lernkurve

- Benutzer haben verzögerte Erkennung gemeldet

Am besten geeignet für:

Azure-First-Organisationen, die ein nahtloses, natives Posture Management und Bedrohungsschutz suchen.

Preise:

- Grundlegendes CSPM: Kostenlos

- Defender CSPM: 5,11 $ pro Monat/abrechenbare Ressource

Gartner-Bewertung: 4.2/5.0

Microsoft Defender for Cloud Bewertungen:

12. Prisma Cloud (Palo Alto Networks)

Prisma Cloud ist eine umfassende CNAPP, die ein robustes CSPM, IaC-Scan und Workload-Sicherheit umfasst. Sie deckt den gesamten Lebenszyklus von Code bis zur Cloud ab.

Hauptmerkmale:

- Echtzeit Cloud Posture Monitoring: Überwacht kontinuierlich Cloud-Umgebungen und liefert historische Daten zu Konfigurationsänderungen.

- Visualisierung von Angriffspfaden: Bietet Graphen zur Visualisierung von Angriffspfaden.

- Umfassende Compliance- und Richtlinienpakete: Enthält über 100 integrierte Sicherheitsrichtlinien.

Vorteile:

- Starke Compliance-Funktionen

- KI-gestützte Risikopriorisierung

- Multi-Cloud-Unterstützung

Nachteile:

- Hohe Preise

- Veraltete Benutzeroberfläche und Konsole

- Bereitstellungsprozesse in großen Umgebungen können komplex und langwierig werden

Steile Lernkurve

Am besten geeignet für:

Unternehmen, die komplexe Multi-Cloud-Umgebungen betreiben und tiefe Transparenz und Abdeckung benötigen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.2/5.0

Prisma Cloud Bewertungen:

13. Prowler

Prowler ist ein Open-Source-Sicherheits-Auditing-Tool, das sich hauptsächlich auf AWS konzentriert. Es überprüft Ihre Infrastruktur anhand von Best Practices und regulatorischen Rahmenwerken.

Schlüsselfunktionen:

- Automatisierte Compliance: Prowler enthält Dutzende von vorgefertigten Kontrollen, die direkt auf Industriestandard-Frameworks abgestimmt sind.

- Grundlegende Multi-Cloud-Unterstützung: Die Multi-Cloud-Funktionen werden aktiv von der Open-Source-Community entwickelt.

- CI/CD-Pipeline-Integration: Unterstützt gängige CI/CD-Pipelines.

Vorteile:

- Open Source

- Community-gesteuert

- Unterstützung bei der Behebung

Nachteile:

- Die Behebung erfolgt hauptsächlich manuell

- Mangelnde Herstellerunterstützung

- Keine historischen Daten und Trendanalysen

- Verursacht zusätzlichen Betriebsaufwand beim Self-Hosting

Am besten geeignet für:

AWS-lastige Organisationen, die anpassbare Open-Source-Scans suchen.

Preise:

Kostenlos (Open Source)

Prowler-Bewertungen:

14. Sonrai Security

Sonrai Security kombiniert CSPM mit CIEM und Datensicherheit, wobei der Schwerpunkt auf Cloud Identity Governance und der Verhinderung der Offenlegung sensibler Daten liegt.

Wichtige Funktionen:

- Analyse von Identitätsbeziehungen und Berechtigungsrisiken: Es identifiziert riskante Pfade zur Berechtigungseskalation und „toxische Kombinationen“ von Berechtigungen.

- CSPM und Compliance-Auditing: Überwacht kontinuierlich Cloud-Umgebungen auf Fehlkonfigurationen und Haltungsabweichungen.

- Automatisierung für die Durchsetzung des Prinzips der geringsten Privilegien: Die Cloud Permissions Firewall kann ungenutzte Dienste und Identitäten automatisch deaktivieren und ungenutzte sensible Berechtigungen entfernen.

Vorteile:

- Just-in-Time (JIT)-Zugriff:

- Intelligente Risikopriorisierung

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Begrenzte Anpassungsmöglichkeiten

- Berichte über Performance-Probleme bei erweiterten Abfragen

- Die Integration kann komplex sein

- Die Lizenzierung kann schwer vorhersehbar sein

Am besten geeignet für:

Unternehmen, die sich auf Identity Governance, Compliance und den Schutz sensibler Daten in der Cloud konzentrieren.

Preise:

- Partielle Cloud-Abdeckung: 200 $ pro Konto/Monat

- Volle Cloud-Abdeckung: 150 $ pro Konto/Monat

Gartner Bewertung: 4.0/5.0

Sonrai Security Bewertungen:

15. Tenable Cloud Security (ehemals Accurics)

Tenable Cloud Security (ehemals Accurics) konzentriert sich auf IaC-Scan, Drift-Erkennung und Posture Management. Es passt gut in GitOps- und DevSecOps-Pipelines.

Schlüsselfunktionen:

- Policy Enforcement: Policies können Benutzerdefiniert sein oder auf Industriestandards basieren.

- Fehlkonfigurationserkennung: Scannt kontinuierlich Ihre Cloud-Ressourcen anhand von Industriestandards und Vorschriften.

- Integration mit Tenable.io: Kombiniert Erkenntnisse aus Ihren Cloud-Umgebungen mit Tenables umfassenderer Vulnerability Intelligence.

Vorteile:

- Umfassende Sicherheitskontrollen

- Automatisiertes Compliance-Management

- Risikobasierte Priorisierung

Nachteile:

- Die Preisgestaltung ist teuer

- Komplexes Setup

- Benutzer haben langsame Performance und Ineffizienz bei der Arbeit mit großen, komplexen Cloud-Umgebungen gemeldet

- Falsch-Positive

- Begrenzte Funktionstiefe

Am besten geeignet für:

DevOps-Teams, die Pre-Deployment- und Runtime-Posture-Checks benötigen, die an IaC gebunden sind.

Preise:

Teil der Tenable-Plattform; nutzungsbasierte Preisgestaltung.

Gartner-Bewertung: 4.7/5.0

Tenable Cloud-Sicherheit Bewertungen:

16. Zscaler Posture Control

Zscaler Posture Control integriert CSPM in Zscalers Zero Trust Exchange. Es kombiniert Haltungs-, Identitäts- und Schwachstellenkontext, um reale Risiken hervorzuheben.

Schlüsselfunktionen:

- Vereinheitlichtes CSPM und CIEM: Bietet eine einzige Plattform zur Verwaltung von CSPM und CIEM.

- Bedrohungskorrelation: Es korreliert Ergebnisse aus mehreren Sicherheits-Engines, um die kritischsten und ausnutzbarsten Angriffswege zu identifizieren.

- Multi-Cloud-Abdeckung: Unterstützt alle großen Cloud-Anbieter.

- Integriert in Zscalers breiteres Zero Trust Ökosystem: Nativer Bestandteil der Zscaler Zero Trust Exchange Plattform

Vorteile:

- Teil eines Zero Trust Ökosystems

- Agentenlose Bereitstellung

- Richtliniendurchsetzung

Nachteile:

- Steile Lernkurve

- Preisgestaltung kann teuer sein

Kann aufgrund der Komplexität externe Fachkräfte beim Deployment erfordern

Am besten geeignet für:

Zscaler-Kunden, die native Posture Insights suchen, die auf Zero Trust Strategien abgestimmt sind.

Preise:

Add-on für die Zscaler Plattform; auf Unternehmen ausgerichtet.

Gartner Bewertung: 4.0/5.0

Zscaler Posture Control Bewertungen:

Die 4 besten CSPM-Tools für Entwickelnde

Wichtige Kriterien bei der Auswahl von CSPM Tools für Entwickelnde:

- Infrastructure as Code (IaC) scanning

- Entwickelnden-freundliche UI und APIs

- GitOps- und CI/CD-Kompatibilität

- Autofix oder umsetzbare Behebungsanleitungen

- Klare Verantwortlichkeiten und minimale False Positives

Hier sind die Top 4 CSPM Tools, zugeschnitten auf Entwickelnde:

- Aikido Cloud: Einfache Einrichtung, KI-basierte AutoFix und für Entwickelnde entwickelt. Integriert sich direkt in CI und GitHub.

- Snyk Cloud (ehemals Fugue): Policy-as-Code mit Regula; ideal für Teams, die Terraform und GitOps nutzen.

- Prisma Cloud: Umfassendes Code-to-Cloud-Scanning und IDE-Integration.

- Prowler: Einfaches CLI-Tool, das Entwickelnde lokal oder in Pipelines ausführen können.

Die 5 besten CSPM-Tools für Unternehmen

Wichtige Kriterien für die Auswahl eines CSPM-Tools für Ihr Unternehmen:

- Multi-Account-, Multi-Cloud-Unterstützung

- Integrierte Compliance-Frameworks

- Rollenbasierte Zugriffskontrolle (RBAC)

- SIEM-/ITSM-Integrationen

- Skalierbare Preisgestaltung und Anbieter-Support

Hier sind die Top 5 CSPM-Tools, die auf Unternehmen zugeschnitten sind:

- Aikido Cloud: Umfassende CSP-Abdeckung, Compliance-Reporting, erschwingliche Enterprise-Preise

- Prisma Cloud: Deckt Posture, Runtime und Compliance im großen Maßstab ab.

- Check Point CloudGuard: Multi-Cloud-Governance und umfassende Policy-Durchsetzung.

- Microsoft Defender for Cloud: Native Azure-Abdeckung sowie AWS/GCP.

- Ermetic: Fortschrittliches CIEM und Governance für komplexe Umgebungen.

Die 4 besten CSPM-Tools für Startups

Wichtige Kriterien für die Auswahl eines CSPM-Tools für Ihr Startup:

- Kostenloser Tier oder erschwingliche Pläne

- Einfaches Onboarding und UX

- SOC 2/ISO-Bereitschaft sofort einsatzbereit

- Entwickelnde-first Fokus

- Funktionen einer einheitlichen Plattform

Hier sind die Top 4 CSPM-Tools, die auf Startups zugeschnitten sind:

- Aikido Cloud: Kostenloser Tarif, KI-Autofix und entwickelnden-zentriert.

- CloudSploit: Kostenlos, Open-Source und einfach zu integrieren.

- JupiterOne: Kostenloser Community-Tarif und einfache asset-basierte Risikoabfragen.

- Prowler: CLI-gesteuert, kostenloser AWS-Scanner mit Compliance-Unterstützung.

Die 5 besten CSPM-Tools für Multi-Cloud-Umgebungen

Wichtige Kriterien bei der Auswahl eines CSPM-Tools für Multi-Cloud-Umgebungen:

- Volle Unterstützung für AWS, Azure, GCP (und mehr)

- Vereinheitlichte Dashboards

- Standardisierte Compliance-Berichterstattung

- Multi-Account- und Multi-Region-Sichtbarkeit

- Konsistente Alarmierung über Clouds hinweg

Hier sind die Top 5 CSPM-Tools, die auf Multi-Cloud-Umgebungen zugeschnitten sind:

- Aikido Cloud: Cloud-agnostisch mit Unterstützung für alle drei großen Cloud-Anbieter und mehr.

- Prisma Cloud: Wirklich Cloud-agnostisch mit umfassenden Funktionen.

- JupiterOne: Graph-basierte Transparenz über Clouds und Dienste hinweg.

- Check Point CloudGuard: Eine Policy Engine für alle Clouds.

- CloudCheckr: Governance und Kostenoptimierung über alle Clouds hinweg.

Die 5 besten CSPM-Tools für den Schutz der Cloud

Wichtige Kriterien bei der Auswahl eines CSPM-Tools für den Cloud-Schutz:

- Bedrohungserkennung (über Konfigurations-Scanning hinaus)

- Sichtbarkeit der Laufzeit-Workloads

- Einblicke in den Cloud-Netzwerkverkehr

- Alarmkorrelation und Priorisierung

- Automatische Behebung oder Blockierung

Hier sind die Top 5 CSPM-Tools, die speziell für den Cloud-Schutz entwickelt wurden:

- Aikido Cloud: Bietet Abdeckung von Code-to-Cloud und allem dazwischen, sowie für Kubernetes-Umgebungen.

- CrowdStrike Falcon Cloud Security: CNAPP mit erstklassiger Threat Intel.

- Lacework: Polygraph-Engine erkennt Fehlkonfigurationen und Anomalien gemeinsam.

- Microsoft Defender for Cloud: Runtime- + Konfigurationsbedrohungssichtbarkeit in Azure.

- Check Point CloudGuard: Kombiniert Posture mit aktiver Bedrohungsprävention.

Die 5 besten CSPM-Tools für AWS

Wichtige Kriterien bei der Auswahl eines CSPM-Tools für AWS:

- Tiefe AWS API-Integration

- Unterstützung für AWS CIS/NIST Frameworks

- Multi-Account-Unterstützung

- Kompatibilität mit nativen Diensten (z. B. GuardDuty, Config)

- Fehlkonfigurationserkennung mit niedriger Latenz

Hier sind die Top 5 CSPM-Tools, die speziell für AWS entwickelt wurden:

- Aikido Cloud: Umfassende AWS-Unterstützung, breite Compliance-Abdeckung und Dev-zentriert.

- Prowler: Leichtgewichtig, CLI-first und AWS-nativ.

- CloudSploit: Einfach bereitzustellen und Open Source.

- Aqua Security: Erweiterte AWS-Unterstützung + Container.

- CloudCheckr: Breite AWS-Compliance und Kosten-Insights.

Die 5 besten CSPM-Tools für Azure

Wichtige Kriterien bei der Auswahl eines CSPM-Tools für Azure:

- Native Integration mit dem Azure-Ökosystem

- Secure Score und Unterstützung für Azure Security Benchmark

- Abdeckung von Azure RBAC und Identity

- Automatische Behebung und Warnmeldungen

- Kompatibilität mit Sentinel und Defender XDR

Hier sind die Top 5 CSPM-Tools speziell für Azure:

- Microsoft Defender for Cloud: First-Party-Abdeckung mit kostenlosem Tarif.

- Aikido Cloud: Azure-fähige CSPM-Plattform mit agentenlosem Scanning, Echtzeit-Warnmeldungen bei Fehlkonfigurationen und KI-basierter Behebung.

- Ermetic: Erweitertes Identity Posture Management für Azure.

- Check Point CloudGuard: Multi-Cloud-Transparenz einschließlich Azure.

- Tenable Cloud Security: IaC- und Laufzeit-Scanning für Azure mit Drift-Erkennung.

Fazit

Cloud Security Posture Management ist mehr als nur ein Häkchen für Audits; es ist der Unterschied zwischen einer sicheren, skalierbaren Cloud und einer, die sensible Daten preisgibt.

Ob Sie ein Startup-Gründer sind, der ein kostenloses Tool zur Absicherung Ihres AWS-Kontos sucht, oder ein Security Lead in einem Unternehmen, das Multi-Cloud-Umgebungen verwaltet – das richtige CSPM-Tool kann Ihre Arbeit erheblich erleichtern.

Aikido Cloud richtet sich sowohl an Startups als auch an Unternehmen mit einer Dev-first CSPM-Lösung, die eine vollständige Code-to-Cloud-Abdeckung zu einem erschwinglichen Preis bietet. Kein Kontextwechsel mehr zwischen Tools, stundenlange manuelle Konfiguration oder überhöhte Budgets – einfach Posture Management richtig gemacht.

Sie möchten weniger Rauschen und mehr echten Schutz? Starten Sie Ihre kostenlose Testversion oder buchen Sie noch heute eine Demo mit Aikido Cloud.

FAQ

Benötigt Aikido Cloud Agenten oder Laufzeit-Sensoren?

Nein. Aikido Cloud ist vollständig agentenlos und verbindet sich über schreibgeschützte APIs mit Ihren Cloud-Umgebungen. Es gibt also nichts zu installieren, keinen Ressourcen-Overhead und keine Auswirkungen auf Workloads.

Welche Compliance-Standards unterstützt es standardmäßig?

Aikido Cloud ordnet Findings SOC 2, ISO 27001, CIS-Benchmarks, DSGVO, NIST 800-53 und anderen Frameworks zu. Berichte können für Audits exportiert oder in Compliance-Workflows integriert werden.

Kann Aikido Cloud IAM-Privilegieneskalationsrisiken erkennen?

Ja. Es kann übermäßig permissive IAM-Rollen, ungenutzte Privilegien und „toxische Kombinationen“ identifizieren, die eine Privilegieneskalation oder laterale Bewegung ermöglichen könnten.

Wie geht Aikido Cloud mit Multi-Cloud- und Multi-Account-Umgebungen um?

Sie können mehrere AWS-, Azure- und GCP-Konten unter einem einzigen Workspace verbinden. Aikido normalisiert Daten automatisch und bietet eine vereinheitlichte Transparenz, Posture Scoring und Compliance-Tracking über alle hinweg.

Wie geht Aikido Cloud mit sensiblen Daten um?

Aikido Cloud verwendet schreibgeschützten Zugriff, modifiziert keine Konfigurationen und erfüllt strenge Richtlinien zur Datenverarbeitung und Verschlüsselung, wodurch sichergestellt wird, dass keine Kundendaten oder Secrets gespeichert oder offengelegt werden.

Das könnte Sie auch interessieren:

{

"@context": "https://schema.org",

"@graph": [

{

"@type": "FAQPage",

"mainEntity": [

{

"@type": "Question",

"name": "Was ist Cloud Security Posture Management (CSPM)?",

"acceptedAnswer": {

"@type": "Answer",

"text": "Cloud Security Posture Management (CSPM) refers to tools that continuously monitor cloud infrastructure (AWS, Azure, GCP, etc.) for misconfigurations, compliance violations, and security risks:contentReference[oaicite:9]{index=9}. CSPM solutions compare your cloud settings against best practices and standards (like CIS Benchmarks, SOC 2, ISO 27001) and alert you to any issues:contentReference[oaicite:10]{index=10}. Instead of occasional cloud audits, CSPM tools provide ongoing, automated checks to ensure your cloud environment remains secure and compliant."

}

},

{

"@type": "Question",

"name": "Warum sind CSPM-Tools wichtig?",

"acceptedAnswer": {

"@type": "Answer",

"text": "With modern organizations using multi-cloud and fast-paced DevOps, misconfigurations can easily slip through and expose critical assets:contentReference[oaicite:11]{index=11}. In 2025, cloud breaches are often due to preventable config mistakes. CSPM tools are essential because they catch issues like open storage buckets or overly permissive roles before attackers do:contentReference[oaicite:12]{index=12}:contentReference[oaicite:13]{index=13}. They also help enforce best practices and compliance in dynamic cloud environments where manual checks can’t keep up."

}

},

{

"@type": "Question",

"name": "Was sollte ich bei der Auswahl eines CSPM-Tools beachten?"

"acceptedAnswer": {

"@type": "Answer",

"text": "Key considerations include multi-cloud support (does it cover AWS, Azure, GCP, etc. in one tool?), the breadth of policies and benchmarks it checks, ease of deployment (SaaS vs. self-hosted), and integration with your workflows:contentReference[oaicite:14]{index=14}. Scalability and automatic asset discovery are important for enterprises – good CSPM tools will find new cloud resources on their own:contentReference[oaicite:15]{index=15}:contentReference[oaicite:16]{index=16}. Also consider if the tool provides remediation help or automated fixes for findings. In short, pick a CSPM that fits your cloud stack and security requirements, and that can grow with your environment."

}

},

{

"@type": "Question",

"name": "Gibt es kostenlose oder Open-Source CSPM-Tools?"

"acceptedAnswer": {

"@type": "Answer",

"text": "Yes. For example, **CloudSploit** started as a standalone open-source project and provides agentless scanning of cloud environments for misconfigurations:contentReference[oaicite:17]{index=17}. Another is **Prowler**, an open-source tool focused on AWS security best practices and compliance checks:contentReference[oaicite:18]{index=18}. These free tools can be used for basic cloud posture auditing. Vendors like Aqua Security have also open-sourced components (CloudSploit, for instance) that you can use at no cost, though enterprise versions with more features are available."

}

}

]

},

{

"@type": "ItemList",

"itemListElement": [

{

"@type": "ListItem",

"position": 1,

"name": "Aikido Security"

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#1-aikido-security"

},

{

"@type": "ListItem",

"position": 2,

"name": "Aqua Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#2-aqua-security"

},

{

"@type": "ListItem",

"position": 3,

"name": "BMC Helix Cloud Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#3-bmc-helix-cloud-security"

},

{

"@type": "ListItem",

"position": 4,

"name": "Check Point CloudGuard",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#4-check-point-cloudguard"

},

{

"@type": "ListItem",

"position": 5,

"name": "CloudCheckr (Spot by NetApp)",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#5-cloudcheckr-spot-by-netapp"

}

]

}

]

}