.png)

End-to-End Sicherheit für alles, was Sie entwickeln

Ein System, um Ihre Anwendung von Code über die Cloud bis zur Laufzeit abzusichern.

Erhalten Sie vollständige Transparenz, ohne unnötigen Ballast.

Sicherheit, die mit Ihrem Team funktioniert

.png)

Vereinheitlichtes Tooling

Kein Tool-Wildwuchs mehr. Alles, was Sie brauchen, auf einer optimierten Plattform.

Entwickelnde-freundliche Workflows

Keine klobigen Dashboards mehr, nur intuitive Workflows, die für moderne Dev-Teams entwickelt wurden.

Umsetzbare Erkenntnisse

Weniger Rauschen, mehr Klarheit. Konzentrieren Sie sich auf das Wesentliche und beheben Sie Probleme schneller.

Eine einheitliche Plattform, um Ihre Software abzusichern

Von Code über Cloud bis zur Laufzeit deckt Aikido jede Schicht moderner Softwaresicherheit ab.

Beginnen Sie mit dem Modul, das Sie benötigen, und schalten Sie die vollständige Plattform frei, wenn Sie wachsen.

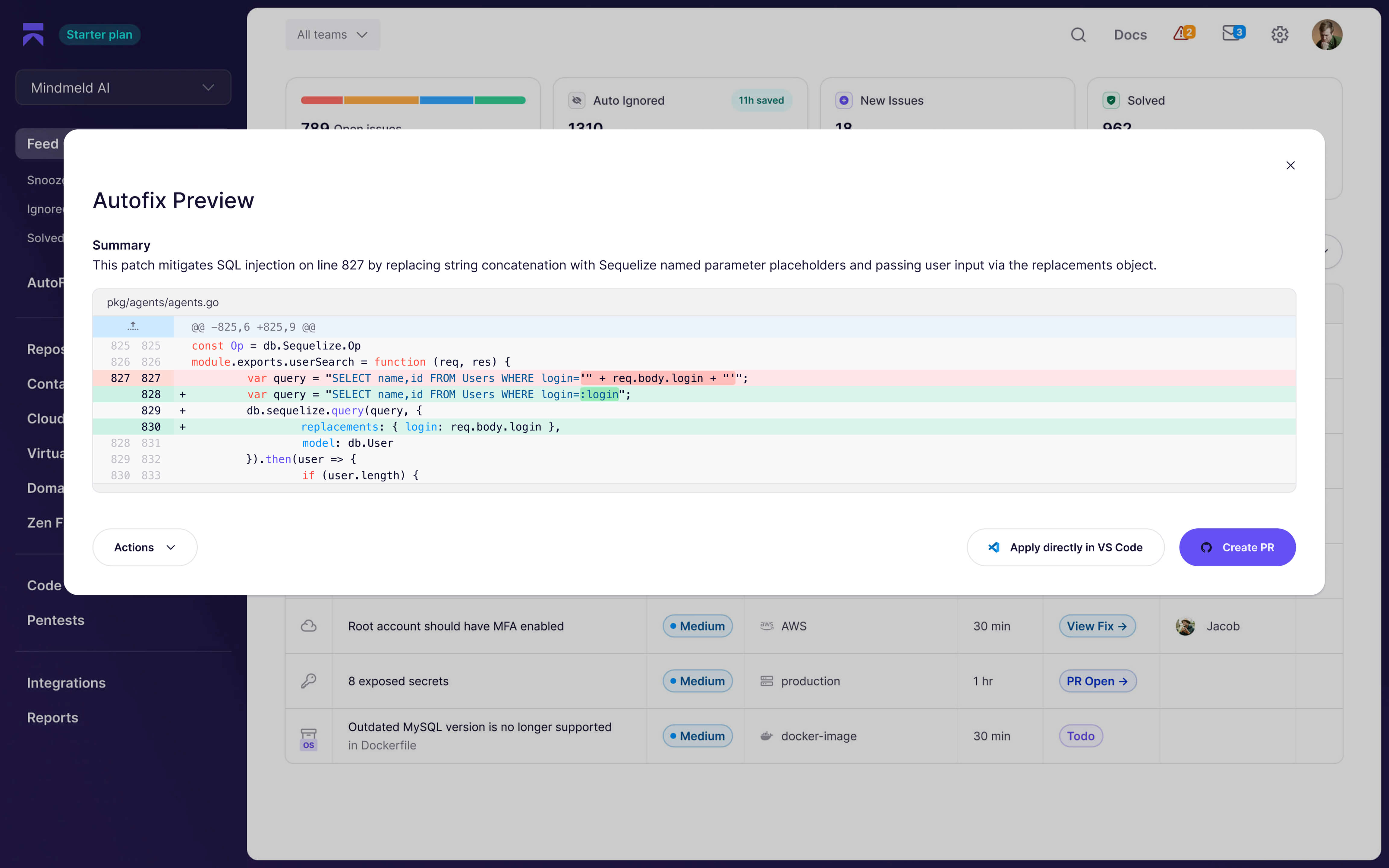

Sichere Software ausliefern

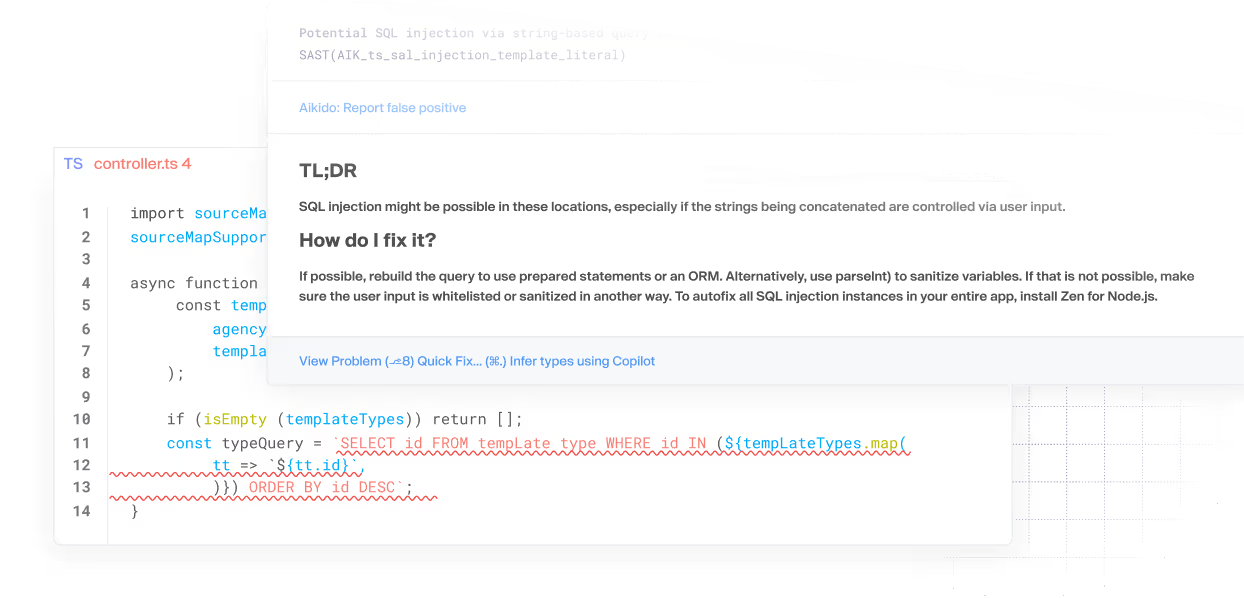

Schwachstellen an der Quelle finden und beheben. Aikido vereint SAST, SCA, Secrets und mehr – ohne Entwickelnde in False Positives zu ertränken.

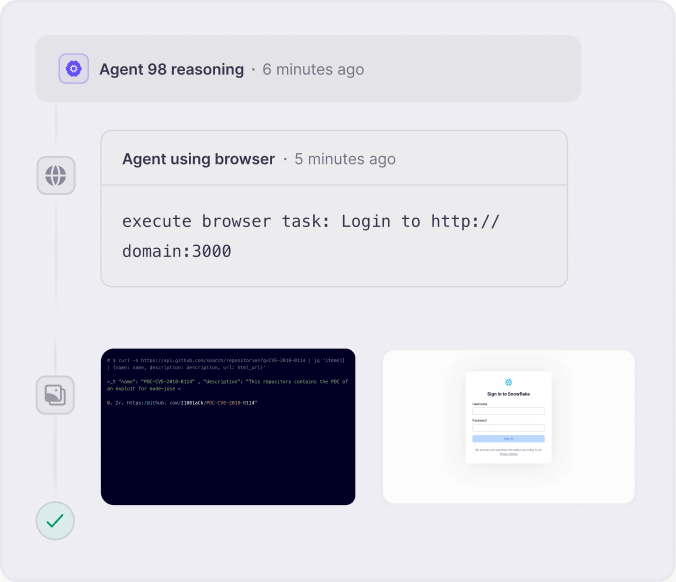

Testen und validieren Sie Ihre Abwehrmaßnahmen kontinuierlich

Machen Sie, was Hacker tun. Testen Sie Ihre Software gegen reale Exploits und erhalten Sie umsetzbare Anleitungen, um Ihre Abwehrmaßnahmen zu stärken.

Sichern Sie Ihre App noch heute

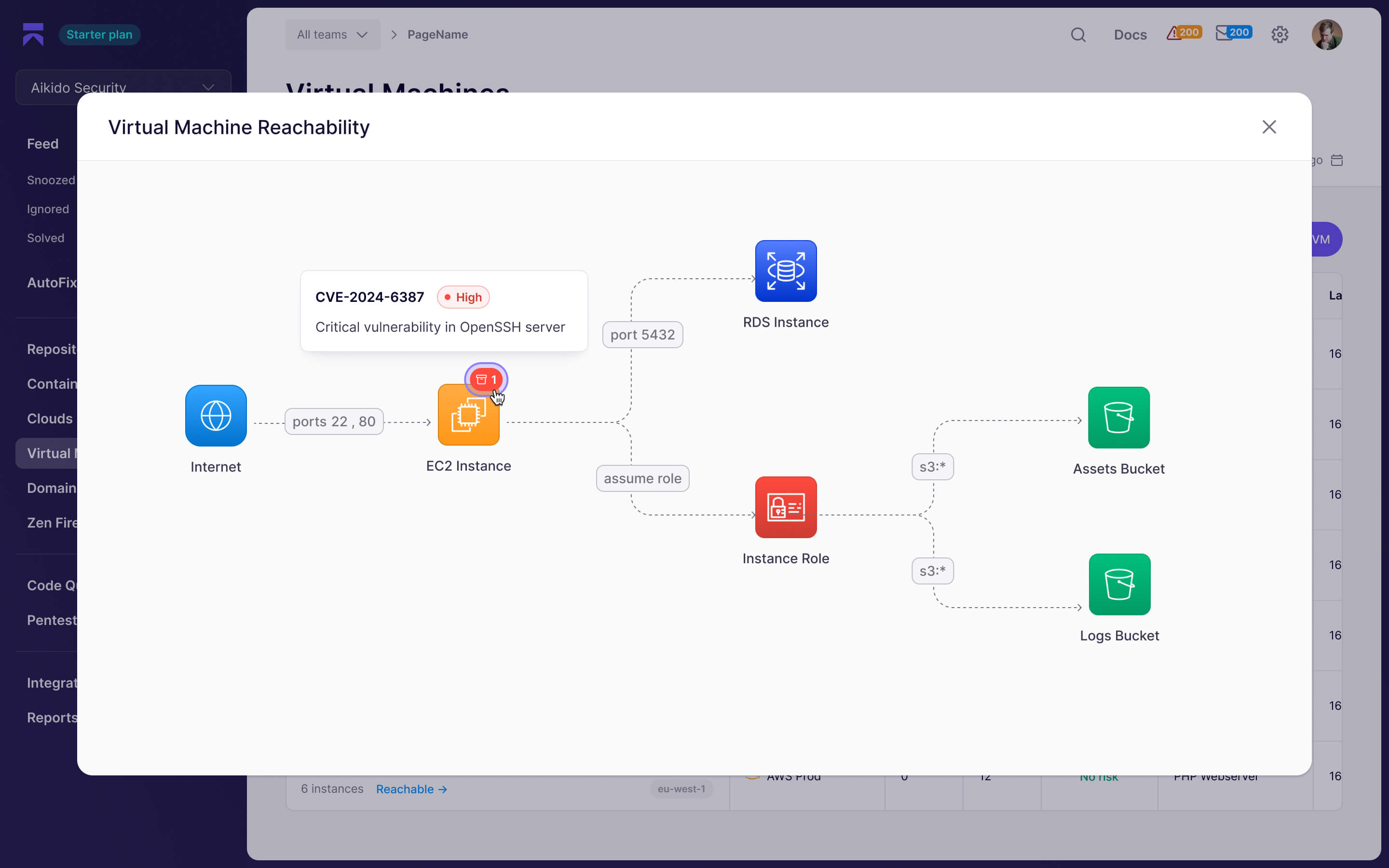

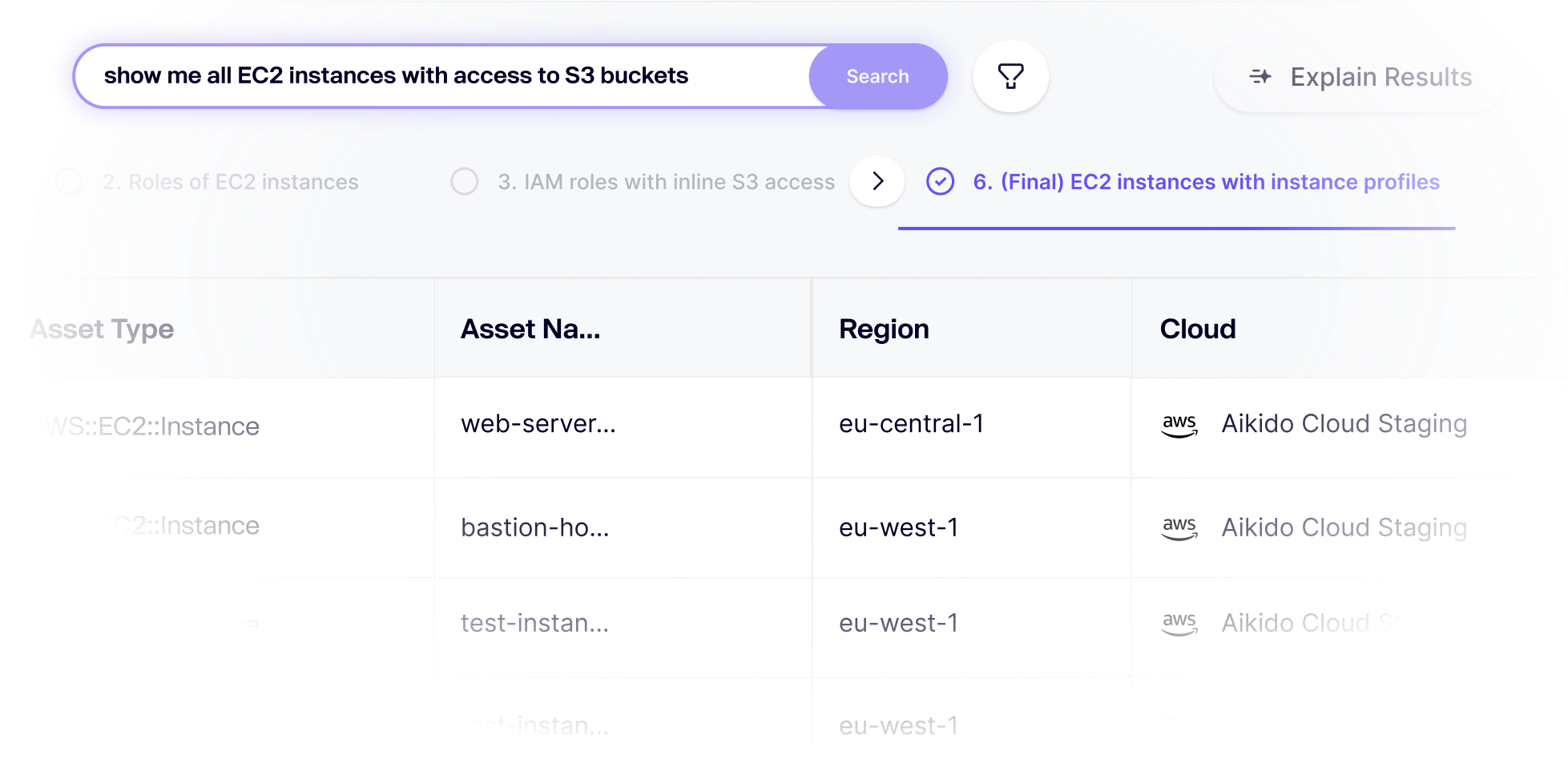

Ihre komplette Sicherheitslage in einer zentralen Ansicht.

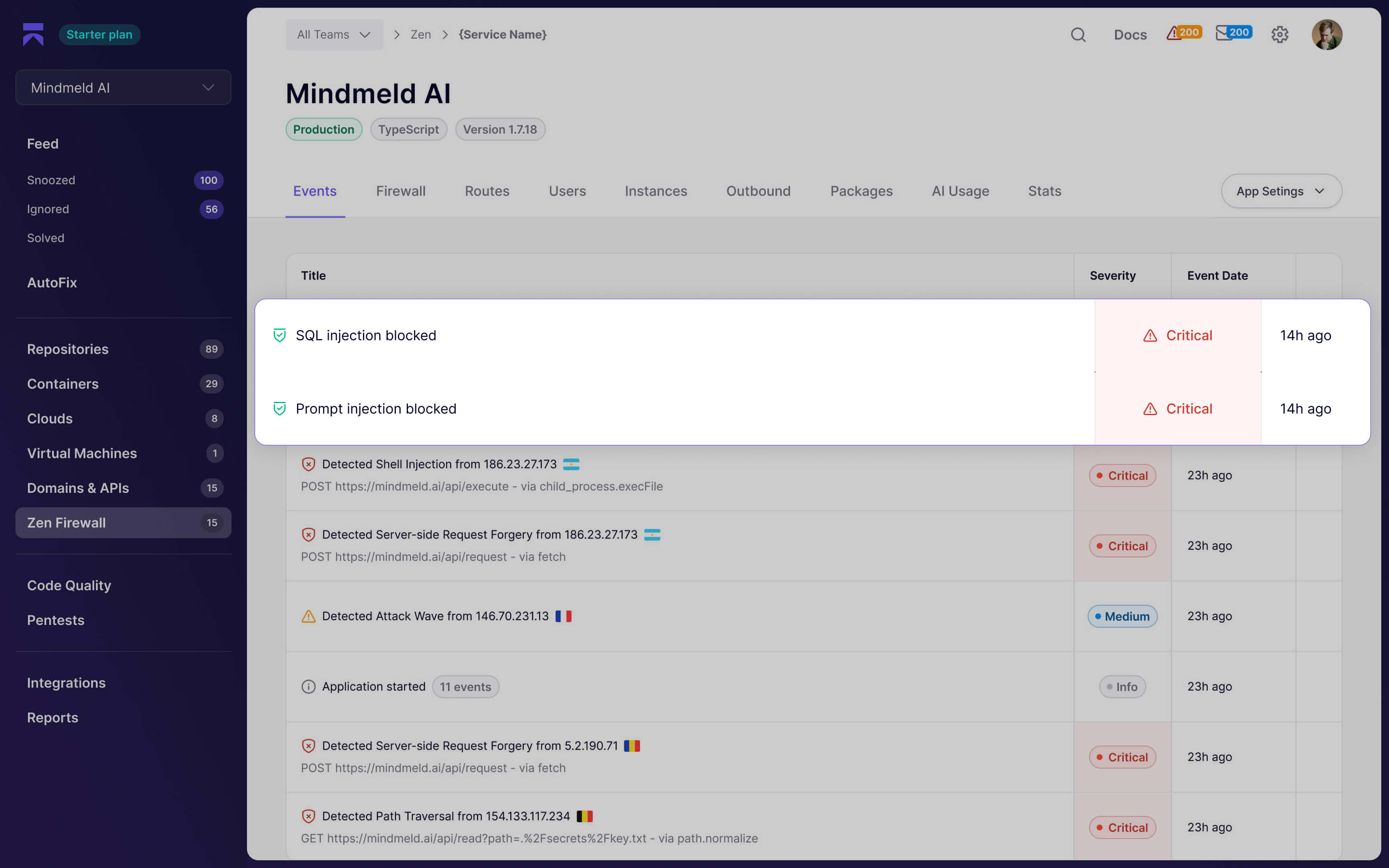

Ihre komplette Sicherheitszentrale

Aikido Code

Aikido Cloud

Aikido Attack

Aikido Protect

Integriert sich in die Tools, die Sie bereits verwenden

Vertraut von Tausenden von Entwickelnde in weltweit führenden Organisationen

"Wir haben bisher eine Reduzierung des Rauschens um 75 % durch die Nutzung von Aikido festgestellt"

Supermetrics nutzt jetzt einen Entwickelnden-zentrierten AppSec-Workflow, der schneller, sauberer und einfacher zu verwalten ist. Mit 75 % weniger Rauschen, sofortigen Integrationen und Automatisierung über Jira, Slack und CI/CD hinweg skaliert die Sicherheit jetzt so reibungslos wie ihre Datenoperationen.

„In nur 45 Minuten Schulung haben wir mehr als 150 Entwickelnde onboardet.“

Aikido ist perfekt in unser CI/CD-Tool, wie Azure DevOps, integriert. Selbst wenn jemand keine DevOps-Erfahrung hat, kann er mit wenigen Klicks produktiv werden.

"Mit 92 % Rauschreduzierung haben wir uns schnell an die „Ruhe“ gewöhnt."

Mit 92 % Rauschreduzierung haben wir uns schnell an die „Ruhe“ gewöhnt. Jetzt wünschte ich, es wäre noch ruhiger! Es ist ein enormer Schub für Produktivität und Gelassenheit.

"Schnell eingerichtet und vollgepackt mit den richtigen Funktionen"

Aikido war schnell und einfach zu implementieren und liefert klare, relevante Warnmeldungen, ohne die Komplexität zu erhöhen. Es verbindet mehrere Sicherheitstools und macht deren Nutzung nahtlos und effizienter.

Es verfügt über alle notwendigen Integrationen, deckt wichtige Sicherheitsanforderungen wie SAST, Container- und Infrastruktur-Scans ab, und das automatische Triage mit intelligenter Stummschaltung ist ein Game Changer. Die Benutzeroberfläche ist intuitiv, der Support war äußerst reaktionsschnell und die Preisgestaltung ist fair. Ich schätze auch ihre Beteiligung an der Open-Source-Community.

Insgesamt hilft es uns, Sicherheitsbedrohungen mit minimalem Aufwand immer einen Schritt voraus zu sein.

"Effektive und preislich faire Lösung"

Im Vergleich zu bekannten Wettbewerbern wie Snyk ist Aikido deutlich erschwinglicher, umfassender und vor allem viel besser darin, die Schwachstellen darzustellen, die tatsächlich Ihre Systeme erreichen. Sie verwenden viele beliebte Open-Source-Bibliotheken zum Scannen Ihres Codes sowie proprietäre, was Ihnen eine gute Mischung bietet.

"Exzellente Sicherheitssoftware & Unternehmen"

Wir suchten eine günstigere Alternative zu Snyk, und Aikido erfüllt diese Rolle fantastisch. Gute Software, einfache UI und vor allem sehr einfach, Feedback zu geben.

Alles war sehr einfach einzurichten, und das Onboarding der Teammitglieder war ein Kinderspiel.

"GitHub-Repository in Echtzeit auf Sicherheitsprobleme/-verbesserungen scannen"

Aikido ist sehr einfach zu implementieren; in weniger als 10 Minuten hatten wir unseren ersten Bericht.

Die Berichte sind sehr prägnant und enthalten alle notwendigen Informationen, sodass unsere Entwickler das System leicht planen und aktualisieren können.

Wir kontaktierten den Support wegen eines kleineren Problems und erhielten innerhalb von weniger als 4 Stunden eine Antwort.

Heute nutzen wir Aikido mindestens einmal pro Woche, um zu prüfen, ob neue Verbesserungen vorgenommen werden können.

"Schweizer Taschenmesser für Sicherheitsteams"

Aikido ist eine hochskalierbare und benutzerfreundliche Lösung, die mehrere Kontrollen an einem Ort zusammenführt und sich nahtlos in IDEs und CI/CD-Pipelines integriert. Das Support-Team ist reaktionsschnell und hat schnell Anpassungen in unserer Umgebung vorgenommen. Darüber hinaus filtert es offensichtliche False-Positive-Warnungen effizient heraus, was uns viel MD erspart hat.

"So gut, wie es nur geht"

Ich mag die Unaufdringlichkeit ihres Dienstes sehr. Es ist eine Webanwendung, in der Sie Ihre Code-, Container-, IaC-...-Repositories registrieren, und diese werden regelmäßig gescannt, wobei die mittels statischer Analyse gefundenen Probleme aufgezeigt werden. Es gibt eine Integration, um einfach/automatisch Folgeaktionen (Tickets) usw. zu erstellen. Die App ist großartig, man ist schnell einsatzbereit.

Manchmal braucht man Unterstützung, und auch das ist großartig (selbst wenn es wirklich technisch ist).

"Ein Game Changer in der Cybersicherheit"

Wir nutzen Aikido Security nun seit mehreren Monaten und ich kann mit Überzeugung sagen, dass es die Art und Weise, wie wir Sicherheitsrisiken in unserer Organisation verwalten und mindern, verändert hat. Vom ersten Tag an war der Onboarding-Prozess nahtlos, und die intuitive Benutzeroberfläche der Plattform machte die Integration in unsere bestehende Infrastruktur unglaublich einfach.

Was Aikido wirklich auszeichnet, ist sein proaktiver Ansatz für eine umfassende Abdeckung. Die Echtzeit-Warnungen verschaffen uns einen klaren Vorteil und helfen uns, potenziellen Sicherheitsproblemen einen Schritt voraus zu sein. Auch das Support-Team ist erstklassig. Wann immer wir eine Frage hatten oder Unterstützung benötigten, war die Antwort schnell und gründlich.

Wenn Sie eine umfassende, zuverlässige und zukunftsorientierte Sicherheitslösung suchen, empfehle ich Aikido Security wärmstens. Es ist ein Game Changer für jede Organisation, die ihre Sicherheit ernst nimmt.

"Ein wunderbares Sicherheitstool, das von Ingenieuren und Entwickelnden geliebt wird"

Aikido ermöglichte uns die reibungslose und schnelle Implementierung eines Security-by-Design-Prozesses. Mein Team schätzt die Integration mit Jira und wie sich das Tool an die Bedürfnisse von Ingenieur:innen (nicht Sicherheitsexpert:innen) anpasst – nicht mehr und nicht weniger. Die Zusammenarbeit mit dem Aikido-Team war großartig, sowohl bei der Unterstützung im Auswahlprozess als auch beim Empfang unseres Feedbacks – was oft zu einer schnellen Entwicklung neuer Funktionen führte!

Angesichts des erschwinglichen Preises ist es für mich ein No-Brainer für jedes kleine bis mittelständische Unternehmen.

"Ein vielversprechendes neues AppSec-Tool"

Unsere Organisation hat Aikido als unsere primäre Anwendungssicherheits-App implementiert, um SCA, SAST, Container-/Secrets Scanning in unserer Codebasis zu übernehmen. Insgesamt sind wir sehr zufrieden mit der Leistung und Benutzerfreundlichkeit von Aikido. Die Bereitstellung war dank der Bitbucket Cloud-Integration schnell und einfach.

Ich denke, die bahnbrechenden Funktionen von Aikido sind die Auto-Ignore-Funktion und die Erreichbarkeitsanalyse. Sie hilft unserem Entwicklungsteam, Zeit beim Triage von Fehlalarmen zu sparen und Probleme zu priorisieren, die schnell behoben werden müssen.

Der Support, den wir vom Aikido-Team erhalten haben, war erstklassig.

"Zugängliche und erschwingliche Sicherheit"

Ihre Transparenz, Benutzerfreundlichkeit; sie verbessern ihr Tool ständig.

Erschwinglicher Preis mit herausragenden Ergebnissen. Typische Wettbewerber haben hohe Preise, die mit der Anzahl der Repos / der laufenden Instanzen skalieren.

Aikido hilft uns, immer einen Schritt voraus zu sein. Es informiert uns über mögliche Risiken und bindet das gesamte Engineering-Team ein.

"Sofort einsatzbereite Sicherheit"

Aikido Security ist sehr einfach einzurichten und liefert erste Ergebnisse in wenigen Minuten. Es kombiniert alle wesentlichen Sicherheitsscans wie Repo-Scanning, Cloud-Sicherheit, Credential Leakage, ... in einem Paket, das für jedes Entwicklungsteam einfach zu bedienen ist.

"Beste Sicherheitsplattform für Entwickelnde"

Aikido hat maßgeblich dazu beigetragen, unsere Anwendung sicher zu halten. Die Plattform lässt sich nahtlos in gängige CI/CD-Pipelines und andere Sicherheitstools integrieren, was einen optimierten Schwachstellenmanagement-Prozess ermöglicht.

"Aikido macht Sicherheit zugänglich & einfach"

Aikido basiert hauptsächlich auf bereits verfügbaren Tools, wodurch es möglich ist, die grundlegenden technischen Funktionalitäten, die es bietet, zu replizieren. Das bedeutet, dass keine neuartigen Sicherheits-Scanning-Funktionen eingeführt werden. Sie sind auch sehr offen darüber, indem sie Referenzen dazu liefern, wie und mit welchem Tool ein bestimmtes Ergebnis gefunden wurde.

Aikido wurde ursprünglich implementiert, um bestimmte ISO-Standards zu erfüllen. Wir führten bereits selbst einige (manuelle) periodische Scans durch, aber Aikido war eine großartige Ergänzung, da es das Scanning automatisch und häufiger durchführte und die notwendigen Berichte für das Management und die Auditoren bereitstellte.

"Eine Entwickelnde-zentrierte Sicherheitsplattform, die Ihr Unternehmen befähigt"

Unsere Teams konnten Aikido schnell implementieren und davon profitieren, wo unsere vorherige Lösung laut und umständlich war. Die Tatsache, dass wir die gesamte benötigte Code-Abdeckung mit SAST+, SCA, IaC, Secrets detection, Licensing usw. erhalten.

Das All-in-One-Produkt ist großartig und erleichtert unseren Engineering-Teams, Problembereiche zu erkennen und schnell zu beheben. Die weitere wichtige Funktion des automatischen Triage hat unseren Teams viel Zeit gespart, indem es uns mitteilt, ob wir diese Bibliotheken oder bestimmte Module in Bibliotheken tatsächlich verwenden, und sie ausschließt, wenn sie nicht relevant sind – das ist enorm wichtig für uns.

Dies ermöglicht es unserem Unternehmen, sich auf die Behebung kritischer Probleme zu konzentrieren, irrelevante zu ignorieren und Produkte an unsere Kunden zu liefern.

"Direkte Einblicke ins Schwachstellenmanagement"

Aikido Security zeichnet sich durch seine Fähigkeit aus, umfassende, umsetzbare Sicherheitseinblicke benutzerfreundlich zu liefern. Ich war beeindruckt, wie schnell und nahtlos es sich in bestehende BitBucket-, GitLab- und GitHub-Repositories integrieren ließ, und die Einfachheit der Anbindung unserer Cloud-Umgebung (in diesem Fall Google Cloud) war lobenswert. Einer der stärksten Punkte von Aikido ist seine Fähigkeit, das Rauschen zu durchbrechen und wichtige, umsetzbare Schwachstellen zu liefern, anstatt Sie mit trivialen Problemen oder False Positives zu überfluten.

"Aikido hilft uns, in kürzerer Zeit mehr Sicherheitswert zu liefern."

Was Aikido auszeichnete, war das Gefühl, dass es von Entwickelnden für Entwickelnde gebaut wurde. Die Erreichbarkeitsanalyse von Aikido hilft uns, irrelevante Ergebnisse herauszufiltern, damit wir uns auf echte, ausnutzbare Probleme konzentrieren können. Wir können jetzt mehr Sicherheitsarbeit in kürzerer Zeit erledigen, was unseren Kunden direkt zugutekommt. Man merkt, dass dem Aikido-Team wirklich etwas daran liegt und es jeden Tag ein besseres Produkt entwickelt. Das ist erfrischend.

"Aikido hilft uns, die blinden Flecken zu erkennen, die wir zuvor nicht vollständig beheben konnten"

Der Versuch, das Rauschen zu reduzieren, das andere Tools tatsächlich erzeugen – das Eintauchen in das Signal-Rausch-Verhältnis – ist ein Albtraum. Aikido hat das für uns perfekt gelöst. Sie lösen auch Vismas früheres problematisches Preismodell mit ihrem Enterprise-Plan für unbegrenzte Nutzer:innen: eine Pauschale, die im Voraus bekannt ist. Keine unbekannten Kosten = ein großer Vorteil für die Budgetplanung."

"Wir haben bisher eine Reduzierung des Rauschens um 75 % durch die Nutzung von Aikido festgestellt"

Supermetrics nutzt jetzt einen Entwickelnden-zentrierten AppSec-Workflow, der schneller, sauberer und einfacher zu verwalten ist. Mit 75 % weniger Rauschen, sofortigen Integrationen und Automatisierung über Jira, Slack und CI/CD hinweg skaliert die Sicherheit jetzt so reibungslos wie ihre Datenoperationen.

„In nur 45 Minuten Schulung haben wir mehr als 150 Entwickelnde onboardet.“

Aikido ist perfekt in unser CI/CD-Tool, wie Azure DevOps, integriert. Selbst wenn jemand keine DevOps-Erfahrung hat, kann er mit wenigen Klicks produktiv werden.

"Mit 92 % Rauschreduzierung haben wir uns schnell an die „Ruhe“ gewöhnt."

Mit 92 % Rauschreduzierung haben wir uns schnell an die „Ruhe“ gewöhnt. Jetzt wünschte ich, es wäre noch ruhiger! Es ist ein enormer Schub für Produktivität und Gelassenheit.

"Schnell eingerichtet und vollgepackt mit den richtigen Funktionen"

Aikido war schnell und einfach zu implementieren und liefert klare, relevante Warnmeldungen, ohne die Komplexität zu erhöhen. Es verbindet mehrere Sicherheitstools und macht deren Nutzung nahtlos und effizienter.

Es verfügt über alle notwendigen Integrationen, deckt wichtige Sicherheitsanforderungen wie SAST, Container- und Infrastruktur-Scans ab, und das automatische Triage mit intelligenter Stummschaltung ist ein Game Changer. Die Benutzeroberfläche ist intuitiv, der Support war äußerst reaktionsschnell und die Preisgestaltung ist fair. Ich schätze auch ihre Beteiligung an der Open-Source-Community.

Insgesamt hilft es uns, Sicherheitsbedrohungen mit minimalem Aufwand immer einen Schritt voraus zu sein.

"Effektive und preislich faire Lösung"

Im Vergleich zu bekannten Wettbewerbern wie Snyk ist Aikido deutlich erschwinglicher, umfassender und vor allem viel besser darin, die Schwachstellen darzustellen, die tatsächlich Ihre Systeme erreichen. Sie verwenden viele beliebte Open-Source-Bibliotheken zum Scannen Ihres Codes sowie proprietäre, was Ihnen eine gute Mischung bietet.

"Exzellente Sicherheitssoftware & Unternehmen"

Wir suchten eine günstigere Alternative zu Snyk, und Aikido erfüllt diese Rolle fantastisch. Gute Software, einfache UI und vor allem sehr einfach, Feedback zu geben.

Alles war sehr einfach einzurichten, und das Onboarding der Teammitglieder war ein Kinderspiel.

"GitHub-Repository in Echtzeit auf Sicherheitsprobleme/-verbesserungen scannen"

Aikido ist sehr einfach zu implementieren; in weniger als 10 Minuten hatten wir unseren ersten Bericht.

Die Berichte sind sehr prägnant und enthalten alle notwendigen Informationen, sodass unsere Entwickler das System leicht planen und aktualisieren können.

Wir kontaktierten den Support wegen eines kleineren Problems und erhielten innerhalb von weniger als 4 Stunden eine Antwort.

Heute nutzen wir Aikido mindestens einmal pro Woche, um zu prüfen, ob neue Verbesserungen vorgenommen werden können.

"Schweizer Taschenmesser für Sicherheitsteams"

Aikido ist eine hochskalierbare und benutzerfreundliche Lösung, die mehrere Kontrollen an einem Ort zusammenführt und sich nahtlos in IDEs und CI/CD-Pipelines integriert. Das Support-Team ist reaktionsschnell und hat schnell Anpassungen in unserer Umgebung vorgenommen. Darüber hinaus filtert es offensichtliche False-Positive-Warnungen effizient heraus, was uns viel MD erspart hat.

"So gut, wie es nur geht"

Ich mag die Unaufdringlichkeit ihres Dienstes sehr. Es ist eine Webanwendung, in der Sie Ihre Code-, Container-, IaC-...-Repositories registrieren, und diese werden regelmäßig gescannt, wobei die mittels statischer Analyse gefundenen Probleme aufgezeigt werden. Es gibt eine Integration, um einfach/automatisch Folgeaktionen (Tickets) usw. zu erstellen. Die App ist großartig, man ist schnell einsatzbereit.

Manchmal braucht man Unterstützung, und auch das ist großartig (selbst wenn es wirklich technisch ist).

"Ein Game Changer in der Cybersicherheit"

Wir nutzen Aikido Security nun seit mehreren Monaten und ich kann mit Überzeugung sagen, dass es die Art und Weise, wie wir Sicherheitsrisiken in unserer Organisation verwalten und mindern, verändert hat. Vom ersten Tag an war der Onboarding-Prozess nahtlos, und die intuitive Benutzeroberfläche der Plattform machte die Integration in unsere bestehende Infrastruktur unglaublich einfach.

Was Aikido wirklich auszeichnet, ist sein proaktiver Ansatz für eine umfassende Abdeckung. Die Echtzeit-Warnungen verschaffen uns einen klaren Vorteil und helfen uns, potenziellen Sicherheitsproblemen einen Schritt voraus zu sein. Auch das Support-Team ist erstklassig. Wann immer wir eine Frage hatten oder Unterstützung benötigten, war die Antwort schnell und gründlich.

Wenn Sie eine umfassende, zuverlässige und zukunftsorientierte Sicherheitslösung suchen, empfehle ich Aikido Security wärmstens. Es ist ein Game Changer für jede Organisation, die ihre Sicherheit ernst nimmt.

"Ein wunderbares Sicherheitstool, das von Ingenieuren und Entwickelnden geliebt wird"

Aikido ermöglichte uns die reibungslose und schnelle Implementierung eines Security-by-Design-Prozesses. Mein Team schätzt die Integration mit Jira und wie sich das Tool an die Bedürfnisse von Ingenieur:innen (nicht Sicherheitsexpert:innen) anpasst – nicht mehr und nicht weniger. Die Zusammenarbeit mit dem Aikido-Team war großartig, sowohl bei der Unterstützung im Auswahlprozess als auch beim Empfang unseres Feedbacks – was oft zu einer schnellen Entwicklung neuer Funktionen führte!

Angesichts des erschwinglichen Preises ist es für mich ein No-Brainer für jedes kleine bis mittelständische Unternehmen.

"Ein vielversprechendes neues AppSec-Tool"

Unsere Organisation hat Aikido als unsere primäre Anwendungssicherheits-App implementiert, um SCA, SAST, Container-/Secrets Scanning in unserer Codebasis zu übernehmen. Insgesamt sind wir sehr zufrieden mit der Leistung und Benutzerfreundlichkeit von Aikido. Die Bereitstellung war dank der Bitbucket Cloud-Integration schnell und einfach.

Ich denke, die bahnbrechenden Funktionen von Aikido sind die Auto-Ignore-Funktion und die Erreichbarkeitsanalyse. Sie hilft unserem Entwicklungsteam, Zeit beim Triage von Fehlalarmen zu sparen und Probleme zu priorisieren, die schnell behoben werden müssen.

Der Support, den wir vom Aikido-Team erhalten haben, war erstklassig.

"Zugängliche und erschwingliche Sicherheit"

Ihre Transparenz, Benutzerfreundlichkeit; sie verbessern ihr Tool ständig.

Erschwinglicher Preis mit herausragenden Ergebnissen. Typische Wettbewerber haben hohe Preise, die mit der Anzahl der Repos / der laufenden Instanzen skalieren.

Aikido hilft uns, immer einen Schritt voraus zu sein. Es informiert uns über mögliche Risiken und bindet das gesamte Engineering-Team ein.

"Sofort einsatzbereite Sicherheit"

Aikido Security ist sehr einfach einzurichten und liefert erste Ergebnisse in wenigen Minuten. Es kombiniert alle wesentlichen Sicherheitsscans wie Repo-Scanning, Cloud-Sicherheit, Credential Leakage, ... in einem Paket, das für jedes Entwicklungsteam einfach zu bedienen ist.

"Beste Sicherheitsplattform für Entwickelnde"

Aikido hat maßgeblich dazu beigetragen, unsere Anwendung sicher zu halten. Die Plattform lässt sich nahtlos in gängige CI/CD-Pipelines und andere Sicherheitstools integrieren, was einen optimierten Schwachstellenmanagement-Prozess ermöglicht.

"Aikido macht Sicherheit zugänglich & einfach"

Aikido basiert hauptsächlich auf bereits verfügbaren Tools, wodurch es möglich ist, die grundlegenden technischen Funktionalitäten, die es bietet, zu replizieren. Das bedeutet, dass keine neuartigen Sicherheits-Scanning-Funktionen eingeführt werden. Sie sind auch sehr offen darüber, indem sie Referenzen dazu liefern, wie und mit welchem Tool ein bestimmtes Ergebnis gefunden wurde.

Aikido wurde ursprünglich implementiert, um bestimmte ISO-Standards zu erfüllen. Wir führten bereits selbst einige (manuelle) periodische Scans durch, aber Aikido war eine großartige Ergänzung, da es das Scanning automatisch und häufiger durchführte und die notwendigen Berichte für das Management und die Auditoren bereitstellte.

"Eine Entwickelnde-zentrierte Sicherheitsplattform, die Ihr Unternehmen befähigt"

Unsere Teams konnten Aikido schnell implementieren und davon profitieren, wo unsere vorherige Lösung laut und umständlich war. Die Tatsache, dass wir die gesamte benötigte Code-Abdeckung mit SAST+, SCA, IaC, Secrets detection, Licensing usw. erhalten.

Das All-in-One-Produkt ist großartig und erleichtert unseren Engineering-Teams, Problembereiche zu erkennen und schnell zu beheben. Die weitere wichtige Funktion des automatischen Triage hat unseren Teams viel Zeit gespart, indem es uns mitteilt, ob wir diese Bibliotheken oder bestimmte Module in Bibliotheken tatsächlich verwenden, und sie ausschließt, wenn sie nicht relevant sind – das ist enorm wichtig für uns.

Dies ermöglicht es unserem Unternehmen, sich auf die Behebung kritischer Probleme zu konzentrieren, irrelevante zu ignorieren und Produkte an unsere Kunden zu liefern.

"Direkte Einblicke ins Schwachstellenmanagement"

Aikido Security zeichnet sich durch seine Fähigkeit aus, umfassende, umsetzbare Sicherheitseinblicke benutzerfreundlich zu liefern. Ich war beeindruckt, wie schnell und nahtlos es sich in bestehende BitBucket-, GitLab- und GitHub-Repositories integrieren ließ, und die Einfachheit der Anbindung unserer Cloud-Umgebung (in diesem Fall Google Cloud) war lobenswert. Einer der stärksten Punkte von Aikido ist seine Fähigkeit, das Rauschen zu durchbrechen und wichtige, umsetzbare Schwachstellen zu liefern, anstatt Sie mit trivialen Problemen oder False Positives zu überfluten.

"Aikido hilft uns, in kürzerer Zeit mehr Sicherheitswert zu liefern."

Was Aikido auszeichnete, war das Gefühl, dass es von Entwickelnden für Entwickelnde gebaut wurde. Die Erreichbarkeitsanalyse von Aikido hilft uns, irrelevante Ergebnisse herauszufiltern, damit wir uns auf echte, ausnutzbare Probleme konzentrieren können. Wir können jetzt mehr Sicherheitsarbeit in kürzerer Zeit erledigen, was unseren Kunden direkt zugutekommt. Man merkt, dass dem Aikido-Team wirklich etwas daran liegt und es jeden Tag ein besseres Produkt entwickelt. Das ist erfrischend.

"Aikido hilft uns, die blinden Flecken zu erkennen, die wir zuvor nicht vollständig beheben konnten"

Der Versuch, das Rauschen zu reduzieren, das andere Tools tatsächlich erzeugen – das Eintauchen in das Signal-Rausch-Verhältnis – ist ein Albtraum. Aikido hat das für uns perfekt gelöst. Sie lösen auch Vismas früheres problematisches Preismodell mit ihrem Enterprise-Plan für unbegrenzte Nutzer:innen: eine Pauschale, die im Voraus bekannt ist. Keine unbekannten Kosten = ein großer Vorteil für die Budgetplanung."

Werden Sie jetzt sicher.

Sichern Sie Ihren Code, Ihre Cloud und Ihre Laufzeit in einem zentralen System.

Finden und beheben Sie Schwachstellen schnell und automatisch.

.png)