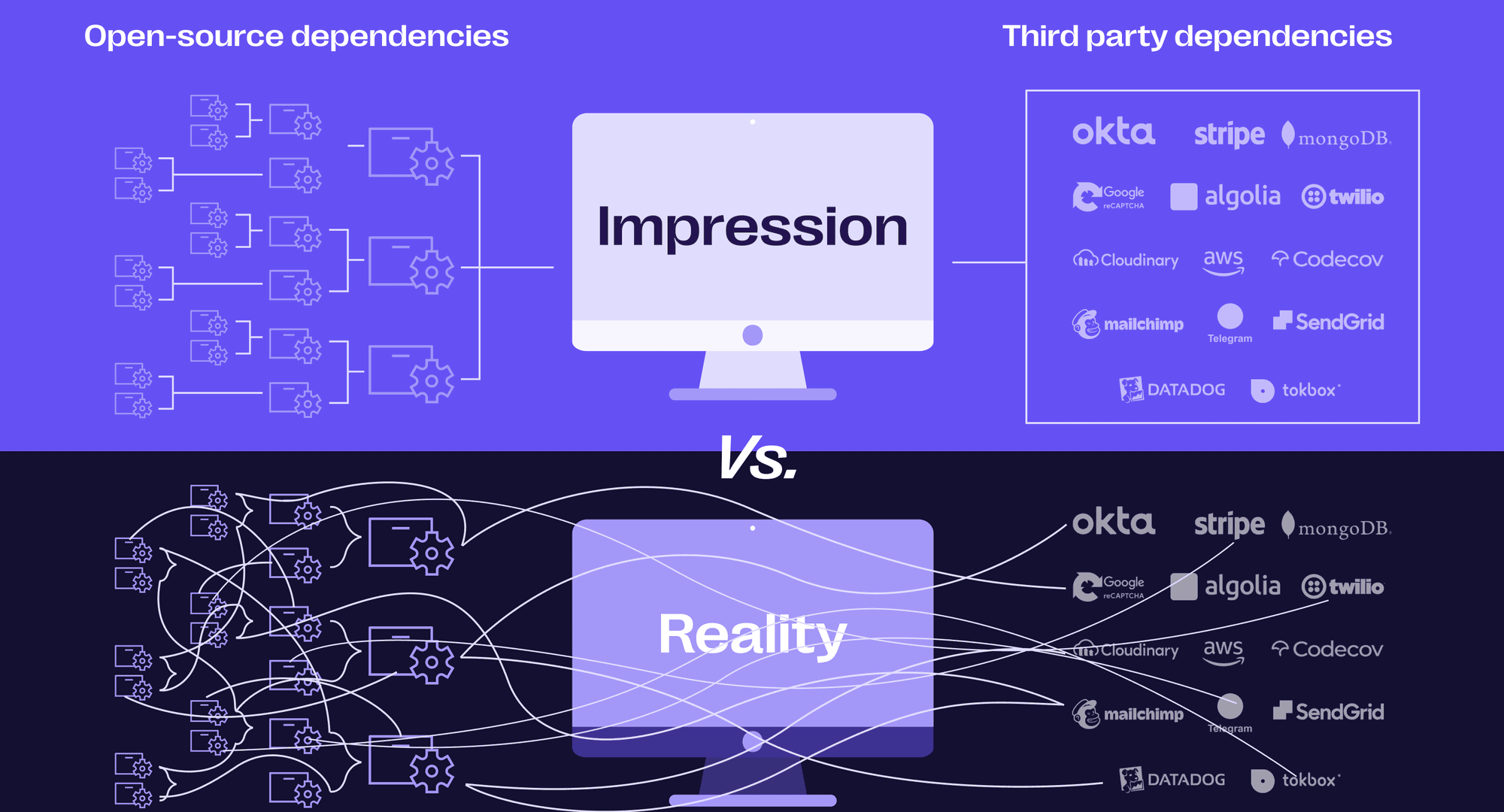

Wussten Sie, dass über 85 % des Codes, der in Ihren Anwendungen läuft, nicht von Ihrem Team geschrieben wurde? Er stammt aus Ihren Open-Source-Komponenten und -Abhängigkeiten. Das bedeutet, ein Angreifer muss Sie nicht direkt hacken; er kann einfach die Pakete kompromittieren, denen Sie vertrauen, und sich dann Zugang verschaffen.

Wir haben diese Geschichte im Laufe der Jahre schon oft erlebt, von Log4Shell über die XZ Utils Backdoor und jüngst die npm-Kompromittierung durch Maintainer-Phishing. Leider wird dies mit der Zeit nur noch zunehmen.

Software-Kompositionsanalyse (SCA)-Tools sind Ihre beste Verteidigungslinie, um unsere Open-Source-Lieferkette sicher zu halten. Deshalb werden wir in diesem Artikel die Top 10 SCA-Tools im Jahr 2026 beleuchten. Beginnend mit ihrer Funktionsweise werden wir jedes Tool und seine Kernfunktionen untersuchen.

Die besten SCA-Tools im Überblick

- Am besten für Entwickelnde (schnelle Korrekturen, geringe Störungen):

Aikido Security · Snyk - Am besten für Enterprise Governance & Skalierung:

Apiiro · Aikido Security - Am besten für Startups (schnelle Einrichtung, starke Standardeinstellungen):

Aikido Security · Socket - Beste kostenlose / OSS-freundliche Option:

Semgrep · Snyk (kostenloser Tarif) - Am besten für SBOM & Lizenz-Compliance-Workflows:

Aikido Security · Cycode - Bester Laufzeit-sensitiver Exploitability-Kontext:

Oligo Security · DeepFactor - Am besten CI/CD-nativ (ohne Pipeline / einfaches Gating):

Arnica · Semgrep - Am besten für die Breite der Lieferkette (Code-zu-Cloud-Abdeckung):

Aikido Security · Cycode

TL;DR:

Aikidos SCA ist die erste Wahl für moderne Teams, da es Störungen durch risikobasierte Intelligenz, Erreichbarkeitsanalyse und Echtzeit-Malware-Erkennung reduziert. Es markiert außerdem riskante Lizenzen, identifiziert nicht mehr gepflegte Pakete und gruppiert Korrekturen nach Paket, um übersichtliche, einzelne Remediation-Tickets mit automatisierten PRs zu erstellen.

In einem praktischen Vergleich mit Snyk reduzierte Aikidos erweiterte Erreichbarkeitsanalyse Fehlalarme und gruppierte zusammenhängende Probleme zu klaren, umsetzbaren Patches anstatt verstreuter Ergebnisse.

Besonders hervorzuheben ist, dass Aikidos KI-gestütztes AutoFix noch einen Schritt weiter ging, indem es Code-Korrekturen automatisch vorschlug oder generierte, was Entwickelnden wertvolle Zeit bei der Behebung sparte.

Für Teams, die mehr als SCA benötigen, bietet Aikidos Plattform auch erstklassige SAST, DAST, KI-gestütztes Penetration Testing, CSPM und mehr, um eine nahtlose, entwicklerfreundliche Erfahrung von Code bis zur Cloud zu bieten.

Was ist Software-Kompositionsanalyse (SCA)?

Software-Kompositionsanalyse (SCA), auch bekannt als Open-Source-Scan von Softwareabhängigkeiten, ist der Prozess der Identifizierung und Verwaltung von Risiken innerhalb der Open-Source-Komponenten, die Ihre Anwendungen antreiben.

Im Gegensatz zu Statische Anwendungssicherheitstests (SAST)-Tools, die den von Ihnen geschriebenen Code scannen, beleuchtet SCA Code, den Sie nicht selbst geschrieben haben, von dem Sie aber abhängig sind, und deckt bekannte Schwachstellen, riskante Lizenzen und Malware auf, die in harmlos aussehenden Bibliotheken versteckt sind.

Die Zusammensetzung Ihrer Open-Source-Lieferkette zu verstehen, kann sehr schwierig sein, weshalb SCA-Tools zu einem integralen Bestandteil der Sicherheitsprogramme von Anwendungen geworden sind. Oft sind sie jedoch mit Fehlalarmen und unnötigem Rauschen behaftet, deshalb werden wir genau aufschlüsseln, worauf Sie bei einem guten SCA-Tool achten sollten und 10 der aktuellen Marktführer im Bereich SCA überprüfen.

Wie funktioniert Software-Kompositionsanalyse?

SCA-Tools bieten einen fortlaufenden Prozess zur Erkennung von Schwachstellen, üblicherweise durch den Abgleich unserer Abhängigkeiten und Versionen mit bekannten Schwachstellen. Führende SCA-Anbieter gehen jedoch weiter und erkennen Pakete mit Hochrisiko-Lizenzen, führen Malware-Inspektionen durch und erkennen sogar, wenn Pakete nicht mehr aktiv gepflegt werden. Darüber hinaus kann der Ansatz der Tools variieren; typischerweise sehen wir 6 verschiedene Phasen innerhalb eines SCA-Tools.

- OSS-Scan von Softwareabhängigkeiten

- Scannt Anwendungscodebasen, Build-Verzeichnisse, CI/CD-Pipelines und Paketmanager-Dateien, um Open-Source-Abhängigkeiten (OS-Abhängigkeiten) zu identifizieren.

- Erkennt sowohl direkte Abhängigkeiten (explizit deklariert) als auch transitive Abhängigkeiten (geerbt).

- Erstellung einer Software-Stückliste (SBOM)

- Erstellt ein Inventar aller OS-Komponenten mit:

- Komponentennamen, Versionen, Standorte, Lieferanten/Maintainer

- Zugehörige Open-Source-Lizenzen.

- Visualisiert oft Abhängigkeitsbeziehungen für eine bessere Analyse und zur Identifizierung potenzieller Schwachstellen/Konflikte.

- Erstellt ein Inventar aller OS-Komponenten mit:

- Schwachstellenanalyse

- Vergleicht die SBOM mit Datenbanken wie NVD, CVE, GitHub Advisory usw.

- Scannen von Open-Source-Komponenten auf Malware, die nicht in Datenbanken deklariert ist

- Nutzt Common Platform Enumeration (CPE), um Komponenten bekannten Schwachstellen zuzuordnen.

- Regelmäßig aktualisierte Datenbanken stellen sicher, dass neue Schwachstellen erkannt werden, selbst bei älteren Abhängigkeiten.

- OSS Lizenz-Compliance

- Identifiziert Lizenzbedingungen für jede Abhängigkeit.

- Beispiele: GPL (restriktiv, erfordert das Teilen von Modifikationen) vs. MIT (permissiv).

- Kennzeichnet Lizenzkonflikte oder Verstöße gegen interne Organisationsrichtlinien.

- Identifiziert Lizenzbedingungen für jede Abhängigkeit.

- Schwachstellenbehebung und Auto-Triaging

- Bietet umsetzbare Empfehlungen

- Schlägt Updates auf gepatchte Versionen vor (oft durch automatische Erstellung von Pull Requests)

- Links zu Sicherheitswarnungen.

- Bietet temporäre Workarounds.

- Priorisiert Schwachstellen basierend auf Schweregrad, Ausnutzbarkeit und Laufzeitauswirkungen (Auto-Triaging).

- Bietet umsetzbare Empfehlungen

- Kontinuierliche Überwachung und Berichterstattung

- Scannt den Codebestand regelmäßig neu nach neuen Schwachstellen und aktualisiert SBOMs.

- Bietet Echtzeit-Transparenz über OS-Komponenten, deren Versionen und die damit verbundenen Risiken.

Top 10 Branchenerprobte SCA Tools

Wenn Sie nach SCA Tools suchen und nicht wissen, wo Sie anfangen sollen, finden Sie hier eine Liste von 10 Tools (in alphabetischer Reihenfolge), die wir als Branchenführer betrachten, gefolgt von ihren Kernfunktionen und etwaigen Nachteilen.

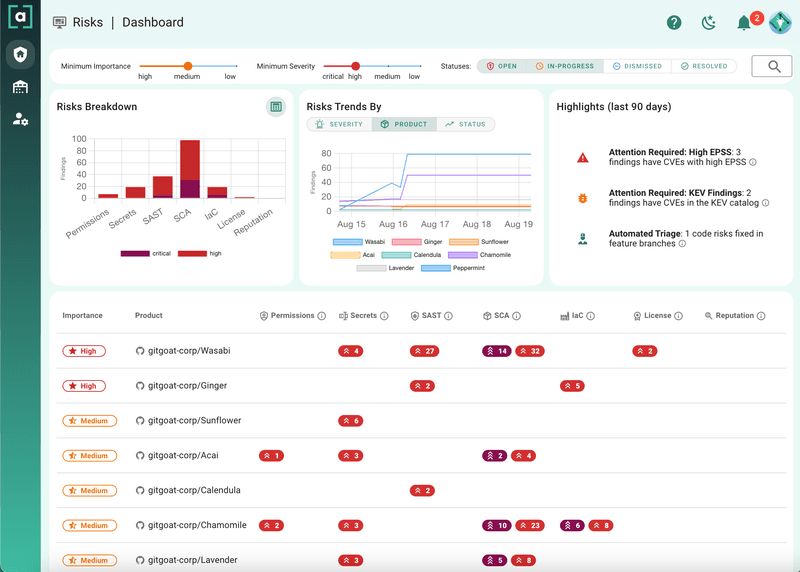

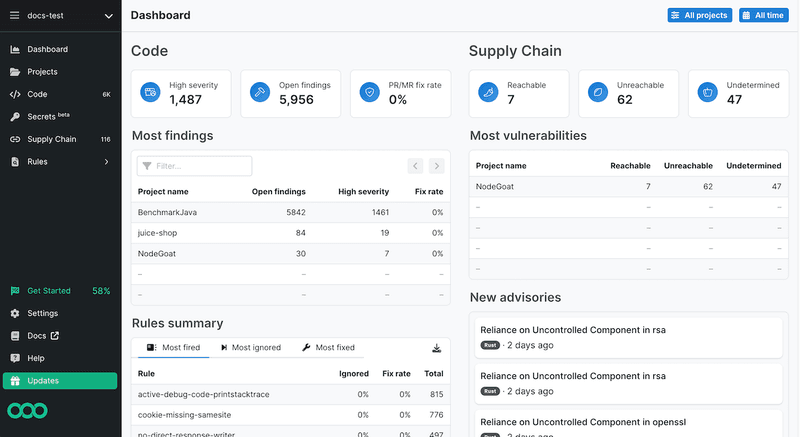

1. Aikido Security

Aikido macht SCA-Scans schneller, intelligenter und deutlich weniger aufwendig. Es identifiziert echte Sicherheitsrisiken in Ihren Abhängigkeiten und filtert automatisch Fehlalarme und irrelevante Warnmeldungen mithilfe von über 25 Validierungsregeln heraus.

Der Scanner prüft, ob eine Abhängigkeit tatsächlich in der Produktion verwendet wird, ob ein Fix existiert, und ignoriert sogar CVEs, die keine echten Sicherheitsrisiken darstellen.

Wichtige Funktionen:

- Risikobasierte Schwachstellenpriorisierung: Konzentriert sich auf ausnutzbare Probleme unter Berücksichtigung der Datensensibilität und der Erreichbarkeit von Schwachstellen, wodurch Rauschen durch irrelevante CVEs reduziert wird.

- Erweiterte Malware-Erkennung: Identifiziert versteckte bösartige Skripte und Datenexfiltrationsversuche in wichtigen Ökosystemen wie NPM, Python, Go und Rust.

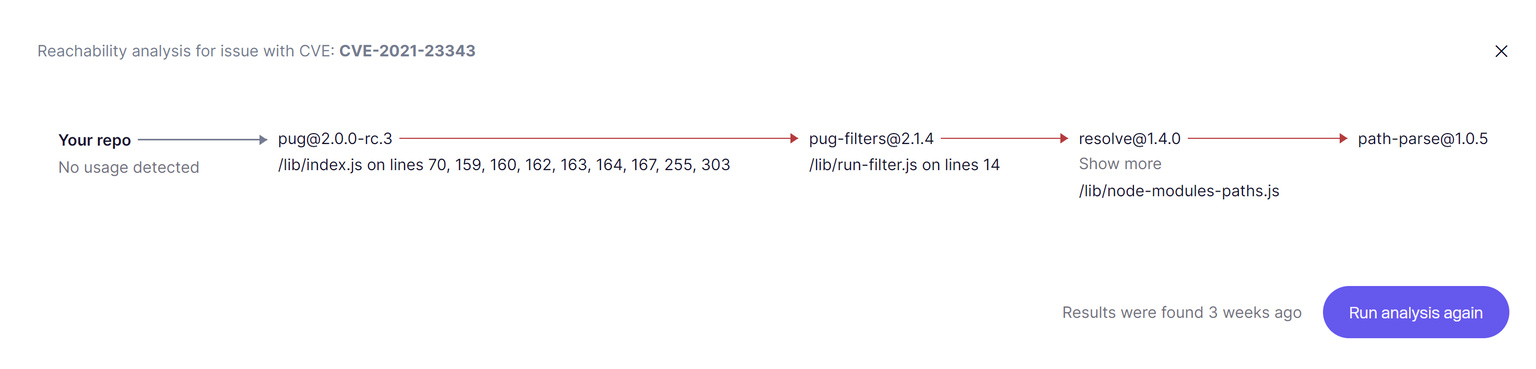

- Erreichbarkeitsanalyse: Nutzt eine robuste Engine, um umsetzbare Schwachstellen zu identifizieren und zu priorisieren, wodurch Fehlalarme und Duplikate eliminiert werden.

- Workflows zur automatischen Behebung: Integriert sich mit Tools wie Slack, Jira und GitHub Actions, um Ticketing, Benachrichtigungen und Sicherheitsrichtlinien zu automatisieren.

- Umfassende Scan-Abdeckung: Erkennt Schwachstellen in IDEs, Git-Repositories, CI-Pipelines, Containern und sogar Cloud-Umgebungen und gewährleistet so vollständige Transparenz.

- Schnelle Scan-Performance: Läuft in unter zwei Minuten – selbst bei großen Repositories – dank optimiertem Cloud-Scanning, das unbegrenzt skaliert.

- Umfassende Sprachunterstützung: Deckt alle wichtigen Ökosysteme ab, einschließlich JavaScript, Python, Go, Rust, Java, .NET, PHP, Ruby, Scala, Dart, C/C++, und mehr, ohne Lockfile-Abhängigkeit für C/C++ und .NET.

- Flexible Bereitstellung: Bietet sowohl Cloud-basierte als auch on-premise Setups, mit optionalem lokalem CLI-Scanning für datenschutzsensible Teams.

- SBOM-Generierung: Generiert und pflegt SBOMs automatisch, wobei riskante Lizenzen und veraltete Pakete identifiziert werden.

- Transparente Preisgestaltung: Vorhersehbar und kosteneffizient, mit Einsparungen von bis zu 50 % im Vergleich zu Mitbewerbern.

Was es auszeichnet:

Aikidos Präzision und Geschwindigkeit machen es zu einem der praktischsten verfügbaren SCA Tools. Seine Fähigkeit, Fehlalarme automatisch auszusortieren und sich auf das tatsächlich Ausnutzbare zu konzentrieren, hilft Teams, ihre Codebasis schneller und mit weniger Reibung zu sichern.

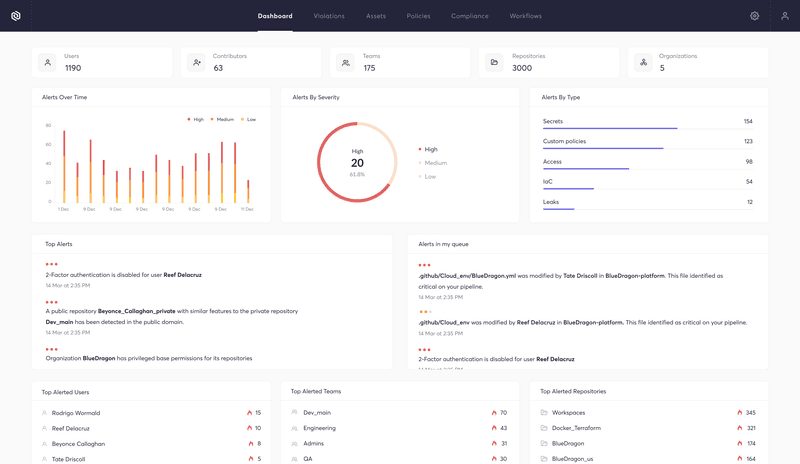

2. Apiiro

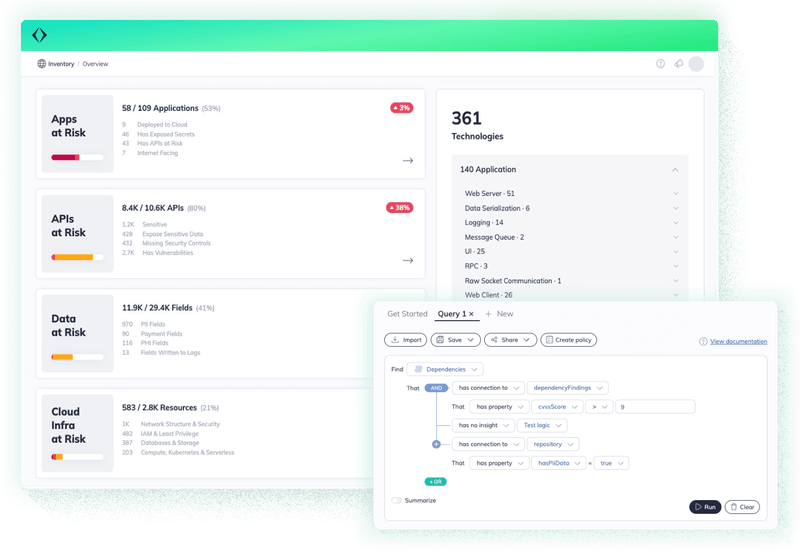

Apiiro kombiniert tiefgehende Codeanalyse mit Laufzeitverhaltensüberwachung, um ausnutzbare Schwachstellen und Open-Source-Risiken zu identifizieren und zu priorisieren, umfassende Einblicke zu liefern und die Behebung direkt in den Developer-Workflows zu optimieren.

Wichtige Funktionen:

- Risikoanalyse: Bewertet Open-Source-Risiken über CVEs hinaus, einschließlich ungepflegter Projekte, Lizenzkonflikte und unsicherer Codierungspraktiken.

- Penetrationstest-Simulationen: Bestätigt die Ausnutzbarkeit von Schwachstellen basierend auf dem Laufzeitkontext, um kritische Risiken zu priorisieren.

- Risikograph und Steuerungsebene: Bildet OSS-Lieferketten ab und automatisiert Workflows, Richtlinien und Behebungsprozesse, um Risiken effektiv zu begegnen.

- Erweiterte SBOMs (XBOM): Bietet eine Echtzeit-, grafisch basierte Ansicht von Abhängigkeiten und zugehörigen Risiken, einschließlich CI/CD- und Cloud-Ressourcen.

- Behebung: Bettet kontextualisierte Warnmeldungen und sichere Versionsupdates in bestehende Developer-Workflows und -Tools ein.

Nachteile:

- Hohe Kosten: Erfordert einen jährlichen Mindestvertrag von 35.400 $ für 50 Lizenzen, was für kleinere Organisationen möglicherweise nicht geeignet ist.

- Komplexes Onboarding: Fortgeschrittene Funktionen wie Risikodarstellung und XBOMs können für neue Benutzer eine steile Lernkurve erfordern.

3. Arnica

Arnica integriert sich direkt in SCM-Systeme, um Code-Änderungen und Abhängigkeiten in Echtzeit kontinuierlich zu überwachen. Dies ermöglicht die frühzeitige Erkennung von Schwachstellen, ein dynamisches Bestandsmanagement und umsetzbare Empfehlungen zur Behebung, um sicherzustellen, dass Sicherheit in den Entwicklungslebenszyklus eingebettet ist.

Wichtige Funktionen:

- Pipelineless SCA: Eliminiert komplexe Pipeline-Setups durch native Integration mit Tools wie GitHub, GitLab und Azure DevOps, um jeden Commit in Echtzeit zu scannen.

- Dynamisches Abhängigkeitsinventar: Pflegt ein aktuelles Inventar aller externen Pakete, Lizenzen und damit verbundenen Risiken.

- Priorisierung der Ausnutzbarkeit: Korreliert OpenSSF Scorecards und EPSS Bedrohungsaufklärung, um Risikobewertungen für die Ausnutzbarkeit jeder Schwachstelle zu berechnen.

- Kontextbezogene Alarmierung: Liefert detaillierte, präskriptive Warnmeldungen an relevante Stakeholder mit Schritt-für-Schritt-Anleitungen zur Behebung, einschließlich automatischer Ein-Klick-Fixes.

- Nahtloser Feedback-Loop: Bietet Entwickelnden sofortiges Sicherheits-Feedback und fördert ein frühes und kontinuierliches Schwachstellenmanagement.

Nachteile:

- Begrenzte kostenlose Funktionen: Erweiterte Funktionen erfordern kostenpflichtige Pläne, beginnend bei 8 $ pro Identität pro Monat.

- Skalierungskosten: Die Kosten steigen mit der Anzahl der Identitäten, was für große Teams oder Organisationen ein Problem darstellen kann.

4. Cycode

Cycode bietet End-to-End-Transparenz bei Open-Source-Schwachstellen und Lizenzverstößen durch Scannen von Anwendungscode, CI/CD-Pipelines und Infrastruktur, mit Echtzeit-Monitoring, automatischer SBOM-Generierung und skalierbarer Behebung, direkt in die Workflows der Entwickelnden integriert.

Wichtige Funktionen:

- Scan-Fähigkeit: Analysiert Anwendungscode, Build-Dateien und CI/CD-Pipelines auf Schwachstellen und Lizenzverstöße.

- Echtzeit-Monitoring: Verwendet einen Wissensgraphen, um Abweichungen und potenzielle Angriffsvektoren zu identifizieren, sobald sie auftreten.

- SBOM-Management: Generiert aktuelle SBOMs in SPDX- oder CycloneDX-Formaten für alle Abhängigkeiten.

- Integrierte Behebung: Bietet CVE-Kontext, vorgeschlagene Upgrades, Ein-Klick-Korrekturen und automatisierte Pull-Requests zur Beschleunigung des Patchings.

- Skalierbare Fixes: Dies ermöglicht die Behebung von Schwachstellen über mehrere Repositories hinweg in einer einzigen Aktion.

Nachteile:

- Preistransparenz: Preise nur auf direkte Anfrage, Schätzungen zufolge fallen jährlich 350 $ pro überwachter Entwickelnde an.

- Kosten für größere Teams: Die Preisgestaltung kann für Organisationen mit vielen Entwickelnden unerschwinglich werden.

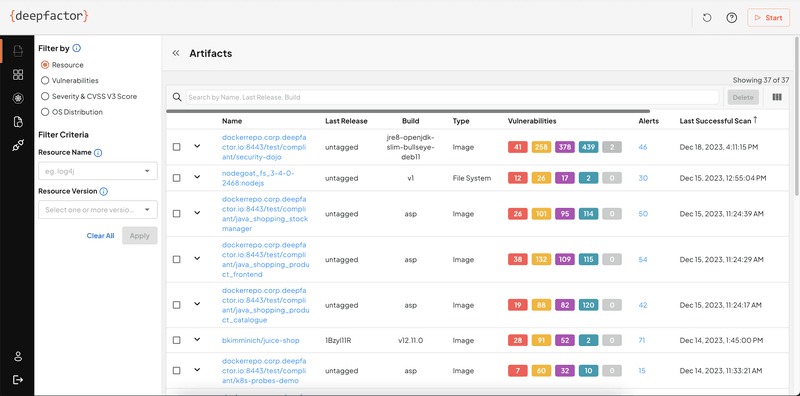

5. Deep Factor (Von Cisco übernommen)

DeepFactor kombiniert statisches Scanning mit Live-Laufzeitüberwachung, um umfassende SBOMs zu generieren, Abhängigkeiten abzubilden und ausnutzbare Risiken zu identifizieren, indem es reale Ausführungsmuster und Laufzeitverhalten analysiert, und bietet so eine kontextualisierte Sicht auf Schwachstellen zur Optimierung der Behebung.

Wichtige Funktionen:

- Runtime Reachability SCA: Verfolgt, ob Schwachstellen ausnutzbar sind, durch Analyse von ausgeführten Codepfaden, Kontrollflüssen und Stack-Traces.

- SBOM Generation: Identifiziert alle Abhängigkeiten, einschließlich nicht deklarierter „Phantom“-Komponenten, durch Kombination von statischer und Laufzeitanalyse.

- Anpassbare Sicherheitsrichtlinien: Ermöglicht Organisationen, einzigartige bedingte Regeln und Auslöser basierend auf ihren spezifischen Sicherheitsanforderungen zu definieren.

- Alert-Korrelation: Konsolidiert verwandte Probleme zu umsetzbaren Alerts mit detailliertem Kontext, wodurch das Triage-Rauschen reduziert wird.

- Granulare Laufzeit-Einblicke: Beobachtet das Anwendungsverhalten über Dateioperationen, Speichernutzung, Netzwerkaktivität und mehr.

Nachteile:

- Preise: Kosten können für größere Teams schnell ansteigen, wobei der All-in-One-Plan 65 $ pro Entwickelnde und Monat kostet.

- Eingeschränkte Sprachunterstützung: Die Runtime-Erreichbarkeitsanalyse unterstützt derzeit eine Untermenge von Sprachen (PHP, Kotlin, Go, Ruby, Scala), was möglicherweise nicht alle Anwendungsfälle abdeckt.

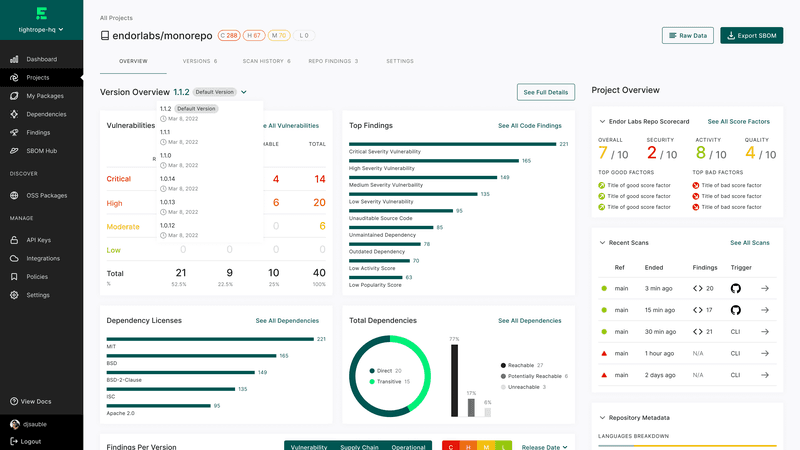

6. Endor Labs

Endor Labs prüft den Quellcode, um SBOMs zu erstellen, kritische Schwachstellen zu identifizieren und unsichere Codierungsmuster, Malware und inaktive Abhängigkeiten zu erkennen.

Wichtige Funktionen:

- Abhängigkeitsanalyse: Bildet alle deklarierten und „Phantom“-Abhängigkeiten durch Quellcode-Inspektion ab, nicht nur über Manifestdateien.

- Erreichbarkeitsanalyse: Identifiziert Schwachstellen, die im Kontext der Anwendung realistisch ausnutzbar sind, um das Rauschen zu reduzieren.

- Endor Score: Bietet eine umfassende Zustandsbewertung von OSS-Paketen unter Berücksichtigung von Sicherheitshistorie, Community-Support und Wartung.

- Automatisierte SBOM- und VEX-Berichte: Aktualisiert kontinuierlich Abhängigkeitsinventare und Schwachstellenklassifizierungen mit detailliertem Erreichbarkeitskontext.

- Erkennungsfähigkeiten: Umfasst Regel-Engines zur Kennzeichnung von Malware, unsicheren Mustern, Abhängigkeitsausbreitung und Lizenzverletzungen.

Nachteile:

- Hohe Einstiegskosten: Kostenpflichtige Pläne beginnen bei 10.000 $ jährlich, was sie für kleinere Organisationen weniger zugänglich macht.

- Komplexität für neue Benutzer: Die umfassenden Funktionen und die tiefgehende Analyse können für neue Teams eine Einarbeitungszeit erfordern.

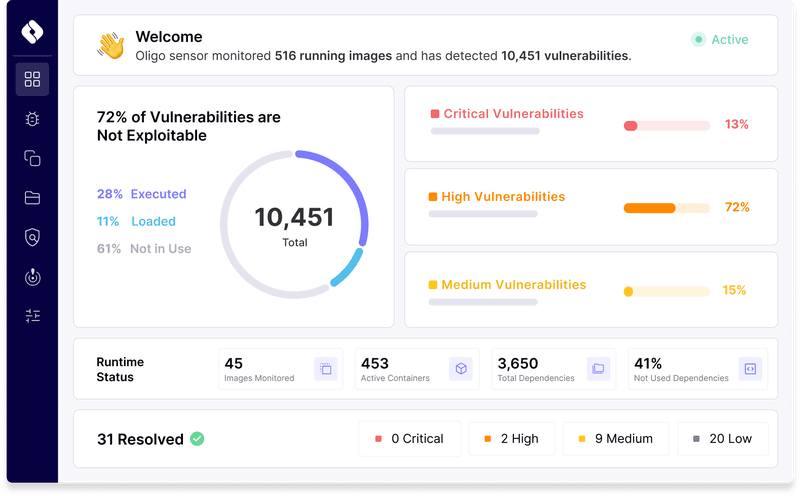

7. Oligo Security

Oligo verfolgt einen einzigartigen Ansatz für SCA, indem es Bibliotheken zur Laufzeit, sowohl in Test- als auch in Produktionsumgebungen, überwacht, um Schwachstellen zu erkennen, die traditionelle Scanner übersehen. Oligo bietet umsetzbare Korrekturen basierend auf dem Anwendungskontext und der Umgebung. Durch die Nutzung einer umfangreichen Wissensdatenbank von Bibliotheks-Verhaltensprofilen und Echtzeit-Monitoring identifiziert Oligo Zero-Day-Schwachstellen, unsachgemäße Bibliotheksnutzung und laufzeitspezifische Bedrohungen, wodurch DevSecOps-Teams kritische Probleme effizient beheben können.

Wichtige Funktionen:

- Laufzeitüberwachung: Verfolgt das Bibliotheksverhalten während des Testens und der Produktion, um Abweichungen und Schwachstellen zu erkennen.

- eBPF-basiertes Profiling: Nutzt Linux-Kernel-Level-Monitoring für eine unübertroffene Sichtbarkeit des Laufzeitverhaltens.

- Automatisierte Richtlinien und Trigger: Anpassbare Sicherheits-Workflows und Echtzeit-Warnungen über Tools wie Slack und Jira.

- Zero-Day-Schwachstellenerkennung: Identifiziert Bedrohungen, bevor sie öffentlich bekannt sind, und verhindert Zero-Day-Angriffe.

- Kontextbezogene Schwachstellenpriorisierung: Berücksichtigt den Umgebungs- und Bibliotheksausführungsstatus, um Bedrohungen effektiv zu priorisieren.

Nachteile:

- Preistransparenz: Preise sind nur nach einer Demo erhältlich; keine Self-Service- oder standardisierten Preisinformationen verfügbar.

- Plattformbeschränkungen: Primär auf Linux fokussiert aufgrund der Abhängigkeit von der eBPF-Technologie.

8. Semgrep

Semgrep ist eine umfassende Supply-Chain-Security-Plattform, die den gesamten Entwicklungs-Workflow scannt und dabei leichtgewichtiges Pattern Matching sowie Erreichbarkeitsanalyse nutzt, um direkt in Ihrem Code ausnutzbare Schwachstellen und Anti-Patterns zu erkennen, während es anpassbare Regeln und Echtzeit-Abhängigkeitsübersicht bietet.

Wichtige Funktionen:

- End-to-End-Scanning: Überwacht IDEs, Repositories, CI/CD-Pipelines und Abhängigkeiten auf Sicherheitsbedrohungen und Anti-Patterns.

- Erreichbarkeitsanalyse: Identifiziert, ob markierte Schwachstellen in Ihrer Anwendung aktiv ausnutzbar sind, wodurch unnötiger Lärm reduziert wird.

- Abhängigkeitssuche: Bietet live abfragbare Streams von Drittanbieter-Paketen und -Versionen für die Bedrohungsabwehr in Echtzeit und die Upgrade-Planung.

- Semgrep Registry: Bietet über 40.000 vorgefertigte und von der Community beigesteuerte Regeln, mit Optionen zur Erstellung Benutzerdefinierter Regeln.

- Breite Sprachunterstützung: Unterstützt über 25 moderne Programmiersprachen, darunter Go, Java, Python, JavaScript und C#.

- Nahtlose Integrationen: Funktioniert sofort mit GitHub, GitLab und anderen gängigen Versionskontrollsystemen.

Nachteile:

- Preisgestaltung für größere Teams: Die Kosten steigen für mittlere und große Teams schnell an ($110/Mitwirkender/Monat für 10+ Mitwirkende).

- Anpassungskomplexität: Das Schreiben und Verwalten Benutzerdefinierter Regeln kann für weniger erfahrene Teams zusätzlichen Aufwand erfordern.

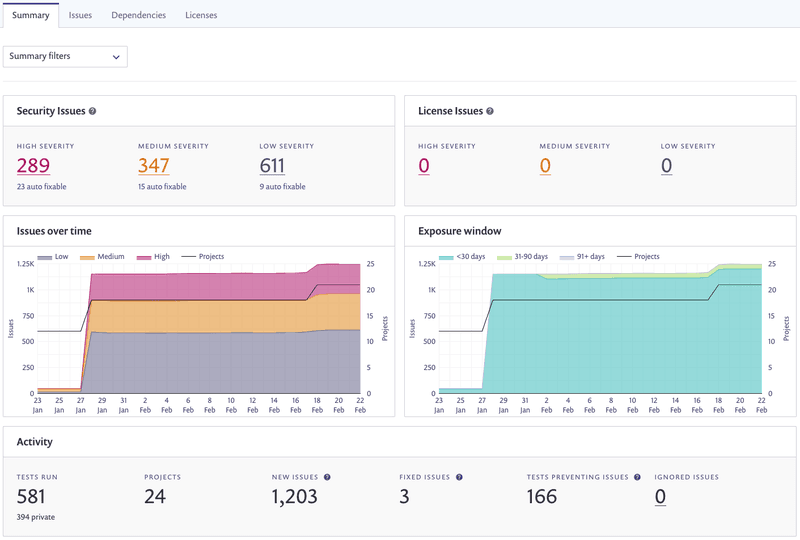

9. Snyk

Snyks SCA erstellt Abhängigkeitsbäume, identifiziert verschachtelte Abhängigkeiten und erstellt priorisierte Sanierungsmaßnahmen basierend auf realen Risikofaktoren und Ausnutzbarkeit. Snyk zielt darauf ab, sich mit Dashboard, CLI-/IDE-Tools in die Workflows von Entwickelnden zu integrieren, bietet Korrekturen und hilft, die Einhaltung von Open-Source-Lizenz-Compliance sicherzustellen.

Wichtige Funktionen:

- Abhängigkeitsbaum-Mapping: Erstellt hierarchische Graphen, um Schwachstellen in direkten und transitiven Abhängigkeiten zu erkennen und deren Auswirkungen zu verfolgen.

- Proprietäres Prioritäts-Scoring: Ordnet Schwachstellen nach Ausnutzbarkeit, Kontext und potenziellem Einfluss und gewährleistet so die Konzentration auf kritische Bedrohungen.

- Snyk Advisor: Bewertet über 1 Million Open-Source-Pakete hinsichtlich Sicherheit, Qualität und Wartung, um Entwickelnden bei der Auswahl der besten Abhängigkeiten zu helfen.

- Schwachstellendatenbank: Pflegt eine robuste Datenbank mit über 10 Millionen Open-Source-Schwachstellen, die manuell auf Genauigkeit und umsetzbare Erkenntnisse geprüft werden.

- Nahtlose Integration: Funktioniert mit gängigen Versionskontrollsystemen, CI/CD-Pipelines und IDEs, um Code und Abhängigkeiten in Echtzeit zu scannen.

- Anpassbare Richtlinien: Ermöglicht Organisationen, spezifische Regeln für den Umgang mit Schwachstellen und die Lizenz-Compliance durchzusetzen.

Nachteile:

- Kosten für erweiterte Funktionen: Während der kostenlose Plan grundlegend ist, erfordern erweiterte Funktionen für größere Teams höherwertige Pläne, die kostspielig sein können.

- Abhängigkeit von manueller Verifizierung: Die Abhängigkeit von manueller Überprüfung von Schwachstellen kann Updates für neu entdeckte Bedrohungen verzögern.

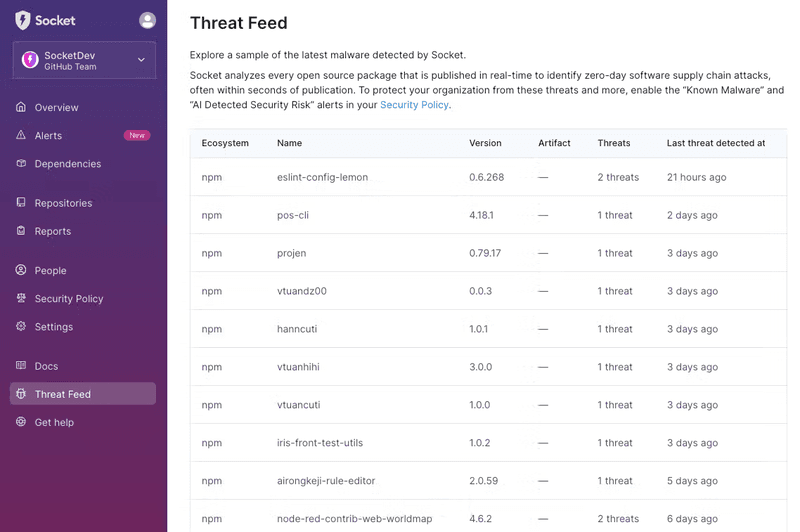

10. Socket Security

Socket nutzt eine tiefgehende Paketinspektion und Laufzeitverhaltensanalyse, um proaktiv Lieferkettenbedrohungen, Zero-Day-Schwachstellen und Anomalien in Open-Source-Abhängigkeiten zu erkennen und gewährleistet so einen umfassenden Schutz über das traditionelle SBOM-basierte Scannen hinaus.

Wichtige Funktionen:

- Deep Package Inspection: Überwacht das Laufzeitverhalten von Abhängigkeiten, einschließlich Ressourceninteraktionen und Berechtigungsanfragen, um riskante Verhaltensweisen zu erkennen.

- Bedrohungserkennung: Identifiziert Zero-Day-Schwachstellen, Typosquatting-Risiken und Lieferkettenangriffe, bevor sie öffentlich bekannt werden.

- Pull Request-Integration: Scannt Abhängigkeiten automatisch bei jedem Pull Request und liefert umsetzbare GitHub-Kommentare, um eine frühzeitige Risikominderung zu gewährleisten.

- Abhängigkeitsübersicht: Bietet Einblicke in direkte und transitive Abhängigkeiten und liefert einen vollständigen Abhängigkeitsgraphen mit kritischen Details und Links.

- Wartungs-Risikobewertung: Bewertet die Aktivität des Maintainers, Codebasis-Updates und soziale Validierung, um potenzielle Risiken in OSS-Paketen zu kennzeichnen.

Nachteile:

- Sprachunterstützung: Beschränkt auf JavaScript-, Python- und Go-Abhängigkeiten, was die Nutzung für Teams, die in anderen Sprachen arbeiten, einschränken kann.

Den richtigen OSS Dependency Scanner auswählen

Die Wahl des richtigen SCA-Tools hängt von den spezifischen Anforderungen Ihrer Organisation ab. Es ist wichtig zu beachten, dass SCA nur ein Teil eines umfassenden Anwendungssicherheitsplans ist.

Um diesen Plan umzusetzen, können Sie zwei Ansätze verfolgen:

- Verwenden Sie ein Best-of-Breed SCA-Tool wie das von Aikido Security und entscheiden Sie sich entweder dafür, weitere Module wie SAST oder DAST hinzuzufügen, die Aikido bereitstellt, oder integrieren Sie es nahtlos in andere Sicherheitsanbieterlösungen.

- Nutzen Sie eine umfassende Plattform wie Aikido, die Abdeckung über Code, Cloud und Laufzeit an einem Ort bietet und Ihnen so einen unvergleichlichen Kontext und Transparenz ermöglicht.

Möchten Sie Aikido in Aktion sehen? Registrieren Sie sich, um Ihre Repos zu scannen und Ihre ersten SCA-Ergebnisse in weniger als 2 Minuten zu erhalten.

Das könnte Sie auch interessieren:

- Top-Tools für die Sicherheit der Software-Lieferkette – Gehen Sie über SCA hinaus, um Ihre gesamte Lieferkette zu schützen.

- Top Open-Source-Lizenz-Scanner – Fokus auf Lizenz-Compliance innerhalb Ihrer Abhängigkeiten.

- Beste End-of-Life-Erkennungstools – Stellen Sie sicher, dass Sie sich nicht auf nicht unterstützte Pakete verlassen.