Fällt Ihnen die Entscheidung zwischen SonarQube und Semgrep schwer? Sie sind nicht allein. Beide sind bekannte Anwendungssicherheitstools und werden oft von Organisationen in Betracht gezogen, die ihre Codesicherheit verbessern möchten, verfolgen jedoch unterschiedliche Ansätze zur Codesicherung.

Die Wahl zwischen ihnen ist nicht immer einfach, und Teams tun sich oft schwer, wenn sie ihre Kompromisse bewerten. Die Wahl des falschen Tools kann zu Abdeckungslücken, fragmentierten Workflows oder überflüssigen Warnmeldungen führen, die die Entwicklung verlangsamen.

In diesem Artikel vergleichen wir SonarQube und Semgrep nebeneinander und untersuchen ihre Kernstärken, Schwächen und Überschneidungen, um Ihnen zu helfen zu verstehen, welches Tool am besten zu Ihren Sicherheits- und Entwicklungsanforderungen passt.

TL;DR

Aikido Security vereint die Stärken von SonarQube und Semgrep in einer einzigen, entwickelndenfreundlichen Plattform. Es kombiniert die Code-Qualitätsanalyse von SonarQube und die musterbasierte Schwachstellensuche von Semgrep mit seiner KI- und Erreichbarkeits-Engine, um die von diesen Tools hinterlassenen Lücken wie teilweise Abdeckung, Tool-Wildwuchs, manuelle Triage und überflüssige Warnmeldungen zu schließen.

All dies ermöglicht es Aikido Security, eine End-to-End-Sicherheitsabdeckung, weniger Fehlalarme und eine schnellere Triage für Entwickelnde zu bieten.

Seine modulare Architektur ermöglicht es Teams, mit jedem Modul zu beginnen: SAST, SCA, IaC-Scan, Code-Qualität und vielem mehr, und zusätzliche Module bei Bedarf zu aktivieren.

Sowohl für Start-ups als auch für Unternehmen zeichnet sich Aikido Security stets durch seinen entwickelndenfreundlichen Workflow, seine robuste AppSec-Abdeckung, die KI-gestützte Risikopriorisierung und die Fähigkeit, mehrere Tools zu ersetzen, aus.

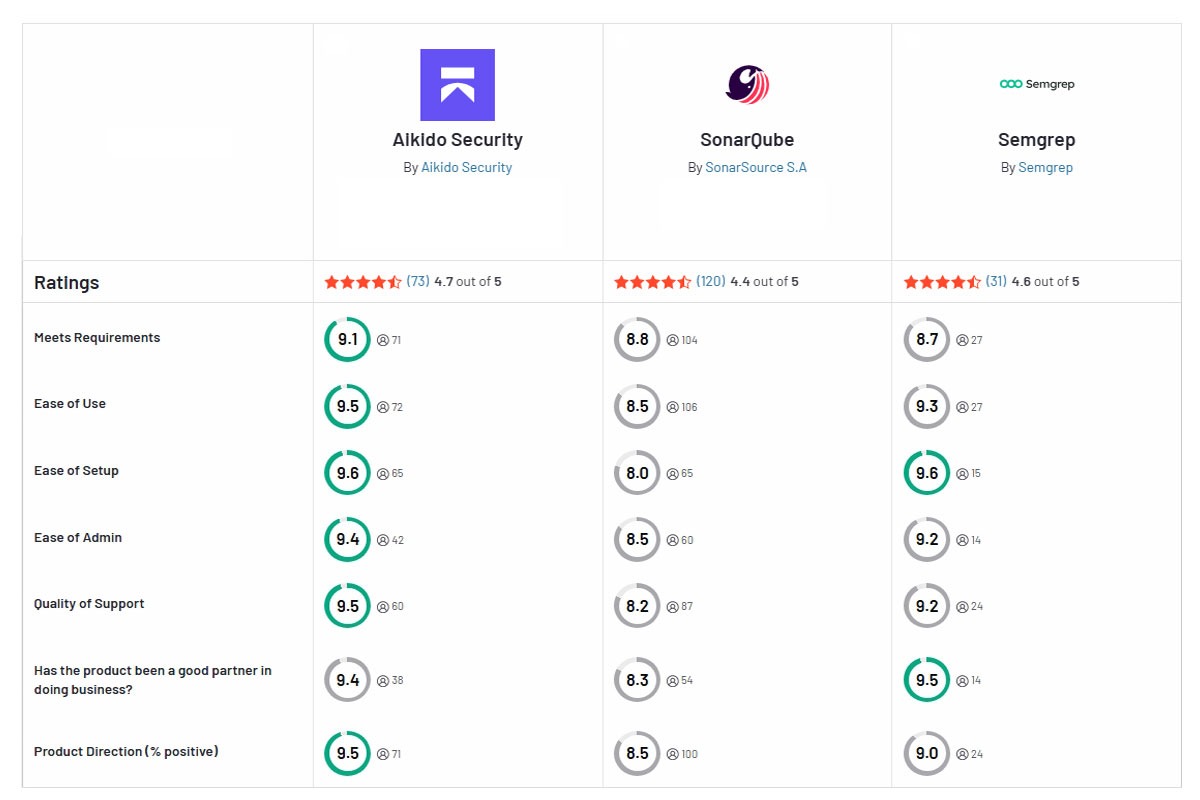

Schneller Funktionsvergleich: SonarQube vs Semgrep vs Aikido Security

Was ist SonarQube?

SonarQube ist eine Plattform für die kontinuierliche Code-Qualitätsprüfung, die auch Statische Anwendungssicherheitstests (SAST) umfasst. Es begann als Tool zur Erkennung von Bugs und Code-Smells und hat sich weiterentwickelt, um gängige Sicherheitsprobleme (wie OWASP Top 10 Schwachstellen und hartcodierte Secrets) abzudecken. Entwickelnde schätzen die übersichtliche Web-Benutzeroberfläche (UI) von SonarQube und die Integration in bestehende Workflows.

Vorteile:

- Kombiniert statische Sicherheitsanalyse mit Code-Qualitätsprüfungen

- Bietet IDE-Plugins für Echtzeit-Feedback

- Bietet breite Sprachunterstützung

- Integriert sich in gängige CI/CD-Plattformen (Jenkins, GitHub Actions)

- Starke Community-Unterstützung

Nachteile:

- False Positives

- Primär auf Code-Qualität fokussiert

- Die Sicherheitsregeln sind nicht so umfangreich wie die dedizierter AppSec-Tools.

- Die Tiefe der Sicherheitsregeln variiert je nach Sprache.

- Keine native Abhängigkeitsabdeckung (SCA).

- Es fehlen Laufzeittests.

- Erfordert Tools von Drittanbietern für eine vollständige Application Security-Abdeckung.

- Erfordert Infrastruktur- und Wartungsaufwand.

- Die Lizenzierung basierend auf Zeilen Code (LOC) kann teuer werden, wenn Codebasen wachsen.

Was ist Semgrep?

Semgrep ist ein Open-Source-Tool für statische Analyse, das sich auf Codesicherheit konzentriert. Auch bekannt als „Semantic Grep“, scannt es Code nach anfälligen Mustern mithilfe von Regeln, die dem Quellcode ähneln (anstatt komplexer Regex). Teams nutzen Semgrep für seine Fähigkeit, gängige Fehler wie SQL-Injection, Cross-Site-Scripting und fest codierte Zugangsdaten zu erkennen, sowie für seine Erweiterbarkeit.

Vorteile:

- Benutzerdefinierte und vorgefertigte Regeln.

- Bietet Integrationen mit gängigen CI/CD-Plattformen.

- Die Regelsyntax ähnelt Code und fügt sich nahtlos in Git-Workflows ein.

- Das Kern-Tool ist kostenlos und Open Source, sodass Teams mit begrenztem Budget sofort mit der Verbesserung der Sicherheit beginnen können.

Nachteile:

- False Positives

- Steile Lernkurve für Benutzerdefinierte Regeln.

- Analysiert Code auf Einzeldateibasis.

- Primär auf Quellcode (SAST) fokussiert.

- Benutzer haben von zusätzlichem Triage für Warnmeldungen mit niedriger Priorität berichtet.

- Semgreps kostenlose Engine bietet keine dateiübergreifende Datenflussanalyse.

- Es fehlen native DAST- und CSPM-Funktionen.

- Es aggregiert keine Ergebnisse über die Zeit und bietet keine Dashboards.

- Enterprise-Funktionen wie dateiübergreifende Analyse, zentrale Verwaltung von Regeln/Richtlinien und Teamkollaboration erfordern den kostenpflichtigen Plan.

Funktionsvergleich

Sicherheits-Scanning-Funktionen

SonarQube und Semgrep sind beides primär statische Code-Analysatoren (SAST), die Quellcode auf Fehler und Sicherheitsprobleme scannen. Keines der Tools bietet dynamisches Scannen (DAST).

- SonarQube: Die Sicherheitsanalyse von SonarQube umfasst OWASP Top 10-Prüfungen, Infrastructure-as-Code (IaC)-Scans und Secret-Erkennung, die parallel zu den Code-Qualitätsprüfungen durchgeführt werden. Es kennzeichnet Probleme wie SQL-Injection und Cross-Site-Scripting im Quellcode und markiert Funde als „Security Hotspots“ statt als direkte Schwachstellen, um Fehlalarme zu vermeiden. Diese „Security Hotspots“ erfordern eine manuelle Überprüfung.

- Semgrep: Semgrep hingegen verlässt sich vollständig auf seine Regelmuster. Es kann eine Vielzahl von Sicherheitsschwachstellen (Injections, unsichere Konfigurationen, fest codierte Secrets) erkennen, sofern entsprechende Regeln dafür geschrieben wurden. Sein Community-Regelsatz bietet eine breite Abdeckung, aber wenn eine Schwachstelle nicht durch eine bestehende Regel abgedeckt ist (und Sie selbst keine geschrieben haben), wird Semgrep sie einfach nicht melden.

Zusammenfassend lässt sich sagen, dass beide Tools den Quellcode gut absichern, aber zusätzliche Tools für eine vollständige AppSec-Abdeckung erfordern. Dies führt Teams dazu, Plattformen wie Aikido Security in Betracht zu ziehen, die eine End-to-End-Abdeckung bieten.

Integration und CI/CD-Workflow

Die Integration in Entwicklungsworkflows ist eine Stärke beider Tools.

- SonarQube: SonarQube bietet robuste CI/CD-Integrationen mit offiziellen Plugins für Jenkins, Azure DevOps, GitHub Actions, GitLab CI und mehr. Teams nutzen SonarQubes „Quality Gate“ häufig in CI-Pipelines, um Regeln zu implementieren, z. B. dass der Build fehlschlagen kann, wenn eine Code-Analyse definierte Kriterien nicht erfüllt (z. B. neue kritische Probleme eingeführt wurden), um das Mergen zu verhindern. Es bietet auch ein Web-Dashboard zur Anzeige der Ergebnisse.

- Semgrep: Semgrep bietet ein leichtgewichtiges CLI, das sich einfach in CI-Pipelines scripten lässt, sowie gebrauchsfertige GitHub Actions und CI-Integrationsanleitungen. Dies bedeutet, dass Entwickelnde Sicherheits-Feedback am selben Ort sehen, an dem sie Code überprüfen – ohne zusätzliche Portale, die überprüft werden müssen.

SonarQube und Semgrep integrieren sich beide in IDEs für Echtzeit-Feedback: SonarQube über das SonarLint-Plugin und Semgrep über seine Editor-Erweiterungen.

Insgesamt bietet SonarQube eine traditionellere, zentralisierte Benutzeroberfläche (UI), während Semgrep sich auf Flexibilität durch CLI und UI konzentriert.

Genauigkeit und Leistung

- Semgrep: Semgrep ist bemerkenswert schnell. Seine Mustererkennungs-Engine kann Code mit 20.000–100.000 Zeilen pro Sekunde pro Regel analysieren und übertrifft damit die Engine von SonarQube, die für typische Regelsätze mit etwa 0,4k Zeilen/Sekunde angegeben wird, bei Weitem. Semgreps umfangreiche Regelbibliothek ist dafür bekannt, standardmäßig hohe Alarmmengen zu erzeugen, wobei nicht alle davon ausnutzbare Probleme sind. Benutzer berichten, dass zusätzliches Tuning erforderlich ist, um das Signal-Rausch-Verhältnis zu verbessern.

.

- SonarQube: SonarQubes Scans hingegen sind tendenziell langsamer und ressourcenintensiver. Eine vollständige Sonar-Analyse kann je nach Größe der Codebasis mehrere Minuten oder länger dauern. Dies liegt teilweise an der tiefergehenden Analyse von Codequalitätsmetriken und dem Overhead beim Hochladen der Ergebnisse auf den SonarQube-Server.

Hinsichtlich der Genauigkeit verfügt SonarQube über einen kuratierteren Regelsatz und wurde entwickelt, um Rauschen zu minimieren. Seine Sicherheitsregeln verfügen oft über eine integrierte Logik, um offensichtliche Fehlalarme zu vermeiden und zwischen bestätigten Schwachstellen und „Security Hotspots“ zu unterscheiden. Dieser Ansatz ermöglicht es SonarQube, weniger Gesamtprobleme zu melden, kann aber auch reale Probleme übersehen, die außerhalb seines Regelsatzes liegen.

Zusammenfassend lässt sich sagen, dass SonarQube eher auf Präzision setzt (weniger Fehlalarme, aber potenziell mehr False Negatives), während Semgrep eher auf Vollständigkeit setzt (mehr erfasst, indem es ein weites Netz auswirft, aber Sie müssen einige Fehlalarme aussortieren).

Die beste Wahl hängt davon ab, ob Sie ein Tool mit hohen Alarmmengen bevorzugen, die reduziert werden können, oder ein ruhigeres Tool, das Lücken hinterlassen könnte. Aikido Security gleicht diese Kompromisse aus, indem es seine AI und Reachability-Engine nutzt, um Ergebnisse zu korrelieren und wirklich ausnutzbare Schwachstellen zu identifizieren.

Abdeckung und Umfang

- Sprach- und Framework-Unterstützung: SonarQube und Semgrep decken beide eine breite Palette von Sprachen ab. SonarQube unterstützt über 10 Sprachen (darunter Java, C#, JavaScript, Python, Ruby). Semgrep hingegen unterstützt über 15 Sprachen (Go, Rust, Kotlin, Swift und Konfigurationen wie Dockerfile). Wenn Ihr Stack eine weniger verbreitete Sprache enthält, könnte die Abdeckung von SonarQube beeinträchtigt sein, da seine Unterstützung auf das beschränkt ist, was SonarSource bereitstellt. Andererseits hat Semgreps offene Architektur dazu geführt, dass im Laufe der Zeit viele Sprachen hinzugefügt wurden.

- Problemtypen und Tiefe: Abgesehen von Sprachen erstreckt sich der Umfang von SonarQube über die Codequalität hinaus, indem es grundlegende Sicherheitsanalysen bietet und Ihnen einen ganzheitlichen Überblick über die Code-Gesundheit verschafft. Semgrep konzentriert sich auf Sicherheit und Fehlersuche und misst weder Wartbarkeit noch technische Schulden. Hinsichtlich der Schwachstellentiefe führt keines der Tools die Art von tiefer interprozeduraler Datenflussanalyse durch, die Enterprise-SAST-Tools leisten.

- Jenseits des Quellcodes: Beide Tools sind primär auf den Anwendungsquellcode ausgerichtet. Die Open-Source-/kostenlosen Versionen scannen jedoch Container-Images, Abhängigkeiten (SCA) und die Laufzeit nicht nativ.

Entwickelnde Experience

Benutzeroberfläche

- SonarQube: SonarQube bietet standardmäßig eine ausgefeilte Web-UI. Entwickelnde und Teamleiter können sich in das SonarQube-Dashboard einloggen, um den Zustand eines Projekts zu sehen: eine Liste von Problemen (nach Schweregrad und Typ kategorisiert), Trendmetriken und den Quality Gate-Status. Die UI erleichtert die Identifizierung von Schwachstellen und Code Smells sowie das Anzeigen detaillierter Beschreibungen und Fix-Empfehlungen. S

- Semgrep: Im Gegensatz dazu läuft Semgreps Open-Source-Tool als Kommandozeilen-Tool, das Ergebnisse ausgibt oder JSON-Output erzeugt. Für einzelne Entwickelnde oder kleine Teams ist Semgreps CLI ideal; größere Teams bevorzugen jedoch möglicherweise ein zentrales Dashboard. Das Fehlen integrierter GUI/Dashboards in Semgrep OSS kann die Akzeptanz in Organisationen verlangsamen, die Transparenz und Berichterstattung benötigen.

Zusammenfassend lässt sich sagen, dass SonarQube bei der Out-of-the-box User Experience (UX) für Management und Reporting punktet, während Semgreps Kern-Erfahrung stärker auf Entwickelnde ausgerichtet ist.

Integration in den Entwickelnden-Workflow

Beide Tools zielen darauf ab, entwickelndenfreundlich zu sein. SonarQube und Semgrep integrieren sich beide über Plugins in IDEs. Abgesehen von Plugins kommentieren beide, SonarQube und Semgrep, Pull Requests (PRs): SonarQube fügt Kommentare zu PRs mit Problemen und Zusammenfassungen hinzu, während Semgrep auch Kommentare direkt in Code-Diffs für Regelverstöße hinterlässt.

Diese Inline-Feedback-Schleife bedeutet, dass Sicherheits- und Qualitätsprüfungen im Kontext, während der Code-Überprüfung, und nicht als nachträglicher Gedanke erfolgen. Bei korrekter Einrichtung erfordert keines der Tools, dass Entwickelnde ihren normalen Workflow verlassen, um Ergebnisse einzusehen.

Anpassung und Feinabstimmung

- Semgrep: Das Erstellen Benutzerdefinierter Regeln mit Semgrep ist unkompliziert. Seine Regeln sind in YAML geschrieben, wobei die Suchmuster dem Code ähneln, den Sie erkennen möchten (Platzhalter für Variablen). Wenn Ihr Team ein bestimmtes Codierungsmuster durchsetzen oder eine unternehmensspezifische Sicherheitslücke aufspüren möchte, können Sie in wenigen Minuten eine Semgrep-Regel dafür schreiben. Für die Feinabstimmung ermöglicht Semgrep das Whitelisting/Blacklisting von Regeln über seine Konfigurationsdateien und erlaubt Entwickelnden, Inline-Kommentare hinzuzufügen, um eine bestimmte Instanz eines Befunds zu ignorieren. Es unterstützt Benutzerdefiniertes Autofix für bestimmte Muster; Sie können eine Regel so programmieren, dass sie nicht nur ein Problem erkennt, sondern auch eine Lösung vorschlägt (z. B. einen gefährlichen Funktionsaufruf automatisch durch eine sicherere Alternative ersetzen)

- SonarQube: SonarQube hingegen ist nicht leicht erweiterbar. Das Schreiben Benutzerdefinierter Regeln erfordert typischerweise umfassende Kenntnisse in Java-Programmierung und abstrakten Syntaxbäumen. Dies bedeutet, dass die meisten Teams sich auf die von SonarSource bereitgestellten Regeln verlassen und diese nur ein-/ausschalten können, anstatt neue von Grund auf zu erstellen. SonarQube ermöglicht Teams, Regelschweregrade und Quality Gate-Schwellenwerte über seine UI anzupassen und kann Fehlalarme unterdrücken, indem sie in der UI markiert werden (oder spezielle Kommentare im Code hinzugefügt werden, um ein Problem zu ignorieren). SonarQube korrigiert Code nicht automatisch; es bietet lediglich Anleitungen zur Behebung.

Onboarding und Wartung:

- SonarQube: Die Ersteinrichtung für SonarQube kann aufwendiger sein, insbesondere beim Self-Hosting, da sie die Bereitstellung und Wartung eines SonarQube-Servers und oft einer separaten Datenbank erfordert. Es bietet Cloud-Optionen, um den operativen Aufwand zu reduzieren, jedoch zu erhöhten Kosten. Die Wartung von SonarQube umfasst das Upgrade des Servers auf neue Releases, die Verwaltung von Benutzern und Zugriffsrechten sowie die Aktualisierung von Plugins. Seine Sicherheits- und Qualitätsregeln werden typischerweise im Rahmen von Produkt-Releases aktualisiert. Und es bietet umfangreiche Dokumentation, Forendiskussionen und eine große Wissensdatenbank, wodurch es relativ einfach ist, Unterstützung zu finden.

- Semgrep: Semgrep ist einfach zu starten, da es als einzelnes CLI-Binary installiert und lokal oder direkt in CI-Pipelines ausgeführt werden kann. Es bietet eine optionale Serverkomponente, die nur notwendig ist, wenn Sie die Semgrep Cloud-Plattform wählen. Die Wartung von Semgrep konzentriert sich auf die Aktualisierung von Regelsätzen, was einfach ist, da Regeln versioniert und über das Semgrep-Registry verteilt oder mit Images und Binaries gebündelt werden.

Compliance und Berichterstattung

- SonarQube: SonarQubes Enterprise-Tier bietet Portfolio-Berichte und Governance-Funktionen, um Teams dabei zu unterstützen, Industriestandards einzuhalten. Sie können SonarQube-Regeln auch Compliance-Anforderungen zuordnen und Berichte für Auditoren erstellen.

- Semgrep: Semgrep bietet nativ keine Compliance-Berichterstattung, Sie können jedoch spezifische Regeln verwenden, die Compliance-Standards zugeordnet sind (z. B. Regeln, die auf OWASP Top 10 oder sichere Programmierrichtlinien abzielen).

Release-Kadenz und Updates

- Semgrep: Semgrep folgt einem schnellen Release-Zyklus und veröffentlicht oft mehrmals pro Monat Updates. Seine Regeln werden häufig aktualisiert und können unabhängig vom Tool bereitgestellt werden, wodurch Teams neue Prüfungen schnell übernehmen können. Semgreps Community-gesteuertes Modell macht es effektiv bei der Reaktion auf neu offengelegte Schwachstellen oder aufkommende unsichere Programmiermuster.

- SonarQube: SonarQube hat einen langsameren, strukturierteren Release-Zyklus, wobei Hauptversionen typischerweise einige Male pro Jahr veröffentlicht werden. Updates für Sicherheits- und Qualitätsregeln werden im Allgemeinen mit diesen Produkt-Releases gebündelt, was den Zugriff auf neue Prüfungen verzögern kann.

Preise

- SonarQube: SonarQubes Kernplattform ist Open-Source über seine Community Edition, aber viele seiner erweiterten Funktionen (wie erweiterte Sicherheitsregeln, tiefere Analyse, Unterstützung für bestimmte Sprachen und Enterprise-Governance-Funktionen) erfordern kostenpflichtige Editionen. SonarQubes kommerzielle Preisgestaltung basiert auf den analysierten Codezeilen (LOC), was teuer und schwer vorhersehbar sein kann, wenn man an großen Codebasen arbeitet.

- Semgrep: Semgrep ist Open-Source und bietet kostenlose CLI und Regeln, unabhängig von der Größe der Codebasis. Es bietet einen kostenpflichtigen Plan, Semgrep Team/Enterprise (eine gehostete oder On-Premise-Plattform mit zusätzlichen Funktionen wie Team-Kollaboration, zentralisierten Ergebnissen und erweiterter Analyse) und einen kostenlosen Tier.

Zusammenfassend lässt sich sagen, dass SonarQube erhebliche Kosten verursachen kann, wenn Sie skalieren, insbesondere bei mehreren Projekten und Millionen von LOC, und Infrastrukturwartung erfordert, während Semgrep einen kostengünstigen/kostenlosen Einstiegspunkt bietet und die Kosten für erweiterte Funktionen auf ein Pro-Benutzer-Modell verlagert, mit minimalem Infrastruktur-Overhead.

Aikido bietet ein einfacheres, transparenteres Preismodell – pauschal und vorhersehbar – und ist bei Skalierung deutlich erschwinglicher als SonarQube oder Semgrep.

Um Ihnen den Vergleich der Funktionen beider Tools zu erleichtern, fasst die folgende Tabelle diese für Sie zusammen.

Aikido Security: Die bessere Alternative

Aikido Security ist eine KI-gesteuerte Anwendungssicherheitsplattform, die die Stärken von SonarQube und Semgrep in einer einzigen Lösung vereint. Sie bietet Abdeckung für Quellcode, Abhängigkeiten, Container, IaC, Cloud-Infrastruktur und APIs, alles innerhalb eines entwicklerfreundlichen Workflows.

Die SAST-Engine wird von Opengrep betrieben, einer Open-Source-Version von Semgrep, die es durch das Forken von Semgrep entwickelt hat, um der jüngsten Lizenzänderung zu begegnen und der Open-Source-Community eine fortschrittlichere statische Codeanalyse-Engine zur Verfügung zu stellen.

Aikido Security nutzt seine KI- und Erreichbarkeits-Engines, um wirklich ausnutzbare Schwachstellen über Code, Abhängigkeiten, Cloud-Konfigurationen und Laufzeitschichten hinweg zu korrelieren und zu identifizieren, und bietet Entwickelnden eine automatische Behebung durch Pull-Requests und Ein-Klick-Korrekturen.

Teams können mit jedem AppSec-Modul, SAST, SCA, IaC-Scan, DAST, Secrets detection oder Containersicherheit beginnen und weitere Module aktivieren, wenn sie wachsen, ohne Tool-Sprawl zu verursachen.

Möchten Sie volle Transparenz über Ihre Anwendungen? Starten Sie Ihre kostenlose Testversion oder buchen Sie eine Demo mit Aikido Security noch heute.

FAQ

Gibt es gängige Einschränkungen oder Herausforderungen bei der Verwendung von SonarQube im Vergleich zu Semgrep?

SonarQube kann in Umgebungen, die schnelle Iterationen oder die Unterstützung weniger gebräuchlicher Sprachen erfordern, starrer sein, da seine Regelsätze und Sprachabdeckung weitgehend von SonarSource bestimmt werden. Es ist auch tendenziell aufwändiger im Betrieb, mit einem stärkeren Fokus auf zentralisierte Analyse und Quality Gates. Semgrep ist im Vergleich dazu leichter und flexibler, aber seine Flexibilität kann von Teams erfordern, Zeit in die Auswahl, Abstimmung und Pflege von Regeln zu investieren, um Rauschen zu vermeiden.

Wie funktionieren SonarQube und Semgrep, um Code-Probleme zu erkennen?

SonarQube stützt sich auf traditionelle statische Codeanalyse-Techniken wie abstrakte Syntaxbäume, Kontrollfluss- und semantische Analyse, um Bugs, Code Smells und Sicherheitsprobleme zu identifizieren. Semgrep verfolgt einen musterbasierten Ansatz, der Benutzerdefinierte oder Community-Regeln direkt mit dem Code abgleicht, wodurch es Probleme durch das Erkennen unsicherer oder unerwünschter Code-Muster erkennen kann.

Können Semgrep-Regeln so einfach angepasst werden wie SonarQube-Regeln?

Semgrep erleichtert im Allgemeinen die Regelanpassung, da Regeln in einem einfachen, lesbaren YAML-basierten Format geschrieben werden, das Entwickelnde schnell erstellen und ändern können. SonarQube unterstützt ebenfalls Benutzerdefinierte Regeln, erfordert jedoch tiefere Kenntnisse der Plattform, spezifische Plugins oder sogar das Schreiben von Regeln in Java, was für die meisten Entwicklungsteams eine höhere Hürde darstellen kann.

Welche Vorteile bietet die musterbasierte Semgrep-Analyse gegenüber der traditionellen SonarQube-Analyse?

Die musterbasierte Semgrep-Analyse ermöglicht es Teams, schnell Sicherheits- oder Code-Qualitäts-Best Practices zu schreiben und durchzusetzen, die spezifisch für ihren Stack oder ihre Organisation sind. Dieser Ansatz ist besonders effektiv, um bekannte unsichere Muster zu erkennen, interne Standards durchzusetzen und schnell auf neue Schwachstellen zu reagieren, während die traditionelle SonarQube-Analyse eher bei allgemeinen Bedenken hinsichtlich Code-Qualität und Wartbarkeit punktet.

Welches Tool ist besser für die statische Codeanalyse: SonarQube oder Semgrep?

Keines der Tools ist universell besser; das richtige Tool hängt von Ihren Prioritäten ab. SonarQube eignet sich gut für Teams, die sich auf langfristige Code-Qualität und die Verfolgung technischer Schulden konzentrieren, während Semgrep oft von sicherheitsorientierten Teams bevorzugt wird, die Flexibilität, Benutzerdefinierte Regeln und entwicklerzentrierte Workflows schätzen. Plattformen wie Aikido Security kombinieren das Beste aus beiden Tools, indem sie ihre KI-Engine nutzen, um Ergebnisse zu korrelieren und wirklich ausnutzbare Probleme hervorzuheben.

Das könnte Sie auch interessieren: