Einleitung

Für technische Führungskräfte, die für Softwaresicherheit verantwortlich sind, ist die Wahl der richtigen Tools entscheidend. Snyk und Black Duck sind zwei prominente Anwendungssicherheitsplattformen, jede mit einem anderen Fokus. Dieser Snyk vs. Black Duck Vergleich untersucht ihre Stärken, Schwächen und Auswirkungen auf Entwicklungs-Workflows, um Ihnen bei einer fundierten Entscheidung zu helfen.

TL;DR

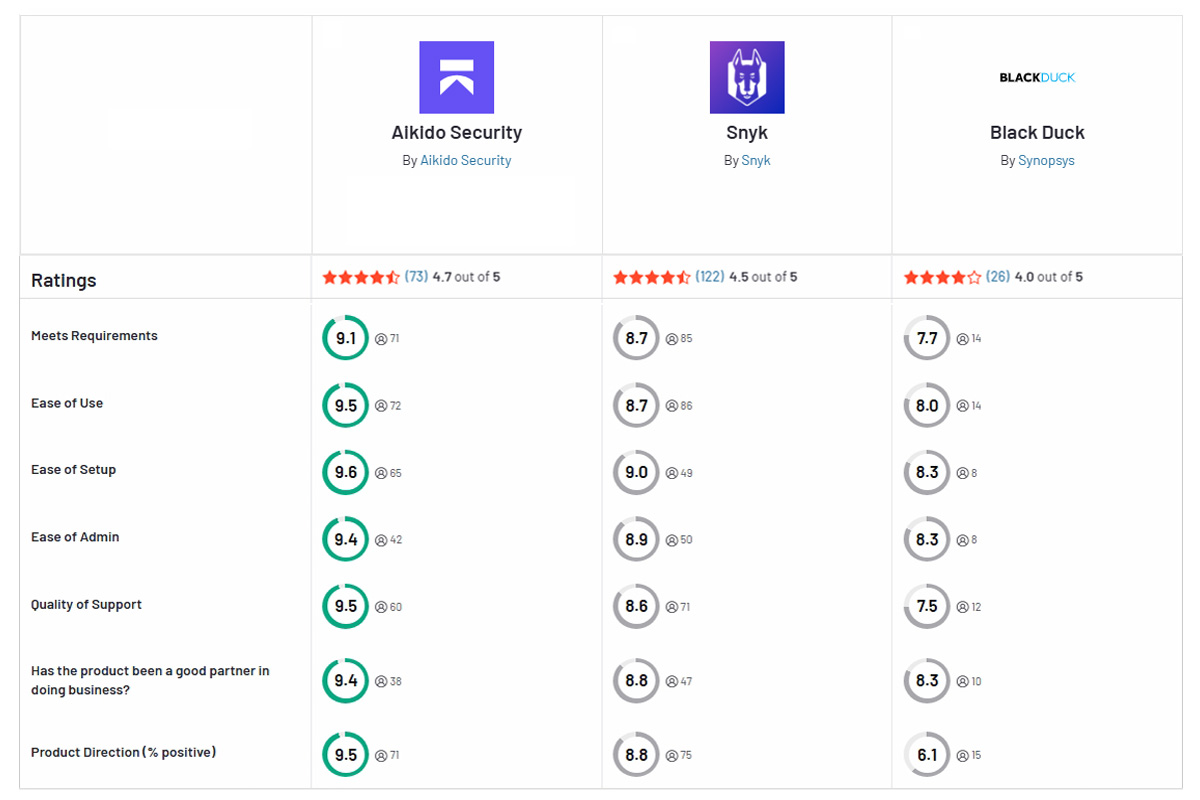

Snyk konzentriert sich auf entwickelndenfreundliches Scannen von Open-Source-Abhängigkeiten und Containern, während Black Duck sich auf Open-Source-Codequalität und Compliance konzentriert. Jedes hat Vorteile, aber auch Schwachstellen (von False Positives bis hin zu komplexer Einrichtung). Aikido Security erweist sich als überlegene Alternative, die die Stärken beider mit minimalem Rauschen und nahtloser Integration kombiniert.

Snyk-Übersicht

Snyk ist eine Cloud-basierte, entwickelnden-zentrierte Sicherheitsplattform, die dabei hilft, Schwachstellen in Code und Abhängigkeiten zu finden und zu beheben. Sie gewann zunächst an Popularität durch ihren Scan von Open-Source-Abhängigkeiten und die Container-Image-Sicherheit und wurde erweitert, um Statische Anwendungssicherheitstests (SAST) und Infrastructure-as-Code-Prüfungen abzudecken. Snyk integriert sich direkt in Entwicklungs-Workflows (CLI, IDE-Plugins, VCS, CI/CD), liefert Echtzeit-Ergebnisse und sogar automatisierte Fix-Pull-Requests. Ihr Fokus auf Benutzerfreundlichkeit und umsetzbare Empfehlungen zur Behebung macht sie zu einer bevorzugten Lösung für Teams, die Sicherheit frühzeitig integrieren möchten, ohne Entwickelnde zu verlangsamen.

Black Duck-Übersicht

Black Duck (jetzt Teil von Synopsys) ist ein Software-Kompositionsanalyse-Tool, das sich auf das Open-Source-Risikomanagement und die Code-Governance konzentriert. Es identifiziert Open-Source-Komponenten in Anwendungen, kennzeichnet bekannte Schwachstellen und hebt Lizenz-Compliance-Probleme hervor. Die Plattform generiert eine umfassende Software-Stückliste (SBOM) und setzt Open-Source-Lizenzrichtlinien durch, um die Compliance sicherzustellen. Typischerweise als on-premise Enterprise-Lösung eingesetzt, wird Black Duck von Sicherheits- und Compliance-Teams verwendet, um die Nutzung von Drittanbieter-Code zu überwachen. Es integriert sich in Entwicklungspipelines, aber sein Ansatz ist aufwendig und erfordert oft zusätzliche Tools für eine vollständige Anwendungssicherheitsabdeckung.

Kern-Sicherheitsfunktionen

Snyk und Black Duck unterscheiden sich in den Kernsicherheitsbereichen, die sie abdecken, und in der Art und Weise, wie sie Probleme erkennen. Snyk bietet eine breite Palette von Anwendungssicherheits-Scanning auf einer Plattform. Es führt Software-Kompositionsanalyse (SCA) durch, um Schwachstellen in Open-Source-Abhängigkeiten zu finden, scannt Container-Images nach bekannten anfälligen Paketen, prüft Infrastructure-as-Code-Konfigurationen auf Sicherheitsprobleme und umfasst sogar Statische Anwendungssicherheitstests (SAST) für proprietären Code (durch Snyk Code). Durch die Abdeckung von Code, Abhängigkeiten, Container-Layern und Konfigurationen zielt Snyk darauf ab, Schwachstellen über den gesamten Stack während der Entwicklung zu erkennen.

Black Duck hingegen konzentriert sich hauptsächlich auf die Open-Source-Komponentenanalyse. Es durchsucht Ihre Codebasis, um Drittanbieter-Bibliotheken oder -Code-Snippets zu identifizieren und gleicht diese mit einer umfassenden Datenbank bekannter Schwachstellen und Lizenzen ab. Black Duck zeichnet sich durch die Erstellung eines Inventars aller Open-Source-Komponenten in Ihrer Anwendung und die Kennzeichnung bekannter Sicherheitsprobleme oder Lizenzverstöße in diesen Komponenten aus. Es scannt jedoch nicht nativ Ihren Benutzerdefinierten Code auf Fehler (kein integriertes SAST) oder Ihre Cloud-/IaC-Setups auf Fehlkonfigurationen.

Ihre Stärke liegt in der Tiefe der Open-Source-Risikoerkennung und Compliance, dies geht jedoch auf Kosten eines engeren Umfangs: Schwachstellen in proprietärem Code oder Umgebungskonfigurationen können unbemerkt bleiben, es sei denn, Sie fügen andere Tools hinzu, um diese Lücken zu schließen.

Fazit: Snyk bietet eine umfassendere All-in-One-Abdeckung (Code, Open Source, Container, IaC), während Black Duck tiefe Open-Source-Einblicke liefert, aber ergänzende Produkte erfordert, um Bereiche wie Codefehlererkennung oder Cloud-Sicherheit abzudecken. Keines der Tools führt standardmäßig dynamische Anwendungstests (DAST) durch, sodass Laufzeit-Schwachstellen für beide außerhalb des Umfangs bleiben.

Integration & DevOps-Workflow

Ein wesentlicher Unterschied zwischen Snyk und Black Duck liegt in ihrer Integration in moderne DevOps-Workflows. Snyk wird als Cloud-Dienst (mit einer optionalen selbst gehosteten Variante) bereitgestellt, der sich problemlos in Continuous Integration/Continuous Delivery (CI/CD)-Pipelines und Entwickelnde-Tools integrieren lässt. Teams können Snyk mit Quellcode-Repositories (GitHub, GitLab, Bitbucket usw.) verbinden, um Pull Requests automatisch zu scannen, oder Snyk-Schritte in Build-Pipelines hinzufügen, um Builds bei Problemen mit hoher Schwere fehlschlagen zu lassen. Snyks IDE-Plugins ermöglichen es Entwickelnden, Schwachstellen bereits während des Codierens zu finden und sogar automatisch Korrekturen vorzuschlagen. Die Plattform erfordert minimalen Einrichtungsaufwand – keine dedizierten Server, die verwaltet werden müssen – und Updates werden von Snyk in der Cloud gehandhabt. Dies macht die Einführung von Snyk relativ schnell, und Entwickelnde können innerhalb weniger Minuten nach der Integration Ergebnisse sehen (und Probleme beheben).

Black Duck läuft historisch als lokaler Server innerhalb der Organisation (obwohl Synopsys jetzt auch eine Polaris SaaS-Option anbietet). Die Integration von Black Duck in DevOps erfordert mehr Aufwand: Sie müssen die Black Duck Scanning Engine, ihre Datenbank und möglicherweise zusätzliche Komponenten für die Berichterstattung installieren und warten. Die CI/CD-Integration wird über Plugins oder Skripte erreicht, die Black Duck-Scans während Builds oder Deployments aufrufen. Es unterstützt gängige Build-Systeme und kann Tickets oder Berichte (z. B. in Jira) für entdeckte Probleme erstellen. Die Feedback-Schleife ist jedoch langsamer.

Scans können zeitaufwendig sein, daher führen Teams sie möglicherweise nächtlich oder in einer dedizierten Pipeline-Phase aus, anstatt bei jeder Codeänderung. Black Duck bietet ebenfalls IDE-Integrationen an, diese sind jedoch nicht so nahtlos oder weit verbreitet wie die Plugins von Snyk.

Workflow-Einschränkungen: Snyks Cloud-basierter Ansatz bedeutet, dass es sehr einfach bereitzustellen ist, aber Organisationen mit strengen Datenbeschränkungen könnten zögern, Code- oder Abhängigkeitsdaten an eine SaaS-Plattform zu senden. Black Ducks on-premise-Modell eignet sich für diejenigen, die alles intern benötigen, führt jedoch zu erheblichem Wartungsaufwand und Komplexität. Black Duck wird oft von einem zentralen Sicherheitsteam als Gating-Check verwendet (wobei Entwickelnde die Ergebnisse nachträglich beheben), während Snyk Entwickelnde befähigt, Probleme kontinuierlich als Teil ihres normalen Workflows zu erkennen und zu beheben.

Genauigkeit und Leistung

In Bezug auf Scan-Qualität und -Geschwindigkeit übertrifft Snyk Black Duck im täglichen Gebrauch in der Regel. Snyks Scans sind für schnelles Feedback optimiert – Entwickelnde können Scans bei jedem Commit oder Pull Request ohne nennenswerte Verlangsamungen ausführen. Seine Cloud-Architektur entlastet die intensive Verarbeitung, und inkrementelles Scannen bedeutet, dass Sie nicht jedes Mal die gesamte Codebasis neu scannen. Snyks statische Codeanalyse ist dank seiner modernen Engine ebenfalls relativ schnell. In Bezug auf die Genauigkeit neigt Snyk dazu, weniger irrelevante Warnungen zu erzeugen.

Es integriert eine Priorisierungslogik (zum Beispiel die Hervorhebung von Schwachstellen, die in Ihrer App tatsächlich ausnutzbar sind), um das Rauschen zu reduzieren. False Positives können immer noch auftreten (insbesondere bei SAST-Ergebnissen), aber Snyks Rauschpegel ist niedriger und für Entwickelnde besser handhabbar.

Black Duck-Scans sind aufwendiger. Ein initialer Scan kann recht langsam sein (oft Stunden für eine große Codebasis), da er jede Datei durchkämmt, um Open-Source-Komponenten zu identifizieren. Nachfolgende Scans können Caching nutzen, aber die Leistung bleibt ein Problem – viele Teams vermeiden es, Black Duck bei jedem Commit auszuführen, da dies zu viel Zeit in Anspruch nimmt. In Bezug auf die Genauigkeit wirft Black Duck ein weites Netz aus, was viele potenzielle Probleme findet, aber auch zu mehr False Positives oder zumindest „informellen“ Warnungen führt, die Entwickelnde durchsuchen müssen. Es könnte Schwachstellen in Bibliotheken kennzeichnen, die Ihre Anwendung nie tatsächlich aufruft, oder Dutzende von risikoarmen Lizenzhinweisen neben den kritischen Problemen auflisten.

Ohne eine starke integrierte Priorisierung erfordert die Ausgabe eine erhebliche Triage. Teams müssen oft Benutzerdefinierte Filter definieren oder Zeit mit dem Whitelisting harmloser Befunde verbringen, um das Rauschen zu reduzieren. Kurz gesagt, Black Ducks Gründlichkeit geht mit Kosten bei der Scan-Geschwindigkeit und dem Ergebnisvolumen einher, während Snyk ein gezielteres, Entwickelnde-freundlicheres Signal-Rausch-Verhältnis anstrebt.

Abdeckung und Umfang

Beide Tools unterstützen eine breite Palette von Sprachen und Plattformen, aber ihre Schwerpunkte unterscheiden sich. Sprach- und Ökosystem-Unterstützung: Black Duck ist sprachunabhängig bei der Identifizierung von Open-Source-Komponenten – von Web-Apps bis zu IoT-Firmware kann es praktisch jede Codebasis (C/C++, Java, .NET, JavaScript, Python und mehr) nach bekannten Komponenten scannen. Snyk unterstützt ebenfalls alle gängigen Programmiersprachen und Paketmanager (JavaScript/Node.js, Java/Maven, Python/Pip, Ruby, Go, .NET, PHP usw.), glänzt aber besonders in modernen Web- und Cloud-nativen Ökosystemen. Im Wesentlichen, wenn Ihr Projekt gängige Sprachen und Abhängigkeitsdateien verwendet, kann Snyk es scannen; Black Duck kann diese sowie obskurere oder gemischte Code-Projekte mittels signaturbasierter Erkennung handhaben.

Abgedeckte Problemtypen: Snyks Umfang hat sich über reine Open-Source-Abhängigkeitsschwachstellen hinaus erweitert. Es deckt jetzt Container-Image-Schwachstellen (Scannen von OS-Paketen und Bibliotheken in Container-Builds), Infrastructure-as-Code-Sicherheitsprobleme (für Kubernetes-Konfigurationen, Terraform usw.) und sogar fest codierte Secrets im Code ab. Black Ducks Umfang ist fokussierter: Seine Kernstärke ist SCA für Open-Source-Sicherheit und Lizenz-Compliance. Standardmäßig prüft Black Duck nicht Ihre Terraform-Skripte auf Fehlkonfigurationen oder Ihren Code auf geheime Schlüssel – diese Bereiche überlässt es anderen spezialisierten Tools.

In seinem Spezialgebiet der Open-Source- und Drittanbieterkomponenten bietet Black Duck jedoch reichhaltigere Details wie Lizenzpflichten, Komponentenalter/-stabilität und umfassende SBOM-Exporte, während Snyk diese nur auf grundlegender Ebene anbietet.

Um den Funktionsumfang zusammenzufassen, hier ein direkter Vergleich der Snyk- und Black Duck-Funktionen:

FunktionSnykBlack Duck: BereitstellungsmodellCloud (mit Hybrid-Option)Primär on-premise (SaaS verfügbar)Open-Source-Schwachstellenscan (SCA)✔ Ja✔ JaStatische Codeanalyse (SAST)✔ Ja (via Snyk Code)✘ Nein (separates Tool erforderlich)Container-Image-Scan✔ Ja✔ Ja (für OSS-Pakete in Images)Infrastructure-as-Code-Scan✔ Ja✘ NeinSecret-Erkennung✔ Ja✘ NeinLizenz-Compliance✔ Ja (Basisinformationen)✔ Ja (umfangreiche Funktionen)SBOM-Unterstützung✔ Basisexport✔ Vollständige SBOM-GenerierungIDE-Plugins✔ Umfassend (viele IDEs)✔ Verfügbar (begrenzte Nutzung)CI/CD-Integration✔ Breite Unterstützung✔ Breite UnterstützungOn-premise-BereitstellungBegrenzt (nur über Hybrid-Broker)✔ Ja (vollständig selbst gehostet)

*Hinweis: „Begrenzt“ bedeutet, dass Snyk primär Cloud-basiert ist, mit nur hybriden oder selbstverwalteten Optionen für den On-Premise-Einsatz.*

Entwickelnde Experience

Die Akzeptanz durch das Entwicklungsteam ist ein Schlüsselfaktor für den Erfolg eines Sicherheitstools. Snyk wurde speziell für Entwickelnde konzipiert und bietet eine intuitive Benutzeroberfläche sowie eine enge IDE-/VC-Integration. Entwickelnde erhalten sofortiges Feedback zu Problemen in ihrer eigenen Umgebung (IDE-Pop-ups oder GitHub-Pull-Request-Prüfungen), was dazu anregt, Probleme frühzeitig zu beheben. Die Snyk-Benutzeroberfläche ist übersichtlich und konsolidiert alle Problemtypen an einem Ort. Sie bietet klare Beschreibungen von Schwachstellen, Links zu Sicherheitshinweisen oder Upgrade-Empfehlungen und in einigen Fällen sogar Ein-Klick-Fix-Pull-Requests. Die Lernkurve ist gering – ein Ingenieur kann Snyks CLI oder IDE-Plugin mit minimalem Schulungsaufwand nutzen.

Das Rauschen ist ebenfalls beherrschbar; Snyk hebt die kritischsten Probleme zuerst hervor, damit Entwickelnde nicht in Alarmmeldungen ertrinken. Insgesamt fühlt es sich wie ein Tool an, das in den täglichen Workflow von Entwickelnden passt, und nicht wie ein Hindernis, das umgangen werden muss.

Black Duck bietet eine sehr leistungsstarke, aber weniger entwickelndenfreundliche Erfahrung. Die Benutzeroberfläche zeigt viele Daten (Komponentennamen, Versionen, Lizenztexte usw.), was für einen Ingenieur, der nur eine Schwachstelle beheben möchte, überwältigend sein kann. Viele Entwickelnde begegnen Black Duck nur über lange PDF-Berichte oder automatisch generierte Tickets, anstatt über eine interaktive Benutzeroberfläche. Die Einrichtung von Black Duck ist nicht so einfach wie das Ausführen eines schnellen Scans; sie erfordert oft das Onboarding von Projekten auf einen Server, die Konfiguration von Richtlinien und anschließend die Interpretation der Scan-Ergebnisse. Die Benutzeroberfläche ist zwar leistungsfähig, aber eher auf Sicherheitsanalysten zugeschnitten, die die Nutzung von Open Source prüfen und Details untersuchen müssen.

Infolgedessen könnte der durchschnittliche Entwickelnde die Navigation als umständlich empfinden, oder sie verlassen sich darauf, dass das Sicherheitsteam Probleme filtert und weiterleitet. Das hohe Volumen an Ergebnissen (einschließlich kleinerer Lizenzwarnungen oder doppelter Schwachstelleneinträge über Komponenten hinweg) kann zu Alarmmüdigkeit führen. Kurz gesagt, Black Duck tendiert dazu, ein schwergewichtiges Tool zu sein, das möglicherweise Schulungen oder einen dedizierten Spezialisten für den effektiven Einsatz erfordert, während Snyk für die meisten Entwickelnden Plug-and-Play ist.

Preise und Wartung

Kosten sind ein wichtiger Faktor für jedes Enterprise-Tool. Snyk bietet abonnementbasierte Preise mit gestaffelten Plänen (einschließlich eines kostenlosen Tarifs für kleine Projekte). Die Enterprise-Preise basieren typischerweise auf der Anzahl der Entwickelnden, Projekte und genutzten Produktmodule (Snyk Code, Snyk Open Source usw.). Dies kann anfangs kostengünstig sein, aber mit zunehmender Nutzung kann es zu Überraschungen kommen – zum Beispiel könnte das Erreichen eines Limits bei Projekten oder der Scan-Häufigkeit einen Wechsel zu einem höheren Tarif oder den Kauf von Add-ons erfordern. Einige Organisationen haben berichtet, dass eine intensive Nutzung zusätzliche Kosten verursacht. Im Allgemeinen ist die Preisgestaltung von Snyk transparent, aber nicht günstig für große Implementierungen.

Positiv ist, dass Snyk als SaaS-Lösung einen nahezu null Infrastruktur-Overhead bedeutet: keine Server zu warten oder Datenbanken zu aktualisieren (Snyk übernimmt alle Updates seiner Schwachstellendatenbank). Der Wartungsaufwand Ihres Teams besteht im Wesentlichen nur aus der Verwaltung von Integrationen und der Überprüfung von Ergebnissen, anstatt das Tool selbst zu betreuen.

Black Duck wird in der Regel als High-End-Enterprise-Lösung verkauft und ist entsprechend hochpreisig. Die Lizenzierung erfolgt oft jährlich und kann auf der Anzahl der Anwendungen, Codebasen oder sogar der gesamten geprüften Codezeilen basieren. Es gibt keinen kostenlosen Tarif; die Nutzung von Black Duck ist eine erhebliche Verpflichtung. Über die Lizenzkosten hinaus müssen Unternehmen die Infrastruktur (z. B. Bereitstellung und Betrieb des Black Duck-Servers, der Datenbank und weiterer Komponenten) und die Personalzeit berücksichtigen. Es ist nicht ungewöhnlich, einen dedizierten Administrator oder Ingenieur für die Verwaltung von Black Duck abzustellen, Upgrades der Schwachstellendatenbank zu handhaben und das System abzustimmen (für Leistung und zum Herausfiltern irrelevanter Ergebnisse).

Diese versteckten Arbeitskosten bedeuten, dass die Gesamtbetriebskosten für Black Duck recht hoch sein können. Darüber hinaus entstehen, wenn Sie zusätzliche Synopsys-Produkte (wie einen separaten statischen Code-Analyzer oder ein Risikomanagement-Modul) zur Ergänzung von Black Duck benötigen, dafür eigene Kosten und Wartungsaufwände.

Im großen Maßstab tendiert Snyk zu geringerem Wartungsaufwand, kann aber teuer werden, wenn Sie mehr Entwickelnde oder Projekte hinzufügen, während Black Duck hohe Anschaffungskosten und laufenden Betriebsaufwand hat. Bemerkenswert ist, dass neuere Lösungen wie Aikido Security darauf abzielen, diese Schwachstellen zu beheben, indem sie eine pauschale, vorhersehbare Preisgestaltung und eine vollständig verwaltete Plattform (keine Infrastruktur zu warten) anbieten, wodurch sichergestellt wird, dass die Sicherheitskosten nicht explodieren, wenn Ihr Entwicklungsteam wächst.

Snyk vs. Black Duck: Vor- und Nachteile

Nachfolgend finden Sie eine kurze Zusammenfassung der Vor- und Nachteile jedes Tools:

Snyk Vorteile:

- Entwickelnden-zentriert – Integriert sich nahtlos in Entwicklungstools (CLI, IDE, SCM) und Workflows

- Umfassende Abdeckung – SCA, SAST, Container, IaC usw. in einer einheitlichen Plattform

- Schnelle, umsetzbare Scans – Schnelle Ergebnisse mit minimaler Verlangsamung; bietet geführte Korrekturen (sogar automatische PRs)

- Geringer Wartungsaufwand – Cloud-gehostet mit automatischen Updates und sehr geringem Einrichtungsaufwand

Snyk Nachteile:

- Teuer im großen Maßstab – Abonnementkosten können für große Teams oder bei intensiver Nutzung schnell steigen

- False Positives existieren – Ein gewisses Rauschen in den Ergebnissen (insbesondere bei SAST) erfordert noch Feinabstimmung und Überprüfung.

- Begrenzte Compliance-Funktionen – Nicht so stark bei Lizenz-Audits und Compliance-Reporting wie Black Duck.

- Cloud-Abhängigkeit – Basiert auf SaaS-Infrastruktur; die vollständige on-prem Nutzung ist für sensible Umgebungen begrenzt.

Black Duck Vorteile:

- Tiefe Open-Source-Analyse – Gründliche Identifizierung aller OSS-Komponenten und Schwachstellen (umfangreiche Wissensdatenbank).

- Starke Compliance & SBOM – Exzellentes Lizenzrisikomanagement und automatisierte SBOM-Generierung für Vorschriften.

- Breite Sprachunterstützung – Funktioniert mit praktisch jeder Codebasis oder Sprache (kann sogar Binärdateien auf bekannte Komponenten scannen).

- On-premise-Option – Kann auf Ihrer Infrastruktur selbst gehostet werden für volle Datenkontrolle und individuelle Integration.

Black Duck Nachteile:

- Komplexes Setup – Bereitstellung und Integration sind zeitaufwendig und erfordern dedizierte Infrastruktur und administrativen Aufwand.

- Langsames Feedback – Scans sind relativ langsam, was bedeutet, dass Sicherheitsprobleme spät im Entwicklungszyklus gemeldet werden können.

- Hoher Rauschpegel – Ein großes Volumen an Funden (einschließlich False Positives und Problemen mit niedriger Priorität) kann Entwickelnde überfordern.

- Entwickelnden-unfreundlich – Weniger intuitive UI und Workflow für Ingenieure; wird oft primär von Security-/Compliance-Teams genutzt.

- Teuer – Hohe Lizenzkosten und erheblicher Wartungsaufwand erhöhen die Gesamt-TCO.

Aikido Security: Die bessere Alternative

Aikido Security ist eine vereinheitlichte AppSec-Plattform, die Snyks Developer-First-Ansatz mit Black Ducks umfassender Open-Source-Abdeckung kombiniert – ohne deren Nachteile. Sie scannt proprietären Code und Open-Source-Komponenten (sogar Container-Images) zusammen und liefert eine breite Abdeckung mit minimalem Rauschen dank intelligenter False-Positive-Filterung.

Aikido integriert sich mühelos in CI/CD- und Entwicklertools und gewährleistet so kontinuierliche und reibungslose Sicherheit. Mit Flatrate-Preisen und ohne zu wartende Infrastruktur bietet es Enterprise-Grade-Sicherheit ohne unerwartete Kosten oder Komplexität. Für technische Führungskräfte repräsentiert Aikido das Beste von Snyk und Black Duck in einer vertrauenswürdigen, effizienten Lösung.

Starten Sie eine kostenlose Testphase oder fordern Sie eine Demo an, um die vollständige Lösung zu erkunden.