Tools für automatisiertes Penetrationstesting gibt es schon seit einigen Jahren, doch sie wurden dem Attribut „automatisiert“ nicht gerecht und sind lediglich Scanner, die nicht annähernd an manuelle Penetrationstesting-Methoden heranreichen. Im Jahr 2026 erleben wir jedoch den Aufstieg von KI-gestützten Penetrationstesting-Tools, die Penetrationstests kontinuierlich und kontextsensitiv machen.

Viele Unternehmen verwenden die Begriffe „automatisiertes Penetrationstesting“ und „KI-Penetrationstesting“ synonym, was jedoch inkorrekt ist. Der fortschrittlichere und effektivere Ansatz ist KI-Penetrationstesting.

Tatsächlich gaben 97 % der CISOs, AppSec-Ingenieure und Entwickelnde im Aikido-Bericht „State of AI in Security & Development 2026“ an, dass sie KI-Penetrationstesting in Betracht ziehen würden, und 9 von 10 sagten, sie glaubten, dass KI das Feld des Penetrationstestings schließlich übernehmen würde.

Dies liegt teilweise daran, dass KI-Penetrationstesting-Plattformen die Testkosten um mehr als 50 % senken können, verglichen mit traditionellem automatisiertem Penetrationstesting oder Beratungsleistungen. Anstatt einem Unternehmen Tausende für einen einmaligen Test zu zahlen, könnten Sie das ganze Jahr über kontextsensitive Prüfungen für einen Bruchteil des Preises durchführen, ohne den Aufwand, einen manuellen Penetrationstest zu organisieren.

Moderne DevSecOps-Teams integrieren diese Tools in CI/CD-Pipelines und entdecken so bei jeder Code-Bereitstellung neue Schwachstellen. Nicht erst Monate später.

In diesem Artikel behandeln wir die besten Tools für automatisiertes Penetrationstesting, die 2026 verfügbar sind (für Code-, Web- und Netzwerksicherheit), und erläutern dann, welche für spezifische Anwendungsfälle wie Entwickelnde, Unternehmen, Startups/KMU, Open-Source-Enthusiasten, Webanwendungssicherheit und Netzwerk-/Infrastruktur-Penetrationstesting am besten geeignet sind.

Ob Sie ein CTO eines Startups sind, der seine Anwendung budgetfreundlich absichern möchte, oder ein CISO eines Großunternehmens, der die Sicherheitsvalidierung skalieren will – es gibt ein Tool für automatisiertes Penetrationstesting für Sie. Springen Sie zum Anwendungsfall, der Ihren Bedürfnissen entspricht, oder lesen Sie weiter für die vollständige Liste.

- Die 3 besten Tools für automatisiertes Penetrationstesting für Entwickelnde: Aikido Attack · StackHawk

- Die 3 besten Tools für automatisiertes Penetrationstesting für Unternehmen: Aikido Attack

- Die 4 besten Tools für automatisiertes Penetrationstesting für Startups & KMU: Aikido Attack · Intruder.io

- Die 6 besten Open-Source-Penetrationstesting-Tools: OWASP ZAP · Metasploit

- Die 6 besten Tools für Webanwendungs-Penetrationstesting: OWASP ZAP · Acunetix

- Die 3 besten Tools für Netzwerk-/Infrastruktur-Penetrationstesting: OpenVAS (Greenbone) · Metasploit

TL;DR

Aikido Securitys Attack sichert sich den ersten Platz, indem es automatisiertes Penetrationstesting zu einem Plug-and-Play-Erlebnis für DevSecOps-Teams macht.

Im Gegensatz zu anderen rein automatisierten Penetrationstesting-Tools, die vorprogrammierte Scans durchführen, bietet Aikido kontextsensitives Penetrationstesting auf menschlichem Niveau, automatisiert durch KI, das kontinuierlich über Ihren Code, Ihre Cloud und Ihre Laufzeitumgebung läuft.

Aikidos KI-Penetrationstest beschleunigt nicht nur repetitive Aufgaben und verbessert die Effizienz, er kann auch Exploits finden, die Menschen nicht entdecken können, und Sicherheit gewährleisten, insbesondere für Compliance-Standards wie ISO27001. Das spart Stunden an Entwicklungszeit und -kosten.

Aikido bietet drei feste Pläne, von Feature-Scans bis hin zu umfassenden Scans.

Was ist automatisiertes Penetrationstesting?

Traditionell verwendet automatisiertes Penetrationstesting Scanner, um vieles von dem nachzuahmen, was menschliche Penetrationstester tun. Traditionelles Penetrationstesting ist manuell (Menschen, die Ihr Netzwerk/Ihre Anwendung untersuchen), während automatisierte Tools bisher mit einem vordefinierten Satz von Prüfungen ausgestattet waren. Diesen fehlte jedoch die echte Intelligenz und Anpassungsfähigkeit an jede Anwendung, und sie würden blind Injection-Angriffe versuchen und ihren nächsten Schritt nicht auf der Grundlage des vorherigen anpassen.

Automatisiertes Penetrationstesting vs. KI-Penetrationstests

Bisher gab es nur zwei Arten von Penetrationstests: manuelle Tests, bei denen Pentester versuchen, Ihre Systeme manuell zu hacken, und automatisiertes Penetrationstesting. Automatisiertes Penetrationstesting kann nützlich sein, ist aber letztendlich kein echter Penetrationstest.

Penetrationstests sollten eine menschengesteuerte, adversarische Simulation sein, die:

- Mehrere Schwachstellen miteinander verkettet

- Logikfehler und Fehlkonfigurationen ausnutzt

- Autorisierungsgrenzen, Geschäftslogik und reale Angriffspfade testet

- Sich intelligent an die Erkenntnisse anpasst

Automatisiertes Penetrationstesting, wie wir es kennen, besitzt keine „Intelligenz“ und kann daher die Anforderungen eines Penetrationstests nicht erfüllen.

KI-Penetrationstests oder agentische KI-Penetrationstests sind eine echte Alternative zu manuellen Penetrationstests und ermöglichen es Ihnen, menschliche Pentester zu ersetzen. Die KI-Agenten interpretieren den aktuellen Kontext zusammen mit früheren Versuchen und passen ihre nächsten Aktionen dann genau wie ein menschlicher Pentester an.

Die Agenten scannen kontinuierlich nach bekannten Schwachstellen, Fehlkonfigurationen und gängigen Schwachstellen. Stellen Sie sich vor, Sie hätten einen unermüdlichen Sicherheitsbeauftragten, der Ihren Code, Ihre Websites, APIs und Infrastruktur rund um die Uhr überprüft.

Anstatt eines einmaligen Audits führen automatisierte Penetrationstest-Plattformen kontinuierliche Schwachstellenscans, Exploit-Simulationen und Sicherheitslageprüfungen durch. Sie können Ihre Angriffsfläche (Domains, IPs, Cloud-Assets usw.) automatisch kartieren und dann eine Reihe sicherer Angriffe starten: SQL-Injection-Versuche, Exploits für schwache Passwörter, Privilegieneskalation in Netzwerken, was auch immer. Ziel ist es, Schwachstellen zu identifizieren, bevor echte Angreifer dies tun – und das schneller und häufiger als bei einem rein menschlichen Ansatz.

Wichtig ist, dass die besten Tools nicht nur Probleme finden, sondern auch Anleitungen zur Behebung oder sogar Ein-Klick-Korrekturen bieten. Dies überbrückt die Lücke zwischen dem „Finden einer Schwachstelle“ und deren „Behebung“, die Sicherheitsteams oft plagt. KI-Penetrationstests sind ein vollständiger Ersatz für erfahrene menschliche Tester und steigern Ihre Sicherheit, indem sie gängige Probleme und Regressionstests im Autopilot-Modus handhaben.

Warum Sie automatisierte Penetrationstest-Tools benötigen

Hinweis: Diese Liste gilt hauptsächlich für KI-Penetrationstest-Tools, die über automatisiertes Penetrationstesting hinausgehen:

- Schwachstellen kontinuierlich erkennen: Statt eines jährlichen Snapshots finden automatisierte Tools neue Schwachstellen, sobald sie auftreten. Sei es ein falsch konfigurierter Server oder ein neu eingeführter Code-Fehler. Dies verkleinert das Zeitfenster, in dem Probleme unentdeckt bleiben, und reduziert so Ihr Risiko einer Sicherheitsverletzung.

- Zeit und Geld sparen: Automatisiertes Penetrationstesting ist schnell im Vergleich zu manuellen Anstrengungen. Weniger Beraterstunden und Sicherheitsverletzungen = große Kosteneinsparungen (12-mal mehr Tests zu geringeren Kosten als ein einzelner traditioneller Pentest in einer Studie).

- Konsistente, kontextsensitive Ergebnisse: Menschen haben schlechte Tage; KI nicht. Autonome Tools führen robuste Tests basierend auf dem Kontext durch und stellen sicher, dass nichts ausgelassen wird. Diese Konsistenz hilft bei der Nachweisführung der Compliance – Sie verfügen über einen zuverlässigen Prozess, der die Anforderungen von PCI, ISO 27001, SOC2 usw. erfüllt (tatsächlich verbessert häufiges Testen die Audit-Bereitschaft ).

- Entwickelndenfreundliche Integration: Moderne Pentest-Plattformen integrieren sich in Dev-Workflows (CI/CD-Pipelines, Issue-Tracker, Slack usw.). Das bedeutet, dass Entwickelnde sofortiges Feedback zu Sicherheitsfehlern erhalten – fast wie ein fehlgeschlagener Unit-Test – anstatt eines PDF-Berichts Wochen später. Probleme frühzeitig im SDLC zu erkennen, bedeutet weniger Brandbekämpfung kurz vor der Veröffentlichung.

- Knappe Sicherheitstalente ergänzen (oder entbehrlich machen): Gute Pentester sind selten und teuer. Automatisierte Tools ermöglichen es Ihnen, mit einem kleineren Team mehr zu erreichen. Sie kümmern sich um die einfachen Dinge (bekannte CVEs, Konfigurationsfehler), damit sich Ihre Security Engineers auf komplexe Risiken konzentrieren können. Wenn Sie keine internen Pentester haben, kann ein automatisiertes Tool als Ihr virtueller Sicherheitsexperte auf Abruf fungieren.

Kurz gesagt, automatisierte Penetrationstesting-Tools bringen Sie nur bis zu einem gewissen Punkt, aber KI-Pentesting-Tools ermöglichen es Ihnen, manuelle Pentester vollständig zu ersetzen.

So wählen Sie das richtige automatisierte Penetrationstesting-Tool im Jahr 2026

Die Wahl der richtigen automatisierten Penetrationstesting-Plattform hängt nicht nur von den Funktionen ab. Es geht darum zu verstehen, was Automatisierung leisten kann und was nicht, und wie sie in Ihre Sicherheitsabläufe passt. Während Automatisierung Konsistenz und Geschwindigkeit verbessert, fehlt ihr die Anpassungsfähigkeit und das Kontextbewusstsein von KI-gesteuerten Tools. Die folgenden Punkte beschreiben, worauf Sie bei automatisierten Penetrationstesting-Tools achten sollten, sowie die Lücken, die KI schließen kann.

1. Datenresidenz und Kontrolle

Viele automatisierte Tools arbeiten aus festen Regionen mit begrenzten Optionen für das Datenhosting. Wählen Sie Tools, die eine Regionsauswahl oder on-premise Hosting ermöglichen, um Compliance- und Datenschutzanforderungen zu erfüllen.

2. Intelligenz für Angriffspfade

Automatisierte Scanner beschränken sich in der Regel auf grundlegende Schwachstellenprüfungen. Sie können Schwachstellen nicht verketten oder sich an frühere Ergebnisse anpassen. KI-gesteuerte Tools können reales Angreiferverhalten simulieren und sich anpassen, wenn sie neue Erkenntnisse gewinnen.

3. Bereitstellung und Einrichtung

Einige automatisierte Tools erfordern eine komplexe Installation oder manuelle Konfiguration. Suchen Sie nach Plattformen, die schnell bereitgestellt, einfach integriert werden können und ohne manuellen Aufwand aus Ihrer Umgebung lernen.

4. Compliance-Mapping

Automatisierung kann Probleme wie die im OWASP Top 10 erkennen, versagt aber oft dabei, sie mit Compliance-Frameworks zu verknüpfen. Die besten Tools richten Ergebnisse an Standards wie ISO 27001, SOC 2 und NIST aus, um Audits zu vereinfachen.

5. Risikokontext und Genauigkeit

Traditionelle automatisierte Scans erzeugen oft lange Berichte mit vielen False Positives. KI-Plattformen wenden Kontext auf jede Erkenntnis an und filtern irrelevante Ergebnisse heraus. Zum Beispiel entfernt Aikido Security mehr als 90 Prozent der False Positives.

6. Plattformreife und Glaubwürdigkeit

Nicht alle automatisierten Tools sind gleichermaßen ausgereift. Überprüfen Sie die Anzahl der Nutzer, Kundenfeedback und bewährte Anwendungsfälle, bevor Sie eine Entscheidung treffen.

7. DevOps-Integration

Ältere Automatisierungstools erfordern oft manuelle Scan-Uploads. Wählen Sie Plattformen, die direkt mit CI/CD-Pipelines und Code-Repositories verbunden sind, um eine kontinuierliche Abdeckung während der Entwicklung zu gewährleisten.

8. Kostenkalkulierbarkeit

Pay-per-Scan-Modelle können zu unvorhersehbaren Kosten führen. Wählen Sie Tools mit klarer, konsistenter Preisgestaltung, die zu Ihrer Teamgröße und Nutzung passt.

9. Erfahrung für Entwickelnde und Sicherheitsteams

Einige automatisierte Tools sind nur für Sicherheitsspezialisten konzipiert. Die besten Lösungen bieten eine einfache Benutzeroberfläche, klare Anleitungen zur Behebung und einen Workflow, den sowohl Entwickelnde als auch Security Engineers effektiv nutzen können.

Die Top 5 Tools für automatisiertes Penetrationstesting im Jahr 2026

(Alphabetisch geordnet; jedes Tool bringt einzigartige Stärken mit sich. Alle können die Schwachstellenerkennung bis zu einem gewissen Grad mit unterschiedlichen Schwerpunkten und Tiefen automatisieren.)

Zunächst ein kurzer Vergleich von 5 herausragenden Pentesting-Tools und wofür sie am besten bekannt sind (Hinweis: viele andere Unternehmen wie Veracode, Snyk, Checkmarx und Invicti bieten keine Penetrationstesting-Lösungen an)

Betrachten wir nun jedes dieser Tools im Detail, einschließlich ihrer Funktionsweise, Hauptmerkmale und idealen Anwendungsfälle. Wir werden auch einige echte Nutzerbewertungen von Entwickelnden und Sicherheitsexperten einstreuen, die sie verwendet haben.

1. Aikido Security – Autonomes KI-Pentesting

Aikido Security ist eine fortschrittliche KI-Pentesting-Plattform, die über die Grenzen traditioneller automatisierter Tools hinausgeht. Während die meisten automatisierten Scanner auf statische Prüfungen setzen, nutzt Aikido agentische KI und Angreifer-Simulationen, um dynamische Exploitation-Tests durchzuführen. Sein Attack-Modul führt simulierte Angriffe über Code-, Container- und Cloud-Umgebungen hinweg aus, wobei es echte Angriffspfade anstelle isolierter Schwachstellen identifiziert.

Durch die Simulation der tatsächlichen Vorgehensweise von Angreifenden kann Aikido feststellen, welche Schwachstellen tatsächlich ausnutzbar sind und welche nicht. Dies führt zu weniger False Positives und einem realistischeren Risikobild. Anstatt lange Berichte voller geringfügiger Probleme zu erstellen, hebt Aikido die wichtigsten Schwachstellen hervor und zeigt, wie diese miteinander verkettet werden können, um reale Angriffswege aufzudecken.

Aikido bietet Entwickelnden auch praktische Möglichkeiten, Probleme schneller zu beheben, indem es klare Erklärungen, vorgeschlagene Korrekturen direkt in Pull Requests oder IDEs sowie AI-gestütztes Autofix für sofortige Behebung bereitstellt. Jeder Scan wird automatisch in einen prüfbereiten Bericht umgewandelt, der Compliance-Frameworks wie SOC 2 und ISO 27001 zugeordnet ist, wodurch der Zeit- und Kostenaufwand für Zertifizierungsprozesse reduziert wird.

KI-Penetrationstests ersetzen menschliche Pentester, indem sie repetitive Tests übernehmen, die Genauigkeit verbessern, neue Arten von Problemen aufdecken und das Schwachstellenmanagement beschleunigen, wodurch Sicherheit und Compliance für Organisationen jeder Größe vereinfacht werden.

Wichtige Funktionen:

- Produkt-Reife: Aikido Security genießt das Vertrauen von über 50.000 Kunden in den Bereichen Code-, Cloud- und Laufzeit-Sicherheit.

- End-to-End-Angriffspfadanalyse: Simuliert Angreiferverhalten, um die Ausnutzbarkeit zu validieren, reale Angriffspfade zu priorisieren und reproduzierbare Exploit-Nachweise zu erstellen.

- Rauschreduzierung: Filtert automatisch nicht ausnutzbare Probleme heraus, unterdrückt False Positives und liefert nur verifizierte Risiken.

- Nahtlose Integration: Funktioniert nativ mit GitHub, GitLab, Bitbucket und anderen Entwicklungsplattformen.

- Entwickelndenfreundliche UX: Bietet übersichtliche Dashboards, die für Entwicklungs- und Sicherheitsteams einfach zu bedienen sind.

- OWASP Top 10-Abdeckung: Ordnet Schwachstellen OWASP- und Compliance-Frameworks zu, um vollständige Transparenz über die Abdeckung zu gewährleisten.

- Schnelle Bereitstellung: Kann in weniger als einer Stunde bereitgestellt und in Betrieb genommen werden, einschließlich der Einrichtung der Zen-Firewall.

- Hosting in benutzerdefinierter Region: Gehostet in Ihrer bevorzugten Datenregion (EU oder USA), um Compliance- und Datenresidenzanforderungen zu erfüllen

Ideal für:

Kurz gesagt, jede Organisation oder jedes Team, das schnell sicher sein und es auch bleiben möchte!

Lassen Sie noch heute einen KI-Pentest durchführen, oder vereinbaren Sie hier einen Scoping-Call.

Kundenrezensionen:

- Ein G2-Nutzer sagte sogar “Aikido war super einfach einzurichten… großartiger und direkter Kundensupport!”.

- Ein anderer Rezensent sagte: “Aikido integriert sich direkt in die tägliche Arbeit der Entwickelnden. Committen Sie Code mit einer neuen Schwachstelle, und Sie erhalten innerhalb von Sekunden eine Warnung (und sogar einen Fix-Vorschlag) in Ihrem Pull Request.”

Wenn Sie Security Theater hassen und einfach ein Tool suchen, das echte Probleme findet und bei deren Behebung hilft, ist Aikido eine Top-Wahl.

2. Burp Suite Pro

Burp Suite Pro ist das ursprüngliche (OG) Webanwendungs-Pentesting-Tool, das fast jeder Sicherheitstester kennt und liebt. Während Burp als manuelles Proxy-Tool begann, fügt die Pro-Version Automatisierungen wie einen aktiven Schwachstellen-Scanner hinzu.

Es ist nicht vollständig “set-and-forget” – Sie steuern Burp typischerweise mit einem Menschen am Steuer – aber es kann das Scannen einer Zielwebsite nach gängigen Schwachstellen automatisieren. Burp ist in den richtigen Händen extrem leistungsstark:

- HTTP-Anfragen on-the-fly abfangen und modifizieren,

- Parameter fuzzen,

- Authentifizierungs-Flows sequenzieren, etc.

Wie ein G2-Rezensent es ausdrückte: “Burp Suite ist unglaublich benutzerfreundlich für ein Tool mit solcher Tiefe… selbst Anfänger können mit minimalem Setup den Traffic abfangen und analysieren.” Seine ausgereifte Benutzeroberfläche und das riesige Ökosystem an Erweiterungen (über den BApp Store) machen es zur ersten Wahl für viele Web-Pentester.

Wichtige Funktionen:

- Intercepting Proxy: Positionieren Sie Burp zwischen Ihrem Browser und der Web-App, um alle Anfragen/Antworten zu erfassen. Dies ermöglicht es Ihnen, Parameter zu manipulieren (zum Testen von SQLi, XSS usw.), Anfragen zu wiederholen und im Grunde alles unter der Haube einer Web-App zu sehen. Es ist die Grundlage von Burp.

- Aktive & Passive Scanner: Burp Pro kann eine Website aktiv crawlen und nach Schwachstellen scannen. Es ist gut darin, Dinge wie XSS, SQLi, File Path Traversal usw. zu finden. Der passive Scanner kennzeichnet Probleme, die er im Traffic sieht (wie fehlende Security-Header), ohne zusätzliche Payloads zu senden. Scans können mit einer feingranularen Konfiguration angepasst werden.

- Erweiterbarkeit: Es gibt ein Plugin für fast alles. Möchten Sie CSRF-Token prüfen? Es gibt eine Erweiterung. SQL-Injection-Fuzzing? Viele Erweiterungen. Burp mit Jenkins für CI-Scans integrieren? Ja, über Erweiterungen/Skripte. Burps API und Extender ermöglichen es Power-Usern, es endlos zu automatisieren und zu erweitern.

- Collaborator und Trickery: Burp verfügt über eine Funktion namens Collaborator, die hilft, Out-of-Band-Probleme (wie Blind XSS oder SSRF) zu erkennen. Es kann Payloads generieren, die bei Auslösung “zu Burp nach Hause telefonieren” und so versteckte Schwachstellen aufdecken.

- Intruder, Repeater, Sequencer…: Diese Tools innerhalb von Burp ermöglichen Ihnen gezielte Angriffe. Intruder für Brute-Force-Fuzzing, Repeater für manuelles Anpassen und erneutes Senden von Anfragen, Sequencer zum Testen der Zufälligkeit von Token usw. Sie sind teilweise automatisiert, benötigen aber menschliche Anleitung.

Ideal für:

- Sicherheitsingenieure und erfahrene Pentester, die sich auf Web- und API-Pentesting konzentrieren.

- Burp Pro glänzt, wenn man Zeit hat, eine App manuell zu untersuchen – es geht weniger um kontinuierliches Scannen (keine integrierte Zeitplanung oder Multi-Target-Verwaltung in einem Dashboard) und mehr darum, die Effizienz eines menschlichen Pentester zu steigern. Stellen Sie es sich als Werkbank eines Hackers vor. Es wird auch von vielen Bug-Bounty-Hunters verwendet.

Kundenrezensionen:

Wie ein Sicherheitsingenieur auf G2 schrieb: “Die einfache Implementierung des Tools ermöglicht es Benutzern, schnell einsatzbereit zu sein… mit einer beeindruckenden Anzahl von Funktionen für das Testen der Sicherheit von Webanwendungen.”

Preise:

- Kostet 475 $ pro Jahr für eine Lizenz

- Erfordert einen dedizierten Security Engineer, der durchschnittlich 85.000 $ pro Jahr kostet

3. Nessus (Tenable)

Nessus von Tenable ist ein Veteran in der Welt des Schwachstellen-Scannings und hauptsächlich bekannt für Netzwerk- und Infrastruktur-Scanning, obwohl es auch einige Checks für Webanwendungen durchführt. Nessus ist kein „Pentest“-Tool im ausbeuterischen Sinne; es ist eher ein hochleistungsfähiger Schwachstellen-Scanner.

Pentester nutzen es, um lokale und entfernte Schwachstellen zu finden, Standardanmeldeinformationen zu prüfen, bei Konfigurations- und Compliance-Audits zu unterstützen und Scannen von Webanwendungen durchzuführen.

Es verfügt über eine umfangreiche Plugin-Bibliothek (über 100.000), die Systeme auf bekannte CVEs, Fehlkonfigurationen, fehlende Patches usw. prüft. Nessus kann Server, VMs, Netzwerkgeräte, Datenbanken und sogar Cloud-Konfigurationen scannen.

Wichtige Funktionen:

- Umfangreiche Schwachstellen-Datenbank: Nessus verfügt über eine der größten Bibliotheken, die Betriebssystem-Schwachstellen, Softwarefehler, Standardpasswörter, Konfigurationsfehler und mehr abdeckt. Ein Review hebt hervor: “Nessus verfügt über eine der größten Bibliotheken an Schwachstellen- und Konfigurationsprüfungen, die eine breite Palette von Systemen, Geräten und Anwendungen abdeckt.” Kurz gesagt: Wenn es eine CVE oder einen bekannten Exploit gibt, hat Nessus wahrscheinlich ein Plugin dafür. Diese Breite ist hervorragend für die allgemeine Sicherheitshygiene.

- Benutzerfreundlichkeit: Trotz seiner Leistungsfähigkeit ist Nessus recht benutzerfreundlich. Sie können einen IP-Bereich mit wenigen Klicks scannen, und Berichte sind übersichtlich mit Schwachstellentiteln, Schweregraden und Behebungsschritten. Es existiert schon so lange, dass die Benutzeroberfläche ausgereift und die Dokumentation solide ist. Es gibt sogar eine kostenlose Version (Nessus Essentials), die das Scannen von bis zu 16 IPs ermöglicht – perfekt für kleine Setups oder zum Lernen.

- Tenable Ökosystem: Nessus Professional ist das eigenständige Produkt, aber Tenable bietet auch Tenable.io (Cloud-basiertes Scanning) und Tenable.sc (On-Premise-Managementkonsole) an. Diese ermöglichen es großen Unternehmen, Scans zu planen, Agenten-basiertes Scanning für Off-Network-Geräte zu handhaben und Ergebnisse in Dashboards zu vereinheitlichen. Nessus fungiert als Scan-Engine im Hintergrund. Die Integration mit der Tenable-Plattform bedeutet, dass Sie Nessus-Ergebnisse mit Webanwendungs-Scan-Ergebnissen, Container-Scans usw. an einem Ort kombinieren können.

- Compliance & Konfigurations-Auditing: Nessus ist nicht nur für CVEs – es kann Konfigurationen anhand von Standards (CIS-Benchmarks, STIGs) auditieren und Compliance-Einstellungen überprüfen. Dies ist äußerst nützlich für Compliance-Anforderungen in Unternehmen. Sie können beispielsweise einen Scan durchführen, um zu prüfen, ob alle Ihre Windows-Server einer gehärteten Baseline entsprechen.

Ideal für:

- Breite Schwachstellenabdeckung über Netzwerke und Systeme hinweg.

- Ein Penetrationstester könnte Nessus verwenden, um einfache Ziele zu identifizieren, bevor er manuellere, kreativere Exploits durchführt.

Zusammenfassend: Nessus wird keine OAuth-Logikfehler in Ihrer Web-App finden, aber es wird feststellen, dass Ihrem Datenbankserver ein kritisches Patch fehlt oder Ihre TLS-Konfiguration schwach ist. Es ist ein unverzichtbares Werkzeug im automatisierten Security-Toolkit.

Kundenrezensionen:

Ein G2-Rezensent fasste es zusammen: „Was ich an Nessus am meisten schätze, ist die umfangreiche Datenbank an Exploits/Checks und die Tatsache, dass es eine zentrale Anlaufstelle ist, um unsere Infrastruktur zu scannen.“ Sie warnten jedoch, dass es wie jeder Scanner eine Feinabstimmung erfordern könnte, um einige Fehlalarme zu vermeiden, aber insgesamt wird Nessus als zuverlässiges Arbeitstier angesehen.

Preise:

- Lizenzen beginnen bei 4390 $ pro Jahr ohne erweiterten Support

- Erfordert einen dedizierten Security Engineer, der durchschnittlich 85.000 $ pro Jahr kostet

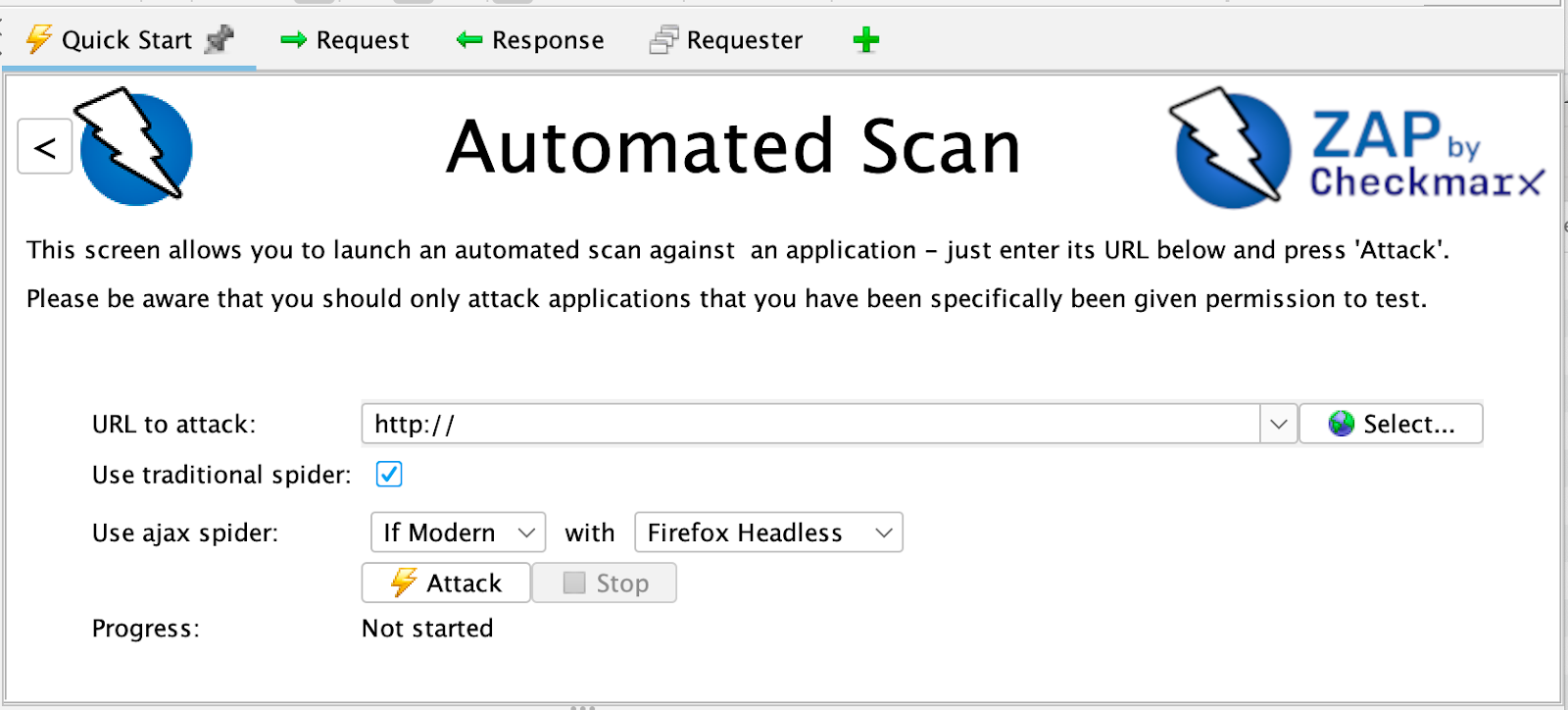

4. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) ist ein kostenloses Open-Source-Penetrationstest-Tool, das sich auf das Testen von Webanwendungen spezialisiert hat. Es wird oft als die „Open-Source Burp Suite-Alternative“ bezeichnet, und das aus gutem Grund. ZAP kann Proxys wie Burp abfangen, verfügt aber auch über einen integrierten automatisierten Scanner, der eine Web-App spidern (crawlen) und nach Schwachstellen suchen kann. Es wird von OWASP-Unterstützern gepflegt, was bedeutet, dass es von der Community getragen wird und 100 % kostenlos ist (kein „Pro“-Versions-Upsell). Dies macht es äußerst beliebt bei Entwickelnden und Teams mit begrenztem Budget, die automatisierte Webtests hinzufügen müssen.

Ein Reddit-Nutzer sagte einfach: “ZAP ist großartig”, und auf G2 nannte ein Nutzer es “die beste kostenlose Web-App-Penetrationstest-App... sehr einfach zu bedienen und kostenlos.”

Auch wenn es nicht den Glanz des Burp-Scanners hat, sind ZAPs Automatisierungs- und Skripting-Fähigkeiten angesichts des Preises von 0 $ beeindruckend.

Wichtige Funktionen:

- Automatisierter Scanner & Crawler (Spider): ZAP kann in einem automatisierten Modus funktionieren, in dem es die Ziel-Website (sogar AJAX-Inhalte mit Headless-Browsern) crawlt und nach gängigen Problemen scannt. Es prüft auf SQL-Injection, XSS, unsichere Cookies, fehlende Header, offene Verzeichnisse und vieles mehr. Sie können dies über die Benutzeroberfläche oder headless in einer CI-Pipeline ausführen (ZAP verfügt über ein Docker-Image für die einfache CI/CD-Nutzung).

- Passives Scannen: Wenn Sie Traffic durch ZAP proxen, analysiert es passiv alles auf Probleme (ohne Anfragen zu ändern). Dies kann Dinge wie Anwendungsfehler, Versionsinformationen usw. in Echtzeit kennzeichnen, während Sie andere Tests durchführen.

- Erweiterbarkeit und Skripting: ZAP verfügt über einen Add-on-Marktplatz und unterstützt Skripting zur Erweiterung der Funktionalität. Wenn Sie einen benutzerdefinierten Test automatisieren möchten (z. B. eine geschäftsspezifische Prüfung), können Sie ihn in ZAP skripten. Es gibt auch ZAPs API, mit der Sie es über HTTP steuern können – praktisch für die Automatisierung. Viele Leute integrieren ZAP-API-Aufrufe in Build-Pipelines, um Scans zu automatisieren.

- Unterstützung für moderne Apps: ZAP hat sich weiterentwickelt, um moderne Web-Frameworks zu unterstützen. Es verfügt über einen AJAX-Spider, der JavaScript ausführen kann, ein Forced-Browsing-Tool zum Auffinden versteckter Dateien und kontextbasiertes Scannen, bei dem Sie Scopes, Authentifizierung usw. definieren können. Für SPAs (Single Page Applications) oder API-lastige Backends können Sie ZAP eine OpenAPI-/Swagger-Definition zuführen, damit es weiß, welche Endpunkte anzusprechen sind.

- Community und Dokumentation: Da es Open Source ist, gibt es viel Unterstützung aus der Community. Es gibt unzählige Anleitungen, Community-Skripte und aktive Foren, die Ihnen helfen, das Beste aus ZAP herauszuholen. Außerdem wird ZAP häufig mit neuen Schwachstellenprüfungen aktualisiert, die von Freiwilligen beigesteuert werden.

Ideal für:

- Entwickelnde, QA und alle, die eine kostenlose Web-Sicherheitsprüfung benötigen.

- Es ist auch großartig für neue Penetrationstester, um erste Erfahrungen zu sammeln, bevor sie in mehr investieren.

- Wenn Sie ein Open-Source-Enthusiast sind oder benutzerdefinierte Tests skripten müssen, bietet Ihnen ZAP die volle Kontrolle. Allerdings kann ZAP etwas mehr Tüftelei erfordern, um optimale Ergebnisse zu erzielen (Anpassung der Angriffsstärke, Umgang mit Anti-CSRF-Tokens usw.), und die UX ist nicht so elegant wie bei kostenpflichtigen Tools. Zusammenfassend lässt sich sagen, dass OWASP ZAP ein unverzichtbares Tool im AppSec-Bereich ist – egal ob Sie ein Startup mit begrenztem Budget, ein Student oder ein Unternehmen sind, das es in ein größeres Sicherheitsprogramm integriert.

Kundenrezensionen:

Wie ein G2-Rezensent sagte: “ZAP hat mehr automatisierte Scan-Funktionen... Ich empfehle die Verwendung von ZAP für automatisierte Scans”. Ein anderer wies darauf hin: “Wir können ZAP auch mit Skripten an unsere Testbedürfnisse anpassen”, was seine Flexibilität unterstreicht.

Preise:

- Kostenlos und Open Source

- Erfordert einen Experten zur Durchführung eines umfassenden Pentestings. Das kostet durchschnittlich 85.000 $ pro Jahr.

5. Pentera

Pentera (ehemals Pcysys) ist eine automatisierte Penetrationstesting-Plattform, die speziell auf Unternehmensnetzwerke abzielt. Während Tools wie Nessus darauf ausgelegt sind, Schwachstellen zu finden, geht es bei Pentera darum, diese (sicher) auszunutzen und deren Auswirkungen nachzuweisen.

Pentera konzentriert sich auf internes Netzwerk-Pentesting: Es simuliert einen Angreifer, der die Firewall überwunden hat und versucht, sich lateral zu bewegen, Privilegien zu eskalieren und die Kronjuwelen zu erbeuten. Es ist wie ein erfahrener interner Hacker, aber automatisiert. Pentera nutzt Agenten und Netzwerk-Scans, um Schwachstellen zu identifizieren, und versucht dann tatsächlich, Exploits kontrolliert auszuführen (ohne Systeme zu beschädigen).

Ein Nutzer beschreibt Pentera als ein „flexibles, leistungsstarkes, automatisiertes Pentesting-Tool” und schätzt, dass „alles automatisiert ist und geplant werden kann … was die kontinuierliche Nutzung sehr einfach macht”.

Wichtige Funktionen:

- Sichere Exploitation-Engine: Pentera führt Exploits für bekannte CVEs, schwache Zugangsdaten, Fehlkonfigurationen usw. sicher aus, aber auf eine Weise, die Ihre Systeme nicht zum Absturz bringt. Es könnte zum Beispiel eine Mischung aus Metasploit-Modulen und benutzerdefinierten Skripten verwenden, um eine Privilegien-Eskalation auf einem Windows-Server zu versuchen. Bei Erfolg markiert es diesen Schritt als erreicht und fährt fort, ohne tatsächlich Malware zu platzieren oder Schaden anzurichten. Sie profitieren davon, zu sehen, “was ein Angreifer tun könnte”, ohne Schaden zu nehmen.

- Visualisierung von Angriffspfaden: Pentera meldet nicht nur einzelne Schwachstellen, sondern verkettet sie. Sie sehen einen Angriffsgraph, der vielleicht mit einer offenen SMB-Freigabe beginnt, extrahierte Zugangsdaten verwendet, dann einen Privilegien-Eskalations-Exploit auf einem alten Betriebssystem nutzt usw. und mit Domain-Admin-Zugriff endet. Diese Darstellung ist fantastisch, um Risiken aufzuzeigen. Anstatt hundert Ergebnisse mit geringer Schwere zu sehen, erkennen Sie, welche Kombination zu einem größeren Sicherheitsvorfall geführt hat.

- Zugangsdaten und laterale Bewegung: Pentera zeigt hervorragend, wie ein Angreifer pivotieren kann. Es versucht, Zugangsdaten von Maschinen zu sammeln (LSASS-Dump, zwischengespeicherte Zugangsdaten usw.), um sich dann an anderer Stelle anzumelden. Es imitiert gängige Angreifertechniken (Pass-the-Hash, Token-Impersonation usw.). Probleme mit der Netzwerksegmentierung, schwache Administratorpasswörter – Pentera findet diese und nutzt sie aus, um weiter vorzudringen.

- Reporting & Integrationen: Pentera liefert detaillierte technische Berichte (jeder Schritt, jeder ausgeführte Befehl) sowie Management-Zusammenfassungen. Es integriert sich auch in Ticketing-Systeme, um Probleme zur Behebung zu eröffnen. Für Compliance-Berichte oder Metriken können Sie im Laufe der Zeit verfolgen, ob Ihr „Resilienz-Score“ sich verbessert. Viele Unternehmen integrieren Pentera-Ergebnisse in ihre Schwachstellenmanagement-Workflows, direkt neben den Scanner-Ergebnissen.

Ideal für:

- Mittlere bis große Unternehmen mit erheblichen internen Netzwerken und Active Directory-Umgebungen.

- Pentera ist hervorragend für die kontinuierliche Sicherheitsvalidierung in Organisationen, die bereits viele Sicherheitskontrollen implementiert haben, um die Lücken in diesen Kontrollen zu finden.

- Wenn Sie ein Startup sind, das nur Cloud-Anwendungen betreibt, ist Pentera ein Overkill.

Kurz gesagt, Pentera bringt automatisiertes „Red Teaming“ in Ihre Infrastruktur und zeigt Ihnen kontinuierlich, wie ein Angreifer Exploits kombinieren könnte, um Chaos anzurichten – und wie Sie diese Lücken schließen können.

Kundenrezensionen:

Ein Rezensent auf Direktorenebene schrieb, dass Pentera „einfach zu bedienen ist, [hilft], die notwendigen Maßnahmen zur Sicherung des Unternehmensnetzwerks zu priorisieren und sich darauf zu konzentrieren”.

Preise:

- Die Preisgestaltung von Pentera ist nicht öffentlich aufgeführt und wird typischerweise auf Anfrage bereitgestellt.

- Branchenquellen deuten auf jährliche Mindestkosten von rund 35.000 $ hin

Das sind die Top 5 der automatisierten Pentesting-Tools, die man 2025 kennen sollte. Jedes glänzt in unterschiedlichen Szenarien. Die Wahl des richtigen Tools hängt jedoch auch von Ihrem spezifischen Anwendungsfall ab. Ein Startup-Entwickelnde hat andere Bedürfnisse als ein Fortune 500 CISO.

In den nächsten Abschnitten schlüsseln wir die besten Tools nach Anwendungsfall und den Gründen dafür auf.

3 beste automatisierte Pentesting-Tools für Entwickelnde

Entwickelnde wünschen sich Sicherheitstools, die sich in ihren Workflow einfügen und sie nicht ausbremsen. Die besten automatisierten Pentest-Tools für Entwickelnde sind diejenigen, die sich nahtlos integrieren lassen (denken Sie an: Ihre IDE, Ihre CI/CD-Pipeline) und schnelles, umsetzbares Feedback liefern – idealerweise mit Fixes oder Codebeispielen.

Entwickelnde werden sich nicht täglich in ein klobiges Sicherheitsportal einloggen oder sich durch 500-seitige PDF-Berichte wühlen. Sie brauchen etwas, das im Hintergrund läuft und ihnen in einfacher Sprache sagt, was falsch ist (oder es sogar automatisch behebt).

Im Folgenden sind die Top 3 der automatisierten Pentesting-Tools für Entwickelnde aufgeführt:

1. Aikido Security – Shift-left Pentesting

Aikido ist perfekt für Entwickelnde, da es mit Entwickelnden im Hinterkopf entwickelt wurde (was die meisten Sicherheitstools nicht sind). Anstatt einen 200-seitigen Pentest-Bericht einfach weiterzureichen, hält Aikido Entwickelnde von der Entdeckung bis zur Behebung auf dem Laufenden.

Jeder Befund von Aikido Attack wird dort bereitgestellt, wo Entwickelnde bereits arbeiten (IDE, PR-Kommentaren oder CI/CD-Pipeline), mit klaren, umsetzbaren Abhilfemaßnahmen.

Entwickelnde sehen nicht nur, was schiefgelaufen ist, sondern auch, wie dieses Problem in einem realen Angriffspfad ausgenutzt werden könnte, und können sofort KI-gestützte AutoFixes oder Code-Vorschläge anwenden, um es zu beheben, bevor es ausgeliefert wird.

Sicherheitsteams erhalten weiterhin die Pentest-ähnliche Transparenz und prüfungsbereite Berichte, die sie benötigen, während Entwickelnde kontinuierliches, kontextbezogenes Feedback erhalten, das tatsächlich in ihren täglichen Workflow passt. Diese gemeinsame Feedback-Schleife verwandelt Pentesting von einer einmaligen jährlichen Übung in einen lebendigen, entwickelndenfreundlichen Teil des SDLC.

2. OWASP ZAP

Viele Entwickelnde nutzen ZAP in CI-Pipelines für erste Penetrationstests. ZAP verfügt sogar über einen Baseline-Scan-Modus, der schnell das Vorhandensein von Hochrisikoproblemen in einer App meldet, ohne einen vollständigen Crawl durchzuführen (schnelles Feedback!). Da es zudem kostenlos ist, können Sie es auf jedem Build-Agent ausführen, ohne sich um Lizenzanzahlen kümmern zu müssen. Es ist skriptfähig, sodass Entwickelnde, die Automatisierung mögen, benutzerdefinierte ZAP-Skripte schreiben können, um ihre spezifischen App-Flows zu testen. Die Lernkurve von ZAP ist moderat, aber ein Entwickelnder, der mit Entwicklertools vertraut ist, wird es schnell beherrschen. Zudem gibt es reichlich Community-Support.

3. StackHawk

StackHawk ist im Wesentlichen ZAP unter der Haube, aber für Entwickelnde verpackt (mit einer schönen Benutzeroberfläche und einfachen Integrationen). Obwohl es kein vollständiges Pentesting-Tool ist, handelt es sich um eine SaaS, die sich in CI/CD integriert, sodass bei jeder Bereitstellung ein ZAP-basierter Scan ausgeführt wird und entwickelndenorientierte Ergebnisse (mit Links zu Dokumentationen usw.) geliefert werden. Stellen Sie es sich als „ZAP für DevOps“ vor – minimale Konfiguration, moderne Dashboards, und es meldet nur legitime Probleme, da es Befunde validieren kann. Wenn Sie den Ansatz von ZAP lieben, aber etwas mehr Feinschliff und Support wünschen, ist StackHawk eine gute Wahl für Entwickelndenteams.

Die 3 besten Tools für automatisiertes Penetrationstesting für Unternehmen

Unternehmen benötigen typischerweise Tools, die Skalierbarkeit bewältigen, Governance-Funktionen bieten und sich in einen breiteren Security Stack integrieren lassen. Wir sprechen hier von rollenbasierter Zugriffskontrolle, Single Sign-On, robusten APIs und Berichten, die sowohl technische Teams als auch Auditoren zufriedenstellen können.

Unternehmen verfügen zudem oft über eine Mischung aus On-Premise- und Cloud-, Legacy- und modernen Systemen – daher erhalten Tools, die mehrere Umgebungen abdecken, großen Zuspruch. Und natürlich verfügen größere Organisationen oft über spezialisiertes Sicherheitspersonal, sodass sie erweiterte Funktionen (Anpassung, Feinabstimmung) wünschen, aber dennoch die Automatisierung schätzen, um den manuellen Arbeitsaufwand zu reduzieren.

Top-Tools für automatisiertes Penetrationstesting für Unternehmen:

1. Aikido Attack – Pentesting auf menschlichem Niveau, automatisiert durch KI

Das Ziel der Automatisierung ist es, mit weniger menschlichem Aufwand und Zeit mehr zu erreichen. Während andere automatisierte Testtools menschliches Eingreifen erfordern, hebt sich Aikido klar ab! insbesondere für Unternehmen, da diese über große IT-Landschaften verfügen.

Aikido verbindet Schwachstellen zu realen Angriffsgraphen über Code, Container und Cloud-Assets hinweg, sodass Sie sehen, wie sich Schwachstellen zu tatsächlichen Exploits verketten und nicht nur isolierte Befunde darstellen.

Da Aikido Attack kontinuierlich 24/7 läuft, sind allein die Kosteneinsparungen überwältigend. Denken Sie nur daran, wie viel Ihr Unternehmen in den letzten 24 Monaten für einige wenige Penetrationstests ausgegeben hat. Hinzu kommen die Kosten für jedes größere Problem, das spät entdeckt wurde.

Unternehmen verfügen oft über einen vielfältigen Tech-Stack, von neuesten Technologien bis hin zu Legacy-Systemen. Mit Aikidos nativen Integrationen in Entwickler-Tools und Compliance-Tools ist es für jeden CISO eine Selbstverständlichkeit!

2. Pentera

Viele Unternehmen wählen Pentera für automatisiertes Penetrationstesting im großen Maßstab. Es ist im Grunde ein automatisiertes Red Team, das Sie jede Woche ausführen können. Pentera glänzt in großen Windows-Domänenumgebungen, Rechenzentren und komplexen Netzwerken – dem täglichen Geschäft großer Unternehmen. Es bietet rollenbasierte Zugriffskontrolle, sodass regionale Teams Tests in ihrem Bereich durchführen können, während die globale Sicherheit das Gesamtbild erhält. Penteras Fähigkeit, Angriffspfade über Hunderte von Systemen hinweg aufzuzeigen, ist für die Priorisierung unglaublich wertvoll (es wird Sie nicht mit 10.000 Schwachstellen überfordern; es zeigt Ihnen die 5 Pfade, die zur Katastrophe führen).

Zudem nutzen Unternehmen Pentera oft, um ihre Kontrollen kontinuierlich zu validieren: Wenn Sie beispielsweise in ein ausgefallenes EDR oder SIEM investiert haben, testet Pentera, ob diese einen Angriff tatsächlich in Echtzeit erkennen und stoppen. Es ist wie eine Qualitätssicherung für Ihr Sicherheitsprogramm, was im Unternehmensmaßstab ein Muss ist.

3. Cymulate oder SafeBreach

Dies sind Breach and Attack Simulation (BAS)-Plattformen, die einige Unternehmen neben oder anstelle anderer Tools nutzen. Sie automatisieren „Mikro-Angriffe“, um spezifische Kontrollen zu testen (wie E-Mail-Phishing-Tests oder um zu prüfen, ob eine Payload ein EDR umgehen kann). Obwohl es sich nicht um vollständige Penetrationstests handelt, erfüllen sie den Unternehmensbedarf, die Sicherheitslage kontinuierlich zu validieren. Ich erwähne sie hier, weil diese Tools, wenn Aikido von Interesse ist, wahrscheinlich auch für ein Unternehmenssicherheitsprogramm interessant sind. Cymulate kann beispielsweise automatisierte Ransomware-Simulationen sicher ausführen, um sicherzustellen, dass Ihre SOC-Alarme ordnungsgemäß ausgelöst werden.

Zusammenfassend sollten Unternehmen auf Integration, Skalierbarkeit und Abdeckung achten. Die oben genannten Tools haben sich in großen Umgebungen bewährt. Sie helfen bei der Beantwortung der Frage: „Wo sind wir gerade jetzt am anfälligsten, über Tausende von Assets hinweg, und funktionieren unsere Abwehrmaßnahmen tatsächlich?“

4 Beste Tools für automatisiertes Penetrationstesting für Startups & KMU

Startups und kleine bis mittlere Unternehmen benötigen Sicherheit mit begrenztem Budget. Sie haben typischerweise keine dedizierten Sicherheitsteams (es könnte ein DevOps-Ingenieur sein, der die Sicherheitsrolle übernimmt, oder der CTO selbst). Daher sind die besten Tools für diese Gruppe erschwinglich (oder kostenlos), einfach zu bedienen und vorzugsweise All-in-One oder wartungsarm.

KMU profitieren von Automatisierung, da es so ist, als würde man Sicherheitspersonal hinzufügen, ohne die Mitarbeiterzahl zu erhöhen. Schlüsselprioritäten: Kosteneffizienz, Einfachheit und die Abdeckung der kritischsten Bereiche (Sie benötigen vielleicht nicht jedes Detail, sondern nur diejenigen, die Ihre größten Risiken reduzieren).

Top-Tools für automatisiertes Penetrationstesting für Startups & KMU:

1. Aikido Attack – Pentesting im Autopilot-Modus

Aikido ist sehr Startup-freundlich. Sie bieten einen kostenlosen Tarif an, der einige Repos und Cloud-Konten abdeckt, was für ein kleines Startup ausreichend sein kann. Selbst die kostenpflichtigen Pläne sind pauschal und für KMU-Budgets erschwinglich (und ohne unerwartete Kosten).

Noch wichtiger ist, dass Aikido keinen Pentesting-Experten erfordert, um einen Mehrwert zu erzielen. Für ein kleines Unternehmen, das sich keinen Pentesting-Berater leisten kann, bietet Aikido eine sofortige Sicherheits-Baseline.

Startups schätzen auch, dass Aikido automatisch bei der Compliance hilft (z. B. bei der Vorbereitung auf SOC2), was beim Verkauf an Unternehmenskunden eine große Hürde sein kann.

2. OWASP ZAP & gehärtete Images

KMU nutzen ZAP oft auf einfache Weise: Sie führen es als Überprüfung gegen ihre Staging-Site oder CI aus. Es ist kostenlos, daher sind die Kosten kein Problem. Es würde jemanden erfordern, es initial zu konfigurieren, aber es gibt viele Anleitungen für eine Basiskonfiguration.

Kleine Unternehmen können sich auch mit gehärteten Baseline-Tools befassen (nicht ganz Pentest-Tools, aber verwandt): zum Beispiel die Verwendung von CIS-Benchmarks (vielleicht über ein Skript oder ein Tool wie OpenSCAP), um sicherzustellen, dass Server sicher konfiguriert sind, oder das Ausführen von Lintern für IaC (wie dem Aikido IaC-Scanner für Terraform). Dies sind keine vollständigen Pentest-Tools, aber sie automatisieren das Auffinden von Fehlkonfigurationen, die Pentester ausnutzen würden. Die Kombination von etwas ZAP für das Web und vielleicht OpenVAS (Open-Source-Schwachstellenscanner) für das Netzwerk kann eine breite Abdeckung ohne Lizenzkosten bieten – lediglich mit etwas Zeitaufwand.

3. Intruder.io

Obwohl Intruder kein automatisiertes Penetrationstesting-Tool ist, handelt es sich um einen Cloud-basierten Schwachstellenscanner, der auf KMU zugeschnitten ist. Er bietet kontinuierlichen Schutz für Ihre sich entwickelnde Angriffsfläche mit proaktiven Schwachstellenscans, damit Sie schneller auf neue Bedrohungen reagieren können. Er überwacht Ihre internetexponierte Angriffsfläche und warnt Sie vor neuen Schwachstellen (ähnlich wie ein Sicherheitsteam, das Ihre Systeme überwacht). Es ist nicht kostenlos, aber die Preise für eine geringe Anzahl von Zielen sind recht vernünftig. Kleine Unternehmen, die nicht jede Woche jemanden haben, der Nessus ausführt, könnten den „Set-and-Forget“-Ansatz von Intruder bevorzugen, da er regelmäßig scannt und Ihnen Berichte mit klaren Anleitungen per E-Mail zusendet. Er priorisiert auch die Ergebnisse, sodass Sie wissen, was zuerst angegangen werden muss. Im Wesentlichen lagert er die Rolle des Schwachstellenscans für Sie aus.

4. Metasploit Framework (für Abenteuerlustige)

Einige kleine Unternehmen mit technikaffinen Ingenieuren könnten Metasploit tatsächlich nutzen, um ihre eigenen Mini-Pentests durchzuführen. Es ist kostenlos (Community-Version) und es gibt unzählige Tutorials zur Verwendung von Metasploit-Modulen, um gängige Schwachstellen zu testen. Es ist sicherlich hands-on-lastiger als die anderen, aber für ein Startup mit einem engagierten Ops-Ingenieur kann Metasploit eine großartige Möglichkeit sein, Schwachstellen durch deren Ausnutzung in einer Testumgebung zu validieren. Nicht jedes KMU wird diesen Weg gehen, aber es ist erwähnenswert, da es kostenlos und leistungsstark ist.

Zusammenfassend sollten KMU so weit wie möglich kostenlose und kostengünstige Tools nutzen und sich auf Automatisierung konzentrieren, die keine ständige Überwachung erfordert. Aikido sticht hier hervor, da es im Grunde kostenlos (oder günstig) als virtuelles Sicherheitsteammitglied fungiert und viele Bereiche automatisch abdeckt.

Die 6 besten Open-Source-Penetrationstesting-Tools

Wenn es um Open Source geht, ist die Sicherheits-Community mit einigen leistungsstarken kostenlosen Tools gesegnet (wir haben bereits einige erwähnt). Open-Source-Pentesting-Tools eignen sich hervorragend für budgetbewusste Teams und auch zum Lernen, da man „unter die Haube“ schauen kann. Der Kompromiss ist oft der UI-Feinschliff oder der Komfort, aber in erfahrenen Händen sind diese Tools kommerziellen Optionen ebenbürtig.

Hier sind die besten Open-Source-Pentesting-Tools und wofür sie am besten geeignet sind:

1. OWASP ZAP

Wir haben ZAP bereits gelobt, aber um es noch einmal zu betonen: ZAP ist das beliebteste Open-Source-Web-App-Pentesting-Tool. Es wird aktiv gepflegt, hat eine engagierte Community und deckt viele DAST-Anwendungsfälle ab. Es kann im GUI-Modus für exploratives Testen oder im Headless-Modus für die Automatisierung ausgeführt werden. Angesichts der Tatsache, dass es kostenlos ist, ist der Funktionsumfang hervorragend (Spidering, Scanning, Fuzzing, Scripting usw.). Wenn Sie kein Budget für Websicherheit haben, ist ZAP Ihre erste Wahl.

2. Metasploit Framework

Das Metasploit Framework ist ein Open-Source-Projekt (jetzt von Rapid7 unterstützt), das eine riesige Exploit-Datenbank und ein Framework zu deren Ausführung bereitstellt. Es ist im Grunde ein Hacker-Toolkit. Mit Metasploit können Sie nach offenen Ports scannen (es ist Nmap integriert), dann Exploits gegen bekannte Schwachstellen auf Zielsystemen starten und sogar in eine Meterpreter-Shell (eine interaktive Shell mit Post-Exploitation-Tools) wechseln. Es wird hauptsächlich für Netzwerk-/Host-Pentesting verwendet. Die Lernkurve ist vorhanden, aber es gibt unzählige Ressourcen und eine hilfsbereite Community. Metasploit ist die erste Wahl, um zu lernen, wie Exploits funktionieren und um reale Angriffe in einer kontrollierten Umgebung durchzuführen. Und ja, es ist kostenlos (die Pro-Version kostet Geld, aber das Community-Framework bietet fast alles, was man braucht).

3. Nmap

Der ehrwürdige Nmap („Network Mapper“) ist ein Grundpfeiler für jeden Pentester. Er ist Open Source und wird hauptsächlich für Netzwerk-Scanning und -Enumeration verwendet. Nmap findet offene Ports und Dienste, führt mit seinen NSE-Skripten eine rudimentäre Schwachstellen-Erkennung durch und kartiert im Allgemeinen die Angriffsfläche. Es ist kein „Exploit“-Tool im eigentlichen Sinne (obwohl NSE-Skripte einige Angriffe durchführen können), aber es ist der erste Schritt bei jedem Pentest: herausfinden, was vorhanden ist. Nmap ist skriptfähig und kann so leise oder laut sein, wie Sie möchten. Für Open-Source-Recon und Scanning ist es unübertroffen.

4. OpenVAS (Greenbone)

OpenVAS ist ein Open-Source-Schwachstellen-Scanner, im Wesentlichen ein Fork des alten Nessus, bevor Nessus kommerziell wurde. Es wird jetzt von Greenbone als Community Edition gepflegt. OpenVAS verfügt über eine große Bibliothek von Prüfungen (Netzwerk-Schwachstellen, einige Web-Schwachstellen) und kann Berichte ähnlich wie Nessus oder Qualys erstellen – aber ohne Lizenzkosten. Der Nachteil ist, dass die Einrichtung etwas aufwendig sein kann (typischerweise betreibt man eine Greenbone VM oder Docker), und Updates der Schwachstellen-Feeds könnten hinter kommerziellen Angeboten zurückbleiben. Aber wenn Sie ein Open-Source-Tool suchen, das Sie beim Pentesting unterstützt, ist OpenVAS das Richtige. Es ist besonders beliebt in der Wissenschaft und unter Beratern.

5. Sqlmap

Für Web-App-Pentester ist Sqlmap ein fantastisches Open-Source-Tool zur Automatisierung der SQL-Injection-Exploitation. Richten Sie es auf eine URL (mit einem Parameter, den Sie für injizierbar halten), und es wird systematisch verschiedene SQL-Injection-Techniken versuchen, um Daten zu extrahieren. Es kann sogar eine Shell auf dem Datenbankserver öffnen, falls möglich. Sqlmap verwandelt einen manuellen, mühsamen Prozess im Grunde in einen Knopfdruck-Hack. Es ist eine Nische (nur SQLi), aber erwähnenswert, weil es so weit verbreitet in Pentests und CTF-Wettbewerben eingesetzt wird.

6. Wireshark

Ein Netzwerkprotokoll-Analysator (Sniffer), der Open Source ist und für bestimmte Bewertungen von unschätzbarem Wert. Obwohl es kein „Pentest-Tool“ im Sinne von Scannen/Exploiting ist, ermöglicht Ihnen Wireshark, den Netzwerkverkehr zu erfassen und zu inspizieren. Pentester nutzen es, um sensible Daten zu finden, die übertragen werden (wie Passwörter in Klartextprotokollen), oder um komplexe Protokolle zu analysieren. Es ist der beste Freund aller, die mit Netzwerkdaten zu tun haben, und es ist kostenlos.

(Diese Liste könnte fortgesetzt werden: Hashcat für Passwort-Cracking, John the Ripper, Hydra für Brute-Force-Angriffe auf Logins, BloodHound für AD-Graphenanalyse usw. Open-Source-Tools existieren für fast jeden Aspekt des Pentestings. Die oben genannten sind nur die Schwergewichte, die praktisch jeder Pentester in seinem Arsenal hat.)

Für ein kleines Team ohne Budget lässt sich tatsächlich ein beeindruckendes Pentest-Toolkit komplett aus Open Source zusammenstellen: Kali Linux ist ein Paradebeispiel – es ist eine Linux-Distribution, die mit Hunderten dieser Tools (einschließlich aller oben genannten) vorinstalliert ist.

Viele Open-Source-Tools verfügen auch über Community-Support und häufige Updates (Metasploit erhält ständig neue Exploits, ZAP bekommt neue Release-Updates). Die Hauptinvestition ist die Zeit, sie zu lernen und zu konfigurieren. Aber der Nutzen ist enorm: Man kann die kollektive Genialität der Security-Community kostenlos nutzen.

Ein G2-Rezensent, der Open-Source-Tools verglich, bemerkte: “ZAP ist einer der besten Web-App-Security-Scanner, ich denke, er hat mehr Funktionen als BurpSuite [im automatisierten Scanning].”

Und auf der Exploit-Seite hieß es in einem G2-Review zu Metasploit: “es enthält eine umfangreiche Datenbank von Exploits, die angepasst werden können… [und] mit anderen Security-Tools verbunden werden können”.

Diese Community-Tools sind hoch angesehen. Wenn Ihr Budget also null ist oder Sie einfach offene Ökosysteme bevorzugen, sind Sie mit den oben genannten Tools in Ihrem Toolkit nicht wehrlos.

Die 6 besten Tools für Webanwendungs-Penetrationstests

Webanwendungen sind oft das Hauptziel (sie sind öffentlich zugänglich, voller sensibler Daten und weisen häufig Fehler auf). Für das Web-App-Pentesting – ob automatisiert oder manuell – benötigen Sie Tools, die moderne Anwendungen gründlich crawlen, auf OWASP Top 10 und darüber hinaus testen, Sessions/Authentifizierung handhaben und möglicherweise sogar Einblicke in die Geschäftslogik bieten können.

Hier sind die besten Tools, die sich auf Web-App-Pentesting konzentrieren:

1. Aikido Attack – Pentesting auf menschlichem Niveau, automatisiert durch KI

Entwickelt für moderne Softwareteams, die Sicherheit in ihre CI/CD-Pipelines integrieren möchten, ohne Entwickelnde zu verlangsamen. Aikido Attack macht Pentesting so nahtlos, indem es Ihnen zeigt, welche Schwachstellen tatsächlich ausgenutzt werden können. Dies ist bahnbrechend, da die meisten Webanwendungen aus mehreren beweglichen Teilen bestehen und auf unterschiedlichen Technologiestacks basieren können.

Mit Empfehlungen zur Behebung, die auf realen Kontexten basieren, müssen Sie keine Zeit damit verbringen, zu googeln oder ChatGPT zu fragen, wie Sie Korrekturen implementieren.

Das Beste daran?

Im Gegensatz zu älteren Tools ist kein Scripting oder Tuning erforderlich, und die Einrichtung dauert nur wenige Minuten. Sie erhalten volle Abdeckung (Code, Container, Infrastruktur, Abhängigkeiten) mit übersichtlichen Dashboards und entwickelndenfreundlichen Integrationen. Am besten für Produktteams, die Pentesting ohne die Wartezeit von Beratern wünschen.

2. Burp Suite Pro

Burps Kombination aus einem Intercepting Proxy und einem aktiven Scanner (plus seiner Extender-Plugins) macht es leistungsstark. Burp ist gut darin, häufige Schwachstellen zu finden, und sein Intruder/Repeater ermöglicht benutzerdefinierte Tests, die die Automatisierung nicht bewältigen kann. Wenn Sie einen gründlichen Pentest einer Web-App durchführen, ist Burp Pro Ihr Arbeitstier – Sie navigieren manuell durch die App, wobei Burp alles erfasst, verwenden einen Scanner, um nach offensichtlichen Schwachstellen zu suchen, und wenden dann manuelle Techniken für den Rest an. Es ist kein vollständig automatisiertes Pentesting, da vieles manuell erfolgt, aber die Effizienz, die es einem Web-Pentester bietet, ist unübertroffen. Am besten für professionelle Pentester und Sicherheitsteams.

3. OWASP ZAP

Als automatisierte DAST-Lösung ist ZAP hervorragend. Es findet viele der gleichen Probleme, die ein automatisierter Burp-Scan finden würde. Außerdem kann es bei Bedarf für fortgeschrittene Aufgaben gescriptet werden. Für eine reine Web-App-Abdeckung kann die Kombination von ZAPs automatisiertem Scan mit einer manuellen Verifizierung Sie ziemlich weit bringen. Wenn das Budget Burp oder andere kostenpflichtige Scanner nicht zulässt, ist ZAP die erste Wahl. Am besten für Teams mit begrenztem Budget oder als Zweitmeinungstool.

4. Acunetix (Invicti)

Unter den kommerziellen Web-Schwachstellenscannern ist Acunetix (von Invicti) seit Jahren ein führender Anbieter. Es ist bekannt für eine umfangreiche Schwachstellendatenbank und eine „Proof of Exploit“-Funktion, die Schwachstellen bestätigt, um Fehlalarme zu reduzieren. Es ist unkompliziert: Man gibt eine URL ein, und es führt einen tiefgehenden Scan durch (einschließlich SPAs, APIs) und testet alles von SQLi und XSS bis hin zu SSL-Problemen und darüber hinaus.

Acunetix ist eher auf spezialisierte Sicherheitsteams oder Berater ausgerichtet (in der Regel teuer für KMU). Es wird jedoch geschätzt, weil es effektiv und relativ benutzerfreundlich ist. Wenn Sie ein breites Portfolio an Webanwendungen regelmäßig scannen müssen, können Tools wie Acunetix oder sein „großer Bruder“ Invicti eine Menge manuellen Aufwand ersparen. Sie lassen sich auch in CI/CD integrieren und verfügen über Berichtsfunktionen, die für die Entwicklungsabteilung geeignet sind. Am besten geeignet für mittlere bis große Unternehmen, die eine robuste Web-Scanning-Lösung benötigen.

5. Astra Pentest (PTaaS)

Astra ist eine neuere Lösung, die Pentest as a Service anbietet. Sie kombiniert automatisiertes Scannen mit manueller Verifizierung durch ihre Experten. So können Sie einen automatisierten Scan über ihre Cloud-Plattform durchführen, und ihr Team führt dann zusätzliche Tests und Validierungen durch. Der Grund, warum ich es hier erwähne, ist, dass dieser hybride Ansatz bei Webanwendungen hochwertige Ergebnisse liefern kann. Sie erhalten Automatisierungsgeschwindigkeit plus menschliche Kreativität, ohne einen internen Pentester zu benötigen. Für Unternehmen, die einen gründlichen Pentest wünschen, aber ein begrenztes Budget haben oder ein Abonnementmodell bevorzugen, ist Astras Plattform eine interessante Option. Es ist weniger DIY als andere hier – eher ein Service – aber der Vollständigkeit halber erwähnenswert. Am besten für diejenigen, die einen teilautomatisierten, ausgelagerten Pentest mit minimalem Aufwand wünschen.

6. Browserbasierte DevTools & Fuzzer

Es mag etwas unkonventionell sein, sie aufzulisten, aber modernes Web-Pentesting beinhaltet auch die Verwendung von Browser-DevTools (um JS, Speicher usw. zu inspizieren) und kleinen Fuzzern wie ffuf oder dirsearch zur Inhaltserkennung. Obwohl es sich im Produktsinne nicht um „Pentest-Tools“ handelt, sind diese für Web-Hacking unerlässlich. Zum Beispiel DevTools zu verwenden, um versteckte Endpunkte zu finden oder das Anwendungsverhalten zu verstehen, und einen Fuzzer zu nutzen, um Verzeichnisse oder Parameter zu bruteforcen. Sie sind Teil des Toolkits für Webtests in Verbindung mit den oben genannten Haupttools.

Zusammenfassend lässt sich sagen, Dynamische Anwendungssicherheitstests (DAST) ist hier die Kategorie, und die oben genannten sind führende Namen im Bereich DAST. Aber denken Sie daran, dynamisches Testen ist kein automatisierter Penetrationstest.

Burp und ZAP sind interaktiv und können automatisiert werden; Acunetix/Invicti sind eher „Fire-and-Forget“-Unternehmensscanner; Astra ist eine Plattform, die Automatisierung und manuelle Arbeit mischt. Je nach Ihren Anforderungen (praktisches Testen vs. automatisierte Abdeckung vs. eine Mischung) würden Sie entsprechend wählen.

3 beste Tools für Netzwerk-/Infrastruktur-Penetrationstests

Bei Netzwerken und Infrastruktur (man denke an Server, Workstations, Active Directory, Router, IoT) unterscheidet sich der Ansatz etwas von Web-App-Pentesting. Hier geht es um offene Ports, ungepatchte Dienste, schwache Anmeldeinformationen, Netzwerksegmentierung und so weiter. Die besten Tools helfen hier, das Netzwerk abzubilden, Schwachstellen in Netzwerkdiensten zu finden und diese manchmal auszunutzen, um Risiken zu validieren.

Top-Penetrationstests für Netzwerk-/Infrastruktur-Pentesting:

1. Nessus / OpenVAS

Wie bereits erwähnt, ist Nessus ein führender Schwachstellenscanner für Infrastrukturen. Es findet Dinge wie einen veralteten SMB-Dienst, ein falsch konfiguriertes SNMP, Standard-Anmeldeinformationen auf einem Switch usw. Tenable Nessus ist kommerziell (mit einer kostenlosen Option für kleine Umgebungen), während OpenVAS die Open-Source-Alternative ist. Beide sind von unschätzbarem Wert für umfassende Scans von Netzwerkschwachstellen. Ein Pentester könnte Nessus zu Beginn eines internen Engagements ausführen, um schnell „Low-Hanging Fruit“ über Hunderte von Systemen hinweg zu identifizieren. Für den fortlaufenden internen Einsatz sind diese Scanner das Rückgrat des Schwachstellenmanagements. Am besten für die Schwachstellenentdeckung über viele Hosts hinweg.

2. Metasploit Framework

Nach dem Scannen kommt Metasploit ins Spiel, um die gefundenen Schwachstellen tatsächlich auszunutzen. Metasploit verfügt über Module für Tausende von Exploits. Wenn Nessus also sagt „Host X ist anfällig für MS17-010 (EternalBlue)“, kann ein Pentester das Metasploit-Modul für EternalBlue laden und versuchen, eine Shell auf Host X zu erhalten. Metasploit enthält auch Post-Exploitation-Tools, um Informationen von einem kompromittierten Host zu sammeln (Passworthashes, Systeminformationen) und zu pivotieren, um andere Maschinen anzugreifen (indem der kompromittierte Host als Jump-Box verwendet wird). Dies ist entscheidend für Infrastruktur-Pentesting – es geht darum, sich durch das Netzwerk zu bewegen. Metasploit, da es kostenlos ist, ist ein Muss in diesem Toolkit. Am besten für Exploitation und Pivoting in Netzwerken.

3. Impacket

Eine Sammlung von Python-Klassen/-Skripten für die Arbeit mit Netzwerkprotokollen (insbesondere in Windows-/AD-Kontexten). Impacket enthält Juwelen wie psexec.py (führt Befehle auf einem entfernten Windows-Host aus, wenn Anmeldeinformationen vorhanden sind), secretsdump.py (extrahiert Passworthashes von einer Windows-Maschine) und viele andere. Pentester nutzen diese häufig, sobald sie einen Zugangspunkt haben – es sind automatisierte Skripte, die gängige Aktionen ausführen, die ein Angreifer durchführen würde. Am besten für die Post-Exploitation-Automatisierung in Windows-Netzwerken.

Kurz gesagt, Netzwerk-Pentesting war früher ein Jonglieren mit vielen Tools, aber heute, mit Aikido Attack, einem KI-automatisierten Pentesting auf menschlichem Niveau, können Sie jährlich unzählige Engineering-Stunden und Tausende von Dollar einsparen.

Und viele sind kostenlos, was gut ist.

Fazit

Im Jahr 2026 sind automatisierte Penetrationstesting-Tools zu unverzichtbaren Verbündeten im Kampf für mehr Cybersicherheit geworden. Egal, ob Sie Entwickelnde eines Startups in der Frühphase oder Leitende im Bereich Unternehmenssicherheit sind, es gibt ein Tool (oder eine Reihe von Tools), das Ihnen Zeit sparen, Ihre Abwehrmaßnahmen stärken und Ihre Systeme kontinuierlich auf Schwachstellen prüfen kann.

Die Zeiten jährlicher Penetrationstests und des “Hoffens, dass im Rest des Jahres nichts schiefgeht” gehören der Vergangenheit an. Wie es in der Sicherheit heißt: “Hacken Sie sich selbst, bevor Angreifer es tun.” KI-gestützte automatisierte Penetrationstesting-Tools wie Aikido Attack ermöglichen Ihnen genau das in großem Umfang und mit hoher Geschwindigkeit.

Eines ist jedoch klar: KI ist kein Allheilmittel. Beim KI-gestützten Penetrationstesting geht es nicht darum, Menschen zu ersetzen. Menschliche Experten sind nach wie vor wichtig, insbesondere für die “Was wäre wenn?”-Grenzfälle, die denkende Maschinen nicht replizieren können.

Bei der Bewertung eines Penetrationstest-Tools sollten Sie bedenken, dass Penetrationstests bei Bedarf verfügbar, kontinuierlich und entwickelndenfreundlich sein sollten. Deshalb sollte Aikido Attack Ihre erste Wahl sein, und Sie können jetzt frühen Zugang erhalten.

Das könnte Sie auch interessieren:

- Die besten Dynamische Anwendungssicherheitstests (DAST) Tools – Beginnen Sie mit DAST und automatisieren Sie dann weiter.

- Die besten API-Scanner – Übersehen Sie APIs beim Penetrationstesting nicht.

- Die besten DevSecOps-Tools – Automatisieren Sie Sicherheitstests über den gesamten SDLC hinweg.

Sichern Sie Ihre Software jetzt.