Die Einführung der Cloud markierte einen bedeutenden Wendepunkt in der Bereitstellung und dem Deployment von Infrastruktur. Da physische Maschinen durch virtuelle Maschinen ersetzt wurden, erforderte die Skalierung der Infrastruktur mehr als nur zusätzliche Arbeitskräfte – sie brauchte Automatisierung. Dies führte zueinem Markt, der voraussichtlich von 1,06 Mrd. USD im Jahr 2023 auf 9,4 Mrd. USD bis 2034 wachsen wird.

Doch wo Entwickelnde einen Mehrwert sehen, sehen Bedrohungsakteure eine Chance. Deshalb ist Infrastructure as Code-Scan im Jahr 2026 geschäftskritisch.

IaC-Scanner fungieren als Ihre automatisierten Code-Reviewer, die Sicherheits- und Compliance-Probleme in Terraform, CloudFormation, Kubernetes-Manifesten und mehr erkennen, bevor sie in Produktion gehen. In diesem Beitrag stellen wir die besten heute verfügbaren IaC-Scan-Tools vor und erläutern dann, welche für spezifische Anwendungsfälle (Entwickelnde, Unternehmen, Start-ups usw.) am besten geeignet sind, damit Sie sichere Infrastruktur ohne Sicherheitstheater bereitstellen können.

Wir stellen die besten Infrastructure as Code (IaC)-Scan-Tools vor, die Ihrem Team helfen, Fehlkonfigurationen zu erkennen und Sicherheit von der Entwicklung bis zur Bereitstellung durchzusetzen. Wir beginnen mit einer umfassenden Liste der vertrauenswürdigsten IaC-Scanner und erläutern dann, welche Tools für spezifische Anwendungsfälle wie Entwickelnde, Unternehmen, Start-ups, Terraform-Teams und mehr am besten geeignet sind. Springen Sie bei Bedarf zum entsprechenden Anwendungsfall unten.

- Die 5 besten IaC-Tools für Entwickelnde

- Die 5 besten IaC-Tools für Enterprise-Teams

- Die 5 besten IaC-Tools für Start-ups

- Die 5 besten kostenlosen IaC-Scanner

- Die 5 besten Open-Source-IaC-Tools

- Die 5 besten IaC-Scanner für Terraform

- Die 5 besten IaC-Scanner für CloudFormation

TL;DR

Aikido Security ist die erste Wahl für Infrastructure as Code-Scan, da es echte Cloud-Fehlkonfigurationen dort findet, wo sie tatsächlich auftreten: in Terraform, Kubernetes, CloudFormation und Dockerfiles.

Anstatt Teams mit theoretischen Richtlinienverstößen zu überfluten, identifiziert Aikido Risiken mit hoher Auswirkung wie öffentlich zugängliche Ressourcen, übermäßige IAM-Berechtigungen und unsichere Kubernetes-Standardeinstellungen direkt an der Codezeile, die sie eingeführt hat.

Scans laufen automatisch in Pull Requests und CI, mit klaren, entwicklerfreundlichen Behebungsanleitungen, sodass unsichere Infrastruktur niemals die Produktion erreicht. Durch die Kombination von rauscharmer IaC-Analyse mit Anwendungs- und Abhängigkeitssicherheit auf einer einzigen Plattform ermöglicht Aikido Teams, die Cloud-Infrastruktur zu sichern, ohne Entwickelnde zu verlangsamen.

Was ist IaC-Scan?

Infrastructure as Code (IaC)-Scan ist der Prozess der Analyse Ihrer IaC-Konfigurationsdateien auf Fehler, Sicherheitslücken oder Richtlinienverstöße vor der Bereitstellung. Während IaC Automatisierung bietet, ist es nicht standardmäßig sicher, was bedeutet, dass das Beispiel in der Provider-Dokumentation für eine schnelle Evaluierung gut, aber für die Sicherheit in der Produktion unzureichend sein kann.

Das Ziel ist es, „Shift Left“ zu praktizieren, was bedeutet, Infrastrukturrisiken im Code, während der Entwicklung, zu finden und zu beheben, anstatt in der Produktion. Kurz gesagt, IaC-Scan ermöglicht es Ihnen, Schwachstellen zu finden, bevor sie in die Produktion gelangen.

Warum Sie IaC-Scan-Tools benötigen

Wenn moderne Dynamische Anwendungssicherheitstests-Tools existieren und Schwachstellenscanner sich in moderne CI/CD-Pipelines integrieren, warum benötigen Sie dann IaC-Scan-Tools?

- Fehlkonfigurationen frühzeitig erkennen: IaC-Scanner kennzeichnen Probleme wie offene Firewalls, öffentliche S3-Buckets oder schwache Verschlüsselungseinstellungen, bevor die Bereitstellung erfolgt. Dies verhindert kostspielige Fehler – fast ein Viertel der Cloud-Sicherheitsvorfälle resultiert aus Fehlkonfigurationen.

- Sicherheit nach links verlagern: Durch die Integration in CI/CD und sogar IDEs geben IaC-Tools Entwickelnden sofortiges Feedback. Eine Schwachstelle in einer Terraform-Datei während eines Pull Requests zu beheben, ist wesentlich einfacher (und kostengünstiger), als nach einer Sicherheitsverletzung in der Produktion hektisch zu reagieren.

- Compliance automatisieren: IaC-Scanner enthalten Regeln für Standards wie CIS-Benchmarks, HIPAA, PCI-DSS und mehr. Sie setzen diese Richtlinien bei jedem Commit automatisch durch und stellen so sicher, dass Ihre Konfigurationen organisatorischen und regulatorischen Anforderungen ohne manuelle Audits entsprechen.

- Konsistente Multi-Cloud-Leitplanken: In Hybrid- und Multi-Cloud-Umgebungen bieten IaC-Tools eine einzige Quelle der Wahrheit für Sicherheitsrichtlinien. Sie wenden dieselben Prüfungen an, egal ob Sie in AWS, Azure, GCP oder Kubernetes bereitstellen, wodurch Drift und menschliche Fehler über alle Umgebungen hinweg eliminiert werden.

- Entwickelndengeschwindigkeit ohne Kompromisse bei der Sicherheit: Die besten IaC-Scanner priorisieren wichtige Probleme und reduzieren Rauschen. Dies hält Ingenieure produktiv, indem die wirklich zu behebenden Elemente hervorgehoben werden.

Arten von IaC-Scan-Tools

Im Großen und Ganzen lassen sich IaC-Scan-Tools in einige Gruppen einteilen.

1. Linters: Diese bieten grundlegende Syntaxprüfungen und sorgen für konsistente Formatierung sowie einheitliche Codestandards.

2. Statische Codeanalyse: Diese prüfen den Code, ohne ihn auszuführen, wodurch Fehler und Fehlkonfigurationen gefunden werden können, bevor ein Pull Request oder Continuous Deployment ausgeführt wird.

3. Schwachstellen-Scanner: verfolgen einen anderen Ansatz, indem sie nach bekannten Schwachstellen im Code oder beim Provider suchen.

4. Static Application Security Testers (SAST): Ähnlich wie statische Codeanalyse-Tools analysieren SAST-Tools Bedrohungen, indem sie bekannte Muster und unsichere Codierungsmuster bewerten.

So wählen Sie das richtige IaC-Scanning-Tool

Nicht alle IaC-Scanner sind gleich. Bei der Bewertung, welches Tool zu Ihrem Team passt, gibt es einige wichtige Punkte zu beachten:

- Unterstützte Technologien: Stellen Sie sicher, dass das Tool Ihren Stack abdeckt. Benötigen Sie Terraform und CloudFormation? Kubernetes YAML und Helm-Charts? Wählen Sie einen Scanner, der alle von Ihnen verwendeten IaC-Frameworks und Cloud-Provider (AWS, Azure, GCP usw.) für eine umfassende Abdeckung unterstützt.

- Regelsatz und Anpassbarkeit: Suchen Sie nach einer umfangreichen Bibliothek integrierter Richtlinien (Best Practices für Sicherheit, CIS-Benchmarks) und der Möglichkeit, eigene hinzuzufügen. Zum Beispiel wird Bridgecrew mit über 1.800 vorgefertigten Richtlinien geliefert und ermöglicht es Ihnen auch, Benutzerdefinierte Prüfungen im Code zu schreiben. Benutzerdefinierte Regeln stellen sicher, dass das Tool die spezifischen Anforderungen Ihrer Organisation durchsetzen kann.

- Integration und Developer Experience: Das ideale Tool lässt sich in Ihren Workflow integrieren – CI/CD-Pipelines, Git-Hooks, IDE-Erweiterungen und Ticketing-Systeme. Echtzeit-CLI-Feedback und einfache Pipeline-Integration sind ein Muss für die Akzeptanz durch Entwickelnde. Wenn es sich um ein SaaS handelt, prüfen Sie die Integrationen mit Ihren Repos (GitHub, GitLab, Bitbucket) und ChatOps (Slack, Teams) für die Benachrichtigung.

- Rauschreduzierung: Tools, die einfach Hunderte von Ergebnissen ausgeben, sind nicht hilfreich. Priorisierung und Filterung sind entscheidend. Nutzt der Scanner Kontext (z. B. Cloud-Ressourcenbeziehungen), um kritische Fehlkonfigurationen gegenüber informativen hervorzuheben? Einige Plattformen (wie Aikido Security) nutzen sogar KI, um Probleme automatisch zu triagieren oder zu beheben und so die Flut an Warnmeldungen zu reduzieren.

- Skalierbarkeit und Enterprise-Funktionen: Für größere Teams sollten rollenbasierte Zugriffskontrolle, Integration mit SSO, zentralisierte Dashboards und Reporting in Betracht gezogen werden. Enterprise-orientierte Tools könnten Drift-Erkennung bieten (Kennzeichnung, wenn die bereitgestellte Infrastruktur von IaC abweicht), erweiterte Compliance-Berichte oder On-Premise-Bereitstellungsoptionen für sicherheitssensible Organisationen.

Behalten Sie diese Kriterien im Hinterkopf, wenn Sie Optionen bewerten. Werfen wir nun einen Blick auf die besten IaC-Scanning-Tools des Jahres 2026 und was jedes einzelne auszeichnet.

Die Top 12 IaC-Scanning-Tools

Nachfolgend haben wir eine aktuelle Liste der führenden Infrastructure-as-Code-Sicherheitstools (in alphabetischer Reihenfolge) zusammengestellt. Wir werden erläutern, was jedes Tool leistet, seine Hauptfunktionen, idealen Anwendungsfälle, Preisinformationen und mehr. Später werden wir genauer untersuchen, welche Tools für spezifische Szenarien wie Startups vs. Unternehmen, Terraform vs. CloudFormation usw. am besten geeignet sind.

Auf einen Blick finden Sie hier einen Vergleich der Top 5 IaC-Scanning-Tools, basierend auf Funktionen wie unterstützten IaC-Formaten, CI/CD-Integration und Reduzierung von Fehlalarmen. Diese Plattformen sind branchenführend für eine Vielzahl von Anforderungen – von Entwickelnden-zentrierten Startups bis hin zu großen Unternehmensumgebungen.

1. Checkov

Checkov ist das Open-Source-Kraftpaket für IaC-Scans. Entwickelt von Bridgecrew, ist Checkov ein CLI-Tool, das IaC-Templates statisch auf Fehlkonfigurationen und Sicherheitsprobleme analysiert. Es unterstützt eine Vielzahl von Formaten sofort: Terraform (HCL und Plan-JSON), CloudFormation, AWS SAM, Kubernetes YAML, Helm-Charts, Docker Compose und mehr. Checkov enthält Hunderte von integrierten Policies (geschrieben in Python oder YAML), die gängige Sicherheits- und Compliance-Best Practices abdecken.

Sie können Checkov lokal ausführen (Entwickelnde verwenden es oft vor dem Commit oder in CI) und es gibt fehlgeschlagene Policies mit Zeilennummern und Anleitungen zur Behebung aus. Es lässt sich auch einfach in CI-Pipelines integrieren und verfügt sogar über Erweiterungen für IDEs wie VS Code. Da es Open Source ist, nutzen viele andere Tools (einschließlich einiger auf dieser Liste) Checkov im Hintergrund. Es ist bekannt für seine breite Abdeckung und aktive Community-Beiträge.

Wichtige Funktionen:

- Multi-Framework-Unterstützung: Scannen Sie Terraform, CloudFormation, Kubernetes-Manifeste, Helm, Azure ARM, Google Cloud Deployment Manager und mehr mit einem einzigen Tool. Diese breite Unterstützung bedeutet, dass Sie Checkov als zentralen Scanner für all Ihren Infrastruktur-Code verwenden können.

- Policy-as-Code: Kommt mit einem starken Satz integrierter Regeln (über 1.000). Sie können auch Benutzerdefinierte Policies in Python (für komplexe Logik) oder YAML (für einfache Konfigurationsprüfungen) schreiben, um organisationsspezifische Anforderungen durchzusetzen.

- CI/CD- und Git-Integration: Checkov ist für die Automatisierung konzipiert. Es funktioniert als Kommandozeilen-Tool in jeder CI, und es gibt offizielle GitHub Actions, GitLab CI-Templates usw., um es einfach in Ihre Pipeline zu integrieren. Viele Entwickelnde nutzen Checkov auch als lokalen Linter.

- Ergebnisausgabe: Die Ausgabe erfolgt standardmäßig in menschenlesbarer Form, zusätzlich als JSON oder JUnit XML für die maschinelle Verarbeitung. Es hebt die Datei und Zeile jeder Verletzung hervor und verlinkt auf die Dokumentation für jede fehlgeschlagene Prüfung. Dies erleichtert das Verständnis und die Behebung von Problemen.

- Erweiterbar & sich entwickelnd: Die Community fügt kontinuierlich neue Prüfungen für aufkommende Probleme hinzu. Wenn sich beispielsweise Cloud-Dienste aktualisieren, werden bei Checkov oft schnell neue Policies hinzugefügt. Sein Open-Source-Charakter bedeutet, dass es mit den neuesten IaC-Sicherheitsbedenken Schritt hält.

Am besten für: Praktisch arbeitende Entwickelnde und DevOps, die ein kostenloses Open-Source-Tool in ihren Workflow integrieren möchten. Wenn Sie mit CLI-Tools vertraut sind und volle Kontrolle und Transparenz wünschen, ist Checkov eine ausgezeichnete Wahl. Es glänzt in Terraform-lastigen Umgebungen, ist aber ebenso nützlich für Kubernetes- und Multi-Cloud-Setups. Auch ideal für diejenigen, die Benutzerdefinierte Policies erstellen oder das Scanning tief in Benutzerdefinierte Pipelines integrieren möchten.

Vorteile:

- Open Source und kostenlos, wodurch es für Teams jeder Größe zugänglich ist

- Breite IaC-Formatunterstützung ermöglicht es einem einzigen Tool, verschiedene Infrastrukturdefinitionen zu scannen

- Ein starkes Policy-as-Code-Modell ermöglicht die Anpassung über Python oder YAML

Nachteile:

- Die CLI-first-Erfahrung könnte für nicht-technische Stakeholder weniger zugänglich sein

- Kann eine große Menge an Findings generieren, ohne Richtlinien anpassen oder filtern zu müssen.

- Erfordert manuellen Aufwand, um Richtlinien, Ausnahmen und Berichte im großen Maßstab zu verwalten.

- Keine native Drift-Erkennung oder Sichtbarkeit der Cloud-Posture zur Laufzeit.

Preise: Kostenlos und Open Source. (Enterprise-Funktionen sind über Prisma Cloud Bridgecrew SaaS verfügbar, aber der Kern-Checkov-Scanner ist Apache 2.0 lizenziert und kostenlos.)

Gartner-Bewertung: 4.5/5.0

Checkov-Bewertungen:

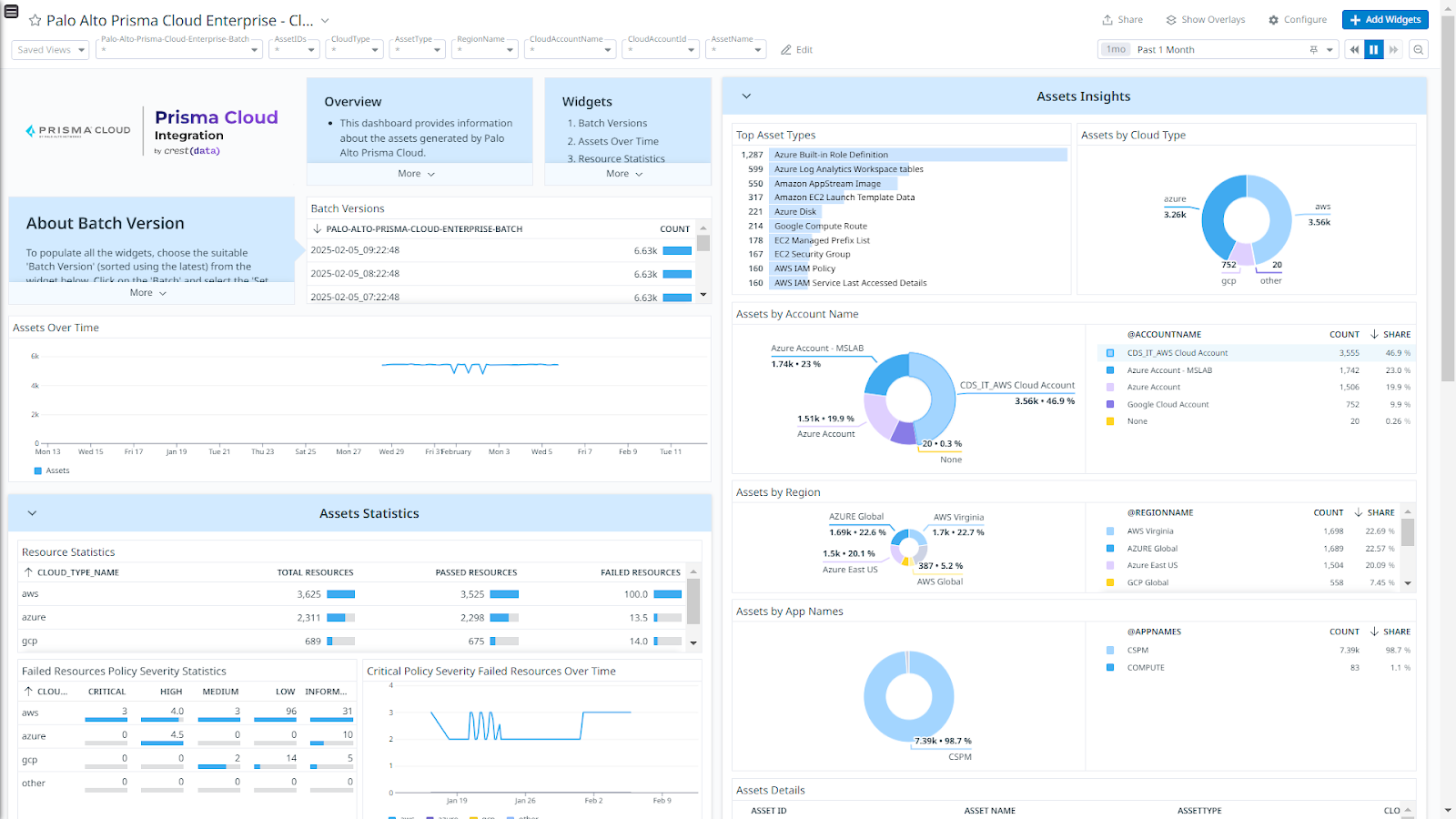

2. Aikido Security

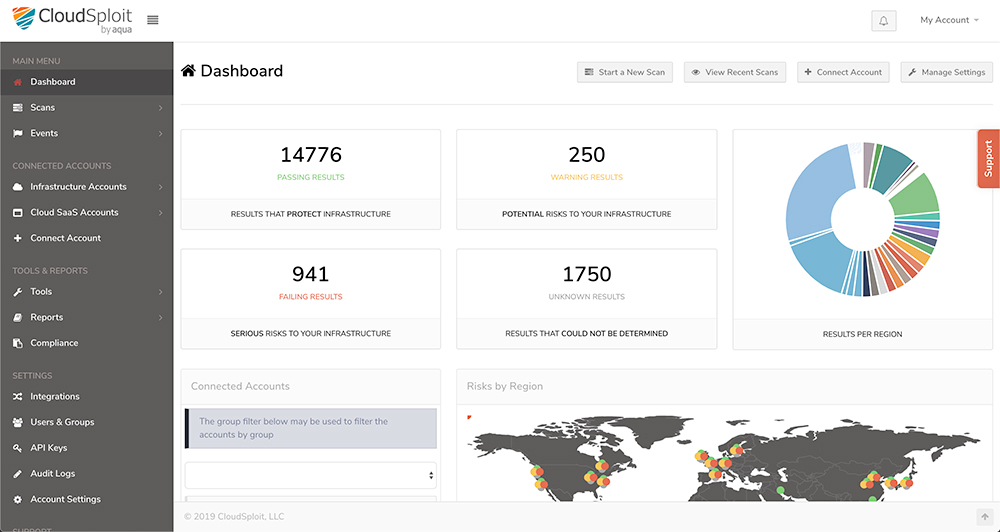

Aikido Security Dashboard filtert Ergebnisse nach Problemtyp und Schweregrad. In diesem Beispiel werden 4200 Findings auf 200 priorisierte Probleme (“Aikido Refined”) reduziert, wodurch das Rauschen um 95 % verringert wird.

Aikido Security ist ein Developer-first Infrastructure-as-Code-Scan-Tool, das Teams dabei hilft, echte Cloud-Fehlkonfigurationen zu verhindern, bevor sie in die Produktion gelangen. Es analysiert Terraform, CloudFormation, Kubernetes-Manifeste und Dockerfiles mit Cloud-Provider-Kontext und stellt sicher, dass die Findings widerspiegeln, wie sich die Infrastruktur tatsächlich in AWS, GCP und Azure verhält.

Anstatt Teams mit theoretischen Richtlinienverstößen zu überfordern, konzentriert sich Aikido auf Risiken mit hoher Auswirkung, wie öffentlich zugängliche Ressourcen, übermäßig permissive IAM-Berechtigungen, offener Netzwerkzugriff und unsichere Kubernetes-Standardeinstellungen. Probleme werden direkt an der Codezeile angezeigt, die sie verursacht hat, mit klaren Erklärungen und praktischen Anleitungen zur Behebung.

IaC-Scans laufen automatisch in Pull Requests und CI/CD-Pipelines ab und geben Entwickelnden frühzeitig im Workflow schnelles Feedback. Aikido nutzt KI-gestützte Priorisierung, um Alert Fatigue drastisch zu reduzieren, indem große Mengen an Roh-Findings in eine kleine Menge umsetzbarer Probleme destilliert werden.

Ein wesentliches Unterscheidungsmerkmal ist Aikidos AI-assisted Autofix. Für viele IaC-Probleme kann es Ein-Klick-Korrekturen oder bereit zum Mergen von Pull Requests generieren, die sichere Konfigurationsänderungen direkt auf Terraform- oder Kubernetes-Manifeste anwenden, wodurch die Behebungszyklen erheblich verkürzt werden.

Während der IaC-Scan für sich genommen stark ist, kann Aikido bei Bedarf auch Infrastrukturrisiken mit Anwendungs- und Abhängigkeitskontext korrelieren, alles von einem einzigen, entwickelndenfreundlichen Dashboard aus.

Hauptfunktionen

- Kontextsensitiver IaC-Scan für Terraform, CloudFormation, Kubernetes-Manifeste und Dockerfiles, mit Cloud-Provider-Bewusstsein (AWS, GCP, Azure).

- Erkennung von Fehlkonfigurationen mit hoher Auswirkung für Probleme wie öffentlich zugängliche Ressourcen, übermäßige IAM-Berechtigungen, offener Netzwerkzugriff und unsichere Kubernetes-Standardeinstellungen.

- KI-gestützter Autofix für IaC, der Ein-Klick-Korrekturen oder bereit zum Mergen von Pull Requests mit sicheren Konfigurationsänderungen generiert.

- Automatische CI/CD- und Pull-Request-Scans, um IaC-Probleme vor dem Mergen oder der Bereitstellung abzufangen.

- Rauschreduzierung und intelligente Priorisierung, die geringwertige Alerts filtert und nur umsetzbare Sicherheits- und Compliance-Risiken hervorhebt.

- Übersichtliche Benutzeroberfläche und Filterung nach Schweregrad, Ressourcentyp, Repository und Umgebung.

Vorteile

- Starker Fokus auf reale Cloud-Sicherheitsrisiken, nicht auf theoretische Richtlinienverstöße.

- Niedrige Fehlalarmrate, wodurch IaC-Findings für Entwickelnde nutzbar werden.

- Schnelle Behebung durch KI-generierte Korrekturen und automatisierte Pull Requests.

- Entwickelndenfreundliche Workflows mit nativem PR-Feedback und CI-Integration.

- Der IaC-Scan funktioniert gut eigenständig, ohne eine komplexe Multi-Tool-Einrichtung zu erfordern.

- Möglichkeit, IaC-Findings bei Bedarf mit Anwendungs- und Abhängigkeitskontext zu korrelieren.

Ideal für:

Entwickelnde-zentrierte Teams und Organisationen, die präzises, rauscharmes IaC-Scan mit schneller Behebung wünschen. Aikido eignet sich besonders gut für Teams, die unsichere Infrastrukturänderungen früh im Entwicklungszyklus verhindern möchten, ohne die Workflows von Entwickelnden zu beeinträchtigen.

Preise:

Kostenloser Plan verfügbar. Kostenpflichtige Pläne beginnen bei ca. 350 $/Monat, mit einer kostenlosen Testphase ohne Kreditkarte.

Aikido Security Reviews:

3. Accurics (Tenable Cloud-Sicherheit)

Accurics (jetzt Teil von Tenable) ist eine Plattform, die Infrastruktur von Code bis zur Cloud absichert. Sie kombiniert statisches IaC-Scan mit Laufzeit-Cloud-Posture-Management. Accurics scannt Ihre Terraform-, CloudFormation- und Kubernetes-IaC auf Fehlkonfigurationen und Policy-Verletzungen und überwacht anschließend Ihre bereitgestellte Cloud-Infrastruktur auf Drift. Das bedeutet, dass es Probleme nicht nur vor der Bereitstellung erkennt, sondern auch Out-of-Band-Änderungen in der Produktion im Auge behält. Es integriert sich in CI/CD-Pipelines und die Quellcodeverwaltung, um Prüfungen in Entwicklungs-Workflows einzubetten. Bemerkenswert ist, dass Accurics automatisch Behebungscode generieren kann – und „Fix-as-Code“-Vorschläge anbietet, um Ihre Infrastruktur an Sicherheits-Policies auszurichten.

Wichtige Funktionen:

- Sicherheit über den gesamten Lebenszyklus: Kombiniert IaC-Scan vor der Bereitstellung mit Drift-Erkennung nach der Bereitstellung für eine ganzheitliche Cloud-Sicherheit.

- Policy-as-Code-Engine: Nutzt die OPA/Rego-Policy-Engine (via Terrascan) mit Hunderten integrierten Regeln für AWS-, Azure-, GCP-Compliance und die Möglichkeit, Benutzerdefinierte Policies hinzuzufügen.

- GitOps-Integration: Integriert sich in Versionskontroll- und CI-Systeme, um Prüfungen zur Commit- und Build-Zeit durchzusetzen. Taggt auch IaC-Komponenten (via Yor), um Ressourcen von Code bis zur Cloud zu verfolgen.

- Autonome Behebung: Bietet automatisierte Korrekturen (wie Terraform-Code-Patches), wenn Verstöße gefunden werden, wodurch Teams durch Code-Updates beheben können, anstatt manueller Hotfixes.

- Enterprise-fähig: Jetzt unter Tenable bietet es Enterprise-Funktionen wie RBAC, Dashboards und einfache Kopplung mit Tenables Cloud-Scan für die Laufzeit (Container, VMs usw.).

Am besten für: Organisationen, die GitOps praktizieren und eine einheitliche Lösung für IaC und Cloud-Laufzeitsicherheit wünschen. Ideal für Unternehmen, die Drift-Prävention und Integration in ein umfassenderes Schwachstellenmanagement benötigen.

Preise: Kommerzielles Enterprise-Produkt (Tenable Cloud-Sicherheit); Preise auf Anfrage, voraussichtlich gestaffelte Pläne.

Vorteile:

- Starke End-to-End-Abdeckung über den gesamten Infrastruktur-Lebenszyklus, von der IaC-Erstellung bis zur Drift-Erkennung nach der Bereitstellung

- Der Policy-as-Code-Ansatz passt gut zu GitOps und ermöglicht eine konsistente, wiederholbare Durchsetzung über verschiedene Umgebungen hinweg

Nachteile:

- Der Enterprise-fokussierte Funktionsumfang kann komplexer sein als nötig für kleinere Teams oder Cloud-Umgebungen in der Frühphase

- Die Abhängigkeit von Policy-as-Code erfordert, dass Teams mit Rego und Governance-Workflows vertraut sind

- Kommerzielle Preisgestaltung und Enterprise-Paketierung können eine Hürde für kostensensible Organisationen darstellen

Preise: Vertrieb kontaktieren

Gartner-Bewertung: 4.8/5.0

Accurics-Bewertungen:

Gartner-Bewertung: 4.9/5.0

4. Bridgecrew (Prisma Cloud)

Bridgecrew ist eine IaC-Sicherheitsplattform, die die Sicherheit von Cloud-Konfigurationen automatisiert. Von Palo Alto Networks übernommen, treibt Bridgecrew das Prisma Cloud IaC-Sicherheitsmodul an, obwohl viele es immer noch als Bridgecrew bezeichnen. Dieses Tool scannt Infrastructure-as-Code auf Fehlkonfigurationen (Terraform, CloudFormation, Kubernetes-Manifeste, Dockerfiles und mehr) und erzwingt Best Practices mithilfe einer riesigen Policy-Bibliothek. Bridgecrew integriert sich in Versionskontroll- und CI-Pipelines, um Probleme zur Build-Zeit zu erkennen, und kann sich mit Live-Cloud-Konten verbinden, um Drift oder Fehlkonfigurationen in der Produktion in AWS, Azure und GCP zu kennzeichnen.

Wichtige Funktionen:

- Umfassende Policy-Bibliothek: Über 1.800 integrierte Policies, die AWS-, Azure-, GCP-Dienste abdecken, sowie Docker/K8s-Benchmarks. Policies umfassen Sicherheits-Best-Practices und Compliance-Regeln (CIS, ISO usw.), die alle kontinuierlich aktualisiert werden.

- Drift-Erkennung: Durch die Integration mit Cloud-APIs erkennt Bridgecrew, wenn die bereitgestellte Infrastruktur von Ihrer IaC abweicht, und alarmiert Sie (oder öffnet sogar einen Code-Fix zur Abstimmung). Dies stellt sicher, dass Ihr Repo die einzige Quelle der Wahrheit für die Konfiguration bleibt.

- Enterprise-Plattform: Als Teil von Prisma Cloud bietet Bridgecrew zentralisierte Dashboards, Compliance-Berichte, rollenbasierte Zugriffssteuerung und Skalierbarkeit für große Organisationen.

Am besten geeignet für: Enterprise DevSecOps-Teams und Cloud-Plattform-Teams, die Sicherheit in IaC im großen Maßstab durchsetzen müssen. Bridgecrew ist besonders nützlich, wenn Sie bereits im Palo Alto-Ökosystem sind oder eine ausgereifte SaaS-Lösung wünschen, die sowohl Code-Scanning als auch Cloud Posture Management in einem bietet. Es ist eine Top-Wahl für Organisationen, die Terraform intensiv nutzen, aufgrund seiner starken Terraform-Unterstützung und Drift-Erkennungsfunktionen.

Vorteile:

- Eine große, gut gepflegte Policy-Bibliothek bietet eine starke Abdeckung für AWS, Azure, GCP und Kubernetes.

- Umfassende Terraform-Unterstützung macht es effektiv für infrastrukturintensive und Plattform-Engineering-Teams.

Nachteile:

- Ein Policy-lastiger Ansatz kann ohne sorgfältige Abstimmung eine große Anzahl von Findings generieren.

- Die Entwicklung Benutzerdefinierter Policies erfordert Vertrautheit mit YAML oder Python.

- Die Plattformkomplexität kann unnötig sein für kleinere Teams oder einfache Cloud-Setups.

- Die beste Erfahrung wird erzielt, wenn es als Teil des breiteren Prisma Cloud-Ökosystems verwendet wird.

Preise: Vertrieb kontaktieren

Gartner-Bewertung: 4.5/5.0

Bridgecrew-Bewertungen:

5. CloudSploit von Aqua Security

CloudSploit ist ein Open-Source-Tool (und SaaS) zum Scannen von Cloud-Infrastrukturkonten auf Sicherheitsprobleme. Im Gegensatz zu statischen Code-Scannern konzentriert sich CloudSploit auf das Scannen von Fehlkonfigurationen in Live-Umgebungen; es nutzt Cloud-Anbieter-APIs, um riskante Einstellungen in AWS, Azure, Google Cloud und mehr zu erkennen. Es wird oft als Cloud Security Posture Management (CSPM)-Tool kategorisiert. Während CloudSploit IaC-Code nicht direkt scannt, ergänzt es den IaC-Scan, indem es Probleme in der bereitgestellten Infrastruktur findet, einschließlich Ressourcen, die über IaC erstellt wurden. Aqua Security pflegt die Open-Source-Regeln von CloudSploit und bietet es auch als Teil ihrer kommerziellen Plattform an.

Wichtige Funktionen:

- Multi-Cloud Posture Scanning: Unterstützt AWS (Hunderte von Prüfungen), sowie Azure, GCP, Oracle Cloud und sogar GitHub-Einstellungen. Es sucht nach Fehlkonfigurationen wie offenen Sicherheitsgruppen, übermäßig breiten IAM-Berechtigungen, unverschlüsselten Datenbanken usw. in Ihren Cloud-Konsolen.

- Kontinuierliche Überwachung: Kann so eingerichtet werden, dass es nach einem Zeitplan oder kontinuierlich über die SaaS läuft, sodass Sie sofort Benachrichtigungen erhalten, sobald eine riskante Konfiguration in Ihrer Umgebung auftaucht.

- Erweiterbare Prüfungen: Der Open-Source-Kern ermöglicht Benutzerdefinierte Plugins. Sie können zusätzliche Prüfungen schreiben oder bestehende an Ihre Sicherheitsrichtlinien anpassen. Das Tool ist im Wesentlichen ein Node.js-basierter Scanner mit JSON-definierten Regeln.

- Reporting & APIs: CloudSploit bietet Berichte über Findings nach Schweregrad und Dienst. In der SaaS-Version erhalten Sie ein Dashboard und Integrationen zu Slack, Jira usw. Die Open-Source-Version gibt Ergebnisse in die Konsole oder als JSON aus, die Sie in andere Systeme einspeisen können.

- Integration mit Aqua: Als Teil der Plattform von Aqua Security bindet sich CloudSploit in Container- und IaC-Scans ein. Aqua’s Trivy bietet jetzt auch IaC-Scans und kann teilweise denselben Bereich abdecken (Trivy-Konfiguration), aber CloudSploit bleibt ein Spezialist für Cloud-Konfigurationsprüfungen.

Am besten geeignet für: Teams, die Cloud-Umgebungen kontinuierlich auf Sicherheitsprobleme prüfen möchten. Wenn Sie bereits IaC-Scanner für Code verwenden, schließt CloudSploit die Lücke, indem es Dinge wie das Ändern einer Einstellung in der AWS-Konsole oder jegliche Abweichung zwischen Code und bereitgestellter Konfiguration erfasst. Es ist hervorragend für Sicherheitsteams, die sicherstellen müssen, dass die Cloud-Einrichtung über die Zeit compliant bleibt. Auch gut für Organisationen, die eine kostenlose/offene CSPM-Lösung für den Einstieg suchen.

Preise: Der Open-Source-Kern ist kostenlos (selbst gehostetes Scanning). Aqua’s CloudSploit SaaS ist ein kostenpflichtiges Abonnement (oft gebündelt mit Aqua’s Cloud-Sicherheitsplattform).

Vorteile:

- Fokus auf Live-Cloud-Umgebungen, erkennt Fehlkonfigurationen in der bereitgestellten Infrastruktur.

- Multi-Cloud-Unterstützung ermöglicht Posture Scanning über AWS, Azure, GCP und andere Plattformen hinweg.

Nachteile:

- Scannt Infrastructure-as-Code nicht direkt, erfordert die Kopplung mit IaC-Tools für eine vollständige Abdeckung.

- CLI- und JSON-basierte Ausgabe in der Open-Source-Version fehlt eine zentralisierte Sichtbarkeit.

- Regelbasierte Prüfungen können ohne sorgfältige Abstimmung der Schweregrade Fehlalarme erzeugen.

6. Datree

Datree ist ein Open-Source-CLI-Tool und Admission Controller, das hilft, Fehlkonfigurationen in Kubernetes zu verhindern. Es geht darum, Policy-Checks auf Kubernetes-Manifeste (YAMLs) zu erzwingen, bevor sie auf einen Cluster angewendet werden. Mit Datree können Sie Regeln definieren oder integrierte Policies verwenden, um Probleme wie fehlende Ressourcenlimits, die Verwendung veralteter APIs oder riskante Einstellungen in Ihren K8s-Konfigurationen zu erkennen. Entwickelnde führen Datree lokal aus (es lässt sich als Plugin in kubectl oder als CI-Schritt integrieren), um YAMLs und Helm-Charts zu scannen.

Datree bietet auch einen Kubernetes Admission Webhook, der fehlkonfigurierte Ressourcen in Echtzeit ablehnen kann, wenn sie gegen Policies verstoßen – wodurch das kubectl apply auf Clusterebene effektiv gesteuert wird. Es gibt eine gehostete Komponente, über die Sie Policies in einem zentralen Dashboard verwalten und teamübergreifende Berichte erhalten können. Die Mission von Datree ist es, Kubernetes-Besitzern die Gewissheit zu geben, dass Entwickelnde nichts bereitstellen, was den Cluster beschädigen oder ein Sicherheitsrisiko darstellen könnte.

Wichtige Funktionen:

- Kubernetes-fokussierte Prüfungen: Datree bietet Dutzende von Best-Practice-Regeln für K8s, wie z.B. die Sicherstellung, dass Liveness-/Readiness-Probes gesetzt sind, keine privilegierten Container verwendet werden, die neuesten API-Versionen genutzt werden usw. Policies wie der NSA/CISA Kubernetes Hardening Guide, EKS Best Practices und CIS-Benchmarks sind sofort verfügbar.

- CLI und Admission Webhook: Verwenden Sie die CLI, um Konfigurationsdateien während der Entwicklung/CI zu scannen, und erzwingen Sie dies über einen Admission Controller im Cluster. Der Admission Webhook blockiert Deployments, die nicht den Policies entsprechen, und fungiert als Sicherheitsnetz zur Laufzeit.

- Zentrales Policy Management: Datrees SaaS ermöglicht es Ihnen, Policies zentral zu definieren und zu aktualisieren und alle Entwickelnden diese nutzen zu lassen. Es bietet auch ein Dashboard, das die Compliance verschiedener Repos/Cluster mit den Policies anzeigt. (Für die rein Offline-Nutzung können Sie Datree CLI auch mit lokalen Policy-Dateien ausführen.)

- GitOps-kompatibel: Wenn Sie K8s über GitOps verwalten, kann Datree in Ihre Pipeline integriert werden, sodass jedes in Git gepushte Manifest validiert wird. Es unterstützt Helm-Charts und Kustomize zusätzlich zu reinem YAML, was sich hervorragend für moderne Kubernetes-Workflows eignet.

- Erweiterbarkeit: Sie können Benutzerdefinierte Regeln schreiben (JSON-Schema-basiert oder unter Verwendung von Open Policy Agent für fortgeschrittene Szenarien). Dadurch können Sie organisationsspezifische Konventionen für Kubernetes-Ressourcen durchsetzen.

Am besten geeignet für: Plattformteams und DevOps-Ingenieure, die Kubernetes-Cluster verwalten, insbesondere in Organisationen, in denen viele Entwickelnde K8s-Konfigurationen beisteuern. Startups und mittelständische Unternehmen, die K8s betreiben, werden das kostenlose Tool mit starken Policies schätzen. Großunternehmen können das zentralisierte Management nutzen, um Standards über Dutzende von Clustern hinweg durchzusetzen.

Preise: Open Source CLI und Core (kostenlos). Es gibt kostenpflichtige Pläne für die SaaS-Funktionen (Policy-Dashboard, SSO usw.), aber die lokalen und In-Cluster-Durchsetzungsfunktionen sind kostenlos nutzbar.

7. KICS (Checkmarx)

KICS : “Keeping Infrastructure as Code Secure” ist ein beliebter Open-Source-IaC-Scanner, der von Checkmarx gepflegt wird. Es ist ein All-in-One-CLI-Tool, das Terraform (HCL), CloudFormation, Kubernetes-Manifeste, Ansible, Dockerfiles und mehr auf Fehlkonfigurationen und Sicherheitsprobleme scannen kann. KICS ist bekannt für seine umfangreiche Sammlung integrierter Queries: Es enthält über 2.000 Regeln, um alles zu erkennen, von offenen Sicherheitsgruppen über übermäßig freizügige IAM-Rollen bis hin zu fehlender Verschlüsselung bei Ressourcen. Jede Query ist im Grunde ein Muster eines potenziellen Problems, und diese sind in einem deklarativen Format (in JSON/YAML) geschrieben, was sie leicht erweiterbar macht. mit breiter Abdeckung.

Wichtige Funktionen:

- Breite IaC-Abdeckung: KICS unterstützt Terraform, CloudFormation, Azure Resource Manager-Templates, Kubernetes, Helm, Docker und sogar Konfigurationsdateien wie AWS SAM und k8s Kustomize. Diese Breite bedeutet, dass ein Tool mehrere Aspekte Ihres Infrastruktur-Codes scannen kann.

- Umfangreiche Query-Bibliothek: Kommt mit über 2000 vordefinierten Prüfungen für gängige Schwachstellen und Fehlkonfigurationen. Die Queries decken Multi-Cloud-Dienste ab und sind Standards (CIS, GDPR usw.) zugeordnet. Sie können Queries nach Bedarf ändern oder umschalten.

- Benutzerdefinierte Regeln: Wenn etwas nicht abgedeckt ist, können Sie in KICS einfach neue Queries erstellen. Das Projekt bietet Anleitungen zum Schreiben Benutzerdefinierter Policies in ihrer Query-Sprache. Dies ist nützlich für interne Policies oder Nischentechnologien.

- Einfache Nutzung über Docker: KICS stellt einen offiziellen Docker-Container bereit, sodass Sie nichts installieren müssen – führen Sie den Container einfach mit Ihren Konfigurationsdateien aus. Dies erleichtert die Integration in Pipelines. Es verfügt auch über eine unkomplizierte CLI, falls Sie diese bevorzugen.

- Ergebnisse und IDE-Integration: Die Ausgabe enthält ein JSON mit allen Funden und deren Schweregrad. Es gibt auch VS Code Extension Support, sodass Entwickelnde IaC-Scan-Ergebnisse direkt in ihrer IDE beim Codieren sehen können, was hilft, Probleme in Echtzeit zu beheben (Shift-Left im wahrsten Sinne des Wortes).

Vorteile:

- Breite IaC-Formatunterstützung ermöglicht das Scannen von Terraform, Kubernetes, Helm, Docker und Cloud-nativen Templates mit einem einzigen Tool.

- Große, vorgefertigte Query-Bibliothek bietet eine starke Basisabdeckung für gängige Fehlkonfigurationen und Compliance-Standards.

Nachteile:

- Query-basierte Erkennung kann ohne Feinabstimmung eine hohe Anzahl von Funden erzeugen.

- Fehlende native Drift-Erkennung oder Transparenz in bereitgestellten Cloud-Umgebungen.

- Das Erstellen Benutzerdefinierter Regeln erfordert das Erlernen der Abfragesprache von KICS.

- Fokus liegt primär auf der Korrektheit der Konfiguration und weniger auf dem breiteren Cloud-Posture-Kontext.

Ideal für: DevOps-Teams und Entwickelnde, die einen kostenlosen Open-Source-Scanner mit einem umfassenden Regelsatz suchen. KICS eignet sich hervorragend für Benutzer, die verschiedene IaC-Formate verwenden (z. B. Terraform für Infrastruktur + Kubernetes + Docker), da es alle unterstützt. Auch eine gute Wahl, wenn Sie bereits andere Checkmarx-Tools verwenden oder eine Alternative zu Checkov suchen.

Preise:100 % kostenlos und Open Source. (Enterprise-Support ist bei Bedarf über Checkmarx verfügbar, aber die Community Edition ist voll ausgestattet.)

8. Prowler

Prowler ist ein Open-Source-Sicherheitstool, das Cloud-Umgebungen hinsichtlich Best-Practice-Compliance und Sicherheitslücken bewertet. Ursprünglich für AWS entwickelt, unterstützt Prowler jetzt AWS-, Azure-, GCP- und Kubernetes-Prüfungen. Im Gegensatz zu IaC-Scannern, die Code analysieren, arbeitet Prowler, indem es Ihre Cloud-Konten (mithilfe von AWS CLI/API usw.) abfragt, um Fehlkonfigurationen in Echtzeit zu erkennen. Es deckt Dutzende von AWS-Diensten ab und prüft diese anhand von Standards wie CIS AWS Foundations, PCI-DSS, ISO27001, HIPAA und weiteren. Hauptmerkmale:

- AWS-Sicherheitsaudits: Umfasst über 200 Prüfungen für AWS, die Identität und Zugriff, Protokollierung, Netzwerk, Verschlüsselung usw. abdecken. Es orientiert sich an CIS-Benchmarks und anderen Frameworks, wodurch sichergestellt wird, dass AWS-Konten den Branchenrichtlinien entsprechen.

- Multi-Cloud und K8s: In neueren Versionen hat Prowler Unterstützung für Azure, GCP und sogar grundlegende Kubernetes-Sicherheitstests hinzugefügt. Dies macht es zu einem Multi-Cloud-Schweizer Taschenmesser für Sicherheitsbewertungen.

- Compliance-Berichterstattung: Prowler gibt Ergebnisse in Formaten wie CSV, JSON oder HTML-Berichten aus. Es kennzeichnet Ergebnisse nach Schweregrad und Compliance-Framework. Dies ist nützlich für die Erstellung von Audit-Artefakten oder die Verfolgung von Verbesserungen im Laufe der Zeit.

- Erweiterbar und Skriptfähig: Da es sich im Wesentlichen um eine Sammlung von Shell-Skripten und AWS-CLI-Aufrufen handelt, können fortgeschrittene Benutzer Prüfungen einfach anpassen oder neue hinzufügen. Es ist Cloud-nativ (keine Server zum Ausführen, einfach vom Laptop oder einer Pipeline mit den entsprechenden Anmeldeinformationen ausführen).

- Integrations-Anwendungsfälle: Prowler kann regelmäßig über einen CI-Job oder sogar AWS Lambda zur kontinuierlichen Überwachung ausgeführt werden. Es gibt von der Community beigesteuerte Integrationen, um Prowler-Ergebnisse an SIEMs oder Chat-Benachrichtigungen usw. zu senden, wodurch es sich in breitere Sicherheitsoperationen einfügt.

Ideal für: Cloud-Sicherheitsexperten und DevOps-Teams, die ein kostenloses Tool suchen, um Cloud-Konten regelmäßig auf Probleme zu scannen. Wenn Sie insbesondere AWS-Umgebungen verwalten, ist Prowler für grundlegende Sicherheitsaudits fast unverzichtbar. Es eignet sich hervorragend für Compliance-Prüfungen (CIS, HIPAA) und zum Aufspüren von Fehlkonfigurationen, die IaC-Code-Scanner möglicherweise übersehen.

Vorteile:

- Starke Abdeckung für AWS-Sicherheits-Best-Practices und Compliance-Frameworks

- Unterstützt mehrere Compliance-Standards (CIS, PCI-DSS, ISO 27001, HIPAA usw.)

Nachteile:

- Analysiert keine Infrastructure-as-Code, was eine Kopplung mit IaC-Scannern erfordert

- Primär audit-fokussiert und weniger präventionsorientiert

- Der CLI-gesteuerte Workflow ist möglicherweise weniger geeignet für nicht-technische Stakeholder

- Kann eine große Anzahl von Ergebnissen produzieren, ohne Priorisierung oder Rauschreduzierung

Preise: Kostenlos und Open Source. (Das Open-Source-Projekt ist unter Apache-2.0 lizenziert. Die Entwickler bieten bei Bedarf ein kostenpflichtiges „Prowler Pro“ SaaS mit einer Benutzeroberfläche und kontinuierlichem Scanning an, aber das OSS-Tool selbst ist voll funktionsfähig.)

9. Qualys IaC Security

Qualys, ein bekannter Anbieter von Unternehmenssicherheit, bietet Qualys IaC Security als Teil seiner Cloud-Sicherheitsplattform an. Dieses Tool konzentriert sich auf das Scannen von Infrastructure-as-Code-Vorlagen (derzeit Terraform, CloudFormation und Azure ARM-Vorlagen) auf Sicherheitsprobleme und Policy-Compliance. Qualys IaC ist in das Cloud-basierte Dashboard von Qualys integriert und bietet eine einheitliche Sichtbarkeit und Berichterstattung, wenn Sie Qualys bereits für andere Scans (VM, Container usw.) verwenden. Es prüft Ihre Vorlagen anhand von Best Practices und Compliance-Standards – zum Beispiel, ob Verschlüsselung aktiviert ist, keine fest codierten Secrets vorhanden sind, ordnungsgemäße Netzwerkbeschränkungen bestehen und so weiter.

Wichtige Funktionen:

- Policy-gesteuertes Scanning: Umfasst Regelsätze zur Durchsetzung von CIS-Benchmarks, DSGVO und internen Sicherheitsrichtlinien für IaC. Nutzt die umfangreiche Wissensdatenbank von Qualys zu Schwachstellen und Fehlkonfigurationen zur Analyse von Vorlagen.

- CI/CD- und IDE-Integration: Qualys bietet Plugins und APIs, um IaC-Scan in Ihre Entwicklungspipeline zu integrieren. Sie können beispielsweise einen Jenkins- oder Azure DevOps-Schritt einrichten, der den Build bei IaC-Fehlkonfigurationen fehlschlagen lässt. Es gibt auch eine VS Code-Erweiterungsunterstützung für On-the-fly-Prüfungen während des Codierens.

- Vereinheitlichtes Dashboard: Wenn Sie Qualys verwenden, erscheinen die IaC-Scan-Ergebnisse zusammen mit anderen Sicherheitsbefunden (wie Host-Schwachstellen, Container-Problemen) auf deren Plattform. Diese zentralisierte Ansicht ist für Sicherheitsmanager hilfreich, um die gesamte Sicherheitslage zu verfolgen.

- Drift-Erkennung: Das Qualys IaC-Modul ist mit Qualys CloudView (ihrer CSPM-Lösung) verbunden, um eine Drift-Analyse durchzuführen. Wenn die laufende Cloud-Konfiguration von Ihrem Code abweicht (z. B. eine Sicherheitsgruppe manuell geändert wurde), werden Sie benachrichtigt, wodurch die Durchsetzung von „Code is truth“ in Cloud-Konfigurationen gewährleistet wird.

- Automatisierte Behebungsworkflows: Während Qualys IaC primär Probleme identifiziert, kann es in den Qualys-Workflow integriert werden, um Behebungsschritte auszulösen oder Tickets zu erstellen. Es behebt den Code nicht automatisch, sondern leitet Teams an, was geändert werden muss.

Am besten geeignet für: Unternehmen, die bereits in das Qualys-Ökosystem investiert haben oder eine zentrale Cloud-Sicherheitsplattform wünschen. Wenn Ihr Sicherheitsteam für das Schwachstellenmanagement in Qualys arbeitet, kann das Hinzufügen von IaC-Scan dort Prozesse vereinfachen. Es ist auch für Organisationen mit hohen Compliance-Anforderungen geeignet.

Vorteile:

- Stark geeignet für Unternehmen, die bereits die Qualys-Plattform nutzen.

- Zentralisierte Transparenz über IaC, Cloud-Sicherheitslage und Schwachstellenmanagement.

Nachteile:

- Begrenzte IaC-Sprachunterstützung im Vergleich zu einigen spezialisierten IaC-Tools.

- Keine automatische Code-Behebung.

- Größter Nutzen bei Verwendung als Teil des umfassenderen Qualys-Ökosystems.

- Cloud-basierte Plattform könnte für Teams, die vollständig lokale Tools suchen, weniger attraktiv sein.

Preise: Kommerziell. Qualys IaC Security wird typischerweise als Teil von Qualys CloudView oder als Add-on lizenziert, und die Preisgestaltung richtet sich nach der Anzahl der gescannten Assets oder Templates. Qualys bietet in der Regel Testversionen zur Evaluierung an.

Gartner Rating: 4.8/5.0

Qualys IaC Security Bewertungen:

10. Regula (Fugue)

Regula ist eine Open-Source-Policy-Engine für IaC-Sicherheit, entwickelt von Fugue (jetzt Teil von Snyk). Sie evaluiert Terraform- und CloudFormation-Dateien (sowie Terraform-Plan-JSON und Serverless-Frameworks) auf Sicherheits- und Compliance-Verstöße. Im Hintergrund verwendet Regula den Open Policy Agent (OPA) und die Rego-Sprache für seine Regeln. Fugue liefert Hunderte von Rego-Policies vorab, die AWS CIS-Benchmarks, NIST-Standards und andere Best Practices über AWS, Azure, GCP und Kubernetes hinweg implementieren. Hauptmerkmale:

- OPA/Rego Policy Engine: Regula verwendet die branchenübliche OPA-Engine. Policies werden in Rego geschrieben, das ausdrucksstark genug ist, um komplexe Logik zu handhaben (z. B. sicherzustellen, dass ein S3-Bucket eine Verschlüsselung und der KMS-Schlüssel eine ordnungsgemäße Rotation aufweist). Das bedeutet auch, dass Sie bestehende OPA-Policies oder -Fähigkeiten nutzen können.

- Multi-Cloud-Regeln: Enthält Regelbibliotheken für AWS, Azure, GCP und Kubernetes. Es kann beispielsweise erkennen, ob einem AWS CloudFormation-Template CloudTrail fehlt oder ob ein Azure Resource Manager-Template eine SQL-Datenbank öffentlich zugänglich macht. Es deckt auch gängige Fehlkonfigurationen in Terraform über diese Clouds hinweg ab.

- Integration & Ausgabe: Entwickelt für die Integration in CI-Pipelines – Regula kann Pass/Fail-Ergebnisse für jede Policy ausgeben, und Sie können Builds unterbrechen, wenn Policies verletzt werden. Es unterstützt Ausgabeformate wie JSON, JUnit, TAP usw., was die Integration in CI/CD und sogar in GitHub/GitLab-Testberichte erleichtert.

- Entwicklung Benutzerdefinierter Policies: Regula bietet Tools, um Ihre Benutzerdefinierten Regeln zu testen und schnell zu iterieren. Sie können Ihre eigenen Rego-Policies schreiben, um Dinge wie Namenskonventionen, spezifische Tag-Anforderungen oder Architekturmuster durchzusetzen. Das Tool unterstützt sogar das Markieren bestimmter Befunde als Ausnahmen (Waivers), wo Sie etwas bewusst zulassen.

- Fugue SaaS-Integration: Wenn Sie Fugue (jetzt Snyk Cloud) SaaS verwenden, können Sie dieselben Regula-Policies übertragen, um Laufzeit-Cloud-Umgebungen zu überwachen. Dies ist ein großer Vorteil für die Konsistenz – es stellt sicher, dass Ihr IaC und die tatsächliche Cloud anhand identischer Standards gemessen werden.

Am besten geeignet für: Cloud-Sicherheitsingenieure und Compliance-orientierte Teams, die eine feingranulare Kontrolle über die Durchsetzung von IaC-Policies wünschen. I

Preise: Open Source (kostenlos). Die Regula CLI ist kostenlos nutzbar. Fugues Enterprise SaaS (jetzt Snyk Cloud) ist kommerziell und kann Regula-Regeln für die Live-Cloud-Überwachung nutzen, aber die alleinige Verwendung von Regula für IaC erfordert keinen Kauf.

Gartner Rating: 4.4/5.0

11. Spectralops (Check Point)

Spectral (von Spectralops, jetzt ein Unternehmen von Check Point) ist ein entwicklerzentrierter Sicherheitsscanner, der Code, Secrets und IaC in einer Lösung abdeckt. Es ist ein kommerzielles Tool, das für seine Geschwindigkeit und Integration in Entwicklungs-Workflows bekannt ist. Für IaC scannt Spectral Konfigurationsdateien (Terraform, CloudFormation, Kubernetes-Manifeste usw.). Da Spectral auf Unternehmen abzielt, bietet es ein zentralisiertes Richtlinienmanagement und kann an Ihre Umgebung angepasst werden. Check Point hat Spectral in seine CloudGuard-Plattform integriert, ist aber auch weiterhin als eigenständiges Entwickelnden-Tool verfügbar.

Wichtige Funktionen:

- Mehrzweck-Scanning: Nicht nur IaC – Spectral findet Secrets, anfällige Code-Muster, Abhängigkeitsprobleme und mehr, zusätzlich zu Cloud-Konfigurationsproblemen. Es ist so etwas wie ein Schweizer Taschenmesser für die Code-Sicherheit, das die Tool-Vielfalt für ein Team vereinfachen kann.

- Schnell und CI-freundlich: Mit Fokus auf Performance entwickelt, kann es Tausende von IaC-Dateien schnell scannen, wodurch es in jeder Pipeline ohne nennenswerte Verlangsamungen eingesetzt werden kann. Dies ist ein großer Vorteil für große Repositories.

- Anpassbare Regeln: Teams können Benutzerdefinierte Richtlinien definieren, um spezifische Sicherheitsanforderungen durchzusetzen oder bestimmte Ergebnisse zu unterdrücken. Spectral unterstützt Benutzerdefinierte Regex-/YAML-Regeln für einfache Prüfungen und komplexere Logikregeln für fortgeschrittene Anwendungsfälle.

- Entwickelnden-Integration: Bietet CI/CD-Integrationen und eine CLI und kann Ergebnisse in gängigen Formaten ausgeben. Es verfügt auch über Plugins für Code-Hosts und kann PRs mit Ergebnissen kommentieren, wodurch es für Entwickelnde in ihrem normalen Prozess sichtbar wird. Der Fokus liegt auf einer „entwickelndenfreundlichen“ Benutzeroberfläche und einem effizienten Feedback-Loop.

- Enterprise-Funktionen: Da es auf Unternehmen ausgerichtet ist, erhalten Sie rollenbasierte Zugriffskontrolle, Dashboards und Integrationen mit Systemen wie Jira oder Splunk zur Nachverfolgung von Problemen. Es bietet auch on-premise-Bereitstellung für Unternehmen, die das Scanning intern durchführen müssen.

Vorteile:

- Vereinheitlichtes Scanning über IaC, Secrets und Quellcode hinweg

- Integriert sich gut in den Rest des Check Point-Ökosystems

Nachteile:

- Kommerzielles Produkt mit Enterprise-Preisen

- Breiterer Umfang kann sich mit bestehenden SAST- oder Secret-Scanning-Tools überschneiden

- Der volle Wert wird typischerweise in größeren oder reiferen DevSecOps-Teams realisiert

- Einige erweiterte Funktionen sind eng mit dem Ökosystem von Check Point gekoppelt

Am besten geeignet für: Unternehmen und schnelllebige Entwickelnden-Teams, die eine einheitliche Scanning-Lösung wünschen. Wenn Sie ein einziges Tool bevorzugen, das Secrets, Code-Schwachstellen und IaC-Fehlkonfigurationen zusammen erfassen kann, ist Spectral attraktiv. Es ist besonders nützlich in großen Organisationen, wo Performance und breite Abdeckung erforderlich sind

Preise: Kommerziell (Spectral ist ein kostenpflichtiges Produkt, die Preise richten sich typischerweise nach Benutzer oder Code-Volumen). Es gibt keine offizielle kostenlose Stufe, aber eine Testversion kann angefordert werden. Da es jetzt Teil von Check Point ist, wird es oft im Kontext ihrer Cloud-Sicherheitsplattform an Unternehmen verkauft.

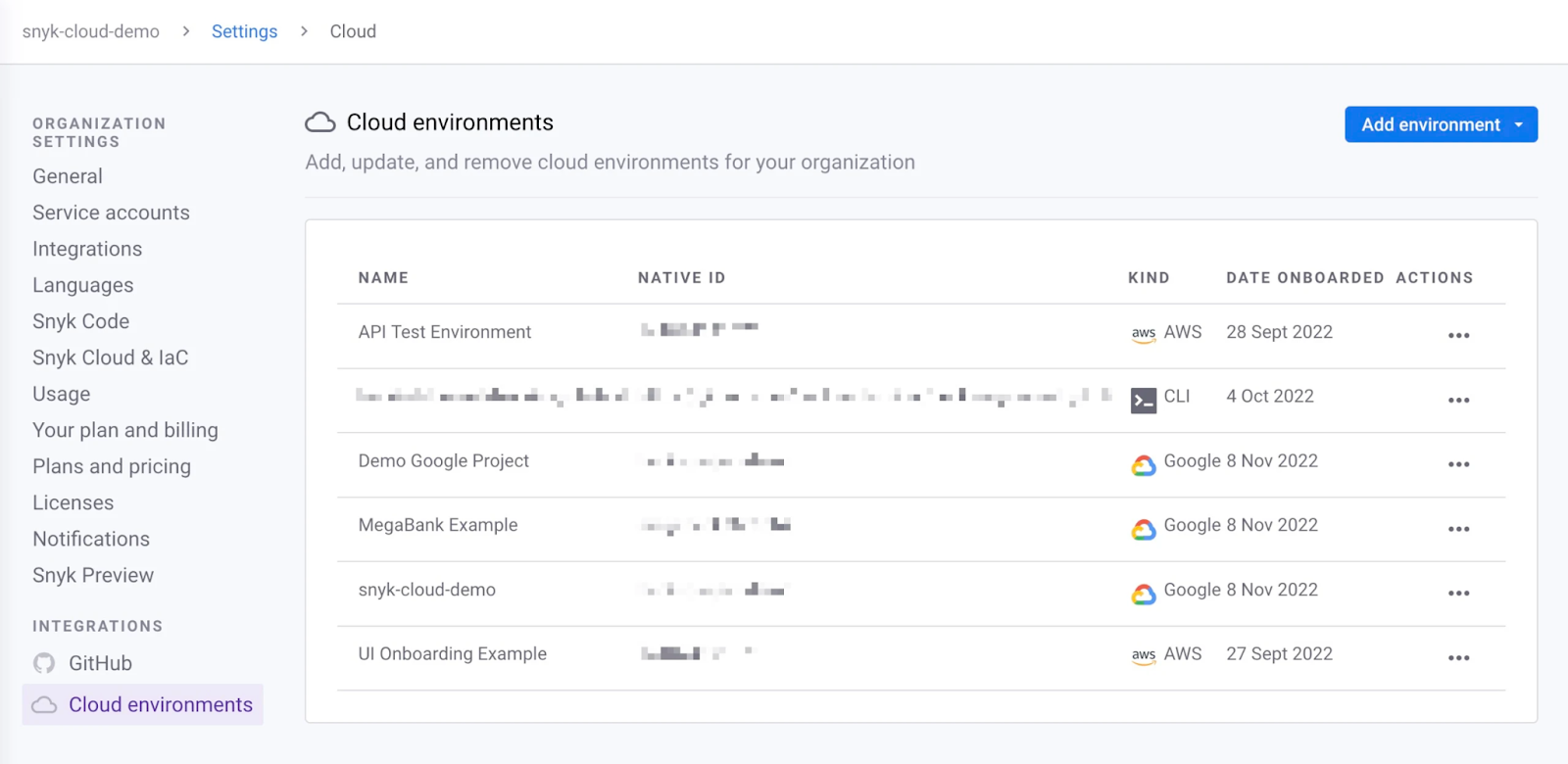

12. Snyk Infrastructure as Code

Snyk IaC ist das Infrastructure as Code Scanning-Modul der Snyk Entwickelnden-Sicherheitsplattform. Snyk hat sich mit Benutzerfreundlichem Scan von Softwareabhängigkeiten einen Namen gemacht und denselben entwickelndenfreundlichen Ansatz auf IaC übertragen. Mit Snyk IaC können Entwickelnde Terraform, CloudFormation, Kubernetes-Konfigurationen und ARM-Templates auf Fehlkonfigurationen und Sicherheitsrisiken scannen. Es ist über die Snyk CLI (z. B. snyk iac test), über die Snyk Web-UI verfügbar und kann mit GitHub, GitLab, Bitbucket integriert werden, um Ihre IaC-Dateien bei einem Push zu scannen. Snyk IaC liefert kontextsensitive Ergebnisse – das heißt, es versucht, Probleme zu priorisieren, die in Ihrer Umgebung tatsächlich ausnutzbar oder mit hohen Auswirkungen verbunden sind.

Zum Beispiel bietet es Funktionen wie “Verified Exploit Paths” (wahrscheinlich in höheren Plänen), die wirklich kritische Fehlkonfigurationen hervorheben (ein Konzept, das in der Beschreibung von modernen IaC-Tools von SentinelOne referenziert wird). Es bietet auch detaillierte Empfehlungen zur Behebung jedes Problems und kann sogar Code-Korrekturen vorschlagen. Seit der Übernahme von Fugue im Jahr 2022 wurden die IaC-Funktionen von Snyk erweitert (sie haben viel von Fugues/Regulas Richtlinienexpertise integriert und bieten sogar Terraform-Plan-Scanning an). Es ist eng in die Snyk-Plattform integriert, sodass Teams IaC-Probleme zusammen mit App-Schwachstellen sehen und Risiken an einem Ort verfolgen können.

Wichtige Funktionen:

- Entwickelnden-Workflow-Integration: Snyk IaC integriert sich mit CLI, IDE-Plugins und Repo-Plattformen. Zum Beispiel erhalten Sie Inline-Scan-Ergebnisse in VS Code, oder der Snyk-Bot kann einen PR-Kommentar erstellen, wenn eine Terraform-Datei eine riskante Konfiguration enthält. Diese nahtlose Integration ermutigt Entwickelnde, Probleme frühzeitig zu beheben.

- Umfassende Regeln: Scannt Fehlkonfigurationen über die wichtigsten IaC-Typen hinweg – Terraform, Kubernetes (YAML und Helm), CloudFormation, Azure ARM, Google Deployment Manager usw. Die Regeln von Snyk umfassen bewährte Sicherheitspraktiken und Compliance-Prüfungen und werden ständig von ihrem Forschungsteam aktualisiert.

- Kontextsensitive Priorisierung: Snyk ist dafür bekannt, Rauschen zu reduzieren. Es kann Kontext (wie Cloud-Ressourcen-Interdependenzen) nutzen, um Ergebnisse zu priorisieren. Snyk IaC greift auch auf die umfassenderen Daten von Snyk zurück, um hervorzuheben, welche Probleme am wahrscheinlichsten ausnutzbar sind. (Zum Beispiel, wenn eine Sicherheitsgruppe offen und ein bekannter ausnutzbarer Dienst dahinter ist, könnte dies eine erhöhte Priorität erhalten.)

- Reporting und Analysen: Auf der Snyk-Plattform erhalten Sie ein Dashboard, das IaC-Problem-Trends, Projekte mit dem höchsten Risiko und den Compliance-Status anzeigt. Es bietet Analysen, um z. B. zu sehen, wie viele kritische Fehlkonfigurationen im Laufe der Zeit behoben wurden, was hilft, die Verbesserung Ihrer „Security Posture“ zu messen.

- Integration mit GitOps & CI: Snyk kann als erforderliche Prüfung in GitHub festgelegt oder als Teil von CI-Pipelines ausgeführt werden (sie bieten Integrationen für Jenkins, CircleCI usw.). Es kann auch Terraform-Plan-Dateien scannen, was bedeutet, dass es die tatsächlichen Cloud-Ressourcen bewerten kann, die erstellt würden, und so Probleme erkennt, die statische Template-Prüfungen möglicherweise übersehen (wie interpolierte Werte, die zur Planungszeit aufgelöst werden).

Am besten für: Entwicklerzentrierte Organisationen und DevSecOps-Teams, die Wert auf Integration und Benutzerfreundlichkeit legen. Wenn Sie Snyk bereits für andere Zwecke (Open-Source-Abhängigkeiten, Container-Scans) verwenden, wird sich die Ergänzung durch Snyk IaC natürlich anfühlen.

Preise: Snyk IaC bietet einen kostenlosen Tarif (begrenzte Scans pro Monat und weniger Funktionen). Kostenpflichtige Pläne (Team, Enterprise) skalieren nach Anzahl der Benutzern oder Ressourcen und schalten erweiterte Funktionen wie Benutzerdefinierte Regeln und integrierte Berichterstattung frei.

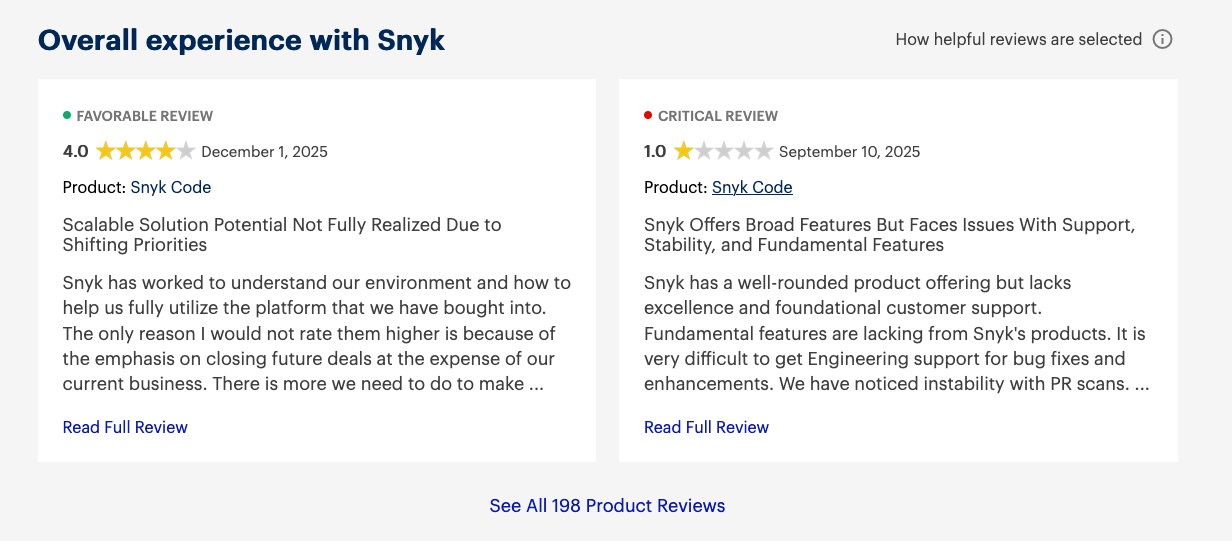

Gartner Rating: 4.4/5.0

Snyk IaC-Bewertungen:

Die 5 besten IaC-Tools für Entwickelnde

Entwickelnde wünschen sich IaC-Tools, die sich nahtlos in ihren Workflow integrieren und Probleme ohne großen Aufwand erkennen. Wichtige Anforderungen sind CLI-/IDE-Integration, schnelles Feedback und geringes Rauschen (damit sie sich auf das Programmieren konzentrieren können). Die besten Tools hier sind diejenigen, die Entwickelnde befähigen, von Anfang an sichere Infrastruktur zu schreiben, anstatt im Nachhinein lange Berichte abzuladen. Entwickelndenfreundliche IaC-Scanner sind einfach lokal auszuführen, schnell und bieten klare Anleitungen für Korrekturen.

Top-Auswahl (alphabetisch) für Entwickelnde:

- Aikido Security: Ein All-in-One-Scanner (Code, IaC usw.) mit einer eleganten Benutzeroberfläche und IDE-Plugins. Er ist großartig für Entwickelnde, da er KI nutzt, um Ergebnisse automatisch zu priorisieren und sogar Ein-Klick-Korrekturen vorzuschlagen, was Zeit spart. Sie können Scans in CI ausführen oder PR-Prüfungen erhalten, und der kostenlose Plan macht ihn zugänglich.

- Checkov: Der Open-Source-Favorit. Es ist ein einfaches CLI, das Sie als Pre-Commit oder in CI ausführen können. Entwickelnde lieben Checkov für seine breite Unterstützung und die Möglichkeit, bei Bedarf Benutzerdefinierte Richtlinien in Python zu schreiben. Es ist leichtgewichtig und kann in praktisch jeden Entwicklungs-Workflow integriert werden (es gibt auch eine VS Code-Erweiterung).

- KICS: Ein weiteres OSS-Tool, das über sein Docker-Image oder Binärprogramm einfach zu verwenden ist. KICS verfügt über unzählige integrierte Prüfungen, sodass Entwickelnde sofortiges Feedback zu einer Vielzahl von Problemen erhalten. Es ist plattformübergreifend (Windows/Mac/Linux) und kann lokal mit minimalem Setup ausgeführt werden. Die Ausgabe ist unkompliziert und hebt genau hervor, was zu beheben ist.

- Snyk IaC: Ideal für Entwickelnde, die Snyk bereits für Code oder Abhängigkeiten verwenden. Snyk IaC integriert sich in IDEs und die Versionskontrolle – z.B. kann es Kommentare zu einem GitHub PR hinzufügen, wenn Sie eine riskante Konfiguration einführen. Die Developer UX hat für Snyk Priorität, mit klaren Beschreibungen und Empfehlungen zur Behebung für jedes Problem. Zudem ist das CLI (snyk iac test) während der Entwicklung einfach zu bedienen.

- tfsec: Ein Terraform-fokussierter Open-Source-Scanner (jetzt Teil von Aqua Security). Entwickelnde, die Terraform verwenden, können tfsec lokal ausführen, um Probleme wie offene Sicherheitsgruppen oder fehlende Verschlüsselung zu erkennen. Es integriert sich in Editoren und CI und liefert leicht lesbare Ergebnisse. Es ist sehr schnell und hat keine Abhängigkeiten, was Entwickelnde schätzen. Hinweis: tfsec wird gewartet, aber neue Funktionen werden auf Aqua's Trivy verlagert – dennoch ist es ein schneller Gewinn für Terraform-Code.

Die 5 besten IaC-Tools für Enterprise-Teams

Enterprise-Teams arbeiten oft mit großen, komplexen Umgebungen (mehrere Cloud-Konten, viele Entwicklerteams) und benötigen Tools, die Skalierbarkeit, Governance und Integration mit Enterprise-Systemen bieten. Wichtige Kriterien sind RBAC, Compliance-Reporting, Integration mit SSO/SIEM/ITSM und die Fähigkeit, Tausende von IaC-Assets effizient zu verwalten. Enterprise IaC-Tools sollten auch Benutzerdefinierte Policies unterstützen und über Vendor-Support für Onboarding und Fehlerbehebung verfügen.

Top-Auswahl für Unternehmen (alphabetisch):

- Accurics (Tenable): Accurics ist jetzt Teil von Tenable Cloud Security und bietet Enterprise-Funktionen wie Multi-Cloud-Drift-Detection, umfangreiche Compliance-Frameworks und Integration mit Enterprise CI/CD- und Ticketing-Systemen. Es wurde entwickelt, um Policies im großen Maßstab durchzusetzen und spricht Sicherheitsteams an, die einen End-to-End-Schutz der Cloud-Infrastruktur (vom Code bis zur Laufzeit) wünschen.

- Aikido Security: Aikido ist nicht nur für Startups – es verfügt über einen Enterprise-Modus mit Single Sign-On, rollenbasiertem Zugriff und on-premise Scanner-Optionen. Unternehmen schätzen den einheitlichen Ansatz (eine Plattform für viele Security-Scans) und die AI Auto-Fix-Funktion, die den Arbeitsaufwand reduzieren kann. Es unterstützt auch die Compliance-Automatisierung (SOC2, ISO-Berichte), was ein großer Vorteil für regulierte Branchen ist.

- Bridgecrew (Prisma Cloud): Bridgecrew, unterstützt von Palo Alto, ist für den Enterprise-Einsatz in Dutzenden von Teams konzipiert. Es bietet zentralisierte Dashboards, die Möglichkeit, Findings unternehmensweit zu unterdrücken/freizugeben, und Integrationen mit Systemen wie ServiceNow für den Workflow. Die umfangreiche Policy-Bibliothek und Drift Detection sind in großen Organisationen, wo Konsistenz entscheidend ist, von großem Wert. Zudem nutzen Unternehmen oft die Benutzerdefinierten Policy-Funktionen, um interne Security-Anforderungen zu kodifizieren.

- Qualys IaC Security: Qualys ist ein fester Bestandteil der Enterprise Security, und sein IaC-Tool fügt sich in dieses Ökosystem ein. Unternehmen, die bereits Qualys nutzen, profitieren davon, IaC-Scan-Ergebnisse neben Host- und App-Schwachstellen zu haben. Es wurde mit Blick auf Compliance entwickelt – jede Fehlkonfiguration wird Standards zugeordnet und auditfähige Berichte bereitgestellt. Und es ist darauf ausgelegt, große Umgebungen mit vielen Templates zu verwalten, mit der Zuverlässigkeit und dem Support, den man von Qualys erwartet.

- Spectral (Check Point): Spectral ist auf Unternehmen zugeschnitten, die Geschwindigkeit und Breite benötigen. Es kann große Repos schnell scannen (wichtig für Enterprise CI-Pipelines). Es bietet auch eine feingranulare Policy-Abstimmung und eine Reihe von Integrationen (LDAP/AD für Benutzerverwaltung, SIEM-Export usw.). Da es IaC, Code und Secrets in einem abdeckt, können Enterprise Security Teams Tools konsolidieren. Die Unterstützung von Check Point bedeutet auch, dass es in breitere Enterprise Security Architekturen (wie CloudGuard) integriert werden kann.

Die 5 besten IaC-Tools für Start-ups

Startups benötigen ebenfalls IaC-Sicherheit – möglicherweise sogar noch mehr, da sie oft schnell agieren und möglicherweise kein dediziertes Sicherheitspersonal haben. Die idealen Tools für Startups sind solche, die kostengünstig (oder kostenlos), einfach einzurichten sind und minimalen Wartungsaufwand erfordern. Startups profitieren von Tools, die sofort einsatzbereit sind, mit sinnvollen Standardeinstellungen und Automatisierung, da sie möglicherweise nicht die Kapazitäten haben, Hunderte von Richtlinien anzupassen.

Top-Empfehlungen für Startups (alphabetisch):

- Aikido Security: Der kostenlose Tarif und der All-in-One-Ansatz von Aikido sind für Startups sehr attraktiv. Innerhalb weniger Minuten kann ein Startup mit Aikido SAST, Abhängigkeitsprüfungen und IaC-Scan auf seinen Repositories ausführen. Es bietet eine schnelle Sicherheitsabdeckung, ohne dass ein eigener Sicherheitsingenieur benötigt wird. Der KI-AutoFix kann als virtueller Sicherheitsteamkollege fungieren und Korrekturen vorschlagen, damit Ihre Entwickelnden Probleme schnell beheben können.

- Checkov: Als kostenloses Open-Source-Tool ist Checkov Startup-freundlich. Sie können es kostenlos in Ihre GitHub Actions oder GitLab CI integrieren und sofort Fehler erkennen. Es benötigt weder einen Server noch eine komplexe Einrichtung. Die Community-Unterstützung für Checkov (und die Verfügbarkeit vorgefertigter Richtlinien) bedeutet, dass ein kleines Team mit minimalem Aufwand großen Nutzen erzielen kann.

- KICS: Ebenso ist KICS, da es kostenlos und umfassend ist, ideal für Teams mit begrenztem Budget. Führen Sie einfach das Docker-Image in Ihrer CI aus und Sie profitieren sofort von über 2000 Checks. Es ist einfach zu bedienen, und wenn sich der Stack Ihres Startups weiterentwickelt (z. B. wenn Sie Terraform plus Helm für Kubernetes hinzufügen), kann KICS beides abdecken, ohne dass mehrere Tools erforderlich sind.

- Snyk IaC: Snyk bietet kostenlose Pläne für kleine Teams an, und Startups können dies nutzen, um IaC-Scan frühzeitig in ihre Entwicklungspipeline zu integrieren. Der Vorteil für Startups ist Snyks entwicklerzentriertes Design – es überfordert ein schlankes Team nicht mit komplexer Einrichtung oder übermäßigen Ergebnissen. Die Benutzeroberfläche erleichtert die Nachverfolgung von Problemen, selbst wenn Sie keine dedizierte Sicherheitsperson haben. Und wenn das Startup wächst, können Snyks kostenpflichtige Funktionen (wie mehr Projekte, mehr Integration) mitwachsen.

- Terrascan: Als Open-Source-Tool von Tenable (ehemals Accurics) ist Terrascan ideal für Startups, die Terraform oder Multi-Cloud-Setups verwenden. Es ist kostenlos und verfügt über über 500 integrierte Regeln, einschließlich CIS-Benchmarks. Die CLI ist unkompliziert und kann sogar Terraform plan-Dateien scannen, um mehr Kontext zu erhalten. Für ein Startup bietet Terrascan eine schnelle Compliance-Prüfschicht, ohne eine aufwendige Plattform zu benötigen.

Die 5 besten kostenlosen IaC-Scanner

Wenn das Budget null ist und Sie Ihren Infrastrukturcode sichern müssen, haben Sie Glück – viele exzellente IaC-Scanner kosten nichts. Kostenlose IaC-Scanner sind oft Open-Source-CLI-Tools, die Sie lokal oder in CI ausführen können. Auch wenn Sie möglicherweise ein ausgefeiltes UI oder erweiterte Kollaborationsfunktionen opfern müssen, erhalten Sie dennoch eine leistungsstarke Policy-Durchsetzung und Sicherheitsprüfungen. Hier sind die besten komplett kostenlosen Lösungen:

- Checkov: Wir haben es oft erwähnt, und das aus gutem Grund – Checkovs kostenloses Open-Source-Tool ist einer der umfassendsten IaC-Scanner auf dem Markt. Keine Lizenz erforderlich, einfach installieren und loslegen. Es deckt alle gängigen IaC-Typen ab und wird regelmäßig von der Community aktualisiert.

- KICS: Ein weiterer vollständig Open-Source-Scanner ohne jegliche kostenpflichtige Version. Alle Funktionen und Prüfungen von KICS sind kostenlos nutzbar. Es wird von Checkmarx unterstützt, aber das OSS-Tool hat keine künstlichen Beschränkungen. Dies macht es zu einer Top-Wahl für diejenigen, die eine kostenlose Lösung suchen.

- Regula: Fugues Regula ist kostenlos und Open-Source und bietet Ihnen eine leistungsstarke Policy-as-Code-Engine ohne Kosten. Sie müssen möglicherweise Zeit investieren, um Rego für Benutzerdefinierte Policies zu lernen, aber die Verwendung der bereitgestellten Regeln ist unkompliziert. Es ist eine großartige kostenlose Option, besonders wenn Sie sich um Compliance sorgen, da es viele Compliance-orientierte Regeln enthält.

- Terrascan: Terrascan von Tenable ist komplett kostenlos und Open-Source. Es ist auf Terraform und Kubernetes ausgerichtet und verwendet OPA-Policies im Hintergrund. Sie können es in Pipelines integrieren oder auf Entwickelnde-Maschinen ausführen, ohne einen Cent auszugeben.

- tfsec: Fokussiert auf Terraform, tfsec ist Open-Source und kostenlos. Auch wenn Aqua es in ihr kostenpflichtiges Tool integriert hat, bleibt tfsec selbst MIT-lizenziert. Es ist leichtgewichtig und einfach für jede Terraform-Codebasis auszuführen. Beachten Sie, dass keine neuen Funktionen hinzukommen (der Aufwand wurde auf Trivy verlagert), aber es ist immer noch ein solider kostenloser Scanner, wie er ist.

(Ehrenvolle Erwähnungen: andere kostenlose Tools umfassen Prowler und CloudSploit für das Scannen von Cloud-Umgebungen, und Trivy (von Aqua), das einen Trivy-Config-Befehl besitzt, der IaC kostenlos als Teil seines Open-Source-Toolsets scannt.)

Die 5 besten Open-Source-IaC-Tools

Für diejenigen, die Open-Source-Lösungen bevorzugen (für Transparenz, Flexibilität oder Community-Support), gibt es ein reichhaltiges Ökosystem an Open-Source-IaC-Sicherheitstools. Diese Tools stellen ihren Code zur Verfügung und akzeptieren in der Regel Community-Beiträge. Sie eignen sich hervorragend, wenn Sie das Tool anpassen oder einem Community-gesteuerten Projekt vertrauen möchten. Viele der von uns besprochenen Tools sind Open Source; hier heben wir die Besten der Besten hervor:

- Checkov: Unter Apache 2.0-Lizenz und auf GitHub verfügbar, ist Checkov ein führendes Open-Source-Projekt im Bereich IaC-Sicherheit. Sie erhalten volle Transparenz über seine Regeln und Logik und können es sogar mit eigenem Code erweitern. Die Community und die Maintainer sind aktiv, was schnelle Updates für neue Probleme bedeutet.

- CloudSploit: Die zentrale Scan-Engine von CloudSploit ist Open Source. Als CSPM-Tool ermöglicht Ihnen diese offene Version, Scans auf Ihren Cloud-Konten selbst zu hosten und auszuführen, ohne Daten an Dritte zu senden. Open Sourcing bedeutet, dass Sie bei Bedarf Benutzerdefinierte Cloud-Prüfungen hinzufügen können, indem Sie neue Regeln bearbeiten oder hinzufügen.

- KICS: Vollständig Open Source (MIT-Lizenz). KICS begrüßt Beiträge für neue Abfragen, und seine breite Unterstützung ist ein Community-Projekt. Die Nutzung von KICS bedeutet, dass Sie nicht an einen Anbieter gebunden sind – Sie können es bei Bedarf anpassen und profitieren von Tausenden von der Community geprüften Checks.

- Prowler: Open Source unter GPL-3.0, Prowler verfügt über eine starke Community von Cloud-Sicherheitsexperten. Es werden neue Checks beigesteuert (insbesondere wenn AWS/Azure/GCP neue Dienste oder Updates veröffentlichen). Da es Open Source ist, können Sie es für Ihre Organisation anpassen – zum Beispiel einen Benutzerdefinierten Check für eine interne Richtlinie hinzufügen. Es ist ein ausgezeichnetes Beispiel für Community-gesteuerte Sicherheitstools für die Cloud.

- Terrascan: Open Source (Apache 2.0). Nach der Übernahme von Accurics durch Tenable haben sie Terrascan offen gehalten und sogar verbessert. Die Policy-Bibliothek (OPA Rego Code) ist für jedermann einsehbar oder bearbeitbar, was ideal für Vertrauen und Anpassung ist. Die Fähigkeit des Tools, Drift zu erkennen und in einem Kubernetes Admission Controller (für K8s-Manifeste) ausgeführt zu werden, stammt allesamt aus seiner Open-Source-Innovation.

Die Verwendung von Open-Source-Tools bedeutet, dass Sie diese auch in größere Open-Source-Pipelines integrieren können (z. B. die Verwendung mit anderen OSS wie Jenkins, Spinnaker usw., ohne sich um Kompatibilität oder Lizenzen sorgen zu müssen). Der Nachteil ist, dass Sie keinen Anbieter-Support erhalten, aber die Communities (auf GitHub, Discord usw.) sind oft hilfreich bei der Fehlerbehebung.

Die 5 besten IaC-Scanner für Terraform

Terraform bleibt eines der am weitesten verbreiteten IaC-Frameworks, daher lohnt es sich zu fragen: Welche Tools eignen sich am besten für die Terraform-Sicherheit? Terraform bringt einzigartige Überlegungen mit sich – HCL-Syntax, Module, State-Dateien usw. Die führenden Terraform-fokussierten Scanner verstehen diese Nuancen (wie die Auswertung von Ausdrücken oder Modulaufrufen) und verfügen über umfassende Regelsätze für Cloud-Dienste, die über Terraform erstellt wurden.

Hier sind die besten Tools für Terraform-Umgebungen:

- Aikido Security: Der Scanner von Aikido bietet erstklassige Terraform-Unterstützung. Er kann Terraform-Code und sogar Terraform-Plan-Ausgaben parsen, um Probleme zu identifizieren. Was Aikido für Terraform so großartig macht, ist die Kombination aus automatisierten Korrekturen und Kontext – es kann Codeänderungen vorschlagen, um eine Terraform-Fehlkonfiguration zu beheben, und es filtert Probleme heraus, die in Kombination mit anderen Ressourcen möglicherweise nicht relevant sind.

- Checkov: Checkov ist oft die erste Wahl für den Terraform-Scan. Es versteht Terraform HCL gut, einschließlich lokaler Module und Variablen-Rendering. Es ist in der Lage, Abhängigkeiten zu bewerten und Werte (bis zu einem gewissen Grad) zu interpolieren, was zu weniger False Positives führt. Darüber hinaus erkennt es mit Hunderten von Terraform-spezifischen Richtlinien eine Vielzahl von AWS-/Azure-/GCP-Terraform-Problemen.

- Snyk IaC: Snyk verfügt über robuste Terraform-Regeln und hat sogar den Terraform-Plan-Scan hinzugefügt, was es auszeichnet. Durch die Analyse des Terraform-Plans kann Snyk die vollständig aufgelöste Konfiguration (einschließlich Werten aus gemeinsam genutzten Variablen usw.) sehen und Probleme erkennen, die eine statische Codeanalyse möglicherweise übersehen würde. Dies führt zu genaueren Ergebnissen. Snyks kontextsensitiver Ansatz hilft auch dabei, Terraform-Ergebnisse zu priorisieren, sodass Sie die kritischsten zuerst beheben.

- Terrascan: Mit Terraform im Namen ist Terrascan für Terraform gebaut. Es lädt Ihren Terraform-Code (oder -Plan) und prüft ihn anhand seiner Bibliothek von Rego-Regeln, darunter viele für Cloud-Ressourcenkonfigurationen. Es unterstützt die Terraform-Ressourcen aller großen Cloud-Anbieter. Terrascan kann auch problemlos als GitHub Action oder in CI für Terraform-Repos ausgeführt werden.

- tfsec: Bevor es in Aquas Toolset integriert wurde, war tfsec ein beliebter Terraform-Scanner aufgrund seiner Einfachheit und Genauigkeit. Es integriert sich tief in Terraforms HCL-Parser, sodass es die Code-Struktur versteht. Es kennzeichnet Probleme mit klaren Meldungen und unterstützt Benutzerdefinierte Prüfungen. Obwohl die Neuentwicklung jetzt minimal ist, findet tfsec immer noch zuverlässig Terraform-Probleme und ist extrem schnell. Es ist eine ausgezeichnete Wahl für Entwickelnde, die einen Terraform-spezifischen Linter wünschen, dem sie vertrauen können.

Für Terraform-Benutzer ist es auch gut, HashiCorp Sentinel (Policy as Code für Terraform Enterprise) zu erwähnen – nicht in unserer Hauptliste, aber in Terraform Cloud/Enterprise kann Sentinel Benutzerdefinierte Richtlinien während der Ausführung durchsetzen. Es ist kein Scanner im eigentlichen Sinne (es ist ein Enforcer/Gate im Workflow). Außerhalb dieses Ökosystems sind die oben genannten Tools jedoch die beste Option.

Die 5 besten IaC-Scanner für CloudFormation

AWS CloudFormation ist eine weitere gängige Methode zur Definition von Cloud-Infrastruktur. Das Scannen von CloudFormation-Templates erfordert Kenntnisse über AWS-spezifische Ressourcen und Konfigurationsbesonderheiten. Die besten Tools für CloudFormation verfügen über Regeln, die auf AWS-Dienste und die Eigenheiten von CloudFormation zugeschnitten sind (z. B. wie es mit Standardwerten oder intrinsischen Funktionen umgeht).

Top-Tools für CloudFormation-Sicherheit:

- Aikido Security: Aikido deckt CloudFormation-Templates neben Terraform ab. Es verfügt über eine Reihe von AWS-fokussierten Regeln, um Probleme in CFN-Templates zu erkennen – z. B. öffentliche EC2-Ports, unverschlüsselte EBS-Volumes usw. Da die Plattform von Aikido CSPM integriert, ist sie sich des AWS-Kontexts bewusst, was das Scannen von CloudFormation verbessern kann. Und es kann Korrekturen (wie das Hinzufügen von Verschlüsselung oder das Anpassen von Ressourceneigenschaften) direkt im Template vorschlagen.

- Checkov: Checkov bietet umfassende CloudFormation-Unterstützung. Es enthält viele AWS-spezifische Richtlinien (wie Prüfungen für bestimmte IAM-Richtlinien oder S3-Bucket-Einstellungen), die direkt auf CloudFormation-Templates angewendet werden. Es versteht intrinsische CloudFormation-Funktionen (!Ref, !GetAtt) ausreichend, um viele Richtlinien weiterhin korrekt auszuwerten. Checkov ist eine Top-Wahl für reine AWS-Umgebungen, die CloudFormation nutzen.

- KICS: KICS listet CloudFormation als eines seiner primären IaC-Ziele auf. Es wird mit Regeln geliefert, die den AWS Best Practices und CIS-Benchmarks entsprechen. Zum Beispiel prüft KICS CloudFormation JSON/YAML auf Dinge wie, ob eine RDS-Instanz Speicherverschlüsselung aktiviert hat oder ob ein ELB Zugriffsprotokolle aktiviert hat. Es ist gründlich und leicht aktualisierbar, wenn AWS neue Funktionen hinzufügt.

- Regula: Regulas AWS-Regeln glänzen auch bei CloudFormation. Da Regula Rego verwendet und von Fugue entwickelt wurde (das sich auf AWS-Compliance spezialisiert hat), verfügt es über sehr detaillierte Richtlinien für AWS-Ressourcen, die in CloudFormation definiert sind. Wenn Sie sich um Compliance (PCI, HIPAA usw.) sorgen, bietet Regula CloudFormation-Regeln, um die notwendigen Einstellungen (Verschlüsselung, Protokollierung usw.) durchzusetzen. Und Sie können Benutzerdefinierte AWS-Regeln in Rego schreiben, wenn Sie spezielle Anforderungen haben.

- Snyk IaC: Das Scannen von CloudFormation durch Snyk profitiert von der gleichen Benutzerfreundlichkeit wie bei Terraform. Es verfügt über einen umfassenden Satz von AWS-Regeln und lässt sich gut integrieren, wenn Ihr Projekt CloudFormation-Templates enthält. Wenn Sie CFN-Templates in Git speichern, kann Snyk sie bei jedem Commit scannen und in PRs alarmieren. Die detaillierten Problembeschreibungen helfen Entwickelnde, die mit AWS-Sicherheit nicht vertraut sind, zu verstehen, warum eine CloudFormation-Konfiguration gefährlich ist und wie man sie behebt.

(Ebenfalls erwähnenswert: AWS hat sein eigenes Open-Source-Tool namens cfn-nag für den CloudFormation-Scan, das einige Sicherheitsprobleme findet. Es ist nicht so funktionsreich wie die oben genannten, aber es ist eine AWS-spezifische Option, die einige Teams nutzen. Und Checkov und andere integrieren oft ähnliche Regeln.)

Für AWS CloudFormation-Benutzer reduzieren die oben genannten Tools das Risiko, unsichere Stacks zu starten, erheblich, indem sie Probleme in Ihren Templates vor der Bereitstellung erkennen.

Fazit

Was die Cloud-Entwicklung betrifft, so hält IaC buchstäblich die Schlüssel zum Königreich in der Hand. Die Einführung von IaC bedeutet, dass Sie das, was Stunden manueller ClickOps in Anspruch nehmen würde, in wenigen Minuten wiederholen können. Dies gilt auch für schlechte Sicherheitspraktiken, da Ingenieure Module über verschiedene Umgebungen hinweg kopieren und wiederverwenden würden.

Wenn Sie den Lärm durchbrechen und die Behebung schmerzfrei gestalten möchten, probieren Sie Aikido aus, keine Kreditkarte erforderlich.

Das könnte Sie auch interessieren:

- Top Cloud Security Posture Management (CSPM) Tools – Fehlkonfigurationen vor und nach dem Deployment erkennen.

- Top DevSecOps Tools – Automatisieren Sie Sicherheitsscans in CI/CD.

- Top Container Scanning Tools – Sorgen Sie für sichere Workloads neben Ihrer Infrastruktur.