Moderne Anwendungen können heute schneller als je zuvor ausgeliefert werden. KI schreibt die Hälfte Ihres Codes, Pipelines werden in Minuten bereitgestellt, und Ihr Team liefert Features, als gäbe es kein Morgen.

Doch hier ist eine Frage an Sie: Was hält mit der Sicherheit Schritt?

Denn Geschwindigkeit in der Softwareentwicklung hat eine Kehrseite. Man kann es Nachlässigkeit, menschliches Versagen oder den alten Spruch „Ich kümmere mich später darum“ nennen, aber so schleichen sich Bugs, Fehlkonfigurationen und ausgewachsene Schwachstellen unbemerkt in die Produktion ein. Und Angreifer? Die brauchen nur eine einzige.

Deshalb ist Dynamische Anwendungssicherheitstests (DAST) im Jahr 2025 so wichtig. Um sicherzustellen, dass das, was Sie bereitgestellt haben, sicher ist.

In diesem Leitfaden erläutern wir:

- Was DAST ist

- Warum es im Jahr 2025 wichtig ist, und

- Wie Sie das richtige DAST-Tool für Ihr Team auswählen, egal ob Sie ein Solo-Entwickelnder oder ein Enterprise Security Lead sind.

Um es Ihnen einfacher zu machen, müssen Sie sich nicht mit allen über 15 Tools detailliert befassen. Wenn Sie mit einem bestimmten Anwendungsfall hier sind – zum Beispiel das beste DAST für Entwickelnde, Startups oder API-Sicherheit suchen – können Sie direkt zu den auf Ihr Szenario zugeschnittenen Unterlisten springen.

- Die 5 besten DAST-Tools für Entwickelnde: Aikido Security & Burp Suite

- Die 6 besten DAST-Tools für Unternehmen: Invicti & Aikido Security

- Die 4 besten DAST-Tools für Startups: Aikido Security & OWASP ZAP

- Die 4 besten kostenlosen DAST-Tools: Wapiti & Arichni

- Die 4 besten Open Source DAST-Tools: OWASP ZAP & Nikto

- Die 6 besten DAST-Tools für DevSecOps: Aikido Security & Invicti

- Die 6 besten DAST-Tools für API-Sicherheit: Qualys & Aikido Security

- Die 6 besten DAST-Tools für Webanwendungen: Aikido Security & Burp Suite

- Die 6 besten DAST-Tools für REST-APIs: Tenable & Wapiti

- Die 6 besten DAST-Tools für mobile Apps: OWASP ZAP & HCL Appscan

Dennoch empfehlen wir, die vollständige Tool-Übersicht weiter unten zu prüfen. Selbst ein kurzer Blick auf die Hauptliste könnte ein Tool zutage fördern, das Sie noch nicht in Betracht gezogen hatten, oder Ihnen helfen zu verstehen, warum bestimmte Optionen in allen Kategorien konstant hoch bewertet werden.

TL;DR:

Aikido erweist sich als die Top-DAST-Wahl, indem es einen leistungsstarken DAST-Scanner mit SAST, API-Sicherheit und mehr in einer Plattform bündelt. Sein „Surface Monitoring“-DAST greift Ihre App wie ein Hacker an, aber mit deutlich weniger Fehlalarmen dank integrierter Verifizierung und Filterung.

Entwickelnde erhalten Ein-Klick-Korrekturen für Findings und CI/CD-Integration sofort einsatzbereit, und technische Manager schätzen Aikidos transparente Flatrate-Preise (plus einen kostenlosen Tarif) im Vergleich zu den Überraschungen älterer DAST-Tools.

Was ist DAST?

Dynamische Anwendungssicherheitstests (DAST) ist eine Methode zur Sicherheitstests, die eine laufende Anwendung von außen nach innen bewertet, ähnlich wie ein Angreifer es tun würde. Ein DAST-Tool interagiert mit einer Webanwendung über ihr Frontend (HTTP-Anfragen, Weboberflächen, APIs), ohne Zugriff auf den Quellcode zu benötigen.

Der „Black-Box“-Ansatz von DAST umfasst die Simulation bösartiger Eingaben und die Analyse der Anwendungsreaktionen, um Schwachstellen wie SQL-Injection, Cross-Site-Scripting (XSS), Authentifizierungsfehler, Fehlkonfigurationen und andere Laufzeitprobleme zu identifizieren. Im Wesentlichen verhält sich DAST wie ein automatisierter Hacker, der die Abwehrmechanismen Ihrer Anwendung testet.

DAST-Lösungen unterscheiden sich von statischen Analysetools (SAST), da sie die laufende Anwendung testen in einer realistischen Umgebung. Während SAST den Quellcode auf Fehler scannt, startet DAST tatsächlich Angriffe auf eine bereitgestellte App, um zu sehen, ob diese Schwachstellen in Echtzeit ausgenutzt werden können.

DAST wird oft in späten Testphasen (QA, Staging oder sogar Produktion mit Vorsicht) eingesetzt, als letzte Überprüfung, um alles zu erfassen, was zuvor übersehen wurde.

Im Jahr 2025 bleibt DAST entscheidend, da moderne Webanwendungen zunehmend komplexer werden (Single-Page-Apps, Microservices, APIs usw.). DAST-Tools haben sich weiterentwickelt, um diese Herausforderungen zu bewältigen, darunter:

- Crawlen umfangreicher Schnittstellen,

- Weiterleitungen folgen,

- Verwaltung von Authentifizierungsabläufen, und

- Testen von REST/GraphQL APIs,

Alles, ohne die Interna der App sehen zu müssen.

Viele Organisationen verfolgen eine kombinierte SAST- & DAST-Strategie für eine umfassende Abdeckung über den gesamten Softwareentwicklungslebenszyklus hinweg. Für einen tieferen Vergleich lesen Sie unseren Leitfaden zur gemeinsamen Nutzung von SAST & DAST.

Warum Sie DAST-Tools benötigen

Bevor wir uns den Tools selbst widmen, wie bereits erwähnt, was ist der Sinn, noch einen weiteren Scanner zu Ihrem Stack hinzuzufügen?

Nun, die Grundlage ist, dass die Sicherheit von Webanwendungen ein bewegliches Ziel ist. Da sich Anwendungen so schnell ändern und Angreifer ständig neue Wege finden, sie auszunutzen.

Der Einsatz von DAST-Tools ist 2025 ein Muss, weil Sie Folgendes erhalten:

- Praxisnahe Abdeckung: DAST-Tools finden Schwachstellen aus der Perspektive eines Außenstehenden und zeigen Ihnen genau, was ein Angreifer in einer laufenden App ausnutzen könnte. Sie können Probleme in der Umgebung (Serverkonfigurationen, Drittanbieterkomponenten, APIs) aufdecken, die statische Code-Checks möglicherweise übersehen würden.

- Sprach- & Plattformunabhängig: Da DAST über HTTP und die Benutzeroberfläche mit der App interagiert, spielt es keine Rolle, in welcher Sprache oder welchem Framework die App geschrieben ist. Ein DAST-Scanner kann Java, Python, Node oder jede beliebige Webplattform testen, was ideal für Polyglot-Umgebungen ist.

- Findet kritische Laufzeitfehler: DAST ist hervorragend darin, Probleme wie falsch konfigurierte Server, fehlerhafte Authentifizierungsabläufe, unsichere Cookies und andere Bereitstellungsprobleme zu erkennen, die erst bei Live-Betrieb der Anwendung auftreten. Dabei handelt es sich oft um Schwachstellen mit hoher Auswirkung, die Code-Reviews entgehen.

- Geringe Fehlalarme (in vielen Fällen): Moderne DAST-Lösungen verwenden Techniken wie die Angriffsverifizierung (z. B. Proof-of-Exploit), um Schwachstellen zu bestätigen und Rauschen zu reduzieren. Im Gegensatz zu SAST, das theoretische Probleme kennzeichnen könnte, zeigt DAST typischerweise konkrete Beweise (wie „Sitzungscookie ist nicht gesichert“), was es für Entwickelnde einfacher macht, den Ergebnissen zu vertrauen.

- Compliance und Sicherheit: Viele Sicherheitsstandards und -vorschriften (PCI DSS, OWASP Top 10 usw.) empfehlen oder erfordern dynamische Tests von Webanwendungen. Der Einsatz eines DAST-Tools hilft, diese Anforderungen zu erfüllen, indem es Berichte erstellt, die Auditoren verstehen (z. B. OWASP Top 10 Problemabdeckung), und stellt sicher, dass Sie vor dem Go-Live keine klaffenden Lücken in Ihrer Anwendung hinterlassen haben.

Kurz gesagt, DAST fügt eine wesentliche Sicherheitsebene hinzu, indem es Ihre Anwendung so angreift, wie es reale Bedrohungen tun würden, sodass Sie Schwachstellen beheben können, bevor böswillige Akteure sie ausnutzen.

So wählen Sie ein DAST-Tool aus

Nicht alle DAST-Scanner sind gleich. Bei der Bewertung von Dynamische Anwendungssicherheitstests-Tools sollten Sie die folgenden Kriterien berücksichtigen, um die beste Lösung zu finden:

- Abdeckung von Technologien: Stellen Sie sicher, dass das Tool den Tech-Stack Ihrer Anwendungen verarbeiten kann. Unterstützt es moderne JavaScript-lastige Frontends (Single Page Applications), mobile Backends und APIs (REST, SOAP, GraphQL)? Tools wie HCL AppScan und Invicti unterstützen eine Vielzahl von Anwendungstypen.

- Genauigkeit und Tiefe: Achten Sie auf hohe Erkennungsraten von Schwachstellen bei minimalen Fehlalarmen. Funktionen wie Bestätigungsscans oder die Generierung von Proof-of-Concepts (zum Beispiel Aikidos und Invictis beweisbasiertes Scanning) sind wertvoll, um Ergebnisse automatisch zu validieren. Sie möchten ein Tool, das kritische Probleme aufdeckt, Sie aber nicht mit Rauschen überfordert.

- Benutzerfreundlichkeit und Integration: Ein gutes DAST fügt sich in Ihren Workflow ein. Berücksichtigen Sie Tools, die eine einfache Einrichtung (Cloud-basierte oder verwaltete Optionen), CI/CD-Integration für DevSecOps (Aikido, StackHawk usw.) und Integrationen mit Issue-Trackern (Jira, GitHub) oder Workflows bieten. Wenn Ihre Entwickelnden Scans aus Pipelines auslösen und Ergebnisse in ihren Tools erhalten können, wird die Akzeptanz reibungsloser sein.

- Authentifizierung und Komplexitätsmanagement: Viele Anwendungen sind nicht vollständig öffentlich, daher ist es wichtig zu prüfen, ob Ihr DAST authentifizierter Scan (Anmeldung mit einem Benutzerkonto/einer Sitzung) unterstützt und Dinge wie mehrstufige Formulare oder komplexe Abläufe verarbeiten kann. Enterprise-Scanner wie Burp Suite, AppScan und andere ermöglichen die Aufzeichnung von Anmeldesequenzen oder Authentifizierungsskripten.

- Berichterstattung und Entwickler-Feedback: Die Ausgabe sollte entwicklerfreundlich sein. Suchen Sie nach klaren Schwachstellenbeschreibungen, Anleitungen zur Behebung und bei Bedarf nach Compliance-Berichten (z. B. Berichte, die auf OWASP Top 10, PCI usw. abgebildet sind). Einige Plattformen (wie Aikidos DAST) bieten sogar automatische Korrekturvorschläge oder Code-Patches zur Beschleunigung der Behebung.

- Skalierbarkeit und Leistung: Wenn Sie Dutzende oder Hunderte von Anwendungen scannen müssen, überlegen Sie, wie das Tool skaliert. Cloud-basierte DAST-Dienste (Qualys WAS, Rapid7 InsightAppSec, Tenable.io usw.) können Scans parallel ausführen und die Planung verwalten. Bewerten Sie auch die Scangeschwindigkeit, da einige Tools inkrementelles Scannen oder Optimierungen für schnellere erneute Tests bieten.

- Support und Wartung: Schließlich ist ein Tool nur so gut wie sein letztes Update. Bewerten Sie, wie häufig der Anbieter die Schwachstellenprüfungen des Scanners aktualisiert.

Eine aktive Community oder Anbieterunterstützung ist entscheidend, insbesondere für Open-Source-Optionen. Ein veraltetes DAST (oder eines ohne Support) kann neue Bedrohungen übersehen oder bei modernen Anwendungen fehlschlagen.

Behalten Sie diese Kriterien im Hinterkopf, wenn Sie die Landschaft der DAST-Lösungen begutachten. Nun wollen wir uns die besten Tools ansehen, die 2025 verfügbar sind, und prüfen, wie sie sich schlagen.

Die Top 12 DAST-Tools für 2025

In diesem Abschnitt listen wir die 12 besten Tools für Dynamische Anwendungssicherheitstests des Jahres 2025 auf. Dazu gehören eine Mischung aus kommerziellen und Open-Source-Optionen, jede mit einzigartigen Stärken.

Für jedes Tool stellen wir die wichtigsten Funktionen, idealen Anwendungsfälle, Preisinformationen und sogar einige Auszüge aus Benutzerbewertungen bereit.

Ob Sie Entwickelnde bei einem Startup oder Sicherheitsverantwortliche in einem Unternehmen sind, Sie werden eine DAST-Lösung finden, die Ihren Anforderungen entspricht.

Bevor wir uns die Liste ansehen, hier ein Vergleich der Top 5 DAST-Tools, basierend auf Funktionen wie API scanning, CI/CD-Integration und Genauigkeit.

Diese Tools sind branchenführend für eine Vielzahl von Anforderungen, von Entwickelnden bis hin zu Unternehmens-Teams.

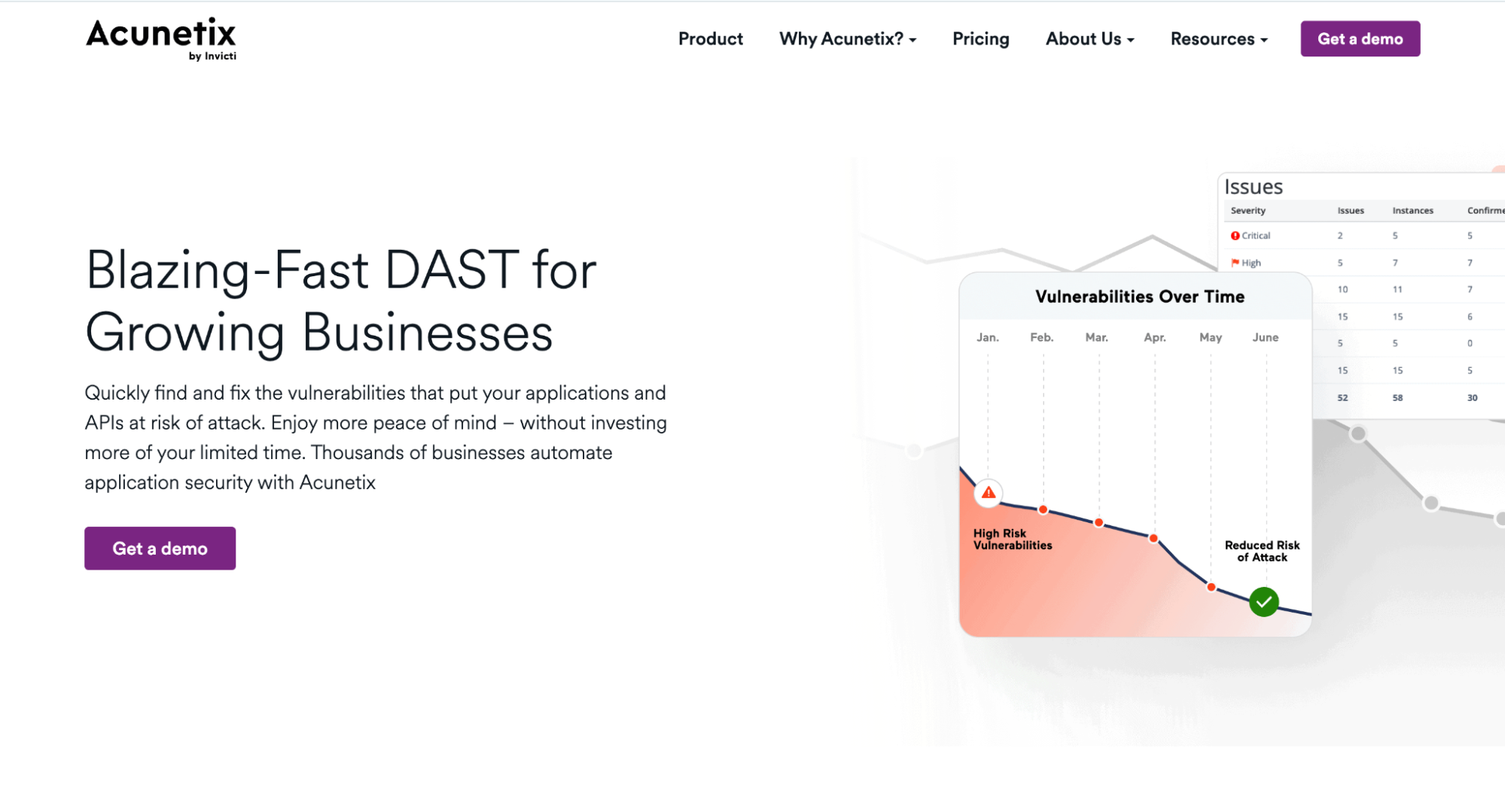

1. Acunetix von Invicti

Acunetix von Invicti ist ein DAST-fokussierter Web-Schwachstellen-Scanner, zugeschnitten auf kleine und mittelständische Organisationen. Er bietet automatisiertes Scannen von Websites und APIs mit Schwerpunkt auf schneller Bereitstellung. Acunetix entstand als eigenständiges Produkt und ist heute Teil der Produktfamilie von Invicti Security (als Ergänzung zum Enterprise-Scanner Invicti). Er bietet einen Einstiegspunkt für Teams, die ihr Anwendungssicherheitsprogramm starten.

Wichtige Funktionen:

- Schwachstellenabdeckung: Scannt über 7.000 bekannte Web-Schwachstellen, einschließlich aller OWASP Top 10 Probleme, mit Prüfungen auf SQLi, XSS, Fehlkonfigurationen, schwache Passwörter und mehr.

- Beweisbasiertes Scannen: Nutzt Invictis proprietäre Proof-of-Exploit-Technologie, um viele Funde automatisch zu verifizieren und False Positives zu reduzieren. Zum Beispiel kann es SQL-Injections sicher bestätigen, indem es einen Beispiel-Datenauszug demonstriert.

- API- und SPA-Scannen: Acunetix kann moderne Anwendungen verarbeiten. Es kann HTML5 Einzelseiten-Anwendungen crawlen und REST- und GraphQL-APIs testen. Es unterstützt auch den Import von Swagger-/OpenAPI-Definitionen, um eine vollständige API-Abdeckung zu gewährleisten.

- Integrationen und CI/CD: Bietet integrierte Integrationen mit Issue Trackern (wie Jira) und CI/CD-Pipelines (Jenkins, GitLab CI usw.), um Automatisierung in DevSecOps zu ermöglichen. Scans können bei neuen Builds ausgelöst und Ergebnisse als Entwickler-Tickets für schnelle Fehlerbehebungszyklen exportiert werden.

- Compliance & Reporting: Bietet vorgefertigte Compliance-Berichte für Standards wie OWASP Top 10, PCI DSS, HIPAA, ISO 27001 und mehr – nützlich für Audits und zur Demonstration von Sicherheitstests gegenüber Stakeholdern.

Bewertungshighlight: „Acunetix hat eine Benutzerfreundliche UI, ist einfach zu konfigurieren und auszuführen und liefert zuverlässige Ergebnisse. Das Lizenzmodell ist nicht so granular, wie es sein könnte, was bedeutet, dass eine Planung für das Skalieren nach oben oder unten erforderlich ist.“ (Quelle: G2)

2. Aikido Security

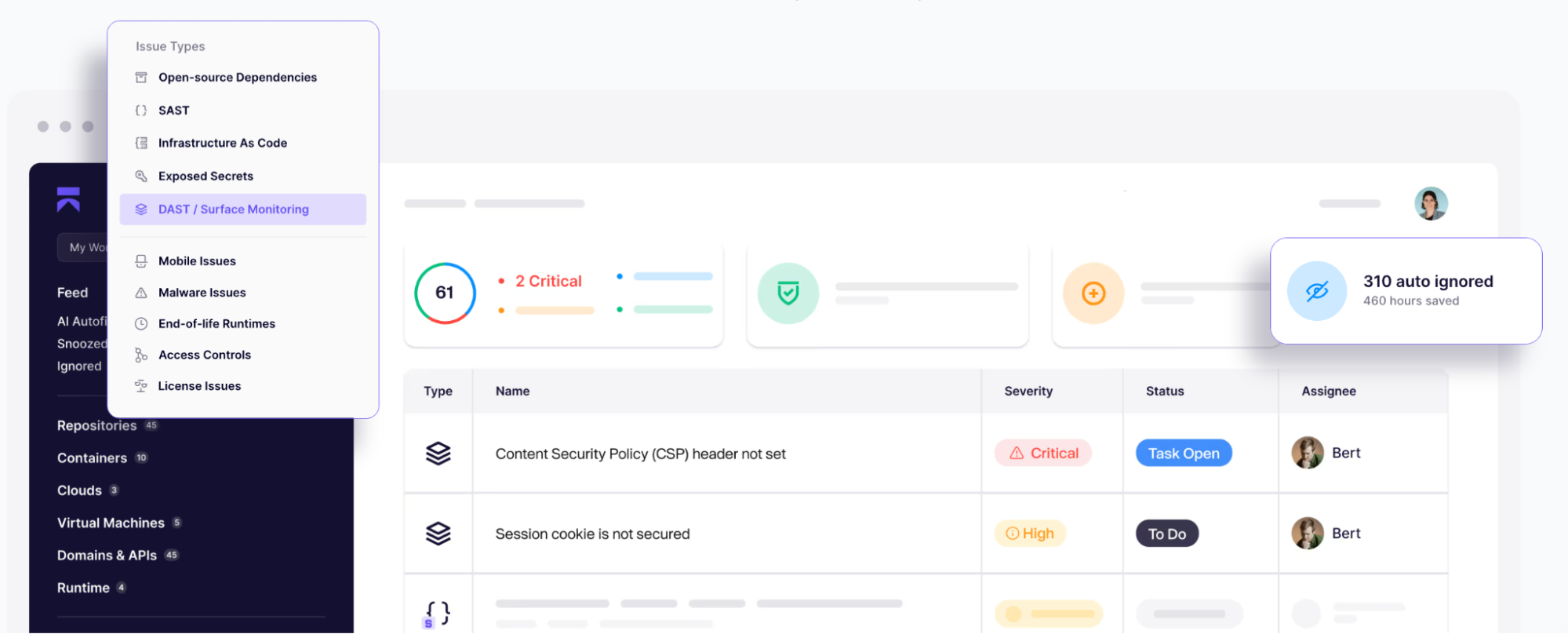

Aikido Securitys DAST (genannt Surface Monitoring) simuliert Black-Box-Angriffe auf Ihre Webanwendung, um Schwachstellen in Echtzeit zu finden.

Was Aikido auszeichnet, ist, dass es neben dem Front-End- und gehosteten App-Oberflächen-Monitoring auch authentifiziertes DAST bietet, um Ihre Webanwendung dynamisch hinter der Authentifizierung zu testen. Darüber hinaus ist sein modularer Ansatz einzigartig, da er DAST, SAST, API-Sicherheitsscanning, Cloud-Konfigurationsprüfungen und mehr in einer Oberfläche zusammenführt und so ein nahtloses Erlebnis für Entwickelnde und Sicherheitsteams gleichermaßen bietet. Die Plattform ist Cloud-basiert, mit einem großzügigen kostenlosen Tarif, wodurch Unternehmenssicherheit für Start-ups und große Unternehmen gleichermaßen zugänglich wird.

Wichtige Funktionen:

- Vereinheitlichtes SAST + DAST: Aikido kombiniert statisches und dynamisches Testen – Sie können Probleme frühzeitig mit SAST erkennen und in laufenden Anwendungen mit DAST verifizieren. Alle Ergebnisse fließen in ein einziges Dashboard für eine ganzheitliche AppSec-Transparenz (SAST- & DAST-Kombinations-Anwendungsfall).

- Front-End- und gehostetes Monitoring: Testen Sie dynamisch die Front-End- und gehosteten App-Oberflächen Ihrer Webanwendung, um Schwachstellen über ZAP oder Nuclei zu finden.

- Authentifiziertes DAST: Aikido unterscheidet sich von anderen SAST+DAST-Anbietern, indem es Ihre Webanwendung dynamisch hinter der Authentifizierung testen kann, um Schwachstellen mit simulierten Angriffen aufzudecken. Es ist ein automatisierter Grey-Box-Pentest.

- Entwickelndenfreundlicher Workflow: Entwickelt als „No-Nonsense-Sicherheit für Entwickelnde.“ Aikido integriert sich in Entwickler-Tools (IDEs, CI/CD-Pipelines, GitHub/GitLab, Slack-Benachrichtigungen). Entwickelnde erhalten sofortiges Feedback – z. B. können DAST-Ergebnisse als Pull-Request-Kommentare oder Pipeline-Ergebnisse erscheinen, mit Links zu Korrekturvorschlägen. Ein Benutzer sagte: „Mit Aikido ist Sicherheit jetzt einfach Teil unserer Arbeitsweise. Es ist schnell, integriert und tatsächlich hilfreich für Entwickelnde.“

- Automatisierte API-Erkennung & Scanning: Die DAST-Engine umfasst die automatisierte Erkennung von API-Endpunkten (REST und GraphQL) und scannt diese auf Schwachstellen. Dies ist entscheidend, da APIs oft moderne Webanwendungen begleiten. Aikido kann sich auch anmelden und authentifizierte Bereiche testen, wodurch die Abdeckung der Angriffsfläche Ihrer App erhöht wird.

- KI-gestütztes AutoFix: Ein herausragendes Merkmal. Die Plattform von Aikido kann mithilfe von KI Ein-Klick-Korrekturen für bestimmte Befunde generieren. Wenn beispielsweise das DAST eine reflektierte XSS findet, könnte die Plattform einen Code-Patch oder eine Konfigurationsänderung vorschlagen. Dies verwandelt Sicherheitsbefunde in umsetzbare Aufgaben, die Entwickelnde in Sekundenschnelle lösen können.

- Skalierbarkeit und Cloud-Integration: Als Cloud-Dienst skaliert Aikido, um viele Anwendungen kontinuierlich zu scannen. Es ist für den Unternehmenseinsatz geeignet (rollenbasierter Zugriff, Team-Dashboards für den Enterprise-Einsatz usw.), aber auch sehr zugänglich für schlanke Teams. Die Plattform kann in Ihrer CI ausgeführt werden, oder Sie können On-Demand-Scans über eine einfache Web-UI oder API auslösen.

Highlight der Bewertung: “Mit Aikido können wir ein Problem in nur 30 Sekunden beheben – einen Button klicken, den PR mergen, und es ist erledigt.¢ (Benutzer-Feedback zur automatischen Behebung)

Schützen Sie Ihre Apps & APIs

Surface & Auth DAST

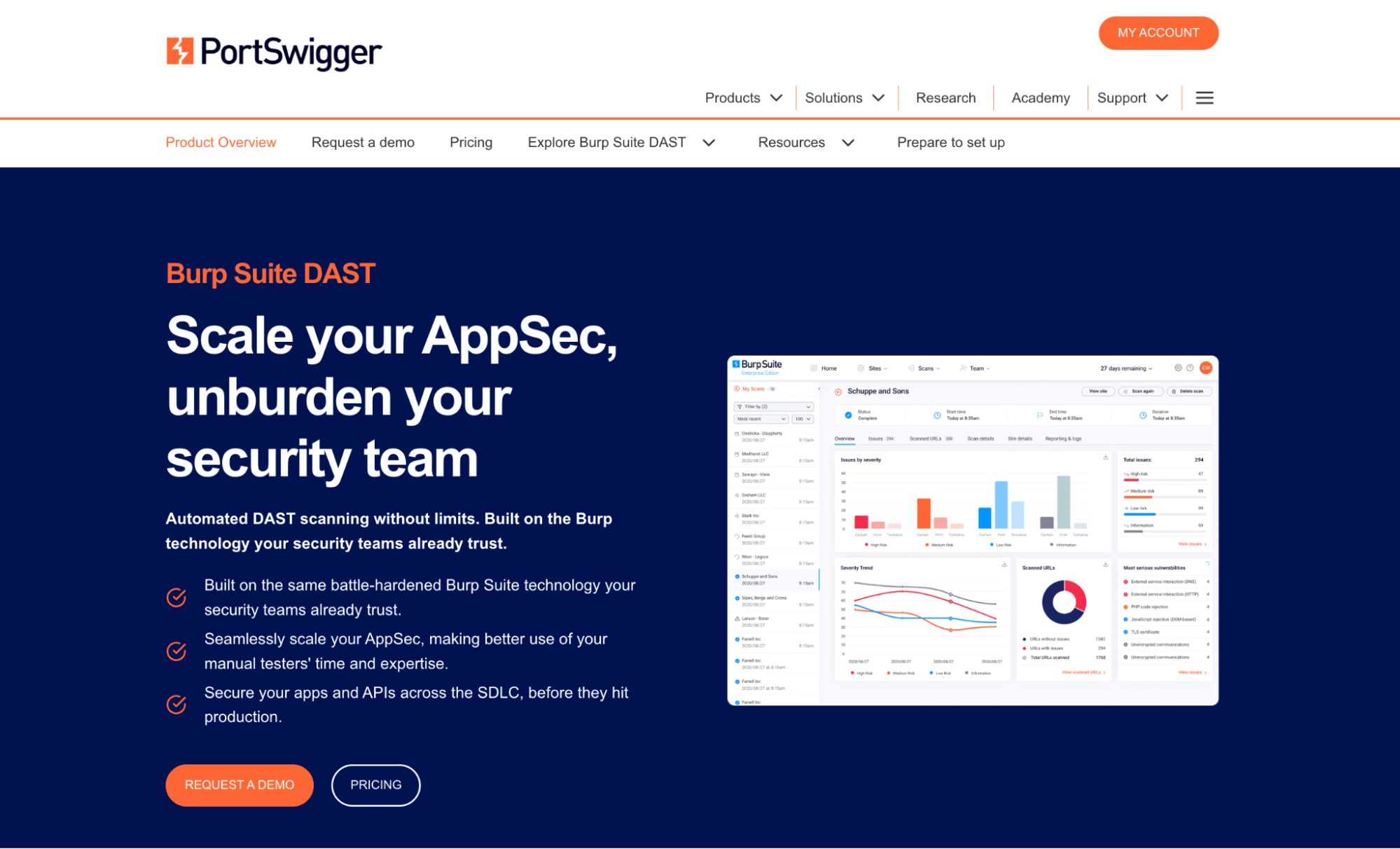

3. Burp Suite

Burp Suite von PortSwigger ist ein legendäres Tool in der Welt der Websicherheit. Es ist eine integrierte Plattform, die sowohl manuelle als auch automatisierte Tests zur Webanwendungssicherheit unterstützt.

Burp Suite wird von Penetrationstestern, Bug-Bounty-Jägern und Sicherheitsexperten weit verbreitet eingesetzt. Es fungiert als abfangender Proxy (der es Ihnen ermöglicht, den Traffic zu modifizieren) und enthält einen automatisierten Scanner (Burp Scanner) für DAST. Die modularen Tools der Suite (Proxy, Scanner, Intruder, Repeater usw.) bieten ein umfassendes Hacking-Toolkit.

Wichtige Funktionen:

- Abfangender Proxy: Im Kern von Burp befindet sich ein Proxy, der HTTP/S-Anfragen und -Antworten abfängt. Dies ermöglicht es Testern, den Traffic in Echtzeit zu inspizieren und zu modifizieren. Er ist von unschätzbarem Wert für manuelle Tests, da Sie Parameter, Header usw. manipulieren und Anfragen zur weiteren Prüfung an andere Burp-Tools senden können.

- Automatischer Scanner: Burps DAST-Scanner kann eine Anwendung automatisch crawlen und auf Schwachstellen prüfen. Er erkennt über 300 Schwachstellentypen sofort, darunter SQLi, XSS, CSRF, Command Injection und andere. Mit über 2500 Testfällen und Mustern ist er sehr gründlich. Die Ergebnisse des Scanners umfassen Nachweise und Empfehlungen zur Behebung.

- Erweiterbarkeit (BApp Store): Burp verfügt über ein umfangreiches Plugin-Ökosystem. Der BApp Store bietet von der Community entwickelte Erweiterungen, die Funktionen von Schwachstellenprüfungen bis zur Integration mit anderen Tools hinzufügen. Dies bedeutet, dass Sie Burp erweitern können, um nach neuen Bedrohungen zu suchen oder es in Entwicklungspipelines zu integrieren (es gibt sogar ein Burp CI-Plugin, und Burp Enterprise ist ein separates Produkt für die Automatisierung).

- Manuelle Testwerkzeuge: Über das Scannen hinaus glänzt Burp Suite mit Tools wie Intruder (für automatisiertes Fuzzing/Brute Force), Repeater (zum Erstellen und Wiederholen einzelner Anfragen), Sequencer (zur Token-Analyse) und Decoder/Comparer. Diese ermöglichen es erfahrenen Testern, tief in spezifische Probleme einzudringen, die vom automatisierten Scannen markiert werden.

- CI/CD-Integration: Für DevSecOps bietet PortSwigger Burp Suite Enterprise (eine separate Edition) an, die darauf ausgelegt ist, Scans in CI und im großen Maßstab durchzuführen. Aber auch Burp Pro kann in Skripten über die Kommandozeile oder API verwendet werden. Dies ermöglicht Teams, Burp-Scans als Teil ihrer Pipeline zu integrieren (oft für kritische Anwendungen oder zur Überprüfung anderer Scanner).

Bewertungshighlight: “Eines der besten Proxy-Tools für Bug-Bounty-Jäger und Penetrationstester. Es gibt nichts, was man nicht mögen könnte; jeder Profi liebt es.” (G2-Bewertung)

4. HCL AppScan Standard

HCL AppScan Standard (ehemals IBM AppScan) ist ein Desktop-basiertes DAST-Tool für Unternehmensanwender. Es bietet eine Vielzahl von Funktionen zum Scannen von Webanwendungen, Webservices und sogar einigen mobilen App-Backends auf Sicherheitslücken.

AppScan Standard ist Teil des umfassenderen HCL AppScan Portfolios (das auch AppScan Enterprise, AppScan on Cloud, SAST-Tools usw. umfasst). Es ist bekannt für seine Scan-Fähigkeiten und wird oft von Sicherheitsauditoren und QA-Teams in großen Organisationen eingesetzt.

Wichtige Funktionen:

- Scan-Engine: AppScan Standard verwendet fortschrittliche Crawling- und Testalgorithmen, um die Abdeckung komplexer Anwendungen zu maximieren. Sein “Action-Based”-Scannen kann Single-Page-Anwendungen und umfangreichen clientseitigen Code verarbeiten. Es verfügt außerdem über Zehntausende integrierter Testfälle, die alles von SQLi, XSS bis hin zu Logikfehlern abdecken. Es wurde entwickelt, um komplexe Webanwendungen mit Anmeldesequenzen, mehrstufigen Workflows und mehr zu bewältigen.

- API- und Mobile-Backend-Tests: Über traditionelle Webanwendungen hinaus kann es Web-APIs (SOAP, REST) und mobile Backends testen. Sie können API-Definitionen einspeisen oder mobilen Datenverkehr aufzeichnen, um die Endpunkte zu prüfen. Dies macht AppScan nützlich für Unternehmen mit mobilen Anwendungen, die mit JSON/REST-Diensten kommunizieren.

- Inkrementelle & optimierte Scans: Zur Effizienz ermöglicht AppScan inkrementelles Scannen, was bedeutet, dass nur die neuen oder geänderten Teile einer Anwendung erneut getestet werden. Dies spart Zeit bei Regressionstests. Sie können auch die Einstellungen für Scangeschwindigkeit vs. Abdeckung anpassen, um schnelle Entwicklungs-Scans oder tiefgehende Audits zu ermöglichen.

- Berichterstattung und Compliance: AppScan Standard verfügt über robuste Berichtsfunktionen. Es kann eine Vielzahl von Berichten erstellen, darunter entwicklerorientierte mit “Fix”-Empfehlungen und Management-Zusammenfassungen. Bemerkenswert ist, dass es Compliance- und Branchenstandardberichte (PCI, HIPAA, OWASP Top 10, DISA STIGs usw.) bietet, was die Einhaltung von Sicherheitsanforderungen erleichtert.

- Enterprise-Integration: Obwohl AppScan Standard ein eigenständiger Client ist, kann es mit AppScan Enterprise (zur Skalierung von Scans über ein Team hinweg) und mit CI/CD-Pipelines über Kommandozeilenausführung oder APIs integriert werden. HCL bietet auch Plugins für Tools wie Jenkins an. Darüber hinaus unterstützt es authentifizierter Scan mit verschiedenen Mechanismen (Basic, NTLM, Formularauthentifizierung usw.) und kann problemlos hinter der Unternehmens-Firewall arbeiten, da Sie es on-premise ausführen.

Kontext der Bewertung: Die Langlebigkeit von AppScan auf dem Markt (seit den IBM-Tagen) bedeutet, dass es sich bewährt hat. Benutzer loben oft seine Tiefe, merken aber an, dass die UI und die Einrichtung komplex sein können.

Wenn Sie Zeit investieren, wird es zuverlässig Schwachstellen finden und die Berichte erstellen, die Sie benötigen, um Auditoren zufriedenzustellen.

5. Micro Focus Fortify WebInspect

Micro Focus Fortify WebInspect (jetzt unter OpenText, das Micro Focus übernommen hat) ist ein DAST-Tool der Enterprise-Klasse, bekannt für seinen Einsatz bei tiefgehenden Sicherheitsbewertungen und die Integration in die Fortify-Suite. WebInspect bietet automatisiertes dynamisches Scannen für Webanwendungen und -dienste und wird oft zusammen mit den statischen Analyse-Tools (SAST) von Fortify eingesetzt, um beide Aspekte abzudecken. Dieses Tool hat eine lange Geschichte in der AppSec und wird von Organisationen bevorzugt, die On-Premises-Scans und die Integration in umfassendere Schwachstellenmanagement-Programme benötigen.

Wichtige Funktionen:

- Gründliches automatisiertes Scannen: WebInspect führt rigorose Scans durch, die eine Vielzahl von Schwachstellen in Web-Apps und APIs identifizieren können. Dazu gehören Prüfungen auf OWASP Top 10, Fehler in der Geschäftslogik und Probleme bei der Serverkonfiguration. Der Scanner verwendet eine Mischung aus Signatur- und heuristischen Ansätzen, um bekannte CVEs sowie Zero-Day-Probleme (wie ungewöhnliche Edge Cases bei der Eingabeverarbeitung) aufzudecken.

- JavaScript- und Client-seitige Analyse: In den neuesten Versionen hat Fortify WebInspect die Analyse und das Parsen von client-seitigem Code verbessert. Es kann JavaScript ausführen, AJAX-lastige Anwendungen verarbeiten und sogar die Web Socket-Kommunikation während der Scans erfassen (Stand: Updates 2024). Dies bedeutet, dass SPAs und moderne Web-Frameworks effektiver geprüft werden können.

- Integration in Unternehmens-Workflows: WebInspect lässt sich in das Fortify-Ökosystem integrieren. Zum Beispiel können Ergebnisse in das Fortify Software Security Center (SSC) fließen, um eine zentrale Verwaltung, Korrelation mit SAST-Ergebnissen und die Zuweisung an Entwickelnde zu ermöglichen. Es verfügt auch über APIs und Unterstützung für die Automatisierung, sodass es in CI-Pipelines oder Sicherheits-Orchestrierungssysteme integriert werden kann. Viele große Organisationen nutzen es in geplanten Scan-Workflows für die kontinuierliche Überwachung.

- Authentifizierte und zustandsbehaftete Scans: Das Tool unterstützt eine Vielzahl von Authentifizierungsmethoden (einschließlich Multi-Faktor-Techniken, Login-Makros und OAuth-/Token-basierter Authentifizierung). Es kann den Zustand während des Scannens beibehalten, was für Anwendungen, die eine Anmeldung erfordern und komplexe Benutzerabläufe haben, entscheidend ist. WebInspect ermöglicht auch die Makroaufzeichnung, um bestimmte Sequenzen (wie das Hinzufügen von Artikeln zum Warenkorb und den anschließenden Checkout) zu durchlaufen und so sicherzustellen, dass diese Bereiche getestet werden.

- Berichterstattung & Compliance: Fortify WebInspect liefert detaillierte technische Ergebnisse für Entwickelnde und zusammenfassende Berichte für das Management. Es gleicht Ergebnisse mit Standards ab und beinhaltet Compliance-Berichte. Da es häufig in regulierten Branchen eingesetzt wird, bietet es sofort einsatzbereite Berichte, die PCI DSS, DISA STIG, OWASP und andere Richtlinien erfüllen.

Hinweis: Nach der Übernahme durch OpenText gehört Fortify WebInspect nun zum OpenText Cybersecurity Portfolio. Es wird manchmal einfach als „OpenText Dynamische Anwendungssicherheitstests (DAST)“ bezeichnet. Das Kernprodukt ist dasselbe und setzt die Tradition von WebInspect fort. Benutzer haben festgestellt, dass WebInspect ressourcenintensiv sein kann und möglicherweise eine Feinabstimmung erfordert, um eine Überlastung einiger Anwendungen zu vermeiden, aber es ist sehr effektiv bei der Aufdeckung komplexer Probleme.

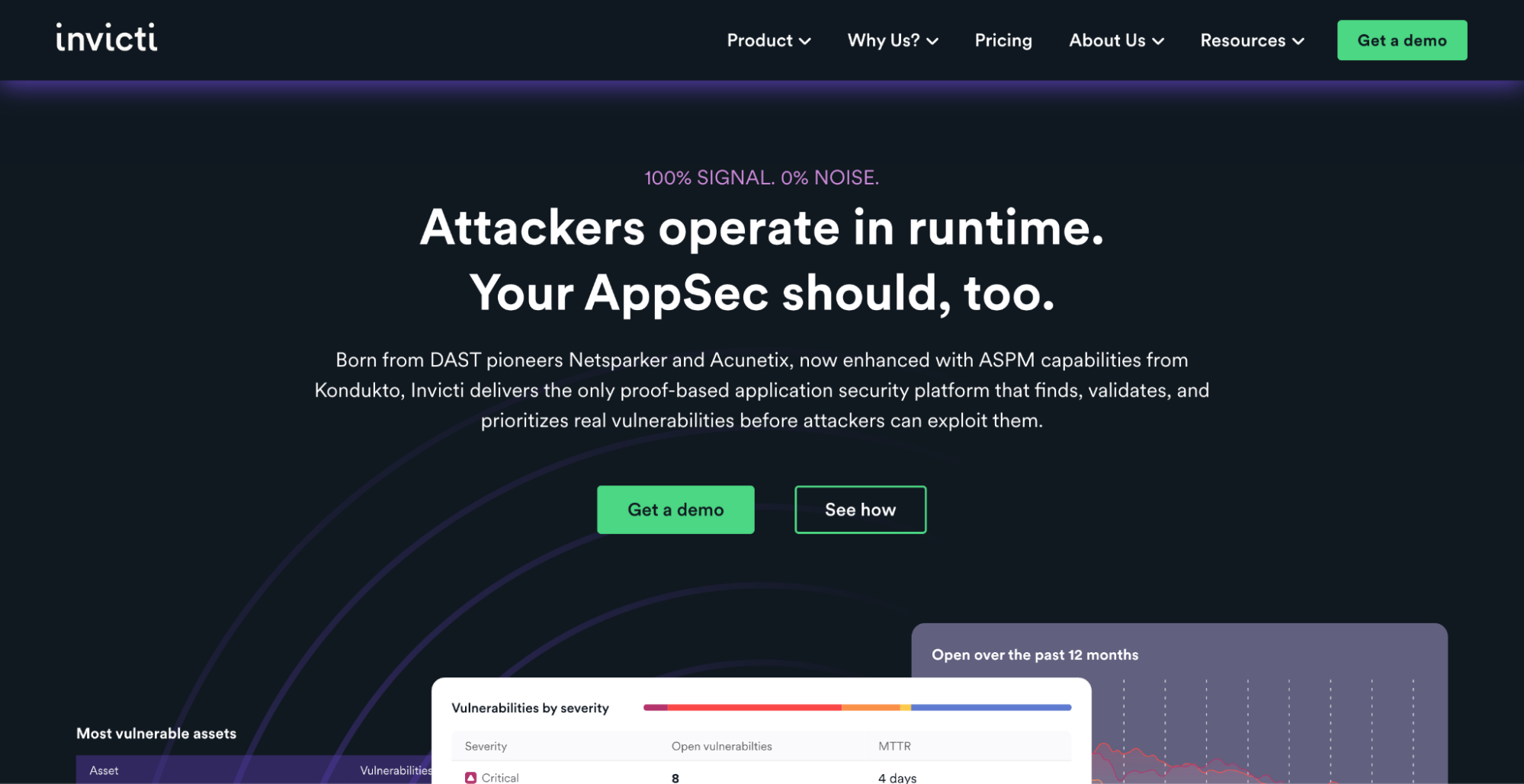

6. Invicti

Netsparker (jetzt bekannt als Invicti) ist ein führender automatisierter Webanwendungssicherheits-Scanner für Unternehmensumgebungen. Netsparker wurde in den letzten Jahren zu Invicti umbenannt, nachdem Invicti Security die Produkte Netsparker und Acunetix unter einem Dach vereint hatte. Invicti (Netsparker) verwendet Proof-Based Scanning mit dem Ziel, Fehlalarme durch die tatsächliche Bestätigung von Schwachstellen zu eliminieren. Es integriert auch interaktive Testelemente für eine tiefere Analyse.

Wichtige Funktionen:

- Proof-Based Scanning: Invicti versucht automatisch, Schwachstellen zu bestätigen, indem es diese auf sichere Weise ausnutzt. Findet es beispielsweise eine SQL-Injection, führt es eine harmlose Payload aus, die eine Datenprobe extrahiert, um das Problem zu beweisen. Ziel ist es, weniger Zeit mit der manuellen Überprüfung von Befunden zu verbringen.

- Breite Technologieunterstützung: Invicti kann traditionelle Webanwendungen, SPAs mit viel JavaScript und alle Arten von APIs (REST, SOAP, GraphQL, gRPC) scannen. Es verarbeitet moderne Frameworks effektiv und unterstützt das Scannen von Unternehmenstechnologien (es kann Benutzerdefinierte Authentifizierungen navigieren, OAuth-Tokens verwalten usw.). Es hat auch die Fähigkeit, JSON-Request-Bodies und SOAP-Envelopes auf Injection-Schwachstellen zu testen.

- IAST Hybrid-Fähigkeiten: Invicti kombiniert DAST mit IAST (Interactive Application Security Testing) über seine Agent-Technologie. Wenn Sie einen schlanken Agenten zusammen mit Ihrer Anwendung bereitstellen können, kann der Scanner die Anwendung während der Laufzeit instrumentieren, um zusätzliche Einblicke zu erhalten (z. B. die Bestätigung der genauen Codezeile für eine Schwachstelle). Dieser hybride Ansatz kann die Abdeckung und Detailgenauigkeit erhöhen, ohne vollen Zugriff auf den Quellcode zu erfordern.

- CI/CD und Integration: Invicti bietet Plugins für CI-Pipelines (Jenkins, Azure DevOps, GitLab CI usw.), Integration mit Projektmanagement und Ticketing (Jira, Azure Boards) sowie die Verknüpfung mit WAFs für sofortiges virtuelles Patching. Dies macht es geeignet für DevSecOps-Workflows, bei denen kontinuierliches Scannen erforderlich ist.

- Skalierbarkeit & Management: Die Plattform kann Tausende von Anwendungen scannen, mit Zeitplanung, Priorisierung und rollenbasierter Zugriffskontrolle für die Teamzusammenarbeit. Invicti bietet zudem ein Multi-Tenant-Dashboard und Funktionen zur Asset-Erkennung (es kann neue Webanwendungen in Ihrer Umgebung entdecken, um sicherzustellen, dass diese gescannt werden). Es wird oft als Rückgrat für das Schwachstellenmanagement von Webanwendungen in Unternehmen eingesetzt.

Bewertungshighlight: „Invicti, das Netsparker ist, stellte mir eine umfangreiche Schwachstellendatenbank zur Verfügung, um Remote-Execution-Schwachstellen, Domain-Invalidierung und viele Schwachstellen-Patches zu finden... Wiederkehrendes Scannen ermöglicht es mir, Dateien auf Integritätsebene abzurufen.“ (G2-Bewertung).

Einfach ausgedrückt: Benutzer schätzen die Tiefe der Schwachstellenabdeckung und die Möglichkeit, wiederholte Scans zu planen, um Regressionen zu erkennen. Einige merken an, dass Invictis Testumfang (über 1400 einzigartige Tests) enorm ist, obwohl bestimmte erweiterte Funktionen eine Feinabstimmung erfordern könnten.

7. Nikto

Nikto ist ein klassischer Open-Source-Webserver-Scanner. Es ist ein einfaches, aber effektives Tool, das umfassende Prüfungen auf Tausende potenzieller Probleme auf Webservern durchführt. Nikto ist ein Perl-basiertes Befehlszeilen-Tool, das von CIRT.net gepflegt wird und seit Jahren ein fester Bestandteil der Sicherheits-Toolbox ist. Obwohl Nikto die ausgefeilte Benutzeroberfläche oder die komplexe Logik moderner Scanner vermissen lässt, ist es sehr nützlich für die schnelle Identifizierung bekannter Schwachstellen und unsicherer Konfigurationen.

Wichtige Funktionen:

- Umfangreiche Prüfdatenbank: Nikto kann über 7.000 potenziell gefährliche Dateien/CGIs und Konfigurationen auf einem Webserver testen. Dies umfasst Prüfungen auf Standarddateien (wie Admin-Seiten, Installationsskripte), Beispielanwendungen, Konfigurations-Backups (*.old, *.bak-Dateien) und andere Artefakte, nach denen Angreifer häufig suchen. Es erkennt auch veraltete Versionen von über 1.250 Servern und Softwarekomponenten sowie versionsspezifische Probleme für über 270 Serverprodukte.

- Serverkonfigurationsprüfungen: Nikto sucht nicht nur nach Web-App-Schwachstellen; es untersucht Serverinformationen. Zum Beispiel meldet es, ob die Verzeichnisindizierung aktiviert ist, ob HTTP-Methoden wie PUT oder DELETE erlaubt sind (was das Hochladen von Dateien für Angriffe ermöglichen könnte) oder ob bestimmte unsichere HTTP-Header vorhanden/fehlen. Es ist ein hervorragendes schnelles Audit zur Härtung von Webservern.

- Fast and No-Frills: Nikto is not stealthy – it’s designed to run as fast as possible and will be noisy in logs. This is fine for authorized scanning. It’s command-line driven, so you can feed it a list of hosts or use it in scripts easily. Running nikto -h <hostname> will output a list of identified issues in plain text.

- Ausgabeoptionen: Es kann Ergebnisse in mehreren Formaten speichern (Klartext, XML, HTML, NBE, CSV, JSON), was nützlich ist, wenn Sie die Ausgabe in andere Tools oder Berichtssysteme einspeisen möchten. Viele nutzen Nikto als Teil eines größeren Toolkits und parsen seine Ergebnisse, um bestimmte Befunde zu kennzeichnen.

- Erweiterbarkeit: Obwohl nicht so modular wie andere, können Sie das Verhalten von Nikto anpassen. Es unterstützt Plugins (seine Prüfdatenbank ist im Wesentlichen eine Sammlung von Plugins). Sie können seine Signaturen aktualisieren, und es wird von der Community regelmäßig mit neuen Prüfungen aktualisiert. Außerdem unterstützt es LibWhiskers Anti-IDS-Techniken, wenn Sie versuchen, verdeckt vorzugehen (obwohl es standardmäßig laut ist).

Profi-Tipp: Da Nikto logisch passiv ist (kein Login, kein intensives Crawling), ist es sehr schnell. Sie könnten Nikto in eine CI-Pipeline integrieren, um jeden Build schnell zu überprüfen (um z. B. sicherzustellen, dass keine Debug-Endpunkte versehentlich bereitgestellt wurden). Obwohl es einige „Info“-Level-Ergebnisse melden kann, die keine echten Schwachstellen sind, gibt es die Gewissheit, dass Sie nichts Offensichtliches übersehen haben.

8. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) ist ein kostenloses Open-Source-DAST-Tool, das von OWASP-Projektleitern gepflegt wird. Es ist eines der beliebtesten DAST-Tools aufgrund seiner Kosten (kostenlos), seiner offenen Community und seiner umfangreichen Funktionalität. ZAP ist sowohl ein Proxy für manuelles Testen als auch ein automatisierter Scanner. Es wird oft als Open-Source-Alternative zur Burp Suite für diejenigen mit geringem Budget angesehen und ist eine fantastische Option für Entwickelnde und kleine Unternehmen, um mit Sicherheitstests ohne Beschaffungshürden zu beginnen.

Wichtige Funktionen:

- Aktives und passives Scannen: ZAP führt passives Scannen durch, indem es den durchlaufenden Traffic beobachtet (über seinen Proxy oder das Spider-Addon) und Probleme kennzeichnet, sowie aktives Scannen, bei dem es aktiv Angriffe injiziert, sobald es Seiten entdeckt. Der passive Modus eignet sich hervorragend für einen sanften Start (er ändert nichts, sondern überwacht lediglich Dinge wie Informationslecks oder Security-Header), während der aktive Scan die echten Bugs (SQLi, XSS usw.) durch Angriffe auf die App findet.

- Proxy- und manuelle Testwerkzeuge: Wie Burp kann ZAP als abfangender Proxy fungieren. Es verfügt auch über eine Reihe von Tools: einen HTTP-abfangenden Proxy, ein Spider-Addon zum Crawlen von Inhalten, einen Fuzzer für Angriffe auf Eingaben und eine Skripting-Konsole (mit Unterstützung für das Schreiben von Skripten in Python, Ruby usw. zur Erweiterung von ZAP). Der Heads-Up Display (HUD)-Modus ermöglicht es Ihnen sogar, Scan-Informationen über Ihren Browser zu legen, während Sie navigieren – sehr nützlich für Entwickelnde, die sich mit Sicherheit beschäftigen.

- Automatisierung & API: ZAP wurde für die QA-Integration mit Blick auf Automatisierung entwickelt. Es verfügt über eine leistungsstarke API (REST und eine Java-API), die es Ihnen ermöglicht, alle Aspekte von ZAP zu steuern. Viele Teams nutzen die ZAP-API in CI-Pipelines. Zum Beispiel ZAP im Daemon-Modus starten, ein Ziel spidern, einen aktiven Scan durchführen und dann die Ergebnisse abrufen – alles automatisiert. Es gibt sogar vorgefertigte GitHub Actions und Jenkins-Plugins für ZAP. Dies macht es zu einer guten Wahl für DevSecOps mit geringem Budget.

- Erweiterbarkeit über Add-ons: Wie bereits erwähnt, verfügt ZAP über einen Add-on-Marktplatz (den ZAP Marketplace), auf dem Sie offizielle und Community-Add-ons installieren können. Dazu gehören spezialisierte Scan-Regeln (für JSON, XML, SOAP, WebSockets usw.), Integrationen oder Komfortfunktionen. Die Community aktualisiert ständig Scan-Regeln, einschließlich Alpha-/Beta-Regeln für neu auftretende Schwachstellentypen. Dies hält die Scanning-Fähigkeiten von ZAP in ständiger Entwicklung.

- Community und Support: Als Teil von OWASP verfügt es über eine starke Benutzer-Community. Es gibt reichlich Dokumentation, kostenlose Schulungsvideos und aktive Foren. Obwohl Sie keinen kommerziellen Support erhalten (es sei denn, Sie nutzen Drittanbieter-Berater), übertrifft das vorhandene Wissen oft den Herstellersupport. ZAP wird auch regelmäßig von seinen Projektleitern und Mitwirkenden aktualisiert.

Bewertungshighlight: “Das OWASP-Tool ist kostenlos, was ihm einen großen Vorteil verschafft, insbesondere für kleinere Unternehmen, um das Tool zu nutzen.” peerspot.com. Diese Einschätzung ist weit verbreitet – ZAP senkt die Einstiegshürde für Web-Sicherheit.

Es bietet möglicherweise keine sofort einsatzbereiten Premium-Funktionen wie einige kommerzielle Scanner, aber für viele Anwendungsfälle erledigt es die Aufgabe effektiv.

9. Qualys Webanwendungs-Scanner (WAS)

Qualys Scannen von Webanwendungen (WAS) ist ein Cloud-basiertes DAST-Angebot von Qualys, das in deren QualysGuard Security and Compliance Suite integriert ist. Qualys WAS nutzt die Qualys Cloud-Plattform, um einen On-Demand-Scanning-Service für Webanwendungen und APIs bereitzustellen. Es ist besonders attraktiv für Unternehmen, die bereits Qualys für das Scannen von Netzwerkschwachstellen oder Compliance nutzen, da es dieses Single-Pane-of-Glass auf Webanwendungen erweitert. Qualys WAS ist bekannt für seine Skalierbarkeit (Scannen tausender Websites) und seine Benutzerfreundlichkeit über ein SaaS-Modell.

Wichtige Funktionen:

- Cloud-basiert & Skalierbar: Qualys WAS wird als Service bereitgestellt, den Sie von der Qualys Cloud aus gegen Ihre Ziele ausführen (mit der Option, verteilte Scanning-Appliances für interne Anwendungen zu verwenden). Dies bedeutet keinen Wartungsaufwand für das Tool selbst und die Möglichkeit, viele Scans parallel auszuführen. Die Plattform hat über 370.000 Webanwendungen und APIs entdeckt und gescannt, was ihre weite Verbreitung zeigt.

- Breite Schwachstellenabdeckung: Es erkennt Schwachstellen, einschließlich der OWASP Top 10 (SQLi, XSS, CSRF usw.), Fehlkonfigurationen, Offenlegung sensibler Daten (z. B. Kreditkartennummern auf Seiten) und sogar Malware-Infektionen auf Websites. Es prüft auch auf Dinge wie unbeabsichtigte Offenlegung von PII (personenbezogene identifizierbare Informationen) oder Secrets auf Webseiten. Qualys verwendet KI/ML (maschinelles Lernen) in seinem Scanning, um die Erkennung komplexer Probleme zu verbessern und Fehlalarme zu reduzieren (laut deren Marketing).

- API-Sicherheitstests: Qualys WAS deckt auch die OWASP API Top 10 ab. Es kann OpenAPI-/Swagger-Dateien oder Postman-Collections importieren und REST-APIs gründlich testen. Es überwacht “Drift” von API-Spezifikationen, was bedeutet, dass Qualys es kennzeichnen kann, wenn Ihre Implementierung nicht mit der Swagger-Datei übereinstimmt (was auf undokumentierte Endpunkte hindeuten könnte). Dies ist hervorragend für das Management der API-Sicherheit.

- Integration & DevOps: Qualys bietet eine umfangreiche API für alle seine Produkte, einschließlich WAS. Sie können Scans automatisieren, Berichte abrufen und sogar Ergebnisse in Defect Trackern integrieren. Sie haben auch ein Chrome-Plug-in (Qualys Browser Recorder), um Authentifizierungssequenzen oder Benutzer-Workflows aufzuzeichnen, die in Qualys WAS hochgeladen werden können, um die Teile einer Anwendung zu scannen, die eine Anmeldung erfordern. Darüber hinaus können Qualys WAS-Ergebnisse in ihr WAF eingespeist werden (wenn Sie Qualys WAF verwenden) für schnelles virtuelles Patching.

- Compliance und Reporting: Da Qualys großen Wert auf Compliance legt, kann WAS die benötigten Berichte generieren, um PCI DSS 6.6 (Anforderung für das Scannen von Webanwendungs-Schwachstellen) und andere Richtlinien zu erfüllen. Alle Ergebnisse werden in der Qualys-Oberfläche konsolidiert, die mit anderen Modulen wie ihren Schwachstellenmanagement- oder Risikomanagement-Tools geteilt werden kann. Dieses vereinheitlichte Reporting ist ein Vorteil für das Management.

Branchenhinweis: Qualys WAS war ein führendes Produkt im 2023 GigaOm Radar für Application Security Testing. Benutzer nennen den Cloud-Komfort und den Vorteil der kontinuierlichen Überwachung. Andererseits empfinden einige die Benutzeroberfläche als etwas veraltet und die Erstkonfiguration (wie Authentifizierungsskripte) als eine gewisse Einarbeitungszeit erfordernd. Dennoch ist es eine sehr solide Wahl mit der Unterstützung von Qualys.

10. Rapid7 InsightAppSec

Rapid7 InsightAppSec ist eine Cloud-basierte DAST-Lösung, die Teil der Insight-Plattform von Rapid7 ist. InsightAppSec konzentriert sich auf Benutzerfreundlichkeit und Integration, wodurch dynamische Tests sowohl für Sicherheitsteams als auch für Entwickelnde zugänglich werden. Es nutzt die Expertise von Rapid7 (aus Produkten wie Metasploit und deren Schwachstellenmanagement-Tools), um einen Scanner bereitzustellen, der moderne Webanwendungen, einschließlich Single-Page-Anwendungen und APIs, verarbeiten kann. Als Cloud-Dienst entfällt die Notwendigkeit, Scanner-Infrastruktur zu verwalten.

Wichtige Funktionen:

- Abdeckung moderner Webanwendungen: InsightAppSec kann traditionelle Webanwendungen sowie SPAs testen, die auf Frameworks wie React oder Angular basieren. Es verfügt über die Fähigkeit, JavaScript auszuführen und dynamisch generierte Inhalte zu crawlen. Es unterstützt auch HTML5 und neuere Webmuster. Rapid7 betont, dass es alles von älteren HTML-Formularen bis hin zu modernen Client-Side-Anwendungen sichern kann.

- Über 95 Angriffstypen: Der Scanner umfasst über 95 Angriffstypen in seinem Repertoire, die gängige und komplexe Vektoren abdecken. Dazu gehören die üblichen Verdächtigen (SQLi, XSS) sowie Dinge wie CRLF-Injection, SSRF und andere weniger verbreitete Web-Schwachstellen. Es priorisiert Ergebnisse basierend auf dem Risiko, um Ihnen zu helfen, sich auf das Wesentliche zu konzentrieren.

- Vereinfachte UX: InsightAppSec ist mit einer Benutzerfreundlichen Oberfläche konzipiert. Das Einrichten eines Scans ist unkompliziert – geben Sie eine URL und optionale Anmeldeinformationen ein und starten Sie. Die Oberfläche führt weniger erfahrene Benutzer durch die Konfiguration. Nach Abschluss der Scans werden die Ergebnisse mit Empfehlungen zur Behebung und Entwickelnden-freundlichen Einblicken erläutert. Es verfügt auch über Funktionen wie Attack Replay (um ein Ergebnis durch Wiederholung der spezifischen Anfrage, die es aufgedeckt hat, zu verifizieren).

- Paralleles Scannen & keine Ausfallzeiten: Da es Cloud-basiert ist, können Sie mehrere Scans gleichzeitig ausführen, ohne sich um lokale Ressourcen kümmern zu müssen. Dies ist ideal für das Scannen mehrerer Anwendungen oder Multitasking (Rapid7 weist darauf hin, dass Sie viele Ziele ohne Ausfallzeiten auf ihrer Seite scannen können). Diese Skalierbarkeit ist nützlich für Agenturen oder große Organisationen, die viele Webanwendungen scannen.

- Integration & Ökosystem: InsightAppSec integriert sich in die breitere Rapid7 Insight-Plattform. Zum Beispiel können Sie Schwachstellen an InsightVM (ihr Schwachstellenmanagement) senden oder Tickets in Jira generieren. Es kann auch in CI-Pipelines integriert werden und verfügt über eine API für die Automatisierung. Wenn Sie Rapid7 InsightConnect (SOAR) verwenden, können Sie DAST-Aktionen automatisieren (z. B. einen Scan auslösen, wenn eine neue Anwendung bereitgestellt wird usw.).

Bewertungshighlight: „Wir haben Rapid7 für unsere Schwachstellentests eingesetzt und... Sie haben sich als unschätzbar wertvoll erwiesen, indem sie eine vollständige und effektive Lösung bereitgestellt haben.“

Benutzer loben oft den Support von Rapid7 und die allgemeine Qualität der Plattform. Ein potenzieller Nachteil, der genannt wird, ist, dass die Behebung von Fehlern im Produkt manchmal langsam sein kann, aber neue Funktionen und Verbesserungen werden regelmäßig veröffentlicht.

11. Tenable.io Web App Scanning

Tenable.io Web App Scanning ist Tenables dediziertes DAST-Angebot innerhalb seiner Tenable.io Cloud-Plattform. Tenable positioniert sich als ein Benutzerfreundlicher und dennoch umfassender Scanner, der oft Kunden anspricht, die Tenable.io bereits für das Schwachstellenmanagement nutzen.

Wichtige Funktionen:

- Vereinheitlichte Plattform: Tenable.io WAS existiert neben anderen Diensten von Tenable (wie Tenable.io Schwachstellenmanagement, Containersicherheit usw.), sodass alle Ergebnisse in einem Dashboard zugänglich sind. Für Sicherheitsteams ist dieses „Single Pane of Glass“ für Infrastruktur- und Web-Schwachstellen praktisch. Sie können Ihre Web-App-Schwachstellen im Kontext von Netzwerk-Schwachstellen sehen, Asset-Risikobewertungen verfolgen und alles zusammen verwalten.

- Einfache Bereitstellung: Als SaaS-Produkt können Sie einen Scan mit wenigen Klicks starten. Sie können externe Web-Apps sofort scannen. Für interne Anwendungen können Sie eine Tenable Scanner Appliance bereitstellen, die den Scan durchführt und an die Cloud zurückmeldet. Die Einrichtung ist unkompliziert, und Tenable bietet Vorlagen für schnelle Scans im Vergleich zu Tiefenscans.

- Automatisches Crawling & Audit: Der Scanner crawlt die Anwendung automatisch, um eine Sitemap zu erstellen, und prüft dann jede gefundene Seite/jedes Formular. Er testet gängige Injektionspunkte und Schwachstellen. Tenable hat die Scan-Engine verbessert, um moderne Web-Apps (wie die Verarbeitung von JS) zu handhaben. Obwohl im Marketing nicht so stark beworben wie einige Konkurrenten, deckt es in der Praxis die meisten Standard-Schwachstellen ab und verfügt über spezifische Prüfungen für Dinge wie DOM XSS und JSON-basierte Angriffe.

- Schnelle Ergebnisse & Inkrementelle Scans: Tenable.io WAS legt Wert auf schnellen Nutzen. Es kann umsetzbare Ergebnisse für gängige Probleme in Minuten liefern. Es ist auch für kontinuierliches Scanning konzipiert, was für agile Entwicklungsumgebungen mit häufigen Releases nützlich ist.

- Integration und DevOps: Tenable.io verfügt über eine API, sodass Sie Web-App-Scans programmatisch auslösen oder in CI/CD integrieren können. Es gibt auch Integrationen, um Ergebnisse in Ticketing-Systeme zu übertragen. Bei Verwendung von Infrastructure as Code könnten Sie sogar eine Testumgebung aufsetzen, diese mit Tenable.io WAS über die API scannen und anschließend wieder zerstören.

- Ergänzung zu Nessus: Tenable empfiehlt oft, Nessus und WAS zusammen zu verwenden – Nessus für Netzwerk- und grundlegende Web-Checks und WAS für tiefere Web-App-Tests. Wenn Sie bereits Nessus-Scans in Tenable.io verwalten, ist das Hinzufügen von WAS nahtlos. Die Dashboards können kombinierte Risikobewertungen usw. anzeigen. Tenables Analytics (mit Tenable Lumin) können dann Probleme über alle Asset-Typen hinweg konsistent priorisieren.

Hinweis: Tenable hat in WAS investiert, um mit den Wettbewerbern Schritt zu halten; 2024 wurde die Unterstützung für Dinge wie die einfachere Aufzeichnung von Anmeldesequenzen und das verbesserte Scannen von Single-Page-Anwendungen hinzugefügt.

Benutzer kommentieren, dass es „einfach, skalierbar und automatisiert“ ist – was mit Tenables Botschaft übereinstimmt, eine umfassende DAST ohne großen Aufwand bereitzustellen. Es ist ein gutes „Allround“-Tool.

12. Wapiti

Wapiti ist ein kostenloser und Open-Source-Web-Schwachstellenscanner, der in Python geschrieben ist. Der Name Wapiti stammt von einem indianischen Wort für Elch – passend, da er in seinem Bereich agil und leistungsstark ist. Wapiti arbeitet als „Black-Box“-Scanner: Er benötigt keinen Quellcode; er fuzzt Ihre Webanwendung einfach über HTTP-Anfragen, ähnlich einem typischen DAST. Es ist ein Kommandozeilen-Tool, das besonders bei Open-Source-Enthusiasten beliebt ist und dafür bekannt ist, aktiv gepflegt zu werden (mit aktuellen Updates, die neue Schwachstellenmodule hinzufügen).

Wichtige Funktionen:

- Black-Box-Fuzzing-Ansatz: Wapiti durchsucht die Ziel-Webanwendung, um URLs, Formulare und Eingaben zu finden, und startet dann Angriffe durch das Einschleusen von Payloads, um Schwachstellen zu testen. Es deckt eine Vielzahl von Injection-Schwachstellen ab: SQL-Injection (fehler-, boolesch, zeitbasiert), XPath-Injection, Cross-Site-Scripting (reflektiert und gespeichert), File Inclusion (lokal und remote), OS Command Injection, XML External Entity (XXE)-Angriffe und mehr. Im Wesentlichen, wenn es ein Eingabefeld gibt, wird Wapiti versuchen, es zu kompromittieren.

- Module für verschiedene Schwachstellen: Wie auf seiner Website aufgeführt, decken die Module von Wapiti alles ab, von klassischen Web-Schwachstellen bis hin zu Prüfungen wie CRLF-Injection, Open Redirects, SSRF über externen Dienst (es kann testen, ob SSRF möglich ist, indem es eine externe Wapiti-Website als „Catcher“ verwendet), Erkennung von HTTP PUT (um zu sehen, ob WebDAV aktiviert ist) und sogar Prüfungen auf Schwachstellen wie Shellshock in CGI-Skripten. Diese Breite ist beeindruckend für ein kostenloses Tool.

- Authentifizierung und Bereichseinschränkung: Wapiti unterstützt authentifizierten Scan über verschiedene Methoden: Basic, Digest, NTLM und formularbasierte Authentifizierung (Sie können Anmeldeinformationen oder ein Cookie bereitstellen). Es ermöglicht auch die Einschränkung des Bereichs. Sie können beispielsweise festlegen, dass es innerhalb einer bestimmten Domain oder eines Ordners bleiben soll, was nützlich ist, um Angriffe auf Drittanbieter-Links oder Subdomains zu vermeiden, die Ihnen nicht gehören. Bei Bedarf können Sie auch bestimmte URLs ausschließen.

- Berichterstellung: Es gibt Ergebnisse in mehreren Formaten aus (HTML, XML, JSON, TXT usw.). Der HTML-Bericht ist praktisch für einen schnellen Überblick, während JSON nützlich ist, wenn Sie Ergebnisse programmatisch analysieren oder zusammenführen möchten. Die Berichte listen jede gefundene Schwachstelle mit Details wie der HTTP-Anfrage auf, die zu ihrer Ausnutzung verwendet wurde, was hervorragend für Entwickelnde zur Reproduktion und Behebung ist.

- Ease of Use and Maintenance: Wapiti is easy to install (available via pip) and run (wapiti -u <url> starts a scan). It’s quite fast and you can adjust the number of concurrent requests. Importantly, Wapiti is actively maintained – the latest release (as of mid-2024) added new features and vulnerabilities. The project maintainers keep it up-to-date as new exploits (like recent CVEs) arise, which addresses a common issue where open-source scanners fall behind. It being Python means it’s also easy to tweak if you’re so inclined.

Beliebtheit in der Community: Wapiti ist vielleicht nicht so bekannt wie ZAP, aber Benutzer, die es entdecken, loben oft seine Effektivität. Es ist wie ein verstecktes Juwel für automatisiertes Fuzzing von Web-Anwendungen.

Da es keine GUI mitbringt, ist die Integration für diejenigen, die mit der CLI vertraut sind, weniger einschüchternd. Auch seine Updates (wie das Hinzufügen der Log4Shell-Erkennung Ende 2021) zeigen, dass es sich an wichtige Sicherheitsereignisse anpasst. Wenn Sie ein Open-Source AppSec-Toolkit zusammenstellen, decken Wapiti + ZAP zusammen ein breites Spektrum ab.

Die 5 besten DAST-Tools für Entwickelnde

Die meisten Entwickelnden wachen nicht begeistert auf, um Sicherheitsscans durchzuführen. Wenn Sie als Entwickelnde dies jetzt lesen, wissen Sie, dass dies stimmt. Sie sind hier, um Features auszuliefern, nicht um sich mit Tools herumzuschlagen, die Sie mit False Positives überfluten.

Deshalb sehen die besten DAST-Tools für Entwickelnde anders aus als die „Enterprise“-Tools.

Bei der Auswahl eines DAST-Tools als Entwickelnde sollten Sie Folgendes beachten:

- Integration mit CI/CD und IDEs: Lässt sich das Tool in Ihre Build-Pipeline integrieren oder bietet es ein IDE-Plugin? Automatisierte Sicherheitstests in CI helfen, Probleme vor dem Merge zu erkennen. Einige Plattformen (wie Aikidos CI/CD-Sicherheit) machen dies nahtlos.

- Wenig False Positives & Rauschen: Entwickelnde haben keine Zeit, Geistern hinterherzujagen. Tools, die Befunde validieren (z.B. Invicti) oder eine hohe Genauigkeit aufweisen, werden bevorzugt, damit ein gemeldeter Fehler es wert ist, behoben zu werden.

- Umsetzbare Ergebnisse: Suchen Sie nach Scannern, die klare Behebungsempfehlungen oder sogar Codebeispiele zur Fehlerbehebung bieten. Noch besser: Einige entwicklerorientierte Tools stellen automatisierte Korrekturen oder Pull Requests bereit (Aikido’s KI-Autofix kann beispielsweise Patches für bestimmte Probleme generieren).

- Geschwindigkeit und On-Demand-Scans: In einer Entwicklungsumgebung ermöglichen schnellere Scans ein zügiges Feedback. Tools, die inkrementelle Änderungen oder spezifische URLs scannen können (anstatt jedes Mal die gesamte Anwendung), helfen bei der Integration in den iterativen Entwicklungszyklus.

- Kosten (für Einzelpersonen oder kleine Teams): Kostenlose oder erschwingliche Optionen sind attraktiv, insbesondere in Organisationen ohne dediziertes Sicherheitsbudget. Open-Source-Tools oder Dienste mit kostenlosen Tarifen passen hier gut.

Die folgenden sind die 5 besten DAST-Tools für Entwickelnde:

- Aikido Security – Entwicklerfreundliche All-in-One-Lösung

- OWASP ZAP – Open Source und skriptfähig

- Burp Suite (Community/Pro) – Ergänzung für manuelles Testen

- StackHawk – CI/CD-integriertes DAST (Lobende Erwähnung)

- Wapiti – Schnelle CLI-Prüfungen

Warum diese: Diese Tools legen Wert auf einfache Integration, sofortige Ergebnisse und Erschwinglichkeit. Sie ermöglichen es Entwickelnden, Sicherheit nach links zu verlagern („shift left“) – Schwachstellen während der Entwicklung zu identifizieren und zu beheben, lange bevor der Code in die Produktion gelangt.

Durch ihre Nutzung können Entwickelnde die Sicherheit iterativ verbessern, genau wie sie die Codequalität mit Unit-Tests verbessern. Das Wissen, das durch die Interaktion mit diesen Tools (insbesondere interaktiven wie ZAP oder Burp) gewonnen wird, schult Entwickelnde zudem im Sicherheitsdenken weiter, was ein versteckter, aber wertvoller Vorteil ist.

Die folgende Tabelle vergleicht DAST-Tools, die am besten für Entwickelnde geeignet sind, die schnelles Feedback, einfache CI/CD-Integration und rauscharme Berichte benötigen.

Die 6 besten DAST-Tools für Unternehmen

Unternehmen haben nicht nur „ein paar Apps“. Sie haben Hunderte, manchmal Tausende, wobei jede einzelne ein potenzieller Angriffspunkt ist, wenn sie unbeaufsichtigt bleibt. Ein solches Ausmaß verändert die Spielregeln.

Beim richtigen DAST-Tool geht es nicht nur darum, Schwachstellen zu finden. Es geht darum, sie über ein weitläufiges Portfolio hinweg zu verwalten. Das bedeutet rollenbasierter Zugriff für verschiedene Teams, Compliance-fähige Berichte für Auditoren und Integrationen in die Systeme, die Sie bereits nutzen – Ticketing, Governance und Workflow-Automatisierung.

Die folgenden Punkte sind für DAST-Tools im Unternehmen zu berücksichtigen:

- Skalierbarkeit & Management: Das Tool sollte das Scannen vieler Anwendungen (möglicherweise gleichzeitig) bewältigen können, mit zentraler Verwaltung von Scan-Zeitplänen, Ergebnissen und Benutzerberechtigungen. Enterprise-Konsolen oder MehrBenutzerumgebungen sind wichtig (z. B. HCL AppScan Enterprise oder Invicti-Plattform).

- Enterprise-Integrationen: Integrationen mit Systemen wie SIEMs, GRC-Plattformen, Defect Trackern (Jira, ServiceNow) und Identitätsmanagement (SSO-Unterstützung) sind oft erforderlich. Zudem ist API-Zugriff für die kundenspezifische Integration in die DevSecOps-Toolchain des Unternehmens wichtig.

- Compliance und Reporting: Unternehmen müssen oft Compliance-Dokumentationen erstellen. Tools, die detaillierte Berichte für PCI, SOC2, ISO27001 usw. erstellen können und die Einhaltung von Richtlinien im Zeitverlauf verfolgen, bieten einen großen Mehrwert. Die Möglichkeit, Assets zu taggen (nach Geschäftseinheit, Risikostufe usw.) und Analysen (Trends, SLAs zur Schwachstellenbehebung) zu erhalten, ist für das Management nützlich.

- Support und Schulung: Ein Anbieter, der starken Support (engagierte Support-Ingenieure, professionelle Dienstleistungen) und Schulungen anbietet, ist ein wichtiger Faktor. Enterprise-Tools kommen mit SLAs für Support-Anfragen. Bei Open-Source-Tools gibt es hier eine Lücke, weshalb große Unternehmen trotz der Kosten zu kommerziellen Optionen tendieren.

- Umfassende Abdeckung: Unternehmen können es sich nicht leisten, etwas zu übersehen. Das Tool sollte idealerweise nicht nur Standard-Web-Schwachstellen abdecken, sondern auch Dinge wie Business-Logik-Tests oder Möglichkeiten zur Erweiterung von Tests bieten. Einige Unternehmen verwenden mehrere DAST-Tools, um Lücken zu schließen – aber ein einziges robustes Tool wird aus Effizienzgründen bevorzugt.

Im Folgenden sind die 6 besten DAST-Tools für Unternehmen aufgeführt:

- Invicti (Netsparker) – Genauigkeit und Skalierbarkeit

- HCL AppScan (Standard/Enterprise) – Enterprise-Legacy-Power

- Micro Focus Fortify WebInspect – Tiefe Integration in den SDLC

- Qualys WAS – Cloud-Skalierung und Asset Discovery

- Tenable.io WAS – Vereinheitlichtes Risikomanagement

- Aikido Security – Enterprise DevSecOps-Plattform

Warum diese: Sie erfüllen die Unternehmensanforderungen an Skalierbarkeit, Support und Integration. In großen Organisationen ist ein DAST-Tool, das 500 Anwendungen scannen und dann einen Managementbericht erstellen kann, der zeigt, „dass wir die Anzahl der OWASP Top 10 Schwachstellen in diesem Quartal um 20 % reduziert haben“, Gold wert. Tools wie Invicti, Qualys usw. liefern diese Art von Metriken und Zusammenfassungen. Zudem müssen Unternehmen oft interne Anwendungen hinter Firewalls scannen – Tools mit on-premise Scanning-Engines (wie Qualys Scanner oder On-Site WebInspect-Installationen) sind hierfür notwendig, was alle oben genannten Optionen bieten.

Die 4 besten DAST-Tools für Startups

Startups bewegen sich schnell. Das ist der Vorteil – aber auch das Risiko. Mit kleinen Teams und knapperen Budgets rückt die Sicherheit oft auf der Prioritätenliste nach unten, bis ein Kunde, Investor oder eine Compliance-Checkliste das Thema erzwingt.

Die gute Nachricht? Sie brauchen kein 20-köpfiges AppSec-Team oder Ausgaben in Unternehmensgröße, um eine solide Sicherheitsgrundlage aufzubauen.

Wichtige Anforderungen für Startups an ein DAST-Tool:

- Kostenaspekt: Kostenlose oder kostengünstige Lösungen, oder Tools mit kostenlosen Tarifen, die kleine Anwendungen abdecken, sind ideal. Startups könnten auch Open Source in Betracht ziehen, um wiederkehrende Kosten zu vermeiden.

- Einfachheit: Es gibt möglicherweise keinen dedizierten Security Engineer, daher werden Entwickelnde oder DevOps die Scans durchführen. Das Tool muss einfach einzurichten sein (SaaS wird bevorzugt, um Infrastruktur zu vermeiden) und leicht zu interpretieren sein.

- Schnelle Erfolge: Startups profitieren von Tools, die die kritischsten Probleme schnell finden (z. B. häufige Fehlkonfigurationen, offensichtliche Schwachstellen) – im Wesentlichen ein Sanity Check. Sie benötigen möglicherweise nicht den umfassendsten Scanner; etwas, das die Hochrisikoelemente erfasst, ist oft frühzeitig ausreichend.

- Integration in den Dev-Workflow: Startups haben oft eine moderne, agile Entwicklung. Tools, die sich in GitHub Actions oder Ähnliches integrieren lassen, können helfen, die Sicherheit ohne aufwendige Prozesse zu automatisieren.

- Skalierbarkeit (Zukunftssicherheit): Obwohl keine Top-Anforderung, ist ein Tool, das mit ihnen wachsen kann (mehr Apps, mehr Scans), ein Bonus, sodass sie beim Skalieren nicht die Tools wechseln müssen. Anfangs könnten die Kosten dies jedoch überwiegen.

Im Folgenden sind die 4 besten DAST-Tools für Startups aufgeführt:

- OWASP ZAP – Kostenlos und zuverlässig

- Aikido Security – Kostenloser Tarif & All-in-One

- Acunetix (by Invicti) – SMB-freundliche Option

- Burp Suite Community – Lernen und manuelles Testen

Warum diese: Sie kosten entweder nichts oder passen problemlos ins Budget eines Startups und erfordern keinen Vollzeit-Spezialisten für den Betrieb. Das Ziel für ein Startup ist es, nicht das „Low-Hanging Fruit“ für Angreifer zu sein. Der Einsatz dieser Tools kann die offensichtlichen Probleme aufdecken (Standard-Anmeldeinformationen, offene Admin-Endpunkte, SQL-Injections usw.) und die Sicherheitslage mit minimalem Investitionsaufwand drastisch verbessern.

Zusätzlich kann der Nachweis, dass Sie anerkannte Tools wie OWASP ZAP verwenden, das Vertrauen erhöhen, wenn der unvermeidliche Sicherheitsfragebogen von einem potenziellen Kunden kommt.

Die 4 besten kostenlosen DAST Tools

Wer die Sicherheit seiner Web-Apps verbessern möchte, ohne Geld auszugeben, wird sich diesen Tools zuwenden. Dazu gehören Hobby-Entwickelnde, Studierende, kleine Organisationen oder sogar größere Unternehmen, die vor dem Kauf einer Lösung experimentieren.

„Kostenlos“ kann in diesem Kontext vollständig Open Source oder Free-Tier-Versionen kommerzieller Produkte bedeuten.

Kostenlose DAST-Optionen weisen typischerweise einige Einschränkungen auf (entweder bei Funktionen, Support oder Scan-Tiefe), bieten aber einen unglaublichen Wert für grundlegende Anforderungen.

Kriterien/Merkmale für die besten kostenlosen Tools:

- Kostenlos, ohne Verpflichtungen: Wirklich kostenlos nutzbar (nicht nur eine kurze Testphase). Idealerweise Open-Source oder von der Community unterstützt.

- Effektivität: Auch wenn es kostenlos ist, sollte das Tool eine signifikante Anzahl von Schwachstellen finden. Die Grundlage ist die Abdeckung der OWASP Top 10 Probleme.

- Community-Support: Kostenlose Tools verlassen sich oft auf Community-Foren, Dokumentationen und Updates. Eine lebendige Community stellt sicher, dass das Tool nützlich bleibt.

- Benutzerfreundlichkeit vs. Lernkurve: Einige kostenlose Tools sind schlüsselfertig, während andere Fachkenntnisse erfordern. Wir listen eine Vielzahl auf: einige, die „einfach laufen“, und einige, die mehr Fachwissen erfordern könnten (für diejenigen, die bereit sind, Zeit statt Geld zu investieren).

Im Folgenden sind die 4 besten kostenlosen DAST Tools aufgeführt:

- OWASP ZAP

- Nikto

- Wapiti

- Burp Suite Community Edition

Hinweis: Viele kommerzielle Anbieter bieten kostenlose Testversionen an (wie eine 14-tägige Testversion von Acunetix oder einen begrenzten kostenlosen Scan von Qualys usw.), aber das sind keine nachhaltigen Lösungen. Daher konzentriere ich mich auf Tools, die langfristig kostenlos und nicht zeitlich begrenzt sind.

Warum diese: Sie decken die Grundlagen (und mehr) ohne finanzielle Hürden ab. Kostenlose Tools sind entscheidend für die Demokratisierung der Sicherheit – sie ermöglichen es jedem, seine Anwendungen zu testen. Unternehmen ohne Budget können ihre Sicherheitslage mit diesen Tools dennoch verbessern.

Es wird oft empfohlen, mehrere kostenlose Tools in Kombination zu verwenden, da jedes möglicherweise Dinge erkennt, die die anderen übersehen. Führen Sie zum Beispiel Nikto + ZAP + Wapiti zusammen aus – wenn alle drei übereinstimmen, dass eine App „sauber“ ist, haben Sie wahrscheinlich die offensichtlichen Probleme behoben. Und das alles, ohne einen Cent auszugeben.

Die 4 besten Open Source DAST Tools

Dies wird Sicherheitsbegeisterte und Organisationen interessieren, die sich Open-Source-Lösungen verschrieben haben, oder diejenigen, die volle Transparenz und Kontrolle über das Tool wünschen. Open-Source-Tools werden auch von Bildungseinrichtungen und von Unternehmen mit strikten Beschaffungsregeln bevorzugt, die von der Community geprüfte Software bevorzugen.

„Open Source“ überschneidet sich mit „kostenlos“, aber hier meinen wir speziell Tools, deren Quellcode verfügbar ist und die typischerweise von einer Community (oft unter OWASP oder ähnlichen Organisationen) gepflegt werden. Der Vorteil ist, dass man den Code des Scanners prüfen, anpassen und darauf vertrauen kann, dass es kein verstecktes Black-Box-Verhalten gibt.

Im Folgenden sind die führenden Open-Source DAST-Tools aufgeführt (mit gewissen Überschneidungen mit den oben genannten):

- OWASP ZAP

- Wapiti

- Nikto

- OWASP ZAP Add-on-Community (lobende Erwähnung)

Warum Open Source? Sicherheit basiert auf Vertrauen. Mit Open-Source DAST können Sie genau prüfen, welche Tests durchgeführt werden und wie Daten verarbeitet werden (wichtig beim Scannen sensibler Anwendungen – Sie wissen, dass das Tool beispielsweise keine Daten abzieht, weil Sie den Code einsehen können). Es bedeutet auch, dass Sie die Möglichkeit haben, das Tool anzupassen, falls es nicht perfekt zu Ihren Anforderungen passt. Organisationen, die bereit sind, Engineering-Aufwand statt Geld zu investieren, können aus diesen Projekten sehr maßgeschneiderte DAST-Lösungen entwickeln.

Die 6 besten DAST-Tools für DevSecOps

DevSecOps ist die Praxis, Sicherheitsprüfungen in Continuous Integration- und Continuous Delivery-Pipelines zu integrieren, mit einem hohen Grad an Automatisierung und Zusammenarbeit zwischen Dev, Sec und Ops. Diese Teams wünschen sich Tools, die headless ausgeführt werden können, maschinenlesbare Ausgaben erzeugen und möglicherweise Builds basierend auf Sicherheitskriterien steuern. Sie bevorzugen auch oft Tools, die „shifted left“ (frühzeitig von Entwickelnden genutzt) sowie kontinuierlich in der Post-Produktion eingesetzt werden können.

Wichtige Faktoren für DevSecOps DAST:

- CI/CD-Integration: Das Tool sollte eine CLI oder REST-API sowie idealerweise Plugins für gängige CI-Systeme (Jenkins, GitLab CI, GitHub Actions, Azure DevOps usw.) besitzen. Es sollte einfach als Teil einer Pipeline gestartet werden können (Container-Versionen sind hier hilfreich).

- Automatisierungsfreundliche Ausgabe: Ergebnisse in Formaten wie JSON oder SARIF, die von anderen Systemen für die automatisierte Entscheidungsfindung genutzt werden können. Zum Beispiel, den Build abbrechen, wenn neue Schwachstellen mit hoher Kritikalität gefunden werden – dies erfordert das automatische Parsen der Scanner-Ausgabe.

- Inkrementelle oder schnelle Scans: Vollständige DAST-Scans können langsam sein, was eine Herausforderung für CI darstellt. Tools, die schnellere Modi bieten oder das Ansteuern spezifischer Komponenten (z. B. durch Tagging wichtiger Endpunkte) ermöglichen, sind nützlich. Ein weiterer Ansatz ist die Integration mit Test-Suites – z. B. das Angreifen der Anwendung, während Integrationstests laufen (einige fortgeschrittene Setups tun dies).

- Umgebungsflexibilität: DevSecOps könnte ephemere Testumgebungen bereitstellen (z. B. einen Anwendungszweig auf einem Testserver bereitstellen, scannen und anschließend wieder entfernen). DAST-Tools, die einfach auf dynamische URLs verweisen und sich ständig ändernde Umgebungen ohne viel manuellen Aufwand handhaben können, glänzen hier.

- Feedback-Schleifen: Ein DevSecOps-Ideal ist sofortiges Feedback an Entwickelnde. Ein DAST-Tool, das einen Pull Request kommentieren, Tickets automatisch öffnen oder Ergebnisse im Chat mitteilen kann, fördert diese schnelle Feedback-Kultur.

Die wichtigsten Tools / Ansätze für DevSecOps:

- Aikido Security – Pipeline-Automatisierung

- OWASP ZAP (Dockerisiert) – Das DevOps-Arbeitspferd

- StackHawk – Speziell für CI entwickelt

- Invicti/Acunetix – CI-Plugins

- Burp Suite Enterprise – Pipeline-Integration

- Tenable.io WAS – Cloud-Hooks

Zusammenfassend lässt sich sagen: Automatisierung ist hier das A und O. Tools, die nicht für die Automatisierung entwickelt wurden, können immer noch in Pipelines eingesetzt werden (durch kreatives Scripting), aber diejenigen, die DevSecOps mit Funktionen und Integrationen berücksichtigen, sparen Zeit. Die oben genannten Optionen sind entweder von Natur aus automatisierungsfreundlich (ZAP, Aikido, StackHawk) oder haben sich aufgrund der Marktnachfrage weiterentwickelt, um dies zu unterstützen (Invicti, Burp Enterprise).

DevSecOps Teams verwenden oft auch mehrere Stufen von DAST: einen schnellen, leichtgewichtigen Scan in CI (um offensichtliche Dinge in Minuten zu erkennen) und einen tieferen Scan nach der Bereitstellung (der länger dauern kann, aber die Entwickelnden nicht blockiert). Die gewählten Tools müssen diese Strategie unterstützen.

Die 6 besten DAST Tools für API-Sicherheit

Zielgruppe: Teams, die speziell Web-APIs (REST, SOAP, GraphQL) auf Schwachstellen testen müssen. Dazu gehören Backend-Entwickelnde, API-Plattform-Ingenieure und Sicherheitstester, die sich auf Microservices konzentrieren. API-Sicherheitstests unterscheiden sich geringfügig von Web-UI-Tests – es gibt keine Browser-Oberfläche, daher benötigen Sie Tools, die API-Schemata parsen, JSON/XML-Payloads verarbeiten und Dinge wie Authentifizierungs-Tokens und mehrstufige API-Aufrufe verstehen können.

Wichtige Funktionen für API-fokussiertes DAST:

- API-Spezifikationsimport: Das Tool sollte Swagger-/OpenAPI- oder Postman Collections importieren, um zu wissen, welche Endpunkte existieren und welche Formate sie haben. Dies spart Zeit und gewährleistet die Abdeckung aller API-Endpunkte, auch derer, die nicht leicht zu entdecken sind.

- GraphQL-Unterstützung: GraphQL-APIs sind heute weit verbreitet; deren Test erfordert eine spezielle Handhabung (Introspektions-Queries, verschachtelte Queries). Ein gutes API DAST sollte Module für GraphQL haben (z. B. zur Überprüfung auf GraphQL-spezifische Schwachstellen wie Denial of Service durch tief verschachtelte Queries).

- SOAP- und Legacy-API-Unterstützung: Immer noch relevant in Unternehmen – Tools, die SOAP-Dienste durch Importieren von WSDL oder Aufzeichnen von SOAP-Aufrufen testen können. Auch die Handhabung von Dingen wie gRPC könnte in Betracht gezogen werden (obwohl die DAST-Unterstützung für gRPC noch in den Anfängen steckt; einige Tools konvertieren gRPC über Proxys in REST-ähnliche Tests).

- Authentifizierung und Tokens: API-Tests müssen API-Schlüssel, OAuth-Tokens, JWTs usw. handhaben können. Das Tool sollte es einfach machen, diese bereitzustellen (vielleicht über eine Konfigurationsdatei oder ein Anmeldeskript), damit es autorisierte Endpunkte testen kann. Ein Bonus ist, wenn es auch die Autorisierungslogik testen kann, z. B. IDOR (Insecure Direct Object References) durch Manipulation von IDs.

- Umgang mit Nicht-HTML-Antworten: APIs geben JSON oder XML zurück. Der Scanner darf keine HTML-Seiten erwarten; er sollte JSON parsen und dennoch Probleme finden (wie XSS im JSON-Kontext oder SQL-Fehler in API-Antworten). Einige ältere Scanner betrachten nur HTML-Antworten, was für APIs nicht ausreichend ist.

- Bewusstsein für Ratenbegrenzung: APIs zu stark zu beanspruchen, kann Ratenbegrenzungen auslösen oder sogar zur IP-Sperrung führen. API-fokussierte Scanner könnten Einstellungen enthalten, um Ratenbegrenzungen zu respektieren oder angemessen zu drosseln, um eine Störung des Dienstes zu vermeiden (wichtig beim Testen von Produktions-APIs).

Im Folgenden sind die besten DAST Tools für API-Sicherheit aufgeführt:

- Invicti (und Acunetix) – API-Erkennung und Testing

- Qualys WAS – API & OpenAPI v3-Unterstützung

- OWASP ZAP – Mit Add-ons für APIs

- Burp Suite – Ideal für manuelles API-Testing

- Postman + Security Collections – (Ergänzung von DAST)

- Aikido Security – API-Scanning integriert

Warum diese: API-Endpunkte enthalten oft sensible Daten und sind anfällig für Probleme wie Auth-Bypass, übermäßige Datenexposition usw. Traditionelle DAST-Tools konzentrierten sich historisch auf Webseiten, aber die hier aufgeführten haben mit dem API-First-Trend Schritt gehalten. Ihre Verwendung stellt sicher, dass Ihre Backend-APIs ebenso gut getestet sind wie Ihr Frontend.

Angesichts der vielen Sicherheitsverletzungen, die mittlerweile APIs betreffen (erinnern Sie sich an das Facebook-Benutzerdatenleck über eine API oder die T-Mobile API-Probleme), ist der Fokus auf API-Sicherheit entscheidend. Tools, die bösartige API-Nutzung simulieren können, sind der Weg, diese Schwachstellen aufzudecken.

Die 6 besten DAST-Tools für Webanwendungen

Das mag weit gefasst klingen (da die meisten DAST für Web-Apps sind), aber hier interpretieren wir es als Organisationen, die sich speziell auf das Testen traditioneller Webanwendungen (Websites, Portale, E-Commerce-Sites) konzentrieren – möglicherweise solche mit reichhaltigen Benutzeroberflächen. Sie wollen die Tools, die am besten darin sind, Web-App-Schwachstellen in diesen Umgebungen zu finden. Diese Kategorie fragt im Grunde: Wenn Ihr Hauptanliegen die Absicherung von Web-Apps (mit Browsern, Formularen, Benutzerkonten usw.) ist, welche Tools sind insgesamt am effektivsten?

Wichtige Aspekte für reines Web-App-Scanning (im Gegensatz zu APIs oder anderen Nischen):

- Crawling und Abdeckung: Ein Web-App-Scanner muss alle Links effektiv crawlen, einschließlich derer, die durch Skripte oder Benutzerereignisse generiert werden. Tools mit besseren Crawling-Algorithmen (Headless Browser, Umgang mit SPAs) decken mehr von der Anwendung ab.

- Sitzungsverwaltung: Web-Apps haben oft komplexe Anmelde- und Zustandsverwaltung (Warenkorb, mehrstufige Workflows). Die besten DAST-Tools für Web-Apps können diese über aufgezeichnete Makros oder Skriptlogik handhaben.

- Schwachstellentiefe: Für Web-Apps sind Dinge wie XSS, SQLi, CSRF, File Inclusion usw. entscheidend. Einige Tools bieten beispielsweise umfassendere Prüfungen für XSS (reflektiert, gespeichert, DOM-basiert) als andere. Wie gut ein Tool gespeichertes XSS findet (was das Absenden auf einer Seite und das Auslösen auf einer anderen Seite erfordern kann), kann die Spreu vom Weizen trennen.

- Handhabung von Fehlalarmen: In einer großen Webanwendung können Hunderte von Funden auftreten – Tools, die die Ausnutzbarkeit überprüfen oder klar priorisieren, helfen, sich auf echte Probleme zu konzentrieren.

- Client-seitige Sicherheitsprüfungen: Moderne Web-Apps können Probleme wie die unsichere Nutzung von client-seitigem Speicher oder Schwachstellen in Drittanbieter-Skripten aufweisen. Einige DAST-Tools kennzeichnen jetzt, ob Ihre Website ein Skript mit bekannter Schwachstelle lädt oder ob die Content Security Policy fehlt. Dies sind eher „Web-App-spezifische“ Prüfungen, die über die reinen Schwachstellen hinausgehen.

Die besten DAST-Tools für Webanwendungen:

- Aikido Security

- Invicti (Netsparker)

- Burp Suite Pro

- Acunetix

- OWASP ZAP

- HCL AppScan Standard

Warum diese: Sie bieten die beste Chance, eine breite Palette von Schwachstellen in typischen Webanwendungen zu finden. Eine Webanwendung kann ein umfangreiches Gebilde mit vielfältigen Funktionen sein; diese Tools haben sich beim End-to-End-Scanning ganzer Websites bewährt.

Tools wie Invicti und Burp werden oft im Tandem eingesetzt: eines für die Breite, eines für die Tiefe. Acunetix oder AppScan bieten in den Händen eines Analysten einen strukturierten Scan-Ansatz, dem viele Sicherheitsteams bei ihren regelmäßigen Bewertungen von Unternehmens-Webanwendungen vertrauen. Und ZAP, als Open Source, demokratisiert diese Fähigkeit.

Kurz gesagt, wenn Ihr Ziel ist: „Ich habe dieses Webportal und möchte so viele Sicherheitsprobleme wie möglich darin finden“, gehören die oben genannten Tools zu den ersten, die Sie in Betracht ziehen würden.

Die 6 besten DAST-Tools für REST-APIs

Dies ist ein engerer Fokus auf RESTful APIs (die als Untermenge der oben genannten API-Sicherheit betrachtet werden könnten, hier aber speziell REST). Diese Tools richten sich an Teams, die REST-APIs (JSON über HTTP, zustandsloses Design) entwickeln, einschließlich Mobile-App-Backends oder SPA-Backends, und sicherstellen möchten, dass diese APIs nicht anfällig sind.

Schwerpunkte für REST-API-DAST:

- Swagger/OpenAPI-Integration: Sehr wichtig für REST. Tools, die eine Swagger-Spezifikation für eine REST-API verarbeiten können, können alle Endpunkte, Methoden und erwarteten Parameter auflisten, wodurch das Scannen effektiver wird.

- REST-spezifische Schwachstellen: Testen auf Dinge wie unsachgemäße Handhabung von HTTP-Verben (z. B. Verwechslung von GET und POST), Fehlen von Ratenbegrenzung und typische REST-Fehlkonfigurationen (wie HTTP PUT erlaubt, wo es nicht sein sollte, oder Methoden, die idempotent sein sollten, es aber nicht sind).

- Parameter fuzzing: REST endpoints often take JSON bodies. The scanner should try fuzzing JSON parameters with injection payloads, nested JSON objects, etc. Also, testing query parameters in URLs for REST endpoints (like /users?filter=<script>).

- Authentifizierung/Autorisierung: Viele REST-APIs verwenden Tokens (Bearer-Tokens). Tools müssen diese an jede Anfrage anhängen können. Zusätzlich versuchen einige DAST-Tools, die Autorisierung (authZ) bei REST zu testen (z. B. das Ändern einer ID in der URL zur ID eines anderen Benutzers), obwohl echte Autorisierungslogik-Tests über DAST hinausgehen könnten.

- CSRF in APIs: Viele denken, dass APIs nicht von CSRF betroffen sind, wenn sie keine Cookies zur Authentifizierung verwenden, aber einige tun dies (oder einige erlauben sowohl Cookies als auch Tokens). Scanner könnten beispielsweise prüfen, ob zustandsändernde Endpunkte CSRF-Schutzmaßnahmen aufweisen, wenn Cookies verwendet werden.

Die 6 besten Tools für REST API DAST:

- OWASP ZAP mit OpenAPI Add-on

- Postman + OWASP ZAP Synergie

- Invicti/Acunetix

- Burp Suite Pro

- Wapiti

- Tenable.io WAS

Warum diese: REST-APIs sind allgegenwärtig (jede moderne Web-/Mobil-App verfügt über eine). Injektionen in REST-APIs können genauso verheerend sein wie in einem Webformular. Die oben genannten Tools haben bewährte Fähigkeiten beim spezifischen Testen von REST. Als Beleg richten sich viele Tools nun nach den OWASP API Security Top 10 aus – die sich stark auf REST konzentrieren.

Tools wie Invicti und Qualys WAS erwähnen explizit die Abdeckung dieser (wie BOLA – Broken Object Level Authorization – die Nummer 1 der API Top 10, einige Scanner versuchen, dies durch ID-Fuzzing zu erkennen).

Der Einsatz dieser Tools bei REST-APIs hilft, Probleme zu erkennen, die eine statische Codeanalyse möglicherweise nicht erfasst (insbesondere Konfigurationsprobleme oder Fehler bei der Zugriffskontrolle). Sie simulieren echte Client-Aufrufe, was der Art und Weise entspricht, wie Angreifer APIs angehen.

Die 6 besten DAST Tools für Mobile Apps

Wenn wir über mobile Apps im Kontext von DAST sprechen, geht es uns hauptsächlich um die Backend-Dienste, mit denen mobile Apps kommunizieren, sowie um alle Webviews oder eingebetteten Browser in der mobilen App.