Einleitung

Sicherheitsorientierte technische Führungskräfte wägen bei der Wahl eines Codeanalyse-Tools oft SonarQube gegen Checkmarx ab. Beide Lösungen scannen Quellcode nach Problemen, erfüllen aber unterschiedliche Anforderungen. SonarQube entwickelte sich aus der Codequalität und Wartbarkeit und fügte im Laufe der Zeit grundlegende Sicherheitsprüfungen hinzu. Checkmarx ist eine Enterprise Statische Anwendungssicherheitstests (SAST)-Plattform, die rein auf das Auffinden von Schwachstellen ausgelegt ist. Teams von schnelllebigen Start-ups bis hin zu großen Unternehmen ziehen diese Tools in Betracht, um Fehler und Sicherheitslücken frühzeitig in der Entwicklung zu erkennen.

Jedes Tool überschneidet sich in der statischen Codeanalyse, doch ihr Kernfokus unterscheidet sich. SonarQube konzentriert sich auf die Code-Gesundheit – das Erkennen von Bugs, Code Smells und einfachen Sicherheitsproblemen, um den Code sauber zu halten. Checkmarx taucht tiefer in die Sicherheit ein und spürt komplexe Schwachstellen durch Datenflussanalyse und Compliance-Regeln auf.

Dieser Vergleich untersucht SonarQube vs. Checkmarx aus der Perspektive eines CTO/AppSec-Leiters und beleuchtet, wie sie zu unterschiedlichen Teamgrößen und Sicherheitszielen passen.

TL;DR

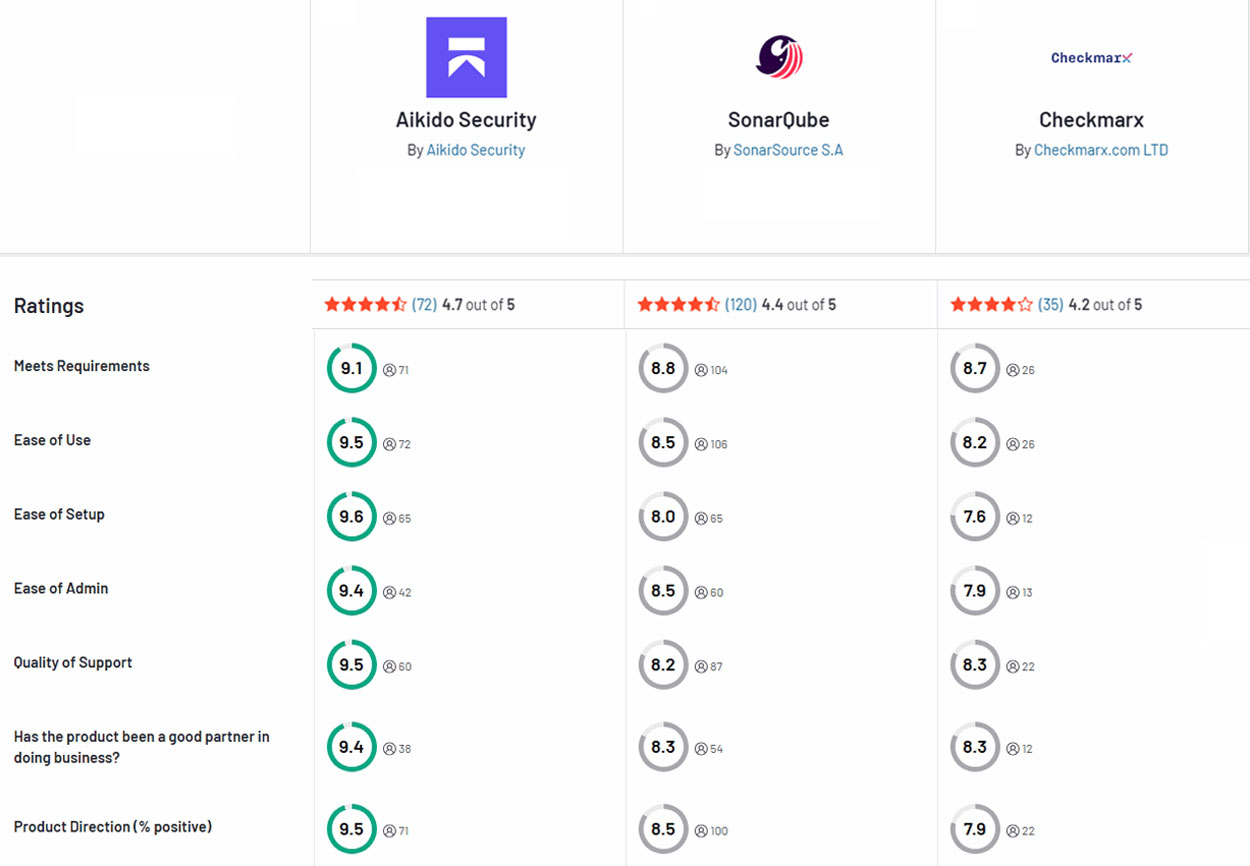

SonarQube und Checkmarx befassen sich beide mit Codesicherheit, jedoch von entgegengesetzten Seiten. SonarQube ist schnell und entwickelndenfreundlich, aber in der Tiefe begrenzt; Checkmarx ist gründlich, aber schwerfällig, laut und teuer. Aikido Security kombiniert tiefe Abdeckung mit einer sauberen Entwickelnden-Erfahrung — weniger False Positives, schnellere Einrichtung und alles auf einer Plattform — was es zur besseren Wahl für moderne Teams macht, die ernsthafte Sicherheit ohne den Ballast wünschen.

Übersicht der einzelnen Tools

SonarQube (Codequalität mit grundlegender Sicherheit)

SonarQube ist vor allem als Plattform für Codequalität bekannt. Es leistete Pionierarbeit bei kontinuierlichen Code-Inspektionen und maß die „Sauberkeit“ von Code anhand von Metriken für Duplizierung, Komplexität und Unit-Test-Abdeckung. Im Laufe der Jahre hat SonarQube seine Sicherheitsfunktionen durch das Hinzufügen statischer Schwachstellenregeln, Infrastructure-as-Code- und Secrets-Scanning sowie weiterer Funktionen über die Wartbarkeit hinaus erweitert.

Es bleibt jedoch eine „Codequalität-zuerst“-Lösung und kein dediziertes Sicherheitstool. Entwicklungsteams nutzen SonarQube, um Codierungsstandards durchzusetzen und Fehler oder kleinere Schwachstellen frühzeitig zu erkennen, oft integrieren sie es in CI-Pipelines für das Quality Gating. SonarQube unterstützt Dutzende von Sprachen (Java, C#, JavaScript, Python usw.) und bietet eine kostenlose Community Edition an, was es beliebt macht, um die Code-Hygiene über verschiedene Codebasen hinweg zu verbessern.

Checkmarx (Enterprise-SAST-Plattform)

Checkmarx ist eine Application Security Testing Suite, die sich auf die tiefe statische Codeanalyse konzentriert. Es scannt Quellcode, um Schwachstellen wie SQL-Injection, XSS und andere OWASP Top 10-Probleme vor der Bereitstellung aufzudecken. Im Gegensatz zu SonarQubes Ursprüngen in der Code-Sauberkeit wurde Checkmarx von einem sicherheitsorientierten Anbieter entwickelt und zeichnet sich durch das Auffinden von Sicherheitslücken mittels Taint-Analyse und umfangreicher Regelsätze aus.

Die Plattform bietet breite Sprach- und Framework-Unterstützung (über 100 Technologien) sowie Unternehmensfunktionen wie Compliance-Reporting und Richtlinienmanagement. Checkmarx lässt sich in CI/CD-Pipelines und sogar in die IDEs von Entwickelnden integrieren, was Scans während des Codierens und vor dem Merge ermöglicht. Sein neueres Angebot „Checkmarx One“ geht über SAST hinaus und umfasst Software-Kompositionsanalyse (Scan von Open-Source-Abhängigkeiten), API-Sicherheit, Infrastructure-as-Code-Prüfungen und mehr in einer einheitlichen Plattform. Kurz gesagt, Checkmarx richtet sich an Organisationen, die gründliche Sicherheitstests priorisieren und über Ressourcen für ein robusteres Toolset verfügen.

Funktionsvergleich

Sicherheitsfunktionen

SonarQube: Bietet grundlegende statische Anwendungssicherheitstests, jedoch mit begrenzter Tiefe. Es kennzeichnet gängige Code-Schwachstellen und „Security Hotspots“ (Bereiche, die einer manuellen Überprüfung bedürfen) in Sprachen wie Java, C# und PHP. Die Community Edition deckt eine Untermenge von Sicherheitsregeln ab, hauptsächlich für diese Kernsprachen. Fortgeschrittenere Erkennung (z. B. Taint-Analyse für Injection-Schwachstellen) erfordert kostenpflichtige Editionen.

SonarQubes Sicherheitsregeln helfen, offensichtliche Probleme zu erkennen, sind aber nicht umfassend. Zum Beispiel ergab eine Analyse, dass SonarQube etwa 89 bekannte Java-Schwachstellenmuster prüft, während Checkmarx über 300 für Java abdeckt. Das bedeutet, dass SonarQube viele komplexe Exploits übersehen könnte, die ein dediziertes Sicherheitstool erkennen würde. Es ist am besten als Ergänzung zu verstehen, um die Code-Hygiene mit etwas Sicherheit zu verbessern, nicht als eigenständige AppSec-Lösung.

Checkmarx: Bietet umfassende SAST-Funktionen out-of-the-box. Es analysiert Datenflüsse und manipulierte Eingaben im Code, um zu erkennen, wo Benutzerbereitgestellte Daten zu Exploits führen könnten. Checkmarx unterstützt eine Vielzahl von Schwachstellenregeln, die Injections, Fehlkonfigurationen, kryptografische Probleme und mehr abdecken, wobei die Ergebnisse oft Standards wie OWASP Top 10 und CWE-Kategorien zugeordnet werden. Seine Scanning-Engine ist speziell für die Sicherheit entwickelt und bietet eine wesentlich breitere Schwachstellenabdeckung als die Regeln von SonarQube. In der Praxis nutzen Teams Checkmarx, um sicherzustellen, dass kritische Sicherheitslücken erkannt werden, um das Unternehmen und die Kunden zu schützen, nicht nur um Code aufzuräumen.

Zusätzlich kombiniert die Checkmarx One-Plattform SAST mit SCA (zum Erkennen anfälliger Bibliotheken), DAST (dynamische Tests), API-Sicherheit und IaC-Scanning für eine umfassendere Sicherheitslage. Dies macht Checkmarx zu einer umfassenden Sicherheits-Suite für Code, wenn auch einer sehr schwergewichtigen.

Integration & CI/CD-Workflow

SonarQube: Entwickelt, um sich nahtlos in Entwicklungsworkflows zu integrieren. Es lässt sich in CI/CD-Systeme (Jenkins, Azure DevOps, GitLab CI usw.) einbinden, sodass Code bei jedem Build oder Pull Request automatisch gescannt wird. Viele Teams richten SonarQube als Quality Gate ein: Wenn neuer Code bestimmte Standards nicht erfüllt (keine neuen kritischen Bugs/Schwachstellen, ausreichende Testabdeckung), schlägt die Pipeline fehl. Dies verhindert, dass fehlerhafter Code gemergt wird. SonarQube bietet auch entwickelndenfreundliche Integrationen wie SonarLint (ein IDE-Plugin) für sofortiges Feedback während des Codierens.

Das Ergebnis ist ein reibungsloser Workflow, bei dem Entwickelnde Probleme in ihren gewohnten Tools sehen und beheben können, bevor Code gemergt wird. Die Einrichtung von SonarQube erfordert den Betrieb des Servers (On-Premise oder über SonarCloud SaaS) und eines Scanners in der CI-Pipeline, aber einmal konfiguriert, funktioniert es in der Regel mit minimaler Reibung für Entwickelnde.

Checkmarx: Unterstützt ebenfalls CI/CD- und IDE-Integration, jedoch mit einem stärkeren Enterprise-Fokus. Teams können Checkmarx-Scans in Build-Pipelines integrieren und sogar das Gating automatisieren (z. B. das Blockieren eines Releases bei schwerwiegenden Funden). Checkmarx bietet Plugins für beliebte IDEs wie VS Code und IntelliJ, die es Entwickelnden ermöglichen, Scans ihres Codes durchzuführen und die Ergebnisse direkt im Editor zu sehen. Der praktische Workflow-Impact kann jedoch variieren. Checkmarx-Scans sind oft langsamer und ressourcenintensiver, was dazu führen kann, dass sie in schnellen CI-Pipelines ohne Feinabstimmung nicht bei jedem Commit ausgeführt werden.

Viele Organisationen planen Checkmarx-Scans nächtlich oder in einer separaten Sicherheitspipeline ein, um Entwickelnde nicht zu verzögern. Die Integration ist leistungsstark, aber einige empfinden sie als weniger „leichtgewichtig“ als die von SonarQube. Es kann Aufwand erfordern, Scan-Schwellenwerte und Automatisierung so zu konfigurieren, dass sie zu Ihrer CI-Geschwindigkeit passen. Kurz gesagt, Checkmarx kann breit in Entwicklungs-Workflows integriert werden, aber eine nahtlose Erfahrung zu erreichen, erfordert möglicherweise mehr Sorgfalt (um Scan-Zeiten und das Volumen der Ergebnisse zu handhaben).

Genauigkeit und Rauschen

SonarQube: Priorisiert sauberen Code, was in der Praxis jedoch Rauschen verursachen kann. Entwickelnde schätzen SonarQube oft dafür, Probleme zu erkennen, doch einige beklagen, dass es zu viele kleinere Dinge markiert. SonarQube hebt beispielsweise Code-Stil-Verletzungen oder nicht-kritische „Code Smells“ hervor, die die Sicherheit oder Stabilität nicht wirklich gefährden. In einer G2-Rezension bemerkte ein Benutzer, dass SonarLint (das SonarQube IDE-Plugin) manchmal „ignorierbare Probleme markiert“ und manchmal unklar sein kann. Teams, die sich auf Sicherheit konzentrieren, könnten diese Ergebnisse als False Positives oder einfach als Rauschen betrachten. Das Tuning von SonarQube ist möglich (z. B. das Deaktivieren von Regeln), aber standardmäßig könnte es „immer vorschlagen, dass Ihr Code falsch ist“, bis Sie es anpassen.

Im Bereich Sicherheit führen SonarQubes einfachere Regeln dazu, dass es tatsächlich weniger Sicherheitswarnungen als Checkmarx erzeugt. Das kann gut sein (weniger Rauschen), bedeutet aber auch, dass es echte Probleme übersehen könnte – wie ein Reddit-Benutzer es ausdrückte: „Viele False Positives und die meisten tatsächlichen Bugs werden übersehen“, wenn man sich allein auf SonarQube verlässt. Zusammenfassend ist SonarQubes Analyse breit gefächert (Stil, Bugs usw. betreffend), was Entwickelnde mit Warnungen niedriger Priorität überfordern kann, obwohl sein begrenzter Sicherheitsfokus die wirklich kritischen Warnungen auf ein Minimum reduziert. Es erfordert eine Kalibrierung, um Signal von Rauschen zu unterscheiden.

Checkmarx: Bekannt für hohe Präzision in der Theorie, kann aber in der Praxis Teams mit Ergebnissen bombardieren, die eine Triage erfordern. Seine erweiterte Analyse findet mehr Schwachstellen – und damit können auch mehr False Positives einhergehen. Ein G2-Rezensent bemerkte, dass „Checkmarx eine hohe Anzahl von False Positives produziert, es sei denn, man passt es sorgfältig an jedes Projekt an“. Ohne Feinabstimmung könnten Entwickelnde Zeit damit verschwenden, Probleme zu durchsuchen, die keine echten Probleme sind. Ein frustrierter Reddit-Benutzer ging noch weiter und sagte: „1 % [der] gültigen Ergebnisse sind ... in 99 % der Müllinformationen vergraben“, wenn Checkmarx verwendet wird. Dies deutet darauf hin, dass Standard-Regelsätze Probleme übermäßig melden können, insbesondere bei großen, komplexen Codebasen.

Die Genauigkeit von Checkmarx verbessert sich erheblich, wenn Sicherheitsingenieure Zeit in die Anpassung von Regeln, die Unterdrückung bekannter Fehlalarme und die Nutzung von Funktionen wie inkrementelles Scanning investieren. Das allein ist jedoch ein Wartungsaufwand. Der Vorteil ist, dass echte Positivbefunde typischerweise gut erklärt werden – Checkmarx liefert detaillierte Spuren und Kontext für jedes Ergebnis, was die Mehrdeutigkeit reduziert. Zusammenfassend lässt sich sagen, dass Checkmarx ein weites Netz auswirft (und Dinge fängt, die SonarQube übersehen könnte) auf Kosten von mehr Rauschen. Es ist leistungsstark, aber ohne Tuning „rauschintensiv“, während SonarQube leiser, aber auch weniger umfassend ist.

Abdeckung & Sprachunterstützung

SonarQube: Unterstützt eine breite Palette von Programmiersprachen und verfügt über Regeln für jede einzelne. Es deckt gängige Sprachen ab (Java, C#, JavaScript, Python, TypeScript, C/C++, PHP, Ruby, Kotlin und viele mehr), was es für polyglotte Teams nützlich macht. SonarQubes Kernstärke liegt in Code-Qualitätsmetriken und Wartbarkeitsprüfungen über diese Sprachen hinweg. Die Sicherheitsabdeckung ist zwar vorhanden, aber enger gefasst und konzentriert sich oft auf die Sprachen, die für Geschäftsanwendungen am kritischsten sind (Java, C# usw.).

Bemerkenswerterweise sind einige erweiterte Sicherheitsregeln nur in kostenpflichtigen Editionen für bestimmte Sprachen verfügbar – zum Beispiel fehlt der Community Edition die Erkennung von Injection-Schwachstellen für Python und andere, die die Developer Edition hinzufügt. Außerdem deckt SonarQube keine Schwachstellen in Drittanbieter-Abhängigkeiten (SCA) oder Laufzeitumgebungen ab. Wenn Ihr Stack die Verwaltung von Open-Source-Bibliotheksrisiken oder das Scannen von Infrastrukturcode umfasst, deckt SonarQube dies allein nicht ab. Im Wesentlichen ist SonarQubes Abdeckung hervorragend für die Code-Qualität und anständig für das Kernsprachen-Sicherheitsscanning, aber es lässt Lücken in der Abdeckung Ihres gesamten Anwendungsstacks (Abhängigkeiten, Cloud-Konfigurationen usw.).

Checkmarx: Bietet eine der branchenweit umfassendsten Abdeckungen für Sicherheitsscanning. Es beansprucht die Unterstützung von über 100 Programmiersprachen und Frameworks, einschließlich Unternehmensstandards und sogar Nischen- oder Legacy-Sprachen. Diese breite Sprachunterstützung ist entscheidend für große Organisationen mit vielfältigen Tech-Stacks. Für jede unterstützte Sprache pflegt Checkmarx umfangreiche Regeln zur Schwachstellenabfrage, die oft zahlreicher und aktueller sind als SonarQubes Regelsatz. Über Sprachen hinaus erweitert Checkmarx One die Abdeckung auf Open-Source-Komponentenrisiken (SCA-Prüfungen für anfällige Bibliotheken), API-Sicherheitstests und IaC-Konfigurationsprobleme in Terraform/Kubernetes, alles unter einem Dach.

Es ist wirklich ein End-to-End-Abdeckungsansatz für die Anwendungssicherheit. Der Kompromiss ist Komplexität – so viel abzudecken bedeutet eine größere Konfigurationslast und die Möglichkeit überlappender Ergebnisse. Dennoch bietet Checkmarx diese Breite für ein Sicherheitsprogramm, das alles scannen muss (von C++-Code bis zu CloudFormation-Skripten). SonarQube würde die Kombination mit anderen Tools erfordern, um eine ähnliche Abdeckung zu erreichen (z. B. das Hinzufügen eines SCA-Tools wie Snyk für Abhängigkeiten usw.), während Checkmarx darauf abzielt, in einem Paket umfassend zu sein.

Entwickelnde Experience

SonarQube: Wird allgemein als entwicklerfreundlicher angesehen. Die Benutzeroberfläche und die Ausgabe konzentrieren sich auf Klarheit – Probleme werden kategorisiert (Bugs, Schwachstellen, Code Smells) und nach Schweregrad bewertet, was Entwickelnde leicht navigieren können. Das SonarQube-Dashboard zeigt Trends und einen Quality Gate-Status an, aber Entwickelnde interagieren oft über Pull-Request-Kommentare oder IDE-Warnungen damit, wodurch sie in ihrem normalen Workflow bleiben. Die Ersteinrichtung von Sonar kann von einem DevOps-Ingenieur recht schnell durchgeführt werden (insbesondere bei Verwendung von SonarCloud SaaS).

Ein kleiner Kritikpunkt ist, dass die UI von SonarQube anfangs etwas verwirrend sein kann und für On-Premise-Installationen das Hosting eines Servers erfordert. Viele Bewertungen heben jedoch die „einfache Bedienung“ von SonarQube nach der Konfiguration hervor. Es läuft schnell für inkrementelle Analysen, und die Regeln können ohne großen Aufwand an die Bedürfnisse des Teams angepasst werden. Zusammenfassend lässt sich sagen, dass SonarQube die Entwickelnden in den Mittelpunkt stellt, indem es sich in deren Tools integriert und umsetzbares, verständliches Feedback zur kontinuierlichen Verbesserung der Codequalität liefert.

Checkmarx: Entwickelt für strenge Sicherheitsanforderungen, was manchmal bedeutet, dass die Entwickelnden-Erfahrung zweitrangig ist. Die UI des Tools ist leistungsstark, wurde aber von einigen Benutzern als veraltet und komplex beschrieben. Die Arbeit mit Checkmarx beinhaltet oft die Nutzung des Web-Dashboards zur Triage von Befunden, was für Entwickelnde, die einfach nur Code beheben möchten, wie ein Kontextwechsel wirken kann. Die Scan-Zeiten können sich ebenfalls auf die Entwickelnden-Erfahrung auswirken – ein „Schnellscan“ kann deutlich länger dauern als bei SonarQube, was die Feedback-Schleifen potenziell verlangsamt, wenn er naiv in CI verwendet wird.

Positiv ist, dass Checkmarx die Entwickelnden-Integrationen verbessert hat: Ergebnisse können als JIRA-Tickets übertragen oder in VS Code angezeigt werden, und Sicherheitsbefunde enthalten detaillierte Erklärungen zur Schulung der Entwickelnden. Das allgemeine Gefühl ist jedoch, dass Checkmarx aufwendiger in der Einführung ist. Ein Grund dafür ist der Kalibrierungsbedarf: Entwickelnde könnten durch eine Flut von Problemen frustriert werden und benötigen die Anleitung des Sicherheitsteams, um Störungen herauszufiltern. Zusätzlich ist die On-Premise-Installation von Checkmarx ein nicht triviales Projekt (es umfasst Datenbanken, Orchestratoren usw., es sei denn, es wird der Cloud-Dienst genutzt). Ein technischer Leiter müsste möglicherweise dedizierte Ressourcen für die Verwaltung bereitstellen.

Kurz gesagt, Entwickelnde können mit Checkmarx arbeiten, aber es ist aus Usability-Sicht nicht so intuitiv und mit geringem Overhead verbunden wie SonarQube. Es ist sowohl für Sicherheitsspezialisten als auch für Entwickelnde konzipiert.

Preise & Wartung

SonarQube: Bietet ein gestaffeltes Modell. Die Community Edition ist kostenlos und Open Source, ideal für kleine Teams oder öffentliche Projekte. Kostenpflichtige Editionen (Developer, Enterprise, Data Center) fügen weitere Sprachen, Sicherheitsregeln und Unternehmensfunktionen hinzu. Die Preisgestaltung von SonarQube für kommerzielle Stufen skaliert typischerweise nach der Anzahl der analysierten Codezeilen oder der Instanzgröße, was bei sehr großen Codebasen teuer werden kann. Viele mittelgroße Teams finden die Developer Edition jedoch erschwinglich für den gebotenen Wert (und wesentlich günstiger als Enterprise AppSec-Tools). Hinsichtlich der Wartung erfordert der Betrieb von SonarQube das Hosten des Servers (einer Java-Anwendung mit einer zugrunde liegenden Datenbank). Dies ist ein überschaubarer Aufwand – Updates erscheinen regelmäßig, aber Upgrades sind unkompliziert.

Einige Organisationen empfinden die Einrichtung und Wartung als Schwachstelle bei der Skalierung von SonarQube (Verwaltung der Datenbank, Leistungsoptimierung usw.). Darüber hinaus erfordern bestimmte erweiterte Funktionen wie Hochverfügbarkeit die Data Center Edition (sehr kostspielig). Insgesamt kann SonarQube eine kostengünstige Lösung sein, insbesondere wenn Sie die kostenlose Stufe nutzen oder sich auf die benötigten Funktionen beschränken. Die Wartung ist für ein erfahrenes DevOps-Team handhabbar, aber nicht ohne Aufwand (im Gegensatz zu reinen Cloud-Lösungen). Beachten Sie auch: SonarCloud (die SaaS-Version) ist als Abonnement erhältlich, das die Wartung vollständig entlastet und für Teams, die Cloud-Dienste nutzen können, einfacher sein könnte.

Checkmarx: Auf Unternehmensbudgets ausgerichtet. Es ist proprietär und nur kommerziell, ohne kostenlose Stufe oder Community-Version. Potenzielle Benutzer durchlaufen in der Regel einen Verkaufsprozess, um Preise zu erhalten, die oft als hoch angegeben werden. Ein Benutzer stellte unverblümt fest: „Checkmarx ist vergleichsweise teuer, und es gibt keine kostenlose Edition zum Ausprobieren.“ Die Lizenzierung kann von der Anzahl der Codezeilen, Projekte oder Benutzern abhängen – und die Kosten können für eine vollständige Bereitstellung jährlich Zehntausende (oder mehr) betragen.

Dies macht Checkmarx für viele kleine Unternehmen unerreichbar. Auch die Wartung ist erheblich: Wenn selbst gehostet, ist die Infrastruktur von Checkmarx umfangreich (mehrere Komponenten, Datenbanken, Scanning-Engines usw.). Sie erfordert dedizierte Hardware oder Cloud-Ressourcen und regelmäßige Updates. Die Einrichtung „braucht Zeit, und es gibt keine einfache Möglichkeit, es auszuprobieren, ohne mit dem Vertrieb zu sprechen“, wie eine Analyse feststellte.

Checkmarx hat darauf reagiert, indem es eine Cloud-gehostete Option (Checkmarx One SaaS) anbietet, um den Bereitstellungsaufwand zu reduzieren, was jedoch das Preismodell nicht wesentlich ändert. Zusammenfassend ist Checkmarx eine erhebliche Investition – Sie zahlen für robuste Funktionen und Enterprise-Support. Ein CTO sollte auf höhere Gesamtbetriebskosten zwischen Lizenzierung und dem Personalaufwand für die Verwaltung des Tools vorbereitet sein. Dies lohnt sich nur, wenn die Organisation die erweiterte Sicherheitsabdeckung, die Checkmarx bietet, wirklich benötigt.

Aikido bietet ein einfacheres, transparenteres Preismodell – pauschal und vorhersehbar – und ist bei Skalierung deutlich kostengünstiger als Checkmarx oder SonarQube.

Vor- und Nachteile jedes Tools

SonarQube – Vorteile

- Exzellente Durchsetzung der Codequalität: SonarQube zeichnet sich durch die Verbesserung der Wartbarkeit aus. Es war die erste dedizierte Lösung, die die Code-Sauberkeit anhand zahlreicher Qualitätsmetriken überprüfte. Teams loben, wie es Code-Smells, Duplikate und Fehler frühzeitig identifiziert, was zu saubererem, zuverlässigerem Code führt.

- Einfache Integration für Entwickelnde: Entwickelnde finden SonarQube einfach zu handhaben. Es fügt sich nahtlos in CI/CD-Pipelines ein und bietet sofortiges Feedback in Pull Requests und IDEs (via SonarLint) nahezu reibungslos. Diese nahtlose Integration bedeutet, dass die Einführung von SonarQube den Workflow der Entwickelnden selten stört – es “funktioniert einfach” im Hintergrund.

- Breite Sprachunterstützung: SonarQube unterstützt Dutzende von Sprachen sofort, von gängigen bis hin zu Nischensprachen. Ein CTO, der mehrere Produktteams beaufsichtigt, kann SonarQube standardisieren, um Frontend, Backend, Mobile usw. in einem einzigen Tool abzudecken. Diese breite Abdeckung für Codequalität ist ein großer Vorteil für diverse Codebasen.

- Kostenlose Core Edition: Die Community Edition ist kostenlos und Open Source, was Teams einen kostenlosen Einstieg ermöglicht. Selbst die kostenpflichtigen Editionen sind oft günstiger als Enterprise-Sicherheitstools. Dies macht SonarQube attraktiv für kleinere Unternehmen oder solche, die sich primär auf Qualität konzentrieren. Sie erhalten sofortigen Mehrwert ohne große Vorabinvestitionen.

- Visuelles Dashboard & Quality Gates: Die Benutzeroberfläche von SonarQube bietet ein übersichtliches Dashboard zur Code-Gesundheit – listet Probleme nach Schweregrad auf, zeigt Gesamtqualitätsbewertungen und Trends im Zeitverlauf. Manager schätzen die Quality Gate-Funktion, die einen Standard dafür festlegt, dass Code “grün” ist (z. B. keine kritischen Probleme, verbesserte Abdeckung). Es ist eine einfache Möglichkeit, kontinuierliche Verbesserung durchzusetzen und den Fortschritt zu verfolgen.

SonarQube – Nachteile

- Begrenzte tiefe Sicherheitsabdeckung: SonarQube ist keine umfassende Sicherheitslösung. Es findet einige Schwachstellen, aber sein Regelwerk und Ansatz sind im Vergleich zu einem echten SAST-Tool oberflächlich. Es könnte beispielsweise komplexe Injektionspfade übersehen, die Checkmarx oder andere erkennen würden. Sich allein auf SonarQube zu verlassen, könnte erhebliche Sicherheitslücken hinterlassen.

- Fehlalarme & Rauschen: Entwickelnde beschweren sich manchmal, dass SonarQube zu viele triviale Probleme kennzeichnet. Es kann sich “rauschig” anfühlen, besonders am Anfang – ein Benutzer bemerkte, dass es “immer suggerierte, dass unser Code falsch ist”, bis die Regeln angepasst wurden. Einige Ergebnisse (z. B. Styling, kleinere Optimierungen) verdienen möglicherweise keine Beachtung, tauchen aber dennoch auf, was Teams dazu zwingt, Regelprofile zu verwalten, um Alert Fatigue zu vermeiden.

- Performance bei großen Projekten: Das Scannen einer riesigen Codebasis mit SonarQube kann ohne Enterprise-Funktionen langsam sein. Ein Rezensent erwähnte, dass Scans lange dauern und es keine Unterstützung für parallele Analysen gibt, es sei denn, man kauft die Enterprise Edition. Das bedeutet, dass große Monorepos SonarQube als Engpass in CI erleben könnten, oder Sie müssen Scans partitionieren. Die höherwertigen Editionen mildern dies ab, aber diese verursachen zusätzliche Kosten.

- Wartungs- & Einrichtungsaufwand: Der selbst gehostete Betrieb von SonarQube bedeutet die Wartung eines Servers und einer Datenbank. Die Konfiguration ist nicht besonders schwierig, aber es ist ein weiteres System, das verwaltet werden muss. Einige Organisationen empfinden die Einrichtung als “kompliziert” und Upgrades oder die Integration mit Authentifizierungssystemen (LDAP usw.) erfordern administrativen Aufwand. Es ist nicht so Plug-and-Play wie einige Cloud-Dienste.

- Fehlende AppSec-Funktionen: Außerhalb der statischen Codeanalyse deckt SonarQube keine Open-Source-Abhängigkeiten, Container-Images oder dynamische Tests ab. Moderne AppSec-Programme benötigen oft diese Fähigkeiten. Teams, die SonarQube für die Sicherheit verwenden, müssen daher weiterhin in zusätzliche Tools (SCA, DAST usw.) investieren, um eine vollständige Abdeckung zu erreichen, was die Komplexität der Toolchain erhöht.

Checkmarx – Vorteile

- Robuste Schwachstellen-Erkennung: Checkmarx ist bekannt für die Erkennung von Schwachstellen. Seine SAST-Engine nutzt ausgeklügelte Analysen, um Probleme wie Injektionen, fehlerhafte Zugriffskontrolle und mehr zu erkennen, die einfacheren Scannern entgehen könnten. Es gibt die Gewissheit, dass Ihr Code mit einer der umfangreichsten verfügbaren Regelbibliotheken (z. B. Hunderte bekannter Muster allein für Java) auf Sicherheitslücken geprüft wird.

- Enterprise-Funktionen & Compliance: Die Plattform umfasst umfangreiche Berichts- und Governance-Funktionen, die AppSec-Verantwortliche schätzen. Ergebnisse können Compliance-Frameworks (OWASP Top 10, PCI DSS usw.) zugeordnet werden, was bei Audits hilft. Checkmarx bietet rollenbasierte Zugriffskontrolle, zentralisierte Dashboards und die Möglichkeit, Sicherheitsrichtlinien im großen Maßstab durchzusetzen. Für große Unternehmen mit strengen Compliance-Anforderungen sind diese Funktionen ein großer Vorteil.

- Breite Tech-Stack-Abdeckung: Checkmarx unterstützt eine expansive Palette von Sprachen und Frameworks, mehr als die meisten Mitbewerber. Ob Ihre Teams in ABAP, klassischem ASP oder den neuesten Go oder Rust programmieren, Checkmarx bietet wahrscheinlich Unterstützung. Diese Breite bedeutet, dass Sie sich auf eine einzige Scanning-Lösung für alle Ihre Anwendungen konsolidieren können. Es deckt jetzt auch IaC-Templates, APIs ab und integriert SCA, was es zu einem One-Stop-Shop für viele AppSec-Anforderungen macht.

- Detaillierte Ergebnisse mit Kontext: Entwickelnde und Sicherheitsanalysten profitieren von den detaillierten Schwachstellenberichten von Checkmarx. Die Ergebnisse umfassen Datenfluss-Traces, die genau zeigen, wie bösartige Eingaben den Code ausnutzen könnten. Dies erleichtert das Verständnis und die Behebung von Problemen. Das Tool bietet auch Anleitungen zur Behebung. Im Vergleich zu den einfacheren Warnungen von SonarQube bietet Checkmarx mehr Kontext, was den Behebungszyklus für schwerwiegende Probleme verkürzen kann.

- Integration in DevSecOps: Obwohl Checkmarx ein Schwergewicht ist, kann es in den DevOps-Prozess integriert werden. Es unterstützt die Automatisierung über APIs, CI/CD-Plugins und IDE-Scanner. Viele Unternehmen nutzen es erfolgreich, um Sicherheit nach links zu verlagern (Shift Left) – zum Beispiel können Entwickelnde Code in Visual Studio scannen, bevor sie ihn committen, oder Jenkins kann Checkmarx als Teil der Pipeline ausführen und einen Build bei Hochrisiko-Ergebnissen fehlschlagen lassen. Bei guter Konfiguration ermöglicht es eine proaktive Sicherheitskultur, ohne auf Pen-Tests in späteren Phasen warten zu müssen.

Checkmarx – Nachteile

- Hohe Fehlalarme bei fehlender Abstimmung: Ein häufig genannter Nachteil ist das Rauschen. Die leistungsstarke Analyse von Checkmarx kann Teams mit Fehlalarmen überfordern. “Hohe Anzahl von Fehlalarmen, es sei denn, man passt es sorgfältig an jedes Projekt an”, bemerkte ein G2-Rezensent. Ohne erhebliche Abstimmung und Anpassung könnten Entwickelnde Zeit mit der Untersuchung von Nicht-Problemen verschwenden. Dies erfordert von AppSec-Ingenieuren, Regeln und Baselines kontinuierlich zu verfeinern.

- Langsame Scan-Performance: Checkmarx-Scans können langsam sein, insbesondere bei großen Codebasen. Benutzer berichten, dass vollständige Scans Stunden dauern können, was die Entwicklungsgeschwindigkeit beeinträchtigt. Inkrementelles Scannen und Optimierung können helfen, aber out-of-the-box ist es bei weitem nicht so schnell wie leichtere Tools. Teams müssen Scans oft nächtlich planen oder CI-Ressourcen erhöhen, um dies zu ermöglichen. Die langsamere Feedbackschleife kann die Bereitschaft der Entwickelnden verringern, Scans häufig auszuführen.

- Teure Lizenzierung: Kosten sind ein großes Hindernis. Checkmarx ist eine Enterprise-Lösung mit entsprechenden Preisen – es gibt keine kostenlose Stufe, und selbst ein Pilotprojekt erfordert den Kontakt mit dem Vertrieb. Ein Benutzer beklagte, dass “es keine kostenlose Edition zum Ausprobieren gibt” und dass es “vergleichsweise teuer” ist. Budgetbeschränkte Teams werden es schwer haben, dies zu rechtfertigen, und selbst gut finanzierte Organisationen müssen den ROI angesichts der sechsstelligen Preisschilder, die für vollständige Implementierungen nicht ungewöhnlich sind, berücksichtigen.

- Komplexer Aufbau und Infrastruktur: Die Bereitstellung von Checkmarx on-premise ist nicht trivial. Es umfasst mehrere Komponenten (für Scanning, Ergebnisspeicherung, Web-App usw.) und erfordert oft Expertenhilfe bei Installation und Konfiguration. Wie bereits erwähnt, “dauert die Einrichtung Zeit”. Die Wartung (Patchen, Upgraden, Skalieren) erhöht den Arbeitsaufwand für Ihr IT- oder DevSecOps-Team. Diese Komplexität kann die Einführung verzögern und Spezialkenntnisse erfordern, im Gegensatz zu stärker entwicklerorientierten Tools, die ein einzelner Ingenieur an einem Tag einrichten kann.

- Nicht Developer-First: Obwohl Checkmarx Entwickler-Integrationen bietet, ist seine gesamte UX eher auf Sicherheitsexperten ausgerichtet. Die Benutzeroberfläche und der Workflow können für Entwickelnde, die nur schnelle Einblicke wünschen, klobig oder überwältigend wirken. Einige UI-Elemente sind veraltet und nicht so intuitiv. Ohne starke interne Fürsprache und Schulung könnten Entwickelnde sich weigern, es regelmäßig zu nutzen, was das “Shift-Left”-Ziel untergräbt. Im Gegensatz dazu können Tools, die mit Blick auf Entwickelnde entwickelt wurden (minimales Rauschen, einfache Benutzeroberfläche), eine höhere Akzeptanz erzielen.

Aikido Security: Die bessere Alternative

Aikido kombiniert die Abdeckung von Checkmarx mit der Einfachheit von SonarQube — ohne Rauschen oder Overhead. Es bietet Full-Stack-Sicherheitsscanning: SAST, SCA, IaC, Container, Secrets und API-Scanning, alles auf einer entwicklerfreundlichen Plattform. Was Aikido auszeichnet, sind wenige Fehlalarme und eine schnelle Einrichtung. Teams erhalten umsetzbare Warnungen mit minimaler Triage. Es integriert sich direkt in Git, CI/CD und IDEs — keine separaten Dashboards oder aufwendige Einführung.

Es ist auch günstiger und transparenter. Mit Pauschalpreisen, einer großzügigen kostenlosen Stufe und ohne Verkaufsbarrieren können Teams in wenigen Minuten loslegen. Wenn Sie zwischen zu oberflächlich (SonarQube) und zu komplex (Checkmarx) feststecken, findet Aikido die richtige Balance.

Starten Sie eine kostenlose Testversion oder fordern Sie eine Demo an, um die vollständige Lösung zu erkunden.