Teams stehen unter dem Druck, Code schneller auszuliefern und gleichzeitig die Sicherheit zu verbessern. Dieser Druck führt oft zu Burnout und Fehlern. Application Security-Tools sollen diese Herausforderung angehen, indem sie Teams dabei unterstützen, Schwachstellen über den gesamten Software-Lebenszyklus hinweg, vom Quellcode und Abhängigkeiten bis hin zu APIs und der Laufzeit, zu erkennen, zu triagieren und zu beheben. Sicherheit durchsetzen, ohne die Entwicklung zu verlangsamen.

Der Bericht „State of AI in Security and Development 2026“ von Aikido Security ergab, dass 65 % der Teams zugeben, Sicherheitstools zu umgehen, Ergebnisse zu ignorieren oder Korrekturen aufgrund von Rauschen und Alarmmüdigkeit zu verzögern. Derselbe Bericht stellte fest, dass eine Erhöhung der Anzahl der Sicherheitsanbieter zu schlechteren Sicherheitsergebnissen führt (mehr Vorfälle, langsamere Triage und Behebung). Es ist kein Wunder, dass Teams nach einer AppSec-Plattform suchen, die die Tool-Vielfalt reduzieren, die Developer Experience verbessern und vor allem die Sicherheitsergebnisse verbessern kann.

In diesem Leitfaden werden wir die führenden AppSec-Tools untersuchen, die Teams verwenden, um Bedrohungen einen Schritt voraus zu sein. Wir beginnen mit einer umfassenden Liste der vertrauenswürdigsten Plattformen und schlüsseln dann auf, welche Tools für bestimmte Anwendungsfälle am besten geeignet sind, von Startups und KMUs bis hin zu Großunternehmen. Sie können unten zu spezifischen Anwendungsfällen springen:

- Die 4 besten AppSec-Tools für Entwickelnde

- Die 5 besten AppSec-Tools für Großunternehmen

- Die 5 besten AppSec-Tools für Startups und KMUs

- Die 3 besten kostenlosen AppSec-Tools

- Die 5 besten AppSec-Tools für CI/CD-Pipelines

- Die 2 besten Cloud-Native AppSec Tools

- Die 3 besten Open-Source-Application-Security-Tools

TL;DR

Unter den überprüften Tools hebt sich Aikido Security dank ihres modularen, entwickelnden-zentrierten Ansatzes als führende Application Security-Plattform hervor. Sie vereint SAST, SCA, DAST, API-Sicherheit, Cloud-Scanning, Secrets detection und Laufzeitschutz in einem einzigen entwickelnden-freundlichen Workflow. Jede dieser Lösungen ist als eigenständige Lösung erstklassig, kann aber auch modular integriert werden oder als komplette Sicherheitsplattform sofort einsatzbereit sein, je nach den Anforderungen Ihrer Organisation.

Zusätzlich filtert die KI-gestützte Priorisierung Rauschen heraus, zeigt tatsächlich ausnutzbare Risiken auf und liefert Ein-Klick-Korrekturen direkt in IDEs und PRs, wodurch die Produktivität der Entwickelnden verbessert wird, während Sicherheitsteams eine klare Sicht über den gesamten Anwendungs-Stack erhalten.

Für Startups und Großunternehmen rangiert Aikido Security in Pilotprojekten stets an der Spitze, dank ihres einfachen Onboardings, vorhersehbaren Pauschalpreisen und der Fähigkeit, schwerwiegende Schwachstellen zu erkennen, ohne Teams mit Fehlalarmen zu überfordern.

Was ist AppSec?

Application Security (AppSec) ist die Praxis des Identifizierens, Behebens und Verhinderns von Sicherheitslücken in Softwareanwendungen während ihres gesamten Lebenszyklus. AppSec-Tools sind Softwarelösungen, die diesen Prozess automatisieren und verwalten.

AppSec-Tools helfen Teams dabei, zu überprüfen, ob jeder Teil ihrer Anwendung unkompromittiert bleibt, wodurch das Risiko von Sicherheitsverletzungen reduziert wird, die durch unsicheren Code, Drittanbieter-Bibliotheken oder Fehlkonfigurationen verursacht werden.

Diese Tools lassen sich in folgende Kategorien einteilen:

- Statische Anwendungssicherheitstests (SAST): Scannt den Quellcode auf Sicherheitslücken, ohne die Anwendung auszuführen.

- Dynamische Anwendungssicherheitstests (DAST): Testet laufende Anwendungen auf Schwachstellen, indem externe Angriffe simuliert werden.

- Software-Kompositionsanalyse (SCA): Identifiziert Schwachstellen und Lizenzprobleme in Open-Source-Komponenten und Drittanbieter-Bibliotheken.

- Infrastructure as Code (IaC) Scanner: Analysiert Konfigurationsdateien, wie Terraform- und Kubernetes-Manifeste, auf Fehlkonfigurationen.

- Secrets Detection Tools: Scannt Code-Repositories und CI/CD-Pipelines nach offengelegten Zugangsdaten, API-Schlüsseln und Passwörtern.

Warum AppSec-Tools wichtig sind

AppSec-Tools gewährleisten unter anderem Folgendes:

- Kostenreduktion: Schwachstellen während der Entwicklung zu finden, ist weitaus kostengünstiger, als sie in der Produktion zu beheben.

- Ermöglicht DevSecOps: Automatisierte Sicherheitsscans, die in CI/CD-Pipelines integriert sind, ermöglichen es Teams, „Shift Left“ zu praktizieren und Fehler im Code und in Builds zu finden, nicht erst nach der Veröffentlichung.

- Reduziert Alert Fatigue: Gute AppSec-Tools priorisieren echte Risiken und reduzieren Rauschen. Weniger Fehlalarme bedeuten, dass Entwickelnde dem Tool vertrauen und auf dessen Ergebnisse reagieren, anstatt es zu ignorieren.

- Compliance-Unterstützung: Regulierte Branchen erfordern umfassende Anwendungssicherheitstests, wie PCI DSS für den Finanzsektor und HIPAA für das Gesundheitswesen. AppSec-Tools helfen Ihnen, diese Standards einzuhalten.

- Umfassende Sicherheitsabdeckung: AppSec-Tools können Ihren gesamten Code und Ihre Anwendungen kontinuierlich scannen. Diese Abdeckung ist manuell schwer zu erreichen, insbesondere in Organisationen, die Dutzende von Microservices und Cloud-Ressourcen verwalten.

Wie man das richtige AppSec-Tool auswählt

Nicht alle AppSec-Lösungen sind für jeden geeignet. Berücksichtigen Sie bei der Bewertung von Tools die folgenden Kriterien:

- CI/CD-Integration: Lässt es sich in Ihren Entwicklungs-Workflow integrieren? Suchen Sie nach Tools mit CLI- oder Plugin-Unterstützung für Ihre Build-Pipeline, Ihr Repository und Ihre IDE.

- Risikopriorisierung: Führt es eine kontextsensitive Analyse durch? Wie häufig sind seine Fehlalarme? Tools wie Aikido Security nutzen KI, um über 90 % der Fehlalarme herauszufiltern.

- Workflow-Unterstützung: Unterstützt es den Tech-Stack Ihres Teams (Frameworks, Programmiersprachen)?

- Unterstützte Analysen: Welche Art von Analyse wird unterstützt? Priorisieren Sie Tools mit umfassender Abdeckung.

- Teamübergreifende Zusammenarbeit: Suchen Sie nach Tools, die rollenbasierte Zugriffskontrolle und gemeinsame Dashboards unterstützen?

- Developer UX: Wurde es mit Blick auf Entwickelnde konzipiert? Bietet es Funktionen zur Behebung, wie KI-Autofix, Inline-Vorschläge, automatisierte PRs?

- Preise: Sind die Pläne transparent und leicht kalkulierbar, oder erfordert jedes Add-on eine Rücksprache mit dem Kundensupport?

- Compliance-Unterstützung: Verfügt es über integrierte Compliance-Funktionen? Unterstützt es gängige Standards wie SOC 2, OWASP Top 10, PCI DSS, ISO und HIPAA?

Die 14 besten AppSec-Tools

1. Aikido Security

Aikido Security ist eine KI-gesteuerte Application Security (AppSec)-Plattform, die entwickelt wurde, um jeden Aspekt Ihrer Anwendung zu sichern, vom Quellcode und Open-Source-Abhängigkeiten bis hin zu APIs, Cloud-Konfigurationen und Laufzeitumgebungen.

Es nutzt künstliche Intelligenz, um Probleme über den gesamten Stack hinweg zu korrelieren und eine Erreichbarkeitsanalyse durchzuführen, um echte, ausnutzbare Schwachstellen hervorzuheben und Fehlalarme sowie Rauschen zu eliminieren. Dies ermöglicht Teams, Probleme frühzeitig zu erkennen, sei es unsichere Codepfade, anfällige Drittanbieter-Bibliotheken, Fehlkonfigurationen, offengelegte Secrets oder gefährliches API-Verhalten.

Entwickelnde erhalten alles, was sie zur Behebung von Problemen benötigen:

- Klare Erklärungen von Risiken und deren Auswirkungen

- Sofortige, KI-gestützte Behebungsvorschläge

- Automatisierte Compliance-Prüfungen für wichtige Frameworks (SOC 2, ISO 27001, PCI DSS, GDPR und vieles mehr)

Teams können mit jedem AppSec-Modul, SAST, SCA, IaC-Scan, DAST, Secrets detection oder Containersicherheit beginnen und weitere Module aktivieren, wenn sie wachsen, ohne Tool-Sprawl zu verursachen.

Wichtige Funktionen:

- Modulare Scanner: Bietet KI-gestützte Scanner für SAST, SCA, Secrets, IaC, Container, Cloud-Konfigurationen und vieles mehr.

- KI-gestützte Korrekturen: Bietet automatisierte Pull Requests für Korrekturen und Ein-Klick-Korrekturen für mehrere Befunde.

- Laufzeitsicherheit: Aikido Security bietet eine In-App-Web-Firewall (RASP), um Angriffe in Echtzeit zu blockieren.

- Cloud-Sicherheit: Aikido Security reduziert das Risiko von Vorfällen um 50 %, indem auch die zugrunde liegende Cloud-Infrastruktur von Anwendungen gesichert wird, wodurch die Notwendigkeit separater CloudSec- und AppSec-Tools entfällt.

- Agentenlose Einrichtung: Verwendet schreibgeschützte APIs zur Verbindung mit GitHub, GitLab oder Bitbucket. Keine Installationsagenten erforderlich.

- End-to-End-Angriffspfadanalyse: Aikido Security nutzt KI, um verwandte Schwachstellen zu verknüpfen und hebt die gefährlichsten Angriffsrouten hervor.

- KI-Autotriage: Aikido Security nutzt maschinelles Lernen, um eine automatisierte, kontextbezogene Analyse von Scanner-Befunden durchzuführen.

- Erreichbarkeitsanalyse: Es scannt Abhängigkeiten nach Schwachstellen und hebt diejenigen hervor, die wirklich ausnutzbar sind.

- Compliance-Mapping: Unterstützt Compliance- und Sicherheits-Frameworks wie SOC 2, ISO 27001, PCI DSS, GDPR und vieles mehr.

- Geringe Fehlalarme: Nutzt kontextuelles Filtern und KI-Triage, um bis zu 90 % der Fehlalarme zu unterdrücken und so die Alarmmüdigkeit zu reduzieren.

- Entwickelndenfreundliche UX: Bietet sofortige KI-Vorschläge, Autofixes und klare Anleitungen in IDEs und Pull Requests, um Entwickelnden zu helfen, Probleme schnell zu beheben.

- Secrets Detection: Identifiziert fest codierte Anmeldeinformationen oder API-Schlüssel, bevor sie die Produktion erreichen.

- Plattformunabhängig: Unterstützt alle gängigen Programmiersprachen und Cloud-Anbieter sofort einsatzbereit.

- Intelligente Priorisierung: Deduplizierung und KI-gestütztes automatisches Triage gruppieren verwandte Probleme und filtern diejenigen heraus, die Ihre App tatsächlich nicht betreffen .

Vorteile:

- Erstklassige Scanner

- Breite Sprachunterstützung

- Robuste Compliance-Funktionen

- Transparente Preisgestaltung

- Umfassende Software-Stückliste (SBOM)

- KI-gestützte Filterung

- Plattformübergreifende Unterstützung

- Entwickelnden-freundliche UX

Preise:

Die Pläne von Aikido Security beginnen bei 300 $/Monat für 10 Benutzer.

- Entwickelnde (Dauerhaft kostenlos): Ideal für Teams mit bis zu 2 Benutzern. Umfasst 10 Repos, 2 Container-Images, 1 Domain und 1 Cloud Account.

- Basic: Unterstützt 10 Repos, 25 Container-Images, 5 Domains und 3 Cloud Accounts.

- Pro: Entwickelt für mittelgroße Teams. Umfasst 250 Repos, 50 Container-Images, 15 Domains und 20 Cloud-Konten.

- Advanced: Umfasst 500 Repos, 100 Container-Images, 20 Domains, 20 Cloud-Konten und 10 VMs.

Pläne sind auch für Startups (mit 30 % Rabatt) und Unternehmen verfügbar.

Am besten geeignet für:

Startups und Unternehmen, die eine umfassende, durchgängige AppSec-Plattform suchen, die eine breite Abdeckung, minimalen Overhead und schnelles Onboarding bietet,

Gartner-Bewertung: 4.9/5.0

Aikido Security Bewertungen:

Neben Gartner hat Aikido Security auch eine Bewertung von 4.7/5 auf Capterra, Getapp und SourceForge

2. Black Duck

Black Duck von Synopsys ist ein Software-Kompositionsanalyse (SCA)-Tool zur Verwaltung von Open-Source-Risiken. Es scannt die Open-Source-Komponenten Ihrer Anwendung, um bekannte Schwachstellen, Probleme mit der Lizenz-Compliance und die Codequalität zu identifizieren.

Hauptmerkmale:

- Umfassende Schwachstellen-Wissensdatenbank: Gleicht Ihre Abhängigkeiten mit einer Datenbank bekannter CVEs und Advisories ab

- Überprüfung der Lizenz-Compliance: Es identifiziert Open-Source-Lizenzen in Ihrem Inventar und kennzeichnet Konflikte oder riskante Lizenzen.

- Snippet-Scanning: Black Duck kann aus Open-Source-Projekten kopierte Code-Snippets erkennen.

Vorteile:

- Erkennung von Open-Source-Komponenten

- Robuste Schwachstellen-Wissensdatenbank

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Steile Lernkurve

- Hohes Alarmvolumen

- Die Erstkonfiguration kann komplex sein

- Scans auf großen Codebasen sind langsam

- Die Benutzeroberfläche (UI) ist stärker auf Sicherheitsanalysten als auf Entwickelnde ausgerichtet.

- Erfordert Drittanbieter-Tools (SAST, DAST) für eine vollständige AppSec-Abdeckung.

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Black Duck ist ideal für große Unternehmensteams, die stark auf Open-Source-Abhängigkeiten angewiesen sind und strenge Compliance-Kontrollen benötigen.

Gartner-Bewertung: 4.5/5.0

Black Duck Bewertungen:

Keine unabhängigen Benutzergenerierten Bewertungen.

3. Burp Suite

Burp Suite von PortSwigger ist eine integrierte Plattform für manuelle und automatisierte Webanwendungs-Sicherheitstests. Sie dient als abfangender Proxy für den Web-Traffic, der es Benutzern ermöglicht, Anfragen abzufangen und zu modifizieren.

Wichtige Funktionen:

- Abfangender Proxy: Der Proxy von Burp ermöglicht es Benutzern, den HTTP(S)-Traffic zwischen Browsern und den Zielanwendungen zu inspizieren und zu manipulieren.

- Automatischer DAST-Scanner: Er scannt Anwendungen, um gängige Schwachstellen wie SQLi, XSS und CSRF zu erkennen.

- Erweiterbarkeit Benutzer können von der Community erstellte Erweiterungen hinzufügen, um das Scannen zu verbessern oder neue Exploit-Techniken hinzuzufügen.

Vorteile:

- Starke Community-Unterstützung

- Granulare manuelle Kontrolle

Nachteile:

- Web-fokussiert

- Hohe False Positives

- Seine Scans können ressourcenintensiv sein

- Fehlende Erreichbarkeitsanalyse

- Steile Lernkurve

- Führt periodische statt kontinuierliche Scans durch

Preise:

- Burp Suite Community Edition: Kostenlos

- Burp Suite Professional: $475 pro Benutzer/Jahr

Burp Suite Enterprise Edition: Individuelle Preisgestaltung

Am besten geeignet für:

Burp Suite ist ideal für Sicherheitsspezialisten, die Webanwendungs-Pentests durchführen.

Gartner-Bewertung: 4.7/5.0

Burp Suite Bewertungen:

4. Checkmarx

Checkmarx ist eine Enterprise-Anwendungssicherheitsplattform mit einem Schwerpunkt auf Statische Anwendungssicherheitstests (SAST). Sie hat sich mittlerweile zu einer einheitlichen Plattform für Code-Sicherheit entwickelt.

Wichtige Funktionen:

- Anpassbare Regeln: Checkmarx ermöglicht Teams, Benutzerdefinierte Abfragen zu schreiben, um organisations-/projektspezifische Muster zu erkennen.

- Vereinheitlichte AppSec-Plattform: Sie bietet Kompositionsanalyse (für Open-Source-Abhängigkeiten) und interaktives Testen.

Vorteile:

- Breite Sprachunterstützung

- Robuste Sicherheitsforschung und Threat Intelligence

Nachteile:

- False Positives

- Hohes Alarmvolumen

- Steile Lernkurve

- Stark auf Unternehmen ausgerichtet

- Dedizierte Preisgestaltung für jedes Sicherheitsmodul

- Scans können bei großen Codebasen langsam sein

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Checkmarx ist am besten geeignet für Unternehmen, die eine umfassende statische Analyse über verschiedene Tech-Stacks und große Codebasen hinweg benötigen.

Gartner-Bewertung: 4.6/5.0

Checkmarx Bewertungen:

5. Contrast Security

Contrast Security ist eine Anwendungssicherheitsplattform mit einem Schwerpunkt auf Instrumentierung. Sie bietet sowohl Interactive Application Security Testing (IAST) als auch Runtime Application Self-protection für Anwendungen (RASP).

Wichtige Funktionen:

- Echtzeit-Schwachstellen-Erkennung (IAST): Die IAST von Contrast instrumentiert die Anwendung auf einem Testserver und überwacht unsichere Verhaltensweisen.

- Laufzeitschutz (RASP): Es werden Agenten in Anwendungen eingesetzt, die als dedizierte, eigenständige Web Application Firewalls (WAF) fungieren.

Vorteile:

- Umsetzbare Empfehlungen zur Behebung

- Laufzeitschutz

- Unterstützt gängige CI/CD-Plattformen

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Agenten müssen in den Anwendungen eingesetzt werden

- Die Konfiguration kann schwierig sein

- Erfordert Code-Ausführung, um Schwachstellen zu identifizieren

- Benutzer haben berichtet, dass die Benutzeroberflächen überladen sind

- Benutzer haben Latenzzeiten aufgrund seiner Agenten gemeldet

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Enterprise-Teams, die kontinuierliches Echtzeit-Feedback auf Nutzungsbasis benötigen und Agenten in ihren Anwendungen bereitstellen können.

Gartner-Bewertung: 4.7/5.0

Contrast Security Bewertungen:

Keine unabhängigen Benutzergenerierten Bewertungen.

6. Fortify

Fortify (Teil von OpenText) ist eine Enterprise-Anwendungssicherheitsplattform, die primär für ihre statische Codeanalyse und die Unterstützung von Legacy-Sprachen bekannt ist.

Wichtige Funktionen:

- Breite Sprachunterstützung: Es unterstützt eine breite Palette moderner und älterer Programmiersprachen wie ABAP, Classic ASP und COBOL.

- Enterprise-Management: Bietet ein zentralisiertes Management-Portal, in dem alle Scan-Ergebnisse aggregiert werden.

Vorteile:

- Unterstützung für Legacy-Sprachen

- Robuste Berichterstattung und Compliance

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Hohes Alarmvolumen

- Steile Lernkurve

- False Positives

- Die Erstkonfiguration ist komplex

- Die Benutzeroberfläche (UI) ist auf Sicherheitsanalysten zugeschnitten

- Begrenzte Cloud-native Abdeckung

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Große Unternehmen, die Altsysteme verwalten und eine zentralisierte Governance, Compliance-Berichterstattung und statische Analyse benötigen.

Gartner-Bewertung: 4.5/5.0

Fortify Bewertungen:

7. HCL/IBM AppScan

AppScan (ursprünglich IBM AppScan, jetzt unter HCL Technologies) ist eine Suite von AppSec-Tools. Es wird hauptsächlich für sein dynamisches Scannen (DAST) und seine Fähigkeit verwendet, komplexe Anwendungen wie Javascript SPAs zu analysieren.

Wichtige Funktionen:

- Inkrementelles Scannen: AppScan ermöglicht es Benutzern, inkrementelle Scans an neuen/geänderten Teilen durchzuführen, um das erneute Testen zu beschleunigen.

- Umfassende DAST-Engine: Sie führt erweitertes Crawling und Angriffssimulation auf Single-Page-JavaScript-Anwendungen durch.

- Berichtsgenerierung: Es generiert Berichte mit Schwachstellendetails und Empfehlungen zur Behebung.

Vorteile:

- Umsetzbare Empfehlungen zur Behebung

- Breite Sprachunterstützung

- Integriert sich in gängige CI/CD-Plattformen

Nachteile:

- Auf Unternehmen ausgerichtet

- False Positives

- Steile Lernkurve

- Die Erstkonfiguration ist komplex und zeitaufwendig

- Scans können ressourcenintensiv und langsam sein

- Benutzer haben berichtet, dass die Benutzeroberfläche (UI) veraltet ist

- Es ist nicht so entwickelnden-zentriert im Vergleich zu Tools wie Aikido Security

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Enterprise-Teams, die eine anpassbare DAST-Lösung für ihre JavaScript-Webanwendungen und APIs suchen.

Gartner-Bewertung: 4.7/5.0

HCL/IBM AppScan Bewertungen:

8. Netsparker (Jetzt Invicti Security)

Netsparker (Jetzt Invicti Security) ist ein automatisierter Web-Schwachstellen-Scanner für Unternehmensumgebungen. Er bestätigt Schwachstellen durch die Durchführung sicherer Exploits mithilfe seiner „Proof-Based“-Scanner.

Wichtige Funktionen:

- Proof-Based Scanning: Es exploitiert Schwachstellen automatisch auf nicht-destruktive Weise, um sie zu beweisen.

- CI/CD-Integration: Bietet APIs und sofort einsatzbereite Integrationen für gängige CI/CD-Tools.

Vorteile:

- Proof-based Scanning

- Flexible Bereitstellungsoptionen

Nachteile:

- Auf Unternehmen ausgerichtet

- Fokus auf Webanwendungen

- Steile Lernkurve

- Benutzer haben berichtet, dass die Benutzeroberfläche überladen ist

- Seine „Proof-Based“-Scans sind langsamer im Vergleich zu anderen DAST-Tools

- Benutzer haben veraltete Dokumentation gemeldet

Preise:

Individuelle Preisgestaltung

Ideal für:

Unternehmen, die einen präzisen, skalierbaren Web-App-Scanner benötigen.

Gartner-Bewertung: 4.5/5.0

Netsparker (Jetzt Invicti Security) Bewertungen:

Benutzer teilen Erfahrungen mit Netsparker (Jetzt Invicti Security)

9. OWASP ZAP

OWASP Zed Attack Proxy (ZAP) ist ein Open-Source-Tool für Dynamische Anwendungssicherheitstests (DAST), das vom OWASP-Projekt gepflegt wird. Es wird verwendet, um Webanwendungs-Schwachstellen zu identifizieren.

Wichtige Funktionen:

- Aktives und passives Scanning: ZAP kann in einem „passiven“ Modus betrieben werden, in dem es den Traffic beobachtet und Probleme kennzeichnet, ohne ihn zu verändern. Es verfügt auch über einen „aktiven Scan”-Modus, in dem es Angriffe (SQL-Injection, XSS) startet, um Schwachstellen zu finden.

- Erweiterbar über Add-ons: Sie können die Funktionen von ZAP durch offizielle oder Community-Add-ons erweitern.

- Interception Proxy: Bietet einen Interception Proxy für Tester, um HTTP(s)-Anfragen in Echtzeit zu erfassen und zu modifizieren.

Vorteile:

- Open Source

- Starke Community-Unterstützung

- Plattformübergreifende Unterstützung

Nachteile:

- False Positives

- Veraltete Benutzeroberfläche

- Erfordert zusätzliche Konfigurationen für JavaScript-intensive Webanwendungen

- Der Support erfolgt hauptsächlich über Foren

- Erweiterte Funktionen erfordern erhebliche Sicherheitsexpertise

Preise:

Open Source

Am besten geeignet für:

Teams, die eine Open-Source-DAST-Lösung für ihre Webanwendungen suchen.

Gartner-Bewertung:

Keine Gartner-Bewertungen.

OWASP ZAP Bewertungen:

10. Qualys Web Application Scanner (WAS)

Qualys Web Application Scanning (WAS) von Qualys ist ein Cloud-basiertes DAST-Tool zum Durchführen automatisierter Scans von Webanwendungen auf Schwachstellen. Es bietet nicht die gleiche „tiefe Anpassbarkeit“ wie Tools wie AppScan oder Burp, deckt aber die OWASP Top 10 und mehr ab, mit Fokus auf Zuverlässigkeit und Integration.

Wichtige Funktionen:

- Cloud-basiertes Scannen: Alle Scans werden von den Cloud-Servern von Qualys durchgeführt.

- Umfassende Schwachstellenabdeckung: Qualys WAS prüft auf gängige Schwachstellen wie SQLi, XSS, CSRF, offene Redirects sowie veraltete Bibliotheken.

- Integration in das Qualys-Ökosystem: Es lässt sich nahtlos in andere Qualys-Dienste integrieren.

Vorteile:

- Cloud-basiert

- Integriert sich in das Qualys-System

- Detaillierte Anleitung zur Behebung

Nachteile:

- Lernkurve

- Die Verwaltung von Berechtigungen kann komplex sein

- Eingeschränktes JavaScript-Crawling

- False Positives

- Scans bei großen Anwendungen können langsam und ressourcenintensiv sein

- Benutzer haben Einschränkungen bei der Anzahl gleichzeitiger Scans gemeldet

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Enterprise-Teams, die bereits das Qualys-Ökosystem nutzen.

Gartner Bewertung: 4.4/5.0

Qualys Web Application Scanning Bewertungen:

11. Snyk

Snyk ist ein AppSec-Tool, das maschinelles Lernen nutzt, um Sicherheitslücken und Probleme mit der Codequalität im Quellcode und in Abhängigkeiten zu finden.

Wichtige Funktionen:

- Open-Source-Scan von Softwareabhängigkeiten: Snyk scannt Ihre Abhängigkeiten, um bekannte Schwachstellen zu finden. .

- Automatisierte Korrekturen: Es kann automatisch Pull Requests öffnen, um eine Abhängigkeitsversion auf eine ohne Schwachstelle zu aktualisieren. ,

Vorteile:

- KI-gesteuerte Analyse

- Robuste Schwachstellendatenbank

Nachteile:

- Steile Lernkurve

- Anfällig für Fehlalarme

- Die Preise können schnell eskalieren

- 1 MB Dateigrößenlimit für statische Analyse

- Langsame Scans bei großen Repositories

- Empfehlungen können generisch sein

- Erfordert zusätzliche Feinabstimmung

- Kann in proprietären Codebasen Schwierigkeiten haben, Schwachstellen zu erkennen.

Preise:

- Kostenlos

- Team: 25 $ pro Monat/mitwirkende Entwickelnde (mind. 5 Entwickelnde)

- Enterprise: Individuelle Preisgestaltung

Am besten geeignet für:

Teams, die stark auf Open-Source-Komponenten angewiesen sind und Sicherheit in ihren Entwicklungsworkflow integrieren müssen.

Gartner Bewertung: 4.4/5.0

Snyk Bewertungen:

12. SonarQube

SonarQube ist eine Open-Source-Plattform für Code-Qualität und Sicherheitsanalyse. Entwickelnde nutzen sie für ihre Fähigkeit, „Code Smells“ zu erkennen und Quality Gates durchzusetzen.

Wichtige Funktionen:

- Mehrsprachige statische Analyse: SonarQube unterstützt Scans für mehrere Sprachen, wie Java, C#, C/C++, Python, JavaScript und Go.

- Security Hotspots vs. Schwachstellen: SonarQube kategorisiert Probleme entweder als echte „Schwachstellen“, die eindeutige Sicherheitsprobleme sind, oder als „Security Hotspots“, die riskante Muster darstellen und einer Überprüfung bedürfen.

Vorteile:

- Kostenlose Community Edition

- Anpassbare Regelsätze und Quality Gates

Nachteile:

- Primär auf Code-Qualität fokussiert

- Die Tiefe der Sicherheitsregeln variiert je nach Sprache.

- False Positives

- Kann komplexe Schwachstellen übersehen.

- Fehlt Dynamic Application Testing (DAST).

- Erweiterte Sicherheitsfunktionen und Sprachunterstützung sind hinter kostenpflichtigen Plänen gesperrt.

- Erfordert Drittanbieter-Tools für die vollständige AppSec-Abdeckung.

Preise:

Die Preisgestaltung von SonarQube erfolgt in zwei Kategorien: Cloud-basiert und selbstverwaltet.

Am besten geeignet für:

SonarQube ist ideal für Teams, die die Code-Qualität verbessern und gleichzeitig grundlegende Sicherheit implementieren möchten.

Gartner Bewertung: 4.4/5.0

SonarQube Bewertungen:

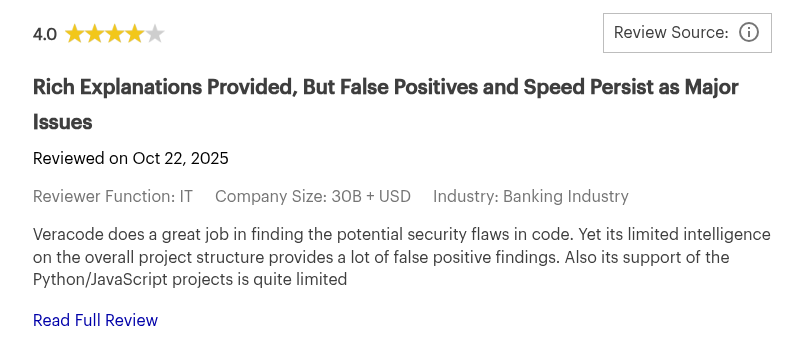

13. Veracode

Veracode ist eine Cloud-native AppSec-Plattform, die Unternehmen dabei unterstützt, die Anwendungssicherheit in großem Maßstab durch zentralisierte statische, dynamische und Software-Kompositionsanalyse zu bewerten und zu steuern.

Wichtige Funktionen:

- Statische Analyse (SAST): Sie können kompilierte Anwendungen oder Quellcode auf die Plattform von Veracode hochladen, und diese scannt sie auf Schwachstellen.

- Richtlinienverwaltung: Benutzer können Pass/Fail-Richtlinien definieren, um Anwendungs-Releases mit hochkritischen Schwachstellen zu blockieren.

Vorteile:

- Starke Governance und Richtliniendurchsetzung.

- Kontextbasierte Einblicke

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Schlechte Erfahrung für Entwickelnde

- Benutzer haben berichtet, dass Probleme in einem Scan auftauchen und im nächsten nicht.

- Unübersichtliche Benutzeroberfläche (UI)

- Begrenzte Anpassung von Scan-Regeln und Abfragen.

- Sein „Upload-Ansatz“ kann im Vergleich zu integrierten Workflow-Lösungen wie Aikido Security. unpraktisch sein.

Preise:

Individuelle Preisgestaltung

Am besten geeignet für:

Unternehmen, die eine vom Anbieter verwaltete Lösung (Scanning as a Service) mit starker Richtliniendurchsetzung suchen.

Gartner-Bewertung: 4.6/5.0

Veracode Bewertungen:

14. Opengrep

Opengrep ist ein Open-Source-Tool für statische Analyse (SAST). Es ist ein von der Community betriebener Fork der Semgrep-Engine, der entwickelt wurde, um Code-Schwachstellen zu finden, mit starker Branchenunterstützung von Sicherheitsplattformen wie Aikido Security.

Wichtige Funktionen:

- Abwärtskompatibilität: Es ist als Drop-in-Ersatz konzipiert und unterstützt JSON- und SARIF-Ausgabeformate.

- Breite Sprachunterstützung: Opengrep unterstützt über 20 Programmiersprachen, darunter Python, Java, TypeScript, Go und Rust.

- Taint-Analyse: Es bietet eine Intra-Datei- und Cross-Funktions-Taint-Analyse, die 7 von 9 Multi-Hop-Taint-Propagationsfällen erkennt.

Vorteile:

- Open Source

- Breite Sprachunterstützung

- Cross-Plattform-Integration

- Community-gesteuert.

Nachteile:

- Es befindet sich noch in einem frühen Stadium.

- False Positives

- Fehlende integrierte Schwachstellen-Kartierung

- Fehlende Laufzeitfehlererkennung

- Ihre SAST-Engine ist im Vergleich zu Plattformen wie Aikido Security weniger umfassend.

Preise:

Open Source

Warum es wählen:

Opengrep ist ideal für Teams, die von Semgrep migrieren und eine Open-Source-Alternative suchen.

Gartner-Bewertung:

Keine Gartner-Bewertung vorhanden.

Opengrep-Bewertungen:

Keine unabhängigen Benutzergenerierten Bewertungen.

Die 4 besten AppSec-Tools für Entwickelnde

Wichtige Kriterien für die Auswahl von AppSec-Tools für Entwickelnde:

- Automatisierung (inkrementelle Analyse, automatisierte Korrekturen)

- Workflow-Integration

- Geringe Fehlalarme

- Anleitung zur Behebung

- Erschwinglichkeit

- Einfachheit

Hier sind die Top 4 AppSec-Tools, zugeschnitten für Entwickelnde:

- Aikido Security: Multi-Modul-Scanning, API-basierte Einrichtung, entwickelndenfreundliche UX, dauerhaft kostenloser Tarif.

- Snyk: Schneller Scan von Softwareabhängigkeiten, automatisierte Fix-PRs, kostenloser Tarif.

- SonarQube: Starke Regeln für Codequalität und Sicherheit, kostenlose Community Edition.

- OWASP ZAP: Leichtgewichtiges lokales DAST, einfache Automatisierung, Open-Source.

Die 5 besten AppSec-Tools für Großunternehmen

Wichtige Kriterien für die Auswahl von AppSec-Tools für Unternehmen:

- Bedrohungsabdeckung

- Governance-Funktionen

- Integration in Unternehmens-Workflows (SSO, JIRA)

- Hersteller-Support

- Skalierbarkeit

Hier sind die Top 5 AppSec-Tools für Unternehmen:

- Aikido Security: End-to-End AppSec-Plattform, KI-gestützte Behebung, Governance-Funktionen für Unternehmen

- Checkmarx: Leistungsstarke SAST-Engine, breite Sprachunterstützung, anpassbare Regeln

- Fortify: Umfassende SAST-/DAST-Suite, On-Premise-/Cloud-Bereitstellung

- Veracode: Richtliniendurchsetzung, Cloud-nativ, zentralisierte Analysen

- Black Duck: OSS-Komponentenverfolgung, Lizenz- und Schwachstellenverfolgung, automatisierte Compliance-Warnungen

Die 5 besten AppSec-Tools für Startups und KMUs

Wichtige Kriterien für die Auswahl von AppSec-Tools für Startups und KMU:

- Erschwinglichkeit

- Einfachheit

- Automatisierung

- Breite Abdeckung

Hier sind die Top 5 AppSec-Tools, zugeschnitten auf Startups und KMU:

- Aikido Security: Modulare AppSec-Plattform, KI-gesteuerte Behebung, Sicherheit vom Code zur Cloud-Abdeckung, dauerhaft kostenloser Tarif

- Burp Suite : Interception-Proxy, leichtgewichtig

- OWASP ZAP: Automatisiertes DAST, einsteigerfreundlich

- Snyk: Open-Source-Scanning, automatisierte PR-Fixes

- SonarQube: statische Codeanalyse, kostenlose Community Edition

Die 3 besten kostenlosen AppSec-Tools

Wichtige Kriterien für die Auswahl kostenloser AppSec-Tools:

- Erschwinglichkeit (kostenlose Tarife, Open Source)

- Einfachheit

- Umfassende Bedrohungsabdeckung

- Automatisierung

- Developer-First-UX

- Skalierbarkeit

Hier sind die Top 3 kostenlosen AppSec-Tools:

- Aikido Security: Full-Stack AppSec, KI-Priorisierung, entwickelndenfreundliche UX, dauerhaft kostenloser Tarif

- OWASP ZAP: Kostenlose DAST-Suite, aktive/passive Analyse

- SonarQube (Community Edition): Kostenlose statische Analyse, Codequalität, grundlegende Sicherheit

Die 5 besten AppSec-Tools für CI/CD-Pipelines

Wichtige Kriterien für die Auswahl von AppSec-Tools für CI/CD-Pipelines:

- CLI- und API-Unterstützung

- Automatisierungsfreundlich

- Schnelle Scans

- Native CI/CD-Plugins (GitHub Actions, GitLab, Jenkins, Azure DevOps)

- Konfigurierbare Richtlinien

- Headless-Bereitstellung

Hier sind die Top 5 AppSec-Tools, die auf CI/CD-Pipelines zugeschnitten sind:

- Aikido Security: Multimodul-AppSec (SAST/SCA/DAST/Cloud), CI-First-Design, schnelle Scans, automatisches Triage, Build-Breaker-Richtlinien

- Checkmarx: Inkrementelle CI-Scans, PR-Level-Analyse

- OWASP ZAP: Kostenloses DAST für Pipelines, passive und aktive Scans

- Snyk: Schnelle SCA-/SAST-/Container-Checks, CI-Integrationen,

- SonarQube: Quality Gates, CI Pass/Fail-Erzwingung

Die 2 besten Cloud-Native AppSec Tools

Wichtige Kriterien für die Auswahl von Cloud-Native AppSec Tools:

- Umfassende Stack-Abdeckung (Code, Container, IaC, Laufzeit)

- CI/CD-Integration und Automatisierung

- Entwickelnden-freundliche UX

- Compliance und Governance

- Skalierbarkeit (Microservices, Multi-Cloud)

- Echtzeit-Transparenz

Hier sind die Top 2 Cloud-nativen AppSec-Tools:

- Aikido Security: Entwickelnde-freundliche Oberfläche, End-to-End Cloud-Abdeckung, CI/CD-Integrationen.

- Snyk: Container- und IaC-Scan, automatisierte PR-Fixes

Die 3 besten Open-Source-Application-Security-Tools

Schlüsselkriterien für die Auswahl von Open Source AppSec Tools:

- Community-Support

- Anpassbarkeit

- CI/CD-Integration

- Breite Sprachunterstützung

- Klare Dokumentation

Hier sind die Top 3 Open Source AppSec Tools:

- Opengrep: Breite Sprachunterstützung, erweiterte statische Analyse

- OWASP ZAP: Automatisiertes Web-Schwachstellen-Scanning, Docker-freundlich

- SonarQube (Community Edition): Kontinuierliche Code-Inspektion, statische Analyse

Fazit

Moderne Anwendungssicherheit erfordert Transparenz, Automatisierung und die Ausrichtung auf die Entwickelnden. Ob Sie ein einzelner Ingenieur sind, der ein Nebenprojekt absichert, oder ein CISO, der Dutzende von Anwendungen verwaltet, die richtigen AppSec-Tools machen moderne Bedrohungen beherrschbar.

Durch die Vereinheitlichung von SAST, SCA, DAST, API-Sicherheit, Cloud-Checks und Laufzeitschutz in einem entwicklerfreundlichen Workflow bietet Aikido Security Teams eine durchgängige Transparenz über ihren gesamten Anwendungs-Stack.

Möchten Sie volle Transparenz über Ihre Anwendungen? Starten Sie Ihre kostenlose Testversion oder buchen Sie eine Demo mit Aikido Security noch heute.

FAQ

Welche gängigen Schwachstellen erkennen AppSec-Tools?

AppSec-Tools können eine Vielzahl von Schwachstellen identifizieren, darunter SQL-Injection, Cross-Site-Scripting, fest codierte Secrets, unsichere Abhängigkeiten, fehlkonfigurierte Cloud-Ressourcen und schwache Authentifizierungsmechanismen. Fortschrittliche Plattformen wie Aikido Security können auch dateiübergreifende und Multi-Komponenten-Schwachstellen erkennen, was Teams hilft, komplexe Probleme und Vorfälle frühzeitig zu erkennen.

Wie helfen AppSec-Tools beim Schutz von Softwareanwendungen?

AppSec-Tools bieten kontinuierliche Transparenz über Ihren Code, Ihre Abhängigkeiten und Laufzeitkonfigurationen und kennzeichnen Sicherheitsprobleme automatisch, bevor sie die Produktion erreichen. Sie integrieren sich in IDEs, CI/CD-Pipelines und Versionskontrollsysteme, um Entwickelnden zu ermöglichen, Schwachstellen frühzeitig zu beheben. Lösungen wie Aikido Security bieten KI-gestützte Priorisierung und Ein-Klick-Korrekturen, wodurch der manuelle Aufwand reduziert wird.

Welche Herausforderungen gibt es bei der Integration von AppSec-Tools in CI/CD-Pipelines?

Die Integration von AppSec in CI/CD-Pipelines kann schwierig sein, da Teams ein Gleichgewicht zwischen gründlichem Scannen und schnellen Build-Zeiten finden, False Positives verwalten und Build-Fehlerregeln einrichten müssen, ohne die Entwicklung zu stören. Tools, die APIs, inkrementelles Scannen und maschinenlesbare Ausgaben bieten, erleichtern die Integration. Plattformen wie Aikido Security optimieren diesen Prozess mit CI/CD-freundlicher Automatisierung und stellen sicher, dass Sicherheitsprüfungen effizient ablaufen, ohne Deployments zu verlangsamen.

Wie können AppSec-Tools eingesetzt werden, um Branchen-Sicherheitsstandards und -vorschriften einzuhalten?

Viele AppSec-Plattformen bieten prüfbereite Berichte, die auf SOC 2, ISO 27001, PCI DSS und GDPR abgestimmt sind, setzen Sicherheitsrichtlinien durch und verfolgen Behebungsmaßnahmen. Plattformen wie Aikido Security konsolidieren Compliance-Nachweise über Code, Abhängigkeiten, Cloud und Laufzeit hinweg und vereinfachen so die Governance im großen Maßstab.

Das könnte Sie auch interessieren:

- Top 10 KI-gestützte SAST-Tools im Jahr 2025 – Entdecken Sie eine wichtige AppSec-Kategorie.

- Top 10 Software-Kompositionsanalyse (SCA) Tools im Jahr 2026

- Die Top 13 Container-Scanning-Tools im Jahr 2026

- Die besten Tools zur End-of-Life-Erkennung: 2026 Rankings.

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Die besten Infrastructure as Code (IaC) Scanner im Jahr 2026

- Die besten Cloud Security Posture Management (CSPM) Tools im Jahr 20262