Wenn Sie im Bereich DevSecOps oder AppSec tätig sind, haben Sie wahrscheinlich schon von Snyk und Trivy gehört und sie wahrscheinlich mindestens einmal verglichen. Beide scannen Quellcode, Abhängigkeiten, Container und andere Artefakte auf bekannte Schwachstellen, aber sobald Sie sie tatsächlich nutzen, werden die Unterschiede unübersehbar. Insbesondere in Bezug auf die Developer Experience, Genauigkeit und Wartung.

Das eine priorisiert ausgefeilte Workflows, tiefe Integrationen und strukturierte Anleitungen für Entwicklungsteams, während das andere auf Transparenz, Geschwindigkeit und Einfachheit durch einen vollständig Open-Source, CLI-first Ansatz setzt.

In diesem Artikel werden wir ihre Kernfunktionen aufschlüsseln und einen klaren direkten Vergleich bieten, um Ihnen bei der Auswahl des Tools zu helfen, das am besten zu Ihrem Workflow und Ihren Sicherheitsanforderungen passt.

TL;DR:

Aikido Security vereint die Stärken von Snyk und Trivy und bietet eine einzige Plattform mit Full-Stack-Sicherheit und Developer-freundlichen Workflows. Es kombiniert Snyks Abdeckung von Abhängigkeiten, Containern und Lizenzrisiken mit Trivys Geschwindigkeit und Einfachheit, während es KI-gestützte Analyse- und automatische Behebungsfunktionen bietet.

Aikido Security trägt aktiv zur Open-Source-Community durch mehrere Initiativen bei. Sein Intel-Feed ist oft der Erste, der neue CVEs und Malware-Kampagnen identifiziert, einschließlich des jüngsten npm security outbreak und Shai Hulud 2.0. Seit diesen Kompromittierungen haben sich Organisationen an Aikidos SafeChain gewandt, um npm-Pakete bei der Installation zu schützen, wodurch sie viele dieser Probleme von vornherein vermeiden können.

Aikido Security ist auch der Hauptinitiator des Opengrep Projekts, einer Open-Source-Alternative zu Semgrep nach dessen jüngster Lizenzänderung. Opengrep bietet der Open-Source-Community eine fortschrittlichere statische Codeanalyse-Engine, Zugang zu zuvor kostenpflichtigen Semgrep-Funktionen, schnellere Leistung und breitere Sprach- und Plattformunterstützung.

Es bietet auch eine Open-Source-Version seiner proprietären Zen firewall an.

Diese Initiativen machen Aikido Security zur Kombination aus einer leistungsstarken Off-the-shelf-Sicherheitsplattform und einem Treiber für gemeinschaftsgetriebene Sicherheitsverbesserungen.

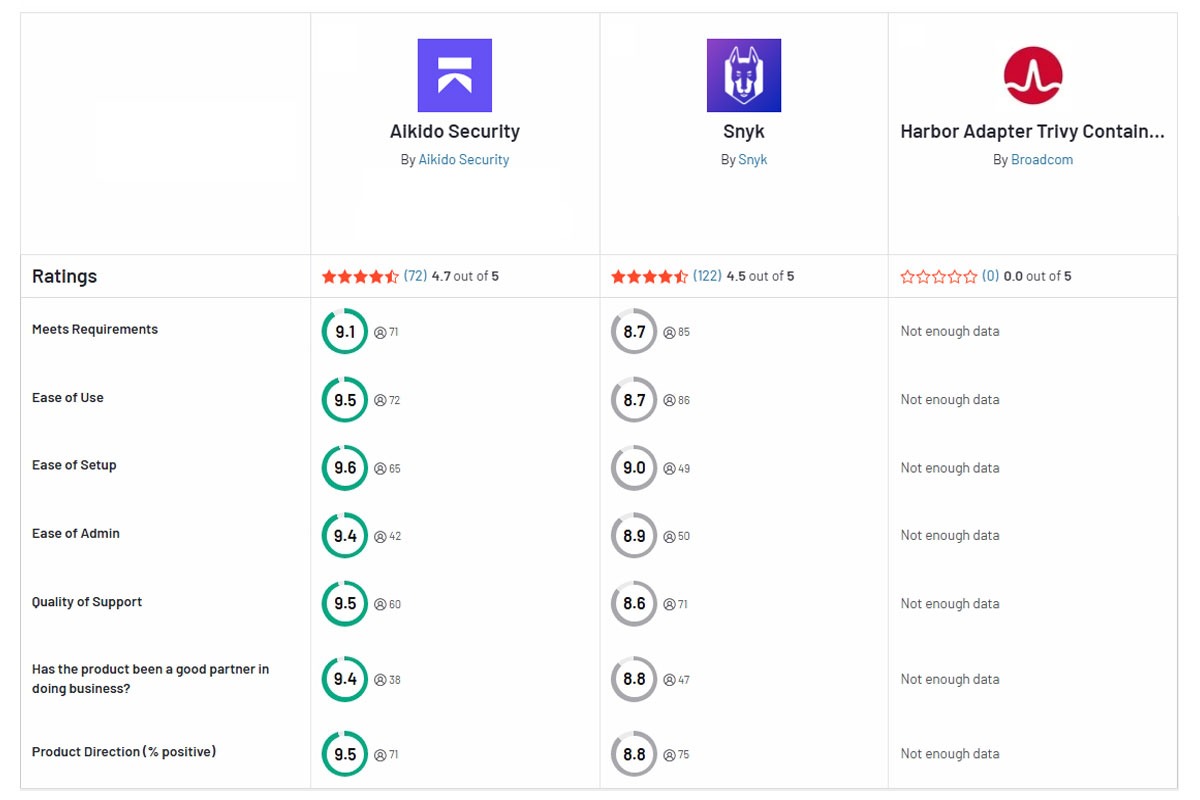

Vergleich von Snyk vs Trivy vs Aikido Security

Was ist Snyk?

Snyk ist eine Anwendungssicherheitsplattform, die Code, Open-Source-Bibliotheken, Container und Infrastructure-as-Code (IaC) auf Schwachstellen scannt. Es lässt sich direkt in Entwicklungsumgebungen und CI/CD-Pipelines (GitHub, GitLab) integrieren, damit Entwickelnde frühzeitig Sicherheit-Feedback erhalten. Snyks Ursprung liegt im Open-Source-Scan von Softwareabhängigkeiten (SCA), hat sich aber erweitert und umfasst nun Snyk Container für Image-Scans, Snyk IaC für Terraform-/Kubernetes-Prüfungen und Snyk Code für Statische Anwendungssicherheitstests (SAST).

Vorteile:

- Umfassende Abdeckung über SCA, Container, IaC und Code-Scanning hinweg.

- Tiefe Integration mit Entwicklungstools und Workflows (IDE-Plugins, CI/CD-Gating).

- Bietet umsetzbare Behebung (Korrekturvorschläge, Pull Requests).

- Überwacht kontinuierlich neue Schwachstellen und benachrichtigt Sie, wodurch die langfristige Sicherheit verbessert wird.

Nachteile:

- Die Preisgestaltung kann teuer sein.

- Die Plattform ist dafür bekannt, False Positives zu produzieren.

- Snyks Cloud-basierter Ansatz kann Bedenken hinsichtlich der Datengovernance aufwerfen.

- Steile Lernkurve

- Es hat eine Dateigrößenbeschränkung von 1 MB für die statische Analyse.

- Die Scan-Dauer kann bei großen Repositories langsam sein.

- Die Korrekturvorschläge können generisch oder nicht maßgeschneidert wirken.

- Es kann Schwierigkeiten mit proprietären oder hochspezialisierten Codebasen haben.

Was ist Trivy?

Trivy ist ein Open-Source-Schwachstellenscanner von Aqua Security. Es ist bekannt dafür, einfach, schnell und gründlich zu sein. Es begann als Container-Image-Scan-Tool und hat sich zu einem vielseitigen Tool entwickelt, das auch Dateisysteme, Code-Repositories, Dockerfiles, Kubernetes-Manifeste und vieles mehr scannt. Trivy erkennt Schwachstellen in Betriebssystempaketen (Alpine, Ubuntu) und Anwendungsabhängigkeiten wie npm, Pip, Maven, indem es Daten aus verschiedenen Sicherheitsdatenbanken abruft.

Vorteile:

- Kostenlos und Open Source

- Schnelle Scans und einfache Einrichtung

- Breite Unterstützung für das Scannen verschiedener Ziele (Container, Dateisysteme, Code-Repositories, IaC-Konfigurationen).

- Im Allgemeinen genaue Ergebnisse mit minimalen Fehlalarmen.

- Lässt sich leicht in CI/CD-Pipelines integrieren und kann von Teams ohne spezielle Infrastruktur lokal ausgeführt werden.

Nachteile:

- Begrenzter Umfang über bekannte Schwachstellen hinaus).

- Fehlt eine native Benutzeroberfläche oder ein Berichtsinterface; Ergebnisse sind CLI-basiert.

- Keine automatischen Korrekturvorschläge oder Patch-Management.

- Während Trivy Container und Code-Abhängigkeiten abdeckt, benötigen Sie möglicherweise zusätzliche Tools für eine umfassende AppSec.

- Enterprise-Support und -Funktionen (wie RBAC, zentrale Dashboards) sind nur durch den Wechsel zu den kostenpflichtigen Lösungen von Aqua Security verfügbar.

Funktionsvergleich

Kern-Sicherheitsfunktionen

- Snyk: Snyk bietet eine breite Palette von Anwendungssicherheitsfunktionen auf einer einzigen Plattform. Seine Kernstärke ist die Software-Kompositionsanalyse (SCA)-Engine, die es verwendet, um Schwachstellen in Drittanbieter-Bibliotheken und Open-Source-Abhängigkeiten zu finden. Snyk Open Source greift auf eine umfangreiche Schwachstellendatenbank zurück, um riskante Pakete und Lizenzprobleme zu kennzeichnen. Es kann auch sicherere Versionen oder Patches vorschlagen. Snyk bietet auch ein dediziertes Container-Scan-Tool (Snyk Container), das sowohl Betriebssystempakete als auch App-Bibliotheken in Images auf bekannte CVEs prüft.

Für Infrastructure-as-Code scannt Snyk IaC Konfigurationsdateien (Terraform, Helm-Charts, Kubernetes) auf Sicherheitsfehlkonfigurationen wie offene Sicherheitsgruppen oder hartcodierte Anmeldeinformationen. Zusätzlich bietet Snyk statische Analyse (SAST) über Snyk Code, um Probleme auf Code-Ebene wie SQL-Injection oder unsichere Code-Muster in proprietärem Code zu erkennen.

- Trivy: Trivy bietet im Vergleich dazu eine breite Abdeckung mit einem Fokus auf Schwachstellenscans. Trivy führt SCA out-of-the-box auf Container-Images und Dateisystemen durch, um anfällige Betriebssystempakete (Basis-Images) und Sprachabhängigkeiten in Anwendungen zu identifizieren (ähnlich wie Snyk für Container).

Trivy bietet auch IaC-Scan-Regeln, um Fehlkonfigurationen in Dockerfiles, Kubernetes-Manifesten und Cloud-Konfigurationsdateien zu erkennen. Es kann sogar nach hartcodierten Secrets (API-Schlüssel, Passwörter) in Code oder Images suchen. Trivy führt jedoch keine statische Codeanalyse auf Schwachstellen durch; es findet keine XSS- oder Business-Logik-Fehler in Ihrem Anwendungscode, da es keine SAST-Engine besitzt.

Beide Tools adressieren die „Pre-Production“-Sicherheitsschichten. Sie nutzen beide Schwachstellen-Feeds, um Risiken zu identifizieren: Trivy verwendet öffentliche Datenbanken wie die Linux-Distro-Advisories und GitHub Security Advisories, während Snyk seine proprietäre Schwachstellendatenbank und öffentliche Daten nutzt. Keines der Tools bietet eigenständig eine Laufzeit-Angriffserkennung.

Integration und DevOps-Workflow

- Snyk: Snyk ist darauf ausgelegt, sich in die Tools zu integrieren, die Entwickelnde und DevOps-Ingenieure bereits verwenden. Es bietet Integrationen mit gängigen IDEs (VS Code, IntelliJ), Versionskontrollplattformen (GitHub, GitLab, Bitbucket) und CI/CD-Systemen (Jenkins, CircleCI), sodass Sicherheitsscans während der Entwicklungs- und Build-Prozesse automatisch erfolgen. Zum Beispiel kann Snyk jeden Pull Request auf anfällige Abhängigkeiten scannen, PRs öffnen und beheben oder einen Schritt in Ihrer CI-Pipeline hinzufügen, um den Build bei Problemen mit hoher Schwere zu unterbrechen.

- Trivy: ist hingegen ein leichtgewichtiges Binary, das Sie bei Bedarf aufrufen, was die Integration in Skripte und Pipelines extrem einfach macht. Sie müssen keine Konten erstellen oder Ihren Code in einen Dienst hochladen, Sie führen Trivy einfach als Teil Ihrer CI-Jobs (oder lokal) aus und überprüfen die Ausgabe. Dieser Local-First-Ansatz spricht viele DevOps-Teams an: Sie können beispielsweise eine Trivy GitHub Action hinzufügen, um jeden Container-Image-Build zu scannen, oder Trivy in einer Jenkins-Pipeline ausführen, um einen Build fehlschlagen zu lassen, wenn kritische Schwachstellen gefunden werden. Trivy hat standardmäßig kein zentrales Cloud-Dashboard; die Ergebnisse erscheinen in der Konsole (oder als JSON, JUnit usw.), die Sie in andere Systeme einspeisen können.

Zusammenfassend lässt sich sagen, dass Snyk sich tief in den SDLC mit vielen offiziellen Integrationen einbettet (erfordert jedoch die Einführung von Snyks Plattform), während Trivy sich überall dort integrieren lässt, wo Sie eine CLI ausführen können.

Genauigkeit und Leistung

Hinsichtlich der Scan-Genauigkeit und des Rauschens gibt es bemerkenswerte Unterschiede zwischen Snyk und Trivy.

- Snyk: Snyks Schwachstellenscans (SCA) sind im Allgemeinen genau. Es verwendet kuratierte Daten und Kontextanalyse, um Probleme zu priorisieren. Allerdings wurde berichtet, dass seine statische Codeanalyse Fehlalarme produziert, die Entwickelnde überfordern. Bei großen Codebasen haben Benutzer Leistungsprobleme gemeldet, wobei Snyk Probleme übersieht und Timeouts verursacht. Auf der anderen Seite bedeutet Snyks kontinuierliche Überwachung, dass Sie nach dem ersten Scan Benachrichtigungen über neue Probleme erhalten, ohne manuell erneut ausführen zu müssen.

- Trivy: Trivy ist bekannt für seine Schnelligkeit und Effizienz. Dies verdankt es seiner Fähigkeit, mittelgroße Container-Images in Sekunden zu scannen, einer kompakten Schwachstellendatenbank und einer geringen Fehlalarmrate. Da Trivy nur bekannte Schwachstellen und Fehlkonfigurationen identifiziert, sind seine Ergebnisse größtenteils präzise. Sein Scan auf Fehlkonfigurationen und Secrets-Scan können jedoch ein gewisses Rauschen erzeugen.

Insgesamt, was die Performance betrifft, könnte Snyk in einigen Bereichen wie dem Code-Scanning mehr Rauschen erzeugen, bietet aber auch tiefere Einblicke, während Trivy schnell und präzise ist bei dem, was es prüft, aber mehr Interpretation durch den Benutzer und erneute Ausführungen erfordert, um aktuell zu bleiben.

Abdeckung und Umfang

- Snyk: Snyk ist darauf ausgelegt, polyglotte Codebasen zu verarbeiten und unterstützt eine breite Palette von Programmiersprachen (Java, JavaScript/TypeScript, Python, C#, Ruby, Go), Paketmanagern (npm, Maven, RubyGems, NuGet), Container-Betriebssystemen, Frameworks und IaC-Formaten. Generell konzentriert sich Snyk auf die Entwicklungsphase bis zum Build-Prozess; für Laufzeit- oder Netzwerk-Layer-Abdeckung sind zusätzliche Tools erforderlich. Snyk bietet auch eine Lizenz-Compliance-Prüfung als Teil seines Open-Source-Scannings, was für das Management rechtlicher Risiken wichtig ist.

- Trivy: Trivy bietet eine breite Abdeckung bei den Artefakttypen, die es scannt – Quellcode, Container-Images, Konfigurationsdateien und mehr –, aber seine Analysetiefe ist geringer. Es unterstützt eine Vielzahl von Betriebssystemen (Alpine, Debian, Red Hat) und Sprachen (JavaScript, Java, Python, Ruby, .NET, Rust). Es verarbeitet auch Docker-/OCI-Container-Images und kann Tar-Archive oder lokale Verzeichnisse scannen. Für Infrastructure-as-Code (IaC) enthält es Prüfungen für Kubernetes-Manifeste, Helm-Charts, Terraform und CloudFormation, ähnlich wie Snyk IaC. Es kann auch SBOMs (Software-Stückliste) in den Formaten CycloneDX oder SPDX generieren und diese auf Schwachstellen scannen, was es nützlich für moderne Supply-Chain-Security-Workflows macht.

Eine Einschränkung ist, dass Trivy keine statische Codeanalyse für Benutzerdefinierte Anwendungslogik durchführt und kein vollständiges Cloud-Konto-Konfigurations-Auditing bietet.

Zusammenfassend lässt sich sagen, dass Snyk und Trivy beide eine breite Palette von Sprachen und Entwicklungsumgebungen unterstützen, aber Snyk tiefer in die Anwendungsschicht vordringt, während Trivy sich durch die schnelle, präzise Erkennung bekannter Schwachstellen über viele Artefakttypen hinweg auszeichnet. Beide weisen jedoch bestimmte Lücken auf, wie z. B. Laufzeitschutz und dynamisches Testen.

Plattformen wie Aikido Security helfen, diese Lücken zu schließen, indem sie Code-Scanning, Scan von Softwareabhängigkeiten, Container, IaC-Analyse und vieles mehr in einer einzigen integrierten Lösung anbieten.

Entwickelnde Experience

- Snyk: Snyk bietet eine starke Developer Experience mit einer sauberen, intuitiven Benutzeroberfläche und Dashboards, die es einfach machen, Probleme direkt in den Workflows der Entwickelnden, wie GitHub Pull Requests und IDE-Annotationen, zu verfolgen, zuzuweisen und zu beheben. Das Onboarding ist unkompliziert, insbesondere für Open-Source-Projekte, und die umfangreiche Dokumentation von Snyk unterstützt Entwickelnde zusätzlich. Allerdings haben Benutzer berichtet, dass die Benutzeroberfläche bei großen Projekten langsam ist, und Snyks Ergebnisse können hohe Alarmvolumen erzeugen, was von Teams Zeit für das Triagieren erfordert.

- Trivy: Trivy verfolgt einen entgegengesetzten Ansatz mit einem CLI-basierten Workflow, der Geschwindigkeit und Einfachheit priorisiert. Es gibt rohe Schwachstellenlisten ohne Anleitung oder Priorisierung aus, was gut für DevOps-Benutzer funktioniert, aber für Entwickelnde, die UI-gesteuerte Workflows bevorzugen, weniger zugänglich sein kann.

Insgesamt bietet Snyk eine stärker geführte Erfahrung (mit mehr Automatisierung bei der Behebung und Berichterstattung), während Trivy eine flexiblere Do-it-yourself-Erfahrung bietet, die Teams anpassen können.

Preise und Wartung

Das Kosten- und Wartungsmodell von Snyk im Vergleich zu Trivy ist eine klassische Geschichte von kommerziell versus Open Source.

- Snyk: Snyk ist ein kommerzielles Produkt, das typischerweise pro Entwickelnden-Lizenz oder pro Projekt abrechnet. Die Preisgestaltung von Snyk ist dafür bekannt, aggressiv mit Teamgröße und Funktionen zu skalieren, wobei mittlere und große Unternehmen es als teuer empfinden. Zum Beispiel könnte Snyk eine feste Gebühr pro Entwickelnden pro Jahr berechnen und zusätzliche Gebühren für Add-on-Funktionen wie Snyk Container oder für die CI-Integration über eine bestimmte Anzahl von Tests hinaus. Dies kann für größere Teams zu jährlichen Kosten im sechsstelligen Bereich führen, und einige Funktionen (wie Berichterstattung oder zusätzliche Sprachunterstützung) sind möglicherweise nur in höheren Tarifen verfügbar.

Der Wartungsaufwand für Snyk auf Ihrer Seite ist relativ gering – Sie müssen die CLI gelegentlich aktualisieren und die Integration verwalten, aber die Hauptarbeit (Aktualisierung von Schwachstellendatenbanken, Verbesserung von Scannern) wird vom Snyk-Team übernommen.

- Trivy: Trivy ist vollständig kostenlos und Open Source (MIT-lizenziert), was es ideal für budgetbewusste Teams, Start-ups oder Organisationen macht, die dies bevorzugen. Es gibt keine Beschränkungen für Benutzer oder Scans, und es aktualisiert seine Schwachstellendatenbank automatisch, sodass nur minimale Wartung über die Aktualisierung des Trivy-Binärs oder Docker-Images hinaus erforderlich ist.

Die Unterstützung für Trivy kommt jedoch hauptsächlich aus der Community, und ein Management auf Unternehmensebene, wie die Korrelation von Scan-Ergebnissen über mehrere Projekte hinweg, erfordert zusätzlichen Aufwand, da es kein zentrales Portal oder garantierte SLAs gibt.

Plattformen wie Aikido Security bieten das Beste aus beiden Tools für Teams, die die Geschwindigkeit, Flexibilität und breite Abdeckung von Trivy wünschen, während sie gleichzeitig von Enterprise-Support, strukturierten Workflows und der Möglichkeit profitieren, zur Open-Source-Community beizutragen, alles zu pauschalen, transparenten Gebühren.

Community und Innovation

Snyk und Trivy haben sehr unterschiedliche Communities und Entwicklungsphilosophien.

- Snyk: Snyk ist ein Risikokapital-finanziertes Unternehmen (jetzt ein Decacorn) mit einer großen Benutzerbasis unter Entwickelnden und Unternehmen. Es hat eine aktive Community in Bezug auf die Nutzung und trägt zu Open-Source-Projekten wie seiner Schwachstellendatenbank und einigen CLI-Tools bei, aber seine Kernprodukte sind proprietär. Snyks Innovationen entstehen oft durch Akquisitionen und Partnerschaften: Sie integrierten eine KI-Engine (durch die Übernahme von DeepCode), um die Analyse von Snyk Code zu unterstützen, und haben mit Unternehmen wie GitGuardian für Secrets detection und Fugue für Cloud-Sicherheit zusammengearbeitet. Die Snyk-Community besteht tendenziell aus Benutzern, die Best Practices austauschen, sowie Snyks eigener Evangelisierung durch Blogs und Events.

- Trivy: Trivy verdankt seine Popularität maßgeblich der Open-Source-Community. Es ist Teil der Cloud Native Computing Foundation (CNCF) Tool-Landschaft, und Hunderte von Mitwirkenden helfen, seine Schwachstellendaten und Prüfungen aktuell zu halten. Als Open Source ist die Entwicklung von Trivy auf GitHub transparent, und es fügt oft Funktionen hinzu, die von Benutzern angefragt werden (wie neue Konfigurationsprüfungen oder Unterstützung für neue Artefakttypen). Zum Beispiel wurden Secrets-Scan und SBOM-Unterstützung (CycloneDX) hinzugefügt, als sich das Ökosystem entwickelte.

Im Hinblick auf KI/ML nutzt Snyk bereits KI zur Unterstützung bei Code-Fixes und der Priorisierung, und wir können mehr davon in seiner Plattform erwarten. Trivy selbst hat keine KI-Funktionen (es versucht nicht, Schwachstellen vorherzusagen oder automatisch zu beheben), aber es kann mit anderen Tools kombiniert werden, die dies tun.

Um Ihnen den Vergleich der Funktionen beider Tools zu erleichtern, fasst die folgende Tabelle diese für Sie zusammen.

Aikido Security: Die bessere Alternative

Aikido Security ist eine KI-gesteuerte Anwendungssicherheitsplattform, die die Stärken von Snyk und Trivy in einer einzigen Lösung vereint. Sie bietet Abdeckung für Quellcode, Abhängigkeiten, Container, IaC, Cloud-Infrastruktur und APIs, alles innerhalb eines entwicklerfreundlichen Workflows.

Ihre KI-Engine korreliert Schwachstellen über mehrere Schichten des SDLC hinweg und führt eine Erreichbarkeitsanalyse durch, um wirklich ausnutzbare Schwachstellen zu identifizieren. Sie bietet Entwickelnden auch eine automatische Behebung, einschließlich Pull-Requests und Ein-Klick-Korrekturen.

Über kommerzielle Funktionen hinaus ist Aikido Security führend bei Open-Source-Beiträgen: ihr Intel feed warnt Teams frühzeitig vor kritischen Schwachstellen, SafeChain schützt Codebasen während der Installation vor bösartigen Paketen, Opengrep bietet eine fortschrittliche statische Analyse-Engine und stellt eine Open-Source-Version ihrer Zen firewall bereit.

Mit einer Pauschalpreisgestaltung und einem kostenlosen Dauer-Tier bietet Aikido Security umfassende, umsetzbare Sicherheit ohne den Aufwand, die Kosten oder die Komplexität, die das Jonglieren mit Snyk und Trivy mit sich bringt.

Möchten Sie die Sicherheit Ihrer Anwendung verbessern? Starten Sie Ihre kostenlose Testphase oder buchen Sie noch heute eine Demo mit Aikido Security.

FAQ

Was sind die Hauptunterschiede zwischen Snyk und Trivy?

Snyk ist eine kommerzielle, UI-gesteuerte Plattform mit tiefgreifendem SAST, kontextueller Priorisierung, Lizenzprüfungen, Secrets detection und Workflow-Integrationen. Während Trivy ein MIT-lizenzierter Kommandozeilen-Scanner ist, der schnell, ressourcenschonend ist und sich hervorragend zum Auffinden bekannter CVEs in Images, Paketen und IaC-Templates eignet. Plattformen wie Aikido Security kombinieren die Benutzerfreundlichkeit und Breite von Snyk mit der Geschwindigkeit im Trivy-Stil.

Welches Tool ist besser für Container-Schwachstellenscans: Snyk oder Trivy?

Für schnelle, lokale Scans ohne Kosten ist Trivy die erste Wahl, dank seiner Open-Source-Natur, Geschwindigkeit, Einfachheit und der Fähigkeit, bekannte Image-CVEs zu kennzeichnen. Für Unternehmens-Workflows, die kontextuelle Erreichbarkeit, Behebungsanleitungen, Lizenzprüfungen und integrierte Berichterstattung benötigen, ist Snyk stärker. Plattformen wie Aikido Security bieten sowohl Geschwindigkeit als auch Unternehmensfunktionen ohne Tool-Sprawl.

Wie verbessern Schwachstellenscanner wie Snyk und Trivy DevSecOps-Praktiken?

Sie verlagern die Sicherheit nach links, indem sie die Erkennung in Entwicklungsworkflows automatisieren, erstellen SBOMs und erzwingen Policy Gates, sodass Probleme früher gefunden und behoben werden. Snyk fügt kontextuelle Priorisierung und verwaltete Alerts hinzu; während Trivy schnelle, skriptfähige Scans bietet, die zu CI-Pipelines und lokalen Tests passen.

Welches Tool bietet eine bessere Unterstützung für das Scannen von Infrastructure as Code (IaC)-Templates: Snyk oder Trivy?

Beide führen IaC-Scans durch (Terraform, Helm, Kubernetes-Manifeste, CloudFormation), aber Snyk bietet ein umfassenderes Policy Management, geführte Behebung und eine UI für die Triage. Trivys IaC-Checks sind effektiv und CLI-freundlich, produzieren aber Rohdaten, die oft eine Benutzerdefinierte Aggregation oder Policy-Tools für die Governance auf Unternehmensebene erfordern. Wenn Sie eine integrierte Policy-Durchsetzung plus Entwickler-Ergonomie wünschen, sollten Sie Plattformen in Betracht ziehen, die beide Ansätze kombinieren, wie zum Beispiel Aikido Security.

Können Snyk und Trivy in CI/CD-Pipelines integriert werden, und wie unterscheiden sich ihre Integrationen?

Ja. Trivy integriert sich über ein einzelnes Binary/CLI und lässt sich leicht in Pipelines und Build-Container einbetten; es läuft lokal und skaliert mit Ihren CI-Runnern. Während Snyk tiefer integriert ist (IDE-Plugins, PR-Kommentare, automatisierte Fixes, zentralisierte Dashboards) und verwaltetes Scanning, Alerts und rollenbasierte Kontrollen bietet.

Das könnte Sie auch interessieren:

- 5 Snyk-Alternativen und warum sie besser sind

- Die besten SonarQube-Alternativen im Jahr 2026

- Die besten Tools zur statischen Codeanalyse wie Semgrep

- Die Top 10 KI-gestützten SAST-Tools im Jahr 2026

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Top 7 ASPM-Tools 2026

- Die besten Infrastructure as Code (IaC) Scanner