Einleitung

Moderne Software-Teams haben eine Fülle von Security-Tools zur Auswahl. Veracode, Checkmarx und Fortify sind drei Schwergewichte unter den Application Security Plattformen, die oft von technischen Führungskräften in Betracht gezogen werden. Jede verspricht, den Code zu sichern und Schwachstellen frühzeitig zu erkennen. Doch die Wahl des richtigen Tools ist entscheidend: Sie beeinflusst den Entwickelnden-Workflow, die Security-Abdeckung und wie viel Zeit Ihr Team mit der Verfolgung von Fehlalarmen verbringt. In diesem Vergleich werden wir aufschlüsseln, wo jedes Tool glänzt, wo es Schwächen hat und warum die Alternative – Aikido Security – Ihnen möglicherweise einen besseren Weg bietet, sicheren Code ohne die üblichen Kopfschmerzen zu liefern.

TL;DR

Veracode, Checkmarx und Fortify helfen alle dabei, Ihre Codebasis zu sichern, doch jedes Tool hat blinde Flecken. Veracode bietet ein breites Security-Toolkit (SAST, DAST, SCA) mit einem Fokus auf Enterprise Compliance, ist aber Cloud-only und kann langsam sein. Checkmarx bietet entwickelndenfreundliche statische Analyse (kein Build erforderlich) und flexible Bereitstellung, verpasst jedoch einige Schichten wie Runtime und Secrets. Fortify ist ein on-premise Veteran, bekannt für tiefgehende Code-Scans, aber es ist schwergewichtig – anfällig für Rauschen und erfordert ernsthaften Wartungsaufwand. Aikido Security vereint all diese Welten in einer Plattform – es deckt Code, Open-Source, Cloud und Container ab – mit weit weniger False Positives und reibungsloserer Integration. Es ist die unkomplizierte Wahl für moderne Entwickelnden-Teams, die Security ohne den Ärger wünschen.

Übersicht der einzelnen Tools

Veracode

Veracode ist eine Cloud-basierte Anwendungssicherheitsplattform, die für Unternehmensanforderungen konzipiert ist. Sie führt Statische Anwendungssicherheitstests (SAST) durch, indem sie kompilierte Binärdateien anstatt des rohen Quellcodes analysiert. Dieser Ansatz bedeutet, dass Sie Ihre erstellte Anwendung zum Scannen in die Cloud von Veracode hochladen. Die Suite von Veracode wurde um dynamisches Scannen (DAST) und Software-Kompositionsanalyse (SCA für Open-Source-Bibliotheken) erweitert. Die Plattform legt Wert auf Compliance von Sicherheitsrichtlinien und Governance, was sie bei Sicherheitsteams in großen Organisationen beliebt macht. Kurz gesagt, Veracode deckt ein breites Spektrum an Tests ab und unterstützt viele Sprachen, aber als vollständig verwaltetes SaaS erfordert es das Senden von Code in deren Cloud und kann sich eher auf die Infosec-Überwachung als auf die Bequemlichkeit der Entwickelnden konzentrieren.

Checkmarx

Checkmarx ist eine Anwendungssicherheitsplattform, die sich auf statische Codeanalyse konzentriert. Im Gegensatz zu Veracode scannt Checkmarx Ihren Quellcode direkt ohne einen vollständigen Build zu benötigen. Dies macht es bequem, Probleme frühzeitig und häufig zu erkennen – Entwickelnde können Scans während der Entwicklung oder in CI-Pipelines durchführen, ohne die Anwendung zu paketieren. Checkmarx begann mit SAST und fügte später seine eigene SCA für Abhängigkeiten hinzu, sowie neuere Funktionen wie Infrastructure-as-Code und Container-Scanning. Es bietet sowohl on-premise als auch Cloud (SaaS) Bereitstellungsoptionen, was Teams Flexibilität bei der Ausführung von Scans gibt. Das Tool ist bekannt dafür, entwickelndenfreundlich zu sein, mit IDE-Plugins und Integrationen in GitHub/GitLab, Jenkins und andere Entwicklertools für einen reibungsloseren Workflow. Insgesamt positioniert sich Checkmarx als eine entwickelndenzentrierte AST-Lösung, die in DevOps-Pipelines passt, obwohl es historisch gesehen keinen integrierten dynamischen Scanner hatte (diese Lücke wird nun geschlossen).

Fortify

Fortify (jetzt unter OpenText, ehemals Micro Focus/HPE Fortify) ist eine etablierte Enterprise-SAST-Suite. Es bietet eine tiefgehende statische Analyse durch den Fortify Static Code Analyzer, der typischerweise on-premise vom Kunden betrieben wird. Fortify scannt Quellcode (oder Binärdateien nach einem Build-Schritt), um Schwachstellen mit einem umfassenden Regelsatz zu finden. Es ist seit über einem Jahrzehnt ein Magic Quadrant Leader, bekannt für eine sehr gründliche Abdeckung von Sicherheitsproblemen. Fortify bietet auch eine dynamische Testkomponente (WebInspect) und kann Open-Source-Schwachstellenscans über Add-ons (z. B. ein „Debricked“ SCA-Modul) für eine vollständigere Sicherheitsabdeckung integrieren. Die Plattform unterstützt eine breite Palette von Sprachen und Frameworks, gleichermaßen geeignet für Legacy- und moderne Anwendungen. Fortify wird jedoch oft als schwergewichtig beschrieben – es kann eine dedizierte Infrastruktur und sogar ein Team erfordern, um Scans zu verwalten und Ergebnisse zu triagieren. Ein Vorteil dieser Reife sind robuste Unternehmensfunktionen und Berichte. Zusammenfassend ist Fortify eine leistungsstarke Allround-Anwendungssicherheitslösung mit einem on-premise-Schwerpunkt, obwohl ihr Alter sich in einer komplexeren Benutzererfahrung und der Notwendigkeit, Fehlalarme zu zähmen, zeigt.

(Lassen Sie uns nun tiefer eintauchen, wie sich diese Tools in Bezug auf Schlüsselfaktoren schlagen, die für Tech-Führungskräfte wichtig sind.)

Kern-Sicherheitsfunktionen

Scan-Ansatz & -Typen: Alle drei Tools führen statische Analyse (SAST) durch, um Code-Schwachstellen zu erkennen, aber ihre Ansätze unterscheiden sich. Veracode verwendet einen binären SAST-Ansatz – Sie laden kompilierten Code hoch, und er analysiert die Binärdateien. Dies kann Probleme in der gesamten Anwendung (einschließlich verknüpfter Bibliotheken) finden und manchmal Dinge erkennen, die eine Quellcode-Analyse möglicherweise übersehen würde. Der Kompromiss ist die Geschwindigkeit: Binärscans sind oft langsamer und erschweren es, die genaue Quellzeile eines Fehlers zu lokalisieren. Checkmarx und Fortify scannen beide den Quellcode direkt. Checkmarx's Quellcode-SAST bedeutet, dass kein Build erforderlich ist, was schnellere Scans in Entwicklungszyklen ermöglicht. Fortifys statische Analyse funktioniert ebenfalls auf Quellcode-Ebene, obwohl sie oft eine Zwischen-Build-Ausgabe für bestimmte Analysen erfordert (z. B. könnte sie kompilierte Artefakte oder Bytecode benötigen, um Datenflüsse gründlich zu verfolgen). In der Praxis kann der Scan-Prozess von Fortify recht aufwendig sein, während Checkmarx einen unkomplizierteren Code-Scan anstrebt.

Jenseits von SAST bieten Veracode und Fortify dynamische Anwendungssicherheitstests (DAST) für laufende Webanwendungen – Veracode Dynamic Analysis bzw. Fortify WebInspect. Checkmarx fehlte historisch gesehen ein integriertes DAST-Angebot, obwohl die neue Checkmarx One Plattform einige DAST-Funktionen eingeführt hat (die nicht so kampferprobt sind wie die der anderen). Für das Scannen von Open-Source-Abhängigkeiten (SCA) haben alle drei jetzt Lösungen: Veracode Software-Kompositionsanalyse deckt Drittanbieter-Bibliotheken ab; Checkmarx hat CxSCA; Fortify integriert SCA über eine Partnerschaft (Debricked in Fortify on Demand).

Abdeckungslücken: Ein Bereich der Divergenz sind neuere Sicherheitsdomänen. Container-Image-Scan (Prüfung von Docker-Images auf Schwachstellen) und Infrastructure-as-Code (IaC)-Scanning werden von Veracode nicht nativ abgedeckt, und Fortify hat dort kein prominentes Angebot. Checkmarx hingegen hat beides hinzugefügt – es bietet Containersicherheitsscanning und einen IaC-Scanner (powered by ihrem Open-Source-Tool KICS). Wenn Sie Kubernetes YAML, Terraform oder Dockerfiles auf Fehlkonfigurationen scannen müssen, hat Checkmarx einen Vorteil. Keines der drei Tools verfügt über ein integriertes Secret Scanning für Dinge wie API-Schlüssel im Code – dafür bräuchten Sie ein anderes Tool. Kurz gesagt, Veracode = SAST + DAST + SCA, Checkmarx = SAST + SCA (+ IaC/Container), Fortify = SAST + DAST (+ SCA via Add-on). Jedes deckt die AppSec-Grundlagen gut ab, aber eine modernere „Code-to-Cloud“-Abdeckung ist lückenhaft.

Sicherheitstiefe: Alle drei verfügen über umfangreiche Schwachstellen-Regelsätze für gängige Sprachen. Fortify, als Pionier, gilt oft als eine der umfangreichsten Schwachstellen-Wissensdatenbanken (es kann obskure Probleme kennzeichnen und hat viele Prüfer). Veracode und Checkmarx verfügen ebenfalls über umfassende Schwachstellenbibliotheken; Veracode legt den Fokus auf richtliniengesteuertes Scannen (Sie können Standards und Compliance-Anforderungen einfach durchsetzen), während die Engine von Checkmarx Benutzerdefinierte Abfragen ermöglicht (Sie können Benutzerdefinierte Regeln über CxQL schreiben, um die Ergebnisse anzupassen). Fazit: In Bezug auf die reine Fähigkeit zur Schwachstellenerkennung sind alle drei renommierte SAST-Tools – keines wird Sie beispielsweise bei OWASP Top 10-Problemen völlig ungeschützt lassen. Die Unterschiede liegen eher in der Abdeckungsbreite (Open Source, Laufzeit usw.) und der praktischen Nutzbarkeit dieser Ergebnisse (die wir als Nächstes behandeln werden).

Integration & DevOps-Workflow

Ein Sicherheitstool ist nur so gut wie seine Passung in Ihren Entwicklungsprozess. Checkmarx gilt allgemein als das integrationsfreundlichste Tool für Entwicklungs-Workflows. Es bietet Plugins für gängige IDEs (Visual Studio, Eclipse, IntelliJ, VS Code usw.), sodass Entwickelnde Code scannen und Ergebnisse erhalten können, ohne ihren Editor verlassen zu müssen. Es integriert sich auch mit der Quellcodeverwaltung (GitHub, GitLab, Bitbucket) und CI/CD-Tools wie Jenkins, CircleCI, Azure DevOps – um nur einige zu nennen. Ob Sie on-premise betreiben oder Checkmarx’s Cloud nutzen, es kann sich in Ihre Pipeline einklinken, um einen Build bei schwerwiegenden Fehlern fehlschlagen zu lassen oder automatisch Tickets zu erstellen. Dieser Fokus darauf, Entwickelnde dort abzuholen, wo sie arbeiten, bedeutet, dass Checkmarx Sicherheitsprüfungen mit weniger Reibung einfügen kann. Ein Vorbehalt: Einige Benutzer bemerken Unterschiede zwischen den on-premise- und SaaS-Versionen – z. B. bestimmte neue Funktionen oder flüssigere Benutzeroberflächen in der Cloud – die das Integrationserlebnis beeinträchtigen können.

Veracode integriert sich als SaaS-Plattform hauptsächlich in der CI/CD-Phase und über sein Webportal. Sie laden typischerweise Code (in kompilierter Form) über ein Pipeline-Plugin oder Skript auf die Veracode-Plattform zum Scannen hoch. Sie stellen Jenkins-Plugins und REST-APIs zur Automatisierung bereit. Veracode verfügt auch über einige IDE-Plugins (wie eine Visual Studio-Erweiterung und ein IntelliJ-Plugin), damit Entwickelnde leichte Scans durchführen können, aber diese sind nicht so gefeiert wie die IDE-Integrationen von Checkmarx. Eine gängige Meinung ist, dass Veracode’s Integrationsansatz zentralisierter ist: Er ist großartig, um Scans auf Ihrem Haupt-Build durchzusetzen, aber nicht so interaktiv für Entwickelnde, die Code schreiben. Es ist auch eng an bestimmte Umgebungen gekoppelt – zum Beispiel ist bekannt, dass es nahtlos mit GitHub-Pipelines funktioniert, wenn Sie GitHub verwenden, aber es unterstützt keine on-premise Versionskontrolle, da Veracode selbst nicht on-premise bereitgestellt wird. Wenn Sie on-site-Scans benötigen, ist Veracode keine Option (keine selbst gehostete Bereitstellung). Diese Cloud-only-Natur vereinfacht die Integration (kein Server zur Wartung), bedeutet aber, dass Ihr Code (in Binärform) an die Server von Veracode gesendet werden muss – ein Ausschlusskriterium für einige sensible Projekte.

Fortify bietet theoretisch ähnliche Integrationspunkte wie Checkmarx, ist aber tendenziell arbeitsintensiver. Mit Fortify richten viele Unternehmen einen zentralen Fortify-Server (SSC – Software Security Center) ein und verteilen möglicherweise Scanner auf die Rechner der Entwickelnden. In der Vergangenheit konnten Entwickelnde Fortify-Scans über einen Desktop-Client oder ein CI-Plugin ausführen und die Ergebnisse auf das Fortify SSC-Portal hochladen. Es gibt Jenkins-Plugins, GitHub Actions und sogar IDE-Plugins (Fortify hat Plugins für Eclipse/VS usw.), sodass es sich in CI/CD und Entwickler-IDEs integrieren lässt. Fortifys Ruf ist jedoch, dass es oft mehr manuelle Schritte oder Fachwissen erfordert, um es richtig einzubinden. Einige Teams haben am Ende ein dediziertes Fortify-Administrationsteam, das die Durchführung von Scans und die Bereitstellung der Ergebnisse für Entwickelnde übernimmt. Dies deutet darauf hin, dass Fortify, obwohl eine Integration möglich ist, in einem schnelllebigen DevOps-Setup nicht so nahtlos wirkt – es ist etwas altmodisch.

Zusammenfassend lässt sich sagen, dass Checkmarx am besten zu einem schnellen DevOps-Workflow passt, mit Flexibilität bei der Integration und entwickelndenorientierten Tools. Veracode integriert sich gut auf Pipeline-Ebene, fühlt sich aber eher wie ein separater Schritt an, der von den Richtlinien des Sicherheitsteams gesteuert wird (und es ist Cloud-only). Fortify kann integriert werden, erfordert aber oft zusätzlichen Aufwand und fördert nicht von Natur aus die Selbstbedienung durch Entwickelnde (viele Organisationen behandeln es als einen von Sicherheitsingenieuren durchgeführten, kontrollierten Scan). Je mehr Ihr Team Self-Service-Sicherheit in die Entwicklung integrieren möchte, desto eher tendieren Sie zu Checkmarx oder einer neueren Lösung wie Aikido. Wenn Ihre Priorität ein zentraler Kontrollpunkt ist und Sie langsamere Zyklen nicht stören, können Veracode oder Fortify passen, wenn auch mit etwas Reibung.

Genauigkeit und Leistung

Einer der größten Schwachpunkte beim Testen der Anwendungssicherheit sind Fehlalarme – und hier unterscheiden sich die Tools in ihrer Erfolgsbilanz. Fortify wurde oft wegen hoher Falsch-Positiv-Raten kritisiert, wenn es unverändert verwendet wird. Benutzer berichten von „häufigen Beschwerden über Falsch-Positiv-Ergebnisse von Fortify, wobei an einem Tag ein Scan keine Probleme findet und am nächsten Tag neue Probleme in unverändertem Code meldet. Diese Inkonsistenz und Unruhe kann Entwickler frustrieren. Fortify eine große Tiefe (es versucht, viele Arten von Problemen zu finden), aber das kann mehr manuelle triage bedeuten triage echte Risiken von Störsignalen triage trennen. Außerdem filtert es bekannte sichere Schwachstellen in Bibliotheken von Drittanbietern nicht automatisch heraus – Fortify überprüft CVE-Datenbanken nicht automatisch für Sie, ohne dass Sie ein Add-on installieren, sodass Sie möglicherweise eine unsichere Funktion gemeldet bekommen, aber nicht darüber informiert werden, dass es einen bekannten Patch gibt, usw.

Checkmarxwird dagegen oft für seine etwas niedrigere Falsch-Positiv-Rate gelobt (und man kann die Regeln anpassen, um sie zu optimieren). Laut G2-Crowd-Bewertungen wird die Falsch-Positiv-Rate von Checkmarxals besser als die von Fortifyangesehen – in einer Zusammenfassung wurde festgestellt, dass Checkmarx eine niedrigere Falsch-Positiv-Rate Checkmarx , was für Entwickler sehr wichtig ist, während die Falsch-Positiv-Rate von Fortify„nicht so günstig“ ist. Weniger Fehlalarme bedeuten, dass Entwickler Sicherheitsbefunde nicht ignorieren. Allerdings Checkmarx nicht immun gegen Störsignale – einige Entwickler haben das Gefühl, dass bestimmte Probleme übersehen werden (False Negatives) oder dass viele informative Probleme weiterhin als „Sicherheitslücken“ gemeldet werden. Das Programm bietet eine gute Balance, erfordert jedoch einige Anpassungen und ein gewisses Verständnis seiner Ergebnisse. Der Ansatz Checkmarx, unkompilierten Code zu scannen, bedeutet, dass es etwas als Schwachstelle kennzeichnen könnte, das in der Realität in der gebauten Anwendung nicht erreichbar ist (ein Kontext, den es ohne Ausführen der App möglicherweise übersieht). Umgekehrt könnte das Binär-Scannen VeracodeProbleme in kompilierten Abhängigkeiten erkennen – aber es könnte auch Schwierigkeiten haben, die Ergebnisse den genauen Quellzeilen zuzuordnen, sodass Entwickler mehr Arbeit investieren müssen, um die Lösung zu finden.

Veracode ist allgemein für seine hohe Genauigkeit bekannt, sobald der erste Scan durchgeführt wurde. Das Unternehmen führt zunächst einen „Baseline-Scan“ durch, der mehrere Tage dauern kann, unter anderem, damit das interne AppSec die Ergebnisse überprüfen kann, wenn Sie diesen Service gebucht haben. Die Idee dahinter ist, durch die Einbeziehung von Sicherheitsexperten Fehlalarme zu reduzieren und eine saubere Basis für die weitere Arbeit zu schaffen. Das ist großartig für die Genauigkeit – Veracode wirbt Veracode damit, dass seine Ergebnisse nur sehr wenige Fehlalarme enthalten –, aber es bedeutet auch, dass der erste Scan nicht schnell ist. Einige Entwickler sind mit Veracode dennoch auf Fehlalarme gestoßen Veracode kein Tool ist perfekt – z. B. erwähnen Entwickler auf HackerNews, dass sie anfangs einige E-Mails mit Fehlalarmen erhalten haben). Aber im Großen und Ganzen ist das Scannen Veracode ausgereift und optimiert, insbesondere für gängige Sprachen, was zu einer guten Genauigkeit führt. Wenn einem Unternehmen die Mitarbeiter fehlen, um triage manuell triage , kann der Ansatz Veracodemit weniger, aber besser geprüften Ergebnissen attraktiv sein.

In Bezug auf die Leistung (Geschwindigkeit): Checkmarx, das auf Quellcode läuft, kann inkrementelle Änderungen oft schneller scannen (und kann durch Hinzufügen weiterer Scan-Maschinen/Instanzen für parallele Scans skaliert werden). Die Scans Veracodeumfassen das Hochladen von Binärdateien und das Warten auf die Cloud-Verarbeitung – das Warten kann für agile Teams ein Nachteil sein (einige haben „langsamere Feedback-Zyklen” mit Veracode festgestellt). Die Leistung Fortifyhängt davon ab, wie Sie es einsetzen; bei sehr großen Codebasen kann es recht langsam sein, wenn Sie den Scan nicht feinabstimmen (Fortify Optionen zur Anpassung der Scantiefe). Ein PeerSpot-Benutzer erwähnte sogar, dass das Scannen Fortify manchmal so lange dauert oder so inkonsistent ist, dass die Ergebnisse von Tag zu Tag variieren. Auf der anderen Seitekann Fortify mit ausreichend Hardware skaliert werden und seine Scan-Engine ist ziemlich leistungsstark – aber Sie müssen möglicherweise leistungsstarke Server einsetzen, um zeitnahe Ergebnisse auf einem großen Monolithen zu erhalten.

Zusammenfassend lässt sich sagen, dassVeracode Checkmarx mit moderater Feinabstimmung Checkmarx präzisere Ergebnisse liefern, während Fortify mehr RandfälleFortify , dafür aber eine höhere Fehlalarmquote und längere Scan-Zeiten in KaufFortify . Für einen technischen Leiter bedeutet dies, dass Fortify mehr Zeit des Teams für die Verwaltung der Ergebnisse in Anspruch nehmen Fortify , währendVeracode Zeit zu sparen, indem sie sich auf das Wesentliche konzentrieren (obwohl Veracode nach dem anfänglich langsamen Durchlauf Zeit Veracode ). Genauigkeit ist entscheidend – ein Tool, das zu oft falschen Alarm schlägt, wird von Entwicklern ignoriert. Genau aus diesem Grund suchen viele Teams nach Alternativen, die moderne Techniken (wie KI) nutzen, um Störsignale zu reduzieren – was auch die Philosophie Aikidoist.

Abdeckung und Umfang

Sprach- und Framework-Unterstützung: Veracode, Checkmarx und Fortify bieten Fortify Unterstützung für eine Vielzahl von Programmiersprachen – darunter alle gängigen Sprachen (Java, C#, JavaScript/TypeScript, Python, C/C++, Ruby, PHP usw.) sowie viele weniger verbreitete Sprachen. Veracode der Unterstützung von über 30 Sprachen und nutzt sein Binär-Scanning, um alles abzudecken, was in ein bekanntes Format kompiliert werden kann (einschließlich Android-.APK-Dateien, .NET-Assemblies usw.). Fortify unterstützt aufgrund seiner langen Unternehmensgeschichte Fortify eine lange Liste, darunter auch ältere Sprachen wie COBOL und klassisches ASP. Checkmarx viele moderne Sprachen und hält mit neuen Sprachen Schritt (z. B. hat es die Unterstützung für Sprachen wie Go und Kotlin hinzugefügt, als diese an Popularität gewannen). Für die meisten Unternehmen decken alle drei die Sprachen in Ihrem Stack ab, es sei denn, Sie haben etwas wirklich Esoterisches.

Ein Unterschied könnte in der älteren und neueren Technologie liegen: Fortify hatte Fortify einen Vorteil bei der älteren Technologie (da Unternehmen, die Fortify verwenden, damit sogar Dinge wie PL/SQL-Code oder Mainframe-Sprachen scannen Fortify ). Checkmarx Veracode mit neueren Sprachen und Frameworks gut Schritt gehalten (Veracode SCA kann beispielsweise Swift Package Manager-Abhängigkeiten scannen, und Checkmarx moderne JavaScript-Frameworks verarbeiten usw.). Wenn Sie Nischen-Frameworks verwenden, sollten Sie die Regelsätze der einzelnen Tools überprüfen – im Allgemeinen ist die Abdeckung jedoch vergleichbar.

Arten von Schwachstellen: Alle drei decken die OWASP Top 10 CWE-Kategorien umfassend ab. Die Schwachstellenkategorien Fortifysind umfangreich (und manchmal überwältigend). Checkmarx Veracode decken Veracode ein breites Spektrum an Sicherheitsfehlertypen ab, von SQL-Injection bis hin zu unsicheren Cookie-Einstellungen. Keines dieser Tools beschränkt sich jedoch nur auf Sicherheitsfehler – sie melden häufig auch unsichere Konfigurationen im Code (z. B. die Verwendung schwacher Kryptografie-Algorithmen) und manchmal auch Qualitätsprobleme, die zu Sicherheitsproblemen führen könnten. Fortify Veracode teilweise mit der Codequalität (Fortify Prüfer für Zuverlässigkeitsprobleme, Veracode einige Qualitätsrichtlinien), aber ihr Schwerpunkt liegt auf der Sicherheit. Checkmarx hält sich Checkmarx an sicherheitsorientierte Regeln (im Gegensatz zu einem reinen Qualitätswerkzeug wie SonarQube, das Code-Smells findet).

Über den Code hinaus: Wie bereits erwähnt, treten Unterschiede außerhalb des Anwendungscodes selbst auf. Hier ist eine kurze Vergleichstabelle der Abdeckungsbereiche:

Compliance Berichterstattung: Ein Teil des „Umfangs“ besteht darin, ob das Tool bei compliance (PCI, OWASP usw.) hilft. Veracode eine starke Unterstützung für compliance und Richtlinienverwaltung – Sie können Richtlinien festlegen (z. B. „keine OWASP Top10-Probleme über mittlerer Schwere zulässig“) und compliance Zeit verfolgen. Fortify bietet Fortify Vorlagen compliance und lässt sich in GRC-Systeme von Unternehmen integrieren. Checkmarx ebenfalls compliance hinzugefügt, aber Veracode aufgrund seiner Ausrichtung auf Sicherheitsteams (es wurde mit Blick auf die Durchsetzung von Richtlinien entwickelt) einen Vorteil haben. Wenn Sie Auditoren nachweisen müssen, dass Sie einen bestimmten Standard einhalten, können alle drei Tools helfen, aber Veracode Fortify hier besonders.

Skalierbarkeit des Umfangs: Wenn Sie Hunderte von Anwendungen haben, übernimmt das Cloud-Modell Veracodedie Skalierung (Sie stellen einfach mehr Scans in der Cloud in die Warteschlange). Checkmarx müssen Sie Ihre Scan-Server skalieren oder das Cloud-Angebot nutzen, um viele Projekte zu bewältigen. Fortify ist skalierbar, erfordert jedoch oft eine umfangreiche Infrastruktur und Verwaltung für Dutzende von Anwendungen (Fortify Demand kann dies in die Cloud auslagern, wenn Sie FoD verwenden). Wenn Sie also über ein sehr großes Anwendungsportfolio verfügen, sollten Sie berücksichtigen, wie jede Plattform skaliert, um alle Anwendungen abzudecken. Veracode in großen Umgebungen bewährt (aber Sie zahlen für jeden App-Scan), Fortify dies ebenfalls, aber es könnte zu einem großen internen Projekt werden, Checkmarx gut Checkmarx , aber Sie müssen es richtig aufbauen oder sich für das SaaS-Angebot entscheiden.

Entwickelnde Experience

Was die tägliche Nutzung durch Entwickler angeht, weisen alle drei Tools Schwachstellen in Bezug auf Dashboards und IDE-Integrationen auf, jedoch unterscheiden sie sich hinsichtlich ihrer Benutzerfreundlichkeit und dem Frustrationsfaktor. Checkmarx positioniert sich als das am stärksten entwicklerorientierte Tool. Seine Benutzeroberfläche ist relativ übersichtlich und ermöglicht es Entwicklern, triage mühelos zu filtern und triage . Entwickler können Ergebnisse in den von ihnen verwendeten Tools (IDE, SCM, CI) abrufen, was den Kontextwechsel reduziert. Checkmarx bietet Checkmarx Codebashing, ein integriertes Schulungsmodul, mit dem Entwickler mehr über die spezifischen Sicherheitsfehler erfahren, die sie gemacht haben – eine nette Idee, um Erkenntnisse in lehrreicheMomente zu verwandeln. Die Lernkurve für grundlegende Checkmarx ist nicht steil: Man führt einen Scan durch und erhält eine Liste mit Problemen, Code-Schnipseln und Anleitungen zur Behebung. Die fortgeschrittene Nutzung (wie das Schreiben Benutzerdefinierter Abfragen) ist komplexer, für die meisten jedoch nicht zwingend erforderlich. Eine Beschwerde war, dass die Checkmarx veraltet wirkt (ein Benutzer scherzte, sie sei in Bezug auf Aussehen und Handhabung„direkt aus dem Jahr 1997“). Die neuere Cloud-Oberfläche ist moderner. Insgesamt finden Entwickler Checkmarx im Allgemeinengut nutzbar, auch wenn sie sich über Fehlalarme oder den Zeitaufwand für die Verwaltung der Ergebnisse in größeren Projekten beschweren mögen.

Veracodebietet eine etwas gemischte Entwicklererfahrung. Die Plattform wurde ursprünglich für Sicherheitsteams entwickelt, daher ist ihr Webportal reich an Daten, Richtlinienberichten und Verwaltungseinstellungen – was für Entwickler, die lediglich ihre Fehler beheben möchten, etwas überwältigend sein kann. Veracode seine Entwicklererfahrung durch ein IDE-Scan-Plugin und Pipeline-Integrationen verbessert, aber einige Entwickler empfinden den Prozess als weniger interaktiv. Oft muss man sich beim Veracode anmelden, um detaillierte Informationen zu Fehlern zu erhalten, und die Ergebnisse verweisen nicht immer direkt auf eine Zeile im Quellcode (insbesondere wenn ein Problem in einer kompilierten Bibliothek liegt). Da Veracode den vollständigen Build-Upload verlangt, muss ein Entwickler, der darauf wartet, zu sehen, ob sein letzter Commit neue Fehler verursacht hat, unter Umständen auf einen Scan-Slot und die Verarbeitung warten. Diese Verzögerung kann die Unmittelbarkeit beeinträchtigen, die Entwickler heute erwarten (wir mögen sofortiges Linting und schnelles Feedback). Die Benutzeroberfläche Veracodeist professionell, kann aber für die Triage vieler Probleme etwas umständlich sein – z. B. wünschen sich einige Benutzer mehr Anpassungsmöglichkeiten in Berichten und eine einfachere Filterung (Veracode diese Funktionen, sie sind jedoch nicht so intuitiv). Positiv ist, dass Veracode Anleitungen zur Behebung von Problemen und sogar Beratungsdienste Veracode . Entwickler können sich von Veracode (gegen Bezahlung) helfen lassen, um einen Befund zu verstehen. In diesem Sinne kann die Erfahrung für Entwickler, die neu im Bereich Sicherheit sind, tatsächlich hilfreich sein. Erwarten Sie nur nicht, dass Entwickler das Tool lieben – es wird als notwendig angesehen, aber nicht als entwicklerfreundlich, wenn wir ehrlich sind.

Fortify wird von Entwicklern oft als besonders umständlich empfunden. In der Vergangenheit führten Unternehmen Fortify durch und exportierten anschließend eine PDF-Datei oder sendeten eine Fortify (Fortify Results) an die Entwickler – was nicht gerade entwicklerfreundlich ist. Fortify ein zentrales Webportal (SSC), in dem Entwickler Probleme als behoben protokollieren oder Fehlalarme markieren können, aber die Benutzeroberfläche und der Workflow werden im Vergleich zu modernen Tools oft als veraltet oder unintuitiv beschrieben. Wie ein Sicherheitsingenieur höflich formulierte, ermöglicht die Benutzeroberfläche Fortifyzwar die Ausführung der erforderlichen Aufgaben, gewinnt aber keine UX-Auszeichnungen. Entwickler, die Fortify verwenden, nutzen Fortify den Fortify Wizard oder ein IDE-Plugin zum Scannen von Code. Diese Tools funktionieren zwar, können aber die IDE verlangsamen und sind nicht so elegant wie neuere Angebote. Außerdem Fortify dazu, eine große Menge an Ergebnissen auszugeben, wenn Sie keine Filter konfigurieren, was Entwickler überfordern kann („Wo soll ich überhaupt anfangen?“). Die Lernkurve ist steil – Entwickler benötigen möglicherweise Schulungen, um die Workbench Fortifyeffektiv zur triage nutzen zu können. Positiv zu vermerken ist, dass die Ergebnisse Fortifydetailliert sind und für diejenigen, die Zeit investieren, überschaubar werden. Es ist jedoch illusorisch zu erwarten, dass Entwickler Fortify Widerstände begeistert annehmen – viele Entwickler betrachten es als eine von der Sicherheit vorgeschriebene lästige Pflicht. Dies ist mit ein Grund, warum einige Unternehmen Fortify inzwischen Fortify entwicklerfreundlichere Tools ergänzen oder ersetzen.

False Positives & Dev Morale: Wir müssen noch einmal betonen: Nichts beeinträchtigt die Entwicklererfahrung mehr als False Positives und Noise. Wenn Checkmarx Fortify Entwickler mit Hunderten von „möglichen Problemen” Fortify , von denen nur eine Handvoll wirklich wichtig sind, verlieren die Entwickler das Vertrauen und beginnen, das Tool zu ignorieren. Checkmarx dies erkannt und wirbt mit Funktionen zur Reduzierung von Störsignalen. Die Antwort Fortifybesteht oft darin, bekannte falsche Flaggen manuell mit ihren Auditing-Tools zu unterdrücken (was wiederum zusätzliche Arbeit bedeutet). Die Strategie Veracodebesteht darin, Störsignale im Voraus zu reduzieren und die Markierung von Abhilfemaßnahmen zu ermöglichen, was zumindest ein Verständnis für die Probleme der Entwickler zeigt.

Eignung für den Entwicklungs-Workflow: Ein weiterer Faktor ist, ob Entwickler Korrekturen einfach integrieren und erneut testen können. Mit Checkmarx kann ein Entwickler den Code korrigieren, einen lokalen Scan durchführen und überprüfen, ob das Problem behoben ist. Bei Veracode sieht der typische Ablauf eher so aus: Code committen, CI ausführen, zu Veracode hochladen, warten, dann überprüfen – etwas langsamer. Bei Fortify führt der Entwickler möglicherweise einen lokalen Fortify durch, was eine Weile dauern kann, oder wartet auf den nächsten geplanten Scan des Sicherheitsteams – nicht ideal. Um Entwicklern die Möglichkeit zu geben, Sicherheitskorrekturen selbst durchzuführen, bietet Checkmarx oder ein Tool wie Aikido) eine direktere Kontrolle.

Zusammenfassend lässt sich aus Entwicklersicht sagen: Checkmarx am wenigsten unbeliebt – es versucht, sich in ihre Welt zu integrieren und Schwachstellen zu reduzieren. Veracode wird respektiert, wirkt aber etwas distanziert – Entwickler empfinden es als externes Tor, das sie passieren müssen, und nicht als hilfreichen Begleiter in der IDE. Fortify ist leistungsstark, aber klobig – es fühlt sich oft an, als würde man ein altes Unternehmens-Tool verwenden, und viele Entwickler warten einfach auf eine Zusammenfassung vom Sicherheitsteam, anstatt sich Fortify aktiv mit Fortify zu beschäftigen. Wenn Sie Entwickler für AppSec gewinnen wollen, ist es entscheidend, Reibungsverluste und Störfaktoren zu minimieren. Deshalb suchen viele nach neueren Lösungen (wie Aikido), die der Entwicklererfahrung ebenso viel Bedeutung beimessen wie der Sicherheitsabdeckung.

Preise und Wartung

Alle drei Plattformen sind kommerzielle Produkte mit Unternehmenspreisen, und keine davon kann als günstig bezeichnet werden. Tatsächlich sind die Kosten ein allgemeiner Kritikpunkt:

- Veracode berechnet seine Gebühren in der Regel anhand der Anzahl der Anwendungen, der Codezeilen und der Scan-Häufigkeit (mit Add-ons für zusätzliche Funktionen). In Bewertungen wird Veracode oft Veracode „ein sehr teures Produkt” bezeichnet. Kleinere Unternehmen können es sich selten leisten. Es ist für mittlere bis große Unternehmen mit Budgets für Sicherheit positioniert. Es gibt keine kostenlose Stufe; Sie zahlen für Qualität und Umfang. Der Vorteil ist, dass Sie keine Infrastruktur unterhalten müssen – dank des SaaS-Modells sind die Kosten für die Verwaltung der Server und Updates in Ihren Kosten enthalten. Wenn Sie jedoch Hunderte von Anwendungen oder Millionen von Codezeilen haben, kann die Rechnung schnell steigen (sechsstellige Beträge sind für Unternehmenslizenzen keine Seltenheit). Die Preise Veracodesind hoch – ein Peer Reviewer sagte unverblümt, dass es für das, was es bietet, „überteuert“ sei, obwohl er die hohe Qualität anerkannte. Außerdem sind einige Funktionen wie E-Learning oder manuelle Penetrationstests extra zu bezahlen.

- Checkmarx ist ebenfalls nicht billig. Die Lizenzierung erfolgt in der Regel pro Benutzer oder pro Codebasis-Modul. Einem Bericht zufolge beliefen sich die Kosten für etwa 250 Entwickler auf rund 500.000 US-Dollar – was einen ungefähren Eindruck davon vermittelt, wie Unternehmensverträge aussehen können. Checkmarx mehrere Module (SAST, SCA usw.), die separat oder als Paket lizenziert werden können. Wenn Sie sich für die On-Prem-Version entscheiden, denken Sie daran, dass Sie Server zuweisen müssen (was zwar keine enormen, aber dennoch indirekte Kosten verursacht). Beim SaaS-Angebot wird dies durch eine Abonnementgebühr ersetzt. Checkmarx auch Checkmarx „Community”-Edition (mit Ausnahme einiger kostenloser Tools wie einem eingeschränkten Open-Source-KICS für IaC-Scan). Was das Budget angeht, kann man also davon ausgehen, dass es in derselben Liga wie Veracode spielt. Einige sagen, dass die Investition durch die Sicherheitsabdeckung gerechtfertigt ist, aber für kleinere Unternehmen kann dies eine schwer zu schluckende Pille sein.

- Fortify Die Preise können variieren, da das Produkt häufig als Teil größerer Verträge verkauft wird (insbesondere in der Zeit von HP/Micro Focus). Traditionell wurde Fortify nach der Anzahl der Codezeilen, pro Scan oder pro Arbeitsplatz lizenziert – und das war kostspielig. Fortify Demand (das SaaS) kann als Abonnement pro App oder pro Unternehmenspaket angeboten werden. Es gibt keine öffentlichen Preise, aber es handelt sich um Unternehmenssoftware – rechnen Sie also mit Unternehmenspreisen. Fortify hat Fortify versteckte Kosten in Bezug auf die Wartung: Wenn Sie es selbst hosten, benötigen Sie Mitarbeiter, die Updates verwalten, Regeln anpassen, die Server warten usw. Viele Unternehmen haben buchstäblich einen dedizierten Fortify oder beauftragen Berater für die Bereitstellung. Dies erhöht die Gesamtbetriebskosten. Positiv ist, dass die On-Prem-Lizenz Fortifynach dem Kauf unbegrenzt oft ohne zusätzliche Kosten gescannt werden kann und Sie keinen Code an Dritte senden müssen (was für manche wichtig ist). Wenn Sie den Support jedoch nicht kontinuierlich verlängern, kann das Tool schnell veralten, da neue Schwachstellen und Sprachen auftauchen.

Supportkosten sind ein weiterer zu berücksichtigender Faktor: Alle drei Anbieter bieten Support- und Beratungsdienste an. Veracode Checkmarx Veracode kann zusätzliche Kosten verursachen. Der Standard-Support Fortifyist in der Regel in der Lizenzverlängerung enthalten, aber für Dinge wie Schulungen müssen Sie möglicherweise zusätzlich bezahlen.

Die PreisgestaltungAikido ist einfacher und besser vorhersehbar. Wir nennen hier zwar keine genauen Zahlen, aber Aikido auf sein transparentes Pauschalpreismodell, das bei großem Umfang oft deutlich günstiger ist als herkömmliche Tools. Es gibt keine überraschenden Zusatzgebühren für jede weitere Funktion – Sie erhalten die vollständige Plattform ohne versteckte Kosten. Für einen technischen Leiter bedeutet dies eine einfachere Budgetierung und die Möglichkeit, Ihr gesamtes Entwicklerteam und Ihre Codebasis abzudecken, ohne Ihr Budget zu sprengen. Im Vergleich zu Veracode Checkmarx für Unternehmensfunktionen „mit einem hohen Preis verbunden sind“,bietet Aikido ein viel besseres Preis-Leistungs-Verhältnis. Es ist als einzige Plattform konzipiert, die mehrere Tools (SAST, SCA, DAST usw.) ersetzen kann, sodass Unternehmen durch die Konsolidierung ebenfallsKosten sparen.

Kurz gesagt: Seien Sie vorbereitet: Veracode, Checkmarx und Fortify ein beträchtliches Budget (und ihre Kosten steigen in der Regel mit Ihrer Unternehmensgröße). Wenn Sie ein kleineres Team sind, könnten sie für Sie unerschwinglich oder überdimensioniert sein. Wenn Sie eine größere Organisation sind, sollten Sie nicht nur die Lizenzierung, sondern auch den Personalaufwand für die Verwaltung der von Ihnen gewählten Lösung berücksichtigen. Und denken Sie daran: Ein Tool, das Entwicklern Zeit spart oder Sicherheitsverletzungen verhindert, kann sich amortisieren – aber nur, wenn es effektiv eingesetzt wird. Aus diesem Grund interessieren sich viele für die neue Generation wie Aikido, die durch die Reduzierung der Tool-Vielfalt und des Verwaltungsaufwands niedrigere Gesamtbetriebskosten verspricht und gleichzeitig den Geldbeutel schont.

Vor- und Nachteile von Veracode, Checkmarx und Fortify

Veracode – Vorteile:

- Umfassende AST-Suite: Bietet statische, dynamische und Kompositionsanalyse auf einer Plattform für eine breite Abdeckung von Schwachstellen.

- Starke Security Governance: Hervorragend für die Durchsetzung von Richtlinien, Compliance-Tracking und integrierte Berichte auf Führungsebene (PCI, OWASP usw.).

- Cloud-Komfort: SaaS-Bereitstellung bedeutet keine zu verwaltende Infrastruktur; skaliert leicht auf viele Anwendungen und beinhaltet Experten-Support-Optionen für die Behebung.

- Binär-Scanning erfasst mehr: Die Analyse von kompiliertem Code kann Probleme in integrierten Komponenten finden und sicherstellen, dass Drittanbieter-Bibliotheken als Teil der gesamten Anwendung gescannt werden.

Veracode – Nachteile:

- Keine on-prem Option: Erfordert das Hochladen von Code-Binärdateien in die Cloud; nicht praktikabel für hochsensible Codebasen, die on-prem bleiben müssen.

- Langsamer Scan-Durchlauf: Erste Scans können langsam sein (Baseline-Überprüfung kann Tage dauern) und selbst nachfolgende Scans erhöhen die Pipeline-Latenz, was das Feedback an Entwickelnde verlangsamt.

- Begrenzte Integration für Entwickelnde: Fokussiert sich mehr auf zentrales Scanning als auf In-IDE-Feedback – Entwickelnde müssen oft das Portal nutzen, und die Erfahrung ist eher auf Sicherheitsteams als auf den Dev-Workflow ausgerichtet.

- Hohe Kosten für Unternehmen: Die Preisgestaltung ist im Premium-Bereich (laut mehreren Berichten „sehr teuer“) und kann für kleinere Teams schwer zu rechtfertigen sein.

Checkmarx – Vorteile:

- Entwickelndenfreundliche statische Analyse: Scannt Quellcode ohne Build, was schnelleres Feedback und eine einfachere Integration in CI/CD und IDEs ermöglicht.

- Flexible Bereitstellung: Verfügbar sowohl on-premises als auch als SaaS – geeignet für Cloud-Pipelines oder selbst gehostete Umgebungen, je nach Bedarf.

- Breite Sprach- und Sicherheitsabdeckung: Unterstützt viele Sprachen und deckt SAST und SCA ab, plus Extras wie IaC und Containersicherheit-Scanning für eine ganzheitlichere AppSec.

- Anpassbar und erweiterbar: Ermöglicht Benutzerdefinierte Abfrageregeln und bietet Funktionen wie Codebashing-Training; kann an die spezifischen Sicherheitsanforderungen einer Organisation angepasst werden.

Checkmarx – Nachteile:

- Falsch-Positive treten weiterhin auf: Obwohl im Allgemeinen besser als einige Konkurrenten, kann es Probleme melden, die keine echten Probleme sind, was manuelles Tuning erfordert und Zeit von Entwickelnden, um Rauschen herauszufiltern.

- On-prem UX ist veraltet: Die ältere Benutzeroberfläche und der Workflow können sich klobig anfühlen (ein Benutzer verglich es mit Software aus den 90ern); einige erweiterte Funktionen sind Cloud-only, was zu Inkonsistenzen führt.

- Kein vollständiger DAST oder Laufzeitschutz: Primär ein statisches Analyse-Tool – es fehlt eine ausgereifte dynamische Testkomponente und Dinge wie Secrets-Scan, sodass es Live-App-Risiken ohne zusätzliche Tools nicht abdeckt.

- Teuer für große Teams: Enterprise-Funktionen haben einen Premium-Preis (z. B. im Bereich von 500.000 $ für einige hundert Entwickelnde), und der Betrieb on-prem verursacht Wartungsaufwand für Server und Updates.

Fortify – Vorteile:

- Tiefgreifendes und gründliches Scanning: Sehr umfassende SAST-Engine mit einem der breitesten Schwachstellen-Regelsätze; fähig, dank jahrelanger Verfeinerung obskure Sicherheitsprobleme zu finden.

- Enterprise-Funktionen: Robuste Berichterstattung, Compliance-Vorlagen und Integration in Enterprise-Workflows (ALM, Bug-Tracker) zur Unterstützung der Prozesse großer Organisationen.

- Dynamisches Testen inklusive: Bietet eine vollständige DAST-Lösung (WebInspect) und kann eine Komplettlösung für statisches und dynamisches Anwendungstesting sein. Fortify ist seit über 11 Jahren ein Gartner MQ Leader, was ein hohes Vertrauen in seine Gesamtfunktionen (wenn auch nicht in seine Agilität) signalisiert.

- Flexible Bereitstellung: Kann vollständig on-premises betrieben werden für volle Datenkontrolle, oder als Fortify on Demand SaaS genutzt werden. Dies ermöglicht die Einhaltung strenger Datenschutzanforderungen durch internes Scanning, falls erforderlich.

Fortify – Nachteile:

- Hohe False-Positive-Rate: Bekannt dafür, viele potenzielle Probleme zu melden – erfordert ein erhebliches Triage. Benutzer beschweren sich häufig darüber, dass Scans Befunde melden, obwohl keine Codeänderung vorgenommen wurde. Dies kann Entwickelnde mit irrelevanten Problemen überfordern.

- Steile Lernkurve & hoher Nutzungsaufwand: Komplexe Einrichtung und Nutzung – erfordert oft erfahrene Administratoren oder Berater. Die Benutzeroberfläche und die Tools wirken klobig, was die Akzeptanz bei Entwickelnden beeinträchtigen und den Prozess verlangsamen kann.

- Wartungsintensiv: Selbst gehostetes Fortify erfordert Wartung (Server, Datenbanken, Updates). Viele Organisationen benötigen ein dediziertes Team zur Verwaltung von Fortify, was Kosten und Komplexität erhöht. Das Tool selbst kann ressourcenintensiv und bei großen Codebasen langsamer sein, wenn es nicht optimiert ist.

- Begrenzte Integration in moderne Entwicklungs-Workflows: Obwohl Integrationen existieren, fügt sich Fortify nicht so nahtlos in agile DevOps-Praktiken ein. Entwickelnde betrachten es möglicherweise eher als periodisches Gate denn als kontinuierlichen Assistenten, was dazu führt, dass Sicherheit isoliert statt integriert wird.

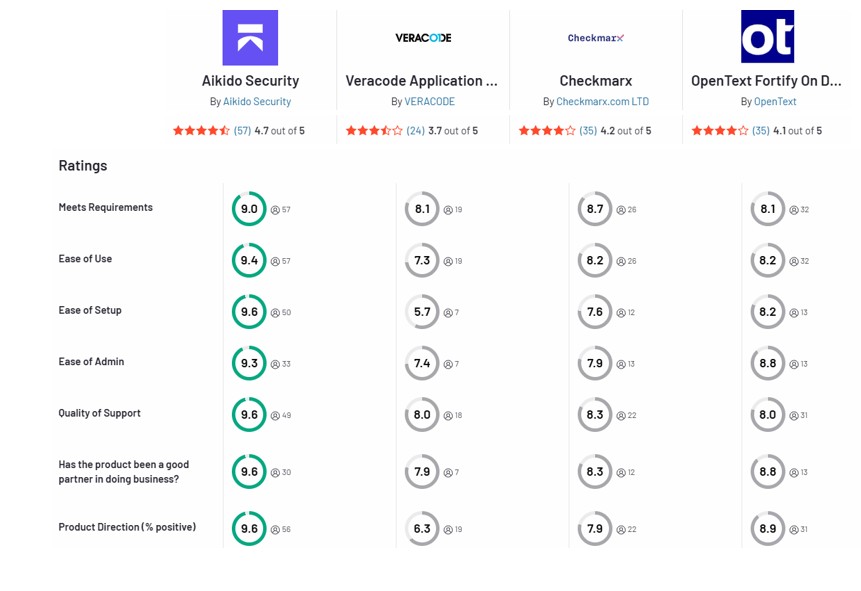

Aikido Security: Die bessere Alternative

Aikido Security ist die moderne Lösung, die alles ohne Ballast zusammenführt. Es ist eine All-in-One-Plattform, die SAST, DAST, SCA, IaC, Container, Secrets, Cloud-Sicherheit – und vieles mehr – an einem Ort abdeckt. Im Gegensatz zu den älteren Tools ist Aikido entwicklerzentriert aufgebaut: Es integriert sich nahtlos in Ihre IDEs, Repos und CI/CD-Pipelines und liefert sofortiges Feedback mit minimalem Rauschen. Die Plattform nutzt intelligente Automatisierung (sogar KI) zur Reduzierung von False Positives und zum automatischen Triage von Befunden, damit sich Ihr Team nur auf echte Probleme konzentriertt. Mit KI-Autofix-Vorschlägen kann Aikido sogar dabei helfen, Fixes für Schwachstellen zu generieren und die Behebung zu beschleunigen.

Kein Jonglieren mehr mit mehreren Tools oder Ertrinken in Warnmeldungen – Aikidos einheitlicher Ansatz bedeutet, dass ein einziges Tool vollständige Transparenz über Code und Cloud bietet, mit dem nötigen Kontext, um das Wichtigste zu priorisieren. Es wird als entwicklerfreundliches SaaS mit einfacher, vorhersehbarer Preisgestaltung (keine überraschenden Zusatzkosten) bereitgestellt, was es im großen Maßstab deutlich erschwinglicher macht als Veracode, Checkmarx oder Fortify. Kurz gesagt, Aikido bietet Ihnen weniger False Positives, schnellere Scans und eine wesentlich bessere Entwicklererfahrung als die alte Garde. Es ist die unkomplizierte, von Entwickelnden geschätzte Alternative für Teams, die erstklassige Sicherheit ohne die üblichen Kopfschmerzen wünschen.

Im Kampf zwischen Veracode, Checkmarx und Fortify ist der Gewinner tatsächlich keiner von beiden – sondern der neue Herausforderer, der ihre Stärken vereint und ihre Schwächen behebt. Das ist Aikido: ein Tool, das Sicherheit endlich reibungslos für Entwickelnde und Sicherheitsverantwortliche gleichermaßen macht, damit Sie sicheren Code ausliefern und schnell vorankommen können.

Starten Sie eine kostenlose Testversion oder fordern Sie eine Demo an, um die vollständige Lösung zu erkunden.