Mend.io (ehemals WhiteSource) ist eine beliebte Anwendungssicherheitsplattform, die zur Verwaltung von Open-Source-Schwachstellen und Lizenz-Compliance eingesetzt wird. Teams setzen Mend ein, um ihre Code-Abhängigkeiten (SCA) und ihren Benutzerdefinierten Code (SAST) auf Sicherheitsprobleme zu scannen.

Viele Entwickelnde und Sicherheitsverantwortliche suchen jedoch aufgrund verschiedener Schwachstellen nach besseren Alternativen. Häufige Beschwerden sind die „klobige Benutzeroberfläche“, hohe Fehlalarmraten, langsame Scans, eine begrenzte Abdeckung über SCA hinaus und hohe Preise.

Das sagen Mend.io-Benutzer dazu:

Benutzer:innen teilten außerdem mit:

- „Wir wollten bestimmte Berichte basierend auf unserem Szenario erstellen, aber das Tool erlaubte uns nicht, Benutzerdefinierte Berichte zu erstellen.“ – PeerSpot Reviewer

- “Es fühlt sich wie eine wirklich alte Anwendung an… es wäre schön, eine moderne Benutzeroberfläche zu haben, die gut funktioniert und schnell ist.” – PeerSpot Reviewer

- „Die Dokumentation ist nicht die beste, wenn es darum geht, die Integration zu zeigen… Ein Teil der Dokumentation scheint etwas veraltet zu sein…“ – Gartner Reviewer

Angesichts dieser Einschränkungen wird es wichtig zu verstehen, welche anderen Tools die Lücken schließen können, die Mend.io hinterlässt.

In diesem Artikel werden wir die besten Mend.io-Alternativen im Jahr 2026 untersuchen, warum Teams von Mend.io wegwechseln und was bei der Auswahl eines Ersatzes zu beachten ist.

TL;DR

Aikido Security ist die erste Wahl für SCA für Teams, die von Mend.io wegmigrieren. Es konzentriert sich auf die Identifizierung ausnutzbarer Abhängigkeiten durch die Kombination von Scans über standardmäßige CVE-Datenbanken hinaus mit Erreichbarkeitsanalyse von Abhängigkeiten und automatischer Rauschreduzierung.

Während Mend.io eine ausgereifte SCA-Gruppierung und -Berichterstattung bietet, haben Benutzer oft mit Tausenden von Warnmeldungen geringer Priorität, mangelnder Unterstützung für GitLab Cloud und einer starken Abhängigkeit von CVE-basierten Daten zu kämpfen, was die Identifizierung stillschweigend gepatchter oder nicht-CVE-Schwachstellen erschwert. In GitLab-Umgebungen sind die SAST-Funktionen von Mend ebenfalls begrenzt, mit nur grundlegender Gruppierung, Berichterstattung und Filterung.

Aikido Security schließt diese Lücken, indem es ausnutzbare Schwachstellen und Lizenzrisiken mithilfe von KI priorisiert und Ein-Klick-Behebung, Malware-Erkennung sowie automatisierte SBOM-Generierung und Compliance-Abbildung anbietet.

Infolgedessen haben bereits mehr als fünf Organisationen Mend.io durch Aikido ersetzt, um ihre SCA-Workflows zu optimieren.

Zusätzlich zum Scan von Softwareabhängigkeiten bietet Aikido Security erstklassige Module wie IaC, Secrets detection, Laufzeitschutz, DAST, KI-Penetrationstests, und vieles mehr nach Bedarf, wodurch Tool-Bloat vermieden und gleichzeitig eine tiefere Transparenz erreicht wird.

Vergleich zwischen Mend.io und Aikido Security

Sie können zu einer der folgenden Alternativen springen:

Open-Source-Sicherheitsplattformen vergleichen? Unser Artikel über die Top 10 Software-Kompositionsanalyse (SCA) Tools im Jahr 2026 ist der richtige Ausgangspunkt.

Was ist Mend.io?

Mend.io ist eine Anwendungssicherheitsplattform, die Organisationen hilft, Schwachstellen und Lizenzrisiken in Open-Source- und proprietärem Code zu identifizieren.

Die wichtigsten Funktionen umfassen:

- Software-Kompositionsanalyse (SCA): Scannt Open-Source-Abhängigkeiten, um bekannte Schwachstellen (CVEs) zu erkennen und Lizenz-Compliance-Risiken zu verwalten.

- Statische Anwendungssicherheitstests (SAST): Analysiert proprietären Quellcode, um Sicherheitslücken frühzeitig im Entwicklungslebenszyklus zu identifizieren.

- Schwachstellen- und Lizenzmanagement: Bietet Transparenz über Drittanbieterkomponenten und hilft Teams, Richtlinien durchzusetzen und die Exposition gegenüber riskanten oder nicht-konformen Bibliotheken zu reduzieren.

- Integration: Integriert sich in CI/CD-Pipelines, sodass Sicherheitsscans automatisch während Builds und Pull Requests ausgeführt werden.

Warum nach Alternativen suchen?

Trotz seiner Funktionen führen Mend.io-Benutzer mehrere Gründe für die Suche nach einer alternativen Abhängigkeitsanalyse-Lösung an:

- Hohe Fehlalarme: Benutzer haben berichtet, zusätzliche Zeit mit der Triage von „Schwachstellen“ zu verbringen, die tatsächlich nicht ausnutzbar sind, was die Entwicklung verlangsamt. Das Fehlen einer Erreichbarkeitsanalyse oder von Proof-of-Concept-Links kann es schwierig machen, echte Probleme von Rauschen zu unterscheiden.

- Usability- und UI-Frustrationen: Mends Benutzeroberfläche und die gesamte Entwickelnde-Erfahrung wurden als „nicht intuitiv“ oder „veraltet“ beschrieben.

- Begrenzte Abdeckung: Es konzentriert sich hauptsächlich auf SCA. Sein neueres SAST-Tool entwickelt sich noch weiter und bietet grundlegende SAST-Ergebnisse. Es bietet keine umfassende Abdeckung in anderen AppSec-Bereichen.

- GitLab-Integration: Es bietet nur Unterstützung für selbstverwaltete GitLab-Instanzen, was Cloud-First-Teams einschränkt.

- Hohe Kosten und Lizenzierung: Die Preisgestaltung von Mend.io kann eher hoch sein, insbesondere bei der Skalierung.

- Gruppierung und Filterung von Schwachstellen: Die Gruppierung und Filterung ist innerhalb der eigenen Benutzeroberfläche von Mend für SCA stärker, aber bei anderen Scan-Typen schwächer. Erweiterte Gruppierungs- und Filterfunktionen fehlen auch in der GitLab-Benutzeroberfläche.

- Mangel an entwickelndenfreundlichen Funktionen: Mend hat einige Fortschritte gemacht (mit Renovate), aber Benutzer berichten immer noch, dass es nicht so entwickelndenfreundlich ist (IDE-Feedback, automatisierte Fix-Pull-Requests), wie sie es sich wünschen würden.

- Hersteller-Support: Benutzer haben Bedenken hinsichtlich der Reaktionsfähigkeit und der Qualität des Supports geäußert, insbesondere während des Onboardings und bei komplexen Integrationen.

Wichtige Kriterien für die Wahl einer Alternative

Bei der Bewertung von Mend.io-Alternativen sollten Sie einige Kriterien beachten:

- Entwickelndenfreundlichkeit: Die Entwickelnden werden diejenigen sein, die die Sicherheitsprobleme beheben. Lässt es sich nahtlos in ihre Entwicklungs-Workflows integrieren? Hat es eine geringe Lernkurve? Suchen Sie nach Optionen mit AI-Autofix, IDE-Plugins und Inline-PR-Kommentaren.

- Umfang der Abdeckung: Berücksichtigen Sie den Umfang der Sicherheitsrisiken, die Sie abdecken müssen. Bietet es nur SCA oder auch eine Code-to-Cloud-Abdeckung?.

- Genauigkeit: Sicherheitsscanner sind bekannt für Fehlalarme. Streben Sie eine Lösung mit intelligenter Priorisierung an, die triviale Probleme herausfiltert und automatisches Triage bietet.

- Automatisierung: Bietet es Funktionen zur automatischen Behebung wie Ein-Klick-Fixes oder automatisierte Pull-Requests? Zusätzlich,

- Integration: Integriert es sich in Ihre bestehenden Versionskontrollsysteme, Build-Tools, Container-Registries und Ihr Ökosystem?

- Kosteneffizienz: Können Sie vorhersagen, wie viel es Ihr Team in 6 Monaten kosten wird? Berücksichtigen Sie Anbieter mit transparenter Preisgestaltung und flexiblen Plänen.

Die Top 6 Alternativen zu Mend.io

1. Aikido Security

Aikido Security bietet Full-Stack-Transparenz über Open-Source-Abhängigkeiten, Lizenz-Compliance, ausnutzbare Schwachstellen und bösartige Pakete direkt in den Entwicklungs-Workflows. Es bietet auch ein Autofix-Tool, das Teams verwenden können, um Schwachstellen in Drittanbieter-Abhängigkeiten zu beheben.

Über Standarddatenbanken hinaus scannt Aikido die NVD und die GitHub Advisory Database und geht noch weiter, indem es die Abdeckung durch Aikido Intel erweitert, das stillschweigend gepatchte Schwachstellen ohne zugewiesene CVEs erkennt.

Aikido Security wendet die Erreichbarkeitsanalyse von Abhängigkeiten an, um festzustellen, ob identifizierte anfällige Abhängigkeiten tatsächlich verwendet und in Ihrer Anwendung erreichbar sind. Es erkennt auch bösartige Pakete, die möglicherweise nicht in öffentlichen Schwachstellendatenbanken aufgeführt waren, und bietet die SBOM-Generierung, die sicherstellt, dass Teams genau wissen, was sich in ihrer Anwendung befindet, zusammen mit umsetzbaren Anleitungen.

Ergebnisse werden sofort dedupliziert, um Rauschen zu reduzieren, und Abhängigkeitsrisiken werden Compliance-Frameworks zugeordnet, was sicherstellt, dass Sicherheits-, Entwicklungs- und Compliance-Teams die Informationen haben, die sie benötigen, um Open-Source-Risiken effektiv zu verwalten.

Aikido identifiziert auch Breaking Changes, die durch Abhängigkeits-Updates eingeführt werden, und hilft Teams, unerwartete Laufzeit- oder Build-Fehler zu vermeiden. Aufgrund seiner starken SCA-Funktionen haben bereits mehr als fünf Organisationen Mend.io durch Aikido Security ersetzt.

Teams können mit Aikidos kategorieführendem SCA-Modul beginnen und die Abdeckung auf zusätzliche Module wie SAST, IaC-Scan, DAST, Secrets detection, Malware-Erkennung, Containersicherheit und vieles mehr erweitern, je nach ihren wachsenden Bedürfnissen. Der zusätzliche Kontext stärkt die Sicherheitslage von Organisationen noch weiter.

Schlüsselfunktionen:

- Full-Stack-Abdeckung: Zusammen mit SCA bietet Aikido Security eine End-to-End-Abdeckung über Code, Laufzeit, Pentesting und Cloud.

- Umfassender Scan von Softwareabhängigkeiten: Scannt direkte und transitive Open-Source-Abhängigkeiten über unterstützte Paketmanager hinweg.

- Erreichbarkeitsanalyse: Es identifiziert, ob anfällige Codepfade in realen Angriffen erreichbar sind, und zeigt nur Schwachstellen auf, die reale Risiken darstellen.

- Kontextsensitive Risikopriorisierung: Kombiniert Schwachstellenschweregrad, Erreichbarkeitsanalyse und Deployment-Kontext, um Risiken zu bewerten.

- CI/CD-Integration: Integriert sich nahtlos in GitHub, GitLab, Bitbucket, Azure DevOps, CircleCI und vieles mehr.

- Agentenlose Einrichtung: Verwendet schreibgeschützte APIs, um sich mit GitHub, GitLab oder Bitbucket zu verbinden. Keine Installations-Agenten erforderlich.

- Generierung von Software-Stücklisten (SBOM): Generiert und nimmt SPDX- und CycloneDX-SBOMs auf.

- Lizenz-Compliance: Identifiziert Open-Source-Lizenzen, Richtlinienverstöße und erstellt prüfbereite Lizenz-Compliance-Berichte.

- Robuste Compliance-Abbildung: Unterstützt wichtige Compliance- und Sicherheits-Frameworks wie SOC 2, ISO 27001, PCI DSS, GDPR und viele weitere.

- Richtlinienbasierte Automatisierung: Aikido Security ermöglicht Teams die automatische Durchsetzung Benutzerdefinierter Sicherheits- und Lizenzrichtlinien während Builds und Deployments.

- Entwickelndenfreundliche UX: Bietet sofortiges KI-gestütztes Feedback in PRs und IDEs, einschließlich Upgrade-Pfade für Abhängigkeiten und priorisierter Behebungsschritte.

- Skalierbar: Aikido Security ist für große Codebasen optimiert und stellt sicher, dass die Performance nicht abnimmt, wenn Ihre Codebasis wächst.

Vorteile:

- Festpreise

- Umfassende Unterstützung für Sprachen und Paketmanager

- Erreichbarkeitsanalyse von Abhängigkeiten

- Malware-Erkennung

- Optimiert für große Codebasen

- KI-gestützte Risikopriorisierung

- Automatisierte Lizenz-Erkennung

- Umfassende Generierung und Aufnahme von Software-Stücklisten (SBOM)

- Entwickelnden-freundliche UX

- Kontextsensitive Behebungsanleitung

- Code-to-Cloud-Abdeckung

Preise:

Die Pläne von Aikido Security beginnen bei 300 $/Monat für 10 Benutzer.

- Entwickelnde (Dauerhaft kostenlos): Ideal für Teams mit bis zu 2 Benutzern. Umfasst 10 Repos, 2 Container-Images, 1 Domain und 1 Cloud Account.

- Basic: Unterstützt 10 Repos, 25 Container-Images, 5 Domains und 3 Cloud-Konten.

- Pro: Entwickelt für mittelgroße Teams. Umfasst 250 Repos, 50 Container-Images, 15 Domains und 20 Cloud-Konten.

- Advanced: Umfasst 500 Repos, 100 Container-Images, 20 Domains, 20 Cloud-Konten und 10 VMs.

Pläne sind auch für Startups (mit 30 % Rabatt) und Unternehmen verfügbar.

Warum es wählen:

Aikido Security ist ideal für Startup- und Enterprise-Teams, die eine erschwingliche, entwickelndenfreundliche AppSec-Lösung suchen, die nicht nur ihre SCA-Anforderungen, sondern die gesamte AppSec-Landschaft abdeckt.

Gartner Rating: 4.9/5.0

Aikido Security Bewertungen:

Neben Gartner hat Aikido Security auch eine Bewertung von 4.7/5 auf Capterra, Getapp und SourceForge.

2. Black Duck

Black Duck von Synopsys spezialisiert sich auf Open-Source-Schwachstellenmanagement und Lizenz-Compliance. Es scannt Ihre Projekte, um eine detaillierte Software-Stückliste (SBOM) aller Open-Source-Komponenten zu erstellen und prüft jede Komponente anhand einer Wissensdatenbank bekannter Schwachstellen und Lizenzdaten.

Schlüsselfunktionen:

- Umfassende Open-Source-Datenbank:Es kann obskure Bibliotheken erkennen und markieren, wenn diese bekannte CVEs aufweisen, und aktualisiert kontinuierlich seinen Schwachstellen-Feed für neue Probleme.

- Lizenz-Compliance: Es kann Open-Source-Lizenzen in Ihrer Codebasis identifizieren und Richtlinien durchsetzen.

- Integrationen: Black Duck integriert sich in gängige Entwicklungstools (Build-Systeme, Repositories, CI-Server), um Codebasen und Container automatisch zu scannen...

Vorteile:

- Breite Sprachunterstützung

- Umfassende Schwachstellen-Wissensdatenbank

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Es ist stärker auf Sicherheits- und Compliance-Teams ausgerichtet als auf Entwickelnde.

- Hohes Alarmvolumen

- Steile Lernkurve

- False Positives

- Scans auf großen Codebasen sind langsam

- Einrichtung und Erstkonfiguration können komplex und zeitaufwendig sein.

Preise:

Individuelle Preisgestaltung

Warum es wählen:

Black Duck ist ideal für große Enterprise-Compliance- und Sicherheitsteams, die eine Open-Source-Risikomanagementlösung für ihre Compliance-Anforderungen suchen.

Gartner-Bewertung: 4.5/5.0

Black Duck Bewertungen:

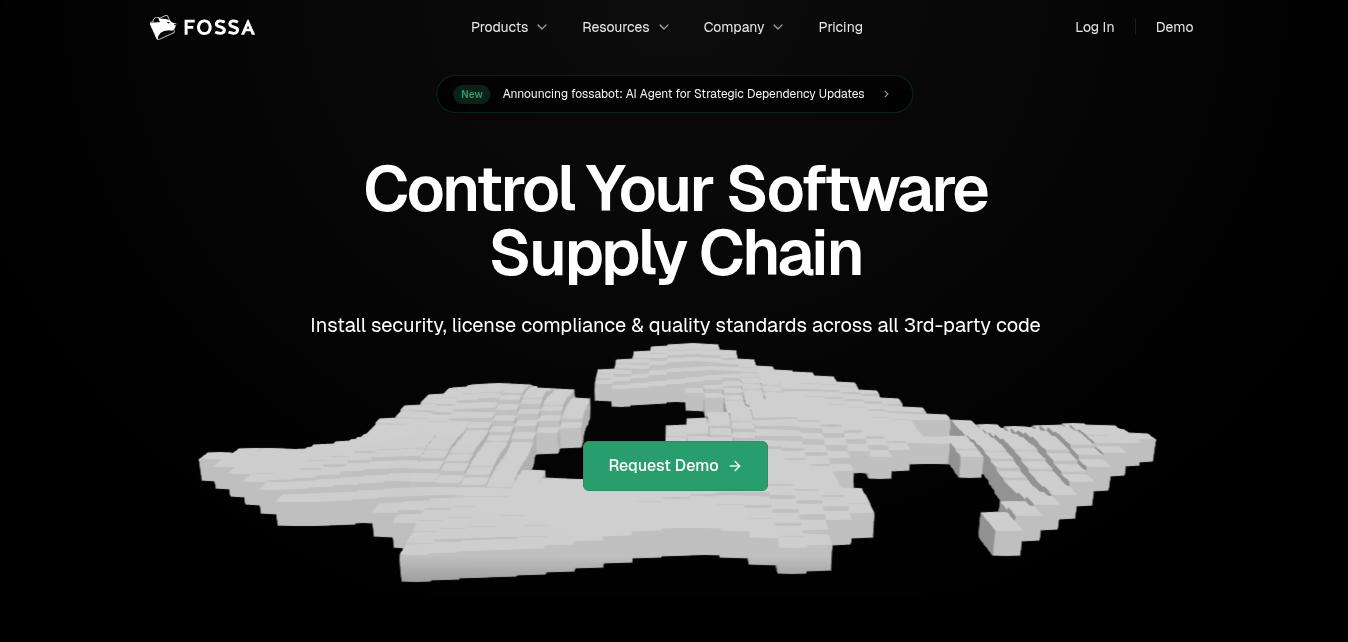

3. FOSSA

FOSSA ist eine Open-Source-Management-Plattform, die einen modernen und entwickelnde-zentrierten Ansatz für SCA und Lizenz-Compliance bietet. Sie ermöglicht das kontinuierliche Scannen Ihrer Code-Repositories sowohl nach Schwachstellen in Open-Source-Abhängigkeiten als auch nach Lizenz-Compliance-Problemen. Hauptmerkmale:

- Automatisierte Lizenz-Compliance: FOSSA erkennt automatisch Open-Source-Lizenzen in Ihrem Code und kennzeichnet alle, die gegen Ihre Richtlinien verstoßen.

- Schwachstellen-Scanning in CI/CD: Es scannt kontinuierlich Ihre Abhängigkeiten gegen Schwachstellendatenbanken und integriert sich in gängige CI-Pipelines, um Probleme zu erkennen, bevor sie in Produktion gehen.

Vorteile:

- Robuste Lizenz-Compliance

- Automatisierte SBOM-Generierung

- Starker Kundensupport

Nachteile:

- Es konzentriert sich mehr auf Compliance als auf Sicherheit

- Benutzer haben unvollständige Dokumentation gemeldet

- Benutzer haben Verzögerungen bei der Anzeige von Scan-Ergebnissen in der Benutzeroberfläche gemeldet.

- Großflächige Scans können langsam sein

- Es hat Schwierigkeiten mit nicht-standardmäßigen Paketmanagern und erkennt möglicherweise Bibliotheken nicht.

- Benutzer berichten, dass es manchmal nicht gelingt, die genaue Codezeile anzuzeigen, in der eine Schwachstelle existiert.

Preise:

- Kostenlos

- Business: 20 $ pro Projekt/Monat (Jährliche Abrechnung)

Enterprise: Individuelle Preisgestaltung

Warum es wählen:

FOSSA ist eine gute Option für Teams, die schnelles, automatisiertes Open-Source-Management ohne die Komplexität schwerfälligerer Legacy-Plattformen wünschen.

Gartner Bewertung: 4.4/5.0

FOSSA Bewertungen:

4. JFrog Xray

JFrog Xray ist eine Komponente der JFrog DevOps-Plattform und dient als Binäranalyse- und Sicherheitstool. Xray scannt Artefakte (wie Abhängigkeiten, Docker-Images, kompilierte Binärdateien) nach bekannten Sicherheitslücken und Lizenzproblemen.

Wichtige Funktionen:

- Tiefes Artefakt-Scanning: Xray kann rekursiv alle Schichten eines Container-Images und alle transitiven Abhängigkeiten eines Pakets scannen, um Probleme zu finden.

- Richtlinienbasierte Aktionen: Xray ermöglicht es Teams, Sicherheits- und Lizenzrichtlinien zu definieren, die eine automatisierte Durchsetzung auslösen.

- Integrationen: Xray integriert sich in gängige Build-Tools wie Jenkins, GitHub Actions und GitLab CI.

Vorteile:

- Breite Unterstützung für Pakettypen

- Erkennt bekannte bösartige Komponenten

- Kontextsensitive Analyse

Nachteile:

- Die Ersteinrichtung kann komplex sein

- False Positives

- Steile Lernkurve

- Das Scannen großer Artefakte und verschachtelter Abhängigkeiten ist langsam und ressourcenintensiv.

- Benutzer haben berichtet, dass die Benutzeroberfläche überladen und schwer zu navigieren ist

- Tiefe rekursive Scans können langsamer sein als schlankere SCA-Tools

- Benutzer haben von Herausforderungen beim Ändern von Konfigurationen oder Tenants berichtet

Preise:

- Pro: 150 $ pro Monat

- Enterprise X: 950 $ pro Monat

- Enterprise +: Individuelle Preisgestaltung

Warum es wählen:

JFrog Xray ist ideal für Teams, die bereits das JFrog-Ökosystem nutzen und die Sicherheit nach links verlagern möchten, um Probleme zu erkennen, sobald eine Abhängigkeit oder ein Image in die Pipeline gelangt.

Gartner-Bewertung: 4.5/5.0

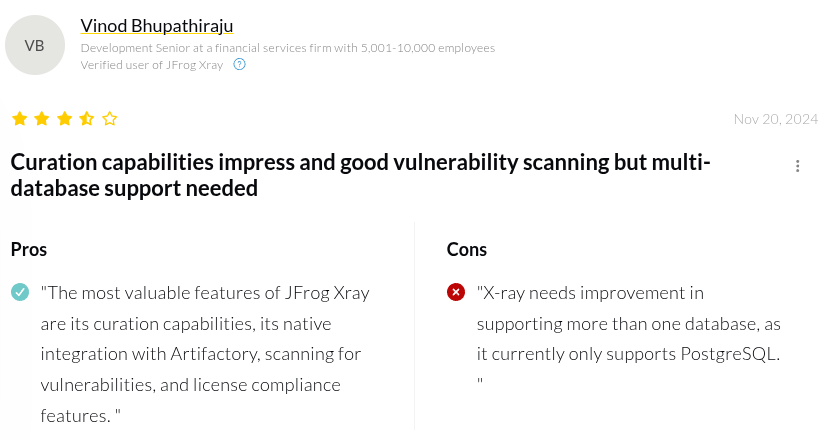

JFrog Xray Bewertungen:

5. Snyk

Snyk ist eine entwicklerzentrierte Sicherheitsplattform, die sich ursprünglich auf den Scan von Open-Source-Softwareabhängigkeiten (SCA) konzentrierte, aber jetzt auch SAST, Containersicherheit und Infrastructure as Code-Scans umfasst.

Schlüsselfunktionen:

- Integrationen für Entwickelnde: Snyk bietet Integrationen für GitHub, GitLab, Bitbucket und gängige IDEs..

- Schwachstellendatenbank: Snyks proprietäre Datenbank wird durch Feeds von Drittanbietern und der Community erweitert. Sie priorisiert Probleme auch basierend auf der Exploit-Reife und Erreichbarkeit.

Vorteile:

- automatische Behebung

- Kontextsensitive Priorisierung

Nachteile:

- Die Preisgestaltung kann bei Skalierung teuer werden

- Hohe False Positives

- Begrenzte Sprachunterstützung für die Erreichbarkeitsanalyse

- 1 MB Dateigrößenbeschränkung für statische Codeanalyse

- Begrenzte Anpassungsmöglichkeiten für Sicherheitsrichtlinien und Scan-Regeln

- Entwickelnde müssen Schwachstellen, die in transitiven (indirekten) Abhängigkeiten gefunden werden, manuell beheben

- Bei Go-Projekten erfolgt die Analyse auf Modulebene statt auf Paketebene, was das „Rauschen“ erhöht.

- Es öffnet für jede einzelne Feststellung eine separate Jira-Anfrage, anstatt sie nach dem erforderlichen Fix zu gruppieren

- Es kann Schwachstellen in proprietären Codebasen übersehen

Preise:

- Kostenlos

- Team: 25 $ pro Monat/mitwirkende Entwickelnde (mind. 5 Entwickelnde)

- Enterprise: Individuelle Preisgestaltung

Warum es wählen:

Snyk ist ideal für Teams, die intensiv mit Open-Source-Bibliotheken arbeiten und Sicherheit in ihre Entwickler-Workflows integrieren müssen. Wenn

Gartner Bewertung: 4.4/5.0

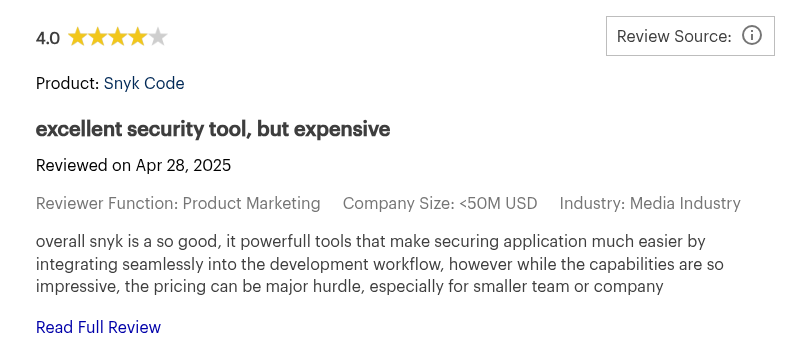

Snyk Bewertungen:

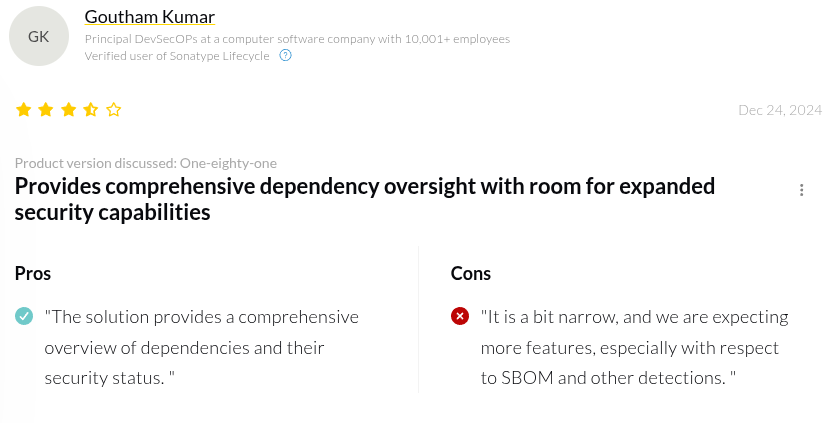

6. Sonatype Nexus Lifecycle

Nexus Lifecycle ist ein Enterprise-Sicherheits- und Compliance-Tool von Sonatype. Es verwaltet den gesamten Lebenszyklus von Open-Source-Komponenten, von der Einführung bis zur kontinuierlichen Überwachung, mit starken Durchsetzungsfunktionen und proprietärer Komponentenintelligenz.

Wichtige Funktionen:

- Präzise Komponentenintelligenz: Die Schwachstellen-Feeds von Nexus Lifecycle nutzen den OSS Index von Sonatype und kundenspezifische Forschung, um bösartige Pakete und Zero-Day-Bedrohungen zu kennzeichnen.

- Richtlinienautomatisierung: Es ermöglicht Teams, Richtlinien über ihre Pipeline hinweg zu definieren und durchzusetzen, wodurch riskante Bibliotheken auf Repository-, IDE- oder CI-Ebene blockiert werden.

Vorteile:

- Automatisierte Richtliniendurchsetzung

- SBOM-Management

Nachteile:

- Steile Lernkurve

- False Positives

- Benutzer haben berichtet, dass die Benutzeroberfläche komplex zu navigieren ist

- Selbst gehostete Versionen können komplex in der Verwaltung sein

- Begrenzte Unterstützung für Nicht-Java-Sprachen (z. B. C/C++ oder spezialisierte mobile Stacks)

- Die Erstkonfiguration kann komplex sein

- Es kann Schwierigkeiten haben, proprietäre oder interne Bibliotheken automatisch zu identifizieren.

- Weniger entwickelndenfreundlich im Vergleich zu Tools wie Aikido Security

Preise:

Sonatype's Nexus Lifecycle ist nur in den kostenpflichtigen Plänen verfügbar

- Kostenlos

- Pro: $135 pro Monat (jährlich abgerechnet)

- Premium: Individuelle Preisgestaltung

Warum es wählen:

Sonatype Nexus Lifecycle ist ideal für Java-zentrierte Teams, die eine Policy-First-Open-Source-Governance anstreben.

Gartner-Bewertung: 4.5/5.0

Sonatype Nexus Lifecycle Bewertungen:

Die besten 6 Mind.io Alternativen im Vergleich

Fazit

Jede der in diesem Artikel behandelten Alternativen glänzt auf ihre eigene Weise, doch die Wahl des richtigen Mend.io-Ersatzes hängt letztlich von Ihrem Team, bestehenden Workflows und AppSec-Anforderungen ab (sowohl heute als auch in Zukunft).

Viele Teams wechseln von Mend.io auf der Suche nach einer moderneren, entwickelnden-zentrierten Erfahrung, einer breiteren Sicherheitsabdeckung und weniger Fehlalarmen, ohne mehrere Tools verwalten zu müssen oder Einfachheit gegen Komplexität einzutauschen.

Aikido Security hebt sich als ideale Mend.io-Alternative ab, indem es AI-gestützten Scan von Softwareabhängigkeiten mit umfassender AppSec-Abdeckung und entwickelnden-freundlichen Workflows vereint, alles zu einem transparenten, erschwinglichen Preis. Indem es Rauschen reduziert und echte Risiken direkt in den Entwicklungsworkflows priorisiert, hilft Aikido Teams, ihre Abhängigkeiten zu sichern, ohne zusätzlichen operativen Aufwand zu verursachen.

Bereit, Ihre Abhängigkeitssicherheit zu vereinfachen? Starten Sie Ihre kostenlose Testversion oder buchen Sie noch heute eine Demo mit Aikido Security.

Wenn Sie bereit sind, Ihren Sicherheits-Stack zu vereinfachen und in wenigen Minuten umsetzbare Ergebnisse zu sehen, starten Sie Ihre kostenlose Testphase oder vereinbaren Sie noch heute eine Demo.

FAQs

Wie kann ich Daten von Mend.io auf eine andere Plattform migrieren, ohne Datenverlust?

Um erfolgreich von Mend.io zu migrieren, müssen Sie Ihre SBOMs, Scan-Ergebnisse und Lizenzberichte in Standardformate (CSV, JSON, SPDX/CycloneDX) exportieren und dann in die neue Plattform importieren. Denken Sie daran, Zählungen und Beziehungen zu validieren, um sicherzustellen, dass nichts verloren geht. Plattformen wie Aikido Security vereinfachen die Migration durch nahtlose Erfassung und Normalisierung historischer Scan-Daten (SBOMs).

Was sind die Vor- und Nachteile der Nutzung von Open-Source-Alternativen zu Mend.io?

Open-Source-Tools sind kostengünstig, anpassbar und werden von aktiven Communities unterstützt. Oft fehlen ihnen jedoch Governance auf Enterprise-Niveau, erweiterte Lizenz-Compliance und AI-gesteuerte Priorisierung, was zu einem erheblichen manuellen Triage-Aufwand führen kann. Plattformen wie Aikido Security bieten automatisiertes Triage und Compliance-Berichte, wodurch Rauschen reduziert und die Verwaltung zu einem erschwinglichen, transparenten Preis vereinfacht wird.

Welche Mend.io-Alternative ist am besten für kleine Teams geeignet?

Für kleine Teams sind einfache Einrichtung, umsetzbare Erkenntnisse und geringer Wartungsaufwand entscheidend. Aikido Security bietet Full-Stack-Abdeckung, AI-gesteuertes Triage zur Reduzierung von Rauschen, agentenlose Bereitstellung und nahtlose CI/CD-Integration, was es ideal für kleine Teams macht, die ein effektives Schwachstellen- und Lizenzmanagement ohne aufwendige Konfiguration benötigen.

Welche Funktionen sollte ich bei der Auswahl von IT-Asset-Management-Software berücksichtigen?

Zu den Hauptfunktionen gehören automatisierte Erkennung, Bestandsverfolgung, Lizenz-Compliance, Schwachstellen-Mapping, CI/CD- und Cloud-Integrationen, Dashboards, Warnmeldungen und Risikopriorisierung. Aikido Security kombiniert diese Funktionen mit AI-gesteuertem Triage, wodurch Teams umsetzbare Erkenntnisse erhalten und die kritischsten Risiken in ihrer Software und Infrastruktur priorisieren können.

Das könnte Sie auch interessieren:

- Suchen Sie eine Endor Labs-Alternative? Diese Tools sind besser.

- 5 Snyk-Alternativen und warum sie besser sind

- Top GitHub Advanced Security Alternativen für DevSecOps-Teams im Jahr 2026

- Die 10 besten Tools für Software-Kompositionsanalyse (SCA) im Jahr 2026

- Die 12 besten Tools für die Sicherheit der Software-Lieferkette im Jahr 2026

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Die besten Infrastructure as Code (IaC) Scanner im Jahr 2026