Software Security für FinTech

Von Compliance-intensiven Banking-APIs bis hin zu Hochgeschwindigkeits-Krypto-Börsen hilft Aikido FinTech-Teams, schnell zu liefern, Compliance einzuhalten und ihren SDLC zu schützen, ohne die Entwicklung zu verlangsamen.

- Scannen von Code, Containern, Cloud, SBOMs und mehr

- Compliance beschleunigen (DORA, PCI, SOC 2 und mehr)

.avif)

Diese Unternehmen schlafen nachts besser.

.png)

Sicherheit beschleunigen, Kundenvertrauen gewinnen

FinTech entwickelt sich schnell, aber Sicherheit und Compliance dürfen nicht vernachlässigt werden.

Aikido hält Ihre Release-Zyklen sicher und audit-bereit für DORA, PCI DSS und ISO 27001, und beweist Ihre Haltung gegenüber Kunden, Partnern und Aufsichtsbehörden.

All-in-One-Sicherheit für Geschwindigkeit und Glaubwürdigkeit

In der FinTech-Branche ist Glaubwürdigkeit die Währung. Aikido hilft Ihnen, die höchsten Sicherheitsstandards zu erfüllen, ohne die Bereitstellung zu verlangsamen.

- Erkennung, Überwachung und Behebung vereinheitlichen

- Probleme vor der Produktion beheben

- Compliance mit prüfungsbereiten Berichten nachweisen

Mühelose Compliance

Von PCI DSS über DORA, ISO 27001, SOC 2 bis NIS2 ist Compliance in der FinTech-Branche eine Grundvoraussetzung. Aikido erleichtert das Erreichen und Aufrechterhalten der Zertifizierung mit automatisierten Kontrollen, klaren Berichten und einer schnelleren Audit-Vorbereitung.

- Automatisieren Sie SBOMs, OSS-Lizenzprüfungen und NIS2-konforme Berichte

- Erstellen Sie prüfbereite Nachweise für DORA, PCI DSS und mehr

- Liefern Sie klare Nachweise an Partner, Auditoren und Aufsichtsbehörden

- Reduzieren Sie den Compliance-Overhead mit integrierten Kontrollen und Berichtsfunktionen

Autonomes KI-Penetrationstests

Sicherheit geht nicht nur ums Scannen, sondern darum zu verstehen, wie sich echte Angreifer bewegen.

Unsere AI-Agenten analysieren Ihren Code und Ihre bereitgestellten Web-Apps oder APIs, simulieren echtes Angreiferverhalten und liefern einen verifizierten SOC2- und ISO27001-bereiten Bericht – alles innerhalb weniger Stunden.

- End-to-End Angriffspfade: Potenziell ausnutzbare Routen über Code, Cloud und Laufzeit hinweg abbilden.

- Exploit-Simulationen: Testen Sie reale Techniken ohne Risiko für die Produktion.

- Priorisiertes Risiko: Konzentrieren Sie sich auf die Schwachstellen, die Angreifer tatsächlich ausnutzen würden.

Krypto & Web3-fähig

Krypto-Teams benötigen proaktive Verteidigung. Aikido fügt In-App-Laufzeitschutz hinzu, um Exploits in Echtzeit zu stoppen, und unser Open Source Threat Feed deckt Risiken auf, die andere übersehen.

- Open Source Threat Feed: Menschlich verifizierte Informationen, Zehntausende Schwachstellen und Malware-Pakete aufgedeckt (inkl. Lücken in NVD/GitHub)

- Laufzeitschutz: Angriffe blockieren, während sie in Ihrer App stattfinden

- Frühwarnung bei Zero-Days in kritischen Open-Source-Abhängigkeiten

Alles, wofür Sie Sicherheitstools verwenden möchten

Statische Anwendungssicherheitstests (SAST)

Scannt Ihren Quellcode auf Sicherheitslücken wie SQL-Injection, XSS, Pufferüberläufe und andere Sicherheitsrisiken. Prüft gegen gängige CVE-Datenbanken. Die Software funktioniert sofort und unterstützt alle gängigen Sprachen.

Software-Kompositionsanalyse

Analysieren Sie Drittanbieterkomponenten wie Bibliotheken, Frameworks und Abhängigkeiten auf Schwachstellen. Aikido führt eine Erreichbarkeitsanalyse und Triage durch, um False Positives herauszufiltern, und bietet klare Empfehlungen zur Behebung. Beheben Sie Schwachstellen mit einem Klick automatisch.

Infrastructure as Code (IaC)

Scannt Terraform, CloudFormation & Kubernetes Helm Charts auf Fehlkonfigurationen.

- Fehlkonfigurationen erkennen, die Ihre Infrastruktur Risiken aussetzen

- Schwachstellen identifizieren, bevor sie Ihren Main Branch erreichen

- Integriert sich in Ihre CI/CD-Pipeline

Containersicherheit

Scannen Sie Ihr Container-Betriebssystem nach Paketen mit Sicherheitsproblemen.

- Prüft, ob Ihre Container Schwachstellen aufweisen (wie CVEs)

- Hebt Schwachstellen basierend auf der Datensensitivität von Containern hervor

- Beheben Sie Ihre Container-Images automatisch mit KI

DAST & API-Sicherheit

Überwachen Sie Ihre App und APIs, um Schwachstellen wie SQL-Injection, XSS und CSRF zu finden, sowohl oberflächlich als auch mit authentifiziertem DAST.

Simulieren Sie reale Angriffe und scannen Sie jeden API-Endpunkt auf gängige Sicherheitsbedrohungen.

.avif)

Cloud & K8s Sicherheitsstatusmanagement (CSPM)

Cloud-Infrastrukturrisiken bei großen Cloud-Anbietern erkennen.

- Scannt virtuelle Maschinen (AWS EC2-Instanzen) auf Schwachstellen.

- Scannen Sie Ihre Cloud nach Fehlkonfigurationen und übermäßig lockeren Benutzerrollen/-zugriffen

- Automatisieren Sie Sicherheitsrichtlinien und Compliance-Prüfungen für SOC2, ISO27001, CIS & NIS2

Secrets detection

Überprüfen Sie Ihren Code auf geleakte und exponierte API-Schlüssel, Passwörter, Zertifikate, Verschlüsselungsschlüssel usw.

Malware-Erkennung

Das npm-Ökosystem ist aufgrund seiner offenen Natur anfällig für die Veröffentlichung bösartiger Pakete. Aikido identifiziert bösartigen Code, der in JavaScript-Dateien oder npm-Paketen eingebettet sein kann. (Scannt nach Backdoors, Trojanern, Keyloggern, XSS, Cryptojacking-Skripten und mehr.)

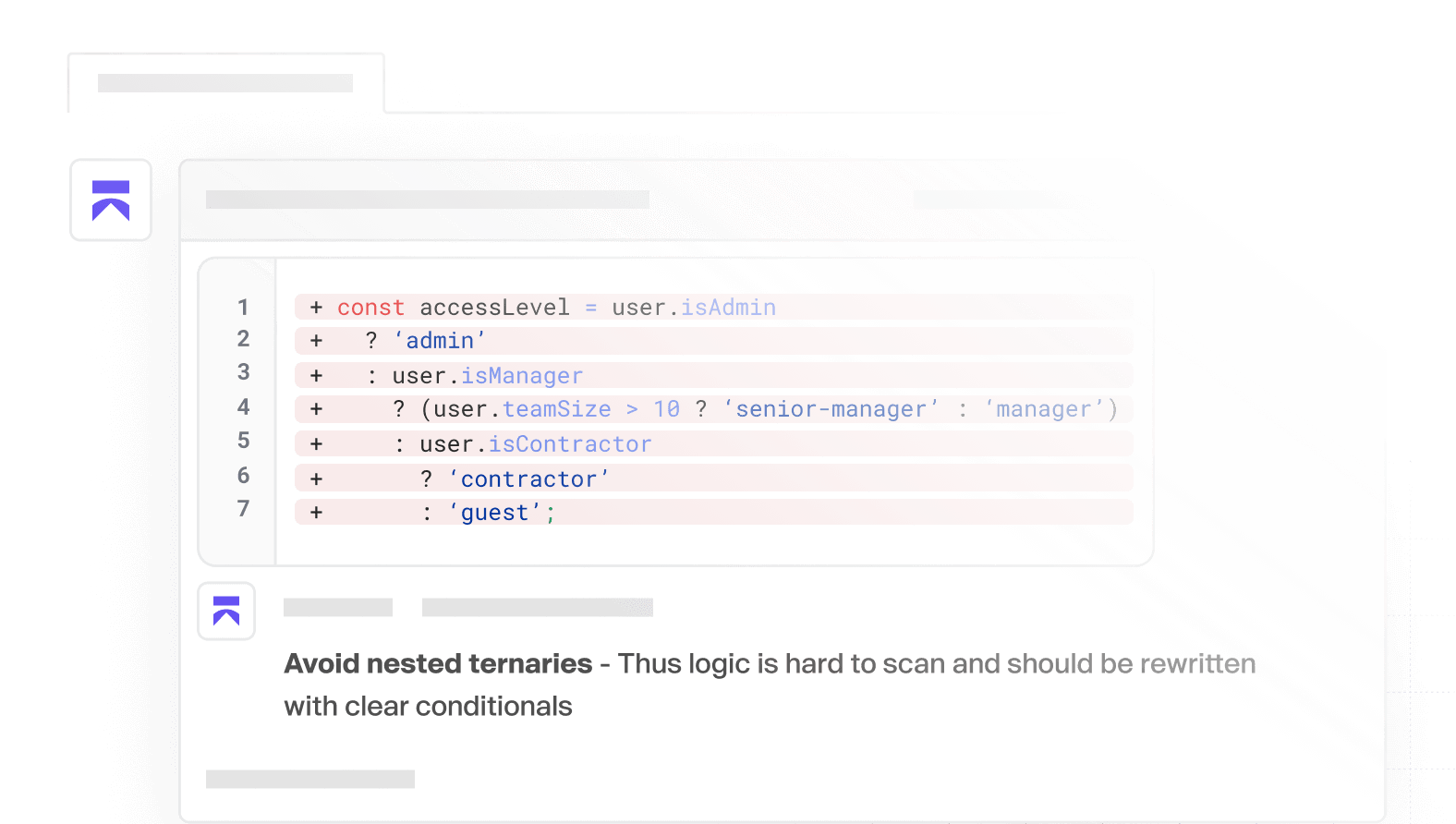

KI-Code-Qualität

Qualitätscode schneller ausliefern. Sofortiges Feedback, intelligente Erkennung und klare PR-Kommentare, damit Sie sich auf die Entwicklung konzentrieren können.

Compliance

Bringen Sie Ihre Compliance in Ordnung.

Aikido führt Prüfungen durch und generiert Nachweise für technische Kontrollen für ISO 27001:2022, SOC 2 Typ 2, den PCI Security Standard und für DORA. Die Automatisierung technischer Kontrollen ist ein großer Schritt zur Erreichung der Compliance.

ISO 27001:2022

ISO 27001 ist besonders relevant für FinTech-Unternehmen. Dieser weltweit anerkannte Standard stellt sicher, dass Sie einen systematischen Ansatz für die Verwaltung sensibler Unternehmensinformationen verfolgen, wobei Vertraulichkeit, Integrität und Verfügbarkeit gewährleistet sind. Aikido automatisiert eine Vielzahl technischer Kontrollen nach ISO 27001:2022.

SOC 2 Typ 2

SOC 2 ist ein Verfahren, das sicherstellt, dass Ihre Dienstleister Ihre Daten sicher verwalten, um die Interessen Ihrer Organisation und die Privatsphäre ihrer Kunden zu schützen. Zeigen Sie Ihr Engagement für Datenschutz, indem Sie SOC2 einhalten. Aikido automatisiert alle technischen Kontrollen und vereinfacht den Compliance-Prozess erheblich.

DORA

Der Digital Operational Resilience Act (DORA) ist eine EU-Verordnung, die Finanzinstitute dazu verpflichtet, ihre Abwehrmaßnahmen gegen IT-bezogene Risiken zu stärken. Aikido hilft bei der DORA-Compliance, indem es die Erkennung und Behebung von Sicherheitslücken automatisiert und kontinuierliche Überwachung, Vorfallberichterstattung und das Management von Drittanbieter-Risiken ermöglicht, wie es die DORA-Verordnung vorschreibt.

Datensicherheit der Zahlungskartenindustrie

Der Payment Card Industry Data Security Standard (PCI DSS) erfordert eine Reihe von Sicherheitsstandards, die zum Schutz von Kartendaten während und nach Finanztransaktionen entwickelt wurden. Jede Organisation, die Kreditkarteninformationen verarbeitet, muss diese Standards einhalten, um die sichere Verarbeitung, Speicherung und Übertragung von Kartendaten zu gewährleisten. Aikido automatisiert viele technische Kontrollen.

.png)

„Wir haben Checkmarx und Snyk ausprobiert, aber Aikido war schneller, umsetzbarer und einfacher zu handhaben.“

„Aikido hat einen enormen Einfluss darauf gehabt, wie wir Schwachstellenmanagement und -behebung angehen.“

Integrationen

Intergration in Ihre Compliance-Suite

Nutzen Sie eine Compliance-Suite? Aikido lässt sich in die Suite Ihrer Wahl integrieren.

Unsere Integrationen anzeigen

Vanta

Der schnellste Weg zur Compliance. Es sammelt 90 % der für Ihre Zertifizierung benötigten Nachweise.

Drata

Automatisiert Ihren Compliance-Prozess vom Start bis zur Audit-Bereitschaft und darüber hinaus.

Sprinto

Sprinto ist eine zentrale Plattform für alle Sicherheits-Compliances und Zertifizierungsaudits.

Thoropass

Thoropass ist eine End-to-End-Compliance-Lösung, die ein nahtloses Security-Audit-Erlebnis bietet.

Secureframe

Führende Plattform für die Automatisierung der Sicherheits-Compliance, die jede Compliance schnell und einfach macht.

Minimierung von False Positives, während GitHub die einzige Quelle der Wahrheit bleibt.

„Aikido hat einen enormen Einfluss gehabt darauf, wie wir Schwachstellenmanagement und -behebung angehen.“

Sicherheit jetzt implementieren

Sichern Sie Ihren Code, Ihre Cloud und Ihre Laufzeit in einem zentralen System.

Finden und beheben Sie Schwachstellen schnell und automatisch.

FAQ

Wurde Aikido selbst sicherheitsgetestet?

Ja – wir führen jährlich Pentests von Drittanbietern durch und unterhalten ein kontinuierliches Bug-Bounty-Programm, um Probleme frühzeitig zu erkennen.

Benötigt Aikido Agenten?

Nein! Im Gegensatz zu anderen sind wir vollständig API-basiert, es werden keine Agenten benötigt, um Aikido bereitzustellen! So sind Sie in wenigen Minuten einsatzbereit und wir deutlich weniger invasiv!

Ich möchte mein Repository nicht verbinden. Kann ich es mit einem Testkonto ausprobieren?

Selbstverständlich! Wenn Sie sich mit Ihrem Git anmelden, gewähren Sie keinem Repo-Zugriff und wählen Sie stattdessen das Demo-Repo!

Was passiert mit meinen Daten?

Wir klonen die Repositories in temporären Umgebungen (wie z.B. Ihnen exklusiven Docker Containern). Diese Container werden nach der Analyse entsorgt. Die Dauer der Tests und Scans selbst beträgt etwa 1-5 Minuten. Alle Klone und Container werden danach grundsätzlich, jedes Mal, für jeden Kunden automatisch entfernt.

.svg)