Container sind zum Rückgrat des modernen DevOps geworden. Sie bringen aber auch neue Sicherheitsprobleme mit sich. Ein einziges anfälliges Basis-Image oder ein falsch konfigurierter Container kann sich zu einer großen Sicherheitslücke über Dutzende von Diensten ausweiten.

Tatsächlich ergab eine aktuelle Studie, dass etwa 87 % der Container-Images schwerwiegende oder kritische Schwachstellen aufweisen. Fügt man dem die Trends von Lieferkettenangriffen und sich ständig weiterentwickelnden CVEs im Jahr 2026 hinzu, wird klar, dass Container-Scanning-Tools unverzichtbar sind. Diese Tools spüren automatisch bekannte Bugs, Sicherheitslücken und fehlerhafte Konfigurationen in Ihren Container-Images (und manchmal auch in Live-Containern) auf, damit Sie keine tickenden Zeitbomben ausliefern.

Wir stellen die besten Container Scanning Tools vor, um Ihrem Team zu helfen, Images, Workloads und Cloud-native Infrastruktur vor und nach der Bereitstellung zu sichern.

Wir beginnen mit einer umfassenden Liste der vertrauenswürdigsten Plattformen und erläutern dann, welche Tools für spezifische Anwendungsfälle wie Entwickelnde, Unternehmen, Startups, Kubernetes-Umgebungen und mehr am besten geeignet sind. Springen Sie bei Bedarf direkt zum entsprechenden Anwendungsfall unten.

- Die 5 besten Container Scanning Tools für Entwickelnde: Aikido Security · Snyk Container

- Die 5 besten Container Scanning Tools für Unternehmen: Aqua Security · Aikido Security

- Die 4 besten Container Scanning Tools für Startups: Aikido Security · Trivy

- Die 4 besten kostenlosen Container-Scanner: Trivy · Grype

- Die 5 besten Tools für das Docker Image Vulnerability Scanning: Aikido Security · Anchore / Grype

- Die 5 besten Containersicherheitstools mit Laufzeitschutz: Sysdig Secure · Falco

- Die 5 besten Container-Scanner für Kubernetes-Umgebungen: Aikido Security · Sysdig Secure

- Die 4 besten Open-Source-Container-Scanning-Tools: Trivy · Clair

TL;DR

Aikido Security ist führend im Bereich Containersicherheit, da es nicht nur Images scannt, sondern auch Ihren gesamten Stack absichert. Es ist eine entwickelnden-zentrierte Plattform, die Container-CVEs und Fehlkonfigurationen findet und sogar Basis-Image-Upgrades über KI-Autofix vorschlägt, während es gleichzeitig Code und Cloud abdeckt.

Die intelligente Deduplizierung von Aikido reduziert Tausende von Container-Findings auf die wenigen kritischen, und seine unkomplizierte Preisgestaltung (kostenlos zum Testen, vernünftige Flatrate-Pläne) bedeutet, dass Engineering-Teams vollen Containerschutz ohne Budgetprobleme erhalten.

Was ist Container-Scanning?

Container-Scanning ist der Prozess der Analyse von Container-Images (und gelegentlich laufenden Containern) auf Sicherheitsprobleme. Vereinfacht ausgedrückt bedeutet dies, den Inhalt Ihrer Docker/OCI-Images auf bekannte Schwachstellen, Malware, Secrets oder Konfigurationsfehler zu scannen, bevor diese Container in der Produktion ausgeführt werden.

Ein Container-Scanner entpackt typischerweise ein Image, katalogisiert dessen OS-Pakete, Bibliotheken und Konfiguration und vergleicht all dies mit Schwachstellendatenbanken und Sicherheits-Benchmarks.

In einem sicheren DevOps-Workflow ist Container-Scanning ein automatisierter Schritt in der Pipeline, um Probleme frühzeitig zu kennzeichnen, damit Entwickelnde sie als Teil der normalen Entwicklung beheben können, ähnlich wie beim Kompilieren von Code oder Ausführen von Tests.

Warum Sie Container-Scanning-Tools benötigen

Hier sind 5 Gründe, warum Sie Container-Scanning-Tools benötigen:

- Schwachstellen frühzeitig erkennen: Erkennen Sie bekannte CVEs und Schwachstellen in Ihren Images automatisch, bevor sie in Produktion gehen. Dies hilft Ihnen, Images proaktiv zu patchen oder neu zu erstellen, anstatt auf Vorfälle zu reagieren.

- Compliance sicherstellen: Erfüllen Sie Sicherheitsstandards und Best Practices (CIS-Benchmarks, PCI-DSS, HIPAA usw.), indem Sie überprüfen, ob Ihre Container keine verbotenen Pakete oder Konfigurationen enthalten. Scans erstellen Berichte und Audit-Trails, um Compliance-Anforderungen zu erfüllen.

- In CI/CD integrieren: Moderne Container-Scanner lassen sich in Ihre CI/CD-Pipeline oder Container-Registry integrieren und fungieren als Prüfpunkt. Sie können die Bereitstellung riskanter Images blockieren, ohne die Entwicklung zu verlangsamen.

- Risiko von Sicherheitsverletzungen reduzieren: Indem Scanner kritische Schwachstellen (z. B. eine alte OpenSSL-Bibliothek oder ein geleaktes Geheimnis) finden und zur Behebung auffordern, verkleinern sie Ihre Angriffsfläche. Weniger bekannte Schwachstellen in Containern bedeuten, dass Angreifer weniger leichte Ziele haben.

- Automatisieren und Zeit sparen: Anstatt manuell zu prüfen, was sich in jedem Container befindet, überlassen Sie die Schwerarbeit dem Tool. Teams erhalten konsistente, wiederholbare Scans mit minimalem Aufwand – wodurch Entwickelnde und DevOps sich auf Features konzentrieren können, anstatt Sicherheitsvorfälle zu bekämpfen.

So wählen Sie den richtigen Container-Scanner

Nicht alle Tools für Containersicherheit sind gleich. Bei der Bewertung von Scannern sollten Sie einige Schlüsselfaktoren berücksichtigen, die über die reine Frage „Findet es Schwachstellen?“ hinausgehen. Hier sind einige Kriterien, die Sie beachten sollten:

- CI/CD- und Registry-Integration: Das Tool sollte sich nahtlos in Ihren Workflow einfügen – z. B. eine CLI für Pipelines, Plugins für Jenkins/GitLab oder Registry-Hooks. Wenn es Bilder bei jedem Build oder Push automatisch scannen kann, ist die Wahrscheinlichkeit höher, dass Sie es tatsächlich regelmäßig nutzen.

- Genauigkeit (wenig Fehlalarme): Suchen Sie nach Scannern, die für ein hohes Signal-Rausch-Verhältnis bekannt sind. Die besten Tools verwenden Policy Engines oder intelligente Filterung, um Sie nicht mit irrelevanten Warnmeldungen zu überfluten. Weniger Fehlalarme bedeuten, dass Entwickelnde dem Tool vertrauen, anstatt es zu ignorieren.

- Abdeckung von Problemen: Berücksichtigen Sie, was jeder Scanner tatsächlich prüft. Einige konzentrieren sich ausschließlich auf OS-Paket-CVEs, während andere auch Schwachstellen in Sprachbibliotheken, geheime Schlüssel oder Konfigurationsprobleme kennzeichnen. Idealerweise wählen Sie einen Scanner, der die gesamte Bandbreite der für Ihren Stack relevanten Risiken abdeckt (Images, Dateisysteme, Kubernetes-Konfigurationen usw.).

- Hilfe bei der Behebung: Scannen ist Schritt eins, Beheben ist Schritt zwei. Gute Scanner bieten Anleitungen zur Behebung: z. B. „Aktualisieren Sie dieses Basis-Image auf Version X, um 10 Schwachstellen zu beheben“ oder sogar 1-Klick-Autofix-Lösungen. Dies kann den Patching-Prozess drastisch beschleunigen.

- Skalierbarkeit und Management: Für größere Umgebungen sollten Sie prüfen, ob das Tool ein zentrales Dashboard oder Berichte, rollenbasierte Zugriffe und die Fähigkeit bietet, Tausende von Images kontinuierlich zu verwalten. Enterprise-Teams könnten Funktionen zur Durchsetzung von Richtlinien (wie das Blockieren eines Images, das die Kriterien nicht erfüllt) und die Integration mit Ticketing- oder SIEM-Systemen priorisieren.

Behalten Sie diese Kriterien im Hinterkopf, während Sie Optionen erkunden. Als Nächstes werfen wir einen Blick auf die besten Container-Scanning-Tools, die 2025 verfügbar sind, und was jedes davon bietet. Weiter unten werden wir die besten Scanner für spezifische Anwendungsfälle genauer betrachten: von Entwickelnden-Laptops bis hin zu Kubernetes-Clustern.

Die 13 besten Container-Scanning-Tools für 2026

(Alphabetisch nach Namen geordnet; jedes Tool bietet einzigartige Stärken bei der Sicherung von Containern.)

Zunächst ein Vergleich der Top 5 der gesamten Container-Scanning-Tools, basierend auf Funktionen wie CI/CD-Integration, Unterstützung bei der Behebung, Laufzeitsicherheit und Entwickelnden-Erfahrung.

Diese Tools sind in ihrer Klasse führend für eine Vielzahl von Anforderungen (von schnell agierenden Entwicklungsteams bis hin zu großen Unternehmenssicherheitsoperationen).

Die 5 besten Tools für Container-Scanning

1. Aikido

Der Aikido Container-Scanner macht das Auffinden und Beheben von Container-Schwachstellen schneller, intelligenter und deutlich weniger aufwendig. Er identifiziert OS-Paket-CVEs, Bibliotheksfehler und Fehlkonfigurationen und kann dann über seine KI-Autofix-Funktion automatisch Korrekturen generieren (z. B. Vorschläge für Basis-Image-Upgrades oder Patch-Versionen).

Mit Aikido x Root können Sie jetzt noch einen Schritt weiter gehen. AutoFix Ihre Container mit standardmäßig sicheren, vorgehärteten Basis-Images. Diese Integration hält Ihr aktuelles Basis-Image intakt, während kontinuierlich von Root gepflegte Sicherheitspatches angewendet werden, wodurch sich die Patch-Zeiträume von Monaten auf Minuten verkürzen und manuelles erneutes Testen oder Ausfälle entfallen.

Aikido integriert sich dort, wo Entwickelnde arbeiten, von GitHub und CI-Pipelines bis hin zu IDEs, und macht Sicherheitsprüfungen zu einem nahtlosen Bestandteil der Entwicklung. Mit einer modernen Benutzeroberfläche und ohne aufwendige Einrichtung ist Aikido so nah an „Plug-and-Play“ Containersicherheit, wie es nur geht.

Für Organisationen, die eine zentrale Plattform zur Absicherung ihrer IT-Infrastruktur suchen, deckt die Plattform von Aikido SAST, DAST, Container-Image-Scan, Cloud-Konfigurations-Scan und vieles mehr ab und bietet Ihnen eine einheitliche Sicherheitsübersicht vom Code bis zur Laufzeit in der Cloud.

Wichtige Funktionen:

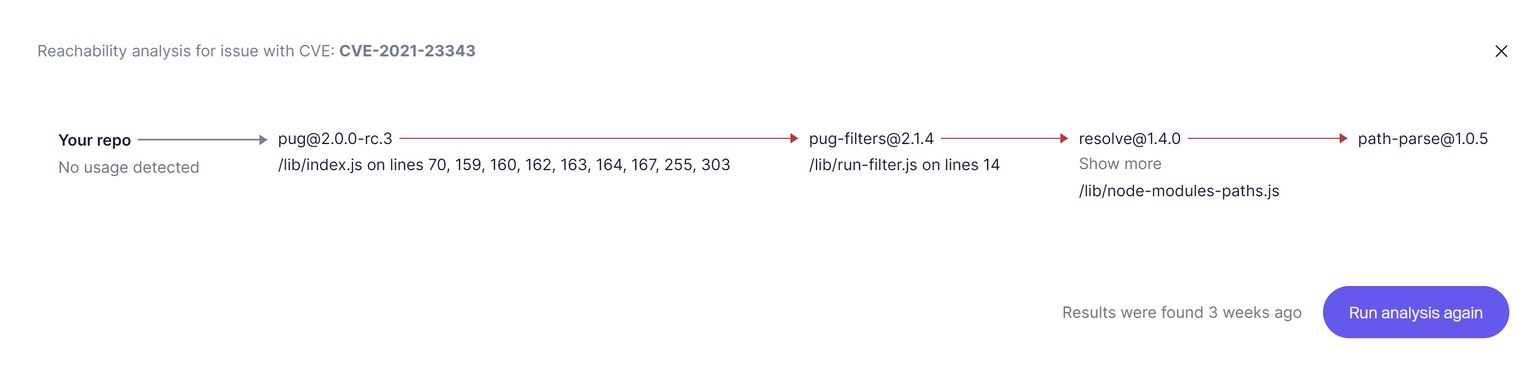

- Erreichbarkeitsanalyse: Zero CVE ist nicht das Ziel. Aber sicherzustellen, dass keine Ausnutzbarkeit besteht, ist es. Aikido kombiniert über 100 Benutzerdefinierte Regeln, um False Positives und irrelevante Warnungen mit seiner eigenen Erreichbarkeitsanalyse-Engine zu reduzieren.

- Aikidos AI Agent: KI-gestützte Priorisierung und One-Click AutoFix für Container-Schwachstellen (reduziert die Behebung von Stunden auf Minuten)

- Entwicklerfreundliche Integrationen: CI/CD-Plugins, Git-Hooks und IDE-Erweiterungen für sofortiges Feedback.

- Standardmäßig sichere Images: Durch Aikido x Root kann AutoFix Ihre Container jetzt automatisch mit vorgefertigten, kontinuierlich gepatchten Basis-Images härten. Sie halten Ihren Stack stabil und sicher ohne manuelles Patchen oder riskante Upgrades.

- Erkennt unbekannte Schwachstellen: Aikido prüft die gängigen Schwachstellen-Datenbanken (NVD, GHSA), geht aber noch weiter und nutzt Intel, um nicht offengelegte oder CVE-lose Schwachstellen und Malware aufzudecken, und bietet so eine breitere und proaktivere Abdeckung.

- Sofortige Deduplizierung: Rauschreduzierung durch intelligente Deduplizierung und False-Positive-Filterung (Probleme werden triagiert, sodass Sie nur echte Probleme sehen). Im Gegensatz zu anderen Scannern, die Sie mit vielen separaten Problemen überladen, wenn eine betroffene Funktion mehrfach gefunden wird.

- Schutz vor End-of-Life-Runtimes: Aikido schützt Ihre Anwendung vor veralteten, anfälligen Runtimes. Diese oft übersehenen Komponenten können erhebliche Sicherheitsrisiken darstellen, wenn sie unbeachtet bleiben.

- Flexible Bereitstellung: Cloud-Service- und on-premise-Optionen, mit Compliance-Reporting (z. B. Generierung von SBOMs und Sicherheitsberichten für Audits).

Ideal für:

- Unternehmen, die einen leistungsstarken Container-Scanner mit AI-nativen Funktionen und Anpassbarkeit wünschen.

- Entwicklungsteams und Start-ups, die ein automatisiertes Sicherheitstool wünschen, das sie in wenigen Minuten nutzen können.

- Es ist auch ideal für diejenigen, die kein dediziertes Sicherheitsteam haben – Aikido fungiert wie ein automatisierter Sicherheitsexperte, der immer verfügbar ist.

Aikido ist ideal, wenn Sie den besten Anbieter für Scanning, Compliance und Laufzeitschutz für VMs, Container, Serverless und mehr suchen.

Vorteile:

- KI-gestütztes AutoFix reduziert die Behebungszeit drastisch

- Geringes Rauschen durch Erreichbarkeitsanalyse und sofortige Deduplizierung

- Vereinheitlichte Plattform für Code, Abhängigkeiten, Container und Cloud-Konfigurationen

- Nahtloses Entwicklererlebnis mit CI/CD-, Git- und IDE-Integrationen

- Erkennt sowohl bekannte als auch unbekannte Schwachstellen für umfassenderen Schutz

2. Anchore

Anchore ist eine etablierte Container-Scanning-Plattform, die für ihren richtlinienbasierten Ansatz bekannt ist. Sie bietet sowohl eine Open-Source-Engine (Anchore Engine, jetzt abgelöst durch das CLI-Tool Grype) als auch ein kommerzielles Unternehmensprodukt. Anchore analysiert Container-Images auf OS- und Anwendungsschwachstellen und ermöglicht es Ihnen, Benutzerdefinierte Richtlinien für Ihre Images durchzusetzen. Zum Beispiel können Sie Regeln festlegen, um einen Build fehlschlagen zu lassen, wenn kritische Schwachstellen vorhanden sind oder nicht zugelassene Lizenzen gefunden werden.

Die Engine von Anchore führt eine schichtweise Image-Inspektion durch, wobei jede Schwachstelle der spezifischen Image-Schicht zugeordnet wird, was hilft, die Quelle genau zu bestimmen (z. B. ein Basis-Image vs. eine hinzugefügte Bibliothek). Die Enterprise-Version bietet eine elegante UI, Skalierbarkeit und Integrationen mit CI-Tools und Registries für kontinuierliches Scanning.

Wichtige Funktionen:

- Robuste Richtlinien-Engine: Sicherheits-Gates durchsetzen (z. B. Images mit hochkritischen Schwachstellen oder veralteten Paketen blockieren)

- Detaillierte SBOM-Generierung: Bietet Lizenz-Compliance-Prüfungen zusammen mit Schwachstellen-Scanning

- CI/CD-Integration: Unterstützt Build-Time-Image-Checks (Plugins für Jenkins usw. oder Verwendung von Anchore in Pipelines über Grype CLI)

- Schichtweise Schwachstellenattribution: Erleichtert die Behebung, indem genau identifiziert wird, welcher Dockerfile-Schritt das Problem verursacht hat.

- Flexible Bereitstellung:Kann als gehosteter Dienst, On-Premise oder in einem Kubernetes-Cluster verwendet werden.

Am besten geeignet für:

- Teams, die feingranulare Kontrolle und Compliance benötigen – z.B. Organisationen mit strengen Sicherheitsrichtlinien oder gesetzlichen Anforderungen.

- Anchore zeichnet sich bei der Reduzierung von Fehlalarmen durch Richtlinien und der Sicherstellung aus, dass Images die Sicherheits-Baseline Ihrer Organisation erfüllen.

Vorteile:

- Starke SBOM und Richtliniendurchsetzung

- Schichtweise Schwachstellenerkenntnisse

- Umfangreiche Integrationen mit CI/CD und Registries

- Unterstützt Kubernetes

Nachteile:

- Komplexes Setup für kleinere Teams

- Nur-CLI-Erfahrung in der Open-Source-Version

- Kann Rauschen erzeugen, bevor Richtlinien abgestimmt sind

- Leichter Performance-Overhead während Scans

3. Aqua Security

Aqua Security ist eine führende Unternehmenslösung, die umfassende Container- und Cloud-native-Sicherheit über den gesamten Lebenszyklus bietet. Die Plattform von Aqua geht über das Image-Scanning hinaus und deckt ab:

- Laufzeitschutz,

- Zugriffskontrollen und

- Compliance

Aquas Scanner (integriert in seine Cloud Native Application Protection Platform) prüft Container-Images anhand einer riesigen Schwachstellendatenbank (unter Nutzung von Quellen wie der NVD und Aquas eigener Forschung). Er unterstützt das Scannen von Images in Registries, auf Hosts und innerhalb von CI-Pipelines.

Aqua ist auch bekannt für seine enge Kubernetes-Integration und Admission Controls: Es kann verhindern, dass Pods ausgeführt werden, wenn ihre Images Probleme aufweisen.

Zusätzlich stellt Aqua Tools wie Trivy (Open Source) für Entwickelnde und eine Enterprise Console für die zentrale Verwaltung zur Verfügung.

Wichtige Funktionen:

- Umfassendes Scannen: Nutzt eine der branchenweit umfassendsten CVE-Datenbanken zur Erkennung von Image-Schwachstellen

- Kubernetes-Integration: Scannt Images in Registries oder während der Bereitstellung automatisch mit integrierter Richtliniendurchsetzung

- Laufzeitschutz: Erkennt anomales Verhalten und blockiert Exploits in laufenden Containern durch Sicherheitsagenten

- Compliance-Prüfungen: Umfasst CIS-Benchmarks, Secret Scanning und Konfigurationsvalidierung zur Einhaltung gesetzlicher Vorschriften

- Umfassende Berichterstattung: Bietet detaillierte Dashboards zur Risikobewertung in großen Container-Umgebungen

Am besten geeignet für:

Unternehmen, die End-to-End Containersicherheit benötigen.

Vorteile:

- Umfassender Image- und Laufzeitschutz

- Tiefe Kubernetes- und Registry-Integration

- Leistungsstarke Richtliniendurchsetzung und Zulassungskontrollen

- Robuste Berichts- und Compliance-Funktionen

Nachteile:

- Die Enterprise-Preise können für kleinere Teams hoch sein

- Einrichtung und Konfiguration können komplex sein

- Erfordert Feinabstimmung, um Alarmmüdigkeit zu vermeiden

- Voller Funktionsumfang nur in der kostenpflichtigen Edition verfügbar

4. Clair

Clair ist ein Open-Source-Container-Image-Scanner, der ursprünglich von CoreOS (jetzt Teil von Red Hat) entwickelt wurde. Dank seines API-gesteuerten Designs ist er eine beliebte Wahl für die Integration von Scans in Container-Registries und CI-Systeme.

Clair scannt jede Schicht eines Container-Images auf bekannte Schwachstellen, indem es Pakete mit Schwachstellendaten aus Quellen wie Debian, Alpine, Red Hat usw. abgleicht.

Clair selbst ist eher ein Backend-Dienst, da es Scan-Ergebnisse in einer Datenbank speichert und eine API zur Abfrage dieser bereitstellt. Bemerkenswert ist, dass Red Hat’s Quay Registry Clair im Hintergrund verwendet, um Images beim Push automatisch zu scannen.

Als Open-Source-Projekt erfordert Clair etwas Einrichtung (containerisierte Dienste und eine Datenbank), und Sie müssen es in Ihren Workflow integrieren (oder etwas wie Quay verwenden). Es kommt nicht mit einer ausgefallenen Benutzeroberfläche, aber es ist ein zuverlässiger Scanner für diejenigen, die bereit sind, zu experimentieren.

Wichtige Funktionen:

- Schichtweises CVE-Scannen von Images, Protokollierung der in jeder Schicht gefundenen Schwachstellen (hilft zu verstehen, welche Schicht welche CVE eingeführt hat)

- Bietet eine REST-API zur Integration von Scan-Ergebnissen in andere Systeme (CI-Pipelines, Registries usw.)

- Aktualisierbare Schwachstellendatenbank: bezieht Daten aus mehreren Linux-Distributions-Feeds und kann für weitere Schwachstellenquellen erweitert werden

- Schnelle, inkrementelle Scans – Clair kann nur geänderte Schichten erneut scannen, anstatt jedes Mal das gesamte Image

- Vollständig Open Source und kostenlos nutzbar (Apache-Lizenz), mit einer Community, die CVE-Feeds und Updates pflegt

Ideal für:

- Plattformteams und DIY-Enthusiasten, die einen Scanner wünschen, den sie tief in Benutzerdefinierte Workflows oder interne Plattformen integrieren können.

- Clair eignet sich hervorragend für den Einsatz in einer internen Registry oder als Teil eines maßgeschneiderten CI-Systems. (Wenn Sie Red Hat-basierte Umgebungen oder Quay verwenden, ist Clair möglicherweise Ihre Standardwahl für das Schwachstellen-Scanning.)

Vorteile:

- Open Source und vollständig kostenlos nutzbar

- Leichtgewichtig und einfach über API zu integrieren

- Inkrementelles Scannen beschleunigt wiederholte Prüfungen

- Starker Community-Support und häufige Updates der Schwachstellen-Feeds

Nachteile:

- Erfordert manuelle Einrichtung und Datenbankkonfiguration

- Fehlt eine integrierte UI oder ein Dashboard

- Begrenzte Ökosystem-Unterstützung im Vergleich zu kommerziellen Tools

- Keine integrierten Funktionen zur Behebung oder Richtliniendurchsetzung

5. Docker Scout

Docker Scout ist Dockers eigenes Container-Analyse-Tool, das für die nahtlose Integration mit Docker Hub und Docker CLI entwickelt wurde. Wenn Sie als Entwickelnde Docker Desktop oder Hub verwenden, fügt Scout Sicherheitsinformationen in Ihren bestehenden Workflow ein. Es generiert automatisch eine SBOM (Software-Stückliste) für Ihre Images und kennzeichnet bekannte Schwachstellen in diesen Komponenten.

Eine der Stärken von Docker Scout ist das Vorschlagen von Behebungspfaden; zum Beispiel kann es ein Upgrade des Basis-Images empfehlen, das eine Reihe von Schwachstellen beseitigen würde. Scout läuft als Cloud-Dienst mit einem Web-Dashboard und ist auch in die Docker CLI integriert (Sie können Docker Scout-Befehle ausführen, um Images lokal oder in CI zu analysieren).

Das Tool verwendet kontinuierlich aktualisierte Schwachstellendaten und überwacht sogar Ihre Images über die Zeit (es benachrichtigt Sie, wenn eine neue CVE ein Image betrifft, das zuvor sauber war). Docker Scout bietet einen kostenlosen Tarif (für einzelne Entwickelnde/kleine Projekte) und kostenpflichtige Pläne für Teams.

Wichtige Funktionen:

- SBOM-Generierung und -Analyse: Es zerlegt Ihr Image in Ebenen und Pakete, listet genau auf, was sich darin befindet, und hebt anfällige Komponenten hervor.

- Abgleich mit Schwachstellendatenbanken mit Echtzeit-Updates (gestützt durch Docker-Datenfeeds, sodass neue CVEs schnell erkannt werden)

- Empfehlungen für Korrekturen: schlägt neuere Image-Tags oder Paket-Updates vor, um Schwachstellen zu beheben (mit dem Ziel, Änderungen der Image-Größe zu minimieren)

- Integrationen in das Docker-Ökosystem: Sicherheitsinformationen direkt auf Docker Hub-Seiten oder in Docker Desktop anzeigen und CLI-Befehle in CI-Pipelines verwenden

- Richtlinienfunktionen zur Durchsetzung von Regeln (z. B. einen Build fehlschlagen lassen, wenn Schwachstellen einen Schwellenwert überschreiten, unter Verwendung der CLI-/CI-Integration von Docker Scout)

Ideal für:

- Entwickelnde und kleine Teams, die bereits in Docker Hub/CLI investiert haben und integrierte Sicherheitsprüfungen wünschen, ohne eine separate Plattform einführen zu müssen.

- Docker Scout ist eine klare Empfehlung, wenn Sie Images in den Docker Hub pushen – es liefert Ihnen sofortiges Feedback zum Image-Risiko und wie Sie es verbessern können. (Zudem ist die Basisfunktionalität für öffentliche Repos und ein privates Repo kostenlos, was es zu einer einfachen Wahl für individuelle Projekte macht.)

Vorteile:

- Nahtlose Integration mit Docker Hub, CLI und Desktop

- Automatische SBOM-Generierung mit Echtzeit-Schwachstellenerkenntnissen

- Umsetzbare Empfehlungen zur Behebung für Basis-Images und Pakete

Nachteile:

- Beschränkt auf das Docker-Ökosystem und im Hub gehostete Images

- Weniger anpassbar als eigenständige Enterprise-Scanner

- Richtlinienkontrollen sind grundlegend im Vergleich zu spezialisierten Tools

6. Falco

Falco unterscheidet sich etwas von den anderen auf dieser Liste – es ist kein Image-Scanner, sondern ein Open-Source-Tool zur Laufzeit-Bedrohungserkennung für Container. Wir nehmen es hier auf, weil Containersicherheit nicht bei der Build-Zeit endet und Falco zum De-facto-Standard für die Echtzeitüberwachung des Container-Verhaltens geworden ist.

Ursprünglich von Sysdig entwickelt und jetzt ein CNCF Incubating Project, läuft Falco auf Ihren Hosts oder Clustern und verwendet Kernel-Level-Daten (via eBPF oder Treiber), um zu überwachen, was Container tun. Es wird mit einer Reihe von Regeln geliefert, die verdächtige Aktivitäten erkennen, wie z. B.: ein Container, der eine Shell startet oder System-Binärdateien modifiziert, unerwartete Netzwerkverbindungen, das Lesen sensibler Dateien usw. Wenn Falcos Regeln ausgelöst werden, kann es Warnungen generieren oder in Incident-Response-Workflows eingespeist werden.

Während Falco Ihnen nichts über bekannte CVEs in Ihren Images sagt, informiert es Sie, wenn ein Container etwas tut, was er nicht sollte, wie z. B. die Anzeige eines aktiven Exploits oder einer Fehlkonfiguration.

Wichtige Funktionen:

- Überwacht laufende Container (und Hosts) auf Systemaufrufebene, erkennt Anomalien in Echtzeit (z. B. Krypto-Mining-Verhalten, Dateizugriffsverletzungen)

- Standard-Regelsatz für gängige Bedrohungen, plus hochgradig anpassbare Regeln (schreiben Sie Ihre eigenen, um Falco an das erwartete Verhalten Ihrer Anwendung anzupassen)

- Kubernetes-Audit-Log-Integration: Falco kann auch K8s-Ereignisse aufnehmen, um Dinge wie das Ausführen von Befehlen in Pods oder Änderungen in Pod-Sicherheitsrichtlinien zu erkennen

- Open Source und Teil der CNCF, was eine aktive Community und kontinuierliche Verbesserung bedeutet; Beiträge neuer Regeln für aufkommende Bedrohungen

- Leichtgewichtige Bereitstellung als Daemonset in Kubernetes oder als Systemdienst auf jedem Linux. Alarme können zur Reaktion an STDOUT, Slack oder SIEM-Systeme gesendet werden.

Ideal für:

- Teams, die Laufzeit-Containersicherheit zur Ergänzung des Image-Scannings benötigen.

- Wenn Sie wissen möchten, wann ein Container sich fehlerhaft verhält (sei es aufgrund eines Zero-Day-Exploits, einer Insider-Bedrohung oder einfach einer fehlerhaften Konfiguration), ist Falco die bevorzugte Lösung.

- Es ist beliebt in Kubernetes-Umgebungen, wo Sie eine zusätzliche Verteidigungslinie über Admission Controls hinaus wünschen.

Vorteile:

- Echtzeit-Erkennung von abnormaler Container- und Host-Aktivität

- Hochgradig anpassbare Regel-Engine für maßgeschneiderte Bedrohungserkennung

- Leichtgewichtig und einfach als DaemonSet oder Systemdienst bereitzustellen

- Starke Community-Unterstützung unter der CNCF mit häufigen Regel-Updates

Nachteile:

- Erkennt keine bekannten CVEs oder führt kein Image-Scanning durch

- Erfordert Feinabstimmung zur Reduzierung von Rauschen und zur Vermeidung von Fehlalarmen

- Begrenzte Sichtbarkeit außerhalb von Linux-basierten Umgebungen

- Keine integrierte Behebung — Integration mit externen Alarmierungs- oder Reaktionstools

7. Grype

Grype ist ein schneller und benutzerfreundlicher Open-Source-Schwachstellenscanner für Container-Images und Dateisysteme, erstellt von Anchore. Es ist im Wesentlichen der Nachfolger des älteren Open-Source-Projekts Anchore Engine, destilliert zu einem einfachen CLI-Tool.

Mit Grype können Sie auf ein Docker-Image (per Tag oder Tar-Datei) oder sogar ein Dateisystemverzeichnis zeigen, und es wird alles darin aufzählen und bekannte Schwachstellen finden. Es greift auf Anchores robuste Schwachstellen-Feeds für mehrere Betriebssysteme und Sprach-Ökosysteme zu. Einer der Hauptschwerpunkte von Grype ist die Genauigkeit, da es sich bemüht, False Positives durch präzise Übereinstimmung von Paketversionen zu minimieren. Es unterstützt auch aufkommende Standards wie VEX (Vulnerability Exploitability eXchange), um bestimmte Schwachstellen als nicht zutreffend oder behoben zu kennzeichnen.

Grype funktioniert gut in CI-Pipelines (es gibt JSON- oder Tabellenergebnisse aus) und lässt sich mit Anchores Syft-Tool kombinieren (das SBOMs generiert). Im Wesentlichen bietet Grype einen kostenlosen Scanner, den Sie mit minimalem Aufwand skripten können.

Wichtige Funktionen:

- Scannt viele Image-Quellen: Docker-/OCI-Images (lokal oder remote), Dateiverzeichnisse, SBOM-Dateien – was es vielseitig für verschiedene Anwendungsfälle macht

- Unterstützt OS-Pakete und sprachspezifische Abhängigkeiten (z. B. findet es anfällige Gems, npm-Pakete usw. in Images)

- Fokus auf wenige False Positives und relevante Ergebnisse – Grypes Schwachstellenabgleich ist recht intelligent und reduziert Rauschen

- Regelmäßig aktualisierte Schwachstellendatenbank (kann online mit Anchores Feed oder offline mit heruntergeladener DB arbeiten)

- Ausgabe in mehreren Formaten (JSON, CycloneDX SBOM, Textzusammenfassungen) für die einfache Integration in Pipelines und andere Tools

Ideal für:

- Entwickelnde oder DevOps-Ingenieure, die einen schnörkellosen, zuverlässigen Scanner zur Einbettung in die Automatisierung suchen.

- Wenn Sie ein Open-Source-Tool suchen, das Sie in einer GitHub Action oder einem Shell-Skript ausführen können, um Builds bei Schwachstellen mit hohem Schweregrad fehlschlagen zu lassen, ist Grype ideal.

- Es eignet sich auch hervorragend für das Scannen von Dateisysteminhalten (nicht nur Container-Images), was in CI-Umgebungen nützlich für das Scannen von Anwendungsabhängigkeiten sein kann.

Vorteile:

- Schnelles und leichtgewichtiges CLI-Tool für schnelle Schwachstellenscans

- Geringe Fehlalarme mit präzisem Paket- und Versionsabgleich

- Unterstützt mehrere Eingabetypen einschließlich Images, Verzeichnisse und SBOMs

- Lässt sich leicht in CI/CD integrieren mit JSON- und CycloneDX-Ausgaben

Nachteile:

- Keine Benutzeroberfläche oder zentrales Dashboard zur Ergebnisverwaltung

- Beschränkt auf Schwachstellenscans (keine Laufzeit- oder Compliance-Funktionen)

- Erfordert manuelle Einrichtung für Offline-Datenbank-Updates

- Die Ausgabe kann ohne ordnungsgemäße Filterung oder Automatisierung ausführlich sein

8. OpenSCAP

OpenSCAP ist ein Sicherheits-Auditing-Tool aus der Linux-Welt, das zwar nicht ausschließlich für Container gedacht ist, aber zum Scannen von Container-Images auf Compliance und Schwachstellen verwendet werden kann.

Unterstützt von Red Hat implementiert OpenSCAP den SCAP-Standard (Security Content Automation Protocol) und wird mit einer Bibliothek von Sicherheitsprofilen geliefert (z. B. DISA STIGs, PCI-DSS-Prüfungen usw.). Mit OpenSCAP können Sie ein Image oder einen laufenden Container-Host anhand dieser Profile bewerten, um zu prüfen, ob es den Best Practices entspricht. Speziell für Container-Images kann OpenSCAP nach bekannten CVEs scannen und auch die Konfigurationshärtung überprüfen (z. B. sicherstellen, dass bestimmte unsichere Dienste nicht vorhanden sind). Es wird oft mit Red Hat-basierten Containern verwendet (es gibt sogar ein OpenSCAP Container-Image, das andere Images scannen kann). Das Tool ist sehr leistungsfähig für Compliance-Verantwortliche, kann aber überdimensioniert sein, wenn man nur einen schnellen Schwachstellen-Scan durchführen möchte.

Wichtige Funktionen:

- Compliance-Scanning: Validierung von Containern oder Hosts anhand vordefinierter Sicherheits-Baselines (CIS-Benchmarks, Regierungsstandards usw.)

- Schwachstellen-Scanning unter Verwendung von Red Hats CVE-Daten (besonders nützlich für RHEL/UBI Container-Images, um anwendbare Errata zu finden)

- Kommandozeilen-Tool (oscap), das Container-Tarballs oder sogar Docker-Images anhand ihrer ID scannen und dabei HTML- oder XML-Berichte erstellen kann

- Integration mit Red Hat-Tools (z. B. Red Hat Satellite, Foreman und innerhalb von OpenShift-Pipelines für Sicherheitsprüfungen)

- Open-Source-Framework, erweiterbar durch das Schreiben eigener XCCDF/OVAL-Checks bei Bedarf

Ideal für:

- Sicherheits- und Compliance-Teams von Unternehmen, die Container-Images anhand strenger Standards bewerten müssen.

- Wenn Ihre Organisation hohe Audit-Anforderungen hat (z. B. im Regierungs- oder Finanzsektor), bietet OpenSCAP eine bewährte Methode, um Container sowohl auf Schwachstellen als auch auf Konfigurations-Compliance zu überprüfen.

Vorteile:

- Unterstützt von Red Hat und hält sich an Industriestandards für Compliance

- Hochgradig anpassbar durch XCCDF- und OVAL-Definitionen

- Generiert detaillierte HTML- und XML-Berichte für Audits und Dokumentation

Nachteile:

- Steilere Lernkurve und CLI-lastiger Workflow

- Begrenzte Benutzeroberfläche und entwickelndenfreundliche Integrationen

- Am besten geeignet für Red Hat-basierte Umgebungen

- Überdimensioniert für Teams, die nur schnelle Schwachstellenscans benötigen

9. Qualys Containersicherheit

Qualys Containersicherheit ist Teil der Cloud-Sicherheits-Suite von Qualys und bringt deren Schwachstellenmanagement-Expertise in die Container-Welt. Qualys CS bietet einen zentralisierten Cloud-Service, um Container und Images in Ihren Umgebungen (On-Prem, Cloud, CI-Pipelines) zu erkennen und auf Schwachstellen und Fehlkonfigurationen zu scannen.

Qualys verwendet leichte Container-Sensoren, die Sie auf Hosts oder Clustern bereitstellen. Diese erkennen dann automatisch laufende Container, Images und sogar Orchestrator-Details.

Schwachstellendaten werden mit der riesigen Cloud-Datenbank von Qualys korreliert, und Sie erhalten eine zentrale Übersicht über alle Container-Assets und deren Sicherheitslage. Qualys Containersicherheit kann auch Compliance-Checks (wie CIS Docker Benchmark-Scanning) durchführen und integriert sich in CI/CD (sie bieten beispielsweise ein Jenkins-Plugin an, um Images während des Build-Prozesses zu scannen).

Als Enterprise-Produkt bietet es die üblichen Qualys-Stärken: robuste Berichterstattung, Alarmierung und die Fähigkeit, große Umgebungen zu handhaben.

Wichtige Funktionen:

- Automatische Erkennung und Inventarisierung von Containern und Images in Ihrer gesamten Infrastruktur. Sie wissen, welche Images wo laufen und welche Schwachstellen sie aufweisen.

- Scannen von Images in Registries (verbindet sich mit gängigen Registries, um neue Images beim Push zu scannen) sowie auf Hosts

- Container-Laufzeitsicherheitsfunktionen: können Probleme in laufenden Container-Instanzen erkennen und alarmieren (und sogar Container blockieren, die von ihrer Image-Baseline abweichen)

- Enge Integration in DevOps-Pipelines über API und native Plugins (damit Entwickler Feedback in ihrem Build-Prozess erhalten)

- Richtliniengesteuerte Durchsetzung und Compliance-Berichterstattung unter Verwendung der Kontrollbibliothek von Qualys (z. B. Untersagung der Ausführung von Containern mit kritischen Schwachstellen, Sicherstellung sicherer Docker-Daemon-Konfigurationen usw.)

Ideal für:

- Große Unternehmen und regulierte Branchen, die Qualys bereits für das Schwachstellenmanagement nutzen und diese Transparenz auf Container ausweiten möchten.

- Wenn Sie eine vereinheitlichte Berichterstattung über VM- und Container-Schwachstellen benötigen, ist Qualys eine gute Wahl.

- Es ist auch für Organisationen mit Tausenden von Containern geeignet, bei denen die automatisierte Erkennung ebenso wichtig ist wie das Scannen (Qualys hilft Ihnen, nichts zu übersehen, was in Ihrer Umgebung läuft).

Vorteile:

- Vereinheitlichte Transparenz über VMs, Hosts und Container hinweg in einem Dashboard

- Automatisierte Erkennung von Container-Assets in hybriden Umgebungen

- Nahtlose CI/CD- und Registry-Integrationen für kontinuierliches Scannen

Nachteile:

- Primär auf große Unternehmen ausgerichtet, was es für kleinere Teams aufwendig macht

- Die anfängliche Einrichtung und Bereitstellung kann bei Skalierung komplex sein

- Preis- und Lizenzdetails sind undurchsichtig

10. Snyk Container

Snyk Container ist ein Containersicherheitsprodukt von Snyk, einem Unternehmen, das Entwickelnden-freundliche Sicherheitstools anbieten möchte. Snyk Container konzentriert sich auf die Integration in den Entwicklungsprozess. Es kann Container-Images auf Schwachstellen in OS-Paketen und Anwendungsbibliotheken scannen, unter Nutzung der Schwachstellendatenbank von Snyk und Open Source Intelligence.

Snyks Vorteil liegt im Kontext und in der Priorisierung: Es hilft Entwickelnden zu priorisieren, welche Schwachstellen wirklich relevant sind (zum Beispiel hervorheben, ob eine anfällige Bibliothek im Image tatsächlich von der Anwendung verwendet wird). Es bietet auch Anleitungen zur Behebung – oft durch Vorschläge für Basis-Image-Upgrades, die viele Schwachstellen auf einmal reduzieren.

Snyk Container lässt sich in CI/CD integrieren (mit Plugins und CLI) und kann Images über die Zeit überwachen (Warnungen senden, wenn neue Schwachstellen Ihr Image betreffen). Es kann sogar eine Verbindung zu Kubernetes-Clustern herstellen, um laufende Workloads kontinuierlich auf Probleme zu überwachen.

Wichtige Funktionen:

- CI/CD- und Git-Integration: Entwickelnde können Images in ihren Pipelines scannen oder sogar Scans über GitHub-/GitLab-Integrationen auslösen, um Probleme vor dem Merge zu erkennen.

- Entwickelnde-zentrierte Behebungshinweise (z. B. „Wechseln Sie zu diesem schlankeren Basis-Image, um 30 Probleme zu beseitigen“) und die Möglichkeit, automatisierte Fix-PRs für Basis-Image-Updates zu erstellen.

- Transparenz in Kubernetes: Snyk kann sich mit einem K8s-Cluster verbinden und alle laufenden Images sowie deren Schwachstellen auflisten, wobei dies mit den Deployment-Konfigurationen verknüpft wird (hilft, Dev und Ops zu verbinden).

Compliance-Funktionen wie Lizenz-Scanning und Konfigurationsprüfungen, zusätzlich zum Schwachstellen-Scanning (da es auf den Software-Kompositionsanalyse-Wurzeln von Snyk aufbaut).

Ideal für:

DevOps-Teams, die Security nach links verschieben und sie zu einem Teil der Entwicklung machen wollen.

Vorteile:

- Tiefe Entwickelnde-Integration mit Git, CI/CD und Kubernetes.

- Umsetzbare Behebungshinweise und automatisierte PRs für Basis-Image-Updates.

- Intuitives Dashboard für Schwachstellen-Tracking und -Reporting.

Nachteile:

- Kostenpflichtige Pläne für erweiterte Funktionen und größere Teams erforderlich.

- Bekannt für sein hohes Aufkommen an Fehlalarmen.

- Nur-Cloud-Dienst ohne On-Premise-Bereitstellungsoptionen.

- Weniger geeignet für stark regulierte Umgebungen, die ein vollständiges Offline-Scanning benötigen.

11. Black Duck

Black Duck ist ein Veteran im Bereich der Anwendungssicherheit, traditionell bekannt für Open-Source-Lizenz-Compliance und SCA (Software-Kompositionsanalyse). Im Container-Kontext kann Black Duck Container-Images scannen, um alle Open-Source-Komponenten und deren Schwachstellen zu identifizieren. Es führt im Wesentlichen eine tiefgehende Software-Kompositionsanalyse Ihres Images durch: Es extrahiert die Bill of Materials (alle Bibliotheken, Pakete und OS-Komponenten) und ordnet diese der Black Duck Knowledge Base für Open-Source-Risiken zu.

Eine der Stärken von Black Duck ist die Lizenz-Compliance – wenn Sie also Bedenken hinsichtlich der Lizenzierung von Komponenten in Ihren Containern haben (z. B. Vermeidung von GPL-Code), ist es sehr nützlich. Das Container-Scanning von Black Duck verwendet oft eine Komponente namens „Black Duck Docker Inspector“, um Images Schicht für Schicht zu analysieren. Die Ergebnisse fließen in den Black Duck Hub (zentrales Dashboard) ein, wo Sicherheits- und Rechtsteams Schwachstelleninformationen, Richtlinienverstöße und sogar Risikobewertungen einsehen können. Dieses Tool wird normalerweise On-Premise oder als Managed Service bereitgestellt und richtet sich an große Organisationen.

Wichtige Funktionen:

- Umfassende BOM-Analyse: identifiziert die gesamte Open-Source-Software im Image (bis hin zu Sprachbibliotheken) und kennzeichnet bekannte Schwachstellen und Lizenzen

- Schichtspezifische Einblicke: Zeigt, welche Schicht welche Komponenten eingebracht hat und somit, wo eine Schwachstelle eingeführt wurde (nützlich für die Planung der Behebung)

- Richtlinienverwaltung: Sie können Richtlinien definieren (z. B. „keine Komponenten mit GPL-Lizenz“ oder „keine Schwachstellen über mittlerer Schwere“) und Black Duck kennzeichnet Images, die diese verletzen

- Integration in CI-Pipelines über das Synopsys Detect Plugin/CLI, sodass Sie Builds fehlschlagen lassen oder Berichte während des Build-Prozesses erhalten können

- Links zu detaillierten Behebungsinformationen in der Black Duck-Datenbank und kann Issues oder Pull Requests zur Aktualisierung von Komponenten erstellen

Ideal für:

- Unternehmen mit einem starken Fokus auf Open-Source-Governance.

- Wenn die Verfolgung von Lizenzen und eine umfassende Sicht auf Komponentenrisiken genauso wichtig ist wie das Aufspüren von CVEs, ist Black Duck ein starker Kandidat.

Es wird häufig in Branchen wie der Automobilindustrie, Luft- und Raumfahrt oder anderen mit strengen Compliance-Anforderungen für Softwarekomponenten eingesetzt. Vorteile:

- Umfassende SCA- und Lizenz-Compliance-Analyse für Container

- Schichtweise Einblicke in Komponentenherkunft und Schwachstellen

- Leistungsstarke Richtlinienverwaltung für Sicherheits- und rechtliche Compliance

Nachteile:

- Komplexere Einrichtung und höhere Ressourcenanforderungen

- Primär ausgerichtet auf große Unternehmen mit Compliance-Anforderungen

- Langsamere Scanzeiten im Vergleich zu leichtgewichtigen Open-Source-Scannern

- Die Enterprise-Preise können für kleinere Teams hoch sein

12. Sysdig Secure

Sysdig Secure ist eine Containersicherheitsplattform, die sowohl Image-Scanning als auch Laufzeitsicherheit in einem Produkt vereint (oft als CNAPP – Cloud Native App Protection Platform bezeichnet).

Mit Sysdig Secure können Sie Container-Images in Ihrer CI-Pipeline oder in Registries auf Schwachstellen scannen und auch Richtlinien durchsetzen, um Deployments zu blockieren, die Ihre Kriterien nicht erfüllen. Aber Sysdig geht noch weiter: Unter Verwendung der Open-Source-Engine Falco überwacht es kontinuierlich laufende Container, um anomales Verhalten zu erkennen. Diese Kombination bedeutet, dass Sysdig Secure Ihnen Feedback zur Build-Zeit und Schutz zur Laufzeit bietet.

Zu den herausragenden Funktionen gehören die Verknüpfung von Scan-Ergebnissen mit Kubernetes-Deployments (sodass Sie sehen können, welche laufenden Workloads anfällige Images aufweisen) und die Zuordnung von Ergebnissen zu Compliance-Standards (PCI, NIST usw.) für Berichte.

Sysdig bietet auch eine nützliche Funktion zur Vorschlag von Korrekturen, z.B. indem es Ihnen mitteilt, welche Basis-Image-Version bestimmte Schwachstellen beheben würde. Als kommerzielles Tool wird es mit einer Web-UI, API und Integrationen mit CI/CD- und Registry-Webhooks geliefert.

Wichtige Funktionen:

- Image-Scanning + Laufzeitsicherheit in einem: Schwachstellenscans plus Echtzeit-Syscall-Monitoring (über Falco), um Angriffe im Moment ihres Auftretens zu erkennen

- Kubernetes-fähige Transparenz: Korreliert Images und Container mit Kubernetes-Metadaten (Namespaces, Deployments), wodurch es einfacher wird, Korrekturen für aktiv laufende Dienste zu priorisieren

- Richtlinien-Engine zur Durchsetzung der Sicherheit während des Builds und Deployments (z.B. verhindern, dass ein Pod startet, wenn er eine blockierte Schwachstelle aufweist oder gegen Compliance-Regeln verstößt)

- Compliance-Mapping und Berichterstattung – vorkonfigurierte Prüfungen für Standards wie PCI, HIPAA und Benutzerdefinierte Regeln, mit Nachweisen aus Image-Scans und Laufzeitdaten

- Funktionen zur Incident Response: Sysdig kann detaillierte Aktivitäten (Syscall-Captures) rund um Sicherheitsereignisse aufzeichnen, was bei der forensischen Analyse hilft, wenn ein Container kompromittiert wird

Ideal für:

Es eignet sich besonders gut für Kubernetes-Umgebungen, in denen Laufzeittransparenz und Image-Scanning Hand in Hand gehen müssen, um die Pipeline wirklich abzusichern.

Vorteile:

- Vereinheitlichte Plattform, die Image-Scanning, Laufzeitsicherheit und Compliance kombiniert

- Umfassender Kubernetes-Kontext zur Priorisierung von Schwachstellen in aktiven Workloads

- Basierend auf Falco für Echtzeit-Bedrohungserkennung und Verhaltensüberwachung

Nachteile:

- Unternehmensorientierte Plattform mit höheren Preisen als eigenständige Scanner

- Einrichtung und Feinabstimmung können für kleinere Teams komplex sein

- Erfordert fortlaufendes Regelmanagement, um Alert Fatigue zu vermeiden

13. Trivy

Trivy (von Aqua Security) hat sich aufgrund seiner Benutzerfreundlichkeit und breiten Abdeckung zu einem der beliebtesten Open-Source-Container-Scanner entwickelt. Es ist ein einzelnes Binary, das keine komplexe Einrichtung erfordert – Sie können trivy image myapp:latest ausführen und erhalten in Sekundenschnelle eine Liste von Schwachstellen.

Trivy ist dafür bekannt, alles zu scannen: nicht nur Container-Images, sondern auch Dateisysteme, Git-Repos, Dockerfiles, Kubernetes-Manifeste und mehr. Das macht es zu einem praktischen Schweizer Taschenmesser für Sicherheitsscans in DevOps. Es zieht Schwachstellendaten aus vielen Quellen (Linux-Distro-Advisories, GitHub-Sicherheits-Advisories für Sprachabhängigkeiten usw.) und scannt sogar Infrastructure-as-Code-Konfigurationen auf Probleme, wenn Sie es anweisen.

Trivy kann Ergebnisse in Tabellenform oder als JSON ausgeben (und unterstützt die Generierung von SBOMs in SPDX/CycloneDX). Es wird auch als Engine für andere Tools verwendet (zum Beispiel verwendet die Harbor Registry Trivy als Plug-in-Scanner, und Kubernetes Lens-Tools integrieren es).

Als Open-Source-Lösung ist es komplett kostenlos und wird von der Community gepflegt (obwohl Aqua eine kostenpflichtige Version mit einer UI namens Trivy Premium anbietet).

Wichtige Funktionen:

- Sehr schnelle und einfache CLI – keine Voraussetzungen, aktuelle Schwachstellendatenbank wird beim ersten Start automatisch heruntergeladen

- Scannt verschiedene Zieltypen: Container-Images (lokal oder remote), Verzeichnisse, Konfigurationsdateien (K8s YAML, Terraform) und sogar aktive Kubernetes-Cluster auf Workload-Probleme

- Hohe Genauigkeit und Abdeckung durch eine breite Palette von Schwachstellenquellen und fein abgestimmtes Parsing (Trivy wird dafür gelobt, viele Ergebnisse ohne viele Fehlalarme zu finden)

- Kann SBOMs generieren und SBOM-Dateien auf Schwachstellen scannen, wodurch moderne Workflows für die Sicherheit der Lieferkette unterstützt werden

- Lässt sich einfach in CI integrieren (einfach die Binärdatei hinzufügen und in einer Pipeline ausführen) und verfügt über eine erweiterbare Ausgabe, die in Tools wie Grafana oder Slack-Benachrichtigungen eingespeist werden kann

Ideal für:

- Ehrlich gesagt, jeder – von Einzelentwickelnden bis hin zu Großunternehmen.

- Wenn Sie einen schnellen, zuverlässigen Scan eines Container-Images auf bekannte Probleme benötigen, ist Trivy oft das erste Tool der Wahl.

- Es ist kostenlos, daher ideal für Teams mit begrenztem Budget oder für diejenigen, die gerade erst beginnen, Sicherheit in ihre Pipelines zu integrieren.

- Und selbst etablierte Organisationen nutzen Trivy für spezifische Anwendungsfälle (z. B. regelmäßige Scans von Konfigurationen oder als Ergänzung zu kommerziellen Scannern).

Vorteile:

- Seine Flexibilität, mehr als nur Images zu scannen, macht es auch zu einem wertvollen allgemeinen Sicherheitstool in jedem DevOps-Toolkit.

- Schnell, leichtgewichtig und einfach mit einem einzigen CLI-Befehl auszuführen

- Genaue Ergebnisse mit minimalen Fehlalarmen

- Komplett kostenlos und Open Source mit starker Community-Unterstützung

Nachteile:

- Nur CLI-Schnittstelle, es sei denn, die kostenpflichtige Trivy Premium UI wird verwendet

- Benötigt Internetzugang, um Schwachstellendatenbanken zu aktualisieren

- Große Scans können beim ersten Durchlauf aufgrund von Datenbank-Downloads langsamer sein

Nachdem wir die wichtigsten Tools im Allgemeinen behandelt haben, gehen wir nun auf die besten Optionen für spezifische Szenarien ein. Je nachdem, ob Sie ein Entwickelnde sind, der an einem persönlichen Projekt arbeitet, ein Startup-CTO oder Tausende von Containern in der Produktion betreibt, kann die ideale Container-Scanning-Lösung variieren.

Im Folgenden stellen wir die besten Container-Scanner für verschiedene Anwendungsfälle vor, mit einer kurzen Begründung für jeden.

Die 5 besten Container-Scanning-Tools für Entwickelnde

Entwickelnde wünschen sich Tools, die Sicherheit so reibungslos wie möglich gestalten. Die besten Container-Scanner für Entwickelnde sind diejenigen, die sich ohne viel Einrichtung oder Aufwand in Coding- und Build-Workflows integrieren lassen.

Wichtige Anforderungen sind schnelles Feedback (niemand möchte einen Scan, der 30 Minuten dauert), einfache CI/CD-Integration und umsetzbare Ergebnisse (vorzugsweise mit Korrekturvorschlägen), damit das Beheben von Schwachstellen als Teil des normalen Entwicklungszyklus empfunden wird. Auch ein gewisses Maß an entwickelnden-zentrierter Finesse – wie ein IDE-Plugin oder eine benutzerfreundliche CLI – ist sehr hilfreich.

Hier sind einige Top-Empfehlungen speziell für Entwickelnde:

1. Aikido

Aikido ist perfekt für Entwickelnde, da es Sicherheitsprüfungen direkt in den Entwicklungsprozess einbettet. Sie erhalten sofortige Schwachstellenwarnungen in Ihrer IDE und bei Pull Requests, und sein KI-Autofix kann sogar Patches für Sie generieren. Es ist im Wesentlichen ein Sicherheitsassistent für Entwickelnde, der Container-Scans (und mehr) im Hintergrund durchführt, damit Sie sich auf das Coding konzentrieren können.

2. Snyk Container

Snyk lässt sich in GitHub, Jenkins usw. integrieren, um Ihre Images zu scannen und dann Fix-Pull-Requests zu öffnen (z. B. durch Vorschlagen einer höheren Basis-Image-Version). Entwickelnde schätzen die klaren Berichte von Snyk und die Möglichkeit, bestimmte Probleme über die Konfiguration zu ignorieren oder zu pausieren.

3. Docker Scout

Für viele Entwickelnde ist Docker bereits Teil des Arbeitsalltags. Docker Scout nutzt dies, um Ihnen direkt in Docker Hub oder über die Docker CLI Einblicke in Schwachstellen zu geben. Es ist sehr einfach zu bedienen (nahezu keine Lernkurve, wenn Sie Docker kennen) und bietet schnelle Hinweise zur Verbesserung der Image-Sicherheit. Dies macht es zu einer natürlichen Wahl für einzelne Entwickelnde oder kleine Teams, die eine einfache und integrierte Lösung wünschen.

4. Trivy

Trivys superschnelles CLI-Scanning ist ideal für Entwickelnde, die einen lokalen Check eines Images vor dem Pushen durchführen möchten. Es ist so einfach wie das Ausführen Ihrer Tests. Da es auch Konfigurationsdateien und Quell-Repos scannt, können Entwickelnde Trivy in mehreren Phasen einsetzen (Code-Abhängigkeiten scannen, dann das erstellte Image scannen). Es ist Open Source, sodass Sie es frei skripten und anpassen können – ein großer Vorteil für Entwickelnde, die Automatisierung mögen.

5. Grype

Grype is another excellent open source developer-friendly scanner, built by Anchore with simplicity and automation in mind. It’s a single CLI tool you can drop into any workflow — just run grype <image> and it lists vulnerabilities clearly and fast. Developers like it because it focuses on accuracy (low false positives) and pairs nicely with Syft, its companion SBOM generator.

Wenn Sie einen Open-Source-, skriptbaren, funktionalen Scanner wünschen, den Sie ohne Einrichtungsprobleme automatisieren oder lokal ausführen können, ist Grype eine solide Wahl.

Die 5 besten Container-Scanning-Tools für Unternehmen

Unternehmen legen typischerweise Wert auf Skalierbarkeit, Governance und Integration in einen breiteren Security Stack. Die besten Enterprise Container-Scanning-Tools bieten zentralisiertes Management, rollenbasierte Zugriffskontrolle, Compliance-Berichterstattung und die Fähigkeit, Tausende von Images über verschiedene Teams und Projekte hinweg zu verwalten.

Sie sollten sich in Ticketing-Systeme und CI/CD auf Enterprise-Niveau integrieren lassen und sich möglicherweise mit anderen Sicherheitstools (wie SIEMs oder Asset-Inventaren) verbinden.

Hier sind die besten Container-Scanner für Enterprise-Anforderungen:

1. Aikido

Aikido Security zeichnet sich als eines der wenigen Container-Scanning-Tools aus, das sowohl auf die Developer Experience als auch auf die Enterprise Governance ausgelegt ist.

Von Enterprise-Funktionen wie SSO über On-Prem-Bereitstellung (für Compliance) bis hin zu sofort einsatzbereiten Compliance-Frameworks ermöglicht Aikido Unternehmen, nicht nur aktuelle Sicherheitsanforderungen zu erfüllen, sondern auch zuversichtlich für die Zukunft zu innovieren.

Im Gegensatz zu älteren Enterprise-Tools, die sich oft schwerfällig und isoliert anfühlen, konzentriert sich Aikido auf entwickelndenfreundliche Workflows und rauschfreie Ergebnisse. Das bedeutet weniger Fehlalarme, schnellere Behebung und eine engere Integration mit Tools, die Unternehmen bereits nutzen.

2. Aqua Security

Aqua ist eine Top-Wahl für große Unternehmen, die Container und Kubernetes betreiben. Es bietet eine vollständige Lifecycle-Abdeckung – Image-Scanning, Admission Control und Runtime Defense – mit einer robusten Managementkonsole. Unternehmen schätzen Aquas Compliance-Module (mit Vorlagen für Standards) und seine Fähigkeit, sich in alles zu integrieren, von CI-Pipelines bis hin zu Cloud-Konten.

Es ist in großen Bereitstellungen praxiserprobt und unterstützt Multi-Cloud- und Hybrid-Umgebungen problemlos.

3. Qualys Container Security

Viele Unternehmen nutzen Qualys bereits für das Schwachstellenmanagement auf Servern, und Qualys Container Security erweitert dies auf den Container-Bereich. Es ist für großflächige Transparenz konzipiert und entdeckt automatisch Container-Instanzen in Rechenzentren und der Cloud. Qualys glänzt im Asset Management und bei der Compliance: Ein Enterprise Security Team erhält eine zentrale Ansicht für „alle Container-Images und deren Schwachstellen unternehmensweit“.

Die integrierten CI-Plugins und die API ermöglichen es Unternehmen zudem, das Scanning in komplexe CI/CD-Workflows zu integrieren. Wenn Sie umfangreiche Berichterstattung und Integration mit unternehmensweiten Sicherheits-Dashboards benötigen, ist Qualys ein starker Kandidat.

4. Black Duck

Große Organisationen, die sich um Open-Source-Risiken sorgen, entscheiden sich oft für Black Duck. Für das Enterprise Container Scanning ist Black Ducks Fähigkeit, jede Open-Source-Komponente zu erkennen und Lizenz-/Rechtsrisiken zu verfolgen, ein Alleinstellungsmerkmal. Man stelle sich ein großes Unternehmen vor, das Software veröffentlicht – es muss sicherstellen, dass keine verbotenen Lizenzen oder ungepatchten Bibliotheken durchrutschen. Black Duck bietet diese Governance-Schicht mit Workflows für Sicherheits- und Rechtsfreigaben. Es ist leistungsstark, aber sehr mächtig für Unternehmen, bei denen Compliance und IP-Risiko oberste Priorität haben.

5. Sysdig Secure

Sysdig Secure spricht Unternehmen an, die eine zentrale Cloud-native Sicherheitsplattform suchen. Es wird von Fortune-500-Unternehmen genutzt, die riesige Kubernetes-Cluster betreiben. Die Fähigkeit des Tools, das Image-Scanning mit dem Laufzeitkontext zu verknüpfen (z. B. „dieses anfällige Image läuft in der Produktion in diesen Clustern“), ist bei Skalierung für die Priorisierung von unschätzbarem Wert.

Unternehmen schätzen auch Funktionen wie Sysdigs Integration mit LDAP/AD für die Benutzerverwaltung und seine erweiterten Analysen (z. B. Risikobewertung über Tausende von Images hinweg). Für ein Security Operations Center (SOC) in einem Unternehmen bietet Sysdig sowohl eine umfassende Übersicht als auch detaillierte Einblicke, wenn diese benötigt werden.

Die 4 besten Container-Scanning-Tools für Startups

Startups benötigen Sicherheitstools, die überdurchschnittliche Leistung erbringen, ohne das Budget zu sprengen. Typischerweise sucht ein Startup etwas Erschwingliches (oder Kostenloses), das einfach einzurichten ist (keine Zeit für einen dedizierten Security Engineer) und idealerweise schnelle Entwicklungs-Sprints nicht verlangsamt.

Die besten Container-Scanner für Startups sind jene, die starke Standardsicherheit mit minimaler Konfiguration bieten und mit dem Wachstum des Unternehmens skalieren können. Zudem ist Flexibilität entscheidend – der Tech-Stack eines Startups kann sich schnell ändern, daher ist ein Tool, das mehrere Umgebungen (Cloud, On-Prem, verschiedene Sprachen) abdeckt, ein Pluspunkt.

Hier sind großartige Optionen für junge Unternehmen:

1. Aikido

Für ein Startup bietet Aikido einen unglaublichen Mehrwert: Es ist kostenlos zu starten und bietet einen sofortigen Sicherheitsschirm für Ihre Container, Ihren Code und Ihre Cloud-Ressourcen. Auch mit der Aikido-Plattform, die viele Scanner in einem vereint, kann ein kleines Team SAST, Container-Scanning und mehr erhalten, ohne mehrere Tools verwalten zu müssen. Es ist, als würde man ein ganzes Sicherheitsteam in einer Box einstellen.

Die Tatsache, dass es Cloud-basiert und in wenigen Minuten einsatzbereit ist, erfüllt das Bedürfnis eines Startups, es „einfach und unkompliziert zu sichern“. Wenn das Startup wächst, kann Aikido skalieren und erweiterte Prüfungen einführen, aber vom ersten Tag an bietet es viel Schutz mit sehr geringem Aufwand – perfekt für ein schnelllebiges Unternehmen.

2. Trivy

Trivy ist eine fantastische Wahl für Startups, da es kostenlos, Open Source und einfach ist. Ein zweiköpfiges Entwicklerteam kann Trivy lokal oder in seiner CI-Pipeline verwenden, um offensichtliche Fehler (wie das Ausliefern einer kritischen Schwachstelle) zu verhindern. Es gibt keinen Beschaffungsprozess oder komplexe Integration – einfach die Binärdatei hinzufügen und loslegen.

Für ein finanziell eingeschränktes Startup deckt Trivy die Grundlagen von Container-Schwachstellen und sogar Dinge wie IaC-Scan ab, was ein großer Gewinn ohne Kosten ist.

3. Docker Scout

Wenn die Entwickelnden Ihres Startups bereits mit Docker vertraut sind, ist Docker Scout ein einfacher Gewinn. Es bietet Sicherheitseinblicke praktisch ohne Einrichtung (insbesondere wenn Sie Images auf Docker Hub hosten). Die kostenlose Stufe reicht wahrscheinlich für ein oder zwei private Repos eines kleinen Startups aus. Scout stellt sicher, dass Sie kein offensichtlich anfälliges Basis-Image verwenden. Es ist eine einfache Möglichkeit, der Entwicklung eine Schicht Sicherheitsbewusstsein hinzuzufügen.

4. Grype

Ein weiteres Open-Source-Juwel, Grype ist großartig für Startups, die einen leichtgewichtigen Scanner in ihren Build-Prozess integrieren möchten. Sie können Grype so skripten, dass es bei jedem Pull Request oder Image-Build ausgeführt wird; es wird den Build fehlschlagen lassen, wenn etwas Gravierendes gefunden wird. Startups schätzen Grypes Einfachheit und die Tatsache, dass keine Server gewartet oder Abonnements bezahlt werden müssen. Es ist ein pragmatisches Tool, um einen grundlegenden Sicherheitsstandard vom ersten Tag der Produktentwicklung an durchzusetzen.

Die 4 besten kostenlosen Container-Scanning-Tools

Suchen Sie nach Container-Scanning mit einem Budget von 0 $? Es gibt viele hochwertige kostenlose Optionen – meist Open-Source-Tools –, die Sie nutzen können, ohne einen Cent zu bezahlen. „Kostenlos“ kann dabei Unterschiedliches bedeuten: Einige sind vollständig Open Source und selbst gehostet, andere sind SaaS-Angebote mit großzügigen kostenlosen Tarifen.

Kostenlose Scanner eignen sich hervorragend für einzelne Entwickelnde, Open-Source-Projekte oder als Testlauf, bevor in eine kostenpflichtige Lösung investiert wird. Beachten Sie, dass kostenlose Tools zwar ihre Aufgabe erfüllen können, Sie jedoch möglicherweise Abstriche beim Komfort machen müssen (z. B. fehlende Benutzeroberfläche oder Enterprise-Funktionen).

Hier sind die besten kostenlosen Container-Scanner:

1. Trivy

Trivy führt die Liste der kostenlosen Scanner an. Es ist Open Source, wird von Aqua Security gepflegt und ist für jedermann kostenlos. Sie erhalten einen umfassenden Schwachstellen-Scan (Betriebssystempakete und Anwendungsabhängigkeiten) ohne Einrichtung. Die Updates der Schwachstellendatenbank sind ebenfalls kostenlos, sodass Sie immer mit aktuellen Daten scannen. Für viele Benutzer deckt Trivy allein 80 % der Anforderungen ab.

2. Grype

Ebenfalls vollständig kostenlos und Open Source, ist Grype eine großartige Alternative (oder Ergänzung) zu Trivy. Es konzentriert sich auf Genauigkeit und lässt sich gut in CI integrieren. Da es CLI-first ist, eignet es sich perfekt, um Scans in einer DevOps-Pipeline kostenlos zu automatisieren. Das Anchore-Team hält seine Schwachstellen-Feeds aktuell und offen zugänglich.

3. Clair

Clair ist kostenlos nutzbar und eine gute Wahl, wenn Sie einen Scanning-Dienst in Ihrer eigenen Umgebung betreiben möchten. Obwohl die Einrichtung etwas mehr Aufwand erfordert, aktualisiert es nach dem Start kontinuierlich seine Schwachstellendaten und kann per API zum Scannen von Images aufgerufen werden. Mit Clair können Sie effektiv Ihren eigenen kostenlosen „Containersicherheitsservice“ intern aufbauen. Viele kleinere Registries oder selbst gehostete CI-Setups nutzen Clair zu diesem Zweck.

4. Docker Scout (Kostenloser Tarif)

Der Basisplan von Docker Scout ist kostenlos und ermöglicht das Scannen einer begrenzten Anzahl von Repositorys und unbegrenzt vieler öffentlicher Images. Das bedeutet, wenn Sie ein kleines Projekt haben oder hauptsächlich mit öffentlichen Open-Source-Images arbeiten, können Sie den Cloud-Dienst von Docker Scout für 0 $ nutzen. Es ist eine gute Option, wenn Sie eine Web-UI und die Integration in Docker Hub bevorzugen, ohne selbst etwas zu deployen.

(Weitere erwähnenswerte kostenlose Tools: OpenSCAP – kostenlos und Open Source, wenn auch etwas spezialisiert; Dockle – ein Open-Source-Container-Linter für Konfigurationsprobleme, nützlich und kostenlos; und CVEbench/CVE-Scanner – es existieren verschiedene andere Community-Tools, die jedoch im Allgemeinen von Trivy/Grype übertroffen werden.)

Die 5 besten Tools für den Docker-Image-Schwachstellenscan

Wenn Ihr Hauptanliegen der Scan von Docker-Images auf Schwachstellen ist, im Gegensatz zu einer umfassenderen Container-Laufzeitsicherheit, gibt es eine Reihe von Tools, die sich besonders gut für diese Aufgabe eignen. „Docker-Image-Schwachstellenscan“ bedeutet, ein Image (wahrscheinlich aus einem Dockerfile erstellt) zu nehmen und bekannte CVEs darin zu identifizieren.

Die besten Tools in diesem Bereich zeichnen sich durch das Parsen von Linux-Paketmanagern, Sprachpaketdateien und anderen Inhalten des Images aus. Sie sollten Docker-/OCI-Image-Formate unterstützen und sich idealerweise mit Docker-Registries verbinden lassen.

Hier sind die Top-Tools für diesen Anwendungsfall:

1. Aikido

Der Container-Image-Scan von Aikido gehört zu den schnellsten, um Ergebnisse zu liefern. Mit einem Fokus auf umsetzbare Ergebnisse scannt es Ihr Docker-Image und teilt Ihnen sofort mit, nicht nur was falsch ist, sondern auch wie Sie es beheben können (z. B. „dieses Paket aktualisieren“ oder sogar automatisch einen Fix-PR generieren). Für den reinen Schwachstellenscan ist Aikido effektiv und fügt Kontext hinzu, wie z. B. Risikobewertungen, basierend darauf, ob das Image sensible Daten verarbeitet. Es ist eine ausgezeichnete Wahl, wenn Sie Scans plus den Komfort einer integrierten Behebung wünschen.

2. Anchore/Grype

Anchore (über das Grype-Tool oder Anchore Enterprise) ist speziell für den Docker-Image-Scan entwickelt worden. Es parst die Image-Layer-Inhalte gründlich und prüft sie anhand umfassender CVE-Feeds. Die Lösungen von Anchore können in Docker-Build-Pipelines integriert oder auf Images in Registries ausgeführt werden. Sie sind bekannt für ihren richtlinienbasierten Schwachstellenscan, was bedeutet, dass Sie anpassen können, welche Schwachstellen relevant sind. Dies ist hervorragend, wenn Sie eine präzise Kontrolle über Ihre Docker-Image-Standards wünschen.

3. Trivy

Trivy again shines as a Docker image scanner. It handles all common base images (Alpine, Debian, CentOS, etc.) and finds vulns in both system packages and application deps inside the image. Running trivy image <image> is a quick way to get a list of CVEs before you push to production. It’s often used by Docker power-users and has very high CVE coverage. If you want a straightforward “tell me what’s insecure in this Docker image” tool, Trivy is hard to beat.

4. Docker Scout

Da es von Docker stammt, integriert sich Scout direkt mit Docker-Images und Registries. Es bietet eine benutzerfreundliche UI, die die Schwachstellen eines Images Schicht für Schicht auflistet. Ein einzigartiger Aspekt: Es kann Ihnen die Basis-Image-Abstammung zeigen und woher Schwachstellen stammen, und dann eine weniger anfällige Basis empfehlen. Für Teams, die Docker Hub intensiv nutzen, bietet Scout einen praktischen Schwachstellenbericht direkt auf der Image-Seite. Dies macht es ideal für Dev-Teams, die sich ausschließlich auf die Verbesserung ihrer Docker-Image-Hygiene konzentrieren.

5. Qualys Container Security

Für Organisationen, die Docker-Images scannen möchten, aber innerhalb eines breiteren Sicherheitskontextes, ist Qualys sehr leistungsstark. Es verbindet sich mit Docker-Registries (einschließlich Docker Hub, ECR usw.) und scannt Images, während sie erstellt oder aktualisiert werden. Der Vorteil hier sind die Enterprise-Schwachstelleninformationen, die Qualys bereitstellt – Sie erhalten detaillierte Informationen zu jeder CVE, Auswirkungsbewertungen und Links zu Patches. Für ein kleines Setup ist es möglicherweise ein Overkill, aber für ein Unternehmen mit vielen Docker-Images stellt Qualys sicher, dass kein Image ungescannt und ungetrackt bleibt.

Die 5 besten Containersicherheitstools mit Laufzeitschutz

Containersicherheit betrifft nicht nur ruhende Images, sondern auch Container in Bewegung. Für den Laufzeitschutz benötigen Sie Tools, die Container während ihrer Ausführung überwachen, Angriffe oder Anomalien erkennen und manchmal sogar eingreifen können, um bösartige Aktivitäten zu stoppen.

Viele der Tools in dieser Kategorie kombinieren Image-Scanning mit Laufzeitfunktionen (da das Wissen über den Inhalt Ihres Images Aufschluss darüber geben kann, was zur Laufzeit überwacht werden sollte).

Wichtige Funktionen, auf die Sie achten sollten:

- Verhaltensüberwachung (wie Falcos Ansatz),

- Firewalling oder Blockierung verdächtiger Aktionen,

- Integration mit Container-Orchestrierungstools zur Quarantäne anfälliger Container, und

- Erfassung von Incident-Response-Daten.

Die folgenden sind führende Containersicherheitstools, die Laufzeitschutzfunktionen beinhalten:

1. Aikido

Aikidos Plattform wird erweitert, um den Laufzeitschutz für Container abzudecken (sie bietet bereits eine Form von In-App-WAF für Anwendungen). Obwohl Aikido hauptsächlich für Scanning bekannt ist, positioniert es sich als End-to-End AppSec, was bedeutet, dass Laufzeitschutz für Container/Workloads auf der Agenda steht. Dies könnte die Überwachung auf Exploits in Containern und deren virtuelles Patching über seinen Agenten oder seine Integration umfassen. Wenn Sie Aikido verwenden, werden Sie wahrscheinlich Laufzeitschutzfunktionen (wie die Blockierung von 0-Day-Exploits) sehen, die eingeführt werden, was es zu einer vielversprechenden All-in-One-Lösung für Build und Runtime macht.

2. Sysdig Secure

Sysdig Secure (basierend auf Falcos Engine) ist führend im Bereich der Laufzeit-Containersicherheit. Es scannt nicht nur Images, sondern überwacht auch aktiv die Systemaufrufe und das Netzwerk von Containern. Sysdig kann Container beenden oder pausieren, wenn sie Regeln verletzen, und bietet detaillierte Forensik (Erfassung der Systemaktivität rund um ein Ereignis). Es ist im Grunde wie ein Intrusion Detection System, das speziell auf Container und Kubernetes abgestimmt ist. Für die Laufzeit-Bedrohungsabwehr ist Sysdig mit seinen Echtzeit-Erkennungs- und Reaktionsfunktionen erstklassig.

3. Aqua Security

Die Plattform von Aqua umfasst sogenannte Aqua Enforcers, also Agenten auf Ihren Knoten, die Live-Überwachung und -Kontrolle durchführen. Aqua kann verdächtige Prozesse blockieren, Privilegieneskalationen verhindern und sogar während der Laufzeit Image-Integritätsprüfungen durchführen (um sicherzustellen, dass der container manipuliert wurde).

Aqua unterstützt auch Laufzeitscans – beispielsweise die Überprüfung des Speichers containerlaufenden containerauf bekannte Malware-Signaturen. Es handelt sich um eine umfassende Suite für die Laufzeit, die häufig in Hochsicherheitsumgebungen eingesetzt wird, in denen Container Ziel von Angriffen sein können.

4. Falco

Wie bereits in unseren Top-Tools erwähnt, ist Falco die erste Wahl unter den Open-Source-Lösungen für Laufzeitsicherheit. Es blockiert zwar nicht (Falco dient nur der Erkennung; zum Blockieren müssen Sie es mit einer anderen Lösung integrieren), eignet sich jedoch hervorragend zur Beobachtung und Warnung bei verdächtigem Verhalten in Containern.

Viele Teams verwenden Falco zusammen mit anderen Tools (oder selbst entwickelten Skripten zum Beenden von Containern), um Laufzeitschutz zu erreichen. Wenn Sie Ihre Laufzeitsicherheit kostenlos selbst erstellen möchten, ist Falco die zentrale Komponente, die Sie verwenden sollten.

5. Qualys (Container-Laufzeitsicherheit)

Qualys Container Security bietet auch Laufzeitrichtlinien. Es kann zum Beispiel kennzeichnen, wenn ein laufender Container vom Image abweicht (z. B. wenn ein neuer Prozess erscheint, der nicht im Manifest des Images enthalten war) – was oft auf einen von einem Angreifer eingeschleusten Prozess hindeutet. Es handelt sich eher um einen Monitoring-Ansatz, der Ereignisse an die Qualys-Konsole liefert.

Obwohl nicht so granular wie Falcos Regelsprache, konzentriert sich Qualys auf zentrale Laufzeit-Risikobereiche (Netzwerkverbindungen, Prozesse, Dateiänderungen) und verknüpft diese mit Ihren Schwachstellendaten – sodass Sie Warnmeldungen erhalten wie „Container X mit kritischen Schwachstellen führt jetzt eine ungewöhnliche Binärdatei aus.“ Diese Korrelation von Schwachstellen und Exploit-Verhalten ist sehr nützlich.

Die 5 besten Container-Scanning-Tools für Kubernetes-Umgebungen

Kubernetes fügt der Containersicherheit eine weitere Komplexitätsebene hinzu. In einer K8s-Umgebung müssen Sie sich nicht nur um Images kümmern, sondern auch um Deployment-Konfigurationen, Cluster-Einstellungen und einen zusätzlichen Bedarf an Automatisierung im großen Maßstab.

Die besten Containersicherheits-Tools für Kubernetes integrieren sich in den Cluster, um genutzte Images zu scannen, Kubernetes-Manifeste auf Sicherheitsprobleme zu prüfen und möglicherweise K8s-Funktionen (wie Admission Controller) zur Durchsetzung von Richtlinien zu nutzen.

Sie sollten auch in der Lage sein, mit der dynamischen Natur von Pods (Container, die kommen und gehen) umzugehen.

Hier sind Top-Scanner, die speziell für K8s entwickelt wurden:

1. Sysdig Secure

Sysdig ist für Kubernetes konzipiert. Es kann gescannte Images den Pods und Namespaces zuordnen, in denen sie ausgeführt werden, und bietet so eine klare Sicht auf das Risiko in einem Cluster. Darüber hinaus kann der Admission Controller von Sysdig Pods blockieren, die gegen Richtlinien verstoßen (z. B. als Root ausgeführt werden oder eine Schwachstelle mit hohem Schweregrad enthalten). Für die Laufzeit ist die Falco-basierte Erkennung Kubernetes-sensitiv (z. B. kennt sie Pod-Namen, Labels usw., wenn ein Problem gemeldet wird). Wenn Sie K8s in Produktion betreiben, bietet Sysdig eine sehr integrierte Sicherheitslösung – vom Image-Registry-Scanning bis zur Knotenüberwachung.

2. Anchore

Die Policy Engine von Anchore arbeitet gut mit K8s zusammen, indem sie das Deployment von Images verhindert, die Ihre Kriterien nicht erfüllen. Durch die Verwendung von Anchore mit etwas wie Kubernetes OPA oder über Benutzerdefinierte Controller können Sie eine Pipeline erstellen, in der jedes zu deployende Image überprüft wird. Anchore kann auch bereits in Ihrem Cluster vorhandene Images über Integrationen scannen. Seine OCI-Compliance und Kubernetes Admission Webhook-Beispiele machen es zu einer guten Wahl, wenn Sie Security Gates in einem Cluster implementieren.

3. Aqua Security

Aqua hat einen starken Kubernetes-Fokus. Es bietet K8s-native Kontrollen wie einen validierenden Webhook, der Images zum Zeitpunkt des Deployments mit der Aqua-Datenbank abgleicht und alle nicht erlaubten aussortiert. Es scannt auch Ihre Kubernetes YAML-Dateien (entweder in CI oder innerhalb der Aqua-Konsole), um Fehlkonfigurationen zu erkennen (wie übermäßig permissive Berechtigungen oder fehlende Ressourcenlimits). Zur Laufzeit überwacht Aqua den Cluster auf Drifts (wenn ein Container einen Prozess startet, der nicht im ursprünglichen Image enthalten war, kann Aqua ihn blockieren). Es ist eine umfassende Kubernetes-Sicherheitslösung, was es zu einem Favoriten für Unternehmen mit großen K8s-Deployments macht.

4. Falco

Für K8s wird Falco oft als DaemonSet deployed, um alle Nodes zu überwachen. Es verfügt über spezifische Regeln für K8s-Audit-Events (wie das Erkennen, ob jemand einen exec-Befehl in einem Pod ausführt oder ob eine ConfigMap mit sensiblen Daten erstellt wird).

Kombinieren Sie Falco mit einem Admission Controller (wie die Falco-sidekick + OPA-Kombination) und Sie können tatsächlich auch bestimmte Laufzeitrichtlinien durchsetzen. Als Open-Source- und leichtgewichtiges Tool verleiht Falco Kubernetes-Clustern eine Verteidigungsschicht mit minimalen Kosten. Es wird dringend empfohlen, Falco oder Ähnliches auszuführen, wenn Sie viele Container in K8s haben – es ist wie eine Überwachungskamera in Ihrem Cluster.

5. Aikido

Aikido kann Ihre Container-Images bereits bevor sie den Cluster erreichen (in CI) scannen, und es arbeitet an Funktionen zur Überwachung laufender Workloads (z. B. um sicherzustellen, dass kein Image mit kritischen Schwachstellen in einem Live-Cluster deployed wird). Der Integrationsansatz von Aikido – die Anbindung an CI/CD und die Cloud – bedeutet, dass es so eingerichtet werden kann, dass Ihre K8s-Umgebung kontinuierlich auf anfällige Images oder Fehlkonfigurationen geprüft wird, mit minimalem manuellem Aufwand.

Die 4 besten Open-Source Container-Scanning-Tools

Open-Source-Tools bieten Transparenz und Flexibilität. Sie können sie selbst hosten, anpassen und einen Vendor Lock-in vermeiden. Wenn es um Container-Scanning geht, sind einige der besten Lösungen Open Source. Diese eignen sich hervorragend für Communities, interne Tools oder Organisationen, die Open Source aus Kosten- oder philosophischen Gründen bevorzugen.

Hier stellen wir die besten Open-Source Container-Scanner vor (einige davon haben wir bereits oben erwähnt):

1. Trivy

Open Source (MIT-lizenziert) und äußerst beliebt, ist Trivy oft die erste Empfehlung für einen OSS-Scanner. Es verfügt über eine aktive Community, häufige Updates und eine weite Verbreitung. Ob für ein DevSecOps-Open-Source-Projekt oder eine interne Toolchain, Trivy liefert qualitativ hochwertige Scans ohne proprietäre Einschränkungen.

2. Grype

Anchores Grype ist Apache-lizenziert und offen für Community-Beiträge. Es ist eine solide Wahl, wenn Sie einen OSS-Scanner mit Unternehmensunterstützung wünschen (Anchore unterstützt es, aber es ist wirklich Open Source). Das Projekt wird aktiv auf GitHub gepflegt, und viele Benutzer tragen zu Verbesserungen bei. Seine Kombination mit Syft (für die SBOM-Generierung, ebenfalls OSS) macht es zu einer guten Komponente in einem Open-Source-Supply-Chain-Security-Stack.

3. Clair

Clair gibt es schon länger und ist nach wie vor ein bevorzugter Open-Source-Scanning-Dienst. Jetzt in Version 4 (mit Unterstützung für neue Distributionen und einfacherer Einrichtung) wird Clair in Projekten wie Harbor (Open-Source-Registry) als Standard-Scanner eingesetzt. Es ist GPL-lizenziert und wird von der Community gepflegt (hauptsächlich von Red Hat-Ingenieuren). Für diejenigen, die einen OSS-Schwachstellen-Scanner-Dienst in eine Registry oder CI integrieren möchten, ist Clair eine bewährte Lösung.

4. OpenSCAP

OpenSCAP ist Open Source (LGPL), und obwohl es eher ein Compliance-Tool ist, bietet es Container-Scanning-Funktionen als Teil der OpenSCAP-Basis. Sicherheitsbewusste Open-Source-Benutzer (zum Beispiel in Fedora- oder CentOS-Communities) verwenden OpenSCAP, um Container-Images anhand von Sicherheitsrichtlinien zu überprüfen. Es wird durch Community-Beiträge unterstützt und ist ein fester Bestandteil im Open-Source-Ökosystem von Red Hat.

(Es ist auch erwähnenswert: andere OSS-Tools umfassen Dockle für das Konfigurations-Scanning und Tern für die SBOM-Generierung – je nach Ihren Anforderungen bietet die Open-Source-Welt wahrscheinlich ein oder zwei Tools, die passen.)

Fazit

Die Absicherung Ihrer Container ist nicht länger optional, sie ist ein fundamentaler Bestandteil einer sicheren Software-Bereitstellungspipeline. Die oben besprochenen Tools helfen DevOps-Teams, Sicherheit in jede Phase zu integrieren, vom Erstellen eines Images bis zu dessen Ausführung in der Produktion.

Durch die Wahl der richtigen Container-Scanning-Lösung für Ihre Anforderungen gewinnen Sie die Gewissheit, dass Sie keine bekannten Schwachstellen oder Fehlkonfigurationen ausliefern.

Ob Sie sich für einen leichtgewichtigen Open-Source-Scanner oder eine voll ausgestattete Plattform entscheiden, ist es entscheidend, ihn in Ihren DevOps-Prozess zu integrieren, damit er Probleme tatsächlich verhindert und nicht nur meldet.

Auf sicherere Container und einen reibungsloseren Ablauf in Ihrer CI/CD!

Und wenn Sie nicht wissen, wo Sie anfangen sollen, probieren Sie Aikido aus. Es ist eine einfache Möglichkeit, sofortige Einblicke in Ihre Containersicherheit zu erhalten und einen sichereren DevOps-Workflow zu starten.

Um mehr über Containersicherheit zu erfahren, lesen Sie auch:

- Top Infrastructure as Code (IaC) Scanner – Sichern Sie Ihre Deployment-Pipeline End-to-End.

- Top Tools für die Sicherheit der Software-Lieferkette – Schützen Sie alles, was in Ihren Images landet.

- Top DevSecOps Tools – Sehen Sie, wo Containerscanning in Ihren SDLC passt.