Einleitung

Als technischer Leiter, der für Softwaresicherheit verantwortlich ist, ist die Wahl des richtigen Codeanalyse-Tools entscheidend. SonarQube und Coverity sind zwei beliebte Plattformen, die Teams helfen, Fehler und Schwachstellen frühzeitig zu finden. In diesem Vergleich werden wir sehen, wie jedes Tool Ihren Entwicklungs-Workflow und Ihre Sicherheitsergebnisse beeinflusst – und warum diese Unterschiede für Ihr Team wichtig sind.

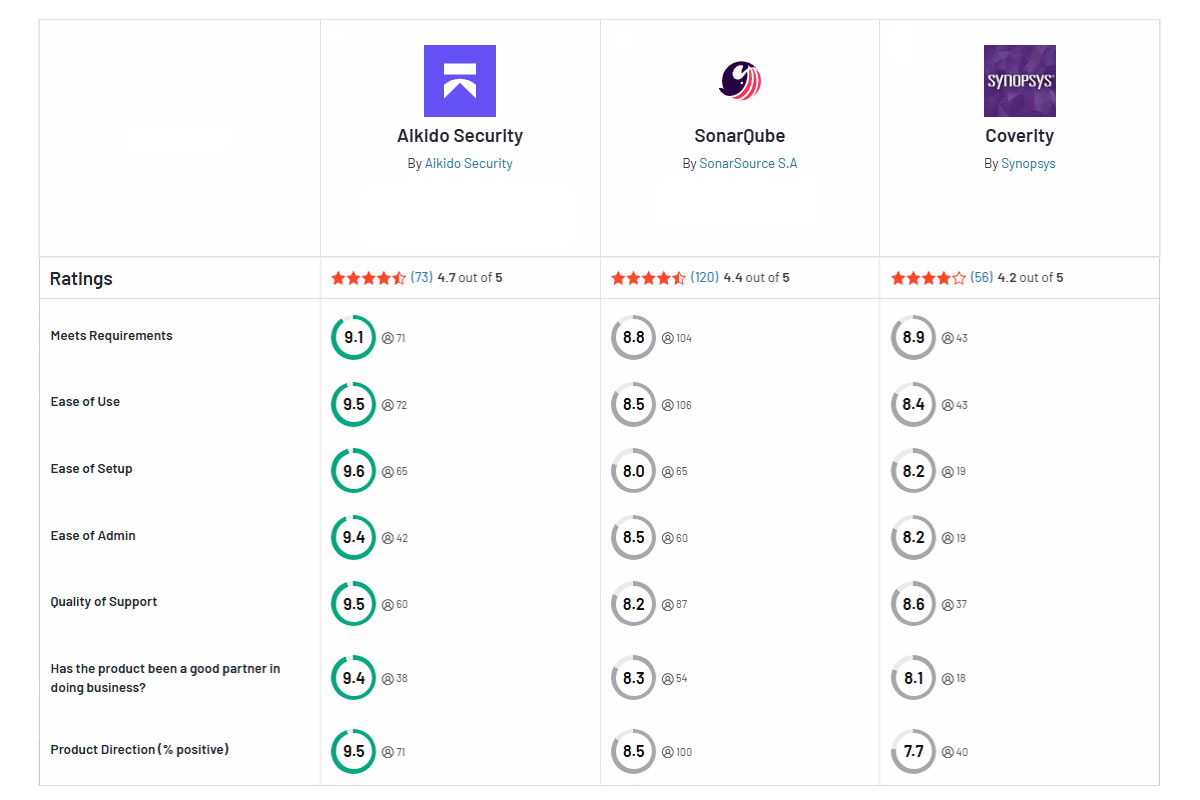

TL;DR – Unterschiedlicher Fokus, gemeinsame blinde Flecken (und warum Aikido gewinnt)

SonarQube und Coverity helfen beide, Ihre Codebasis zu sichern, aber sie konzentrieren sich auf unterschiedliche Prioritäten – und jedes hat blinde Flecken. SonarQube glänzt bei der breiten Codequalitätsprüfung (viele Sprachen mit einfacher Pipeline-Integration abdeckend), aber seine integrierten Sicherheitsregeln sind begrenzt. Coverity spezialisiert sich auf tiefe statische Analyse für kritische Codefehler mit weniger Fehlalarmen, doch es ist ein on-premise Schwergewicht, das kostspielig und schwieriger zu integrieren sein kann. Keines der Tools deckt Open-Source-Abhängigkeiten oder Container-Schwachstellen ab, was Lücken in der Abdeckung hinterlässt.

Aikido Security vereint beide Welten in einer Plattform – die Ihren Benutzerdefinierten Code und Drittanbieterkomponenten abdeckt – mit weniger Fehlalarmen und einfacherer Integration, was es zur besseren Wahl für moderne Dev-Security-Teams macht.

SonarQube Übersicht

SonarQube ist eine Open-Source-Plattform (mit kostenpflichtigen Stufen) für statische Codeanalyse und Code-Qualitätsmanagement. Entwickelnde nutzen SonarQube, um Code kontinuierlich auf Fehler, Code-Smells und einige Sicherheitslücken in einer Vielzahl von Sprachen zu prüfen. Das Tool legt Wert auf Wartbarkeit und die allgemeine Code-Gesundheit: Es zeigt Duplikationen, Komplexität und Testabdeckung neben potenziellen Sicherheitsproblemen auf. SonarQube lässt sich nahtlos in Build-Pipelines und Versionskontroll-Workflows integrieren und bietet Teams eine entwickelndenfreundliche Möglichkeit, Codierungsstandards durchzusetzen und die Codequalität zu verbessern. Seine Kernstärke ist ein breiter Regelsatz für Clean Code, obwohl eine wirklich fortgeschrittene Sicherheitsanalyse oft eine Erweiterung von SonarQube oder die Nutzung seiner kostenpflichtigen Edition erfordert.

Coverity Übersicht

Coverity (von Synopsys) ist ein kommerzielles statisches Analysetool, das darauf abzielt, kritische Softwarefehler und Sicherheitslücken zu finden. Es führt eine tiefe SAST-Analyse des Quellcodes durch, indem es Ausführungspfade verfolgt, um Probleme wie Speicherlecks, Null-Pointer-Dereferenzen, Parallelitätsfehler und andere schwer zu findende Fehler zu erkennen. Der Fokus von Coverity liegt auf Genauigkeit und Tiefe – es ist bekannt dafür, komplexe Schwachstellen mit einer geringen Rate an Fehlalarmen zu kennzeichnen. Dieses Tool wird in Umgebungen mit hohen Sicherheitsanforderungen und in Unternehmen bevorzugt und bietet Compliance-Prüfungen für Industriestandards und sicherheitskritischen Code. Allerdings unterstützt Coverity im Vergleich zu SonarQube eine begrenztere Auswahl an Programmiersprachen (primär C/C++, C#, Java und eine Handvoll anderer). Es ist auch eine proprietäre on-premise-Lösung, was bedeutet, dass Sie eine robuste Analyse und Enterprise-Support auf Kosten der Infrastrukturverwaltung und eines höheren Preises erhalten.

Sicherheits-Scanning-Funktionen

Kernansatz: Sowohl SonarQube als auch Coverity sind primär Statische Anwendungssicherheitstests (SAST)-Tools, die sich auf die Analyse von Quellcode nach Problemen konzentrieren. SonarQube konzentriert sich auf Codequalitätsprobleme und bestimmte Sicherheitsschwerpunkte – zum Beispiel könnte es gängige Injection-Schwachstellen oder die Verwendung schwacher Kryptografie im Code erkennen. Sein Regelsatz, insbesondere in der kostenlosen Community Edition, tendiert zu Wartbarkeits- und Stilprüfungen (Code-Smells) mit nur grundlegender Sicherheitsabdeckung.

Sie können SonarQube mit zusätzlichen Plugins oder Benutzerdefinierten Regeln für mehr Sicherheit erweitern, aber standardmäßig ist es kein dedizierter Sicherheitsscanner. Coverity hingegen ist von Grund auf darauf ausgelegt, Fehler und Schwachstellen zu finden. Es führt eine interprozedurale Analyse durch (verfolgt Codepfade über Funktionen hinweg), um Probleme zu erkennen, die einfachere Linter oder musterbasierte Tools möglicherweise übersehen. Coverity verfügt über einen großen Satz integrierter Prüfungen, die sowohl Codierungsfehler als auch Sicherheitslücken abdecken, und ordnet die Ergebnisse standardmäßig Standards wie dem OWASP Top 10 und CWE zu.

Blindstellen: Weder SonarQube noch Coverity gehen über die Quellcodeanalyse hinaus. Scan von Open-Source-Abhängigkeiten (SCA) ist in beiden im Wesentlichen nicht vorhanden – sie werden Sie nicht benachrichtigen, wenn Ihr Projekt eine Bibliothek mit bekannten CVEs enthält. Container- oder Umgebungsscans liegen ebenfalls außerhalb ihres Geltungsbereichs. Das bedeutet, wenn Sie sich allein auf eines der Tools verlassen, können Schwachstellen in Drittanbieterpaketen oder Bereitstellungskonfigurationen unbemerkt bleiben.

Moderne DevSecOps-Programme benötigen oft separate Tools für SCA und Containersicherheit, um diese Lücke zu schließen. Kurz gesagt, SonarQube und Coverity decken jeweils die statische Codeanalyse in unterschiedlichen Ausprägungen ab (allgemeine Code-Gesundheit vs. tiefgehende Sicherheitsmängel), lassen aber erhebliche Lücken bei der Abdeckung von Open-Source- und Laufzeitsicherheit.

Integration und DevOps-Workflow

Wie gut ein Tool in Ihren Entwicklungs-Workflow passt, ist ein entscheidender Faktor für die Akzeptanz. SonarQube zeichnet sich durch Integrationsflexibilität aus. Es bietet offizielle Plugins für Build-Systeme (Maven, Gradle, MSBuild) und CI/CD-Plattformen wie Jenkins, GitHub Actions, GitLab CI und Azure Pipelines. Die Einrichtung von SonarQube-Scans ist unkompliziert – ein Einzeiler mit der Sonar Scanner CLI kann die Analyse in Ihre Pipeline integrieren. SonarQube integriert sich auch über SonarLint in Entwickler-IDEs und liefert sofortiges Feedback in VS Code, IntelliJ, Eclipse usw.

Die Plattform unterstützt die Pull-Request-Dekoration, sodass Probleme direkt in Code-Reviews auf GitHub/GitLab angezeigt werden können. Diese reibungslose Integration bedeutet, dass Entwickelnde SonarQube als Teil des normalen Entwicklungszyklus und nicht als separaten, isolierten Prozess betrachten.

Im Gegensatz dazu ist Coverity tendenziell aufwendiger in der Integration. Es ist primär ein on-premise-Tool (obwohl Synopsys es in einigen Fällen als Teil einer Plattform anbietet), und es verfügt nicht über die gleiche Breite an Out-of-the-Box-Integrationen. Teams integrieren Coverity normalerweise, indem sie seine Analysebefehle in den Build-Prozess einfügen (mithilfe eines Coverity Build Wrappers und eines Analyseschritts) und die Ergebnisse dann zur Ansicht auf einen Coverity-Server hochladen. Es kann mit Issue-Trackern wie Jira zur Fehlererfassung verbunden werden, und einige CI-Systeme können so skriptgesteuert werden, dass Builds bei schwerwiegenden Befunden fehlschlagen.

Dieser Aufbau erfordert jedoch mehr manuellen Aufwand und Wartung im Vergleich zum Plugin-Ökosystem von SonarQube. Das Fehlen eines Cloud-basierten Angebots bei Coverity bedeutet, dass Sie den Server, die Datenbank und die Updates selbst verwalten, was für schlanke Teams eine Hürde sein kann. Zusammenfassend lässt sich sagen, dass SonarQube reibungslos und mit minimalem Aufwand in moderne DevOps-Workflows passt, während Coverity möglicherweise mehr Benutzerdefinierte Integration und Pflege erfordert, um das gleiche Maß an Automatisierung zu erreichen.

Genauigkeit und Fehlalarme

Wenn es um die Genauigkeit von Warnmeldungen geht, genießt Coverity einen hervorragenden Ruf. Benutzer loben Coverity oft dafür, dass es echte, kritische Probleme findet und Störungen minimiert. In der Praxis liefert die statische Analyse von Coverity sehr wenige Fehlalarme – ein Benutzer bemerkte, dass “die meisten der identifizierten Schwachstellen echt sind”. Dieses hohe Signal-Rausch-Verhältnis bedeutet, dass Entwickelnde und Sicherheitsteams den Ergebnissen von Coverity vertrauen und weniger Zeit damit verbringen können, irrelevante Warnmeldungen zu durchforsten.

Die gründliche Analyse von Coverity (z. B. die Verfolgung von Null-Pointer-Pfaden oder der Puffernutzung) ist darauf abgestimmt, nur dann etwas zu melden, wenn es sich wahrscheinlich um ein echtes Problem handelt, was ein großer Vorteil in Unternehmensumgebungen ist, in denen Fehlalarme erhebliche Entwicklungszeit verschwenden können.

SonarQube hingegen wirft designbedingt ein breiteres Netz aus. Es kennzeichnet eine breite Palette von Code-Problemen – einschließlich kleinerer Wartbarkeitsprobleme – sodass nicht alles, was es meldet, eine ernsthafte „Schwachstelle“ ist. Viele Befunde sind Code-Smells oder Stilprobleme mit niedriger Priorität, die zwar für die Codequalität nützlich sind, aber aus reiner Sicherheitssicht als Rauschen betrachtet werden könnten.

SonarQube erlaubt es, Probleme als Fehlalarm oder „wird nicht behoben“ zu markieren, und seine neueren Editionen haben die Präzision der Sicherheitsregeln verbessert, aber es neigt immer noch dazu, in den Augen einiger Entwickelnder zu viele Meldungen zu generieren. Wenn Sie beispielsweise alle Regeln aktivieren, könnte SonarQube Dutzende von Stil- oder Benennungswarnungen ausgeben, die die Sicherheit oder Funktion nicht wirklich beeinträchtigen. Der Schlüssel liegt darin, den Regelsatz von Sonar an Ihre Bedürfnisse anzupassen – aber diese Anpassung braucht Zeit, und bis dahin könnten Entwickelnde unter Alarmmüdigkeit leiden.

In Bezug auf die Performance ist SonarQube in der Regel schnell genug, um bei den meisten Projekten bei jedem Build oder Pull Request ausgeführt zu werden. Seine Analyse ist für inkrementelles Scannen optimiert (Fokus auf neuen/geänderten Code bei PRs), was bedeutet, dass es nahezu Echtzeit-Feedback geben kann. Die tiefe Analyse von Coverity kann ressourcenintensiver sein; erste Scans großer Codebasen können deutlich länger dauern. Coverity kann ebenfalls inkrementell ausgeführt werden, aber Teams entscheiden sich manchmal dafür, es aufgrund der höheren Arbeitslast nächtlich oder nach einem separaten Zeitplan auszuführen. Zu Coveritys Vorteil ist es darauf ausgelegt, Codebasen im Unternehmensmaßstab zu verarbeiten und kann so konfiguriert werden, dass Analyseaufgaben verteilt werden – aber rechnen Sie damit, Serverleistung dafür bereitzustellen.

SonarQube ist auch in der Lage, große Projekte zu verwalten, aber seine leichtere Natur macht es standardmäßig etwas CI-freundlicher. Zusammenfassend bietet SonarQube schnelles Feedback mit einer höheren Anzahl trivialer Warnmeldungen, während Coverity akribische Ergebnisse mit sehr wenigen Fehlalarmen liefert (auf Kosten von mehr Rechenressourcen und Einrichtung).

Abdeckung und Umfang der Probleme

Sprachunterstützung: Einer der größten Vorteile von SonarQube ist seine breite Sprachabdeckung. Es unterstützt über 25 Sprachen (über 30, wenn man Community-Plugins mitzählt), von gängigen wie Java, C#, JavaScript und Python bis hin zu Nischensprachen wie Apex, PL/SQL und COBOL. Dies macht SonarQube zu einer vielseitigen Wahl für polyglotte Umgebungen oder unterschiedliche Codebasen. Coverity unterstützt im Vergleich dazu standardmäßig weniger Sprachen – traditionell konzentriert es sich auf C, C++, C# und Java, mit etwas Unterstützung für andere Sprachen wie JavaScript, Python oder Ruby in neueren Versionen. (Die Coverity-Dokumentation nennt die Unterstützung von rund 22 Sprachen, was solide, aber immer noch enger als bei SonarQube ist.)

Wenn Ihr Stack eine ungewöhnliche Sprache oder viele Front-End-Frameworks enthält, ist es wahrscheinlicher, dass SonarQube damit umgehen kann. Coverity konzentriert sich auf das, was in der Enterprise-Backend- und Systemprogrammierung üblich ist.

Arten von Problemen: Der Umfang dessen, was jedes Tool prüft, unterscheidet sich ebenfalls. SonarQube bietet eine ganzheitliche Sicht auf die Code-Qualität. Es findet nicht nur Fehler; es misst auch Duplikationen, Code-Komplexität, Verstöße gegen Codierungsstile und verfolgt sogar die Testabdeckung (wenn Berichte eingespeist werden). Dies vermittelt Entwicklungsleitern ein umfassendes Bild der Code-Gesundheit und der technischen Schulden. Sonars Sicherheitsregeln (insbesondere in kostenpflichtigen Versionen) umfassen eine Taint-Analyse für Dinge wie SQL-Injection, XSS und andere OWASP Top 10-Probleme, aber ein großer Teil der Standardregeln von Sonar bezieht sich eher auf Wartbarkeit und Zuverlässigkeit als ausschließlich auf Sicherheit.

Coverity konzentriert sich stärker auf das Auffinden von Fehlern und Schwachstellen. Seine Prüfer decken CWE-Kategorien, Pufferüberläufe, Race Conditions, API-Missbrauch usw. ab und weniger darum, ob Ihr Code einer Namenskonvention folgt oder eine hohe zyklomatische Komplexität aufweist. Bemerkenswert ist, dass Coverity bei Compliance-Anforderungen glänzt: Es kann MISRA und andere Sicherheitsstandards durchsetzen und wird in Branchen eingesetzt, in denen die Einhaltung regulatorischer Codierungsstandards ein Muss ist. Tatsächlich deckt Coverity explizit Frameworks wie OWASP Top 10 und CWE Top 25 ab und ordnet sogar Compliance-Regimen wie HIPAA oder GDPR für Best Practices in Bezug auf Sicherheit/Datenschutz zu.

SonarQube ermöglicht das Einrichten von Quality Gates und kann für Standards konfiguriert werden (und verfügt über eine OWASP-Zuordnung für Sicherheitsregeln), ist aber nicht so standardmäßig Compliance-orientiert.

Jenseits des Codes: Wie bereits erwähnt, halten sich beide Tools weitgehend an die statische Codeanalyse. Wenn Sie Infrastructure as Code (IaC)-Prüfungen (für Terraform, Kubernetes-Manifeste usw.) oder Geheimnis-Erkennung benötigen, würden diese separate Tools oder Plugins erfordern. Ebenso prüfen weder SonarQube noch Coverity nativ, ob Ihre Abhängigkeiten bekannte Schwachstellen aufweisen – das ist der Bereich von SCA-Tools (obwohl SonarQube als zusätzlicher Schritt mit OWASP Dependency-Check oder anderen integriert werden kann).

Eine technische Führungskraft sollte sich bewusst sein, dass die alleinige Verwendung von SonarQube oder Coverity nicht alles abdeckt; Sie müssen sie möglicherweise erweitern, um eine vollständige Abdeckung über den gesamten SDLC zu erreichen.

Entwickelnden-Erfahrung und Akzeptanz

Ein Sicherheitstool ist nur so gut wie seine Akzeptanz durch das Entwicklerteam. SonarQube hat den Vorteil, entwickelndenfreundlich und zugänglich zu sein. Seine Benutzeroberfläche ist modern und unkompliziert – Entwickelnde erhalten ein Web-Dashboard, das Probleme mit Kontext anzeigt, und können tiefer eintauchen, um den hervorgehobenen problematischen Code-Snippet und Anleitungen zur Behebung zu sehen. Dank der großen Community von SonarQube gibt es zahlreiche Anleitungen, Stack Overflow-Antworten und Community-Plugins, um es an die Bedürfnisse Ihres Teams anzupassen.

Die Lernkurve für SonarQube ist relativ niedrig: Entwickelnde verstehen die Benutzeroberfläche oft schnell und beginnen vom ersten Tag an, Probleme zu beheben. Und da SonarQube auch Wartbarkeitsprobleme kennzeichnet, könnten Entwickelnde es als hilfreichen Assistenten für die Code-Qualität sehen und nicht nur als reinen Sicherheitswächter.

Coverity ist ein spezialisierteres Tool, und das zeigt sich in der Entwickelnden-Erfahrung. Seine Benutzeroberfläche (Coverity Connect) liefert detaillierte Fehlerberichte, einschließlich der Nachverfolgung des Pfades im Code, wo das Problem auftritt. Dies ist hervorragend für erfahrene Benutzer, die tiefe Einblicke wünschen, aber neue Entwickelnde könnten die Benutzeroberfläche als weniger intuitiv oder etwas veraltet empfinden. Einige Bewertungen weisen darauf hin, dass die Benutzeroberfläche von Coverity hinsichtlich der Benutzerfreundlichkeit verbessert werden könnte. Das Einrichten der Coverity-Analyse erfordert ein tiefes Verständnis Ihres Build-Systems (um sicherzustellen, dass Coverity die korrekten Kompilierungseinheiten erfasst), was für Entwickelnde bei der ersten Einführung eine Hürde darstellen kann.

Andererseits profitieren Entwickelnde, sobald es integriert ist, von der Genauigkeit – sie jagen keinen Fehlalarmen hinterher, sodass die von Coverity angezeigten Probleme typischerweise beachtenswert sind. Coverity verfügt auch über Funktionen zum Markieren von False Positives oder zum Filtern von Ergebnissen, und da es oft in strengen Umgebungen eingesetzt wird, haben Entwickelnde möglicherweise weniger Spielraum, es zu ignorieren (das Management wird darauf bestehen, dass kritische Coverity-Ergebnisse behoben werden).

Hinsichtlich des Workflows macht die Präsenz von SonarQube in PRs und IDEs es zu einem ständigen Begleiter beim Codieren. Es regt Entwickelnde an, Code zu bereinigen, während sie ihn schreiben. Coverity funktioniert eher im Hintergrund – vielleicht nächtlich oder als separater Schritt – mit Ergebnissen, die möglicherweise in Batches überprüft werden. Dies könnte bedeuten, dass Entwickelnde die Ergebnisse erst kurz vor einem Release oder während eines Security Reviews betrachten, es sei denn, es gibt einen Verfechter im Team, der die Coverity-Ergebnisse durchsetzt.

Es gibt auch die Frage der Zugänglichkeit: Jeder kann die SonarQube Community Edition herunterladen oder SonarCloud mit wenigen Klicks nutzen, was Experimente und die Akzeptanz durch Entwickelnde fördert. Coverity, als Unternehmenssoftware, erfordert in der Regel eine Beschaffung oder zumindest eine Testlizenz und eine aufwendigere Installation. Diese höhere Hürde kann die organische Akzeptanz durch Entwickelnde dämpfen.

Zusammenfassend lässt sich sagen, dass sich SonarQube für die Entwickelnden-Erfahrung wie eine natürliche Erweiterung des Entwicklungsprozesses anfühlt, mit einer niedrigen Einstiegshürde und viel Community-Support. Coverity ist leistungsstark, aber eher Top-down – oft durch ein Mandat aufgrund seiner erwiesenen Vorteile eingeführt, aber etwas mehr Training und Aufwand erfordert, bevor Entwickelnde sich damit wohlfühlen.

Wenn Ihr Team allergisch auf komplizierte Tools reagiert oder dazu neigt, externes Feedback zu ignorieren, könnte SonarQube eine bessere Akzeptanz finden. Wenn Sie ein missionskritisches Projekt haben, bei dem Entwickelnde die Notwendigkeit einer gründlichen Analyse verstehen (und die Geduld dafür haben), wird das detaillierte Feedback von Coverity geschätzt werden.

Preise und Wartungsaspekte

Budget und Wartungsaufwand sind wesentliche Faktoren für jeden Tech-Leader, der Tools vergleicht. SonarQube bietet hier einen klaren Vorteil, zumindest am Anfang: Es verfügt über eine kostenlose Community Edition, die viele Teams nutzen, ohne einen Cent zu bezahlen. Dieser kostenlosen Stufe fehlen jedoch einige Sicherheitsregeln und die Unterstützung für bestimmte Sprachen (z. B. erfordert das Scannen von C/C++ oder Objective-C eine kostenpflichtige Developer Edition). Für vollständige Unternehmensfunktionen (wie Portfoliomanagement, erweiterte Berichterstattung, zusätzliche Sicherheitsschwachstellen usw.) basiert die Preisgestaltung von SonarQube typischerweise auf der Anzahl der analysierten Codezeilen.

Die Kosten können mit dem Wachstum Ihrer Codebasis steigen, aber es wird immer noch oft als kosteneffizient angesehen, insbesondere für kleinere Teams. SonarQube kann für kleine Projekte einfach auf einem bescheidenen Server selbst gehostet werden, und SonarSource bietet auch SonarCloud (eine Cloud-SaaS-Version) mit Abonnementplänen an – dies lagert die Wartung an SonarSource aus und rechnet nach Codeumfang und Anzahl der Analysen ab.

Coverity, als kommerzielles Unternehmenstool, kommt mit einem höheren Preis einher. Die Lizenzierung basiert oft auf Angeboten, zugeschnitten auf die Größe einer Organisation. Gängige Modelle beinhalten die Bezahlung pro Benutzerplatz oder pro Codevolumen (z. B. pro Million analysierter Codezeilen), und es kann für große Codebasen sehr teuer werden. Ein PeerSpot-Rezensent bewertete den Preis von Coverity auf der Kostenskala mit “zehn von zehn” – was bedeutet, dass er am oberen Ende liegt. Es gibt keine kostenlose Edition von Coverity für die kommerzielle Nutzung (Coverity Scan ist ein kostenloser Dienst, aber nur für qualifizierte Open-Source-Projekte).

Budgetbewusste Teams finden Coverity oft kostenintensiv, es sei denn, der Bedarf ist kritisch. Hinsichtlich der Wartung bedeutet die Nutzung von Coverity, dass Sie wahrscheinlich einen dedizierten Server oder Cluster warten müssen, um Scans durchzuführen und die Ergebnisse zu hosten, und Sie müssen regelmäßig Updates von Synopsys installieren. Das ist ein laufender Betriebsaufwand – während Sie bei SonarQube die Wahl haben, selbst zu hosten (mit ähnlichem Wartungsaufwand) oder in die Cloud zu gehen (wartungsfrei).

Es ist erwähnenswert, dass beide Tools einen guten ROI bieten können, indem sie kostspielige Defekte und Sicherheitsvorfälle verhindern. Der Wert von SonarQube kann oft schon in seiner kostenlosen Form für viele Code-Qualitätsverbesserungen realisiert werden. Der Wert von Coverity rechtfertigt sich für Organisationen, die seine tiefgehende Analyse unbedingt benötigen (man denke an Luft- und Raumfahrt, Medizin oder große Unternehmenssoftware mit Millionen von Benutzern). Für ein modernes agiles Team könnte die Kombination aus hohen Kosten und Wartungsaufwand jedoch die Waage zugunsten leichterer Lösungen neigen, es sei denn, die Risikolandschaft erfordert das Maß an Prüfung, das Coverity bietet.

Aikido Security bietet auch in dieser Hinsicht eine einfachere Alternative – mit einem transparenten, pauschalen Preismodell, das Sie nicht für Wachstum bestraft. Im Gegensatz zu SonarQube oder Coverity, die teurer werden können, wenn Sie Code oder Benutzer hinzufügen, ist die Preisgestaltung von Aikido vorhersehbar und im großen Maßstab oft deutlich erschwinglicher. Das bedeutet, Sie können alle Ihre Repositories und Entwickelnde abdecken, ohne schwierige Entscheidungen darüber treffen zu müssen, welchen Code Sie scannen, um unter einem Limit zu bleiben. Hinsichtlich der Wartung wird Aikido als Cloud-native Plattform bereitgestellt, sodass Ihr Team keine Zeit für Serverwartung oder manuelle Updates aufwenden muss. (Wir werden als Nächstes tiefer in Aikido eintauchen.)

Vor- und Nachteile von SonarQube und Coverity

SonarQube Vorteile:

- Breite Sprachunterstützung und Regelwerk: Funktioniert mit Dutzenden von Sprachen und verfügt über ein umfangreiches Plugin-Ökosystem, was es für vielfältige Projekte nützlich macht.

- Einfache Integration: Einfach in CI/CD einzurichten und als Cloud-Dienst verfügbar. Bietet auch IDE-Integration (SonarLint) für sofortiges Feedback.

- Entwickelndenfreundliche Benutzeroberfläche: Klare Weboberfläche mit umsetzbaren Problembeschreibungen und einer Benutzer-Community für Support.

- Qualität über die Sicherheit hinaus: Hilft bei der Durchsetzung von Codierungsstandards, technische Schulden (Bugs, Duplikate, Komplexität) zu reduzieren und die allgemeine Codequalität zu verbessern – nicht nur Sicherheitslücken zu finden.

- Erschwinglich (sogar kostenlos zum Start): Die Community Edition ist kostenlos. Kostenpflichtige Pläne skalieren basierend auf der Code-Größe, was für viele Teams kosteneffizient ist.

SonarQube Nachteile:

- Begrenzte tiefe Sicherheitsanalyse: Fokus auf Codequalität; kann bestimmte Schwachstellenmuster übersehen, die spezialisierte Sicherheitstools erkennen.

- Rauschen durch geringfügige Probleme: Neigt dazu, viele „Code Smell“-Warnungen zu melden. Ohne Feinabstimmung können Teams mit Warnungen niedriger Priorität überflutet werden, was von kritischen Problemen ablenken kann.

- Erweiterte Funktionen sind kostenpflichtig: Wichtige Sicherheitsregeln (insbesondere für C/C++ oder erweiterte Taint-Analyse) und Enterprise-Funktionen sind hinter einer Paywall.

- Aufwand für den Eigenbetrieb: SonarQube on-premise zu betreiben bedeutet, einen Server und eine Datenbank zu warten. Eine großflächige Nutzung kann eine erhebliche Infrastruktur erfordern, es sei denn, SonarCloud wird verwendet.

- Kein nativer Open-Source-Scan: Überprüft Ihre Drittanbieter-Abhängigkeiten oder Container-Images nicht auf Schwachstellen – Sie benötigen zusätzliche Tools für eine vollständige Abdeckung.

Coverity Vorteile:

- Hochpräzise statische Codeanalyse: Hervorragend bei der Identifizierung echter Fehler und Sicherheitslücken mit sehr wenigen Fehlalarmen. Ingenieure können darauf vertrauen, dass ein Coverity-Fund wahrscheinlich ein legitimes Problem ist.

- Tiefe Schwachstellen-Erkennung: Findet komplexe Probleme (z. B. Parallelitätsfehler, Speicherbeschädigungen), die einfachere Linter oft übersehen. Ideal für unternehmenskritischen, sicherheitsrelevanten oder Compliance-orientierten Code.

- Compliance- und Standardunterstützung: Coverity deckt OWASP Top 10 und CWE ab und kann Industriecodierungsstandards (MISRA, DISA STIG usw.) durchsetzen, was bei der Einhaltung gesetzlicher Vorschriften hilft.

- Skalierbar für den Enterprise-Einsatz: Entwickelt, um große Codebasen und Enterprise-Workflows zu verwalten, mit Funktionen wie inkrementeller Analyse und Integration in Issue-Tracker und DevOps-Pipelines.

- Enterprise-Support: Als kommerzielles Tool bietet es Herstellersupport, detaillierte Dokumentation und Support-Optionen – wichtig für Organisationen, die garantierte Unterstützung benötigen.

Coverity Nachteile:

- Sehr hohe Kosten für skalierende Teams: Die Lizenzkosten (oft pro Codezeile oder Benutzer) sind hoch. Dies kann es für kleinere Unternehmen unerreichbar machen oder zu schwierigen Entscheidungen darüber zwingen, was gescannt werden soll.

- Einrichtungs- und Wartungsaufwand: Erfordert die Installation und Wartung eines on-premise Servers (oder die Nutzung der Managed Services von Synopsys). Die Integration in Builds ist manuell und kann zeitaufwendig in der Konfiguration sein.

- Weniger flexible Integration: Es fehlen die Out-of-the-box-Plugins und Cloud-Integrationen, die Tools wie SonarQube bieten. Die Anpassung von Coverity an Ihren Workflow erfordert möglicherweise Benutzerdefinierte Skripte oder Anpassungen.

- Begrenzte Sprachunterstützung: Nicht so breit in der Sprach- und Framework-Abdeckung wie SonarQube. Teams, die Nischen- oder neuere Sprachen/Technologien verwenden, könnten feststellen, dass Coverity diese nicht unterstützt.

- Eingeschränkter Fokus: Konzentriert sich nur auf Code-Probleme – keine integrierte Open-Source-Abhängigkeitsscans, Container-Analyse oder dynamische Testfunktionen. Sie benötigen weiterhin andere Tools, um diese Bereiche abzudecken.

Aikido Security: Die bessere Alternative

Aikido Security ist eine moderne Lösung, die die Stärken von SonarQube und Coverity ohne deren Nachteile vereint. Es ist eine einheitliche Plattform, die statische Codeanalyse und das Scannen Ihrer Open-Source-Abhängigkeiten und Container in einem Arbeitsgang durchführt. In der Praxis bedeutet dies, dass Aikido Schwachstellen in Ihrem Benutzerdefinierten Code und in den von Ihnen verwendeten Bibliotheken erkennt – und so die blinden Flecken abdeckt, die SonarQube und Coverity hinterlassen. Die Plattform ist mit einer Developer-First-Mentalität aufgebaut: Die Integration ist unkompliziert (nur wenige Klicks, um Ihr Repo oder CI zu verbinden, keine aufwendige Einrichtung), und die Ergebnisse werden mit klaren, prägnanten Anleitungen präsentiert.

Die intelligente Risiko-Engine von Aikido priorisiert die Ergebnisse, sodass Sie sich mit den wirklich wichtigen Problemen befassen, wobei sicherheitsbewusste Engineering-Teams, die sich weigern, Agilität gegen Sicherheit einzutauschen, minimiert werden. Und im Gegensatz zu traditionellen Enterprise-Tools glaubt Aikido nicht daran, Funktionen hinter komplexen Bezahlmodellen zu verbergen – es bietet eine transparente, pauschale Preisgestaltung, die beim Skalieren vorhersehbar ist, mit deutlich niedrigeren Gesamtkosten bei großen Teamgrößen. Kurz gesagt, Aikido vereint beide Welten in einer leistungsstarken und dennoch Benutzerfreundlichen Plattform und ist damit die überlegene Wahl für die heutigen sicherheitsbewussten Engineering-Teams, die sich weigern, Agilität gegen Sicherheit einzutauschen.

Starten Sie eine kostenlose Testphase oder fordern Sie eine Demo an, um die vollständige Lösung zu erkunden.