Technische Führungskräfte wissen, dass die Wahl des richtigen Tools für die Codesicherheit über die Entwicklungsgeschwindigkeit und das Risikomanagement entscheiden kann. Anwendungssicherheit ist nicht mehr nur eine Angelegenheit des Sicherheitsteams, sondern muss sich nahtlos in die Arbeitsabläufe der Entwickler integrieren lassen, während die Gesamtbetriebskosten, der Wartungsaufwand und der Betriebsaufwand unter Kontrolle bleiben.

Snyk Checkmarx häufig von Unternehmen in Betracht gezogen, die Lösungen für die Codesicherheit evaluieren. Beide Plattformen zielen darauf ab, Anwendungsrisiken frühzeitig im Softwareentwicklungszyklus (SDLC) zu reduzieren, verfolgen jedoch sehr unterschiedliche Ansätze, die jeweils ihre eigenen Stärken und Kompromisse mit sich bringen.

In diesem Artikel vergleichen wir Snyk Checkmarx zeigen auf, wo die jeweiligen Stärken liegen, wo Einschränkungen auftreten und inwiefern sich ihre Funktionen überschneiden. So können Sie besser entscheiden, welches Tool am besten zu den Sicherheits- und Entwicklungsanforderungen Ihres Teams passt.

TL;DR

Aikido kombiniert die Stärken, die Teams häufig mit Software-Kompositionsanalyse Snykin Verbindung bringen Software-Kompositionsanalyse SCA) und CheckmarxTiefe in Statische Anwendungssicherheitstests SAST) und bietet gleichzeitig eine genauere, Entwicklerzentrierte Sicherheit mit deutlich weniger Störfaktoren.

Im Vergleich zu Snyk SCA geht Aikido über Scan von Softwareabhängigkeiten traditionelle CVE-basierte Scan von Softwareabhängigkeiten hinaus. Es kombiniert die Erkennung von Schwachstellen mit Aikido , das stillschweigend gepatchte Schwachstellen und Probleme ohne CVEs identifiziert, sowie Erkennung von schädlichen Software-Paketen, Lizenzanalysen und eine auf Erreichbarkeit basierende Priorisierung. Auf diese Weise können Teams das Risiko systemischer Abhängigkeiten reduzieren, anstatt auf lange Listen einzelner Warnmeldungen zu reagieren.

Im Vergleich zu Checkmarx konzentriert sich Aikido darauf, Störsignale zu reduzieren und die Handlungsfähigkeit der Entwickler zu verbessern. Es verwendet eigene trainierte LLM-Modelle, um Fehlalarme um über 85 % zu reduzieren, und unterstützt benutzerdefinierte Regeln, die auf die spezifische Codebasis eines Teams zugeschnitten sind. Die Ergebnisse werden durch Codequalitätssignale und Risikobewertungen ergänzt, während Entwickler in der IDE Warnmeldungen mit AI-generierten Korrekturhinweisen erhalten. Nach dem Scannen des Codes einer großen HRtech-Plattform wiesen die gemeldeten Probleme im Vergleich zu Checkmarx 99 % weniger kritische Fehlalarme auf. Dies lag daran, dass EPSS und KI-basierte Priorisierungen eingesetzt wurden, um Störsignale zu identifizieren und zu reduzieren.

Über einzelne Scanner hinaus bietet Aikido eine umfassendere Abdeckung mit einfacheren und transparenteren Preisen. Teams können mit jedem Modul beginnen, einschließlich Aikido (SAST, Codequalität, IaC-Scan, Malware-Erkennung), Aikido Cloud CSPM, CNAPP), Aikido (RASP) und Aikido (KI-Penetrationstests, DAST) und erweitern Sie diese entsprechend Ihren wachsenden Anforderungen.

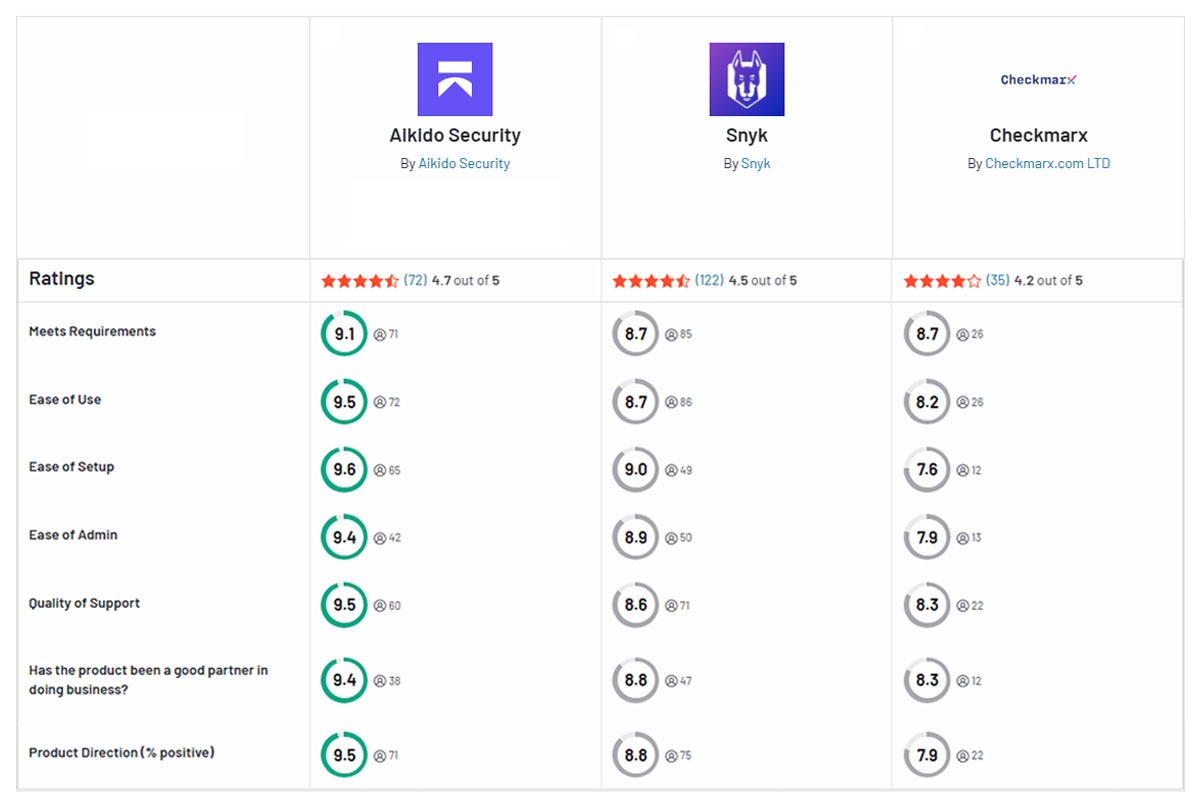

Infolgedessen bewerten sowohl Startups als auch Unternehmen Aikido in Pilotbewertungen durchweg besser und führen dabei die entwicklerfreundlichen Workflows, das geräuscharme Scannen, die umfassende Abdeckung des gesamten Software-Lebenszyklus, die KI-gesteuerte Risikopriorisierung und die vorhersehbaren Preise als Gründe an.

Schneller Funktionsvergleich: Snyk Checkmarx Aikido

Was ist Snyk?

Snyk eine Anwendungssicherheitsplattform, die sich direkt in Entwicklungsworkflows integrieren lässt. Ursprünglich konzentrierte sie sich auf Software-Kompositionsanalyse SCA) zur Identifizierung von Schwachstellen in Open-Source-Abhängigkeiten und wurde später um proprietäres Code-Scanning (SAST), container und Infrastructure-as-Code (IaC) erweitert.

Snyk schnelles Feedback über IDEs und CI/CD-Pipelines, damit Teams Probleme frühzeitig im Entwicklungszyklus erkennen und beheben können.

Vorteile:

- Integriert sich in gängige IDEs, Git-Repositorys und CI/CD-Pipelines

- Bietet kontextbezogene Sicherheitswarnungen mit Anleitungen zur Behebung

- Intuitive Benutzeroberfläche für einen schnellen Einstieg

- Starke Open-Source-Schwachstellendatenbank und umfassende Abdeckung des Ökosystems

Nachteile:

- Hohe Alarmhäufigkeit; Benutzer berichten häufig, dass erhebliche Anpassungen erforderlich sind, um Fehlalarme zu vermeiden.

- Erweiterte Richtlinienverwaltung, Berichterstellung und vollständige AppSec erfordern Unternehmenspläne und Add-ons.

- Die Preise pro Entwickler können mit zunehmender Größe der Teams und Repositorys teuer werden.

- Sicherheits-Workflows (Jira, Richtlinien, Problemmanagement) erfordern oft eine manuelle Konfiguration.

- Benutzer berichten, dass Korrekturvorschläge für komplexe oder nicht standardmäßige Codebasen zu allgemein sein Korrekturvorschläge .

- Einige Teams berichten von Einschränkungen beim Scannen von großem oder hochspezialisiertem proprietären Code.

Was ist Checkmarx?

Checkmarx eine Plattform für Unternehmensanwendungssicherheit (AppSec), die mit Statische Anwendungssicherheitstests SAST) für benutzerdefinierten Code begann und ihre Plattform auf Open-Source-Bibliotheken, Cloud-Infrastruktur und Lieferkettensicherheit ausweitete. statische Codeanalyse ihrer Wurzeln in statische Codeanalyse sie einen guten Ruf für gründliche Codeinspektion und -verwaltung.

Vorteile:

- Umfassende statische Analysefunktionen für große und komplexe Codebasen

- Strenge Durchsetzung von Richtlinien und Governance-Kontrollen

- Integrierte Schulung zu sicherer Programmierung zur Unterstützung der Entwicklerausbildung

- Gut geeignet für compliance Sicherheitsprogramme

Nachteile:

- In erster Linie für große Unternehmen konzipiert, wobei sich die Arbeitsabläufe eher auf Sicherheitsteams als auf Entwickler konzentrieren.

- Scans können langsam und ressourcenintensiv sein, insbesondere bei großen Projekten, wobei die Engpässe beim Scannen nur begrenzt sichtbar sind.

- Eine große Anzahl von Befunden erfordert oft triage erhebliche manuelle triage Sicherheitsteams.

- Begrenzte Gruppierung und Priorisierung von Problemen, was zu visueller Unübersichtlichkeit und Reibungen zwischen Entwicklern führen kann

- Die Berichterstellung ist oft nur minimal vorgefertigt, wobei Ansichten auf Team- und Führungsebene in der Regel benutzerdefinierte Exporte erfordern.

- Integrationen von Drittanbietern können zusätzliche Einrichtung und Wartung erfordern.

- Cloud (Checkmarx ) befindet sich im Vergleich zur on-premise noch in der Entwicklungsphase.

- Die Preisgestaltung ist modular aufgebaut, mit separaten Verträgen für verschiedene Sicherheitsfunktionen.

Funktionsvergleich

Sicherheits-Scanning-Funktionen

Sowohl Snyk Checkmarx verschiedene Arten von Sicherheitsscans Checkmarx , ihre Stärken unterscheiden sich jedoch.

- Snyk: Snyk im Bereich der Open-Source-Schwachstellenscans einen NamenSnyk , indem es bekannte CVEs in Bibliotheken von Drittanbietern schnell identifiziert und Risikencontainer überwacht. Außerdem führt es statische Analysen über Snyk durch und überprüft Infrastruktur-as-Code-Fehlkonfigurationen. Allerdings Snyk vollständigen nativen DAST Laufzeitschutz .

- Checkmarx: Checkmarx hingegen hat seine Grundlage auf statischer Analyse (SAST) aufgebaut und ist für seine gründlichen Scans bekannt. Im Laufe der Zeit Checkmarx seine eigene SCA, container IaC-Scan als Teil derCheckmarx ”-Plattform hinzu. Seine größte Stärke bleibt jedoch das Auffinden von Code-Schwachstellen mit SAST. Checkmarx nativen Laufzeitschutz.

Zusammenfassend lässt sich sagen, dass Snyk durch die Sicherung der Software-Lieferkette (Open-Source-Abhängigkeiten, Container) Snyk , während Checkmarx sich Checkmarx auf benutzerdefinierten Code (SAST) konzentriert.

Integration und DevOps-Workflow

- Snyk: Snyk entwickelt, um sich mit minimalem Aufwand direkt in die Arbeitsabläufe von Entwicklern zu integrieren. Es bietet Plugins für gängige IDEs, Warnmeldungen in der Quellcodeverwaltung (Pull-Anfragen) und CI/CD-Pipelines. Entwickler können während des Programmierens oder beim Committen von Änderungen in Echtzeit Sicherheitsfeedback erhalten. Die API und IntegrationsoptionenSnykwerden auch von Entwicklerteams gelobt, da sie die Verbindung und den Start von Scans mit minimalem Konfigurationsaufwand erleichtern. Es handelt sich in erster Linie um einen Cloud-SaaS-Dienst.

- Checkmarx: Checkmarx ist aufwändiger. Es unterstützt CI-Pipeline-Hooks und sogar IDE-Plugins, aber die Einrichtung und Wartung von „ “ ist komplexer und erfordert mehr Fachwissen und Zeit. Viele Unternehmen setzen Checkmarx , d. h., ein Sicherheitsingenieur führt Scans durch und gibt die Ergebnisse weiter, anstatt dass jeder Entwickler sie unabhängig voneinander ausführt. Checkmarx vor Ort oder als Cloud-Dienst ausgeführt werden, was Unternehmen mit strengen Datenanforderungen zusätzliche Flexibilität bietet. on-premise bedeuten jedoch auch, dass Sie Server, Updates und Skalierungen selbst verwalten müssen, was zusätzlichen Betriebsaufwand verursacht. Es ist leistungsstark, aber für Entwickler nicht so einfach zu bedienen.

Zusammenfassend lässt sich sagen, dass Snyk allgemein als das DevOps-freundlichere Tool angesehen Snyk , da es sich reibungslos in bestehende Entwickler- und Cloud-Workflows einfügt. Checkmarx hingegen lässt sich ebenfalls integrieren, scheint jedoch in erster Linie für Sicherheitsteams und erst in zweiter Linie für Entwickler konzipiert zu sein.

Wenn es Ihr Ziel ist, Ingenieuren die Möglichkeit zu geben, Probleme frühzeitig zu beheben, Snyk den Vorteil der Zugänglichkeit. Wenn Sie eine on-premise mit strengen Kontrollen benötigen, Checkmarx diese Option.

Genauigkeit und Leistung

In Bezug auf Scan-Genauigkeit und Leistung haben beide Tools Vor- und Nachteile.

- Checkmarx: Checkmarx bekannt für seine sehr gründliche statische Analyse (es findet selbst kleinste Probleme im Code), aber in der Vergangenheit hat es Entwickler mit seinen Ergebnissen überfordert, von denen einige möglicherweise nicht kritisch oder schwer zu validieren sind. Mit anderen Worten: Es kann sehr laut sein. Die Feinabstimmung Checkmarx das Schreiben benutzerdefinierter Regeln oder das Unterdrücken bestimmter Muster und ist oft notwendig, um Fehlalarme zu reduzieren und die Ergebnisse umsetzbar zu machen. Checkmarx (insbesondere vollständige SAST ) sind dafür bekannt, dass sie langsam sind. Es ist nicht ungewöhnlich, Checkmarx Stunden Checkmarx ein großes Projekt mit Millionen von Codezeilen Checkmarx scannen, insbesondere wenn gründliche Einstellungen verwendet werden. Dieser langsamere Feedback-Zyklus kann agile Teams frustrieren. Wenn Entwickler über Nacht oder länger auf Ergebnisse warten müssen, verlangsamen sich Sicherheitskorrekturen. x.

- Snyk: Auf der anderen Seite hat Snyk ein besseres Signal-Rausch-Verhältnis. Sein Schwachstellenscan priorisiert umsetzbare Ergebnisse und versucht, die Menge an Warnmeldungen zu minimieren, die bei älteren SAST üblich sind. Viele Nutzer beschreiben die Falsch-Positiv-Rate als „recht überschaubar“, sodass sich die Teams auf echte Probleme konzentrieren können. Die statische Analyse Snykverwendet eine KI-basierte Engine (aus der Übernahme von DeepCode), die aus dem Feedback der Entwickler lernt, um die Genauigkeit zu verbessern. Einige Entwickler sind jedoch nach wie vor mit „False Flags” beim Snyk konfrontiert (z. B. die Kennzeichnung von sicherem Code als anfällig).

Aus Sicht der Leistung Snyk im Allgemeinen schnell. Dank seiner inkrementellen Scans liefern seine Cloud-Scanner und schlanken Plugins Ergebnisse innerhalb von Sekunden oder Minuten. Außerdem bietet es nahezu Echtzeit-Feedback während des Schreibens von Code.

Einfach ausgedrückt: Snyk schnell und ziemlich genau, kann jedoch einige tiefer liegende Probleme übersehen. Checkmarx hingegen Checkmarx eine größere Scan-Tiefe, ist jedoch ohne sorgfältige Feinabstimmung unübersichtlich und langsam. Teams verwenden häufig beide Tools, um sich gegenseitig zu ergänzen, oder suchen nach einer einheitlichen Lösung, die Tiefe mit einer entwicklerfreundlichen Benutzererfahrung verbindet, wie beispielsweise Aikido .

Abdeckung und Umfang

Der Begriff „Abdeckung“ bezieht sich in diesem Fall auf die Bandbreite der Programmiersprachen, Frameworks und Arten von Sicherheitsproblemen, die jedes Tool unterstützt. Sowohl Snyk Checkmarx container und Infrastructure-as-Code (IaC) -Scans.

- Checkmarx: Checkmarx sich als Lösung für Unternehmen mit umfassender Sprachunterstützung. Es unterstützt eine breite Palette von Programmiersprachen und Frameworks, die alles von gängigen Sprachen wie Java, Swift, Kotlin, C# und JavaScript bis hin zu älteren oder Nischensprachen abdecken, wodurch es sich für mehrsprachige Codebasen eignet. SAST Checkmarx SAST auch Desktop-, Web-, Mobil- und sogar einige Low-Level-Codes analysieren.

In Bezug auf die Erkennung von Schwachstellen SAST Checkmarxüber das Erkennen gängiger OWASP Top 10 Probleme wie SQL-Injection und XSS. Durch seine tiefgreifende statische Analyse kann es komplexe logische Fehler und unsichere Codierungsmuster identifizieren, insbesondere in proprietären oder Legacy-Codebasen, in denen Probleme nicht immer offensichtlich sind. Diese Tiefe ist einer der Gründe, warum Checkmarx in großen, regulierten Unternehmensumgebungen oft bevorzugt Checkmarx .

Die SCA deckt ebenfalls eine Vielzahl von Paket-Ökosystemen ab (Maven, NPM, PyPI, NuGet usw.) und umfasst eine „Exploitable Path”-Analyse zur Priorisierung erreichbarer Sicherheitslücken, die über alle wichtigen Repository-Plattformen und Programmiersprachen hinweg funktioniert.

- Snyk: Snyk eignet sich zwar für die meisten modernen Entwicklungsanforderungen, unterstützt jedoch im Vergleich zu Checkmarx weniger Sprachen in seinem SAST . Nach aktuellen Daten unterstützt Snyk die gängigsten modernen Programmiersprachen. Die Stärke Snykliegt im Open-Source-Scanning: Es verfügt über eine umfangreiche Schwachstellendatenbank und überwacht Open-Source-Projekte auf neue Sicherheitslücken, sodass Teams in Echtzeit Benachrichtigungen über neue Abhängigkeitsprobleme erhalten. Snyk Source deckt alle wichtigen Paketmanager ab und bietet detaillierte Anleitungen zur Behebung von Problemen.

Snyk SAST Snyk SAST auf die schnelle, entwicklerfreundliche Erkennung häufiger Sicherheitsprobleme in modernen Codebasen. Auch wenn sein Regelsatz für komplexe oder ältere Codemuster noch nicht so umfangreich ist wie Checkmarx, deckt er doch viele der häufigsten OWASP Top 10 ab und wird kontinuierlich verbessert. Die Stärke Snykliegt in der Balance zwischen Sicherheitsabdeckung, Geschwindigkeit und Benutzerfreundlichkeit, wodurch es sich gut für moderne CI/CD-gesteuerte Entwicklungsteams eignet.

Eine Lücke, die zu beachten ist, besteht darin, dass weder Snyk Checkmarx vollständig integrierte, moderne Penetrationstests oder Laufzeittests als Kernkompetenz Checkmarx , sodass für Schwachstellen in der Geschäftslogik und im Laufzeitbereich möglicherweise weiterhin zusätzliche Tools erforderlich sind.

Aus compliance bieten beide Lösungen Berichte zur Sicherheitslage (z. B. Einhaltung von Standards wie OWASP, PCI usw.), wobei Checkmarx mehr Wert auf die Durchsetzung von Richtlinien und compliance Checkmarx , obwohl Teams häufig auf Exporte oder benutzerdefinierte Berichte zurückgreifen, um auditorenfertige Ansichten zu erhalten.

Insgesamt Checkmarx einen breiteren Technologie-Stack Checkmarx (insbesondere wenn Sie Legacy-Anwendungen oder ein vielfältiges Portfolio haben), während Snyk den modernen Cloud-nativen Stack gut Snyk (Cloud-Infrastruktur, Container, Code und Abhängigkeiten).

Entwickelnde Experience

- Snyk: Die BenutzeroberflächeSnyk„ “ ist intuitiv und eher auf Entwickler als auf Sicherheitsanalysten ausgerichtet. Das Einrichten eines Snyk ist mit wenigen Klicks oder Befehlen erledigt, und die Ergebnisse werden mit umsetzbaren Korrekturvorschlägen präsentiert. Wenn Snyk beispielsweise eine anfällige Abhängigkeit Snyk , schlägt es eine bestimmte Version für das Upgrade vor. Wenn es ein Code-Problem findet, liefert es oft einen Code-Ausschnitt und eine Anleitung zur Behebung. Snyk automatisierte Pull-Anfragen zur Behebung einiger Abhängigkeitsprobleme, allerdings erfordern diese Workflows oft zusätzliche Konfigurationen in großem Maßstab.

- Checkmarx: Checkmarx hingegen wird oft als Tool für das Sicherheitsteam angesehen. Seine Benutzeroberfläche und Ausgaben können für Entwickler überwältigend oder zu ausführlich sein. Entwickler haben berichtet, dass sie lange PDF-Berichte oder komplexe Dashboards durchsehen müssen, um die Probleme zu finden, die sie tatsächlich beheben müssen. Ohne Anpassung Checkmarx auch dafür bekannt, Teams mit Hunderten von Ergebnissen zu überschwemmen, die mit Common Weakness Enumeration Identifier (CWE-ID) und internen Codes statt mit CVE-IDs gekennzeichnet sind. Infolgedessen behandeln Teams Checkmarx manchmal Checkmarx compliance (sie lassen es im Hintergrund laufen und lassen triage Ergebnisse von der Sicherheitsabteilung triage ).

Die Lernkurve für Checkmarx steil ( ). Entwickler benötigen möglicherweise Schulungen, um das Tool effektiv nutzen zu können. Darüber hinaus erfordert Checkmarx manuelle Anpassungen (Schreiben benutzerdefinierter Abfragen oder Anpassen von Regelpaketen), um den Codierungsmustern eines Teams gerecht zu werden.

Zusammenfassend lässt sich sagen, dass Entwickler Snyk bevorzugen, Snyk es unkompliziert ist und Reibungsverluste reduziert. Checkmarx kann, wenn es unbedacht eingesetzt wird, für Entwicklungsteams wie eine lästige Pflicht oder eine „Sicherheitssteuer” empfunden werden.

Preise und Wartung

- Snyk: Snyk ein abonnementbasiertes Preismodell mit öffentlichen Einstiegstarifen, wobei die Preisgestaltung bei größerem Umfang komplexer und weniger vorhersehbar wird. Teams werden pro beitragendem Entwickler abgerechnet, was bei einer Skalierung teuer werden kann. Viele Startups beginnen mit den kostenlosen oder erschwinglichen Tarifen Snyk, aber mit ihrem Wachstum können die Kosten erheblich steigen.

Der Vorteil ist, dass Snyk SaaS keine Infrastrukturwartung erfordert. Sie müssen keine Server bereitstellen oder sich um die Aktualisierung der Scan-Engine kümmern; Snyk all das in der Cloud.

- Check Checkmarx: Checkmarx ist in der Regel eine größere Investition. Es wird als Unternehmensprodukt verkauft (ohne öffentliche Preisangaben, in der Regel mit individuellen Angeboten). Die Kosten sind für große Unternehmen mit hohen Sicherheitsbudgets gerechtfertigt. Für kleinere Unternehmen oder Start-ups ist der Preis Checkmarxjedoch wahrscheinlich unerschwinglich. Wenn Sie sich für eine on-premise entscheiden, fallen außerdem Wartungskosten an: Hardware oder VMs für die Scan-Engine und die Datenbank, ein Administrator für die Installation von Updates/Patches und möglicherweise Supportverträge. Checkmarx eine Cloud-gehostete Option (Checkmarx ) Checkmarx , die einen Teil der Wartung übernimmt.

In puncto Wartung hat Snyk die Nase vorn. Da es cloudbasiert ist, müssen sich die Teams kaum darum kümmern. Checkmarx hingegen erfordert zusätzlichen Zeit- und Fachaufwand, von der Anpassung der Regeln bis hin zur Verwaltung von Fehlalarmen und Updates.

Zusammenfassend lässt sich sagen, dass Snyk einfacher zu starten und budgetfreundlicher Snyk (insbesondere dank seiner kostenlosen Stufe und seines SaaS-Modells), während Checkmarx eine höhere Anfangsinvestition Checkmarx , die sich jedoch für große Unternehmen lohnt, die einen größeren Abdeckungsbereich benötigen.

Aikido bietet ein einfacheres, transparenteres transparentes Preismodell – pauschal und vorhersehbar – und ist in großem Maßstab deutlich günstiger als Snyk Checkmarx.

Um Ihnen den Vergleich der Funktionen beider Tools zu erleichtern, fasst die folgende Tabelle diese für Sie zusammen.

Aikido Security: Die bessere Alternative

Aikido ist eine entwicklerorientierte Anwendungssicherheitsplattform, die moderne SAST SCA KI-gesteuerter Priorisierung kombiniert. Sie vereint die Stärken von SnykScan von Softwareabhängigkeiten (SCA) und Checkmarx statische Codeanalyse SAST) und beseitigt gleichzeitig einen Großteil der damit verbundenen Störungen, des Betriebsaufwands und der Reibungsverluste im Arbeitsablauf.

Im Gegensatz zu Checkmarx liefert Aikido in realen Umgebungen Aikido weniger Störsignale und schnellere Ergebnisse. In einem sechswöchigen Kundenpilotprojekt Aikido bei SAST SCA 99 % weniger kritische Fehlalarme als Checkmarx 3 gegenüber 306). Diese drastische Reduzierung bedeutete, dass die Entwickler ihre Zeit damit verbringen konnten, echte Probleme zu beheben, anstatt die Ergebnisse manuell zu sortieren. In Kombination mit EPSS-Bewertung und KI-basierter Priorisierung Aikido es Aikido einfacher zu verstehen, was tatsächlich wichtig war, während Checkmarx große Mengen kritischer Ergebnisse lieferte, die sich später als irrelevant erwiesen. Kunden vermieden außerdem lange Scan-Zeiten und schlechte Sichtbarkeit von Scan-Engpässen, was häufige Kritikpunkte bei Checkmarx sind.

Im Vergleich zu Snyk Aikido einen Großteil der Workflow-Reibungen, die Teams ausbremsen. Der Ansatz Snyk, jedes Problem einzeln in Jira zu übertragen, verursacht Unruhe und erfordert manuelle Bereinigungen, wenn Probleme gelöst sind. Aikido konzentriert sich Aikido auf die automatische Gruppierung von Problemen, die Erstellung von Aufgaben auf Basis von Schweregrad und SLA sowie die automatische Schließung, wodurch der Betriebsaufwand und die Frustration der Entwickler reduziert werden. In der Praxis Snyk viele von Snyk als „kritisch” gekennzeichnete Probleme von Aikido korrekt als Fehlalarme identifiziert Aikido ignoriert. In Kombination mit AI AutoTriage, AI AutoFixes und Korrekturvorschläge konnten die Teams während der Pilotphase kritische Probleme in 548 Repositorys um 92 % reduzieren, ohne zusätzliche Automatisierungen oder Workflows erstellen zu müssen.

Aikido lässt sich Aikido direkt in die Arbeitsabläufe von Entwicklern in GitHub, GitLab und Bitbucket integrieren und zeigt priorisierte Ergebnisse und Korrekturvorschläge direkt in Pull-Anfragen an.

Über SAST SCA hinaus Aikido einen umfassenderen Schutz durch integrierte Module für IaC-Scan, container , DAST API-Tests, Laufzeitschutz, Cloud-Sicherheit Management, secrets und KI-gestützte Penetrationstests. Dieser All-in-One-Ansatz reduziert Kontextwechsel und senkt die Gesamtbetriebskosten im Vergleich zum Zusammenstellen mehrerer Punktlösungen.

Aikido bietet durch seine Module eine noch umfassendere Sicherheitsabdeckung, darunter IaC-Scan, container , DAST und API-Sicherheit sowie Laufzeitschutz, Cloud-Sicherheit Management, secrets und KI-gestützte Penetrationstests.

Dank seiner modularen Architektur, transparenten Preisgestaltung und seinem entwicklerorientierten Ansatz Aikido eine praktische Alternative für Teams, die Snyk Checkmarx evaluieren und nach einer Sicherheitslösung suchen, die sich sowohl durch Geschwindigkeit als auch durch Tiefe auszeichnet.

Möchten Sie die Sicherheit Ihrer Anwendungen verbessern? Starten Sie noch heute Ihre kostenlose Testversion oder vereinbaren Sie eine Demo mit Aikido .

FAQ

Welches Tool, Snyk Checkmarx, eignet sich besser für das Scannen nach Schwachstellen?

Das hängt davon ab, was Sie unter „besser“ verstehen und in welcher Umgebung Sie arbeiten. Checkmarx in der Regel von großen Unternehmen gewählt, die Wert auf eine gründliche statische Analyse komplexer oder älterer proprietärer Codebasen legen, auch wenn dies mit längeren Scan-Zeiten und höheren Falsch-Positiv-Raten einhergeht. Snyk besser für moderne Entwicklungsteams, die Wert auf schnelles Feedback, leistungsstarke Scan von Softwareabhängigkeiten und eine enge CI/CD-Integration legen.

In der Praxis haben viele Teams mit dem Kompromiss zwischen Tiefe und Rauschen zu kämpfen. Plattformen wie Aikido zielen darauf ab, diesen Kompromiss zu beseitigen, indem sie eine tiefgehende Analyse mit deutlich weniger Fehlalarmen und einer klareren Priorisierung bieten, wodurch das Scannen von Schwachstellen für Entwickler ohne aufwendige Feinabstimmung besser umsetzbar wird.

Was sind Statische Anwendungssicherheitstests SAST) und wie werden sie von Snyk Checkmarx ?

SAST eine Methode zur Sicherheitsprüfung, bei der der Quellcode analysiert wird, ohne ihn auszuführen, um Sicherheitslücken wie SQL-Injection, XSS und unsichere Kryptografie zu identifizieren. Checkmarx eine tiefgehende Datenfluss- und Kontrollflussanalyse, um komplexe und manchmal nicht offensichtliche Probleme aufzudecken, insbesondere in proprietärem oder Legacy-Code. Snyk Geschwindigkeit und Benutzerfreundlichkeit, scannt Code schnell und zeigt häufige Sicherheitsprobleme direkt in Entwicklertools wie IDEs und Pull-Requests an.

Welche Funktionen unterscheiden Snyk Checkmarx Statische Anwendungssicherheitstests SAST)?

Der Hauptunterschied zwischen Snyk Checkmarx SAST darin, wie Sicherheit in den Entwicklungsprozess integriert wird. Checkmarx für zentralisierte Sicherheitsprogramme entwickelt und bietet tiefgehende Analysen, umfangreiche Anpassungsmöglichkeiten, breite Sprachunterstützung (einschließlich älterer Sprachen) sowie detaillierte Governance- und Berichtsfunktionen. Damit eignet es sich besonders gut für compliance Umgebungen.

Snyk hingegen konzentriert sich auf die Akzeptanz durch Entwickler. Es legt Wert auf schnelle Scans, einfache Einrichtung und enge Integration in IDEs und CI/CD-Pipelines, damit Entwickler Probleme frühzeitig erkennen können, ohne ihren Arbeitsablauf zu unterbrechen. Tools wie Aikido folgen einem ähnlichen Entwickler-First-Modell, bieten jedoch mehr Kontext und Priorisierung, um Störfaktoren zu reduzieren und Teams dabei zu helfen, sich auf wirklich ausnutzbare Risiken zu konzentrieren.

Wie Checkmarx sich Snyk Checkmarx hinsichtlich der Genauigkeit der Schwachstellenerkennung und der Falsch-Positiv-Raten?

Checkmarx dafür bekannt, komplexe Schwachstellenmuster dank seiner tiefgreifenden statischen Analyse zu erkennen. Dies führt jedoch häufig zu einer hohen Anzahl von Ergebnissen, von denen viele manuell validiert oder angepasst werden müssen, um Fehlalarme zu vermeiden. Dies kann Teams ausbremsen und zu einer Alarmmüdigkeit führen.

Snyk liefert Snyk weniger Ergebnisse und legt Wert auf Klarheit und Schnelligkeit, sodass Entwickler leichter auf die Ergebnisse reagieren können. Allerdings können seine neueren SAST einige tiefgreifendere oder stark kontextbezogene Probleme in proprietärem Code übersehen. Bewertungen aus der Praxis zeigen, dass neuere, entwicklerorientierte Plattformen wie Aikido die Anzahl der Fehlalarme erheblich reduzieren können, ohne dabei an Tiefe einzubüßen, und den Fokus von der reinen Erkennungsrate auf umsetzbare Sicherheitsergebnisse verlagern.

Wie gehen Snyk Checkmarx Open- Scan von Softwareabhängigkeiten zu proprietären Code-Scans Checkmarx ?

Bei Scan von Softwareabhängigkeiten SCA) Snyk im Allgemeinen stärker. Es bietet Echtzeit-Überwachung Scan von Softwareabhängigkeiten Schwachstellen, eine große CVE-Datenbank und klare Anleitungen zur Behebung von Schwachstellen, wie z. B. empfohlene Upgrade-Pfade, sodass Entwickler Abhängigkeitsrisiken schnell und einfach beheben können. Checkmarx unterstützt Checkmarx SCA wichtigen Ökosystemen, wird jedoch häufig eher als Ergänzung zu seinen SAST und nicht als seine Hauptstärke betrachtet.

Für das Scannen proprietärer Codes bietet Checkmarx SAST eine tiefergehende Analyse, insbesondere für große oder ältere Codebasen, während Snyk auf schnellere, leichter zugängliche Scans für moderne Anwendungen Snyk . Entwickelnde Plattformen wie Aikido zielen darauf ab, beides in Einklang zu bringen, indem sie eine tiefgehende Analyse mit weniger Störsignalen und einer klareren Priorisierung kombinieren.

Das könnte Sie auch interessieren:

- Snyk vs. Wiz Vergleich im Jahr 2026

- Die Top 10 KI-gestützten SAST-Tools im Jahr 2026

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Die 6 besten Tools für statische Codeanalyse wie Semgrep im Jahr 2026

- Die Top 14 AppSec-Tools im Jahr 2026

- Die Top 5 Checkmarx Alternativen für SAST und Anwendungssicherheit.

- Die besten Laufzeit-Sicherheitstools im Jahr 2026