Einleitung

In der modernen Anwendungssicherheit müssen Führungskräfte sowohl Code-Schwachstellen als auch Open-Source-Risiken adressieren. Checkmarx und Black Duck sind beliebte Tools, die diese Bereiche abdecken: Checkmarx ist bekannt für Statische Anwendungssicherheitstests (SAST) auf Quellcode, während Black Duck sich auf Open-Source-Abhängigkeiten und Containersicherheit durch Software-Kompositionsanalyse (SCA) konzentriert. Ein Vergleich dieser Tools zeigt Abdeckungslücken auf und hilft, eine ganzheitlichere Sicherheitsstrategie zu entwickeln.

TL;DR

Fazit: Checkmarx und Black Duck zeichnen sich jeweils auf ihrer Ebene (Benutzerdefinierter Code vs. Open Source) aus, hinterlassen aber blinde Flecken. Aikido Security kombiniert die Stärken von SAST und SCA in einer Plattform – die Code, Open-Source-Komponenten und Container abdeckt – mit deutlich weniger Fehlalarmen und reibungsloseren Integrationen. Das Ergebnis ist ein breiterer Schutz mit weniger Rauschen und Komplexität. Für Führungskräfte im Bereich Softwaresicherheit bietet Aikido eine vollständigere und effizientere Alternative.

Übersicht der einzelnen Tools

- Checkmarx: Ein führendes SAST-Tool, das proprietären Quellcode auf Sicherheitslücken scannt. Es unterstützt eine breite Palette von Programmiersprachen und verwendet statische Analyse, um Probleme (wie SQL-Injection oder XSS) zu erkennen, bevor der Code ausgeführt wird. Checkmarx legt Wert auf einen entwicklerzentrierten Ansatz, integriert sich in Entwicklungspipelines und IDEs, um frühzeitiges Feedback zu Schwachstellen zu geben.

- Black Duck: Eine Top-SCA-Lösung, die sich auf Open-Source- und Containersicherheit konzentriert. Sie identifiziert alle Open-Source-Bibliotheken, Frameworks und OS-Komponenten in Ihren Anwendungen (oder Container-Images) und kennzeichnet bekannte Schwachstellen oder Lizenzrisiken. Black Duck zeichnet sich durch die Generierung einer umfassenden Software-Stückliste und die Durchsetzung von Open-Source-Richtlinien aus, analysiert jedoch nicht Ihren eigenen Code auf neue Schwachstellen.

Funktionsvergleich

Sicherheits-Scanning-Funktionen

- Checkmarx (SAST): Führt eine tiefgehende statische Analyse von proprietärem Code durch, um Schwachstellen im Quellcode der Anwendung zu finden. Es kann Code-Probleme wie Injection-Schwachstellen, unsichere Konfigurationen und fest codierte Secrets erkennen, ohne das Programm auszuführen. Die Engine von Checkmarx deckt Dutzende von Sprachen ab und führt Datenfluss- und Taint-Analysen durch, um ausnutzbare Pfade im Code zu verfolgen. Allerdings konzentriert sich Checkmarx allein auf eigenen Code und scannt nicht von Haus aus Open-Source-Bibliotheken auf bekannte CVEs (sein älteres Modell erforderte die Kopplung mit einem separaten SCA-Tool). Das bedeutet, wenn Sie sich allein auf Checkmarx verlassen, könnten Risiken durch Drittanbieter-Abhängigkeiten unbemerkt bleiben.

- Black Duck (SCA): Führt umfassende Open-Source-Scans statt Codeanalyse durch. Es inventarisiert alle Drittanbieter-Komponenten (z. B. Bibliotheken, Frameworks, OS-Pakete) in Ihrer Codebasis oder Ihrem Container und gleicht diese dann mit einer umfangreichen Schwachstellendatenbank und einem Lizenzindex ab. Black Duck kann eine SBOM generieren und bekannte Schwachstellen (CVEs) in Abhängigkeiten genau identifizieren und sogar Container-Image-Layer scannen auf veraltete oder riskante Pakete. Seine Stärke ist das Open-Source-Risikomanagement – einschließlich Lizenz-Compliance (z. B. Kennzeichnung von GPL- oder inakzeptablen Lizenzen) und Schwachstellen-Benachrichtigungen. Der Kompromiss ist, dass Black Duck die Logik Ihres proprietären Quellcodes nicht untersucht; es findet keinen Sicherheitsfehler in Ihrem eigenen Algorithmus oder Ihrer Konfiguration, es sei denn, er ist mit einer bekannten anfälligen Komponente verbunden. In der Praxis verwenden viele Organisationen beides: Checkmarx, um Codierungsfehler zu erkennen, und Black Duck, um Open-Source-Expositionen abzudecken. (Bemerkenswerterweise kombiniert Aikido beide Ansätze, indem es statische Codeanalyse und Abhängigkeits-/Container-Prüfungen in einem einheitlichen Scan durchführt.)

Integration & CI/CD-Kompatibilität

- Checkmarx: Bietet robuste Integration über den gesamten Entwicklungslebenszyklus hinweg. Es stellt Plugins für gängige IDEs (VS Code, IntelliJ, Visual Studio usw.) bereit, sodass Entwickelnde Code scannen und Ergebnisse in ihrem Editor sehen können. In CI/CD integriert sich Checkmarx in Plattformen wie GitHub, GitLab, Azure DevOps und Jenkins – Sie können Scans bei jedem Pull Request oder Build konfigurieren, mit der Möglichkeit, den Build abzubrechen, wenn schwerwiegende Probleme gefunden werden. Dieser Shift-Left-Ansatz erkennt Probleme frühzeitig. Checkmarx kann on-premise oder als Cloud-Dienst (die Checkmarx One SaaS-Plattform) betrieben werden, was Flexibilität bei der Bereitstellung bietet. Das vereinheitlichte Dashboard in Checkmarx One aggregiert SAST- (und bei Lizenzierung SCA-) Ergebnisse an einem Ort. Insgesamt ist die Integration ein starker Punkt: Sicherheitsprüfungen können in Pipelines automatisiert und mit relativ tiefer Tooling-Unterstützung in Entwickelnden-Workflows integriert werden.

- Black Duck: Integriert sich in erster Linie auf CI/CD- und Repository-Ebene zum Scannen von Artefakten und Builds. Entwickler führen Black Duck in der Regel nicht aus. Black Duck -Scans in ihrer IDE aus; stattdessen verwenden Teams die Synopsys CLI oder Plugins, um Scans während Build- oder Release-Pipelines auszulösen. Beispielsweise könnte eine Jenkins-Pipeline Black Duck aufrufen, um eine gebaute Anwendung oder container zu scannen, und dann den Build fehlschlagen lassen, wenn eine schwerwiegende Schwachstelle oder ein Verstoß gegen Richtlinien festgestellt wird. Black Duck gibt die Ergebnisse an ein zentrales Portal (Black Duck Hub), wo Sicherheits- oder compliance triage überprüfen und triage . Es unterstützt die Integration mit Issue-Trackern (wie Jira), um Tickets für Entwickler zu erstellen, und kann sogar Pull-Anfragen öffnen, um anfällige Bibliotheken zu aktualisieren. Bereitstellung: Black Duck wird häufig vor Ort als Server (oder Cluster) ausgeführt, auf dem Ihre Projekt-Stücklisten und Schwachstellendaten gespeichert werden. Es gibt eine verwaltete SaaS-Option, aber viele Unternehmen hosten sie aus compliance selbst. Das bedeutet, dass die Integration die Einrichtung dieser Infrastruktur und die Verbindung Ihrer CI-Pipelines damit umfasst. Zusammenfassend lässt sich sagen, dass Black Duck in DevOps, indem es einen Audit-Schritt nach dem Build hinzufügt – es ist effektiv für die Governance, aber nicht so eng in den Echtzeit-Codierungsprozess eingebunden wie IDE-Integrationen Checkmarx.

Genauigkeit und Leistung

- Checkmarx: Das Tool führt eine gründliche statische Analyse durch, die rechenintensiv sein kann. Das Scannen einer großen Codebasis kann Minuten bis Stunden dauern, insbesondere bei ersten Durchläufen. Checkmarx dies durch inkrementelles Scannen (bei nachfolgenden Durchläufen werden nur neue oder geänderte Codes analysiert), um die Geschwindigkeit bei laufenden Integrationsscans zu verbessern. In Bezug auf die Genauigkeit Checkmarx dafür bekannt, dass es eine große Anzahl potenzieller Probleme sofort meldet – einige davon kritisch, andere informativ. Diese Gründlichkeit bedeutet, dass es häufig Schwachstellen aufdeckt, aber auch zu Fehlalarmen (harmloser Code wird als riskant markiert) oder Warnungen mit niedriger Priorität führt, die Entwickler überfordern können. Tatsächlich scherzen langjährige Checkmarx manchmal, dass es ein„Fehlalarm-Generator” sein kann, und verweisen auf Fälle, in denen sich nur etwa 1 % der gemeldeten Probleme als echte Probleme herausstellen. Durch Feinabstimmungen – z. B. das Anpassen von Regeln oder das Markieren bestimmter Muster als nicht ausnutzbar – können Teams das Signal-Rausch-Verhältnis erheblich verbessern. Die Regel-Engine Checkmarxermöglicht fein abgestimmte Anpassungen, und die neueren Versionen verwenden mehr Kontextanalysen, um das Rauschen zu reduzieren. Dennoch ist die anfängliche Lernkurve bei der Trennung von Spreu und Weizen nicht trivial. Was die Leistung angeht, Checkmarx für eine mittelgroße, in CI integrierte Codebasis einen Scan in der Regel in angemessener Zeit (einige Minuten) durchführen, aber sehr große monolithische Projekte erfordern möglicherweise eine sorgfältige Konfiguration (oder Segmentierung), um eine Verlangsamung der Pipeline zu vermeiden. Die Genauigkeit in Bezug auf echte Positive wird als hoch eingeschätzt – es werden eine Vielzahl von Problemen gefunden –, aber es ist mit einem gewissen Aufwand für die Triage der Ergebnisse zu rechnen, um triviale oder falsche Alarme herauszufiltern.

- Black Duck: Genauigkeit für Black Duck bedeutet, bekannte anfällige Komponenten korrekt zu identifizieren. In dieser Hinsicht nutzt es eine umfangreiche Wissensdatenbank zu Schwachstellen und weist in der Regel nur wenige Fehlalarme auf – wenn Black Duck angibt, dass eine Bibliotheksversion CVEs enthält, handelt es sich in der Regel um eine sachliche Aussage. Die Herausforderung liegt eher in der Relevanz: Nicht jede Schwachstelle in einer Abhängigkeit ist ausnutzbar oder hat erhebliche Auswirkungen auf Ihre Anwendung. Standardmäßig Black Duck alle bekannten Probleme auf, was bei einer großen Anwendung mit vielen Abhängigkeiten zu einer langen Liste führen kann. Im Gegensatz zu einigen neueren SCA analysiert es nicht eingehend, ob Ihr Code tatsächlich die anfällige Funktion aufruft (außer in begrenzten Fällen wie einer Java-Analyse „ausnutzbarer Pfade“). Daher können Warnmeldungen für eine Bibliotheksschwachstelle angezeigt werden, die in einem Teil des Codes vorhanden ist, den Sie in der Produktion nie verwenden – technisch gesehen ein echter Treffer, aber kein echtes Risiko. Dies kann zu Störungen führen, sodass Sicherheitsteams manuell priorisieren müssen, welche Schwachstellen kritisch sind. Black Duck bietet Richtlinienfunktionen, um bestimmte Ergebnisse automatisch zu ignorieren oder aufzuheben (z. B. dev/test-Abhängigkeiten oder Schwachstellen unterhalb einer bestimmten Schweregradstufe ignorieren).

Leistung: Scannen mit Black Duck umfasst entweder die Analyse von Abhängigkeitsmanifesten oder die Durchführung eines vollständigen Binär-Scans (für Container oder kompilierte Anwendungen). Dieser Prozess, insbesondere der erste vollständige Scan eines Projekts, kann zeitaufwändig sein. Benutzer haben festgestellt, dass Black Duck „nicht das effizienteste Tool für schnelle Scans“ ist – ein umfassender Scan der Open-Source-Komponenten einer großen Codebasis kann viele Minuten dauern, da die Stückliste erstellt und jede Komponente überprüft wird. Das Scannen container (Schicht für Schicht) ist ähnlich aufwendig. In CI/CD kann dies die Build-Pipelines verlangsamen, wenn sie nicht für die parallele oder asynchrone Ausführung konfiguriert sind. Im Laufe der Jahre gab es zwar Verbesserungen, aber einige Benutzer wünschen sich dennoch schnellere Scans und eine reaktionsschnellere Benutzeroberfläche während des Ladens der Ergebnisse. Zusammenfassend lässt sich sagen, dass Black Ducksind zwar vertrauenswürdig, aber aufgrund der schieren Menge an Ergebnissen und der Dauer des Scans benötigen Sie einen Prozess, um die Ausgabe effizient zu verarbeiten. Die Lösung ist gründlich und für Unternehmen geeignet, aber nicht leichtgewichtig.

Abdeckung und Umfang

- Checkmarx: Eine der Stärken Checkmarxist die breite Sprachunterstützung. Es kann Code scannen, der in Dutzenden von Sprachen und Frameworks geschrieben wurde – von Java, C# und JavaScript/TypeScript bis hin zu Python, C/C++, PHP, Ruby, Go und mehr. Damit eignet es sich für Unternehmen mit polyglotten Stacks (Sie benötigen nicht für jede Sprache ein separates SAST ). Checkmarx Webanwendungen, Microservices, Code für mobile Anwendungen (z. B. Swift für iOS, Kotlin für Android, sofern der Quellcode verfügbar ist) Checkmarx und überprüft sogar Infrastructure-as-Code-Vorlagen auf Sicherheitsfehlkonfigurationen. Die neueren Plattformmodule umfassen API-Sicherheit und IaC-Scan, um eine ganzheitlichere Abdeckung von Code-Risiken zu ermöglichen, die über den Anwendungsquellcode hinausgeht. Der AnwendungsbereichCheckmarxbeschränkt sich jedoch im Wesentlichen auf den von Ihnen geschriebenen Code. Es findet Schwachstellen in proprietärer Anwendungslogik und -konfiguration. Für Komponenten von Drittanbietern Checkmarx eigene SCA (als Teil von Checkmarx ) Checkmarx , aber traditionell war dies nicht sein Hauptaugenmerk. Unternehmen, die sich bei Open-Source-Risiken Checkmarx auf Checkmarx verlassen, könnten SCA im Vergleich zu Black Duck als weniger ausgereift empfinden. Black Duckals ausgereift empfinden oder möglicherweise ein weiteres Tool integrieren mussten. Was die SDLC-Abdeckung angeht, Checkmarx vorwiegend in der Entwicklungs- und Testphase eingesetzt – es handelt sich um ein „Shift-Left”-Tool, mit dem Probleme vor der Produktion erkannt werden können. Es überwacht beispielsweise keine laufenden Anwendungen in der Produktion (das ist die Domäne von Laufzeit-Tools) und scannt kompilierte Binärdateien oder container nicht nativ auf Probleme mit Betriebssystempaketen. Seine Abdeckung ist also breit gefächert und umfasst Quellcode und Artefakte der frühen Phase, jedoch nicht Binär- oder Laufzeit-Artefakte.

- Black Duck: Der Umfang von Black Duck ist unabhängig von der Programmiersprache – es interessiert sich dafür, welche Open-Source- oder Drittanbieter-Komponenten vorhanden sind, unabhängig davon, ob sie aus einer Maven pom.xml, einer NPM package.json, einer Python requirements.txt, einem container oder sogar einer eingecheckten binären JAR-Datei stammen. Es listet Komponenten auf und findet ihre bekannten Schwachstellen, unabhängig davon, wie sie eingebracht wurden. Das bedeutet, dass Black Duck praktisch jede Umgebung abdecken kann: Unternehmensanwendungen in Java/.NET, Frontend-Projekte in JavaScript, C/C++-Projekte mit Open-Source-Bibliotheken, mobile Anwendungen (es scannt beispielsweise die Gradle/Maven-Abhängigkeiten oder CocoaPods) und container (es scannt Linux-Pakete und -Bibliotheken im Inneren). Darüber hinaus Black Duck ist bekannt für seine seine compliance . Es kennzeichnet nicht nur Sicherheitsprobleme, sondern verfolgt auch Open-Source-Lizenzverpflichtungen (wenn Sie beispielsweise eine Bibliothek unter GPL oder AGPL verwenden, Black Duck Sie, damit die Rechtsabteilung dies überprüfen kann). Dies geht über das hinaus, was Checkmarx viele reine Sicherheitstools leisten. Black DuckBlack Duck Black Duck häufig während der Build-/Release-Phase oder bei kontinuierliche Überwachung Software eingesetzt (z. B. um zu warnen, wenn eine neue CVE eine bereits bereitgestellte Komponente betrifft). Es ist nicht nur auf die Entwicklung beschränkt: Viele nutzen es, um Produktionssoftware-Stücklisten regelmäßig auf neu bekannt gewordene Schwachstellen zu überprüfen. Was es nicht abdeckt: Schwachstellen im Benutzerdefinierten Code, die nicht in einer Schwachstellendatenbank enthalten sind. Außerdem deckt es von Natur aus keine Konfigurationsprobleme ab (es sei denn, eine Fehlkonfiguration führt zu einer bekannten anfälligen Komponente). Beispielsweise Black Duck nicht vor einer unsicheren Verwendung von Kryptografie in Ihrem Code warnen – das würde SAST Checkmarx) erkennen. Es führt auch keine dynamischen Tests durch. Sein Anwendungsbereich ist also in Open Source breit gefächert, aber eng fokussiert (keine Laufzeit- oder Benutzerdefinierte Codeanalyse). In der Praxis Black Duck Teil einer größeren Toolchain: Um eine vollständige Abdeckung zu erreichen, kombinieren Teams es mit SAST, DAST usw. oder wählen ein All-in-One-Tool wie Aikido diese Bereiche abdeckt.

Entwickelnde Experience

- Checkmarx: Lässt sich mit IDE-Plugins und Pull-Request-Prüfungen direkt in die Arbeitsabläufe von Entwicklern integrieren, aber die Fülle an Ergebnissen kann Teams mit Fehlalarmen überfordern. Entwickelnde und Regelanpassungen sind notwendig, um es effektiv zu machen.

- Black Duck: Wird hauptsächlich von Sicherheitsteams verwendet. Black Duck bietet nicht die gleiche praktische Erfahrung für Entwickler. Es liefert hochwertige Berichte und Vorschläge zur Fehlerbehebung, aber Entwickler können möglicherweise nicht regelmäßig direkt mit dem Tool interagieren .

Preise und Wartung

- Checkmarx: Bietet Preise auf Unternehmensebene, die für kleinere Teams kostspielig sein können. Die Wartung umfasst die Optimierung von Scans, die Verwaltung der Infrastruktur und die Aktualisierung von Regeln.

- Black Duck: Ebenfalls eine Premium-Lösung mit komplexer Preisgestaltung, die häufig mit anderen Synopsys gebündelt wird. Sie erfordert die Wartung eines lokalen Servers oder eines verwalteten SaaS, und die Kosten können für kleinere Unternehmen unerschwinglich sein .

Vor- und Nachteile jedes Tools

Checkmarx Vor- und Nachteile

- Checkmarx – Stärken: Sehr breite Sprach- und Framework-Unterstützung für statische Analyse, fähig, komplexe Code-Schwachstellen zu finden; umfassende Integration mit Entwickler-Tools und CI/CD (IDE-Plugins, PR-Checks) zur Förderung der Shift-Left-Sicherheit; bietet anpassbare Regeln und detaillierte Compliance-Berichte (OWASP Top 10, PCI usw.), die für die Enterprise Governance geeignet sind.

- Checkmarx – Nachteile: Neigt dazu, standardmäßig eine hohe Anzahl von Problemen zu melden, einschließlich vieler False Positives, die eine Feinabstimmung erfordern; die Ersteinrichtung und Regelanpassung erfordern eine steile Lernkurve für Teams; Scan-Dauer und Infrastrukturanforderungen können bei großen Projekten erheblich sein; und die Lizenzierung ist teuer und auf große Unternehmen ausgerichtet (keine einfache Pay-as-you-go-Option).

Black Duck – Vor- und Nachteile

- Black Duck – Stärken: Erstklassiges Tracking von Open-Source- und Container-Schwachstellen, mit einer umfangreichen Wissensdatenbank bekannter Risiken und Lizenzen; fähig, vollständige SBOMs zu erstellen und Open-Source-Richtlinien (z. B. Lizenz-Compliance, Versionssperren) über alle Anwendungen hinweg durchzusetzen; integriert sich in Build-Pipelines, um Probleme vor der Veröffentlichung zu erkennen, und kann Abhängigkeits-Upgrades automatisch vorschlagen oder orchestrieren, wodurch manueller Aufwand eingespart wird.

- Black Duck - Nachteile: Analysiert keinen proprietären Quellcode, wodurch Sicherheitslücken im Benutzerdefinierten Code bleiben, es sei denn, es wird mit SAST kombiniert; kann Teams mit langen Schwachstellenlisten überfordern, die priorisiert werden müssen (standardmäßig keine kontextbezogene Exploitability-Filterung); die Lösung ist ressourcenintensiv – vom On-Prem-Server bis zu den langsamen Scan-Zeiten bei großen Images – und nicht sehr agil für schnelllebige Entwicklungszyklen; Dokumentation und UI sind zwar umfassend, gelten aber als klobig oder verwirrend für Neulinge; und wie Checkmarx ist es mit einem hohen Preis verbunden, den einige Rezensenten im Verhältnis zum Wert als zu hoch empfinden.

Aikido Security: Die bessere Alternative

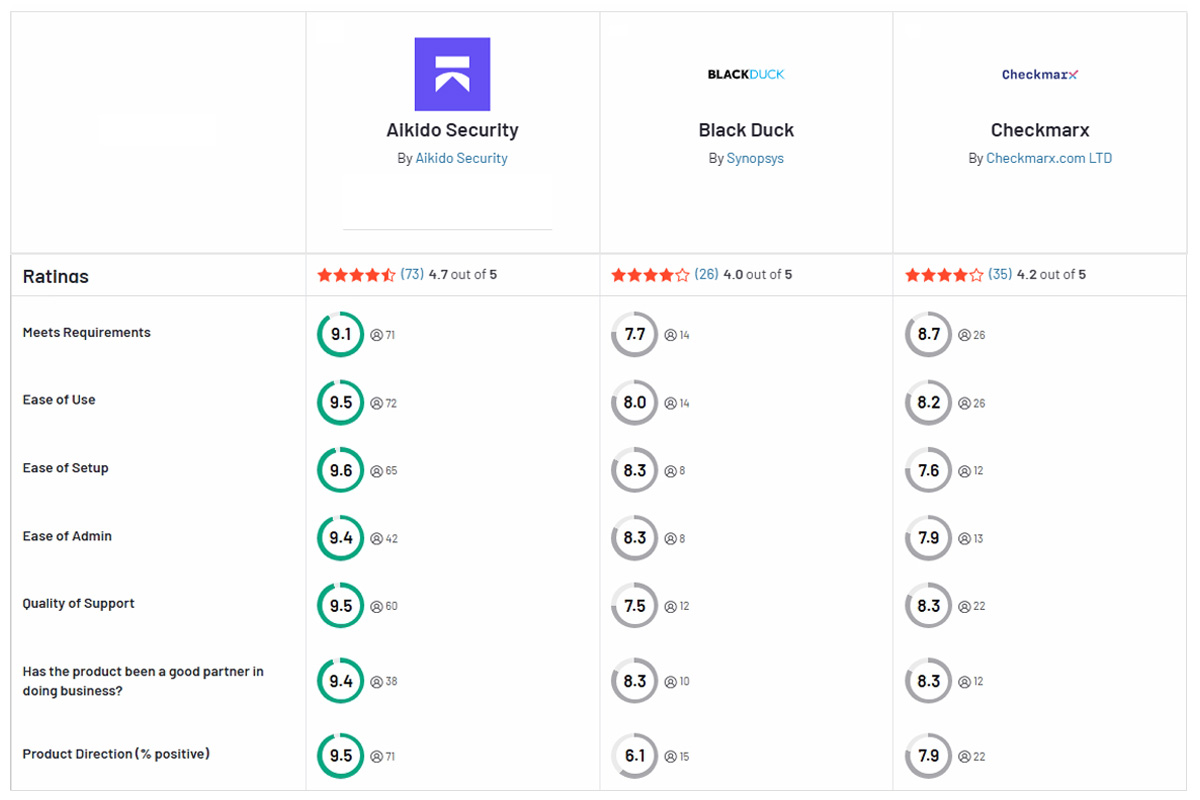

Aikido Security bietet einen modernen Ansatz, der viele der Mängel von Checkmarx und Black Duck behebt. Es bietet breitere Abdeckung durch die Vereinheitlichung von statischer Codeanalyse und Open-Source-/Container-Scanning in einer einzigen Plattform – keine Lücken zwischen SAST und SCA. Dank intelligenter Filterung liefert Aikido weniger Fehlalarme (seine „No Noise“-Philosophie zeigt nur umsetzbare Probleme auf). Die Lösung bietet eine reibungslosere Developer Experience, mit schnellen Scans, In-IDE-Ergebnissen und sogar KI-gestützten Korrekturen, alles darauf ausgelegt, in DevOps-Workflows zu passen. Wichtig für die Führungsebene ist, dass Aikido ein einfacheres Preismodell verwendet (Alles-in-einem, keine Multi-Tool-Verträge), was die Einführung und Skalierung erleichtert. Kurz gesagt, Aikido kombiniert die Stärken von Checkmarx und Black Duck – umfassende Code- und Abhängigkeitssicherheit – und vermeidet gleichzeitig deren Schwachstellen, wodurch es sich als effektivere Alternative für Software-Sicherheitsprogramme erweist.

Starten Sie eine kostenlose Testphase oder fordern Sie eine Demo an, um die vollständige Lösung zu erkunden.