Einleitung

Die Wahl der richtigen Anwendungssicherheitstools kann sich wie ein Kräftemessen zwischen sehr unterschiedlichen Philosophien anfühlen. SonarQube und Fortify sind zwei beliebte Optionen an entgegengesetzten Enden des Spektrums. Dieser Vergleich zeigt auf, wie sich jedes Tool in der Praxis schlägt – und warum eine neuere Alternative die Show stehlen könnte.

TL;DR

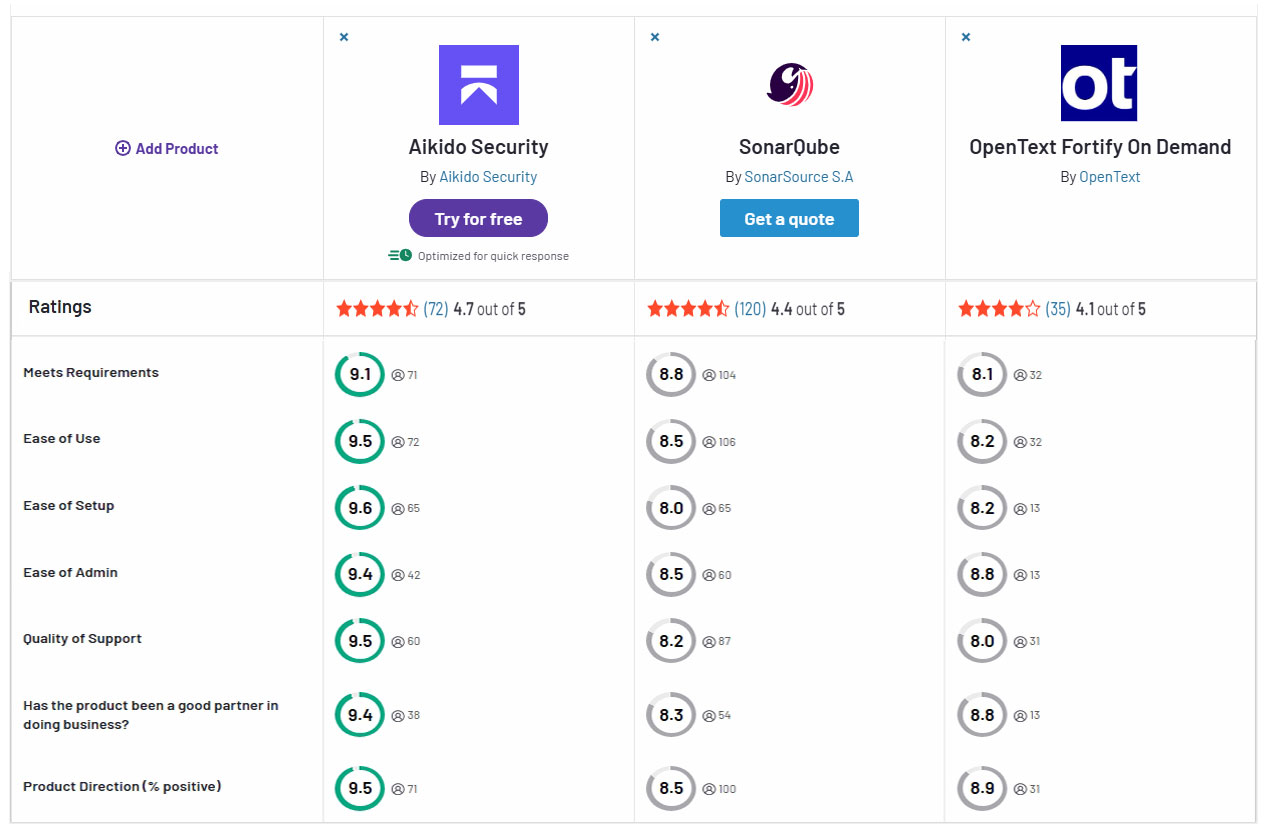

SonarQube und Fortify sind ältere Tools, die für die statische Codeanalyse entwickelt wurden, aber beide bringen Kompromisse mit sich. SonarQube ist einfacher zu bedienen, aber in der Tiefe begrenzt, während Fortify eine Abdeckung auf Unternehmensebene mit einer steilen Lernkurve und einer aufwendigen Einrichtung bietet. Aikido Security bietet eine moderne Alternative: die tiefe Codeanalyse mit schneller Einrichtung, minimalen False Positives und nahtloser CI/CD-Integration kombiniert – was sie zu einer besseren Lösung für die heutigen Engineering-Teams macht.

Übersicht der einzelnen Tools

SonarQube

SonarQube ist eine Open-Core-Plattform, die primär für statische Codeanalyse und Codequalitätsprüfung bekannt ist. Entwickelnde lieben die elegante Benutzeroberfläche und die IDE-Plugins (SonarLint), die sofortiges Feedback zu Fehlern, Code Smells und gelegentlichen Sicherheitsproblemen geben. Es unterstützt Dutzende von Sprachen und lässt sich problemlos in CI-Pipelines integrieren. Obwohl SonarQube Sicherheitsregeln (OWASP Top 10, CWE-Prüfungen usw.) enthält, liegt sein Ursprung in der Codequalität – was bedeutet, dass fortgeschrittene Sicherheitstests nicht seine Stärke sind. Organisationen beginnen oft mit SonarQube, um die Wartbarkeit des Codes zu verbessern, und erweitern es schrittweise zu einem einfachen SAST-Tool. Dies funktioniert bis zu einem gewissen Grad, aber ernsthafte AppSec-Teams stoßen oft an die Grenzen von SonarQube hinsichtlich der tiefgehenden Schwachstellenabdeckung.

Fortify

Fortify (OpenText Fortify, ehemals HP/Micro Focus Fortify) ist eine etablierte Anwendungssicherheits-Suite, die gezielt auf das Auffinden von Schwachstellen ausgelegt ist. Sein Flaggschiff, der Static Code Analyzer, durchkämmt den Quellcode akribisch, mithilfe Tausender proprietärer Regeln und Datenflussanalysen, um OWASP Top 10 Probleme und mehr zu erkennen. Der Ansatz von Fortify ist umfassend: Es bietet nicht nur SAST, sondern auch Optionen für Software-Kompositionsanalyse (Schwachstellen in Drittanbieter-Bibliotheken) und sogar dynamische Tests (DAST) als Teil seines Ökosystems. Dieses Tool wurde für Unternehmens-Sicherheitsteams entwickelt – und das merkt man. Fortify kann Sicherheitsprobleme aufdecken, die einfachere Tools übersehen, und bietet detaillierte Berichte und Dashboards für die Governance. All diese Leistung bringt jedoch auch Nachteile mit sich: Fortify ist nicht trivial zu implementieren oder im Alltag zu verwenden. Erwarten Sie eine steile Lernkurve, hohe Systemanforderungen und einen Workflow, der eher auf Sicherheitsauditoren als auf schnelllebige Entwicklerteams zugeschnitten ist. Es ist der archetypische „Big-Enterprise“-Sicherheitsscanner – gründlich und robust, aber oft umständlich.

Funktionsvergleich

Sicherheits-Scanning-Funktionen

SonarQube führt Statische Anwendungssicherheitstests (SAST) als Teilmenge seiner Codeanalyse durch. Es kennzeichnet gängige Programmierfehler und einige Sicherheitsschwachstellen (z. B. SQL-Injection-Muster, XSS) mithilfe von Regelsätzen, die OWASP und CWE zugeordnet sind. Aber sein Sicherheitsregelsatz ist ziemlich grundlegend – begrenzt in Tiefe und Abdeckung im Vergleich zu dedizierten Sicherheitstools. SonarQube beinhaltet nicht nativ dynamische Tests oder eine umfassende Software-Kompositionsanalyse, obwohl es einige anfällige Abhängigkeiten in Berichten identifizieren kann. Sein Fokus liegt weiterhin auf dem eigenen Code.

Fortify hingegen ist von Grund auf für Sicherheit konzipiert. Die SAST-Engine von Fortify führt eine tiefgehende Datenflussanalyse durch (verfolgt, wie Daten durch den Code fließen), um komplexe Schwachstellen zu erkennen, die SonarQube möglicherweise übersieht. Es bietet auch Software-Kompositionsanalyse (SCA), um anfällige Open-Source-Bibliotheken zu erkennen, und die Produktfamilie von Fortify umfasst DAST-Tools für Laufzeittests. Kurz gesagt, Fortify zielt darauf ab, das gesamte Spektrum des Sicherheitsscannings abzudecken. Der Kompromiss ist, dass Fortify übereifrig sein kann – es wird jede potenziell nicht bereinigte Eingabe oder unsichere Konfiguration identifizieren, wobei oft Grenzfälle markiert werden, die sich letztendlich nicht ausnutzen lassen. (Ja, es gerät sogar in Panik, wenn es das Wort „Passwort“ irgendwo in Ihrem Code sieht.) Weder SonarQube noch Fortify befassen sich maßgeblich mit neuen Bereichen wie Infrastructure-as-Code-Templates oder Container-Image-Scan – diese bleiben für beide blinde Flecken. Wenn Sie diese scannen müssen, benötigen Sie ein zusätzliches Tool oder eine einheitlichere Plattform (hier kommt Aikido Security ins Spiel).

Integration & DevOps-Workflow

Wenn es darum geht, sich in eine moderne DevOps-Toolchain einzufügen, glänzt SonarQube. Es wurde praktisch für die CI/CD-Integration entwickelt – Sie können die SonarQube-Analyse als Schritt in Ihrer Build-Pipeline (Jenkins, GitHub Actions, GitLab CI, was auch immer) mit minimalem Aufwand ausführen. Es gibt offizielle Plugins und einfache Konfigurationen, um Ergebnisse automatisch hochzuladen. SonarQube verfügt auch über Funktionen wie Quality Gates, um den Build zu unterbrechen, wenn neuer Code kritische Probleme einführt. Und weil Sonar ursprünglich auf Entwickelnde zugeschnitten war, bietet es Annehmlichkeiten wie Branch-für-Branch-Analyse und PR-Annotationen. Kurz gesagt, SonarQube fügt sich fast so einfach in einen DevOps-Workflow ein wie ein Linter oder eine Testsuite.

Fortify Die Integration ist schwieriger. In der Vergangenheit umfasste der Workflow Fortifyhäufig das manuelle Ausführen von Scans und das Hochladen der Ergebnisse in das Security Center – nicht gerade „kontinuierlich“. Tatsächlich war eine frühe Fortify das Fehlen einer einfachen Pipeline-Automatisierung ( manuelles Hochladen von Dateien oder Benutzerdefinierte Skripte erforderlich). Heutzutagekann Fortify in CI-Pipelines integriert werden, aber es ist nicht so einfach wie Plug-and-Play. In der Regel müssen Sie den Fortify installieren, sicherstellen, dass der Code erstellt wurde (Fortify erfordertFortify eine erfolgreiche Erstellung mit allen Abhängigkeiten, um eine ordnungsgemäße Analyse zu ermöglichen), und dann einen Scan ausführen, der Ergebnisse zum Hochladen generiert.

Es gibt jetzt Plugins für Tools wie Jenkins, aber man muss damit rechnen, dass die Konfiguration einige Zeit in Anspruch nimmt. Ein Benutzer merkte an, dass Fortify „einen Build benötigt, um zu scannen” und mehr Aufwand erfordert, um es in eine Pipeline einzubinden. Zusammenfassend Fortify in DevOps Fortify , aber nicht so SonarQube in den schnellen CI/CD-Zyklus integriert SonarQube . SonarQube hier der unkomplizierte Teamplayer, während Fortify Ihnen Fortify einige Hürden in den Weg legt.

Genauigkeit und Leistung

Die Genauigkeit der statischen Analyse hat zwei Seiten: das Erkennen echter Probleme (echte Positive) und das Vermeiden von Fehlalarmen. SonarQube neigt dazu, eher zu wenig als zu viel zu melden – es findet die leicht zu findenden Fehler und vermeidet übermäßig komplexe Schwachstellenanalysen, was bedeutet, dass es einige echte Fehler übersieht (False Negatives), dafür aber auch nicht zu oft falschen Alarm schlägt. Viele Entwickler schätzen, dass „SonarQube… keine falschen PositivenSonarQube” und Entwickler davor bewahrt, Geistern hinterherzujagen. Fortify das genaue Gegenteil. Es wirft ein breites Netz aus, um jedes denkbare Problem zu finden, was zu einer lauten Ausgabe führt. Es ist nicht ungewöhnlich, Fortify Tausende von Ergebnissen in einer großen Codebasis Fortify , von denen nur eine Handvoll wirklich kritische Probleme sind. Teams verbringen oft viel Zeit damit, Fortify zu sortieren und Fehlalarme oder kleinere Probleme auszusortieren.

Ein erfahrener Benutzer merkte unverblümt an, dass Fortify „ein sehr lautes Tool“ sei und man lernen müsse, welchen Ergebnissen man tatsächlich „vertrauen“ könne. Diese hohe Falsch-Positiv-Rate kann zu einer Alarmmüdigkeit führen – Entwickler beginnen, Fortify zu ignorieren Fortify das Scannen auf einen späteren Zeitpunkt im Release-Zyklus zu verschieben.

In Bezug auf die Leistung ist die Scan-Geschwindigkeit ein weiterer zu berücksichtigender Faktor. SonarQube relativ leichtgewichtig; ein Scan ist schnell genug, um bei jedem Commit oder Pull Request ausgeführt zu werden (bei mittelgroßen Projekten oft innerhalb weniger Minuten abgeschlossen). Fortify sind dagegen sehr ressourcenintensiv. Bei großen Projekten kann ein Scan mit Fortify mehrere Stunden dauern, Fortify es nicht richtig eingestellt ist. Die Fortify SCA führt eine tiefgehende Analyse durch und kann viel Speicher und CPU-Leistung beanspruchen, sodass Sie oft einen leistungsstarken Server dafür bereitstellen müssen. Es ist bezeichnend, dass einige Unternehmen Fortify nur nachts oder am Ende von Sprints durchführen und nicht bei jedem Commit – kontinuierliches Scannen kann unpraktisch sein, wenn jeder Durchlauf langsam ist. Zusammenfassend lässt sich sagen, SonarQube agil und konservativ SonarQube (weniger, aber meist relevante Ergebnisse), während Fortify gründlich, aber schwerfällig Fortify und eine Flut von Ergebnissen generiert, deren Verwaltung viel Rechenleistung (und Urteilsvermögen) erfordert.

Abdeckung und Umfang

Sprach- und Framework-Unterstützung: Beide Tools unterstützen eine Vielzahl von Programmiersprachen, wobei SonarQube in puncto Umfang die Nase SonarQube . SonarQube insbesondere in seinen kommerziellen Editionen) deckt mehr als 30 Sprachen ab, darunter beliebte Sprachen wie Java, C#, Python, JavaScript/TypeScript, C/C++ und über Plugins sogar noch mehr Nischensprachen. Die Sprachunterstützung Fortifyist für ein SAST umfangreich SAST Java, C/C++, C#, Python, JavaScript, Ruby, Go, PHP und mehr, in einigen Editionen sogar IBM-Mainframe-Sprachen), aber Benutzer berichten, dass Fortify in der Praxis Fortify weniger Sprachen unterstützt als SonarQube. Beispielsweise SonarQube Community- oder offizielle Analysatoren für Sprachen wie Swift, Kotlin, Apex, PL/SQL usw., während Fortify nicht alle diese Sprachen standardmäßig abdeckt. Wenn Ihr Tech-Stack polyglott ist, sollten Sie die Sprachkompatibilität Fortifygenau prüfen – SonarQube in eklektischen Umgebungen die Oberhand haben.

Anwendungsbereich: Der Scan SonarQubebeschränkt sich auf den Quellcode und die damit verbundenen Testabdeckungs-/Qualitätsmetriken. Ihre laufenden Anwendungen oder Konfigurationen werden nicht analysiert. Der Anwendungsbereich Fortifyist im AppSec breiter gefasst – Fortify Binärdateien und Konfigurationsdateien scannen und über seine erweiterten Produkte beispielsweise das Scannen von mobilen Anwendungen oder Laufzeittests durchführen. Dennoch konzentrieren sich beide in erster Linie auf die Anwendungsschicht (Code und Abhängigkeiten). Weder SonarQube Fortify Ihre Cloud-Infrastrukturvorlagen, Kubernetes-Manifeste, container oder API-Endpunkte für Sie. Das bedeutet Lücken in der Cloud-nativen Abdeckung – z. B. werden hartcodierte Geheimnisse in einem Terraform-Skript oder eine CVE in Ihrem Docker-Basisimage von keinem der beiden Tools erkannt. Um diese abzudecken, sind zusätzliche Tools oder eine Plattform erforderlich, die für eine einheitliche Abdeckung ausgelegt ist.

Dies ist ein wichtiger Bereich, in dem eine Plattform wie Aikido (die Code, Cloud-Konfigurationen, Container und mehr scannt) die Lücke schließen möchte. Was die Abdeckung von compliance angeht, Fortify sowohl SonarQube Fortify die Ergebnisse gängigen Frameworks zu (OWASP Top 10, CWE, PCI-DSS usw.), wobei Fortify häufiger zur Erfüllung compliance in Unternehmen eingesetzt wurde. Die reine Abdeckung moderner App-Oberflächen (SaaS, serverlos, Cloud-Infrastruktur) ist jedoch bei beiden Legacy-Tools begrenzt.

Entwickelnde (UX, Einrichtung, Lernkurve)

Hier kommen die philosophischen Unterschiede wirklich zum Vorschein. SonarQube positioniert sich als Tool für Entwickler. Die Benutzeroberfläche ist übersichtlich und zugänglich: Probleme werden im Kontext des Codes angezeigt, mit klaren Anweisungen zur Behebung. Entwickler können auf ein Problem klicken und sehen den hervorgehobenen fehlerhaften Code sowie einen Vorschlag. Die Lernkurve für SonarQube flach – wenn Sie die Codierungsstandards Ihrer Sprache verstehen, wird Ihnen die Benutzeroberfläche von Sonar intuitiv erscheinen. Die Einrichtung SonarQube insbesondere mit SonarCloud oder dem Community Edition-Server) ist unkompliziert, und es gibt eine riesige Community, falls Sie Hilfe benötigen.

Entscheidend ist, dass SonarQube in die Arbeitsabläufe der Entwickler SonarQube : IDE-Plugins für die On-the-Fly-Analyse, PR-Dekoration, um auf neue Probleme in Code-Reviews hinzuweisen, und so weiter. Infolgedessen neigen Entwickler dazu, SonarQube zu begrüßen, SonarQube es abzulehnen. Ein Team merkte an, dass es „die Benutzererfahrung“ von SonarQube die sofortige Rückmeldung von SonarLint in der IDE „sehr schätzt“. Durch diese sofortige, kontinuierliche Rückmeldung SonarQube wie ein Teil des Entwickler-Toolkits SonarQube und nicht wie ein externer Prüfer.

Fortifyhingegen fühlt sich eher wie eine herkömmliche Sicherheitsanwendung an. Die primäre Benutzeroberfläche, Fortify (Software Security Center), ist leistungsstark, aber komplex. Außerdem gibt es FortifyAudit Workbench, eine Desktop-GUI, mit der Sicherheitsprüfer ihre Ergebnisse überprüfen können. Neue Benutzer empfinden diese Benutzeroberflächen oft als überwältigend – sie sind vollgepackt mit Schwachstellendaten, Filtern und Fachbegriffen, die Sicherheitskenntnisse voraussetzen. Die Lernkurve ist steil; wie ein Fortify es ausdrückte: „Es dauert eine Weile, bis man das Tool versteht ... Das Tool ist sehr unübersichtlich ... Man braucht viel Geduld, um das Tool zu benutzen.“ Entwickler ohne Sicherheitsschulung könnten Schwierigkeiten haben, die Ergebnisse Fortifyzu interpretieren (z. B. Datenflussdiagramme zu verstehen oder zu erkennen, warum etwas, das als „hohes Risiko“ gekennzeichnet ist, tatsächlich ein Problem darstellt oder nicht).

In vielen Organisationen werden Fortify-Ergebnisse von einem separaten Sicherheitsteam bearbeitet, das die Probleme dann den Entwickelnden zuweist – ein Ansatz, der zu Reibungen führen kann. Darüber hinaus sind Einrichtung und Wartung von Fortify ein Projekt für sich. Den Fortify-Server installieren, die Authentifizierung konfigurieren, Regelpakete regelmäßig aktualisieren, sicherstellen, dass die Scan-Umgebung alle Build-Abhängigkeiten hat… das ist eine Menge. Tatsächlich bestätigen Fortifys eigene Dokumentation und Benutzer, dass es „viel Einrichtung und viel Überlegung erfordert, um es… effektiv zu nutzen“. Kurz gesagt, die UX von Fortify ist auf den spezialisierten Sicherheitsspezialisten zugeschnitten, während die UX von SonarQube auf alltägliche Entwickelnde ausgerichtet ist. Für eine technische Führungskraft bedeutet dieser Unterschied, dass Fortify möglicherweise mehr Schulungen, mehr Prozessänderungen und eventuell dediziertes Personal zur Verwaltung erfordert, während SonarQube mit minimalem Aufwand an Entwicklungsteams übergeben werden kann.

Preise und Wartung

Der Kostenfaktor ist oft ein Ausschlusskriterium. SonarQube bietet hier einen großen Vorteil: Es gibt eine kostenlose Community Edition, die, obwohl in Bezug auf Sicherheitsregeln und Sprachen begrenzt, oft ausreicht, um den Einstieg zu finden. Die kostenpflichtigen Editionen (Developer, Enterprise, Data Center) erweitern die Sprachunterstützung und die Sicherheitsanalysefunktionen, und die Preisgestaltung basiert im Allgemeinen auf den analysierten Codezeilen. SonarSource veröffentlicht die Preise offen (transparente Stufen nach LOC), was die Kostenprognose erleichtert. Zum Beispiel könnte SonarQube Enterprise für eine mittelgroße Codebasis im niedrigen Zehntausenderbereich pro Jahr liegen – nicht billig, aber oft immer noch günstiger als Fortify für einen ähnlichen Umfang. Und wenn Ihr Team oder Budget klein ist, können Sie mit dem kostenlosen SonarQube oder der erschwinglichen Developer Edition beginnen. Die Wartung von SonarQube (selbst gehostet) ist relativ gering: Es ist ein Java-Server, den Sie gelegentlich aktualisieren, und Sonar bietet regelmäßige Updates und LTS-Releases. Bei Verwendung von SonarCloud (ihrem SaaS) entfällt die Infrastrukturwartung.

Fortify hingegen ist bekannt für seinen hohen Preis. Als Enterprise-Lösung können Fortify-Lizenzen für große Organisationen jährlich im hohen fünf- oder sechsstelligen Bereich liegen. Es gibt keine kostenlose Stufe – Sie zahlen für das Gesamtpaket, selbst wenn Sie nur SAST benötigen. Eine Quelle weist explizit darauf hin, dass Fortify „teuer für den Einsatz auf Unternehmensebene“ ist. Die Preisgestaltung ist nicht öffentlich; sie beinhaltet in der Regel individuelle Angebote und Verhandlungen (so viel zur Transparenz). Über die Lizenzierung hinaus sollten Sie die Gesamtbetriebskosten berücksichtigen: Fortify kann dedizierte Hardware oder VMs für die Scan-Engine und das Security Center sowie Zeit von Ingenieuren für die Wartung erfordern. Regelpaket-Updates und neue Versions-Upgrades müssen mehrmals im Jahr angewendet werden (oft an Ihren Supportvertrag gebunden). Wenn Sie den Support auslaufen lassen, könnten Sie wichtige Regel-Updates für neue Schwachstellen verpassen.

All dies summiert sich zu mehr Geld und Zeit. Es ist bezeichnend, dass ein Rezensent scherzhaft bemerkte, man brauche „viel Geld und viel Geduld“, um Fortify effektiv zu nutzen. Kurz gesagt, SonarQube ist kostengünstig und einfach zu budgetieren, während Fortify ein ernsthaftes finanzielles Engagement und fortlaufende Investitionen in die Wartung erfordert. (Und wenn Sie jemals versucht haben zu fragen „Was kostet Fortify?“, wurden Sie wahrscheinlich eher mit einem Verkaufsgespräch als mit einer Zahl konfrontiert.)

Aikido bietet ein einfacheres, transparenteres Preismodell – pauschal und vorhersehbar – und ist im großen Maßstab deutlich erschwinglicher als Snyk oder SonarQube.

Compliance und Innovation

Fortify und SonarQube sprechen oft unterschiedliche Stakeholder an. Wenn Sie eine Compliance-Checkliste erfüllen oder einen Auditor beeindrucken möchten, haben Fortifys Berichte und Zertifizierungen Gewicht. Fortify ist ein fester Bestandteil der Gartner Magic Quadrants und wird häufig in stark regulierten Branchen eingesetzt. Es bietet detaillierte Compliance-Berichte (z. B. die Zuordnung jeder Feststellung zu Standards wie OWASP, PCI DSS, CWE/SANS usw.), die bei Audits hilfreich sein können. SonarQube, obwohl es Probleme dem OWASP Top 10 und anderen Standards zuordnen kann, wird traditionell nicht als „Compliance-Tool“ angesehen – es geht mehr um kontinuierliche Verbesserung. Dennoch enthält SonarQube Enterprise Sicherheitsberichte für Compliance-Zwecke, und viele Unternehmen nutzen es, um die Einhaltung des OWASP Top 10 im Laufe der Zeit zu verfolgen.

In Bezug auf Innovation und Aktualität: SonarQube, unterstützt von SonarSource und einer Open-Source-Community, entwickelt sich schnell mit neuer Sprachunterstützung, entwicklerzentrierten Funktionen und UI-Verbesserungen. Fortifys Tempo war langsamer. Tatsächlich haben einige Benutzer beobachtet, dass Fortify in den letzten Jahren nicht mit neueren Trends und den Erwartungen von Entwickelnden Schritt gehalten hat. Nach dem Wechsel von HP zu Micro Focus und dann zu OpenText könnte Fortifys Roadmap die Stabilität für bestehende Unternehmenskunden gegenüber hochmodernen Funktionen priorisieren. Zum Beispiel kamen moderne Entwicklerwünsche wie eine elegante IDE-Integration oder die Unterstützung für das Scannen von IaC/Containern bei Fortify sehr spät oder gar nicht an.

SonarQube führte unterdessen Funktionen wie „Security Hotspots“ ein (um Entwickelnde in die Sicherheitsüberprüfung einzubeziehen) und verfeinert kontinuierlich seine Integration in den Entwickler-Workflow. Keines der Tools ist nach Startup-Standards im Jahr 2025 extrem „innovativ“, aber SonarQube fühlt sich stärker an moderne DevSecOps-Praktiken angepasst an, während Fortify, nun ja, im Ansatz etwas veraltet wirkt. Die gute Nachricht ist, dass beide Tools ausgereift und zuverlässig sind; die schlechte Nachricht ist, dass keines von beiden allein aufkommende Sicherheitsbereiche außerhalb des Codes abdecken wird. Hier kann sich der Blick auf neuere Lösungen auszahlen.

Vor- und Nachteile jedes Tools

SonarQube – Vorteile:

- Entwickelndenfreundlich: Einfache Benutzeroberfläche und Workflow; leicht für Entwickelnde mit minimalem Training zu übernehmen.

- Einfache Integration: Nahtlose Anbindung an CI-Pipelines und Entwicklertools (IDE-Plugins, PR-Dekoration) – fördert eine echte DevSecOps-Kultur.

- Codequalität + Sicherheit: Kombiniert Codequalitätsmetriken mit Sicherheitsanalysen und bietet eine ganzheitliche Sicht (ein Tool statt zwei für Qualität und grundlegende Sicherheit).

- Kostengünstig: Open-Source-Kern mit kostenlosem Tier; kostenpflichtige Pläne sind transparent und im Allgemeinen günstiger als Enterprise SAST-Suiten.

SonarQube – Nachteile:

- Begrenzte Sicherheitstiefe: Kein dediziertes Sicherheitstool – übersieht viele schwerwiegende Schwachstellen, die ein spezialisiertes SAST erkennen würde (hohe Anzahl an False Negatives).

- False Negatives statt False Positives: Neigt dazu, knifflige Schwachstellen stillschweigend zu übergehen, anstatt sie zu kennzeichnen – Sie benötigen zusätzliche Tools, um zu erkennen, was SonarQube nicht sieht.

- Erweiterte Funktionen erfordern kostenpflichtige Version: Wichtige Sicherheitsfunktionen (Taint-Analyse, Injection-Erkennung) und erweiterte Sprachunterstützung sind nur in den Developer-/Enterprise-Editionen verfügbar.

- Enger Fokus: Konzentriert sich auf Code und deckt die AppSec über die statische Analyse hinaus nicht ab (kein integrierter Scan von Softwareabhängigkeiten oder Laufzeittests).

Fortify – Vorteile:

- Gründlicher Sicherheitsscan: Branchenführende Tiefe in der statischen Analyse – erkennt komplexe Schwachstellen und deckt OWASP Top 10, SANS 25 und mehr sofort ab.

- Umfangreicher Regelsatz: Jahrzehntelange Entwicklung hat zu einem riesigen Satz von Regeln und Prüfungen geführt (einschließlich der Möglichkeit für Benutzerdefinierte Regeln), um Sicherheitsprobleme in vielen Sprachen und Frameworks zu finden.

- Umfassende AppSec-Suite: Optionen zur Integration von SAST, DAST, SCA unter einem Dach. Fortify kann eine zentrale Anlaufstelle für verschiedene AppSec-Aktivitäten sein (z. B. Code und Drittanbieter-Bibliotheken gemeinsam scannen).

- Enterprise Reporting & Compliance: Detaillierte Berichte, Dashboards und Compliance-Mappings, geeignet für Management und Auditoren. Hilft, die Sorgfaltspflicht nachzuweisen und Risiken im Zeitverlauf zu verfolgen.

Fortify – Nachteile:

- Hohe False Positives (Rauschhaft): Generiert eine Vielzahl von Warnungen – viele davon sind informativ oder nicht tatsächlich ausnutzbar. Teams kämpfen oft mit dem Signal-Rausch-Verhältnis (zeitaufwendige Triage).

- Komplexe Einrichtung & Nutzung: Steile Lernkurve und hoher Konfigurationsaufwand. Erfordert einen dedizierten Aufwand für Bereitstellung, Wartung und Feinabstimmung (nicht Plug-and-Play).

- Entwickelnden-unfreundlich: Fühlt sich an wie ein schwergewichtiges Sicherheitstool – Entwickelnde empfinden die Oberfläche und die Ergebnisse möglicherweise als überwältigend, was zu Akzeptanzproblemen führt. Es fehlt das „Instant Feedback“-Gefühl, das Entwickelnde von Tools wie SonarQube erhalten.

- Teuer: Lizenz- und Infrastrukturkosten sind erheblich für Fortify. Oft können es sich nur große Unternehmen leisten, und selbst dann kann der ROI in Frage gestellt werden, wenn die meisten Ergebnisse False Positives sind.

Aikido Security: Die bessere Alternative

Aikido Security ist eine moderne Plattform, die entstanden ist, um genau die oben genannten Schwachstellen zu beheben. Stellen Sie sich Aikido als das Beste aus zwei Welten vor: Es bietet umfassende Abdeckung für Ihren Code, Open-Source-Abhängigkeiten, Cloud-Konfigurationen und mehr – und ist dennoch entwickelnden-zentriert und auf Einfachheit ausgelegt. Die statische Analyse von Aikido verwendet intelligente Algorithmen, um Rauschen drastisch zu reduzieren (bis zu 85 % weniger False Positives im Vergleich zu älteren Tools). Das bedeutet, dass Entwickelnde den Ergebnissen vertrauen und keine Zeit mit Phantomproblemen verschwenden. Hinsichtlich der Integration lässt sich Aikido problemlos in CI/CD-Pipelines und Entwickelnden-Workflows integrieren (die Einrichtung dauert Minuten, nicht Wochen). Keine sperrigen Installationen oder komplizierten Prozesse – es ist Sicherheit, die „einfach funktioniert“ neben Ihren bestehenden Entwicklertools.

Die Abdeckung von Aikido ist breiter als die von SonarQube oder Fortify allein, erkennt Schwachstellen in Quellcode, Abhängigkeiten, Infrastructure-as-Code, Containern und sogar Secrets, alles in einem einheitlichen Dashboard. Entscheidend ist, dass die Preisgestaltung transparent und pauschal ist – keine überraschenden Gebühren pro Projekt oder sechsstellige Enterprise-Hürden. Kurz gesagt, Aikido Security bietet einen unkomplizierten Ansatz für AppSec: robusten Schutz mit weniger Fehlalarmen, einfacher Integration und ehrlicher Preisgestaltung. Für eine technische Führungskraft, die die Kompromisse zwischen SonarQube und Fortify satt hat, könnte Aikido genau der „Aikido-Move“ sein, der Ihr AppSec-Programm zu einer Win-Win-Situation für Sicherheits- und Entwicklungsteams macht.

Starten Sie eine kostenlose Testversion oder fordern Sie eine Demo an, um die vollständige Lösung zu erkunden.