Moderne Anwendungslandschaften sind komplex und ständig im Wandel. Da Organisationen Microservice-Architekturen, APIs und Multi-Cloud-Infrastrukturen einführen, ist es schwierig geworden, eine konsistente Transparenz über Sicherheitsrisiken aufrechtzuerhalten.

Laut dem IBM 2025 Cost of a Breach Report dauerten umgebungsübergreifende Sicherheitsverletzungen durchschnittlich 276 Tage, um erkannt und eingedämmt zu werden, deutlich länger als Sicherheitsverletzungen in isolierten privaten Cloud-, Public Cloud- oder on-premise-Umgebungen.

Application Security Posture Management (ASPM)-Tools begegnen dieser Herausforderung, indem sie Ihr AppSec-Ökosystem vereinheitlichen und es Teams ermöglichen, Schwachstellen während des gesamten Anwendungslebenszyklus kontinuierlich zu überwachen, zu identifizieren und zu beheben. Diese Tools bieten die notwendige Transparenz und Kontrolle zum Schutz Ihrer Anwendungen. In diesem Leitfaden werden wir die führenden ASPM-Tools untersuchen, die Teams heute verwenden, zusammen mit direkten Vergleichen, um Ihnen zu helfen, zu bestimmen, welches ASPM-Tool zum Workflow Ihres Teams passt.

TL;DR

Aikido Security zeichnet sich als die führende ASPM-Lösung aus, dank ihres Developer-First-Designs und ihrer End-to-End Application Security Posture Management-Plattform. Sie bietet Sicherheitsteams und Entwickelnden eine zentrale Übersicht, von Code-Schwachstellen bis hin zu Cloud-Fehlkonfigurationen, mit KI-gestützter Analyse und Korrelation, um Rauschen zu reduzieren und tatsächlich ausnutzbare Schwachstellen aufzudecken.

Das ASPM von Aikido Security integriert SAST, SCA, IaC, Secrets-Scanning und mehr in einen einzigen Workflow, wodurch sichergestellt wird, dass kritische Probleme direkt im Entwicklungsworkflow behoben werden. Kein Kontextwechsel mehr.

Sowohl für Start-ups als auch für Unternehmen liegt Aikido Security im Vergleich zu anderen ASPM -Lösungen bei technischen Vergleichen und POC-Direktduellen an der Spitze.

Was ist Application Security Posture Management (ASPM)?

Application Security Posture Management (ASPM) umfasst die Verwaltung von Anwendungssicherheitsrisiken. ASPM-Tools sammeln, analysieren und priorisieren Sicherheitsprobleme während des gesamten Softwareentwicklungslebenszyklus und bieten eine vollständige Übersicht über Ihre Anwendungssicherheitslandschaft.

ASPM-Tools nutzen fortschrittliche Technologien wie KI und maschinelles Lernen, um Schwachstellen nach Schweregrad zu priorisieren. Sie konsolidieren Daten aus verschiedenen Sicherheitstest-Tools und integrieren sich in Entwicklungsworkflows. Dies hilft Teams, Schwachstellen schneller und effizienter zu identifizieren und zu beheben.

Warum Sie ein ASPM-Tool benötigen

Application Security Posture Management (ASPM)-Tools spielen eine entscheidende Rolle bei der Aufrechterhaltung einer starken Sicherheitsposition über den gesamten Softwareentwicklungslebenszyklus hinweg. Zu den wichtigsten Vorteilen gehören:

- Zentralisierte Transparenz: Bietet eine vereinheitlichte Sicht auf Sicherheitsrisiken, was die Nachverfolgung und Verwaltung von Schwachstellen vereinfacht.

- Kontextbezogene Priorisierung: Hilft Teams, sich auf kritische Risiken zu konzentrieren, indem geschäftliche Auswirkungen, die Wahrscheinlichkeit der Ausnutzung und der Asset-Wert berücksichtigt werden.

- Nahtlose Integration: Funktioniert mit bestehenden Entwicklungstools und Workflows, wodurch Entwickelnde Sicherheitsprobleme ohne unnötigen Kontextwechsel beheben können.

- Kontinuierliche Überwachung: Bietet Echtzeit-Überwachung und -Benachrichtigungen, um die Sicherheitsposition während des gesamten Anwendungslebenszyklus aufrechtzuerhalten.

- Aggregierte Ergebnisse: Sammelt Schwachstellendaten von mehreren Application Security Testing (AST)-Tools, wie SAST, DAST, SCA und IaC-Scannern.

- Sicherheitsrichtlinien und Compliance durchsetzen: Teams können Compliance-Sicherheitsrichtlinien wie GDPR, HIPAA, SOC 2 und vieles mehr definieren und durchsetzen.

Worauf bei ASPM-Tools zu achten ist

Hier sind die wichtigsten Kriterien, die Sie berücksichtigen sollten, wenn Sie ASPM-Tools bewerten:

- Risikobasierte Priorisierung: Nutzt es KI, um Schwachstellen basierend auf ihrer Ausnutzbarkeit zu priorisieren? Kann es Risiken über mehrere Scanner hinweg korrelieren?

- Entwickelndenfreundliche Benutzeroberfläche: Ist die Benutzeroberfläche intuitiv für Entwickelnde und nicht nur für Sicherheitsteams? Bietet sie klare Anleitung zur Behebung direkt in den Workflows der Entwickelnden?

- Bestandsüberwachung: Erkennt es Anwendungen, APIs und Cloud-Assets über verschiedene Umgebungen hinweg automatisch? Kann es die Beziehungen zwischen Assets abbilden?

- Preisgestaltung: Können Sie vorhersagen, wie viel es Sie im nächsten Jahr kosten wird? Oder ist es nur ein Gefühl?

- Anbieter-Support: Wie reaktionsschnell ist der Kundensupport des Anbieters? Sind detaillierte Dokumentation, Community-Foren oder dedizierte Success-Teams verfügbar?

- Teamübergreifende Zusammenarbeit: Unterstützt es rollenbasierte Zugriffskontrolle und gemeinsame Dashboards? Können DevSecOps-Teams direkt aus integrierten Tools wie GitHub, GitLab, Jira und Slack an den Ergebnissen zusammenarbeiten?

Die Top 12 ASPM Tools

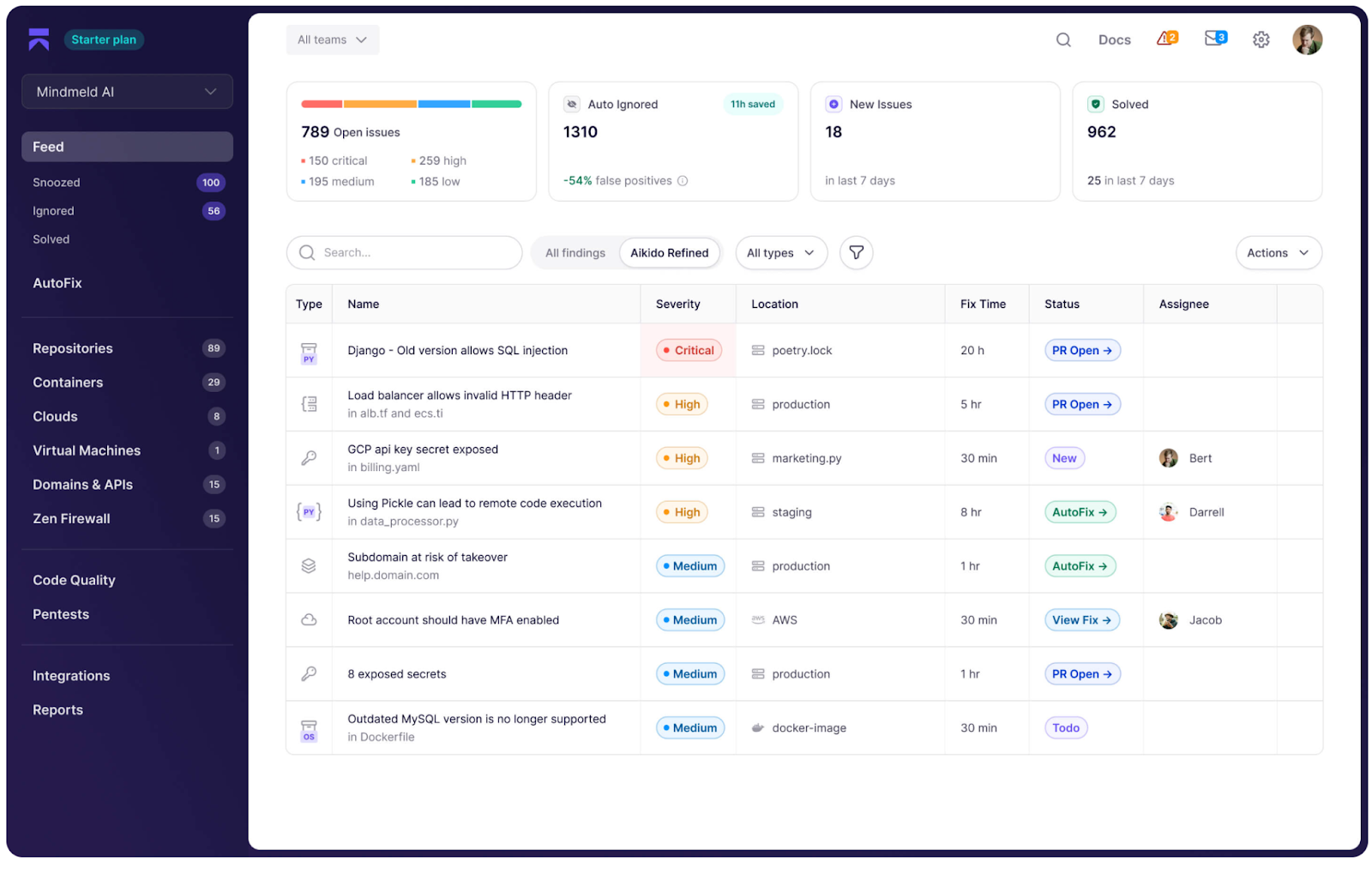

1. Aikido Security

Aikido Security ist eine entwickelndenorientierte, KI-gesteuerte Application Security Posture Management (ASPM)-Plattform, die sich stark auf die Sicherung des gesamten Software Development Lifecycle (SDLC) konzentriert, von Code bis zur Cloud. Sie nutzt KI-gestützte Risikoanalysen, um Probleme automatisch über SAST, DAST, SCA, IaC, Secrets-Scannern und CSPM hinweg zu korrelieren.

Anstatt Sie mit Warnmeldungen zu überfluten, reduziert Aikido Security die Komplexität, indem es grafikbasierte Intelligenz nutzt, um die tatsächlichen, ausnutzbaren Angriffswege in Ihrer gesamten Umgebung, Ihrem Code, Ihren Containern und Ihrer Cloud hervorzuheben.

Nachdem Ihr gesamter Entwicklungsprozess abgedeckt ist, was kommt als Nächstes?

Aikido Security gibt Entwickelnden alles, was sie brauchen, um Probleme schnell zu beheben:

- Klare, kontextbasierte Erklärungen jeder Schwachstelle

- Korrekturvorschläge direkt in ihrem Entwicklungsworkflow (IDE, PRs) und

- KI-gestützte Ein-Klick-Behebung.

Jeder Scan wird automatisch in umsetzbare, prüfbereite Compliance-Nachweise umgewandelt, die führenden Frameworks wie SOC 2 und ISO 27001 zugeordnet sind. Sie können dann einen vertrauenswürdigen Berater und Partner von Aikido nutzen, um die Zertifizierung zu deutlich geringeren Kosten absegnen zu lassen.

Mit Aikido Security gehen Entwicklungs- und Sicherheitsteams innerhalb von Minuten von der Erkennung zur Behebung über und sichern Anwendungen mit weniger Komplexität, Reibung und größerem Vertrauen in ihre Sicherheitslage.

Wichtige Funktionen:

- KI-gesteuerte Priorisierung: Aikido Security reduziert die Komplexität durch automatisches Triagieren von Ergebnissen. Ist ein Problem nicht ausnutzbar oder erreichbar, wird es automatisch stummgeschaltet.

- Scannerübergreifende Korrelation: Integriert sich mit den besten Scannern; SAST, SCA, Secrets, IaC, Container und vielem mehr, und korreliert die Daten in einem einheitlichen Dashboard.

- Nahtlose Integration: Bietet nahtlose Integration mit GitHub, GitLab, Bitbucket und vielem mehr.

- Sicherheits- und Compliance-Mapping: Unterstützt wichtige Sicherheits- und Compliance-Frameworks wie GDPR, SOC 2, ISO 27001, PCI DSS und vielem mehr.

- Entwickelndenorientierter Workflow: Bietet sofortiges KI-gestütztes Feedback in PRs und IDEs, IDE-Plugins für Echtzeit-Feedback, KI-gestützte Autofix-Funktion und umsetzbare Behebungsworkflows.

- Kontinuierliche Compliance-Überwachung: Automatisiert SOC 2, GDPR, HIPAA und andere Compliance-Frameworks mit aktuellen, exportierbaren Compliance-Berichten. Ideal für stark regulierte Branchen, in denen die Prüfbereitschaft unerlässlich ist.

- Automatische Asset-Erkennung: Erkennt und inventarisiert automatisch alle Cloud-Dienste, Domains, API-Endpunkte und Code-Repositories.

- Dynamischer Asset-Graph: Er erstellt einen Echtzeit-Graphen Ihrer Assets und deren Beziehungen.

- Code-to-Cloud-Abdeckung: Aikido Security verbindet Code, Cloud und Laufzeit in einem nahtlosen Workflow. Sie können mit einem einzelnen Modul beginnen und erweitern (Code-Scanning, Container-Scanning, IaC-Scan, API-Sicherheit und Laufzeitschutz).

Vorteile:

- Erstklassige Scanner

- Entwickelnde-zentrierte Benutzeroberfläche

- Planbare Preise

- Starke Compliance-Funktionen

- Starker Anbieter-Support

- Zentralisiertes Reporting und Compliance-Vorlagen

- Breite Sprachunterstützung

- Kontextsensitive Behebungsanleitung und Risikobewertung

- Erweiterte Filterung reduziert Fehlalarme und macht Warnmeldungen umsetzbar.

Idealer Anwendungsfall:

- Start-ups, die ein benutzerfreundliches, Entwickelnde-zentriertes ASPM-Tool mit KI-gestützter Risikokorrelation, automatischer Behebung und intelligenter Rauschreduzierung suchen.

- Unternehmen in stark regulierten Branchen, die eine robuste Governance, detaillierte Compliance-Berichte und ein sicheres SDLC-Management benötigen.

Preise:

Alle kostenpflichtigen Pläne beginnen ab 300 $/Monat für 10 Nutzende

- Developer (Dauerhaft kostenlos): Kostenlos für bis zu 2 Nutzende. Unterstützt 10 Repos, 2 Container-Images, 1 Domain und 1 Cloud-Konto.

- Basic: Unterstützt 10 Repos, 25 Container-Images, 5 Domains und 3 Cloud-Konten.

- Pro: Unterstützt 250 Repos, 50 Container-Images, 15 Domains und 20 Cloud-Konten.

- Erweitert: Unterstützt 500 Repos, 100 Container-Images, 20 Domains, 20 Cloud-Konten und 10 VMs.

Maßgeschneiderte Angebote sind auch für Start-ups (30 % Rabatt) und Unternehmen verfügbar.

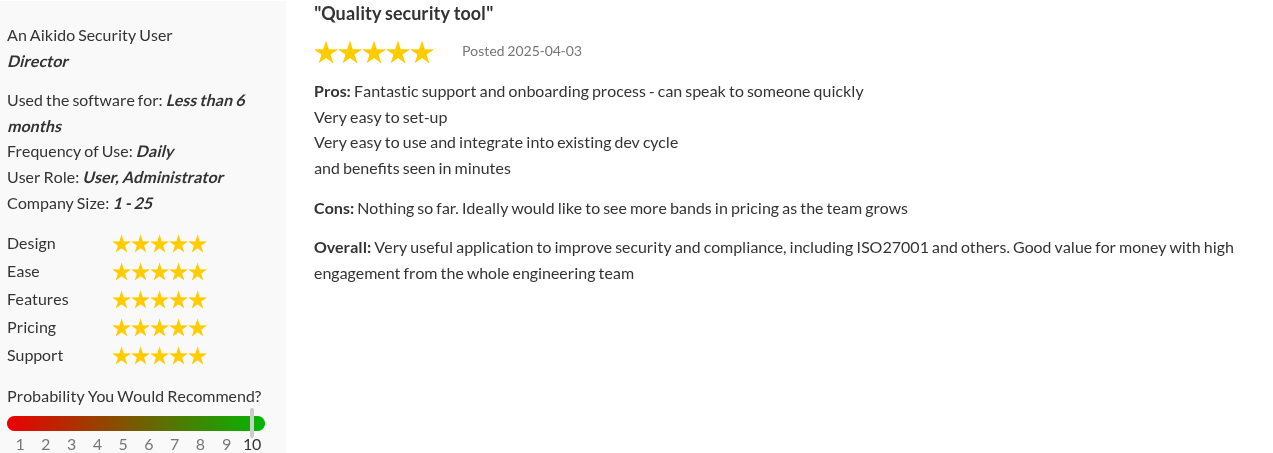

Gartner-Bewertung: 4.9/5.0

Aikido Security Bewertungen:

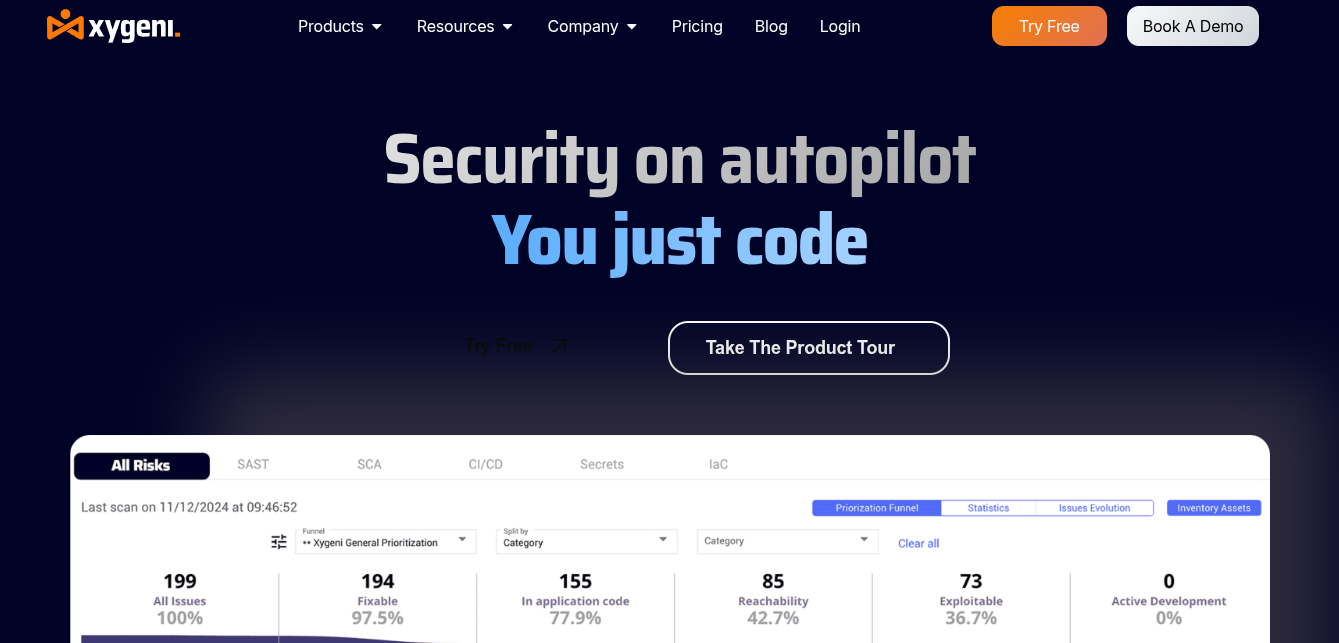

2. Xygeni

Xygeni bietet detaillierte Einblicke in die Sicherheitslage über alle Entwicklungsphasen hinweg und identifiziert sowohl gängige Schwachstellen als auch subtile Probleme wie Datenlecks. Es erweitert den Schutz auf Open-Source-Komponenten und Container-Umgebungen für einen umfassenden Ansatz.

Wichtige Funktionen:

- Compliance- und Audit-Funktionen: Umfasst Audit-Trail von Sicherheitsereignissen und unterstützt die Durchsetzung von Richtlinien.

- Erkennung von bösartigem Code: Erkennt bösartigen Code in Open-Source-Komponenten und Anwendungscode automatisch in Echtzeit.

- Risikobasierte Priorisierung: Nutzt Kontexte wie Ausnutzbarkeit und Produktionsnähe zur Rangfolge von Schwachstellen

Vorteile:

- Malware-Erkennung

- Kontextsensitive Priorisierung

- Abhängigkeitsgraphen

Nachteile:

- Steile Lernkurve

- Es kann bei der Skalierung teuer werden

- Die Konfiguration kann komplex sein

- Benutzer haben ein hohes Alarmvolumen gemeldet

- Benutzer haben gemeldet, dass historische oder ungültige Lecks als aktiv markiert wurden

Idealer Anwendungsfall:

Ideal für Sicherheitsteams, die kontextbezogene Einblicke und die Verknüpfung von Anwendungsrisiken mit geschäftlichen Auswirkungen benötigen.

Preise:

- Standard: 399 $ pro Monat

- Premium: 715 $ pro Monat

- Enterprise: Individuelle Preisgestaltung

Gartner-Bewertung:

Keine Gartner-Bewertung.

Xygeni Bewertungen:

Keine unabhängigen nutzergenerierten Bewertungen.

3. ArmorCode

ArmorCode konsolidiert Daten und nutzt intelligente Algorithmen, um Risiken zu priorisieren und so die sofortige Beachtung kritischer Schwachstellen zu gewährleisten.

Wichtige Funktionen:

- Compliance und Reporting: Bietet Echtzeit-Dashboards und Reporting-Funktionen zur Verfolgung von Sicherheits-KPIs und Compliance.

- Datenkorrelation: Aggregiert Ergebnisse aus verschiedenen Quellen in einer einzigen Plattform.

- Supply Chain Security: Umfasst CI/CD-Posture-Management und SBOM-Monitoring

Vorteile:

- Workflow-Automatisierung

- Leitfaden zur Behebung

Nachteile:

- Auf Unternehmen ausgerichtet

- Primär eine Aggregations- und Orchestrierungsschicht

- Teams müssen kompatible Drittanbieter-Scanner beschaffen.

- Die Erstkonfiguration kann komplex sein

- Unübersichtliche Benutzeroberfläche (UI)

Idealer Anwendungsfall:

Unternehmen, die komplexe Hybridumgebungen verwalten und eine zentralisierte Orchestrierung zur Konsolidierung fragmentierter Sicherheitstools benötigen.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.7/5.0

ArmorCode Bewertungen:

4. Legit Security

Legit Security stärkt die Pipeline-Sicherheit durch die Identifizierung von Schwachstellen in der Entwicklungsinfrastruktur. Es bietet einen detaillierten Überblick über die Umgebung und schützt vor Datenlecks und internen Bedrohungen.

Wichtige Funktionen:

- Policy-Durchsetzung: Ermöglicht Teams, benutzerdefinierte Richtlinien als Code zu erstellen und durchzusetzen, „Legit Query“.

- Kontextbezogene Risikobewertung: Bewertet Risiken basierend auf dem Kontext, wie Geschäftsauswirkungen und Umgebung.

Vorteile:

- Starke Governance- und Compliance-Funktionen

- End-to-End-Transparenz

- KI-gesteuerte Behebung

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Erfordert vorhandene Scanner

- Steile Lernkurve

- Die Erstkonfiguration kann komplex sein

- Weniger Entwickelnden-zentriert im Vergleich zu Tools wie Aikido Security

Idealer Anwendungsfall:

Große, komplexe Organisationen, die einen einheitlichen und automatisierten Ansatz für das Management ihrer Security Posture benötigen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.8/5.0

5. Apiiro

Apiiro ist eine Application Security Posture Management (ASPM)-Plattform, die End-to-End-Transparenz, Priorisierung und automatische Behebung bietet. Es nutzt seinen proprietären „Risk Graph“, um Sicherheitsergebnisse mit Geschäftskontext und Laufzeit-Exposition zu verbinden.

Wichtige Funktionen:

- Risk Graph: Erstellt einen Anwendungs-/Supply-Chain-Graphen, um die Beziehung zwischen Schwachstellen und den zugehörigen Code- und Cloud-Assets zu zeigen.

- Code-to-Runtime Visibility: Verknüpft Schwachstellen im Code mit ihrer tatsächlichen Exposition in der Laufzeitumgebung.

- Design-first-Ansatz: Erkennt Risiken auf Designebene, um Probleme früher im SDLC zu verhindern.

Vorteile:

- KI-gesteuerte Behebung

- Kontextsensitive Priorisierung

Nachteile:

- Auf Unternehmen ausgerichtet

- Steile Lernkurve

- False Positives

- Primär auf Unternehmen ausgerichtet

- Erfordert Drittanbieter-Scanner

Idealer Anwendungsfall:

Große Unternehmen mit komplexen, miteinander verbundenen Anwendungs- und Cloud-Umgebungen, die eine kontextbezogene Risikoanalyse und leistungsstarke Remediation-Playbooks erfordern.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.7/5.0

Apiiro Bewertungen:

Keine unabhängigen nutzergenerierten Bewertungen.

6. Phoenix Security

Phoenix Security ist eine KI-gestützte Application Security Posture Management (ASPM)-Plattform. Sie nutzt ihre Echtzeit-Bedrohungsaufklärungs-Engine und Erreichbarkeitsanalyse, um Rauschen herauszufiltern und sich auf ausnutzbare Risiken zu konzentrieren. .

Wichtige Funktionen:

- Erreichbarkeitsanalyse: Bestimmt, ob eine Schwachstelle tatsächlich ausnutzbar ist, indem geprüft wird, ob der anfällige Code aktiv genutzt wird.

- Eigentümerschaft und Zuordnung: Ordnet Schwachstellen automatisch den richtigen Code-Eigentümern und Teams zu.

- Risikoquantifizierung: Hilft, Cybersicherheitsrisiken in monetären Begriffen unter Verwendung von Methodologien wie FAIR zu quantifizieren,

Vorteile:

- Umfassende Sichtbarkeit

- Bietet Governance-Funktionen

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Erfordert Drittanbieter-Scanner

- Die Erstkonfiguration ist komplex

Idealer Anwendungsfall:

Unternehmen mit ausgereiften Sicherheitsteams, die eine anpassbare risikobasierte Schwachstellenmanagement (RBVM)-Plattform benötigen, um Schwachstellendaten in großen, komplexen Umgebungen zu konsolidieren

Preise:

- Phoenix Free: Kostenlos

- Phoenix Professional: £1,495 pro Monat (~ $1,963 pro Monat)

- Phoenix Enterprise: Individuelle Preisgestaltung

Gartner Bewertung: 4.4/5.0

Phoenix Security Bewertungen:

7. OX Security

OX Security ist eine Application Security Posture Management (ASPM)-Plattform, die kontextbezogene Priorisierung und automatische Behebung bietet. Sie ist vor allem bekannt für ihren „Code Projection“-Ansatz und einen KI-gestützten Daten-Fabric zur Risikoabbildung.

Wichtige Funktionen:

- AI Data Lake: Nutzt seinen KI-Daten-Fabric („AI Data Lake“), um Sicherheitssignale abzugleichen.

- Integrationen: Integriert sich mit gängigen DevOps-Tools und -Plattformen.

Vorteile:

- Code-to-Cloud-Abdeckung

- Starker Anbieter-Support

Nachteile:

- Steile Lernkurve

- Primär auf Unternehmen ausgerichtet

- Nutzer haben von einem Mangel an angemessener Dokumentation für einige seiner Funktionen berichtet.

- Nutzer berichten von begrenzten Anpassungsmöglichkeiten für Berichte

- Es fehlen erweiterte Role-Based Access Control (RBAC)-Funktionen

Idealer Anwendungsfall:

Unternehmen mit großen DevSecOps-Ökosystemen, die Transparenz in der Lieferkette und kontinuierliches Security Posture Monitoring benötigen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.7/5.0

OX Security Bewertungen:

8. Veracode

Veracode ist ein Application Security Posture Management (ASPM)-Tool, das Unternehmen dabei unterstützt, Risiken auf Anwendungsebene im großen Maßstab zu identifizieren, zu verwalten und zu beheben.

Wichtige Funktionen:

- Binäranalyse: Scannt kompilierte Anwendungsbinärdateien auf Schwachstellen

- Enterprise Compliance: Bietet Berichts- und Governance-Funktionen zur Unterstützung von Audit- und Compliance-Workflows.

Vorteile:

- Starker Compliance-Fokus

- Kontextbasierte Einblicke

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Schlechte Erfahrung für Entwickelnde

- Hohe False Positives

- Steile Lernkurve

- Nutzer haben Einschränkungen bei der Integration mit bestimmten Scannern gemeldet

- Unterstützt keine on-premise Anwendungen

Idealer Anwendungsfall:

Große Unternehmen mit einer Mischung aus intern entwickeltem Code und kommerzieller Drittanbieter-Software, bei denen das Scannen von kompiliertem Code unerlässlich ist.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.6/5.0

Veracode Bewertungen:

9. Invicti

Invicti ist eine Anwendungssicherheitsplattform, die vor allem für ihre „Proof-Based Scanning“-Philosophie bekannt ist. Sie konzentriert sich darauf, genaue, verifizierte Schwachstellendaten bereitzustellen, um False Positives zu eliminieren und die Behebungsbemühungen zu optimieren.

Wichtige Funktionen:

- Automatisierte Asset Discovery: Es durchsucht kontinuierlich Webanwendungen, APIs und Cloud-Assets über verschiedene Umgebungen hinweg.

- Risikopriorisierung: Aggregiert Daten aus verschiedenen Tools und nutzt seine „beweisbasierte“ Scanning-Engine, um ausnutzbare Schwachstellen zu identifizieren.

Vorteile:

- Asset-Erkennung

- Unterstützt gängige CI/CD-Plattformen

- KI-gesteuerte Behebung

Nachteile:

- Stark auf Unternehmen ausgerichtet

- Steile Lernkurve

- Nutzer haben von zusätzlicher Konfiguration für komplexe Anwendungen berichtet

- Es muss auf die Whitelist gesetzt werden, um zu verhindern, dass es von WAFs und IPS/IDS blockiert wird

- Es ist DAST-zentriert und erfordert Scanner von Drittanbietern für eine vollständige Abdeckung

Idealer Anwendungsfall:

Teams, die gründliche DAST-Scans priorisieren, um Schwachstellen in komplexen Single Page Applications (SPAs) und dynamischen JavaScript-Anwendungen zu finden.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.5/5.0

Invicti Bewertungen:

10. Wiz

Wiz ist eine Cloud-native Sicherheitsplattform mit einer integrierten Application Security Posture Management (ASPM)-Plattform. Sie erstellt einen „Security Graph“, der Risiken auf Anwendungsebene im Code mit ihrem potenziellen Einfluss auf die Laufzeit- und Cloud-Infrastruktur verbindet.

Wichtige Funktionen:

- Automatische Behebung: Generiert umsetzbare Behebungsanleitungen und One-Click-Pull-Requests in CI/CD-Plattformen.

- Compliance-Unterstützung: Bewertet die Compliance-Haltung anhand ihrer integrierten Compliance-Frameworks.

Vorteile:

- Security Graph

- Angriffspfadanalyse

- Cloud-Erkennung und -Inventarisierung

Nachteile:

- Primär auf die Cloud fokussiert

- Nur für Unternehmen geeignet

- Die Preisgestaltung kann bei Skalierung teuer werden

- Kann ergänzende Tools für eine vollständige AppSec-Abdeckung erfordern

- Es ist nicht so Developer-zentriert wie Plattformen wie Aikido Security

Idealer Anwendungsfall:

Unternehmen, die ausschließlich in der Public Cloud (AWS, Azure, GCP) agieren und sofortige, agentenlose Transparenz über alle Umgebungen hinweg benötigen.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.7/5.0

Wiz Bewertungen:

„Wir nutzen Wiz. Es gibt viele Funktionen darin und ich bin insgesamt ziemlich beeindruckt davon, aber es wird hauptsächlich vom Sicherheitsteam genutzt und ich behalte die Dinge im Auge…“ – Plattform-Ingenieur auf Reddit

„Obwohl Wiz in vielen Bereichen hervorragend ist, können seine Preise für kleinere Teams oder Organisationen eher hoch sein, und die schiere Menge an Daten und Warnmeldungen kann ohne entsprechende Feinabstimmung manchmal überwältigend wirken.“ – G2-Rezensent (Leiter der Technik)

11. Crowdstrike Falcon Cloud Security

CrowdStrike bietet eine integrierte Application Security Posture Management (ASPM)-Lösung als Teil seiner Falcon Cloud Security-Plattform an. Sie funktioniert, indem sie tiefe, agentenlose Transparenz in Anwendungen, APIs und Microservices liefert, die in Multi-Cloud-Umgebungen ausgeführt werden.

Wichtige Funktionen:

- Integration mit der CrowdStrike Falcon-Plattform: Integriert sich nahtlos in das CrowdStrike-Ökosystem.

- Echtzeit-Bedrohungserkennung mit KI: Nutzt KI und Verhaltensanalysen zur Erkennung von Bedrohungen.

- Agentenloses Anwendungs-Mapping: Bietet eine Echtzeit-Übersicht aller Anwendungen, Microservices, APIs und Abhängigkeiten, die in der Cloud ausgeführt werden.

Vorteile:

- Starke Bedrohungsaufklärung

- Einblicke auf Code-Ebene

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Lernkurve

- False Positives

- Benutzer haben Probleme bei der Integration mit benutzerdefinierten Drittanbieter-Tools gemeldet

Idealer Anwendungsfall:

Organisationen, die bereits CrowdStrike für EDR/XDR nutzen und Sicherheits-Tools auf einer einheitlichen Plattform konsolidieren möchten

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.8/5.0

Crowdstrike Falcon Cloud Security Bewertungen:

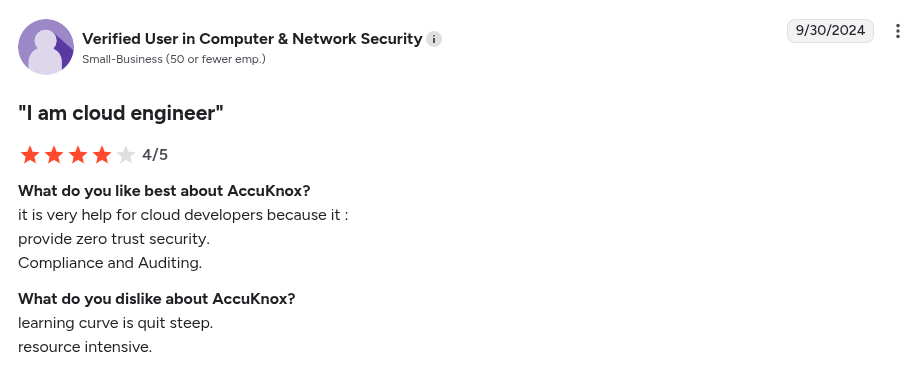

12. AccuKnox

Die ASPM-Lösung von AccuKnox kombiniert Sicherheitstest-Tools und Laufzeit-Einblicke, um eine einheitliche, kontextbezogene Ansicht von Anwendungsrisiken vom Code bis zur Cloud zu bieten. Sie konzentriert sich hauptsächlich auf die Laufzeitdurchsetzung mittels eBPF.

Wichtige Funktionen:

- Code-zu-Laufzeit-Korrelation: Analysiert Ergebnisse aus Build-Phasen mit Laufzeitverhalten, um umsetzbare Einblicke zu liefern und Schwachstellen bis zum Quellcode zurückzuverfolgen.

- Flexible Bereitstellungsoptionen: Unterstützt SaaS-, on-premise- und Air-Gapped-Bereitstellungen.

- KI-gestützte Risikopriorisierung: Sie nutzt KI, um Schwachstellen, Exploitability-Daten und Geschäftsauswirkungen zu korrelieren.

Vorteile:

- Compliance-Unterstützung

- Flexible Bereitstellung

- Open-Source-Grundlage

Nachteile:

- Auf Unternehmen ausgerichtet

- Die Erstkonfiguration kann komplex sein

- Steile Lernkurve

- Benutzer haben langsame Reaktionen vom Kundensupport gemeldet

Idealer Anwendungsfall:

Sicherheitsteams, die Lösungen bevorzugen, die auf transparenten Open-Source-Grundlagen (CNCF-Projekten) basieren.

Preise:

Individuelle Preisgestaltung

Gartner Bewertung: 4.5/5.0

AccuKnox Bewertungen:

Vergleich der Top 12 ASPM-Tools

Um Ihnen den Vergleich der Funktionen der oben genannten Tools zu erleichtern, vergleicht die folgende Tabelle die Funktionen jedes Tools sowie deren idealen Anwendungsfall.

Das richtige ASPM-Tool für Ihren Workflow wählen

Die Entwicklung von Anwendungen im heutigen Umfeld kann eine Herausforderung sein, aber deren Absicherung muss es nicht sein. Die richtigen Tools bieten Teams End-to-End-Transparenz, umsetzbare Erkenntnisse und eine nahtlose Integration in bestehende Workflows.

Aikido Security bietet all dies sowohl für Startups als auch für Unternehmen. Seine KI-gesteuerte, Entwickelnde-zentrierte ASPM-Plattform bietet eine zentralisierte Ansicht der Anwendungssicherheit, korreliert Risiken über Code- und Cloud-Umgebungen hinweg und reduziert gleichzeitig die Alarmmüdigkeit durch SAST-, SCA-, IaC- und Secrets-Scanner.

Möchten Sie volle Transparenz über Ihre Anwendungen? Starten Sie Ihre kostenlose Testversion oder buchen Sie eine Demo mit Aikido Security noch heute.

FAQ

Wie integrieren sich ASPM-Tools in bestehende DevSecOps-Workflows?

ASPM-Tools integrieren sich durch die Verbindung mit Quellcodeverwaltungssystemen, CI/CD-Pipelines, Issue-Tracking- und Kollaborationsplattformen. Dies ermöglicht es, dass Sicherheitsergebnisse aus SAST-, DAST-, SCA- und IaC-Scans direkt in die Workflows der Entwickelnden fließen und den Kontextwechsel minimieren. Zum Beispiel bietet Aikido Security In-PR-Feedback, IDE-Plugins und native Integrationen mit GitHub, GitLab, Jira und Slack, wodurch Sicherheit zu einem natürlichen Bestandteil des DevOps-Flows wird.

Was ist der Unterschied zwischen DAST und ASPM?

DAST (Dynamische Anwendungssicherheitstests) analysiert laufende Anwendungen, um Sicherheitslücken zu finden, wobei der Schwerpunkt hauptsächlich auf dem Laufzeitverhalten liegt. ASPM hingegen bietet eine breitere Perspektive, indem es Ergebnisse von mehreren Scannern (SAST, DAST, SCA, IaC) aggregiert, Risiken priorisiert und die Anwendungsposition über den gesamten Software-Lebenszyklus hinweg kontinuierlich überwacht. Tools wie Aikido Security vereinheitlichen diese Ansätze, indem sie Erkenntnisse aus DAST und anderen Quellen in umsetzbare, Entwickelnde-freundliche Behebungsworkflows korrelieren.

Warum ist der Einsatz von ASPM-Tools wichtig für die Unternehmenssicherheit?

ASPM-Tools helfen Unternehmen, eine konsistente Transparenz über Schwachstellen aufrechtzuerhalten, Risiken basierend auf dem geschäftlichen Einfluss zu priorisieren und Compliance-Richtlinien über große Anwendungen hinweg durchzusetzen. Durch die Vereinheitlichung des AppSec-Ökosystems können Organisationen die Alarmmüdigkeit reduzieren und die Effizienz der Behebung verbessern. Aikido Security zum Beispiel nutzt KI-gesteuerte Risikopriorisierung und automatische Behebung, um die Sicherheitslage zu stärken und gleichzeitig die Produktivität der Entwickelnden zu verbessern.

Wie benchmarkt man und führt POCs für ASPM-Lösungen durch?

Beim Benchmarking von ASPM-Lösungen geht es um die Bewertung der Integrationsfreundlichkeit, die Abdeckung von Scannern und Cloud-Assets, KI-gesteuerte Priorisierung, Entwickelnden-Erfahrung und Compliance-Fähigkeiten. Ein Proof of Concept (POC) testet in der Regel reale Pipelines, Beispielanwendungen und Behebungs-Workflows, um die Effektivität zu validieren. Lösungen wie Aikido Security bieten schnelles Onboarding für POCs, In-PR-Anleitung und umsetzbares Feedback, was es einfacher macht, sowohl den Sicherheits-Impact als auch die Benutzerfreundlichkeit für Entwickelnde zu bewerten.

Das könnte Sie auch interessieren:

- Top 23 DevSecOps Tools im Jahr 2026

- Die Top 10 KI-gestützten SAST-Tools im Jahr 2026

- Die besten Tools für kontinuierliches Sicherheitsmonitoring im Jahr 2026

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Die besten Infrastructure as Code (IaC) Scanner im Jahr 2026

- Die besten Cloud Security Posture Management (CSPM) Tools im Jahr 20262

Sichern Sie Ihre Software jetzt.

.jpg)