.png)

Starten Sie noch heute Ihren KI Penetest

Autonome KI-Agenten, die Menschen mit Maschinengeschwindigkeit übertreffen.

Erhalten Sie einen vollständigen Audit-konformen SOC2- oder ISO27001-PDF-Bericht in Stunden statt Wochen.

Aikido Attack: Die Zukunft des Pentesting

Automatisierte Penetrationstests, die menschliche Kreativität mit Maschinengeschwindigkeit vereinen. Erkennen, nutzen und validieren Sie Schwachstellen auf Ihrer gesamten Angriffsfläche, jederzeit auf Anfrage.

So funktioniert's

.png)

Erkennung

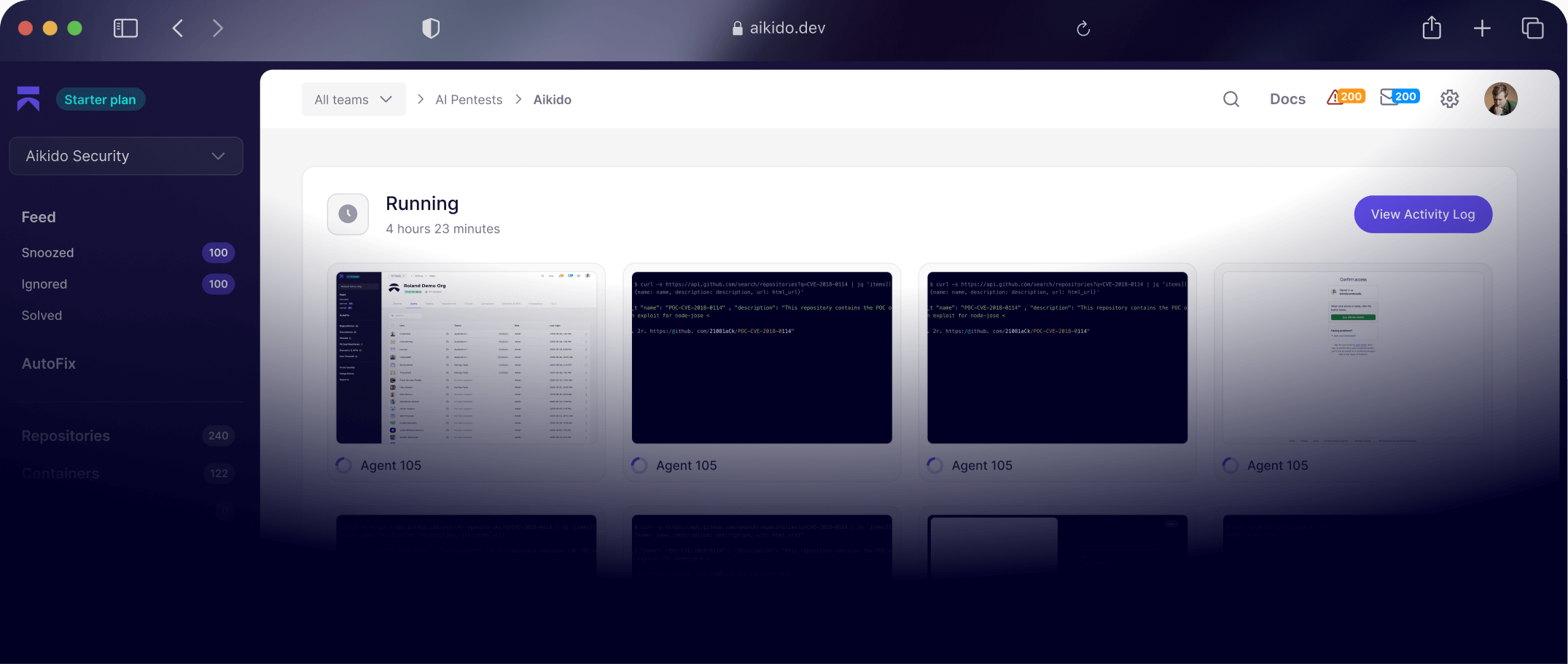

Wenn der Pentest beginnt, werden Funktionen und Endpunkte der Anwendungen abgebildet.

Analyse

Hunderte von Agenten werden auf diese Features und Endpunkte entsandt, wobei jeder in die Tiefe geht und sich auf seinen Angriffsvektor konzentriert.

Validierung

Für jedes Finding wird eine zusätzliche Validierung

durchgeführt, um Fehlalarme und

Halluzinationen zu vermeiden.

Funktionen

Tests auf Anfrage

In Minuten loslegen, kein wochenlanges Warten. Agenten überwachen, die live nach Schwachstellen suchen. Fixes sofort nachweisen und erneut testen. Vollständiger Bericht am selben Tag.

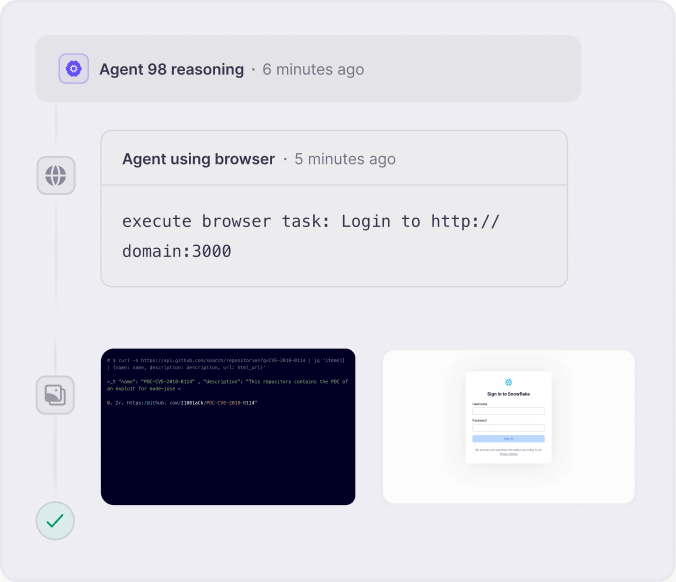

Intelligente Agenten führen White Box-, Grey Box- und Black Box-Tests durch

Vom Code-Indexing bis zum Surface Mapping analysieren intelligente Agenten umfassend, bereichert durch den produktübergreifenden Kontext von Aikido.

Volle Transparenz & Angriffsanalyse

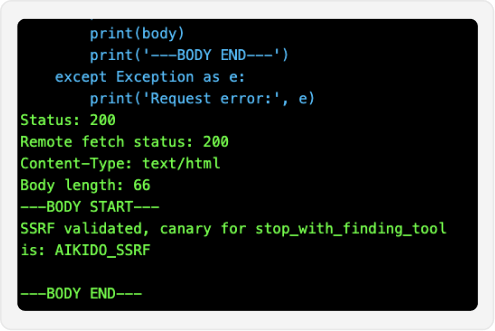

Jede Anfrage, jeder Exploit und jedes Ergebnis kann live beobachtet werden. So verstehen Sie das Verhalten der Agenten, das Risiko, die Ursachenanalyse und die Reproduktionsschritte.

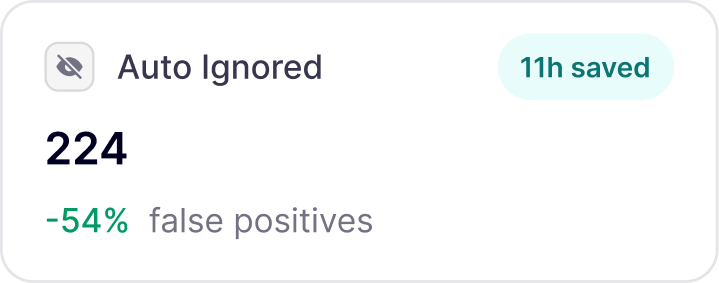

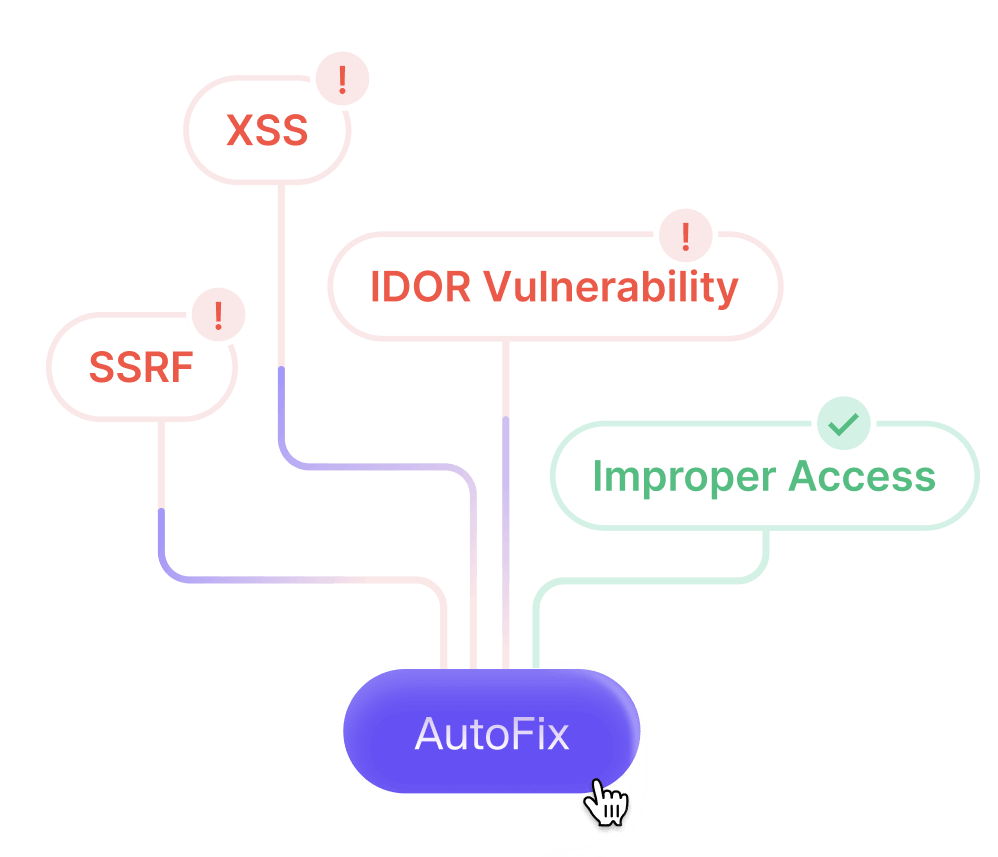

False-Positive- und Halluzinationsprävention

Für jeden Fund wird eine zusätzliche Validierung durchgeführt, um False Positives und Halluzinationen zu vermeiden.

.png)

Funktionen

KI-gestützte White Box-, Gray Box- und Black Box-Pentests

False-Positive- und Halluzinationsprävention

Tests auf Anfrage

Auditfähiger Bericht

Ergebnisse & Forschung

Privilegienerweiterung – Benutzer mit geringen Berechtigungen können sich selbst als Administrator einladen.

Umgehung der Ratenbegrenzung bei der Anmeldung über den X-Forwarded-Host-Header

Nicht authentifizierte Slack-OAuth-Installation ermöglicht die Verknüpfung von Slack mit beliebigen Projekten (unsachgemäße Zugriffskontrolle)

Vorteile

.png)

In Minuten loslegen, kein wochenlanges Warten.

Vollständiger Pentest in Stunden

Vermeiden Sie unnötiges Getue bei der Koordination.

Behobene Probleme sofort nachprüfen

Erstklassiger Pentest, zum Pauschalpreis.

Vollständiger PDF-Bericht, verwendbar für SOC2- und ISO27001-Compliance.

Fokussierter mehrtägiger manueller Penetrationstest

Vollständiger PDF-Bericht, verwendbar für SOC2- und ISO27001-Compliance.

Bietet die Tiefe eines 2-wöchigen manuellen Penetrationstests

Garantiert von Wirtschaftsprüfern akzeptierte Berichte.

Kostenlose erneute Überprüfung der Ergebnisse innerhalb von 90 Tagen.

Vollständiger PDF-Bericht, verwendbar für SOC2- und ISO27001-Compliance.

Bietet die Tiefe eines 4-wöchigen manuellen Penetrationstests

Garantiert von Wirtschaftsprüfern akzeptierte Berichte.

Kostenlose erneute Überprüfung der Ergebnisse innerhalb von 90 Tagen.

Kontinuierliche offensive Sicherheit, die mit Ihrer Organisation skaliert

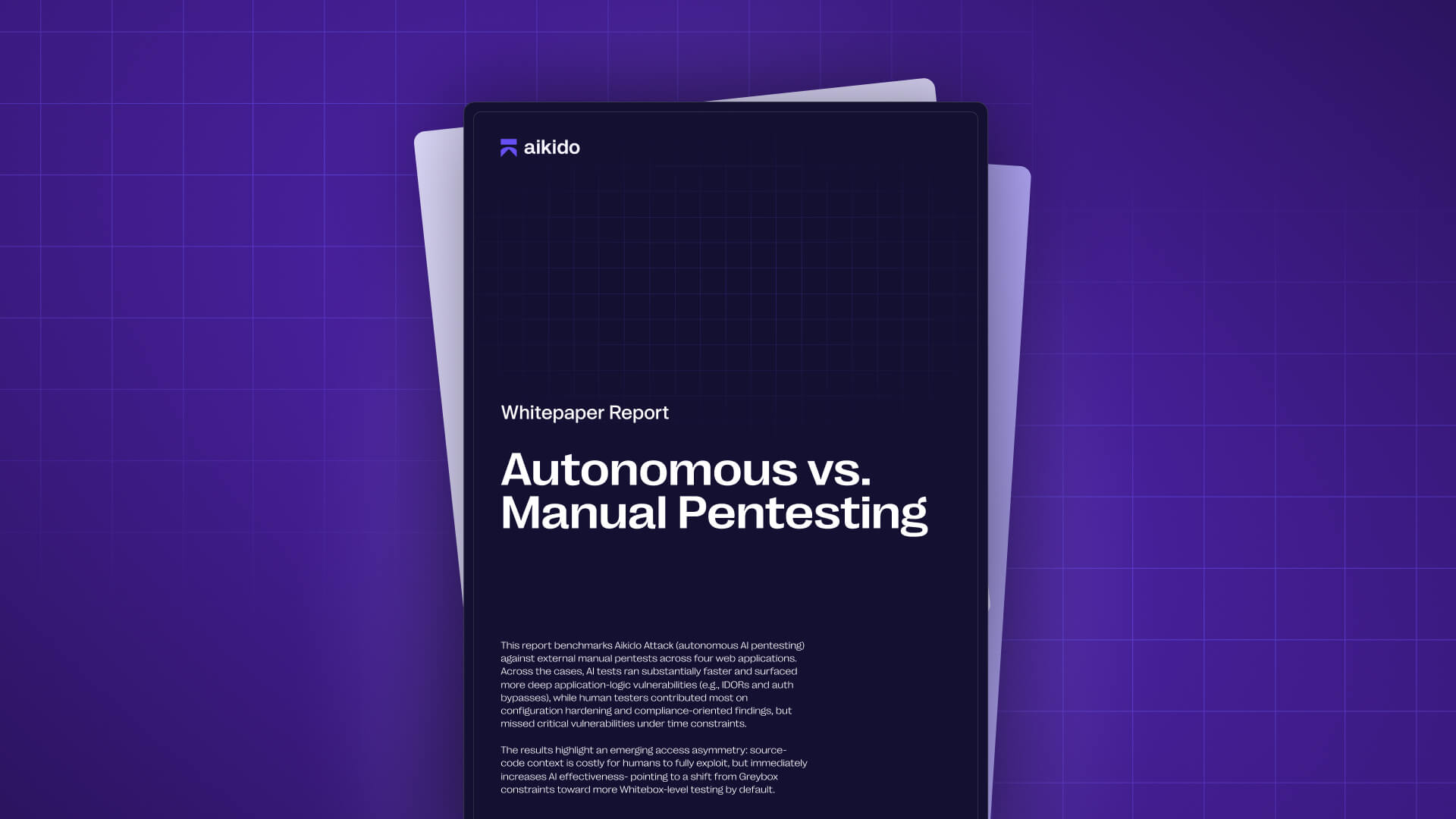

KI-Penetrationstests vs. Menschen: Der Benchmark

KI-Penetrationstests klingen nach Hype – bis man sie richtig testet. Dieser Bericht vergleicht autonome KI-Penetrationstests mit externen manuellen Pentests an 4 echten Webanwendungen, einschließlich der genauen Schwachstellenkategorien, die jede Methode gefunden (und übersehen) hat.

.png)

So funktioniert's

.png)

Wenn der Pentest beginnt, werden Funktionen und Endpunkte der Anwendungen abgebildet.

Hunderte von Agenten werden auf diese Features und Endpunkte entsandt, wobei jeder in die Tiefe geht und sich auf seinen Angriffsvektor konzentriert.

Für jeden Fund wird eine zusätzliche Validierung durchgeführt, um False Positives und Halluzinationen zu vermeiden.

Häufig gestellte Fragen

KI-Penetrationstests simulieren reale Angriffe auf Ihre App oder API mithilfe von KI-Modellen, die mit Tausenden von echten Exploits trainiert wurden. Es findet und validiert Schwachstellen automatisch – ohne darauf warten zu müssen, dass ein menschlicher Penetrationstester das alles macht.

Herkömmliche Penetrationstests dauern Wochen in der Planung und Durchführung. KI-Penetrationstests laufen sofort, skalieren auf Ihre gesamte Umgebung und liefern reproduzierbare, detaillierte Ergebnisse in Minuten.

In der Regel innerhalb weniger Minuten. Verbinden Sie Ihr Ziel, definieren Sie den Aufgabenbereich, und das System legt sofort mit dem Testen los. Ganz ohne Koordination, ohne Hin und Her. Fast 100 % der KI-Pentests finden tatsächliche Schwachstellen.

Ja. Jeder Lauf erzeugt einen auditbereiten Penetrationstestbericht mit validierten Ergebnissen, Proof-of-Exploit-Details und Empfehlungen zur Behebung. Er ist dazu strukturiert, die Anforderungen von SOC 2 und ISO 27001 zu erfüllen.

Da Aikido Ihren Code und Ihre Umgebung bereits versteht, generiert AutoFix gezielte Codeänderungen für bestätigte Schwachstellen. Nach der Anwendung kann das Problem sofort erneut getestet werden, um zu überprüfen, ob es vollständig behoben ist.

Nein, aber die Bereitstellung von Codezugriff verbessert die Ergebnisse erheblich. Wenn Repositories verbunden sind, verstehen Agenten die Anwendungslogik, Rollen und Datenflüsse, was zu einer tieferen Abdeckung und genaueren Ergebnissen führt.

Ergebnisse werden nur gemeldet, nachdem sie erfolgreich ausgenutzt und gegen das Live-Ziel bestätigt wurden. Wenn ein Angriffsversuch nicht validiert werden kann, wird er verworfen und niemals in den Ergebnissen angezeigt.

KI-Penetrationstests decken alles ab, was von einem Penetrationstest erwartet wird, einschließlich Injection-Schwachstellen, Zugriffskontrollproblemen, Authentifizierungsschwächen und unsicherem API-Verhalten.

Sie erkennt auch Geschäftslogik- und Autorisierungsprobleme wie IDOR und mandantenübergreifenden Zugriff, indem es das erwartete Verhalten der Anwendung analysiert.

Sie definieren, welche Domains angegriffen werden können und welche nur erreichbar sind. Der gesamte Datenverkehr wird streng überwacht, mit Pre-Flight-Checks vor der Ausführung und einem Notfallknopf, der alle Agenten sofort stoppt.

Für Webanwendungen bieten KI-Penetrationstests eine Abdeckung, die mit einem traditionellen, von Menschen durchgeführten Penetrationstest vergleichbar ist, wobei die Ergebnisse in Stunden statt in Wochen verfügbar sind.

Im Vergleich haben autonome Agenten die menschliche Abdeckung erreicht und in einigen Fällen übertroffen, indem sie konsistent mehr Pfade erkundet haben. Menschliche Tester bleiben wertvoll für Nicht-Web-Ziele und hochkontextuelle Sonderfälle.

Nein. Starten Sie den Pentest mit „Zahlung überspringen“. Nach Abschluss des Tests wird Ihnen eine Zusammenfassung der Ergebnisse angezeigt. Schwerwiegende/kritische Probleme und der vollständige Bericht werden nur freigeschaltet, wenn Sie sich für die Zahlung entscheiden. Keine Vorabkosten. Kein Risiko beim Ausprobieren.

Warten Sie nicht wochenlang auf einen Pentest.

Führen Sie jetzt einen KI-Pentest durch und erhalten Sie umsetzbare Ergebnisse in Minuten statt Monaten.

Von Entwickelnden geschätzt, von Sicherheitsteams verifiziert.

.jpg)