Fest codierte Secrets im Code sind eine Hauptursache für Datenlecks – und die Zahlen sind alarmierend. Entwickelnde pushen alle 8 Sekunden neue Secrets zu Git (GitGuardian Report), was allein im Jahr 2023 zu über 10 Millionen entdeckten Offenlegungen in öffentlichen Repos beiträgt. Angreifer scannen routinemäßig nach diesen Zugangsdaten und nutzen Fehler aus, bevor Teams sie überhaupt bemerken (Dark Reading).

Secret Scanning Tools sind die moderne Antwort auf diese wachsende Bedrohung: Sie überwachen kontinuierlich Code, CI/CD-Pipelines und Cloud-Infrastruktur auf sensible Tokens, Passwörter und Schlüssel. Diese Tools alarmieren Sie nicht nur – sie automatisieren Erkennung und Behebung und helfen Teams, Sicherheitslücken zu schließen, bevor sie zu Vorfällen werden.

Dieser Leitfaden beleuchtet die besten Secret Scanning Tools für 2025 und zeigt Ihnen, welche Lösungen am besten für Entwickelnde, Startups und Unternehmen geeignet sind.

- Beste Secret Scanning Tools für Entwickelnde

- Beste Secret Scanning Tools für Unternehmen

- Beste Secret Scanning Tools für Startups

- Beste kostenlose Secret Scanning Tools

- Beste Open Source Secret-Detection-Tools

TL;DR

Aikido Security zeichnet sich als All-in-one-Plattform mit zuverlässiger, rauscharmen Secret-Erkennung und einfacher Behebung aus, was sie zur ersten Wahl für Teams jeder Größe macht.

Was sind Secret-Scanning-Tools?

Secret-Scanning-Tools durchsuchen Code, Konfigurationen und Infrastruktur nach Passwörtern, API-Schlüsseln oder anderen sensiblen Daten, die versehentlich offengelegt worden sein könnten. Sie nutzen Mustererkennung, Entropie-Checks und manchmal maschinelles Lernen, um Secrets in Git-Repos, Pull Requests und CI/CD-Pipelines zu erkennen, bevor diese in die Produktion gelangen. Angesichts der Tatsache, dass Forschende im Jahr 2023 über 10 Millionen Secrets auf GitHub geleakt haben, sind diese Tools unerlässlich, um sich gegen Sicherheitsverletzungen zu verteidigen und Compliance zu erreichen. Führende Lösungen entdecken Secrets nicht nur, sondern automatisieren auch deren Behebung und integrieren sich direkt in die Workflows von Entwickelnden. Weitere Hintergrundinformationen finden Sie in GitHubs Leitfaden zum Secret Scanning und im OWASP Cheatsheet zum Secrets Management.

So wählen Sie das richtige Secret-Scanning-Tool

Bei der Auswahl eines Secret-Scanning-Tools sollten Sie sich auf Genauigkeit, Workflow-Integration, Behebungsfähigkeiten und Berichtsfunktionen konzentrieren. Für eine detailliertere Checkliste zur Evaluierung sehen Sie sich das OWASP Secrets Management Cheat Sheet an.

Mit diesen wesentlichen Punkten im Hinterkopf werfen wir einen Blick auf die besten Secret-Scanning-Tools des Jahres 2025.

Die besten Secret-Scanning-Tools für 2025

(Unten alphabetisch aufgelistet; jedes Tool bietet einzigartige Ansätze zur Secret-Erkennung und -Verwaltung.)

Hier ist ein schneller Vergleich der Top 5 Secret-Scanning-Tools, basierend auf Erkennungsgenauigkeit, Integrationsmöglichkeiten und Behebungsfunktionen:

1. Aikido Security

Aikido Security zeichnet sich als umfassende Anwendungssicherheitsplattform aus, die hochentwickeltes Secret-Scanning als Teil ihres einheitlichen Ansatzes beinhaltet. Im Gegensatz zu Punktlösungen, die nur Secrets verwalten, bietet Aikido eine kontextsensitive Erkennung, die versteht, wie Secrets mit Ihrer umfassenderen Sicherheitslage zusammenhängen.

Wichtige Funktionen:

- Mehrschichtige Erkennungs-Engine kombiniert Mustererkennung, Entropieanalyse und KI, um sowohl offensichtliche als auch verschleierte Secrets zu erkennen. Das System lernt aus Ihren Codebasis-Mustern, um Fehlalarme zu reduzieren und gleichzeitig eine hohe Sensibilität für tatsächliche Zugangsdaten beizubehalten.

- Einheitlicher Sicherheitskontext bedeutet, dass Secret-Funde mit Code-Schwachstellen, Cloud-Fehlkonfigurationen und Abhängigkeitsproblemen korreliert werden. Sie können sehen, ob ein offengelegter API-Schlüssel auch SAST-Ergebnisse im selben Dienst aufweist, was die Priorisierung der Behebung unterstützt.

- Ein-Klick-Behebung für viele Secret-Typen. Aikido kann automatisch Pull Requests generieren, um festcodierte Secrets zu entfernen, CI/CD-Variablen zu aktualisieren und sogar bestimmte Cloud-Zugangsdaten durch API-Integrationen zu rotieren.

- Integration in den Entwicklungs-Workflow umfasst IDE-Erweiterungen, Pre-Commit-Hooks und Pull-Request-Prüfungen. Entwickelnde erhalten sofortiges Feedback zu Secrets, bevor diese committed werden, wodurch Prävention zur ersten Verteidigungslinie wird.

- Umfassender Scan-Umfang deckt Git-Repositorys, Container-Images, Infrastructure-as-Code-Templates, CI/CD-Konfigurationen und sogar Laufzeit-Cloud-Umgebungen ab. Diese Breite stellt sicher, dass Secrets keine Deckungslücken durchrutschen.

Ideal für: Entwicklungsteams, die umfassende Sicherheit mit minimalem Overhead wünschen. Aikido ist besonders wertvoll für Organisationen, die Secret-Scanning als Teil eines umfassenderen Sicherheitsprogramms benötigen und nicht als isoliertes Tool.

Preise: Kostenloser Tarif mit großzügigen Limits verfügbar, danach transparente Preise pro Entwickelnde, die alle Sicherheitsfunktionen umfassen, nicht nur das Secret Scanning.

2. GitGuardian

GitGuardian hat sich einen Ruf als Spezialist für Secret Scanning erarbeitet und konzentriert sich ausschließlich auf die Erkennung und Verwaltung exponierter Secrets in Entwicklungsworkflows. Ihre Plattform ist besonders stark in der historischen Analyse und dem unternehmensweiten Secret Lifecycle Management.

Wichtige Funktionen:

- Tiefe Git-Historienanalyse kann Ihre gesamte Repository-Historie scannen, um Secrets in alten Commits zu finden. Dies ist entscheidend, da das einfache Entfernen eines Secrets aus dem neuesten Commit es nicht aus der Git-Historie entfernt – Angreifer können weiterhin darauf zugreifen.

- Erweiterte Secret-Klassifizierung geht über die einfache Erkennung hinaus, um Secrets nach Typ, Sensibilitätsstufe und potenziellen Auswirkungen zu kategorisieren. Sie können den Unterschied zwischen einem Entwicklungs-API-Schlüssel und Produktionsdatenbank-Zugangsdaten erkennen.

- Automatisierte Incident-Response-Workflows können die Rotation von Secrets auslösen, Warnmeldungen an Sicherheitsteams senden und Tickets mit detaillierten Abhilfemaßnahmen erstellen. Für bestimmte Dienste kann GitGuardian exponierte Zugangsdaten automatisch widerrufen.

- Compliance-Dashboard bietet auditfähige Berichte, die die Abdeckung der Secret-Erkennung, Incident-Response-Zeiten und Compliance-Metriken anzeigen. Dies ist besonders wertvoll für Unternehmen, die Sicherheitskontrollen nachweisen müssen.

- Schulung für Entwickelnde Funktionen helfen Teams zu verstehen, warum bestimmte Muster als Secrets gekennzeichnet werden, und bieten Schulungen an, um zukünftige Expositionen zu verhindern.

Schwachstellen: Einige Benutzer berichten, dass die Kosten für Organisationen mit einer großen Anzahl von Repositorys schnell steigen können, was es für skalierende Teams mit begrenztem Budget schwierig macht. Andere erwähnen gelegentliche Fehlalarme, die eine manuelle Überprüfung und Anpassung erfordern, um Alert Fatigue zu vermeiden.

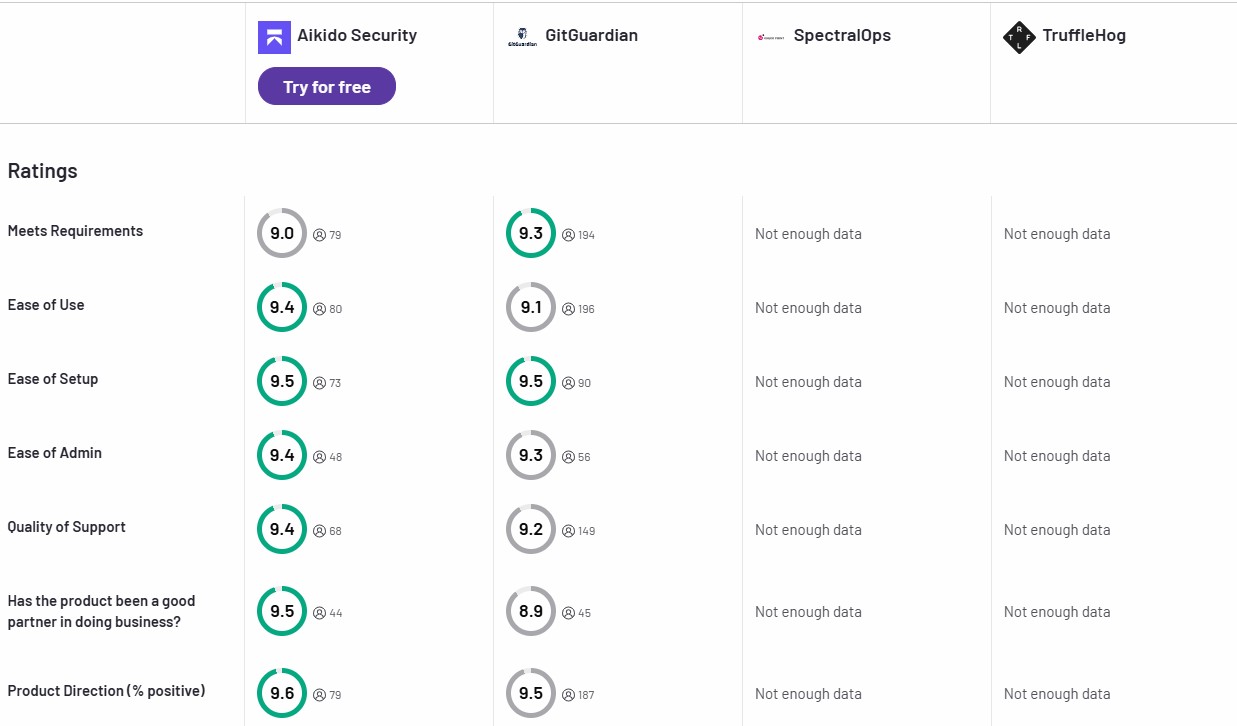

Für weiteres direktes Feedback, siehe GitGuardian-Bewertungen auf G2.

Am besten geeignet für: Sicherheitsteams, die spezialisierte Secret-Management-Funktionen und umfassende Audit-Trails benötigen. GitGuardian zeichnet sich in Unternehmen mit strengen Compliance-Anforderungen und komplexen Secret-Lifecycle-Bedürfnissen aus.

Preise: Freemium-Modell mit begrenztem Scanning, kostenpflichtige Tarife basierend auf der Anzahl der Repositorys und erweiterten Funktionen.

3. GitHub Advanced Security

GitHub Advanced Security bietet natives Secret Scanning für GitHub-Repositorys, was es zur natürlichen Wahl für Teams macht, die stark in das GitHub-Ökosystem investiert sind. Die Integrationstiefe ist unübertroffen, da es direkt in die Plattform integriert ist.

Wichtige Funktionen:

- Native GitHub-Integration bedeutet, dass Secret-Scanning-Ergebnisse direkt im Sicherheits-Tab Ihres Repositorys, in Pull Requests erscheinen und GitHub Actions-Workflows auslösen können. Keine externen Tools oder zusätzliche Authentifizierung erforderlich.

- Community-basierte Erkennung nutzt Muster, die von Sicherheitsforschern und Dienstleistern beigesteuert wurden. Wenn neue Secret-Formate entdeckt werden, werden sie schnell zur Erkennungsdatenbank von GitHub hinzugefügt.

- Partnerintegrationen mit großen Dienstleistern bedeuten, dass, wenn GitHub deren Secrets erkennt, die Anbieter automatisch benachrichtigt werden und die Zugangsdaten widerrufen können. Dies geschieht für AWS, Google Cloud, Microsoft Azure und Dutzende anderer Dienste.

- Unterstützung für Benutzerdefinierte Muster ermöglicht es Organisationen, eigene Secret-Muster für interne Dienste oder proprietäre Authentifizierungssysteme zu definieren.

- Durchsetzung von Unternehmensrichtlinien ermöglicht Administratoren, organisationsweite Regeln für das Secret Scanning festzulegen, einschließlich des Blockierens von Pushes, die Secrets enthalten.

Schwachstellen: Die Funktionen von GitHub Advanced Security sind weitgehend auf Repositorys beschränkt, die auf GitHub gehostet werden – wenn Sie Code anderswo hosten oder mit hybriden Umgebungen arbeiten, benötigen Sie zusätzliche Tools. Die Erkennung hängt stark von von der Community beigesteuerten Regeln ab, die bei weniger gängigen oder neueren Secret-Typen hinterherhinken können. Mehrere Benutzer stellen auch fest, dass Fehlalarme eine manuelle Überprüfung erfordern können und die Erstellung Benutzerdefinierter Muster weniger intuitiv ist als bei einigen Konkurrenten. Die Secret-Scanning-Funktionen sind an die höherpreisigen kostenpflichtigen Pläne von GitHub gebunden, was sich auf kostensensible Teams auswirken könnte.

Für weitere Benutzererfahrungen und Feedback, siehe GitHub Advanced Security-Bewertungen auf G2.

Am besten geeignet für: Teams, die GitHub Enterprise nutzen und umfassende Sicherheitsfunktionen ohne externe Abhängigkeiten wünschen. Besonders wertvoll für Organisationen, die Wert darauf legen, ihre Sicherheitstools innerhalb ihres bestehenden Plattform-Ökosystems zu halten.

Preise: In GitHub Enterprise-Abonnements enthalten, Zahlung pro Repository für einzelne Funktionen in anderen Plänen.

4. Spectral

Spectral positioniert sich als kontextsensitive Sicherheitsplattform, die nicht nur versteht, wie Secrets aussehen, sondern auch, wie sie in Ihren Anwendungen und Ihrer Infrastruktur verwendet werden. Dieser kontextuelle Ansatz reduziert Fehlalarme erheblich.

Wichtige Funktionen:

- Kontextsensitive Erkennung analysiert Secrets in Bezug auf ihren umgebenden Code und ihre Konfiguration. Sie kann zwischen einem Produktionsdatenbankpasswort und einer Test-Fixture unterscheiden, wodurch Alert Fatigue reduziert wird.

- Multi-Umgebungs-Scanning deckt Code-Repositorys, CI/CD-Pipelines, Container Registries, Cloud-Konfigurationen und sogar Laufzeitumgebungen ab. Diese umfassende Abdeckung stellt sicher, dass Secrets erkannt werden, unabhängig davon, wo sie gespeichert sind.

- Policy-as-Code ermöglicht Teams, Benutzerdefinierte Regeln für den Umgang mit Secrets zu definieren, einschließlich Ausnahmen für spezifische Kontexte, Schweregrade basierend auf der Umgebung und Workflows zur automatischen Behebung.

- DevOps-Integration umfasst Plugins für gängige Tools wie Jenkins, GitLab CI, Azure DevOps und Kubernetes. Spectral kann Container-Images, Helm-Charts und Infrastructure-as-Code-Templates scannen.

- Kollaborative Triage-Funktionen unterstützen Sicherheits- und Entwicklungsteams bei der Zusammenarbeit bei der Behebung von Secrets, mit klarer Zuweisung der Verantwortlichkeiten und Fortschrittsverfolgung.

Herausforderungen: Die leistungsstarke Policy-Engine und die Anpassungsoptionen von Spectral können für neue Benutzer überwältigend sein, was zu einer potenziell steilen Lernkurve für Teams führt, die das volle Potenzial ausschöpfen möchten. Kleinere Teams oder Start-ups könnten auch die Kosten als Hindernis empfinden, da die Preisgestaltung kontaktbasiert ist und oft am besten für große Unternehmensanforderungen geeignet ist.

Lesen Sie mehr über Benutzererfahrungen und Herausforderungen in Spectral-Bewertungen auf G2.

Am besten geeignet für: DevOps-Teams, die ein ausgeklügeltes Policy-Management benötigen und den operativen Aufwand für die Verwaltung von Secrets in komplexen Multi-Environment-Deployments reduzieren möchten.

Preisgestaltung: Kontaktbasierte Preisgestaltung, die sich an Unternehmenskunden mit erheblicher Infrastrukturkomplexität richtet.

5. TruffleHog

TruffleHog repräsentiert den Open-Source-Ansatz für das Secret-Scanning und bietet leistungsstarke Erkennungsfunktionen ohne Lizenzkosten. Es ist besonders beliebt bei Sicherheitsforschern und Teams, die selbst gehostete Lösungen bevorzugen.

Wichtige Funktionen:

- High-Entropy-Erkennung nutzt mathematische Analyse, um Zeichenketten zu identifizieren, die zufällig genug aussehen, um Secrets zu sein, und fängt Anmeldeinformationen ab, selbst wenn sie nicht mit bekannten Mustern übereinstimmen.

- Umfassende Musterbibliothek enthält Erkennungsregeln für Hunderte von Diensten und Secret-Typen. Die Community pflegt und erweitert diese Bibliothek aktiv.

- Flexible Bereitstellungsoptionen bedeuten, dass TruffleHog als CLI-Tool, Docker-Container oder in CI/CD-Pipelines integriert werden kann. Sie steuern, wo und wie das Scanning erfolgt.

- Git-Historienanalyse kann gesamte Repository-Historien durchsuchen, um Secrets in alten Commits, Branches und Tags zu finden.

- Benutzerdefinierte Integrationen sind möglich, da der Quellcode verfügbar ist. Organisationen können TruffleHog erweitern, um proprietäre Secret-Formate zu verarbeiten oder mit internen Systemen zu integrieren.

Herausforderungen: TruffleHog ist leistungsstark, aber Benutzer berichten oft von höheren False-Positive-Raten im Vergleich zu kommerziellen Plattformen, was zu Rauschen führen und die Behebungsbemühungen verlangsamen kann. Zusätzlich fehlen integrierte Behebungsworkflows – Teams sind dafür verantwortlich, erkannte Secrets manuell zu beheben und eigene Playbooks für die Alarmierung oder die Rotation von Anmeldeinformationen zu erstellen. Weniger technische Teams könnten die Einrichtung und Abstimmung als herausfordernd empfinden.

Für weitere Benutzererkenntnisse und Feedback, siehe TruffleHog-Bewertungen auf G2.

Am besten geeignet für: Sicherheitsbewusste Teams, die Open-Source-Tools bevorzugen und über das technische Know-how verfügen, ihre Secret-Scanning-Infrastruktur anzupassen und zu warten.

Preisgestaltung: Kostenlos und Open-Source, mit kommerziellen Support-Optionen von Truffle Security.

6. Detect-secrets

Detect-secrets von Yelp verfolgt einen minimalistischen Ansatz beim Secret-Scanning, mit Fokus auf hohe Genauigkeit und geringen operativen Aufwand. Es ist darauf ausgelegt, sich nahtlos in Entwicklungsworkflows zu integrieren, ohne Reibung zu erzeugen.

Wichtige Funktionen:

- Baseline-Ansatz erstellt einen Snapshot bekannter Secrets in Ihrer Codebasis und alarmiert dann nur bei neuen Secrets. Dies verhindert, dass Teams mit historischen Problemen überfordert werden, und fängt gleichzeitig neue Probleme ab.

- Plugin-Architektur ermöglicht Benutzerdefinierte Erkennungslogik für spezifische Secret-Typen oder -Formate. Teams können problemlos die Erkennung für proprietäre Authentifizierungssysteme hinzufügen.

- Pre-Commit-Integration kann Commits blockieren, die Secrets enthalten, bevor sie das Repository erreichen, und bietet den frühestmöglichen Präventionspunkt.

- Niedrige False-Positive-Rate durch sorgfältige Abstimmung von Erkennungsalgorithmen und Kontextanalyse. Das Tool priorisiert Präzision gegenüber Recall, um Alert-Fatigue zu vermeiden.

- Audit-Modus hilft Sicherheitsteams zu überprüfen, dass Secret-Scanning-Policies in allen Repositorys eingehalten werden.

Am besten für: Entwicklungsteams, die effektives Secret Scanning ohne Komplexität wünschen. Detect-secrets eignet sich besonders gut für Teams, die schlanke Tools bevorzugen und keine umfangreichen Enterprise-Funktionen benötigen.

Preise: Kostenlos und Open Source mit Community-Support.

Beste Secret Scanning Tools für Entwickelnde

Entwickelnde benötigen Secret-Scanning-Tools, die sich nahtlos in ihren Coding-Workflow einfügen, ohne Reibung zu erzeugen oder die Entwicklung zu verlangsamen. Die besten entwicklerzentrierten Tools bieten sofortiges Feedback, klare Anleitungen und lassen sich leicht in die täglichen Entwicklungspraktiken integrieren.

Worauf Entwickelnde achten sollten:

- IDE-Integration für Echtzeit-Feedback während des Codierens

- Pre-Commit-Hooks, um Secrets abzufangen, bevor sie committed werden

- Klare, umsetzbare Fehlermeldungen, die erklären, was gefunden wurde und wie es zu beheben ist

- Niedrige False-Positive-Raten, um Alert Fatigue zu vermeiden

- Einfache Einrichtung, die keine umfangreiche Konfiguration erfordert

Top-Empfehlungen für Entwickelnde:

Aikido Security führt die Developer Experience mit seiner umfassenden IDE-Integration und intelligenten Filterung an. Die Plattform versteht, dass Entwickelnde sich auf das Erstellen von Features konzentrieren möchten, anstatt sich mit Sicherheitstools herumzuschlagen. Aikido bietet kontextbezogene Alerts, die nicht nur erklären, was gefunden wurde, sondern auch, warum es gefährlich ist und wie es richtig behoben werden kann.

GitHub Advanced Security ist perfekt für Entwickelnde, die bereits in GitHub arbeiten. Die native Integration bedeutet, dass Secret Alerts natürlich in Ihrem Pull-Request-Workflow erscheinen und die Community-gesteuerte Musterdatenbank Secrets von Diensten erkennt, die Sie wahrscheinlich nutzen.

Detect-secrets spricht Entwickelnde an, die schlanke, konfigurierbare Tools bevorzugen. Seine Pre-Commit-Hook-Integration bedeutet, dass Sie Secrets lokal abfangen, bevor sie das Remote-Repository erreichen, und der Baseline-Ansatz verhindert, dass Sie von historischen Problemen überwältigt werden.

Beste Secret Scanning Tools für Unternehmen

Enterprise-Umgebungen erfordern Secret-Scanning-Tools, die massive Skalierung bewältigen, umfassende Audit-Trails bieten und sich in bestehende Sicherheits- und Compliance-Frameworks integrieren lassen. Diese Tools müssen eine Balance zwischen automatischer Erkennung, menschlicher Aufsicht und der Durchsetzung von Richtlinien finden.

Anforderungen für Unternehmen:

- Skalierbarkeit zur Bewältigung Tausender Repositorys und Millionen von Commits

- Rollenbasierte Zugriffskontrolle zur Verwaltung, wer verschiedene Arten von Secrets einsehen und darauf reagieren kann

- Audit-Protokollierung für Compliance-Nachweise und die Untersuchung von Vorfällen

- Richtliniendurchsetzung, um bestimmte Arten von Secret-Exposures automatisch zu blockieren oder zu beheben

- Integration mit bestehenden Sicherheitstools, SIEM-Systemen und Ticketing-Plattformen

Top-Auswahl für Unternehmen:

Aikido Security bietet Secret Scanning auf Enterprise-Niveau als Teil seiner einheitlichen Sicherheitsplattform. Das zentralisierte Dashboard verschafft Sicherheitsteams Transparenz über alle Repositorys hinweg, während Entwicklungsteams die Verantwortung für ihre Behebungsmaßnahmen behalten können. Erweiterte Funktionen umfassen automatisierte Risikobewertung, Batch-Remediation-Funktionen und umfassende Compliance-Berichte.

GitGuardian zeichnet sich in Umgebungen aus, in denen das Secret Management ein primäres Anliegen ist. Ihre Plattform bietet detaillierte Analysen zu Secret-Exposure-Trends, automatisierte Incident-Response-Workflows und eine tiefe Integration mit Enterprise-Identitätsprovidern für die Zugriffskontrolle.

Spectral sticht für Organisationen mit komplexen Multi-Cloud-Implementierungen hervor. Sein kontextsensitiver Ansatz reduziert Fehlalarme in großen Umgebungen, in denen dieselben Secret-Muster in verschiedenen Kontexten mit unterschiedlichen Risikostufen auftreten können.

Beste Secret Scanning Tools für Startups

Startups benötigen Secret-Scanning-Tools, die maximalen Schutz bei minimalem Overhead bieten. Budgetbeschränkungen, kleine Teams und schnelle Entwicklungszyklen bedeuten, dass die idealen Tools entweder kostenlos oder sehr kostengünstig sind und dennoch Schutz auf Enterprise-Niveau liefern.

Prioritäten für Startups:

- Kosteneffizienz mit großzügigen kostenlosen Tarifen oder erschwinglichen Preisen

- Einfache Einrichtung, die kein dediziertes Sicherheitspersonal erfordert

- Automatischer Betrieb mit minimalem laufendem Wartungsaufwand

- Skalierbarkeit für Wachstum, die mit dem Team wachsen kann

- Entwickelnde-freundliche Schnittstellen, die die Entwicklung nicht verlangsamen

Beste Optionen für Startups:

Aikido Security bietet Startups mit seinem kostenlosen Tarif, der umfassendes Secret Scanning neben anderen Sicherheitsfunktionen umfasst, ein überzeugendes Wertversprechen. Wenn Startups wachsen, macht die transparente Preisgestaltung pro Entwickelnde die Budgetplanung vorhersehbar, ohne unerwartete Kosten.

GitHub Advanced Security ist perfekt für Startups, die bereits GitHub nutzen, da es leistungsstarke Secret-Scanning-Funktionen bietet, ohne dass zusätzliche Tools erlernt oder gewartet werden müssen. Die Integration in den GitHub-Workflow bedeutet, dass Entwickelnde sich auf die Produktentwicklung konzentrieren können.

TruffleHog bietet Erkennungsfunktionen auf Enterprise-Niveau ohne Kosten, was es für finanziell angeschlagene Startups attraktiv macht. Der Open-Source-Charakter bedeutet, dass Sie es nach Bedarf anpassen können, ohne sich um Vendor Lock-in sorgen zu müssen.

Beste kostenlose Secret Scanning Tools

Open-Source- und kostenlose Secret-Scanning-Tools haben beeindruckende Reifegrade erreicht und bieten Funktionen, die mit kommerziellen Lösungen mithalten können. Diese Tools sind perfekt für einzelne Entwickelnde, kleine Teams oder Organisationen, die selbst gehostete Lösungen bevorzugen.

Vorteile kostenloser Tools:

- Keine Lizenzkosten unabhängig von Repository- oder Teamgröße

- Voller Zugriff auf den Quellcode für Anpassungen und Sicherheitsaudits

- Community-gesteuerte Entwicklung die schnell auf neue Bedrohungsmuster reagiert

- Keine Vendor Lock-in-Bedenken

- Pädagogischer Wert zum Verständnis, wie Secret Detection funktioniert

Top kostenlose Optionen:

TruffleHog führt die Kategorie der kostenlosen Tools an, mit ausgeklügelter Entropieanalyse und einer umfangreichen Musterbibliothek. Die Community pflegt aktiv die Erkennungsregeln, und das Tool kann sowohl historische Scans als auch Echtzeit-Monitoring durchführen.

Detect-secrets bietet einen kuratierten Ansatz mit geringeren Fehlalarmraten. Seine Baseline-Methodik ist besonders clever für Teams, die sich darauf konzentrieren möchten, neue Secret Exposures zu verhindern, anstatt sich mit historischen Problemen zu befassen.

GitLeaks bietet eine weitere starke Open-Source-Option mit guten Leistungsmerkmalen und einfacher Konfiguration. Es ist besonders beliebt in CI/CD-Umgebungen, wo Geschwindigkeit wichtig ist.

Beste Open Source Secret-Detection-Tools

Das Open-Source-Ökosystem bietet mehrere leistungsstarke Secret Detection Tools, die Organisationen an ihre spezifischen Bedürfnisse anpassen, erweitern und bereitstellen können. Diese Tools bieten Transparenz, Flexibilität und community-gesteuerte Innovation.

Vorteile von Open Source:

- Transparenz bei Erkennungsalgorithmen und Musterdatenbanken

- Anpassbarkeit für organisationsspezifische Secrets-Formate

- Fähigkeit zum Sicherheits-Auditing, um das Verhalten des Tools zu überprüfen

- Community-Beiträge von Sicherheitsforschenden weltweit

- Kostenkontrolle ohne Lizenzgebühren oder Nutzungsbeschränkungen

Führende Open-Source-Tools:

TruffleHog bleibt der Goldstandard für die Open-Source-Secrets-Erkennung. Die Kombination aus Entropieanalyse und Musterabgleich bietet eine hervorragende Abdeckung, und die aktive Community sorgt für schnelle Updates, wenn neue Secrets-Formate auftauchen.

Detect-secrets zeichnet sich in Produktionsumgebungen aus, wo Präzision wichtiger ist als Recall. Der Fokus des Tools auf die Minimierung von Fehlalarmen macht es besonders geeignet für Teams, die sich keine Alert-Müdigkeit leisten können.

GitLeaks bietet hervorragende Leistung für CI/CD-Integrationsszenarien. Sein Konfigurationssystem ermöglicht eine Feinabstimmung für spezifische Umgebungen, wobei eine gute Out-of-the-box-Leistung erhalten bleibt.

Secrets-patterns-db ist selbst kein Scanner, stellt aber die Musterdatenbanken bereit, die von vielen anderen Tools verwendet werden. Ein Beitrag zu diesem Projekt hilft, die Secrets-Erkennung im gesamten Ökosystem zu verbessern.

Diese Open-Source-Tools bilden das Rückgrat der Secrets-Erkennung für viele Organisationen und dienen oft als Erkennungs-Engines für kommerzielle Produkte. Ihre Transparenz und die gemeinschaftsbasierte Entwicklung stellen sicher, dass sie mit sich entwickelnden Bedrohungsmustern Schritt halten.

Fazit

Secrets-Scanning ist unerlässlich, um Ihren Code und Ihre Daten zu schützen. Mit Aikido können Sie Prüfungen frühzeitig automatisieren, um sicherzustellen, dass Secrets nicht durchrutschen. Aikido fügt sich nahtlos in Ihren Workflow ein, skaliert mit Ihrem Team und hilft, Probleme zu erkennen, bevor sie zu Risiken werden.

- Top SAST-Tools im Jahr 2025 – Sichern Sie Ihren Quellcode mit statischer Analyse

- Die besten Container-Scanning-Tools – Finden Sie in Docker-Images versteckte Secrets

- Top AppSec-Tools – Umfassende Anwendungssicherheitsabdeckung