.avif)

Sichern Sie alles, gehen Sie keine Kompromisse ein.

Sichern Sie Ihren Code, Ihre Cloud und Ihre Laufzeit in einem zentralen System.

Schwachstellen automatisch finden und beheben.

Aikido All-in-One-Sicherheitsplattform

Code (ASPM)

Cloud CSPM)

Test (Domains & API)

Verteidigen

Einheitliche Plattform

Natürlich können Sie mehrere Sicherheitstools gleichzeitig einsetzen.

Jedes davon hat seine eigenen Preise, Warnmeldungen und Meinungen.

Die meisten davon arbeiten isoliert voneinander und übersehen dabei das Wesentliche.

Open-Source Scan von Softwareabhängigkeiten SCA)

Überwacht kontinuierlich Ihren Code auf bekannte Schwachstellen, CVEs und andere Risiken oder generiert SBOMs.

Ersetzt

Cloud (CSPM)

Erkennt Cloud-Infrastruktur-Risiken (Fehlkonfigurationen, VMs, Container-Images) bei führenden Cloud-Anbietern.

Ersetzt

statische Codeanalyse SAST)

Durchsucht Ihren Quellcode auf Sicherheitsrisiken, bevor ein Problem veröffentlicht werden kann.

Ersetzt

Oberflächenüberwachung (DAST)

Testet dynamisch das Frontend und die APIs Ihrer Web-App, um Schwachstellen durch simulierte Angriffe zu finden.

Ersetzt

Autonome Pentests

Automatisieren Sie Penetrationstests mit KI-Agenten, die Hacker-Intuition simulieren und Schwachstellen vor der Ausnutzung finden.

Ersetzt

Infrastructure as Code scanning (IaC)

Scannt Terraform-, CloudFormation- und Kubernetes-Infrastructure-as-Code auf Fehlkonfigurationen.

Ersetzt

Container -Scannen

Scannt Ihr Container-OS auf Pakete mit Sicherheitsproblemen.

Ersetzt

Open-Source-Lizenzprüfung

Überwacht Ihre Lizenzen auf Risiken wie Dual-Licensing, restriktive Bedingungen, schlechten Ruf usw.

Ersetzt

Malware-Erkennung in Abhängigkeiten

Verhindert, dass bösartige Pakete in Ihre Software-Lieferkette eindringen. Unterstützt von Aikido .

Ersetzt

Veraltete Software

Überprüft, ob Frameworks und Laufzeitumgebungen, die Sie verwenden, nicht mehr geplegt werden.

Ersetzt

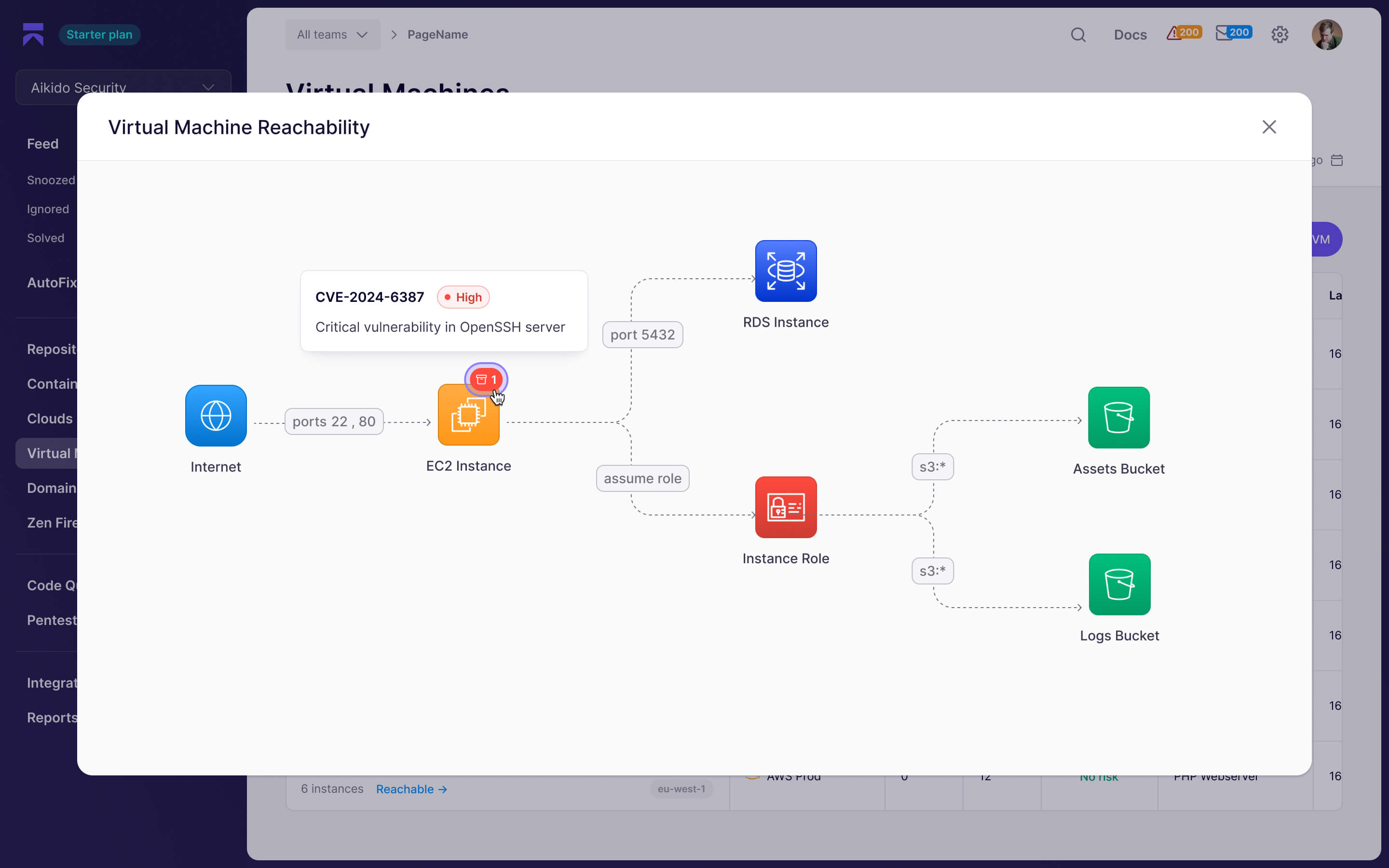

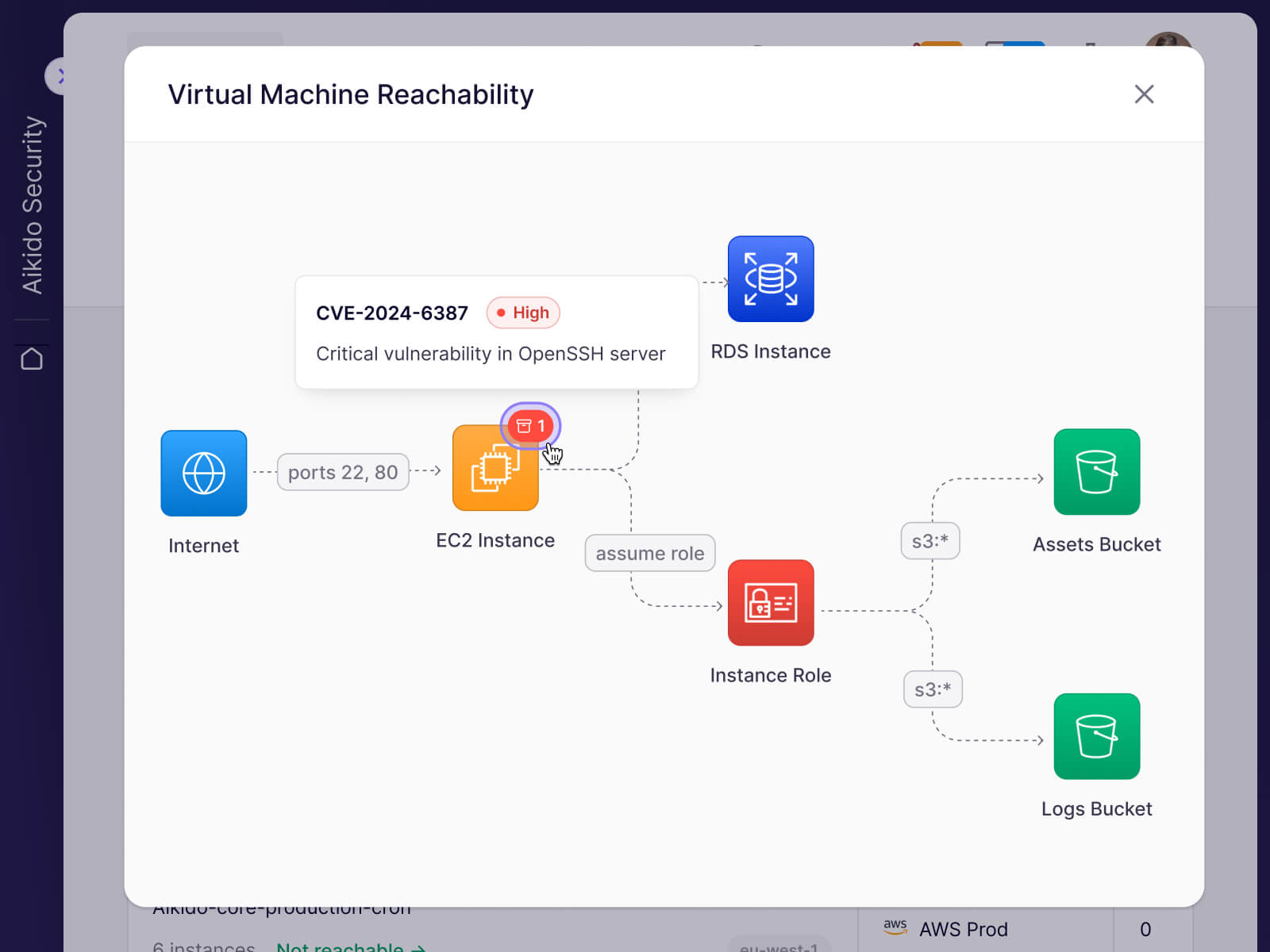

Scannen virtueller Maschinen

Scannt Ihre virtuellen Maschinen auf anfällige Pakete, veraltete Laufzeitumgebungen und riskante Lizenzen.

Ersetzt

Kubernetes-Laufzeitsicherheit

Identifizieren Sie anfällige Images, sehen Sie die betroffenen Container und bewerten Sie deren Erreichbarkeit.

Ersetzt

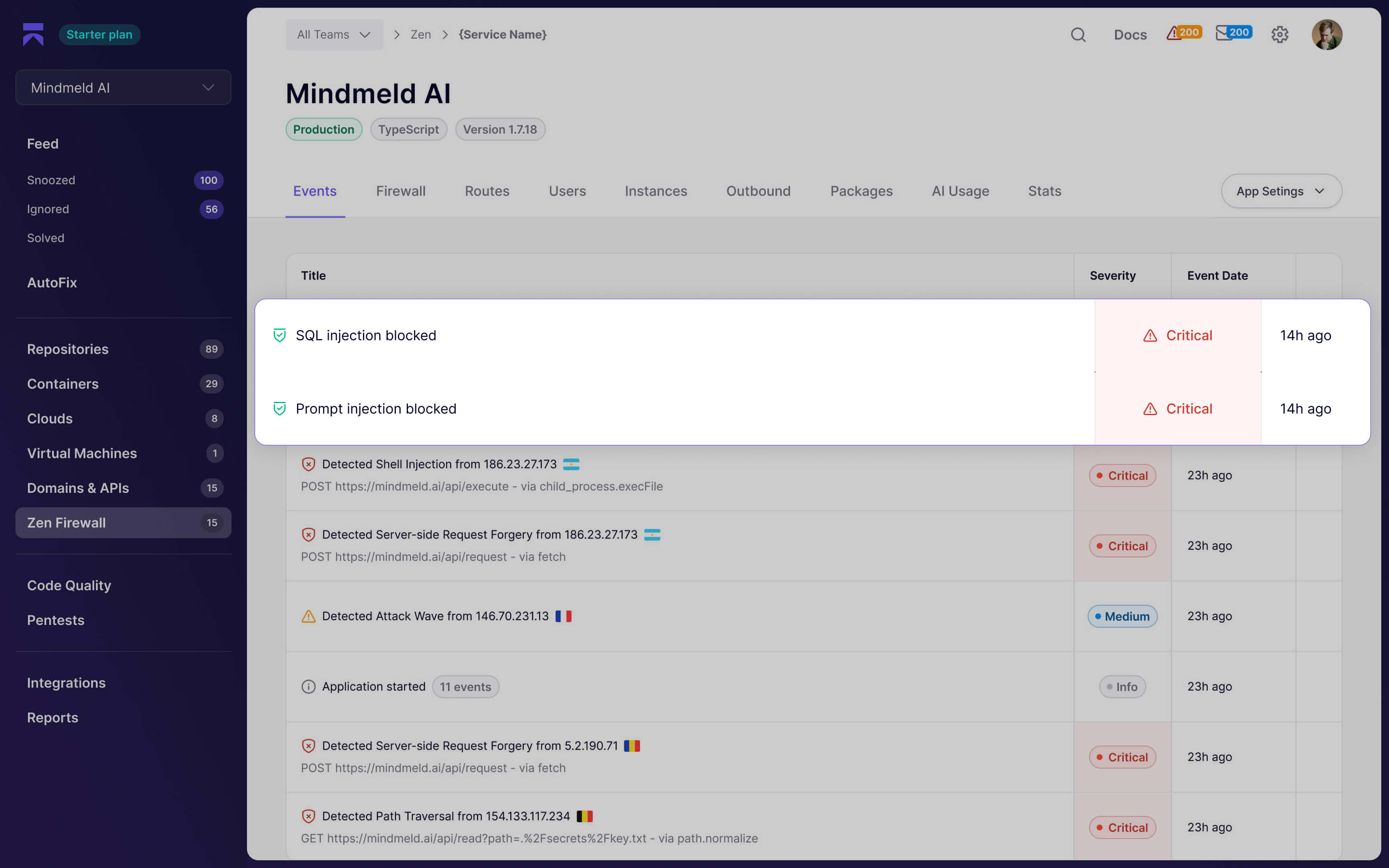

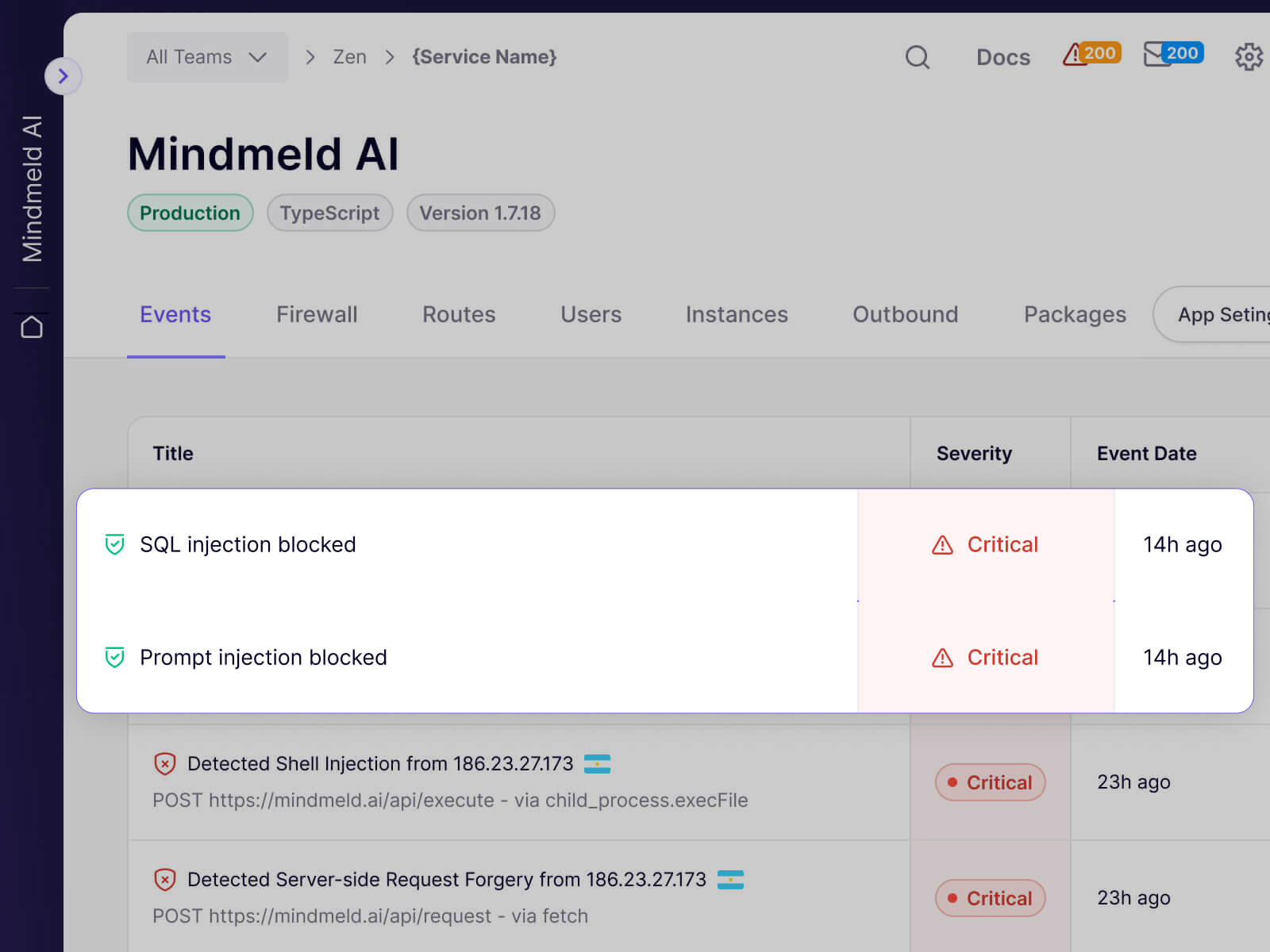

Laufzeitschutz

Zen ist Ihre In-App-Firewall Ihre Sicherheit. Blockiert automatisch kritische Injection-Angriffe, führt Ratenbegrenzung ein Ratenbegrenzung vieles mehr.

Ersetzt

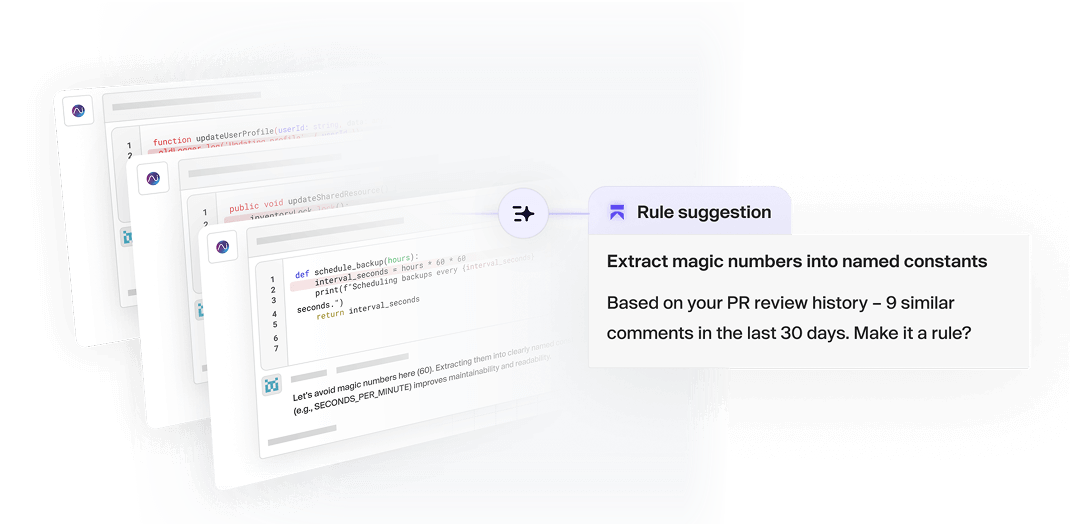

Codequalität

Sauberen Code schneller mit AI Code Review ausliefern. Code automatisch auf Fehlerrisiken, Anti-Patterns und Qualitätsprobleme überprüfen.

Ersetzt

Secrets

Überprüft Ihren Code auf geleakte und exponierte API-Schlüssel, Passwörter, Zertifikate, Verschlüsselungsschlüssel usw.

Ersetzt

Funktionen

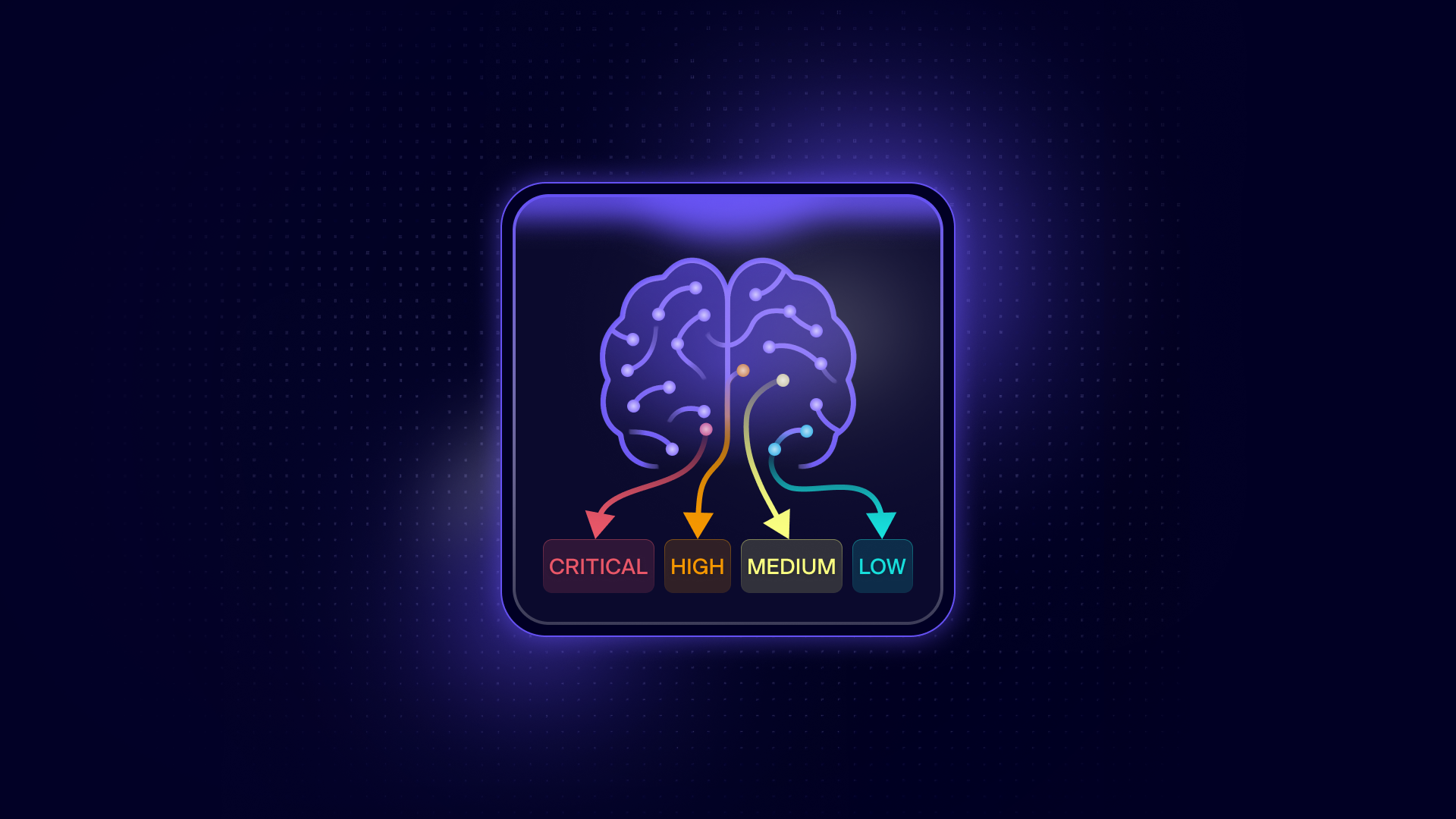

Wir priorisieren Warnmeldungen, damit Sie das nicht tun müssen.

Deduplizierung

Verwandte Warnmeldungen werden gruppiert, sodass Sie mehr Probleme mit weniger Aufwand lösen können.

AutoTriage

Aikido Warnmeldungen im Kontext Ihres Codes und Ihrer Infrastruktur und stuft Probleme, die kein echtes Risiko für Ihre Anwendung darstellen, als weniger wichtig ein.

Benutzerdefinierte Regeln

Optimieren Sie die für Ihr Team relevanten Einstellungen. Schließen Sie bestimmte Pfade, Pakete oder Bedingungen aus, während Sie weiterhin benachrichtigt werden, wenn etwas Kritisches passiert.

Wir helfen Ihnen, von der Warnung zur Behebung.

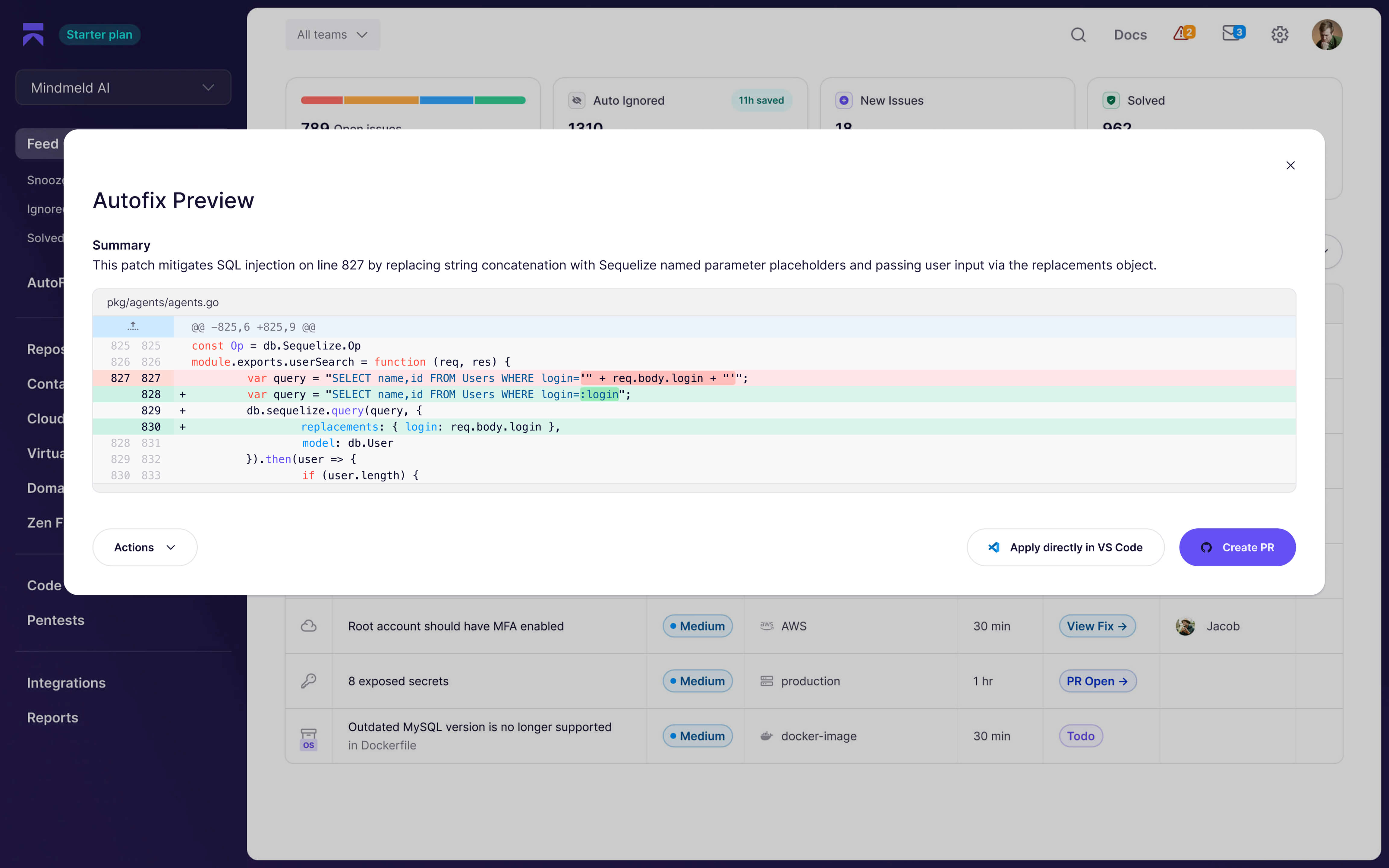

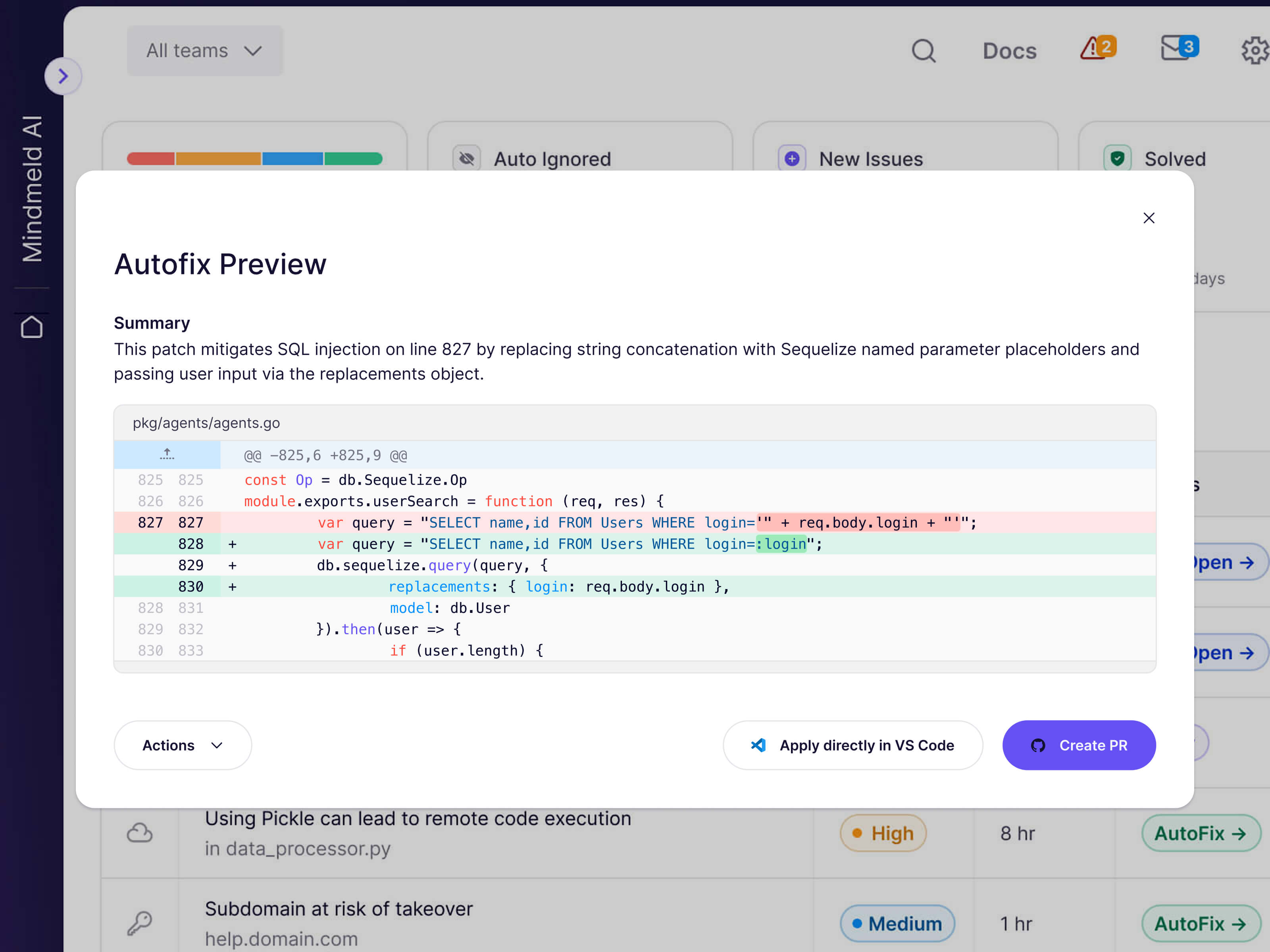

AutoFix

Erstellen Sie überprüfbare Pull-Anfragen, um Probleme in Code, Abhängigkeiten, Infrastruktur und Containern zu beheben, mit vollständiger Transparenz vor dem Zusammenführen.

Massenbehebung mit einem Klick

Erstellen Sie Pull-Anfragen, die mehrere miteinander verbundene Warnmeldungen gleichzeitig bearbeiten und so Zeit und manuelle Arbeit sparen.

TL;DR-Zusammenfassungen

Erhalten Sie eine kurze, umsetzbare Zusammenfassung der Probleme und deren Behebung. Wandeln Sie diese mit einem Klick in ein Ticket um oder weisen Sie sie zu.

Ihre Daten behandeln wir, als wären es unsere eigenen.

Wählen Sie Ihre Repositories selbst aus.

Wenn Sie sich mit Ihrem Version Control System (VCS) anmelden, erhalten wir keinen Zugriff auf Ihre Repositories. Sie können den Repositories, die Sie scannen möchten, manuell Lesezugriff gewähren.

Lesezugriff

Wir können Ihren Code nicht ändern.

Keine Schlüssel bei uns

Sie melden sich mit Ihrem GitHub-, GitLab- oder Bitbucket-Konto an, sodass wir keine Schlüssel speichern oder einsehen können.

Kurzlebige Zugriffstoken

Kann nur mit einem Zertifikat generiert werden, das im AWS Secrets Manager gespeichert ist.

Separater Docker Container

Jeder Scan generiert einen separaten Docker-Container, der direkt nach Abschluss der Analyse unwiderruflich gelöscht wird.

Daten werden niemals geteilt!

Der Flow muss weitergehen

Wir benachrichtigen Sie, wenn es wichtig ist.

Häufig gestellte Fragen

Wie Aikido , welche Warnmeldungen relevant sind?

Wir haben eine Regel-Engine entwickelt, die den Kontext Ihrer Umgebung berücksichtigt. Dies ermöglicht es uns, die Kritikalitätsbewertung für Ihre Umgebung einfach anzupassen und Fehlalarme herauszufiltern. Wenn wir uns unsicher sind, greift der Algorithmus immer auf die sicherste Option zurück...

Was passiert mit meinen Daten?

Wir klonen die Repositories in temporären Umgebungen (wie z.B. Ihnen exklusiven Docker Containern). Diese Container werden nach der Analyse entsorgt. Die Dauer der Tests und Scans selbst beträgt etwa 1-5 Minuten. Alle Klone und Container werden danach immer, jedes Mal, für jeden Kunden automatisch entfernt.

Aikido meine Codebasis?

Wir können und werden dies nicht tun, dies wird durch Lesezugriff garantiert.

Ich möchte mein Repository nicht verbinden. Kann ich es mit einem Testkonto ausprobieren?

Selbstverständlich! Wenn Sie sich mit Ihrem Git anmelden, gewähren Sie keinem Repo Zugriff und wählen Sie stattdessen das Demo-Repo!

Wodurch Aikido sich Aikido ?

Aikido Funktionen aus vielen verschiedenen Plattformen in einer einzigen. Durch die Zusammenführung mehrerer Tools in einer Plattform können wir Schwachstellen kontextualisieren, Fehlalarme herausfiltern und Störsignale um 95 % reduzieren.

Wie kann ich Aikido vertrauen?

Wir tun alles, was wir können, um vollständige Sicherheit und Konformität zu gewährleisten. Aikido geprüft, um zu bestätigen, dass sein System und die Eignung der Kontrollmechanismen den Anforderungen von SOC 2 Typ II und ISO 27001:2022 des AICPA entsprechen.

Werden Sie jetzt sicher.

Sichern Sie Ihren Code, Ihre Cloud und Ihre Laufzeit in einem zentralen System.

Finden und beheben Sie Schwachstellen schnell und automatisch.

.avif)

.jpg)

.svg)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.jpg)

.png)

.avif)

.png)

.png)

.png)

.png)