Wenn der erste kryptografisch relevante Quantencomputer (CRQC) eintrifft, wird er nicht mit einer Pressemitteilung kommen. Eines Tages in nicht allzu ferner Zukunft wird ein Nationalstaat, eine Gruppe des organisierten Verbrechens oder ein verrückter, größenwahnsinniger Milliardär diese Fähigkeit still und heimlich entwickeln, und in acht Stunden oder weniger ist Ihre TLS (Transport Layer Security) RSA-2048-Verschlüsselung aufgehoben. Wie ein heißes Messer durch Butter.

Und hier kommt der Knackpunkt: Es gibt keine Quanten-Incident-Response. Sie werden kein rotes Licht in Ihrem SOC (Security Operations Center) oder NOC (Network Operations Center) blinken sehen. Sie erhalten keine Warnung, dass jemand einen Abgriff einer verschlüsselten TCP-API-Verbindung anordnet. Die Kompromittierung wird nicht wie eine Kompromittierung aussehen, bis es viel zu spät ist. Wir können einen DDoS-Angriff „sehen“ und seine Auswirkungen mit Packet Scrubbing und cleveren Routing-Regeln mindern. Aber der „stille Knall“, der bei einem Quantenangriff auftritt, gleicht vielen anderen Cybersicherheitsereignissen. Er findet ohne wirklich beobachtbare Indikatoren statt. Es ist nicht so, dass jemand vergisst, „quantum-tracking=true“ in einer Umgebungsvariablen oder Windows-Registrierungseinstellung zu setzen.

Als Mitglied der Arbeitsgruppe für Quantensicherheit des Weltwirtschaftsforums haben wir uns in den letzten Jahren regelmäßig getroffen, um zu erörtern, was wir tun können, um die Bereitschaft und das Bewusstsein für die Risiken zu fördern, die mit den Innovationen im Quantencomputing einhergehen (wobei nicht alle davon auf das Brechen asymmetrischer Verschlüsselung abzielen, die in PKI und modernen Webanwendungen und -diensten verwendet wird). Was können wir jetzt tun, um uns auf dann vorzubereiten?

Unsere Arbeitsgruppe veröffentlichte 2023 ein Bereitschafts-Toolkit, das immer noch ein guter Ausgangspunkt für viele Organisationen ist, die die erforderlichen Fähigkeiten für eine Post-Quanten-Welt verstehen möchten. Vor Kurzem wurde auch ein Whitepaper mit Leitlinien für die Finanzdienstleistungsbranche zu Chancen und Herausforderungen veröffentlicht, das im Juli dieses Jahres erschien. Beide enthalten die obligatorischen TL;DR-Zusammenfassungen für Führungskräfte und sind jeweils über 13 Seiten lang für diejenigen, die nichts dagegen haben, ein paar Minuten damit zu verbringen, etwas Interessantes zu diesem Thema zu lesen.

Leider gibt es zu diesem Thema auch viel FUD und Schlangenöl, daher ist es am besten, diesen Clickbait-Artikeln und -Beiträgen keinen Glauben zu schenken, die Experten verunglimpfen und erklären, dass RSA (Rivest–Shamir–Adleman, eine Familie von Public-Key-Kryptosystemen, die zu den ältesten und am weitesten verbreiteten für die sichere Datenübertragung gehört) bereits tot und (kryptografisch) gebrochen ist. Für bestimmte Schlüssellängen, ja. Aber für RSA 2048 gibt es keinen Grund zu der Annahme, dass Ihre Kommunikation derzeit mit Hilfe von Quantencomputern ausspioniert wird.

Denken Sie daran, dass es viel einfacher ist, auf sensible Klartextdaten auf andere Weise zuzugreifen. Dieser XKCD-Comic war zum Beispiel eines der ersten Elemente, das auf einem unserer Arbeitsgruppentreffen geteilt wurde, und fängt den Geist von Hacking und Technologie sehr gut ein: https://www.explainxkcd.com/wiki/index.php/538:_Security

Warum Sie es nicht kommen sehen werden

Heutige Überwachungstools erkennen verdächtige Anmeldungen, Malware-Signaturen, DDoS-Spitzen. Sie erkennen keine „Quanten-Entschlüsselung im Gange“. Sobald ein CRQC existiert, können alle abgefangenen verschlüsselten Daten (in Echtzeit oder aus jahrelang gespeichertem Traffic von BGP-Hijacking-Ereignissen, erstmals demonstriert auf einer DEF CON 16 Session im Jahr 2008) still und heimlich ohne Ihr Wissen entschlüsselt werden.

Ihre einzige Verteidigung: Vorbereitung

Sie können nicht auf das reagieren, was Sie nicht erkennen können. Der einzige erfolgreiche Schritt ist, von Chiffren und Algorithmen wegzumigrieren, die anfällig für Quantenangriffe sind, bevor die Bedrohung real wird (Experten schätzen dies kontinuierlich auf einen Zeitraum von 5 bis 10 Jahren ab jetzt ein). Das beginnt mit einem vollständigen kryptografischen Inventar, um die sogenannte „Krypto-Agilität“ zu unterstützen, also die Fähigkeit, NIST-zugelassene PQC (Post-Quanten-Kryptografie)-Algorithmen einzuführen, sobald sie verfügbar sind:

- Entdecken – Erfassen Sie jede verwendete Chiffre, jeden Algorithmus, jede Schlüssellänge und jedes Protokoll. Sie müssen TLSv1.3 unterstützen können, wenn Sie quantenresistente Algorithmen verwenden möchten.

- Klassifizieren – Identifizieren Sie quantenanfällige Komponenten und Daten, die durch PQC geschützt werden müssen. Dies wird von Unternehmen zu Unternehmen und von Branche zu Branche variieren.

- Priorisieren – Gehen Sie zuerst hochrangige, langlebige Daten an. Nicht alle sensiblen Daten bleiben sensibel. Die Besetzungsankündigung für den neuesten Marvel-Film ist streng geheim (ich weiß das, weil ich zuvor CISO für Marvel war). Bis sie es nicht mehr ist und die Ankündigung gemacht wird und die Informationen als öffentliche Informationen neu klassifiziert werden.

- Migrieren – Beginnen Sie eine Umstellung auf Post-Quanten-Kryptografie (PQC) wie CRYSTALS-Kyber und Dilithium. Einige Situationen lassen sich möglicherweise am besten mit einem Minderungsplan anstelle eines Behebungsplans angehen. Sie können beispielsweise einen PQC-Proxy vor einige Ihrer Website-Anwendungen, -Dienste und APIs schalten, um die Bedrohungsexposition zu reduzieren.

Das Quanten-Kompromittierungsfenster

Wenn der CRQC-Tag kommt, öffnet sich das „Quanten-Kompromittierungsfenster“ still und global. Diejenigen ohne Inventar werden blindlings und panisch agieren (im übertragenen Sinne); und diejenigen mit einem Inventar werden einen bereits erstellten und getesteten Migrationsplan ausführen oder beschleunigen. Vielleicht denken Sie, dass Ihre Kommunikation es nicht wert ist, einen „Quanten-Abgriff“ vom Besitzer des CRQC zu kaufen. Vielleicht haben Sie keine Secrets, die länger als ein paar Stunden geheim bleiben müssen, sodass Sie Ihre Passwörter alle 7 Stunden rotieren, falls der CRQC die Verschlüsselung knacken und Ihr Passwort in 8 Stunden erfahren kann. Aber seien Sie sich sicher, dass dieser Meilenstein eine Disruption von geologischen Ausmaßen sein wird. Eine veritable plattentektonische Verschiebung in der globalen Intelligenz und der Verwaltung von allem Sensiblen oder Geheimen.

Wer weiß, vielleicht erleben wir ein Wiederaufleben der Brieftaube für „quantensichere“ Kommunikationskanäle. Oder eine Rückkehr zu Fahrradkurieren, die mit USB-Sticks in ihren Taschen durch die Innenstadt von NYC rasen (das haben wir tatsächlich gesehen, als ICBC 2023 durch einen Cyberangriff gestört wurde, um offene Geschäfte und Aufträge zu schließen).

Wenn Sie merken, dass Quanten-Entschlüsselung stattgefunden hat, wird es längst Geschichte sein. Ihre Daten werden bereits in den Händen anderer sein. Quanten-Incident-Response ist nicht real. Quantenbereitschaft ist es. Beginnen Sie jetzt.

Quantenbereitschaft

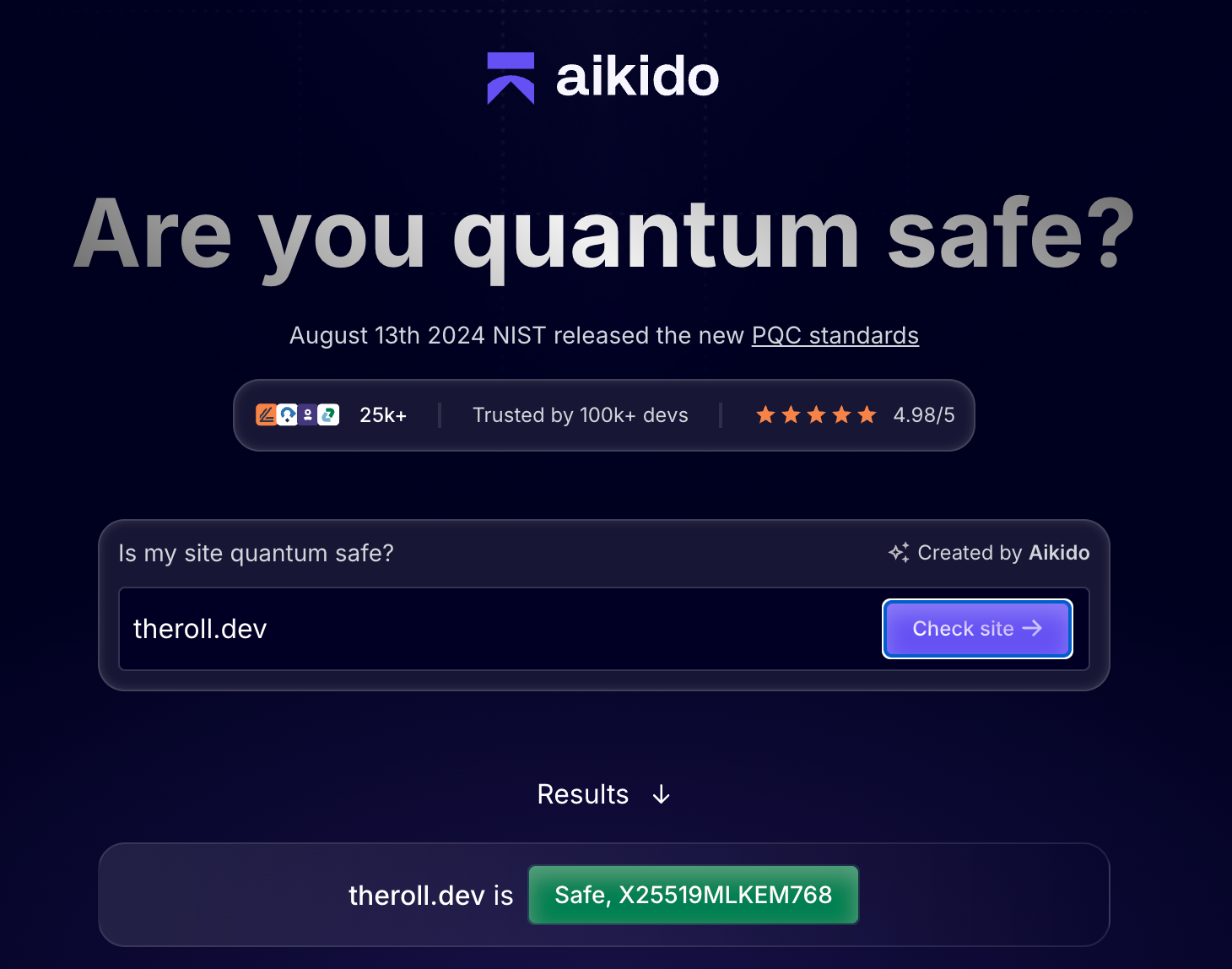

Es gibt einige einfache Dinge, die Sie jetzt tun können, um Ihre Daten zu inventarisieren und zu verstehen, welche Assets und Anwendungen Kandidaten für PQC sind. Einer davon ist, einfach herauszufinden, wie viele Ihrer internetexponierten Assets PQC-Algorithmen verwenden. Eine einfache Website wurde von Aikido erstellt, um bei diesem Schritt zu helfen: https://quantum.aikido.io

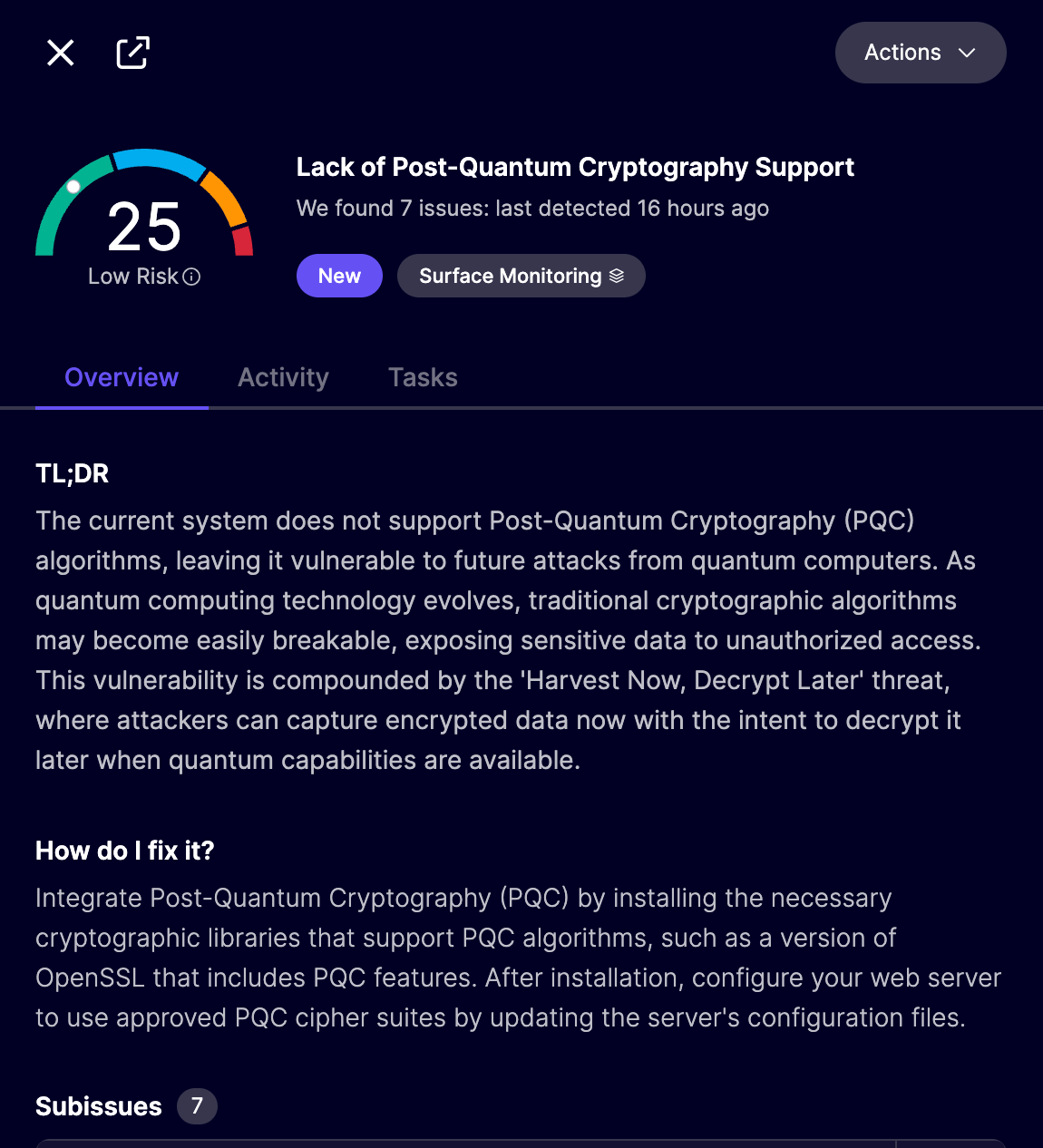

Aikido Security hat eine Überprüfung für Post-Quanten-Kryptografie zu ihrem Modul zur Überwachung der Angriffsfläche hinzugefügt. Nachdem Sie sich angemeldet und die Domain(s) hinzugefügt haben, die Sie überwachen möchten, sollten Sie, falls Sie noch keine Post-Quanten-Kryptografie verwenden, ein Problem in Ihrem Problem-Feed sehen, das diesem ähnelt:

Beim Klicken auf dieses Problem werden Details ähnlich den folgenden angezeigt:

Make it so

Wie bei vielen Star Trek-Captains wünschten wir, es wäre so einfach, den Befehl “Make it so…” auszusprechen, aber das ist natürlich nicht unsere aktuelle Realität oder Zeitlinie (vielleicht kann ChatGPT v5 das schon bald??). Ihre Frage wird also natürlich lauten: “Wie rüste ich meine Website auf, um Post-Quantum-Safe zu sein?” und es gibt ein paar verschiedene Ansätze für die Antwort:

- Per Proxy. Cloudflare bietet quantenresistente Verschlüsselung mittels TLSv1.3 mit ML-KEM, die Websites und APIs ohne Konfigurationsänderungen vor zukünftigen Quantenbedrohungen schützt. Weitere Informationen finden Sie hier: https://www.cloudflare.com/pqc/

- Kompilieren. Die meisten Webserver (und natürlich auch Anwendungen und APIs) verlassen sich bei der Implementierung von TLS-Algorithmen und -Chiffren auf OpenSSL. Die Verwendung des Open Quantum Safe Providers für OpenSSL (3.x) ist ein Weg, um quantensichere Kryptographie bereitzustellen. Weitere Informationen finden Sie hier: https://github.com/open-quantum-safe/oqs-provider und hier: https://medium.com/be-tech-with-santander/how-to-configure-post-quantum-cryptography-in-your-web-server-fcf79e05e526

Die Quantenzukunft wartet nicht. Warten Sie auch nicht.

Datenpunkt

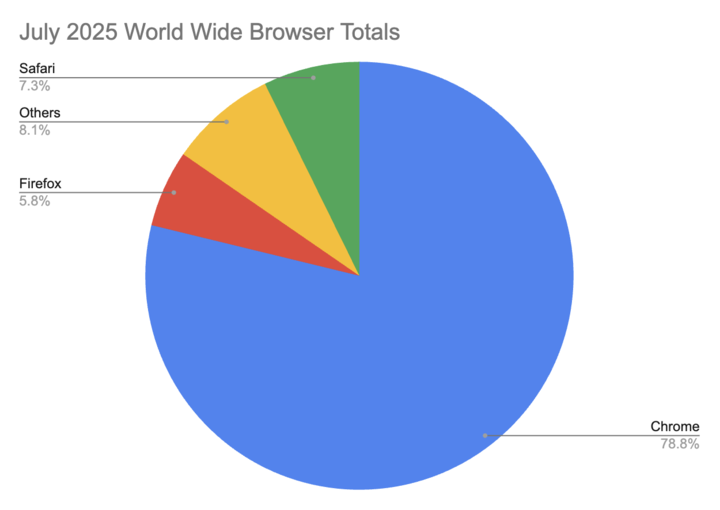

Chrome hat ML-KEM in Version 124 (Mai 2024) als Standard für TLSv1.3 hinzugefügt. Davor war es meiner Meinung nach nur Experimentierphase und keine echte PQC.

Laut StatsCounter beträgt der aggregierte Prozentsatz für Chrome-Versionen 124 oder höher im Juli 2025 43,30 %. Da MS Edge ebenfalls auf Chromium basiert, beträgt der aggregierte Prozentsatz für Edge-Versionen 124 oder höher im Juli 2025 11,29 %. Wir sehen also eine vernünftige Entwicklung auf der Client-Seite, aber wie sieht es mit der Bereitstellung von PQC auf der Serverseite aus?

Hinweise:

Safari unterstützt derzeit keine Post-Quantum-Kryptographie (PQC) für das allgemeine Web-Browsing (TLS-Verbindungen). Obwohl Apple PQC in iMessage (PQ3-Protokoll) implementiert hat und wahrscheinlich daran für Safari arbeitet, wurde eine breite Standardunterstützung in Safari für den gesamten TLS-Verkehr Anfang 2025 nicht explizit bestätigt.

Firefox unterstützt Post-Quantum-Kryptographie (PQC), ist aber standardmäßig nicht aktiviert. Sie müssen sie manuell über die Firefox-Einstellungen aktivieren. Insbesondere unterstützt Firefox den hybriden PQC-Schlüsselaustauschalgorithmus X25519MLKEM768.

Referenzen:

https://help.aikido.dev/dast-surface-monitoring/attack-surface-monitoring

https://gs.statcounter.com/browser-version-market-share/desktop/worldwide/

https://github.com/open-quantum-safe/oqs-provider

https://www.cloudflare.com/pqc/

https://www3.weforum.org/docs/WEF_Quantum_Readiness_Toolkit_2023.pdf

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF