Ob Sie Informatik, Softwareentwicklung oder Cybersicherheit unterrichten, Aikido stattet Ihre Studenten kostenlos mit Sicherheitstools auf Enterprise-Niveau aus.

Aikido for Education bringt dieselbe Plattform, der professionelle Teams vertrauen, ins Klassenzimmer und hilft Studenten, durch praktisches Tun zu lernen. Lehrer können sie in ihre Kurse integrieren, um Studenten praktische Erfahrung mit realen Sicherheitsproblemen zu ermöglichen, ohne zusätzliche Komplexität oder Kosten zu verursachen.

Neugierig auf das „Warum“ hinter diesem Programm? Lesen Sie unsere Geschichte hier → Warum wir Aikido for Education gestartet haben.

Warum Lehrer Aikido nutzen

Aikido hilft Professoren, Theorie zum Leben zu erwecken, indem es reale Schwachstellen anstelle statischer Folien demonstriert. Es ermöglicht ihnen, praktische Aufgaben zu gestalten, bei denen Studenten mit echtem Code, Cloud-Konfigurationen und Laufzeitsicherheit arbeiten. Es erlaubt auch die Verfolgung von Lernergebnissen und Fortschritten, während Studenten mit praktischer, berufsreifer Erfahrung vorbereitet werden.

Für Lehrende

Schritt 1 – Einen Arbeitsbereich und Teams einrichten

Beginnen Sie mit der Erstellung eines Arbeitsbereichs und gruppieren Sie Studenten in Teams, genau wie Sicherheitsteams in der Industrie. Zum Beispiel kann eine Klasse von fünfzig in fünf Teams zu je zehn oder zehn Teams zu je fünf aufgeteilt werden. Verbinden Sie Repositories wie Kurs-Apps, Forks von Open-Source-Projekten oder dedizierte Lehr-Repos, um Studenten eine Sandbox zu geben, in der sie Probleme entdecken und beheben können.

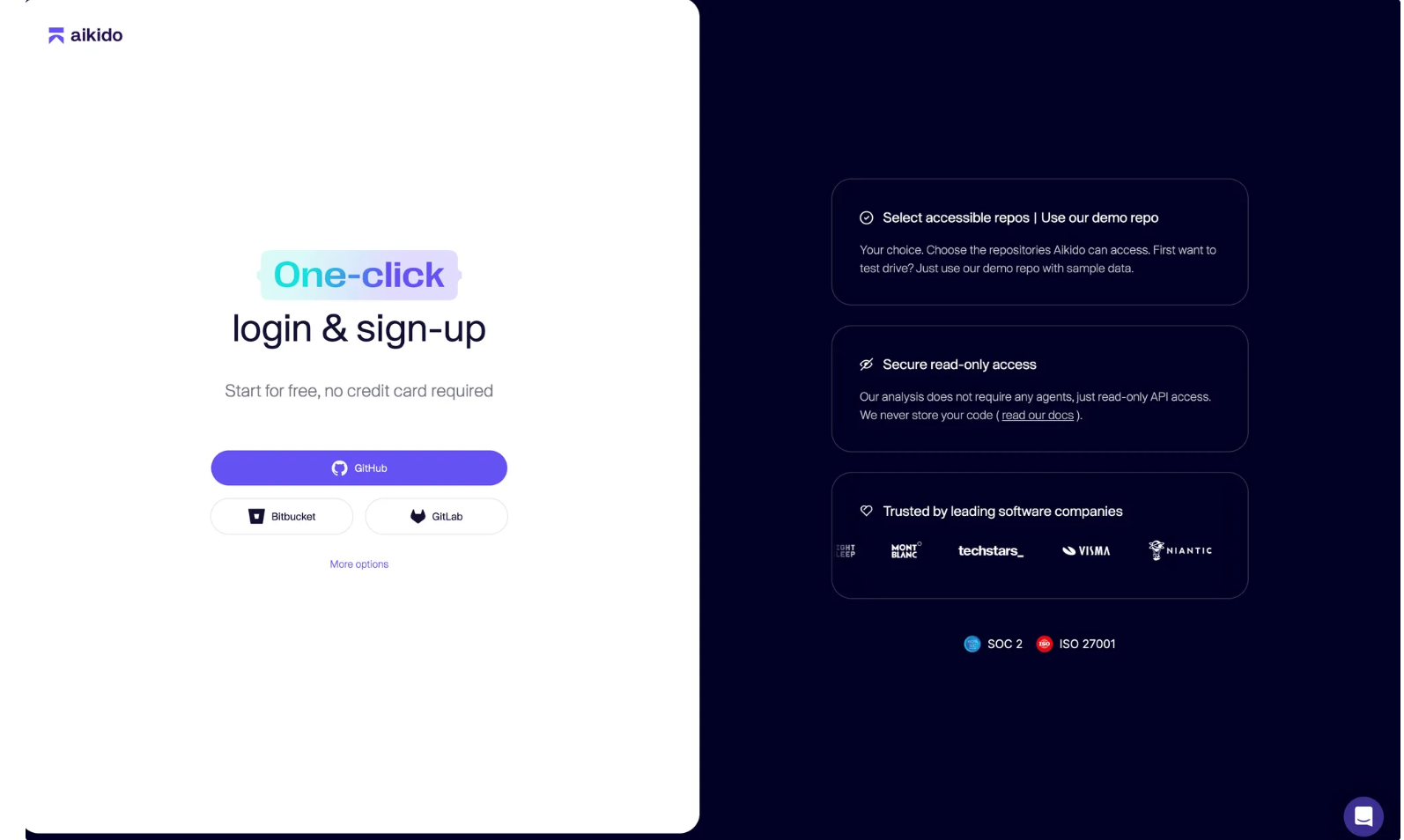

Screenshot: Ein-Klick-Registrierungsbildschirm, der zeigt, wie Professoren ein Konto erstellen und Repositories sicher mit Lesezugriff verbinden können.

Schritt 2 – Studenten einladen

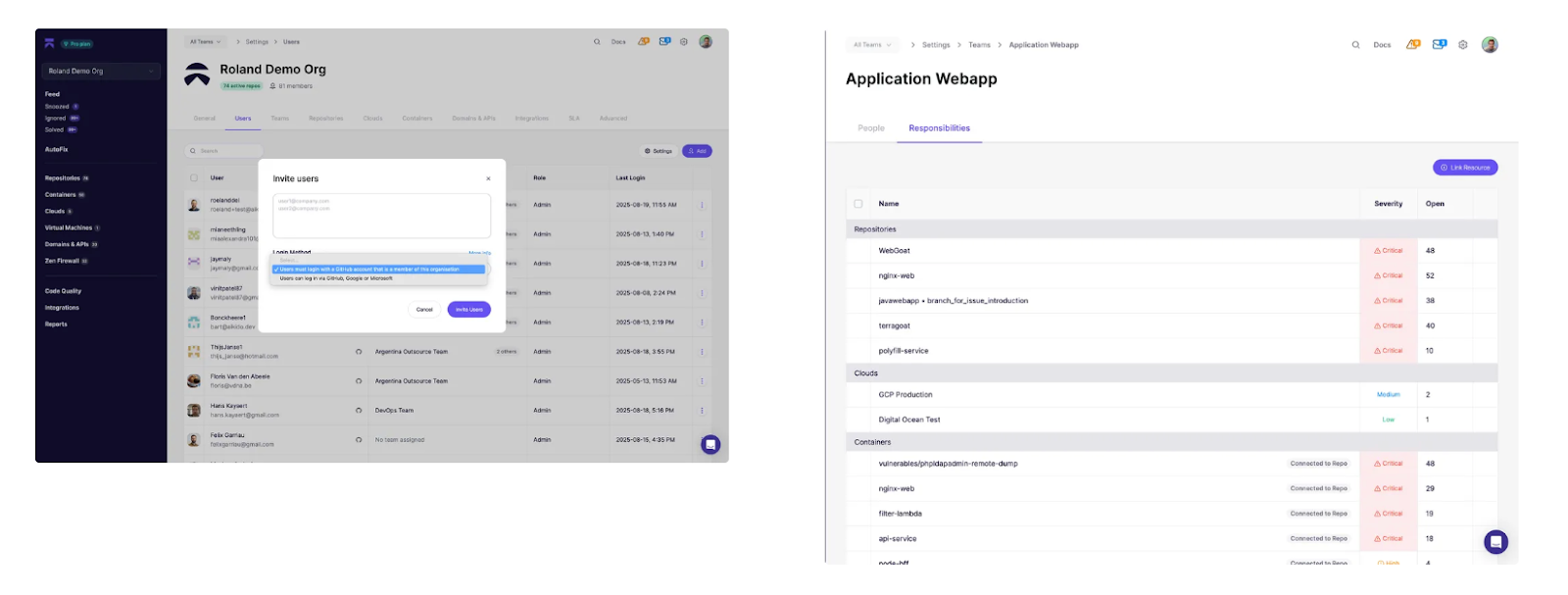

Laden Sie Studenten in den Arbeitsbereich ein und weisen Sie Rollen zu, die definieren, worauf sie zugreifen können. Dies vermittelt ihnen Erfahrung mit den Zugriffskontrollen und Verantwortlichkeitspraktiken, die in professionellen Umgebungen verwendet werden, während das Klassenzimmer organisiert bleibt.

Screenshot: Benutzer-Einladungs-Flow, der zeigt, wie Professoren Studierende bestimmten Teams und Verantwortlichkeiten über Repositories, Clouds und Container hinweg zuweisen können.

Schritt 3 – Ersten Scan ausführen

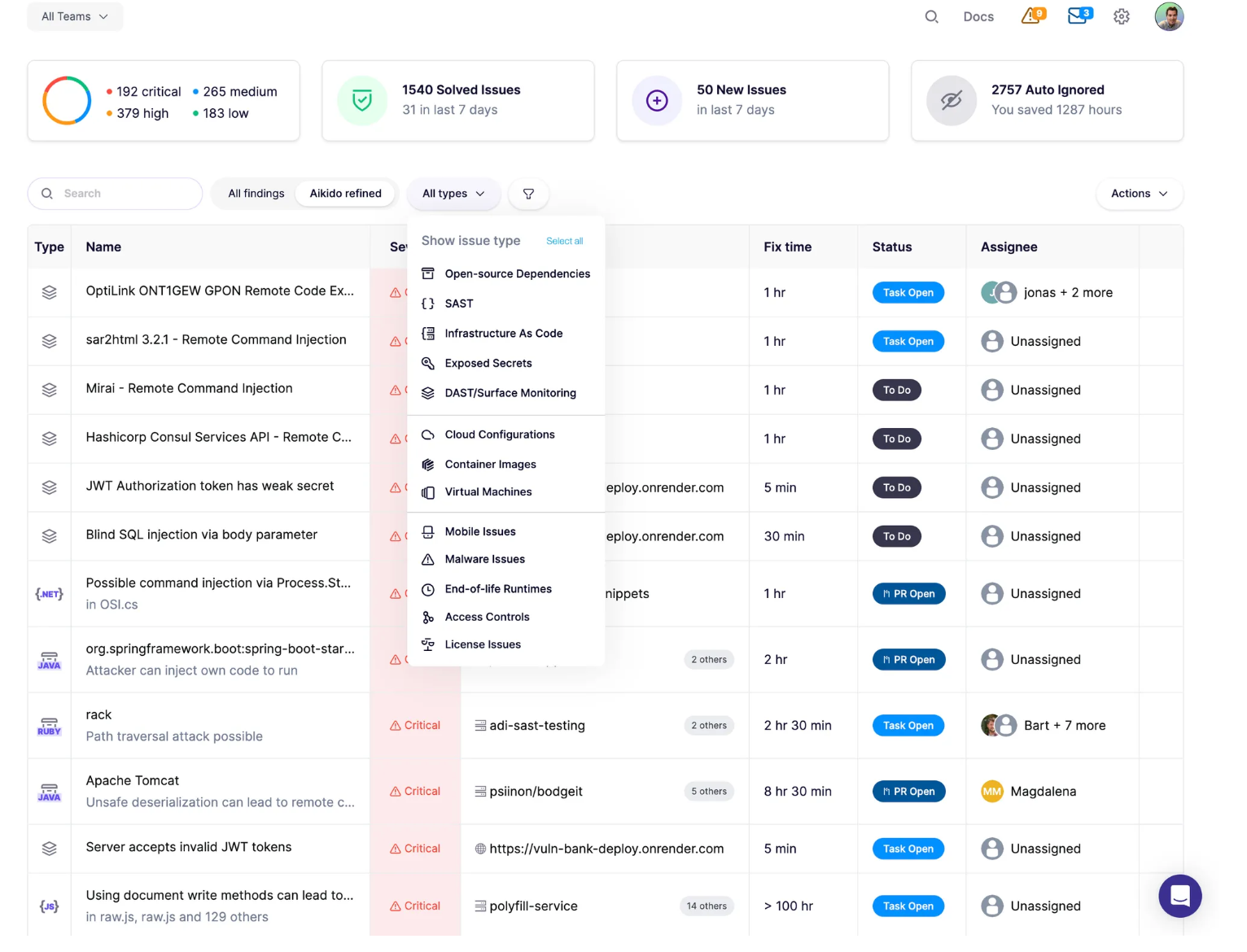

Sobald Repositories verbunden sind, scannt Aikido diese automatisch und füllt den Haupt-Feed innerhalb weniger Minuten. Nutzen Sie dies im Unterricht, um Studierenden ein professionelles Security-Dashboard zu zeigen und gehen Sie gemeinsam die Kategorien der Findings durch, um abstrakte Konzepte in sichtbare Ergebnisse zu verwandeln.

Screenshot: Der Aikido Haupt-Feed nach dem ersten Scan, der eine Reihe von Problemen über verschiedene Kategorien hinweg mit Schweregraden, geschätzten Behebungszeiten und Statusfiltern zeigt.

Schritt 4 – Open-Source-Abhängigkeiten erkunden

Open-Source-Abhängigkeiten bilden das Rückgrat der meisten modernen Software, führen aber auch zu inhärenten Risiken. Studierende lernen, wie CVEs Lieferketten beeinflussen und warum Patching wichtig ist. Eine einfache Übung besteht darin, jedem Team ein anfälliges Paket zuzuweisen, es patchen zu lassen und den Scan erneut auszuführen, um die Behebung zu bestätigen.

Screenshot: Anfällige Open-Source-Abhängigkeiten, die im Dashboard hervorgehoben sind, mit detaillierten CVE-Informationen.

False Positives reduzieren

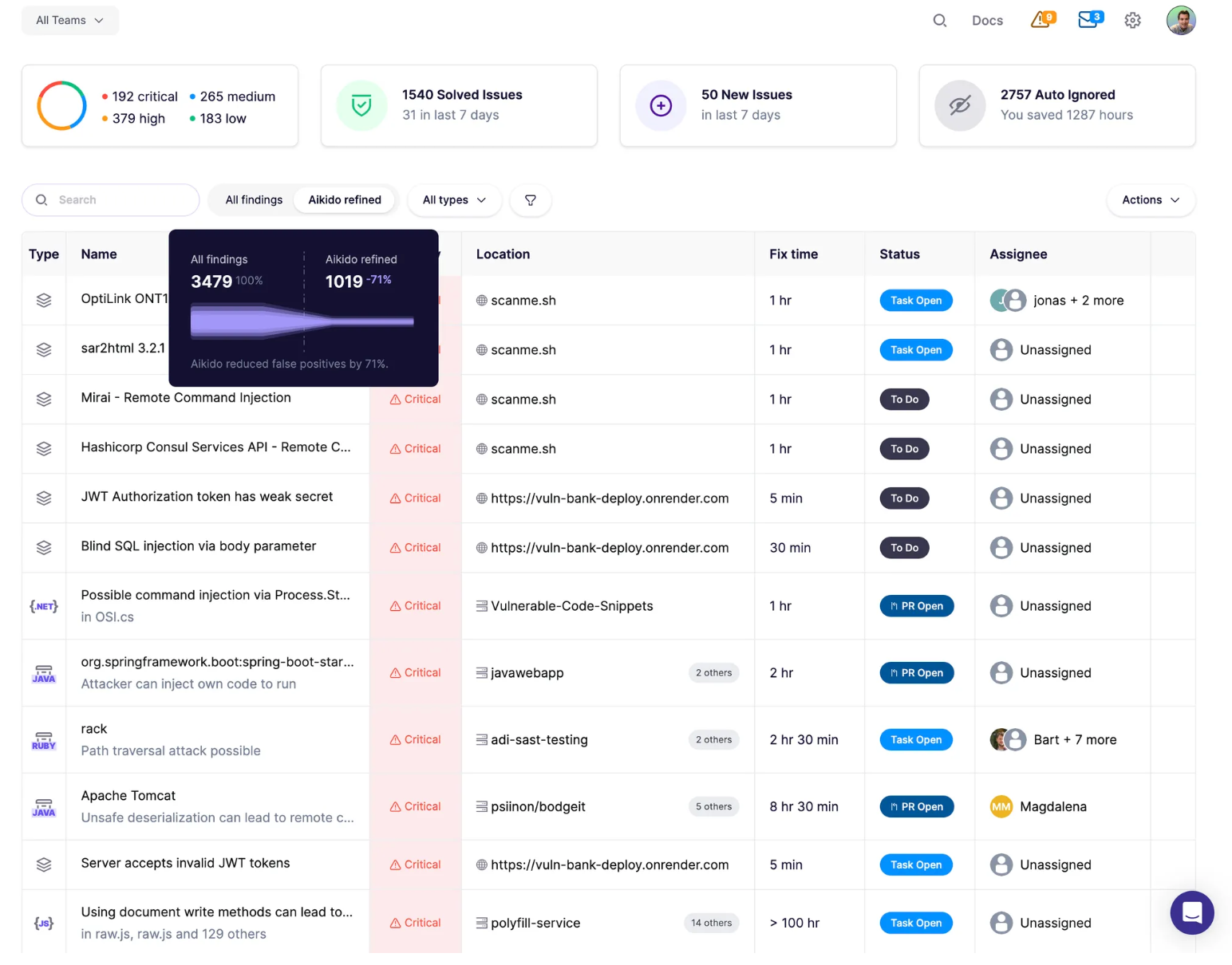

Sicherheitswarnungen können überwältigend sein, und viele sind False Positives. Studierende lernen, sich auf umsetzbare Probleme zu konzentrieren, indem sie die Ansicht „Alle Findings“ mit den „Aikido Refined“-Ergebnissen vergleichen.

Screenshot: Vergleich zwischen allen Findings und den verfeinerten Ergebnissen von Aikido, der zeigt, wie False Positives um 71 % reduziert werden, um umsetzbare Schwachstellen hervorzuheben.

Erreichbarkeitsanalyse

Nicht alle Schwachstellen sind ausnutzbar. Durch die Überprüfung von Abhängigkeitspfaden sehen Studierende, welche CVEs in ihrem Code tatsächlich erreichbar sind, und lernen, wie sie Behebungen basierend auf dem tatsächlichen Risiko priorisieren können.

Screenshot: Erreichbarkeitsanalyse-Graph, der Abhängigkeitsketten für CVE-2019-10746 zeigt und ob das anfällige Paket tatsächlich in der Produktion verwendet wird.

Schritt 5 – Cloud-Konfigurationen und Compliance analysieren

Cloud-Fehlkonfigurationen wie offene Buckets oder übermäßig permissive IAM-Rollen gehören zu den häufigsten Ursachen für Sicherheitsverletzungen. Studierende lernen, wie technische Fehler direkt auf Frameworks wie SOC2, ISO 27001 und OWASP Top 10 abgebildet werden können. Nutzen Sie eine Demo-Cloud-Umgebung, um Fehlkonfigurationen zu zeigen, und lassen Sie die Studierenden dann Probleme beheben, bis sich die Compliance-Scores verbessern.

Screenshot: Cloud-Fehlkonfigurationsergebnisse, die verbundene Konten über AWS, Azure, GCP und DigitalOcean hinweg zeigen, mit detaillierten Findings für eine Azure-Demo-Umgebung, einschließlich deaktivierter Sicherheits-Protokollierung und Behebungsanleitung.

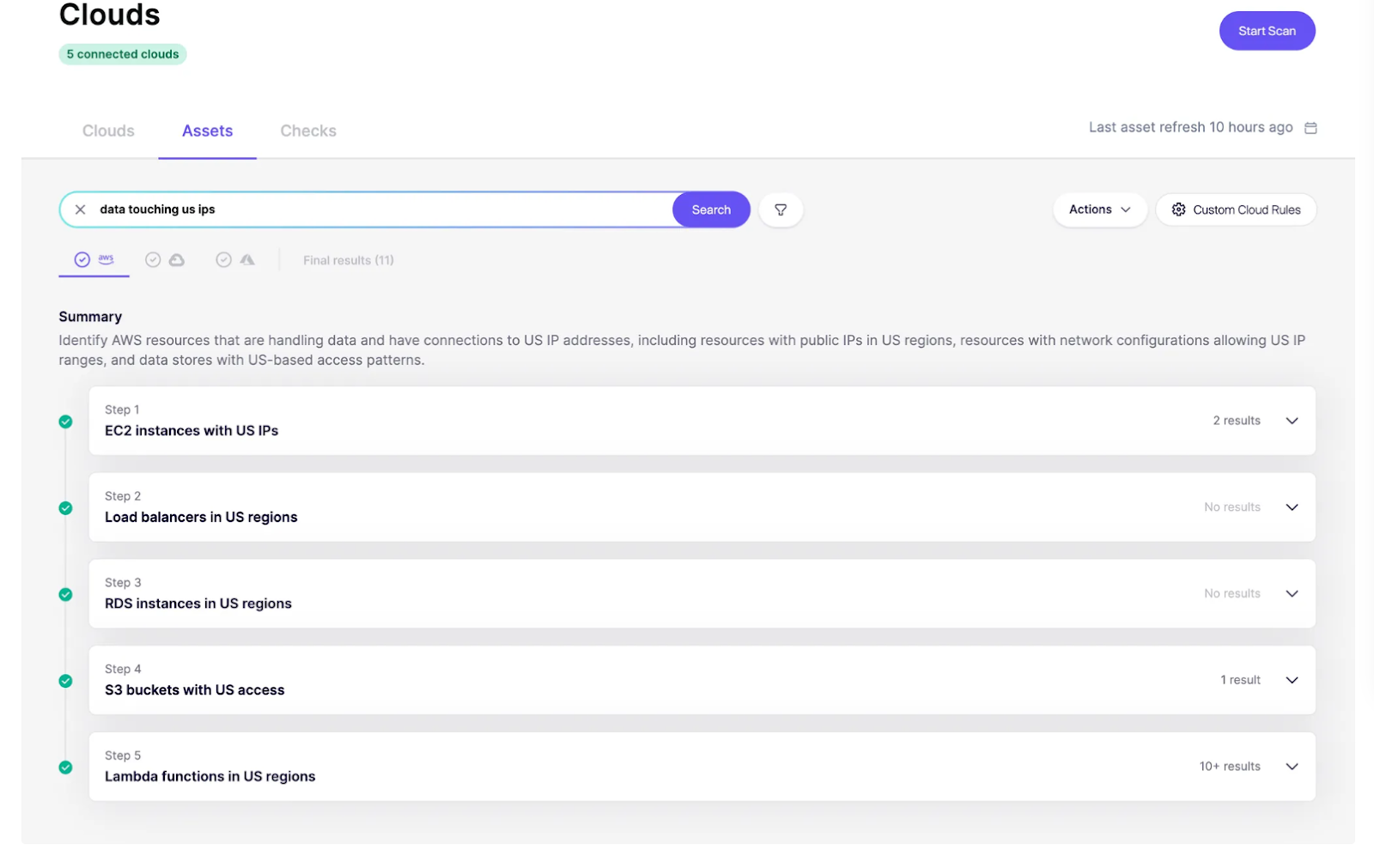

Asset Graph + Cloud Search

Indem Studierende sehen können, wie Fehlkonfigurationen miteinander verbunden sind, können sie besser verstehen, wie eine verbesserte Sichtbarkeit und Kontext zur Risikominderung beitragen können. Aikido ermöglicht Abfragen in natürlicher Sprache über das gesamte Cloud-Inventar hinweg, sodass Studierende einfach beschreiben können, was sie finden möchten, und das System dies in eine Reihe logischer Schritte übersetzt. Wenn ein Student beispielsweise fragt: „Zeige mir EC2-Instanzen mit Zugriff auf S3-Buckets“, bildet Aikido die Beziehungen zwischen Instanzen, IAM-Rollen, Bucket-Richtlinien und Berechtigungen ab und präsentiert die Ergebnisse dann Schritt für Schritt.

Screenshot: Cloud Search-Ergebnisse, die die Abfrage in natürlicher Sprache „Daten, die US-IPs berühren“ zeigen, übersetzt in Schritt-für-Schritt-Prüfungen über EC2-Instanzen, Load Balancer, RDS-Datenbanken, S3-Buckets und Lambda-Funktionen hinweg.

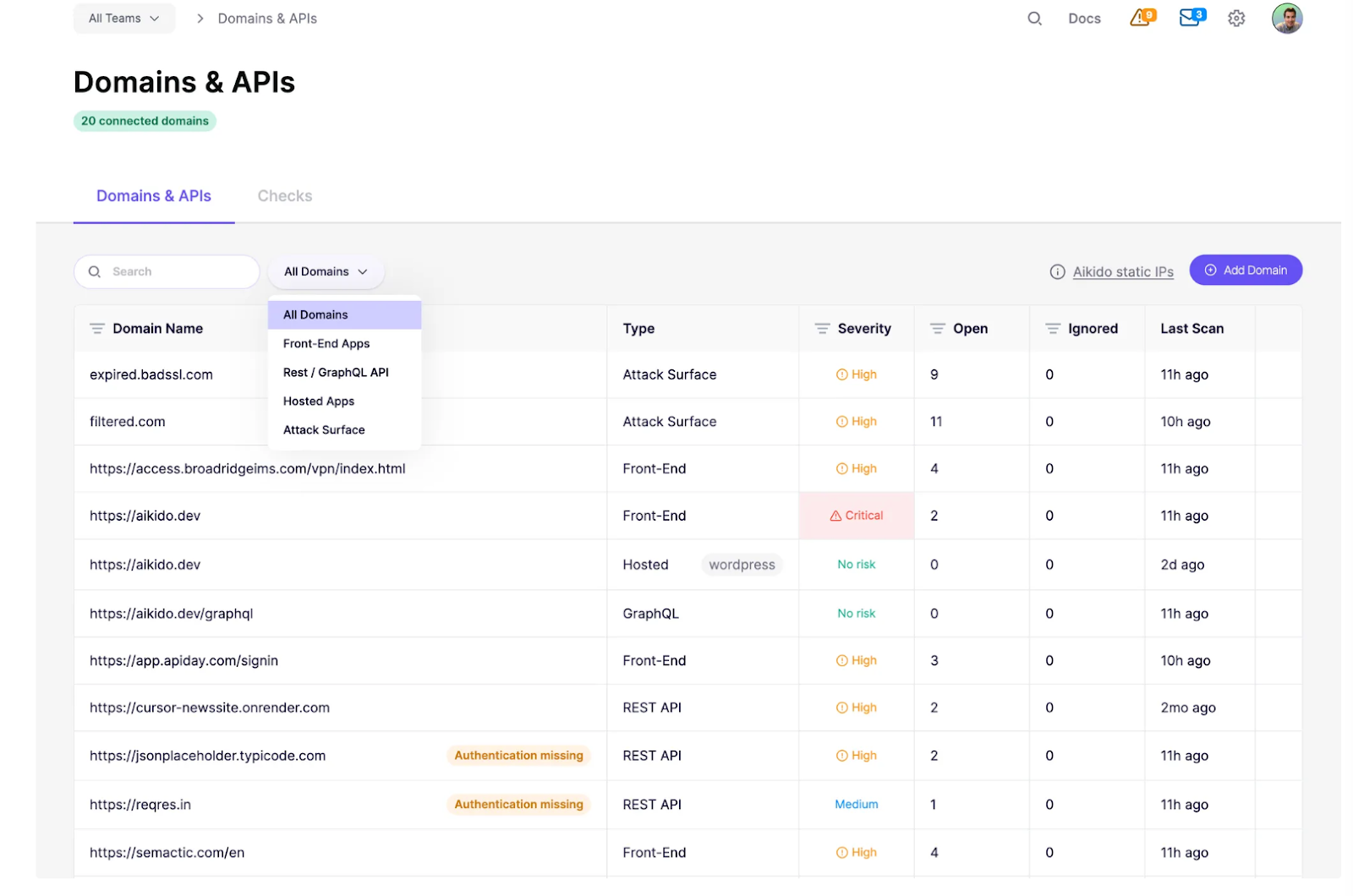

Schritt 6 – Domains & APIs überprüfen

Extern zugängliche Anwendungen und APIs sind oft die erste Anlaufstelle für Angreifer. Studierende können lernen, wie DNS-Fehlkonfigurationen, schwache Header und exponierte Endpunkte Risiken erzeugen. Führen Sie einen Scan auf einer kleinen Web-App durch und bitten Sie die Studierenden dann, Gegenmaßnahmen wie Authentifizierung oder strengere CSP-Header anzuwenden. Scannen Sie erneut, um Verbesserungen zu vergleichen.

Screenshot: Liste der verbundenen Domains und APIs, nach Typ kategorisiert, mit Schweregraden und offenen Problemen. Beispiele sind REST-APIs ohne Authentifizierung, Front-End-Anwendungen mit hohen oder kritischen Risiken und Domains, die als sicher mit „Kein Risiko“ gekennzeichnet sind.

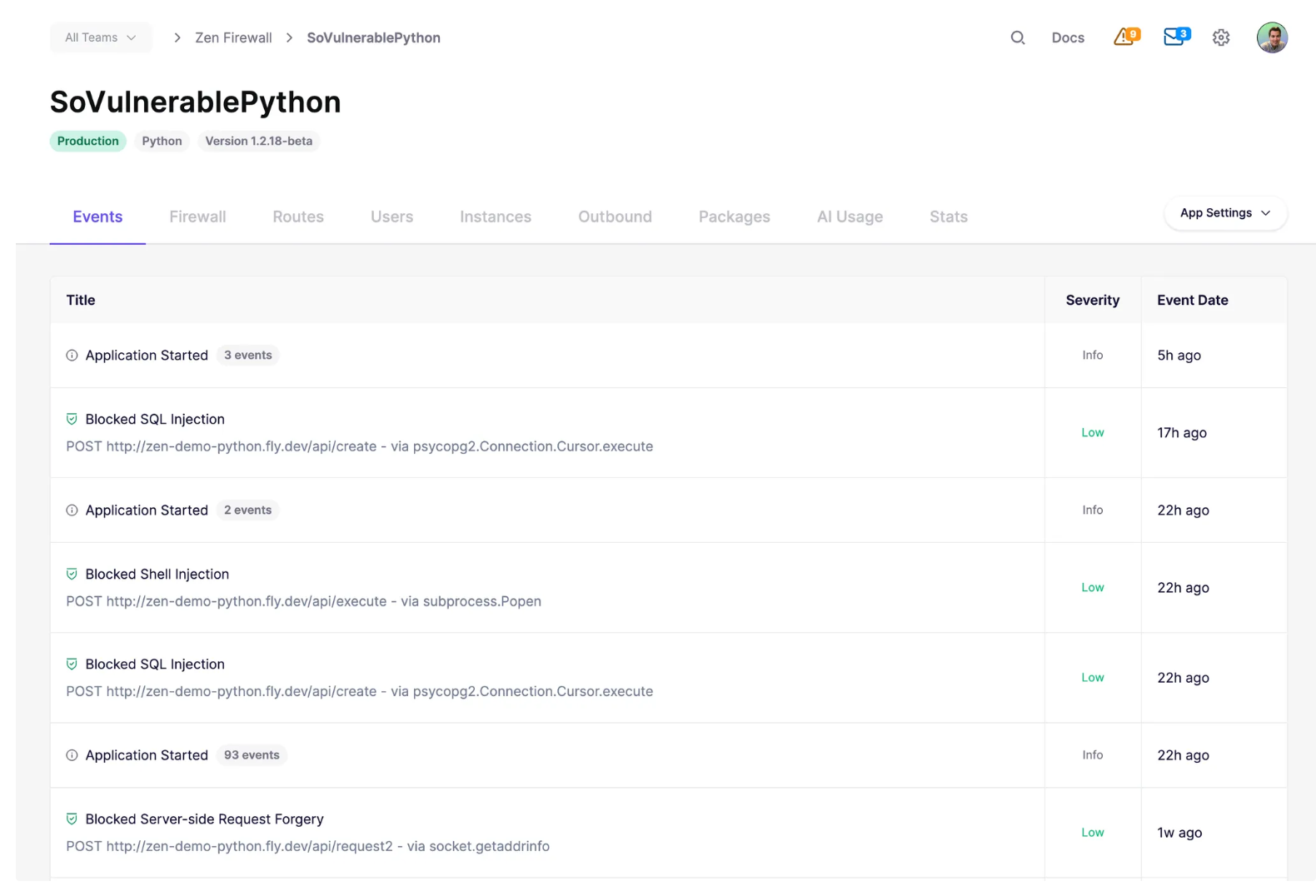

Schritt 7 – Laufzeitschutz aktivieren

Statische Scans heben potenzielle Probleme hervor, aber der Laufzeitschutz zeigt, was passiert, wenn Angriffe in Echtzeit versucht werden. Mit aktiviertem Zen Firewall können Studierende SQL-Injection- oder SSRF-Versuche sofort blockiert sehen. Das Ausführen desselben Angriffs ohne Schutz bietet einen deutlichen Kontrast.

Screenshot: Zen Firewall Dashboard, das Echtzeit-Protokolle von blockierten SQL-Injections, Shell-Injections und SSRF-Versuchen gegen eine anfällige Python-Anwendung zeigt.

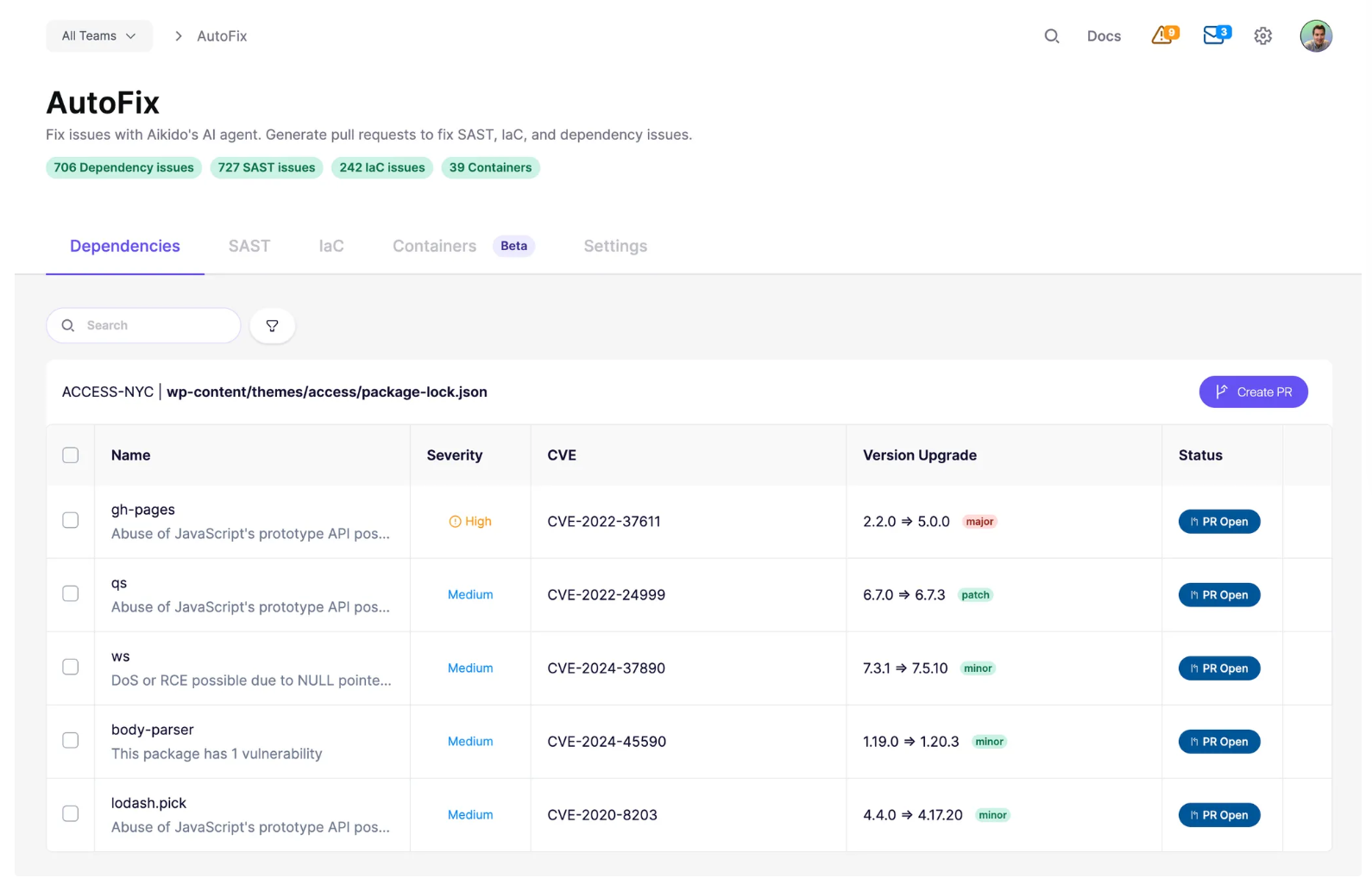

Schritt 8 – Behebung mit KI-Autofix üben

Das Beheben von Schwachstellen ist genauso wichtig wie deren Auffinden. AutoFix generiert KI-Pull-Requests über Abhängigkeiten, SAST, IaC und Container hinweg. Studierende können zuerst ihre eigenen Behebungen versuchen und dann mit AutoFix vergleichen, um Kompromisse zu diskutieren und wann man Automatisierung vertrauen sollte.

Screenshot: AutoFix Dashboard, das Abhängigkeitsschwachstellen mit CVEs, empfohlenen Versions-Upgrades und automatisch generierten Pull-Requests zeigt, die zur Überprüfung bereit sind.

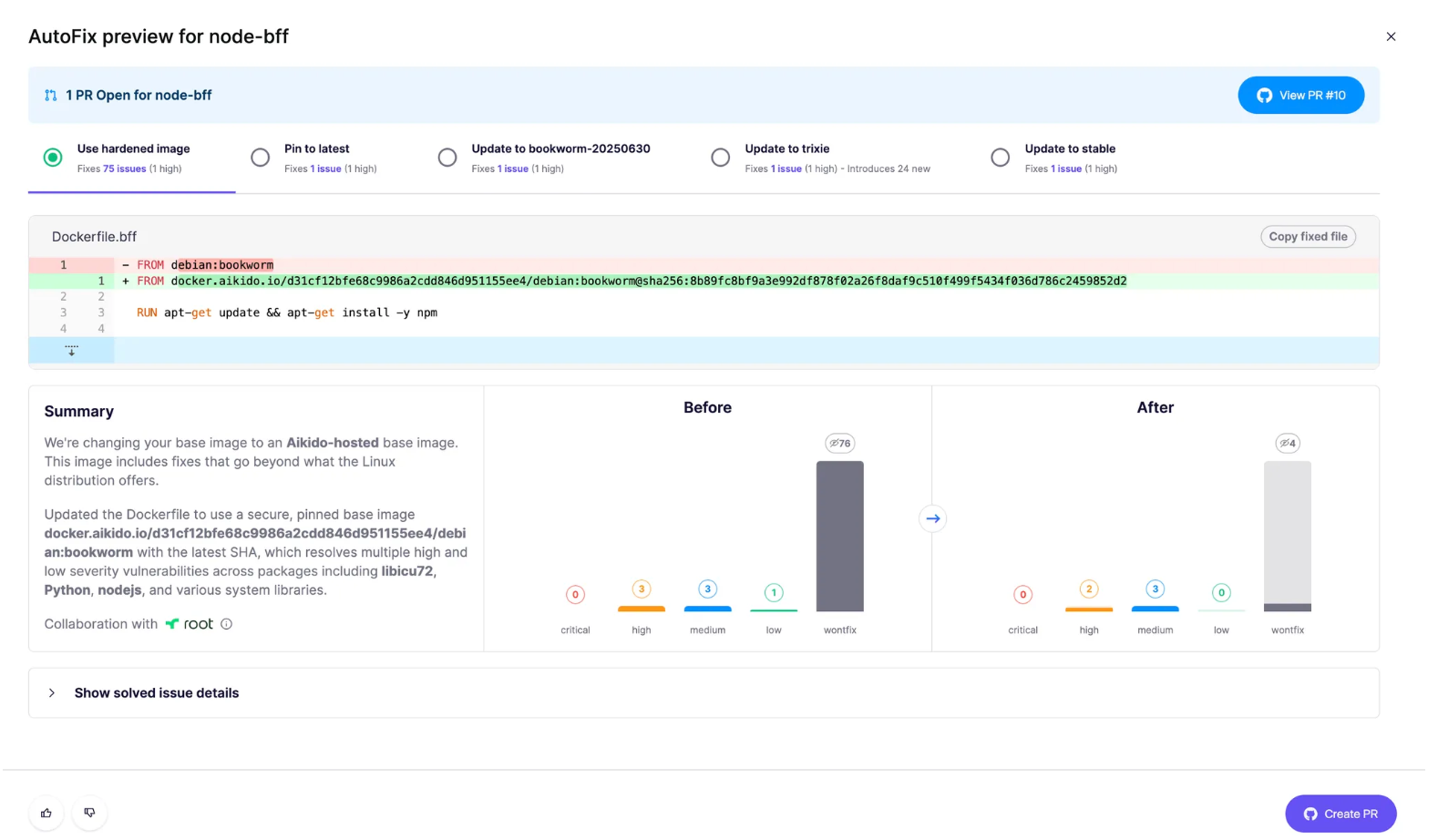

Beispiel: Gehärtete Docker-Images

Screenshot: AutoFix ersetzt ein anfälliges Basis-Image durch eine sichere, gehärtete Alternative, wodurch Probleme automatisch reduziert werden.

Schritt 9 – Fortschritt überwachen

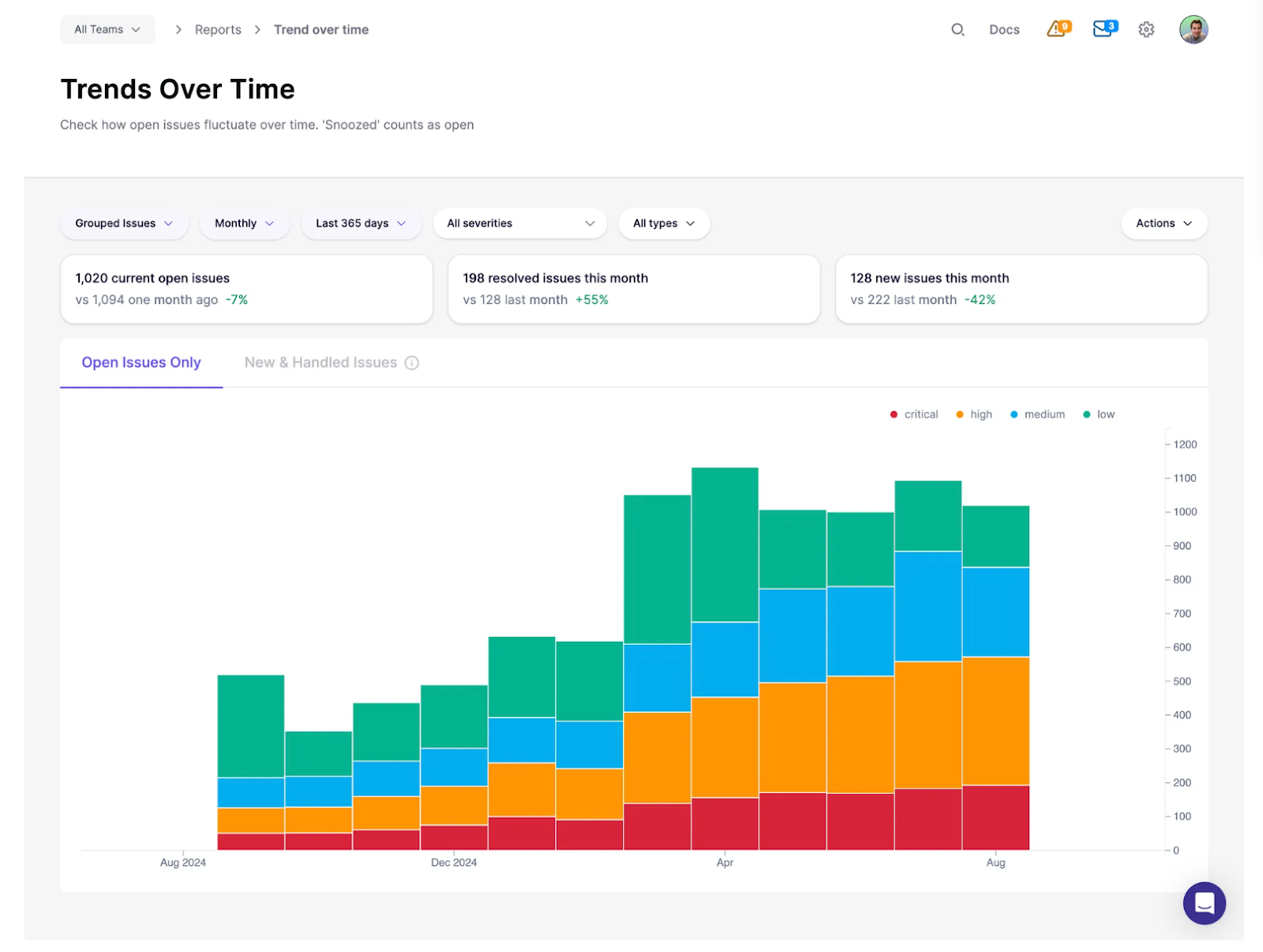

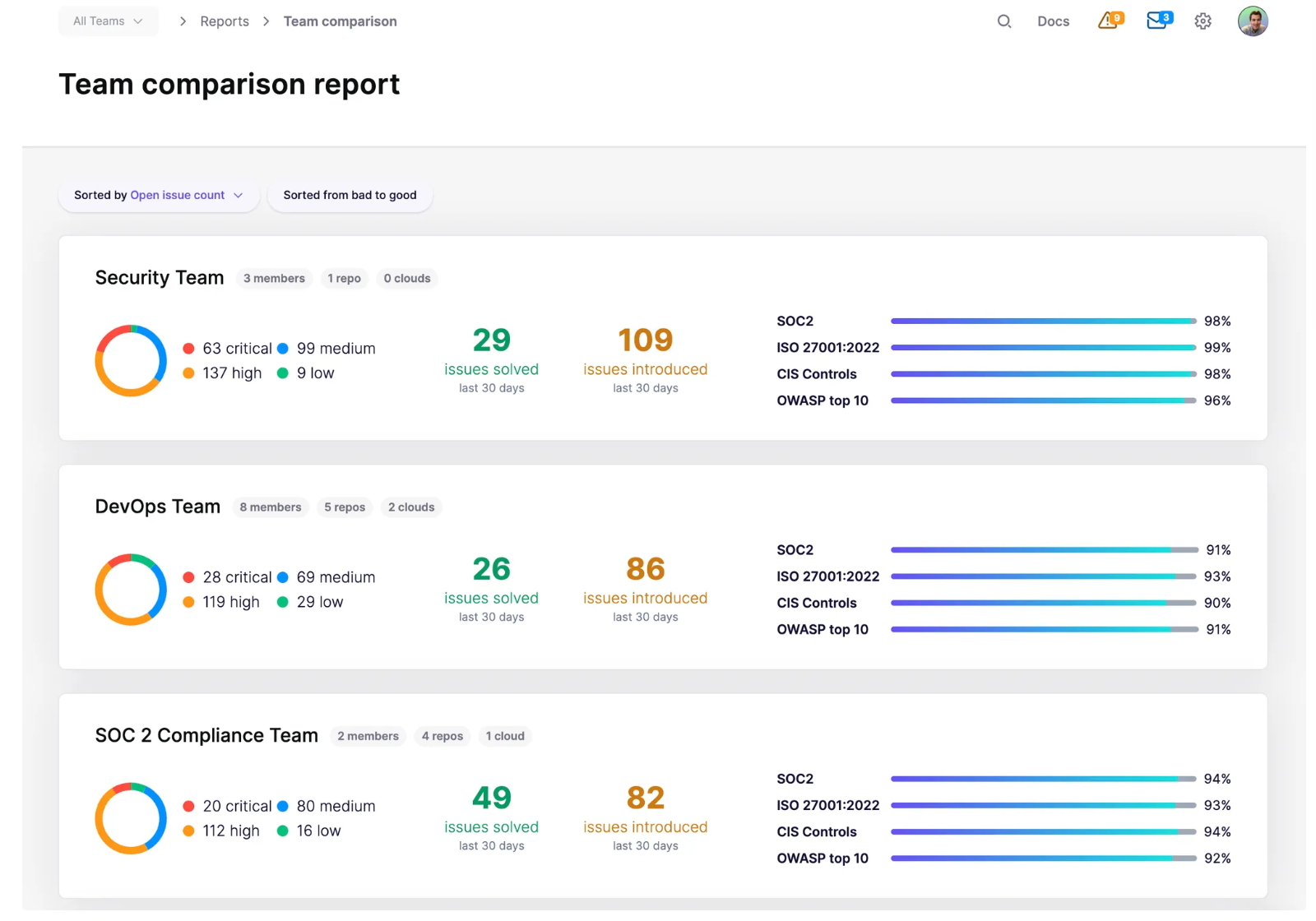

Sicherheit dreht sich um langfristige Muster, nicht um einmalige Behebungen. Der „Trends Over Time“-Bericht von Aikido zeigt, wie sich ungelöste Probleme ansammeln, während Teamvergleiche die Leistung über Gruppen hinweg hervorheben. Nutzen Sie diese Berichte, um Wettbewerbe im Unterricht und Diskussionen über kontinuierliche Verbesserung anzuregen.

Screenshot: „Trends Over Time“-Bericht, der zeigt, wie offene Probleme über Schweregrade hinweg schwanken, und deutlich macht, wann sich Schwachstellen ansammeln oder behoben werden.

Screenshot: Teamvergleichsbericht, der gelöste versus eingeführte Probleme über Gruppen hinweg anzeigt, zusammen mit Compliance-Alignment-Scores, was Professoren ermöglicht, den Fortschritt zu bewerten und Wettbewerbe im Unterricht zu erstellen.

Schritt 10 – Erweiterte Module

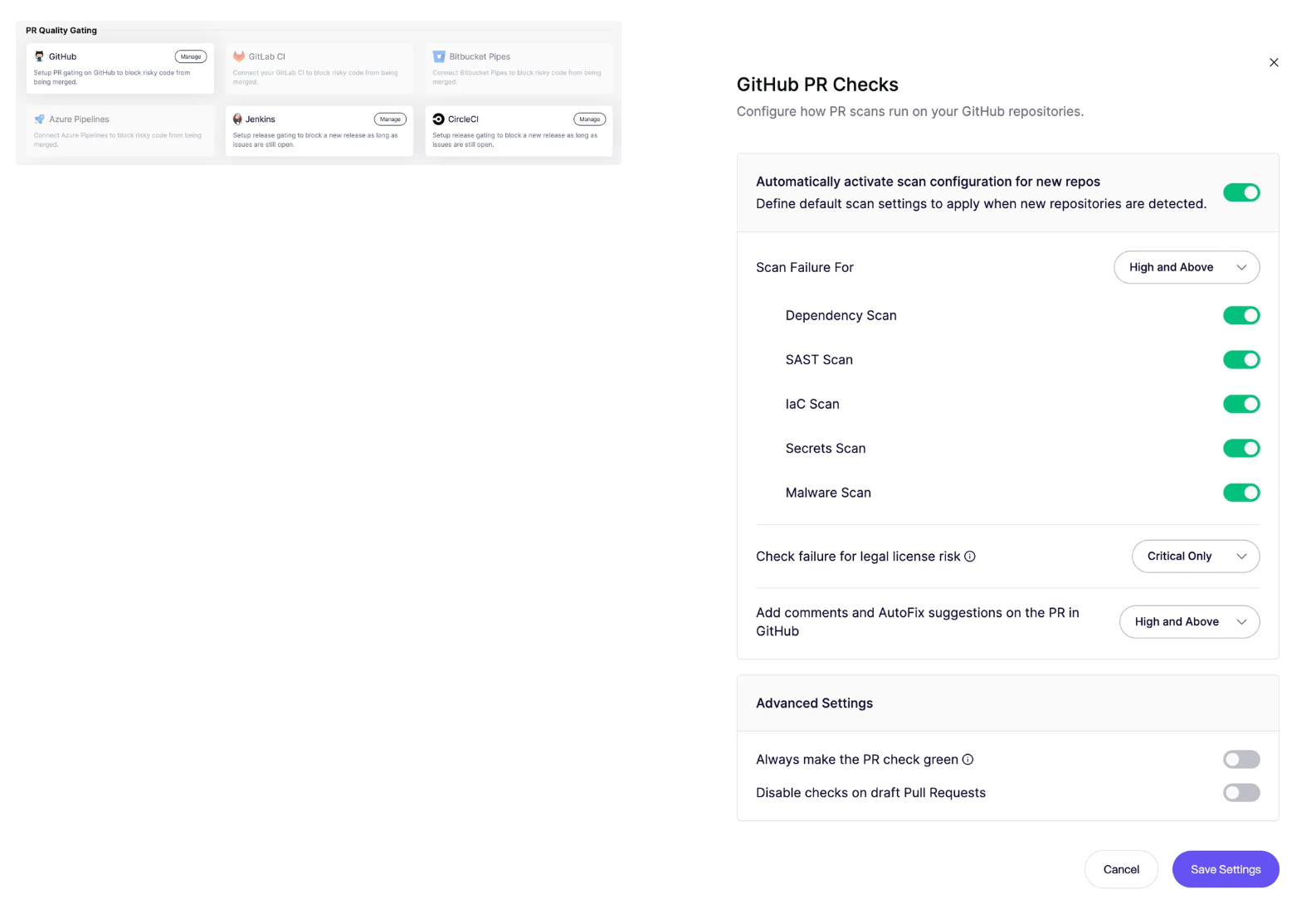

PR Gating

In professionellen Teams wird unsicherer Code mithilfe von PR Gating blockiert, bevor er in die Produktion gelangt. Studierende können lernen, wie man PR Gating einsetzt, um Merges zu verhindern, die Schwachstellen oberhalb eines gewählten Schweregradschwellenwerts einführen.

Screenshot: Konfigurationsbildschirm für PR Gating, der zeigt, wie Pull Requests blockiert werden können, wenn sie Schwachstellen einführen, mit detaillierten Steuerelementen für Scantypen, Schweregradschwellenwerte und CI/CD-Integrationen.

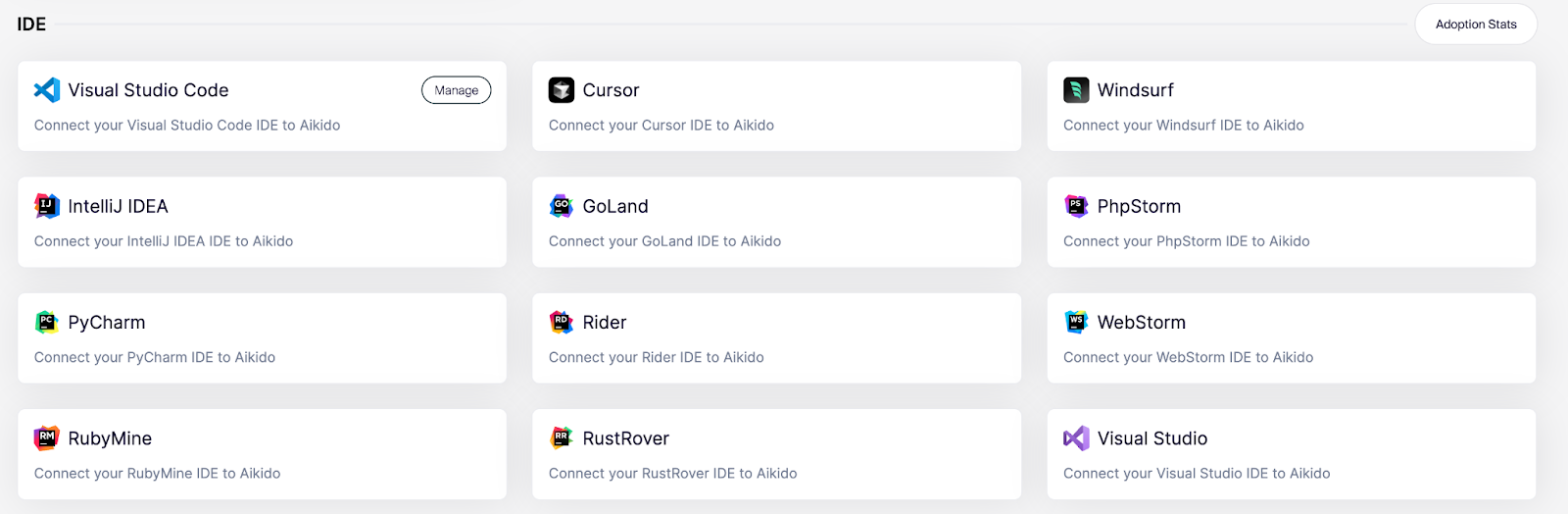

IDE Plugins

Sicherheit kann auch früher, in die Codierungsphase, verlagert werden. Mit IDE-Plugins sehen Studierende Probleme direkt in ihrem Editor markiert, bevor sie Code committen. Eine Aufgabe könnte darin bestehen, einen Fund in VS Code auszulösen, ihn zu beheben und die Lösung in Aikido zu bestätigen.

Screenshot: IDE-Plugin hebt ein Problem in VS Code hervor

Wie ein erster Monat aussehen kann

- In der ersten Woche Repositories verbinden und den initialen Scan durchführen, um Kategorien von Findings einzuführen.

- In der zweiten Woche Abhängigkeiten und Rauschreduzierung erkunden.

- In der dritten Woche Priorisierung mit Erreichbarkeit lehren.

- In der vierten Woche Remediation-Übungen mithilfe von AutoFix-Vergleichen zuweisen.

- In der fünften Woche Fortschritte anhand von Berichten überprüfen, um langfristige Risikomuster hervorzuheben.

Nächste Schritte für Professoren

Verbinden Sie ein Demo-Repository, laden Sie Studierende ein und führen Sie Ihren ersten Scan durch. Nutzen Sie Kernlektionen wie Rauschreduzierung, Erreichbarkeit, Laufzeitschutz und AutoFix und ergänzen Sie fortgeschrittene Module wie PR Gating oder IDE-Plugins für Abschlussarbeiten.

Mit Aikido erwerben Studierende praxisnahe, berufsrelevante Sicherheitskenntnisse, kostenlos und ohne zusätzliche Komplexität.