Über Nacht, beginnend um 01:16 UTC am 9. September, wurden wir auf weitere kompromittierte Pakete aufmerksam gemacht, darunter waren:

- duckdb (148.000 wöchentliche Downloads)

- @duckdb/node-api (87.000 wöchentliche Downloads)

- @duckdb/node-bindings (87.000 wöchentliche Downloads)

- @duckdb/duckdb-wasm (64.000 wöchentliche Downloads)

Alle diese Pakete hatten eine neue Version 1.3.3 veröffentlicht (Im Falle der wasm-Version war es Version 1.29.2), die denselben bösartigen Code enthielt, wie wir ihn bei der Kompromittierung von Paketen mit über 2 Milliarden Downloads.

Bösartige Payload

Die in diesem Angriff beobachtete Payload ist praktisch identisch mit der zuvor dokumentierten, die versucht, Krypto-Wallets zu leeren. Es ist eine interessante Wahl, diese Payload in einem Paket wie duckdb, da dies hauptsächlich auf einem Backend ausgeführt wird. Dies deutet darauf hin, dass die Angreifer möglicherweise nicht genau wissen, was sie tun.

Antwort des Anbieters

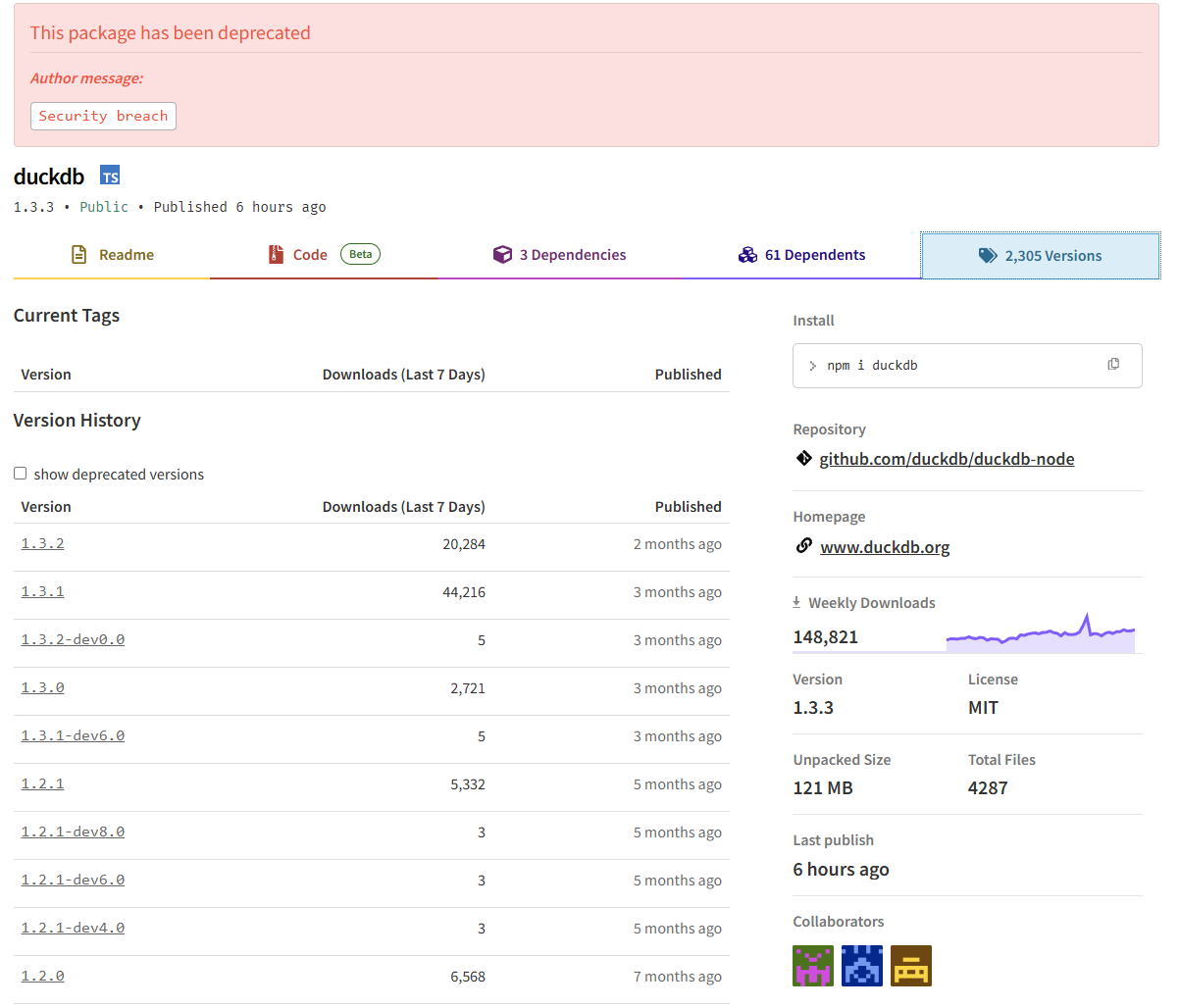

Zum Zeitpunkt der Erstellung dieses Berichts ist der einzige Hinweis darauf, dass etwas passiert ist, die Tatsache, dass der Anbieter die neueste Version als veraltet markiert hat:

Der Anbieter hat auch eine Warnung auf GitHub veröffentlicht zu dem Vorfall:

Wie man eine Duck phisht?

Basierend auf den Registry-Daten von npm wurde das bösartige Paket vom Benutzer eingereicht duckdb_admin, der die E-Mail-Adresse hat quack [at] duckdb.org . Angesichts der Tatsache, dass die anderen Kompromittierungen durch Phishing erzielt wurden, scheint es, dass dieses Mal die Duck selbst vollständig gephisht wurde. Der Jäger wurde zum Gejagten, und die arme Duck watschelte direkt ins Netz (Es war eine lange Nacht).