Sie wissen, dass Ihre Anwendungen nicht in einer Blase leben. Sie setzen sich aus Open-Source-Paketen, Containern, Cloud-verwalteten Ressourcen, VMs, APIs und mehr zusammen. Jeder Teil hat seine eigene Angriffsfläche und seinen eigenen Scanner: statische Codeanalyse-Tools (SAST) scannen nach Schwachstellen im Quellcode, Software-Kompositionsanalyse (SCA)-Tools scannen nach Abhängigkeiten, Cloud-Sicherheitstools überwachen Konfigurationen und Container-Scanner suchen nach bekannten Exploits in Images.

Sobald Sie all diese Scanner im Einsatz haben... sind Sie sicher, oder?

Gewissermaßen. Sie scannen definitiv jede Ebene.

Aber zu welchem Preis?

Warum Sicherheitsscanner Sie mit Fehlalarmen überfluten

Ein Scanner könnte Sie auf eine anfällige Funktion in Ihrem Code aufmerksam machen, ohne zu wissen, dass diese durch eine Upstream-API geschützt ist. Oder er könnte eine Gefahr bezüglich einer CVE in einer Container-Basisschicht erkennen, ohne zu wissen, dass Ihre eigentliche Anwendung diesen Codepfad nie erreicht. Ähnlich könnte ein Cloud-Scanner eine IAM-Rolle kennzeichnen, die ihre Berechtigungen überschreitet, ohne zu erkennen, dass sie nur mit einer Staging-Workload verknüpft ist, die nicht auf Produktionsdaten zugreifen kann.

Das Ergebnis? Ihre Teams werden mit einer Flut isolierter Ergebnisse überschwemmt. Ja, sie sind alle technisch korrekt, aber sie bieten wenig Kontext, um zu beurteilen, ob das Problem wirklich gefährlich ist.

Oder wie ein Sicherheitsingenieur eines großen Unternehmens kürzlich sagte: “Können Sie sagen, ob eine Schwachstelle meine Kronjuwelen oder das virtuelle Mittagsmenü betrifft?”

Während Fehlalarme und Fehlnegative isoliert betrachtet ein Risiko darstellen, besteht das größere Risiko darin, Abhängigkeitsketten zu übersehen, die bestimmen, ob scheinbar harmlose Probleme sich zu echten Exploit-Pfaden verbinden — oder ob viele scheinbar schädliche Probleme überhaupt kein Problem sind.

Und wir hören es immer wieder von Teams:

“Wir kontrollieren unsere Abhängigkeiten nicht.”

Der Grund? Es ist zu anspruchsvoll, die Lieferkette zu verwalten; Open-Source-Pakete bringen indirekte Abhängigkeiten mit sich. Selbst mit Container-Scanning oder Cloud-nativen Tools können die meisten Organisationen nicht sicher bestimmen, was wirklich wichtig ist. Infolgedessen jagen sie Schwachstellen reaktiv hinterher.

Warum der Kontext von Schwachstellen in der Anwendungssicherheit und Cloud-Sicherheit wichtig ist

Die typischen SAST- oder SCA-Tools haben eine sehr vereinfachte und wörtliche Sichtweise.

Zum Beispiel, wenn ein Paket in einer CVE aufgeführt ist, wird es als kritisch gekennzeichnet.

Das klingt auf dem Papier nach Best Practice; schließlich ist es besser, risikovermeidend zu sein, würde man meinen. Aber in Wirklichkeit löst es nur Fehlalarme aus, weil:

- Oft ruft Ihre Anwendung die anfällige Funktion nicht einmal auf

- Die Funktion könnte in einer transitiven Abhängigkeit verborgen sein, die Sie nie direkt berührt haben

- Oder es steckt hinter einem Import, der nur für Entwickelnde gedacht ist und niemals in die Produktion gelangt

So erhalten Teams eine übermäßig detaillierte Liste von „kritischen“ Problemen und müssen Stunden damit verbringen, diese zu verfolgen, nur um festzustellen, dass sie nicht einmal kritisch sind.

Gleichzeitig können die tatsächlichen Pfade, die ausgenutzt werden könnten, unbemerkt bleiben.

Aufbau eines vollständigen Abhängigkeitsgraphen über Code, Container und Cloud hinweg

Der Grund, warum viele Scanner unübersichtliche oder unvollständige Ergebnisse liefern, ist, dass sie nicht den zusätzlichen Kontext haben, der für Klarheit notwendig ist. Traditionelle Tools behandeln jede Schicht – Quellcode, Open-Source-Pakete, Container, Cloud-Ressourcen – als separate Probleme, die oft von separaten Produkten behandelt werden.

Das bedeutet, ihnen fehlt ein einziger Abhängigkeitsgraph, der sie alle vereint. Es gibt keine Sichtbarkeit über Abhängigkeiten hinweg, was bedeutet, dass Sie über nicht-kritische Probleme benachrichtigt werden und die Probleme übersehen könnten, die wirklich wichtig sind.

Aber Sichtbarkeit geht nicht nur um Kontext; es geht um Konsistenz. Paketmanager verwalten transitive Schwachstellen alle unterschiedlich.

Zum Beispiel:

- npm/yarn in JavaScript bieten Abhängigkeitsbäume und ermöglichen das Überschreiben/Festlegen verschachtelter Pakete.

- Maven in Java kann unerwartete Bibliotheksversionen einziehen, was zusätzliche Konfigurationen erfordert, um riskante transitive Pakete auszuschließen.

Ohne einen vereinheitlichten Graphen fügen Teams am Ende weitere Tools hinzu, nur um einen Überblick über das Gelieferte zu erhalten.

Manche Ingenieure denken: „wenn wir es nicht direkt installiert haben, kann es uns nicht schaden“; was das Problem noch verschärft. Schwachstellen liegen oft mehrere Ebenen tief.

Was sollten Teams also tun?

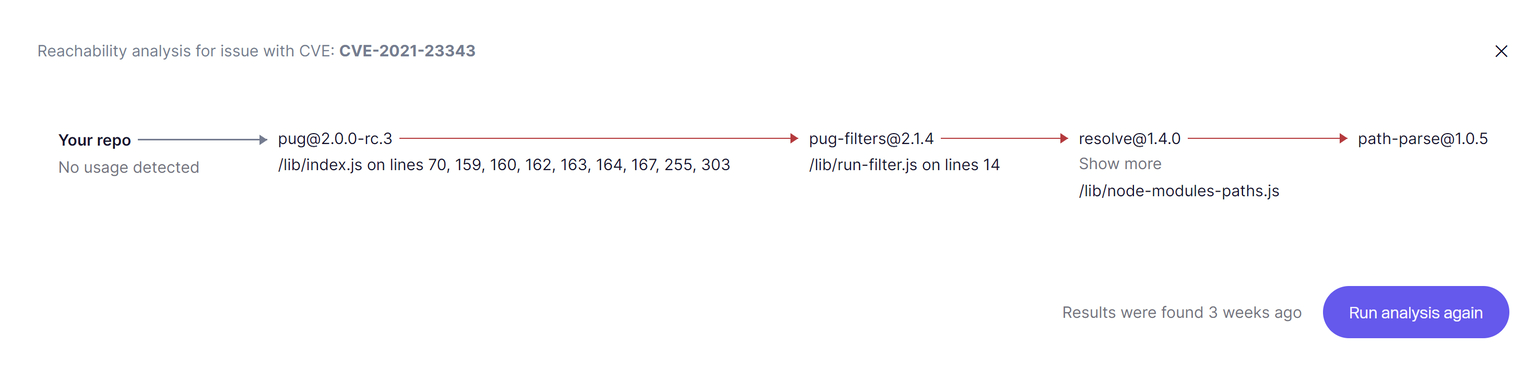

Nutzen Sie die Erreichbarkeitsanalyse, um Fehlalarme in Abhängigkeiten zu eliminieren.

Echte Erreichbarkeitsanalyse sollte bedeuten, dass Ihre Plattform, anstatt nur zu melden „Sie haben ein anfälliges Paket im Graphen“, herausfinden kann, ob Ihr Code:

- Tatsächlich die anfällige Funktion aufruft, oder

- In einen Fehler involviert ist, der Benutzereingaben ausgesetzt ist, oder

- In einem Container läuft, der aus dem Internet zugänglich ist

Wenn die Antwort auf all diese Fragen nein ist, dann wird es ignoriert. Wenn ja, wird es eskaliert.

Es ist auch wichtig, transitive Schwachstellen hinter Entwickler-Abhängigkeiten oder Testpaketen herauszufiltern, die niemals in Produktion gehen. Dies kann viel Rauschen reduzieren, was weniger Fehlalarme bedeutet und mehr Zeit für Entwickler, sich auf die Softwareentwicklung zu konzentrieren.

Die meisten Scanner prüfen möglicherweise, ob ein Paket in einer CVE gelistet ist. Aber nur sehr wenige können nachvollziehen, ob Ihr tatsächlicher Code die anfällige Funktion aufruft, ob es in einem Container gebündelt ist, der dem Internet ausgesetzt ist, und ob es auf einer Cloud-Ressource mit riskantem IAM läuft — alles in einer Ansicht.

Korrelation von Schwachstellen über Code, Container und Cloud-Konfigurationen

Das ist der entscheidende Punkt. Zu verstehen, was überall geschieht, ist der Schlüssel, um Ihrem Team viel Zeit zu sparen und das Risiko, unvorbereitet erwischt zu werden, zu reduzieren.

Das bedeutet, diesen Abhängigkeitsgraphen über die Paketebene hinaus auf Container, Infrastructure as Code und Cloud-Konfigurationen auszudehnen – und die Erreichbarkeit über diese hinweg zu überlagern.

Zum Beispiel könnte es fragen:

- Betrifft diese Schwachstelle Ihre Abhängigkeiten? Ja

- Wird sie tatsächlich von Ihrer App aufgerufen? Nein

- Ist sie in einem bereitgestellten Container mit öffentlichem Ingress gebündelt? Nein

→ Ignorieren - Erfordert diese Schwachstelle, dass ein bestimmter Port offen ist? Ja

- Ist die Schwachstelle in einer Cloud-basierten virtuellen Maschine vorhanden? Ja

- Ist der erforderliche Port auf der VM offen? Nein

→ Ignorieren

Automatische Behebung: Echte Schwachstellen schneller beheben

Sobald eine Schwachstelle als real und erreichbar bestätigt wurde, besteht das ideale Szenario darin, das minimale sichere Upgrade zu ermitteln und sie automatisch zu beheben.

Einige Tools können:

- Ermittelt automatisch das minimale sichere Upgrade.

- Stellen Sie sicher, dass es Ihre semver-Constraints nicht verletzt.

- Automatisch beheben, ohne Regressionen einzuführen.

Das bedeutet kein manuelles Verfolgen von Abhängigkeiten und weitaus weniger schlaflose Nächte.

Abhängigkeiten als Teil einer einheitlichen Sicherheitsstrategie verwalten

Indem Sie Ihren Code, Container und Cloud-Konfigurationen in einem Graphen zusammenführen, reduzieren Sie das Rauschen und sehen, was tatsächlich exponiert ist. Kein Verfolgen von Fehlalarmen.

Und wenn es ein echtes Problem gibt, wird es nicht nur markiert – es wird behoben. So verbringt Ihr Team weniger Zeit damit, nutzlose Warnmeldungen zu durchsuchen, und mehr Zeit mit der Auslieferung.

Erfahren Sie, wie Aikido Entwicklungsabhängigkeiten auf CVEs in unserer Dokumentation scannt. Entdecken Sie unser All-in-One Schwachstellenmanagement, hier.