Schwachstellen zu finden ist wie Ratten im Haus zu entdecken – die eigentliche Herausforderung ist nicht, sie zu sehen, sondern sie effizient zu beseitigen und sicherzustellen, dass sie nicht zurückkehren. Traditionelle Schwachstellen-Scanning-Tools sind hervorragend in der Erkennung, lassen Teams jedoch in Tausenden von Funden ohne klaren Lösungsweg ertrinken. Moderne Schwachstellenmanagement-Plattformen lösen dies, indem sie den gesamten Lebenszyklus orchestrieren: erkennen, priorisieren, beheben und Korrekturen überprüfen.

Die Zahlen erzählen eine ernüchternde Geschichte. Organisationen haben im Durchschnitt einen Rückstand von über 100.000 ungelösten Schwachstellen, wobei Sicherheitsteams monatlich nur 7-15 % der identifizierten Probleme beheben können. Ohne geeignete Managementsysteme wird die Schwachstellenerkennung zu einer Übung im Sicherheitstheater – beeindruckende Dashboards, die Tausende von Funden zeigen, für die niemand Zeit hat, sie zu beheben.

Dieser Leitfaden beleuchtet die Landschaft des Schwachstellenmanagements im Jahr 2025 und stellt Plattformen vor, die Sicherheitschaos in überschaubare Workflows verwandeln. Egal, ob Sie Entwickelnde sind, die der Alarmmüdigkeit überdrüssig sind, ein Startup-CTO, der sein erstes Sicherheitsprogramm aufbaut, oder ein Enterprise-CISO, der Risiken über Tausende von Anwendungen hinweg verwaltet – es gibt eine Kombination von Tools, die Ihren Schwachstellenmanagement-Prozess optimieren können.

- 3 beste Schwachstellenmanagement-Tools für Entwickelnde

- 4 beste Schwachstellenmanagement-Tools für Großunternehmen

- 3 beste Schwachstellenmanagement-Tools für Start-ups

- Die 4 besten integrierten Schwachstellenmanagement-Plattformen

TL;DR

Aikido Security revolutioniert das Schwachstellenmanagement mit fortschrittlicher Erkennung, KI-gestützter Priorisierung und automatisierten Korrekturen. Im Gegensatz zu herkömmlichen Plattformen, die Teams überfordern, reduziert Aikido das Rauschen um über 90 % und bietet Ein-Klick-Lösungen für gängige Schwachstellen. Es vereint Quellcode, Abhängigkeiten, Container, Infrastruktur- und Laufzeitsicherheit in einer einzigen Plattform, vereinfacht Workflows und liefert umsetzbare Erkenntnisse, die Entwickelnde nutzen können.

Was ist Schwachstellenmanagement?

Schwachstellenmanagement ist der umfassende Prozess zur Identifizierung, Bewertung, Priorisierung und Behebung von Sicherheitslücken in den digitalen Assets einer Organisation. Stellen Sie es sich als den Unterschied vor zwischen einem Rauchmelder (Schwachstellenscan) und einem vollständigen Brandschutzsystem mit Erkennung, Priorisierung, Unterdrückung und Überwachung.

Effektive Schwachstellenmanagement-Plattformen koordinieren mehrere Aktivitäten:

- Kontinuierliches Scannen über verschiedene Asset-Typen hinweg,

- Intelligente Risikobewertung, die Ausnutzbarkeit und geschäftliche Auswirkungen berücksichtigt,

- Workflow-Automatisierung, die Behebungsaufgaben den entsprechenden Teams zuweist, und Verifizierungssysteme, die sicherstellen, dass Korrekturen die zugrunde liegenden Probleme tatsächlich beheben.

Warum umfassendes Schwachstellenmanagement entscheidend ist

Moderne Softwareumgebungen sind stark voneinander abhängig. So stark, dass eine einzige Sicherheitslücke innerhalb von Minuten über mehrere Systeme hinweg kaskadieren kann. Erinnern Sie sich an die Schwachstelle in den npm-Paketen debug und chalk von 2025, die Millionen von JavaScript-Anwendungen weltweit betraf.

Mehr davon kann und wird in Zukunft passieren, daher müssen Sie agil sein und ein umfassendes Schwachstellenmanagement implementieren, weil:

- Priorisierung wird zur Überlebensfrage: Sicherheitsteams stehen vor einer unmöglichen Wahl: versuchen, alles zu beheben (und nichts zu erreichen) oder riskieren, die kritischen Schwachstellen zu übersehen, die zu Sicherheitsverletzungen führen. Effektive Schwachstellenmanagement-Plattformen nutzen Bedrohungsaufklärung, Ausnutzbarkeitsanalyse und Geschäftskontext, um Behebungsbemühungen dort zu konzentrieren, wo sie am wichtigsten sind.

- Compliance-Anforderungen erfordern systematische Ansätze: Vorschriften wie PCI DSS, SOC 2 und DSGVO verlangen von Organisationen den Nachweis einer kontinuierlichen Schwachstellenüberwachung und zeitnahen Behebung. Manuelle Prozesse können die für den Auditerfolg erforderliche Dokumentation und Konsistenz nicht gewährleisten.

- Die Produktivität von Entwickelnden hängt von umsetzbaren Erkenntnissen ab: Teams, die klare, priorisierte Schwachstellenberichte mit spezifischen Behebungshinweisen erhalten, beheben Probleme 3x schneller als jene, die mit generischen Scan-Berichten arbeiten. Die besten Management-Plattformen integrieren sich direkt in Entwicklungs-Workflows und liefern Sicherheits-Feedback genau dann, wenn es am umsetzbarsten ist.

So wählen Sie die richtige Schwachstellenmanagement-Plattform

Bei der Auswahl einer Schwachstellenmanagement-Plattform sollten Sie auf die folgenden 5 Hauptmerkmale achten:

Umfassende Abdeckung

Eine umfassende Abdeckung bestimmt, wie vollständig Ihre Sicherheitslage wird. Suchen Sie nach Plattformen, die Schwachstellen in Quellcode, Abhängigkeiten, Containern, Infrastrukturkonfigurationen und Laufzeitumgebungen verwalten. Lücken in der Abdeckung werden zu Lücken, die Angreifer ausnutzen.

Intelligente Priorisierung

Intelligente Priorisierung trennt nützliche Plattformen von alarmgenerierenden Lärmmaschinen. Die besten Systeme kombinieren mehrere Risikofaktoren: Schwachstellenschweregrad, Exploit-Verfügbarkeit, Asset-Kritikalität und Geschäftskontext. CVSS-Scores allein bieten keine ausreichende Priorisierung für moderne Umgebungen.

Workflow-Integration

Die Workflow-Integration beeinflusst, wie schnell Schwachstellen tatsächlich behoben werden. Plattformen, die sich in Entwicklungstools (Git-Repositories, Issue-Tracker, CI/CD-Pipelines) integrieren, ermöglichen nahtlose Übergaben zwischen Sicherheitserkennung und Behebung durch Entwickelnde. Tools, die einen Kontextwechsel erfordern, werden ignoriert.

Automatisierungsfähigkeiten

Automatisierungsfähigkeiten bestimmen Skalierbarkeit und Konsistenz. Fortschrittliche Plattformen können Schwachstellen automatisch den entsprechenden Teams zuweisen, Pull-Requests zur Behebung generieren und überprüfen, ob Korrekturen die zugrunde liegenden Probleme tatsächlich beheben. Manuelles Schwachstellenmanagement skaliert nicht über kleine Teams hinaus.

Compliance und Audit-Unterstützung

Compliance und Audit-Unterstützung wird in regulierten Umgebungen unerlässlich. Suchen Sie nach Plattformen, die Audit-Trails, Richtliniendurchsetzung und Berichtsvorlagen bereitstellen, die Ihren Compliance-Anforderungen entsprechen. Einige Plattformen können sogar die Sammlung von Nachweisen für Sicherheitsaudits automatisieren.

Die Top 6 Schwachstellenmanagement-Tools für 2026

So schneiden führende Schwachstellenmanagement-Plattformen bei wichtigen Funktionen ab:

1. Aikido Security

Aikido Security transformiert das Schwachstellenmanagement, indem es umfassende Erkennung mit intelligenter Priorisierung und automatischer Behebung in einer einzigen, entwickelndenfreundlichen Plattform kombiniert.

Wichtige Funktionen:

- Vereinheitlichte Asset-Abdeckung: Aikido verwaltet Schwachstellen über Quellcode, Abhängigkeiten, Container, Infrastrukturkonfigurationen und Laufzeitumgebungen hinweg. Dies eliminiert die Komplexität der Korrelation von Ergebnissen aus mehreren Sicherheitstools und bietet eine zentrale Übersicht über alle Schwachstellen Ihrer IT-Infrastruktur.

- KI-gestützte Risikoanalyse: Reduziert die Alarmmüdigkeit um über 90 % durch fortschrittliche Deduplizierung und kontextbezogene Analyse. Die Plattform versteht, welche Schwachstellen Ihre spezifischen Bereitstellungsmuster und Konfigurationen tatsächlich betreffen.

- Automatisierte Behebungsworkflows: Generiert Pull Requests mit spezifischen Korrekturen für gängige Schwachstellentypen und verwandelt Sicherheitsergebnisse in umsetzbare Entwicklungsaufgaben, die in Minuten statt in Stunden behoben werden können.

- Integration in Entwicklungs-Workflows: Bietet Schwachstellen-Feedback direkt in IDEs, Pull Requests und CI/CD-Pipelines, um sicherzustellen, dass Sicherheitsinformationen die Entwickelnden genau dann erreichen, wenn sie am effektivsten darauf reagieren können.

- Compliance-Automatisierung: Generiert Audit-Dokumentation und Nachweissammlung für SOC 2, ISO 27001, PCI DSS und andere regulatorische Rahmenwerke, wodurch der manuelle Aufwand für Sicherheitsaudits reduziert wird.

Am besten geeignet für

- Entwicklungsteams, die ein umfassendes Schwachstellenmanagement ohne den operativen Overhead der Verwaltung mehrerer Sicherheitstools wünschen.

- Besonders effektiv für Organisationen, die die Produktivität der Entwickelnden neben den Sicherheitsergebnissen priorisieren.

Preise:

- Transparente Preisgestaltung pro Entwickelndem mit großzügigem kostenlosen Tarif.

- Keine versteckten Kosten oder unerwarteten Gebühren, wenn Teams skalieren.

2. Rapid7 InsightVM

Rapid7 InsightVM bietet Schwachstellenmanagement auf Enterprise-Niveau mit starken Analyse- und Berichtsfunktionen für infrastrukturorientierte Umgebungen.

Wichtige Funktionen:

- Umfassende Asset-Erkennung identifiziert und profiliert Systeme automatisch in on-premise, Cloud- und Hybrid-Umgebungen und bietet vollständige Transparenz über potenzielle Angriffsflächen.

- Integration von Bedrohungsaufklärung integriert reale Exploit-Daten und das Verhalten von Bedrohungsakteuren, um Schwachstellen basierend auf aktiven Ausnutzungsmustern anstatt auf theoretischen Risikobewertungen zu priorisieren.

- Behebungs-Orchestrierung integriert sich mit Patch-Management-Systemen und Konfigurationsmanagement-Tools, um den Prozess der Schwachstellenbehebung in großen Umgebungen zu optimieren.

- Berichterstattung für Führungskräfte bietet risikobasierte Dashboards und Compliance-Berichte, die für die Sicherheitsführung und Audit-Anforderungen konzipiert sind.

Schmerzpunkte:

- Benutzer berichten häufig, dass InsightVM komplex zu konfigurieren und effektiv abzustimmen sein kann, wobei ein Rezensent anmerkt: „Die Ersteinrichtung erfordert einen erheblichen Zeitaufwand, um optimale Ergebnisse zu erzielen.“

- Das Preismodell kann auch teuer werden für Organisationen mit einer großen Anzahl von Assets.

Ideal für:

Enterprise-Sicherheitsteams, die ein umfassendes Schwachstellenmanagement für komplexe Infrastrukturen mit mehreren Umgebungen und dedizierten Ressourcen für das Plattformmanagement benötigen.

Preise:

Abonnement-basiert, wobei die Kosten je nach bewerteten Assets und erweiterten Funktionsanforderungen skalieren.

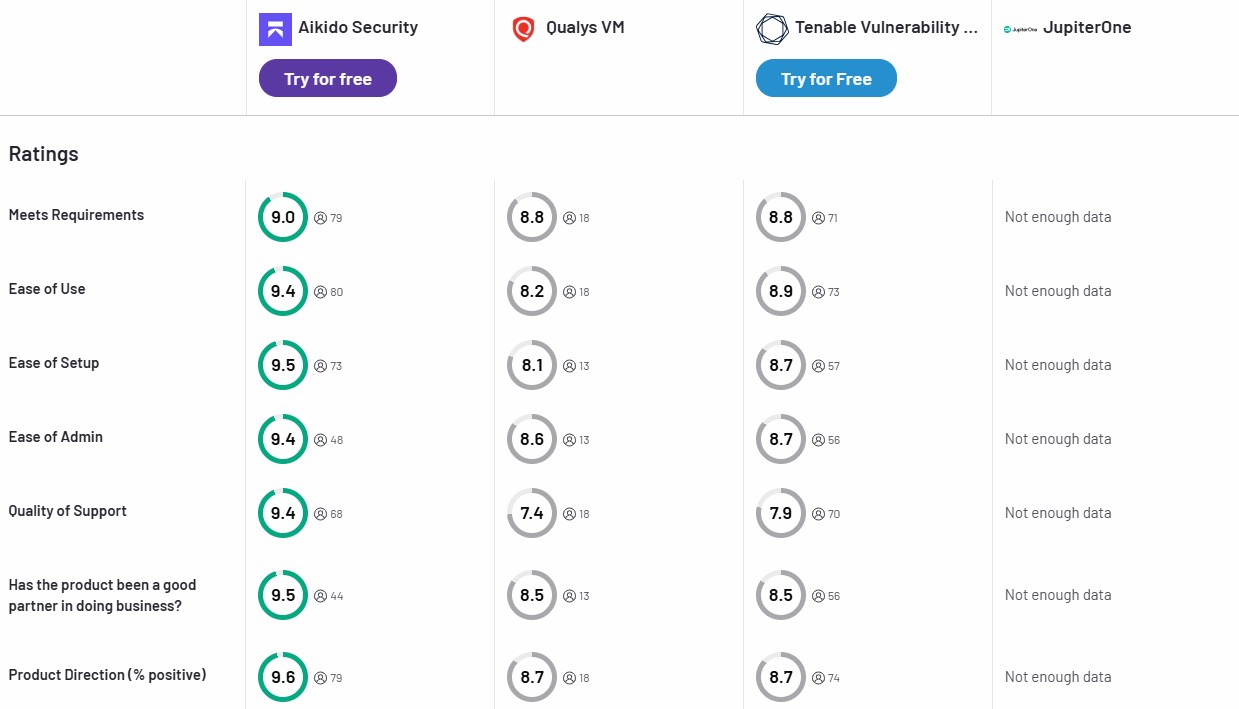

3. Qualys VMDR

Qualys VMDR (Schwachstellenmanagement, Bedrohungserkennung & Reaktion) kombiniert traditionelles Schwachstellenmanagement mit erweiterter Bedrohungserkennung und automatisierten Reaktionsfähigkeiten.

Wichtige Funktionen:

- Cloud-native Architektur: Qualys bietet eine skalierbare Schwachstellenbewertung über globale Infrastrukturen hinweg, ohne eine on-premise Management-Infrastruktur zu erfordern.

- Bedrohungsbasierte Priorisierung: Integriert aktive Bedrohungsaufklärung und Exploit-Kits, um Sanierungsbemühungen auf Schwachstellen zu konzentrieren, die aktiv ausgenutzt werden.

- Automatisierte Patch-Bereitstellung: Integriert sich in Systemmanagement-Tools, um die Schwachstellenbehebung von der Erkennung bis zur Verifizierung der Lösung zu optimieren.

- Compliance-Dashboard: Bietet prüfbereite Berichterstattung für verschiedene regulatorische Rahmenwerke mit automatisierter Beweiserfassung und Nachverfolgung der Richtlinien-Compliance.

Schmerzpunkte:

- Benutzer berichten, dass Qualys eine überwältigende Anzahl von Ergebnissen generieren kann, mit begrenzter integrierter Priorisierung über die grundlegende Bewertung hinaus.

- Ein Unternehmensprüfer bemerkte: „Das Volumen der Warnmeldungen erfordert eine erhebliche manuelle Triage, um umsetzbare Elemente zu identifizieren.“

Ideal für:

Große Unternehmen mit dedizierten Sicherheitsteams, die Cloud-basiertes Schwachstellenmanagement mit umfassenden Compliance-Berichtsfunktionen benötigen.

Preise:

Abonnement-basierte Preisgestaltung, wobei die Kosten durch die Anzahl der Assets und die ausgewählten Funktionsmodule bestimmt werden.

4. Tenable.io

Tenable.io bietet umfassendes Schwachstellenmanagement mit erweiterter Risikobewertung und umfangreichen Integrationsmöglichkeiten für komplexe Sicherheitsumgebungen.

Wichtige Funktionen:

- Prädiktive Priorisierung: Tenable verwendet das Vulnerability Priority Rating (VPR)-System, um vorherzusagen, welche Schwachstellen am wahrscheinlichsten ausgenutzt werden, basierend auf Bedrohungsaufklärung und technischer Analyse.

- Bewertung der Asset-Kritikalität: Diese Funktion integriert den Geschäftskontext und die Asset-Bedeutung in die Risikoberechnungen, um sicherzustellen, dass sich die Sanierungsbemühungen zuerst auf den Schutz der wertvollsten Systeme konzentrieren.

- Umfassendes Integrations-Ökosystem: Verbindet sich mit über 40 Sicherheits- und IT-Management-Tools, wodurch Schwachstellendaten nahtlos in bestehende operative Workflows fließen können.

- Erweiterte Analysen: Bietet Trendanalysen und Risikokennzahlen, die Sicherheitsteams helfen, Verbesserungen im Laufe der Zeit zu messen und die Effektivität des Sicherheitsprogramms zu demonstrieren.

Schmerzpunkte:

- Die Plattform kann für kleinere Teams überwältigend sein, wobei Benutzer berichten: „Zu viele Funktionen und Konfigurationsoptionen für einfache Schwachstellenmanagement-Anforderungen.“

- Einige Rezensenten weisen auch auf Herausforderungen mit Fehlalarmraten bei bestimmten Scan-Typen hin.

Ideal für:

Sicherheitstechnisch reife Organisationen mit dedizierten Schwachstellenmanagement-Teams, die erweiterte Analysen und umfangreiche Tool-Integrationen benötigen.

Preise:

Gestaffeltes Abonnementmodell basierend auf gescannten Assets und erweiterten Funktionsanforderungen.

5. JupiterOne

JupiterOne verfolgt einen einzigartigen Ansatz im Schwachstellenmanagement, indem es Sicherheitsergebnisse durch graphenbasierte Analyse mit Asset-Beziehungen und Geschäftskontext verknüpft.

Wichtige Funktionen:

- Abbildung von Asset-Beziehungen: JupiterOne erstellt einen umfassenden Graphen, der zeigt, wie Systeme, Anwendungen und Daten miteinander verbunden sind, und liefert so Kontext für das Verständnis der Auswirkungen von Schwachstellen in vernetzten Umgebungen.

- Abfragegesteuerte Analyse: Ermöglicht Sicherheitsteams, mithilfe einer leistungsstarken Graphenabfragesprache komplexe Fragen zu ihrer Umgebung und Schwachstellenexposition zu stellen.

- Compliance-Automatisierung: Verknüpft Sicherheitskontrollen und Schwachstellenergebnisse mit regulatorischen Anforderungen und automatisiert so einen Großteil des Compliance-Berichtsprozesses.

- Risikokorrelation: Identifiziert, wie einzelne Schwachstellen sich zu zusammengesetzten Risiken in vernetzten Systemen und Anwendungen verbinden.

Schmerzpunkte:

- Der graphenbasierte Ansatz weist eine steile Lernkurve auf, wobei Benutzer anmerken, dass er „erheblichen Zeitaufwand erfordert, um die Abfragesprache und das Datenmodell effektiv zu verstehen.“

- Die Plattform konzentriert sich zudem stärker auf die Analyse als auf die manuelle Behebung.

Ideal für:

Sicherheitsarchitekten und erfahrene Sicherheitsteams, die komplexe Beziehungen zwischen Assets und Schwachstellen in großen, vernetzten Umgebungen verstehen müssen.

Preise:

Kontaktbasierte Preisgestaltung, die sich an Unternehmenskunden mit komplexen Infrastrukturanforderungen richtet.

6. ServiceNow Vulnerability Response

ServiceNow Vulnerability Response integriert das Schwachstellenmanagement direkt in IT-Service-Management-Workflows und ermöglicht so nahtlose Übergaben zwischen Sicherheitserkennung und operativer Behebung.

Wichtige Funktionen:

- ITSM-Integration: Verbindet Schwachstellenergebnisse direkt mit Change Management-, Incident Response- und Asset Management-Prozessen innerhalb der ServiceNow-Plattform.

- Risikobasierte Priorisierung: Berücksichtigt Geschäftskontext, Asset-Kritikalität und Bedrohungsaufklärung, um Behebungsbemühungen auf Schwachstellen zu konzentrieren, die das größte Geschäftsrisiko darstellen.

- Automatisierte Workflow-Orchestrierung: Erstellt Tickets, weist Verantwortlichkeiten zu und verfolgt den Behebungsfortschritt mithilfe der Workflow-Automatisierungsfunktionen von ServiceNow.

- Executive-Dashboards: Bieten Risikokennzahlen und Compliance-Status, die für Geschäftsinteressenten und Prüfanforderungen konzipiert sind.

Schmerzpunkte:

- Benutzer berichten, dass die Plattform komplex in der Anpassung und Konfiguration sein kann, insbesondere für Organisationen ohne bestehende ServiceNow-Expertise.

- Das Lizenzmodell kann auch für kleinere Teams teuer werden.

Ideal für:

Organisationen, die ServiceNow bereits für das IT-Service-Management nutzen und das Schwachstellenmanagement in ihre bestehenden operativen Workflows integrieren möchten.

Preise:

ServiceNow Plattform-Lizenzierung mit zusätzlichen Kosten für Schwachstellenmanagement-Module und -Integrationen.

3 beste Schwachstellenmanagement-Tools für Entwickelnde

Entwickelnde benötigen Schwachstellenmanagement-Plattformen, die sich nahtlos in Coding-Workflows integrieren lassen, ohne die Produktivität zu stören. Die effektivsten Tools bieten umsetzbares Feedback mit klaren Behebungsanleitungen direkt in den Tools, die Entwickelnde bereits nutzen.

Prioritäten für Entwickelnde:

- IDE- und Git-Integration für Echtzeit-Schwachstellen-Feedback während der Entwicklung

- Automatische Behebung mit Pull Requests, die spezifische Korrekturen enthalten

- Klare Priorisierung, die die Aufmerksamkeit auf Schwachstellen lenkt, die wirklich relevant sind

- Schnelle Feedback-Schleifen, die Entwicklungszyklen nicht verlangsamen

- Lernressourcen, die Entwickelnden helfen, Sicherheitsprobleme zu verstehen und zu verhindern

Top 3 Schwachstellenmanagement-Tools für Entwickelnde

1. Aikido Security

Aikido Security bietet eine führende Developer Experience mit umfassender IDE- und Git-Integration sowie intelligenter Filterung. Entwickelnde erhalten Schwachstellen-Feedback direkt in ihrer Entwicklungsumgebung mit Ein-Klick-Korrekturen, die Probleme beheben, ohne tiefgreifende Sicherheitsexpertise zu erfordern.

2. Snyk

Snyk bietet Git-Integration mit entwicklerfreundlichen Oberflächen, die Schwachstellenmanagement natürlicher in Entwicklungsprozesse integrieren.

3. GitHub Advanced Security

GitHub Advanced Security bietet nahtlose Integration für Teams, die bereits GitHub nutzen, und stellt Schwachstellenmanagement-Funktionen direkt in vertrauten Entwicklungsworkflows bereit.

4 beste Schwachstellenmanagement-Tools für Großunternehmen

Große Organisationen legen Wert auf Skalierbarkeit, Reife, Compliance und nahtlose Integration. Sie verfügen oft über mehrere Anwendungen, Teams und eine Mischung aus Architekturen (einige Legacy On-Premise, einige Cloud-nativ).

Ein ideales Schwachstellenmanagement-Tool für Unternehmen muss sein:

- Skalierbar über hybride und Multi-Cloud-Umgebungen hinweg

- Ausgerichtet auf Compliance-Frameworks wie SOC 2, ISO 27001 und PCI DSS

- Integriert in Ticketing-, ITSM- und CI/CD-Pipelines für reibungslose Workflows

- Priorisiert nach Geschäftskontext, Exploit-Informationen und Asset-Kritikalität

- Automatische Behebung über verteilte Teams hinweg

Hier sind vier Schwachstellenmanagement-Plattformen, die oft auf Enterprise-Shortlists erscheinen:

1. Aikido Security

Aikido Security bietet eine unternehmenstaugliche Schwachstellenmanagement-Plattform, entwickelt für Skalierbarkeit, Genauigkeit und Entwickelnden-Produktivität. Sie vereinheitlicht die Schwachstellenerkennung über Quellcode, Abhängigkeiten, Container, Infrastruktur und Laufzeit, um die Silos zu eliminieren, die große Organisationen oft ausbremsen.

Was Aikido auszeichnet, ist sein KI-gestütztes Triage, das die Warnungsflut um über 90 % reduziert und sicherstellt, dass sich Sicherheits- und Engineering-Teams nur auf umsetzbare Risiken konzentrieren. Sein System zur automatischen Behebung kann Pull Requests für gängige Schwachstellen generieren und Sicherheitspatches in einen kontinuierlichen, skalierbaren Prozess verwandeln.

Und im Gegensatz zu älteren Enterprise-Scannern bedeutet der Entwickelnden-First-Ansatz von Aikido, dass es sich nahtlos in die Tools integriert, die Ihre Teams bereits verwenden.

2. Veracode

Veracode ist ein bekannter Name im Bereich der Enterprise Application Security. Es ist bekannt für seine ausgereiften Scanning-Funktionen, umfangreichen Governance-Funktionen und breite Compliance-Abdeckung.

Es ist jedoch wichtig zu beachten, dass die Wahl von Veracode, obwohl sie sich jetzt wie die „sichere“ Enterprise-Wahl anfühlen mag (weil sie vertraut ist), nicht immer bessere Sicherheit oder zukunftssichere Technologie bedeutet.

Die Legacy-Architektur der Plattform und langsamere Scanning-Workflows können sie manchmal weniger anpassungsfähig an moderne DevSecOps-Pipelines machen.

3. Checkmarx

Checkmarx hat sich einen starken Ruf für tiefe statische Analyse und richtlinienbasiertes Schwachstellenmanagement aufgebaut und sich damit einen Platz in vielen Enterprise-Sicherheitsprogrammen verdient. Seine SAST-Funktionen gehören zu den granularsten auf dem Markt und geben Sicherheitsteams eine feine Kontrolle über Regeln, Richtlinien und Sprachabdeckung.

Wie Veracode profitiert Checkmarx davon, ein bekannter und vertrauenswürdiger Anbieter zu sein, was es oft zur „leichteren“ Wahl für die Unternehmensbeschaffung macht. Doch einfache Handhabung bedeutet nicht immer Innovation. Die Komplexität der Plattform, langsamere Scan-Leistung und begrenzte Workflow-Automatisierung können sie in agilen oder hybriden DevOps-Umgebungen umständlich machen.

4. Snyk

Snyk begann als entwickelndenfreundlicher Open-Source-Abhängigkeitsscanner, hat sich aber aggressiv in den Unternehmensmarkt ausgedehnt durch eine Reihe von Akquisitionen, die Container, IaC und Cloud-Sicherheit abdecken.

Während dieses Wachstum seinen Funktionsumfang erweiterte, wurden diese Akquisitionen noch nicht nahtlos in eine einzige kohärente Plattform integriert. Unternehmen berichten oft von fragmentierten Workflows zwischen Modulen und inkonsistenten Berichten über verschiedene Komponenten hinweg.

Andere Enterprise-Plattformen wie Tenable.io, Qualys VMDR und Rapid7 InsightVM bleiben feste Bestandteile in groß angelegten Sicherheitsoperationen. Diese Tools zeichnen sich durch Sichtbarkeit auf Infrastrukturebene, risikobasierte Priorisierung und Compliance-Reporting in hybriden und Multi-Cloud-Umgebungen aus.

Sie erfordern jedoch typischerweise einen höheren operativen Aufwand und eine weniger Entwickler-zentrierte Integration im Vergleich zu neueren Plattformen wie Aikido.

3 beste Schwachstellenmanagement-Tools für Start-ups

Startups benötigen Schwachstellenmanagement-Plattformen, die Schutz auf Enterprise-Niveau bieten, ohne den operativen Aufwand oder die Kostenkomplexität traditioneller Enterprise-Lösungen. Wenn Sie Fundraising, Produktentwicklung und Kundenakquise gleichzeitig bewältigen müssen, darf Sicherheit nicht zu einem weiteren Vollzeitjob werden.

Prioritäten für Startups:

- Kosteneffizienz mit transparenter Preisgestaltung, die vorhersehbar skaliert

- Einfache Implementierung, die kein dediziertes Sicherheitspersonal erfordert

- Automatisierter Betrieb mit minimalen laufenden Verwaltungsanforderungen

- Anpassung an Wachstum, die nahtlos skaliert, wenn Teams expandieren

- Entwickler-Fokus, der die Entwicklungsproduktivität fördert statt behindert

Schwachstellenmanagement-Tools für Startups

1. Aikido Security

Aikido Security bietet Startups einen außergewöhnlichen Mehrwert mit umfassenden Schwachstellenmanagement-Funktionen, transparenter Preisgestaltung und minimalem operativen Aufwand. Die Plattform wächst nahtlos mit expandierenden Teams und bewahrt dabei ihre Einfachheit. Sie erhalten Enterprise-Level-Erkennung über Code, Abhängigkeiten, Container und Infrastruktur hinweg, ohne ein Sicherheitsteam zu benötigen, das sie verwaltet.

2. Snyk

Snyk bietet Funktionen für das Abhängigkeitsmanagement mit einem Freemium-Modell, das gut für Unternehmen in der Frühphase funktioniert, die stark auf Open-Source-Bibliotheken angewiesen sind. Seien Sie jedoch auf eine mögliche Alert Fatigue vorbereitet, wenn Ihre Codebasis wächst.

3. GitHub Advanced Security

GitHub Advanced Security bietet integriertes Schwachstellenmanagement für GitHub-native Entwicklungsworkflows, wodurch die Notwendigkeit für zusätzliche Tool-Beschaffung und -Verwaltung entfällt. Der Nachteil? Es ist nur mit GitHub Enterprise verfügbar, was es für kleinere Teams teuer macht.

Weitere Startup-spezifische Überlegungen:

- Budget-Vorhersehbarkeit ist wichtiger als Funktionsumfang: Wählen Sie Tools mit transparenter Preisgestaltung pro Entwickler anstatt komplexer nutzungsbasierter Modelle. Die einfache Preisgestaltung von Aikido eliminiert Budgetüberraschungen, wenn Sie von 5 auf 50 Entwickelnde skalieren.

- Time-to-Value schlägt Funktionsumfang:. Startups benötigen Sicherheitserfolge, die in Tagen, nicht in Monaten gemessen werden. Tools, die eine umfangreiche Konfiguration oder dediziertes Personal erfordern, bremsen mehr aus, als sie schützen. Suchen Sie nach Plattformen, die sofort einsatzbereit sind und intelligente Standardeinstellungen bieten.

- Entwickler-Akzeptanz ist der Schlüssel zum Erfolg:. Sicherheitstools, die Entwickelnde ignorieren, werden zu einem teuren Compliance-Theater. Die besten auf Startups zugeschnittenen Tools integrieren sich nahtlos in bestehende Workflows und bieten Mehrwert, ohne die Produktivitätsmuster zu stören, die Ihr Team bereits etabliert hat.

Die 4 besten integrierten Schwachstellenmanagement-Plattformen

Moderne Organisationen profitieren am meisten von vereinheitlichten Plattformen, die Schwachstellenmanagement mit umfassenderen Sicherheitsoperationen integrieren, wodurch die Komplexität der Verwaltung mehrerer unterschiedlicher Sicherheitstools entfällt. Anstatt fünf verschiedene Dashboards zu jonglieren, erhalten Sie eine einzige Quelle der Wahrheit.

Vorteile der Integration:

- Vereinheitlichte Sichtbarkeit über alle Sicherheitsdomänen und Asset-Typen hinweg

- Korrelierte Intelligenz, die Schwachstellen mit einem breiteren Sicherheitskontext verbindet

- Optimierte Workflows, die Übergaben zwischen verschiedenen Sicherheitstools eliminieren

- Kosteneffizienz durch konsolidierte Lizenzierung und reduzierten Tool-Wildwuchs

- Vereinfachtes Management mit einheitlichen Schulungsanforderungen und operativen Prozessen

Führende integrierte Schwachstellenmanagement-Plattformen

1. Aikido Security

Aikido Security bietet die umfassendste Integration, die Schwachstellenmanagement mit SAST, DAST, Secret Scanning, Cloud-Sicherheit und Compliance-Automatisierung in einer einzigen entwicklerfreundlichen Plattform vereint. Stellen Sie es sich als das Schweizer Taschenmesser unter den Security-Tools vor, das aber tatsächlich in allem gut ist, anstatt in vielem nur mittelmäßig.

Für Unternehmen bietet Aikido jedes Produkt als Best-in-Class-Lösung an, sodass Sie das benötigte Modul auswählen und die Plattform freischalten können, sobald Sie bereit sind.

2. Microsoft Defender for Cloud DevOps

Microsoft Defender for Cloud DevOps integriert das Schwachstellenmanagement in das breitere Microsoft Security-Ökosystem und bietet eine einheitliche Transparenz über Entwicklungs- und Produktionsumgebungen hinweg. Wenn Sie bereits im Microsoft-Ökosystem investiert sind, bietet dies einen hervorragenden Mehrwert und eine nahtlose Integration.

3. GitLab Ultimate

GitLab Ultimate umfasst ein integriertes Schwachstellenmanagement zusammen mit dem gesamten DevOps-Lebenszyklus und bietet nahtloses Security-Feedback in allen Entwicklungs-Workflows. Die Herausforderung besteht darin, dass das Schwachstellenmanagement nur eine Funktion unter vielen ist, was manchmal zu weniger spezialisierten Funktionen führt.

4. JFrog Xray

JFrog Xray konzentriert sich auf die Sicherheit der Software-Lieferkette mit Schwachstellenmanagement, das in Workflows für Artefakt- und Abhängigkeitsmanagement integriert ist. Exzellent für Organisationen, die stark in die DevOps-Plattform von JFrog investiert sind.

Jenseits des Schwachstellenmanagements: Wie Aikido DevSecOps im Jahr 2026 neu definiert

Die beste Schwachstellenmanagement-Plattform ist die, die Ihr Team tatsächlich konsequent nutzt. Perfekte Sicherheit, die ungenutzt bleibt, ist weniger effektiv als gute Sicherheit, die täglich automatisch läuft.

Deshalb hat Aikido eine Sicherheitsplattform entwickelt, die mehr wert ist, als sie kostet.

Als Startup erhalten Sie eine Suite mit allem, was Sie benötigen, um vom ersten Tag an sicher zu sein. Für Unternehmen bietet Aikido jedes Produkt als Best-in-Class-Lösung an, sodass Sie auswählen können, welches Sie benötigen, und die gesamte Plattform freischalten können, wann immer Sie bereit sind.

Das könnte Sie auch interessieren:

- Top SAST-Tools im Jahr 2026 – Sichern Sie Ihren Quellcode mit statischer Analyse

- Top Container-Scanning-Tools – Schützen Sie containerisierte Anwendungen

- Top AppSec-Tools – Umfassende Anwendungssicherheitsabdeckung