.png)

Vollständige Transparenz Ihrer Angriffsfläche

Versteckte Assets, geleakte Zugangsdaten und kritische Schwachstellen aufdecken – alles von einer Benutzerfreundlichen Plattform aus.

- Kontinuierliche Überwachung

- Shadow IT Discovery

- Überwachung der Identitätsexposition

.avif)

Entdecken Sie jedes Asset, bekannt und unbekannt

Entdecken Sie jede Domain, Subdomain und jeden Cloud-Dienst – selbst die, von denen Sie nicht wussten, dass sie existieren. Aikido überwacht Änderungen in Echtzeit, damit nichts übersehen wird.

- Vollständige Asset-Erkennung: Jede Domain, Subdomain und jeden Cloud-Dienst abbilden.

- Kontinuierliche Änderungsdetektion: Werden Sie benachrichtigt, wenn neue, geänderte oder ungepatchte Assets Schwachstellen einführen.

- Umfassende Abdeckung der Angriffsfläche: Beseitigen Sie blinde Flecken, die Angreifer ausnutzen könnten.

.avif)

Sicherheitsprobleme identifizieren und beheben

Schwachstellen und Fehlkonfigurationen schnell finden, mit klaren Schritten zur Behebung, bevor Angreifer aktiv werden können. Sie erhalten:

- Priorisierte Risiko-Warnmeldungen

- Umsetzbare Behebungsanleitung

- Reduzierte Fehlalarme

Funktionen zur Überwachung der Angriffsfläche

Shadow IT Discovery

Entdecken Sie unautorisierte oder vergessene Assets über AWS, Azure, GCP und weitere hinweg. Bringen Sie diese unter eine angemessene Sicherheitsverwaltung und eliminieren Sie blinde Flecken.

.avif)

Überwachung auf geleakte Zugangsdaten

Compliance-Verifizierung

Bestätigen Sie einfach, dass Ihre externen Systeme Industriestandards und regulatorische Anforderungen erfüllen, wodurch Audit-Stress und -Risiko reduziert werden.

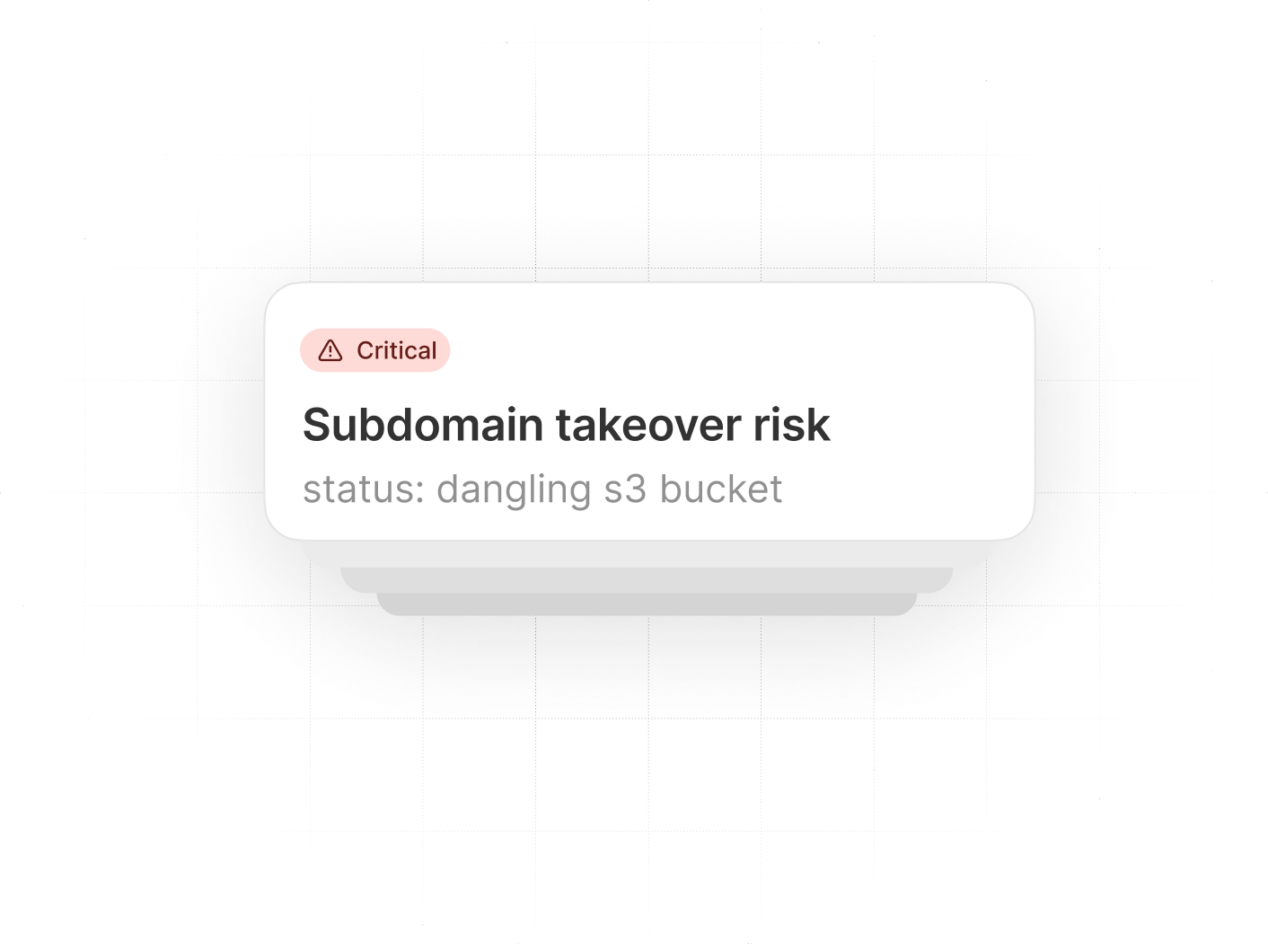

Subdomain-Übernahmen verhindern

Volle Abdeckung auf einer Plattform

Ersetzen Sie Ihre verstreuten Tools durch eine einzige Plattform, die alles kann – und Ihnen zeigt, was wichtig ist.

Don't break the dev flow

"Bestes Preis-Leistungs-Verhältnis"

„Bestes Preis-Leistungs-Verhältnis. Wir verwendeten Synk, es war zu teuer und Aikido bietet bessere SAST-Funktionen. Der Mechanismus zur Vermeidung von Fehlalarmen ist hervorragend.“

.avif)

„Aikido vollbringt wirklich das Unmögliche“

„Aikido leistet wirklich Unglaubliches mit einem Engagement für Offenheit, das ich noch nie zuvor gesehen habe. Eine klare Empfehlung für Start-ups!“

FAQ

Wurde Aikido selbst sicherheitsgetestet?

Ja – wir führen jährlich Pentests von Drittanbietern durch und unterhalten ein kontinuierliches Bug-Bounty-Programm, um Probleme frühzeitig zu erkennen.

Kann ich auch eine SBOM generieren?

Ja – Sie können eine vollständige SBOM im CycloneDX-, SPDX- oder CSV-Format mit einem Klick exportieren. Öffnen Sie einfach den Lizenzen- & SBOM-Bericht, um alle Ihre Pakete und Lizenzen einzusehen.

Was machen Sie mit meinem Quellcode?

Aikido speichert Ihren Code nach der Analyse nicht. Einige der Analyseaufgaben, wie SAST oder Secrets Detection, erfordern eine Git-Clone-Operation. Genaue Informationen zu dem Thema finden Sie auf docs.aikido.dev.

Kann ich Aikido testen, ohne Zugriff auf meinen eigenen Code zu gewähren?

Ja – Sie können ein echtes Repo (schreibgeschützter Zugriff) verbinden oder unser öffentliches Demo-Projekt nutzen, um die Plattform zu erkunden. Alle Scans sind schreibgeschützt und Aikido nimmt niemals Änderungen an Ihrem Code vor. Korrekturen werden über Pull Requests vorgeschlagen, die Sie überprüfen und zusammenführen.

Ich möchte mein Repository nicht verbinden. Kann ich es mit einem Testkonto ausprobieren?

Selbstverständlich! Wenn Sie sich mit Ihrem Git anmelden, gewähren Sie keinem Repo-Zugriff und wählen Sie stattdessen das Demo-Repo!

Nimmt Aikido Änderungen an meiner Codebasis vor?

Wir können und werden garantiert nichts anpasssen, denn wir haben nur Lesezugriff.

Sicherheit jetzt implementieren

Sichern Sie Ihren Code, Ihre Cloud und Ihre Laufzeit in einem zentralen System.

Finden und beheben Sie Schwachstellen schnell und automatisch.