Da künstliche Intelligenz zunehmend eine zentrale Rolle bei der Entwicklung, Bereitstellung und dem Betrieb von Software spielt, sind KI-Sicherheitstools nicht mehr nur ein nettes Extra, sondern unverzichtbar.

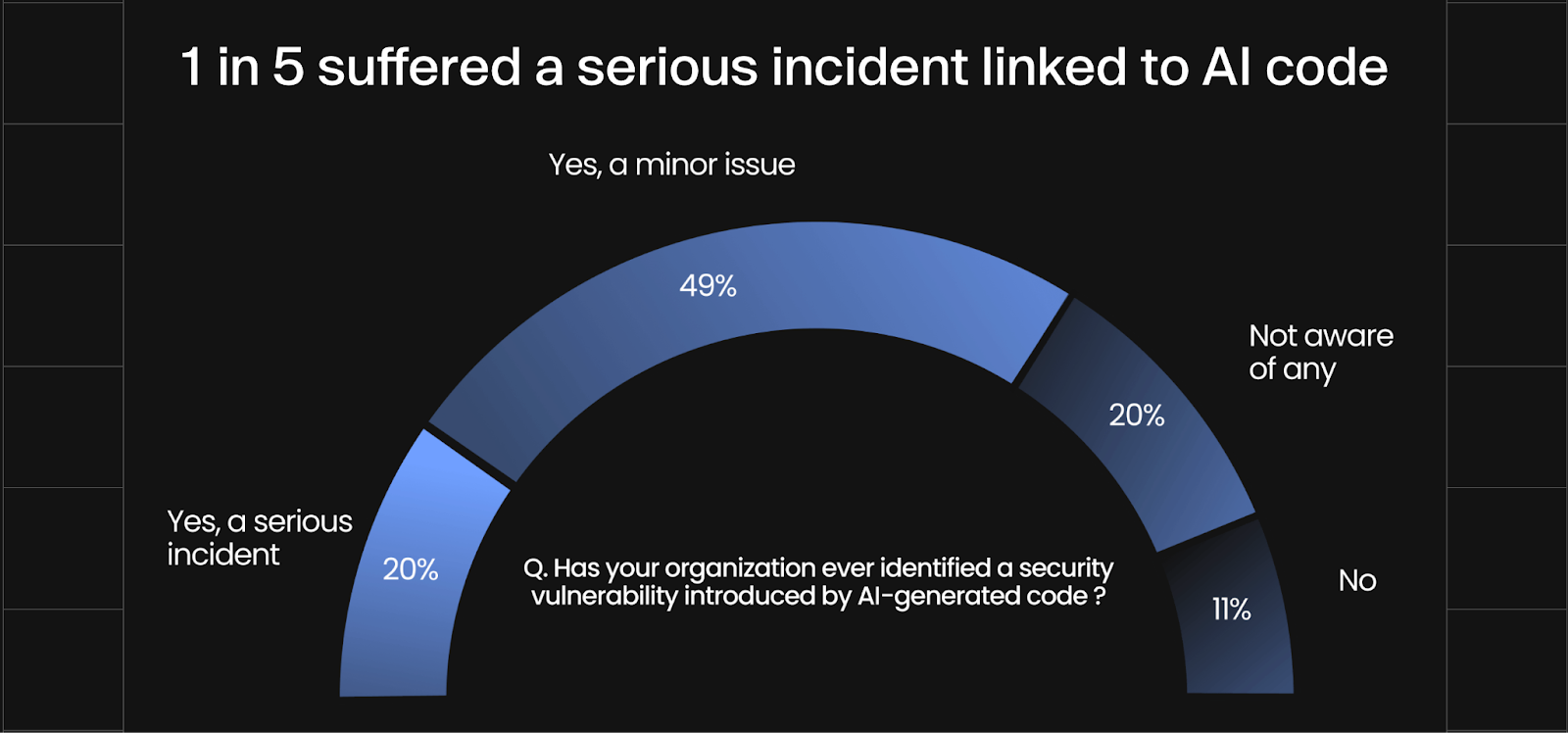

Der Bericht Aikido State of AI in Security & Development” hat ergeben, dass jedes fünfte Unternehmen bereits einen schwerwiegenden Sicherheitsvorfall im Zusammenhang mit KI-generiertem Code erlebt hat. Dies verdeutlicht eine wachsende Herausforderung: Da sich die Entwicklung mit Hilfe von KI beschleunigt, haben herkömmliche Sicherheitstools oft Schwierigkeiten, Schritt zu halten.

Dieser Wandel zwingt Teams dazu, ihre Strategien zur Sicherung von Anwendungen, Daten und Cloud-Umgebungen zu überdenken. Unabhängig davon, ob Sie als Entwickler KI-gestützte Programmierung einsetzen oder als Sicherheitsverantwortlicher moderne Tools evaluieren – ein grundlegendes Verständnis davon, wie KI zur Verbesserung Ihrer Sicherheitsergebnisse genutzt werden kann, ist in jedem Fall von großem Nutzen.

In diesem Leitfaden betrachten wir eine Reihe von KI-Sicherheitstools, darunter Plattformen, die KI für die Erkennung von Schwachstellen, intelligente triage, automatische Behebung, kontinuierliches Pentesting und Risikomanagement auf Unternehmensebene einsetzen.

Hier ein kurzer Überblick über alle Tools, die wir behandeln werden:

- Aikido Security

- Arctic Wolf

- Cato Networks

- Cisco KI-Verteidigung

- CodeRabbit

- CrowdStrike

- Invicti

- Protect AI (Palo Alto Networks)

- SentinelOne

- XBOW

Was sind KI-Sicherheitstools?

KI-Sicherheitstool-Plattformen, die künstliche Intelligenz nutzen, um Sicherheitsrisiken in Anwendungen, Cloud-Infrastrukturen und Entwicklungsworkflows zu erkennen, zu priorisieren und zu beheben.

Durch die Anwendung von Techniken wie großen Sprachmodellen, Kontextanalysen und automatisiertem Schlussfolgern auf Aufgaben wie Code-Scanning, triage, Pentesting und Incident Response reduzieren diese Tools Fehlalarme und ermöglichen es den Teams, sich auf echte, ausnutzbare Probleme zu konzentrieren.

Das Ergebnis ist eine schnellere, intelligentere Sicherheit, die sich an die moderne Cloud-native Entwicklung anpasst und durchgängige Transparenz über Code, Abhängigkeiten, APIs und Laufzeitumgebungen bietet, während Teams Probleme schnell beheben können, ohne die Bereitstellung zu verlangsamen.

Was Sie bei einem KI-Sicherheitstool beachten sollten

Bei der Auswahl eines KI-Sicherheitstools kommt es nicht darauf an, wer die meisten KI-Schlagworte verwendet. Das richtige Tool sollte echte Risiken reduzieren, Entwicklern Zeit sparen und sich nahtlos in bestehende Arbeitsabläufe einfügen. Konzentrieren Sie sich bei der Bewertung der Optionen auf diese Kernqualitäten und nicht auf lange Funktionslisten.

- Klare Sicherheitswerte, keine KI um ihrer selbst willen: Leistungsstarke KI-Sicherheitstools setzen KI dort ein, wo sie tatsächlich zu besseren Ergebnissen führt, beispielsweise durch die Reduzierung von Fehlalarmen, die Ergänzung von Ergebnissen um Kontextinformationen oder die Unterstützung von Teams beim Erkennen der wichtigsten Aspekte. Das Ziel ist Klarheit und Signale, nicht mehr Warnmeldungen.

- Abdeckung, die zu Ihrer Umgebung passt: Kein einzelnes Tool deckt alles ab, aber es sollte auf die Art und Weise abgestimmt sein, wie Ihre Anwendungen erstellt und bereitgestellt werden. Ob Quellcode, Abhängigkeiten, APIs, Cloud-Infrastruktur oder Laufzeitumgebungen – das Tool sollte die Teile des Stacks sichern, die für Ihr Team am wichtigsten sind.

- Umsetzbare Ergebnisse und Unterstützung bei der Behebung: Die Erkennung allein reicht nicht aus. Suchen Sie nach Tools, die Teams dabei helfen, Probleme nicht nur zu finden, sondern auch zu beheben – durch klare Anleitungen, Priorisierung oder Automatisierung, die die Behebungszeit verkürzen und den Hin- und Her-Austausch zwischen Sicherheit und Technik reduzieren.

- Workflow-Kompatibilität und einfache Einführung: Die besten Tools lassen sich nahtlos in die Quellcodeverwaltung, CI/CD-Pipelines oder Cloud-Umgebungen integrieren, ohne die Entwicklung zu verlangsamen. Eine einfache Einrichtung, intuitive Benutzeroberflächen und entwicklerfreundliche Ergebnisse erhöhen die Akzeptanz und machen Sicherheit zu einem natürlichen Bestandteil des Workflows, anstatt ihn zu behindern.

Die 10 besten KI-Sicherheitstools

1. Aikido Security

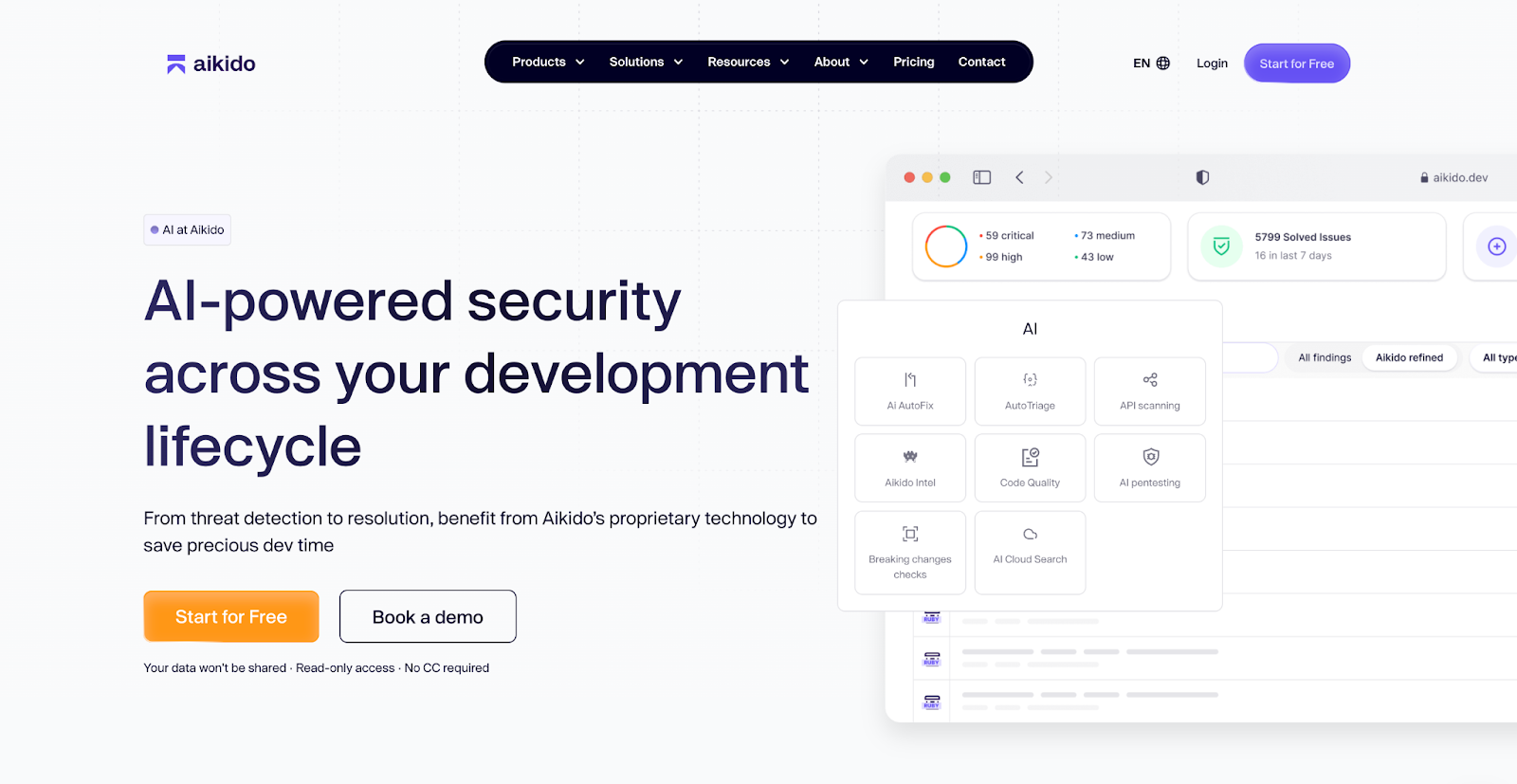

Aikido ist eine KI-gestützte Sicherheitsplattform, die entwickelt wurde, um die Reibungsverluste zwischen der Suche nach Schwachstellen und deren Behebung zu reduzieren. Sie wendet KI über den gesamten Sicherheitslebenszyklus hinweg an und unterstützt Teams dabei, Code zu überprüfen, triage , Probleme zu beheben und die tatsächliche Ausnutzbarkeit zu validieren, ohne sich auf fragmentierte Tools oder manuelle Analysen verlassen zu müssen.

Auf Codeebene Aikido KI-Code-Reviews, um Pull-Anfragen und Quellcode auf Logikfehler, unsichere Muster und Randfälle zu analysieren, die herkömmliche Scanner oft übersehen. Anstatt allgemeine Warnungen auszugeben, bewertet es den Code im Kontext und liefert umsetzbares Feedback, das sich nahtlos in die Arbeitsabläufe der Entwickler einfügt.

Ein zentraler Bestandteil der Plattform ist AutoTriage, das eines der größten Probleme der Anwendungssicherheit angeht: Fehlalarme. AutoTriage nutzt KI-Argumentation, Erreichbarkeitsanalyse und Umgebungskontext, um zu beurteilen, ob eine Schwachstelle tatsächlich ausnutzbar ist und wie dringend sie behoben werden muss. So können sich Teams auf Probleme mit hoher Auswirkung konzentrieren, während Befunde, die kein echtes Risiko darstellen, automatisch verworfen werden.

Um den Arbeitsablauf zu vervollständigen, Aikido die Erkennung mit KI-Autofix und KI-Penetrationstests. AutoFix generiert gezielte Korrekturen für bestätigte Schwachstellen und öffnet automatisch Pull-Anfragen, während KI-gestützte Penetrationstests reale Angriffspfade über Code-, Cloud- und Laufzeitumgebungen hinweg simulieren. Zusammen helfen diese Funktionen Teams dabei, ihre Abwehrmaßnahmen zu validieren und Sicherheitslücken früher im Entwicklungsprozess zu schließen.

Funktionen

- KI-Codeüberprüfung: Überprüft Pull-Anfragen und Code auf logische Fehler, riskante Muster und unsichere Konstrukte mit kontextbezogener Analyse.

- AutoTriage: Nutzt KI und Erreichbarkeitsanalyse Fehlalarme zu filtern, echte Treffer zu bestätigen und Schwachstellen anhand ihrer Ausnutzbarkeit und Auswirkungen über Sprachen und Umgebungen hinweg zu priorisieren.

- KI-Autofix: Erzeugt sichere, minimale Korrekturen für SAST-, IaC-, container und Abhängigkeitsprobleme und erstellt automatisch Pull-Anfragen.

- KI-Penetrationstests: Autonome, KI-gestützte Penetrationstests, die reale Angriffswege abbilden und Schwachstellen in Code-, Cloud- und Laufzeitumgebungen validieren.

- Entwickelnde : Integriert sich in IDEs, CI/CD-Pipelines und Entwicklertools für die frühzeitige Erkennung und kontextbezogene Behebung.

Vorteile

- Verwendet KI, um Störungen zu reduzieren und die Genauigkeit zu verbessern, nicht nur um mehr Warnmeldungen zu generieren.

- Deckt den gesamten Lebenszyklus der Anwendungssicherheit ab, ohne dass mehrere voneinander getrennte Tools erforderlich sind.

- Starker Fokus auf die Geschwindigkeit der Behebung, nicht nur auf die Erkennung.

- Entwickelt für Entwickler, nicht nur für Sicherheitsteams, was die Akzeptanz verbessert.

- Durchweg positives Nutzer-Feedback hinsichtlich Benutzerfreundlichkeit und Onboarding.

Gartner-Bewertung: 4,8/5,0

2. Arctic Wolf

Arctic Wolf eine KI-gestützte Managed Detection and Response (MDR)-Plattform, die Unternehmen dabei unterstützt, Sicherheitsbedrohungen zu erkennen, zu priorisieren und darauf zu reagieren, ohne ein vollständiges internes SOC aufbauen oder mit Personal besetzen zu müssen. Anstatt bestehende Sicherheitstools zu ersetzen, Arctic Wolf diese durch KI-gestützte Analysen und human security , um Signale über Endpunkte, Netzwerke, Cloud-Umgebungen und Identitätssysteme hinweg zu korrelieren. Der Kernnutzen liegt darin, unübersichtliche Sicherheitsdaten in priorisierte, umsetzbare Vorfälle umzuwandeln, auf die Sicherheitsteams tatsächlich reagieren können.

Funktionen

- KI-gestützte Bedrohungserkennung: Nutzt maschinelles Lernen und Verhaltensanalysen, um verdächtige Aktivitäten über Endpunkte, Netzwerke, Cloud-Workloads und Identitäten hinweg zu erkennen.

- Sicherheitsoperationsplattform (Aurora): Zentralisierte Plattform, die Telemetriedaten aus bestehenden Sicherheitstools erfasst und KI-basierte Korrelations- und Risikobewertungen durchführt.

- Managed Detection & Response (MDR): Rund um die Uhr Überwachung und Reaktion auf Vorfälle durch das Sicherheitsteam Arctic Wolf.

- Risikopriorisierung und Alarmreduzierung: KI filtert Alarme mit schwachem Signal heraus und eskaliert verifizierte Vorfälle mit hoher Auswirkung, um Alarmmüdigkeit zu reduzieren.

Vorteile

- Eine leistungsstarke KI-gestützte Erkennung in Kombination mit einer vom Menschen geleiteten Reaktion reduziert die operative Belastung der internen Teams.

- Effektive Reduzierung von Alarmgeräuschen durch Korrelation von Signalen über mehrere Sicherheitstools hinweg.

- Gut geeignet für Unternehmen ohne ausgereiftes SOC oder 24/7-Sicherheitsüberwachung.

- Umfassende Integrationsunterstützung für Endgeräte-, Cloud-, Netzwerk- und Identitäts-Tools.

Nachteile

- Kein entwicklerorientiertes Tool; bietet keine Code-Scans, SAST, SCA oder CI/CD-Integrationen.

- Die Behebung erfolgt eher beratend als automatisiert, sodass interne Teams die Korrekturen durchführen müssen.

- Stark abhängig von vorhandenen Sicherheitstools, daher hängt der Wert von der aktuellen Reife des Stacks ab.

- Geringere Transparenz hinsichtlich Schwachstellen auf Anwendungsebene oder Codeebene.

- Die Preise sind dienstleistungsbasiert und können für kleinere Teams oder Start-ups teuer sein.

- Begrenzte Kontrolle über die Erkennungslogik im Vergleich zu vollständig selbstverwalteten Plattformen.

Gartner-Bewertung: 4.9/5.0

3. Cato Networks mit KI-Sicherheit von Aim)

Cato Networks eine Secure Access Service Edge (SASE)-Plattform, die Netzwerk- und Sicherheitsfunktionen in einem cloudbasierten Dienst vereint, der Benutzer, Geräte, Anwendungen und Daten unabhängig von ihrem Standort schützt. Im Jahr 2025 erweiterte Cato die KI-Sicherheitsfunktionen seiner Plattform durch die Übernahme von Aim Security und integrierte damit fortschrittliche KI-basierte Schutzfunktionen in seine Cloud .

Durch diese Übernahme kann Cato nicht nur den Netzwerkverkehr und den Zugriff auf Anwendungen sichern, sondern auch KI-bezogene Interaktionen und Workflows, wie beispielsweise die Nutzung öffentlicher KI-Apps durch Mitarbeiter, interne KI-Agenten und den gesamten KI-Entwicklungslebenszyklus – und das alles unter einheitlichen Richtlinien und mit einheitlicher Transparenz.

Funktionen

- Unified SASE-Plattform: Sichere Vernetzung, sicherer Zugriff und KI-gestützter Schutz aus einem einzigen Cloud-Dienst.

- Sicherheit bei KI-Interaktionen: Die Technologie von Aim schützt die Nutzung öffentlicher KI-Tools, interner KI-Anwendungen und Laufzeit-KI-Agenten durch Mitarbeiter und setzt Governance-Richtlinien für alle KI-Interaktionen durch.

- KI-Firewall und Durchsetzung von Richtlinien: Kontrolliert den KI-Datenverkehr und setzt Unternehmenssicherheitsregeln für KI-Workloads und -Kommunikation durch.

- KI-Sicherheitsstatusverwaltung: Erkennt, identifiziert und behebt kontinuierlich KI-spezifische Risiken in Entwicklungs-, Schulungs- und Laufzeitumgebungen.

- Globale SASE-Funktionen: Sicheres SD-WAN, Zero Trust Network Access (ZTNA), Firewall, Bedrohungsschutz und Datenschutz – alles in einer Plattform.

Vorteile

- Umfassende, konvergente Plattform: Vernetzung, Sicherheit und KI-Sicherheit unter einem cloud-nativen Dach.

- Starke Positionierung bei Gartner: Ausgezeichnet als „Leader“ im Gartner Magic Quadrant für SASE-Plattformen 2025, was die breite Anerkennung durch Unternehmen widerspiegelt.

- Zentrale KI-Richtlinienkontrolle: Schützt KI-Interaktionen konsistent über Benutzer-, Cloud- und Anwendungsoberflächen hinweg.

- Breite Sichtbarkeit und Durchsetzung von Sicherheitsmaßnahmen: Nutzt eine globale Cloud-Struktur, um den Datenverkehr in Echtzeit zu überprüfen und zu schützen.

Nachteile

- Komplexität für kleine Teams: Als vollständige SASE-Plattform für Unternehmen kann sie für kleine Unternehmen, die noch keine vollständige SASE- und KI-Sicherheitskonvergenz benötigen, überdimensioniert sein.

- Integration und Migration: KI-Sicherheitsfunktionen vollständigen KI-Sicherheitsfunktionen von Aim KI-Sicherheitsfunktionen bis Anfang 2026 vollständig in die Plattform integriert sein, was für bestehende Kunden zu einer vorübergehenden Komplexität führen kann.

- Preismodell: SASE-Lösungen mit KI-Erweiterungen können komplexe Lizenz- und Kostenstrukturen aufweisen, die eine sorgfältige Budgetplanung erfordern.

- Weniger Fokus auf reine App-Sicherheit: Obwohl es starke Netzwerk- und richtlinienbasierte Schutzmaßnahmen bietet, ersetzt es keine spezialisierten Tools auf Codeebene wieSCA Entwicklerteams.

- Die KI-Sicherheit befindet sich noch in der Entwicklung: Die Integration und Ausgereiftheit fortschrittlicher KI-Risiken (z. B. Prompt-Injection-Erkennung) sind vergleichsweise neu und verfügen möglicherweise nicht über die Tiefe, die man bei spezialisierten KI-Sicherheits-Startups findet.

- Operative Lernkurve: Administratoren benötigen möglicherweise zusätzliche Schulungen, um die Durchsetzung von KI-Richtlinien und KI-Risikoworkflows effektiv zu konfigurieren.

- Peer-Reviews variieren: Während die Plattform als SASE-Lösung überzeugend ist, gibt es noch wenig Feedback von Anwendern zu spezifischen Erfahrungen mit der KI-Sicherheit.

Gartner-Bewertung: 4.6/5.0

4. Cisco KI-Verteidigung

Cisco AI Defense ist eine KI-Sicherheitslösung für Unternehmen, die entwickelt wurde, um die KI-Initiativen von Organisationen während der Entwicklung, Bereitstellung und Laufzeit zu schützen. AI Defense basiert auf der langjährigen Erfahrung von Cisco im Bereich Cybersicherheit und Netzwerke und schließt kritische Lücken, die herkömmliche Sicherheitstools hinterlassen, indem es umfassende Transparenz über KI-Ressourcen, proaktive Erkennung von Schwachstellen und Echtzeitschutz vor böswilligen Bedrohungen wie Prompt-Injektionen, Datenlecks und Denial-of-Service-Angriffen bietet.

Funktionen

- AI Asset Discovery & Visibility: Identifiziert automatisch KI-Modelle, Anwendungen und Agenten in Multi-Cloud-Umgebungen, um die gesamte Angriffsfläche der KI abzubilden.

- Validierung von KI-Modellen und -Anwendungen: Nutzt algorithmisches Red Teaming und automatisierte Tests, um Schwachstellen und Sicherheitsprobleme in Modellen und benutzerdefinierten KI-Anwendungen zu erkennen.

- AI Laufzeitschutz: Bietet Schutzmaßnahmen und Abwehrmechanismen zur Laufzeit, um feindliche Eingaben und schädliche Ausgaben in Echtzeit zu blockieren.

- KI-Zugriffskontrolle: Überwacht und verwaltet den Zugriff von Mitarbeitern auf genehmigte und nicht genehmigte KI-Tools von Drittanbietern, um Offenlegung sensibler Daten zu verhindern.

- KI-Risikomanagement in der Lieferkette: Erkennt Risiken aus externen oder Drittanbieter-Modellen und gewährleistet die Governance entlang der gesamten KI-Lieferkette.

- Durchsetzung auf Netzwerkebene: Nutzt Cisco Security Cloud Talos Bedrohungsaufklärung hochpräzise Bedrohungserkennung kontinuierlichen Schutz.

Vorteile

- Bietet umfassende Abdeckung für die Erkennung, Aufdeckung und den Schutz von KI-Umgebungen in Unternehmen.

- Integriert sich in das umfassende Sicherheitsportfolio von Cisco für einheitliche Transparenz und Richtlinienverwaltung.

- Bietet proaktive Tests und Laufzeit-Sicherheitsvorkehrungen, die auf neue KI-Bedrohungen zugeschnitten sind.

- Eine strenge Zugriffskontrolle und die Überwachung durch Schatten-KI tragen dazu bei, die riskante Nutzung externer KI-Tools durch Mitarbeiter zu minimieren.

Nachteile

- In erster Linie für große Unternehmen konzipiert, was die Bereitstellung und Konfiguration für kleinere Teams komplex machen kann.

- Ersetzt möglicherweise keine spezialisierten AppSec (z. B.SCA) für tiefgreifende Schwachstellen auf Codeebene.

- Die Preisgestaltung und Lizenzierung kann aufgrund der umfangreichen Unternehmensfunktionen kompliziert sein.

- Fortgeschrittene KI-Sicherheitsrichtlinien erfordern möglicherweise erfahrene Sicherheitsteams, um sie effektiv anzupassen.

- Peer-Reviews und unabhängige Bewertungen speziell für AI Defense befinden sich aufgrund der erst kürzlich erfolgten Markteinführung noch in der Entwicklung.

- Die Integration mit bestehenden Cloud- und DevSecOps erfordert möglicherweise Anpassungen.

- Laufzeitschutzmaßnahmen können differenzierte Warnmeldungen generieren, die eine fachkundige Interpretation erfordern.

Gartner-Bewertung: 4,6/5,0

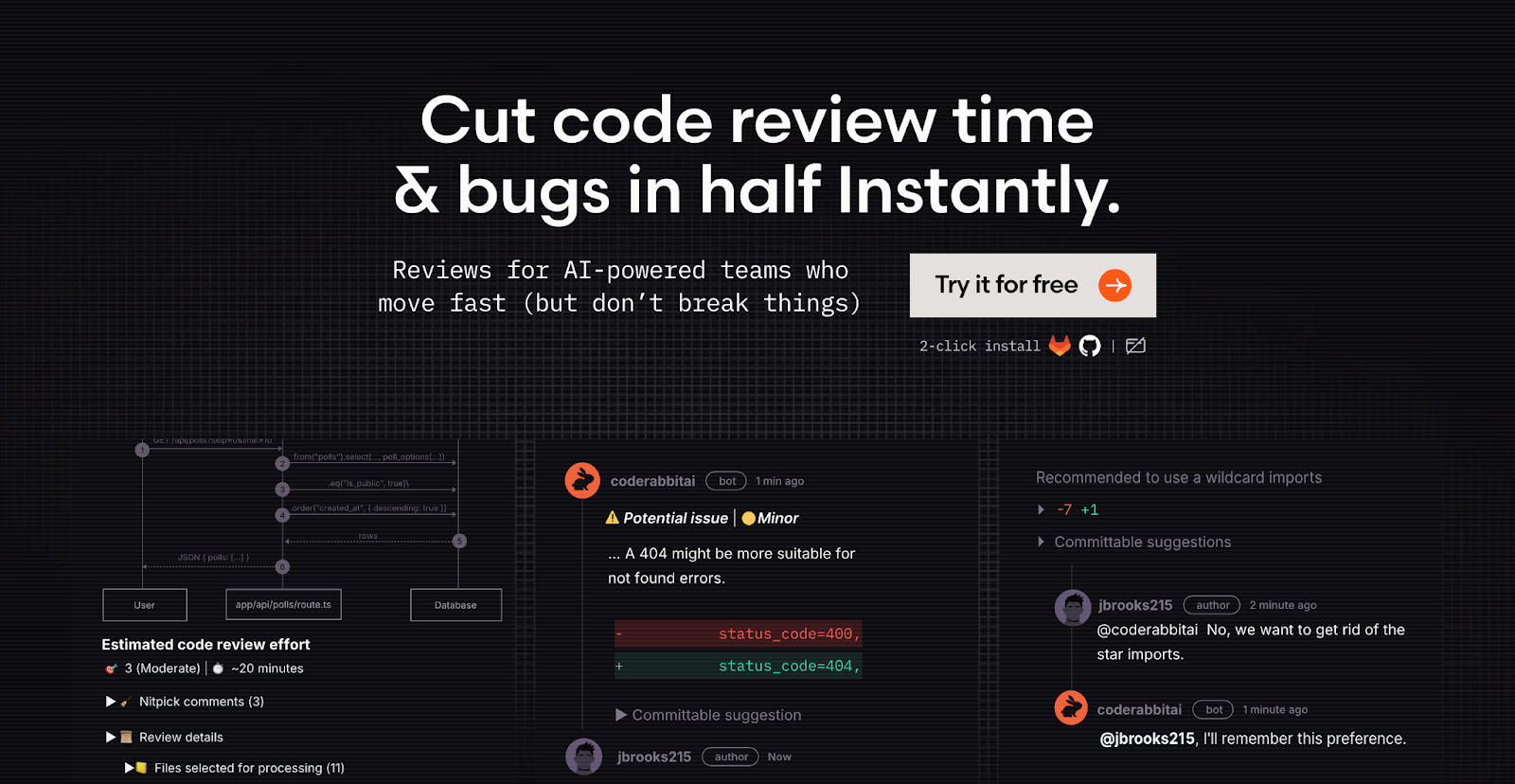

5. Coderabbit

CodeRabbit ein KI-gestützter Code-Review-Assistent, der Entwicklerteams dabei unterstützt, den Code-Review-Prozess zu automatisieren und zu skalieren. Er lässt sich in Versionskontrollsysteme, IDEs und CI-Workflows integrieren, um Pull-Anfragen und Commits zu analysieren und kontextbezogenes Feedback zu Fehlern, Logikproblemen, Stilinkonsistenzen und potenziellen Sicherheitsrisiken zu geben.

Funktionen

- KI-Code-Reviews: Automatisierte, kontextbezogene Analyse von Pull-Anfragen mit Inline-Vorschlägen und Zusammenfassungen.

- IDE- und CLI-Integration: Überprüfen Sie den Code direkt in Editoren wie VS Code oder über Befehlszeilentools.

- Benutzerdefinierte Regeln und Erkenntnisse: Teams können das Bewertungsverhalten mit benutzerdefinierten Richtlinien und Feedback-Schleifen anpassen.

- Sicherheits- und Datenschutzkontrollen: SOC 2 Typ II-Zertifizierung, kurzzeitige Verarbeitung ohne dauerhafte Speicherung von Code und verschlüsselte Überprüfungen.

Vorteile

- Beschleunigt Code-Reviews und identifiziert Probleme, die Entwicklern möglicherweise entgehen.

- Lässt sich nahtlos in GitHub-, GitLab- und IDE-Umgebungen integrieren.

- Lernt aus dem Feedback des Teams, um Vorschläge im Laufe der Zeit zu verfeinern.

- Bietet hilfreiche Zusammenfassungen und Anleitungen für umfangreiche Pull-Anfragen.

Nachteile

- Generiert eine große Menge an Vorschlägen, darunter manchmal auch wenig aussagekräftiges oder falsches Feedback, das zu Unruhe bei den Bewertungen führt.

- Einige Benutzer berichten von inkonsistenter Genauigkeit, insbesondere bei komplexerer Logik oder nuancierten Kontexten, was eine sorgfältige menschliche Überwachung erfordert.

- Die Erfahrungen mit dem Kundensupport waren gemischt, in einigen Fällen gab es langsame oder wenig hilfreiche Antworten.

- Die Anpassung für erweiterte Workflows kann eine gewisse Einarbeitungszeit erfordern oder eine manuelle Konfiguration notwendig machen.

- Kostenlose Tarife und Nutzungsbeschränkungen können die uneingeschränkte Nutzung für Teams mit hohem Datenaufkommen einschränken.

Gartner-Bewertung: 4,3/5,0

6. CrowdStrike

CrowdStrike eine führende Cybersicherheitsplattform, die KI und maschinelles Lernen nutzt, um Bedrohungserkennung, Prävention und Reaktion über Endpunkte, Identitäten, Cloud-Workloads und mehr hinweg zu ermöglichen.

Das Kernprodukt, die Falcon-Plattform, kombiniert Echtzeit-Telemetrie mit KI-gestützten Analysen, um Teams dabei zu helfen, komplexe Bedrohungen schnell zu erkennen, Prioritäten zu setzen und Reaktionsmaßnahmen nach Möglichkeit zu automatisieren.

Funktionen

- KI-gestützte Erkennung und Reaktion: Die Falcon-Plattform nutzt maschinelles Lernen, das auf Billionen von Sicherheitsereignissen trainiert wurde, um Bedrohungen in Echtzeit über Endpunkte, Identitäten und Cloud-Umgebungen hinweg zu identifizieren und darauf zu reagieren.

- Generative KI-Analyst (Charlotte AI): Ermöglicht Benutzern die Interaktion mit Sicherheitsdaten in natürlicher Sprache und beschleunigt so die Suche nach Bedrohungen und deren Untersuchung.

- Threat Hunting & Intelligence: KI verbessert die proaktive Erkennung von Bedrohungen und Bedrohungsaufklärung kontextbezogene Bedrohungsaufklärung fortgeschrittene Verhaltensweisen von Angreifern aufzudecken.

- Automatisierte Triage Behebung: KI priorisiert kritische Warnmeldungen und kann Reaktionsmaßnahmen (z. B. Eindämmung oder Isolierung) automatisieren, um die Arbeitsbelastung der Analysten zu reduzieren.

Vorteile

- Eine leistungsstarke KI-gestützte Erkennung und Priorisierung trägt dazu bei, Störfaktoren zu reduzieren und Teams auf echte Risiken zu konzentrieren.

- Nutzt weltweite Telemetrie und Bedrohungsaufklärung die Genauigkeit und den Bedrohungskontext kontinuierlich zu verbessern.

- Generative KI-Tools wie Charlotte AI helfen Analysten aller Erfahrungsstufen, schneller zu arbeiten und bessere Entscheidungen zu treffen.

- Die leichtgewichtige Agent-Architektur von Falcon vereinfacht die Bereitstellung und Skalierung in großen Umgebungen.

Nachteile

- Nicht auf traditionelle Anwendungssicherheit ausgerichtet (z. B. Code-Scanning, SAST, API-Sicherheit). Es geht in erster Linie um Erkennung und Reaktion.

- Fortgeschrittene Funktionen und eine vollständige KI-gesteuerte Automatisierung erfordern möglicherweise qualifizierte Sicherheitsteams, um sie effektiv zu konfigurieren und zu betreiben.

- Die Preisgestaltung und Lizenzierung kann für kleinere Unternehmen aufgrund der Vielzahl der Module komplex sein.

- Endpunkt- und Identitäts-Telemetriedaten können sehr umfangreich sein und erfordern daher eine sorgfältige Verwaltung, um eine Überlastung durch Warnmeldungen zu vermeiden.

- Einige Teams berichten von einer Lernkurve hinsichtlich der Falcon-Schnittstelle und der Komplexität der Konfiguration.

- Eine umfassende Integration für Cloud-native Workloads kann zusätzliche Planung und Ressourcen erfordern.

Gartner-Bewertung: 4.7/5.0

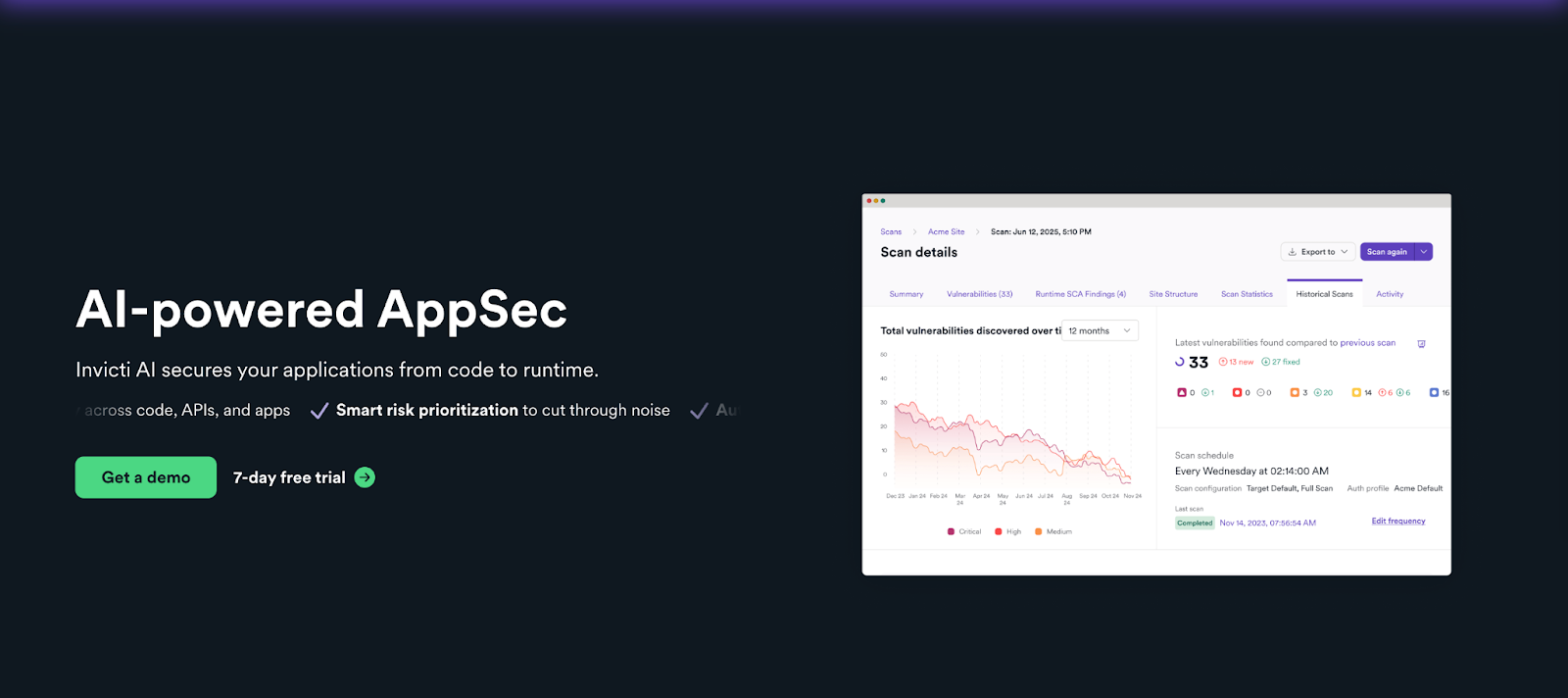

7. Invicti

Invicti eine KI-gestützte Anwendungssicherheitsplattform, die herkömmliche Schwachstellenscans durch maschinelles Lernen und Automatisierung verbessert. Ihr Kernstück ist eineDAST Dynamische Anwendungssicherheitstests ), die nicht nur echte Schwachstellen in Webanwendungen und APIs aufdeckt, sondern auch KI-gestützte Techniken einsetzt, um die Erkennung, Crawl-Abdeckung und Risikopriorisierung zu verbessern. Invicti statische und dynamische Analysen mit prädiktiver Risikobewertung und Empfehlungen zur Behebung, um Teams dabei zu helfen, echte, ausnutzbare Probleme aufzudecken und Störungen in Sicherheitsworkflows zu reduzieren.

Funktionen

- KI-gestütztes DAST: Nutzt maschinelles Lernen, um die Scan-Genauigkeit zu verbessern, die Crawling-Abdeckung zu erweitern, komplexe Anwendungsverhalten zu verarbeiten und tiefliegende Schwachstellen zu erkennen.

- Vorausschauende Risikobewertung: Weist Anwendungen oder Endpunkten vor dem Scannen Risikostufen zu, sodass Teams priorisieren können, welche Assets zuerst getestet werden sollen.

- KI-gestützte automatische Anmeldung und Crawling: Identifiziert automatisch Anmeldeformulare und komplexe App-Workflows und interagiert mit ihnen, um eine umfassendere Scanabdeckung zu erzielen.

- Integrierte AppSec : Kombiniert DAST SAST, SCA, API-Scanning und Application Security Posture Management (ASPM) für konsolidierte Schwachstellenansichten.

- KI-gestützte Fehlerbehebungsanleitung: Bietet kontextbezogene Korrekturvorschläge korreliert Ergebnisse über verschiedene Tools hinweg, um Fehlalarme zu reduzieren und Entwicklermaßnahmen zu optimieren.

Vorteile

- KI-Funktionen verbessern das herkömmliche Scannen und bieten im Vergleich zu älteren Tools eine bessere Abdeckung und Genauigkeit.

- Die prädiktive Risikobewertung hilft Teams dabei, sich zuerst auf die wichtigsten Vermögenswerte zu konzentrieren.

- Die Integration von SAST, DAST und SCA einen einheitlichen Überblick über Anwendungsrisiken.

- KI-gestütztes Crawling und automatische Anmeldung reduzieren den manuellen Aufwand für umfassende Scans.

Nachteile

- Scans können bei sehr großen Anwendungen langsamer sein und erhebliche Ressourcen verbrauchen.

- Einige Benutzer empfinden die Benutzeroberfläche als unübersichtlich und die Berichterstellung als weniger intuitiv als bei Mitbewerbern.

- Die Preise und Lizenzgebühren können für kleinere Teams oder mittelständische Unternehmen hoch sein.

- Fortgeschrittene API-Tests erfordern möglicherweise eine sorgfältige Konfiguration und Vorarbeiten, um die Effektivität zu maximieren.

- Nicht auf Echtzeit-Laufzeitsicherheit ausgerichtet; verbessert in erster Linie das herkömmliche Scannen.

- Der Umfang der KI-Unterstützung kann je nach Komplexität und Konfiguration der Anwendung variieren.

Gartner-Bewertung: 4,4/5/0.

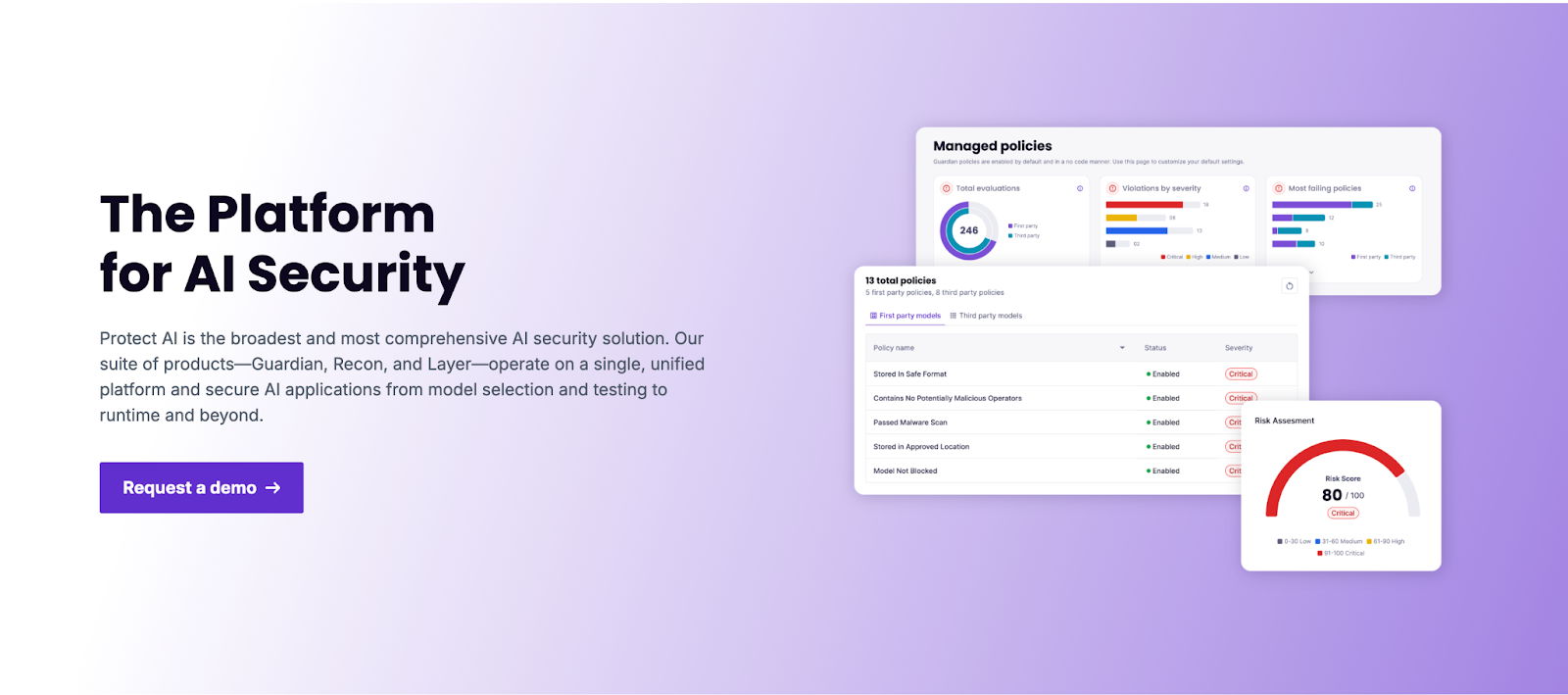

8. KI schützen

Protect AI von Palo Alto Networks ist eine KI-Sicherheits- und compliance , die speziell zum Schutz von Machine-Learning- und KI-Systemen während der Entwicklung, Bereitstellung und Laufzeit entwickelt wurde.

Im Gegensatz zu herkömmlichen Cybersicherheitstools, die sich auf Netzwerke oder Endpunkte konzentrieren, liegt der Schwerpunkt von Protect AI auf der Sicherung von KI-Modellen, ihrer Lieferkette und ihrem Betriebsverhalten. Es scannt Modelle auf bösartigen oder unsicheren Code, setzt Sicherheitsrichtlinien durch, bevor Modelle verwendet werden, überwacht das Modellverhalten auf gegnerische Angriffe und bietet Governance-Funktionen, die Teams dabei helfen, Vertrauen und compliance aufrechtzuerhalten, compliance sie die KI-Einführung skalieren.

Funktionen

- ModelScan & Guardian: Scannt Open-Source- und proprietäre ML-Modelle auf unsicheren Code, Malware und Serialisierungsangriffe, bevor die Modelle in Produktion gehen.

- Bedrohungserkennung: Überwacht kontinuierlich KI- und ML-Workflows auf feindliche Eingaben, Datenvergiftung und unerwartete Verhaltensweisen.

- Asset-Sichtbarkeit: Zentralisierte Dashboards bieten Einblick in Modellbestände, Abhängigkeiten, Herkunft und compliance .

- Governance und Compliance: Verfolgt und berichtet über das Verhalten von KI-Systemen, um die Einhaltung von Regulierungsstandards wie SOC 2, ISO 27001 und Datenschutzrahmenwerken zu unterstützen.

- Nahtlose Integration: Funktioniert mit den wichtigsten ML-Frameworks wie TensorFlow, PyTorch und Hugging Face Ecosystems und ermöglicht eine schnelle Einrichtung mit bestehenden Workflows.

Vorteile

- Maßgeschneidert für die besonderen Risiken von KI- und ML-Systemen, die von herkömmlichen Sicherheitstools oft übersehen werden.

- Bietet Scans auf Modellebene und kontinuierliche Überwachung über die einfache Erkennung von Schwachstellen hinausgeht.

- Hilft Teams dabei, Richtlinien durchzusetzen und compliance regulierten Umgebungen aufrechtzuerhalten.

- Unterstützt sowohl Cloud- als auch lokale Workflows für eine flexible Bereitstellung.

Nachteile

- t auf den großen Analystenplattformen mit umfangreichen Peer-Reviews noch nicht weit verbreitet, sodass die Vergleichbarkeit begrenzt ist.

- Der Schwerpunkt liegt in erster Linie auf der Sicherheit von KI-/ML-Systemen; es handelt sich nicht um eine vollständige Anwendungssicherheitssuite.

- Fortgeschrittene Governance- und compliance erfordern möglicherweise spezielle Fachkenntnisse, um sie korrekt zu konfigurieren.

- Modell-Scans und Laufzeiterkennung können kontextbezogene Warnmeldungen generieren, die dennoch eine manuelle Analyse erfordern.

- Einige Organisationen müssen dies möglicherweise mit anderen Tools kombinieren, um DevSecOps vollständige DevSecOps zu erreichen.

- Die Preisgestaltung und Lizenzstruktur für Unternehmen ist in der Regel individuell angepasst, was die Budgetplanung für kleinere Teams unübersichtlich macht.

- Teams ohne ausgereifte MLSecOps-Verfahren benötigen möglicherweise Zeit, um die Plattform vollständig zu integrieren und in Betrieb zu nehmen.

Gartner-Bewertung: 4,7/5,0

9. SentinelOne

SentinelOne eine KI-gestützte Endpoint- und Extended Detection and Response (XDR)-Plattform, die mithilfe von fortschrittlichem maschinellem Lernen und autonomem Denken Bedrohungen über Endpoints, Cloud-Workloads, Identitäten und mehr hinweg erkennt, verhindert und darauf reagiert.

SentinelOne basiert auf seiner Singularity-Plattform und SentinelOne KI in jeder Phase des Sicherheitslebenszyklus SentinelOne , um Sicherheitsteams dabei zu helfen, manuelle Arbeit zu reduzieren und echte Risiken schneller zu priorisieren. Dank seiner KI-zentrierten Architektur wurde es von Grund auf so konzipiert, dass maschinelle Intelligenz als Kernbestandteil seiner Abwehrmaßnahmen genutzt wird und nicht nur als Zusatzfunktion dient.

Funktionen

- KI-gestützte Erkennung und Reaktion: Nutzt maschinelles Lernen und Verhaltensmodelle, um Bedrohungen wie Ransomware, Zero-Day-Angriffe und anomales Verhalten zu erkennen, ohne sich ausschließlich auf Signaturen zu verlassen.

- Singularity Platform: Einheitliche Architektur für Endpunkt-, Cloud-, Identitäts- und Workload-Sicherheit einem einzigen schlanken Agenten für umfassenden Schutz.

- automatische Behebung Rollback: Bietet automatisierte oder mit einem Klick ausführbare Funktionen zur Behebung und zum Rollback, um Vorfälle schnell einzudämmen und zu lösen.

- Bedrohungssuche und -erkennung: KI hilft dabei, komplexe Bedrohungen proaktiv aufzudecken und Signale über verschiedene Umgebungen hinweg zu korrelieren, um Maßnahmen zu steuern.

Vorteile

- Nutzt KI umfassend für Echtzeit-Erkennung, Priorisierung und automatisierte Reaktion, wodurch der manuelle Aufwand für Analysten reduziert wird.

- Die einheitliche Plattform deckt Endpunkte, Cloud-Workloads, Identitäten und XDR mit einem einzigen Agenten ab und vereinfacht so die Bereitstellung.

- Automatisierte Rollbacks und Fehlerbehebungen helfen Teams dabei, Probleme schnell und mit minimalem Aufwand zu beheben.

Nachteile

- Der Schwerpunkt liegt in erster Linie auf Endpunkten und XDR; Anwendungssicherheitsscans wieDAST werden weniger stark abgedeckt.

- Erweiterte Funktionen und KI-Optimierungen erfordern möglicherweise erfahrene Sicherheitsteams, um sie effektiv zu konfigurieren.

- Die Preisgestaltung und Lizenzierung kann für kleinere Unternehmen aufgrund der großen Plattformbreite höher und komplexer sein.

- Einige Integrationen (z. B. tiefgreifendere CI/CD- oder entwicklerorientierte Workflows) sind im Vergleich zu spezialisierten DevSecOps eingeschränkt.

- Das Volumen der Endpunkt-Telemetrie kann zu Störungen führen, wenn es nicht sorgfältig abgestimmt wird. KI hilft dabei, aber das Management bleibt weiterhin wichtig.

Gartner-Bewertung: 4.8/5.0

10. XBOW

XBOW eine KI-gestützte autonome Penetrationstest-Plattform, die reale Angriffe ohne geplante menschliche Pentester simuliert. Sie nutzt Hunderte von koordinierten KI-Agenten, um Schwachstellen in Webanwendungen und Cloud-Systemen mit Maschinengeschwindigkeit zu entdecken, zu validieren und auszunutzen. Dieser Ansatz ermöglicht es Sicherheitsteams, kontinuierliche Sicherheitsbewertungen und Penetrationstests durchzuführen, die mit schnellen Entwicklungszyklen Schritt halten und dabei helfen, versteckte Schwachstellen zu identifizieren, bevor Angreifer dies tun.

Funktionen

- Autonomes Penetrationstesting: Vollautomatisierte offensive Sicherheitsworkflows, die Schwachstellen ohne manuelle Planung aufdecken und ausnutzen.

- KI-Agenten-Zusammenarbeit: Hunderte spezialisierte KI-Agenten arbeiten parallel daran, Angriffsflächen zu analysieren und Ergebnisse zu validieren.

- On-Demand-Pentesting: Testen Sie Anwendungen schnell, ohne auf menschliche Pentester oder langwierige Aufträge warten zu müssen.

- Kontinuierliche Sicherheitsbewertung: Kontinuierliches Scannen mehrerer Ziele, um Schwachstellen mit der Geschwindigkeit der Entwicklung zu erkennen.

- Benchmark-gestützte Effektivität: Nachgewiesener Erfolg bei der Lösung gängiger Web-Sicherheitsprobleme in Branchen-Benchmarks.

Vorteile

- Hohe Geschwindigkeit und Skalierbarkeit: Deutlich schneller als herkömmliche manuelle Penetrationstests, wodurch häufige und umfassende Schwachstellenanalysen möglich sind.

- Echte Proof-of-Concept-Validierung: Versuche, Schwachstellen auszunutzen, um die Auswirkungen zu bestätigen, anstatt nur potenzielle Probleme zu melden.

- Automatisierte kontinuierliche Abdeckung: Arbeitet kontinuierlich und autonom, sodass Sicherheitstests zu einem festen Bestandteil der Entwicklung werden.

Nachteile

- Falsch-positive Ergebnisse und Störsignale: Obwohl die Plattform Berichte überprüft, müssen einige automatisierte Ergebnisse dennoch manuell überprüft werden, um ihre Relevanz sicherzustellen und Störsignale zu reduzieren.

- Begrenztes Verständnis der Geschäftslogik: Schwierigkeiten mit komplexer Logik und kontextbezogenen Problemen, die ein tiefgreifendes Verständnis der Anwendung erfordern.

- Menschliche Überwachung weiterhin erforderlich: Berichte müssen oft von Menschen überprüft werden, sodass sie erfahrene Pentester nicht vollständig ersetzen können.

- Undurchsichtige Ergebnisse und Black-Box-Ausgaben: Einige Benutzer finden die Ausgabe ohne detaillierte Fachkenntnisse schwer zu interpretieren, was die Behebung von Problemen verlangsamen kann.

- LückenCompliance Workflow-Integration: Die Integration in Entwickler-Workflows (z. B. IDEs oder CI/CD) ist im Vergleich zu dedizierten AppSec eingeschränkt.

- Hosting für Unternehmen und Compliance : Hosting und Datenresidenz können durch die geografische Präsenz eingeschränkt sein, was für regulierte Branchen von Bedeutung sein könnte.

Vergleich der besten KI-Sicherheitstools

Auswahl des richtigen KI-Sicherheitstools für Ihr Unternehmen

Die Auswahl des richtigen KI-Sicherheitstools geht über die Überprüfung von Funktionslisten hinaus. Es kommt darauf an, wie gut die Plattform zu Ihrem Entwicklungsworkflow passt, wie klar sie echte Risiken aufzeigt und wie schnell Ihr Team darauf reagieren kann. Viele Tools konzentrieren sich auf isolierte Teile des Sicherheitsstacks, was häufig zu blinden Flecken, Alarmmüdigkeit und fragmentierten Sicherheitsprozessen führt.

Aikido zeichnet sich durch den Einsatz von KI über den gesamten Sicherheitslebenszyklus hinweg aus, von KI-gestützten Code-Reviews und AutoTriage bis hin zu AutoFix mit einem Klick und autonomen KI-Penetrationstests. Anstatt Teams mit Lärm zu überfordern, konzentriert es sich auf das, was wirklich ausnutzbar ist, und hilft Entwicklern, Probleme dort zu beheben, wo sie bereits arbeiten. Dies macht es zu einer guten Wahl für Startups und Unternehmen gleichermaßen, insbesondere für Teams, die sowohl KI- als auch Nicht-KI-Workloads ohne zusätzliche Komplexität sichern.

Sie müssen nicht mehr mehrere Tools miteinander verbinden, Warnmeldungen hinterfragen oder die Bereitstellung verlangsamen, nur um die Sicherheit zu gewährleisten. Mit Aikido wird Sicherheit zu einem natürlichen Bestandteil der Entwicklung.

Suchen Sie nach einer KI-Sicherheitsplattform, mit der Ihr Team schneller arbeiten kann und gleichzeitig sicher bleibt? Starten Sie noch heute eine kostenlose Testversion oder vereinbaren Sie eine Demo mit Aikido !