Jahrzehntelang verließen sich Unternehmen ausschließlich auf manuelles Penetrationstesting, um ihre Anwendungen zu sichern. Doch als die Softwareentwicklung die Wasserfall-Methodik hinter sich ließ, entstand die Idee des automatisierten Penetrationstestings.

Leider wurden Tools für automatisiertes Penetrationstesting dem „automatisierten“ Anspruch nie gerecht und sind lediglich Scanner, die nicht annähernd die Effektivität manueller Penetrationstesting-Methoden erreichen.

Mit den jüngsten Fortschritten in der KI können wir jedoch endlich die kontextsensitive Tiefe menschlicher Pentests replizieren und gleichzeitig die Geschwindigkeit und Konsistenz automatisierter Scans beibehalten.

Laut Aikido Securitys Bericht zum Stand der KI in Sicherheit & Entwicklung 2026 erwägen 97 % der Unternehmen den Einsatz von KI im Penetrationstesting, und 9 von 10 glauben, dass KI den Bereich des Penetrationstestings letztendlich übernehmen wird.

In diesem Leitfaden werden wir die Stärken und Grenzen von manuellem und automatisiertem Penetrationstesting aufschlüsseln und untersuchen, wie KI-gestütztes Penetrationstesting Teams dabei hilft, eine tiefere Abdeckung, schnellere Ergebnisse, umsetzbare Erkenntnisse und eine verbesserte Sicherheitslage zu erzielen.

TL;DR

Aikido Security hebt sich in direkten Vergleichen mit manuellen Pentestern, automatisierten Pentest-Tools und anderen KI-Pentesting-Plattformen bei technischen Evaluierungen und realen Pilotprojekten ab.

Das Attack-Modul von Aikido Security nutzt agentische KI, um Angreiferverhalten über Anwendungen, APIs, Cloud-Umgebungen, Containern und Laufzeitumgebungen hinweg zu simulieren. Es identifiziert nicht nur ausnutzbare Schwachstellen, sondern analysiert auch, wie diese zu vollständigen Angriffspfaden verknüpft werden können, und das alles ohne vollständigen Quellcode-Zugriff.

Vergleichende Tests zeigen, dass Aikido Security effizienter ist als menschliche Pentester und eine tiefere Abdeckung, schnellere Erkennung und konsistentere Ergebnisse liefert.

Aikido Security Attack ist in drei festen Stufen erhältlich – Feature Pentest, Standard Pentest und Advanced Pentest –, wobei der Advanced Pentest die umfassendste Abdeckung bietet.

Was ist Penetrationstesting?

Penetrationstesting (auch als Pentesting bekannt) ist der Prozess der Simulation autorisierter Cyberangriffe auf Systeme, Netzwerke oder Anwendungen, um ausnutzbare Schwachstellen (wie Cross-Site-Scripting, veraltete Softwareversionen, unsichere Kommunikationskanäle) zu identifizieren.

Das Ziel: Sicherheitslücken finden, bevor echte Angreifer sie ausnutzen können.

Durch die Inszenierung dieser kontrollierten Angriffe helfen Pentester Teams, kritische Schwachstellen aufzudecken, das Systemverhalten während Sicherheitsverletzungen zu analysieren und ihre gesamte Sicherheitslage zu verbessern.

Es gibt drei verschiedene Arten von Penetrationstesting:

- Manuelles Pentesting: Pentester nutzen ihre Erfahrung und Intuition, um Systeme auf komplexe oder Business-Logik-Schwachstellen zu untersuchen.

- Automatisiertes Pentesting: Nutzt Software-Tools und vordefinierte Skripte, um nach bekannten Schwachstellen zu scannen.

- KI-Pentesting: Nutzt maschinelles Lernen, um die Schwachstellenentdeckung und Bedrohungssimulation zu automatisieren.

Was ist manuelles Penetrationstesting?

Manuelles Penetrationstesting ist eine praktische Sicherheitsbewertung, die von Offensive-Security-Experten, sogenannten Pentestern oder ethischen Hackern, durchgeführt wird. Diese Pentester wenden verschiedene Taktiken, Techniken und Verfahren (TTPs) an, die auch bösartige Hacker nutzen könnten, um das zu bewertende Ziel (ToE) – Systeme, Anwendungen und Netzwerke – zu analysieren und Angriffsszenarien zu simulieren, um Schwachstellen und Sicherheitslücken zu identifizieren.

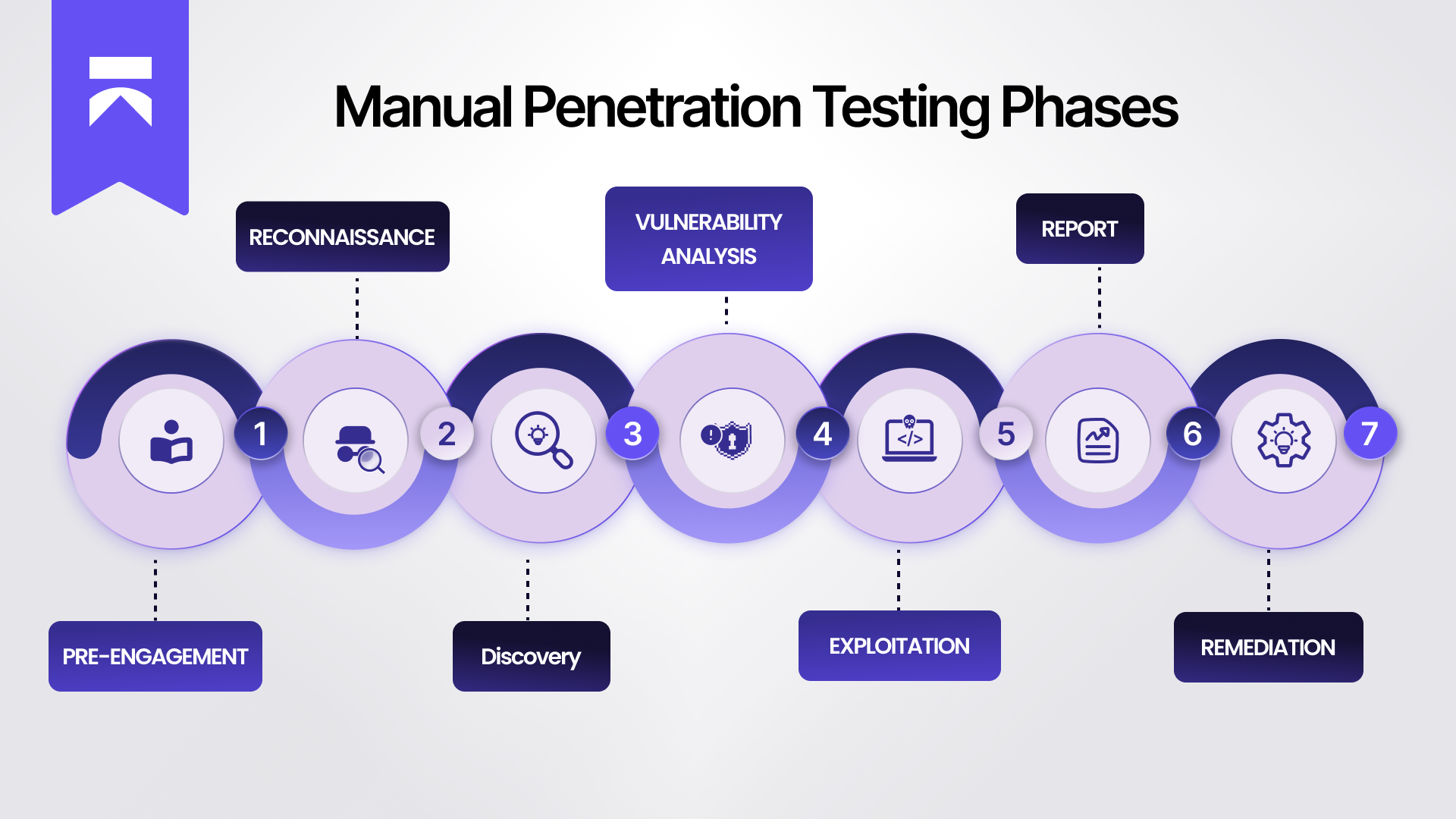

Dieser Prozess besteht typischerweise aus den folgenden Phasen:

1. Pre-Engagement

Der Pentester definiert gemeinsam mit dem Kunden den Umfang, die Ziele, die Regeln der Zusammenarbeit und die Informationen über das Ziel.

2. Aufklärung

Der Pentester sammelt so viele Informationen wie möglich über das Ziel aus öffentlichen und privaten Quellen (z. B. Netzwerkdetails, Mitarbeiterinformationen, Technologiestack), um die potenzielle Angriffsfläche zu erfassen.

3. Erkennung

Pentester nutzen verschiedene Tools und Techniken, um mit dem Ziel zu interagieren und spezifische Probleme wie offene Ports, exponierte Dienste, veraltete Softwareversionen und andere Angriffsflächen zu identifizieren.

4. Schwachstellenanalyse

Diese Phase umfasst sowohl statische Analyse (SAST) von Codebasen als auch dynamische Analyse (DAST) auf laufenden Systemen, um potenzielle Schwachstellen zu identifizieren.

5. Exploitation

Mithilfe der in den früheren Phasen gesammelten Informationen versucht der Pentester, identifizierte Schwachstellen kontrolliert auszunutzen, um das reale Risiko und die Auswirkungen zu validieren.

6. Berichterstattung

Der Pentester dokumentiert alle Ergebnisse, einschließlich der identifizierten Schwachstellen, der durchgeführten Exploitation-Schritte und aller zugegriffenen Daten, und legt der Organisation einen klaren Bericht vor.

7. Behebung

Der Pentester entfernt alle Tools, Backdoors oder Konfigurationen, die während des Tests hinterlassen wurden, um sicherzustellen, dass das System in einen sicheren Zustand zurückversetzt wird. Das Sicherheitsteam der Organisation behebt anschließend die identifizierten Probleme, danach kann ein erneuter Test durchgeführt werden, um zu überprüfen, ob alle Schwachstellen erfolgreich behoben wurden.

Kernstärken des manuellen Penetration Testings:

- Kontextuelles Verständnis: Pentester können komplexe Geschäftslogikfehler, Benutzerverhalten und einzigartige Konfigurationen auf Schwachstellen analysieren (komplexe Zugriffskontrollprobleme, mehrstufige Angriffsketten)

- Intuition: Menschliche Pentester können ihre Methoden in Echtzeit anpassen, um einen tatsächlichen Angreifer nachzuahmen und Benutzerdefinierte Exploits (Zero-Day-Schwachstellen) zu entwickeln.

- Genauigkeit: Ergebnisse sind menschlich validiert, was zu weniger Fehlalarmen und detaillierteren Anleitungen zur Behebung führt.

Wesentliche Schwächen des manuellen Penetration Testings:

- Tests können zeitintensiv sein und Berichte dauern Wochen.

- Es ist nicht skalierbar.

- Umfassende Pentests sind teuer.

- Pentests werden in der Regel ein- oder zweimal pro Jahr durchgeführt, was bedeutet, dass Organisationen sie nur als reine Formsache anstatt als strategische Initiative durchführen.

- Begrenzte Abdeckung großer, dynamischer Umgebungen

- Ergebnisse variieren zwischen Testern und Projekten.

- Schwachstellen außerhalb vordefinierter Testumfänge werden übersehen.

Was ist automatisiertes Penetrationstesting?

Das sogenannte automatisiertes Penetrationstesting mit Scannern verbesserte die Effizienz, lieferte aber nie echte Intelligenz. Es ist schnell, aber oberflächlich. Sie verlassen sich auf Signaturen und Regeln und erkennen bekannte Probleme, ohne zu verstehen, wie Schwachstellen zusammenhängen oder was tatsächlich ausnutzbar ist.

Automatisiertes Penetrationstesting kann nützlich sein, ist aber letztendlich kein Penetrationstesting. Richtiges Penetrationstesting basiert auf menschlicher Intuition und Expertise, um reale Angriffe zu simulieren, nicht auf einer Checkliste von Schwachstellen. Es umfasst:

- Verbinden von Schwachstellen zur Identifizierung von Angriffsketten

- Ausnutzen von Logik- und Konfigurationsfehlern

- Stresstests von Autorisierungen und Workflows

- Anpassen der Taktiken, sobald neue Informationen (Schwachstellen, Bedrohungsvektoren) bestätigt werden

Da automatisiertes Penetrationstesting, wie wir es kennen, keine „Intelligenz“ besitzt, kann es die Anforderungen eines Penetrationstests nicht erfüllen.

Kernstärken von automatisiertem Penetrationstesting:

- Kosteneffizient: Die Kosten pro Scan sind gering, was häufige Scans nachhaltig macht

- Konsistenz: Folgt vordefinierten Skripten, was konsistente und reproduzierbare Scans gewährleistet

- Integrationen: Unterstützt die Integration mit gängigen CI/CD-Plattformen wie GitHub, GitLab und BitBucket

Hauptschwächen des manuellen Penetrationstestings:

- Hohe Fehlalarmquoten

- Fehlende Fähigkeit, reales Angriffsverhalten zu simulieren

- Begrenzte Argumentation und Priorisierung

- Fokussiert sich nur auf vordefinierte Schwachstellentypen

- Es ist eher ein Schwachstellenscanner als ein Penetrationstesting-Tool

- Bietet keine detaillierte Anleitung zur Behebung

Manuelles vs. automatisiertes Penetrationstesting: Wann KI einsetzen?

Was ist KI-Penetrationstesting?

KI-gestütztes Pentesting hat sowohl manuelle als auch automatisierte Ansätze ersetzt, indem es die Tiefe menschlicher Denkweise mit der Geschwindigkeit und Präzision der Automatisierung verbindet.

Es nutzt Künstliche Intelligenz, um hackerähnliches Verhalten zu simulieren, und automatisiert zentrale Teile von Penetrationstests wie Aufklärung, Schwachstellenentdeckung, Exploit-Simulation und Risikopriorisierung.

Im Gegensatz zu traditionellem Pentesting laufen KI-gesteuerte Pentests kontinuierlich und passen sich in Echtzeit an Ihre Umgebung an. Sie kartieren automatisch Ihre Angriffsfläche (Domains, IPs, Cloud-Assets, APIs) und versuchen dann eine Reihe sicherer Angriffe: SQL-Injection-Versuche, Exploits für schwache Passwörter, Privilegieneskalation in Netzwerken, um Risiken und deren Ausnutzbarkeit zu validieren.

Kernstärken von KI-Pentesting:

- Erkennt Schwachstellen, die menschliche Tester übersehen könnten.

- Simuliert realistische, durchgängige Angriffspfade über Code, Container und Cloud hinweg.

- Kontextsensitive Analyse filtert automatisch Fehlalarme heraus.

- Lernt und passt sich kontinuierlich in Echtzeit an.

- Skaliert sofort über komplexe, sich schnell ändernde Infrastrukturen hinweg.

Wann welcher Ansatz für Pentesting zu verwenden ist

Manuelle Penetrationstests

- Gelegentlich noch erforderlich aus regulatorischen oder Compliance-Gründen (z. B. PCI DSS, behördliche Auflagen).

- Nützlich für hochspezifische, menschengesteuerte Szenarien wie Social Engineering oder physische Sicherheitstests.

- Endgültige Verifizierung kritischer Systeme wie Bankensysteme und Datenbanken.

Automatisiertes Penetrationstesting

- Geeignet für schnelle, routinemäßige Scans, wenn Teams nur eine oberflächliche Sichtbarkeit benötigen.

- Kann Continuous-Integration-Workflows ergänzen, aber es fehlt an Tiefe oder Argumentation.

- Umgebungen mit großen Angriffsflächen, die häufige Scans erfordern.

- Sofortiges Feedback in den Entwicklungsworkflows.

KI-gestütztes Pentesting

- Der Ersatz für manuelle und automatisierte Ansätze.

- Liefert Argumentation auf Angreifer-Niveau mit vollem Kontext über Code, Infrastruktur und Cloud hinweg.

- Passt sich kontinuierlich an neue Bedrohungen und Umgebungen an.

- Skaliert ohne Einbußen bei der Genauigkeit oder menschliche Triage zu erfordern.

- Komplexe Angriffspfad-Kartierung und Priorisierung

- Verifizierbare, durch Exploits gestützte Nachweise.

- Kontinuierliche Penetrationstests mit kontextsensitiver Behebungsanleitung

In der Praxis:

KI-Penetrationstests-Tools wie Aikido Security decken nun alles ab, wofür manuelles und automatisiertes Penetrationstesting konzipiert wurden – nur schneller, präziser und skalierbar.

Die Zukunft des Penetrationstesting ist KI

Angesichts dessen ist klar, dass sich Penetrationstests nicht länger ausschließlich auf manuelle oder skriptbasierte Ansätze verlassen können. Moderne Softwareumgebungen erfordern eine kontinuierliche Analyse, die mit den Entwicklungszyklen Schritt hält und diese nicht behindert. KI-gestütztes Penetrationstesting begegnet dem, indem es menschenähnliche Einblicke bietet und gleichzeitig über Anwendungen, APIs und Cloud-Workloads skaliert.

Aikido Security unterstützt diesen Wandel durch die Kombination von agentischer KI für Angriffssimulation, automatisierter Schwachstellenverknüpfung und automatisierten Empfehlungen, was Teams hilft, Bedrohungen einen Schritt voraus zu sein, ohne die Entwicklung zu verlangsamen.

Möchten Sie sehen, wie KI Ihren Penetrationstesting-Workflow verbessern kann? Testen Sie Aikido Security in wenigen Minuten.

FAQ

Wie vergleichen sich manuelle und automatisierte Penetrationstesting-Ansätze hinsichtlich der Genauigkeit?

Manuelles Penetrationstesting liefert tiefere, kontextgesteuerte Einblicke, da erfahrene Tester Logikfehler erkennen, gängige Schwachstellen (Cross-Site Scripting, Zugriffskontrollen) verketten und Verhaltensweisen interpretieren können, was automatisierten Tools oft nicht gelingt. Ihre Genauigkeit hängt jedoch stark von der Expertise und der verfügbaren Zeit des Testers ab. Andererseits ist automatisiertes Penetrationstesting skalierbarer und konsistenter, kann aber False Positives verursachen oder komplexe, mehrstufige Angriffe übersehen.

Wie funktioniert automatisiertes Penetrationstesting?

Automatisiertes Penetrationstesting basiert auf Scannern, Crawlern und skriptbasierten Angriffsmodulen, die bekannte Angreifertechniken über Anwendungen, Systeme und Netzwerke hinweg simulieren. Diese Tools identifizieren veraltete Software, Fehlkonfigurationen, exponierte Dienste und gängige Schwachstellen mit hoher Geschwindigkeit und in großen Umgebungen. In Kombination mit KI-Penetrationstesting-Plattformen wie Aikido Security werden automatisierte Workflows intelligenter und adaptiver.

Welche gängigen Tools werden beim automatisierten Penetrationstesting eingesetzt?

Automatisiertes Penetrationstesting umfasst oft Tools wie OpenVAS, Nikto, Nmap und andere Engines zur Schwachstellenentdeckung. Diese Tools erkennen bekannte Schwachstellen, Konfigurationsprobleme und exponierte Dienste in großen Umgebungen. Sie erfordern jedoch immer noch eine sorgfältige Interpretation, um aussagekräftige Risiken von irrelevanten Informationen zu trennen. KI-gesteuertes Penetrationstesting wie Aikido Security hilft, Ergebnisse zu filtern und die Priorisierung zu verbessern.

Welche Fähigkeiten sind für manuelles Penetrationstesting erforderlich?

Manuelles Penetrationstesting erfordert die Beherrschung von Netzwerken, Betriebssystemen, Webtechnologien, Skripting, Exploitation-Techniken, Aufklärungsstrategien und fortgeschrittenen Sicherheitstools. Trotz seiner Tiefe profitiert manuelles Testing erheblich von der Automatisierung, indem es repetitive Aufgaben reduziert, insbesondere in Kombination mit Plattformen, die KI-gestützte Penetrationstesting-Funktionen wie Aikido Security bieten.

Wie kann die Kombination von manuellem und automatisiertem Penetrationstesting Sicherheitsbewertungen verbessern?

Die Kombination von manuellem und automatisiertem Penetrationstesting führt zu gründlichen und zuverlässigen Bewertungen. Die Automatisierung bietet eine kontinuierliche, breite Abdeckung, während manuelle Tester Logikfehler, verkettete Exploits und Schwachstellen mit hoher Auswirkung aufdecken, die automatisierte Scanner oft übersehen. KI-gesteuertes Penetrationstesting wie Aikido Security verstärkt diese Kombination durch erhöhte Geschwindigkeit und Tiefe, indem es Ergebnisse korreliert, False Positives reduziert und Muster identifiziert, die keine der Methoden allein vollständig erfassen kann.

Das könnte Sie auch interessieren:

- Die 6 besten KI-Penetrationstests-Tools im Jahr 2026

- Die 10 besten Pentesting-Tools für moderne Teams im Jahr 2026

- Die Top 10 KI-gestützten SAST-Tools im Jahr 2026

- Die Top 13 Code-Schwachstellen-Scanner im Jahr 2026

- Top 7 ASPM Tools im Jahr 2026

- Top Infrastructure as Code (IaC) Scanner

- Die besten Tools für kontinuierliches Sicherheitsmonitoring