Unternehmenssicherheit ist ein Balanceakt mit hohen Einsätzen. Wenn Unternehmen wachsen, erweitert sich ihre Angriffsfläche und schafft ein komplexes Geflecht aus Endpunkten, Cloud-Diensten, Anwendungen und Netzwerken, die geschützt werden müssen. Eine einzige Sicherheitsverletzung kann zu verheerenden finanziellen Verlusten, regulatorischen Strafen und einem dauerhaften Verlust des Kundenvertrauens führen.

Die Herausforderung für Sicherheitsverantwortliche besteht darin, eine widerstandsfähige Verteidigung gegen hochentwickelte Cyberbedrohungen aufzubauen, ohne die Innovation zu ersticken, die das Geschäft vorantreibt.

Die Wahl der richtigen Sicherheitstools ist für dieses Vorhaben von grundlegender Bedeutung, doch der Markt ist ein Labyrinth aus Plattformen, Suiten und Punktlösungen. Viele traditionelle Unternehmenstools sind leistungsstark, aber auch notorisch komplex, teuer und langsam in der Anpassung.

Dieser Leitfaden soll Klarheit in Ihre Entscheidungsfindung bringen. Wir beginnen mit einer Übersicht der führenden Enterprise Security Plattformen für 2026 (unrangiert, alphabetisch geordnet) und schlüsseln deren Funktionen, ideale Anwendungsfälle und Einschränkungen auf.

Danach werden wir die besten Enterprise Security Tools für 7 spezifische Anwendungsfälle wie Softwaresicherheit, Multi-Faktor-Authentifizierung, Schutz vor Datenverlust und mehr aufschlüsseln. Springen Sie bei Bedarf direkt zum entsprechenden Anwendungsfall.

- Enterprise Softwaresicherheit

- Enterprise KI-Infrastruktursicherheit

- Enterprise Extended Detection and Response (XDR)

- Enterprise Cloud Native Application Protection Platform (CNAPP)

- Enterprise Multi-Faktor-Authentifizierung & Identitäts- und Zugriffsmanagement (IAM)

- Enterprise Incident Management

- Enterprise Backup und Disaster Recovery

Wie wir die besten Enterprise-Sicherheitstools ausgewählt haben

Wir haben jede Plattform anhand von Kriterien bewertet, die für die moderne Enterprise Security unerlässlich sind:

- Integration und Umfang: Wie gut vereint die Plattform verschiedene Sicherheitsfunktionen (z. B. Endpunkt, Cloud, Anwendung) zu einem kohärenten Ganzen?

- Effektivität und Automatisierung: Wie effektiv ist das Tool bei der Erkennung und Reaktion auf Bedrohungen, und wie stark stützt es sich auf Automatisierung, um den manuellen Aufwand zu reduzieren?

- Skalierbarkeit und Management: Kann die Plattform skaliert werden, um den Anforderungen eines großen, verteilten Unternehmens gerecht zu werden, und wie komplex ist ihre Verwaltung?

- Fokus auf Entwickelnde und Cloud-Native: Wie gut erfüllt das Tool die Sicherheitsanforderungen der modernen, Cloud-nativen Anwendungsentwicklung?

- Gesamtbetriebskosten (TCO): Was sind über die Lizenzierung hinaus die Gesamtkosten in Bezug auf Personal, Schulung und Betriebsaufwand?

Die 9 besten Enterprise Security Tools

Hier ist unsere Analyse der führenden Plattformen, die darauf ausgelegt sind, moderne Unternehmen zu sichern.

Die Top 7 Enterprise Security Plattformen im Jahr 2026

1. Aikido Security

Aikido Security ist eine moderne, entwicklerzentrierte Software-Sicherheitsplattform, die führende Produkte in den Kategorien SAST, DAST, SCA, Infrastruktursicherheit und KI-gestütztem Penetration Testing bietet, die sich in jede Infrastruktur integrieren lassen. Die Sicherheitsprodukte werden von 50.000 Organisationen genutzt, darunter Revolut, The Premier League und Serko.

Während sich viele Enterprise-Tools auf den Schutz des Perimeters und der Endpunkte konzentrieren, sichert Aikido die Anwendungen, die das Geschäft betreiben, von innen heraus.

Sie können Aikido auch als vollständige Enterprise Security Plattform nutzen, die alles von Code über die Cloud bis hin zur Laufzeitsicherheit abdeckt. Das Ziel: Entwickelnden und Sicherheitsteams eine zentrale Übersicht für die Sicherheit zu bieten, ohne den üblichen Lärm und die Reibung.

Aikidos Geheimnis sind Automatisierung und KI. Aikido nutzt KI, um ca. 90 % des Rauschens zu eliminieren, damit Sie nicht mit Fehlalarmen und doppelten Problemen überflutet werden. Es bietet sogar Ein-Klick-Massenkorrekturen: Zum Beispiel kann es „ready-to-merge Pull Requests“ erstellen, die mehrere zusammenhängende Warnmeldungen gleichzeitig beheben und so Zeit und manuelle Arbeit sparen.

Obwohl Aikido keine Legacy-Plattform ist, wird es stark unterstützt mit einer im Jahr 2026 angekündigten Finanzierung von 60 Mio. US-Dollar, was es ihm ermöglicht, bei Bewertungen gegenüber traditionellen Sicherheitsanbietern weiterhin an der Spitze zu stehen.

Hauptmerkmale & Stärken:

- Kategorieführende Produkte: Aikido bietet erstklassige Produkte für jeden Teil Ihrer Enterprise-IT-Landschaft. Code-Scanning, IaC-Scan, API-Scanning usw. Und im Vergleich zu anderen Plattformen hat Aikido eine bessere Erreichbarkeitsanalyse und automatische Behebungen gezeigt.

- Intelligentes KI-Triage: Priorisiert automatisch Schwachstellen, die tatsächlich erreichbar und ausnutzbar sind, wodurch sich Sicherheits- und Entwicklungsteams auf die Behebung wichtiger Probleme konzentrieren können und die 90 % der Warnmeldungen ignorieren, die nur Rauschen sind.

- KI-gestützte Autofixes: Liefert automatisierte Code-Vorschläge zur Behebung von Schwachstellen direkt in Pull-Requests von Entwickelnden, was die Behebungszeiten drastisch beschleunigt und die Belastung der Sicherheitsteams reduziert.

- Nahtlose CI/CD-Integration: Integriert sich nativ in GitHub, GitLab und andere Enterprise-Tools in Minutenschnelle, wodurch Sicherheit ohne Reibung oder komplexe Konfiguration in die Pipeline eingebettet wird.

- Cloud- oder On-Prem-Bereitstellung: Nutzen Sie Aikido SaaS oder hosten Sie es selbst, wenn Sie Daten intern halten müssen. Es bietet auch sofort einsatzbereite Compliance-Berichte (SOC2, ISO) für die Audit-Verantwortlichen.

- Vorhersehbare Enterprise-Preise: Entwickelt, um die Anforderungen großer Organisationen mit robuster Leistung zu erfüllen, während sein unkompliziertes Pauschalpreismodell die komplexe, pro-Sitz-Lizenzierung eliminiert, die bei anderen Enterprise-Tools üblich ist. Erfahren Sie mehr auf der Aikido-Preisseite.

Ideale Anwendungsfälle / Zielgruppen:

Aikido ist die beste Gesamtlösung für moderne Unternehmen, die Security nach links verlagern und eine starke, entwicklergeführte Sicherheitskultur aufbauen möchten. Es ist perfekt geeignet für Sicherheitsverantwortliche, die eine skalierbare und effiziente Plattform zur Absicherung ihrer Anwendungen und Cloud-Umgebungen benötigen, sowie für Entwicklungsteams, die die Sicherheit selbst in die Hand nehmen wollen, ohne dabei ausgebremst zu werden.

Vorteile:

- Außerordentlich einfach einzurichten und reduziert drastisch die Alarmmüdigkeit

- Konsolidiert die Funktionalität mehrerer Sicherheitstools. Breite Sprachunterstützung.

- Robuste Compliance-Funktionen

- Transparente Preisgestaltung

- Umfassende Software-Stückliste (SBOM)

- KI-gestützte Filterung

- Plattformübergreifende Unterstützung

- Entwickelnden-freundliche UX

Preise / Lizenzierung:

Aikido bietet einen dauerhaft kostenlosen Tarif für den Einstieg. Kostenpflichtige Pläne verwenden ein einfaches Pauschalpreismodell, das vorhersehbare Kosten bei der Skalierung des Unternehmens ermöglicht.

Zusammenfassung der Empfehlung:

Aikido Security ist die erste Wahl für Unternehmen, die ein Enterprise Security Tool suchen, das eine nahtlose Entwicklererfahrung und Enterprise Governance berücksichtigt.

Von seinen On-Prem-Schwachstellenscannern bis hin zu Monorepo-Splitting-Funktionen für ein verbessertes Management von Sicherheitsproblemen ermöglicht Aikido Unternehmen nicht nur, aktuelle Sicherheitsanforderungen zu erfüllen, sondern auch selbstbewusst für die Zukunft zu innovieren.

Erfahren Sie, wie Aikido dabei helfen kann, Sicherheit zu vereinheitlichen, Rauschen zu eliminieren und Entwickelnde zu befähigen, sichere Software im Unternehmensmaßstab zu erstellen.

2. Check Point Infinity

Check Point Infinity ist eine konsolidierte Cybersicherheitsarchitektur, die Netzwerke, Cloud, Mobilgeräte, Endpunkte und IoT umfasst. Ziel ist es, eine einzige, einheitliche Plattform für Bedrohungsprävention und Sicherheitsmanagement über die gesamte IT-Infrastruktur eines Unternehmens hinweg bereitzustellen. Für Organisationen, die die Stärken von Single-Vendor- versus Best-of-Breed-Sicherheitsansätzen bewerten, ist unser Überblick über die OWASP Top 10 2025 Änderungen für Entwickelnde ein hilfreicher Leitfaden zum Verständnis der neuesten Entwicklungen in modernen Bedrohungslandschaften.

Hauptmerkmale & Stärken:

- Konsolidierte Architektur: Integriert eine breite Palette von Sicherheitsprodukten unter einem einzigen Management-Dach, von Next-Generation Firewalls (Quantum) über Cloud-Sicherheit (CloudGuard) bis hin zu Endpoint Protection (Harmony).

- ThreatCloud AI: Nutzt ein globales Bedrohungsaufklärungsnetzwerk, um Indicators of Compromise (IoC) über alle Produkte hinweg zu teilen, was eine Bedrohungsprävention in Echtzeit ermöglicht.

- Breite Sicherheitsabdeckung: Bietet eines der umfangreichsten Portfolios auf dem Markt, mit dem Ziel, ein One-Stop-Shop für die Sicherheitsbedürfnisse eines Unternehmens zu sein. Für diejenigen, die eher Cloud-native oder Container-fokussierte Optionen in Betracht ziehen, sehen Sie unsere Analyse zu Docker Containersicherheitslücken.

- Vereinheitlichtes Management: Bietet eine zentrale Konsole zum Verwalten von Richtlinien und Anzeigen von Sicherheitsereignissen über die gesamte Infrastruktur hinweg.

Ideale Anwendungsfälle / Zielgruppen:

Check Point Infinity ist für große Unternehmen konzipiert, insbesondere für solche mit komplexen, hybriden Umgebungen, die on-premise Rechenzentren und mehrere Clouds umfassen. Es ist am besten für Sicherheitsteams geeignet, die eine Single-Vendor-Lösung zur Vereinfachung des Managements suchen. Wenn Sie auch Open-Source-Sicherheitstools oder hybride Umgebungen verwalten, sollten Sie unseren Überblick über die besten Open-Source-Dependency-Scanner prüfen, um bestehende Lösungen zu ergänzen.

Vor- und Nachteile:

- Vorteile: Extrem breites Produktportfolio, starke Bedrohungsaufklärung und ein vereinheitlichtes Management können die Komplexität reduzieren.

- Nachteile: Kann zu Vendor Lock-in führen. Die Plattform kann komplex zu navigieren sein, und die Integration aller verschiedenen Komponenten ist möglicherweise nicht so nahtlos wie beworben.

Preise / Lizenzierung:

Check Point Infinity wird als unternehmensweite Abonnementlizenz angeboten, mit einer Preisgestaltung, die komplex sein kann und von den spezifischen Produkten und dem erforderlichen Umfang abhängt.

Zusammenfassung der Empfehlung:

Für Unternehmen, die sich einer Single-Vendor-Strategie für eine breite Sicherheitsabdeckung verschrieben haben, bietet Check Point Infinity eine leistungsstarke und umfassende, wenn auch komplexe Lösung.

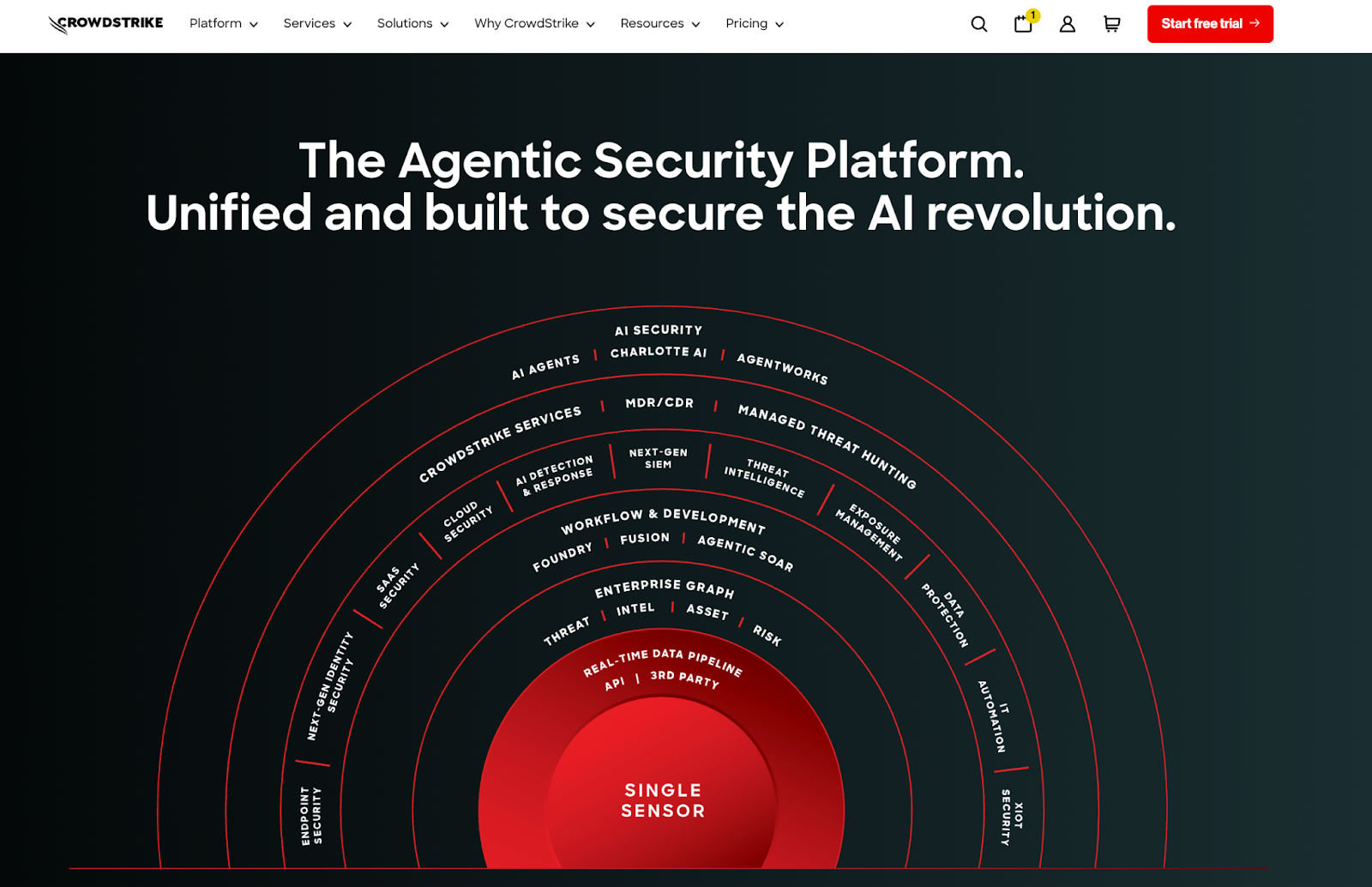

3. CrowdStrike Falcon

CrowdStrike Falcon ist eine Cloud-native Plattform, die die Endpoint-Sicherheit neu definiert hat. Sie bietet eine Reihe von Diensten, die auf ihren Endpoint Detection and Response (EDR)-Funktionen basieren und einen einzigen, leichtgewichtigen Agenten verwenden, um Antivirus der nächsten Generation, Bedrohungsaufklärung und verwaltetes Threat Hunting bereitzustellen.

Hauptmerkmale & Stärken:

- Cloud-native Architektur: Von Grund auf in der Cloud entwickelt, was massive Skalierbarkeit und Echtzeitanalyse ohne die Notwendigkeit von on-premise Hardware ermöglicht.

- Einziger schlanker Agent: Ein einziger Agent bietet eine breite Palette von Sicherheitsfunktionen, von Antivirus über EDR bis hin zu Schwachstellenmanagement, was Bereitstellung und Management vereinfacht.

- Threat Graph: Nutzt leistungsstarke KI und Graphdatenbanktechnologie, um Billionen von Ereignissen pro Woche zu analysieren und hochentwickelte Angriffe in Echtzeit zu identifizieren und zu stoppen.

- Managed Threat Hunting (Falcon OverWatch): Bietet ein Eliteteam von Sicherheitsexperten, die proaktiv rund um die Uhr nach Bedrohungen in Ihrer Umgebung suchen.

- Ausrichtung an KI-Trends: Da Unternehmen immer mehr KI-gesteuerte Sicherheitstechniken einführen – wie sie in Aikidos Überblick über KI-gestütztes Pentesting erörtert werden – positioniert Falcons Einsatz von maschinellem Lernen und fortschrittlicher Analytik ihn an die Spitze moderner EDR-Lösungen.

Ideale Anwendungsfälle / Zielgruppen:

CrowdStrike ist ideal für Unternehmen jeder Größe, die Endpoint Security priorisieren. Es wird von Security Operations Centern (SOCs) für seine leistungsstarken Bedrohungserkennungsfähigkeiten und von IT-Teams für seine einfache Bereitstellung sehr geschätzt.

Vor- und Nachteile:

- Vorteile: Marktführende EDR-Funktionen, einfache Bereitstellung und Verwaltung, und der OverWatch-Service bietet einen immensen Mehrwert.

- Nachteile: Primär auf Endpoint- und Identity-Security ausgerichtet. Obwohl es sich auf Cloud-Sicherheit ausgeweitet hat, ist es keine All-in-One-Plattform für Anwendungs- oder Netzwerksicherheit. Kann teuer sein.

- Integration in umfassendere Sicherheitsstrategien: Für Organisationen, die mehrere Sicherheitstools und -ansätze abwägen, kann der Vergleich von Endpoint-Security mit anderen Bereichen wie Supply Chain oder SCA-Management (siehe Snyk vs. Trivy Vergleich) dazu beitragen, einen umfassenden Stack zu erstellen.

Preise / Lizenzierung:

CrowdStrike Falcon ist ein abonnementbasierter Dienst mit verschiedenen Stufen und Add-on-Modulen.

Zusammenfassung der Empfehlung:

CrowdStrike Falcon ist der Goldstandard für Endpoint Protection. Es ist ein unverzichtbares Tool für jedes Unternehmen, das sich gegen moderne, ausgeklügelte Angriffe auf Benutzergeräte und Server verteidigen möchte. Für weitere Einblicke, wie Endpoint Security in umfassendere Sicherheitsprogramme integriert wird, lesen Sie Artikel wie Top KI-Penetrationstests Tools im Aikido Blog.

4. SentinelOne Singularity

SentinelOne Singularity ist eine autonome Sicherheitsplattform, die EDR, Endpoint Protection Platform (EPP) und andere Sicherheitsfunktionen in einer einzigen Lösung vereint. Ihr entscheidendes Alleinstellungsmerkmal ist der Einsatz von KI, um Bedrohungen in Echtzeit auf dem Gerät selbst autonom zu erkennen, zu verhindern und darauf zu reagieren, selbst wenn es nicht mit der Cloud verbunden ist.

Hauptmerkmale & Stärken:

- Autonome KI: Der Agent kann Bedrohungen auf dem Endpoint eigenständig identifizieren und neutralisieren, ohne Daten zuerst in die Cloud streamen zu müssen, was schnellere Reaktionszeiten ermöglicht.

- Cross-Surface Visibility (XDR): Die Singularity-Plattform geht über den Endpoint hinaus, um Daten aus Cloud-, Netzwerk- und Identity-Quellen zu erfassen, und bietet erweiterte Erkennungs- und Reaktionsfunktionen (XDR).

- Automatisierte Reaktion und Behebung: Kann bösartige Prozesse automatisch beenden, Dateien unter Quarantäne stellen und sogar einen Endpoint auf seinen Zustand vor dem Angriff zurücksetzen.

- Single-Agent-Architektur: Wie CrowdStrike verwendet es einen einzigen Agenten, um die Bereitstellung und Verwaltung im gesamten Unternehmen zu vereinfachen.

Ideale Anwendungsfälle / Zielgruppen:

SentinelOne ist hervorragend für Unternehmen geeignet, die eine hochautomatisierte Endpoint-Security-Lösung suchen, die die Arbeitslast ihrer Sicherheitsteams reduzieren kann. Seine autonome Natur macht es besonders attraktiv für Organisationen mit begrenzten SOC-Ressourcen.

Vor- und Nachteile:

- Vorteile: Leistungsstarke On-Agent-KI ermöglicht extrem schnelle Reaktionszeiten. Starke Automatisierungsfunktionen können den manuellen Aufwand reduzieren.

- Nachteile: Der hohe Automatisierungsgrad kann Sicherheitsexperten manchmal das Gefühl geben, weniger Kontrolle zu haben. Es ist auch eine hochpreisige Lösung.

Preise / Lizenzierung:

SentinelOne Singularity ist ein kommerzieller Abonnementdienst, dessen Preisgestaltung auf der Anzahl der Endpoints und dem Funktionsumfang basiert.

Zusammenfassung der Empfehlung:

SentinelOne ist ein Top-Konkurrent von CrowdStrike im Bereich der Endpoint Security und bietet eine überzeugende Vision für eine KI-gesteuerte, autonome Sicherheitsplattform.

5. Fortinet Security Fabric

Die Fortinet Security Fabric ist eine integrierte Cybersicherheitsplattform, die umfassenden, automatisierten Schutz über die gesamte Angriffsfläche bietet. Basierend auf ihren leistungsstarken FortiGate Firewalls ist die Fabric darauf ausgelegt, verschiedene Sicherheitslösungen zu einem einzigen, kooperativen Mesh zu verbinden.

Hauptmerkmale & Stärken:

- Breites, integriertes Portfolio: Bietet eine riesige Produktpalette, darunter Firewalls, sicheres SD-WAN, E-Mail-Sicherheit, Endpoint Protection und SIEM, die alle darauf ausgelegt sind, zusammenzuarbeiten.

- Security-Driven Networking: Integriert Netzwerkinfrastruktur und Sicherheit eng miteinander, ein Konzept, das für seine SD-WAN- und SASE (Secure Access Service Edge)-Angebote zentral ist.

- Fabric Management Center: Bietet zentralisierte Verwaltung, Analysen und automatisierte Reaktion für die gesamte Suite der Fortinet-Produkte.

- Starkes Preis-Leistungs-Verhältnis: Fortinet wird oft dafür anerkannt, eine starke Sicherheitsleistung zu einem wettbewerbsfähigen Preis im Vergleich zu einigen anderen Enterprise-Anbietern zu bieten.

Ideale Anwendungsfälle / Zielgruppen:

Die Fortinet Security Fabric ist ideal für Organisationen, die ihre Sicherheitsarchitektur auf einer starken Netzwerksicherheitsgrundlage aufbauen möchten. Sie ist besonders beliebt in verteilten Unternehmen, die viele Zweigstellen absichern müssen.

Vor- und Nachteile:

- Vorteile: Sehr breites und gut integriertes Produktportfolio. Starke Leistung in seinen Kern-Netzwerkprodukten. Oft kostengünstiger als Wettbewerber.

- Nachteile: Kann Vendor Lock-in fördern. Obwohl breit gefächert, sind einige der Nicht-Kernprodukte möglicherweise nicht so ausgereift wie Best-of-Breed-Lösungen.

Preise / Lizenzierung:

Fortinet-Produkte werden als unbefristete Hardware- oder virtuelle Appliances mit Abonnementdiensten für Sicherheitsupdates und Support verkauft.

Zusammenfassung der Empfehlung:

Für Unternehmen, die Netzwerksicherheit priorisieren und eine eng integrierte Single-Vendor-Architektur wünschen, ist die Fortinet Security Fabric eine überzeugende und kostengünstige Wahl.

6. Palo Alto Networks Plattform

Palo Alto Networks bietet eine umfassende Sicherheitsplattform, die in mehreren Bereichen führend ist: Netzwerksicherheit, Cloud-Sicherheit und Sicherheitsoperationen. Ihre Plattform basiert auf der Verhinderung erfolgreicher Cyberangriffe durch eine Kombination aus leistungsstarken Firewalls, Cloud-nativem Schutz und fortschrittlicher Bedrohungserkennung.

Hauptmerkmale & Stärken:

- Next-Generation Firewalls: Die Hardware- und virtuellen Firewalls des Unternehmens gelten als Marktführer und bieten tiefe Transparenz und granulare Kontrolle über den Netzwerkverkehr.

- Prisma Cloud: Eine umfassende Plattform für cloud-native Anwendungsabsicherung (CNAPP), die Sicherheit von Code bis zur Cloud bietet.

- Cortex XDR: Eine Extended Detection and Response (XDR)-Plattform, die Daten von Endpunkten, Netzwerken und Clouds aufnimmt, um eine fortschrittliche Bedrohungserkennung und -reaktion zu ermöglichen.

- Starke Integration: Die verschiedenen Komponenten der Plattform sind gut integriert, um Bedrohungsaufklärung auszutauschen und eine einheitliche Verteidigung zu bieten.

Ideale Anwendungsfälle / Zielgruppen:

Palo Alto Networks richtet sich an große Unternehmen, die bereit sind, in eine hochwertige, Best-of-Breed-Sicherheitsplattform zu investieren. Es ist für Organisationen, die erstklassige Sicherheit über Netzwerk-, Cloud- und Endpunktumgebungen hinweg benötigen.

Vor- und Nachteile:

- Vorteile: Marktführende Produkte in mehreren Kategorien. Starke Integration über die gesamte Plattform hinweg. Ausgezeichneter Ruf für Sicherheitseffizienz.

- Nachteile: Es ist eine der teuersten Unternehmenssicherheitslösungen auf dem Markt. Die Plattform kann komplex in der Bereitstellung und Verwaltung sein und erfordert erhebliches Fachwissen.

Preise / Lizenzierung:

Palo Alto Networks verwendet eine Mischung aus unbefristeten Hardwarelizenzen und Abonnementdiensten. Es ist eine hochpreisige Unternehmenslösung.

Zusammenfassung der Empfehlung:

Für Unternehmen, bei denen Sicherheit oberste Priorität hat und das Budget zweitrangig ist, bietet die Palo Alto Networks Plattform eine unvergleichliche Suite erstklassiger Sicherheitstools.

7. Rapid7 Insight Platform

Die Rapid7 Insight Platform ist eine Cloud-basierte Suite von Tools, die entwickelt wurde, um Sichtbarkeit, Analysen und Automatisierung im gesamten Sicherheitsprogramm einer Organisation zu bieten. Sie kombiniert Schwachstellenmanagement (InsightVM), SIEM/XDR (InsightIDR) und Anwendungssicherheit (InsightAppSec) in einer einzigen Plattform.

Hauptmerkmale & Stärken:

- Starkes Schwachstellenmanagement: InsightVM ist ein Marktführer im Schwachstellenmanagement und bietet hervorragende Scan-, Priorisierungs- und Berichtsfunktionen.

- Benutzerfreundliches SIEM/XDR: InsightIDR ist bekannt als Benutzerfreundliches Cloud-SIEM, das Log-Management, User Behavior Analytics und Endpunkterkennung kombiniert.

- Integrierte Plattform: Die verschiedenen Module der Insight-Plattform sind gut integriert und ermöglichen produktübergreifende Workflows (z. B. das Auffinden einer Schwachstelle in InsightVM und die Untersuchung zugehöriger Warnmeldungen in InsightIDR).

- Fokus auf Umsetzbarkeit: Rapid7 konzentriert sich darauf, umsetzbare Erkenntnisse zu liefern, die Sicherheitsteams dabei helfen, ihre Arbeit zu priorisieren und schneller auf Bedrohungen zu reagieren.

Ideale Anwendungsfälle / Zielgruppen:

Die Rapid7 Insight Platform ist ideal für mittlere bis große Unternehmen, die eine starke, integrierte Plattform für ihre Security Operations benötigen. Sie ist besonders gut geeignet für Teams, die ein leistungsstarkes Schwachstellenmanagement und ein Benutzerfreundliches SIEM benötigen.

Vor- und Nachteile:

- Vorteile: Stark in ihren Kernbereichen Schwachstellenmanagement und SIEM. Die Plattform ist generell einfach zu bedienen und liefert umsetzbare Daten.

- Nachteile: Die Module für Anwendungssicherheit und Cloud-Sicherheit sind nicht so ausgereift oder umfassend wie einige der anderen Plattformen auf dieser Liste.

Preise / Lizenzierung:

Die Rapid7 Insight Platform ist ein abonnementbasierter Dienst, dessen Preisgestaltung auf der Anzahl der Assets, Benutzer und des Datenvolumens basiert.

Zusammenfassung der Empfehlung:

Rapid7 bietet eine leistungsstarke und Benutzerfreundliche Plattform für das Management von Security Operations, was sie zu einer ausgezeichneten Wahl für Teams macht, die ihre Schwachstellenmanagement- und Bedrohungserkennungsprogramme weiterentwickeln möchten.

Enterprise Softwaresicherheit

Software-Sicherheitstools helfen Organisationen, Schwachstellen in intern entwickeltem Code, Open-Source-Abhängigkeiten und modernen Anwendungsumgebungen zu identifizieren, zu priorisieren und zu beheben. Für Unternehmen ist Software-Sicherheit heute eine grundlegende Kontrolle, um das Risiko von Sicherheitsverletzungen zu reduzieren, ohne die Bereitstellung zu verlangsamen. Warum?

Warum Software-Sicherheit unerlässlich ist

Anders als vor Jahrzehnten ist Unternehmenssoftware heute stark von Open Source und Drittanbieter-APIs abhängig, und gepaart mit einer erhöhten Entwicklungsgeschwindigkeit führt jede Codezeile ein potenzielles Risiko ein.

Ein gutes Unternehmens-Software-Sicherheitstool:

- Identifiziert Schwachstellen frühzeitig

- Priorisiert reale Risiken, und

- Integriert sich in Developer-Workflows, ohne die Bereitstellung zu verlangsamen

Top 3 Software-Sicherheitsprodukte

- Aikido Security: Von seinem API-First-Ansatz, der Integrationen optimiert, über die umfassende Compliance-Berichterstattung bis hin zu seiner innovativen KI-Penetrationstests-Lösung, die Tests auf menschlichem Niveau mit Maschinengeschwindigkeit durchführt. Aikido Security ist das beste Software-Sicherheitstool auf dem heutigen Markt. Im Gegensatz zu veralteten Unternehmenstools, die oft schwerfällig und isoliert wirken, konzentriert sich Aikido auf Developer-freundliche Workflows und rauschfreie Ergebnisse. Das bedeutet weniger Fehlalarme, schnellere Behebung und engere Integration mit Tools, die Unternehmen bereits verwenden.

- Wiz: Wiz bezeichnet sich oft als Anwendungssicherheitstool, wurde jedoch nicht für Entwickelnde konzipiert. DevOps-Teams können Wiz nutzen, um Fehlkonfigurationen zu erkennen, aber wenn es um Code- und Pipeline-Sicherheit geht, bleibt es hinter den Erwartungen zurück. Obwohl sein kürzlich eingeführtes “Wiz Code”-Modul einige Infrastructure-as-Code (IaC)-Scans hinzufügt, bleibt es im Vergleich zu dedizierten SAST-, SCA- oder CI/CD-Pipeline-Sicherheitstools zurück.

- Checkmarx: Viele große Unternehmen nutzen Checkmarx aufgrund seiner Tiefe und Erfolgsbilanz. Es ist schwerfällig, aber kampferprobt. Die Berichts-, Auditfunktionen und die Möglichkeit, Regeln anzupassen, von Checkmarx werden den Anforderungen der Unternehmens-Governance gut gerecht. Viele Teams empfinden Checkmarx jedoch als komplex, kostspielig und anfällig für Fehlalarme. Sie suchen nach Alternativen. Auch in der heutigen schnelllebigen Entwicklungslandschaft führt dies zu technischer Schuld, da Teams Ergebnisse ignorieren.

Zusätzliche Software-Sicherheitsressourcen

- Software-Sicherheit (DevSecOps)-Tools erklärt von Aikido

- Reduzierung von Cybersecurity-Schulden mit AI Autotriage

- Open-Source-Datenbank für Bedrohungsaufklärung

- Top 23 DevSecOps Tools im Jahr 2026

Sicherheit der KI-Infrastruktur für Unternehmen

KI hat unsere Welt verändert. KI ist gekommen, um zu bleiben. Diese beiden Sätze sind wahr, und jedes zukunftsorientierte Unternehmen entwickelt KI-Produkte oder -Funktionen.

Warum KI-Infrastruktursicherheit unerlässlich ist

Im Wettlauf um die Implementierung von KI und die Gewinnung von Marktanteilen vernachlässigen viele Unternehmen die Sicherheit. Das Traurige ist, dass KI-Systeme völlig neue Angriffsflächen einführen. Von der Vergiftung von Trainingsdaten und dem Modell-Diebstahl bis hin zu Prompt Injection und unbefugtem Inferenzzugriff.

Im Gegensatz zu traditionellen Anwendungen verbindet die KI-Infrastruktur Datenpipelines, GPUs, KI-Agenten, Cloud-Dienste, APIs und Modelle, die sich oft kontinuierlich weiterentwickeln.

Die 3 besten Produkte für KI-Infrastruktursicherheit

- HiddenLayer: Bietet Laufzeit-Bedrohungserkennung für KI-Systeme und hilft, Modellmissbrauch, gegnerische Angriffe und anomales Inferenzverhalten zu erkennen. Man denke an den Betrieb von KI-Modellen und KI-Agenten in Produktionsumgebungen.

- Protect AI (ein Palo Alto Unternehmen): Konzentriert sich auf die Sicherung der gesamten ML-Lieferkette, einschließlich Modell-Scanning, Artefaktintegrität und Abhängigkeitsrisiko.

- Aikido Security: Aikido verfolgt einen einzigartigen Ansatz für KI-Sicherheit, indem es sich auf Software-Lieferketten und KI-gesteuerte Entwicklungs-Workflows konzentriert. Aikido bietet kontinuierliche Compliance, KI-gestützte Erkennung, Integration über CI/CD-Pipelines, KI-Code-Reviews und KI-Penetrationstests wie keine anderen Enterprise-Security-Tools.

Zusätzliche Ressourcen zur KI-Infrastruktursicherheit

- Die CISO-Vibe Coding-Checkliste für Sicherheit

- Die 6 besten KI-Penetrationstests-Tools im Jahr 2026

- Der steinige Weg beim Management von KI-Sicherheitsrisiken in der IT-Infrastruktur

Enterprise Extended Detection and Response (XDR)

Moderne Angriffe bleiben selten auf eine einzelne Domäne beschränkt. Bedrohungen bewegen sich lateral über Endpunkte, Cloud-Workloads, Identitäten und Netzwerke, die oft isolierte Sicherheitstools wie eigenständige Endpunktschutzlösungen oder traditionelle Intrusion Prevention Systeme (IPS) umgehen.

XDR entstand als Methode, um Daten aus diesen Quellen automatisch zu sammeln und zu korrelieren.

XDR nutzt KI und ML, um große Datensätze zu analysieren, Verhaltensanomalien zu identifizieren und Bedrohungen zu priorisieren, wodurch die Alarmmüdigkeit reduziert wird.

Warum Extended Detection and Response (XDR) unerlässlich ist

Ein typisches Unternehmen verfügt über Tausende von Microservices, nutzt mehrere Cloud-Anbieter, hat On-Premise-Infrastruktur und Mitarbeiter in verschiedenen Zeitzonen.

XDR reduziert die Alarmmüdigkeit, verkürzt die mittlere Erkennungszeit (MTTD) und hilft Sicherheitsteams, auf Vorfälle mit besserem Kontext und Automatisierung zu reagieren.

Die 3 besten Produkte für Extended Detection and Response (XDR)

- Palo Alto Networks: Bietet eine eng integrierte XDR-Plattform, die Endpunkt-, Netzwerk- und Cloud-Telemetrie mit starken Automatisierungsfunktionen kombiniert.

- CrowdStrike: Aufgebaut auf einer leistungsstarken Endpunkt-Grundlage, mit erweiterten XDR-Funktionen über Identität, Cloud und Protokolldaten hinweg.

- Microsoft Defender: Microsoft bietet XDR über Microsoft Defender an, eng integriert mit Microsoft 365, Azure und Entra ID. Dies ist am besten für Unternehmen geeignet, die stark in das Microsoft-Ökosystem investiert sind.

Zusätzliche Ressourcen für Extended Detection and Response (XDR)

- Bewertungen und Ratings für Extended Detection and Response (XDR)

- Was ist XDR (Extended Detection and Response) und warum brauchen Sie es?

- G2-Bewertung von Extended Detection and Response (XDR)-Plattformen

Enterprise Cloud Native Application Protection Platform (CNAPP)

Eine Plattform für cloud-native Anwendungsabsicherung (CNAPP) ist eine vereinheitlichte Cloud-Sicherheitslösung, die darauf ausgelegt ist, Anwendungen über ihren gesamten Lebenszyklus hinweg – vom Code über die Cloud bis zur Laufzeit – zu schützen.

Der 2026 State of AI in Security & Development Report von Aikido Security zeigte, dass 93 % der Teams Schwierigkeiten haben, Anwendungssoftware-Sicherheit mit Cloud-Sicherheit zu integrieren, was zu Lücken führt, durch die Bedrohungen unbemerkt schlüpfen können.

Eine vollständige CNAPP-Lösung umfasst typischerweise:

- Cloud Security Posture Management (CSPM)

- Cloud Workload Protection (CWPP)

- CI/CD und IaC-Scan

- KSPM (Kubernetes Security Posture Management)

- Laufzeit-Bedrohungserkennung

Warum eine Plattform für cloud-native Anwendungsabsicherung (CNAPP) unerlässlich ist

Eine CNAPP-Lösung gewährleistet Ihnen:

- Full-Stack-Transparenz

- Weniger Alarme

- DevOps-freundliche Sicherheit

- Konsolidierung und Kosteneffizienz

- Kontinuierliche Compliance

Die Top 3 Produkte für cloud-native Anwendungsabsicherung (CNAPP)

Nicht alle Plattformen mit dem CNAPP-Label sind gleichwertig. Hier sind unsere Top 3:

- Aikido Security: Aikido Security ist eine KI-gesteuerte Sicherheitsplattform, die entwickelt wurde, um jeden Aspekt des Cloud-Anwendungslebenszyklus abzusichern, von Code und Abhängigkeiten bis hin zu Containern, Multi-Cloud-Infrastruktur und Laufzeit. Aikido bietet:

- End-to-End-Abdeckung,

- SSO- und RBAC-Unterstützung,

- Optionale On-Premises-Bereitstellung,

- Vorkonfigurierte Compliance-Kontrollen,

- KI-gesteuerte Rauschreduzierung.

- Lacework FortiCNAPP: Lacework ist eine datengesteuerte CNAPP-Plattform, die für ihre patentierte „Polygraph“-Technologie bekannt ist. Ihre Polygraph Data Platform bildet Verhaltensweisen in Ihrer Cloud ab, um Bedrohungen und Fehlkonfigurationen aufzudecken.

- Sysdig Secure: Sysdig wird hauptsächlich von Organisationen eingesetzt, die Kubernetes und Container-lastige Workloads betreiben. Es bietet auch Laufzeit-Bedrohungsüberwachung, da es aus den Open-Source-Projekten Sysdig und Falco stammt.

Zusätzliche CNAPP-Ressourcen

- Die Top 9 Plattformen für cloud-native Anwendungsabsicherung (CNAPP) im Jahr 2026

- Was ist CSPM (und CNAPP)? Cloud Security Posture Management erklärt

- Gartner Plattformen für cloud-native Anwendungsabsicherung – Bewertungen und Ratings

Identitäts- und Zugriffsmanagement (IAM) & Multi-Faktor-Authentifizierung (MFA) für Unternehmen

Moderne Unternehmenssicherheit beginnt mit der Identität. Der erste Schritt, um den Identitätszugriff effektiv zu verwalten, besteht darin, sicherzustellen, dass jede Identität nur auf das zugreifen kann, was sie benötigt, und nicht mehr. Das ist es, was das Prinzip der geringsten Rechte (PoLP) fördert.

Aber selbst wenn jede Identität nur den benötigten Zugriff hat, ist es dennoch wichtig, eine Multi-Faktor-Authentifizierung zu implementieren, insbesondere für Administratorkonten. MFA fügt eine zusätzliche Schutzschicht hinzu.

Warum IAM & MFA unerlässlich sind

Die Kompromittierung von Anmeldeinformationen bleibt einer der häufigsten Eintrittspunkte für Datenlecks in Unternehmen. Wenn Organisationen wachsen, wird die Verwaltung des Zugriffs über Tausende von Benutzern, Anwendungen, APIs und Cloud-Diensten zunehmend komplex, und manuelle Kontrollen sind unmöglich.

IAM und MFA helfen Unternehmen dabei:

- Den Zugriff nach dem Prinzip der geringsten Rechte konsequent durchsetzen

- Den „Blast Radius“ (Auswirkungsbereich) kompromittierter Anmeldeinformationen reduzieren

- Die Identitäts-Governance über Cloud- und On-Premise-Umgebungen hinweg zentralisieren

- Sicheren Remote- und Drittanbieterzugriff unterstützen

Die Top 3 IAM- & MFA-Produkte

- Okta: Eine führende IAM-Plattform, die Single Sign-On (SSO), adaptive MFA, Lifecycle Management und umfassende SaaS-Integrationen bietet.

- Apono: Bietet eine IAM-Plattform mit Spezialisierung auf Just-in-Time- und Just Enough Privileges-Zugriff.

- Cloud providers IAM: Führende Cloud-Anbieter wie AWS und Microsoft bieten IAM für ihre Dienste und Ressourcen an. Diese IAM-Produkte können auch mit Drittanbieter-Software wie den zuvor erwähnten Okta und Apono erweitert werden.

Zusätzliche IAM- & MFA-Ressourcen

Enterprise Incident Management

Unternehmen agieren heute über mehrere Clouds, Regionen und Geschäftsbereiche hinweg, oft mit verteilten Sicherheitsteams. Wenn ein Vorfall eintritt, können mangelnde Koordination, unklare Verantwortlichkeiten und manuelle Prozesse die Eindämmung und Wiederherstellung erheblich verzögern.

Warum Incident Management unerlässlich ist

Sicherheitsvorfälle sind unvermeidlich. Über 2.200 Cyberangriffe ereignen sich täglich weltweit. Der Unterschied zwischen Störung und Katastrophe liegt darin, wie effektiv eine Organisation reagiert. Incident Response ist weniger eine Frage individueller Heldentaten als vielmehr einer wiederholbaren, koordinierten Ausführung.

Abgesehen davon, das bestmögliche Sicherheitsteam aufzubauen, ist das Nächstbeste, was Sie tun können, sie mit den richtigen Tools auszustatten.

Incident-Management unterstützt Unternehmen dabei:

- Vorfallsbearbeitung und Eskalation zu standardisieren

- Die mittlere Reaktionszeit (MTTR) zu reduzieren

- Die teamübergreifende Zusammenarbeit bei Vorfällen zu verbessern

- Audit-Trails für die Compliance und Post-Incident-Reviews (Postmortem) zu pflegen

Die 3 besten Incident-Management-Tools

- Incident.io: Als relativ neuer Akteur auf dem Markt hat sich Incident.io schnell zu einem führenden Anbieter im Bereich Incident-Management entwickelt. Mit Produkten, die von On-call über Response bis hin zu den jüngsten AI SRE-Lösungen reichen, sollte Incident.io zu Ihren Optionen gehören, wenn Sie ein Incident-Management- und Response-Tool in Betracht ziehen.

- Pagerduty: Gegründet im Jahr 2009, wird Pagerduty weit verbreitet für On-call-Management, Alarmierung und Incident-Koordination eingesetzt, mit starken Integrationen in Monitoring- und Sicherheitstools.

- ServiceNow: Bietet Incident Response als Teil seiner umfassenderen Security Operations und ITSM-Plattform, was eine tiefgreifende Workflow-Automatisierung und Berichterstattung ermöglicht. Kann überdimensioniert sein, wenn Sie lediglich eine Plattform zur Verwaltung der Incident-Eskalation und -Behebung wünschen.

Zusätzliche Incident-Management-Ressourcen

- Die Konferenz für Incident, On-call und Zuverlässigkeit

- Google Site Reliability Engineering: Leitfaden für Incident-Management

Enterprise Backup und Disaster Recovery

Backups stellen sicher, dass Unternehmen Systeme, Daten und Dienste nach Ausfällen, Ransomware-Angriffen oder katastrophalen Fehlern wiederherstellen können.

Obwohl oft den IT-Operationen zugeordnet, spielen Enterprise Backup- und Recovery-Tools eine entscheidende Rolle in modernen Sicherheitsstrategien, insbesondere da Ransomware-Angriffe zunehmend Backups selbst ins Visier nehmen.

Warum Backup und Disaster Recovery unerlässlich ist

Es geht nicht darum, ob eine Katastrophe eintritt, sondern darum, was zu tun ist, wenn sie eintritt. Ohne zuverlässige Backups und getestete Wiederherstellungsprozesse stehen Unternehmen vor längeren Ausfallzeiten, Datenverlust und regulatorischen Risiken.

Backup- und Disaster-Recovery-Tools unterstützen Unternehmen dabei:

- Systeme schnell nach Ransomware-Angriffen oder Ausfällen wiederherzustellen

- Kritische Daten in Cloud- und On-Premise-Umgebungen zu schützen

- Regulatorische Anforderungen und Geschäftskontinuität zu gewährleisten

- Finanzielle und Reputationsschäden zu reduzieren

Die 3 besten Backup- und Disaster-Recovery-Tools

- Veeam: Ein Marktführer im Bereich Enterprise Backup und Recovery. Veeam unterstützt virtualisierte, Cloud- und physische Workloads. Für Unternehmen mit hybriden Umgebungen, die hohe Anforderungen an Recovery Point Objectives (RPO) und Recovery Time Objectives (RTO) stellen, ist Veeam eine Überlegung wert.

- Rubrik: Konzentriert sich auf Cloud-native Backups, Ransomware-Resilienz und schnelle Wiederherstellung mit starker Automatisierung.

- Commvault: Bekannt für seine Expertise im Datenmanagement, bei der Ransomware-Wiederherstellung und in Compliance-gesteuerten Wiederherstellungsworkflows. Commvault bietet umfassenden Schutz in On-Premise-, Hybrid- und Multi-Cloud-Umgebungen. Ein Reddit-Benutzer sagte: „Rubrik, wenn Sie es sich leisten können. Veeam, wenn Sie im Mittelfeld sind. Ich bin seit vielen Jahren sehr zufrieden mit Commvault, aber Veeam und Rubrik scheinen sich schneller zu entwickeln, besonders in der Cloud.“

Zusätzliche Backup- und Disaster-Recovery-Ressourcen

- Reddit-Thread zu Enterprise-Backup

- Disaster Recovery (DR)-Architektur auf AWS, Teil II: Backup und Wiederherstellung mit Rapid Recovery

Die Wahl der richtigen Enterprise Security Plattform

Die Landschaft der Unternehmenssicherheit wird von leistungsstarken Plattformen von Anbietern wie Palo Alto Networks, CrowdStrike und Fortinet dominiert. Diese Tools sind unerlässlich für den Schutz der traditionellen Grenzen des Unternehmens – Netzwerke und Endpunkte. Sie bilden das Rückgrat einer robusten Verteidigungsposition.

Doch das moderne Unternehmen basiert auf Software. Anwendungen sind der neue Perimeter, und ihre Absicherung erfordert einen anderen Ansatz. Hier stoßen traditionelle Tools oft an ihre Grenzen, während eine neue Generation von Sicherheitsplattformen brilliert.

Aikido Security zeichnet sich als das beste Gesamttool für moderne Unternehmen aus, da es diese kritische Lücke schließt. Durch die Vereinheitlichung von Anwendungs- und Cloud-nativer Sicherheit, die Beseitigung von Alert-Müdigkeit und die direkte Integration von Sicherheit in den Entwicklungsprozess hilft Aikido Unternehmen, ihre wertvollsten Assets zu sichern: die Anwendungen, die ihr Geschäft vorantreiben.

Aikido ergänzt traditionelle Unternehmenstools, indem es die Software-Lieferkette von innen nach außen absichert und so eine wirklich umfassende und resiliente Sicherheitsstrategie für 2026 und darüber hinaus schafft.