Cloud Security Posture Management (CSPM) ist eine der am schnellsten wachsenden Komponenten jedes Cloud-Sicherheitsprogramms. Im Kern scannt CSPM Ihre Live-Cloud-Umgebung, um Fehlkonfigurationen, riskante Berechtigungen und Lücken zu erkennen, die Angreifer häufig ausnutzen. Im Gegensatz zu statischen Code-Checks zeigt Ihnen CSPM, wie Ihre Cloud tatsächlich im Moment aussieht — was es unverzichtbar und gleichzeitig dringend macht.

Warum CSPM wichtig ist (und wie es sich von IaC-Scan unterscheidet)

Es gibt zwei verwandte Wege, Cloud-Probleme zu finden:

- Infrastructure-as-Code (IaC)-Scan prüft Templates und Manifeste, bevor Sie sie deployen. Es verhindert, dass Fehler jemals in die Produktion gelangen.

- CSPM prüft zur Laufzeit bereitgestellte Ressourcen über Cloud-APIs oder Agents. Es findet heraus, was tatsächlich heute läuft — und somit, was ein Angreifer sofort missbrauchen könnte.

Beides ist wichtig. IaC-Scan reduziert das Risiko früher im Lebenszyklus. CSPM reduziert das Risiko dort, wo es am wichtigsten ist: in der Live-Umgebung. Der Kompromiss ist offensichtlich — CSPM-Alarme bedeuten, dass etwas bereits falsch konfiguriert ist (und möglicherweise bereits ausgenutzt wird), daher sind Priorisierung und Behebung noch wichtiger.

Wonach CSPM-Tools suchen

CSPM-Regeln variieren je nach Anbieter, aber gängige Kategorien umfassen:

- Öffentlich zugängliche Datenspeicher — offene S3- oder Objekt-Buckets, die Secrets oder Datensätze preisgeben, sind eine ständige Quelle für Sicherheitsverletzungen.

- Übermäßig permissive IAM-Rollen — kompromittierte Anmeldeinformationen plus weitreichende Berechtigungen = schnelle, folgenreiche Eskalation.

- Fehler bei Netzwerk-Ingress/Egress — Sicherheitsgruppen oder Firewall-Regeln, die einen übermäßig breiten Zugriff erlauben.

- Fehlende oder falsch konfigurierte Protokollierung — CloudTrail/CloudWatch (oder Äquivalente) nicht aktiviert oder nicht ordnungsgemäß aufbewahrt.

- Container- und Kubernetes-Fehlkonfigurationen — gefährliche Standardeinstellungen, Pfade zur Privilegieneskalation oder exponierte Control Planes.

- Compliance-Mapping & Reporting — viele CSPMs erstellen SOC 2-, HIPAA- oder regulatorische Berichte zur Unterstützung von Audits.

Diese Prüfungen werden üblicherweise nach Schweregrad (niedrig/mittel/hoch/kritisch) und nach Framework (CIS, Industriestandards oder Benutzerdefinierten Unternehmensrichtlinien) gruppiert.

Agent vs. Agentless: Bereitstellungsmodelle und Kompromisse

CSPM-Tools arbeiten typischerweise in einem von zwei Modi — oder einer Mischform aus beiden:

- Agentless (API-basiert): Das Tool authentifiziert sich bei Cloud-APIs und listet Ressourcen auf. Vorteile: keine Software, die auf Ihren VMs läuft; einfacher zu deployen. Nachteile: erfordert tiefgreifendes, aktuelles Wissen über die APIs jedes Cloud-Anbieters, und Sie müssen dem Zugriffslevel und der Handhabung der API-Anmeldeinformationen des Anbieters vertrauen.

- Agenten-basiert: Ein kleiner Agent oder Collector läuft in Ihrer Umgebung und meldet Telemetriedaten an den Anbieter zurück. Vorteile: tiefere Einblicke in Laufzeitverhalten und lokale Konfiguration. Nachteile: Sie führen Drittanbieter-Code in Ihrer Umgebung aus und müssen Updates verwalten.

Die Wahl zwischen ihnen hängt von Ihrem Bedrohungsmodell, Ihrer Bereitschaft für Drittanbieter-Software in der Produktion und Ihrem Bedarf an detaillierter Laufzeit-Telemetrie ab. Für viele Teams bietet ein hybrider Ansatz (API-first mit optionalen Agenten für sensible Workloads) die beste Balance.

Verfügbare Tools: Open-Source- und kommerzielle Optionen

Es gibt ein gesundes Ökosystem von Tools, aus denen Sie wählen können. Zwei nützliche Beispiele veranschaulichen diesen Bereich:

Prowler (Open Source)

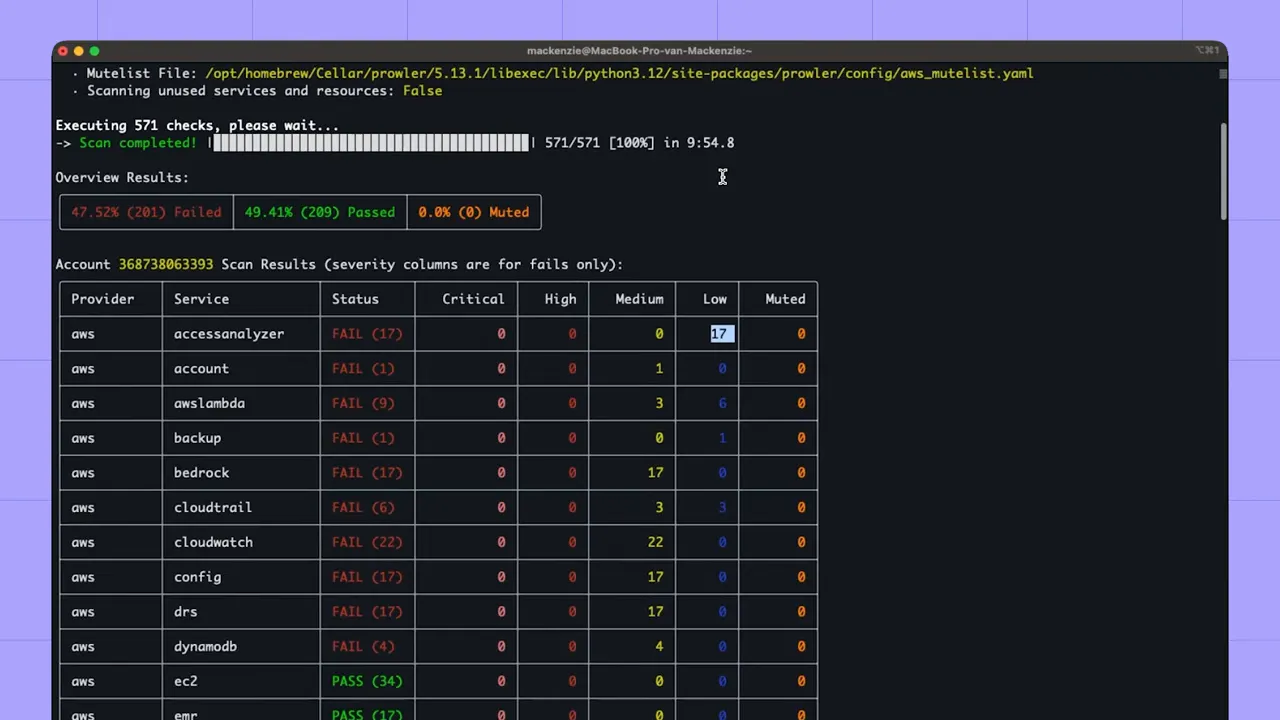

Prowler ist ein CLI-fokussiertes, AWS-zentriertes Audit-Tool, das Prüfungen über AWS-APIs durchführt und Pass/Fail-Ausgaben über CIS und andere Benchmarks hinweg erzeugt. Es ist leichtgewichtig, schnell einsatzbereit und nützlich für automatisierte Scans in CI oder Ad-hoc-Bewertungen.

Bei Ausführung zählt Prowler Regeln auf und gibt eine Aufschlüsselung der Fehler zurück, einschließlich Schweregradkategorien und welcher Framework-Prüfungen fehlgeschlagen sind.

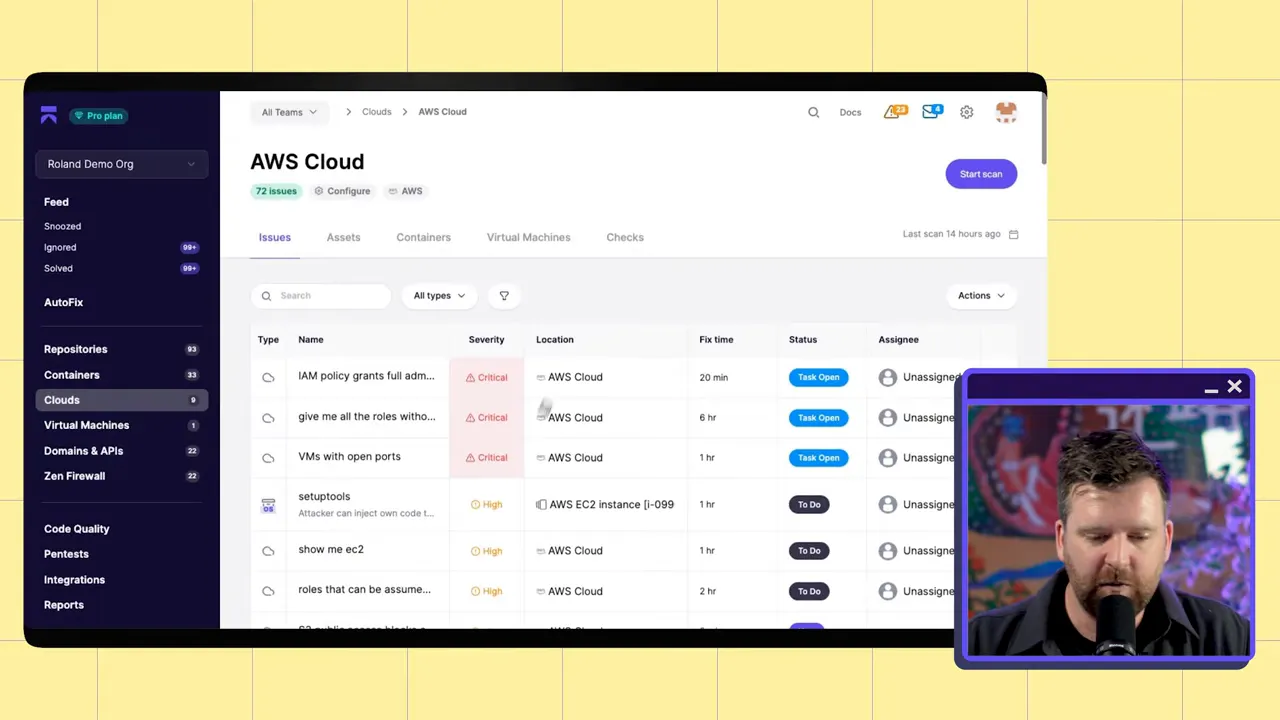

Kommerzielle CSPMs (Beispiel-Plattform-UI)

Kommerzielle CSPMs bieten eine breitere Integration, Multi-Cloud-Unterstützung, Dashboards, Compliance-Berichte und Priorisierungsfunktionen. Sie ordnen fehlgeschlagene Prüfungen typischerweise Assets zu, zeigen historische Trends und ermöglichen die Suche und Triage von Problemen über Konten hinweg.

Diese Plattformen erleichtern es Teams, den Auswirkungsbereich einer Fehlkonfiguration zu verstehen und auditfähige Berichte für SOC 2, HIPAA oder interne Risikobewertungen zu erstellen.

Von Assets zur Aktion: Sichtbarkeit, Suche und Benutzerdefinierte Regeln.

Gute CSPM-Tools machen zwei Dinge gut:

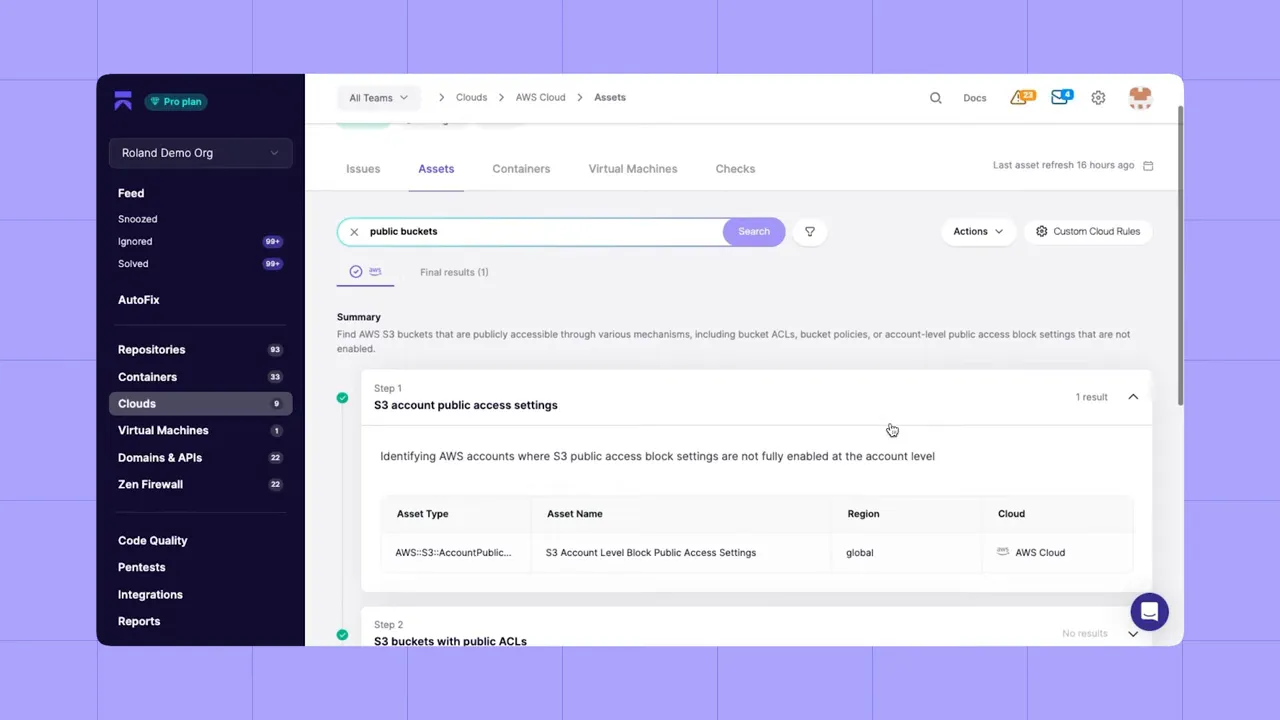

- Assets zuordnen und Kontext aufzeigen — jeden Bucket, jede VM, jeden Container und jede Rolle auflisten und durchsuchbar machen, damit Ingenieure und Sicherheitsteams schnell finden können, was wichtig ist.

- Flexible Richtlinien anbieten — Standardprüfungen, optionale erweiterte Prüfungen und die Möglichkeit, Benutzerdefinierte Richtlinien zu erstellen.

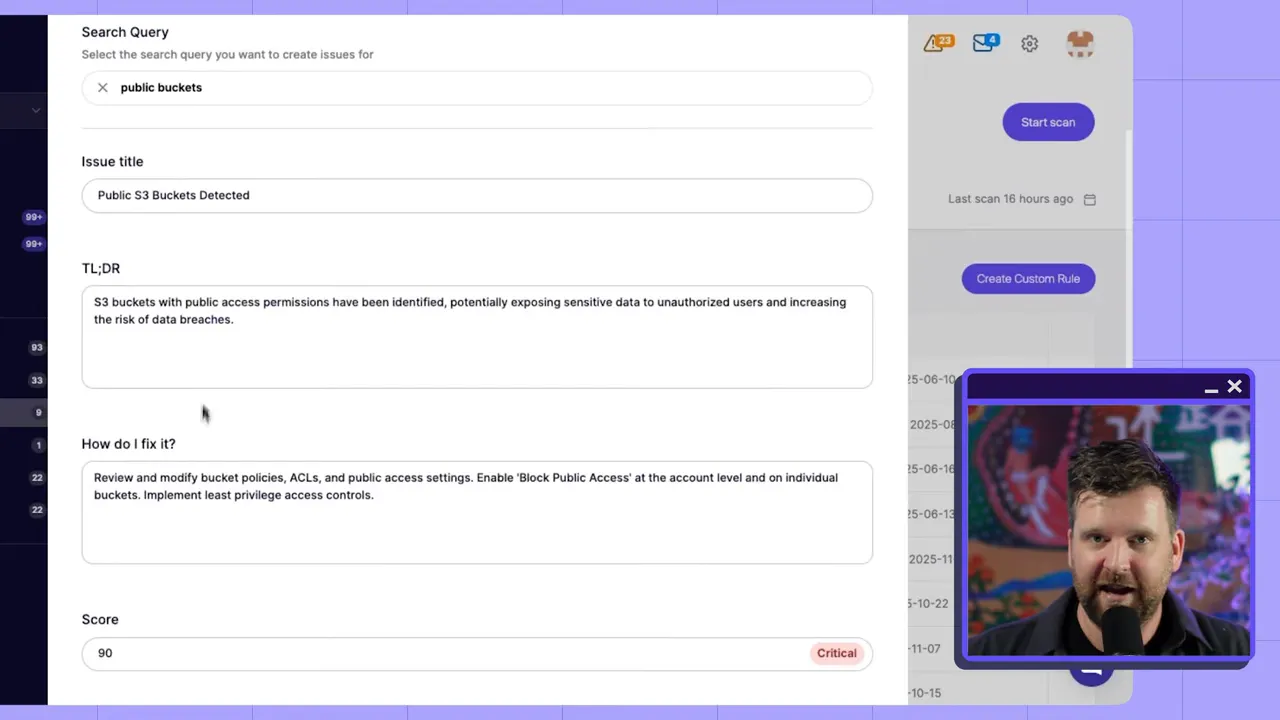

Moderne Anbieterplattformen unterstützen zunehmend natürliche Sprachsuchen und sogar Richtlinien in natürlicher Sprache, um Benutzerdefinierte Regeln zu erstellen. Das bedeutet, Sie können in einfachem Englisch nach „public buckets“ oder „instances with open SSH“ fragen und gezielte Richtlinien erstellen, ohne eine neue DSL lernen zu müssen.

KI-gestützte Regelerstellung beschleunigt die Abdeckung für organisationsspezifische Muster und senkt gleichzeitig die Hürde für Engineering-Teams, an der Erstellung von Sicherheitsrichtlinien teilzunehmen.

Praktische Checkliste: Einstieg in CSPM

Die Implementierung von CSPM ist konzeptionell unkompliziert, erfordert jedoch sorgfältige Entscheidungen. Nutzen Sie diese Checkliste als praktischen Ausgangspunkt:

- Cloud-Konten inventarisieren und Umfang festlegen: Beginnen Sie mit der Produktion, fügen Sie dann Staging- und Entwickelnde-Konten hinzu.

- Wählen Sie ein Bereitstellungsmodell: API-first agentenlos für eine breite Abdeckung; fügen Sie Agents hinzu, wo eine tiefere Laufzeit-Telemetrie erforderlich ist.

- Führen Sie Baseline-Scans mit einem Open-Source-Tool (z. B. Prowler) durch, um schnelle Erfolge zu erzielen und Teams mit den Ergebnissen vertraut zu machen.

- Bewerten Sie kommerzielle Anbieter hinsichtlich Multi-Cloud-Unterstützung, Reporting, Asset-Suche und Funktionen für Benutzerdefinierte Richtlinien.

- Ordnen Sie CSPM-Ergebnisse Ihrem Triage-Prozess zu: Definieren Sie, wer für die Behebung verantwortlich ist, SLAs für kritische Probleme und automatisierte Korrekturen, wo möglich.

- Aktivieren Sie Compliance-Reporting und integrieren Sie es in Ihren Audit-Workflow, um die manuelle Beweiserfassung zu reduzieren.

- Iterieren Sie: Optimieren Sie erweiterte Prüfungen, fügen Sie Benutzerdefinierte Regeln hinzu und integrieren Sie CSPM-Alarme in Ihre Ticketing- und Incident-Systeme.

Einschränkungen und was CSPM nicht leistet

CSPM ist leistungsstark, aber keine Patentlösung. Kennen Sie die Einschränkungen:

- Es entdeckt Fehlkonfigurationen – nicht alle Laufzeitangriffe. CSPM sollte mit Laufzeit-Erkennung (EDR, Cloud IDS) und Anwendungsschicht-Tests kombiniert werden.

- Agentenlose Tools können blinde Flecken haben, wenn sie Anbieter-APIs oder neuere Dienste nicht vollständig implementieren.

- Alarme erfordern Kontext – ohne Erreichbarkeitsanalyse und Besitzmetadaten können Teams von der Informationsflut überwältigt werden.

Fazit

CSPM ist ein zentraler Baustein für moderne Cloud-Sicherheit. Es bietet Sicherheits- und Engineering-Teams eine konsistente Sicht auf das, was tatsächlich bereitgestellt wird, beschleunigt die Behebung und unterstützt die Compliance. Kombinieren Sie CSPM mit IaC-Scan, Laufzeitüberwachung und einem soliden Incident Response, um eine robuste Cloud-Sicherheitslage aufzubauen.

Schnellstart

- Führen Sie einen sofortigen Scan mit einem schlanken Tool (Prowler) durch, um schnelle Erfolge aufzudecken.

- Stellen Sie ein API-basiertes CSPM über alle Konten hinweg für eine grundlegende Abdeckung bereit.

- Fügen Sie Agents oder erweiterte Prüfungen hinzu, wo Sie eine tiefere Transparenz benötigen.

- Nutzen Sie Benutzerdefinierte Richtlinien und natürlichsprachliche Suche, um Sicherheit für Entwickelnde zugänglich zu machen.

Sichern Sie, was läuft. Verhindern Sie, was Sie können. Priorisieren Sie, was wichtig ist.

Wenn Sie CSPM-Tools evaluieren, achten Sie auf Multi-Cloud-Unterstützung, flexible Bereitstellungsmodelle, gute Asset-Suche, Compliance-Reporting und die Möglichkeit, Benutzerdefinierte Regeln zu erstellen und zu optimieren. Diese Funktionen entscheiden, ob ein CSPM eine Hilfe oder eine neue Quelle für Störungen wird. Testen Sie Aikido Security noch heute!

Anhang: Beispielrichtlinien, Befehle und Triage-Playbook

Nutzen Sie diese Code-Snippets als sofort einsetzbare Anleitung, um die Einführung und Behebung von CSPM zu beschleunigen.

Schneller Prowler-Lauf (nach dem Klonen des Repositories)

cd prowler

# alle Prüfungen ausführen und CSV für die Triage ausgeben

./prowler -M csv > prowler-results.csv

Beispiel einer Richtlinie in natürlicher Sprache

Nutzen Sie dies als Vorlage für Tools, die Richtlinien in einfachem Englisch akzeptieren, oder zur Dokumentation Benutzerdefinierter Regeln:

Richtlinie: Öffentliche Speicher-Buckets

Wann: jeder Object-Storage-Bucket für jedermann zugänglich ist (public-read oder public-write)

Aktion: als kritisch markieren, Eigentümer benachrichtigen und Ticket zur Behebung erstellen

Behebung: Bucket-ACL auf privat setzen und MFA-Löschung anfordern, wo verfügbar

Beispiel einer Benutzerdefinierten Regel (Konzept)

Eine einfache Regel zur Erkennung übermäßig freizügiger Rollen; in den meisten CSPM-Formaten für Benutzerdefinierte Regeln ausdrückbar:

if iam_role.permissions contains "*" and iam_role.trust_policy allows "*" then

severity = high

message = "Übermäßig freizügige Rolle, die eine Privilegieneskalation ermöglicht"

end

Triage-Playbook (kritische Ergebnisse)

- Eigentümeridentifikation: Nutzen Sie Asset-Tags oder Cloud-Konto-Mapping, um das verantwortliche Team zu finden.

- Sofortmaßnahmen: Bei Datenexposition öffentlichen Zugriff widerrufen oder Anmeldeinformationen rotieren.

- Ticket erstellen: CSPM-Ergebnis-ID, Asset-ARN, Schweregrad und vorgeschlagene Behebungsschritte angeben.

- Validierung nach der Behebung: CSPM-Prüfungen erneut ausführen und Beweise für Audits dokumentieren.

- Retrospektive: IaC-Guardrails hinzufügen, um ein Wiederauftreten zu verhindern und Runbooks zu aktualisieren.