Es besteht eine gute Chance, dass Sie „CVE“ gehört haben, was für Common Vulnerabilities and Exposures steht. CVEs werden in einer riesigen Datenbank gelistet, die bekannte Computersicherheitsprobleme verfolgt. Dies bietet einfachen Zugang und Referenz. Wenn Sie also jemanden über eine CVE – oder einen CVE-Eintrag – sprechen hören, bedeutet das, dass die Sicherheitslücke bekannt und bereits katalogisiert wurde.

Der Sinn der Verfolgung von CVEs ist folgender: Das Teilen und Katalogisieren bekannter Sicherheitslücken ermöglicht es Cybersicherheitsexperten, Schwachstellen zu priorisieren und zu beheben, während Cloud, Code und jedes andere IT-System sicherer gemacht werden.

Grundsätzlich bietet das CVE-System eine gemeinsame Sprache und einen Referenzpunkt. Aber – und das ist das große „Aber“ – bedenken Sie, dass mein Problem nicht Ihr Problem sein muss!

Wer pflegt die CVE-Datenbank?

Die MITRE Corporation überwacht das CVE-System, und alle CVE-Datensätze sind für die Öffentlichkeit frei zugänglich und nutzbar. Die Cybersecurity and Infrastructure Security Agency (CISA) unterstützt die Finanzierung. CVE-Einträge sind kurz und prägnant – hier gibt es keine tiefgehenden technischen Daten. CVE-Einträge kommentieren auch keine Fixes, Risiken und Auswirkungen. Die detaillierten Informationen werden in anderen Datenbanken erfasst. Beispiele hierfür sind die US-amerikanische National Vulnerability Database (NVD) und die CERT/CC Vulnerability Notes Database.

Wie sieht eine CVE-ID aus?

Eine CVE-ID ist wie eine Seriennummer. Wenn Sie sich einen CVE-Eintrag ansehen, sehen Sie die CVE-ID, die so aussieht: „CVE-JJJJ-#####“.

Was beinhaltet ein CVE-Eintrag?

Ein CVE-Eintrag enthält die folgenden Informationen:

- CVE-ID

- Beschreibung

- Referenzen

- Zuweisung von CNA

- Erstellungsdatum des Datensatzes

CVE-Einträge enthalten auch einige veraltete Elemente, die für neue Einträge nicht relevant sind: Phase, Stimmen, Kommentare, vorgeschlagen.

Wie finden sie Schwachstellen und Expositionen?

Jeder kann sie melden, von einem Technologieunternehmen bis zu einem neugierigen Benutzer. Einige bieten sogar Belohnungen für das Auffinden und Melden dieser Probleme an. Wenn es sich um Open-Source-Software handelt, geht es um Community-Support.

Sobald eine Schwachstelle gemeldet wird, vergibt eine CNA eine CVE-ID, schreibt eine kurze Beschreibung und fügt Referenzen hinzu. Anschließend wird sie auf der CVE-Website veröffentlicht. Manchmal erhalten sie sogar eine ID, bevor das Problem öffentlich wird. Das hält die Angreifer in Schach.

Nicht jedes Problem erhält eine CVE. Natürlich gibt es Regeln! Drei Hauptkriterien gelten:

- Unabhängig behebbar. Das bedeutet, der Fehler ist behebbar, unabhängig und irrelevant für andere Bugs.

- Vom Anbieter bestätigt. Dies bedeutet, dass der Anbieter das Vorhandensein des Bugs anerkennt und dass dieser die Sicherheit negativ beeinflussen könnte. Eine weitere Möglichkeit ist ein gemeinsamer Schwachstellenbericht, der eine Beschreibung der negativen Auswirkungen des Bugs und seiner Verletzung der Systemsicherheitsrichtlinie enthält.

- Betrifft nur eine Codebasis. Wenn es mehr als ein Produkt betrifft, erhalten diese separate CVEs. Die Idee ist, CVE-Einträge so isoliert wie möglich zu erstellen.

Wie finde ich CVE-Einträge?

Zunächst einmal sind CVE-Informationen kostenlos und öffentlich zugänglich. Das sind gute Nachrichten.

Der einfachste Weg, die neuesten CVEs zu finden, ist, @CVEnew auf X zu folgen. Dieser Feed wird ständig mit Tweets über mehrere neue CVEs pro Tag aktualisiert. Erst gestern habe ich nachgesehen und es gab über 80 neue CVEs! Wenn Sie folgen, wird Ihr Feed voll davon sein!

Was ist mit einer gründlicheren Methode, um frühere CVE-Einträge zu finden? Wenn Sie alle Einträge seit 1999 oder einem bestimmten Jahr wünschen oder sogar nach Thema suchen möchten, gehen Sie einfach zu CVE.org/Downloads. Bulk-Dateien sind jetzt im JSON 5.0-Format verfügbar und können über ein GitHub-Repository heruntergeladen werden. (Hinweis: Das vorherige Ablagesystem wird am 1. Januar 2024 nicht mehr verfügbar sein.)

CVEdetails.com bietet eine Benutzerfreundliche Online-Version der Datenbank – mit täglichen Updates!

Wie ordnet man Ihre Bibliotheken der richtigen CVE zu?

Bei der Analyse einer Schwachstelle möchten Sie die korrekte CVE abrufen. Um sicherzustellen, dass Sie die richtige CVE haben, ist es Best Practice, die Versionsnummer und den Paketnamen zu überprüfen. Es gibt viele Tools, wie zum Beispiel Trivy, die dies automatisch für Sie erledigen. (Aikido nutzt Trivy für einen Teil dieser Funktionalität.)

Common Vulnerability Scoring System – CVSS

Die NVD und andere verwenden das Common Vulnerability Scoring System (CVSS), das den Schweregrad einer Schwachstelle oder Exposition bestimmt. Es ist wie ein Zeugnis für Sicherheitsprobleme, das von 0,0 (unbedeutend) bis 10,0 (riesiges Problem) reicht. Jeder CVE-Eintrag hat also einen CVSS-Score.

Wie wird ein CVSS-Score berechnet?

Der CVSS-Score wird mit einer Formel berechnet, die auf Schwachstellen-basierten Metriken basiert. Ein CVSS-Score ergibt sich aus den Scores dieser drei Bereiche: Base, Temporal und Environmental. Der Base-Score ist obligatorisch und der Ausgangspunkt und hat Sub-Scores für Auswirkungen und Ausnutzbarkeit. Anschließend kann der Temporal-Score aus dem Base-Score berechnet werden. Danach kann der Environmental-Score aus dem Temporal-Score berechnet werden. Diese Berechnungen führen zum gesamten CVSS-Score.

Etwas für Formel-Nerds! Erfahren Sie, wie das Bewertungssystem und der CVSS-Rechner funktionieren. Finden Sie heraus, welche Berechnungen dahinterstecken und welche präzisen Metriken jede Bewertung erzeugen. Angriffsvektor! Angriffskomplexität! Viel Spaß!

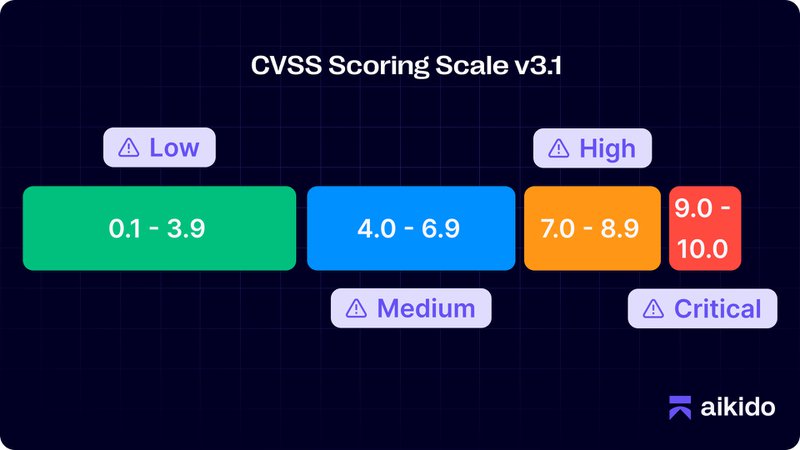

Was ist die CVSS-Bewertungsskala?

Die aktuelle (v3.1) CVSS-Bewertungsskala umfasst fünf Kategorien:

- 9.0 - 10.0 = Kritisch

- 7,0 - 8,9 = Hoch

- 4.0 - 6.9 = Mittel

- 0.1 - 3.9 = Niedrig

- 0.0 = Keine

Laden Sie eine Kopie des vollständigen Benutzerhandbuchs zum CVSS-Bewertungssystem herunter.

Wie finde ich einen CVSS-Score für einen CVE-Eintrag?

Das ist einfach! Wenn Sie sich in der Online-Datenbank befinden, enthält jede CVE-Datensatzseite einen Link zum CVSS-Score des NVD. Einfach klicken und loslegen! Zum Beispiel, wenn wir CVE-2023-40033 aus einem früheren Beitrag verwenden und auf „CVSS scores“ (obere rechte Ecke des Datensatzes) klicken, erfahren wir, dass diese Schwachstelle einen Score von 7.1 (Hoch) hat.

Was ist ein CWE?

Common Weakness Enumeration, oder CWE, ist eine Liste gängiger Software- und Hardware-Schwachstellen. CWE ist eine von der Community entwickelte Ressource und bietet eine Standardisierung für Art und Umfang von Schwachstellen.

Um MITRE zu zitieren: „Das Hauptziel von CWE ist es, Schwachstellen an der Quelle zu stoppen ... um die häufigsten Fehler zu eliminieren, bevor Produkte ausgeliefert werden.“ CWE bietet Entwickelnde auch einen Rahmen für die Diskussion und Maßnahmen gegen Sicherheitsbedrohungen, während es gleichzeitig auf Schwachstellendatenbanken (z. B. CVE) abgebildet wird.

Worin unterscheidet sich das von CVE? CWE konzentriert sich auf die zugrunde liegende Schwachstelle, die zu einer Vulnerability führen kann. CVE hingegen beschreibt tatsächliche Vulnerabilities. Wie CVE verfügt auch CWE über eine Schweregradbewertung mittels CWSS und CWRAF.

Werfen Sie einen Blick auf die 25 gefährlichsten CWEs für 2023.

Was kann ich tun, um eine starke Security Posture aufrechtzuerhalten?

Folgen Sie nicht blind den CVSS-Scores, um Ihre Sicherheitsprioritäten festzulegen.

Sind alle CVEs ein Problem für Sie? Nein. Es handelt sich um Informationen, aber wie bei vielen Informationen sind nicht alle CVEs für Ihren Kontext relevant. Und selbst bei denen, die es zu sein scheinen, gibt es viele Situationen, in denen selbst CVEs mit hohen CVSS-Scores für Sie möglicherweise nicht relevant sind oder kein Risiko darstellen:

- Ausmaß der geschäftlichen Auswirkungen: Eine Schwachstelle stellt trotz eines hohen CVSS-Scores kein signifikantes Risiko für die spezifischen Geschäftsabläufe, Kundendaten oder kritischen Systeme der Organisation dar. Oder eine Risikobewertung oder ein anderes Tool stellt fest, dass andere Faktoren (z. B. die Unerreichbarkeit einer Funktion) den CVSS-Score in ihrer Bedeutung überwiegen.

- Einzigartige Systeme: Bei der Verwendung von kundenspezifischer oder einzigartiger Software spiegeln CVSS-Scores möglicherweise nicht genau das tatsächliche Risiko wider, das mit Schwachstellen in bestimmten Systemen verbunden ist.

- Ressourcenbeschränkungen: Man würde gerne jede hoch bewertete CVSS-Schwachstelle beheben, aber man muss realistisch sein. Priorisieren Sie, bevor Sie Unmengen an Ressourcen in etwas investieren, das nicht kosteneffektiv ist.

- Bereits abgedeckt: Möglicherweise verfügen Sie bereits über solide Abwehrmaßnahmen. Selbst wenn eine Schwachstelle hoch bewertet wird, könnten Sie entscheiden, dass sie den Aufwand nicht wert ist, wenn Sie bereits Schutzmaßnahmen implementiert haben, die sie unter Kontrolle halten.

- CWE-Bewusstsein: Bleiben Sie sich der CWEs bewusst, die sich auf Ihre Lieferungen auswirken könnten.

Einen Vulnerability Scanner erhalten

Es tauchen auch neue Plattformen auf, die Ihnen helfen, aufkommende Trends zu erkennen – sehen Sie sich Fletch an, das sich auf die Geschwindigkeit der Bedrohungserkennung und die Kontextualisierung von Bedrohungen spezialisiert hat. Nessus scannt über 59.000 CVEs. Nexpose verwendet ein eigenes Bewertungssystem, das das Alter der Schwachstellen und die Art der bereits vorhandenen Patches und Abhilfemaßnahmen berücksichtigt. Nmap und OpenVAS sind Open-Source-Schwachstellenscanner.

Warum testen Sie in der Zwischenzeit nicht Aikido Security, um auch Ihre gesamte Sicherheitslage zu überwachen und zu verbessern? Testen Sie Aikido kostenlos!

Der CurVE voraus sein

Das Besondere an CVEs ist, dass sie sich auf die VERGANGENHEIT beziehen, d.h. auf bereits aufgetretene Schwachstellen und Expositionen. Das bedeutet, dass Angreifer manchmal Zeit haben, Schaden anzurichten, bevor Sie reagieren können. Stellen Sie zusätzlich zur Verwendung eines Schwachstellenscanners sicher, dass Sie Maßnahmen zur Risikobewältigung ergreifen. Dazu gehören die Aktualisierung von Patches und die Durchführung von Penetrationstests.

TL;DR sec bietet eine gute Aufschlüsselung der Software Supply Chain und, was noch wichtiger ist, wie jede Phase gesichert werden kann.

Zusätzlich halten wir Aikido-Benutzer (kostenlose und zahlende) und unsere LinkedIn-Follower mit relevanten LI-Posts auf dem Laufenden. Zum Beispiel, hier ist ein aktueller Beitrag, den wir über CVE-2023-4911 veröffentlicht haben – den (nicht so lustigen) Looney Tunables Bug.

Überprüfen Sie Ihren Code auf die häufigsten Exploits

Nutzen Sie die Benchmarks des OWASP Top 10 und der CIS Compliance, um Ihren Code zu überprüfen. Diese Standard-Tools helfen Ihnen, die häufigsten Schwachstellen (OWASP) und Basiskonfigurationen für die Cybersicherheit (CIS) zu beheben.

Sehen Sie, wie Sie direkt in Aikido abschneiden: CIS Report / OWASP Top 10 Report