Multi-Cloud-Architekturen haben sich schnell zum gängigen Standard für viele Unternehmen entwickelt. Die Nutzung mehrerer Cloud-Anbieter hilft Teams, Vendor Lock-in zu vermeiden und Resilienz aufzubauen.

Dieser Ansatz führt jedoch zu einer neuen Herausforderung: Komplexität. Jede Cloud verfügt über eigene Dienste, Konfigurationen und ein eigenes Sicherheitsmodell, was es schwierig macht, eine konsistente Sicherheitsposition über alle Anbieter hinweg allein mit nativen Tools zu überwachen und aufrechtzuerhalten.

Laut dem IBM-Bericht „Cost of a Data Breach 2025“ dauerten Datenschutzverletzungen, die Daten in mehreren Umgebungen betrafen, am längsten, um identifiziert und eingedämmt zu werden, durchschnittlich 276 Tage, verglichen mit Datenschutzverletzungen in isolierten öffentlichen und privaten Clouds. Um diese Komplexität effektiv zu bewältigen, benötigen Unternehmen ein Tool, das eine einzige, einheitliche Ansicht über alle Cloud-Umgebungen hinweg bietet.

In diesem Leitfaden werden wir den Marketing-Hype durchbrechen und die besten Multi-Cloud-Security-Tools untersuchen, die Teams heute verwenden. Wir werden ihre Funktionen, Stärken und idealen Anwendungsfälle prüfen, um Ihnen bei der Entscheidung zu helfen, welches Tool am besten zu Ihrer Multi-Cloud-Strategie passt.

TL;DR

Aikido Security ist die erste Wahl, da es Teams hilft, echte Cloud-Risiken zu verstehen, ohne zusätzliche operative Komplexität zu verursachen.

Viele Multi-Cloud-Security-Tools sind leistungsstark, setzen jedoch ein geschultes Cloud-Security-Team, jahrelange Erfahrung und erhebliche Anpassungen voraus, um die Ergebnisse sinnvoll zu interpretieren. Sie zeigen Tausende von Befunden auf, die schwer zu priorisieren und oft von der tatsächlichen Ausführung von Anwendungen entkoppelt sind.

Aikido verfolgt einen anderen Ansatz. Es verbindet Cloud-Assets, Identitätsberechtigungen, Container und den Anwendungskontext und priorisiert dann Befunde basierend auf Erreichbarkeit, Exposition und Umgebung. Die Schwere wird automatisch angepasst, z. B. zwischen Produktion und Entwicklung, damit sich Teams auf die Probleme konzentrieren können, die in der Praxis relevant sind.

Zusätzlich zur Cloud-Sicherheit deckt Aikido auch Code-Scanning, Laufzeitschutz und Penetrationstests ab und bietet Teams eine einzige Plattform über den gesamten Security Lifecycle hinweg.

Was ist Multi-Cloud-Security?

Multi-Cloud-Security bezieht sich auf die Strategien, Tools und Praktiken, die verwendet werden, um zwei oder mehr Cloud Service Provider (CSPs) gleichzeitig zu schützen. Es geht über die bloße Unterstützung von AWS, Azure oder Google Cloud hinaus; es umfasst auch die Absicherung der verschiedenen Ebenen innerhalb dieser, einschließlich:

- Compute: Virtuelle Maschinen, Container, Kubernetes und Serverless Functions

- Daten: Objektspeicher-Buckets, verwaltete Datenbanken, Queues und Messaging-Dienste

- Identitäts- und Zugriffsmanagement: Benutzer, Service-Accounts, Rollen, Berechtigungen und Single Sign-On (SSO)-Systeme

Eine echte Multi-Cloud-Security-Lösung bietet Transparenz und Kontext über all diese Ebenen hinweg, anstatt sich auf einen einzelnen Anbieter oder Diensttyp zu konzentrieren. Sie gewährleistet konsistente Richtlinien, Compliance und Bedrohungsschutz, unabhängig davon, wo und welcher Art die Ressourcen bereitgestellt werden.

CSPM vs. CNAPP vs. CIEM: Wie sich Cloud-Sicherheit entwickelte

Multi-Cloud-Security entwickelte sich, als Unternehmen Multi-Cloud-Architekturen einführten und erkannten, dass das Vertrauen auf einzelne Tools wie CIEM, CSPM oder CWP nicht mehr ausreichte. Heutige Anwendungen sind eng mit ihren Cloud-Workloads gekoppelt, und Lücken in der Sicherheitsabdeckung haben größere Auswirkungen.

Bevor Multi-Cloud-Security zum Standard wurde, verließen sich Teams auf:

- CWP (Cloud Workload Protection): Sicherte Workloads wie virtuelle Maschinen mithilfe von Agents, bot aber nur begrenzte Transparenz über Konfigurationen oder Cloud-native Dienste.

- CSPM (Cloud Security Posture Management): Behandelte Konfigurationsrisiken und Compliance, es fehlte jedoch an Laufzeit- oder identitätsbewusster Transparenz.

- CIEM (Cloud Infrastructure Entitlement Management): Verwaltete Identitäten und Berechtigungen, um übermäßige Privilegien zu reduzieren, deckte aber keine Workloads oder Risiken auf Anwendungsebene ab.

Die individuelle Nutzung dieser Tools hinterließ oft Lücken, wie z. B. fehlkonfigurierte Workloads, Risiken der Privilegienerhöhung oder blinde Flecken im Laufzeitverhalten. Dies führte zur Entwicklung von CNAPP (Plattform für cloud-native Anwendungsabsicherung), die Code, Cloud-Ressourcen, Identitäten und Laufzeitverhalten in einem einzigen, einheitlichen Modell verbindet. CNAPP integriert CSPM, CIEM und Workload-Schutzfunktionen, um End-to-End-Transparenz und Kontext über Multi-Cloud-Umgebungen hinweg zu bieten.

Neugierig auf die besten CNAPP-Tools, die Teams heute verwenden? Lesen Sie unseren Artikel über die Top 9 Plattformen für cloud-native Anwendungsabsicherung (CNAPP) im Jahr 2026

Wie man ein Top Multi-Cloud-Sicherheitstool auswählt

- Umfang der Abdeckung: Welche Cloud-Plattformen werden unterstützt? Bietet es eine konsistente Sicherheitsabdeckung über die wichtigsten Cloud-Anbieter (AWS, Azure, GCP) hinweg?

- Tiefe der Transparenz: Bietet es eine Full-Stack-Abdeckung, von Cloud-Fehlkonfigurationen (CSPM) über Identität bis hin zu Workload-Schwachstellen (CWPP) und Codesicherheit? Wird Kubernetes als Nebensache behandelt?

- Bereitstellung: Ist es agentenlos? Oder erfordert es Installationsagenten für eine umfassende Abdeckung?

- Genauigkeit: Wie gut filtert es Fehlalarme heraus? Bietet es klare, umsetzbare Schritte zur Behebung? Plattformen wie Aikido Security nutzen KI, um über 90 % der Fehlalarme herauszufiltern

- Benutzerfreundlichkeit: Bietet es eine intuitive Benutzeroberfläche für Entwicklungs- und Sicherheitsteams?

- Skalierbarkeit: Passt es zu den Skalierungsanforderungen Ihres Teams? Wie viele Cloud-Ressourcen oder Microservices kann es verwalten, ohne die Leistung zu beeinträchtigen?

- Einfache Integration: Wie nahtlos fügt sich das Tool in die Workflows von Entwickelnden und bestehende CI/CD-Pipelines ein?

- Gesamtbetriebskosten (TCO): Jenseits des Preises, wie hoch sind die Betriebskosten in Bezug auf Bereitstellung, Verwaltung und Personal?

- Automatisierung: Bietet es Funktionen zur automatischen Behebung wie geführte Schritte, Ein-Klick-Korrekturen, automatisierte PRs, Inline-Vorschläge?

- Compliance-Unterstützung: Bietet es native Unterstützung für branchenübliche Compliance-Frameworks (GDPR, HIPAA, PCI-DSS, ISO 27001 und SOC 2)? Automatisiert es Compliance-Prüfungen?

Die 6 besten Multi-Cloud-Sicherheitstools

1. Aikido Security

Aikido Security ist eine Multi-Cloud-Sicherheitsplattform, die für Umgebungen entwickelt wurde, die AWS, Azure, Google Cloud und Kubernetes umfassen.

Viele Cloud-Sicherheitsplattformen sind umfassend, aber schwierig zu bedienen. Sie basieren auf großen Regelsätzen, erzeugen Tausende von Befunden und erfordern oft spezielle Cloud-Sicherheitsexpertise zur Interpretation und Feinabstimmung. Dies erschwert es Teams, echtes Risiko von Hintergrundrauschen zu trennen.

Aikido konzentriert sich auf Klarheit. Es kombiniert Infrastructure-as-Code-Scanning, Container-Image-Analyse, Cloud-Asset-Inventar und Identitätskonfiguration in einer einzigen Ansicht. Befunde werden anhand von Erreichbarkeit, Berechtigungen und Umgebung kontextualisiert, anstatt als isolierte Konfigurationsprobleme behandelt zu werden.

Neben der Cloud-Sicherheit bietet Aikido auch Codesicherheit, Laufzeitschutz und Penetrationstests, wodurch Teams Anwendungs- und Cloud-Risiken von der Entwicklung bis zur Produktion verwalten können.

Teams erhalten alles, was sie zur Behebung von Problemen benötigen:

- KI-gesteuerte Risikobewertung und erreichbarkeitsangepasste Analyse

- Korrelierte Befunde, die echte, umsetzbare Bedrohungen aufzeigen

- Multi-Cloud-Suche für sofortige Transparenz über Kubernetes, AWS, Azure und GCP hinweg

- Superset-Richtlinienregeln für konsistente Sicherheitsstandards in allen Umgebungen

- Vereinheitlichtes Asset- und Inventarmanagement über Multi-Cloud-Umgebungen hinweg

Aikido Security geht noch weiter, indem es eine automatisierte Compliance-Zuordnung für Standards wie HIPAA, SOC 2, ISO 27001 und vieles mehr bietet, zusammen mit integrierten Behebungsfunktionen wie Ein-Klick-Korrekturen. Dies stellt sicher, dass Ihre Sicherheit und Compliance unabhängig vom Cloud-Anbieter konsistent bleiben.

Schlüsselfunktionen:

- Sicherheit vom Code zur Cloud: Bietet modulare Scanner für SAST, SCA, Infrastructure-as-Code (IaC), Secrets, Container und Cloud-Sicherheit (CSPM) und vieles mehr in einer Plattform.

- Intelligente Schwachstellen-Triage: Identifiziert und priorisiert automatisch Schwachstellen, die tatsächlich erreichbar sind und eine reale Bedrohung darstellen.

- KI-gesteuerte Autofixes: Liefert automatisierte Code-Vorschläge zur Behebung von Schwachstellen direkt in Developer-Pull-Requests, wodurch die Behebungszeit und der Aufwand erheblich reduziert werden.

- Multi-Cloud-Suche: Aikido Security ermöglicht es Teams, Cloud-Umgebungen (Azure, GCP, AWS) und Kubernetes-Cluster mit natürlicher Sprache oder strukturierten Abfragen zu durchsuchen, um Ressourcen, Beziehungen und Fehlkonfigurationen zu finden

- Benutzerdefinierte Cloud-Alarme: Teams können Benutzerdefinierte Cloud-Alarme basierend auf Risikoschwere, Asset-Typ oder Compliance-Auswirkungen erstellen, um Probleme aufzudecken, bevor sie zu aktiven Sicherheitsvorfällen werden.

- Nahtloser Entwickelnde-Workflow: Integriert sich nativ in GitHub, GitLab und andere Entwickelnden-Tools in wenigen Minuten und bettet Sicherheitsprüfungen direkt in die CI/CD-Pipeline ein.

- Automatisierte Compliance-Zuordnung: Ordnet die Cloud-Infrastruktur wichtigen Frameworks wie SOC 2, ISO 27001, PCI DSS, GDPR und vieles mehr zu.

- Vorhersehbare Flatrate-Preise: Bietet ein einfaches Preismodell, das die komplexe, pro-Asset-Abrechnung vermeidet, die bei anderen Cloud-Sicherheitstools üblich ist, und so Budgetierung und Skalierung erleichtert.

- Bereitstellung von Superset-Regeln: Wandelt Ergebnisse in implementierbare Regeln für alle Teams um.

Vorteile:

- Unterstützt alle großen Cloud-Anbieter (AWS, Azure, GCP)

- Kubernetes-Cluster- und Workload-Sicherheit

- KI-gestützte Risikopriorisierung und Schweregradanpassung nach Umgebung

- Klare Transparenz über offengelegte Workloads und Angriffspfade

- Plattformübergreifende Sicherheitsrichtlinien mit zentralisierter Berichterstattung

- Kontextsensitive Behebungsanleitung

- Entwickelnden-freundliche UX

- Agentenloses Setup

- Weniger, kontextbezogenere Ergebnisse anstatt langer Checklisten

- Automatische Schweregradanpassung nach Umgebung

- Cloud, Code, Laufzeit und Pentesting in einer Plattform

Preise:

Die kostenpflichtigen Pläne von Aikido Security beginnen bei 300 $/Monat für 10 Benutzer, mit speziellen Angeboten für Startups (30 % Rabatt) und Enterprise-Teams.

- Entwickelnde (Dauerhaft kostenlos): Für Teams mit bis zu 2 Benutzern. Unterstützt 10 Repositories, 2 Container-Images, 1 Domain und 1 Cloud-Konto.

- Basic: Unterstützt 10 Repositories, 25 Container-Images, 5 Domains und 3 Cloud-Konten.

- Pro: Entwickelt für mittelgroße Teams. Umfasst 250 Repositories, 50 Container-Images, 15 Domains und 20 Cloud-Konten.

- Advanced: Unterstützt 500 Repositories, 100 Container-Images, 20 Domains, 20 Cloud-Konten und 10 virtuelle Maschinen.

Zielgruppe:

Aikido Security ist ideal für Organisationen jeder Größe, von Startups bis zu Großunternehmen, die eine Entwickelnde-freundliche Plattform suchen, um ihre Multi-Cloud-Infrastruktur zu sichern.

Gartner-Bewertung: 4.9/5.0

Aikido Security Bewertungen:

Neben Gartner hat Aikido Security auch eine Bewertung von 4.7/5 auf Capterra, Getapp und SourceForge

2. Aqua Security

Aqua Security ist eine Cloud Native Application Protection Platform (CNAPP), die vollständigen Lebenszyklusschutz für Anwendungen bietet, die in Multi-Cloud- und Container-basierten Umgebungen laufen. Sie ist primär bekannt für ihre Kubernetes-Sicherheitsfunktionen.

Schlüsselfunktionen:

- Vollständige Lebenszyklussicherheit: Sichert Anwendungen von der Entwicklungspipeline bis zur Produktion, einschließlich Image-Scanning, Laufzeitschutz und Compliance.

- Laufzeitschutz: Erkennt und blockiert verdächtige Aktivitäten in laufenden Containern und Workloads, einschließlich Drift-Prävention und Verhaltensüberwachung.

Vorteile:

- Robuste Container- und Kubernetes-Sicherheitskontrollen

- Compliance-Überwachung und -Automatisierung

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Steile Lernkurve

- Hohes anfängliches Alarmvolumen

- Die Einrichtung kann komplex sein im Vergleich zu agentenlosen Tools wie Aikido Security

- Benutzer haben das Dashboard als „überladen“ beschrieben

- Eingeschränkte rollenbasierte Zugriffskontrollen (RBAC)

- Benutzer haben Verzögerungen in der Dokumentation für neue Integrationen und Cloud-Anbieter gemeldet

- Benutzer haben die Integrationen als „fragmentiert“ beschrieben

Preise:

Individuelle Preisgestaltung

Zielgruppe:

Aqua Security ist ideal für Unternehmen mit ausgereiften Sicherheitsprogrammen und komplexen Container-Umgebungen, die tiefe Transparenz und Kontrolle benötigen.

Gartner-Bewertung: 4.1/5.0

Aqua Security Bewertungen:

Neugierig auf Herausforderungen bei der Containersicherheit? Lesen Sie unsere Artikel über Docker Containersicherheitslücken und Risiken der Privilegienerhöhung in Containern.

3. Orca Security

Orca Security ist eine agentenlose Cloud-Sicherheitsplattform, die Ihnen Transparenz in Ihre Multi-Cloud-Umgebungen bietet. Ihre proprietäre SideScanning-Technologie liest Cloud-Konfigurationen und Workload-Block-Speicher, wodurch sie Schwachstellen, Malware und Fehlkonfigurationen ohne nennenswerten Performance-Impact erkennen kann.

Schlüsselfunktionen:

- Agentenloses „Side Scanning“: Orca Security kann Scans über AWS, Azure und GCP hinweg nach OS-Schwachstellen und Malware durchführen, ohne Agenten zu benötigen.

- Angriffspfadanalyse: Identifiziert toxische Risikokombinationen, die einen realisierbaren Angriffspfad erzeugen könnten.

Vorteile:

- Kontextsensitive Risikopriorisierung

- Agentenlose Bereitstellung

Nachteile:

- Auf Unternehmen ausgerichtet

- Hohes Alarmvolumen

- Es führt periodische statt kontinuierlicher Scans durch

- Benutzer haben berichtet, dass das Dashboard mit alten Alarmen „verstopft“ werden kann

- Benutzer haben die Benutzeroberflächen (UI) als „umständlich“ beschrieben.

- Eingeschränkte Unterstützung für on-premise Systeme

Preise:

Individuelle Preisgestaltung

Zielgruppe:

Enterprise Security Teams, die umfassende Transparenz in ihre Multi-Cloud-Sicherheitslage wünschen, ohne den operativen Aufwand der Agentenverwaltung.

Gartner-Bewertung: 4.6/5.0

Orca Security Bewertungen:

4. Prisma Cloud by Palo Alto Networks

Prisma Cloud ist Palo Altos KI-gestützte Plattform für cloud-native Anwendungsabsicherung (CNAPP). Sie bietet eine breite Sicherheitsabdeckung für Anwendungen, Daten und Cloud-native Technologie-Stacks über alle großen Cloud-Anbieter hinweg.

Schlüsselfunktionen:

- Umfassende CNAPP-Funktionen: Integriert CSPM, CWPP, Cloud-Netzwerksicherheit und CIEM in eine einzige Plattform.

- Multi-Cloud-Integration: Bietet Transparenz und Richtliniendurchsetzung über AWS, Azure und GCP hinweg.

- Palo Alto Network Ökosystem: Nutzt Palo Altos Bedrohungsaufklärung und Sicherheitsexpertise

Vorteile:

- Umfassende Compliance-Bibliothek

- Tiefe Schwachstelleninformationen

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Steile Lernkurve

- Ihre Agenten sind ressourcenintensiv

- Die initiale Bereitstellung kann komplex und langwierig sein.

- Benutzer haben die Benutzeroberfläche als „veraltet“ beschrieben.

- Die Empfehlungen zur Behebung können generisch sein und es fehlt eine „Schritt-für-Schritt“-Anleitung.

- Benutzer haben berichtet, dass der technische Support bei der Lösung komplexer Probleme langsam sein kann und mehrere Eskalationen erfordert.

Preise:

Individuelle Preisgestaltung

Zielgruppe:

Prisma Cloud wurde für große Unternehmen entwickelt, die komplexe Multi-Cloud-Umgebungen betreiben und eine umfassende Lösung für ihre Cloud-nativen Anwendungen benötigen.

Gartner-Bewertung: 4.5/5.0

Prisma Cloud Bewertungen:

5. Sysdig Secure

Sysdig Secure ist eine Cloud-native Sicherheitsplattform für Unternehmen, die tiefe Transparenz für Container- und Kubernetes-Workloads bietet. Aus dem Open-Source-Tool Falco hervorgegangen, liegt Sysdigs Kernstärke in seinen Echtzeit-Bedrohungserkennungs- und Reaktionsfähigkeiten auf Workload-Ebene..

Schlüsselfunktionen:

- Echtzeit-Bedrohungserkennung: Basierend auf Falco, dem Open-Source-Standard für Laufzeitsicherheit, bietet Sysdig eine tiefe Echtzeit-Erkennung verdächtiger Aktivitäten innerhalb von Containern und Cloud-Workloads.

- Umfassende Forensik und Incident Response: Erfasst detaillierte Prozess-, Datei- und Netzwerkaktivitäten.

- Starke Kubernetes-Sicherheit: Bietet erweiterte Sicherheitsfunktionen zur Absicherung von Kubernetes-Umgebungen.

Vorteile:

- Tiefe forensische Transparenz.

- Starker Kundensupport

- Laufzeitsicherheit

Nachteile:

- Steile Lernkurve

- Die initiale Einrichtung erfordert manuelle Anpassungen.

- Erfordert tiefgehende Kenntnisse der „Falco-Syntax“, um Benutzerdefinierte Regeln zu schreiben.

- Manuelle Behebung

- Benutzer haben berichtet, dass die Benutzeroberfläche „fehlerhaft“ werden oder mit alten Warnmeldungen überladen sein kann.

- Benutzer haben Probleme bei der Integration mit externen Tools (Ticketing-Systeme, SIEMs) gemeldet.

Preise:

Individuelle Preisgestaltung

Zielgruppe:

Sysdig ist ideal für Organisationen mit bestehenden Security Operations Centern (SOCs), die Laufzeitsicherheit priorisieren und tiefe Einblicke in ihre containerisierten Workloads benötigen.

Gartner Bewertung: 4.8/5.0

Sysdig Secure Bewertungen:

6. Wiz

Wiz ist eine agentenlose Cloud-Sicherheitsplattform, die Full-Stack-Transparenz über Multi-Cloud-Umgebungen bietet. Sie scannt Ihre Cloud-Plattformen, um einen Risikographen zu erstellen, der Schwachstellen im Code mit Fehlkonfigurationen in der Cloud verbindet.

Schlüsselfunktionen:

- Agentenloses Deep Scanning: Verbindet sich mit Ihren Cloud-Umgebungen (AWS, Azure, GCP) und scannt Workloads, ohne Agenten zu erfordern

- Security Graph Analyse: Erstellt einen visuellen Graphen, der Cloud-Ressourcen und ihre Beziehungen abbildet, um komplexe Angriffswege aufzudecken

Vorteile:

- Cloud-Erkennung.

- Robuste Compliance-Unterstützung.

Nachteile:

- Primär auf Unternehmen ausgerichtet

- Steile Lernkurve

- Hohes Alarmvolumen

- Begrenzte Legacy-/on-premise-Unterstützung.

- Es ist stärker auf Sicherheitsteams als auf Entwickelnde ausgerichtet

- Die Richtlinienanpassung kann komplex sein.

- Die Behebung erfolgt größtenteils manuell.

- Begrenzte Laufzeit-Bedrohungserkennung.

Preise:

Individuelle Preisgestaltung

Zielgruppe:

Sicherheitsteams in Unternehmen, die komplexe Multi-Cloud-Umgebungen absichern müssen. Es wird von Sicherheitsteams, Risikomanagern und DevOps-Führungskräften sehr geschätzt, die eine einzige Quelle der Wahrheit für Cloud-Risiken benötigen.

Gartner Bewertung: 4.8/5.0

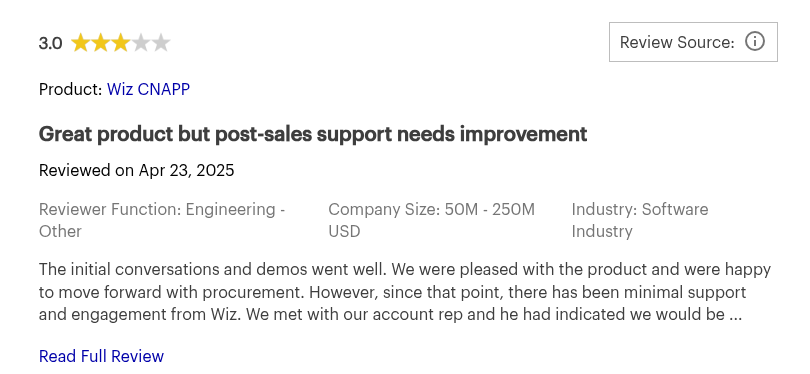

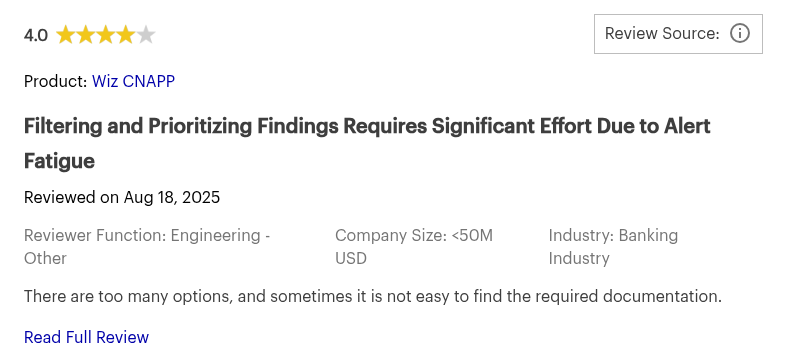

Wiz Reviews:

Die besten 6 Multi-Cloud-Sicherheitstools im Vergleich

Hier ist unsere Aufschlüsselung der besten Tools, die Ihnen helfen, Ihre Multi-Cloud-Umgebung effektiv abzusichern.

Fazit

Viele Cloud-Sicherheitstools vermarkten sich als Multi-Cloud-Lösungen, indem sie Hunderte oder sogar Tausende von Prüfungen anbieten. In der Praxis erzeugt dieser Ansatz oft mehr Rauschen als Klarheit. Die Absicherung einer Multi-Cloud-Umgebung erfordert eine Plattform, die Komplexität reduziert, eine einzige, einheitliche Risikosicht bietet und sich direkt in den Entwicklungsworkflow integriert.

Aikido Security geht diese Herausforderung an, indem es Sicherheit von Code bis zur Cloud vereinheitlicht und Entwickelnde mit KI-gesteuerter Behebung befähigt. Es reduziert Rauschen, beseitigt die Reibung, die bei Cloud-Sicherheitstools üblich ist, und liefert die Sichtbarkeit, die Sicherheits- und Entwicklungsteams beim Management von Multi-Cloud-Umgebungen benötigen.

Möchten Sie volle Transparenz über Ihre Cloud-Infrastrukturen? Starten Sie Ihre kostenlose Testversion oder buchen Sie eine Demo mit Aikido Security noch heute.

FAQ

Was sind die häufigsten Sicherheitsherausforderungen in einer Multi-Cloud-Umgebung?

Multi-Cloud-Umgebungen bringen Herausforderungen mit sich, wie inkonsistente Sicherheitsrichtlinien über Anbieter hinweg, eingeschränkte Transparenz bei Workloads und Identitäten, Fehlkonfigurationen, übermäßig permissive Zugriffssteuerungen und fragmentiertes Monitoring. Diese Lücken erschweren oft das Verständnis, welche Risiken über die Cloud-Anbieter hinweg tatsächlich ausnutzbar sind. Plattformen wie Aikido Security helfen dabei, indem sie Risiken über Code, Cloud-Konfigurationen, Identitäten und Laufzeitverhalten in einer einzigen Ansicht korrelieren.

Wie schützen Multi-Cloud-Sicherheitstools meine Daten über verschiedene Cloud-Anbieter hinweg?

Multi-Cloud-Sicherheitstools schützen Daten, indem sie konsistente Zugriffssteuerungen durchsetzen, Speicherkonfigurationen überwachen, offengelegte Dienste erkennen und identitätsbezogene Risiken über Anbieter wie AWS, Azure und GCP hinweg identifizieren. Durch die Kombination von Posture Management mit kontextueller Risikoanalyse helfen Plattformen wie Aikido Security Teams zu verstehen, wie Datenexposition, Identitäten und Workloads über mehrere Clouds hinweg zusammenhängen.

Wie beeinflussen Compliance-Anforderungen Multi-Cloud-Sicherheitsstrategien?

Compliance-Anforderungen erhöhen die Komplexität der Multi-Cloud-Sicherheit, indem sie konsistente Kontrollen, Nachweise und Berichte über verschiedene Cloud-Anbieter hinweg fordern. Ohne einen einheitlichen Ansatz verlassen sich Teams oft auf manuelle Überprüfungen und fragmentierte Tools. Aikido Security vereinfacht die Compliance, indem es Sicherheitsergebnisse spezifischen Compliance-Frameworks und -Kontrollen zuordnet und Teams hilft zu verstehen, wie reale Sicherheitsrisiken Standards wie SOC 2, ISO 27001 oder PCI DSS in ihren Cloud-Umgebungen beeinflussen.

Was sind Best Practices für die Überwachung und Reaktion auf Sicherheitsvorfälle in einer Multi-Cloud-Umgebung?

Best Practices umfassen die Zentralisierung der Transparenz über Cloud-Anbieter hinweg, die kontinuierliche Überwachung von Konfigurationen, Identitäten und Workloads sowie die Priorisierung von Vorfällen basierend auf tatsächlicher Ausnutzbarkeit statt auf dem reinen Alarmvolumen. Eine effektive Reaktion erfordert zudem klare Verantwortlichkeiten, automatische Behebung wo möglich, und eine enge Integration in bestehende DevOps- und Incident-Response-Workflows. Plattformen wie Aikido Security unterstützen diesen Ansatz, indem sie Signale über den SDLC und Cloud-Umgebungen hinweg korrelieren, um die kritischsten Risiken an einem Ort sichtbar zu machen.

Was ist der Unterschied zwischen Hybrid Cloud und Multi-Cloud?

Hybrid Cloud kombiniert private Cloud-Infrastruktur (on-premise) mit Public Cloud Services, während Multi-Cloud die gleichzeitige Nutzung mehrerer Public Cloud-Anbieter beinhaltet. Aus Sicherheitsperspektive erfordern Multi-Cloud-Umgebungen konsistente Richtlinien und Transparenz über Anbieter hinweg, anstatt On-Premise- und Cloud-Kontrollen zu überbrücken.

Das könnte Sie auch interessieren:

- Die besten Orca Security Alternativen für Cloud- & CNAPP-Sicherheit

- Die Top 9 Plattformen für cloud-native Anwendungsabsicherung (CNAPP) im Jahr 2026

- Von Code bis zur Cloud: Die besten Tools wie Cycode für End-to-End-Sicherheit

- Die besten Cloud Security Posture Management (CSPM) Tools im Jahr 2026

- Die besten Tools für kontinuierliches Sicherheitsmonitoring im Jahr 2026

- Top 13 Container Scanning Tools im Jahr 2026

- Die besten Infrastructure as Code (IaC) Scanner im Jahr 2026