n8n hat es sich zur Aufgabe gemacht, Workflow-Automatisierung für technische Teams zugänglich zu machen. Mit der Skalierung ihrer Produkt- und Engineering-Organisation stieg auch die Komplexität ihrer Security-Haltung. Wir sprachen mit Cornelius, VP Engineering (und amtierendem Security Officer) bei n8n, darüber, wie Aikido zu einem Eckpfeiler in ihren Schwachstellenmanagement- und Compliance-Prozessen wurde.

Hallo Cornelius! Kannst du dich und deine Rolle bei n8n vorstellen?

Ich bin Cornelius, VP Engineering bei n8n. Ich bin seit fast vier Jahren bei n8n und verantworte den Aufbau und das Wachstum unserer Engineering-Organisation. Wir sind derzeit etwa 40 Ingenieure (innerhalb des größeren ca. 50-köpfigen F&E-Teams) und erwarten, bis Ende des Jahres auf 60 zu skalieren. Zusätzlich zu meinen Engineering-Aufgaben fungiere ich derzeit auch als Security Officer des Unternehmens, helfe bei der Bewältigung von Audits wie SOC 2 und unterstütze bei der Definition unserer gesamten Security Posture während unseres Wachstums.

Was macht n8n im Bereich der Workflow-Automatisierung einzigartig?

Es geht uns darum, technische Fachkräfte zu stärken. Man muss kein Programmierer sein, um n8n zu nutzen, aber wenn man es ist, kann die Plattform einen 10-mal produktiver machen. Wir kombinieren das Beste aus beiden Welten: die Flexibilität von Low-Code und die Leistungsfähigkeit von individuellem Code, wenn nötig. Dies erleichtert den Aufbau robuster Automatisierungen, KI-Agenten und interner Tools.

Welche Rolle spielt Sicherheit in Ihrer Branche und speziell bei n8n?

Sicherheit ist aus zwei Hauptgründen absolut entscheidend. Erstens verbinden Benutzer ihre sensibelsten Zugangsdaten (von Tools wie Google, Salesforce, Datenbanken und anderen APIs), was bedeutet, dass wir ihr Vertrauen verdienen und aufrechterhalten müssen, um diese Secrets zu verwalten.

Zweitens bedienen wir Unternehmen in stark regulierten Sektoren, einschließlich Regierungsbehörden und Sicherheitsorganisationen mit den strengsten Compliance-Anforderungen. Diese Organisationen entscheiden sich oft für das Self-Hosting von n8n, was ihnen die vollständige Kontrolle über ihre Daten und Infrastruktur gibt, während sie ihre strengen Sicherheits- und Datenschutzstandards erfüllen.

Gab es einen Moment, der einen strategischeren Fokus auf Sicherheit ausgelöst hat?

In den Anfangszeiten wurde Security nicht ignoriert, aber auch noch nicht sehr strukturiert gehandhabt. Wir hatten Tools wie Dependabot, GitHub Code Scanning und Snyk im Einsatz, aber das Rauschen, das sie erzeugten, und die wöchentlichen E-Mails, die sie ständig verschickten, waren einfach nicht gut genug. Es gab keinen zentralisierten Prozess, um Ergebnisse zu sehen, oder Verantwortlichkeiten, um sie zu handhaben.

Wir hatten Tools wie Dependabot, GitHub Code Scanning und Snyk im Einsatz, aber das Rauschen, das sie erzeugten, und die wöchentlichen E-Mails, die sie ständig verschickten, waren einfach nicht gut genug. Es gab keinen zentralisierten Prozess, um Ergebnisse zu sehen, oder Verantwortlichkeiten, um sie zu handhaben.

Aikido half uns, diesen Prozess aufzubauen. Jetzt erstellt jede von Aikido markierte Schwachstelle (sei es für Code, Docker-Images oder Infrastruktur) automatisch ein Ticket in Linear, komplett mit SLAs basierend auf der Schwere. Das bedeutet, dass jedes Problem verfolgt, priorisiert und innerhalb definierter Zeitrahmen bearbeitet wird. Sicherheit ist nicht länger nur ein Tooling, sondern ist zu einem Prozess geworden.

Was waren Ihre größten Sicherheitsbedenken, bevor Sie Aikido einführten?

Hauptsächlich:

- Kein konsistenter Prozess

- Keine zentrale Übersicht aller Ergebnisse

- Keine Möglichkeit, SLAs über alle Sicherheitsprobleme hinweg durchzusetzen

Wir brauchten etwas, das uns dabei helfen würde, Auflösungsfristen zuverlässig einzuhalten, wie z. B. 21 Tage für Findings mit hoher Schwere. Aikido gab uns die Struktur, um diese Ziele tatsächlich zu erreichen.

Wie haben Sie Compliance und Audits vor Aikido gehandhabt?

Wir arbeiteten mit Drata, aber der Nachweis der Compliance erforderte immer noch viel manuellen Aufwand. Aikido ergänzt jetzt Drata, indem es ein Single Pane of Glass für unsere Sicherheits-Tools bietet. Das hat uns geholfen, den Zeitaufwand für die Sammlung von Nachweisen und das Bestehen von Audits zu reduzieren.

Die Drata-Integration von Aikido hilft uns, den Zeitaufwand für die Sammlung von Nachweisen und das Bestehen von Audits zu reduzieren.

Was hat Sie bei Ihrer Evaluierung an Aikido besonders beeindruckt?

Wir waren Early Adopter von Aikido. Die GitHub-Integration war Plug-and-Play, buchstäblich nur ein paar Klicks.

Aber noch wichtiger war, dass das Aikido-Team unglaublich reaktionsschnell war. Wir gaben Feedback, und das Aikido-Team antwortete innerhalb einer Stunde und lieferte Verbesserungen oder Fixes innerhalb eines Tages. Das tun sie auch heute noch. Eine solche Partnerschaft war von unschätzbarem Wert, besonders bei der Vorbereitung auf ein SOC 2 Audit.

Das Aikido-Team ist unglaublich reaktionsschnell. Wir geben Feedback und erhalten innerhalb einer Stunde eine Antwort. Verbesserungen oder Fixes werden oft innerhalb eines Tages ausgeliefert.

Wie haben Sie Aikido in Ihre Workflows integriert?

- GitHub zum Scannen von Codebasen

- Linear für Ticketübergabe und -lösung

Insgesamt hat es uns geholfen, den Überblick zu behalten.

Wie war Ihre Erfahrung bei der Zusammenarbeit mit dem Aikido-Team?

Ausgezeichnet. Sie sind unglaublich schnell und transparent und immer bereit, einen Anruf entgegenzunehmen oder ein Problem schnell zu lösen. Es gibt viel Vertrauen. Wie bereits erwähnt, wenn wir auf einen Fehler stoßen oder Feedback haben, kümmert sich das Team schnell darum und behebt die Dinge in der Regel innerhalb eines Tages. Diese Unterstützung war ein großer Teil des Erfolgs des Rollouts.

Was ist Ihr Lieblings-Feature in Aikido?

Definitiv Team-Filterung. Sie ermöglicht es uns, Schwachstellen sofort an das richtige Team weiterzuleiten.

Aber im Haupt-Feed verbringe ich die meiste Zeit. Ich überprüfe ihn mindestens fünfmal pro Woche, um zu sehen, was offen, was dringend und was gelöst wurde. Er verschafft mir volle Transparenz.

Im Haupt-Feed von Aikido verbringe ich die meiste Zeit. Ich überprüfe ihn mindestens fünfmal pro Woche, um zu sehen, was offen, was dringend und was gelöst wurde. Er gibt mir volle Transparenz.

Da wir sowohl ein kommerzielles als auch ein Open-Source-Produkt sind, verlassen wir uns stark auf Open-Source-Bibliotheken. Die Features Open-Source-Lizenzen-Ansicht und SBOM (Software-Stückliste) sind für uns ebenfalls entscheidend.

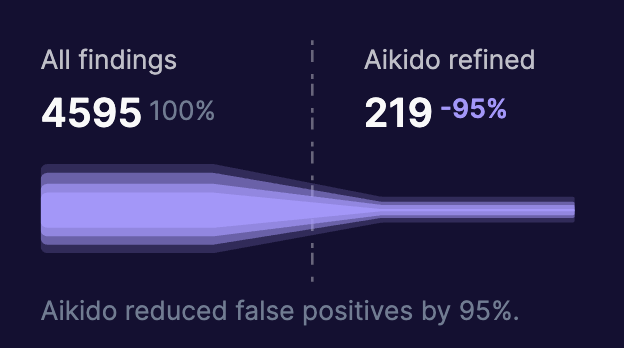

n8n meldet eine 92%ige Rauschreduzierung mit Aikido. Welchen Einfluss hatte das?

Ja! Die 92%ige Rauschreduzierung ist ein Game Changer. Sie ermöglicht es uns, uns auf die 8 % zu konzentrieren, die wirklich wichtig sind. Das allein ist Gold wert.

Während einige Tickets etwas kryptisch sind, reichen sie aus, um Ingenieuren den Einstieg zu ermöglichen. Ehrlich gesagt haben wir uns schnell an die „Ruhe“ gewöhnt. Jetzt wünschte ich, es wäre noch ruhiger! Es ist ein massiver Produktivitäts- und Wohlbefindensschub."

Da wir 92% weniger Meldungen bekamen, haben wir uns schnell an die „Ruhe“ gewöhnt. Jetzt wünschte ich, es wäre noch ruhiger! Es ist ein massiver Produktivitäts- und Wohlbefindensschub."

Haben Sie messbare Ergebnisse erzielt?

Allein die Aussage, dass „wir das Rauschen um 92 % reduziert haben“, ist wirkungsvoll. Darüber hinaus ist die Fähigkeit, SLAs einzuhalten und Audits effizienter zu bestehen, ein großer Gewinn für uns.

Wie hat Aikido Ihre gesamte Security Posture verändert?

Es hat unseren Ansatz zentralisiert. Zuvor waren die Dinge über Tools und Posteingänge verstreut. Jetzt haben wir eine einzige Quelle der Wahrheit.

Wenn Sie die Auswirkungen von Aikido bei n8n in einem Satz zusammenfassen müssten?

Aikido gibt uns Sicherheit (was an sich schon eine Herausforderung ist).