In Cloud-Umgebungen kann jede Dienst-, Integrations- und Konfigurationswahl eigene Risiken mit sich bringen. Mit zunehmender Cloud-Nutzung vergrößert sich auch die Angriffsfläche.

In diesem Beitrag werden wir sieben Cloud-Sicherheitslücken hervorheben, denen Teams heute begegnen. Wir werden erläutern, wie jede einzelne funktioniert, welche Auswirkungen sie hat und was Sie tun können, um sie zu mindern oder vollständig zu verhindern.

Die Top 7 Cloud-Sicherheitslücken auf einen Blick:

- IMDS-Schwachstelle

- Kubernetes-Schwachstellen

- Schwache Netzwerksegmentierung

- FluentBit-Schwachstellen

- Container-Image-Schwachstellen

- Fehlkonfigurierte Firewalls

- Fehlkonfigurierte serverless Funktionen

Was sind Cloud-Sicherheitslücken?

Cloud-Sicherheitslücken sind Schwächen oder Fehlkonfigurationen in Ihrer Cloud-Umgebung, die Angreifer ausnutzen können, um die zugrunde liegende Infrastruktur, auf der Ihre Anwendungen laufen, oder jeden anderen Teil Ihres Cloud-Setups zu kompromittieren.

Cloud-Sicherheit entwickelte sich als Reaktion auf die Verlagerung von on-premise Deployments zu Cloud-nativen Umgebungen. Früher hatte jedes Unternehmen sein eigenes, einzigartiges Deployment-Muster, was bedeutete, dass nicht alle Angriffsvektoren auf jeden zutrafen. Das ist heute nicht mehr der Fall.

Die Cloud schafft gleiche Bedingungen. Teams nutzen ähnliche Services, ähnliche Standardeinstellungen und ähnliche Deployment-Muster. Das bedeutet, dass viele Organisationen am Ende die gleichen Fehler machen. Zum Beispiel leaken Unternehmen häufig sensible Informationen durch fehlkonfigurierten Objektspeicher, und Angreifer haben gelernt, dies bei mehreren Zielen zu erkennen.

Zu verstehen, welche Services und Konfigurationen zu Angriffsvektoren werden können, beginnt mit der Bewertung Ihrer eigenen Infrastruktur und wie jede Komponente exponiert ist.

Häufige Gründe für Cloud-Sicherheitslücken

Im Folgenden sind einige Gründe aufgeführt, warum wir immer wiederkehrende Ereignisse von Cloud-Sicherheitslücken erleben:

- Entwickelnde-Geschwindigkeit: Teams werden dazu gedrängt, schnell zu liefern, und Geschwindigkeit geht oft vor Sicherheit. Die Verwendung der “latest” Version eines Container-Images oder Pakets ist schnell, aber in einer Welt zunehmender Lieferkettenangriffe kann “latest” leicht eine infizierte oder kompromittierte Version sein.

- Mangelnde Schutzmechanismen: Schnelles Vorgehen sollte keine Sicherheitslücken schaffen, aber ohne geeignete Kontrollen führen Teams unbeabsichtigt Risiken in die Umgebung ein.

- Unintegrierte Sicherheitstools: Entwickelnde verfügen möglicherweise über Tools für Image-Scanning oder statische Analyse, aber diese Tools sind selten Teil eines wiederholbaren, automatisierten Workflows. Dies macht Sicherheit inkonsistent und leicht zu umgehen.

- Unklare Verantwortlichkeiten: Sicherheit wird immer noch als Formsache behandelt oder als etwas, das ein separates Team erledigt. Bei unklaren Verantwortlichkeiten und ohne klares Verständnis davon, wie “gute Sicherheit” aussieht, insbesondere im Bereich IAM, schlüpfen Schwachstellen durch.

Wie Angreifer Cloud-Sicherheitslücken ausnutzen

Wie Sie gleich sehen werden, nutzen Angreifer oft einen legitimen Service, um auf Ihrer Infrastruktur Fuß zu fassen. Dies könnte über einen öffentlichen S3-Bucket mit Schreibzugriff oder einen öffentlichen Endpunkt geschehen und anschließend durch Eskalation von Privilegien durch Missbrauch von IAM-Rollen oder fehlkonfigurierten Ressourcen pivotieren.

Für einen Angreifer geht es darum, Ressourcen zu nutzen, die am wenigsten Verdacht erregen, und dies zu nutzen, um so viele Daten wie möglich zu exfiltrieren. In den folgenden Abschnitten gehen wir näher darauf ein.

Die Top 7 Cloud-Sicherheitslücken

Mit einem Verständnis dafür, was Cloud-Sicherheitslücken sind, hier sind die Top 7 Cloud-Sicherheitslücken:

1. IMDS-Schwachstelle

Instance Metadata Service (IMDS) ist ein Service, der auf jedem Cloud-Anbieter läuft und einen Compute-Service bereitstellt, der es Anwendungen, die auf Cloud Compute laufen, ermöglicht, temporäre Anmeldeinformationen zu verwenden. Dies ermöglicht Services den sicheren Zugriff auf andere Cloud-Services, ohne Anmeldeinformationen auf der Maschine fest codieren zu müssen.

Wie zu erwarten war, wurde dies in jüngster Zeit missbraucht. Ein Beispiel dafür ist CVE-2025-51591, welches Systeme betraf, die Pandoc, ein Dokumentenkonvertierungsprogramm, ausführten.

The attacker submitted crafted HTML documents containing <iframe> elements whose src attributes targeted the AWS IMDS endpoint at 169.254.169.254. The objective was to render and exfiltrate the content of sensitive paths, specifically /latest/meta-data/iam/info and /latest/meta-data/iam.

The vulnerability in panic has since been patched. However, the attack was neutralized by the mandatory use of IMDSv2, which invalidates stateless GET requests, such as those initiated by an <iframe>. If the application were running in an environment still dependent on the IMDSv1 protocol, this attack vector would likely have resulted in credential compromise.

Während Pandoc eine spezifische Ausnutzung eines legitimen Services ist, ist es wichtig, darauf zu achten, wie Ihre Anwendungen mit dem Host interagieren, da Pandoc ein Linux-Dienstprogramm ist, das auf der Instanz installiert werden musste. Dies verdeutlicht, wie selbst scheinbar harmlose Tools zu Angriffsvektoren werden können, wenn sie mit sensiblen Cloud-Services interagieren.

Schweregrad: Mittel → Hoch

2. Kubernetes-Schwachstellen

Offengelegt über das Kubernetes Bug Bounty Programm, ist CVE-2020-8559 eine Schwachstelle, die den Standard-Service-Account-Token missbraucht, um eine Privilegieneskalation innerhalb von Kubernetes-Clustern zu ermöglichen.

Eine erfolgreiche Ausnutzung dieser Schwachstelle könnte zu einer Privilegieneskalation von einem kompromittierten Node zu Cluster-Level-Zugriff führen. Wenn mehrere Cluster dieselbe vom Client vertraute Zertifizierungsstelle und Authentifizierungsdaten teilen, könnte ein Angreifer den Client potenziell auf einen anderen Cluster umleiten, was zu einer vollständigen Cluster-Kompromittierung führen würde.

Wer Kubernetes jemals in der Produktion betrieben hat, versteht, warum dies ein Problem ist. Cluster-Upgrades sind selten so einfach wie ein Klick auf „Upgrade“ und das war’s dann; wenn etablierte Prozesse vorhanden sind, ist es schwierig, diese zu durchbrechen. CVE-2020-8559 erforderte von den Benutzern, den kube-apiserver auf gepatchte Versionen zu aktualisieren: v1.18.6, v1.17.9 oder v1.16.13.

Wenn eine vollständige Cluster-Übernahme erfolgt, ist es nicht schwer zu erkennen, wie kompromittierte Knoten in Verbindung mit IMDS missbraucht werden können, um tiefer in Ihre Cloud-Umgebung vorzudringen, Zugangsdaten zu erhalten und sich lateral zu anderen Diensten zu bewegen.

Schweregrad: Hoch → Kritisch

3. Schwache Netzwerksegmentierung

Nicht jeder Angriff ist ausgeklügelt; manchmal führt die Nichteinhaltung grundlegender Prinzipien dazu, dass Organisationen in die Schlagzeilen geraten, und ein Beispiel dafür ist die Segmentierung Ihrer Netzwerke.

Obwohl die Netzwerksegmentierung nicht Cloud-spezifisch ist, erschwert die Cloud-Komplexität eine korrekte Segmentierung erheblich und macht Fehler folgenreicher. Cloud-Sprawl führt dazu, dass Segmentierungsfehler extrem häufig sind.

Für kleine Teams mit ein oder zwei Diensten auf wenigen VMs mag das übertrieben sein, aber für reifere Teams, die mehrere Dienste über Verfügbarkeitszonen oder sogar Multi-Cloud hinweg betreiben, ist eine flache Struktur, bei der jeder Dienst im selben Netzwerk mit wenigen bis gar keinen Sicherheitsrichtlinien läuft, ein Rezept für eine Katastrophe.

Die Target-Datenpanne von 2013 ist ein Paradebeispiel dafür, was passiert, wenn Netzwerke nicht ordnungsgemäß segmentiert sind. Angreifer kompromittierten zunächst einen externen HVAC-Anbieter mit Zugang zum Target-Netzwerk, bewegten sich dann lateral über die flache Netzwerkarchitektur, um die Zahlungssysteme zu erreichen, und stahlen schließlich 40 Millionen Kreditkartennummern und 70 Millionen Kundendaten. Eine ordnungsgemäße Netzwerksegmentierung hätte die Datenpanne auf die HVAC-Systeme beschränkt, den Zugriff auf sensible Zahlungsinfrastrukturen verhindert und gleichzeitig die Compliance-Anforderungen erfüllt.

Der Einsatz von Cloud Security Posture Management (CSPM)-Tools ermöglicht es Ihnen, das Layout Ihrer Cloud-Umgebung schnell zu verstehen und herauszufinden, welche Teile Ihres Netzwerks eine erneute Überprüfung Ihrer Cloud-Architektur erfordern, um ähnliche Lateral-Movement-Angriffe zu verhindern. Dies alles knüpft an das Konzept der Zero-Trust-Sicherheit als neuen Standard für Ihre Cloud-Architektur an, was Ihnen bei Ihren Compliance-Bemühungen helfen kann.

Schweregrad: Mittel -> Hoch

4. Fluent Bit Schwachstellen

Obwohl dies eine neue Reihe von Schwachstellen ist, ist Fluent Bit seit langem eine Kernkomponente des Cloud-nativen Ökosystems und bietet einen leichtgewichtigen Agenten zum Versenden von Cloud-Logs und Metriken an entfernte Backends. Dies ist entscheidend für Microservices, die eine zentralisierte Protokollierung oder groß angelegte Log-Backups erfordern.

In a series of vulnerabilities disclosed in early 2025, CVE-2025-12972, CVE-2025-12970, CVE-2025-12978, CVE-2025-12977, and CVE-2025-12969, attackers can exploit path traversal flaws, buffer overflows, tag spoofing, and authentication bypasses to execute arbitrary code, tamper with logs, and inject malicious telemetry. These vulnerabilities affect versions 4.1.x < 4.1.1 and 4.0.x < 4.0.12.

Im schlimmsten Fall können diese Schwachstellen zu einer vollständigen Kompromittierung der Cloud-Umgebung führen, insbesondere wenn Fluent Bit mit erhöhten Rechten läuft oder Zugriff auf sensible Zugangsdaten hat.

Der Authentifizierungs-Bypass (CVE-2025-12969) ist besonders besorgniserregend für Konfigurationen, die Security.Users ohne Shared_Key verwenden, was die Authentifizierung vollständig deaktivieren kann. Dies ermöglicht es entfernten Angreifern, bösartige Aktivitäten zu verbergen oder Logs zu exfiltrieren, während Betreiber ihre Systeme für sicher halten.

CVE-2025-12972 ist ebenfalls kritisch, da sie vollen Fernzugriff ermöglicht, weil nicht bereinigte Tag-Werte zur Generierung von Ausgabedateinamen verwendet werden, was Angreifern das Schreiben von Dateien auf die Festplatte ermöglicht.

Ähnlich wie bei der SSH-Schwachstelle wird Fluent Bit typischerweise über eine Flotte von Instanzen in Cloud-Umgebungen bereitgestellt. Aus diesem Grund ist es unerlässlich, ein Tool zu nutzen, das volle Transparenz über Ihre Instanzen bietet und hilft, die zu priorisieren, die zuerst gepatcht werden müssen.

Schweregrad: Hoch ->Kritisch

5. Container-Image-Schwachstellen

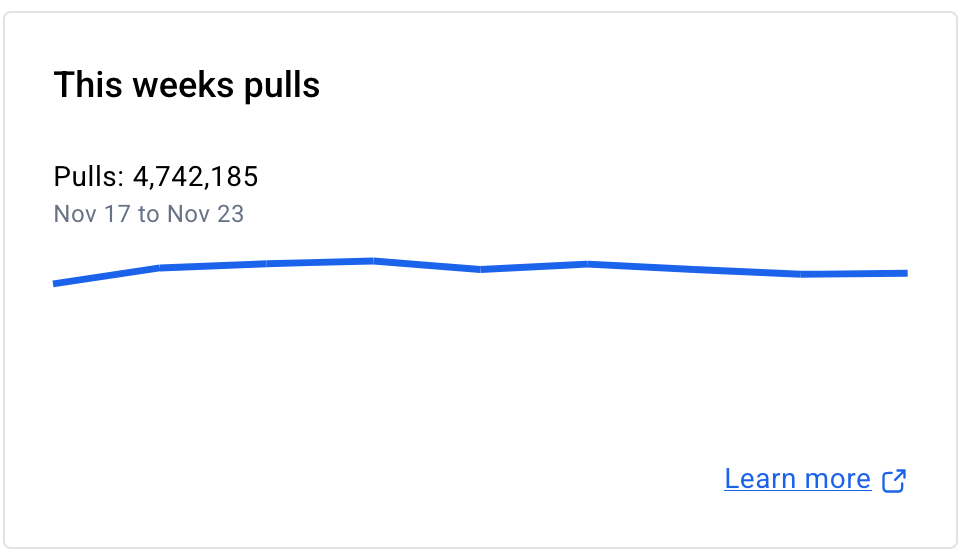

Container-Images könnten einen ganzen Artikel füllen, was wir auch getan haben, schauen Sie hier nach. Im Laufe der Jahre haben Container-Images dank Docker und dem breiteren Cloud-nativen Ökosystem eine massive Verbreitung erfahren. Diese Popularität macht sie auch zu einem attraktiven Ziel für Angreifer, wie bei Fluent Bit zu sehen war, das allein in einer Novemberwoche 4,7 Millionen Mal heruntergeladen wurde.

Eine Kompromittierung oder kritische Schwachstelle, wie CVE-2025-12972, könnte für viele Organisationen eine Katastrophe bedeuten.

Die Verwaltung mehrerer Container-Images im großen Maßstab ist eine Herausforderung. Teams verlassen sich oft auf verschiedene Versionen desselben Images, und nicht alle Sicherheitswarnungen sind umsetzbar. Die Überwachung von Container-Images ist daher ein kontinuierlicher Prozess, keine einmalige Aufgabe.

Wir bei Aikido verstehen, dass die Pflege von Container-Images nicht so einfach ist wie „einfach aktualisieren“. Jeder, der es in der Produktion versucht hat, weiß, wie weit das von einfach entfernt ist. Ein einfaches Update auf das neueste Image kann Ihren Build zerstören, Laufzeitabhängigkeiten unterbrechen und subtile Fehler einführen, die nur in der Produktion auftreten. Deshalb haben wir uns mit den Leuten von Root.io zusammengetan, um Ihnen Autofix anzubieten, das Ihnen die Möglichkeit gibt, Ihr Basis-Image mit einem Klick zu aktualisieren,

Schweregrad: Mittel -> Hoch

6. Fehlkonfigurierte Firewalls

Im Jahr 2019 erlebte Capital One eine der bedeutendsten Cloud-Sicherheitsverletzungen in der Geschichte, die über 100 Millionen Kunden betraf. Der Angriff war ein kostspieliges Beispiel dafür, wie eine einzige Fehlkonfiguration zu einer umfassenden Datenpanne eskalieren kann.

Der Bedrohungsakteur nutzte eine Server-Side Request Forgery (SSRF)-Schwachstelle in der Web Application Firewall (WAF) von Capital One aus, um auf den AWS Instance Metadata Service zuzugreifen. SSRF ermöglicht es einem Angreifer, seine Webanfrage an eine beliebige IP-Adresse seiner Wahl weiterzuleiten, und ist eine bekannte Schwachstelle.

Die Sicherheitsverletzung führte zur Offenlegung persönlicher Informationen für etwa 100 Millionen Personen in den Vereinigten Staaten und 6 Millionen in Kanada, darunter Namen, Adressen, Kreditwürdigkeit und Sozialversicherungsnummern.

Besonders besorgniserregend ist, dass die WAF, ein Sicherheitstool zum Schutz von Anwendungen, selbst zum Angriffsvektor wurde. Wäre die WAF richtig konfiguriert oder IMDSv2 erzwungen worden, wäre der Angriff erheblich schwerer auszuführen gewesen. Die Erkenntnis hier ist, dass selbst Ressourcen, die für die Infrastruktur gedacht sind, bei unsachgemäßer Konfiguration zu einem Angriffsvektor werden können.

Schweregrad: niedrig -> mittel

7. Fehlkonfigurierte Serverless Functions

Serverless Functions haben die Herzen vieler Entwickelnde aufgrund ihrer einfachen Bereitstellung, breiten Sprachunterstützung und des Mangels an zu verwaltenden Servern gewonnen. Dies erweckt den Anschein, dass Serverless Functions standardmäßig sicher sind.

In Wirklichkeit bieten Serverless Functions Angreifern eine einzigartige Möglichkeit, übermäßig freizügige Identity- und Access-Management-Rollen auszunutzen und größtenteils unentdeckt zu agieren.

Zum Beispiel könnte ein Angreifer eine Lambda-Funktion mit einer übermäßig freizügigen s3:* IAM-Richtlinie ausnutzen, um sensible Daten aus jedem S3-Bucket in Ihrem Konto zu exfiltrieren, während die Funktion scheinbar ihre legitimen Aufgaben erfüllt.

Schweregrad: niedrig -> mittel (abhängig von den IAM-Richtlinien der Serverless Function)

Wie man Transparenz über Cloud-Sicherheitslücken erhält

Unter den modernen Cloud-Sicherheitsplattformen erweist sich Aikido Security als die umfassendste und entwickelndenfreundlichste Option. Sie bietet Teams vollständige Transparenz über ihre Cloud, von Fehlkonfigurationen bis hin zu anfälligen VMs, Container-Images, Kubernetes-Workloads und IaC, alles in einer einzigen, einheitlichen Ansicht ohne Rauschen oder Duplikate.

Aikido kombiniert agentenloses Onboarding, VM-Scan, CSPM, Kubernetes und Container-Image-Scan, IaC-Kontrollen und sogar KI-Autofix für Container-Images. Teams können mit Cloud Posture Management beginnen und bei Bedarf auf Code-, Container- oder API-Sicherheit erweitern, ohne mehrere Tools einführen zu müssen.

Egal, ob Sie eine schlanke Umgebung sichern oder Tausende von Ressourcen verwalten, Aikido hilft Ihnen, sich auf die wichtigsten Risiken zu konzentrieren, Ihre Angriffsfläche schnell zu reduzieren und Tool-Sprawl vollständig zu vermeiden – alles von einer Plattform aus, die sowohl für Sicherheits- als auch für Engineering-Teams entwickelt wurde.

Fazit

Cloud-Sicherheit bedeutet nicht nur, Schwachstellen zu patchen, sondern auch, vollständige Transparenz über Ihre Infrastruktur, Ihren Code und Ihre Abhängigkeiten zu erhalten und auf die wichtigsten Risiken zu reagieren.

Mit Aikido können Teams Cloud-Monitoring, Code-Scanning und Supply-Chain-Sicherheit auf einer einzigen Plattform vereinen, Bedrohungen basierend auf dem tatsächlichen Risiko priorisieren und proaktive Maßnahmen ergreifen, bevor Angreifer zuschlagen.

Wenn Sie bereit sind, den nächsten Schritt zur Sicherung Ihrer Cloud-Umgebung zu gehen, starten Sie kostenlos und erleben Sie, wie einfach, entwickelndenfreundlich und effektiv Cloud-Sicherheit sein kann!

FAQ

Wie tragen Fehlkonfigurationen zu Cloud-Sicherheitslücken bei und wie können sie verhindert werden?

Cloud-Fehlkonfigurationen wie offene Storage-Buckets, übermäßige Berechtigungen oder fehlerhafte Netzwerkeinstellungen können sensible Daten oder Systeme Angreifern aussetzen. Die Prävention umfasst die regelmäßige Überprüfung von Cloud-Umgebungen, die Durchsetzung des Prinzips der geringsten Privilegien, den Einsatz automatisierter Konfigurationsmanagement-Tools und die kontinuierliche Überwachung auf Abweichungen. Plattformen wie Aikido Security helfen, Fehlkonfigurationen in Multi-Cloud-Umgebungen zu erkennen.

Wie beeinflussen Insider-Bedrohungen die Cloud-Sicherheit, und wie können sie gemindert werden?

Insider-Bedrohungen, ob böswillig oder versehentlich, können die Cloud-Sicherheit gefährden, indem sie Daten preisgeben, Backdoors schaffen oder Zugriffsrechte missbrauchen. Minderungsstrategien umfassen die Implementierung strenger Zugriffskontrollen, die Überwachung der Benutzeraktivität, die Durchsetzung der Multi-Faktor-Authentifizierung und die Schulung der Mitarbeitenden in Bezug auf bewährte Sicherheitspraktiken. Fortschrittliche Plattformen wie Aikido Security können ungewöhnliches Benutzerverhalten überwachen, um Teams auf potenzielle Insider-Risiken aufmerksam zu machen.

Welche Tools und Technologien erkennen und beheben effektiv die größten Cloud-Sicherheitslücken?

Cloud Security Posture Management (CSPM), Cloud Workload Protection Platforms (CWPP), Plattformen für cloud-native Anwendungsabsicherung (CNAPP), Schwachstellenscanner und automatisierte Compliance-Tools helfen, Schwachstellen zu erkennen und zu beheben. KI-gesteuerte Lösungen können komplexe Angriffspfade verfolgen und Bedrohungen priorisieren. Aikido Security integriert diese Funktionen und bietet eine KI-gestützte Echtzeit-Erkennung und -Behebung über Code, Abhängigkeiten und Cloud-Ressourcen hinweg.

Welche Rolle spielen unsichere APIs in der Cloud-Sicherheit, und wie können sie gesichert werden?

Unsichere APIs können sensible Daten preisgeben, unbefugten Zugriff ermöglichen oder als Einstiegspunkte für Angriffe dienen. Best Practices umfassen strenge Authentifizierung und Autorisierung, Eingabevalidierung, Ratenbegrenzung, Verschlüsselung und kontinuierliche Überwachung. Die Integration von API-Sicherheit in eine umfassendere Sicherheitsplattform, wie Aikido Security, stellt sicher, dass APIs kontinuierlich auf Schwachstellen und bösartige Aktivitäten analysiert werden.

Weiterlesen:

Top 9 Docker Container-Sicherheitslücken

Top 10 Webanwendungs-Sicherheitslücken, die jedes Team kennen sollte

Top 9 Kubernetes-Sicherheitslücken und Fehlkonfigurationen

Top-Code-Sicherheitslücken in modernen Anwendungen

Top 10 Python-Sicherheitslücken, die Entwickelnde vermeiden sollten

Top JavaScript-Sicherheitslücken in modernen Web-Apps

Top 9 Sicherheitslücken in der Software-Lieferkette erklärt