Da moderne Software täglich ausgeliefert wird, während die meisten Penetrationstests nur alle sechs Monate stattfinden, hatten Unternehmen lange Zeit nur eine eingeschränkte Sicht auf ihre Sicherheitslage.

Kontinuierliches Penetrationstesten stellt das alte Modell auf den Kopf. Anstatt zweimal jährlich auf PDF-Berichte von Beratern zu warten, können Sicherheitsteams nun fortlaufende Tests im Angreiferstil erhalten, die durch Automatisierung und KI unterstützt werden.

Dies ist ein Game Changer, der die Anzahl ausnutzbarer Schwachstellen, wie z. B. Probleme mit fehlerhafter Zugriffskontrolle, einschließlich IDORs, drastisch reduzieren wird. Laut dem 2025 OWASP Top 10 stellen diese das größte kritische Risiko dar und sind im Durchschnitt in 3,73 % aller Anwendungen vorhanden.

Nachfolgend vergleichen wir die führenden Tools für kontinuierliches Penetrationstesten und deren Angebote, damit Sie die richtige Lösung für Ihren Stack und Ihr Risikoprofil auswählen können.

TL;DR

Unter den überprüften Lösungen für kontinuierliches Penetrationstesten sticht Aikido Security's Infinite durch sein Plug-and-Play-Onboarding, seine robuste Compliance-Unterstützung und die Fähigkeit hervor, kontinuierliche Angriffssimulationen über den gesamten SDLC hinweg innerhalb der Entwicklungsworkflows durchzuführen.

Ihre agentische KI führt kontinuierlich Angriffe auf Quellcode, APIs, Cloud-Ressourcen und Container durch und korreliert Schwachstellen, um Angriffspfade zu identifizieren.

Durch die Beseitigung der traditionellen Hürden von Penetrationstests, wie Terminplanung, spezialisierte Sicherheitsteams und Workflow-Unterbrechungen, ermöglicht Aikido Security Teams, sich auf die Softwareentwicklung zu konzentrieren, während eine konstante, automatisierte Sicherheitsabdeckung gewährleistet wird.

Was ist kontinuierliches Penetrationstesten?

Kontinuierliches Penetrationstesten oder Continuous Attack Surface Penetration Testing (CASPT), wie es manche nennen, ist eine Sicherheitspraxis, die fortlaufende Versuche beinhaltet, Schwachstellen in der IT-Infrastruktur eines Unternehmens zu finden und auszunutzen.

Oft als agiles Penetrationstesten bezeichnet, da es die iterative Natur der agilen Entwicklung widerspiegelt, verlagert kontinuierliches Penetrationstesten die Tests im gesamten Entwicklungsprozess nach links (Shift Left).

Beim kontinuierlichen Penetrationstesten geht es nicht darum, die gesamte Anwendung wiederholt zu scannen.

Moderne Plattformen für kontinuierliches Penetrationstesten verfolgen, was sich zwischen den Deployments geändert hat, und konzentrieren die Testbemühungen nur auf neuen oder geänderten Code, Workflows und Infrastruktur. Dies ermöglicht Unternehmen, kontinuierlich Tests im Angreiferstil durchzuführen, ohne bei jedem Deployment Rauschen, Kosten oder operationelle Risiken neu einzuführen.

Das Ziel: Schwachstellen identifizieren, bevor echte Angreifer es tun, und dies früher, häufiger und in großem Umfang tun.

Kontinuierliches Penetrationstesten vs. traditionelles Penetrationstesten

Traditionelles Penetrationstesten geht von einem relativ statischen System aus. Tests werden periodisch geplant, Ergebnisse werden als Bericht geliefert, und die Resultate veralten schnell, wenn sich der Code ändert.

Kontinuierliches Penetrationstesten unterscheidet sich in drei wesentlichen Punkten:

- Tests laufen automatisch oder bei Änderungen, nicht nur jährlich oder quartalsweise.

- Annahmen werden kontinuierlich neu validiert, nicht nur einmal entdeckt.

- Ergebnisse spiegeln aktuelles Verhalten wider, nicht historische Momentaufnahmen.

Ziel ist es nicht, traditionelle Penetrationstests zu ersetzen, sondern die Lücke zwischen ihnen zu schließen, wo sich Risiken oft unbemerkt ansammeln.

Kontinuierliches Penetrationstesten vs. KI-Penetrationstests

Eine häufige Frage von Teams ist, worin der Unterschied zwischen kontinuierlichem Penetrationstesten und KI-Penetrationstests besteht. Kurz gesagt, geht es beim kontinuierlichen Penetrationstesten darum, wann und wo Tests stattfinden, während es bei KI-Penetrationstests hingegen mehr darum geht, wie die Tests durchgeführt werden; nämlich mithilfe von KI das Verhalten eines Angreifers zu simulieren und Probleme miteinander zu verketten.

In ausgereiften Plattformen baut kontinuierliches Penetrationstesten im Laufe der Zeit auch ein Systemgedächtnis auf. Anstatt jeden Test als Neuanfang zu betrachten, verwendet die Plattform gelernte Workflows, Berechtigungen und Angriffspfade aus früheren Durchläufen wieder. Dies ermöglicht es, die Testtiefe und -genauigkeit zu erhöhen, während sich die Anwendung weiterentwickelt.

Warum kontinuierliches Penetrationstesten für moderne Anwendungen wichtig ist

- Kontinuierliches Retesting und Validierung von Korrekturen: Kontinuierliches Penetrationstesten hört nicht auf, sobald ein Problem behoben ist. Angriffssimulationen versuchen automatisch, zuvor entdeckte Exploit-Pfade erneut auszunutzen und aktiv angewandte Mitigationen zu umgehen. Dies hilft Teams, Regressionen und schwache Korrekturen zu erkennen, die sonst bis zum nächsten geplanten Audit überleben würden.

- Erkennung von neu auftretenden und intermittierenden Schwachstellen: Moderne Anwendungen sind probabilistisch und zustandsbehaftet. Einige Schwachstellen treten nur nach bestimmten Aktionssequenzen auf, hängen vom Timing oder Zustandsübergängen ab oder entstehen, wenn Funktionen interagieren. Kontinuierliches Penetrationstesten erhöht die Wahrscheinlichkeit, diese Probleme zu erkennen, indem es wiederholt echtes Angreiferverhalten simuliert, anstatt sich auf einmalige Bewertungen zu verlassen.

- Kontinuierliche Nachweise für Compliance und Sicherheit: Kontinuierliches Penetrationstesten erzeugt eine fortlaufende Aufzeichnung der Testaktivitäten, reproduzierbare Befunde mit Validierungsschritten und Nachweise, dass Kontrollen konsistent angewendet werden.

Anstatt sich auf statische, punktuelle PDFs zu verlassen, erzeugt kontinuierliches Penetrationstesten einen sich entwickelnden Nachweispfad:

- getestete Angriffspfade,

- validierte Exploit-Schritte,

- Zeitstempel und

- Retest-Historie.

Dies liefert Sicherheitsteams einen nachvollziehbaren Beweis, dass Kontrollen kontinuierlich angewendet werden, was besser mit der Art und Weise übereinstimmt, wie moderne Auditoren und Regulierungsbehörden Risiken bewerten.

Vorteile von kontinuierlichem Penetrationstesten

Die Implementierung von kontinuierlichem Penetrationstesten bietet messbare Vorteile, die über eine einfache Risikoreduzierung hinausgehen:

- Erhöhte Transparenz und Echtzeit-Sicherheitslage: Kontinuierliches Penetrationstesten bietet Ihnen eine nahezu Echtzeit-Ansicht möglicher Angriffspfade. Anstatt sich zu fragen, ob die Bereitstellung von letzter Nacht eine kritische Schwachstelle eingeführt hat, erhalten Sie schnelles Feedback, sobald Schwachstellen auftreten, was die mittlere Zeit bis zur Behebung (MTTR) im Vergleich zu seltenen Penetrationstests drastisch reduziert.

- Kostengünstiger als reaktive Sicherheit nach einem Breach: Ja, die Umstellung auf kontinuierliches Testen ist eine Investition. Aber es ist günstiger als Incident Response, Anwaltskosten und Reputationsschäden. Die langfristigen Einsparungen durch Behebung, Entwickelnde-Produktivität und Verfügbarkeit überwiegen die anfänglichen Kosten bei Weitem.

- Kontinuierliche Compliance, keine Last-Minute-Audit-Panik: Die Kosten für Non-Compliance sind enorm, und ich weiß, dass Ihre Organisation ihre Gewinne nicht für Bußgelder ausgeben möchte. Regulierungsrahmen wie HIPAA, PCI-DSS und GDPR fordern zunehmend rigorose und regelmäßige Sicherheitsbewertungen. Kontinuierliches Penetrationstesten hilft Ihnen dabei.

- Bessere Abstimmung mit DevOps- und Platform-Engineering-Praktiken: DevOps- und Platform-Engineering-Praktiken erfordern Shift-Left. Kontinuierliches Penetrationstesten ermöglicht Ihnen das Shift-Left-Penetrationstesten, die umfassendste Art von Softwaretests. Eine sichere interne Entwicklerplattform führt zu sicheren Anwendungen in der Produktion.

Kontinuierliches Penetrationstesten vs. andere Arten von Penetrationstests

Automatisierte Scanner identifizieren Signale. KI-Penetrationstests analysieren das Systemverhalten. Kontinuierliches Penetrationstesten stellt sicher, dass diese Analyse angewendet wird, wenn sich das System ändert. Jeder Ansatz, dem eine dieser Schichten fehlt, wird Schwierigkeiten haben, mit den Risiken moderner Anwendungen Schritt zu halten.

Worauf Sie bei Tools für kontinuierliches Penetrationstesten achten sollten

Die Auswahl des richtigen Tools für kontinuierliches Penetrationstesten geht nicht nur um Funktionen, sondern darum, die Lösung zu finden, die zu den Workflows und Sicherheitsanforderungen Ihres Teams passt.

Plattformen für kontinuierliches Penetrationstesten müssen explizit für eine sichere, bereichsbezogene Ausführung konzipiert sein, mit integrierten Kontrollen, um unbeabsichtigte Auswirkungen zu verhindern und gleichzeitig echtes Angreiferverhalten zu validieren.

Hier sind einige Kriterien, die Sie bei der Auswahl berücksichtigen sollten:

- End-to-End-Abdeckung: Kontinuierliches Penetrationstesten sollte in der Pipeline laufen, und Ihr gewähltes Tool muss eine End-to-End-Angriffspfadanalyse bieten.

- Workflow- und Zustandsbewusstsein: Einige Schwachstellen treten erst nach bestimmten Aktionssequenzen auf, hängen von Timing oder Zustandsübergängen ab oder entstehen, wenn Funktionen interagieren. Ihr gewähltes Tool für kontinuierliches Penetrationstesten sollte in der Lage sein, diese Aktionen zu verketten, um im Laufe der Zeit bei jeder Systemänderung bessere Ergebnisse zu liefern.

- Hosting-Optionen: Können Sie die Region wählen, in der Ihr Tool gehostet wird? Suchen Sie nach Tools, die Multi-Region-Hosting anbieten. Denken Sie daran, Sie möchten ein Tool, das Ihnen hilft, Compliance einzuhalten, und nicht Gesetze zu brechen.

- Deployment: Wie lange dauert das Deployment? Benötigen Sie einen dedizierten Solutions Architect für die Konfiguration?

- Risikopriorisierung: Kann es Kontext bei der Risikoanalyse anwenden? Wie häufig sind seine Fehlalarme (False Positives)? Plattformen wie Aikido Security filtern über 90 % der Fehlalarme (False Positives) heraus.

- Produkt-Reifegrad: Wie viele Organisationen nutzen das Tool? Was sagen sie darüber? Der strahlende Neuling mit viel Hype, aber ohne Erfolgsbilanz, ist möglicherweise nicht die beste Wahl für Sie.

- Integration: Ist es plattformunabhängig? Passt es in Ihren aktuellen DevOps-Workflow? Zum Beispiel ist Pipeline-Sicherheit (CI/CD) entscheidend für schnelle Deployments.

- Preise: Können Sie vorhersagen, wie viel es Sie im nächsten Jahr kosten wird?

- Benutzererfahrung: Ist es intuitiv für Entwickelnde und Sicherheitsexpert:innen? Suchen Sie nach Tools, die mit einer Dev-First-Mentalität entwickelt wurden.

Warum kontinuierliches Penetrationstesten typischerweise von Unternehmen eingesetzt wird

Kontinuierliches Penetrationstesten erfordert einen nachhaltigen Systemkontext, Workflow-Awareness und eine sichere Ausführung im großen Maßstab. Während Start-ups oft KI-Penetrationstests bei Bedarf für schnelles Feedback oder Compliance nutzen, profitieren Unternehmen am meisten von kontinuierlichen Programmen, die Risiken über häufige Deployments, komplexe Berechtigungen und langlebige Systeme hinweg validieren.

Die 6 besten Tools für kontinuierliches Penetrationstesten

1. Aikido Security

Aikido Securitys Angebot für kontinuierliches Penetrationstesten, Aikido Infinite, basiert direkt auf seiner KI-Penetrationstest-Engine.

Aikido Infinite reduziert kontinuierlich das ausnutzbare Risiko bei jeder Software-Veröffentlichung, indem es Anwendungen automatisch testet, Ergebnisse validiert und Probleme als Teil des Software-Lebenszyklus behebt. Anstatt Berichte oder Backlogs zu erstellen, schließt Infinite den Kreislauf zwischen Angriff und Behebung, sodass Sicherheitsarbeit die Engineering-Teams nicht länger unterbricht.

Da Aikidos Plattform eine einheitliche Sicht über Code, Cloud und Infrastruktur bietet, verfügt Infinite über den Kontext und die Zugriffsrechte, die erforderlich sind, um reale Angriffspfade präzise zu testen und Probleme in Release-Geschwindigkeit zu beheben – ohne manuelles Eingreifen.

Aikido Infinite repräsentiert Aikidos Vision für selbstsichernde Software: Systeme, die sich selbst schützen, während sie entwickelt und bereitgestellt werden, sodass Teams nicht mehr zwischen schneller und sicherer Auslieferung wählen müssen.

Wesentliche Merkmale dieses Ansatzes sind systemübergreifende Logik über mehrere Durchläufe hinweg, die Validierung von verketteten Angriffspfaden anstelle isolierter Warnmeldungen, eine für kontinuierliche Ausführung konzipierte Sicherheit, validierungszentrierte Ergebnisse und prüfbereite Nachweise.

Aikido Security geht noch weiter, indem es Auto-Remediation-Funktionen wie automatisierte Pull Requests, Ein-Klick-Korrekturen, Inline-Sicherheitsvorschläge und integriertes Compliance-Mapping (HIPAA, SOC 2, ISO 27001 und vieles mehr) bietet.

Jede Angriffssimulation wird sofort in prüfbereite Berichte umgewandelt, und wenn es Zeit für eine formale Zertifizierung ist, können Sie mit einem vertrauenswürdigen Aikido Security Partner zusammenarbeiten, um die Ergebnisse zu validieren und zu bestätigen – zu einem Bruchteil der üblichen Kosten.

Mit all dem stellt Aikido Security sicher, dass Ihre Angriffsfläche jederzeit geschützt bleibt, mit oder ohne dediziertes Pentesting-Team.

Wichtige Funktionen:

- Agentische KI: Aikido Security simuliert Angreifertaktiken, um die Ausnutzbarkeit zu validieren, reale Angriffspfade zu priorisieren und reproduzierbare Exploit-Proofs zu erstellen.

- Breite Abdeckung: Deckt jeden Aspekt des SDLC ab, von Cloud-Konfigurations-Scanning bis hin zu fortgeschrittener Secrets detection.

- Rauschreduzierung: Aikido automatisiert die Triage von Ergebnissen, um das Rauschen zu eliminieren. Ist ein Problem nicht ausnutzbar oder erreichbar, wird es automatisch unterdrückt.

- Entwickelndenfreundliche UX: Bietet klare, umsetzbare Dashboards, die Ihr Team tatsächlich nutzen wird.

- Compliance-Mapping: Unterstützt wichtige Frameworks wie SOC 2, ISO 27001, PCI DSS, GDPR und vieles mehr.

- KI-gesteuerte Risikopriorisierung: Nutzt kontextsensitives Filtern und KI-Triage, um bis zu 90 % der Fehlalarme (False Positives) zu unterdrücken.

- Produkt-Reifegrad: Aikido Security hat sich als feste Größe auf dem Cybersicherheitsmarkt etabliert, mit bereits über 50.000 Kund:innen in ihrer etablierten Basis für Code-, Cloud- und Laufzeitsicherheit.

- Agentenlose Einrichtung: Verbindet sich mit GitHub, GitLab oder Bitbucket über schreibgeschützte APIs. Keine Agenten, Installationen oder Codeänderungen erforderlich.

- End-to-End-Angriffspfadanalyse: Aikido Security nutzt KI, um zusammenhängende Schwachstellen zu korrelieren und die risikoreichsten Angriffspfade in Ihrer Umgebung aufzudecken.

Vorteile:

- Entwickelnden-freundliche UX

- Zentralisiertes Reporting und Compliance-Vorlagen

- Unterstützung für mobiles und binäres Scanning (APK/IPA, Hybrid-Apps).

- Festpreise

- Agentic Pentesting

- Breite Sprachunterstützung

- KI-gestützte Filterung

- Plattformübergreifende Unterstützung

Ansatz für kontinuierliches Penetrationstesten:

Der Ansatz von Aikido Security für kontinuierliches Penetrationstesten simuliert kontinuierlich Angreifer-Workflows über den gesamten SDLC hinweg, ohne die Entwicklung zu stören. Er bietet Teams automatische Behebung, KI-gestützte Schwachstellenkorrelation und prüfbereite Berichterstattung für alle identifizierten Schwachstellen.

Preise:

Die Pläne von Aikido Security beginnen bei 300 $/Monat für 10 Benutzer.

- Entwickelnde (Dauerhaft kostenlos): Unterstützt Teams von bis zu 2 Benutzern. Umfasst 10 Repos, 2 Container-Images, 1 Domain und 1 Cloud-Konto.

- Basic: Umfasst 10 Repos, 25 Container-Images, 5 Domains und 3 Cloud-Konten.

- Pro: Ideal für mittelgroße Teams. Umfasst 250 Repos, 50 Container-Images, 15 Domains und 20 Cloud-Konten.

- Advanced: Umfasst Unterstützung für 500 Repos, 100 Container-Images, 20 Domains, 20 Cloud-Konten und 10 VMs.

Angebote sind auch für Startups (mit 30 % Rabatt) und Unternehmen verfügbar.

Gartner-Bewertung: 4.9/5.0

Aikido Security Bewertungen:

Neben Gartner hat Aikido Security auch eine Bewertung von 4.7/5 auf Capterra, Getapp und SourceForge

2. Hadrian

Hadrian ist eine autonome Sicherheitsplattform für kontinuierliches Penetrationstesten, die KI-Agenten einsetzt, um Aufklärung, Schwachstellenentdeckung und Exploitation-Simulation auf externen Angriffsflächen in Echtzeit durchzuführen.

Wichtige Funktionen:

- Autonome Agenten: Hadrian verwendet KI-Modelle, die von erfahrenen Pentestern trainiert wurden, um reale Denkprozesse von Angreifern und TTPs (Tactics, Techniques, and Procedures) zu imitieren.

- Automatisiertes Verwaltung der Angriffsfläche (ASM): Scannt kontinuierlich Domains, Assets, Subdomains, Cloud-Dienste und exponierte Schnittstellen.

- Integrationen: Bietet API-basierte Integrationen für Ticketing-Tools und Entwicklungsworkflows

Vorteile:

- Agentenloses Setup

- Ereignisbasierte Pentests

Nachteile:

- Weniger geeignet für internes Penetrationstesten

- Primär auf Unternehmen ausgerichtet

- Die anfänglichen Scans können langsam sein

- Benutzer haben Lücken in der Dokumentation gemeldet

- Benutzer haben berichtet, dass sie zusätzliche Anpassungen vorgenommen haben, um Rauschen zu reduzieren.

Ansatz für kontinuierliches Penetrationstesten:

Hadrian entdeckt kontinuierlich neue oder geänderte externe Assets mit seinem Tool zur kontinuierlichen Verwaltung der Angriffsfläche und führt automatisch KI-gesteuerte Pentests gegen diese durch, validiert ausnutzbare Pfade und aktualisiert die Ergebnisse in Echtzeit.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung:

Keine Gartner-Bewertung

Hadrian Bewertungen:

Keine unabhängigen Benutzergenerierten Bewertungen.

3. Cobalt

Cobalt ist eine Plattform für kontinuierliches Penetrationstesten, die es Entwicklungsteams ermöglicht, Pentests bei Bedarf zu starten, sobald Codeänderungen oder neue Releases erfolgen, und Zugang zu einer geprüften Community von Pentestern bietet.

Wichtige Funktionen:

- Umfassendes und agiles Testen: Teams können Pentests mit vollem Umfang oder kleinere, fokussierte Pentests anfordern, die auf Änderungen, neue Releases oder aktuelle Code-Updates abzielen.

- Kollaborationsunterstützung: Es bietet ein Dashboard für Ergebnisse, Berichte, Retests und Kommunikationen.

- Integration: Integriert sich mit gängigen Tools für Entwickelnde und Issue-Tracking und unterstützt API-basierte Workflows.

Vorteile:

- Verwaltung der Angriffsfläche

- Starker Kundensupport

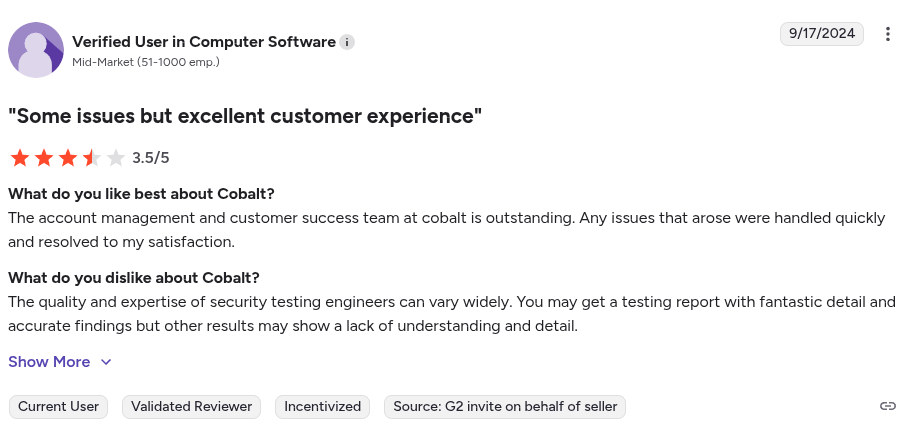

Nachteile:

- Auf Unternehmen ausgerichtet

- Die Preisgestaltung kann teuer werden

- Fehlende automatische Behebung

- Benutzer haben berichtet, dass die API-Integration im Vergleich zu anderen Lösungen mangelhaft ist.

- Eingeschränkte Filter- und Berichts-Exportfunktionen

Ansatz für kontinuierliches Penetrationstesten:

Der Ansatz von Cobalt für kontinuierliches Penetrationstesten ermöglicht es Entwicklungsteams, gezielte Pentests bei jedem größeren Code-Update oder Deployment auszulösen. Und bietet eine geprüfte Community von Pentestern für umfassendere Pentests.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.5/5.0

Cobalt Bewertungen:

4. Evolve Security

Evolve Security ist eine Sicherheitsplattform, die kontinuierliches Penetrationstesten als Managed Service (PTaaS) anbietet. Sie ist primär bekannt für ihre proprietäre Plattform für kontinuierliches Penetrationstesten, „Darwin Attack“.

Wichtige Funktionen:

- Kollaborationsportal: Die Darwin Attack-Plattform dient als zentrale Anlaufstelle für die Kommunikation zwischen dem Team eines Kunden und den Pentestern.

- Risikoakzeptanz: Es ermöglicht Teams, spezifische, risikoarme Schwachstellen als „Risiko akzeptiert“ zu markieren, wodurch verhindert wird, dass dasselbe Problem in zukünftigen Bewertungen erneut bewertet wird.

Vorteile:

- Kontextsensitive Aufzeichnungen

- Unterstützt gängige CI/CD-Plattformen

- Starker Kundensupport

Nachteile:

- Auf Unternehmen ausgerichtet

- Hohes Alarmvolumen

- Steile Lernkurve

- Die initiale Einrichtung und Konfiguration ist komplex

- Fehlende Funktionen zur automatischen Behebung

- Benutzer haben berichtet, dass es sich eher wie ein Schwachstellenscanner als ein Pentesting-Tool anfühlt

Ansatz für kontinuierliches Penetrationstesten:

Der Ansatz von Evolve Security für kontinuierliches Penetrationstesten kombiniert automatisierte Überwachung mit menschlicher Expertise. Er kartiert ständig externe Angriffsflächen, um Änderungen zu erkennen, und fordert Pentester auf, Ergebnisse mit hohem Risiko zu untersuchen und zu validieren.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.1/5.0

Evolve Security Bewertungen:

5. BreachLock

BreachLock ist eine Plattform für kontinuierliche Sicherheitstests, die Automatisierungsscanner und erfahrene Pentester einsetzt, um Unternehmen dabei zu unterstützen, Schwachstellen in ihren Systemen zu identifizieren.

Schlüsselfunktionen

- Verwaltung der Angriffsfläche (ASM): BreachLock entdeckt und kartiert kontinuierlich sowohl interne als auch externe, dem Internet zugewandte Assets.

- Integration: Die Ergebnisse können in gängige Issue-Tracker und CI/CD-Plattformen eingespeist werden.

- Hybrides Testmodell: Es kombiniert KI-gestützte Automatisierung mit zertifizierten menschlichen Experten, um komplexe Geschäftslogikfehler zu erkennen und alle Ergebnisse zu validieren.

Vorteile:

- Breite Abdeckung

- Klare Anleitung zur Behebung

- Compliance-Unterstützung

Nachteile:

- False Positives

- Kann bei Skalierung teuer werden

- Die Ergebnisse der Überwachung der Angriffsfläche können schwierig zu verfolgen sein

- Benutzer haben die Benutzeroberfläche als langsam und schwerfällig beschrieben

- Benutzer haben begrenzte Anpassungsmöglichkeiten für Berichte gemeldet

Ansatz für kontinuierliches Penetrationstesten:

Der Ansatz von BreachLock für kontinuierliches Penetrationstesten kombiniert automatisierte Überwachung und menschengeführte Validierung, um laufende kontextsensitive Pentests von Webanwendungen, APIs und Cloud-Assets durchzuführen

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung: 4.6/5.0

BreachLock Bewertungen:

6. Terra Security

Terra Security ist eine agentic-KI-gestützte Plattform für kontinuierliches Penetrationstesten (PTaaS). Sie kombiniert spezialisierte KI-Agenten mit erfahrenen Pentestern, um kontinuierliche, kontextsensitive Penetrationstests für Webanwendungen und APIs durchzuführen.

Wichtige Funktionen:

- Agentic AI Swarm: Terra Security setzt spezialisierte KI-Agenten ein, die entwickelt wurden, um wie menschliche ethische Hacker zu denken und zu handeln, um Anwendungen autonom zu erkunden und zu testen.

- Änderungsbasiertes Testen: Die Scans werden durch Ereignisse wie Deployments, Code-Modifikationen oder neue Endpunkte ausgelöst.

Vorteile:

- Kontextsensitive Tests

- Umsetzbare Erkenntnisse zur Behebung

Nachteile:

- Steile Lernkurve

- Primär auf Unternehmen ausgerichtet

- Begrenzter Umfang über Webanwendungen hinaus

- Es handelt sich um eine relativ neue Plattform.

Ansatz für kontinuierliches Penetrationstesten:

Der Ansatz von Terra Security für kontinuierliches Penetrationstesten verwendet ein hybrides Modell aus Agenten-KI und menschlicher Expertise, um Echtzeit-, kontextsensitive Webanwendungs-Pentests bereitzustellen.

Preise:

Individuelle Preisgestaltung

Gartner-Bewertung:

Keine Gartner-Bewertung

Terra Security Bewertungen:

Keine unabhängigen Benutzergenerierten Bewertungen.

Vergleich der 6 besten Tools für kontinuierliches Penetrationstesten

Um Ihnen den Vergleich der Fähigkeiten der oben genannten Tools für kontinuierliches Penetrationstesten zu erleichtern, fasst die folgende Tabelle die Stärken und Schwächen jedes Tools sowie deren idealen Anwendungsfall zusammen.

Fazit

Kontinuierliches Penetrationstesten wird unerlässlich, da statische Sicherheitstests nicht mehr zu dynamischen Systemen passen.

Die Zukunft der Penetrationstests sind nicht einfach schnellere oder günstigere Bewertungen. Es ist eine kontinuierliche, kontextsensitive Validierung, wie sich Anwendungen unter realem Angreiferdruck verhalten.

Durch die Kombination von KI-Penetrationstests mit kontinuierlicher Ausführung ermöglichen Plattformen wie Aikido Security Sicherheitsteams, von einer Momentaufnahme-basierten Absicherung zu einem fortlaufenden Risikoverständnis überzugehen.

Weniger Rauschen und mehr echten Schutz? Starten Sie Ihre kostenlose Testversion oder buchen Sie noch heute eine Demo mit Aikido Security.

FAQ

Warum wird kontinuierliches Penetrationstesten in der modernen Cybersicherheit immer wichtiger?

Kontinuierliches Penetrationstesten hilft Teams, mit sich ständig ändernden Cloud-Umgebungen, sich verlagernden Angriffsflächen und schnellen Deployment-Zyklen Schritt zu halten. Anstatt auf vierteljährliche Tests zu warten, erhalten Organisationen eine fortlaufende Validierung, Echtzeit-Erkennung von ausnutzbaren Risiken und schnellere Behebungsschleifen.

Moderne Plattformen wie Aikido Security gestalten diesen Prozess automatisch und entwicklerfreundlich, sodass Sicherheitstests kontinuierlich stattfinden, ohne Entwicklungsteams zu verlangsamen.

Was sind die häufigsten Herausforderungen beim kontinuierlichen Penetrationstesten?

Teams kämpfen oft mit hohen Fehlalarmraten, unvollständiger Abdeckung, Umgebungsdrift, Sicherheitsbedenken in der Produktion und dem operativen Aufwand der Verwaltung mehrerer Tools. Hinzu kommt die Frage der Priorisierung, welche Ergebnisse wirklich relevant sind. Lösungen wie Aikido Security begegnen dem, indem sie ihre KI-Engine nutzen, um Ergebnisse zu korrelieren, Rauschreduzierung zu betreiben und sich auf wirklich ausnutzbare Schwachstellen zu konzentrieren, damit Teams zuerst an den Problemen mit höchster Priorität arbeiten.

Was ist der Unterschied zwischen KI-Penetrationstests und kontinuierlichem Penetrationstesten?

Beide Ansätze nutzen KI. KI-Penetrationstests konzentrieren sich auf die Automatisierung von Aufgaben, die traditionell von menschlichen Penetrationstestern durchgeführt werden, um einzelne Tests effizienter und gründlicher zu gestalten. Kontinuierliches Penetrationstesten hingegen geht weiter, indem es die Häufigkeit der Tests automatisiert, wodurch Organisationen ihre Sicherheitslage kontinuierlich bewerten und jederzeit sicher bleiben können.

Wie integrieren sich Tools für kontinuierliches Penetrationstesten in DevOps- oder CI/CD-Pipelines?

Sie integrieren sich als automatisierte Schritte in Pipelines, die vor dem Merge, nach dem Deploy oder nach einem Zeitplan ausgeführt werden. Die Ergebnisse werden dann direkt in Pull Requests, Issue Tracker oder Dashboards übertragen, damit Entwickelnde sie innerhalb ihrer bestehenden Workflows beheben können. Plattformen wie Aikido Security sind auf diesen Workflow-orientierten Ansatz ausgelegt und bieten CI/CD-Integrationen, API-Trigger und automatisiertes Gating für Hochrisiko-Schwachstellen.

Wie vergleichen sich Open-Source-Tools für kontinuierliches Penetrationstesten mit kommerziellen?

Open-Source-Tools für kontinuierliches Penetrationstesten bieten Flexibilität und geringere Kosten, erfordern aber mehr manuelle Konfiguration, Abstimmung und Wartung. Kommerzielle Plattformen hingegen bieten typischerweise eine stärkere Automatisierung, tiefere Angriffssimulation, besseres Reporting und eine sauberere Developer Experience. Viele Teams kombinieren beide Ansätze, indem sie Open-Source-Tools für spezifische Prüfungen verwenden, während sie sich bei Risikokorrelation, Automatisierung und Rauschreduzierung auf kommerzielle Lösungen wie Aikido Security verlassen.

Welche Metriken und Berichte stellen führende Tools für kontinuierliches Penetrationstesten bereit, um Schwachstellen zu verfolgen?

Gängige Metriken umfassen die Anzahl der Schwachstellen nach Schweregrad, Ausnutzbarkeit, Asset-Abdeckung, MTTR (Mean Time To Remediate) und Trendlinien für neue und behobene Ergebnisse. Robuste Plattformen bieten auch Behebungsanleitungen, Compliance-konforme Berichte und Angriffspfad-Visualisierungen. Tools wie Aikido Security zeigen diese Erkenntnisse in optimierten Dashboards und im Entwicklungs-Workflow auf, damit Teams ihre Bedrohungslandschaft verfolgen und effektiv priorisieren können.

Das könnte Sie auch interessieren: