Willkommen in unserem Blog.

Aikido Security sammelt 5 Millionen Euro ein, um eine nahtlose Sicherheitslösung für wachsende SaaS-Unternehmen anzubieten

GHENT, 14. November 2023

Aikido Security, die Software-Sicherheits-App für wachsende SaaS-Unternehmen, hat in einer von Notion Capital und Connect Ventures geleiteten Seed-Runde 5 Millionen Euro eingeworben. Hinzu kommen Investitionen von Inovia Capital Precede Fund I, angeführt von den Partnern Raif Jacobs und dem ehemaligen Google-CFO Patrick Pichette, sowie eine beeindruckende Reihe von Angel-Investoren, darunter Christina Cacioppo, CEO von Vanta.

Die Investition wird in die Entwicklung der Funktionalität der Software fließen, insbesondere in die Sicherstellung, dass Aikidos Benutzerfreundlichkeit und Auto-Triage die beste in der Klasse ist, während das Produkt einfach gehalten wird; in die Einstellung von Mitarbeitern in den Produkt-, Entwicklungs-, Marketing- und Vertriebsteams; und in die weitere Vergrößerung des Aikido-Kundenstamms, mit besonderem Fokus auf die Festigung und den Ausbau der bereits starken Position in Europa und Nordamerika.

Willem Delbare, CEO und CTO von Aikido, erklärt: "SaaS-Unternehmen, die ihre Plattform aufbauen, 'sichern' ihre neue Software oft durch die Installation zahlreicher verstreuter Tools. Dies kann für die Entwickler eine Menge Lärm verursachen und eine Unzahl von verschiedenen 'False Positives' aufwerfen, die zwar Aufmerksamkeit erfordern, aber keine wirkliche Bedrohung darstellen. Dies stellt eine enorme Belastung für die Mitarbeiter dar, die für die Plattformsicherheit zuständig sind. Das Problem wird durch das Wachstum, das bei SaaS schnell eintreten kann, noch verschärft und bereitet den für die Sicherheit zuständigen Mitarbeitern große Kopfschmerzen."

Delbare fährt fort : "Wenn sich Startups jedoch dafür entscheiden, diese Tools nicht zu installieren, können sie stattdessen teure Sicherheitssoftwarelösungen einsetzen, die nur einige Faktoren der Anwendungssicherheit abdecken. Die Unternehmen haben dann trotz ihrer Investitionen große Lücken in der Sicherheit ihrer Software. Aufgrund ihrer Kosten sind Schwachstellen-Scanner meist auf größere Unternehmen zugeschnitten, während KMUs und mittelständische Unternehmen ohne eine praktikable Lösung für die Sicherheit ihrer wachsenden Plattform dastehen."

Aikido hat es sich zur Aufgabe gemacht, die SaaS-Sicherheit mit seinem All-in-One-Tool zu vereinfachen, das verschiedene Funktionen für die Anwendungssicherheit zusammenfasst. Anstelle unzusammenhängender Lösungen verbessert dieser einheitliche Ansatz die Kontrolle und verringert die Zahl der Fehlalarme erheblich. Bislang hat das Unternehmen mehr als 1.500 Arbeitstage von Entwicklern eingespart, die sonst für Fehlalarme aufgewendet worden wären. Aikido ordnet die Schwachstellen nach ihrem Schweregrad ein und stellt so sicher, dass kritische Probleme zuerst angegangen werden. Außerdem verbleiben alle Sicherheitsdaten innerhalb der Plattform, so dass die Sicherheit unabhängig von Personalwechseln gewährleistet ist und die Geschäftskontinuität gefördert wird.

Delbare fährt fort: "Im Laufe meiner Karriere habe ich mehrere SaaS-Startups aufgebaut und Hunderte von Stunden damit vergeudet, einen Flickenteppich von Tools zusammenzustellen, die zur Sicherung einer neuen Plattform benötigt wurden. Als ich Aikido gründete, sah ich einen besseren Weg, um kritische Sicherheitslücken zu identifizieren und gleichzeitig die ablenkenden 'Nicht-Probleme' zu reduzieren, die die Zeit eines Ingenieurs verschwenden. Wir sind das einzige Unternehmen in Europa, das dies tut, und zeigen damit, dass Startups auf dem Kontinent neue Energie bekommen. Zu unseren Kunden gehören jetzt sowohl Startups als auch Unternehmen, die auf über 300 Entwickler angewachsen sind - was zu über 1000 Gesamtinstallationen in nur einem Jahr geführt hat - eine Seltenheit in der Welt der neuen SaaS-Lösungen. In Zukunft wollen wir unsere Konkurrenten ausstechen, indem wir eine Lösung anbieten, die auf diejenigen zugeschnitten ist, die noch kein Produkt gefunden haben, das ihren Bedürfnissen entspricht."

Kamil MieczakowskiKamil Mieczakowski, Partner bei Notion Capital, sagt: "Während der Druck auf kleine und mittelständische Unternehmen wächst, ein immer höheres Maß an Cyber-Resilienz zu demonstrieren, stellt die Landschaft der verfügbaren Sicherheitstools weiterhin eine Herausforderung dar, die durch Fragmentierung, Komplexität und Kosten gekennzeichnet ist. Aikido bietet eine leistungsstarke und dennoch einfach zu bedienende End-to-End-Lösung für Code- und Cloud-Sicherheit, die jedes Unternehmen in die Lage versetzt, sich selbst und seine Kunden mit einem einzigen Tool zu schützen, das jeden Entwickler in einen Sicherheitsexperten verwandelt. Obwohl das Unternehmen erst ein Jahr alt ist, skaliert es bereits rasant, und wir freuen uns sehr, es auf diesem spannenden Weg zusammen mit unseren Freunden von Connect Ventures und einer unglaublichen Gruppe von Angel-Investoren und Beratern zu unterstützen."

Pietro BezzaMitbegründer und geschäftsführender Gesellschafter von Connect Ventures, sagt: "In dieser neuen B2B-Softwarewelt suchen Unternehmen nach SaaS-Produkten, die Effektivität mit Effizienz, einem guten Preis-Leistungs-Verhältnis, Einfachheit und Fokus verbinden. Wir befinden uns in der Ära der großen Pakete. Getrieben von dem Bedürfnis nach Effizienz, konsolidieren die Kunden punktuelle Softwarelösungen zu umfassenden Software-Suiten. Die All-in-One-Plattform von Aikido für Softwaresicherheit passt hervorragend in diesen neuen Rahmen. Wir freuen uns sehr, Willem, Roeland und Felix dabei zu unterstützen, den Zugang zu den besten Sicherheitswerkzeugen für jede Unternehmensgröße und jedes Budget zu demokratisieren."

Aikido bietet die schnellste Möglichkeit für ein wachsendes SaaS-Unternehmen, seine Plattform zu sichern. Die Anwendung bietet ein schnelles, kundengeführtes Onboarding mit einem sofortigen Überblick über alle kritischen Schwachstellen, die behoben werden müssen - in der Regel in nur wenigen Minuten - und verschafft den Anwendern die Zeit, sich auf ihre Kernaufgaben zu konzentrieren. Mit einer erstklassigen Rauschunterdrückung ist Aikido in der Lage, die Zahl der Fehlalarme massiv zu reduzieren. Es verfolgt einen "Shift Left"-Ansatz, dessen Ziel es ist, zu verhindern, dass Sicherheitsprobleme in den Code eindringen. Das bedeutet, dass Fehler während des Entwicklungsprozesses behoben werden können, bevor eine Sicherheitslücke entsteht oder der Code in die Produktion gelangt.

Aikido wurde für SaaS-Unternehmen entwickelt und ist eine entscheidende Komponente für die Einhaltung wichtiger compliance , einschließlich SOC2, ISO 27001, CIS, HIPAA und der bevorstehenden europäischen NIS-2-Richtlinie.

Über Aikido Security

Aikido ist eine All-in-One-Lösung, die mehrere Aspekte der Anwendungssicherheit in einer intuitiven Plattform zusammenfasst. Dieser ganzheitliche Ansatz bietet den Endanwendern mehr Kontrolle und reduziert die Anzahl der Fehlalarme bei Sicherheitsprüfungen drastisch. Aikido wurde von Willem Delbare (ehemaliger Gründer von Teamleader und Officient), Roeland Delrue (ehemaliger Showpad) und Felix Garriau (ehemaliger nexxworks) gegründet und wird von Notion Capital, Connect Ventures und Syndicate One unterstützt.

Aikido Security erreicht die ISO 27001: compliance

Wir sind stolz darauf, bekannt geben zu können, dass Aikido Security kürzlich die Zertifizierung nach ISO 27001:2022 erhalten hat. Dies ist ein großer Meilenstein für uns und unterstreicht unser Engagement für die Informationssicherheit.

Was bedeutet ISO 27001:2022?

ISO 27001 ist ein weltweit anerkannter Standard für die Einrichtung und Zertifizierung eines Informationssicherheitsmanagementsystems (ISMS). Die Version 2022 dieser Zertifizierung stellt sicher, dass Aikido Security mit den aktuellen Best Practices im Informationssicherheitsmanagement übereinstimmt. Wir haben uns bewusst für die Version 2022 entschieden (im Gegensatz zu den Versionen 2013 und 2017), da sich diese neue Version stärker auf sichere Kodierung, Bedrohungserkennung usw. konzentriert. Dies sind Punkte, die wir als wichtig und relevant für ein Softwareunternehmen erachten.

Das Erreichen der ISO 27001: compliance ist ein bedeutender Erfolg für Aikido Security. Sie unterstreicht unser Engagement für die Bereitstellung sicherer und zuverlässiger Lösungen für unsere Kunden.

Willem Delbare, CEO von Aikido Security

Was hat Aikido dazu bewogen, sich nach ISO 27001 zertifizieren zu lassen?

Wir sind ein Herausforderer im Sicherheitsbereich und eines der ersten Dinge, die wir von neuen Kunden verlangen, ist, dass sie uns Lesezugriff auf ihre Codebasis gewähren. Das ist eine große Sache. Und wir verstehen - und stimmen zu - dass das eine große Sache ist.

Damit Kunden uns ihre Codebasis anvertrauen können, müssen sie uns als Unternehmen und unserem Produkt vertrauen. Die Konformität mit ISO27001 ist ein großer Schritt nach vorn, um dieses Vertrauen aufzubauen und zu beweisen.

Was wir auf dem Weg zur ISO compliance gelernt haben

In einem zukünftigen Blogbeitrag werde ich meine wichtigsten Erkenntnisse darlegen, aber ich möchte diese Gelegenheit nutzen, um einige kurze Einblicke in unsere Reise zu geben.

Unser Weg zur ISO 27001:2022

Wir haben den gesamten Prozess in etwa sechs Monaten durchlaufen. Wir hatten zuvor bereits SOC 2 eingeführt und verfügten daher bereits über viele Richtlinien, Dokumente und bewährte Verfahren. So konnten wir vieles davon wiederverwenden und auf unsere ISO anwenden.

Da wir der festen Überzeugung sind, das richtige Werkzeug für die jeweilige Aufgabe zu verwenden, haben wir die Gelegenheit genutzt, einen modernen Ansatz zu wählen und Vanta einzusetzen, das einen Großteil der für die Erlangung der ISO 27001 erforderlichen Arbeit automatisiert.

Das Erreichen der ISO 27001:2022 erfordert Geduld und Engagement. Es ist wichtig, sich mit verlässlichen Partnern zu umgeben und im Vorfeld Wissen zu sammeln.

Roeland Delrue, COO & CRO von Aikido Security

Der Prozess auf hoher Ebene

1. Interne Revision (Voraudit)

Sie können das interne Audit als "Generalprobe" oder "Schein-Audit" betrachten, um sicherzustellen, dass Sie auf die "echten" Audits vorbereitet sind. Die interne Prüfung stellt sicher, dass Sie keine offensichtlichen Dinge übersehen haben, die Sie in den späteren Phasen nicht mehr beheben können.

Kleiner Tipp: Verwenden Sie einen guten internen oder externen Vorprüfer. Das hilft Ihnen wirklich, sich richtig vorzubereiten. Wenn Sie nicht über einschlägige und nachgewiesene Erfahrungen mit ISO verfügen, ist es wahrscheinlich am besten, einen externen Vorauditor zu beauftragen. Deren Erfahrung wird sich als sehr wertvoll erweisen.

2. Prüfung der Stufe 1

Stufe 1 ist größtenteils ein "Tabletop-Audit" oder eine Dokumentationsprüfung

Dieses Audit besteht aus einer umfassenden Überprüfung der Dokumentation. Ein externer ISO 27001-Auditor prüft die Richtlinien und Verfahren, um sicherzustellen, dass sie die Anforderungen der ISO-Norm und des Informationssicherheitsmanagementsystems (ISMS) der Organisation erfüllen.

3. Audit der Stufe 2

Stufe 2 ist ein umfassendes Systemaudit mit zahlreichen Kontrolltests

Der Auditor führt Tests durch, um zu prüfen, ob das Informationssicherheitsmanagementsystem (ISMS) ordnungsgemäß konzipiert und umgesetzt wurde und korrekt funktioniert. Der Auditor bewertet auch die Angemessenheit und Eignung der Kontrollen der Organisation, um festzustellen, ob die Kontrollen implementiert wurden und wirksam funktionieren, um die Anforderungen der Norm ISO 27001 zu erfüllen.

4. Zertifizierung

Nachdem Sie die Mängel beseitigt oder einen Aktionsplan für Ihre Nichtkonformitäten erstellt haben, sind Sie bereit für die Validierung. ISO 27001-Nichtkonformitäten werden in geringfügige, schwerwiegende oder verbesserungswürdige Mängel eingeteilt (OFI). Es ist natürlich von entscheidender Bedeutung, dass Sie nachweisen können, dass Sie die Mängel beseitigt haben, oder dass Sie klar zeigen können, dass Sie auf dem Weg sind, alle schwerwiegenden Nichtkonformitäten zu beseitigen.

Und dann... ist es Zeit, dein Zertifikat zu bekommen 🎉🥳

Wie lange dauert es, bis die ISO 27001-Norm erfüllt ist?

Sie können es nicht in weniger als zwei Monaten schaffen. Und das setzt voraus, dass Sie alles bereit haben, einschließlich eines P-Tests und eines Prüfers.

Selbst dann benötigen Sie möglicherweise einige Monate, um sicherzustellen, dass genügend Informationssicherheitsereignisse auftreten, da einige Prozesse nur dann stattfinden können, wenn ein bestimmtes Ereignis eintritt (z. B. Onboarding oder Offboarding eines Mitarbeiters).

Außerdem müssen Sie nachweisen, dass Sie Nichtkonformitäten beheben können und in der Lage sind, Beweise zu sammeln. Dieser Prozess umfasst die Identifizierung des Ereignisses, die Protokollierung und Klassifizierung sowie die gründliche Dokumentation des Informationssicherheitsvorfalls.

Wie viel kostet es, ISO 27001-konform zu werden?

Je nachdem, wie ausführlich das Voraudit und der Pentest ausfallen, kostet Sie das gesamte Verfahren in der Regel 20.000-50.000 USD.

Sie müssen für Folgendes aufkommen:

- Pre-Auditor

- Pentest (Sie können diesen aus anderen Compliance-Tracks übernehmen, z. B. wenn Sie bereits einen für SOC 2 durchführen)

- Lizenz für die Compliance (wir empfehlen diese unbedingt zu verwenden)

- Prüfer

- Lizenzen für Schwachstellen- und/oder Malware-Scanner (z. B. Aikido Security)

Die Kosten hängen stark von verschiedenen Faktoren ab, von denen die wichtigsten sind:

- Die Größe Ihres Unternehmens (wenn Sie viele Mitarbeiter, Prozesse, Büros, Entwickler usw. haben, steigen die Auditkosten drastisch)

- Kosten für den Pentest (USD 3-30k, je nachdem, welche Art von Pentest Sie machen und wer ihn durchführt)

- Intensität der Prüfungen

- Compliance (z. B. Vanta)

Technisches Schwachstellenmanagement nach ISO 27001:2022

Sind Sie selbst auf dem Weg zur ISO27001:2022-Zertifizierung? Aikido Security erfüllt alle technischen Anforderungen an das Schwachstellenmanagement für ISO 27001:2022-Anwendungen. Außerdem synchronisieren wir uns mit Compliance Monitoring-Plattformen (wie Vanta), um sicherzustellen, dass Ihre Schwachstelleninformationen immer auf dem neuesten Stand sind. Dies bedeutet, dass Sie sich auf eine genaue Risikobewertung und effiziente Abhilfemaßnahmen verlassen können.

Fordern Sie unseren Bericht an

Sie können unseren eigenen ISO 27001:2022 Bericht direkt in unserem Trust Center anfordern.

Wie der CTO von StoryChief Aikido Security nutzt, um nachts besser zu schlafen

Sie können nicht schlafen, wenn Sie sich vorstellen, dass bösartige Akteure den Code Ihres fantastischen neuen Unternehmens infiltrieren? Jetzt nicht mehr! Aikido Security hat die Sicherheit für Startups so gestaltet, dass sie erschwinglich und effizient ist und die Bedürfnisse von CTOs erfüllt. Lassen Sie uns einen Blick darauf werfen, wie Aikido die Sicherheitslage von StoryChief verändert hat.

Wir lieben es, von den Erfahrungen unserer Kunden und Partner zu hören, insbesondere wenn es um die Sicherheit von Startups geht. Vor kurzem sprachen wir mit Gregory Claeyssens, dem Mitbegründer und CTO von StoryChief, und wir waren begeistert von seiner Erfolgsgeschichte mit Aikido Security. In diesem Kundenbericht gehen wir auf dieses Gespräch ein und zeigen Ihnen, wie Aikido die Sicherheitslage von StoryChief verbessert hat. Und wie es Gregory dabei geholfen hat, sein Berufs- und Privatleben auszubalancieren, d. h. nachts besser zu schlafen! (CTOs, wir wetten, das klingt gut!)

💡 Vergessen Sie übrigens nicht, unseren StoryChief/Aikido-Kundenbericht am Ende dieses Blogbeitrags herunterzuladen.

Was ist StoryChief?

StoryChief wurde 2017 gegründet und hat seinen Hauptsitz in Gent, Belgien. Das Startup bietet eine benutzerfreundliche All-in-One-Lösung für Content Marketing. StoryChief befähigt Marketing-Agenturen und Content-Teams, ihre Content-Produktion und -Verwaltung zu rationalisieren. Oder, wie StoryChief sagt: "Das Content-Chaos beenden".

Die kollaborative und intuitive Plattform von StoryChief umfasst Tools für die Planung und Verteilung von Inhalten, die Zeitplanung und das Schreiben von KI. Das Unternehmen hat viel Aufmerksamkeit erregt. Insbesondere hat StoryChief eine Finanzierung in Höhe von 5,7 Millionen Dollar erhalten. Dies ist ein Beweis für den innovativen Ansatz des Unternehmens, umfassende Content-Marketing-Lösungen anzubieten. Derzeit verfügt StoryChief über ein großes, engagiertes Entwicklungsteam. Und das Logo des Unternehmens ist ein sympathisches Faultier!

💡 Erfahren Sie mehr über StoryChief und sein Angebot auf seiner Website: https://www.storychief.io.

Sicherheitsherausforderungen für Startups

Mit dem Wachstum von StoryChief wurde die Verwaltung der Sicherheit der Codebasis, der Repositories und der Infrastruktur immer komplexer. Gregory und sein Team befanden sich in einer schwierigen Lage, um potenziellen Sicherheitslücken immer einen Schritt voraus zu sein.

Der Sicherheitskurve hinterherhinken: Die Verwaltung seiner Sicherheitslage wurde immer besorgniserregender. Gregory machte sich Sorgen, dass er etwas Entscheidendes übersehen oder übersehen haben könnte. Das führte zu unnötigem Stress und Sorgen.

Verwendung unvollständiger und teurer Sicherheitstools: StoryChief verwendete Sicherheitstools, die eine gewisse Sicherheit boten. Aber es gab zwei Haupthindernisse bei diesen Tools. Sie erfüllten nicht alle Sicherheitsanforderungen von Gregory und waren nicht auf die Bedürfnisse von CTOs ausgerichtet. Außerdem gab es eine unerwartete Preisänderung durch den Hauptanbieter von Sicherheitstools.

Überlastung mit Benachrichtigungen: Benachrichtigungen sollten nützlich und relevant sein. Die Verwendung mehrerer Sicherheitstools führte jedoch zu einer Überfrachtung mit Benachrichtigungen. Dies führte zu drei Ergebnissen:

- Bei einigen Meldungen fehlten kontextbezogene Informationen und Genauigkeit,

- Eine überwältigende Anzahl von Benachrichtigungen wurde zu weißem Rauschen und daher ignorierbar (sie hatten einfach keinen Wert).

Kurz gesagt, die Ineffizienz verschlang wertvolle Ressourcen und Zeit. Doch trotz dieses Gegenwinds gelang es Gregory, die Sicherheit effektiv zu verwalten, und es kam zu keinen größeren Sicherheitsvorfällen. Allerdings fühlte er sich durch die Einschränkungen und Kosten der vorhandenen Tools verunsichert. Dies veranlasste ihn dazu, nach einer besseren Lösung zu suchen.

Wie Aikido Security die Sicherheitslage von StoryChief verbessert hat

StoryChiefs Weg zu einer besseren Sicherheitslage führte zu Aikido Security, das StoryChief auch den Übergang von einem reaktiven zu einem proaktiven Sicherheitsansatz ermöglichte.

Kein lästiges Preisschild: Sicherheit für Startups sollte erschwinglich sein, und Aikido hat eine startup-freundliche Preisgestaltung. Dies bot StoryChief eine kosteneffektive Lösung. Gleichzeitig stärkte Aikido dank der nächsten beiden Vorteile das Vertrauen in die eigene Sicherheitsposition.

Ich bin ein CTO, kein Sicherheitsingenieur: Die verschiedenen Tools, die StoryChief verwendet hat, waren hauptsächlich auf Sicherheitsingenieure ausgerichtet. Im Gegensatz zu diesen Tools schneidet Aikido seine Funktionen und Regeln jedoch auf die speziellen Bedürfnisse von CTOs und Entwicklern zu. Aikido liefert außerdem ständig neue Regeln und Funktionen, die speziell für CTOs entwickelt wurden.

Sagen Sie mir, wann es wichtig und relevant ist: Eine der wichtigsten Stärken und Alleinstellungsmerkmale von Aikido ist die Reduzierung von Fehlalarmen. Die gezielten Warnmeldungen von Aikido liefern StoryChief daher echte, umsetzbare Erkenntnisse und keine überwältigenden und ignorierbaren Benachrichtigungen.

Gemeinsame Verantwortung: Darüber hinaus werden die Benachrichtigungen von Aikido automatisch über Slack mit dem Entwicklerteam geteilt, was die Transparenz und die gemeinsame Verantwortung für die Sicherheit fördert. Auf diese Weise lieferte Aikido auch ein Ergebnis der Teamarbeit. Es half Gregory bei seinem Ziel, die Sicherheitslage mit mehr Fokus auf das Team zu verwalten.

StoryChief CTO fasst die Wirkung von Aikido zusammen

"Aikido war genau das, wonach ich lange gesucht habe - die Kombination von Funktionen, die Ausrichtung auf Startups und der Einstiegspreis. Aikido hat das Team für Sicherheitsprobleme sensibilisiert. Es hat ein Gefühl der gemeinsamen Verantwortung geschaffen und jeden in die Aufrechterhaltung unserer Sicherheitslage eingebunden."

Aikido als Startup-Sicherheitsversicherung

Aikido Security ist wie eine Versicherungspolice für die Sicherheit von StoryChief. Es bietet Budgetierbarkeit und Präzision. Aikido bietet auch einen klaren Fokus auf das, was für Gregory und sein Team wirklich wichtig ist. Mit Aikido hat StoryChief nicht nur seine Sicherheitslage verbessert, sondern auch das Team des CTO in die Lage versetzt, Verantwortung zu übernehmen und transparent zu arbeiten. Aikido bietet die geordnete Konsolidierung und Priorisierung von Informationen, die für die Bewältigung von Sicherheitsbedenken erforderlich sind.

Am wichtigsten ist, dass Gregory dadurch ein hohes Maß an Vertrauen in die Sicherheit des Produkts gewonnen hat:

"Es gibt immer noch Schwachstellen - das ist normal - aber beim Aikido weiß ich es wenigstens! Ich habe eine sehr gute Vorstellung von unserer Sicherheitslage."

StoryChief-Kundenbericht herunterladen

Laden Sie Ihr eigenes Exemplar des StoryChief X Aikido Security-Kundenberichts herunter:

Was ist ein CVE?

Es ist gut möglich, dass Sie schon einmal den Begriff "CVE" gehört haben, der für Common Vulnerabilities and Exposures steht. CVEs werden in einer riesigen Datenbank aufgelistet, die bekannte Computer-Sicherheitsprobleme verfolgt. Dies ermöglicht einen einfachen Zugriff und Bezug. Wenn Sie also jemanden über ein CVE - oder einen CVE-Eintrag - sprechen hören, bedeutet das, dass die Sicherheitslücke bekannt ist und bereits katalogisiert wurde.

Der Sinn der Verfolgung von CVEs ist folgender: Durch die gemeinsame Nutzung und Katalogisierung bekannter Sicherheitslücken können Cybersicherheitsexperten Prioritäten setzen und Schwachstellen beseitigen, während sie die Sicherheit von Clouds, Codes und anderen IT-Systemen erhöhen.

Im Grunde bietet das CVE-System eine gemeinsame Sprache und einen gemeinsamen Bezugspunkt. Aber - und das ist das große "Aber" - bedenken Sie, dass mein Problem vielleicht nicht Ihr Problem ist!

Wer verwaltet die CVE-Datenbank?

Die MITRE Corporation beaufsichtigt das CVE-System, und alle CVE-Datensätze sind für die Öffentlichkeit kostenlos zu durchsuchen und zu nutzen. Die Cybersecurity and Infrastructure Security Agency (CISA) trägt zur Finanzierung bei. CVE-Einträge sind kurz und bündig - hier gibt es keine tiefgehenden technischen Daten. CVE-Einträge enthalten auch keine Kommentare zu Behebungen, Risiken und Auswirkungen. Die detaillierten Angaben werden in anderen Datenbanken erfasst. Einige Beispiele hierfür sind die U.S. National Vulnerability Database (NVD) und die CERT/CC Vulnerability Notes Database.

Wie sieht eine CVE-ID aus?

Eine CVE-ID ist wie eine Seriennummer. Wenn Sie sich einen CVE-Eintrag ansehen, sehen Sie die CVE-ID, die wie folgt aussieht: "CVE-YYYY-#####".

Was beinhaltet ein CVE-Datensatz?

Ein CVE-Datensatz enthält die folgenden Informationen:

- CVE-ID

- Beschreibung

- Referenzen

- CNA zuweisen

- Datum der Erstellung des Datensatzes

CVE-Datensätze enthalten auch einige Altlasten, die für neue Einträge nicht relevant sind: Phase, Abstimmungen, Kommentare, Vorschläge.

Wie finden sie Schwachstellen und Gefährdungen?

Jeder kann sie melden, vom Technikunternehmen bis zum neugierigen Nutzer. Einige bieten sogar Belohnungen für das Auffinden und Melden dieser Probleme an. Bei Open-Source-Software dreht sich alles um die Unterstützung der Gemeinschaft.

Sobald eine Schwachstelle gemeldet wird, gibt ein CNA ihr eine CVE-ID, schreibt eine kurze Beschreibung und fügt einige Referenzen hinzu. Dann wird sie auf der CVE-Website veröffentlicht. Manchmal erhalten sie sogar eine ID, bevor das Problem veröffentlicht wird. Das hält die Bösewichte in Schach.

Nun, nicht jede Ausgabe erhält einen CVE. Natürlich gibt es Regeln! Es gelten drei Hauptkriterien:

- Unabhängig behebbar. Dies bedeutet, dass der Fehler behebbar, unabhängig und irrelevant für andere Fehler ist.

- Bestätigt durch den Anbieter. Dies bedeutet, dass der Anbieter anerkennt, dass der Fehler existiert und die Sicherheit beeinträchtigen könnte. Eine andere Möglichkeit ist ein gemeinsamer Schwachstellenbericht, der eine Beschreibung der negativen Auswirkungen des Fehlers und der Verletzung der Sicherheitsrichtlinien des Systems enthält.

- Betrifft nur eine Codebasis. Wenn es mehr als ein Produkt betrifft, erhalten sie separate CVEs. Die Idee ist, CVE-Datensätze in größtmöglicher Isolation zu erstellen.

Wie kann ich CVE-Einträge finden?

Zunächst einmal sind die CVE-Informationen kostenlos und für die Öffentlichkeit zugänglich. Das ist also eine gute Nachricht.

Der einfachste Weg, die neuesten CVEs zu finden, ist, @CVEnew auf X zu folgen. Dieser Feed wird ständig mit Tweets über mehrere neue CVEs jeden Tag aktualisiert. Gerade gestern habe ich nachgesehen und es gab über 80 neue CVEs! Wenn Sie ihm folgen, wird Ihr Feed voll davon sein!

Wie wäre es mit einer gründlicheren Möglichkeit, frühere CVE-Einträge zu finden? Wenn Sie alle Datensätze seit 1999 oder ein bestimmtes Jahr oder sogar eine Suche nach Thema wünschen, gehen Sie einfach zu CVE.org/Downloads. Massendateien sind jetzt im JSON 5.0-Format und können über ein GitHub-Repository heruntergeladen werden. (Hinweis: Das vorherige Ablagesystem wird am 1. Januar 2024 nicht mehr verfügbar sein).

CVEdetails.com hat eine einfach zu bedienende Online-Version der Datenbank - mit täglichen Updates!

Wie können Sie Ihre Bibliotheken dem richtigen CVE zuordnen?

Wenn Sie eine Sicherheitslücke analysieren, möchten Sie die richtige CVE abrufen. Um sicherzugehen, dass Sie die richtige CVE haben, ist es am besten, nach der Versionsnummer und dem Paketnamen zu suchen. Es gibt viele Tools, wie z. B. Trivy, die dies automatisch für Sie tun. (Aikido nutzt Trivy für einige dieser Funktionen.)

Gemeinsames System zur Bewertung von Schwachstellen - CVSS

Die NVD und andere Organisationen verwenden das Common Vulnerability Scoring System (CVSS), mit dem der Schweregrad einer Schwachstelle oder einer Gefährdung bestimmt wird. Es ist eine Art Zeugnis für Sicherheitsprobleme und reicht von 0,0 (keine große Sache) bis 10,0 (großes Problem). Jeder CVE-Eintrag hat also einen CVSS-Score.

Wie wird ein CVSS-Score berechnet?

Der CVSS-Score wird mit einer Formel berechnet, die auf Schwachstellenmetriken basiert. Eine CVSS-Punktzahl setzt sich aus Werten aus diesen drei Bereichen zusammen: Base, Temporal und Environmental. Die Basisbewertung ist obligatorisch und bildet den Ausgangspunkt; sie enthält Unterbewertungen für Auswirkungen und Ausnutzbarkeit. Aus dem Basiswert kann dann der zeitliche Wert berechnet werden. Anschließend kann der Environmental Score aus dem Temporal Score berechnet werden. Diese Berechnungen führen zum CVSS-Gesamtwert.

Etwas für Formel-Freaks! Hier erfahren Sie, wie das Bewertungssystem und der CVSS-Rechner funktionieren. Finden Sie heraus, wie die Berechnungen aussehen und welche genauen Metriken die einzelnen Punkte ergeben. Angriffsvektor! Angriffskomplexität! Jede Menge Spaß!

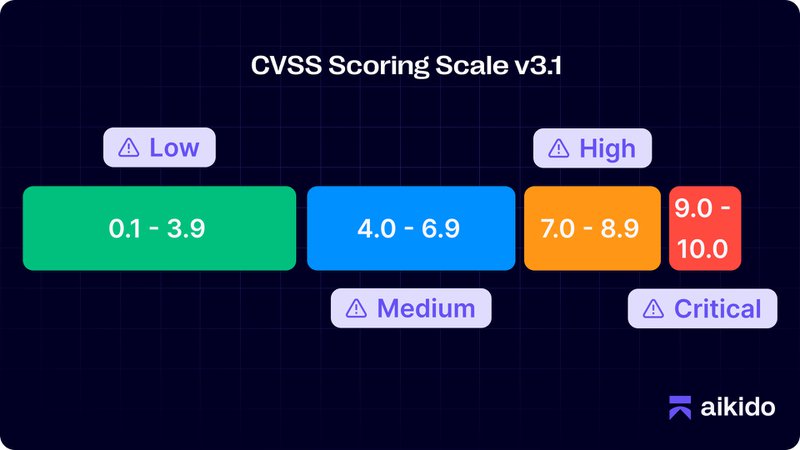

Was ist die CVSS-Bewertungsskala?

Die aktuelle (v3.1) CVSS-Bewertungsskala umfasst fünf Kategorien:

- 9,0 - 10,0 = Kritisch

- 7,0 - 8,9 = Hoch

- 4,0 - 6,9 = Mittel

- 0,1 - 3,9 = niedrig

- 0.0 = Keine

Laden Sie eine Kopie des vollständigen Benutzerhandbuchs für das CVSS-Bewertungssystem herunter.

Wie finde ich einen CVSS-Score für einen CVE-Eintrag?

Das ist ganz einfach! Wenn Sie sich in der Online-Datenbank befinden, enthält jede CVE-Datenseite einen Link zum CVSS-Score der NVD. Einfach anklicken und los geht's! Wenn wir zum Beispiel CVE-2023-40033 von vorhin in diesem Beitrag verwenden und auf "CVSS scores" (oben rechts im Datensatz) klicken, erfahren wir, dass diese Schwachstelle eine Punktzahl von 7.1 (Hoch) hat.

Was ist ein CWE?

Die Common Weakness Enumeration (CWE) ist eine Liste allgemeiner Software- und Hardwareschwachstellen. Die CWE ist eine von der Gemeinschaft entwickelte Ressource und bietet eine Standardisierung für Art und Umfang der Schwachstellen.

Um MITRE zu zitieren: "Das Hauptziel von CWE ist es, Schwachstellen an der Quelle zu stoppen ... die häufigsten Fehler zu beseitigen, bevor Produkte ausgeliefert werden. CWE bietet Entwicklern auch einen Rahmen für Diskussionen und Maßnahmen gegen Sicherheitsbedrohungen, während es gleichzeitig Schwachstellendatenbanken (z. B. CVE) zuordnet.

Was ist der Unterschied zu CVE? CWE konzentriert sich auf die zugrundeliegende Schwäche, die zu einer Sicherheitslücke führen könnte. CVE hingegen beschreibt die tatsächlichen Schwachstellen. Wie CVE verfügt auch CWE über eine Schweregradeinstufung durch CWSS und CWRAF.

Werfen Sie einen Blick auf die Top 25 der gefährlichsten CWEs für 2023.

Was kann ich tun, um eine starke Sicherheitslage zu erhalten?

Orientieren Sie sich bei der Festlegung Ihrer Sicherheitsprioritäten nicht blindlings an den CVSS-Scores

Sind alle CVEs ein Problem für Sie? Nein. Es handelt sich um Informationen, aber wie bei vielen Informationen sind nicht alle CVEs für Ihren Kontext relevant. Und selbst bei denjenigen, die relevant zu sein scheinen, gibt es viele Situationen, in denen selbst CVEs mit hohen CVSS-Scores nicht relevant oder ein Risiko für Sie sind:

- Grad der geschäftlichen Auswirkung: Eine Schwachstelle stellt trotz eines hohen CVSS-Scores kein signifikantes Risiko für die spezifischen Geschäftsabläufe, Kundendaten oder kritischen Systeme des Unternehmens dar. Oder eine Risikobewertung oder ein anderes Tool stellt fest, dass andere Faktoren (z. B. eine Funktion ist nicht erreichbar) den CVSS-Score an Bedeutung überwiegen.

- Einzigartige Systeme: Bei der Verwendung benutzerdefinierter oder einzigartiger Software spiegeln die CVSS-Scores möglicherweise nicht genau das tatsächliche Risiko wider, das mit Schwachstellen in bestimmten Systemen verbunden ist.

- Begrenzte Ressourcen: Sie würden gerne jede hoch bewertete CVSS-Schwachstelle beheben, aber Sie müssen realistisch sein. Setzen Sie Prioritäten, bevor Sie tonnenweise Ressourcen in etwas stecken, das nicht kosteneffektiv ist.

- Bereits abgedeckt: Möglicherweise haben Sie bereits solide Schutzmaßnahmen getroffen. Selbst wenn eine Schwachstelle eine hohe Punktzahl erreicht, könnten Sie entscheiden, dass es die Aufregung nicht wert ist, wenn Sie bereits Sicherheitsvorkehrungen getroffen haben, um sie in Schach zu halten.

- CWE-Bewusstsein: Seien Sie sich der CWEs bewusst, die Ihre Arbeit beeinflussen könnten.

Besorgen Sie sich einen Schwachstellen-Scanner

Es gibt auch neue Plattformen, die Ihnen helfen, aufkommende Trends zu erkennen - sehen Sie sich Fletch an, das sich auf die Geschwindigkeit der Erkennung und Kontextualisierung von Bedrohungen spezialisiert hat. Nessus scannt nach über 59.000 CVEs. Nexpose verwendet ein eigenes Bewertungssystem, das das Alter der Schwachstellen und die Art der bereits vorhandenen Patches und Abhilfemaßnahmen berücksichtigt. Nmap und OpenVAS sind Open-Source-Scanner für Sicherheitslücken.

Testen Sie in der Zwischenzeit Aikido Security, um auch Ihre allgemeine Sicherheitslage zu überwachen und zu verbessern. Probieren Sie Aikido kostenlos aus!

Der CurVE voraus sein

Das Problem bei CVEs ist, dass sie sich auf die VERGANGENHEIT beziehen, d. h. auf Schwachstellen und Gefährdungen, die bereits eingetreten sind. Das bedeutet, dass die bösen Akteure manchmal Zeit haben, Schaden anzurichten, bevor Sie Zeit haben, zu reagieren. Neben der Verwendung eines Schwachstellen-Scanners sollten Sie auch Maßnahmen zur Risikoverwaltung ergreifen. Dazu gehört, dass Sie sicherstellen, dass die Patches auf dem neuesten Stand sind, und dass Sie Penetrationstests durchführen.

TL;DR sec bietet eine gute Aufschlüsselung der Software-Lieferkette und, was noch wichtiger ist, wie die einzelnen Phasen gesichert werden können.

Außerdem halten wir Aikido-Nutzer (kostenlos und zahlend) und unsere LinkedIn-Follower mit relevanten LI-Posts auf dem Laufenden. Hier ist zum Beispiel ein aktueller Beitrag über CVE-2023-4911 - den (nicht ganz so lustigen) Looney Tunables-Bug.

Überprüfen Sie Ihren Code auf die häufigsten Schwachstellen

Nutzen Sie die OWASP Top 10 und die compliance Benchmarks, um Ihren Code zu überprüfen. Diese Standardtools helfen Ihnen, die häufigsten Schwachstellen (OWASP) und Basiskonfigurationen für Cybersicherheit (CIS) zu beseitigen.

Sehen Sie, wie Sie direkt in Aikido punkten: CIS Bericht / OWASP Top 10 Bericht

Die besten Tools zur Erkennung des Lebensendes: Rangliste 2025

Unternehmen stehen heute vor der dringenden Aufgabe, die von veralteter Software und Hardware ausgehenden Risiken zu bewältigen, da die Cyber-Bedrohungen immer ausgefeilter werden. Die Erkennung und Behandlung von End-of-Life-Systemen (EOL) ist für die Aufrechterhaltung der Sicherheit zunehmend wichtig.

Die End-of-Life-Erkennung identifiziert Software oder Hardware, die von den Anbietern nicht mehr unterstützt wird, und macht sie damit anfällig für Sicherheitslücken. Das Ignorieren dieser veralteten Komponenten kann zu schwerwiegenden Sicherheitsverletzungen, Problemen bei der compliance und Betriebsunterbrechungen führen.

Zum Glück gibt es jetzt fortschrittliche Tools, die die EOL-Erkennung optimieren und Unternehmen dabei helfen, eine hohe Sicherheit zu gewährleisten. Wir stellen Ihnen die besten EOL-Erkennungstools für 2025 vor, die Sie durch die Komplexität der EOL-Verwaltung führen.

Verständnis der End-of-Life (EOL)-Erkennung

Die End-of-Life-Erkennung konzentriert sich auf die Identifizierung von Software oder Hardware, die von den Herstellern nicht mehr unterstützt wird. Ohne Hersteller-Updates werden diese Systeme anfällig für neue Sicherheitsbedrohungen und Inkompatibilitäten.

Die Aufrechterhaltung von Sicherheit und compliance in der IT-Infrastruktur erfordert eine effektive EOL-Erkennung. Veraltete Komponenten können aufgrund fehlender Updates, die bekannte Schwachstellen beheben, zu erheblichen Sicherheitsrisiken werden. Angreifer haben es oft auf diese Systeme abgesehen und nutzen Schwachstellen aus, um sich unerlaubten Zugang zu verschaffen oder den Betrieb zu stören.

Darüber hinaus kann die Verwendung nicht unterstützter Software oder Hardware zu Verstößen compliance führen, da viele Vorschriften aktuelle Systeme verlangen. Das Ignorieren von EOL-Komponenten kann zu Geldstrafen, Rufschädigung und Vertrauensverlust führen.

Eine wirksame EOL-Erkennung beinhaltet:

- Umfassende Bestandserfassung: Identifizierung der gesamten Software und Hardware im gesamten Unternehmen, einschließlich der Geräte vor Ort, in der Cloud und an den Endgeräten.

- Kontinuierliche Überwachung: Regelmäßige Überprüfung auf veraltete oder nicht unterstützte Komponenten, da die EOL-Daten je nach Hersteller und Produkt unterschiedlich sein können.

- Risikobewertung: Bewertung der Auswirkungen von EOL-Komponenten auf die Sicherheit unter Berücksichtigung von Faktoren wie Kritikalität und Datensensibilität.

- Planung von Abhilfemaßnahmen: Erstellung einer Strategie für die Migration, Aufrüstung oder Stilllegung von EOL-Systemen, wobei die Prioritäten auf der Grundlage von Risiken und Geschäftsanforderungen festgelegt werden.

Die Implementierung einer soliden EOL-Erkennungsstrategie hilft Unternehmen, Risiken durch veraltete Komponenten zu bewältigen, die Sicherheit zu verbessern und die compliance gewährleisten. Tools wie Aikido Security bieten eine automatische EOL-Erkennung und lassen sich in bestehende Sicherheitssysteme integrieren, um kontinuierlichen Schutz zu bieten.

Die wichtigsten Tools zur Erkennung des End-of-Life für 2025

Bei der Auswahl der richtigen Tools zur Erkennung des End-of-Life müssen Lösungen gefunden werden, die eine robuste Bestandsverwaltung und Einblicke in den Status des Software-Lebenszyklus bieten. Die folgenden Tools rationalisieren Prozesse und minimieren gleichzeitig die Risiken veralteter Technologien.

1. Aikido Sicherheit

Aikido Security lässt sich nahtlos in Entwicklungspipelines integrieren und bietet präzises Scannen von Code und Containern, um Komponenten zu identifizieren, die sich dem Ende ihrer Lebensdauer nähern oder diese erreichen. Es wurde für Cloud-native Umgebungen entwickelt, minimiert Störungen und liefert wichtige Erkenntnisse über den Lebenszyklus.

2. Tenable.io

Tenable.io bietet ein umfassendes Asset Monitoring, das die IT-Infrastruktur kontinuierlich auf veraltete Software überprüft. Es bietet einen zentralen Überblick über die Software-Lebenszyklen und erleichtert die proaktive Verwaltung von nicht unterstützten Assets. Dieses Tool ist für Unternehmen mit umfangreichen On-Premises- und Cloud-Umgebungen geeignet.

3. NinjaOne RMM

NinjaOne RMM automatisiert die Erkennung veralteter Betriebssysteme und Anwendungen von Drittanbietern. Die Plattform zentralisiert das IT-Asset-Management und verbessert die Effizienz bei der Identifizierung und Beseitigung veralteter Komponenten. Intuitive Berichtsfunktionen vereinfachen das Lifecycle Management.

4. Qualys

Qualys bietet einen Cloud-basierten Ansatz zur Identifizierung von nicht unterstützten Systemen und Anwendungen. Seine Scan-Funktionen sorgen für eine umfassende Abdeckung und bieten verwertbare Erkenntnisse für Abhilfemaßnahmen. Die Lösung lässt sich nahtlos in bestehende Sicherheits-Frameworks integrieren und verbessert das Lifecycle-Management.

Open-Source-Tools zur EOL-Erkennung

Open-Source-Lösungen wie OpenVAS bieten wertvolle Einblicke in Software-Lebenszyklen und identifizieren nicht unterstützte Komponenten in verschiedenen Systemen. Ihre Anpassungsfähigkeit macht sie zu einer wertvollen Ressource für Unternehmen mit individuellen Anforderungen.

endoflife.date stellt EOL-Daten und Support-Lebenszyklen für verschiedene Softwareprodukte zusammen und verfügt über eine API zur einfachen Integration, die einen zeitnahen Zugriff auf Lebenszyklusinformationen gewährleistet.

Diese Tools ermöglichen es Unternehmen, die Erkennung des End-of-Life mit Präzision zu verwalten. Die Wahl des richtigen Tools verbessert die Sicherheit und die compliance und schützt Ihre Umgebung vor veralteten technologischen Risiken.

Wie man das richtige EOL-Erkennungsprogramm auswählt

Die Auswahl des richtigen Tools zur Erkennung des End-of-Life erfordert ein Verständnis der Anforderungen und der Infrastruktur Ihres Unternehmens. Berücksichtigen Sie den Umfang und die Komplexität Ihres Netzwerks. Größere Systeme benötigen möglicherweise umfassende Lösungen für die komplexe Nachverfolgung von Anlagen, während kleinere Netzwerke vielleicht von rationalisierten Tools mit gezielter Präzision profitieren.

Bevorzugen Sie Tools, die sich in bestehende Sicherheits- und IT-Verwaltungssysteme integrieren lassen, um einen reibungslosen Informationsfluss zu gewährleisten und die aktuellen Sicherheitsmaßnahmen zu verstärken. Tools, die flexible API-Konfigurationen unterstützen, ermöglichen maßgeschneiderte Lösungen, die den betrieblichen Anforderungen entsprechen.

Automatisierung ist entscheidend. Tools, die die Erkennung nicht unterstützter Komponenten automatisieren und eine rasche Behebung ermöglichen, steigern die betriebliche Effizienz, reduzieren manuelle Eingriffe und ermöglichen es den Sicherheitsteams, sich auf strategische Initiativen zu konzentrieren.

Schlüsselfaktoren für die Bewertung von EOL-Erkennungsinstrumenten

Bei der Bewertung von Instrumenten sollten Sie diese Aspekte berücksichtigen, um eine umfassende Abdeckung und eine effektive Verwaltung zu gewährleisten:

- Ganzheitliche Asset-Transparenz: Wählen Sie Tools, die verschiedene Plattformen überwachen, einschließlich lokaler, Cloud- und Endpunktsysteme, um sicherzustellen, dass alle Komponenten in das Lebenszyklusmanagement einbezogen werden.

- Präzision bei der Identifizierung: Entscheiden Sie sich für Lösungen, die EOL-Systeme und -Software genau identifizieren, Fehlalarme reduzieren und sich auf echte Schwachstellen konzentrieren.

- Umfassende Risikoanalyse: Wählen Sie Tools aus, die einen detaillierten Einblick in nicht unterstützte Komponenten und damit verbundene Risiken bieten und eine effiziente Priorisierung von Schwachstellen ermöglichen.

Die Berücksichtigung dieser Kriterien hilft bei der Auswahl einer Lösung, die den unmittelbaren Anforderungen gerecht wird und sich an künftiges Wachstum anpasst, um nachhaltige Sicherheit und compliance zu gewährleisten, wenn sich die Technologie weiterentwickelt.

Implementierung einer wirksamen EOL-Erkennungsstrategie

Eine solide EOL-Erkennungsstrategie ist der Schlüssel zur Sicherung der IT-Infrastruktur. Beginnen Sie mit der Erstellung eines detaillierten Katalogs aller technologischen Ressourcen und aktualisieren Sie ihn regelmäßig, um die Herausforderungen des Lebenszyklus effektiv zu bewältigen.

Konsistente Bewertung der technologischen Landschaft, um nicht unterstützte Komponenten zu identifizieren. Planen Sie automatisierte Bewertungen, um eine umfassende Abdeckung zu gewährleisten, und konzentrieren Sie sich darauf, sowohl aktuelle als auch bald nicht unterstützte Elemente zu identifizieren, um rechtzeitig eingreifen zu können.

Bewährte Praktiken für das Management von EOL-Risiken

Die Bewältigung von EOL-Risiken erfordert einen detaillierten Plan für den Übergang von veralteten Systemen, in dem Zeitpläne und Ressourcen für Upgrades oder Ersetzungen berücksichtigt werden.

Bei Systemen, die trotz fehlender Unterstützung aktiv bleiben müssen, sollten Sie die Sicherheit durch Übergangsmaßnahmen wie Zugangsbeschränkungen oder vorübergehende Sicherheitsverbesserungen erhöhen, bis eine dauerhafte Lösung möglich ist.

Der Erfolg des EOL-Managements hängt auch von der Zusammenarbeit zwischen IT- und Sicherheitsteams ab. Koordinieren Sie die Bemühungen zur Bewertung und Behebung von Risiken auf der Grundlage der Schwachstellen und der Bedeutung der einzelnen Systeme, um eine rechtzeitige und wirksame Abhilfe zu gewährleisten.

Die Zukunft der End-of-Life-Erkennung

Die Zukunft der End-of-Life-Erkennung wird stark von künstlicher Intelligenz und prädiktiven Algorithmen geprägt sein. Diese Technologien werden die proaktive Erkennung von Komponenten, die kurz vor der Veralterung stehen, verbessern und Einblicke bieten, die es Unternehmen ermöglichen, sich entsprechend vorzubereiten. KI kann Trends vorhersagen, die auf potenzielle Lebenszyklusrisiken hindeuten, und bietet damit einen Vorteil gegenüber herkömmlichen Methoden.

Da digitale Infrastrukturen immer komplexer werden, wird die automatisierte Fehlerbehebung immer wichtiger. Sie wird die Identifizierung auslaufender Komponenten rationalisieren und nahtlose Aktualisierungen oder Ersetzungen ermöglichen, wodurch IT-Teams in die Lage versetzt werden, große Netzwerke effizient zu verwalten.

Cloud Methoden werden die EOL-Erkennung an moderne IT-Stacks anpassen und die Skalierbarkeit und Anpassungsfähigkeit der Cloud für das Lebenszyklusmanagement nutzen. Da Unternehmen zunehmend Cloud-Technologien nutzen, wird die Integration von EOL-Erkennung in diese Umgebungen zu einem entscheidenden Vorteil.

Aufkommende Trends im EOL-Management

Die Einbindung von EOL-Bewertungen zu einem frühen Zeitpunkt in der Entwicklung wird zum Standard, wobei Lebenszyklusbewertungen in DevOps- und CI/CD-Prozesse eingebettet werden, um Risiken während der Softwareerstellung anzugehen. Auch die Risikobewertung in Echtzeit wird immer wichtiger, wobei die fortschrittliche Überwachung für kontinuierliche Einblicke in IT-Ressourcen genutzt wird, um Probleme im Lebenszyklus schnell anzugehen.

Integrierte Plattformen, die End-of-Life-Erkennung mit umfassendem Risikomanagement kombinieren, gewinnen an Bedeutung. Diese Lösungen rationalisieren Prozesse und verbessern die Sicherheit, indem sie das Lebenszyklusmanagement mit der Risikominderung kombinieren und so effiziente und genaue Ergebnisse bei der Bewältigung von Lebenszyklus- und Sicherheitsherausforderungen erzielen.

Überwindung von Herausforderungen bei der EOL-Erkennung

Unternehmen haben oft Probleme mit der Erkennung von End-of-Life-Systemen, da Schatten-IT und Legacy-Systeme ohne Aufsicht betrieben werden und so Sicherheitslücken entstehen. Ohne klare Sichtbarkeit können sich versteckte Komponenten der Erkennung entziehen, was die Anfälligkeit erhöht.

Die dynamische Natur moderner IT-Umgebungen erschwert die Priorisierung von EOL-Risiken. Große Unternehmen müssen sich mit ständig wechselnden Anlagenbeständen auseinandersetzen, was es schwierig macht, sich auf kritische Schwachstellen zu konzentrieren. Ein strategischer Rahmen ist notwendig, um Risiken effektiv zu priorisieren.

Ressourcenknappheit erschwert die Abwägung zwischen EOL-Erkennung und anderen Sicherheitsaufgaben zusätzlich. Sicherheitsteams, die oft überlastet sind, müssen die EOL-Erkennung neben anderen Prioritäten verwalten, was eine effiziente Ressourcenverteilung erfordert.

Strategien für eine wirksame EOL-Detektion in großem Maßstab

Um diese Herausforderungen zu bewältigen, können Unternehmen Strategien zur Verbesserung der Effizienz der EOL-Erkennung anwenden. Durch Automatisierung können Scans und Berichte rationalisiert werden, sodass sich das Sicherheitspersonal auf strategische Aufgaben konzentrieren kann und eine gründliche Überwachung gewährleistet ist.

Die Integration von EOL-Erkenntnissen in bestehende IT-Service-Management- und Ticketing-Frameworks schafft einen kohärenten Ansatz für das Lebenszyklusmanagement, der rechtzeitige Maßnahmen bei Risiken erleichtert und die Verantwortlichkeit verbessert.

Die Einbindung von Managed-Security-Dienstleistern kann das EOL-Risikomanagement verbessern, da sie spezielles Fachwissen und Ressourcen für maßgeschneiderte Lösungen für komplexe Lebenszyklusprobleme bieten. Die Nutzung von externem Fachwissen stärkt die internen Fähigkeiten und gewährleistet umfassende Strategien zur Erkennung des End-of-Life.

Da sich die Technologie ständig weiterentwickelt, bleibt eine effektive Erkennung des End-of-Life eine wichtige Sicherheitskomponente. Durch den Einsatz der richtigen Tools und Best Practices können Unternehmen die Komplexität von EOL verwalten und die Sicherheit und compliance ihrer IT-Infrastruktur gewährleisten. Vereinfachen Sie Ihre Sicherheit und optimieren Sie die EOL-Erkennung mit der kostenlosen Testversion von Aikido, und konzentrieren Sie sich auf die Entwicklung großartiger Software.

Die 3 größten Sicherheitslücken bei Webanwendungen im Jahr 2024

Wir haben die 3 kritischsten Sicherheitslücken in Webanwendungen identifiziert, denen Aikido-Benutzer ausgesetzt sind. In diesem Leitfaden erfahren Sie, worum es sich dabei handelt, warum sie so häufig vorkommen und wie man sie behebt - zusammen mit einigen riskanten Zweitplatzierten, die wir nicht ignorieren konnten.

Wenn Sie diese Probleme frühzeitig und effektiv angehen, sind Sie im Kampf um die Sicherheit Ihrer Webanwendung vor Cyberkriminalität bereits weit voraus.

1. Häufigste und kritische Code-Schwachstelle (SAST)

Die statische Anwendungssicherheitsprüfung (SAST) ist eine Prüfmethode, bei der der Quellcode in einem frühen Stadium des Entwicklungszyklus auf Schwachstellen untersucht wird. Sie wird als White-Box-Methode bezeichnet, weil die Funktionsweise der Anwendung dem Tester bekannt ist.

NoSQL-Injektionsangriffe (Code-Schwachstelle: SAST)

NoSQL-Injection kann zu Datenlecks, beschädigten Datenbanken und sogar zu einer vollständigen Kompromittierung des Systems führen. Leider handelt es sich dabei um eine kritische Sicherheitslücke in Webanwendungen, der bereits viele Aikido-Benutzerkonten ausgesetzt waren.

Was ist eine NoSQL-Injektion?

NoSQL-Injection ist eine Angriffsart, bei der Hacker bösartigen Code verwenden, um eine NoSQL-Datenbank zu manipulieren oder sich unbefugten Zugriff darauf zu verschaffen. Im Gegensatz zu SQL-Injektionen, die auf SQL-Datenbanken abzielen, werden bei NoSQL-Injektionen Schwachstellen in NoSQL-Datenbanken wie MongoDB ausgenutzt. Dies kann zu Datenlecks, Korruption oder sogar zur vollständigen Kontrolle über die Datenbank führen.

Warum ist diese Schwachstelle so häufig?

NoSQL-Injektionen sind weit verbreitet, unter anderem wegen der zunehmenden Beliebtheit von NoSQL-Datenbanken, insbesondere MongoDB. Diese Datenbanken bieten Leistungsvorteile, sind aber mit einzigartigen Sicherheitsherausforderungen verbunden.

Darüber hinaus sind NoSQL-Datenbanken flexibel, da sie verschiedene Formate wie XML und JSON akzeptieren. Diese Flexibilität ist großartig, kann aber zu Sicherheitslücken in Webanwendungen führen, da Standard-Sicherheitsprüfungen bösartige Eingaben, die auf diese Formate zugeschnitten sind, möglicherweise nicht abfangen.

Und die große Anzahl von NoSQL-Datenbanken, die alle ihre eigene Syntax und Struktur haben, erschwert die Entwicklung universeller Schutzmaßnahmen. Sicherheitsexperten müssen die spezifischen Details jeder Datenbank verstehen, was den Präventionsprozess noch komplexer macht.

Schlimmer noch, im Gegensatz zu herkömmlichen SQL-Injections können NoSQL-Injections in verschiedenen Teilen einer Anwendung auftreten. Das macht es noch schwieriger, sie zu erkennen.

Wie können Sie diese Schwachstelle leicht beheben?

Verwenden Sie Eingabevalidierung und parametrisierte Abfragen. Durch die Eingabevalidierung wird sichergestellt, dass die Benutzereingaben den erwarteten Typen und Formaten entsprechen und unsichere Werte zurückgewiesen werden. Parametrisierte Abfragen verhindern die Einbettung von nicht validierten Eingaben.

Generell sollten Sie immer Sicherheitsfunktionen für Datenbanken wie Authentifizierung und Verschlüsselung einsetzen. Halten Sie sich mit den neuesten Patches auf dem Laufenden. Und stellen Sie sicher, dass Sie regelmäßige Prüfungen von Code und Konfigurationen durchführen, um diese und andere Schwachstellen zu erkennen und zu beheben.

Zweiter Platz: Hinterlassen von gefährlichen Debug-Funktionen im Code (Code-Schwachstelle: SAST)

Offengelegte Debug-Funktionen ermöglichen es Angreifern, Systeme auszunutzen - manchmal mit erheblichen Sicherheitsrisiken.

Was sind gefährliche Debug-Funktionen?

Debug-Funktionen wie phpinfo() können sensible Informationen über Ihren Server und Ihre Umgebung preisgeben. Dazu gehören die PHP-Version, Details zum Betriebssystem, Serverinformationen und sogar Umgebungsvariablen, die geheime Schlüssel enthalten könnten (obwohl wir definitiv nicht empfehlen, geheime Schlüssel dort zu platzieren!)

Wenn die Struktur Ihres Dateisystems durch diese Debug-Funktionen aufgedeckt wird, können Hacker Verzeichnisüberquerungsangriffe durchführen, wenn Ihre Website anfällig ist. Die Offenlegung von phpinfo() an sich stellt nicht unbedingt ein hohes Risiko dar, kann es Angreifern aber etwas leichter machen. Das Prinzip ist klar: Je weniger spezifische Informationen Hacker über Ihr System haben, desto besser.

Warum ist diese Schwachstelle so häufig?

Diese Sicherheitslücke in Webanwendungen tritt häufig auf, weil Entwickler diese Funktionen zum Debuggen verwenden und sie manchmal sogar zur Fehlerbehebung in die Produktion übertragen. Eilige Veröffentlichungen, mangelnde Codeüberprüfung und Unterschätzung der Risiken tragen dazu bei, dass diese Funktionen ungeschützt bleiben.

Wie können Sie diese Schwachstelle leicht beheben?

- Code-Review: Überprüfen Sie Ihren Code regelmäßig, um Debug-Funktionen zu identifizieren und zu entfernen, bevor Sie ihn in der Produktion einsetzen.

- Automatisierte Tools zum Scannen von Sicherheitslücken: Verwenden Sie ein Tool wie Aikido, das gefährliche Debug-Funktionen erkennen kann.

- Umgebungsspezifische Konfigurationen: Stellen Sie sicher, dass Sie die Debug-Funktionen in der Produktionsumgebung deaktivieren.

2. Die häufigste und kritischste DAST-Schwachstelle

Dynamic Application Security Testing (DAST) ist eine Testtechnik, die Schwachstellen in laufenden Anwendungen aufdeckt. Sie wird als Blackbox-Methode bezeichnet, weil sie sich nur auf das beobachtbare Verhalten konzentriert. DAST zeigt Ihnen, wie das System für einen Angreifer aussehen könnte.

Vergessen der wichtigsten Sicherheits-Header: HSTS und CSP (Cloud-Schwachstelle: DAST)

Eine unzureichende HSTS- und CSP-Implementierung macht Webanwendungen anfällig für schwere Angriffe wie XSS und die Offenlegung von Informationen.

Was ist CSP?

Content Security Policy (CSP) ist ein Sicherheitsmechanismus, der verschiedene browserbasierte Angriffe wie Cross-Site-Scripting und Clickjacking abwehren hilft. Dies geschieht durch die Einschränkung riskanter Verhaltensweisen in Webseiten wie Inline-JavaScript und unsichere eval()-Funktionen. CSP erzwingt sicherere Standardeinstellungen, um die Integrität und Vertraulichkeit von Inhalten zu wahren. Der wichtigste Vorteil ist der Schutz vor der böswilligen Einschleusung von Skripten.

Warum ist diese DAST-Schwachstelle so häufig?

HSTS und CSP werden häufig vernachlässigt, insbesondere CSP, und Entwickler geben der Funktionalität oft den Vorrang vor diesen Headern.

Man sollte CSP schon früh in der Entwicklung einplanen, aber es wird oft übersehen. Und wenn Entwickler versuchen, es später zu implementieren oder nachzurüsten, kommt es zu Konflikten, so dass sie CSP ganz auslassen, um mit anderen Arbeiten fortzufahren. Dadurch bleiben die Anwendungen ungeschützt und sind einer Reihe von Sicherheitslücken in Webanwendungen ausgesetzt.

Wie kann man diese DAST-Schwachstelle leicht beheben?

- Implementieren Sie HSTS, um ausschließlich HTTPS-Verbindungen zu erzwingen. Aktivieren Sie es auf dem Server durch Konfigurationsdateien oder eine WAF.

- Definieren Sie einen strengen CSP, der auf Ihre Anwendung zugeschnitten ist, und schränken Sie unsichere Praktiken wie Inline-Skripte ein. Testen Sie sorgfältig auf Kompatibilität.

- Überwachen und aktualisieren Sie die Kopfzeilen laufend, wenn sich die Anwendung weiterentwickelt, um den Schutz aufrechtzuerhalten.

3. Häufigste und kritische Cloud-SchwachstellenCSPM)

Tools für dasCloud Security Posture Management (CSPM) überwachen kontinuierlich Cloud-basierte Umgebungen, um die compliance von Sicherheitsstandards und Best Practices zu gewährleisten. CSPM suchen nach Sicherheitsfehlkonfigurationen und zielen darauf ab, Risiken zu mindern.

Anfälligkeit von EC2 IAM-Rollen für SSRF-Angriffe (Cloud: CSPM)

Offene EC2 IAM-Rollen ermöglichen es Angreifern häufig, sich seitlich zu bewegen und unbefugten Zugriff auf Cloud-Umgebungen zu erhalten. Die potenziellen Auswirkungen eines solchen Angriffs können verheerend sein.

Was sind EC2 IAM-Rollen?

EC2 IAM-Rollen (Identity and Access Management) in Amazon Web Services (AWS) delegieren Berechtigungen, um erlaubte Aktionen für bestimmte Ressourcen festzulegen. Sie ermöglichen EC2-Instances die sichere Interaktion mit anderen AWS-Services, ohne dass Anmeldeinformationen direkt auf den Instances selbst gespeichert werden müssen.

Was ist ein SSRF-Angriff?

Bei einem SSRF-Angriff (Server Side Request Forgery) zwingt ein Angreifer den Server, Anfragen an interne Ressourcen zu stellen, als wäre es der Server selbst, der diese stellt. Auf diese Weise kann der Angreifer möglicherweise auf nicht autorisierte Systeme zugreifen, Kontrollen umgehen oder sogar Befehle ausführen. Sehen Sie sich dieses erschreckende Beispiel an, wie ein SSRF-Angriff die Cloud eines Startups über ein einfaches E-Mail-Formular übernommen hat.

Warum ist diese CSPM so häufig?

EC2 IAM-Rollen sind in der Regel aufgrund von Sicherheitsfehlkonfigurationen oder zu freizügigen Rollen anfällig für SSRF-Angriffe. Das Jonglieren mit komplexen Cloud-Berechtigungen ist schwierig, und einige Entwickler verstehen die Risiken möglicherweise nicht ganz. Hinzu kommt, dass das Bestreben, dass die Dienste reibungslos zusammenarbeiten, die Teams oft dazu verleitet, mehr Zugriffsrechte zu gewähren, als wirklich nötig sind.

Wie können Sie diese CSPM leicht beheben?

Es gibt einige solide Methoden, um EC2-Rollen in Angriff zu nehmen und SSRF-Sicherheitsschwachstellen bei Webanwendungen zu entschärfen. Halten Sie sich zunächst an das Prinzip der geringsten Privilegien - erlauben Sie nur genau den Zugriff, der absolut notwendig ist, und nicht mehr. Übermäßig freizügige Rollen sind ein gefundenes Fressen für Probleme.

Als Nächstes sollten Sie die integrierten AWS-Tools wie Sicherheitsgruppen und Netzwerk-ACLs nutzen, um den Datenverkehr einzuschränken und die potenziellen Möglichkeiten für SSRF-Angriffe zu verringern. Je mehr Sie den Zugriff einschränken können, desto besser.

Außerdem ist es wichtig, die Rollen regelmäßig zu überprüfen und zu kontrollieren, um unnötige Zugriffe zu erkennen, die sich im Laufe der Zeit einschleichen könnten, wenn sich Dinge ändern. Behalten Sie den Überblick.

Und schließlich sollten Sie AWS-Sicherheits-Tools implementieren, die speziell darauf ausgerichtet sind, SSRF-Angriffe zu erkennen und zu verhindern, bevor sie Schaden anrichten. Je mehr Schutzschichten, desto sicherer sind Sie.

Zweiter Platz: Veraltete Cloud-Lambda-Laufzeiten (Cloud: CSPM)

Wenn diese Laufzeitumgebungen veraltet sind, können sie die Lambda-Funktionen für Angreifer offenlegen.

Was sind veraltete Lambda-Laufzeiten?

Veraltete Lambda-Laufzeiten beziehen sich auf die Verwendung älterer Versionen von Programmiersprachen oder Umgebungen in serverlosen Funktionen (Lambdas). Diesen veralteten Laufzeiten fehlen möglicherweise die neuesten Sicherheitspatches oder Funktionsupdates, wodurch Anwendungen möglicherweise bekannten Sicherheitslücken in Webanwendungen ausgesetzt sind.

Warum ist diese CSPM so häufig?

Die Schwachstelle entsteht oft durch eine "Einrichten und Vergessen"-Mentalität. Entwickler setzen Lambdas möglicherweise mit einer bestimmten Laufzeit ein und versäumen es, sie zu aktualisieren, wenn neue Versionen veröffentlicht werden. Sie können auch den Fehler machen, davon auszugehen, dass Cloud-Anbieter die gesamte Wartung übernehmen. Auch wenn AWS und Google Cloud Functions die Laufzeiten für Sie mit kleineren Betriebssystem-Patches pflegen, werden sie keine größeren Sprach-Upgrades vornehmen. Hinzu kommt, dass die Komplexität der Verwaltung mehrerer Lambdas dazu führt, dass veraltete Laufzeiten leicht durch die Maschen fallen und ein zusätzliches Risiko darstellen.

Wie können Sie diese CSPM leicht beheben?

Sie können das Risiko mindern, indem Sie drei einfache Regeln befolgen:

- Überprüfen Sie regelmäßig, welche Laufzeiten verwendet werden, und suchen Sie nach Aktualisierungen.

- Aktualisieren Sie auf die neuesten unterstützten Versionen mit Sicherheits-Patches.

- Verwenden Sie nach Möglichkeit Automatisierungswerkzeuge zur Verwaltung und Aktualisierung von Laufzeiten.

Sicherheitslücken in Webanwendungen und bewährte Praktiken

Die Kenntnis dieser Sicherheitslücken in Webanwendungen ist für die Systemsicherheit unerlässlich, aber denken Sie daran, die besten Sicherheitspraktiken zu befolgen. Bleiben Sie auf dem Laufenden, wenden Sie die entsprechenden Korrekturen an und überwachen Sie Ihre Umgebung regelmäßig, um sie sicher zu halten.

Scannen Sie Ihre Umgebung jetzt mit Aikido, um herauszufinden, ob Sie einer dieser Schwachstellen ausgesetzt sind.

In der 2024 SaaS CTO Security Checklist von Aikido finden Sie 40+ Ratschläge, wie Sie die Sicherheit Ihrer Mitarbeiter, Prozesse, Ihres Codes, Ihrer Infrastruktur und vieles mehr verbessern können.

.jpg)

.jpg)

.jpg)

.jpg)