Willkommen in unserem Blog.

Drata Integration - Wie man das technische Schwachstellenmanagement automatisiert

Aikido Security ist jetzt auf dem Marktplatz von Drata Integration verfügbar! Das sind großartige Neuigkeiten, denn sich in der heutigen Landschaft der Cybersecurity-Vorschriften zurechtzufinden, ist ein bisschen wie ein Drahtseilakt in einem Wirbelsturm. So wie sich die Cyber-Bedrohungen weiterentwickeln, so entwickeln sich auch die Vorschriften, mit denen sie in Schach gehalten werden sollen. Unternehmen sehen sich heute mit einer immer länger werdenden Liste von compliance konfrontiert, von denen eine strenger ist als die andere.

In diesem Blog-Beitrag erläutern wir, wie die Integration von Aikido und Drata Sie bei der compliance SOC 2 und ISO 27001:2022 unterstützen kann.

Was machen Aikido und Drata?

Zunächst sollten wir uns mit diesen beiden Sicherheitsplattformen vertraut machen.

Was macht Aikido?

Aikido ist die Sicherheitsplattform für Entwickler, die alles im Griff hat. Aikido zentralisiert alle notwendigen Code- und Cloud-Sicherheitsscanner an einem Ort. Wir wurden von pragmatischen Ingenieuren entwickelt und stellen Open-Source-Lösungen und die Erfahrung von Entwicklern an die erste Stelle bei dem, was wir bauen und wie wir es bauen. Wir konzentrieren uns darauf, das Wesentliche zu finden, damit Sie sich nicht mit dem Unwichtigen herumärgern müssen. Gewinnen Sie Kunden, wachsen Sie auf dem Markt und erfüllen Sie compliance mit Bravour.

Aikido macht Sicherheit für KMUs einfach und für Entwickler machbar, ohne Industriejargon, Bürokratie und offen gesagt, BS.

Was macht Drata?

Drata ist eine Automatisierungsplattform für Sicherheit und compliance , die die Sicherheitskontrollen eines Unternehmens kontinuierlich überwacht und Nachweise sammelt und gleichzeitig die compliance durchgängig rationalisiert, um die Auditbereitschaft zu gewährleisten. Das Drata-Team zeichnet sich durch den Einsatz von Automatisierung aus, um Unternehmen jeder Größe beim Erreichen und Aufrechterhalten der compliance zu unterstützen, z. B. bei der Vorbereitung auf SOC 2 oder ISO 27001:2022.

Wie funktioniert die Integration von Aikido und Drata?

Aikidos Drata-Integration überträgt automatisch SOC 2- und ISO 27001:2022-Nachweise über eine API-Integration direkt an Drata. Jeden Tag erstellt Aikido einen PDF-Bericht und synchronisiert diesen als "externen Nachweis" mit Drata(hier erfahren Sie, wie). Aikido erstellt außerdem eine Kontrolle mit dem Code "AIKIDO" und verknüpft die entsprechenden SOC2- und ISO 27001:2022-Anforderungen. Aikido stellt also sicher, dass Ihre Schwachstelleninformationen immer auf dem neuesten Stand sind. Dies ermöglicht eine genaue Risikobewertung und effiziente Abhilfemaßnahmen.

Jedes Aikido-Paket ermöglicht Ihnen die Integration mit Drata. Aber natürlich benötigen Sie auch eine Drata-Lizenz, um die Prüfungsvorbereitungsdienste von Drata zu nutzen.

Wo kann ich die Integrationen finden?

Auf Aikido ist die Integration mit Drata gleich hier! In der Integrationsliste von Drata finden Sie Aikido unter "Vulnerability Scanning", "CSPM"Cloud Security Posture Management) und "Security Questionnaire". Sie können Aikido als Schwachstellen-Scanner direkt von Ihrem Drata-Dashboard aus einbinden.

Abdeckung der technischen Anforderungen an das Schwachstellenmanagement zur compliance

Unabhängig davon, ob Sie die Anforderungen von SOC 2 oder ISO 27001:2022 erfüllen wollen, müssen Sie technische Maßnahmen zum Schwachstellenmanagement implementieren. Was bedeutet das? Die Identifizierung echter Schwachstellen in Ihrer Codebasis. Anschließend müssen Sie Prioritäten setzen und sie beheben.

Schritt 1: Führen Sie eine Risikobewertung Ihrer Codebasis durch

Analysieren Sie Ihre Systeme. Identifizieren Sie Schwachstellen und Anfälligkeiten, die Angreifer ausnutzen könnten, indem Sie Ihre Anwendung von Aikido scannen lassen.

Schritt 2: Priorisieren Sie Ihre Schwachstellen

Ordnen Sie die ermittelten Schwachstellen nach ihrem Schweregrad und den möglichen Auswirkungen auf Ihre Systeme. Die Beseitigung der schwerwiegendsten Schwachstellen sollte Vorrang haben.

Schritt 3: Schwachstellen beseitigen

Patches implementieren. Software aktualisieren. Konfigurationsänderungen an Ihren Systemen vornehmen.

Schritt 4: Test auf Wirksamkeit

Nachdem Sie Ihre Schwachstellen behoben haben, müssen Sie überprüfen, ob Ihre Lösungen funktioniert haben. Am besten führen Sie dazu einen Pentest durch. Zurück zu Schritt 3, falls erforderlich. Hinweis: Pentests sind weder für SOC 2 noch für ISO27001:2022 vorgeschrieben.

Schritt 5: Kontinuierliche Überwachung

Die oben genannten Schritte sind keine einmalige Angelegenheit. Eine kontinuierliche Überwachung ist unerlässlich, um gesunde Systeme zu erhalten und neue Bedrohungen und Schwachstellen zu erkennen. Der Schlüssel dazu ist das regelmäßige Scannen Ihrer Codebasis mit Hilfe eines Programms zur Verwaltung von Sicherheitslücken.

Aikido automatisiert Ihren Schwachstellenmanagementprozess

Die manuelle Durchführung des Prozesses ist mühsam, aber möglich. Wir empfehlen stattdessen die Verwendung einer benutzerfreundlichen Plattform für das Schwachstellenmanagement, wie z. B. Aikido. Schauen wir uns an, wie Aikido die obigen 5 Schritte durchführt.

Schritt 1: Prüfen Sie Ihre Verteidigung - führen Sie eine Risikobewertung Ihrer Codebasis durch

Aikido klinkt sich in Ihren Code und Ihre Cloud-Infrastruktur ein und führt dann automatisch eine Risikobewertung durch. Es analysiert Ihre Systeme gründlich und identifiziert potenzielle Schwachstellen, die von Angreifern ausgenutzt werden könnten. Aikido arbeitet agentenlos, so dass Sie sich in 30 Sekunden einen vollständigen Überblick verschaffen können. Das Ergebnis ist eine enorme Geld- und Zeitersparnis: Die Zeiten, in denen teure Software installiert oder kostenlose Open-Source-Tools konfiguriert und gewartet werden mussten, sind vorbei.

Schritt 2: Identifizieren Sie Ihre tatsächlichen Bedrohungen - priorisieren Sie Schwachstellen

Nach Abschluss der Risikobewertung gönnt Aikido Ihrem Gehirn eine Pause, indem es die Schwachstellen nach Prioritäten ordnet. Eine wirklich lange Liste aller Schwachstellen in Ihrem System könnte überwältigend sein, und genau das ist es, was Aikido nicht tut! Stattdessen dedupliziert und sortiert Aikido die Schwachstellen automatisch und zeigt Ihnen die wirklich wichtigen und ausnutzbaren Schwachstellen an. Jetzt können Sie sich zuerst auf die kritischsten Schwachstellen konzentrieren.

Schritt 3: Den Gegner umhauen - Schwachstellen beseitigen

Obwohl die Behebung von Schwachstellen oft eine manuelle Aufgabe ist, nimmt Aikido den Druck weg und macht es einfacher denn je. Möchten Sie eine PR mit nur einem Klick durchführen? Mit dem Autofix von Aikido können Sie das jetzt! Darüber hinaus lässt sich Aikido vollständig in die von Ihnen bereits verwendeten Tools integrieren, einschließlich der Implementierung von Patches, der Aktualisierung von Software oder der Durchführung von Konfigurationsänderungen.

Schritt 4: Erwerb des schwarzen Gürtels - Test auf Wirksamkeit

Wir raten zu einem Pentest, um die Wirksamkeit der durchgeführten Korrekturen sicherzustellen. Warum ist dies wichtig? Damit wird die Wirksamkeit der Sicherheitsmaßnahmen überprüft und sichergestellt, dass Ihre Systeme gegen potenzielle Angriffe gewappnet sind. Weder SOC 2 noch ISO 27001:2022 schreiben einen Pentest vor, aber sie werden empfohlen. Aikido arbeitet mit mehreren Pentest-Agenturen zusammen, aber es steht Ihnen frei, sich für einen Berater Ihrer Wahl zu entscheiden.

Schritt 5: Sicher bleiben - kontinuierliche Überwachung

Wie erhalten Sie sichere Systeme aufrecht? Aikido sorgt für Ihren Schutz durch ständige Überwachung, versteht sich! Alle 24 Stunden scannt Aikido Ihre Umgebung, um neue Schwachstellen und Risiken zu erkennen. Mit Aikidos Schwachstellen-Scanning können Sie proaktiv neue Schwachstellen und Bedrohungen erkennen und beseitigen, egal ob Sie sich auf SOC 2 und ISO 27001:2022 vorbereiten oder Ihr Tagesgeschäft wie gewohnt abwickeln.

Aikidos großartige Fähigkeiten ermöglichen es Unternehmen, die technischen Anforderungen an das Schwachstellenmanagement für die compliance SOC 2 und ISO 27001:2022 zu erfüllen. Auf diese Weise schaffen Sie eine sichere Umgebung, die Ihre Daten und Infrastruktur schützt.

Vorteile: Die Integration von Aikido und Drata steigert die Effizienz und spart Geld

Aikidos automatisiert den Follow-up-Prozess

Aikido ist Ihr Autopilot, der das technische Schwachstellenmanagement transformiert - er überwacht kontinuierlich und läuft nahtlos im Hintergrund. Wenn es ein bedeutendes Problem findet, erhalten Sie eine Benachrichtigung.

Verabschieden Sie sich von Fehlalarmen

Herkömmliche Sicherheitsplattformen überfrachten Sie oft mit jeder erkannten Schwachstelle. Wenn diese an Drata gesendet werden, müssen Sie immer noch die falsch-positiven Meldungen sortieren und eliminieren. Aikido hat es sich jedoch von Anfang an zur Aufgabe gemacht, diese störenden Fehlalarme zu eliminieren. So filtert Aikidos fortschrittliche Auto-Triaging-Engine effektiv das Rauschen heraus und sendet nur legitime Schwachstellen an Drata. So können Sie sich auf die echten Bedrohungen konzentrieren und wertvolle Zeit sparen.

Kosteneinsparungen bei den Sicherheitsausgaben

Die Sicherheitsbranche leidet häufig unter komplexen und aggressiven Preisstrategien, worunter wiederum Unternehmen leiden, die Sicherheitslösungen benötigen. Einige Systeme berechnen ihre Preise nach der Anzahl der Nutzer, was zu einer Beeinträchtigung der Sicherheit führen kann, da Entwickler Konten gemeinsam nutzen können. Und das kann sich bei großen Teams sehr schnell summieren! Bei anderen richtet sich die Preisgestaltung nach dem Umfang des Codes, was ebenfalls schnell kostspielig werden kann.

Aikido hebt sich von diesen Normen mit einem klaren, festen Preismodell ab. Die Preisstrategie von Aikido beginnt bei nur 314 US-Dollar pro Monat und Unternehmen. Damit können Sie im Vergleich zu etablierten Lösungen rund 50 % sparen.

Aikido + Drata = großer Gewinn

Sehen wir der Realität ins Auge: Um SOC 2 oder ISO 27001:2022 zu implementieren, müssen Sie mehr tun als nur technisches Schwachstellenmanagement. Wir wünschten, es wäre so einfach, aber das ist es nicht! Sie brauchen eine allgemeine, übergreifende Security Compliance Software-Lösung. Eine Plattform wie Drata automatisiert komplexe und zeitaufwändige compliance , um sicherzustellen, dass Sie auf ein Audit vorbereitet sind.

Aber mit Aikido, das sich um Ihr Schwachstellenmanagement kümmert und durch unsere Integration Beweise an Drata weiterleitet, sparen Sie Zeit! Das macht alle Aspekte des technischen Schwachstellenmanagements so einfach wie ein Kinderspiel.

Worauf warten Sie noch? Testen Sie Aikido noch heute kostenlos (das Onboarding dauert 30 Sekunden) und beschleunigen Sie Ihre compliance.

DIY-Anleitung: Bauen oder kaufen Sie Ihr OSS-Toolkit für Code-Scanning und App-Sicherheit

Sie sind von Ihren Entwicklungsfähigkeiten überzeugt - selbstbewusst genug, um zu wissen, dass die von Ihnen entwickelten Anwendungen nicht völlig frei von Sicherheits- und Konfigurationsfehlern sind. Sie haben sich auch über das umfangreiche Ökosystem der verfügbaren Scanning-Tools informiert und sind vielleicht von der schieren Menge der Auswahl überwältigt. Welches ist das richtige "Portfolio" an Open-Source-Tools für die App-Sicherheit, um Schwachstellen in Ihren Abhängigkeiten, Infrastructure as Code (IaC)-Konfigurationen, Containern und mehr zu identifizieren?

Um Sie auf den richtigen Weg zu bringen, decken wir 10 wesentliche Kategorien von Code-Scanning- und Sicherheits-Tools ab und empfehlen 9 OSS-Projekte, mit genau den Informationen, die Sie für den Einstieg benötigen:

- Wie dieser Scan die Sicherheit Ihrer Anwendung verbessert.

- Welches Open-Source-Projekt Sie installieren können und wie Sie es ausführen.

- Einige Alternativen (sofern verfügbar), die Sie wählen können.

Damit haben Sie einen einfachen Weg, Ihre Anwendungen auf kritische Sicherheitsprobleme im Code und in den Cloud-Konfigurationen zu überprüfen. Was gibt es da nicht zu lieben?

Nun, die Konfiguration und Verwaltung ist nicht ganz einfach, aber dazu kommen wir später.

Was Sie brauchen

Bringen Sie einfach Ihre lokale Workstation mit, egal ob es sich um einen Desktop oder einen Laptop handelt - es spielt keine Rolle, ob Sie macOS, Windows oder Linux verwenden.

Eine Entwicklerumgebung ist optional, wird aber empfohlen. Um diese Reihe von Open-Source-Scan-Tools auszuführen, müssen Sie eine Menge Software installieren, die Sie vielleicht nicht auf Ihrem Basisbetriebssystem haben möchten, was größere Updates erfordert, Ihre Autovervollständigung verschmutzt und Sie an bestimmte Tools bindet, die möglicherweise nicht für alle Ihre Projekte funktionieren. In einer Entwicklerumgebung werden alle entwicklungsspezifischen Tools in Containern untergebracht und bis zu einem gewissen Grad vom Rest des Betriebssystems isoliert.

Zum Glück gibt es einige großartige Open-Source-Tools, aus denen Sie wählen können:

- Mit Dockerkönnen Sie einen neuen Barebones-Container mit dem Namen

devenv-01etwa so:docker run --name devenv-01 -it ubuntu:24.04 sh - Mit Daytonadie viele "Batterien" für Entwicklungsabläufe mitbringt:

daytona create --code - Oder mit Distrobox, das eine beliebige Linux-Distribution in Ihr Terminal einbettet und Ihnen die Installation von Software ermöglicht

Das Tolle an einer Entwicklerumgebung ist, dass Sie, sobald Sie mit einem bestimmten "Stack" fertig sind, den Container sicher löschen können, ohne dass dies Auswirkungen auf Ihre Workstation hat.

#Nr. 1: Verwaltung der Sicherheitslage Cloud CSPM)

Wie hilft CSPM bei der Sicherheit von Anwendungen?

CSPM hilft Ihnen, die Sicherheit und compliance Ihrer Cloud-Umgebungen zu verbessern. Durch die kontinuierliche Überwachung Ihrer Anwendungen und der vorgelagerten Dienste im Hinblick auf branchenübliche Best Practices und Ihre internen Richtlinien bewerten CSPM Probleme, ordnen sie nach ihrer Kritikalität ein und geben Empfehlungen zur Behebung. Mit CSPM übernehmen Sie mehr Verantwortung für die Baselines und Leitplanken, die verhindern, dass Sie selbst oder andere anfällige Anwendungen in die Produktion bringen, und beseitigen gleichzeitig Fehlkonfigurationen und zu freizügige Benutzerrollen.

Installieren und starten Sie Ihr OSS CSPM : CloudSploit

Um CloudSploit zu installieren, benötigen Sie zunächst Node.js, um die Abhängigkeiten herunterzuladen und die Engine zu starten.

git clone https://github.com/aquasecurity/cloudsploit.git

cd cloudsploit

npm install

Als nächstes müssen Sie CloudSploit mit Leseberechtigungen für Ihr Cloud-Konto konfigurieren, mit Unterstützung für AWS, Azurblau, GCPund Oracle. Befolgen Sie die Anweisungen für Ihren Cloud-Anbieter, indem Sie das Repo der config_example.js Datei als Vorlage zu verwenden, um eine config.js Datei mit allen Details, die Sie benötigen, um Ihre erste vollständige Diagnose durchzuführen und Ergebnisse in JSON zu erhalten.

./index.js --collection=file.json config.js

#Nr. 2: Software-Kompositionsanalyse (SCA) von Open-Source-Abhängigkeiten

Wie hilft SCA bei der Sicherheit von Anwendungen?

Ihre Anwendungen haben zwangsläufig einen großen Baum von Open-Source-Abhängigkeiten, auf die Sie sich jetzt verlassen, von Ihrem UI-Framework bis hin zu Hilfsbibliotheken, die Sie in einer einzelnen LOC verwenden, wie z. B. ein Validator für E-Mail-Adressen. SCA ist wie eine Hintergrundprüfung der erweiterten Familie Ihres Codes, die Sicherheitslücken und Lizenzierungsprobleme nicht nur einmal, sondern kontinuierlich aufdeckt. Da Ihre SCA-Tools Sie über neue Schwachstellen und Abhilfemaßnahmen informieren, können Sie darauf vertrauen, dass Ihre Open-Source-Lieferkette die Produktivität nicht behindert, sondern unterstützt.

Installieren und betreiben Sie Ihre OSS SCA-Projekte: Syft + Grype

Für lokal betriebene SCA benötigen Sie Syft, um eine Software-Stückliste (SBOM) zu erstellen, und Grype, um diese SBOM auf bekannte Schwachstellen zu analysieren. Da Syft und Grype vom selben Team entwickelt werden, unterstützen sie viele Installationsmethoden, empfehlen aber ihre jeweiligen Einzeiler:

curl -sSfL https://raw.githubusercontent.com/anchore/syft/main/install.sh | sh -s -- -b /usr/local/bin

curl -sSfL https://raw.githubusercontent.com/anchore/grype/main/install.sh | sh -s -- -b /usr/local/bin

Wenn Syft auf Ihrer lokalen Workstation installiert ist, können Sie ein SBOM für Ihren Container erstellen, indem Sie <YOUR-IMAGE> mit einem Abbild in einer konfigurierten Container-Registrierung oder einem lokalen Verzeichnis.

syft <YOUR-IMAGE> -o syft-json=sbom.syft.json

Sie werden mit einer sbom.syft.json in Ihrem Arbeitsverzeichnis, die Sie dann in Grype einspeisen können.

grype sbom:path/to/syft.json -o json

Grype druckt dann eine Zusammenfassung der Schwachstellen im unten stehenden Format aus, einschließlich Details zum Schweregrad und Informationen zu bekannten Korrekturen, die Sie als Leitfaden für die Priorisierung und Behebung verwenden können.

{

"vulnerability": {

...

},

"relatedVulnerabilities": [

...

],

"matchDetails": [

...

],

"artifact": {

...

}

}

Alternativen und Vorbehalte

Trivy ist eine solide OSS-Alternative für SCA - es bietet zwar keine 1:1-Funktionsparität in allen Bereichen, aber es ist mehr als genug, um den Einstieg zu schaffen.

#Nr. 3: Erkennung von Secrets

Wie hilft die Erkennung von secrets bei der App-Sicherheit?

Ein Tool zur Erkennung vonsecrets durchsucht Ihren Code und Ihre Konfigurationen nach Anmeldeinformationen, die Sie nicht öffentlich preisgeben möchten. Zu diesen secrets können API-Schlüssel, Zugriffstoken für Drittanbieter, Passwörter für vorgelagerte Datenbanken, Zertifikate, Verschlüsselungsschlüssel und vieles mehr gehören. Sobald sie in ein öffentliches Repository verschoben wurden, müssen Sie sie mühsam aus Ihrem Git-Verlauf entfernen - es ist besser, sie frühzeitig zu erkennen und Maßnahmen zu ergreifen, bevor Sie sie übertragen.

Installieren und starten Sie Ihr Projekt zur Erkennung von secrets : Gitleaks

Gitleaks durchsucht Ihre Repositories nach dem Vorhandensein von hartkodierten secrets, früher oder heute, indem es Git-Logs analysiert. Sein erkennen. Verhalten identifiziert secrets , die bereits begangen wurden, während die schützen Verhalten scannt unbestätigte Änderungen, um zu verhindern, dass Sie von vornherein Fehler machen.

Für maximale Kontrolle empfehlen wir die Installation von Gitleaks aus dem Quellcode.

git clone https://github.com/gitleaks/gitleaks.git

cd gitleaks

make build

Wenn Sie Gitleaks zum ersten Mal ausführen, können Sie einen Basisbericht erstellen, der Ihnen nur die Ergebnisse für die Exposition neuer secrets liefert.

gitleaks detect --berichtspfad gitleaks-bericht.json

Bei nachfolgenden Aufrufen sollten Sie auf Ihre gitleaks-bericht.json Datei, um die Git-Protokolle nur nach secrets zu durchsuchen, die seit der Erstellung Ihres Basisberichts hinzugefügt wurden.

gitleaks detect --baseline-path gitleaks-report.json --report-path findings.json

Ihr findings.json Datei enthält Details über den Commit-Hash und den Autor jedes potenziellen Lecks, was Ihnen hilft, sich auf Korrekturen zu konzentrieren.

Alternativen und Vorbehalte

Leider gibt es neben Gitleaks nicht viele andere Möglichkeiten. Andere Open-Source-Projekte zur Erkennung von secrets sind seit dem letzten Commit Jahre alt - nicht gerade vertrauenserweckend für den Schutz der Anwendungen, an denen Sie heute arbeiten. Wenn Sie ein Dienstanbieter sind, können Sie sich für das GitHub-Partnerprogramm zur Erkennung von Geheimnissen registrieren, das erkennt, wenn Ihre Benutzer versehentlich Ihre geheimen Token-Formate in eines ihrer Repositories übertragen.

#Nr. 4: Statisches Testen der Anwendungssicherheit (SAST)

Wie hilft das SAST?

SAST ist der feinzahnige Kamm der App-Sicherheitstools, der Ihre Codebasis Zeile für Zeile auf fehlerhafte Syntax, Struktur oder Logik untersucht, die Ihre App angreifbar machen könnten. Denken Sie an SQL-Injection-Angriffe, Cross-Site-Scripting (XSS), Pufferüberläufe und mehr. Durch den Abgleich mit gängigen Datenbanken bekannter CVEs gibt Ihnen ein solides SAST-Tool die Gewissheit, dass Sie keine großen Sicherheitslücken auf dem Tisch liegen lassen - und einige bieten sogar automatische Korrekturvorschläge zur schnellen Behebung.

Installieren und starten Sie Ihr OSS SAST-Projekt: Semgrep

Semgrep scannt Ihren Code, findet Fehler und erzwingt bei jedem Aufruf etablierte Codestandards, wobei mehr als 30 Sprachen unterstützt werden. Der Einfachheit halber konzentrieren wir uns auf Semgrep CLI, das nur ein Teil eines komplexen Ökosystems von Produkten ist.

Der universellste Weg, die Semgrep CLI zu installieren, ist mit Python/pip.

python3 -m pip install semgrep

Führen Sie Ihren ersten Scan aus, um einen Bericht über Schwachstellen auf Code-Ebene und Schwachstellen in Form einer JSON-Datei zu erstellen.

semgrep scan --json --json-output=semgrep.json

Alternativen und Vorbehalte

Die SAST-Welt ist voller Möglichkeiten - wenn Semgrep für Sie nicht geeignet ist, sollten Sie sich einige sprachspezifische Alternativen wie Bandit (Python), Gosec (Go) oder Brakeman (Ruby on Rails) ansehen, um den Einstieg zu finden.

#Nr. 5: Dynamisches Testen der Anwendungssicherheit (DAST)

Wie hilft DAST bei der Sicherheit von Anwendungen?

Im Gegensatz zu SAST simuliert DAST häufig ausgenutzte Schwachstellen gegen Ihre Anwendung in einer Live-Umgebung. Dabei geht es weniger um die Syntax und die Struktur des von Ihnen geschriebenen Codes als vielmehr um die Replikation der Ansätze, die ein Angreifer gegen Ihre Produktionsbereitstellung unternehmen könnte. Die DAST-Tools überprüfen bekannte CVEs in den von Ihnen verwendeten Frameworks und Bibliotheken und testen, ob angemeldete Benutzer aufgrund gebrochener Berechtigungen oder "toxischer Kombinationen" mehrerer Schwachstellen auf sensible Daten zugreifen können, die Ihre Anwendung für weitaus schlimmere Folgen öffnen.

Installieren und starten Sie Ihr OSS DAST-Projekt: Kerne

Nuclei ist ein von der Community betriebener Schwachstellen-Scanner, der mit Hilfe von Vorlagen Anfragen an die zu sichernde Anwendung sendet, die in einer lokalen Umgebung läuft. Sie können benutzerdefinierte Vorlagen mit YAML schreiben, aber die Nuclei-Community verfügt auch über eine umfangreiche Bibliothek mit vorkonfigurierten Vorlagen, die Sie mit Ihrer Anwendung testen können.

Sie benötigen Go auf Ihrer lokalen Workstation, um Nuclei zu installieren.

go install -v github.com/projectdiscovery/nuclei/v3/cmd/nuclei@latest

Der einfachste Weg, Nuclei auszuführen, besteht darin, ein einziges Ziel anzugeben - Ihre Anwendung, die lokal in einer Entwicklerumgebung läuft - und die Vorlagenbibliothek zu nutzen, die Nuclei standardmäßig aktiviert.

nuclei -u localhost:5678 -je nuclei-report.json

Alternativen und Vorbehalte

Der Zed Attack Proxy (ZAP) ist ein fantastischer Scanner, der von einem globalen Team von Sicherheitsexperten und Entwicklern aktiv gepflegt wird. Im Gegensatz zu anderen Programmen in dieser Liste ist ZAP jedoch standardmäßig eine grafische Anwendung. Es gibt zwar Optionen für die Verwendung Ihres Terminals, aber diese sind nicht gerade die entwicklerfreundlichsten im Vergleich zu anderen Verfahren, die Sie bisher verfolgt haben.

#Nr. 6: Scannen der Infrastruktur als Code (IaC)

Wie hilft das IaC-Scannen bei der Sicherheit von Anwendungen?

Ihr Code ist nur die Hälfte der Gleichung, wenn es darum geht, in Produktion zu gehen. Heutzutage verwenden die meisten Teams IaC-Tools wie Terraform, CloudFormation und "Basis"-Kubernetes-Helm-Charts, um Cloud-Services auf deklarative, versionskontrollierte und wiederholbare Weise bereitzustellen. IaC-Scanner identifizieren Schwachstellen in diesen JSON- oder YAML-Blaupausen, um zu verhindern, dass Sie jemals einen unsicheren Zustand in der Produktion bereitstellen.

Installieren und starten Sie Ihr OSS IaC-Scan-Projekt: Checkov

Checkov scannt viele Arten von IaC-Code - Terraform-Konfigurationen, Helm-Diagramme, Docker-Dateien und mehr - auf häufige Fehlkonfigurationen und potenzielle Sicherheitsschwachstellen. Mit mehr als 1.000 integrierten Richtlinienprüfungen für AWS, GCP und Azure hilft Ihnen das Tool, die aktuellen Risiken und Chancen Ihrer Cloud-Bereitstellungen in wenigen Minuten zu verstehen.

Das Team empfiehlt, Checkov lokal über den Paketmanager von Python zu installieren.

python -m pip install checkov

Sie können dann Checkov gegen Ihr Arbeitsverzeichnis (oder ein anderes Verzeichnis, in dem Sie IaC-Dateien gespeichert haben) laufen lassen und erhalten eine JSON-Datei als Ausgabe.

checkov --directory . -o json

#Nr. 7: Scannen von Containerbildern

Wie hilft das Scannen von Container-Images bei der Sicherheit von Anwendungen?

Wir lieben Container, weil sie so viel Komplexität abstrahieren, aber wenn Sie ein Container-Image erstellen, kann es Schwachstellen von seinem Basis-Image oder seinen Paketabhängigkeiten erben. Container-Image-Scanner entdecken Schwachstellen in Ihren Basis-Images und Dockerdateien, unabhängig davon, wie tief der Abhängigkeitsbaum reicht, um zu verhindern, dass Sie unwissentlich eine ausbeutbare Anwendung bereitstellen.

Und so sind auch die Schwachstellen der Container-Images entstanden.

Installieren und starten Sie Ihr OSS-Container-Image-Scan-Projekt: Trivy

Trivy ist ein vielseitiger Sicherheitsscanner, der Ihre Container-Images auf bekannte Schwachstellen mit CVEs, IaC-Probleme und Fehlkonfigurationen, das Vorhandensein von secrets und vieles mehr analysiert. Das Aqua Security-Team, das hinter dem Open-Source-Projekt Trivy steht, unterhält eine öffentliche Datenbank mit Informationen über Sicherheitslücken, die aus mehr als einem Dutzend Datenquellen zusammengetragen werden.

In Übereinstimmung mit den anderen bisher empfohlenen Installationsmechanismen empfehlen wir, das Skript von Trivy zu verwenden, um direkt von der neuesten GitHub-Version zu installieren.

curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/main/contrib/install.sh | sh -s -- -b /usr/local/bin v0.51.1

Standardmäßig scannt Trivy Container-Images auf Schwachstellen, Fehlkonfigurationen und secrets gegen jedes von Ihnen angegebene Container-Image, wobei die Ergebnisse im Standard-JSON-Format vorliegen.

trivy image --format json --output trivy-result.json <YOUR-IMAGE>

Alternativen und Vorbehalte

Wenn Sie das Thema weiterverfolgt haben, haben Sie Grype bereits auf Ihrer lokalen Workstation aus dem vorherigen Abschnitt über SCA installiert, und es eignet sich hervorragend zum Scannen von Container-Images mit einem von Syft erstellten SBOM. Wenn Sie AWS nutzen, ist dies ein weiterer Ort, an dem Amazon Inspector nützlich sein kann, um zwei Fliegen mit einer Klappe zu schlagen.

Amazon Inspector ist ebenfalls eine Option, allerdings mit zwei großen Einschränkungen: Erstens funktioniert es nur mit AWS-Bereitstellungen, und zweitens ist es keine Open-Source-Software wie der Rest unserer Empfehlungen, was bedeutet, dass es mit neuen monatlichen Kosten verbunden ist.

#Nr. 8: Scannen von Open-Source-Lizenzen

Wie hilft das Scannen von Open-Source-Lizenzen bei der Sicherheit von Anwendungen?

Die Rechtmäßigkeit der Verwendung von Open-Source-Software in Ihren kommerziellen Produkten ist nichts, was Sie einmal mit den Rechts- oder compliance abklären und dann vergessen können. Bei OSS-Projekten ändern sich die Lizenzen häufiger, als Ihnen vielleicht bewusst ist, so dass Sie entweder für eine Unternehmensversion bezahlen, eine Alternative suchen oder einen Teil Ihres privaten Codes als Open Source bereitstellen müssen. Lizenz-Scanner erkennen Änderungen und helfen Ihnen, Sicherheits-Audits mit einer fertigen Software Bill of Materials (SBOM) zu bestehen.

Installieren Sie Ihr OSS-Lizenz-Scan-Projekt und führen Sie es aus: Syft

Wie bei Grype im letzten Schritt haben Sie Syft bereits auf Ihrer lokalen Workstation installiert und verfügen vielleicht sogar über eine bestehende SBOM aus der Einrichtung Ihrer SCA-Integration mit Grype. Wenn Sie noch keine haben, können Sie schnell eine neue erstellen, indem Sie entweder auf ein Container-Image aus einer konfigurierten Registrierung oder auf einen Pfad auf Ihrer lokalen Workstation verweisen.

syft <YOUR-IMAGE> -o syft-json=sbom.syft.json

syft /path/to/image -o syft-json=sbom.syft.json

Je nach der Komplexität Ihres Bildes und der Tiefe der Abhängigkeiten können Sie eine SBOM-Datei erhalten, die einige tausend Zeilen lang ist. Innerhalb dieser JSON-Ausgabe suchen Sie in der Artefakte Array für die Lizenzen Werte der einzelnen Pakete und Abhängigkeiten, auf die Ihr Container-Image angewiesen ist.

{

"artifacts":[

{

"id":"cdd2655fffa41c69",

"name":"alpine-baselayout",

"version":"3.4.3-r2",

"type":"apk",

"foundBy":"apk-db-cataloger",

"locations":[

…

],

"licenses":[

{

"value":"GPL-2.0-only",

"spdxExpression":"GPL-2.0-only",

"Type":"declared",

…

Mit diesen Details in einer einzigen SBOM sind Sie in der Lage, Ihre Lizenzierungsverpflichtungen auf Änderungen zu überprüfen, die Sie möglicherweise nachgelagert vornehmen müssen, oder auf Migrationen, die Sie vorbereiten sollten. Außerdem haben Sie eine zentrale Ressource für das nächste Sicherheitsaudit, dem Sie unterzogen werden.

Alternativen und Vorbehalte

Trivy, das im vorigen Abschnitt bereits erwähnt wurde, verfügt über eine Funktion zum Scannen von Lizenzen, die Ihnen Ergebnisse zu den Risiken der Projekte in Ihrem Open-Source-Abhängigkeitsbaum liefert.

#Nr. 9: Erkennung von Malware

Wie hilft die Malware-Erkennung bei der App-Sicherheit?

Malware-Scanner helfen Ihnen dabei, eine Bedrohung zu erkennen, die in den letzten Jahren stark zugenommen hat: Malware, die von Angreifern in Abhängigkeitspakete eingeschleust wird. Der jüngste zx-Backdoor-Versuch ist ein fantastisches - und erschreckendes - Beispiel. Malware-Scanner erkennen diese Angriffe auf die Software-Lieferkette, noch bevor Sie Ihren Code zusammenführen, um zu verhindern, dass Sie zeit- und kostenintensive Korrekturen vornehmen müssen, sobald die CVE veröffentlicht wird.

Installieren und starten Sie Ihr OSS-Malware-Erkennungsprojekt: Phylum

Mit dem CLI-Tool von Phylumkönnen Sie Ihre Lockfiles zur Abhängigkeitsanalyse an deren API übermitteln. Dies unterscheidet sich geringfügig von den anderen Open-Source-Tools, die wir hier empfehlen: Die Analyse findet nicht auf Ihrer lokalen Workstation statt. Stattdessen müssen Sie ein Konto bei Phylum registrieren, um sich bei ihrem Dienst zu authentifizieren.

Beginnen Sie mit der lokalen Installation von Phylum.

curl https://sh.phylum.io | sh

Registrieren Sie dann Ihr Konto und führen Sie Ihre erste Analyse durch - Phylum sollte die von Ihnen verwendete Sperrdatei erkennen.

phylum auth register

phylum auth login

phylum init

phylum analyze --json

Die Analyse von Phylum liefert ein umfassendes Ergebnis, beginnend mit einer wahr oder falsch Das Ergebnis hängt davon ab, ob Ihr Projekt den Malware-Check von Phylum besteht. Unter den Ablehnungen für jede Abhängigkeit finden Sie eine detaillierte Beschreibung der Schwachstelle und Ratschläge der OSS-Community zur Behebung. Auf diese Weise können Sie die Ergebnisse Ihrer SAST-, DAST- und SCA-Tests zusammenfassen und erkennen, welche Schwachstellen auf Ihre Abhängigkeiten zurückzuführen sind und welche direkt in den von Ihnen geschriebenen Code eingebettet sind.

{

"is_failure": true,

"incomplete_packages_count": 2,

"help": "...",

"dependencies": [

{

"purl": "pkg:npm/next@13.5.6",

"registry": "npm",

"name": "next",

"version": "13.5.6",

"rejections": [

{

"title": "next@13.5.6 is vulnerable to Next.js Server-Side Request Forgery",

"source": {

"type": "Issue",

"tag": "HV00003FBE",

"domain": "vulnerability",

"severity": "high",

...

#10: Erkennung des End-of-Life (EOL) der Laufzeit

Wie hilft die EOL-Laufzeiterkennung bei der Anwendungssicherheit?

Je mehr Frameworks, Bibliotheken und Laufzeiten Sie in Ihre Anwendung einbinden, desto größer ist die Gefahr, dass Sie durch veraltete Versionen oder nicht gewartete Abhängigkeiten ausgenutzt werden. Dies ist besonders kritisch für Laufzeiten, die direkt dem öffentlichen Internet ausgesetzt sind. EOL-Laufzeitdetektoren lesen Ihre Abhängigkeitsstruktur über Lockfiles - auch solche in Containern - und warnen Sie rechtzeitig, damit Sie sich auf Updates oder Migrationen vorbereiten können.

Installieren und starten Sie Ihr OSS-Projekt: endoflife.date

endoflife.date ist eine Datenbank mit EOL-Informationen zu mehr als 300 Tools und Plattformen, von denen viele für den Betrieb und die Sicherheit Ihrer Anwendung unerlässlich sind. Anstatt obskure Dokumentationsseiten zu durchsuchen oder Mailinglisten zu durchforsten, um herauszufinden, wann eine bestimmte Version Ihrer Abhängigkeit nicht mehr gewartet wird, können Sie notwendige Upgrades schnell mit einem Datum versehen, um Ihre Bemühungen in Zukunft zu priorisieren.

Der einfachste Weg, EOL-Daten zu entdecken, besteht darin, die Website zu erkunden und dabei besonders auf Ihre Programmiersprachen, Datenbanken, Frameworks, Bereitstellungstools und CLIs für Cloud-Dienste zu achten.

Als Entwickler möchten Sie vielleicht einen eher CLI-zentrierten Ansatz, um EOL-Daten für Ihre wichtigsten Laufzeiten und Bibliotheken zu erforschen. endoflife.date verfügt über eine einfache API, die JSON-Daten ausgibt, die Sie auch an eine lokale Datei anhängen können, um sie später zu verwenden.

curl --request GET \

--url https://endoflife.date/api/nginx.json \

--header 'Accept: application/json' \

>> eol.json

Ein neues Problem: Verwaltung all Ihrer Code-Scan- und App-Sicherheitsdaten

Wenn Sie bis hierher mitgekommen sind, haben Sie sich ein praktisches Toolkit mit Open-Source-Tools zum Scannen von Code und Konfiguration zusammengestellt. Sie sind nun bereit, diese gegen Ihre lokal gespeicherten Projekte und Zweige laufen zu lassen, um eine weitaus bessere Sicherheitsgarantie vor der Übergabe zu erhalten. Nimm das, Shift Left!

Ihre Zukunft ist jedoch nicht sofort fehlerfrei. Dieses neue Toolkit kommt mit einem großen Vorbehalt: Ihre Tools sprechen nicht miteinander und nur über Ihre App.

Sie sind immer noch in der Pflicht:

- Konfigurieren Sie jedes Werkzeug einzeln. Nehmen wir eine einfache Option, wie z. B. eine Zulässigkeitsliste bestimmter Verzeichnisse oder Abhängigkeiten, die Sie nicht scannen möchten, da sie für die Sicherheit Ihrer Produktionsumgebung nicht relevant sind. Sie müssen die Argumente für jedes CLI-Tool durch Lesen der Dokumentation und Testen lernen, was Ihnen wertvolle Zeit für das stiehlt, was Sie eigentlich tun wollen: Fehlerbehebungen durchführen.

- Führen Sie jeden Scanner für jedes Repository und jeden Zweig aus. Selbst wenn Sie ein einziges Repo und zwei Zweige haben -

Hauptunddev-das sind fast 20 Vorgänge, um nach Schwachstellen zu suchen. Im Idealfall führen Sie diese Scanner aus, bevor Sie Änderungen an einer Remote-Anwendung vornehmen, was bedeutet, dass Sie den ganzen Tag über viele wiederholte Vorgänge durchführen.

Es gibt natürlich einige Möglichkeiten, dies zu vereinfachen. Sie können ein Skript schreiben, um diese Open-Source-Scanner miteinander zu verknüpfen und manuell oder als Git-Hook vor einem Commit auszuführen. Das spart zwar Zeit im Terminal, erzeugt aber nur eine schnellere JSON-Ausgabe - Sie sind immer noch am Haken, um zu verstehen wasgeändert hat und ob Sie Ihre Änderungen noch pushen und (schließlich) Ihre Pull-Anfrage erstellen können. - Durchsuchen Sie riesige JSON-Arrays nach Erkenntnissen. Diese Tools erzeugen oft eine Ausgabe, die Tausende von Zeilen lang ist. Der Umfang ist gut, aber wer hat schon die Zeit, Dutzende oder Hunderte potenzieller Sicherheitsprobleme zu untersuchen und zu hoffen, dass er jedes einzelne so gut versteht, dass er den Schweregrad einschätzen kann?

Im Laufe der Zeit werden Sie eine intuitivere Methode benötigen, um die Ergebnisse zu lesen, als unformatierte JSON-Zeilen, z. B. den Import in Google Sheets oder die Entwicklung einer einfachen App zur Anzeige der Ergebnisse. - Verstehen, was sich zwischen den Läufen geändert hat. Die Sicherheitsüberprüfung hat zwei Ziele. Erstens sollen sie Ihnen helfen, bestehende Probleme in Ihrem Code und Ihrer Konfiguration zu erkennen. Zweitens, um zu verhindern, dass Sie bei der Entwicklung neue Schwachstellen einführen. Wenn Sie nicht schnell erkennen können, ob Sie eine bestimmte Schwachstelle behoben haben oder nicht benachrichtigt werden, wenn sich eine neue Schwachstelle in Ihren Code einschleicht, ist der ganze Aufwand vergeudete Zeit.

Eine Möglichkeit besteht darin, Ihre JSON-Ausgabedateien zu inkrementieren oder mit einem Zeitstempel zu versehen und sie dann mit CLI-Tools zu vergleichen.diff datei1.json datei2.jsonist ein großartiges eigenständiges Werkzeug, oder Sie können versuchengit diff --no-index file1.json file2.jsonfür Dateien, die nicht in Ihr Git-Repository übertragen wurden. - Sammeln, speichern und teilen Sie Daten für langfristige Analysen. Wie wir bereits gesagt haben, ist das Sicherheitsscannen ein kontinuierlicher Vorgang und kein einmaliger Punkt auf Ihrer TODO-Liste. Außerdem sollten die Ergebnisse Ihrer Scans nicht auf Ihrer lokalen Workstation verbleiben - Ihre Kollegen werden über die Schwachstellen Bescheid wissen wollen, die für das, was sie entwickelt haben, am relevantesten sind, selbst wenn sie im Moment kein ähnliches Toolkit verwenden.

Sie müssen Datenplattformen erkunden, die all diese Informationen an einem Ort zusammenführen - ein weiteres Stück Infrastruktur, das Sie selbst hosten oder für das Sie bezahlen müssen. - Erstellen Sie Tickets in Jira oder GitHub. Sie oder ein Kollege müssen jede identifizierte Schwachstelle in ein entsprechendes Ticket eskalieren, das alle notwendigen Informationen und möglichen Abhilfemaßnahmen enthält. Nur so können Sie die Sicherheitstransparenz gewährleisten, Ihre Kollegen zur Zusammenarbeit veranlassen und das Audit-Protokoll erstellen, das Ihre compliance erfordern könnten. Keines dieser Tools unterstützt die Integration mit Ihrer Ticket-Plattform, so dass Sie diese Tickets manuell erstellen müssen - und es könnten Dutzende, wenn nicht Hunderte sein, durch die Sie sich durchwühlen müssen.

- Priorisieren Sie diese Tickets nach Schweregrad. Die Überflutung Ihrer Repositories mit Tickets ist ein Alptraum für das Projektmanagement. Es ist eine andere, aber ebenso schmerzhafte Version der Alarm-Müdigkeit: Woher soll man wissen, worauf man sich zuerst konzentrieren soll? Wenn Ihre OSS-Tools Ihnen bei der Bestimmung des Schweregrads nicht helfen können, müssen Sie selbst Zeit aufwenden, um diese Entscheidungen zu treffen, was möglicherweise jahrelanges Sicherheitswissen erfordert, das Sie nicht einfach abkürzen können.

- Verwalten Sie den Lebenszyklus der einzelnen OSS-Tools. Ganz gleich, ob Sie Ihre Tools auf dem neuesten Stand halten, versuchen, Automatisierungen zu erstellen, oder Läufe und Ergebnisse in Ihre CI/CD-Pipeline einbinden, Sie sind jetzt für die langfristige Wirksamkeit Ihres Toolkits verantwortlich. Ihre Sicherheitslage mag besser sein als je zuvor, aber zu welchem Preis für Ihre reale Lage?

- Sie machen sich Sorgen und fragen sich, was passiert, wenn das Projekt seinen Betreuer verliert. Wenn Ihre Abhängigkeiten und Laufzeiten auslaufen und Probleme verursachen können, können dies auch die Tools und Plattformen sein, von denen Ihre lokale Entwicklungsumgebung abhängt. Leider beruhen Open-Source-Projekte oft auf Finanzierungs- und Betreuungsmodellen, die auf lange Sicht nicht tragfähig sind. Sie können stagnierende oder aufgegebene Projekte zwar in Ihrer CLI verwenden, aber wenn Sie versuchen, die Sicherheit Ihrer Anwendungen zu verbessern, werden sie Ihnen nicht dabei helfen, neue Schwachstellen oder Angriffsmethoden aufzudecken.

Die aktuelle Diskussion über Entwicklerwerkzeuge dreht sich um ein einziges Konzept: Entwicklererfahrung (DX). Je besser die DX, desto wahrscheinlicher wird ein Tool integriert, verwendet, geschätzt und befürwortet. Und seien wir ehrlich - die DX dieses lokal betriebenen OSS-Scan-Toolkits ist nicht besonders gut. Sie sind vollständig im Besitz Ihrer Prozesse und Daten, allerdings zu außergewöhnlichen Kosten und mit hohem Zeitaufwand. Wie viel sind Sie bereit, für erweiterte App-Sicherheit zu zahlen?

Open-Source-Sicherheits-Tools sind erstaunlich - wir haben sogar eine Web Application Firewall gebaut, um Node.js-Apps selbstständig vor häufigen und kritischen Angriffen zu schützen - aber für kontinuierliches Sicherheitsscanning und die Behebung von Schwachstellen muss es einen anderen Weg geben. Vielleicht sogar einen, der auf dieser fantastischen OSS-Basis aufbaut.

Eine neue App-Sicherheitslösung: Aikido

Aikido integriert all diese Open-Source-Projekte und noch viel mehr.

Anstatt jedes Mal 10+ Tools auszuführen, wenn Sie bereit sind, Ihre neuesten Änderungen zu übertragen, müssen Sie Ihre Repositories, Docker-Images und Cloud-Anbieter nur einmal zu Aikido hinzufügen, um ein umfassendes Scanning durchzuführen. Aikido läuft automatisch im Hintergrund für kontinuierliches Scannen oder in Ihrer CI/CD-Pipeline für gezielte Empfehlungen bei jeder Pull-Anfrage, um Sie vor neuen Schwachstellen zu schützen und gleichzeitig auf bestehende Schwachstellen hinzuweisen, die seit Monaten oder Jahren in Ihrer Codebasis lauern.

Noch besser ist, dass alle Ergebnisse, der Kontext und mögliche Abhilfemaßnahmen an einem einzigen Ort - dem Aikido-Dashboard - zusammengefasst und gespeichert werden, sodass Sie sich keine Gedanken über das Parsen von JSON, das Zusammenführen mehrerer Datenquellen oder die Anschaffung einer teuren Datenmanagement-Plattform machen müssen, um eine Quelle der Wahrheit zu schaffen. Wir haben sogar benutzerdefinierte Regeln und einen speziellen "Klebstoff" zwischen diesen Open-Source-Projekten entwickelt, um Korrelationen und Ergebnisse zu ermitteln, für die andernfalls ein interner, spezialisierter Sicherheitsforscher erforderlich wäre.

Aikido lässt sich auch in Ihre Aufgabenverwaltungs- und Nachrichtenplattformen wie GitHub und Slack integrieren, um Tickets zu erstellen, die im Voraus bearbeitet und priorisiert werden. Mit dem gesamten Kontext, der Dokumentation und den vorgeschlagenen Autofixes kann jeder in Ihrem Team das Problem aufgreifen und es schnell und umfassend beheben.

Ohne diese und viele andere Open-Source-Tools stünde es um die Sicherheit von Apps weitaus schlechter. Das ist unbestreitbar. Aber die Art und Weise, wie Entwickler-Tools arbeiten - auf Ihrer lokalen Workstation, in Ihrem Terminal - bedeutet, dass sie sowohl unendlich flexibel als auch von Natur aus isoliert sind. Hier gilt immer noch der Spruch "Das hat auf meinem Rechner funktioniert", nur mit anderen Worten:

Wenn Sie nach einem anderen Weg suchen, der die ganze Last des Aufbaus dieses Open-Source-Toolkits durch eine Plattform ersetzt, die bereits auf denselben Projekten aufgebaut ist, sollten Sie Aikido kostenlos ausprobieren.

Wenn Sie sich für die OSS-Route entscheiden, haben Sie unsere Unterstützung und unseren Respekt... aber während Sie neue Tools und Abhängigkeiten in Ihre Arbeitsabläufe einbauen, sollten Sie Ihre Node.js-Apps durch die Web Application Firewall von Aikido autonom und kontinuierlich selbst vor den bösartigsten Schwachstellen schützen lassen. Der beste DX ist schließlich, wenn das Tool wirklich die ganze Arbeit für Sie erledigt.

SOC 2-Zertifizierung: 5 Dinge, die wir gelernt haben

Vielleicht denken Sie über eine AICPA SOC 2 Zertifizierung nach? Aikido wurde kürzlich geprüft, um sicherzustellen, dass unser System und die Gestaltung unserer Sicherheitskontrollen den SOC 2-Anforderungen des AICPA entsprechen. Da wir während unseres Audits viel über die SOC 2-Standards gelernt haben, wollten wir einige der Erkenntnisse weitergeben, von denen wir glauben, dass sie für jemanden, der den gleichen Prozess beginnt, hilfreich sein könnten.

Lesen Sie unsere besten Tipps zur ISO 27001:2022-konform zu werden.

Typ 1 vs. Typ 2

Zunächst muss man wissen, dass es zwei verschiedene Arten der SOC-2-Zertifizierung gibt: SOC 2 Typ 1 und SOC Typ 2. Wenn Sie erst anfangen, über eine SOC-Zertifizierung nachzudenken, könnte Typ 1 ein guter erster Schritt sein. Er ist schneller zu erlangen und die Anforderungen sind nicht so hoch. Typ 1 ist außerdem kostengünstiger als der Typ-2-Bericht.

Der Unterschied besteht jedoch darin, dass die Überwachung nicht über einen längeren Zeitraum hinweg erfolgt. Bei einem SOC 2 Typ 1-Audit werden Ihre Cybersicherheitsmaßnahmen nur zu einem bestimmten Zeitpunkt überprüft. Im Gegensatz dazu werden bei der SOC Typ 2-Zertifizierung Ihre Sicherheitskontrollen über einen längeren Zeitraum hinweg geprüft. Typ 1 prüft also die Konzeption Ihrer Sicherheitskontrollen, während Typ 2 auch deren operative Wirksamkeit prüft.

Hinweis: Sie könnten auch über den ISAE3402 Typ I Bericht lesen. Das ist die europäische Alternative, aber in der Praxis kümmern sich die meisten Branchen nicht darum. Entscheiden Sie sich also für SOC 2, es sei denn, Sie wissen bereits, dass Sie den europäischen Bericht benötigen.

SOC 2-Kriterien für Vertrauensdienste

Ein SOC-Auditor wird in der Regel fünf Kriterien für Vertrauensdienste verwenden, um Unternehmen auf ihre compliance zu prüfen:

- Sicherheit: Schutz von Daten und Systemen vor unberechtigtem Zugriff.

- Verfügbarkeit: Stellen Sie sicher, dass die Kundendaten bei Bedarf abgerufen werden können.

- Vertraulichkeit: Stellen Sie sicher, dass vertrauliche Informationen ausreichend geschützt sind.

- Datenschutz: Schutz persönlicher Daten.

- Integrität der Verarbeitung: Sicherstellen, dass die Systeme Daten genau und zuverlässig verarbeiten.

Nicht jedes Unternehmen muss alle fünf Kriterien erfüllen. Ein Teil der Vorbereitung auf Ihr SOC-2-Audit besteht darin, zu entscheiden, welche Kriterien Ihre Kunden verlangen.

Darüber hinaus gibt es weitere branchenspezifische Kriterien. So wird ein Cloud-Dienstleister strengere Anforderungen an die Verschlüsselung von Kundendaten stellen, während Gesundheitsdienstleister Gesundheitsinformationen schützen müssen.

Unsere 5 besten Tipps zur SOC-2-Zertifizierung

1. Sie können nicht wirklich SOC-2-"konform" werden

Im Gegensatz zu ISO 27001 kann man compliance nicht erreichen. Es handelt sich um einen Bericht, den ein potenzieller Kunde anfordern kann, um die Sicherheitslage des Unternehmens zu bewerten. Der Kunde muss selbst entscheiden, ob das Unternehmen sicher genug ist, um mit ihm Geschäfte zu machen.

Sie erhalten einen SOC-2-Bericht, der die compliance bestimmter Kriterien nachweist, aber das bedeutet nicht, dass Sie von "nicht konform" zu "konform" wechseln. Das schmälert nicht den Wert für Ihre Geschäftspartner. Sie wissen, was sie brauchen, und verlangen oft einen SOC-2-Auditbericht.

So ist beispielsweise für SOC 2 nicht unbedingt ein Pentest erforderlich, für ISO 27001 wird er jedoch dringend empfohlen. Vanta, eine der führenden Plattformen für die Überwachung der compliance SOC 2, empfiehlt, SOC 2 als eine Hürde zu betrachten, die Sie überwinden müssen, um als Unternehmen zu gelten, das die wesentlichen Sicherheitsstandards erreicht. Aber wenn Sie diese Hürde überwunden haben, können Sie noch einen Schritt weiter gehen, und Ihre Kunden werden die zusätzliche Sicherheit wahrscheinlich zu schätzen wissen.

In diesem Sinne bedeutet Ihr compliance , dass Sie den Prüfer davon überzeugt haben, dass Ihr Unternehmen die SOC-2-Kriterien für Vertrauensdienste erfüllt.

2. Typ 2 basiert auf einem Beobachtungszeitraum für compliance

In den SOC-2-Berichten vom Typ 2 wird Ihre Sicherheitslage über einen Beobachtungszeitraum, das so genannte Audit-Fenster, überprüft. Sie können ein Zeitfenster zwischen drei Monaten und einem ganzen Jahr wählen. Dies ist wesentlich gründlicher als SOC 2 Typ 1 und bedeutet, dass Interessengruppen und potenzielle Kunden zusätzliche Sicherheit in Bezug auf Sicherheitssysteme und Datensicherheit erhalten.

Die Wahl des Prüfungszeitraums müssen Sie mit Ihrem Prüfer abstimmen. Es kann von Faktoren wie gesetzlichen Vorschriften, Kundenerwartungen oder der Tatsache abhängen, wie kürzlich Sie Ihre Sicherheitsrahmen und -kontrollen entwickelt haben.

3. SOC 2 vs. ISO 27001: Wenn sich Ihre potenziellen Kunden in den USA befinden, ist SOC 2 das Richtige für Sie!

Unternehmen in den Vereinigten Staaten fordern in der Regel häufiger SOC-2-Berichte an, während europäische Unternehmen sich eher auf ISO 27001 verlassen. Das liegt daran, dass SOC 2 eine amerikanische Norm ist. Wenn Sie können, sollten Sie beides bekommen. Genau das haben wir getan, denn wir werden 2023 auch ISO 27001-konform sein. Wenn Sie nicht beides machen können, sollten Sie sich danach richten, wo Ihre Kunden oder Interessenten ansässig sind.

Wenn Ihre Kunden in den USA ansässig sind, ist die Wahrscheinlichkeit groß, dass sie nach Ihrem SOC-2-Bericht suchen werden.

4. Wir empfehlen Ihnen die Zusammenarbeit mit einem Wirtschaftsprüfer in den USA

Wenn Sie in Europa ansässig sind, gibt es eine Vielzahl von SOC-Auditoren. Sie sind wahrscheinlich sehr gut, aber wenn Sie wollen, dass ein US-Unternehmen Ihrem Bericht vertraut, ist es sinnvoll, sich an einen SOC-2-Prüfer in den USA zu wenden.

5. Verwenden Sie ein sicheres System, über das Kunden Ihren SOC-2-Bericht anfordern können.

Sie sollten es Ihren Kunden leicht machen, Ihren SOC-2-Bericht anzufordern, aber machen Sie es ihnen nicht zu leicht. Hacker könnten ihn nutzen, um Schwachstellen in Ihrer Sicherheit zu erkennen.

Verwenden Sie keine E-Mail, sondern ein Tool, mit dem Sie verfolgen können, was mit dem Bericht geschieht, nachdem er heruntergeladen wurde. Sie sollten wissen, wer den Bericht anfordert, verfolgen, wann er angefordert wurde, und sogar ein Wasserzeichen oder einen Passwortschutz in Betracht ziehen. Am besten ist es, ein NDA zu verwenden.

Aikido und laufende SOC compliance

Nachdem wir unsere eigene SOC-2-Reise abgeschlossen haben, erfüllt Aikido Security nun alle SOC-2-Kriterien für Trust Services. Darüber hinaus haben wir uns mit Plattformen zur Überwachung der compliance (wie Vanta, Drata, Secureframe und Thoropass) zusammengetan, um regelmäßig Daten über aktuelle Sicherheitskontrollen abzugleichen und sicherzustellen, dass Aikido und unsere Kunden eine starke Sicherheitslage aufrechterhalten.

Fordern Sie unseren SOC 2 Typ 2 Bericht an

Sie können das SOC 2 Typ 2 Zertifikat von Aikido über unser Security Trust Center anfordern.

Wenn Sie eine SOC-2-Zertifizierung in Erwägung ziehen und noch Fragen haben, können Sie sich auf LinkedIn mit mir in Verbindung setzen, und ich werde den Prozess gerne mit Ihnen im Detail besprechen.

Die 10 größten App-Sicherheitsprobleme und wie Sie sich schützen können

Sie wissen, dass Ihre neueste Webanwendung von Natur aus anfällig für alle Arten von Angriffen ist. Sie wissen auch, dass die Anwendungssicherheit nie perfekt sein kann, aber Sie können sie morgen besser machen als gestern.

Das Problem ist, dass Sie entweder Sicherheitstools auf Unternehmensebene (d. h. teure und komplexe Tools) verwenden oder eine Handvoll Open-Source-Projekte zu einer CI/CD-Pipeline oder Git-Commit-Hooks zusammengeschustert haben und auf das Beste hoffen - Ihr Toolkit kann Ihnen nicht helfen, zu sehen:

- Wie Ihre Anwendung aufgrund von nicht idealen Programmierpraktiken, unsicheren Abhängigkeiten und mehr anfällig sein könnte.

- Wo die Schwachstellen höchstwahrscheinlich versteckt sind, bis hin zu einzelnen LOCs oder Einträgen in Ihrem

paket.jsonDatei. - Warum Sie bestimmte Schwachstellen sofort beheben sollten und warum andere weniger wichtig sind.

Aikido wurde entwickelt, um die Sicherheit von Apps für Entwickler relevant und effizient zu machen, die schnell die richtigen Sicherheitskorrekturen anwenden und wieder mit der Auslieferung von Code beginnen müssen. Genau wie bei unserer entwicklerzentrierten Sicherheitsplattform werden wir das Rauschen um häufige Schwachstellen reduzieren und uns auf drei wesentliche Details konzentrieren:

- Die Kurzfassung, die Ihnen gerade genug beibringt, um Angst zu haben ... und die richtigen Schlüsselwörter, um Ihre Bildungssuche fortzusetzen.

- Eine prägnante Antwort auf die Frage "Betrifft mich das?" mit einem klaren Ja oder Nein (✅ oder 🙅) und einer kurzen Erklärung.

- Schnelle Tipps als Antwort auf die Frage "Wie kann ich das Problem beheben?", die keine teuren Tools oder kostspieligen Refactors erfordern.

#1: SQL-Injektion && NoSQL-Injektion

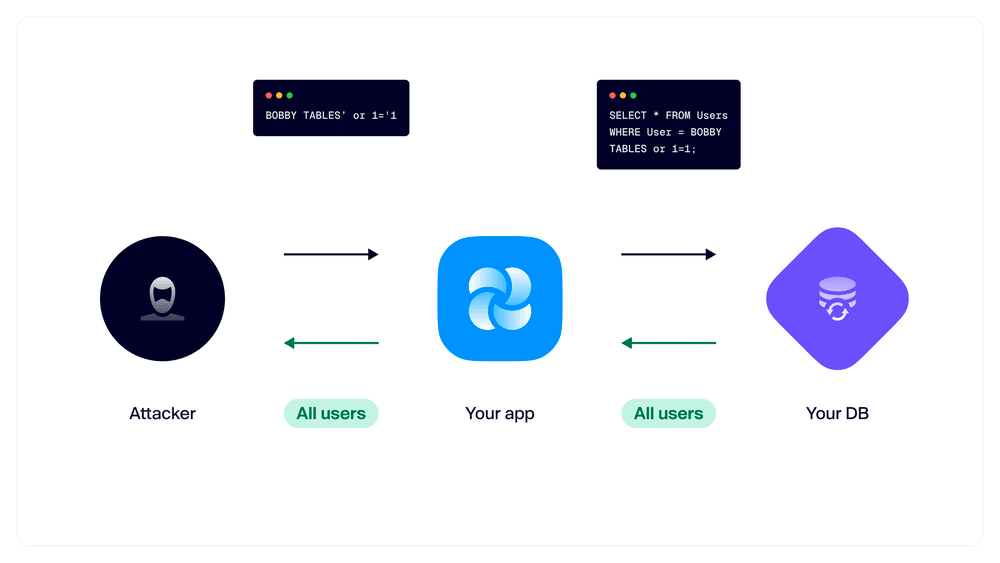

TL;DR: Diese klassische Schwachstelle wird durch nicht sanitisierte und nicht validierte Benutzereingaben ermöglicht, die es Angreifern erlauben, Abfragen direkt an Ihrer Datenbank durchzuführen. Von dort aus können sie Daten extrahieren, Datensätze ändern oder nach Belieben löschen und dabei alle anderen von Ihnen eingerichteten Sicherheitsmaßnahmen für die App vollständig außer Kraft setzen.

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung an irgendeiner Stelle mit einer SQL- oder NoSQL-Datenbank interagiert. Injection-Angriffe gibt es seit Jahrzehnten, und automatisierte Angriffe werden sofort damit beginnen, Ihre Endpunkte mit gängigen Exploits zu untersuchen.

- 🙅 wenn Sie keine dynamischen Inhalte auf der Grundlage von Datenbankeinträgen haben. Dies könnte daran liegen, dass Sie vollständig clientseitig arbeiten, einen statischen Website-Generator (SSG) verwenden oder serverseitiges Rendering mit einer Datenbank durchführen, aber nie Eingaben von Benutzern akzeptieren.

Wie kann ich das Problem beheben? Zuallererst sollten Sie alle Benutzereingaben bereinigen und validieren, um unerwünschte Zeichen oder Zeichenfolgen zu entfernen. Nutzen Sie Open-Source-Bibliotheken und -Frameworks, die parametrisierte Abfragen ermöglichen, und verketten Sie niemals Benutzereingaben in eine Datenbankabfrage. Wenn Sie Node.js verwenden, sollten Sie unsere Open-Source-Sicherheits-Engine Runtime in Betracht ziehen, die Sie selbstständig vor SQL/NoSQL-Injektionsangriffen und mehr schützt.

#Nr. 2: Cross-Site-Scripting (XSS)

TL;DR: XSS ist ein weiterer Injektionsangriff, der es einem Angreifer ermöglicht, ein bösartiges Skript an eine andere Person zu senden und so möglicherweise deren Authentifizierungsdaten oder vertrauliche Daten zu sammeln.

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung Benutzereingaben akzeptiert und diese an anderer Stelle als dynamische Inhalte ausgibt.

- 🙅 wenn Sie überhaupt keine Benutzereingaben akzeptieren.

Wie kann ich es reparieren? Wie bei SQL/NoSQL-Injektionsangriffen sollten Sie Benutzereingaben validieren, wenn Sie diese Eingaben in die href Attribut von Anker-Tags, um sicherzustellen, dass das Protokoll nicht javascript. Seien Sie vorsichtig bei der Verwendung von JavaScript-Methoden wie innerHTML oder Reacts dangerouslySetInnerHTMLdie während der Ausgabe willkürlich jeden in die Zeichenkette eingebetteten Code ausführen kann. Unabhängig von Ihrem Ansatz sollten Sie die HTML-Ausgabe mit Open-Source-Sanitizern wie DOMPurify um nur sauberes, nicht ausführbares HTML an Ihre Benutzer zu senden.

#Nr. 3: Server-seitige Anforderungsfälschung (SSRF)

TL;DR: SSRF-Angriffe finden statt, wenn ein böswilliger Akteur Ihre Anwendung missbraucht, um mit dem zugrundeliegenden Netzwerk zu interagieren und sie wie einen Proxy zu betreiben, um auf potenziell anfälligere oder lukrativere Dienste zuzugreifen.

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung eine Schnittstelle zu einem anderen Dienst oder einer API hat, die einen bestimmten Vorgang mit Benutzerdaten durchführt - selbst wenn Sie mithilfe von Zulassen-Listen den Datenverkehr nur zwischen bekannten und vertrauenswürdigen Endpunkten eingeschränkt haben.

- 🙅 wenn Sie wirklich statisch sind.

Wie kann ich das beheben? Ein Regex zur Validierung von IP-Adressen oder Hostnamen ist zwar ein guter Anfang, aber er ist in der Regel anfällig für Umgehungen wie die Oktal-Kodierung. Zwei zuverlässigere Lösungen sind die Verwendung einer Zulassen-Liste und des plattformeigenen URL-Parsers, um die Eingabe auf sichere und bekannte Hosts zu beschränken, sowie die Deaktivierung von Weiterleitungen in den Abrufanforderungen. Abhängig von Ihrem Framework können Sie auch Open-Source-Projekte wie ssrf-req-filter für Node.js nutzen, um Anfragen an interne Hosts abzulehnen.

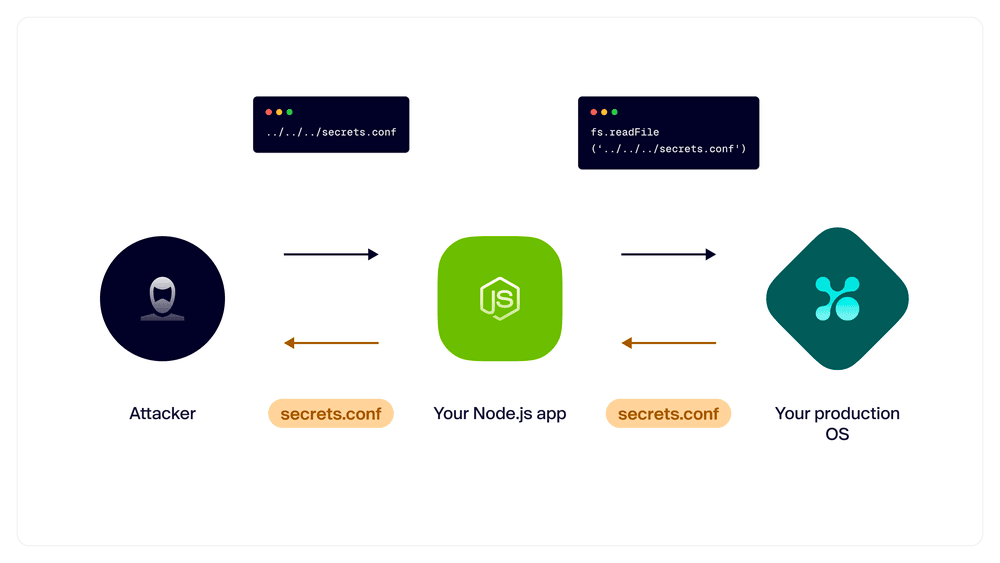

#4: Pfadüberquerung

TL;DR: Diese Sicherheitslücke ermöglicht es Angreifern, auf Dateien und Verzeichnisse auf Ihrem Webserver zuzugreifen, indem sie auf Dateien mit ../ Sequenzen oder sogar absolute Pfade. Mit hinterhältigen Taktiken wie der doppelten Kodierung können Angreifer rahmenspezifische Datei-Ordner-Hierarchien oder allgemeine Dateinamen nutzen, um wertvolle Informationen zu finden.

Hat das Auswirkungen auf mich?

- ✅. Ihre Anwendung läuft auf einem Webserver und enthält Verweise auf das Dateisystem - hier gibt es keine Umgehungsmöglichkeiten.

Wie kann ich das Problem beheben? Der erste Schritt besteht darin, alle sensiblen Dateien, z. B. solche, die Umgebungsvariablen oder secrets enthalten, aus dem Stammverzeichnis Ihres Webservers zu entfernen und einen Prozess einzurichten, um weitere Fehler zu vermeiden.

Speichern Sie sensible Dateien, die beispielsweise Umgebungsvariablen oder secrets enthalten, niemals im Stammverzeichnis Ihres Webservers. Speichern Sie diese Dateien auch nicht in einem öffentlich zugänglichen Ordner, wie dem /statisch und /Öffentlich Mappen eines Next.js-Projekt. Zum Schluss: Abziehen ../ Pfadseparatoren und ihre kodierten Varianten aus Benutzereingaben.

Runtime funktioniert auch phantastisch für die Pfadüberquerung... das nur nebenbei.

#5: XML eXternal Entity (XXE) Injektion

TL;DR: XXE-Angriffe nutzen eine Schwachstelle in XML-Parsern aus, die es externen Entitäten, auf die eine Dokumenttypdefinition (DTD) verweist, ermöglicht, ohne Validierung oder Bereinigung abgerufen und verarbeitet zu werden. Die Art und Schwere des Angriffs wird hauptsächlich durch die Fähigkeiten des Angreifers und die Sicherheitsvorkehrungen auf Betriebssystemebene bzw. die Erlaubnis Ihres Infrastrukturanbieters begrenzt.

Hat das Auswirkungen auf mich?

- ✅ wenn Sie XML aus irgendeinem Grund parsen, einschließlich Single-Sign-On-Authentifizierungsströme mit SAML.

- 🙅 wenn Sie in Ihrer Anwendung nicht mit XML umgehen müssen!

Wie kann ich das Problem beheben? Deaktivieren Sie die externe DTD-Auflösung in Ihrem XML-Parser. Sie können DTDs wahrscheinlich nicht ganz ablehnen, da es normal ist, dass einige XML-Nutzdaten sie enthalten - lassen Sie Ihren XML-Parser einfach nichts mit ihnen anfangen.

#Nr. 6: Deserialisierung

TL;DR: Angreifer können bösartige Daten über eine in Ihrer Anwendung integrierte Deserialisierungsfunktion (wie unserialisieren() von node-serialize), um aus der Ferne Code auszuführen, einen Denial-of-Service auszuführen oder sogar eine Reverse Shell zu erstellen.

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung Daten direkt aus der Benutzerinteraktion oder über Hintergrundfunktionen/-dienste wie Cookies, HTML-Formulare, APIs von Drittanbietern, Caching usw. deserialisiert.

- 🙅 wenn Sie eine vollständig statische Anwendung mit keinem der oben genannten Punkte ausführen.

Wie kann ich das beheben? Vermeiden Sie generell die Deserialisierung von Benutzereingaben (auch als nicht vertrauenswürdige Daten bezeichnet). Wenn Sie müssen, akzeptieren Sie nur Daten von authentifizierten und autorisierten Benutzern auf der Grundlage von vertrauenswürdigen Signaturen, Zertifikaten und Identitätsanbietern.

#Nr. 7: Shell-Injektion/Befehlsinjektion

TL;DR: Ihre Anwendung gibt Benutzereingaben direkt an die zugrundeliegende Shell des Betriebssystems weiter, auf dem Ihr Webserver und Ihre Anwendung ausgeführt werden. Dies ermöglicht Angreifern die Ausführung beliebiger Befehle oder die Durchquerung des Dateisystems, oft mit ausreichenden Rechten, um Daten zu extrahieren oder auf ein anderes System zu wechseln.

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung direkt mit dem Dateisystem oder der Shell interagiert, z. B. mit einem UNIX-Befehl wie

Katze. - 🙅 wenn Sie bereits eine Framework-API oder -Methode verwenden, um Argumente sicher an den auszuführenden Befehl zu übergeben, oder wenn Sie nicht mit dem Dateisystem/der Shell interagieren müssen, wie z. B. in einer SSG.

Wie kann ich es reparieren? Vermeiden Sie es, Benutzereingaben direkt in Befehle zu übernehmen oder sie direkt aufzurufen. Verwenden Sie stattdessen die API/Methode Ihres Frameworks, wie child_process.execFile() in Node.js, mit dem Sie Argumente in einer Liste von Zeichenketten übergeben können. Selbst mit diesem Schutz sollten Sie Ihre Anwendungen immer mit den geringsten Rechten ausführen, die für die erforderliche Geschäftslogik erforderlich sind, um zu verhindern, dass ein Angreifer dem Webserver "entkommt" und auf die Wurzel-Ordner und Dateien.

Und ja, wir sind wieder da, um eine weitere freundliche Erinnerung hinzuzufügen Laufzeit zu jedem Node.js-Projekt mit einem einzigen Befehl (npm add @aikidosec/runtime || yarn install @aikidosec/runtime), um Ihre Anwendung sofort vor gängigen Shell-/Befehlsinjektionsangriffen zu schützen.

#Nr. 8: Einbindung lokaler Dateien (LFI)

TL;DR: Bei LFI-Angriffen wird Ihre Anwendung dazu gebracht, Dateien auf dem System, auf dem Ihr Webserver läuft, offenzulegen oder auszuführen, wodurch Angreifer Informationen extrahieren oder Code aus der Ferne ausführen können. Während Path Traversal es Angreifern nur ermöglicht, Dateien zu lesen, führen LFI-Angriffe diese Dateien innerhalb Ihrer App aus und öffnen Sie für eine ganze Reihe von App-Sicherheitsschwachstellen wie Remote Code Execution (RCE).

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung den Pfad zu einer Datei als Benutzereingabe verwendet.

- 🙅 wenn Ihre Anwendung nicht verlangt, dass die Benutzer Pfade eingeben, um eine Aktion abzuschließen.

Wie kann ich es reparieren? Bereinigen Sie immer die Benutzereingaben, um die oben beschriebenen Methoden zur Pfadumgehung zu verhindern. Wenn Sie Dateien auf dem lokalen Dateisystem einbinden müssen, die nicht typischerweise in "sicheren" /Öffentlich oder /statisch Ordnern verwenden Sie eine Liste mit Dateinamen und Speicherorten, die Ihre Anwendung lesen und ausführen darf.

#Nr. 9: Prototyp der Umweltverschmutzung

TL;DR: Diese JavaScript-spezifische Sicherheitslücke lässt einen Angreifer die globalen Objekte Ihrer Anwendung manipulieren, indem er __proto__. Das neue Objekt wird dann in Ihrer gesamten Anwendung vererbt, wodurch sie möglicherweise Zugriff auf vertrauliche Daten erhalten oder ihre Berechtigungen weiter ausbauen können.

Hat das Auswirkungen auf mich?

- ✅ wenn Sie JavaScript verwenden.

- 🙅 wenn du etwas anderes als JavaScript verwendest!

Wie kann ich es reparieren? Beginnen Sie damit, Schlüssel aus Benutzereingaben mit allowlists oder einer Open-Source-Hilfsbibliothek zu bereinigen. Sie können Ihren Schutz erweitern, indem Sie Objekt.einfrieren() um Änderungen an einem Prototyp zu verhindern, oder sogar mit der --disable-proto=delete Flagge, die mit Node.js angeboten wird.

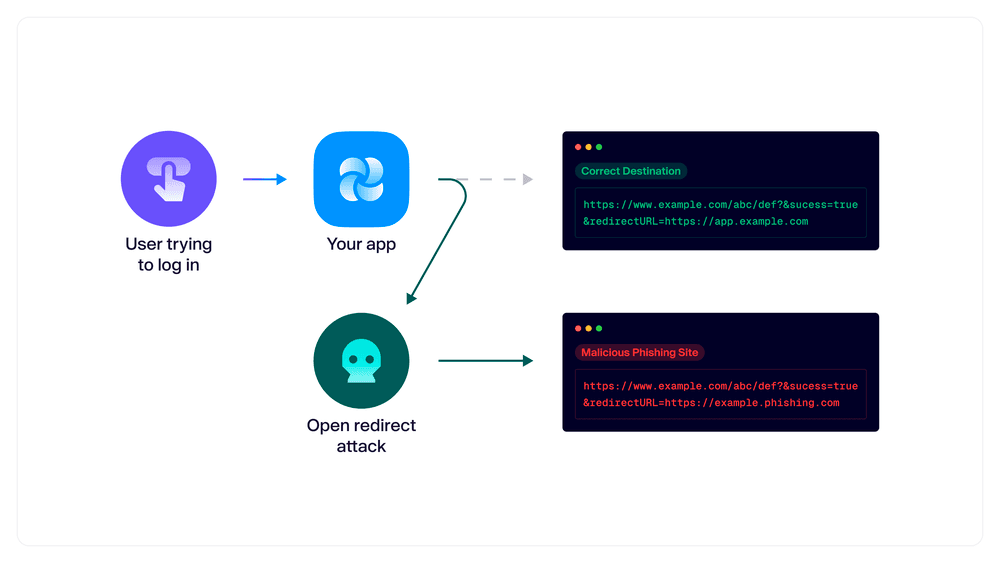

#10: Offene Weiterleitungen

TL;DR: Bei diesem häufigen Phishing-Vektor erstellen die Angreifer eine benutzerdefinierte URL wie https://www.example.com/abc/def?&success=true&redirectURL=https://example.phishing.com um Ihre Anwendung dazu zu bringen, ahnungslose Nutzer auf eine bösartige Website umzuleiten. Darüber hinaus können Angreifer Umleitungen mit anderen Schwachstellen koppeln, um die Wirkung noch zu verstärken und Konten zu übernehmen und mehr.

Hat das Auswirkungen auf mich?

- ✅ wenn Ihre Anwendung den Benutzer nach Abschluss einer Aktion auf eine andere Seite/Ansicht weiterleitet, z. B. zu

beispiel.app/dashboardnach erfolgreicher Authentifizierung. - 🙅 wenn du immer noch dieses statisch erzeugte Leben lebst.

Wie kann ich das Problem beheben? Entfernen Sie zunächst die parameterbasierten Weiterleitungen aus Ihrer App und ersetzen Sie sie durch feste Weiterleitungen, die auf einer Liste vertrauenswürdiger Domänen und Pfade basieren, zu denen Sie die Nutzer nach bestimmten Aktionen weiterleiten können. Dies könnte das Benutzererlebnis etwas beeinträchtigen, ist aber ein sinnvoller Kompromiss für eine bessere App-Sicherheit und nicht einer, bei dem die Benutzer Ihnen die Schuld für die seltsamen Ausgaben auf ihrer Kreditkartenabrechnung geben.

Wie geht es weiter mit der Sicherheit Ihrer Anwendungen?

Wenn Sie sich angesichts des Ausmaßes der Angriffe und der zum Schutz davor erforderlichen Arbeiten überfordert fühlen, sind Sie nicht allein.

Niemand erwartet von Ihnen, dass Sie all diese Sicherheitsprobleme und möglichen Schwachstellen selbst lösen. Allein SQL-Injection-Angriffe gibt es schon seit Jahrzehnten, und es werden immer noch ständig CVEs in anspruchsvollen Anwendungen, Frameworks und Bibliotheken gefunden. Das soll nicht heißen, dass Sie diese Sicherheitsprobleme mit Vorsicht genießen sollten - wenn Ihr Projekt auf eines der 10 wichtigsten App-Sicherheitsprobleme zutrifft, sollten Sie Maßnahmen ergreifen.

Melden Sie sich zunächst für Aikido an, um sich auf die echten Bedrohungen für die Sicherheit Ihrer App zu konzentrieren. In zwei Minuten und kostenlos können Sie Repositories scannen und erhalten relevante Details sowie geführte Abhilfemaßnahmen für die kritischsten Schwachstellen auf der Grundlage der spezifischen Architektur Ihrer App und der von Ihnen implementierten Features, Funktionen und Hilfsbibliotheken. Mit Aikido können Sie den Umfang auf das Wesentliche reduzieren und intelligente Korrekturen schneller implementieren. Außerdem werden Sie sofort über neue Sicherheitsprobleme informiert, die in Ihren letzten Commits eingeführt wurden.

Als nächstes fügen Sie Runtime, unsere eingebettete Open-Source-Sicherheits-Engine, zu Ihren Node.js-Anwendungen hinzu. Runtime schützt Ihre Anwendungen sofort und autonom gegen verschiedene Injektions-, Prototypverschmutzungs- und Path-Traversal-Angriffe, indem es sie auf Server-Ebene blockiert, jedoch ohne die Kosten und die Komplexität von Web Application Firewalls oder Agent-basierten Application Security Management-Plattformen. Runtime gibt Ihnen die Gewissheit, dass Ihre Anwendung und Ihre Benutzer vor diesen häufigen Sicherheitsproblemen sicher sind, kann aber auch Echtzeitdaten an Aikido zurückmelden, um Ihnen Einblick in aktuelle Angriffsvektoren zu geben und Ihnen bei der Priorisierung von Korrekturmaßnahmen zu helfen.

Jetzt sind Sie auf dem richtigen Weg und haben ein klareres Bild davon:

- Wie Ihre App auf mehr Arten verwundbar ist, als Sie vielleicht einmal gedacht haben.

- Worauf Sie Ihre Zeit und Aufmerksamkeit richten sollten, um die wichtigsten Probleme zuerst zu beheben.

- Warum App-Sicherheit und Schwachstellen-Scans keine einmalige Angelegenheit sind, sondern ein kontinuierlicher Prozess - einer, der mit Aikido viel einfacher ist.

Wir haben gerade unsere Serie A mit 17 Millionen Dollar aufgestockt.

TL;DR: Wir haben eine Menge Geld gesammelt und sind bereit, groß rauszukommen.

Wir haben 17 Millionen Dollar eingeworben , um Entwicklern "No BS"-Sicherheit zu bieten. Wir freuen uns, Henri Tilloy von Singular.vc an Bord begrüßen zu dürfen, der wiederum von Notion Capital und Connect Ventures unterstützt wird. Diese Runde kommt nur 6 Monate, nachdem wir 5,3 Mio. $ als Startkapital erhalten haben. Das ist schnell.

Wir haben Aikido gegründet, weil Entwickler ein Problem haben. Sicherheits- und compliance sind nicht mehr nur etwas für Großunternehmen - sie sind jetzt eine wachsende Notwendigkeit für Unternehmen jeder Größe, insbesondere für KMU, die Kunden gewinnen und expandieren wollen. Compliance wie SOC2, ISO 27001, CIS, HIPAA und die bevorstehende europäische NIS-2-Richtlinie werden zu grundlegenden Anforderungen für Softwareunternehmen, insbesondere für solche, die an Unternehmen verkaufen oder mit sensiblen Daten umgehen, wie im Bereich HealthTech oder Fintech.

Doch diese wachsende Belastung durch compliance lastet oft auf den Schultern der Entwickler, von denen nun erwartet wird, dass sie als Sicherheitsexperten fungieren. Deshalb haben wir Aikido entwickelt - die All-in-One-Plattform, die alle notwendigen Code- und Cloud-Sicherheitsscanner in einer einfachen, benutzerfreundlichen Oberfläche zusammenführt und dabei das Beste nutzt, was Open Source zu bieten hat. Wir sind Freemium, Self-Service und offen darüber, was unter der Haube steckt und wie viel es Sie kosten wird.

Wir sind ein Außenseiter in der etablierten, engmaschigen Sicherheitsindustrie, die lange Zeit von US-amerikanischen und israelischen Unternehmen unter der Führung von Branchenveteranen dominiert wurde. Ja, Sicherheitstools gibt es schon seit drei Jahrzehnten, aber wir gehen von einer ganz anderen Position aus. Wir bauen eine Sicherheitsplattform auf, bei der der Nutzer der Käufer ist. Wie so oft ist der CISO der Käufer, aber irgendein armer Entwickler ist dann der Benutzer.

Wir waren schon einmal der arme Entwickler. Wir kennen die Frustration bei der Arbeit mit klobigen, veralteten Sicherheitstools, die unsere Zeit und unser Geld verschwenden. Als CTOs haben wir selbst Hunderte von Stunden mit irrelevanten Sicherheitswarnungen verschwendet. Wir wissen, dass diese Tools wie das Innere des Cockpits einer F-16 aussehen. Wir wissen, wie dumm man sich dabei vorkommt, wie man von der Komplexität und den Fehlalarmen so überfordert wird, dass man sie gar nicht mehr überprüft. Wir verstehen, dass ein Entwickler einfach nur Probleme beheben und mit der Entwicklung unterhaltsamer Funktionen weitermachen will.

Wir freuen uns auf die Zusammenarbeit mit Henri und Singular. Er ist einer der ersten Investoren, bei dem wir das Gefühl hatten, dass er das Produkt wirklich versteht und uns nicht nur als Tabellenkalkulation sieht. Er ist der Meinung, dass wir "einen unglaublich einzigartigen Ansatz für die Sicherheit" haben, da wir "einfach sind , Open-Source nutzen und leicht einzurichten und zu verwenden sind, wobei Aikido die compliance und Sicherheitsanforderungen des Unternehmens auf einen Schlag erfüllt." (Wir mögen ihn auch für seine netten Zitate und Komplimente).

In weniger als einem Jahr seit unserer Lancierung werden wir bereits von über 3.000 Unternehmen und 6.000 einzelnen Entwicklern genutzt. Dass Visma uns ausgewählt hat, um sein gesamtes Portfolio von mehr als 175 Unternehmen abzusichern, war sehr wichtig und hat uns bestätigt, dass wir auf dem richtigen Weg sind (nicht dass wir daran gezweifelt hätten ;)) Wir haben 30 % unserer Kunden in den USA und streben nun eine weitere internationale Expansion an, um Entwicklern und KMUs zu helfen, Sicherheit zu erreichen.

Diese neue 17-Millionen-Dollar-Finanzierung der Serie A wird es uns ermöglichen, unsere Plattform zu vertiefen und Aikido auf die globale Bühne zu bringen, um Sicherheit für KMUs einfach und für Entwickler machbar zu machen, ohne den Branchenjargon, die Bürokratie und offen gesagt, BS.

Die besten RASP-Tools für Entwickler im Jahr 2025

Die Anwendungssicherheit ist von großer Bedeutung, da die Cyber-Bedrohungen immer ausgefeilter werden. Entwickler müssen Anwendungen vor Schwachstellen und Angriffen schützen, die sensible Daten bedrohen und den Geschäftsbetrieb stören.

Herkömmliche Sicherheitsmaßnahmen bleiben oft hinter den sich entwickelnden Bedrohungen zurück. Diese Maßnahmen schützen möglicherweise nicht vor Zero-Day-Exploits oder komplexen Angriffsvektoren, die auf die Laufzeitumgebung von Anwendungen abzielen.

RASP-Tools (Runtime Application Self-Protection) stellen sich diesen Herausforderungen. RASP-Tools sichern Anwendungen proaktiv, indem sie das Verhalten überwachen und Angriffe in Echtzeit abwehren, ohne größere Codeänderungen oder Leistungseinbußen.

Verständnis von RASP (Runtime Application Self-Protection)

Die RASP-Technologie schützt Anwendungen durch kontinuierliche Überwachung des Verhaltens während der Laufzeit. Im Gegensatz zu herkömmlichen perimeterbasierten Sicherheitslösungen werden RASP-Tools direkt in die Laufzeitumgebung der Anwendung integriert und bieten eine Verteidigungsschicht von innen.

Durch die Einbettung von Sicherheitskontrollen in die Anwendung erkennt und verhindert RASP verschiedene Schwachstellen und Bedrohungen in Echtzeit. Dazu gehören gängige Angriffe wie SQL-Injection, Cross-Site-Scripting (XSS) und Remote-Code-Ausführung sowie ausgeklügelte Exploits, die andere Sicherheitsmaßnahmen umgehen.

RASP zeichnet sich dadurch aus, dass es kontinuierlichen Schutz vor Angriffen bietet, ohne dass der Anwendungscode wesentlich geändert werden muss. RASP-Tools identifizieren und blockieren automatisch bösartige Anfragen oder Verhaltensweisen auf der Grundlage vordefinierter Sicherheitsrichtlinien und maschinellen Lernens. So können sich Entwickler auf die Entwicklung von Funktionen konzentrieren, während RASP die Sicherheit nahtlos übernimmt.

Warum Entwickler im Jahr 2025 RASP-Tools benötigen

Die Cybersicherheitslandschaft im Jahr 2025 stellt einzigartige Herausforderungen dar. Da sich Bedrohungen schnell weiterentwickeln, sind herkömmliche Sicherheitsmaßnahmen oft nicht flexibel genug, um auf neue Schwachstellen zu reagieren. Diese Lücke erfordert dynamische Lösungen, die Schutz in Echtzeit bieten. RASP-Tools betten Sicherheitskontrollen direkt in Anwendungen ein und ermöglichen so die sofortige Erkennung und das Abfangen bösartiger Aktionen.

Diese Tools spielen eine wichtige Rolle bei der Absicherung von Anwendungen durch aktive Überwachung von Bedrohungen während der Laufzeit. Durch die Analyse des Anwendungsverhaltens und die Identifizierung potenzieller Bedrohungen stärken RASP-Tools die Sicherheitsrahmen und helfen den Entwicklern bei der Einhaltung compliance . In Branchen mit strengen Datenschutzbestimmungen sind RASP-Tools von entscheidender Bedeutung für die Minderung von Risiken im Zusammenhang mit Datenschutzverletzungen und unbefugtem Zugriff.

Die Integration von RASP-Tools in den Entwicklungszyklus ermöglicht es Entwicklern, Innovationen vorzunehmen, ohne die Sicherheit zu gefährden. Diese Tools lassen sich nahtlos in bestehende Entwicklungsumgebungen integrieren, so dass Sicherheitsverbesserungen den Arbeitsablauf nicht stören. So können sich die Entwicklungsteams auf die Erstellung fortschrittlicher Anwendungen konzentrieren und sich darauf verlassen, dass die Sicherheitsanforderungen verwaltet und eingehalten werden.

Die wichtigsten RASP-Tools für 2025

1. Aikido-Sicherheitsplattform

Die RASP-Lösung von Aikido - Zen - nutzt fortschrittliche KI-Technologie, um die Anwendungsabwehr zu verbessern und Bedrohungen sofort zu erkennen und zu entschärfen, um eine zuverlässige Sicherheit zu gewährleisten. Dieses Tool bietet einen tiefen Einblick in potenzielle Schwachstellen und Angriffsvektoren und ermöglicht es Entwicklern, Sicherheitsmaßnahmen effektiv zu verstärken. Die Integration in gängige Entwicklungsumgebungen verläuft reibungslos, so dass Entwickler die Sicherheitsfunktionen ohne Unterbrechung ihres Entwicklungsprozesses verbessern können.

2. Kontrast Schützen

Contrast Protect ist eine vielseitige RASP-Lösung, die ein breites Spektrum an Programmiersprachen und Frameworks unterstützt. Sie nutzt ausgefeilte Techniken des maschinellen Lernens, um neu auftretende Bedrohungen zu erkennen und die Abwehrmaßnahmen anzupassen, wodurch Fehlalarme reduziert werden. Die Plattform bietet umfassende Analyse- und Berichtsfunktionen und gibt Entwicklern die Informationen an die Hand, mit denen sie Schwachstellen schnell beheben und Anwendungen besser absichern können.

3. Imperva RASP

Imperva RASP arbeitet auf einer cloud Infrastruktur und bietet umfassenden Schutz vor verschiedenen Schwachstellen, einschließlich derer, die von OWASP identifiziert wurden. Es erkennt und blockiert schädlichen Datenverkehr effizient in Echtzeit und stellt sicher, dass Anwendungen ohne Leistungseinbußen geschützt bleiben. Dieses Tool lässt sich mühelos in bestehende Sicherheits-Setups integrieren und vereinfacht so den Prozess der Verbesserung der Anwendungsabwehr gegen anspruchsvolle Cyber-Bedrohungen.

Auswahl des richtigen RASP-Tools für Ihre Anwendung

Bei der Auswahl des idealen RASP-Tools müssen Sie die technischen und betrieblichen Anforderungen Ihrer Entwicklungsumgebung kennen. Bewerten Sie zunächst die Programmiersprachen und Frameworks, die Ihre Anwendung verwendet. Verschiedene RASP-Tools bieten unterschiedliche Kompatibilitätsniveaus, und die Wahl eines Tools, das mit Ihrem Tech-Stack übereinstimmt, optimiert die Integration und gewährleistet einen effizienten Betrieb. Entscheiden Sie sich für eine RASP-Lösung, die Ihre am häufigsten verwendeten Sprachen und Frameworks unterstützt, um einen umfassenden Anwendungsschutz zu gewährleisten.

Überlegen Sie, wie das RASP-Tool die Entwicklungsabläufe verbessert, ohne die Komplexität zu erhöhen. Das Tool sollte sich auf natürliche Weise in bestehende Prozesse einfügen und die Methoden des Teams ergänzen. Ein effektives RASP-Tool automatisiert wichtige Sicherheitsaufgaben und lässt sich in CI/CD-Systeme integrieren, wodurch die Effizienz gesteigert und die Entwicklungsdynamik aufrechterhalten wird.

Der Grad des Schutzes, den ein RASP-Tool gegen gängige Schwachstellen und Angriffsvektoren bietet, ist entscheidend. Prüfen Sie die Fähigkeit des Tools, mit Bedrohungen wie Pufferüberlauf, Privilegienerweiterung und raffinierten Exploits umzugehen. Tools mit fortschrittlicher Analyse und adaptivem Lernen bieten einen umfassenden Schutz und passen sich neuen Bedrohungen mit Präzision an. Achten Sie außerdem auf die Fähigkeit des Tools, detaillierte Einblicke und Berichte zu liefern, die Informationen für laufende Verbesserungen liefern.