Je mehr Code Sie schreiben, desto unsicherer wird Ihre Anwendung.

Warum? In einem Wort: Komplexität.

Moderne Anwendungen werden nicht von Grund auf neu geschrieben. Sie werden zusammengestellt. Entwickelnde schreiben Benutzerdefinierte Logik auf Open-Source-Frameworks, Bibliotheken, Container-Images und Cloud-Diensten auf. Das bedeutet, dass Sicherheitslücken auf zwei sehr unterschiedliche Weisen eingeführt werden können:

- Durch den Code, den Sie schreiben, und

- Durch den Code, von dem Sie abhängen.

Laut den OWASP Top 10 sind die häufigsten Kategorien von Schwachstellen (SQL Injection, Cross-Site Scripting, fehlerhafte Zugriffskontrolle und unsicheres Design) in Codierungs- und Logikfehlern begründet.

Deshalb sind SAST (Statische Anwendungssicherheitstests) und SCA (Software-Kompositionsanalyse) wichtig, und hier beginnt die Verwirrung. SAST und SCA sind beides Techniken zur Risikominderung im proprietären Code, den wir schreiben, aber sie lösen unterschiedliche Probleme mit unterschiedlichen Ansätzen.

In diesem Artikel werden wir SAST und SCA aufschlüsseln, wann jedes Sicherheitstest-Tool am wichtigsten ist und wie moderne AppSec-Teams beide kombinieren können, ohne die Entwicklung zu verlangsamen.

TL;DR

Zusammenfassend:

- SAST findet Sicherheitsprobleme im Code, den Sie schreiben (Logikfehler, Injections, Pufferüberläufe).

- SCA findet Sicherheitsprobleme im Code, von dem Sie abhängen (Open-Source-Schwachstellen, Lizenzen, Lieferkettenrisiko).

- Beide sind entscheidend für einen sicheren Software Development Lifecycle (SDLC). Sie lösen lediglich unterschiedliche Probleme, die durch verschiedene Risikoquellen entstehen.

- Die Verwendung nur eines erzeugt blinde Flecken in Ihren Anwendungen. Sicherheitsbewusste Teams nutzen beide, um schnell voranzukommen und die Kosten für die Behebung von Problemen in der Produktion zu senken.

SAST vs. SCA: Hauptunterschiede

Was sind Statische Anwendungssicherheitstests (SAST)?

SAST ist die erste Verteidigungslinie gegen unsicheren Code. Es ist eine Methodik zur Analyse des Quellcodes, Bytecodes oder Binärcodes einer Anwendung, um Schwachstellen und Sicherheitslücken frühzeitig im Software Development Lifecycle (SDLC) zu identifizieren.

Es gibt viele Arten von Schwachstellen, die SAST finden kann, und es hängt von den verwendeten Codierungspraktiken, dem Technologie-Stack und den Frameworks ab.

Im Folgenden sind drei Beispiele für Schwachstellen, die SAST im Code findet.

Unsichere kryptografische Praktiken: Im Folgenden sehen Sie einen anfälligen Python-Kryptografie-Code, der die veraltete MD5-Hash-Funktion verwendet:

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

Hardgecodete Secrets im Quellcode: Im Folgenden sehen Sie einen anfälligen JavaScript-Code mit einem hardgecodeten Secret:

import { Client } from "pg";

const client = new Client({

host: "db.internal",

user: "admin",

password: "secret",

database: "app",

});

await client.connect();

Remote Code Execution (RCE)-Schwachstellen: Die einem Angreifer die Möglichkeit geben, beliebigen Code mit der JavaScript-Funktion eval() auszuführen.

eval(userInput);

Eine Zeile. Eine Schwachstelle. Ein Warnsignal!

Es gibt so viele weitere Beispiele, die wir Ihnen zeigen könnten. Der Einsatz von SAST-Tools liefert wertvolle Einblicke, die es Ihnen ermöglichen, diese Probleme zu beheben, bevor sie kritisch werden.

SAST-Hauptmerkmale

Ein SAST-Tool muss grundlegende Funktionen und Fähigkeiten besitzen. Wenn ein Tool diese nicht erfüllen kann, wird es wahrscheinlich zu Shelfware oder bremst Ihr Team eher aus, anstatt es zu unterstützen.

- Breite Sprach- und Framework-Unterstützung: Ein SAST-Tool sollte über Ihre gesamte Codebasis hinweg funktionieren, nicht nur für einen bestimmten Satz von Frameworks. Moderne Engineering-Teams arbeiten oft in Polyglot-Umgebungen oder verlassen sich auf Monorepos. Wenn der SAST-Scanner verschiedene Sprachen oder Frameworks nicht unterstützt, entstehen Lücken, die Ihr gesamtes Anwendungssicherheitsprogramm untergraben. Als Referenz können Sie den Application Security Verification Standard (ASVS) von OWASP für grundlegende Erwartungen an jedes SAST-Tool heranziehen.

- Analyse auf Quellcode-Ebene (oder Bytecode-Ebene) ohne Ausführung: Ihr SAST sollte proprietären Code analysieren, ohne ihn ausführen zu müssen. Dafür steht das „Static“. Es sollte auch Echtzeit-Einblicke liefern, während Sie Code schreiben. Für weitere Informationen zur Funktionsweise von SAST lesen Sie diesen ultimativen SAST-Leitfaden.

- Datenfluss-, Kontrollfluss- und Taint-Analyse: Zuerst versteht das SAST, wie Daten durch Ihre Anwendung fließen, und verwendet dann vordefinierte Regeln für bekannte Probleme, von unsicheren Mustern bis zur Taint-Propagation, um potenzielle Schwachstellen im Code zu kennzeichnen.

- Integration in Entwickler-Workflows (IDE, CI/CD, Versionskontrolle): Manche Teams lieben Travis CI, andere schwören auf Jenkins. Ebenso wie eine breite Sprach- und Framework-Unterstützung ist die Unterstützung unterschiedlicher Entwicklungs-Workflows entscheidend. Ein SAST-Tool wie die Lösung von Aikido Security bietet Ihnen über 100 Integrationen mit Entwicklungstools sowie Inline-Feedback in IDEs und PR-Kommentaren und Gating in CI/CD-Pipelines.

- Niedrige Fehlalarmrate und sinnvolle Priorisierung: Sie haben das wahrscheinlich schon einmal gehört: „Wir haben SAST ausprobiert, aber das Rauschen war zu hoch. Wir haben Zeit damit verbracht, Probleme zu verfolgen, die keine waren.“

Fehlalarme verhindern die Akzeptanz.

SAST sollte eine präzise und kontextsensitive Erreichbarkeitsanalyse bieten und darauf ausgelegt sein, echte Schwachstellen aufzudecken, nicht stilistische Meinungen.

- Klare und umsetzbare Korrekturhinweise: Schwachstellen zu finden ist nur die halbe Aufgabe eines SAST-Tools. Entwickelnde müssen verstehen, was schiefgelaufen ist und wie es zu beheben ist. Über gute Korrekturhinweise hinaus – die leicht verständlich und auf realen Best Practices basierend sein sollten – sind KI-generierte Korrekturen heute ein Game Changer für SAST. Ihr SAST-Tool der Wahl sollte Ihnen sofortige Code-Korrekturvorschläge (mit Konfidenzniveaus) liefern.

- Verbessert Compliance und die Durchsetzung sicherer Codierung: Code-Non-Compliance kann Ihr Produkt zum Erfolg führen oder scheitern lassen. Ein SAST sollte Verstöße gegen Standards wie OWASP Top-10, CWE/CERT-Richtlinien kennzeichnen und Ihnen helfen, regulatorische Anforderungen zu erfüllen. Noch besser ist es, ein Tool zu wählen, das sich direkt in Ihre Compliance-Suite integrieren lässt.

- Schnelle Performance und Skalierbarkeit: Vermeiden Sie SAST-Tools, die beim Skalieren zum Engpass werden. Wenn Ihre Codebasis wächst, sollte Ihr Scanner mitwachsen und Ingenieure nicht frustrieren.

Vorteile von SAST

- Findet Schwachstellen früh im SDLC (Shift-Left): SAST ermöglicht es Organisationen, Sicherheit „Shift-Left“ zu betreiben, indem Schwachstellen frühzeitig und kostengünstiger erkannt werden.

- Verbessert sichere Codierungspraktiken im Laufe der Zeit: Durch kontinuierliches Kennzeichnen unsicherer Muster und Empfehlen sichererer Alternativen erhöht SAST die Sicherheitsgrundlage in allen Teams und hilft Entwickelnden, sichere Standardgewohnheiten zu erlernen.

- Unterstützt Automatisierung und KI-gestützte Behebung: Heutige SAST-Tools können automatisch Korrekturen vorschlagen, was den manuellen Aufwand reduziert und die Behebung beschleunigt.

- Compliance: Wie bereits erwähnt, ist Compliance eines der Hauptmerkmale von SAST, und dies ist ein großer Vorteil für Organisationen in stark regulierten Branchen wie Finanzdienstleistungen und Gesundheitswesen. Mit SAST können sie diese Anforderungen auf Quellcode-Ebene erfüllen.

Einschränkungen von SAST

- Abdeckungslücken: SAST deckt keine Drittanbieter- oder Open-Source-Risiken ab und kann auch keine Laufzeit- oder Konfigurationsprobleme erkennen. SAST allein kann keine umfassende

- Fehlalarme: Eine wesentliche Einschränkung von SAST-Lösungen ist, dass sie anfällig für Fehlalarme sind. Und angesichts der Komplexität der heutigen Infrastruktur gibt es meist eine hohe Anzahl von Fehlalarmen.

- Verschiedene SAST-Tools für jede Sprache oder jedes Framework: Organisationen, die mehr als eine Programmiersprache verwenden, haben Schwierigkeiten, ein SAST zu finden, das Unterstützung für viele Sprachen bietet. Wenn sie mehr als eine verwenden, erfordert jede SAST-Instanz unterschiedliche Wartungs- und Konfigurationsprozesse, wodurch sich die Betriebskosten summieren können.\

Was ist Software-Kompositionsanalyse (SCA)?

SCA ist auch bekannt als Scan von Open-Source-Abhängigkeiten. Der SCA-Testprozess umfasst die Identifizierung und das Management von Risiken innerhalb der Open-Source-Komponenten, die Ihre Anwendungen antreiben.

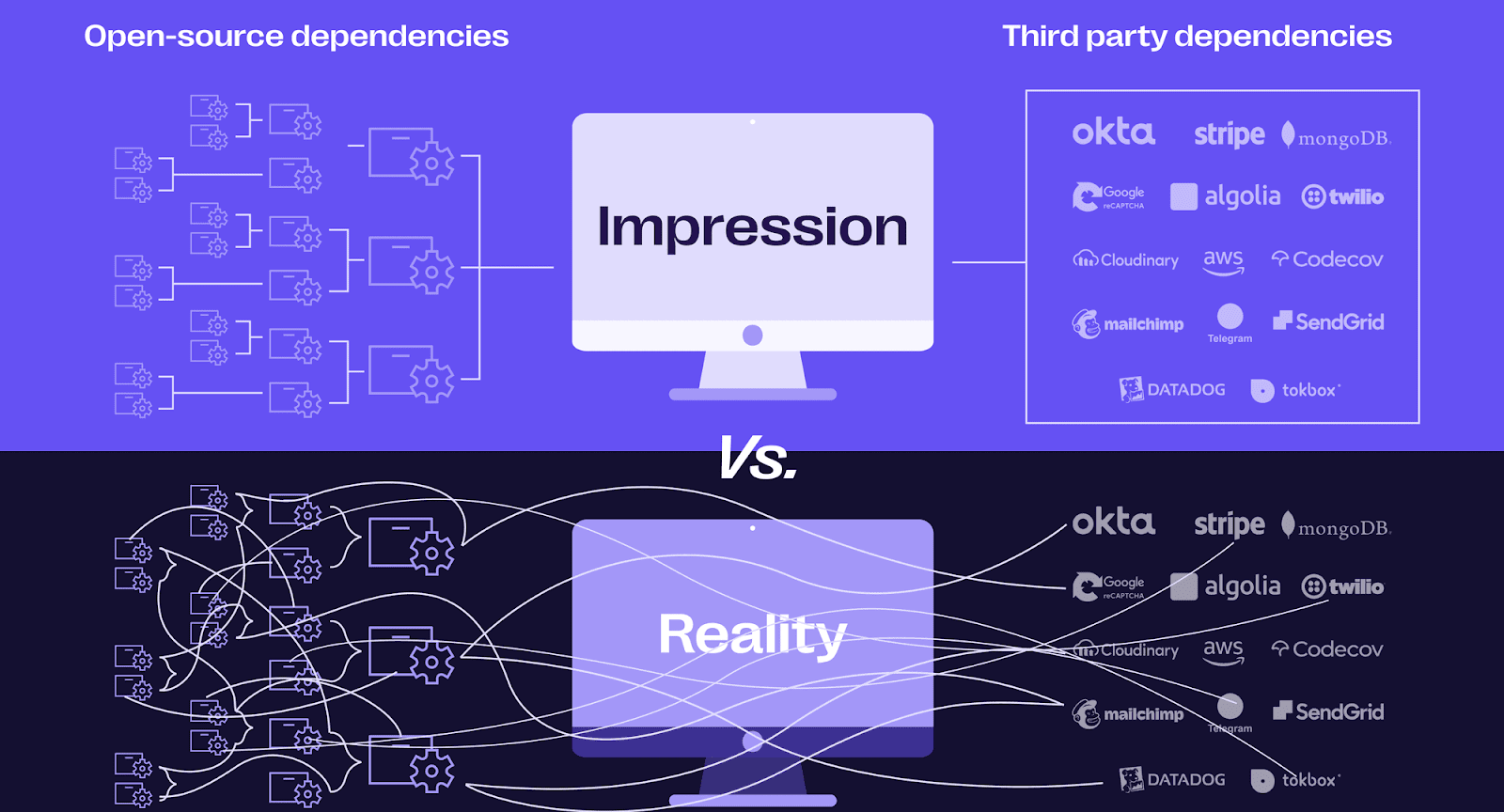

Meistens, wenn wir Abhängigkeiten verwenden, denken wir, dass alles rosig ist. Doch in Wirklichkeit lässt sich das Chaos im großen Maßstab nicht ohne Dringlichkeit bewältigen.

Angesichts dieser Realität ist es sehr schwierig, die Zusammensetzung Ihrer Open-Source-Lieferkette zu verstehen. Aus diesem Grund sind SCA-Tools zu einem integralen Bestandteil der Sicherheitsprogramme in den meisten Organisationen geworden.

Welche Arten von Schwachstellen können SCA-Tests also finden?

Im Folgenden sind drei Beispiele für Schwachstellen aufgeführt, die SCA-Tests im Code finden.

Vulnerable open-source dependency (known CVE): The following example is a vulnerability because lodash < 4.17.21 is affected by multiple prototype pollution vulnerabilities.

{

"dependencies": {

"lodash": "4.17.15"

}

}

Dies kann je nach Nutzung zu Denial of Service oder beliebiger Codeausführung führen.

Unsicheres Container-Basis-Image: SCA-Tests können unsichere Basis-Images identifizieren, indem installierte Pakete mit bekannten CVE-Datenbanken abgeglichen und vererbte Sicherheitslücken gekennzeichnet werden. Ein Scan eines ungepatchten Ubuntu 24.04 Basis-Images könnte beispielsweise kritische Schwachstellen wie CVE-2025-9900 in Systembibliotheken erkennen, die von jedem darauf basierenden Container geerbt werden können.

Verstoß gegen die Lizenz-Compliance: Wenn eine Abhängigkeit eine restriktive Lizenz (z. B. GPL) verwendet, die mit der kommerziellen Verbreitung kollidieren kann. SCA erkennt:

- Lizenztyp

- Richtlinienverstöße

- Risikostufe für die Weiterverbreitung

SCA-Hauptmerkmale

Ein SCA-Testtool muss grundlegende Merkmale und Funktionen aufweisen. Im Folgenden sind fünf davon aufgeführt:

- Identifiziert sowohl direkte als auch transitive Open-Source-Komponenten: SCA-Tools scannen ganze Code-Repositories, einschließlich Quellcode, Paketmanager, Binärdateien, CI/CD-Pipelines und Container, um nicht nur explizit deklarierte Abhängigkeiten, sondern auch transitiv (geerbt) enthaltene zu erkennen. Diese Transparenz ist entscheidend, da 95 % der Schwachstellen in Open-Source-Komponenten aus transitiven oder indirekten Abhängigkeiten stammen.

- Generierung einer Software-Stückliste (SBOM): Sie können ein SCA verwenden, um ein Inventar aller Open-Source-Komponenten mit:

- Komponentennamen, Versionen, Standorte, Lieferanten/Maintainer

- Zugehörige Open-Source-Lizenzen.

Und können einen Schritt weiter gehen, um Abhängigkeitsbeziehungen zu visualisieren, für eine bessere Analyse und zur Identifizierung potenzieller Schwachstellen/Konflikte.

- Schwachstellenanalyse: Ein SCA kann die SBOM mit bekannten Schwachstellendatenbanken wie NVD (National Vulnerability Database), CVE, GitHub Advisory und Aikido Intel vergleichen. Regelmäßig aktualisierte Datenbanken wie Aikido Intel stellen sicher, dass neue Schwachstellen in Echtzeit gekennzeichnet werden, um Ihre Angriffsfläche zu reduzieren.

- OSS-Lizenz-Compliance: Eine SCA kann Lizenzbedingungen für jede Abhängigkeit identifizieren. Zum Beispiel:

- GPL-Lizenz: Restriktiv, erfordert die Weitergabe von Modifikationen

- MIT-Lizenz: Sehr permissive Open-Source-Softwarelizenz, die nahezu völlige Freiheit gewährt.

- BSL-Lizenz: Veröffentlichter Code, aber mit Nutzungsbeschränkungen.

Ein SCA wie Aikido kennzeichnet Lizenzkonflikte, Einschränkungen oder Verstöße gegen interne Organisationsrichtlinien.

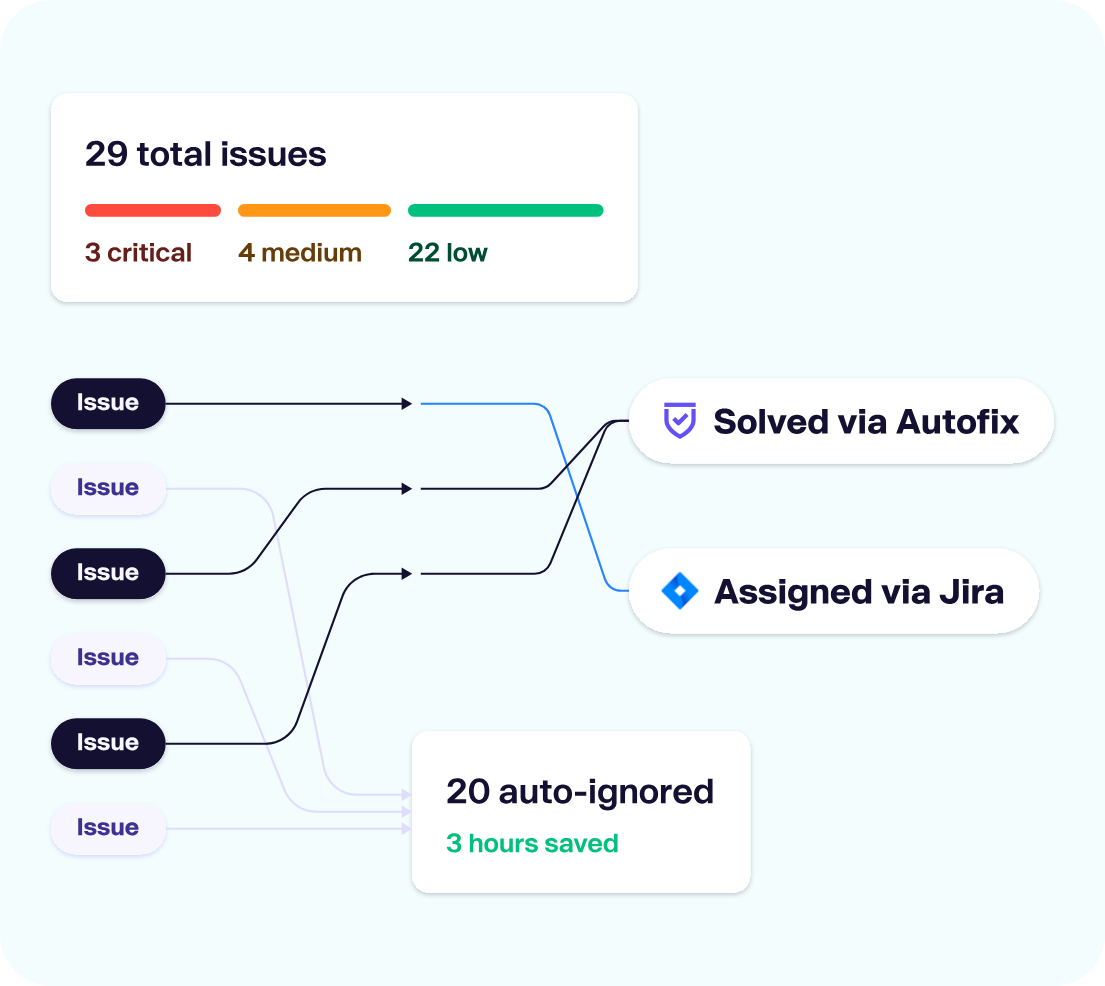

- Schwachstellenbehebung und automatisches Triagieren: Eine moderne SCA findet nicht nur Risiken, sondern bietet auch Behebungen und automatische Korrekturen, die durch KI unterstützt werden. Zum Beispiel können Sie Aikido AutoFix verwenden, um Schwachstellen in Abhängigkeiten von Drittanbietern in Ihren Projekten zu beheben.

Aikido AutoFix wird dies tun, indem es Pull-Requests erstellt, die die Schwachstelle über Paket-Updates oder auf andere Weise entfernen. In einigen Fällen kann ein Aikido AutoFix eine ganze Klasse von Schwachstellen entfernen, anstatt nur ein einzelnes Problem.

kontinuierliche Überwachung und Berichterstattung: Eine SCA scannt den Code periodisch nach neuen Schwachstellen und aktualisiert SBOMs. Dadurch wird eine Echtzeit-Sichtbarkeit der OS-Komponenten, ihrer Versionen und der damit verbundenen Risiken aufrechterhalten.

Vorteile von SCA

- Automatisierung: Das manuelle Identifizieren von Open-Source-Code-Schwachstellen ist unmöglich. SCA verfolgt und identifiziert bekannte Sicherheitsschwachstellen in Open-Source-Komponenten gleichzeitig mit der Entwicklung von Code, der diese einführt. Einmal integriert, läuft SCA kontinuierlich mit minimalem Aufwand für Entwickelnde.

- Reduziert die Anfälligkeit für Supply-Chain-Angriffe: Viele hochkarätige Sicherheitsverletzungen stammen aus Abhängigkeiten. SCA hilft, anfällige oder kompromittierte Komponenten vor der Veröffentlichung zu erkennen.

- Lizenz-Compliance und Governance: Verhindert die unbeabsichtigte Verwendung von Lizenzen, die mit kommerziellen oder regulatorischen Anforderungen kollidieren.

Einschränkungen von SCA

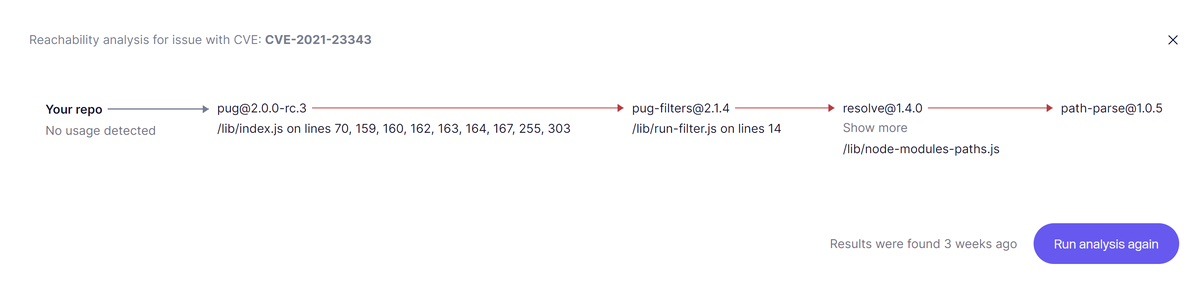

- Rauschen ohne Erreichbarkeitskontext: Wie bei SAST plagen False Positives auch SCA. Anfällige Abhängigkeiten werden möglicherweise gar nicht verwendet oder haben keine Auswirkungen. SCA-Ergebnisse können nicht manuell überprüft werden, und wenn Sie dies tun, verschwenden Sie möglicherweise umfangreiche Ressourcen, die für die Bewertung realer Risiken hätten verwendet werden können. Ohne Erreichbarkeitsanalyse können die Ergebnisse Teams überfordern.

- Abdeckungslücken (Keine Zero-Day): SCA stützt sich auf öffentliche Datenbanken. Es kann keine Zero-Day-Schwachstellen oder unbekannten Fehler erkennen. Für einen Zero-Day benötigen Sie ein Runtime Application Self-Protection Tool wie Aikido Zen. Zen kann OWASP Top 10 und Zero-Day-Bedrohungen im Autopilot-Modus verhindern. Blockieren Sie außerdem den Datenverkehr auf granularer Ebene, um die Exposition zu verhindern.

- Behebungen hängen oft von Drittanbietern ab: Die Behebung von Schwachstellen in Open-Source-Komponenten kann erfordern, dass auf die Veröffentlichung von Patches durch Upstream-Maintainer gewartet werden muss.

Anwendungsfälle für SAST und SCA

Wann SAST das richtige Tool ist

Verwenden Sie SAST, wenn Sie möchten:

- Unsichere Codierungsmuster frühzeitig erkennen

- Logikfehler und SQL-Injections verhindern

- Sichere Codierungsstandards durchsetzen

- Sicherheit frühzeitig in die Entwicklung integrieren

- Kostspielige Produktions-Fixes reduzieren

Wann SCA das richtige Tool ist

Verwenden Sie SCA, wenn Sie müssen:

- Open-Source- und Abhängigkeitsrisiken verwalten.

- Anfällige Pakete und Bibliotheken erkennen.

- Lizenzrichtlinien durchsetzen.

- Die Angriffsfläche in der Lieferkette reduzieren.

- Eine Software-Stückliste (SBOM) erstellen.

- Transparenz über Ihre Auslieferungen gewinnen.

Wenn Sie beides benötigen

Sie benötigen sowohl SAST als auch SCA, wenn:

- Sie moderne Anwendungen ausliefern (was fast immer der Fall ist).

- Sie eine vollständige Abdeckung für eigenen Code und Abhängigkeiten wünschen.

- Es Ihnen darum geht, reale Risiken zu reduzieren, anstatt nur Kästchen anzukreuzen.

SAST und SCA für effektive AppSec kombinieren

SAST und SCA lösen unterschiedliche Probleme, sind aber beide unerlässlich für eine starke Anwendungssicherheits-Position. Und genau deshalb sind sie am effektivsten, wenn sie zusammen eingesetzt werden.

Ein geschichteter Ansatz, der SAST- und SCA-Sicherheitstest-Tools kombiniert, ermöglicht Teams, Folgendes zu tun:

- Schwachstellen früher erkennen

- Rauschen durch besseren Kontext und bessere Priorisierung reduzieren

- Die Entwicklungsgeschwindigkeit aufrechterhalten

- Produktionsrisiken minimieren, ohne Releases zu verlangsamen

Eine fortschrittliche AppSec-Suite wie Aikido Security hilft Ihnen, diese Vereinheitlichung zu realisieren. Vom Schwachstellenmanagement bis zur kontinuierlichen Compliance-Transparenz ermöglicht Aikido Ihnen, Ihren Code vom ersten Commit bis zur Produktion zu sichern.

Möchten Sie Aikido in Aktion sehen? Melden Sie sich an, um Ihre Repos zu scannen und Ihre ersten SCA- und SAST-Ergebnisse in weniger als 2 Minuten zu erhalten.

FAQs

Können SAST und SCA zusammen verwendet werden?

Ja. Und das sollten sie auch.

SAST und SCA lösen unterschiedliche Probleme:

- SAST findet Schwachstellen im Code, den Sie schreiben

- SCA findet Schwachstellen im Code, von dem Sie abhängen

Nur eines zu verwenden, schafft blinde Flecken. Moderne AppSec-Teams setzen beide kontinuierlich ein, um den gesamten Anwendungs-Stack abzudecken, ohne die Entwicklung zu verlangsamen.

Welche Arten von Schwachstellen erkennt SAST?

SAST erkennt Schwachstellen, die während der Codierung und des Logikdesigns eingeführt wurden, darunter:

- Injection-Schwachstellen (SQL-Injection, Command-Injection, Code-Injection)

- fehlerhafte Authentifizierung und Zugriffskontrolle

- Unsichere kryptografische Nutzung

- Hard-coded Secrets

- Unsichere Datenflüsse

- Fehler in der Geschäftslogik

Diese entsprechen weitgehend den gängigsten OWASP Top 10 Kategorien.

Die besten SAST-Tools bieten auch AI-gestütztes Triage, um echte Risiken zu priorisieren, Fehlalarme zu verwerfen und Abhilfemaßnahmen zu implementieren.

Wie analysieren SAST-Tools Quellcode?

SAST-Tools analysieren Code, ohne ihn auszuführen.

Sie verwenden Techniken wie:

- Muster- und regelbasierte Analyse.

- Datenflussgraphen und Kontrollflussanalyse.

- Taint Tracking von Eingaben zu gefährlichen Senken.

- Semantisches Verständnis von Frameworks und APIs.

Dies ermöglicht SAST, Probleme frühzeitig zu erkennen, während der Code noch in Echtzeit geschrieben wird.

Wo liegen die Unterschiede zwischen SAST, DAST, SCA und IAST?

- SAST (Statische Anwendungssicherheitstests): Analysiert Quellcode, um Schwachstellen vor der Laufzeit zu finden.

- DAST (Dynamische Anwendungssicherheitstests): Testet laufende Anwendungen von außen, um Laufzeitprobleme zu finden.

- SCA (Software-Kompositionsanalyse): Scannt Drittanbieter-Abhängigkeiten auf bekannte Schwachstellen und Lizenzrisiken.

- IAST (Interaktive Anwendungssicherheitstests): Beobachtet das Anwendungsverhalten während der Laufzeit mittels Instrumentation.

Jede Technik deckt unterschiedliche Risikobereiche ab. Keine einzelne ist allein ausreichend.