Wenn Sie lange genug mit Node.js gearbeitet haben, wird Ihnen etwas Unangenehmes bewusst: Ihre größten Sicherheitsrisiken stammen meist von Paketen, die Sie nicht selbst geschrieben haben, und von Maintainern, die Sie nie getroffen haben.

Die meisten Teams verlassen sich auf npm, weil es schnell, vertraut und effektiv ist. Das Problem ist, dass Geschwindigkeit oft Risiken birgt. Ein kleines Paket mit einer bekannten Schwachstelle kann in Ihren Build gelangen, in die Staging-Umgebung verschoben werden und für längere Zeit in Produktion bleiben, bevor es jemand bemerkt. Und wenn es dann endlich knallt, sind Sie derjenige, der dafür geradestehen muss.

Im vergangenen Jahr hat Aikido Security zahlreiche npm-Kompromittierungen festgestellt, die zeigen, wie gravierend dies sein kann:

- Shai Hulud, eine heimliche Malware-Kampagne, die in npm-Paketen versteckt war und Anmeldeinformationen und Tokens über transitive Abhängigkeiten exfiltrierte.

- S1ngularity, eine Dependency-Confusion-Operation, die Namenskollisionen und interne Mirrors ausnutzte, um Entwickelnden-Workstations und CI zu infiltrieren.

- Der npm-Malware-Ausbruch im September, bei dem beliebte Bibliotheken wie chalk, debug und ansi-regex vergiftet und millionenfach heruntergeladen wurden, bevor Aikido die Kompromittierung entdeckte und eskalierte.

- Der React-Native-Aria-Trojaner, der eine Remote-Access-Payload in legitime npm-Releases einschleuste und frühzeitig durch die Anomalieerkennung von Aikido Intel entdeckt wurde.

Deshalb möchten Sie wissen, was sich in Ihrem Abhängigkeitsbaum ändert, und Probleme erkennen, bevor sie zu einer Sicherheitsmeldung in Ihrem Incident-Kanal werden. Dies ist jetzt umso wichtiger, da moderne JavaScript-Projekte oft Hunderte von transitiven Abhängigkeiten ohne Benutzereingriff einbinden. Sie denken, Ihre App verwendet 40 Pakete. In Wirklichkeit hängt sie von 600 ab.

Infolgedessen tauchen in technischen Gesprächen immer wieder Tools für Audits, kontinuierliche Prüfungen und intelligentere Automatisierung auf. Sie möchten etwas, dem Sie vertrauen können, das sich in Ihre CI/CD integrieren lässt und Ihr Team nicht ausbremst.

Wenn Sie zusätzlichen Kontext dazu wünschen, wie die Abhängigkeitsausbreitung zu einem echten Supply-Chain-Risiko wird, ist dieser Erklärungsartikel ein guter Ausgangspunkt. In diesem Artikel konzentrieren wir uns jedoch darauf, was npm audit tatsächlich leistet, wo es an Grenzen stößt und welche zusätzliche Ebene Ihr Team noch benötigt, um sicher zu bleiben.

TL;DR

Aikido Security bietet Ihrem Team den kontinuierlichen Schutz, die intelligentere Priorisierung und die echten umgebungsbewussten Einblicke, die npm audit einfach nicht liefern kann. Während ein npm audit ein nützlicher erster Check ist, erkennt es nur bekannte Probleme und übersieht Zero-Days, Malware, Fehlkonfigurationen, verlassene Pakete und anfällige transitive Abhängigkeiten, die tief in Ihrem Baum vergraben sind. Ein sauberer Audit-Bericht bedeutet nicht, dass Ihr Projekt tatsächlich sicher ist.

Moderne Supply-Chain-Vorfälle wie Log4j und SolarWinds zeigen, wie leicht Drittanbieter-Code einen gesamten Stack kompromittieren kann. Wenn Sie eine echte Abdeckung statt nur teilweiser Sichtbarkeit wünschen, benötigen Sie Tools, die über den Inhalt der npm-Advisory-Datenbank hinausblicken, und genau diese Lücke füllt Aikido.

Was ist ein npm Audit?

npm audit ist ein integrierter Befehl, der die Abhängigkeiten Ihres Projekts auf bekannte Sicherheitsprobleme überprüft. Es betrachtet die in Ihren package.json und package-lock.json aufgeführten Pakete, vergleicht sie mit Schwachstellendaten aus der GitHub Advisory Database und zeigt Ihnen dann, wo die Risiken liegen. Nichts Besonderes. Nichts Verstecktes. Nur eine direkte Überprüfung dessen, was Sie installiert haben, im Vergleich zu dem, was das Ökosystem als anfällig kennt.

Unter der Haube ist der Prozess ziemlich unkompliziert. npm liest Ihren Abhängigkeitsbaum. Es gleicht jedes Paket und jede Version mit den von GitHub veröffentlichten Advisories ab. Wenn es eine Übereinstimmung gibt, kennzeichnet das Tool diese mit einem Schweregrad und einem vorgeschlagenen Fix.

Manchmal ist es ein Upgrade. Manchmal ist es eine tiefere Abhängigkeit, von der Sie nicht einmal wussten, dass Sie sie verwenden. Und deshalb ist npm audit wichtig: Es beleuchtet Dinge, die Sie normalerweise nicht manuell verfolgen.

Hier ist ein kurzes Beispiel für die Ausführung und ein sehr typischer Bericht:

Es ist einfach, aber es sagt Ihnen genau, wo das Problem liegt.

Ein häufiges Missverständnis ist, dass ein sauberer Audit bedeutet, Ihr Projekt sei vollständig sicher. Es bedeutet lediglich, dass npm keine Probleme in seiner eigenen Datenbank gefunden hat. Ein weiteres ist die Annahme, dass jede gemeldete Schwachstelle sofort behoben werden muss. Einige sind für Ihre Umgebung oder Ihr Bedrohungsmodell nicht relevant, und das Verständnis dieses Unterschieds ist Teil echter Sicherheitsarbeit.

npm audit ist also hilfreich. Es ist nur nicht die ganze Wahrheit.

Warum das Auditieren Ihrer Abhängigkeiten nicht optional ist

Man könnte meinen, Dependency-Audits seien etwas, das man bei Zeit durchführt. Das stimmt nicht. Moderne Software ist stark auf Drittanbieter-Pakete angewiesen, daher ist es im Grunde ein Glücksspiel, sie zu ignorieren. Und in der Sicherheit geht das Glück schnell aus.

Lieferkettenangriffe haben das schmerzlich deutlich gemacht. Log4j zeigte, wie eine einzelne Bibliothek, die von Tausenden von Unternehmen verwendet wird, die ganze Welt an einem Wochenende exponieren konnte. SolarWinds bewies, dass Angreifer nicht immer Ihren Code angreifen; sie greifen Code an, dem Sie vertrauen. Das waren keine Nischenvorfälle. Es waren globale Fehler, die in Abhängigkeiten wurzelten, die niemand genau genug betrachtet hatte. Wir sehen dies immer noch in jüngsten Supply-Chain-Kompromittierungsfällen im gesamten JavaScript-Ökosystem.

Und die Zahlen bestätigen dies. Die meisten JavaScript-Projekte ziehen Hunderte von indirekten Abhängigkeiten ohne manuelle Überwachung ein. Ein erheblicher Anteil der Sicherheitslücken in Produktionsumgebungen stammt aus Drittanbieter-Paketen und nicht aus dem von Ihnen geschriebenen Anwendungscode. Es ist unangenehm, aber wahr: Ihre tatsächliche Angriffsfläche ist größtenteils unsichtbar, es sei denn, Sie überprüfen sie.

Deshalb sind npm Audits wichtig. Sie bieten eine erste Verteidigungslinie, indem sie zeigen, was bereits als unsicher bekannt ist. Sie heben veraltete Pakete, riskante Versionen und Schwachstellen in der Lieferkette hervor, die sich unter Ihren direkten Abhängigkeiten verbergen könnten.

Aber hier ist der Teil, den Sie nicht ignorieren sollten: Ein Audit ist nur so gut wie die Daten, gegen die es prüft. Es wird keine Zero-Days erkennen. Es wird Sie nicht warnen, wenn ein Maintainer ein kritisches Paket aufgibt. Und es wird bösartige Updates nicht von selbst stoppen.

Audits sind also unerlässlich. Sie sind nur nicht vollständig. Sie benötigen weiterhin kontinuierliche Überprüfungen, intelligenteres Monitoring und Tools, die das erkennen, was npm noch nicht sehen kann.

So führen Sie einen npm Security Audit durch

Das Ausführen eines npm Security Audit Reports ist unkompliziert, aber die korrekte Durchführung liefert die vorteilhaftesten Ergebnisse. Sie beginnen damit, sicherzustellen, dass Sie eine aktuelle Version von Node.js und npm verwenden. Ältere Versionen übersehen manchmal neuere Advisories oder kennzeichnen Probleme falsch, was echte Risiken verbergen kann. Aktualisieren Sie also zuerst und fahren Sie dann fort.

Navigieren Sie als Nächstes zu Ihrem Projektordner und führen Sie den Befehl aus:

npm audit

Das ist der gesamte Workflow an der Oberfläche. Aber der Bericht selbst birgt den eigentlichen Wert.

npm gruppiert die Ergebnisse in Schweregrade wie niedrig, moderat, hoch und kritisch.

- Niedrig: Ein Problem mit geringer Schwere kann ein harmloser Edge Case sein, der Ihre Umgebung kaum beeinträchtigt.

- Moderat: Ein moderates Problem könnte veraltete Logik bedeuten, die unter bestimmten Bedingungen riskant wird.

- Hoch & Kritisch: Hohe und kritische Abhängigkeitsschwachstellen sind diejenigen, die leicht oder remote ausgenutzt werden können, und das sind die Probleme, die Sie schnell beheben möchten, da Angreifer Ziele mit geringem Aufwand und hoher Wirkung lieben.

Sie werden auch verschiedene Arten von Schwachstellen sehen. Beispiele sind Regular Expression Denial of Service (ReDoS), bei dem schlecht geschriebene Regex-Muster Ihren Dienst einfrieren, und Prototype Pollution, das Angreifern ermöglicht, JavaScript-Objekte auf eine Weise zu modifizieren, die Ihr Code nie beabsichtigt hat. Wenn npm diese kennzeichnet, teilt es Ihnen auch mit, wie tief das Problem im Abhängigkeitsbaum sitzt und ob es sich um etwas handelt, das Sie installiert haben, oder um etwas, das Ihre Abhängigkeiten stillschweigend hinzugefügt haben.

Jedes Auditergebnis enthält Empfehlungen zur Behebung. Manchmal ist es ein sauberes Upgrade. Manchmal ist es eine Kette von Upgrades, weil die anfällige Komponente fünf Ebenen tief sitzt. Und manchmal sagt npm, dass es noch keine Lösung gibt, was bedeutet, dass Sie entscheiden müssen, ob Sie das Paket isolieren, manuell patchen oder auf den Maintainer warten.

Wenn Sie eine klarere Ausgabe wünschen, können Sie den Audit im JSON-Format mit npm audit --json ausführen:

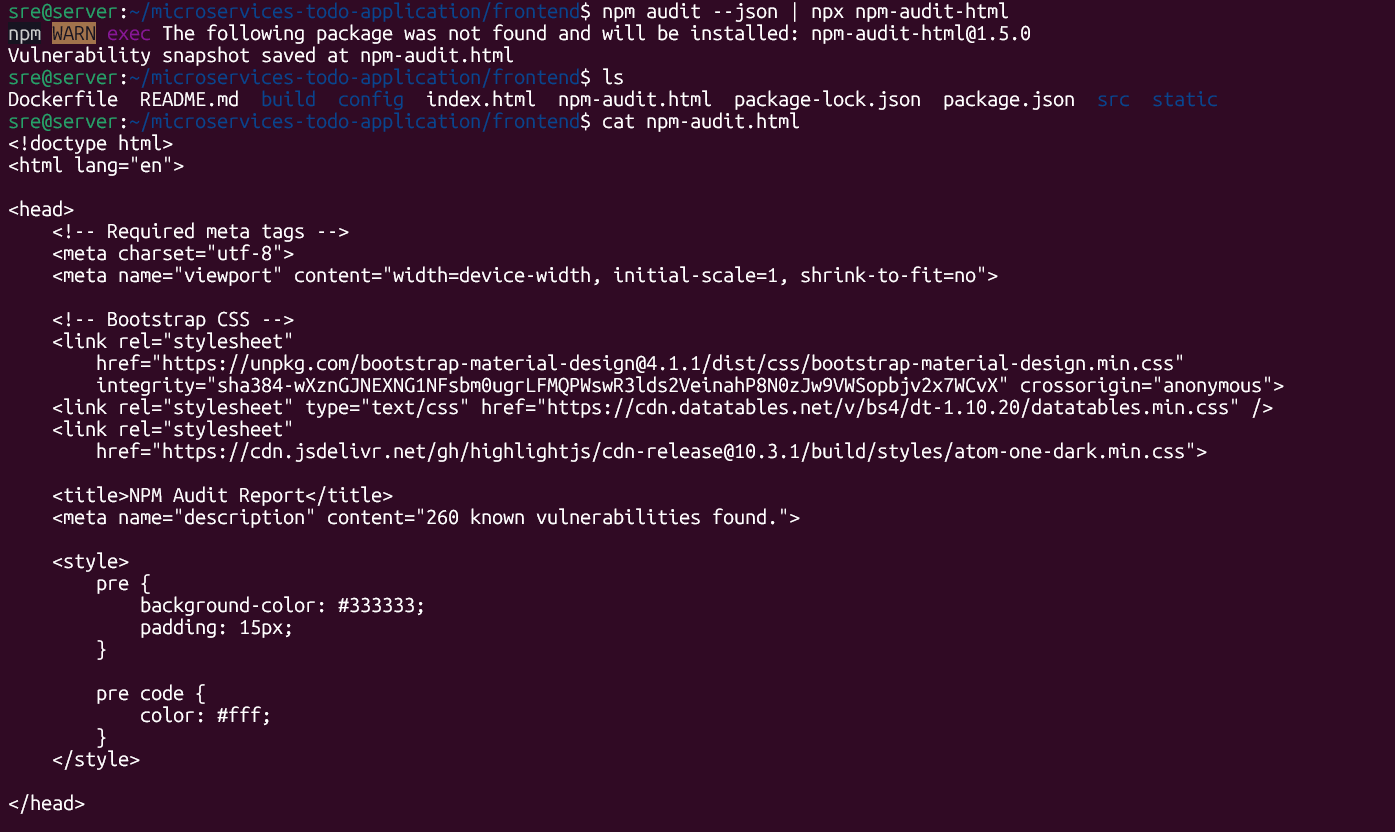

oder im HTML-Format mit npm audit --json | npx npm-audit-html:

JSON liefert Ihnen strukturierte Daten für Pipelines und Automatisierung.

HTML bietet einen visuellen Bericht, der leichter zu überblicken ist, besonders wenn Sie Ergebnisse mit Teamkollegen teilen müssen, die keine Textwand in der CLI lesen möchten. JSON ist die bessere Wahl für CI/CD, aber HTML ist einfacher, wenn Sie Probleme in Reviews oder Sicherheitssitzungen präsentieren.

Alles beginnt immer noch mit derselben Idee: Führen Sie den Audit durch, verstehen Sie die Ausgabe und behandeln Sie die Ergebnisse als umsetzbare Erkenntnisse statt als Rauschen.

Gängige npm Audit-Befehle und was sie bewirken

Sobald Sie npm Audits regelmäßig nutzen, stellen Sie fest, dass der Befehl selbst nicht alles ist. Es gibt verschiedene Möglichkeiten, ihn auszuführen, unterschiedliche Dringlichkeitsstufen hinter jeder Option und verschiedene Szenarien, in denen ein Ansatz sicherer ist als ein anderer. Das Verständnis dieser Befehle hilft Ihnen, versehentliche Fehler zu vermeiden und gleichzeitig einen sauberen und sicheren Dependency Tree zu pflegen.

npm Audit

Dies ist der Basisbefehl, den Sie ausführen, wenn Sie einen schnellen Überblick über die bekannten Schwachstellen Ihres Projekts erhalten möchten. Er liest Ihre package.json und package-lock.json, prüft die GitHub Advisory Database und gibt alles aus, was er findet. Sie verwenden ihn, wenn Sie einen schnellen Überblick benötigen, zum Beispiel vor dem Einreichen eines Pull Requests oder unmittelbar nach dem Hinzufügen eines neuen Pakets. Es ist der sicherste Befehl, da er nur berichtet und nichts an Ihrem Projekt ändert.

npm auditnpm Audit Fix

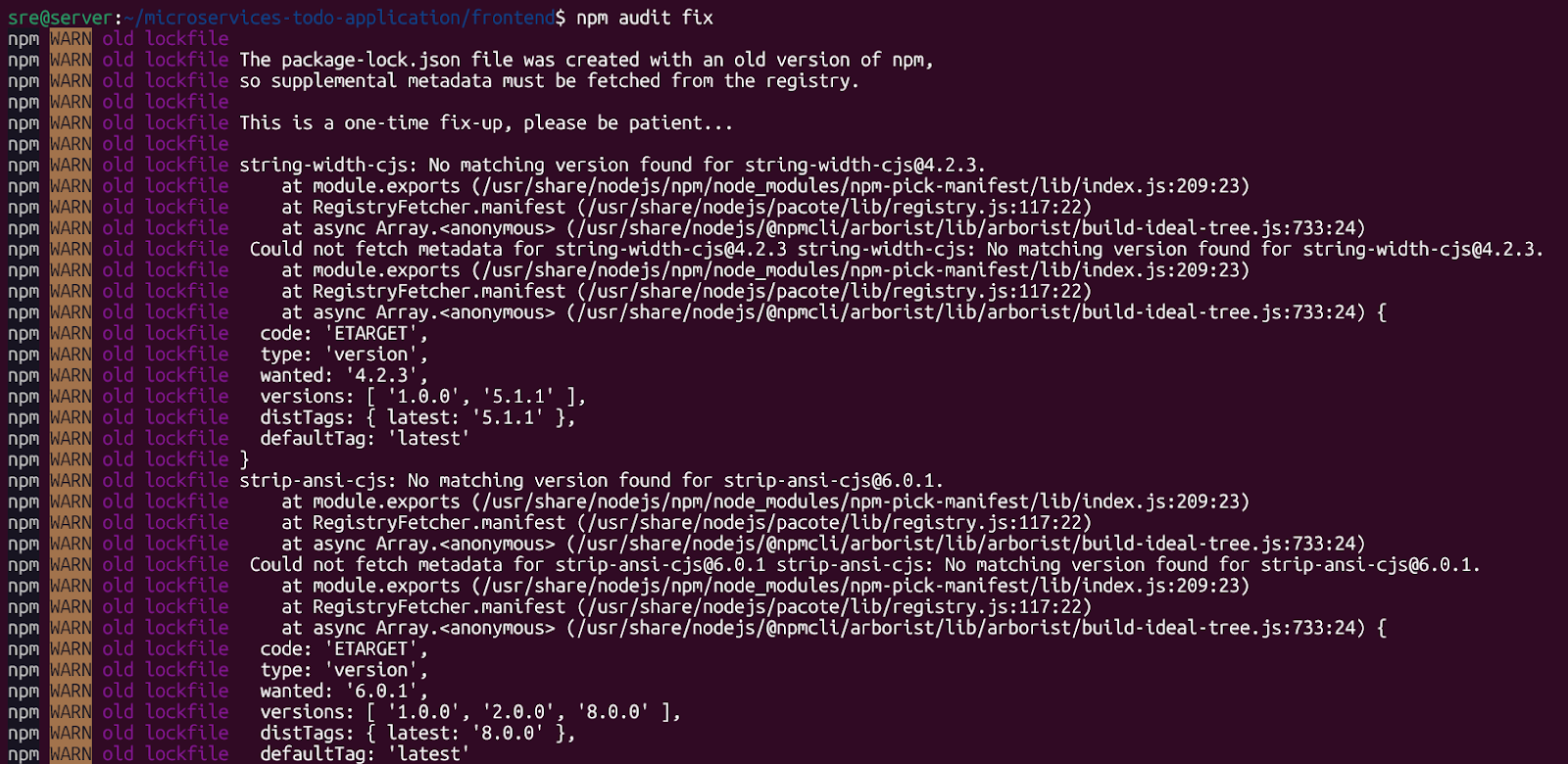

Dieser Befehl geht einen Schritt weiter, indem er sichere und kompatible Updates anwendet. Er aktualisiert Dependency-Versionen nur dann, wenn diese Updates Ihr Projekt nicht beeinträchtigen. Deshalb ist er der bevorzugte Befehl bei routinemäßigen Wartungsarbeiten oder Pre-Deployment-Checks. Sie erhalten automatische Fix-Empfehlungen und Upgrades, aber npm vermeidet alles Riskante. Der Prozess ist unkompliziert: Sie führen ihn aus, wenden die Fixes an und fahren fort, ohne sich um größere Versionsänderungen sorgen zu müssen.

npm audit fix

npm Audit Fix --Force

Hier ist Vorsicht geboten. --force installiert die empfohlenen Fixes, selbst wenn diese Breaking Changes erfordern. Es kann Major-Versionen aktualisieren, tiefe Dependencies modifizieren oder Ihre Lockfile auf eine Weise verschieben, die das Laufzeitverhalten beeinflusst. Sie verwenden dies nur, wenn Sie die Auswirkungen verstehen. Wenn Ihr Build beispielsweise aufgrund einer kritischen Schwachstelle in einem Paket fehlschlägt, das in einer kompatiblen Version nicht gepatcht wurde, könnte --force Ihre einzige Option sein. Dies ist jedoch mit dem Aufwand verbunden, alles neu zu testen. Sie führen dies nicht in Produktions-Pipelines ohne Genehmigungen aus und Sie führen es definitiv nicht blind aus.

npm audit fix --forcenpm Audit --JSON

Dieser Befehl ist für Automatisierungen, Dashboards oder CI/CD-Workflows gedacht, die eine strukturierte Ausgabe benötigen. Anstelle eines menschenfreundlichen Berichts erhalten Sie ein JSON-Objekt mit einer vorhersagbaren Struktur, die Sie parsen, speichern oder weiterleiten können. Sicherheitsteams schätzen dies, da es sich reibungslos in Scanner, Dashboards oder Alerting-Systeme integrieren lässt. Sie verwenden ihn beim Generieren von Audit-Logs, bei der Integration in einen Monitoring-Stack oder beim Einspeisen der Ergebnisse in ein KI-gestütztes Sicherheitstool wie Aikido Security zur tiefergehenden Analyse.

npm audit --json

Jeder Befehl dient einem anderen Zweck. Manche sind sicher. Manche sind aggressiv. Manche sind für Menschen konzipiert, während andere für Maschinen gedacht sind. Zu wissen, wann welcher Befehl zu verwenden ist, hält Ihren Workflow sauber, gewährleistet stabile Builds und verhindert, dass Ihr Dependency Tree zu einer stillen Sicherheitslücke wird.

Die Grenzen von npm audit

npm audit ist nützlich, aber bei Weitem nicht vollständig. Es bietet Einblick in bekannte Probleme, aber keine umfassende Sicht auf Ihre Dependency-Risiken. Und genau hier werden viele Teams überrascht. Wenn Sie wissen, was das Tool nicht sehen kann, beginnen Sie, den Audit als einen Schritt in Ihrem Prozess zu betrachten und nicht als den gesamten Prozess. Die Einschränkungen sind:

1. Abdeckung

npm audit hat Schwierigkeiten mit transitiven Dependencies, die unvollständige oder fehlende Metadaten aufweisen. Wenn ein Paket tief im Tree seine Versionshistorie oder Advisory-Daten nicht korrekt veröffentlicht, kann der Audit es nicht zuordnen. Das bedeutet, dass anfällige Komponenten fünf Ebenen tiefer liegen können, ohne jemals in Ihren Ergebnissen aufzutauchen. Sie sehen einen sauberen Bericht, aber er ist tatsächlich nicht sauber.

2. Fehlkonfigurationen, Secrets oder Laufzeitprobleme sind nicht erkennbar

Wenn jemand versehentlich ein Token committet, wird npm es nicht kennzeichnen. Wenn Ihre Logging-Bibliothek falsch konfiguriert ist oder Ihre App unsichere Standardeinstellungen verwendet, wird npm kein Wort sagen. Das Tool prüft nur Paketversionen. Es versteht nicht, wie sich diese Pakete in Ihrer Umgebung verhalten.

3. Audit funktioniert nur mit bekannten Schwachstellen

Es kann Sie nicht vor Zero-Days oder aufkommenden Malware-Kampagnen warnen. Wenn etwas Neues in freier Wildbahn auftaucht, gibt es immer eine Verzögerung, bevor es in die Advisory-Datenbank aufgenommen wird. Diese Lücke ist der Punkt, an dem Angreifer am schnellsten agieren.

4. Keine kontextbasierte Priorisierung

npm audit kann nicht erkennen, ob ein anfälliges Paket tatsächlich in der Produktion geladen oder nur in Tests verwendet wird. Es behandelt alles gleich, was zu Rauschen führt. Teams beheben oft Probleme, die irrelevant sind, während sie Pfade übersehen, die das Laufzeitverhalten tatsächlich beeinflussen.

5. Die menschliche Seite

Audits müssen manuell ausgeführt oder in Skripte integriert werden. Wenn Sie sie nicht automatisieren, häufen sie sich an und führen zu Audit-Müdigkeit (Audit Fatigue). Dies zeigt sich im neuesten State of AI in Security & Development 2026 Bericht von Aikido Security, der aufzeigt, dass 65 % der Teams zugeben, Fixes aufgrund von Rauschen und Alert-Müdigkeit zu umgehen oder zu verzögern. Mit der Zeit verschmelzen wichtige Probleme mit dem Hintergrundrauschen.

npm audit hilft also, aber nur innerhalb seiner Grenzen. Diese Grenzen zu kennen, ermöglicht es Ihnen, einen sichereren und zuverlässigeren Security-Workflow aufzubauen.

Bevor Sie etwas anderes ausliefern

Das Auditieren Ihrer Abhängigkeiten ist nicht länger optional. Es ist die Grundlage, um Ihre Node.js-Projekte gesund zu halten, selbst wenn npm audit nicht alles abdeckt, was Sie benötigen. Sie verstehen jetzt, wo es hilft, wo es Mängel aufweist und warum Sie sich bei alleiniger Nutzung angreifbar machen. Hier kommen Tools wie Aikido Security ins Spiel.

Sie erhalten kontinuierliche Prüfungen, Zero-Day-Erkennung und tiefere Einblicke in das Verhalten Ihrer Abhängigkeiten über verschiedene Umgebungen hinweg. Möchten Sie eine echte Abdeckung anstelle einer teilweisen Sichtbarkeit? Starten Sie noch heute mit Aikido Security!

Das könnte Sie auch interessieren:

- Top-Code-Schwachstellen-Scanner – Direkter Vergleich von statischen Analysetools

- Top ASPM Tools – End-to-End Application Security Posture Management

- OWASP Top 10 2024 – Sicherere Anwendungen und Tools entwickeln