Willkommen in unserem Blog.

Wie Sie sich auf ISO 27001:2022 vorbereiten können

Überleben Sie die Sicherheitsüberprüfung Ihres Anbieters

Im Bereich der Sicherheit entwickelt sich alles ständig weiter, und die Normen bilden da keine Ausnahme. ISO 27001:2022 wird bald ISO 27001:2013 ersetzen. Für die Version 2022 wurden keine wesentlichen Anforderungen aus 2013 gestrichen. Aber es gibt viele Änderungen, hauptsächlich in zwei Kategorien:

- ein ganzes Bündel neuer Sicherheitskontrollen

- die Zusammenlegung vieler der alten Kontrollen von 2013.

In diesem Blog-Beitrag wollen wir uns auf die neuen, auf Sicherheit ausgerichteten Programme konzentrieren.

Die Revision der ISO 27001:2022 führt 11 neue Kontrollen ein

A.5.7 Informationen über Bedrohungen

Bei dieser wichtigen Kontrolle nach ISO 27001:2022 geht es darum, Informationen über Bedrohungen zu sammeln und sie zu analysieren, um die richtigen Schutzmaßnahmen zu ergreifen. Das bedeutet, dass man sich einen Überblick über spezifische Angriffe und die hinterhältigen Methoden und Technologien verschaffen muss, die diese Angreifer einsetzen. Außerdem müssen Sie die neuesten Angriffstrends beobachten. Der Trick dabei ist, dass Sie diese Informationen sowohl innerhalb Ihrer eigenen Organisation als auch aus externen Quellen wie Ankündigungen von Regierungsbehörden und Herstellerberichten sammeln. Wenn Sie immer auf dem Laufenden bleiben, können Sie A.5.7 erfüllen.

🎯 Tolle Neuigkeiten - es ist, als ob Aikido dafür entwickelt wurde. Es ist buchstäblich das, was Aikido tut.

A.5.23 Informationssicherheit bei der Nutzung von Cloud-Diensten

Um diese Anforderung der ISO 27001:2022 zu erfüllen, müssen Sie Sicherheitsanforderungen für Cloud-Dienste festlegen, um Ihre Informationen in der Cloud besser zu schützen. Dazu gehören der Erwerb, die Nutzung, die Verwaltung und die Beendigung der Nutzung von Cloud-Diensten.

Aikido verfügt über ein integriertesCSPMCloud Security Posture Management), das Sie dabei unterstützt.

A.5.30 IKT-Bereitschaft für die Geschäftskontinuität

Diese Kontrolle erfordert, dass Ihre Informations- und Kommunikationstechnologie auf mögliche Störungen vorbereitet ist. Warum? Damit die benötigten Informationen und Ressourcen im Bedarfsfall zur Verfügung stehen. Dies umfasst die Planung, Implementierung, Wartung und Prüfung der Bereitschaft.

Damit Sie diese Anforderung von ISO 27001:2022 erfüllen können, prüft Aikido Ihre Bereitschaft für große Cloud-Störungen, einschließlich Ihrer Fähigkeit, Backups über Regionen hinweg zu erstellen. Diese Funktion ist nicht einmal bei AWS standardmäßig eingestellt.

A.7.4 Überwachung der physischen Sicherheit

Diese Kontrolle nach ISO 27001:2022 ist etwas anders als die anderen - sie konzentriert sich auf den physischen Arbeitsbereich. Sie verlangt von Ihnen, sensible Bereiche zu überwachen, um nur befugten Personen den Zugang zu ermöglichen. Die betroffenen Bereiche können überall dort sein, wo Sie tätig sind: in Ihren Büros, Produktionsanlagen, Lagern und jedem anderen physischen Raum, den Sie nutzen.

🥋 Top-Tipp: Es ist Zeit, zum örtlichen Dojo zu gehen! Hierfür brauchst du echtes Aikido! (die Kampfsportart) 😂

A.8.9 Konfigurationsmanagement

Diese Kontrolle erfordert, dass Sie den gesamten Zyklus der Sicherheitskonfiguration für Ihre Technologie verwalten. Ziel ist es, ein angemessenes Sicherheitsniveau zu gewährleisten und unautorisierte Änderungen zu vermeiden. Dies umfasst die Definition, Implementierung, Überwachung und Überprüfung der Konfiguration.

🎯 Hier geht es unter anderem darum, dass Sie sicherstellen, dass in Ihrem Git (GitHub) für jeden Zweig die richtige Sicherheit eingerichtet ist, damit nicht jeder ohne die entsprechenden Genehmigungen zusammenführen kann.

Aikido wird viele der Konfigurationsprobleme in Ihrer Cloud überprüfen. Es wird auch überprüfen, ob Sie IAC verwenden, um Ihre Cloud zu definieren, um ein Abdriften der Konfiguration in Ihrer Cloud zu vermeiden.

A.8.10 Löschen von Informationen

Sie müssen Daten löschen, wenn sie für die Einhaltung dieser Kontrolle nicht mehr erforderlich sind. Warum? Um zu verhindern, dass sensible Informationen nach außen dringen, und um die compliance von Datenschutz- und anderen Vorschriften zu ermöglichen. Dies könnte die Löschung in Ihren IT-Systemen, auf Wechselmedien und in Cloud-Diensten umfassen.

⚠️ Diese Art der Kontrolle ist nicht Gegenstand des Aikido.

A.8.11 Datenmaskierung

ISO 27001:2022 verlangt, dass Sie Datenmaskierung (auch Datenverschleierung genannt) zusammen mit Zugriffskontrolle verwenden, um die Offenlegung sensibler Informationen zu begrenzen. Damit sind in erster Linie personenbezogene Daten (PII) gemeint, denn es gibt bereits strenge Datenschutzvorschriften. Darüber hinaus könnte es auch andere Kategorien sensibler Daten umfassen.

⚠️ Bei dieser Kontrolle geht es darum, sicherzustellen, dass Sie nicht die falschen personenbezogenen Daten an Protokollierungssysteme usw. weitergeben. Glücklicherweise verfügen die meisten modernen Systeme (z. B. Sentry) über eine Art eingebauten Filter für diese Anforderung. Aikido ist jedoch nicht für die Überprüfung dieser Kontrolle ausgelegt.

A.8.12 Verhinderung von Datenverlusten

Für diese Kontrolle müssen Sie verschiedene Maßnahmen gegen Datenlecks ergreifen, um die unbefugte Weitergabe sensibler Informationen zu verhindern. Und wenn solche Vorfälle passieren, müssen Sie sie rechtzeitig erkennen. Dazu gehören Informationen in IT-Systemen, Netzwerken und beliebigen Geräten.

🎯 Aikido überprüft, dass Ihre Cloud keine Sicherheitsfehlkonfiguration aufweist, die zu einem unerwünschten Datenleck führen könnte.

A.8.16 Überwachungsmaßnahmen

Diese Kontrolle setzt voraus, dass Sie Ihre Systeme überwachen, um ungewöhnliche Aktivitäten zu erkennen und bei Bedarf eine angemessene Reaktion auf Vorfälle einzuleiten. Dazu gehört die Überwachung Ihrer IT-Systeme, Netzwerke und Anwendungen.

Sobald Sie Ihre Apps eingerichtet haben, reicht es nicht aus, die E-Mails einfach in Ihrem Posteingangsarchiv stapeln zu lassen. Am besten lassen Sie sie Benachrichtigungen an Slack senden. Und wissen Sie was? Aikido kann das.

A.8.23 Web-Filterung

Um Ihre IT-Systeme zu schützen, müssen Sie mit der Web-Filtersteuerung verwalten, auf welche Websites Ihre Benutzer zugreifen. Auf diese Weise können Sie verhindern, dass Ihre Systeme durch bösartigen Code kompromittiert werden. Außerdem verhindern Sie, dass die Benutzer illegale Inhalte aus dem Internet nutzen.

In der Praxis bedeutet dies, dass Sie jede Art von WAF wie AWS WAF oder Cloudflare verwenden. Aikido hat für Sie vorgesorgt - wir überwachen ihre Präsenz.

A.8.28 Sichere Kodierung

Die ISO 27001:2022 befasst sich auch mit der sicheren Kodierung. Dieses Regelwerk verlangt von Ihnen, dass Sie Grundsätze für eine sichere Kodierung festlegen und diese bei der Softwareentwicklung anwenden. Und warum? Um Sicherheitsschwachstellen in der Software zu verringern. Wann? Dies könnte Aktivitäten vor, während und nach der Kodierung umfassen.

Dies ist die statische Anwendungssicherheitsprüfung (SAST) von Aikido, die wir auf erstklassiger Open-Source-Software aufgebaut haben. Zusätzlich können Sie unsere Software Composition Analysis (SCA) nutzen, die auf Trivy aufbaut.

compliance ISO 27001:2022 mit Hilfe von Aikido

Wenn Sie noch mit ISO 27001:2013 arbeiten, haben Sie noch einiges zu tun. Aber keine Sorge. Es ist machbar, in kurzer Zeit auf ISO 27001:2022 umzusteigen.

Wenn Sie also Ihre Anwendung schnell absichern wollen, gibt Ihnen Aikido einen vollständigen Überblick über Ihren Code und Ihre Cloud-Kontrollen.

Wollen Sie wissen, wie es um Sie steht? Überprüfen Sie jetzt Ihre compliance mit Aikido! Es dauert nur ein paar Minuten: https://app.aikido.dev/reports/iso

Sind Sie an einem Gespräch mit jemandem interessiert, der den ISO-Zertifizierungsprozess bereits durchlaufen hat? Füllen Sie das untenstehende Formular aus und wir vereinbaren einen Gesprächstermin.

Verhinderung der Auswirkungen eines Hacks auf Ihre CI/CD-Plattform

Verhinderung der Übernahme der Cloud nach der Kompromittierung von Anmeldedaten

Tools für die kontinuierliche Integration und die kontinuierliche Bereitstellung (CI/CD) sind für jedes Startup kein Luxus mehr. Die schnellsten Startups haben gelernt, dass die Umsetzung großer, ehrgeiziger Ideen am besten durch kleine, inkrementelle und leicht zu überprüfende Änderungen funktioniert. Die produktivsten unter ihnen liefern 40 Mal am Tag. Einige sogar bis zu 80 Mal pro Tag. Dies kann nur durch den Einsatz eines CI/CD-Tools wie CircleCI, GitHub Actions und die Pipelines von GitLab, um nur einige zu nennen, sicher erreicht werden.

CI/CD zieht Hacker an

Viele Start-ups und größere Unternehmen nutzen diese Tools heutzutage. Damit sie Code in Ihrer Cloud bereitstellen können, müssen Sie spezielle secrets in ihnen speichern. Das macht CI/CD-Tools zu hochwertigen Zielen für Hacker. Tatsächlich wurden sie in der Vergangenheit immer wieder gehackt .

Werfen Sie einen Blick auf diese Vorfälle, die nur einige der jüngsten Verstöße darstellen, die öffentlich bekannt wurden:

Rückblick auf den CircleCI-Einbruch mit IOCs und TTPs

Kurzer TLDR:

1. Malware auf Laptop

2. Gestohlene aktive SSO-Sitzung für eine Remote-Sitzung

4. Generierung von Produktions-Zugangs-Tokens

5. Exfiltrierte Kunden-ENVs, Token und Schlüssel.

6. CircleCI-Verschlüsselungsschlüssel wurden ebenfalls exfiltriert.https://t.co/25x9t5NLG6

- Ryan McGeehan (@Magoo) January 14, 2023

CircleCI wurde im Januar 2023 durchbrochen

- CodeShip: "Critical Security Notification: GitHub-Verletzung" (2020)

- GitHub: "Ausnutzung von GitHub-Aktionen bei Open-Source-Projekten" (2022)

- GitLab: "Maßnahmen, die wir als Reaktion auf eine mögliche Okta-Verletzung ergriffen haben" (2022)

- Jenkins: "Ein kritischer Jenkins-Fehler entdeckt" (2020)

Wie Sie sehen können, geschieht das ziemlich regelmäßig. Wie verteidigen Sie Ihre?

Wie kann ich meine Cloud-Infrastruktur gegen solche Verstöße schützen?

Wenn eine dieser CI/CD-Plattformen gehackt wird, geben sie die Sicherheitslücke in der Regel bekannt. Dies geschieht in der Regel innerhalb eines Tages, nachdem sie die Sicherheitsverletzung bemerkt haben. Es kann aber auch sein, dass eine Sicherheitslücke wochenlang aktiv ist, bevor sie entdeckt wird. Leider kann diese Zeit genutzt werden, um den Zugriff auf alle Kunden der Plattformen zu erweitern.

Aikido hilft Ihnen bei der Identifizierung Ihrer CI/CD-Schutzmaßnahmen

Zum Glück gibt es einige Methoden, die sicherstellen, dass Sie auch dann sicher sind, wenn die von Ihnen gewählte Plattform gehackt wird. Die neue Integration von Aikido Securityin AWS warnt Sie, wenn Ihre Cloud nicht aktiv eine der folgenden Maßnahmen ergreift. Nutzen Sie unser kostenloses Testkonto, um herauszufinden, ob Ihre Cloud bereits Schutzmaßnahmen gegen diese Themen bietet.

Schritte zur Verteidigung Ihres CI/CD:

- Wenn Sie Ihrer CI/CD-Plattform IAM-Rollen zuweisen, stellen Sie sicher, dass diese nach IP eingeschränkt sind. Die meisten CI/CD-Tools verfügen über eine Option, mit der nur Datenverkehr von einer bestimmten Gruppe von IP-Adressen gesendet werden kann. Diese Option macht gestohlene API-Tokens außerhalb der CI/CD-Infrastruktur unbrauchbar. Ein Hacker kann sie nicht auf seinen eigenen Servern verwenden, was diese stark verlangsamen und möglicherweise ganz blockieren dürfte.

- Nehmen Sie sich bei der Erstellung von Anmeldeinformationen für CI/CD-Plattformen Zeit, um einen minimalen Zugang zu schaffen. Vergeben Sie keine Admin-Rechte.

- Legen Sie nicht alles auf eine Karte: Teilen Sie Ihre clouds auf mehrere Konten auf. Dadurch werden die Auswirkungen einer Sicherheitsverletzung minimiert. Beispielsweise sollte eine Verletzung der Anmeldedaten Ihrer Staging-Umgebung nicht zu einer Verletzung Ihrer Produktionsumgebung führen.

- Verwenden Sie Single Sign-On (SSO) oder Multi-Faktor-Authentifizierung (MFA). Eigentlich eine Selbstverständlichkeit.

Leider (aber realistisch) sollten Sie davon ausgehen, dass Ihr CI/CD eines Tages gehackt wird. Wenn es so weit ist, sollten Sie alle Deployment-Tokens so schnell wie möglich austauschen.

Schnellerer Geschäftsabschluss mit einem Bericht zur Sicherheitsbewertung

In der heutigen wettbewerbsintensiven Geschäftswelt sehen sich Startups mit einer Reihe von Herausforderungen konfrontiert, wenn es darum geht, ein Geschäft abzuschließen. Eine der wichtigsten ist der Aufbau von Vertrauen bei potenziellen Kunden. Vor allem in Bezug auf die Sicherheit. Der Aufbau von Vertrauen bei potenziellen Kunden kann für den Erfolg eines Start-ups entscheidend sein.

Aus diesem Grund führen wir eine neue Funktion ein, die dieses Problem lösen hilft: Berichte zur Sicherheitsbewertung

Wenn ein Startup einen umfassenden Sicherheitsbewertungsbericht vorlegt, zeigt es, dass es ihm mit der Sicherheit ernst ist. So wird schnell Vertrauen aufgebaut und der Geschäftsabschluss beschleunigt.

In diesem Blogbeitrag erfahren Sie, wie unsere Berichtsfunktion funktioniert. Außerdem gehen wir darauf ein, warum Startups von Anfang an Vertrauen vermitteln müssen und wie dies zu mehr Geschäftsabschlüssen führt.

Was steht in diesem Bericht zur Sicherheitsbewertung?

Seien wir ehrlich: Vertrauen bedeutet vor allem, offen und ehrlich zu sein. Der Sicherheitsbewertungsbericht von Aikido gibt Aufschluss darüber! Kunden erhalten Informationen über die Sicherheitspraktiken des Startups, die OWASP Top 10-Bewertung und Schwachstellen. Sie können sogar erfahren, wie schnell das Startup mit Risiken umgeht. Durch die Bereitschaft, diese Informationen weiterzugeben, können Startups beweisen, dass sie es mit der Sicherheit der Daten aller Kunden sehr ernst meinen.

Maßgeschneiderter Genehmigungsfluss

Nicht alles muss ein offenes Buch sein, oder? Deshalb können Startups in unserem Bericht zur Sicherheitsbewertung genau festlegen, welche Informationen sie weitergeben möchten. Auf diese Weise können Sie nur das weitergeben, was die richtigen Interessenten wirklich brauchen. Es ist, als ob Sie einen kleinen Einblick gewähren, ohne gleich alles zu verraten. Start-ups behalten die Kontrolle über sensible Informationen. Gleichzeitig geben sie den Interessenten die Sicherheit, die sie brauchen, um weiterzukommen.

Unvoreingenommene Standards und bewährte Praktiken

Unser Sicherheitsbewertungsbericht folgt erstklassigen Standards und bewährten Verfahren. Dies steigert die Glaubwürdigkeit und Professionalität des Start-ups.

ISO 27001:2022

ISO/IEC 27001 ist eine internationale Norm für Managementsysteme der Informationssicherheit. Sie enthält eine Liste von compliance , nach denen Organisationen und Fachleute zertifiziert werden können. Darüber hinaus hilft sie Organisationen bei der Einrichtung, Umsetzung, Pflege und Verbesserung eines Informationssicherheitsmanagementsystems (ISMS). Aikido analysiert alle Elemente im Zusammenhang mit der Code- und Cloud-Sicherheit und automatisiert die Überwachung.

SOC 2

SOC 2, auch bekannt als Service Organization Control Type 2, ist ein vom American Institute of Certified Public Accountants (AICPA) entwickelter Rahmen für compliance . Der Hauptzweck von SOC 2 besteht darin, sicherzustellen, dass Drittanbieter Kundendaten auf sichere Weise speichern und verarbeiten. Genau wie bei ISO 27001 analysiert Aikido alle Aspekte der Code- und Cloud-Sicherheit und automatisiert die Überwachung für Sie.

OWASP Top 10

Die OWASP Top 10 wird von Entwicklern weltweit als erster Schritt zu einer sichereren Codierung anerkannt. Es handelt sich um eine Auflistung der wichtigsten Sicherheitsrisiken, denen Webanwendungen ausgesetzt sind. Wenn Sie die Sicherheitsprobleme der OWASP Top 10-Liste beheben, können Sie sicher sein, dass Sie die Sicherheit Ihrer Anwendung erheblich verbessert haben. Außerdem zeigt Ihnen Aikido sofort an, welche Sicherheitsprobleme der OWASP Top 10 Sie lösen müssen.

Aikidosec Benchmark

Bei Aikido haben wir unseren eigenen Aikidosec-Benchmark entwickelt, der Ihre Umgebung im Vergleich zu anderen Aikido-Nutzern bewertet. In Ihrem Sicherheitsbewertungsbericht können Sie diesen Benchmark mit Ihren Kunden teilen, um ihnen zu zeigen, dass Sie zu den besten X% der Startups in Sachen Sicherheit gehören.

"Mit Aikido gesichert" - Ein Abzeichen des Vertrauens

Wir haben eine spannende Bonusfunktion hinzugefügt. Um unseren Nutzern zu helfen, ihr Engagement für die Sicherheit zu zeigen, haben wir ein spezielles Abzeichen für Ihre Website erstellt. Mit dieser Plakette können Kunden mit wenigen Klicks einen Sicherheitsbericht anfordern. Das Abzeichen dient als externe, unvoreingenommene Bestätigung und gibt Ihren Kunden die Gewissheit, dass Sie Sicherheitsmaßnahmen umsetzen.

Der Konkurrenz einen Schritt voraus sein

In einem überfüllten Markt ist es wichtig, sich von der Masse abzuheben. Wir sind der Meinung, dass der Sicherheitsbewertungsbericht Start-ups einen Wettbewerbsvorteil verschafft, indem er ihr Engagement für die Sicherheit unter Beweis stellt. Wie können sich Startups als vertrauenswürdige Partner der Wahl positionieren? Wir raten dazu, Bedenken bereits im Vorfeld durch einen robusten, proaktiven und transparenten Ansatz zum Datenschutz auszuräumen.

Schnellerer Geschäftsabschluss und steigende Umsätze

Bringen wir es auf den Punkt, ja? Start-ups wollen Geschäfte so schnell wie möglich abschließen. Außerdem wollen sie ihren Umsatz steigern. Berichte zur Sicherheitsbewertung tragen dazu bei, Vertrauen und Glaubwürdigkeit aufzubauen, so dass Startups ihren Verkaufszyklus beschleunigen können. Das bedeutet weniger Zeitverschwendung, weniger Ressourceneinsatz und mehr Vertragsabschlüsse.

Probieren Sie es jetzt aus und fordern Sie den Aikido-Sicherheitsbericht an.

Möchten Sie einen Bericht für Ihr Startup?

Gehen Sie in die App und erstellen Sie Ihren eigenen Bericht.

![Automatisiertes technisches Schwachstellenmanagement [SOC 2]](https://cdn.prod.website-files.com/642adcaf364024654c71df23/67643587d60e739a2713e706_1887747146-2_e9a02ce5d4c4c0b738e209b16c20f222_2000.png)

Automatisiertes technisches Schwachstellenmanagement [SOC 2]

Wie Sie die Vorschriften einhalten, ohne Ihr Entwicklungsteam mit einer hohen Arbeitsbelastung zu belasten

Die compliance von ISO 27001 und SOC 2 kann eine entmutigende Aufgabe sein, insbesondere wenn es um das technische Schwachstellenmanagement geht. Mit den richtigen Tools und der richtigen Unterstützung muss das jedoch nicht sein. In diesem Blog-Beitrag erläutern wir, wie Aikido und Vanta Ihnen helfen können, die technischen Aspekte der SOC compliance zu bewältigen.

Abdeckung der technischen Anforderungen an das Schwachstellenmanagement für SOC 2

Um compliance von SOC 2 zu erfüllen, müssen Unternehmen technische Maßnahmen zum Schwachstellenmanagement ergreifen. Dazu gehört die Identifizierung, Priorisierung und Behebung von Schwachstellen in Ihrer Codebasis und Infrastruktur. Um diese Anforderungen zu erfüllen und sicherzustellen, dass Ihre Systeme sicher sind, müssen Sie eine Reihe von Schritten befolgen und einen Prozess implementieren:

- Durchführung einer Risikobewertung

Der erste Schritt besteht darin, eine Risikobewertung Ihrer Codebasis und Infrastruktur durchzuführen, um potenzielle Schwachstellen zu ermitteln. Dazu gehört die Analyse Ihrer Systeme und die Ermittlung potenzieller Schwachstellen, die von Angreifern ausgenutzt werden könnten. - Priorisierung von Schwachstellen

Sobald Sie potenzielle Schwachstellen identifiziert haben, müssen Sie diese nach ihrem Schweregrad und ihren potenziellen Auswirkungen auf Ihre Systeme priorisieren. Auf diese Weise können Sie Ihre Bemühungen darauf konzentrieren, die kritischsten Schwachstellen zuerst zu beheben. - Behebung von Schwachstellen

Der nächste Schritt ist die Behebung der festgestellten Schwachstellen. Dies kann die Implementierung von Patches, die Aktualisierung von Software oder Konfigurationsänderungen an Ihren Systemen beinhalten. - Testen der Wirksamkeit

Nach der Behebung der Schwachstellen ist es wichtig, die Wirksamkeit der implementierten Korrekturen zu testen. Dies beinhaltet die Durchführung von Penetrationstests und anderen Sicherheitstests, um sicherzustellen, dass Ihre Systeme sicher sind. Pentests sind jedoch keine zwingende Voraussetzung für SOC 2. - Laufende Überwachung

Schließlich ist es wichtig, Ihre Systeme kontinuierlich auf potenzielle Schwachstellen und Bedrohungen zu überwachen. Dazu gehört die Implementierung eines Programms zur Verwaltung von Schwachstellen, das Ihre Codebasis und Infrastruktur regelmäßig auf potenzielle Schwachstellen und Risiken überprüft.

Durch die Befolgung dieser Schritte können Unternehmen sicherstellen, dass sie die technischen Anforderungen an das Schwachstellenmanagement für die compliance erfüllen und über sichere Systeme zum Schutz ihrer Daten und Infrastruktur verfügen.

Automatisieren des Prozesses mit Aikido

Um die Vorschriften einzuhalten, können Sie den Prozess manuell durchführen oder eine Plattform für das Schwachstellenmanagement wie Aikido verwenden. Wir führen Sie durch den Prozess und zeigen Ihnen, wie Sie ihn automatisieren können.

1. Durchführen einer Risikobewertung

Durch Einbindung in Ihren Code und Ihre Cloud-Infrastruktur führt Aikido automatisch eine Risikobewertung durch. Es analysiert Ihre Systeme gründlich und identifiziert potenzielle Schwachstellen, die von Angreifern ausgenutzt werden könnten. Da Aikido agentenlos arbeitet, erhalten Sie innerhalb von 30 Sekunden einen vollständigen Überblick. Sie müssen keine Stunden mehr damit verbringen, teure Software zu installieren oder kostenlose Open-Source-Tools zu konfigurieren und zu warten.

2. Priorisierung der Schwachstellen

Sobald die Risikobewertung abgeschlossen ist, setzt Aikido Prioritäten für die Schwachstellen. Anstatt Sie mit einer langen Liste aller in Ihrem System vorhandenen Schwachstellen zu überhäufen, werden diese dedupliziert und automatisch sortiert. Die Schwachstellen werden dedupliziert und automatisch sortiert, sodass Sie nur die wirklich wichtigen und ausnutzbaren Schwachstellen sehen. Auf diese Weise können Sie sich darauf konzentrieren, die kritischsten Schwachstellen zuerst zu beheben.

3. Behebung von Schwachstellen

Die Behebung von Schwachstellen kann eine manuelle Aufgabe sein, aber Aikido macht es einfach. Funktionen wie Autofix ermöglichen es Ihnen, eine PR mit einem Klick durchzuführen. Darüber hinaus lässt sich Aikido vollständig in die Tools integrieren, die Sie bereits verwenden. Ob Sie nun Patches implementieren, Software aktualisieren oder Konfigurationsänderungen vornehmen.

4. Prüfung auf Wirksamkeit

Um die Wirksamkeit der implementierten Korrekturen zu gewährleisten, empfehlen wir einen Pentest durchzuführen. Auf diese Weise können Sie die Wirksamkeit der Sicherheitsmaßnahmen überprüfen und sicherstellen, dass Ihre Systeme gegen potenzielle Angriffe gewappnet sind. Für SOC 2 ist dies jedoch nicht erforderlich. Aikido arbeitet in der Regel mit Shift Left Security zusammen, aber es steht Ihnen frei, einen anderen Berater zu wählen.

5. Laufende Überwachung

Darüber hinaus unterstützt Aikido Sie bei der kontinuierlichen Überwachung, einem entscheidenden Aspekt der Aufrechterhaltung sicherer Systeme. Aikido scannt Ihre Umgebung alle 24 Stunden auf neue Schwachstellen und Risiken. Durch die kontinuierliche Überwachung Ihrer Systeme können Sie proaktiv alle aufkommenden Schwachstellen und Bedrohungen erkennen und bekämpfen.

Mit Aikido können Sie den gesamten Prozess des Schwachstellenmanagements automatisieren, von der Risikobewertung über die Priorisierung von Schwachstellen, die Behebung von Schwachstellen, die Überprüfung der Wirksamkeit und die laufende Überwachung. Durch die Nutzung der Aikido-Funktionen können Unternehmen die technischen Anforderungen an das Schwachstellenmanagement für die SOC compliance erfüllen und eine sichere Umgebung zum Schutz ihrer Daten und Infrastruktur einrichten.

Warum die Integration von Aikido und Vanta Ihnen Zeit und Geld sparen wird

Keine manuellen Prozesse mehr zur Nachverfolgung

Aikido stellt das technische Schwachstellenmanagement auf Autopilot. Die Plattform überwacht Ihre Sicherheitslage kontinuierlich im Hintergrund. Sie werden nur benachrichtigt, wenn es wirklich wichtig ist. Darüber hinaus automatisiert sie 16 Vanta-Tests und hilft, 5 Vanta-Kontrollen zu bestehen.

Keine Zeitverschwendung mehr bei der Auswertung von Fehlalarmen

Die meisten Sicherheitsplattformen senden wahllos alle erkannten Schwachstellen an Vanta. Dies führt zu einer erheblichen Zeitverschwendung, da Sie zahlreiche Fehlalarme aussieben müssen. Wenn Sie zum Beispiel andere Sicherheitstools verwenden, werden alle gefundenen Schwachstellen an Vanta gesendet, was bedeutet, dass Sie viel Zeit damit verbringen müssen, sie zu sortieren. Andererseits hat Aikido eine Auto-Triaging-Engine entwickelt, die als hilfreicher Filter fungiert und Ihnen wertvolle Zeit spart.

Keine Verschwendung von Geld für teure Lizenzen mehr

Die Sicherheitsbranche leidet unter räuberischen und übermäßig komplexen Preismodellen. Einige Unternehmen setzen auf eine benutzerbasierte Preisgestaltung, die Entwickler dazu ermutigt, Konten gemeinsam zu nutzen, was letztlich die Sicherheit gefährdet. Andere entscheiden sich für codezeilenbasierte Preismodelle, die sehr schnell teuer werden. Wir lehnen diese Ansätze jedoch ab und bieten stattdessen einen einfachen Festpreis pro Organisation an. Mit Aikido können Sie bei nur 249 € pro Monat beginnen. Wenn Sie sich für unser Modell entscheiden, können Sie mit einer Ersparnis von ca. 50 % im Vergleich zur Konkurrenz rechnen.

Vanta, ein wichtiges Teil des Puzzles

Um SOC 2 zu implementieren, müssen Sie mehr als nur technisches Schwachstellenmanagement betreiben. Sie benötigen eine allgemeine, umfassende Security Compliance Software-Lösung. Eine Plattform wie Vanta automatisiert 90 % des komplexen und zeitaufwändigen SOC-2-Prozesses. Und darüber hinaus lässt sie sich nahtlos in Aikido integrieren. Das macht alle Aspekte des technischen Schwachstellenmanagements ganz einfach.

Warum warten? Testen Sie Aikido noch heute kostenlos (das Onboarding dauert 30 Sekunden) und beschleunigen Sie Ihre SOC compliance.

Verhinderung der Verschmutzung durch Prototypen in Ihrem Repository

Wenn Sie direkt von einem Aikido Autofix Pull Request auf diese Seite gekommen sind und nur lernen wollen, wie man den PR fertigstellt, springen Sie zu Wie man implementiert'..

Das JavaScript-Ökosystem hat ein Problem, und das heißt Prototypenverschmutzung. Für ein SaaS-Unternehmen, das mit JavaScript/npm baut, werden in der Regel bis zu 20-30 % aller bekannten Schwachstellen (CVE), die in den Abhängigkeiten entdeckt werden, durch Prototype Pollution verursacht. Sie sind in der Regel nicht leicht auszunutzen, aber in schlimmen Fällen können sie zu Fehlern bei der Remotecodeausführung führen. Das bedeutet, dass man sie nur schwer ganz ignorieren kann.

Zwei Möglichkeiten, die Verschmutzung durch Prototypen zu verhindern

Es gibt eine experimentelle Unterstützung in Node.js, um den Prototyp standardmäßig unter einem Flag namens --frozen-intrinsics einzufrieren. Die Aktivierung dieses Flags vereitelt alle Angriffe auf die Verschmutzung von Prototypen. Wir können es jedoch noch nicht empfehlen, da es experimentell ist und auch nicht auf Frontend-Codebases funktioniert. Das würde Sie daran hindern, den gleichen Schutz für Ihr Frontend und Backend zu entwickeln.

Eine Alternative ist nopp (No Prototype Pollution), eine 14-zeilige Bibliothek, die den Prototyp (und einige andere Einstiegspunkte) einfriert.

Wie man sie umsetzt

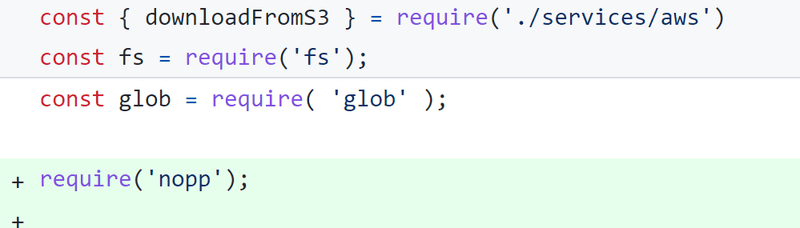

1. Importieren der Bibliothek

Nachdem Sie nopp installiert haben, müssen Sie nur noch das Skript aufrufen, das Ihre Anwendung startet. Dort fordern Sie die Bibliothek einfach an, nachdem Sie alle anderen Bibliotheken angefordert haben. Beispiel-Commit unten:

2. App-weite Sicherheitsprüfung für Bibliotheken in Abhängigkeit von Prototypenmanipulation

Der Grund, warum wir den Prototyp nach dem Einbinden anderer Bibliotheken einfrieren, ist, dass einige Ihrer anderen Bibliotheken sich auf die Änderung des Prototyps verlassen können, um zu funktionieren! Auch nach dem Einfrieren des Prototyps NACH dem Einbinden anderer Bibliotheken ist es immer noch möglich, dass Sie ein Refactoring benötigen, bevor Ihre App wieder funktioniert!

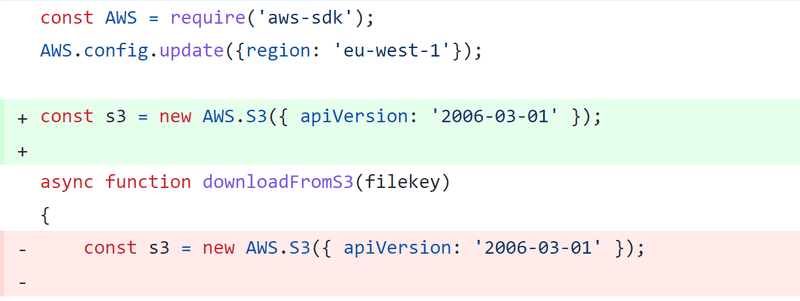

Ein Beispiel: Amazons eigenes aws-sdk für Node.js nimmt während der Erstellung von Objekten wie "new AWS.S3(..)" Änderungen am Prototyp vor. In solchen Fällen müssen Sie möglicherweise einen Refactor wie unten gezeigt durchführen, um sicherzustellen, dass das Objekt erstellt wird, wenn Ihr Node.js-Prozess gebootet wird und nicht in einer späteren Phase.

Die Sicherstellung, dass Ihre Anwendung auch nach dieser Änderung noch funktioniert, kann bei größeren Repositories mit geringer Testabdeckung eine größere Zeitinvestition bedeuten. Bei kleineren Repositories lohnt es sich, wenn man sich nie wieder mit der Verschmutzung von Prototypen beschäftigen muss. Bei größeren Repositories könnte dies komplexer sein, aber die Investition in die Technik wird sich auf lange Sicht wahrscheinlich immer noch positiv auszahlen.

Wie kann ein CTO eines SaaS-Startups ein Gleichgewicht zwischen Entwicklungsgeschwindigkeit und Sicherheit herstellen?

Lehren aus vergangenen SaaS-Unternehmen

In einem typischen SaaS-Startup steht das Entwicklerteam unter großem Druck, neue Funktionen zu liefern. In der Regel gibt es Konkurrenten, die möglicherweise besser finanziert sind, das Vertriebsteam bittet um eine letzte Funktion, um das Geschäft abzuschließen, und das Kundensupportteam bittet um eine Fehlerbehebung. Es kann schwierig sein, der Sicherheit Priorität einzuräumen, es sei denn, ein größerer Unternehmenskunde verlangt dies oder Ihr Vorstand schreibt es von oben vor.

In den meisten Start-ups stehen Ihnen nicht alle technischen Profile zur Verfügung: Vielleicht haben Sie noch keinen Vollzeit-Produktmanager, wahrscheinlich haben Sie keinen Vollzeit-Sicherheitsbeauftragten in Ihrem Entwicklungsteam. Ein Entwicklungsteam, das unter Lieferdruck steht, wird gezwungen sein, viele Abstriche zu machen, selbst wenn es um die Sicherheit geht.

Ich war der CTO von 3 SaaS-Startups im Frühstadium. (Teamleader, Officient & Futureproofed) Im Folgenden habe ich meine Erfahrungen aus diesen SaaS-Unternehmen beschrieben.

Vermeiden Sie es, das Rad neu zu erfinden

Ein gutes Beispiel: Bauen Sie kein Anmeldesystem mit Passwörtern. Ja, Sie können es in ein paar Tagen aufbauen, aber die Kosten für die Wartung und das Hinzufügen von erweiterten Schutzfunktionen in der Zukunft werden sehr hoch sein. Ziehen Sie eine Anmeldung über Single-Sign-On wie Gmail in Betracht oder nutzen Sie einen Dienst wie Auth0.com. Sie werden nicht nur ein reibungsloseres, funktionsreicheres Anmeldeerlebnis haben, sondern müssen sich auch nicht um eine ganze Reihe von Sicherheitsaspekten im Zusammenhang mit der Anmeldung kümmern (Brute-Forcing, durchgesickerte Benutzerdaten in Diensten von Drittanbietern, Vermeidung und Erkennung von Kontoübernahmeangriffen, Validierung von E-Mail-Adressen, Protokollierung...).

Wenn Sie sich für den richtigen Anbieter entscheiden, reduzieren Sie nicht nur Ihre Angriffsfläche, sondern gewinnen auch Zeit, die Sie für wertvollere Funktionen nutzen können.

Andere gute Beispiele, die Ihnen Wochen oder Monate sparen können, sind:

- Speichern Sie keine Kreditkarten, verwenden Sie etwas wie Stripe oder Mollie oder Chargebee

- Betreiben Sie komplexe Software wie MySQL oder PostgreSQL oder ElasticSearch nicht selbst. Nutzen Sie verwaltete Cloud-Dienste wie RDS.

- Entwickeln Sie keine eigenen Protokollierungssysteme. Verwenden Sie Systeme wie Sentry oder Papertrail (und protokollieren Sie dort keine sensiblen Daten).

- Betreiben Sie keine eigenen E-Mail-Server (SMTP), sondern nutzen Sie einen verwalteten Dienst wie Sendgrid oder Mailgun.

- Bauen Sie keine Websocket-Server, sondern verwenden Sie verwaltete Dienste wie Pusher.com

- Entwickeln Sie kein eigenes System zur Kennzeichnung von Funktionen, sondern nutzen Sie einen Dienst wie Launchdarkly

- Entwickeln Sie keine eigene Kalenderintegration, sondern verwenden Sie ein Tool wie cronofy.com

- Bei der Erstellung von Integrationen im Allgemeinen sollten Sie nach einheitlichen APIs in diesem Bereich suchen, wie z. B. Apideck.

Investieren Sie etwas Zeit in eine Krisenkommunikationseinrichtung

Stellen Sie sicher, dass Sie Tools wie eine Chat-Anwendung eingerichtet haben, um mit Ihren Kunden zu sprechen, oder besser noch eine verwaltete Statusseite oder ein Twitter-Konto, auf dem Sie Probleme mitteilen können. Für den Fall, dass etwas Schlimmes passiert, ist es eine gute Praxis, den Rest Ihres Unternehmens in die Lage zu versetzen, mit Ihren Kunden zu kommunizieren, während Sie sich auf die Behebung des Problems während einer Krise konzentrieren.

Globale Leitplanken hinzufügen

Sie überprüfen wahrscheinlich Pull Requests von Ihren Entwicklern, großartig! Es ist eine ziemliche Aufgabe, sie auf Wartbarkeit, Leistung und Funktionalität zu prüfen. Haben Sie die Zeit, sie auch auf Sicherheit zu prüfen? Sicherlich können Sie einige Risiken abdecken, aber es ist schön, wenn Sie einige Risiken durch das Hinzufügen von Leitplanken und globaler Konfiguration ausschließen können.

Manchmal kann man Glück haben und es gibt globale Lösungen für bestimmte Probleme.

- Wenn Sie nodeJS verwenden und nicht gerne über die Verschmutzung von Prototypen nachdenken, sollten Sie den Prototyp einfrieren, um diese Klasse von Angriffen appweit zu deaktivieren. Aikido kann automatisch einen Pull Request erstellen, der dies für Sie erledigt.

- Wenn Sie SQL verwenden und Angst vor SQL-Injektionsangriffen haben (und das sollten Sie), können Sie eine WAF (wie AWS WAF) oder RASP (wie Datadogs App Security) für einen app-weiten Schutz verwenden.

- Wenn Sie viele XSS-Angriffe entdecken, können Sie wahrscheinlich einen großen Teil davon durch die Einführung einer sehr strengen CSP-Richtlinie im Browser beseitigen.

- Wenn Sie viele ausgehende Anfragen auf der Grundlage von Kundeneingaben durchführen, sind Sie möglicherweise anfällig für SSRF-Angriffe. Es ist zwar schwierig, diese vollständig zu blockieren, aber Sie können den Schaden begrenzen, indem Sie sicherstellen, dass sie nicht zu etwas Schlimmerem führen können (z. B. zu einem IMDSv1-Angriff auf IAM-Anmeldeinformationen in AWS). Aikido überwacht dies in Ihrer AWS-Cloud standardmäßig.

- Beim Umgang mit der Objektspeicherung kann die Vermeidung spezifischer Funktionstypen wie Pickle, XML, (un)serialize in Java und PHP,.. und stattdessen die Verwendung einfacher Speicheroptionen wie JSON viele typische Exploits im Zusammenhang mit unsicherer Unserialisierung vermeiden. Aikido überwacht diese Arten von Funktionen in Ihrer Codebasis standardmäßig.

- Wenn Sie ein CDN oder Caching-Mechanismen verwenden, verwenden Sie separate Domains für Ihre statischen Assets mit separaten CDN-Konfigurationen, um alle Arten von Cache-Poisoning-Angriffen zu vermeiden (ChatGPT ist kürzlich in diese Falle getappt)

Informieren Sie Ihre Entwickler mit diesem einfachen Trick

Es gibt einen einfachen Hack (Wortspiel beabsichtigt), den Sie in Ihre Prozesse einbauen können. Stellen Sie dem Entwicklungsteam während der Sprint-Planung eine kurze Frage:

Wie kann die Funktionalität, die wir aufbauen, gehackt werden (und wie können wir das verhindern)?

Auch wenn das Entwicklungsteam nicht jedes potenzielle Missbrauchsszenario vorhersehen kann, lässt sich diese Methodik ganz einfach skalieren. Es ist ein kleiner zusätzlicher Schritt, der die Entwickler dazu ermutigt, sich über Sicherheitsaspekte zu informieren, bevor sie mit der Entwicklung beginnen.

Zuweisung von Prioritäten an verschiedene Teile Ihrer Codebasis

Nicht alles ist ein so großes Ziel für Hacker. Die wichtigsten Komponenten, die sie gerne ins Visier nehmen, sind:

- Zahlungssysteme, Geldbörsen, Kreditsysteme

- Funktionen, die mit teuren APIs wie SMS und VoIP verbunden sind (z. B. Twilio)

- Passwort zurücksetzen, Anmeldesysteme, Benutzereinladungen

- Exportfunktionen wie PDF-, Excel-,... Exporte, die riskante Operationen durchführen können

- Alles, was mit dem Hochladen von Dateien und Bildern zu tun hat

- Funktionen, die von vornherein ausgehende Anfragen ausführen, wie z. B. Webhooks

- Jede Art von Funktion, die E-Mails versendet, insbesondere mit personalisierten Inhalten

PS: Aikido kann Ihnen helfen, sich nur auf die besten Repositories im Universum Ihres Startups zu konzentrieren, indem Sie jeder Codebasis Risikostufen zuweisen.

Vergessen Sie den menschlichen Aspekt nicht

Als CTO in einem kleinen Startup sind Sie in der Regel auch für die Betriebssicherheit zuständig. Geben Sie Ihrem Team die Mittel an die Hand, ihre Konten zu sichern. Stellen Sie sicher, dass sie Hardware-Yubikeys oder Software-Apps für 2FA verwenden, und wenn möglich, erzwingen Sie es. Mit Tools wie Gmail lässt sich dies erzwingen. Das ist eine gute erste Verteidigungslinie gegen Phishing-Angriffe.

Es ist schwer, bei den Sicherheitspraktiken auf dem Laufenden zu bleiben

Es ist schwer, sich über neue Arten von Angriffen auf Software zu informieren. Es ist schon schwer genug, Updates für die von Ihnen verwendeten Sprachen (Python, Node, Go,...) oder Betriebssystem-Patches oder beliebte Exploits in Open-Source-Paketen zu verfolgen. Bestimmte Angriffe werden mit der Zeit immer beliebter, so dass es sich lohnt, die Trends zu verfolgen. Nachdem Aikido beispielsweise im letzten Jahr einen Anstieg der Subdomain-Takeover-Angriffe festgestellt hatte, führte es ein Subdomain-Takeover-Überwachungstool ein, um dieses Risiko zu vermeiden und die Überwachung dieser DNS-Einträge zu automatisieren.

Weg automatisieren

In meinen früheren Unternehmen haben wir versucht, ein höheres Sicherheitsniveau zu erreichen, indem wir einen Sicherheitsbeauftragten einen Kalender mit wiederkehrenden Sicherheitsaufgaben erstellen ließen. Führen Sie vierteljährlich eine Zugangsprüfung für alle Anwendungen durch. Führen Sie alle paar Wochen eine Überprüfung des Codes auf secrets Geheimnisse durch, bereinigen Sie jeden Freitag die CVEs von Open-Source-Paketen, führen Sie hin und wieder eine SAST-Überprüfung durch, überprüfen Sie jeden Monat die DNS-Einträge auf Subdomain-Übernahmen,... Die Ergebnisse dieser Aufgaben waren schwer zu sortieren und für die Entwickler nutzbar zu machen. Schlimmer noch: Als die betreffende Person das Unternehmen verließ, war es für andere schwer, diese Aufgaben zu übernehmen, da sie ein hohes Maß an Spezialwissen erforderten.

An diesem Punkt begann die Idee von Aikido zu wachsen. Wir brauchten eine Lösung, um all das zu automatisieren, das Rauschen herauszufiltern und die Aufgaben in Slack oder Jira an die Entwickler weiterzuleiten.

Beginnen Sie noch heute mit dem Scannen Ihres Codes und Ihrer Cloud mit Aikido. Melden Sie sich hier an und beginnen Sie kostenlos zu scannen.

.jpg)

.jpg)

.jpg)

.jpg)