Software-Kompositionsanalyse (SCA) ist das primäre Tool zur Sicherung von Open-Source-Abhängigkeiten in Ihrer Codebasis, Ihren Containern und Ihrer Cloud. Dieser Leitfaden erklärt, was SCA leistet, warum es wichtig ist, wie moderne Tools das Rauschen reduzieren und welche praktischen Schritte Sie unternehmen können, um reale Risiken zu finden und zu beheben – nicht nur rauschende Warnmeldungen.

TL;DR

- Etwa 70–90 % des Anwendungscodes stammen oft aus Open-Source-Abhängigkeiten. Dies schafft eine große Angriffsfläche.

- SCA-Tools scannen Ihre Abhängigkeiten (einschließlich transitiver), gleichen sie mit CVE-Datenbanken ab und generieren Anleitungen zur Behebung oder SBOMs.

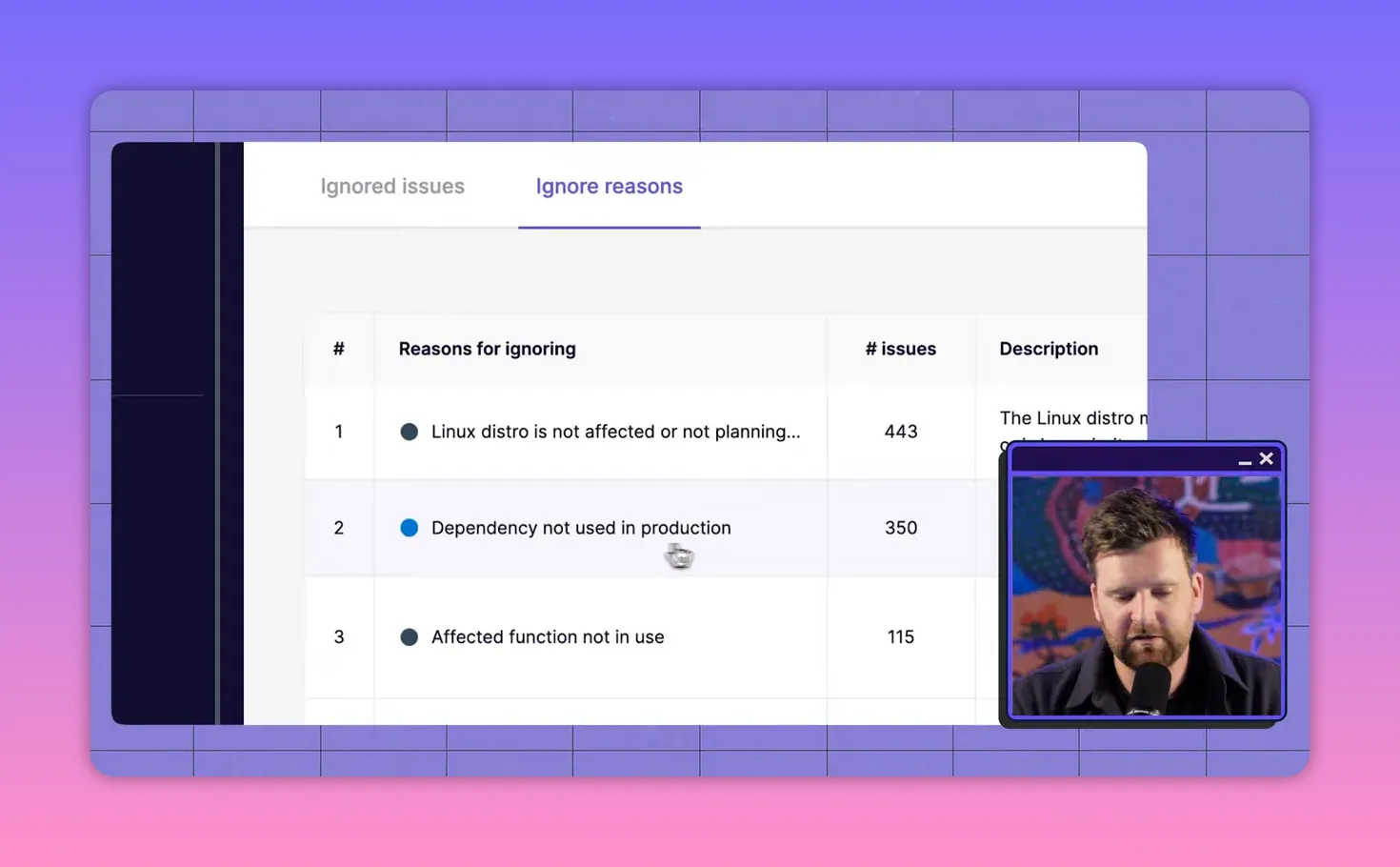

- Fehlalarme sind häufig – moderne SCA nutzt Erreichbarkeitsanalyse und Dev-vs-Prod-Erkennung, um das Rauschen um ca. 80 % zu reduzieren.

- Behebungsstrategie: Automatisches Upgrade nicht-brechender Änderungen, Triage von brechenden Upgrades und Nutzung von Autofix/PR-Generierung zur Beschleunigung der Behebung.

Was ist SCA (Software-Kompositionsanalyse)?

SCA, auch als Scan von Softwareabhängigkeiten oder Scan von Open-Source-Abhängigkeiten bezeichnet, identifiziert jedes Open-Source-Paket, das Ihre App verwendet, und prüft dann, ob diese Pakete (und spezifische Versionen) mit bekannten Schwachstellen verknüpft sind. Die Ausgabe hilft Teams zu entscheiden, was gepatcht, aktualisiert oder ignoriert werden soll.

Warum SCA wichtig ist

Moderne Anwendungen sind geschichtet: Apps hängen von Bibliotheken ab, die wiederum von anderen Bibliotheken abhängen – eine russische Matroschka von Abhängigkeiten. Eine Schwachstelle in einem grundlegenden Projekt kann sich über die gesamte Lieferkette ausbreiten. Der Log4j-Vorfall ist ein bestes Beispiel: Eine kritische Remote-Code-Execution-Schwachstelle in einer weit verbreiteten Logging-Bibliothek machte weite Teile des Internets ausnutzbar.

Wie SCA funktioniert — die Grundlagen

- Inventarisierung: SCA analysiert Abhängigkeits-Manifeste (package.json, package-lock.json, requirements.txt, Pipfile.lock, Gemfile.lock, etc.), um direkte und transitive Abhängigkeiten aufzulisten.

- Abgleich: Es vergleicht Paketnamen und -versionen mit Vulnerability Feeds (NVD, MITRE CVE, GitHub Advisory Database und anderen Quellen).

- Priorisierung: Moderne SCA fügt Kontext hinzu — Erreichbarkeit, Umgebung (Entwicklung vs. Produktion) und Ausnutzbarkeit — um Ergebnisse zu priorisieren.

Gängige Abhängigkeitsdateien

- Node: package.json (direkte Abhängigkeiten) und package-lock.json (transitive Abhängigkeiten)

- Python: requirements.txt, pipfile.lock

- Ruby: Gemfile und Gemfile.lock

SBOMs — die nützliche Ergänzung

Eine Software-Stückliste (SBOM) ist eine maschinenlesbare Inventarisierung der in Ihrer Software verwendeten Komponenten und Versionen.

SBOMs werden von vielen Compliance-Regimen und Regierungsaufträgen gefordert. Die meisten SCA-Tools können SBOMs (SPDX, CycloneDX) neben Vulnerability Reports generieren.

CVEs und Vulnerability Feeds

Wenn Sicherheitsforscher ein Problem entdecken, weisen sie einen CVE-Identifikator zu und veröffentlichen Details, einschließlich der betroffenen Versionen. SCA-Tools aggregieren CVE-Daten aus Quellen wie NVD, MITRE und GitHub Advisories, um festzustellen, ob Ihre Abhängigkeitsversionen mit bekannten anfälligen Bereichen übereinstimmen.

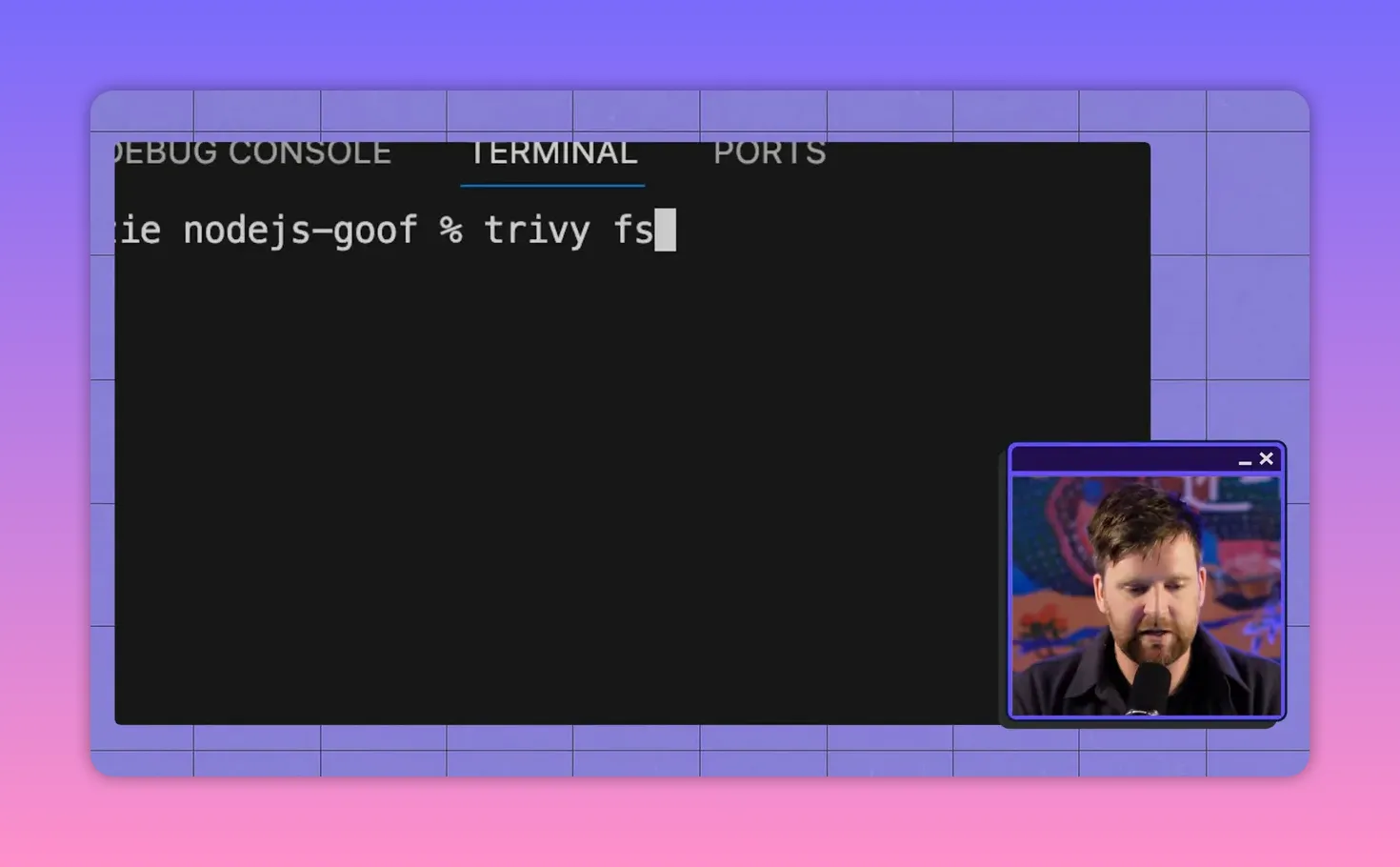

Beispiel für einen Schnellscan — Abhängigkeiten scannen

Leichte Scanner (z. B. eine Trivy-ähnliche CLI) können Abhängigkeiten aufzählen und Übereinstimmungen mit Schwachstellendatenbanken in Sekundenschnelle melden. Die Scan-Ausgabe kann als JSON exportiert und in Dashboards oder automatisierte Workflows eingespeist werden.

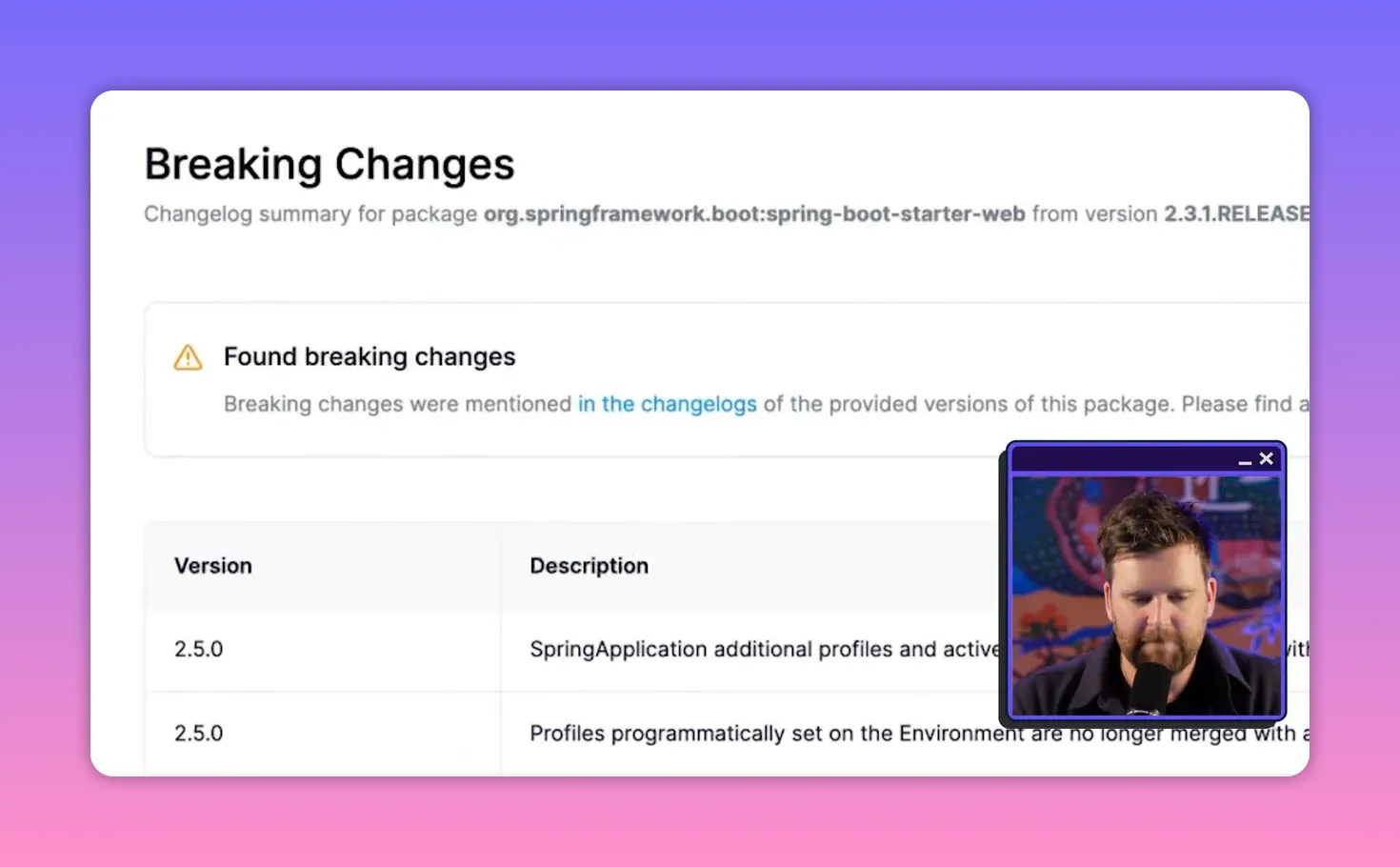

Ergebnisse interpretieren: Fixes, Breaking Changes und Skalierung

Auf den ersten Blick erscheint die Behebung einfach — auf eine nicht anfällige Version aktualisieren. In der Praxis können Upgrades Breaking Changes einführen, die Regressionen verursachen oder umfangreiche Tests erfordern. Wenn eine Anwendung Hunderte von anfälligen transitiven Paketen hat, ist ein blindes Upgrade oft unrealistisch.

Zwei Behebungskategorien

- Nicht-Breaking-Upgrades: unkomplizierte Upgrades, die das Verhalten nicht ändern — diese zuerst priorisieren und automatisch beheben.

- Breaking-Upgrades: erfordern eine tiefere Triage, Kompatibilitätstests oder Codeänderungen. Dies sind die kleineren, aber aufwändigeren Aufgaben.

False Positives und Erreichbarkeitsanalyse

Viele gemeldete Schwachstellen sind in Ihrem Kontext nicht ausnutzbar. Zwei häufige Gründe:

- Nur-Dev-Abhängigkeiten: Pakete, die nur zur Build-Zeit verwendet werden, sind in der Produktion nicht erreichbar.

- Unerreichbare Funktionen: Eine anfällige Funktion kann in einem Paket existieren, aber Ihre Anwendung (und andere Abhängigkeiten) rufen sie nie auf.

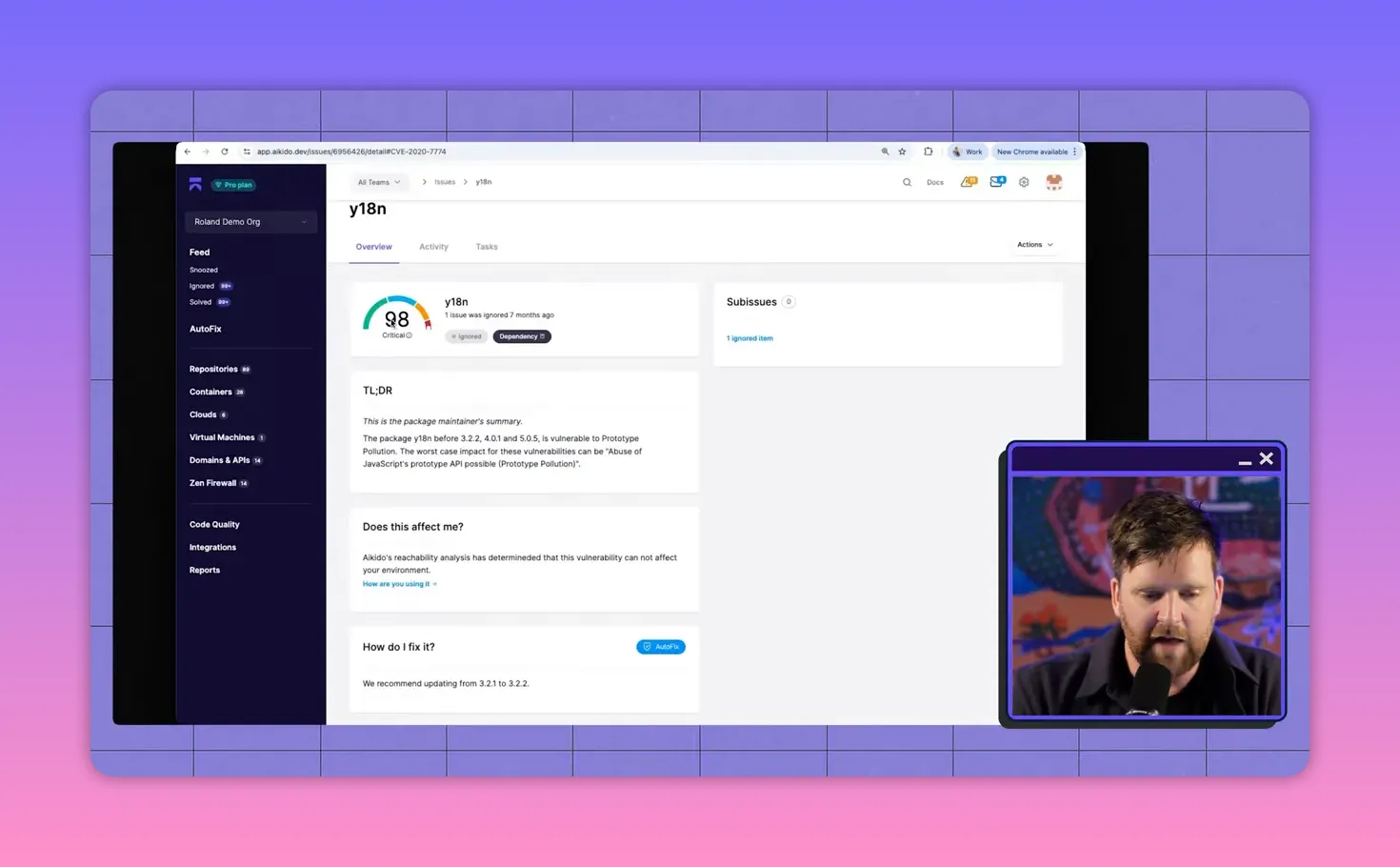

Erreichbarkeitsanalyse (Call-Tree-Analyse) zeigt auf, wie eine Top-Level-Abhängigkeit nachgelagerte Pakete einbezieht und ob die anfälligen Codepfade tatsächlich von Ihrer Laufzeitumgebung aufgerufen werden. Dies reduziert Rauschen und konzentriert Teams auf echte Risiken.

Praktisches Beispiel: Eine Prototype-Pollution-Warnung, die nicht ausnutzbar ist

Betrachten Sie ein weit verbreitetes Node-Paket, das eine Prototype-Pollution-Schwachstelle in einer Funktion namens setLocale aufweist. Wenn keiner der Codepfade in Ihrem Call Tree setLocale aufruft, ist die Schwachstelle für Ihre Anwendung effektiv nicht ausnutzbar — und kann nach Überprüfung sicher depriorisiert werden.

Moderne SCA-Funktionen, die alles verändern

- Automatisches Ignorieren mit Begründung: Tools können Befunde automatisch unterdrücken, wenn eine Abhängigkeit nur in der Entwicklung verwendet wird oder wenn die betroffene Funktion nicht erreichbar ist, was False Positives drastisch reduziert.

- Erreichbarkeits- / Call-Tree-Visualisierung: Visualisieren Sie den Abhängigkeitspfad von Ihrem Projekt zum anfälligen Paket, um die Ausnutzbarkeit zu überprüfen.

- Flags für Breaking Changes: Markieren Sie Fixes, die Kompatibilitätsprobleme verursachen könnten, damit Teams sichere Upgrades zuerst priorisieren können.

- Autofix / PR-Generierung: Generieren Sie automatisch Dependency-Upgrade-Commits oder Pull Requests für Fixes, die ein geringes Risiko darstellen.

Empfohlener Remediation-Workflow

- Führen Sie SCA-Scans als Teil der CI durch, um Probleme frühzeitig zu erkennen.

- Wenden Sie nicht-breaking Fixes automatisch mittels Autofix/PR-Generierung an und führen Sie Tests durch.

- Triage von Breaking Changes: Tickets erstellen, Kompatibilitätstests planen oder gestaffelte Upgrades planen.

- Nutzen Sie die Erreichbarkeitsanalyse für die Triage: Ignorieren Sie verifizierte, nicht erreichbare CVEs und dokumentieren Sie die Begründung.

- Pflegen Sie SBOMs für Compliance und eine schnellere Incident Response.

Tooling-Optionen — ein pragmatischer Ansatz

Open-Source-CLI-Scanner (Trivy, Grype) eignen sich hervorragend für schnelle Überprüfungen und die CI-Integration. Enterprise-Plattformen bieten zusätzlich Erreichbarkeitsanalyse, automatisierte Priorisierung, PR-basierte Autofixes und zentralisierte Dashboards, um Rauschen zu managen und die Remediation teamübergreifend zu skalieren. Wählen Sie basierend auf der Größe Ihrer Codebasis, Compliance-Anforderungen und dem gewünschten Automatisierungsgrad bei der Remediation.

Wichtige Erkenntnisse

- SCA ist unerlässlich, da die meisten modernen Anwendungen stark auf Open-Source-Komponenten angewiesen sind.

- Nicht jede markierte CVE ist ausnutzbar – Erreichbarkeitsanalyse und der Dev/Prod-Kontext sind entscheidend, um echtes Risiko von Rauschen zu trennen.

- Priorisieren Sie nicht-breaking Upgrades und automatisieren Sie diese, wo möglich. Reservieren Sie manuellen Aufwand für breaking Updates, die tiefere technische Arbeit erfordern.

- SBOMs für Transparenz und Compliance generieren und pflegen.

Los geht's

Machen Sie SCA noch heute zu einem Teil Ihrer CI/CD-Pipeline: Führen Sie regelmäßige Scans durch, generieren Sie SBOMs und aktivieren Sie Autofix für eine sichere, schnelle Behebung. Beginnen Sie, indem Sie Ihr Repo mit einem leichtgewichtigen CLI-Scanner scannen, überprüfen Sie die Erreichbarkeitsergebnisse für die schwerwiegendsten Warnungen und integrieren Sie dann automatisierte Fixes in Pull-Request-Workflows.

Der Schutz Ihrer Software Supply Chain ist sowohl eine technische als auch eine prozessuale Herausforderung. Das richtige SCA-Tooling und ein praktischer Behebungsworkflow reduzieren Risiken und halten das Engineering in Bewegung. Testen Sie Aikido Security noch heute!